IBM Maximo auf Oracle Cloud Infrastructure bereitstellen

Stellen Sie die IBM Maximo Application Suite (MAS) 8.x auf der Red Hat OpenShift-Lösung auf Oracle Cloud Infrastructure (OCI) für Assetüberwachung, -verwaltung, vorausschauende Wartung und Zuverlässigkeitsplanung bereit.

IBM Consulting in Partnerschaft mit Oracle NA Cloud Engineering hat das Angebot IBM Maximo Application Suite 8 (Asset Management) auf OCI mit einer einfach zu implementierenden Gesundheitsbewertung in großem Maßstab mit bis zu 30% Kosteneinsparungen erstellt. Kunden können diese Lösung in der Cloud oder On Premise bereitstellen.

Beachten Sie die folgenden Designentscheidungen:

- Versionen

- Bestimmen Sie Ihre Version der Maximo Application Suite (MAS).

- Bestimmen Sie die Version von Red Hat Linux.

- Bestimmen Sie die Version von OpenShift und VMware.

- Bestimmen Sie die Version der Datenbank.

- Netzwerk

- Bestimmen Sie die Abhängigkeiten mit anderen Anwendungen und deren Latenzanforderungen.

- Prüfen Sie, ob externe Benutzer (Externe) eine Verbindung zum MAS-System herstellen.

- Datenbank

- Bestimmen Sie, welche Datenbank verwendet werden soll (Oracle Database oder MySQL).

- Sonstiges

- Ermitteln Sie, wie viele MAS-Worker-Knoten und Kontrollrechner benötigt werden.

- Bestimmen Sie die Größe der virtuellen Maschinen (VMs).

Architektur

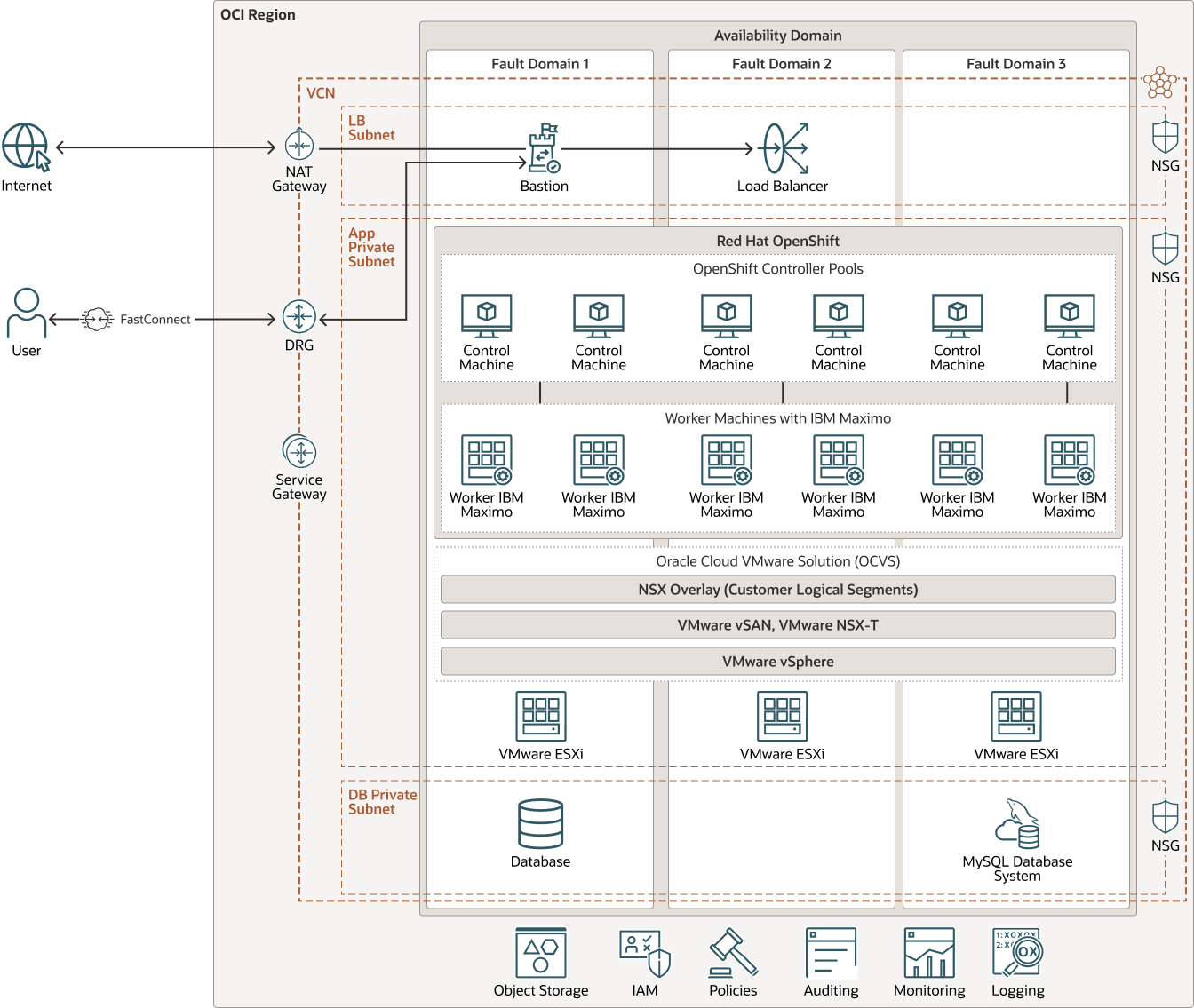

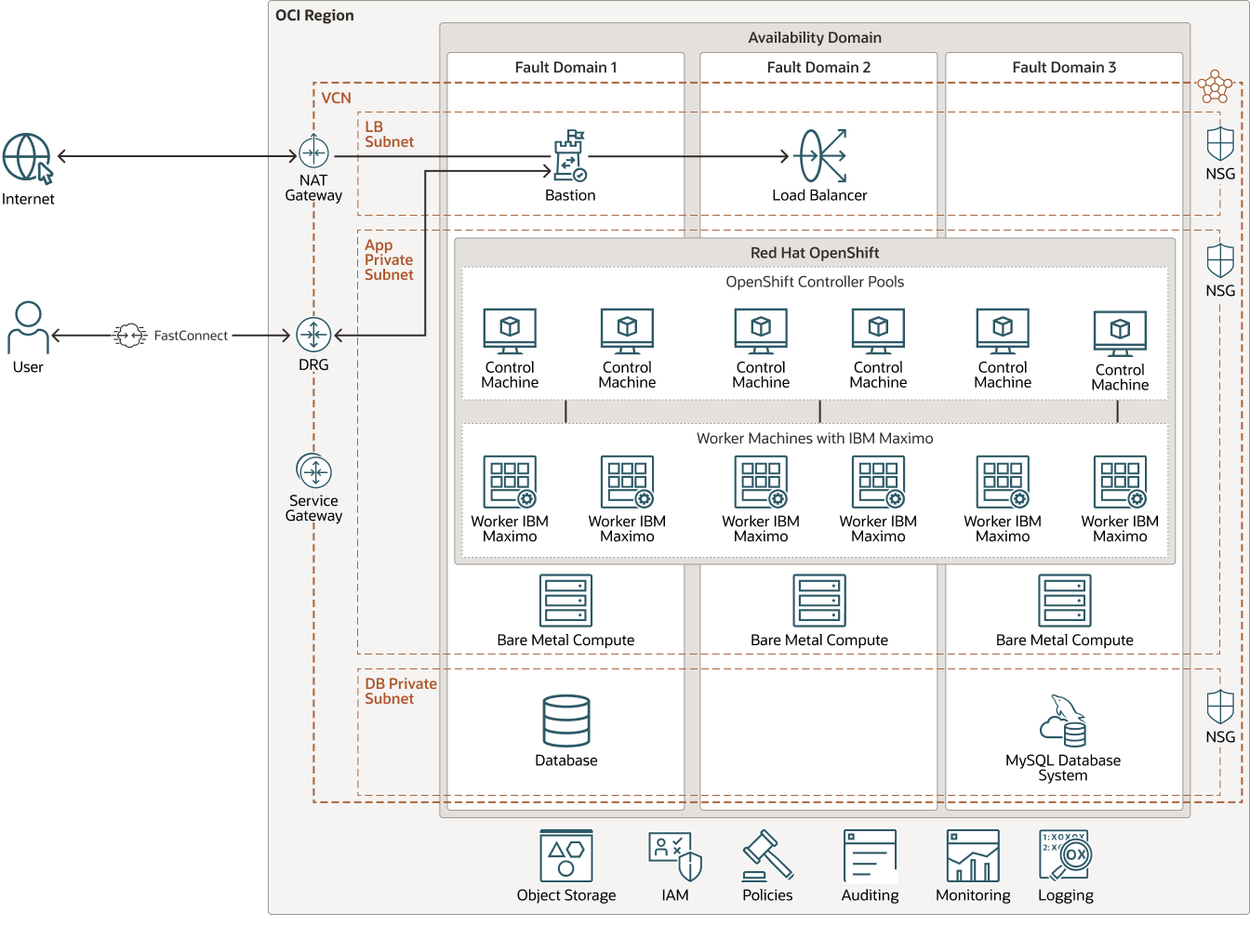

Diese Architektur zeigt Deployment-Optionen für IBM MAS und folgt den Best Practices für OCVS und IBM MAS.

Die folgenden Optionen beschreiben die Bereitstellung von IBM MAS auf OCI.

- IBM MAS auf Red Hat OpenShift auf Oracle Cloud VMware Solution:

Oracle Cloud VMware Solution bietet eine vom Kunden verwaltete, native VMware-basierte Cloud-Umgebung, die in einem Cloud-Mandanten installiert wird. Es bietet vollständige Kontrolle über die Verwendung vertrauter VMware-Tools, mit denen Sie eine robuste, zuverlässige und leistungsstarke Red Hat OpenShift-Implementierung mit Oracle Cloud VMware Solution erstellen können. So erhalten Sie eine robuste Plattform für die Bereitstellung von IBM Maximo.

- IBM MAS auf Red Hat OpenShift auf Oracle Cloud-Bare-Metal-Instanzen:

Red Hat OpenShift kann auf OCI-Bare-Metal-Instanzen bereitgestellt werden. Unsere Kunden nutzen die leistungsstarken Bare-Metal-Instanzen von OCI, um die anspruchsvollsten Anwendungen auszuführen.

In beiden Bereitstellungsoptionen muss der Kunde über ein aktuelles Abonnement für Red Hat Enterprise Linux verfügen, und für den Red Hat-Support ist Red Hat OpenShift erforderlich.

Die folgenden Diagramme veranschaulichen diese Referenzarchitektur.

IBM MAS auf Red Hat OpenShift auf Oracle Cloud VMware Solution

maximo-oci-ocvs-diagram-oracle.zip

IBM MAS auf Red Hat OpenShift auf Oracle Cloud-Bare-Metal-Instanzen

maximo-oci-bare-Metall-Diagramm-oracle.zip

Die Architektur umfasst die folgenden Komponenten:

- Red Hat OpenShift-Infrastrukturknoten

Für die Red Hat OpenShift-Infrastrukturknoten sind mindestens drei Controller und Worker erforderlich.

- Control Plane oder Controllerknoten

Die Control Plane, die aus Masterrechnern besteht, verwaltet das Red Hat OpenShift Container Platform-Cluster. Die Control-Plane-Rechner verwalten Workloads auf den Compute-Rechnern, die auch als Worker-Rechner bezeichnet werden. Die Controller werden in Form von virtuellen Maschinen (VMs) in Oracle Cloud VMware Solution bereitgestellt und mit dem NSX-Overlay-Segment für Netzwerkservices verbunden. Die Controller-VMs werden im vSAN-Speicher abgelegt.

- Worker-Knoten

In einem Kubernetes-Cluster werden auf den Worker-Knoten die tatsächlichen Workloads ausgeführt, die von Kubernetes-Benutzern angefordert werden, und verwaltet. In der Red Hat OpenShift Container Platform steuern MachineSets die Worker-Rechner. Maschinen mit der Mitarbeiterrolle steuern Compute-Workloads, die von einem bestimmten Maschinenpool gesteuert werden, der sie automatisch skaliert. Die Mitarbeiter werden in Form von VMs in Oracle Cloud VMware Solution bereitgestellt und mit dem NSX-Overlay-Segment für Netzwerkservices verbunden.

- Control Plane oder Controllerknoten

- Oracle Cloud VMware Solution

Zur Verwaltung des Deployments von Red Hat OpenShift sind mindestens drei Knoten von softwaredefinierten Data Centern (SDDC) erforderlich.

- vSphere

vSphere ist die Virtualisierungsplattform von VMware für die einheitliche Verwaltung der CPU-, Speicher- und Netzwerkinfrastruktur des SDDC. Zwei Schlüsselkomponenten von vSphere sind VMware ESXi Hypervisor und vCenter Server.

- vSAN

Die SDDCs von Oracle Cloud VMware Solution verwenden die vSAN-Speichertechnologie von VMware, die einen einzelnen gemeinsamen Datenspeicher für Compute- und Management-Workload-VMs bereitstellt. Ein vSAN bietet Speicherfunktionen der Unternehmensklasse für Red Hat OpenShift-Infrastrukturknoten und persistente Volumes für Container. Persistente Volumes, die von zustandsbehafteten containerisierten Anwendungen angefordert werden, können auf VMware vSAN bereitgestellt werden.

- NSX-Data Center

Das NSX-T-Data Center stellt dem SDDC die virtuellen Netzwerk- und Sicherheitsfunktionen zur Verfügung. Das NSX-T-Deployment umfasst einheitliche NSX Manager-Appliances mit NSX-T Local Manager-, NSX-T Controller- und NSX-T Edge-Knoten. VMware Das NSX-T Data Center bietet erweiterte softwaredefinierte Netzwerke (SDN), Sicherheit und Transparenz für Containerumgebungen, die den Betrieb der Informationstechnologie vereinfachen und die nativen Netzwerkfunktionen der Red Hat OpenShift Container Platform erweitern.

- vSphere

- Bare Metal

Die Bare Metal-Server von Oracle bieten Isolation, Transparenz und Kontrolle über dedizierte Compute-Instanzen. Die Server unterstützen Anwendungen, die eine hohe Anzahl an Cores, große Mengen an Speicher und eine hohe Bandbreite erfordern. Sie können auf bis zu 192 Kerne, 2,3 TB RAM und bis zu 1 PB Blockspeicher skalieren. Kunden können Cloud-Umgebungen auf den Bare-Metal-Servern von Oracle mit erheblichen Performanceverbesserungen gegenüber anderen Public Clouds und On-Premise-Data Centern erstellen.

- Region

Eine Oracle Cloud Infrastructure-Region ist ein lokalisierter geografischer Bereich, der mindestens ein Data Center enthält, das als Availability-Domain bezeichnet wird. Regionen sind unabhängig von anderen Regionen, und große Entfernungen können sie trennen (über Länder oder sogar Kontinente).

- Availability-Domains

Availability-Domains sind eigenständige, unabhängige Data Center innerhalb einer Region. Die physischen Ressourcen in jeder Availability-Domain sind von den Ressourcen in den anderen Availability-Domains isoliert, was eine Fehlertoleranz sicherstellt. Availability-Domains haben keine gemeinsame Infrastruktur wie Stromversorgung oder Kühlung oder das interne Availability-Domainnetzwerk. Daher sollte ein Fehler in einer Availability-Domain sich nicht auf die anderen Availability-Domains in der Region auswirken.

- Faultdomains

Eine Faultdomain ist eine Gruppierung aus Hardware und Infrastruktur innerhalb einer Availability-Domain. Jede Availability-Domain umfasst drei Faultdomains mit unabhängiger Stromversorgung und Hardware. Wenn Sie Ressourcen auf mehrere Faultdomains verteilen, können Ihre Anwendungen physische Serverausfälle, Systemwartungen und Stromausfälle innerhalb einer Faultdomain tolerieren.

- Virtuelles Cloud-Netzwerk (VCN) und Subnetze

Ein VCN ist ein anpassbares, softwaredefiniertes Netzwerk, das Sie in einer Oracle Cloud Infrastructure-Region einrichten können. Wie herkömmliche Data Center-Netzwerke erhalten Sie mit VCNs die Kontrolle über Ihre Netzwerkumgebung. Ein VCN kann mehrere sich nicht überschneidende CIDR-Blöcke aufweisen, die Sie nach dem Erstellen des VCN ändern können. Sie können ein VCN in Subnetze segmentieren, die sich auf eine Region oder eine Availability-Domain beschränken. Jedes Subnetz besteht aus einem Bereich zusammenhängender Adressen, die sich nicht mit anderen Subnetzen im VCN überschneiden. Sie können die Größe eines Subnetzes nach der Erstellung ändern. Ein Subnetz kann öffentlich oder privat sein.

- Load Balancer

Der Oracle Cloud Infrastructure Load Balancing-Service ermöglicht automatisierte Trafficverteilung von einem einzelnen Einstiegspunkt auf mehrere Server im Backend.

- Network Address Translation-(NAT-)Gateway

Ein NAT-Gateway ermöglicht privaten Ressourcen in einem VCN den Zugriff auf Hosts im Internet, ohne dass diese Ressourcen für eingehende Internetverbindungen freigegeben werden.

- Dynamisches Routinggateway (DRG)

Das DRG ist ein virtueller Router, der einen Pfad für privaten Netzwerktraffic zwischen VCNs in derselben Region zwischen einem VCN und einem Netzwerk außerhalb der Region bereitstellt, z.B. ein VCN in einer anderen Oracle Cloud Infrastructure-Region, ein On-Premise-Netzwerk oder ein Netzwerk in einem anderen Cloud-Provider.

- Servicegateway

Das Servicegateway bietet Zugriff von einem VCN auf andere Services, wie Oracle Cloud Infrastructure Object Storage. Der Traffic vom VCN zum Oracle-Service wird über die Oracle-Netzwerkstruktur geleitet und durchläuft nicht das Internet.

- Netzwerksicherheitsgruppe (NSG)

Netzwerksicherheitsgruppe (NSG) fungiert als virtuelle Firewall für Ihre Cloud-Ressourcen. Mit dem Zero-Trust-Sicherheitsmodell von Oracle Cloud Infrastructure wird der gesamte Traffic abgelehnt, und Sie können den Netzwerktraffic in einem VCN kontrollieren. Eine NSG besteht aus einer Gruppe von Ingress- und Egress-Sicherheitsregeln, die nur für eine bestimmte Gruppe von VNICs in einem einzelnen VCN gelten.

- Objektspeicher

Mit Oracle Cloud Infrastructure Object Storage können Sie schnell auf große Mengen an strukturierten und unstrukturierten Daten eines beliebigen Inhaltstyps zugreifen, darunter Datenbankbackups, Analysedaten und umfangreiche Inhalte, wie Bilder und Videos. Sie können Daten sicher und geschützt speichern und dann direkt aus dem Internet oder aus der Cloud-Plattform abrufen. Sie können den Speicher skalieren, ohne dass die Performance oder Servicezuverlässigkeit beeinträchtigt wird. Verwenden Sie Standardspeicher für "guten" Speicher, auf den Sie schnell, sofort und häufig zugreifen müssen. Verwenden Sie Archivspeicher für "Cold Storage", den Sie über lange Zeiträume beibehalten und auf den Sie nur selten zugreifen.

- FastConnect

Mit Oracle Cloud Infrastructure FastConnect können Sie ganz einfach eine dedizierte, private Verbindung zwischen Ihrem Data Center und Oracle Cloud Infrastructure herstellen. FastConnect bietet Optionen mit höherer Bandbreite und ein zuverlässigeres Netzwerk als bei internetbasierten Verbindungen.

- Bastionservice

Oracle Cloud Infrastructure Bastion bietet eingeschränkten und zeitlich begrenzten sicheren Zugriff auf Ressourcen, die keine öffentlichen Endpunkte haben und strenge Ressourcenzugriffskontrollen erfordern, wie Bare-Metal- und virtuelle Maschinen, Oracle MySQL Database Service, Autonomous Transaction Processing (ATP), Oracle Cloud Infrastructure Kubernetes Engine (OKE) und alle anderen Ressourcen, die Secure Shell Protocol-(SSH-)Zugriff ermöglichen. Mit dem OCI Bastion-Service können Sie den Zugriff auf private Hosts aktivieren, ohne einen Jump-Host bereitzustellen und zu verwalten. Darüber hinaus erhalten Sie eine verbesserte Sicherheitslage mit identitätsbasierten Berechtigungen und einer zentralisierten, auditierten und zeitgebundenen SSH-Session. Mit OCI Bastion ist keine öffentliche IP für Bastionzugriff erforderlich. Dadurch entfällt der Aufwand und die potenzielle Angriffsfläche bei der Bereitstellung von Remotezugriff.

- Oracle VM-Datenbanksystem

Oracle VM Database System ist ein Oracle Cloud Infrastructure-(OCI-)Datenbankservice, mit dem Sie Oracle-Datenbanken mit vollem Funktionsumfang auf virtuellen Maschinen erstellen, skalieren und verwalten können. Ein VM-Datenbanksystem verwendet Oracle Cloud Infrastructure Block Volumes-Speicher anstelle von lokalem Speicher und kann Oracle Real Application Clusters (Oracle RAC) ausführen, um die Verfügbarkeit zu verbessern.

- Oracle MySQL Database Service

Oracle MySQL Database Service ist ein vollständig verwalteter Oracle Cloud Infrastructure-(OCI-)Datenbankservice, mit dem Entwickler schnell sichere, Cloud-native Anwendungen entwickeln und bereitstellen können. Oracle MySQL Database Service wurde für OCI optimiert und ist exklusiv in OCI verfügbar und wird zu 100% von den OCI- und MySQL-Entwicklungsteams erstellt, verwaltet und unterstützt.

Oracle MySQL Database Service verfügt über eine integrierte, leistungsstarke Analyse-Engine (HeatWave), mit der anspruchsvolle Echtzeitanalysen direkt für eine betriebliche MySQL-Datenbank ausgeführt werden können.

Empfehlungen

- VCN

Wenn Sie ein VCN erstellen, bestimmen Sie die Anzahl der erforderlichen CIDR-Blöcke und die Größe jedes Blocks basierend auf der Anzahl der Ressourcen, die Sie an Subnetze im VCN anhängen möchten. Verwenden Sie CIDR-Blöcke, die sich innerhalb des privaten IP-Standardadressraums befinden.

Wählen Sie CIDR-Blöcke aus, die sich nicht mit einem anderen Netzwerk (in Oracle Cloud Infrastructure, Ihrem On-Premise-Data Center oder einem anderen Cloud-Provider) überschneiden, zu dem Sie private Verbindungen einrichten möchten.

Nachdem Sie ein VCN erstellt haben, können Sie die CIDR-Blöcke ändern, hinzufügen und entfernen.

Berücksichtigen Sie beim Entwerfen der Subnetze Ihren Trafficfluss und Ihre Sicherheitsanforderungen. Hängen Sie alle Ressourcen innerhalb einer bestimmten Ebene oder Rolle an dasselbe Subnetz an, das als Sicherheitsgrenze dienen kann.

- Sicherheitslisten

Mit Sicherheitslisten können Sie Ingress- und Egress-Regeln definieren, die für das gesamte Subnetz gelten.

- Netzwerksicherheitsgruppen (NSGs)

Mit NSGs können Sie eine Gruppe von Ingress- und Egress-Regeln definieren, die für bestimmte VNICs gelten. Wir empfehlen die Verwendung von NSGs und nicht von Sicherheitslisten, da NSGs es Ihnen ermöglichen, die Subnetzarchitektur des VCN von den Sicherheitsanforderungen Ihrer Anwendung zu trennen.

- Load-Balancer-Bandbreite

Beim Erstellen des Load Balancers können Sie entweder eine vordefinierte Ausprägung auswählen, die eine feste Bandbreite bereitstellt, oder eine benutzerdefinierte (flexible) Ausprägung angeben, in der Sie einen Bandbreitenbereich festlegen und den Service die Bandbreite automatisch basierend auf Trafficmustern skalieren lassen. Bei beiden Verfahren können Sie die Ausprägung nach dem Erstellen des Load Balancers jederzeit ändern.

- Bare Metal

Oracle bietet zwei Typen von Bare Metal-Servern an.

- Dichte Ausprägung: Dichte Ausprägungen bieten lokalen NVMe-Speicher und erfordern keinen Block-Volume-Speicher. Die konvergierte vSAN-Speichertechnologie repliziert Daten über alle VMware ESXi-Hosts im SDDC ohne Speicherlimit, Netzwerkbandbreitenlimit oder VNIC-Anzahllimit. Oracle empfiehlt eine dichte Ausprägung für das IBM Maximo-Deployment.

- Standardausprägung: Standardausprägungen erfordern Block-Volume-Speicher, Limits für Speicher, Bandbreite und Anzahl der VNICs.

Hinweise

Beachten Sie Folgendes, wenn Sie diese Referenzarchitektur bereitstellen.

- Performance

Um die beste Performance zu erzielen, wählen Sie die richtige Compute-Ausprägung mit der entsprechenden Bandbreite aus.

- Verfügbarkeit

Globale Verfügbarkeit in allen OCI-Regionen (48 Regionen in 25 Ländern zum Zeitpunkt des Schreibens), einschließlich dedizierter Regionen. Oracle Cloud VMware Solution umfasst die von VMware empfohlenen Best Practices für High Availability.

- Networking

OCI ist die einzige Lösung, die Layer 2 mit Off-Box-Netzwerkvirtualisierung bietet, im Gegensatz zu Layer 3 auf AWS und Azure. Kunden können vorhandene Anwendungen, einschließlich IBM Maximo, ohne wesentliche Neuarchitektur migrieren, und Oracle Cloud VMware Solution kann Kunden beispiellose Kompatibilität und Kontrolle über ihre Cloud-VMware-Deployments bieten.

- Kostenfaktor

Sparen Sie 40% bei Integrationsdesign und -entwicklung mit den mehr als 50 Cloud-Integrationsadaptern für Systeme, darunter: ADP, IBM Maximo, Taleo, Concur, Blockchain und alle Legacy-Plattformen von Oracle.

- Authentifizierung

MAS unterstützt Security Assertion Markup Language (SAML), die mit OCI integriert und föderiert werden kann.

- Service Level Agreement (SLA)

IBM Maximo ist eine unternehmenskritische Anwendung, und Kunden haben eine sehr hohe SLA-Anforderung. Nur Oracle Cloud bietet End-to-End-SLAs für Performance, Verfügbarkeit und Verwaltbarkeit von Services. Weitere Informationen zur SLA-Dokumentation finden Sie unter:

| Komponentenfamilie | Komponente | Abschnitt |

|---|---|---|

| Networking | FastConnect | 3,6 |

| Networking | Load Balancer | 3,6 |

| Datenbank | Oracle Base Database | 3,6 |

| Datenbank | MySQL Database | 3,6 |

| Compute | VM-Standard | 3,6 |

| Compute | Bare Metal Dense IO | 3,6 |

| Speicher | Block Storage | 3,6 |

| Speicher | Objektspeicher | 3,6 |

| Oracle VMware Lösung | Oracle VMware Lösung | 3,6 |

Mehr erfahren

Lesen Sie diese zusätzlichen Ressourcen, um mehr über die Features dieser Referenzarchitektur zu erfahren.

Prüfen Sie diese zusätzlichen Ressourcen:

- Oracle Cloud Infrastructure-Servicevereinbarung (SLA)

- Oracle PaaS und IaaS Public Cloud Services – Pillar-Dokumentation (PDF-Download)

- Bereitstellung von Red Hat OpenShift auf Oracle Cloud VMware Solution

- Installieren von Red Hat OpenShift mit dem Openshift-Install-Tool

- IBM Maximo Transformation | Angebot von Oracle Cloud und IBM Consulting