Mainframeanwendungen zu Oracle Cloud Infrastructure (OCI) migrieren

Mainframe-Computer bleiben Teil der primären Computing-Infrastruktur für einige der größten Unternehmen auf der ganzen Welt.

Unternehmen begannen, Mainframes für die Ausführung kritischer Anwendungen zur Massenverarbeitung von Daten zu verwenden, wie z. B. die Tabulation von Volkszählungen, die Planung von Unternehmensressourcen, Branchen- und Verbraucherstatistiken und die Verarbeitung umfangreicher Transaktionen. Organisationen aus dem Bankwesen, wissenschaftliche Forschung und Impfstoffentwicklung nutzen alle Mainframes. Während Mainframes eine hohe Zuverlässigkeit und Verfügbarkeit bieten, gibt es auch einige Einschränkungen. Beispielsweise ist es sehr schwierig, die Mainframe-Computer mit den neuesten Sicherheitspatches auf dem neuesten Stand zu halten und mit modernen Technologien und den Bereitstellungsfrequenzen Schritt zu halten, die für die Ausführung neuer Anwendungsgenerationen erforderlich sind.

Mit Oracle Cloud Infrastructure (OCI) können Sie Ihre Mainframe-Anwendungen in die Cloud verlagern und die Vorteile von Cloud-Computing nutzen, wie vereinfachtes Infrastrukturmanagement und Skalierung, automatisiertes Sicherheitspatching und automatisierte Ansätze für die agile Bereitstellung und Aktualisierung der Mainframe-Anwendungen. OCI stellt die Tools und Ressourcen bereit, die zum Migrieren Ihrer Mainframe-Anwendungen in die Cloud erforderlich sind, und um sie nach Bedarf für Ihre Geschäftsanforderungen neu zu plattformieren oder zu reparieren.

Architektur

Migrieren Sie Ihre Mainframeanwendungen in Oracle Cloud Infrastructure (OCI), indem Sie High Availability-(HA-) und Disaster Recovery-(DR-)Architekturen verwenden.

Beide Architekturen bieten die Tools und Ressourcen, die Sie zur Migration Ihrer Mainframe-Anwendungen in die Cloud benötigen, damit Kunden- und Administratorbenutzer die Mainframe-Anwendung für Geschäfts-, Administrations- und Betriebszwecke verwenden können.

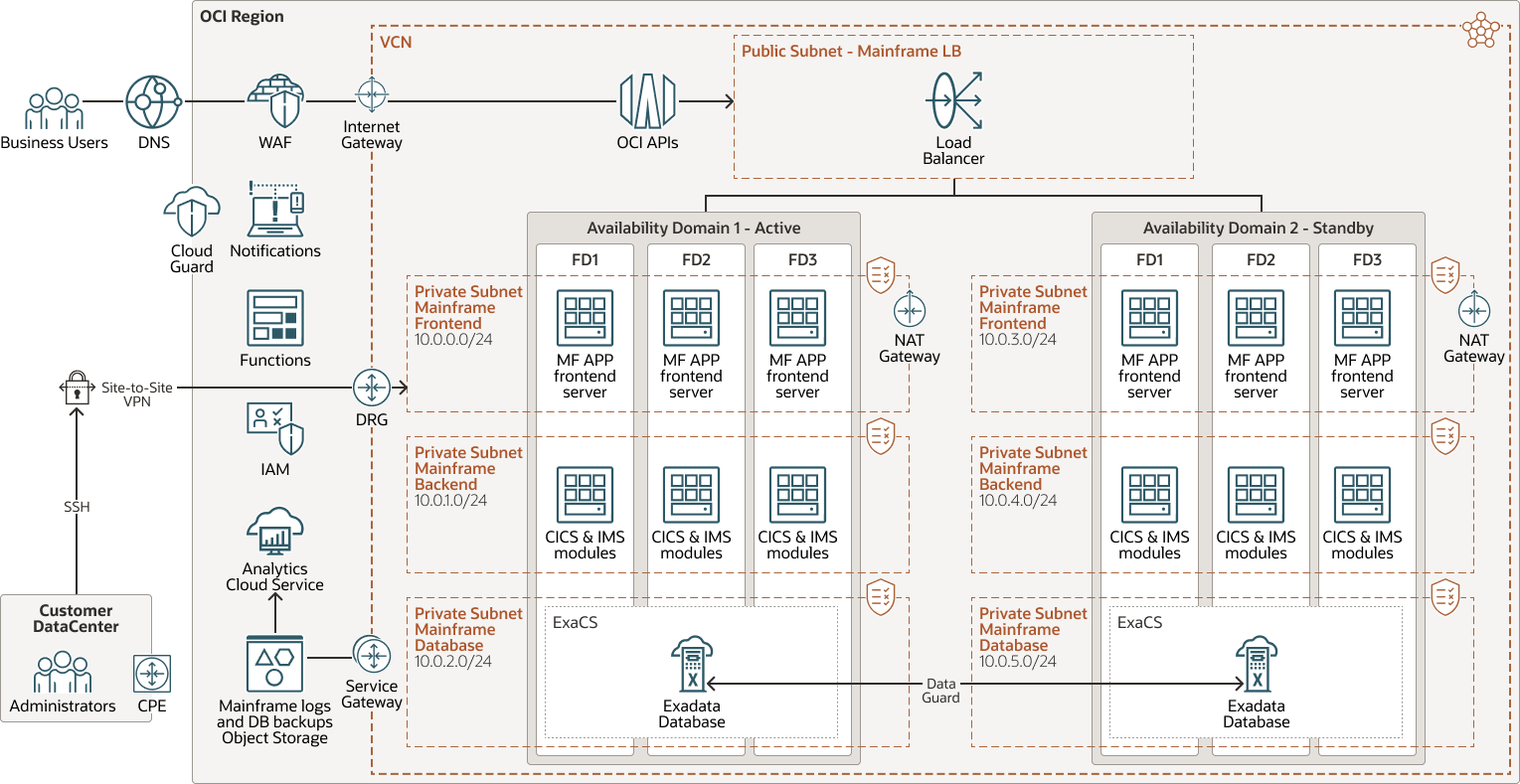

Das folgende Diagramm veranschaulicht die High Availability-(HA-)Architektur:

Die High Availability-Architektur stellt die Anwendung in mehreren Faultdomains in derselben Region bereit. Dadurch wird sichergestellt, dass die Mainframeanwendung immer verfügbar ist, auch wenn eine der Faultdomains aus irgendeinem Grund nicht verfügbar ist. Organisationen können eine Standbyinstanz in der zweiten Availability-Domain derselben Region bereitstellen, um die Resilienz zu erhöhen.

Das Architekturdiagramm zeigt mehrere Benutzerzugriffsabläufe. Geschäftsbenutzer greifen auf die Anwendung zu, indem sie Endpunkte verwenden, die über das OCI-API-Gateway verfügbar gemacht werden. Diese Endpunkte werden durch Oracle Cloud Infrastructure Web Application Firewall geschützt. So wird sichergestellt, dass die Frontend-Sicherheit standardmäßig auf die Mainframeanwendung angewendet wird. Die Benutzeranforderung wird an den Load Balancer weitergeleitet, der die Anforderung an die Multi-Tier-Anwendung weiterleitet. Jede der drei Ebenen der Anwendung wird in einem anderen Subnetz gehostet, um sicherzustellen, dass der richtige Sicherheitsport nach Bedarf von der Anwendung geöffnet wird. Die in Datenbanken gespeicherten Daten werden aus einem separaten Subnetz abgerufen, um die ordnungsgemäße Sicherheit sicherzustellen.

Administrationsbenutzer, die für den Betrieb der Mainframeanwendung auf OCI zuständig sind, können über Secure Shell (SSH) und virtuellem privaten Standortnetzwerk (VPN) oder Oracle Cloud Infrastructure FastConnect auf die Anwendungsserver zugreifen. Dadurch wird ein sicherer Tunnel erstellt, der das Customer Premise Equipment (CPE) im Kunden-Data Center mit dem dynamischen Routinggateway (DRG) auf OCI verbindet. Mit diesem Pfad greifen Administratoren von den Rechenzentrumsmaschinen auf Compute-Instanzen auf OCI zu. Dieser Zugriff ist erforderlich, um sicherzustellen, dass alle Vorgangsaufgaben wie Patching, Anwendungsupgrade, BS-Sicherheitsupgrades und andere Aufgaben einfach und pünktlich ausgeführt werden.

Mit OCI Automated Refactoring können Sie den gesamten Legacy-Anwendungs-Stack und seine Datenschicht in eine moderne Java-basierte Anwendung konvertieren und dabei die funktionale Gleichwertigkeit beibehalten. Oracle ZFS und Oracle Cloud Infrastructure Block Volumes bieten bei Bedarf Speicherplatz und stellen über das entsprechende Netzwerk eine Verbindung zu On-Premise-Speichersystemen her. Der gesamte Code wird mithilfe automatisierter Bewertung und Konvertierung in Java migriert. Der Code wird dann auf einem OCI-Cluster aus Compute-Instanzen basierend auf Virtual-Machine-(VM-) oder Bare-Metal-(BM-)Architekturen gehostet.

Mit Oracle Cloud Infrastructure DevOps können Sie sicherstellen, dass alle Komponenten agil bereitgestellt werden. Alle Komponenten werden mit Terraform bereitgestellt und mit Ansible verwaltet. Dies zeigt, wie Sie die Automatisierung auf OCI nutzen und den Infrastructure-as-Code-(IaC-)Ansatz verfolgen können, um die Mainframeanwendung flexibler und einfacher zu verwalten.

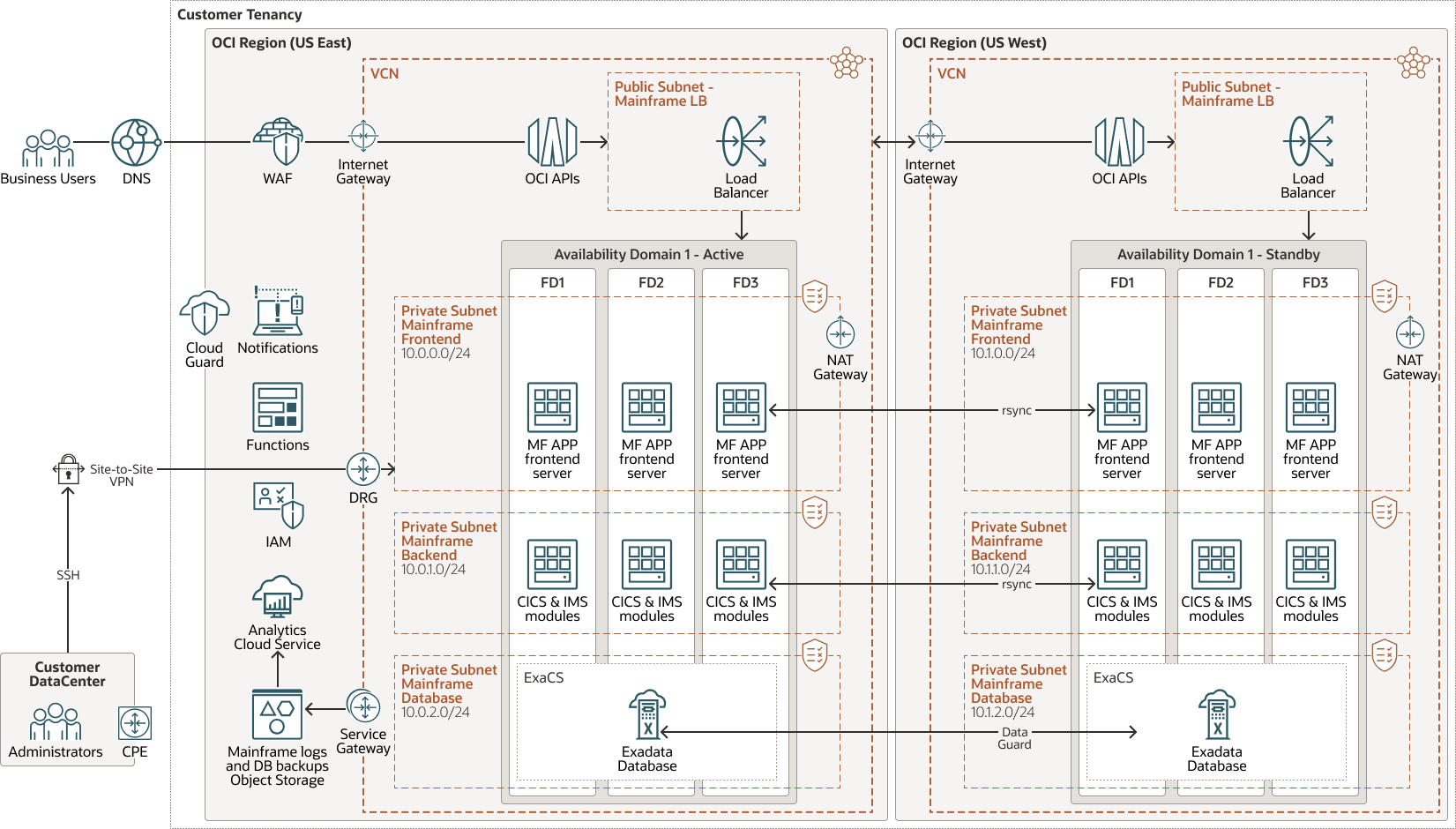

Das folgende Diagramm veranschaulicht die Disaster Recovery-(DR-)Architektur:

Beschreibung der Abbildung mainframe-app-multiregion.png

mainframe-app-multiregion-oracle.zip

Die Disaster Recovery-Architektur stellt die Anwendung in mehreren OCI-Regionen bereit. Dadurch wird sichergestellt, dass die Mainframe-Anwendung verfügbar ist, wenn eine der Regionen aus irgendeinem Grund wie eine Naturkatastrophe nicht verfügbar ist. Optional können Sie Ressourcen in mehreren Faultdomains platzieren, um sicherzustellen, dass die Architektur auch bei Hardwarefehlern auf Rackebene im Cloud-Data Center sicher ist und dass die Mainframe-Anwendungen viele Jahre ohne Ausfallzeit kontinuierlich ausgeführt werden können.

Die Architektur umfasst die folgenden Komponenten:

- Mandant

Ein Mandant ist eine sichere und isolierte Partition, die Oracle bei der Registrierung für Oracle Cloud Infrastructure in Oracle Cloud einrichtet. Sie können Ihre Ressourcen in Oracle Cloud in Ihrem Mandanten erstellen, organisieren und verwalten. Ein Mandant ist synonym zu einem Unternehmen oder einer Organisation. In der Regel verfügt ein Unternehmen über einen einzelnen Mandanten und spiegelt dessen Organisationsstruktur in diesem Mandanten wider. Ein einzelner Mandant ist in der Regel mit einem einzelnen Abonnement verknüpft, und ein einzelnes Abonnement hat in der Regel nur einen Mandanten.

- Region

Eine Oracle Cloud Infrastructure-Region ist ein lokalisierter geografischer Bereich, der mindestens ein Data Center enthält, das als Availability-Domains bezeichnet wird. Regionen sind unabhängig von anderen Regionen, und große Entfernungen können sie voneinander trennen (innerhalb von Ländern oder sogar Kontinenten).

- Compartment

Compartments sind regionsübergreifende logische Partitionen in einem Oracle Cloud Infrastructure-Mandanten. In Compartments können Sie Ihre Ressourcen in Oracle Cloud organisieren, den Zugriff auf die Ressourcen kontrollieren und Nutzungs-Quotas festlegen. Um den Zugriff auf die Ressourcen in einem bestimmten Compartment zu kontrollieren, definieren Sie Policys, mit denen angegeben wird, wer auf die Ressourcen zugreifen kann und welche Aktionen sie ausführen können.

- Availability-Domain

Availability-Domains sind eigenständige, unabhängige Data Center innerhalb einer Region. Die physischen Ressourcen in jeder Availability-Domain sind von den Ressourcen in den anderen Availability-Domains isoliert, was eine Fehlertoleranz sicherstellt. Availability-Domains haben keine gemeinsame Infrastruktur wie Stromversorgung oder Kühlung oder das interne Availability-Domainnetzwerk. Aus diesem Grund ist es wahrscheinlich, dass ein Fehler in einer Availability-Domain sich auf die anderen Availability-Domains in der Region auswirkt.

- Faultdomain

Eine Faultdomain ist eine Gruppierung aus Hardware und Infrastruktur innerhalb einer Availability-Domain. Jede Availability-Domain umfasst drei Faultdomains mit unabhängiger Stromversorgung und Hardware. Wenn Sie Ressourcen auf mehrere Faultdomains verteilen, können Ihre Anwendungen physische Serverausfälle, Systemwartungen und Stromausfälle innerhalb einer Faultdomain tolerieren.

- Virtual Cloud Network (VCN) und Subnetze

Ein VCN ist ein anpassbares, Software-definiertes Netzwerk, das Sie in einer Oracle Cloud Infrastructure-Region einrichten können. Wie herkömmliche Data Center-Netzwerke erhalten Sie mit VCNs vollständige Kontrolle über Ihre Netzwerkumgebung. Ein VCN kann mehrere sich nicht überschneidende CIDR-Blöcke aufweisen, die Sie nach dem Erstellen des VCN ändern können. Sie können ein VCN in Subnetze segmentieren, die sich auf eine Region oder eine Availability-Domain beschränken. Jedes Subnetz besteht aus einem Bereich zusammenhängender Adressen, die sich nicht mit anderen Subnetzen im VCN überschneiden. Sie können die Größe eines Subnetzes nach der Erstellung ändern. Ein Subnetz kann öffentlich oder privat sein.

- Route-Tabelle

Virtuelle Routentabellen enthalten Regeln, mit denen Traffic von Subnetzen zu Zielen außerhalb eines VCN, normalerweise über Gateways, weitergeleitet wird.

- Sicherheitsliste

Für jedes Subnetz können Sie Sicherheitsregeln erstellen, die Quelle, Ziel und Typ des Traffics angeben, der in das und aus dem Subnetz zugelassen werden muss.

- Site-to-Site-VPN

Site-to-Site-VPN stellt IPSec-VPN-Konnektivität zwischen Ihrem On-Premise-Netzwerk und VCNs in Oracle Cloud Infrastructure bereit. Die IPSec-Protokollsuite verschlüsselt den IP-Traffic, bevor die Pakete von der Quelle zum Ziel übertragen werden, und entschlüsselt den Traffic beim Empfang.

- FastConnect

Mit Oracle Cloud Infrastructure FastConnect können Sie ganz einfach eine dedizierte, private Verbindung zwischen Ihrem Data Center und Oracle Cloud Infrastructure erstellen. FastConnect bietet Optionen mit höherer Bandbreite und eine zuverlässigere Netzwerkerfahrung im Vergleich zu internetbasierten Verbindungen.

- Internetgateway

Das Internetgateway lässt Traffic zwischen den öffentlichen Subnetzen in einem VCN und dem öffentlichen Internet zu.

- Dynamisches Routinggateway (DRG)

Das DRG ist ein virtueller Router, der einen Pfad für privaten Netzwerktraffic zwischen VCNs in derselben Region zwischen einem VCN und einem Netzwerk außerhalb der Region bereitstellt, wie einem VCN in einer anderen Oracle Cloud Infrastructure-Region, einem On-Premise-Netzwerk oder einem Netzwerk in einem anderen Cloud-Provider.

- Servicegateway

Das Servicegateway ermöglicht den Zugriff von einem VCN auf andere Services wie Oracle Cloud Infrastructure Object Storage. Der Datenverkehr vom VCN zum Oracle-Service durchläuft die Oracle-Netzwerkfabric und nie das Internet.

- Network Address Translation-(NAT-)Gateway

Mit einem NAT-Gateway können private Ressourcen in einem VCN auf Hosts im Internet zugreifen, ohne diese Ressourcen für eingehende Internetverbindungen anzugeben.

- Web Application Firewall (WAF)

Oracle Cloud Infrastructure Web Application Firewall (WAF) ist ein mit der Zahlungskartenindustrie (PCI) kompatibler, regionaler Enforcement-Service, der an einen Enforcement Point angehängt ist, wie einen Load Balancer oder einen Domainnamen einer Webanwendung. WAF schützt Anwendungen gegen schädlichen und unerwünschten Datenverkehr. WAF kann beliebige internetseitige Endpunkte schützen und bietet eine einheitliche Regeldurchsetzung über alle Anwendungen eines Kunden hinweg.

- Compute

Mit dem Oracle Cloud Infrastructure Compute-Service können Sie Compute-Hosts in der Cloud bereitstellen und verwalten. Sie können Compute-Instanzen mit Ausprägungen starten, die Ihren Ressourcenanforderungen für CPU, Arbeitsspeicher, Netzwerkbandbreite und Speicher entsprechen. Nach dem Erstellen einer Compute-Instanz können Sie sicher auf die Compute-Instanz zugreifen, sie neu starten, Datenträger anhängen und trennen und sie beenden, wenn Sie sie nicht mehr benötigen.

- Load Balancer

Der Oracle Cloud Infrastructure Load Balancing-Service ermöglicht automatisierte Trafficverteilung von einem einzelnen Einstiegspunkt zu mehreren Servern im Backend.

- Object Storage

Mit Object Storage erhalten Sie schnellen Zugriff auf große Mengen an strukturierten und unstrukturierten Daten eines beliebigen Inhaltstyps, darunter Datenbankbackups, Analysendaten und umfangreiche Inhalte, wie Bilder und Videos. Sie können Daten sicher und geschützt speichern und dann direkt aus dem Internet oder aus der Cloud-Plattform abrufen. Sie können den Speicher nahtlos skalieren, ohne dass die Performance oder Servicezuverlässigkeit beeinträchtigt wird. Verwenden Sie Standardspeicher für "Hot Storage", auf den Sie schnell, sofort und häufig zugreifen müssen. Verwenden Sie Archivspeicher für "Cold Storage", den Sie über lange Zeiträume beibehalten möchten und auf den Sie nur selten zugreifen.

- Benachrichtigungen

Der Oracle Cloud Infrastructure Notifications-Service sendet Nachrichten über ein Veröffentlichungs-Abonnementmuster an verteilte Komponenten. So erhalten Sie sichere, äußerst zuverlässige, niedrige Latenz und dauerhafte Nachrichten für Anwendungen, die auf Oracle Cloud Infrastructure gehostet werden.

- Funktionen

Oracle Cloud Infrastructure Functions ist eine vollständig verwaltete, mehrmandantenfähige, äußerst skalierbare, bedarfsgesteuerte Functions-as-a-Service-(FaaS-)Plattform. Sie basiert auf der Open-Source-Engine des Fn-Projekts. Mit Funktionen können Sie Ihren Code bereitstellen und entweder direkt aufrufen oder als Reaktion auf Ereignisse auslösen. Oracle Functions verwendet Docker-Container, die in Oracle Cloud Infrastructure Registry gehostet werden.

- AnmeldungLogging ist ein hoch skalierbarer und vollständig verwalteter Service, der Zugriff auf die folgenden Logtypen von Ihren Ressourcen in der Cloud ermöglicht:

- Auditlogs: Logs zu Ereignissen, die vom Auditservice ausgegeben werden.

- Servicelogs: Von einzelnen Services wie API Gateway, Events, Functions, Load Balancing, Object Storage und VCN-Flowlogs ausgegebene Logs.

- Benutzerdefinierte Logs: Logs, die Diagnoseinformationen von benutzerdefinierten Anwendungen, anderen Cloud-Providern oder einer On-Premise-Umgebung enthalten.

- Exadata Database Service

Mit Oracle Exadata Database Service können Sie die Vorteile von Exadata in der Cloud nutzen. Sie können flexible X8M- und X9M-Systeme bereitstellen, mit denen Sie dem System Datenbank-Compute-Server und Speicherserver je nach Bedarf hinzufügen können. X8M- und X9M-Systeme bieten RDMA over Converged Ethernet-(RoCE-)Networking für Module mit hoher Bandbreite und geringer Latenz, persistente Speichermodule (PMEM) und intelligente Exadata-Software. Sie können X8M- und X9M-Systeme mit einer Ausprägung bereitstellen, die einem Quarter-Rack-System X8 und X9M entspricht. Anschließend können Sie nach dem Provisioning jederzeit Datenbank- und Speicherserver hinzufügen.

Empfehlungen

Ihre Anforderungen können von der hier beschriebenen Architektur abweichen.

- VCN

Bestimmen Sie beim Erstellen eines VCN die Anzahl der erforderlichen CIDR-Blöcke und die Größe jedes Blocks basierend auf der Anzahl der Ressourcen, die Sie an Subnetze im VCN anhängen möchten. Verwenden Sie CIDR-Blöcke innerhalb des standardmäßigen privaten IP-Adressraums.

Wählen Sie CIDR-Blöcke aus, die sich mit keinem anderen Netzwerk (in Oracle Cloud Infrastructure, Ihrem On-Premise-Data Center oder einem anderen Cloud-Provider) überschneiden, zu dem Sie private Verbindungen einrichten möchten.

Nachdem Sie ein VCN erstellt haben, können Sie die zugehörigen CIDR-Blöcke ändern, hinzufügen und entfernen.

Berücksichtigen Sie bei der Entwicklung der Subnetze Ihren Verkehrsfluss und Ihre Sicherheitsanforderungen. Hängen Sie alle Ressourcen innerhalb einer bestimmten Ebene oder Rolle an dasselbe Subnetz an, das als Sicherheitsgrenze dienen kann.

- Cloud Guard

Klonen und passen Sie die von Oracle bereitgestellten Standardrezepte an, um benutzerdefinierte Detektor- und Responder-Rezepte zu erstellen. Mit diesen Rezepten können Sie angeben, welche Art von Sicherheitsverletzungen eine Warnung generiert und welche Aktionen für sie ausgeführt werden dürfen. Beispiel: Sie möchten Object Storage-Buckets ermitteln, deren Sichtbarkeit auf "Öffentlich" gesetzt ist.

Wenden Sie Cloud Guard auf Mandantenebene an, um den größten Geltungsbereich abzudecken und den administrativen Aufwand für die Verwaltung mehrerer Konfigurationen zu reduzieren.

Sie können das Feature "Verwaltete Liste" auch verwenden, um bestimmte Konfigurationen auf Detektoren anzuwenden.

- Disaster Recovery (DR)

Für Unternehmensanwendungen wird eine Standby-DR-Instanz in einer anderen OCI-Region empfohlen. Die DR-Strategie muss auf allen 3 Ebenen konsistent sein, um SLA- und Datendauerhaftigkeitsanforderungen zu erfüllen. Der DR-Oracle Exadata Database Service on Dedicated Infrastructure wird mit Oracle Data Guard mit der Produktion synchronisiert. Der Standby-Oracle Exadata Database Service on Dedicated Infrastructure ist eine Kopie der Primärdatenbank, die mit Transaktionen übereinstimmt. Oracle Data Guard synchronisiert die Datenbanken automatisch, indem Redo-Daten aus der Primärdatenbank in die Standbydatenbank übertragen und angewendet werden. Bei einem Ausfall in der primären Region führt Oracle Data Guard automatisch einen Failover zur Standbydatenbank in der sekundären Region durch. Frontend-Load Balancer werden entweder in einem Standby-Modus für Network Load Balancer oder mit High Availability mit Oracle Cloud Infrastructure Load Balancing bereitgestellt.

Hinweise

Beachten Sie bei der Implementierung dieser Referenzarchitektur die folgenden Optionen.

- Performance

Oracle Cloud Infrastructure Compute, Oracle Exadata Database Service und andere wichtige Services sind extrem skalierbar. Sie sollten die Anzahl der Compute- und Speicherressourcen basierend auf Größe und Anforderung der Mainframeanwendung anpassen.

- Sicherheit

Mit Policys können Sie den Zugriff auf die Oracle Cloud Infrastructure-(OCI-)Ressourcen einschränken. Bei Oracle Cloud Infrastructure Object Storage ist die Verschlüsselung standardmäßig aktiviert und kann nicht deaktiviert werden. Der gesamte Zugriff auf Funktionen, die in Oracle Cloud Infrastructure Functions bereitgestellt werden, wird über Oracle Cloud Infrastructure Identity and Access Management (IAM) gesteuert. Dadurch können bestimmte Benutzer und Benutzergruppen sowohl Funktionsmanagement- als auch Funktionsaufrufberechtigungen zugewiesen werden. Es wird empfohlen, Secrets und sensible Daten wie API-Schlüssel und Authentifizierungstoken zu speichern, die für die Autorisierung mit OCI-Services in Oracle Cloud Infrastructure Vault verwendet werden.

- Verfügbarkeit

Oracle stellt High Availability von Oracle Cloud Infrastructure Compute, Oracle Exadata Database Service und anderen cloud-nativen und vollständig verwalteten Services sicher. Bei Workloads, die in einer einzelnen Availability-Domain bereitgestellt sind, können Sie Resilienz sicherstellen, indem Sie die Ressourcen auf die Faultdomains verteilen, wie in dieser Architektur dargestellt. Wenn Sie Ihre Workload in einer Region mit mehreren Availability-Domains bereitstellen möchten, können Sie die Ressourcen auf mehrere Availability-Domains verteilen.

- Skalierbarkeit

Sie können die Anwendungsserver vertikal skalieren, indem Sie die Ausprägungen der Compute-Instanzen ändern. Eine Ausprägungen mit einer höheren Anzahl an Cores liefert mehr Speicher und Netzwerkbandbreite. Wenn Sie mehr Speicherplatz benötigen, erhöhen Sie die Größe der Block-Volumes, die an den Anwendungsserver angeschlossen sind. Sie können die Datenbanken vertikal skalieren, indem Sie mehr Cores für Oracle Exadata Database Service aktivieren. Sie können OCPUs mit einem Vielfachen von zwei für ein Quarter Rack hinzufügen. Die Datenbanken bleiben während eines Skalierungsvorgangs verfügbar. Wenn Ihre Workload die verfügbaren CPUs und den verfügbaren Speicher auslöst, können Sie zu einem größeren Rack migrieren.