Para todos los clientes de la nube del Gobierno de EE. UU.

Este tema contiene información común a Oracle US Government Cloud y a Oracle US Defense Cloud.

Responsabilidades compartidas

Oracle Cloud Infrastructure para el gobierno ofrece la mejor tecnología de seguridad y los mejores procesos operativos para proteger sus servicios empresariales en la nube. Sin embargo, para que ejecute cargas de trabajo de forma segura, debe tener en cuenta sus responsabilidades de seguridad y conformidad. Por diseño, Oracle proporciona seguridad de la infraestructura y las operaciones en la nube (controles de acceso de operadores en la nube, aplicación de parches de seguridad de infraestructura, etc.) y usted es responsable de configurar de forma segura los recursos en la nube. La seguridad en la nube es una responsabilidad compartida entre usted y Oracle.

Para obtener más información sobre las responsabilidades compartidas en Oracle Cloud, consulte Modelo de seguridad compartida.

Configuración de un proveedor de identidad para su arrendamiento

Como cliente de la nube del Gobierno, debe contar con un proveedor de identidad propio que cumpla los requisitos de conformidad del organismo y admita la autenticación de la tarjeta de acceso común/tarjeta de verificación de identidad personal (CAC/PIV). Puede federar Oracle Cloud Infrastructure con proveedores de identidad de conformidad con SAML 2.0 que también admitan la autenticación CAC/PIV. Para obtener instrucciones sobre la configuración de una federación, consulte Federación con proveedores de identidad.

Eliminación del usuario administrador por defecto de Oracle Cloud Infrastructure y otros usuarios no federados

Cuando su organización se registra para obtener un cuenta de Oracle y un dominio de identidad, Oracle configura un administrador por defecto para la cuenta. Esta persona es el primer usuario IAM de su compañía y tiene acceso de administrador completo a su arrendamiento. Este usuario puede configurar su federación.

Después de configurar correctamente la federación con el proveedor de identidad seleccionado, puede suprimir el usuario administrador por defecto y a cualquier otro usuario local de servicio IAM que haya agregado para ayudarle a configurar el arrendamiento. Su eliminación garantiza que solo los usuarios del proveedor de identidad seleccionado puedan acceder a Oracle Cloud Infrastructure.

Para suprimir el administrador por defecto:

-

Conéctese a la consola con su proveedor de identidad.

Más detalles-

Abra un explorador soportado y vaya a la URL de la consola de la nube del Gobierno.

- Introduzca el Inquilino en la nube y haga clic en Continuar.

-

En el panel Conexión única, seleccione su proveedor de identidad y haga clic en Continuar. Se le redirigirá al proveedor de identidad para conectarse.

- Introduzca el nombre de usuario y la contraseña.

-

- Abra el menú de navegación y haga clic en Identidad y seguridad. En Identidad, haga clic en Usuarios. Aparecerá la lista de usuarios.

- En el filtro Tipo de usuario, seleccione solo Usuarios locales.

- Para cada usuario local, vaya al menú y haga clic en Suprimir.

Requisitos de Contraseña

Los requisitos de contraseña para los arrendamientos y servicios de US Government Cloud y US Defense Cloud deben cumplir o superar los requisitos descritos en la NIST Special Publication 800-63.

Uso de una tarjeta de acceso común/ tarjeta de verificación de identidad personal para conectarse a la consola

After you set up CAC/PIV authentication with the identity provider and successfully federate with Oracle Cloud Infrastructure, you can use your CAC/PIV credentials to sign in to the Oracle Cloud Infrastructure Console. Consulte la documentación del proveedor de identidad para obtener los detalles específicos de la implantación.

En general, estos son los pasos de conexión:

- Inserte la tarjeta CAC/PIV en el lector de tarjetas.

- Navegue a la página de conexión de la consola de Oracle Cloud Infrastructure.

- Si se le solicita, introduzca el nombre del Inquilino en la nube y haga clic en Continuar.

- Seleccione el proveedor de conexión única y haga clic en Continuar.

- En la página de inicio de sesión del proveedor de identidad, seleccione la tarjeta adecuada, por ejemplo: tarjeta PIV.

- Si se presenta un selector de certificados, seleccione el certificado adecuado u otros atributos configurados por su organización.

- Cuando se le solicite, introduzca el PIN.

Compatibilidad de IPv6 con las redes virtuales en la nube

Las direcciones IPv6 están soportadas para todas las regiones comerciales y gubernamentales. Los clientes gubernamentales tienen la opción de activar las direcciones IPv6 para sus VCN. Para obtener más información, consulte Direcciones IPv6.

Configuración del acceso seguro para hosts informáticos

Puede configurar la autenticación CAC/PIV con herramientas de terceros a fin de permitir la autenticación multifactor para conectarse de manera segura a los hosts informáticos. Entre los ejemplos de herramientas se incluyen PuTTY-CAC para Windows y Open SC para macOS. Para obtener más información, consulte el sitio web del Gobierno de EE. UU.: PIV Usage Guidelines.

Activación del modo FIPS para su sistema operativo

Los clientes de la nube del Gobierno de EE. UU. y la nube de defensa de EE. UU. son los encargados de activar el modo FIPS para los sistemas operativos (SO) en sus hosts informáticos. Para que el sistema operativo cumpla con la Publicación 140-2 del Estándar Federal de Procesamiento de la Información (FIPS), siga las directrices para el sistema operativo:

Oracle Linux

Siga las instrucciones proporcionadas en el apartado relacionado con la conformidad de FIPS 140-2 en Oracle Linux 8.

Ubuntu

Siga las indicaciones de Ubuntu Security Certifications - Enabling FIPS 140.

Windows Server 2012

Siga las indicaciones de Data Encryption for Web console and Reporting server Connections.

Windows Server 2016 y Windows Server 2019

En primer lugar, siga las indicaciones de How to Use FIPS Compliant Algorithms.

A continuación, vaya al documento de Microsoft, FIPS 140 Validation y acceda al tema sobre información para integradores de sistemas. Siga las instrucciones del paso 2, que describe cómo configurar el indicador de la política de seguridad FIPS local/de grupo para completar la activación de FIPS.

CentOS

Las siguientes indicaciones explican cómo activar FIPS en CentOS 7.5 y CentOS Stream 8. Estos procedimientos son válidos para las instancias de VM y dedicadas, y solo en el modo NATIVE. Estos procedimientos se pueden modificar tanto para el modo emulado como para el modo PV, según sea necesario. Tenga en cuenta que este procedimiento proporciona una instancia que contiene los módulos criptográficos FIPS exactos excepto el módulo de núcleo. El módulo de núcleo es de la misma versión principal/secundaria, pero está acelerado en la revisión, por lo que se puede considerar compatible según la mayoría de los modelos compatibles con FIPS.

Después de completar este procedimiento, le recomendamos que no ejecute actualizaciones de yum en todo el sistema. La actualización de todo el sistema eliminará los módulos FIPS que contiene.

Verifique que la versión del núcleo, los módulos FIPS y el software FIPS sean la versión mínima:

-

Valide la versión actual del paquete de núcleo que cumpla los requisitos:

- Versión actual:

kernel-3.10.0-693.el7 -

Ejecute

rpm -qa | grep kernel-3.

- Versión actual:

-

Ejecute lo siguiente y valide la versión principal o secundaria, según los requisitos.

-

Ejecute

yum list <package_name> -

Verifique que la versión principal/secundaria coincide con los requisitos.

Las versiones y los paquetes necesarios son:

- fipscheck- fipscheck-1.4.1-6.el7

-

hmaccalc- hmaccalc-0.9.13-4.el7

-

dracut-fips: dracut-fips-033-502.el7

-

dracut-fips-aesni: dracut-fips-aesni-033-502.el7

-

Para cada versión del paquete que no esté instalada, ejecute

yum install <package_name>

-

- Descargue e instale los siguientes paquetes:

- Paquetes ya instalados como parte de la imagen:

Cree un directorio denominado

preinstall.Descargue los siguientes paquetes en este directorio:

openssl, openssl-libs – 1.0.2k-8.el7

nss, nss-tools, nss-sysinit – 3.28.4-15.el7_4

nss-util – 3.28.4-3.el7

nss-softokn, nss-softokn-freebl – 3.28.3-8.el7_4

openssh, openssh-clients, openssh-server – 7.4p1-11.el7

En el directorio preinstall, ejecute

yum - -nogpgcheck downgrade *.rpm

- Paquetes que se van a agregar a la imagen:

- Cree un directorio denominado

newpackages. Descargue los siguientes paquetes en este directorio:

libreswan – 3.20-3.el7

libgcrypt – 1.5.3-14.el7

gnutls – 3.3.26-9.el7

gmp – 6.0.0-15.el7

nettle – 2.7.1-8.el7

En el directorio

newpackages, ejecuteyum - -nogpgcheck localinstall *.rpm

- Cree un directorio denominado

- Paquetes ya instalados como parte de la imagen:

Las URL de los paquetes utilizados para esta instalación son:

Preinstall:

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/nss-3.28.4-15.el7_4.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/nss-util-3.28.4-3.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/nss-tools-3.28.4-15.el7_4.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/nss-sysinit-3.28.4-15.el7_4.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/nss-softokn-freebl-3.28.3-8.el7_4.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/nss-softokn-3.28.3-8.el7_4.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/openssl-1.0.2k-8.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/openssl-libs-1.0.2k-8.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/openssh-7.4p1-11.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/openssh-clients-7.4p1-11.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/openssh-server-7.4p1-11.el7.x86_64.rpm

Newpackages:

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/libreswan-3.20-3.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/libgcrypt-1.5.3-14.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/gnutls-3.3.26-9.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/gmp-6.0.0-15.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/nettle-2.7.1-8.el7.x86_64.rpm

Instalación de validación initramfs y módulo FIPS del núcleo

Realice este procedimiento como raíz:

-

Vuelva a generar dracut:

dracut -f -v -

Agregue el argumento fips al final de la línea de comandos de inicio del núcleo por defecto:

-

Edite

/etc/default/grub -

Al final de la línea que comienza por "GRUB_CMDLINE_LINUX", agregue

fips=1dentro de las comillas dobles del comando.

-

Guarde el resultado.

-

-

Genere un nuevo

grub.cfg:grub2-mkconfig -o /etc/grub2-efi.cfg

Configure SSH para limitar los algoritmos de cifrado

-

Sudo para raíz.

-

Edite

/etc/ssh/sshd_config. -

Agregue las siguientes líneas al final del archivo:

Protocol 2 Ciphers aes128-ctr,aes192-ctr,aes256-ctr,aes128-cbc,3des-cbc,aes192-cbc,aes256-cbc Macs hmac-sha1 - Reinicie la instancia.

- Después de reiniciar la instancia, valide que se haya activado el modo FIPS en el núcleo:

Sudo para raíz.

Ejecute el siguiente comando:

cat /proc/sys/crypto/fips-enabledEl resultado debería ser '1'.

Para proteger más los sistemas CentOS7/RHEL 7. x según lo exigido por las instrucciones individuales de la organización, siga la lista de comprobación incluida en la guía de OpenSCAP. Encontrará esta guía en: https://static.open-scap.org/ssg-guides/ssg-centos7-guide-index.html

Encontrará la guía STIG para evaluar la conformidad en varios perfiles aquí: https://iase.disa.mil/stigs/os/unix-linux/Pages/index.aspx. Utilice la guía STIG de Red Hat Linux 7.x para las versiones de CentOS 7.5.

Parámetros de VPN de sitio a sitio necesarios para Government Cloud

Si utiliza VPN de sitio a sitio con la nube del Gobierno de EE. UU. o la nube de defensa de EE. UU., debe configurar la conexión IPSec con los siguientes parámetros IPSec compatibles con FIPS.

Para algunos parámetros, Oracle admite varios valores y el recomendado aparece resaltado en negrita.

Oracle admite los siguientes parámetros para IKEv1 o IKEv2. Consulte la documentación de su CPE específico para confirmar qué parámetros admite el CPE para IKEv1 o IKEv2.

Fase 1 (ISAKMP)

| Parámetro | Opciones |

|---|---|

| Protocolo ISAKMP |

Versión 1 |

| Tipo de cambio |

Modo principal |

| Método de autenticación |

Claves compartidas previamente * |

| Algoritmo de cifrado |

AES-256-CBC (recomendado) AES-192-CBC AES-128-CBC |

| Algoritmo de autenticación |

SHA-2 384 (recomendado) SHA-2 256 SHA-1 (también denominado SHA o SHA1-96) |

| Grupo Diffie-Hellman |

grupo 14 (MODP 2048) grupo 19 (ECP 256) grupo 20 (ECP 384) (recomendado) |

| Duración de la clave de sesión IKE |

28 800 segundos (8 horas) |

|

* Solo se permiten números, letras y espacios en claves compartidas previamente. |

|

Fase 2 (IPSec)

| Parámetro | Opciones |

|---|---|

| Protocolo IPSec |

ESP, modo túnel |

| Algoritmo de cifrado |

AES-256-GCM (recomendado) AES-192-GCM AES-128-GCM AES-256-CBC AES-192-CBC AES-128-CBC |

| Algoritmo de autenticación |

Si utiliza GCM (Galois/Counter Mode), no se necesita ningún algoritmo de autenticación porque la autenticación se incluye con el cifrado de GCM. Si no utiliza GCM, utilice HMAC-SHA-256-128. |

| Duración de clave de sesión de IPSec |

3600 segundos (1 hora) |

| Confidencialidad directa perfecta (PFS) |

Activado, grupo 14 (valor por defecto, recomendado) Soporta un valor tanto desactivado como activado para los grupos 2, 5, 14, 19, 20 y 24. |

ASN de BGP de Oracle

Esta sección es para ingenieros de redes que configuran un dispositivo perimetral para FastConnect o VPN de sitio a sitio.

El ASN de BGP de Oracle para la nube del Gobierno depende del nivel de autorización:

- Nube del Gobierno de EE. UU.: 6142

- Nube para la defensa de EE. UU. (autorización de nivel 5 de impacto): 20054

Proveedor de Terraform compatible con FIPS

Para utilizar Terraform en las regiones de la nube del Gobierno de Estados Unidos o de la nube de defensa de Estados Unidos, consulte Activación de la compatibilidad de FIPS para obtener información sobre la instalación y la configuración.

Motor de contenedor para Kubernetes

Los componentes instalados por Container Engine for Kubernetes son compatibles con FIPS. Al utilizar Container Engine for Kubernetes en las regiones Nube del Gobierno de EE. UU. o Nube de defensa de EE. UU., asegúrese de que los hosts subyacentes sean compatibles con los FIP.

Base de datos de Exadata en infraestructura dedicada - Reprogramación de gestión de parches

Puede reprogramar eventos de aplicación de parches mensuales y trimestrales en la consola para la base de datos de Exadata en infraestructura dedicada en las regiones de nube del Gobierno de EE. UU. y nube de defensa de EE. UU.. La especificación de un programa de mantenimiento para la gestión de parches de Exadata no está soportada en las regiones de US Government Cloud y US Defense Cloud.

Para cumplir y mantener las certificaciones FedRAMP y DISA, Oracle Cloud Infrastructure debe aplicar parches a la infraestructura de Exadata de forma regular y consistente. Estos eventos de aplicación de parches incluyen, entre otros, los siguientes tipos:

- Parches de seguridad de nodo de base de datos de Exadata (mensual)

- Parches de celda de almacenamiento de Exadata (mensual)

- Parches completos de infraestructura de Exadata (trimestral)

Se le envía un mensaje de notificación de cambio (CN) de OCI cuando se planifica un evento de aplicación de parches para cada tipo de parche. Puede solicitar la reprogramación de un evento de aplicación de parches mediante la consola. Para reprogramar un evento de aplicación de parches mediante la consola, debe solicitar la reprogramación en la ventana de aplicación de parches de 21 días definida. Las solicitudes de programa de aplicación de parches fuera de la ventana de aplicación de parches de 21 días definida se deben realizar a través de una solicitud de servicio (SR) de los Servicios de Soporte Oracle. Para obtener más información, consulte Actualizaciones de mantenimiento de Cloud Infrastructure en las guías de procedimientos de Exadata Database on Dedicated Infrastructure.

Certificados TLS para gateway de API

Si utiliza API Gateway en regiones de la nube del Gobierno de Estados Unidos o de la nube de defensa de Estados Unidos, debe:

- Obtenga un certificado TLS personalizado de una autoridad de certificación aprobada.

- Registre la asignación entre el nombre de dominio personalizado de un gateway de API y su dirección IP pública con un proveedor de DNS aprobado.

Para obtener más información, consulte Configuración de dominios personalizados y certificados TLS para obtener información sobre la instalación y la configuración.

Cifrado de VN

El cifrado de red virtual (VN) proporciona cifrado de instancia a instancia para el tráfico en tránsito de una región (en la misma VCN o entre VCN intercambiadas con un gateway de intercambio de tráfico local) entre cualquiera de las siguientes unidades de computación:

- E3

- E4

- A1

- X9

El cifrado VN está activado por defecto en el nivel de región y solo está disponible en las regiones de la nube del gobierno de EE. UU. y de la nube de defensa de EE. UU. Para desactivar el cifrado VN, debe crear una solicitud de servicio.

Las claves de cifrado las gestiona totalmente Oracle Cloud Infrastructure. El mecanismo de cifrado se basa en RFC3948. Las especificaciones para configuraciones de claves y cifrados cumplen los requisitos de FIPS 140-2.

Cuando está activada, la función de cifrado VN aumenta la latencia y disminuye el rendimiento debido a la sobrecarga de cifrado/descifrado. Esto puede o no notarse en la capa de aplicación. Para obtener más información sobre los números de latencia, póngase en contacto con el servicio de soporte al cliente.

Solicitud de aumento del límite de servicio para los arrendamientos de US Government Cloud y US Defense Cloud

Si necesita solicitar un aumento del límite de servicio, utilice las siguientes instrucciones para crear una solicitud de servicio en My Oracle Support.

- Para poder crear una solicitud de servicio, debe tener una cuenta

oracle.comy registrar su ISC de Oracle Cloud Infrastructure con My Oracle Support. Consulte Cómo solicitar un aumento del límite de servicio para los arrendamientos de la nube del Gobierno de EE. UU. y de la nube de defensa de EE. UU. para obtener más información. - Tenga en cuenta que el ingeniero de soporte que revise la información de la solicitud de límite de servicio podría no ser un ciudadano estadounidense.

Creación de solicitudes de servicio

Para crear una solicitud de servicio para US Government Cloud y US Defense Cloud:

-

Vaya a My Oracle Support y conéctese.

Si no está conectado a Oracle Cloud Support, haga clic en Cambiar a Cloud Support en la parte superior de la página.

- En la parte superior de la página, haga clic en Solicitudes de servicio.

- Haga clic en Crear solicitud de servicio técnica.

- Seleccione lo siguiente de los menús que se muestran:

- Tipo de servicio: seleccione Oracle Cloud Infrastructure en la lista.

- Nombre de servicio: seleccione la opción adecuada para su organización.

- Tipo de problema: seleccione Aprovisionamiento de cuentas, facturación y finalización y, a continuación, Aumento de límite en el submenú.

- Introduzca su información de contacto.

- Introduzca una descripción y, a continuación, introduzca los campos necesarios específicos del problema. Si un campo no se aplica, puede introducir n/a.

Para obtener ayuda con cualquiera de los campos generales de la solicitud de servicio o para obtener información sobre la gestión de solicitudes de servicio, haga clic en Ayuda en la parte superior de la página Soporte de Oracle Cloud.

Buscar ID de Oracle Cloud Infrastructure

Utilice los siguientes consejos para encontrar fácilmente los identificadores que se le pueden solicitar:

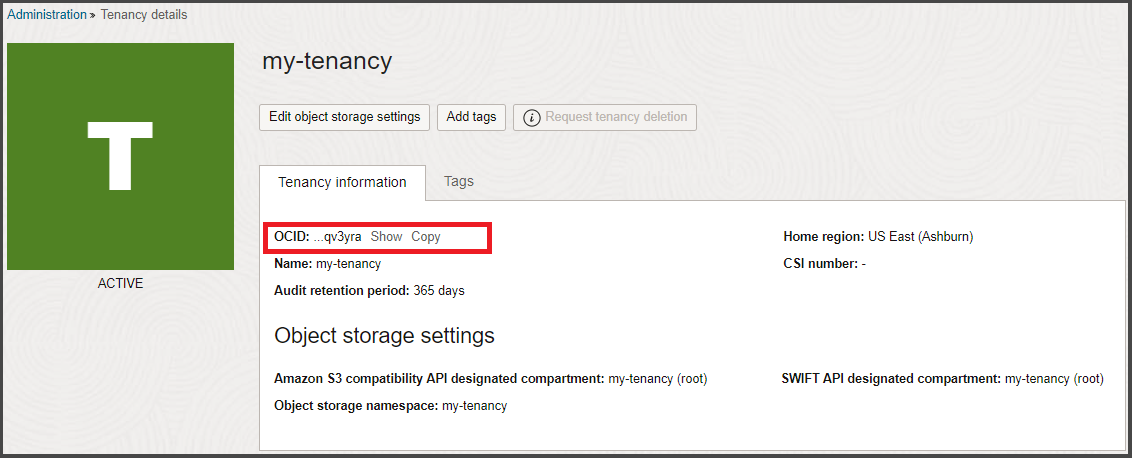

Lo puede encontrar en la consola de Oracle Cloud Infrastructure en la página Detalles de arrendamiento:

- Seleccione el menú Perfil (

), que se encuentra en la parte superior derecha de la barra de navegación en la parte superior de la página y, a continuación, haga clic en Arrendamiento: <your_tenancy_name>.

), que se encuentra en la parte superior derecha de la barra de navegación en la parte superior de la página y, a continuación, haga clic en Arrendamiento: <your_tenancy_name>. -

El OCID de arrendamiento se muestra en Información de arrendamiento. Haga clic en Copiar para copiarlo en el portapapeles.

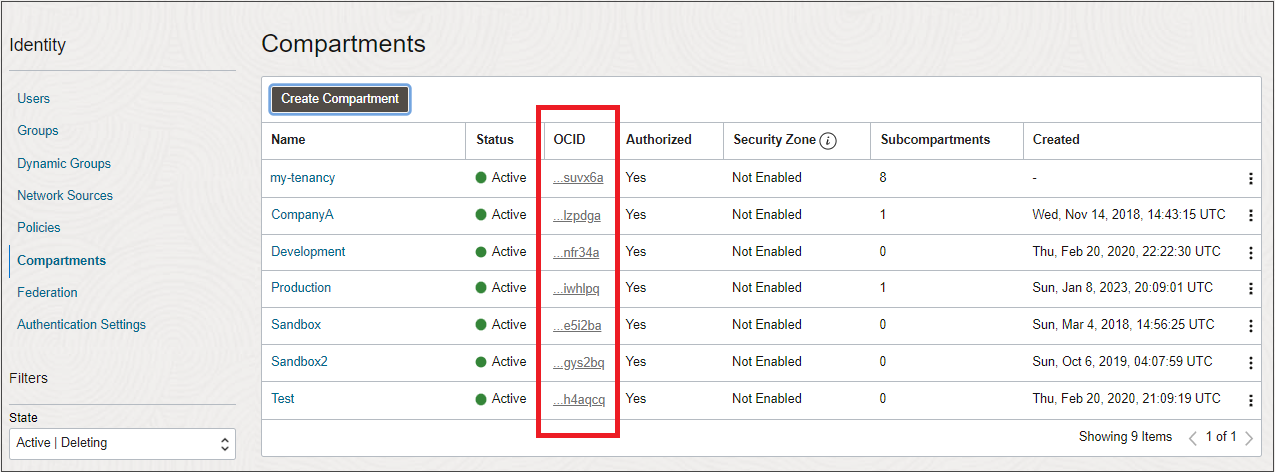

Para buscar el OCID (identificador de Oracle Cloud) de un compartimento:

- Abra el menú de navegación y haga clic en Identidad y seguridad. En Identidad, haga clic en Compartimentos.

Se muestra una lista de los compartimentos del arrendamiento.

Se muestra una versión abreviada del OCID junto a cada compartimento.

- Haga clic en Copiar para copiar el OCID en el panel de control. A continuación, puede pegarlo en el campo de formulario de solicitud de servicio.

El OCID (identificador de Oracle Cloud) de un recurso se muestra al ver el recurso en la consola, tanto en la vista de lista como en la página de detalles.

Por ejemplo, para obtener el OCID para una instancia informática:

- Abra la consola.

-

Seleccione el compartimento al que pertenece la instancia en la lista de la parte izquierda de la página.

Tenga en cuenta que debe tener permisos adecuados en un compartimento para ver los recursos.

- Abra el menú de navegación y haga clic en Recursos informáticos. En Recursos informáticos, haga clic en Instancias. Se muestra una lista de instancias en el compartimento seleccionado.

-

En la página de detalles de la instancia, se muestra una versión abreviada del OCID.

- Haga clic en Copiar para copiar el OCID en el panel de control. A continuación, puede pegarlo en el campo de formulario de solicitud de servicio.

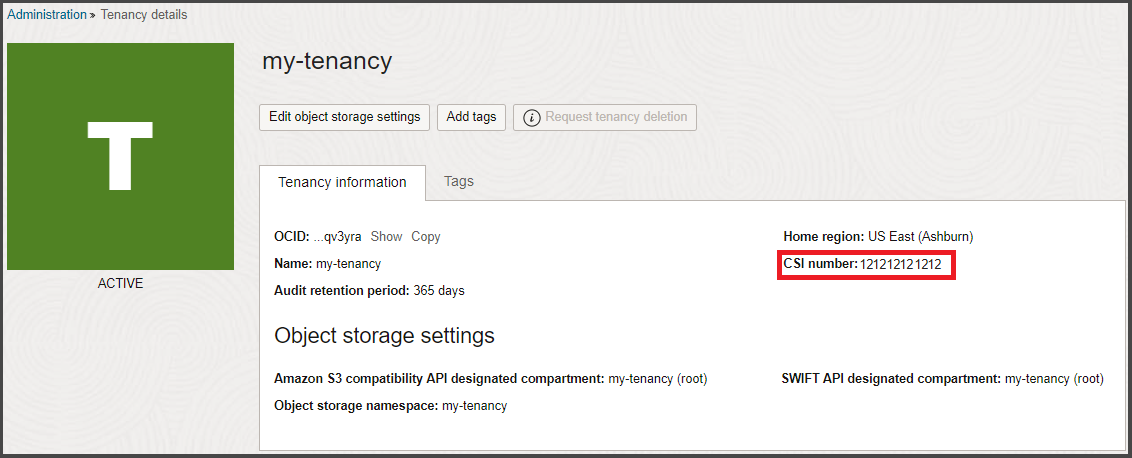

El número de Identificador de Soporte del Cliente (ISC) se genera después de comprar los servicios de Oracle Cloud. Este número se puede encontrar en varios lugares, como el contrato o la página de detalles del arrendamiento. Necesitará el número de ISC para registrar y archivar solicitudes de soporte en My Oracle Support (MOS).

El número de CSI no está disponible para las regiones Nube del Gobierno de EE. UU. y Nube de Defensa de EE. UU..

Para buscar el número de ISC:

- Seleccione el menú Perfil (

), que se encuentra en la parte superior derecha de la barra de navegación en la parte superior de la página y, a continuación, haga clic en Arrendamiento: <your_tenancy_name>.

), que se encuentra en la parte superior derecha de la barra de navegación en la parte superior de la página y, a continuación, haga clic en Arrendamiento: <your_tenancy_name>. -

El número de ISC aparece en Información de arrendamiento.

Uso de My Oracle Support por primera vez

Para poder crear solicitudes de servicio con My Oracle Support, debe tener una cuenta de conexión única (SSO) de Oracle y debe registrar el Identificador de Soporte del Cliente (ISC) con My Oracle Support.

Antes de iniciar este procedimiento, tenga a mano su ISC (consulte Cómo solicitar un aumento del límite de servicio para los arrendamientos de la nube del Gobierno de EE. UU. y la nube de defensa de EE. UU.).

- Vaya a https://support.oracle.com.

-

Haga clic en ¿Nuevo usuario? Regístrese aquí para crear la cuenta de conexión única (SSO).

-

Introduzca la dirección de correo electrónico de su compañía en el campo Dirección de correo electrónico, complete el resto del formulario y, a continuación, haga clic en Crear cuenta. Se genera un correo electrónico de verificación.

-

Busque en la cuenta de correo electrónico un correo electrónico de Oracle donde se le solicita que verifique la dirección de correo electrónico.

- Abra el correo electrónico y haga clic en Verificar dirección de correo electrónico.

- Conéctese con las credenciales que ha configurado.

- Al conectarse, se le solicitará que introduzca una Nota para el aprobador y el Identificador de soporte (ISC).

-

Haga clic en Solicitar acceso.

- Introduzca los primeros cinco caracteres del nombre de la organización que posee el Identificador de soporte del cliente (indicado en la carta de bienvenida y en Mis servicios) y, a continuación, haga clic en Validar. El identificador de soporte aparece en la tabla.

- Haga clic en Siguiente.

- Introduzca la información de contacto y haga clic en Siguiente.

- Acepte las condiciones y haga clic en Siguiente.

El estado de la solicitud está pendiente hasta que reciba la aprobación del administrador de usuarios del cliente (CUA) o de los servicios de soporte Oracle si es la primera persona que solicita este identificador de soporte.

- Vaya a https://support.oracle.com y conéctese.

- Acceda a la página Mi cuenta: vaya al nombre de usuario en la página, abra el menú y haga clic en Mi cuenta.

- La región Identificadores de soporte muestra las cuentas a las que está asociado actualmente el nombre de usuario.

- Haga clic en Solicitar acceso.

- Introduzca una Nota para el aprobador y, a continuación, introduzca el identificador de soporte (su ISC).

- Haga clic en Solicitar acceso.

- Introduzca los primeros cinco caracteres del nombre de la organización que posee el Identificador de soporte del cliente (indicado en la carta de bienvenida y en Mis servicios) y, a continuación, haga clic en Validar. El identificador de soporte aparece en la tabla.

- Haga clic en Validar.

- La entrada se valida. Cierre el cuadro de diálogo.

El estado de la solicitud está pendiente hasta que reciba la aprobación del Administrador de Usuarios del Cliente (CUA).

Para obtener más información sobre la conexión y el uso de My Oracle Support, consulte Registration, Sign In, and Accessibility Options en Ayuda de My Oracle Support.

)

)