Aprovisionamiento de JIT de Entra ID a OCI IAM

En este tutorial, configurará el aprovisionamiento justo a tiempo (JIT) entre la consola de OCI y el ID de Entra, utilizando Entra ID como IdP.

Puede configurar el aprovisionamiento de JIT para que se puedan crear identidades en el sistema de destino durante el tiempo de ejecución, a medida que realizan una solicitud para acceder al sistema de destino.

En este tutorial se tratan los siguientes pasos:

- Configure el ID de Entra IdP en OCI IAM para JIT.

- Actualice la configuración de la aplicación OCI IAM en Entra ID.

- Prueba que puede aprovisionar desde Entra ID a OCI IAM.

Este tutorial es específico de IAM con dominios de identidades.

Para realizar este tutorial, debe tener lo siguiente:

-

Una cuenta de pago de Oracle Cloud Infrastructure (OCI) o una cuenta de pruebas de OCI. Consulte Cuenta gratuita de Oracle Cloud Infrastructure.

- Rol de administrador de dominio de identidad para el dominio de identidad de OCI IAM. Consulte Understanding Administrator Roles.

- Una cuenta de ID adicional con uno de los siguientes roles de ID adicional:

- Administración global

- Administrador de aplicación en la nube

- Administrador de aplicación

Además, debe haber completado el tutorial SSO Between OCI and Microsoft Entra ID y recopilado el ID de objeto de los grupos que va a utilizar para el aprovisionamiento de JIT.

Para que el aprovisionamiento de JIT funcione, se deben configurar los atributos de SAML adecuados y necesarios, que se enviarán en la afirmación de SAML a OCI IAM mediante Entra ID.

- En el explorador, inicie sesión en Microsoft Entra ID mediante la URL:

https://entra.microsoft.com - Vaya a Enterprise Applications.

- Seleccione la aplicación de consola de Oracle Cloud Infrastructure.

- En el menú de la izquierda, seleccione Inicio de sesión único.

- En la sección Atributos y reclamaciones, seleccione Editar.

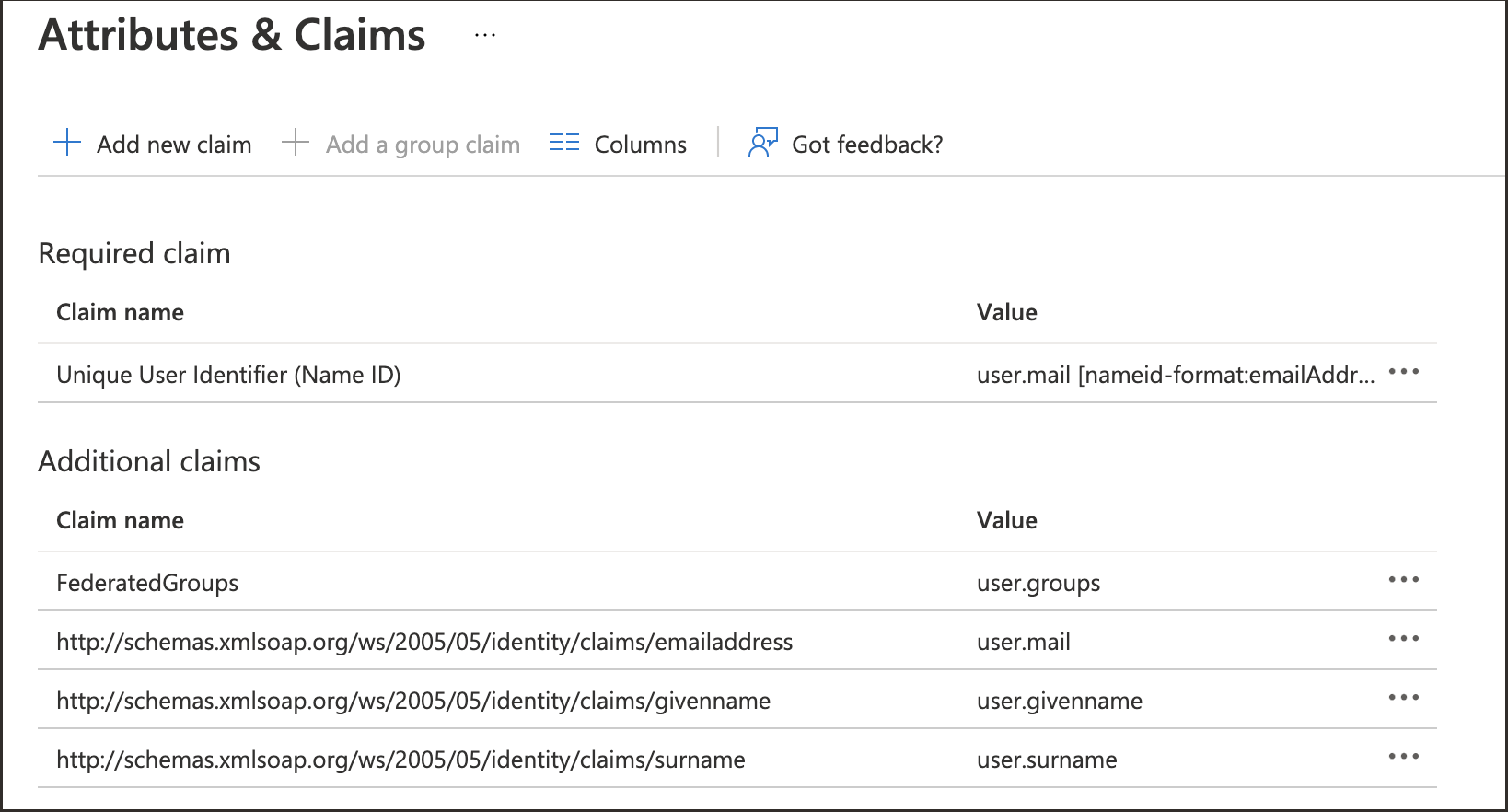

- Verifique que los atributos estén configurados correctamente:

-

NameID -

Email Address -

First Name -

Last Name

Si necesita nuevas reclamaciones, agréguelas.

-

- Anote todos los nombres de reclamación configurados. Por ejemplo

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givennamees el nombre de la reclamación para

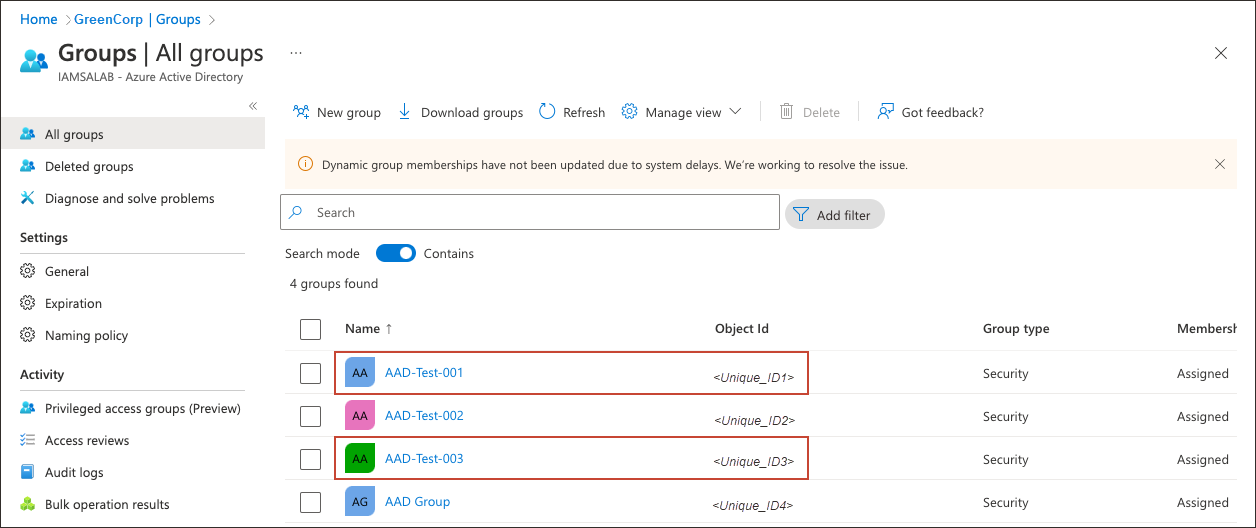

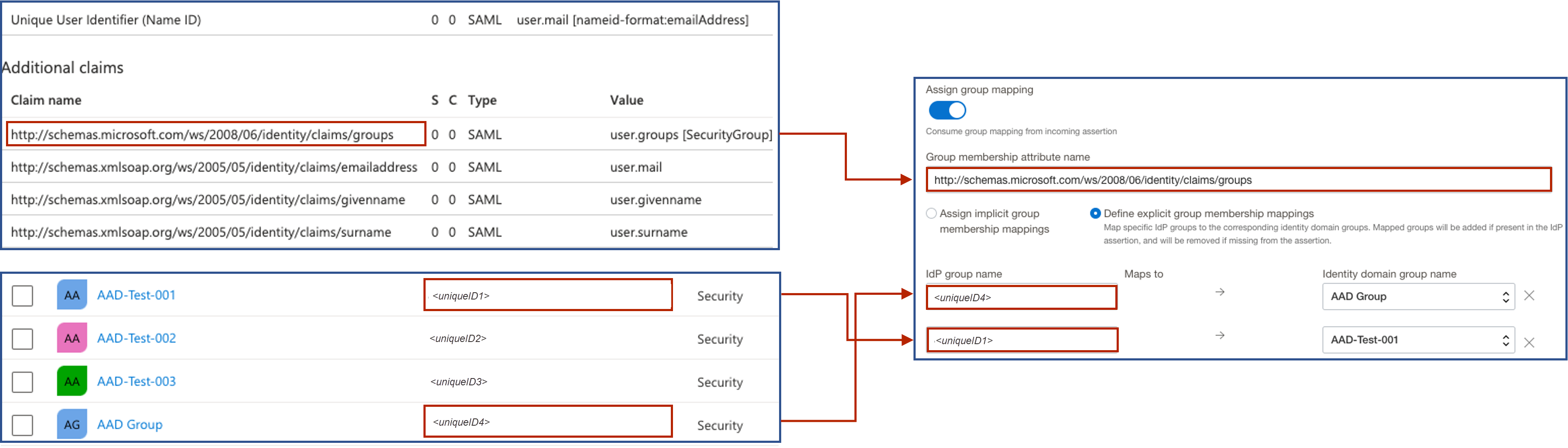

First Name. - Vaya a Groups. Verás todos los grupos disponibles en Entra ID.

- Anote los ID de objeto de los grupos que desean formar parte de SAML para enviarlos a OCI IAM.

Configuraciones adicionales de ID adicional

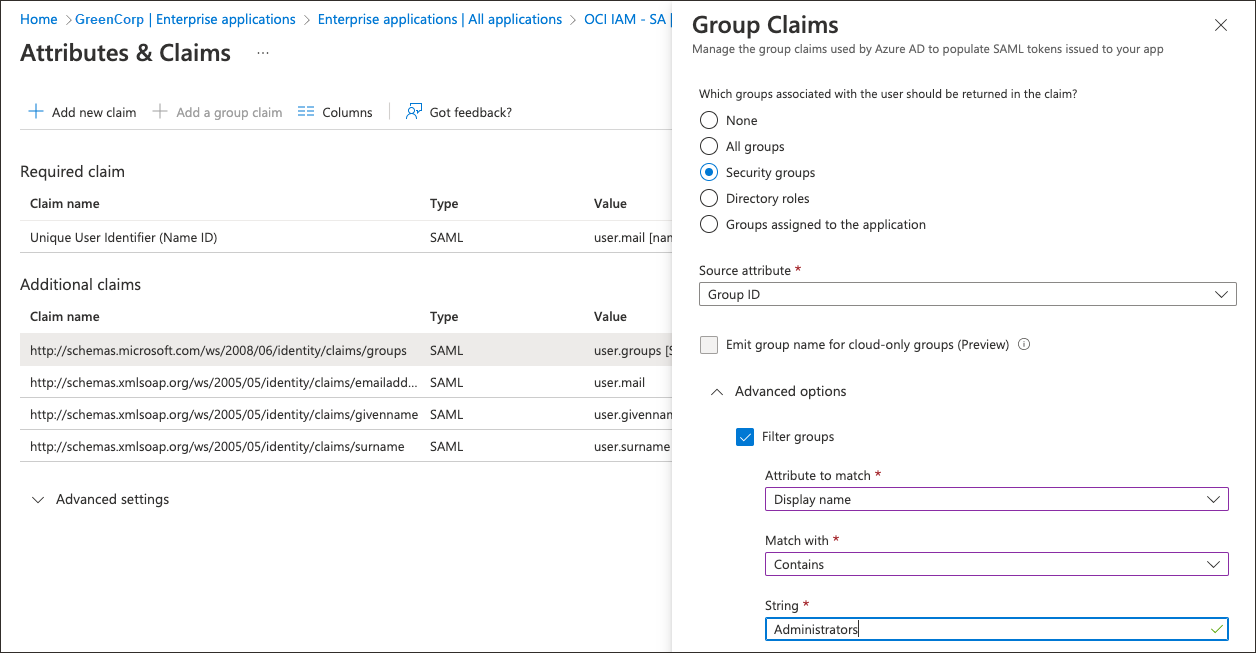

En Entra ID, puede filtrar grupos según el nombre de grupo o el atributo sAMAccountName.

Por ejemplo, supongamos que solo se debe enviar el grupo Administrators mediante SAML:

- Seleccione la reclamación de grupo.

- En Reclamaciones de grupo, expanda Opciones avanzadas.

- Seleccione Grupos de filtros.

- Para Atributo para coincidencia, seleccione

Display Name. - Para Coincidir con, seleccione

contains. - En Cadena, proporcione el nombre del grupo, por ejemplo,

Administrators.

- Para Atributo para coincidencia, seleccione

Esto ayuda a las organizaciones a enviar solo los grupos necesarios a OCI IAM desde Entra ID.

En OCI IAM, actualice el ID de Entra IdP para JIT.

-

Abra un explorador soportado e introduzca la URL de la consola:

- Introduzca su Nombre de cuenta de Cloud, también denominado su nombre de arrendamiento, y seleccione Siguiente.

- Seleccione el dominio de identidad que se utilizará para configurar SSO.

- Inicie sesión con su nombre de usuario y contraseña.

- Abra el menú de navegación y seleccione Identidad y seguridad.

- En Identidad, seleccione Dominios.

- Seleccione el dominio de identidad en el que ya ha configurado Entra ID como IdP.

- Seleccione Seguridad en el menú de la izquierda y, a continuación, Proveedores de identidad.

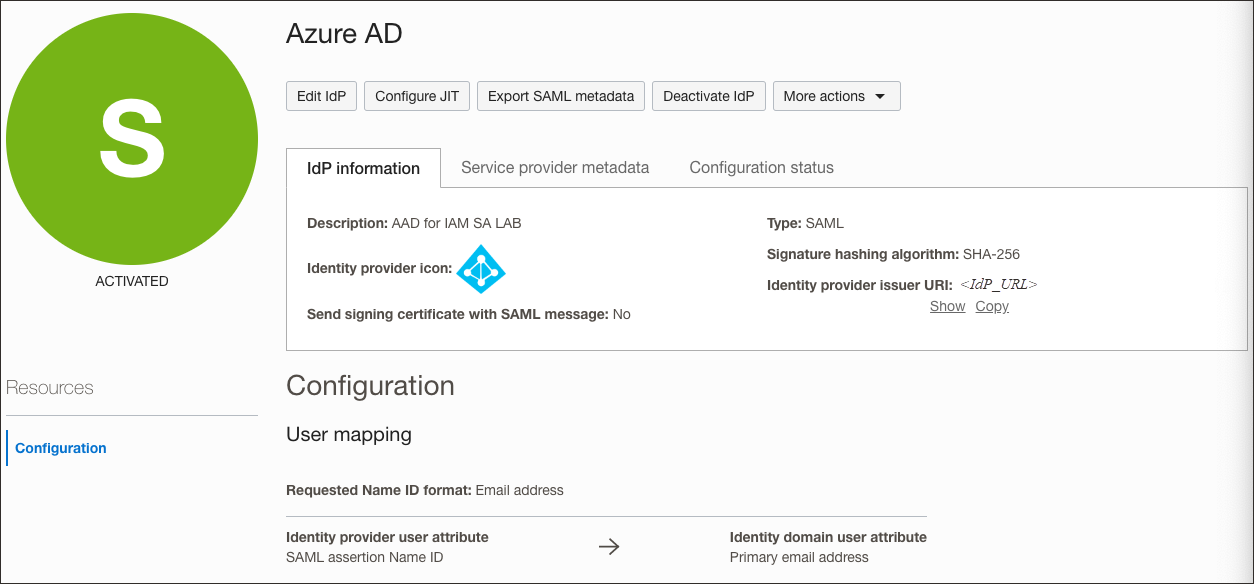

- Seleccione el ID de Entra IdP.Nota

Este es el ID de entrada IdP que ha creado como parte de SSO entre OCI y el ID de entrada de Microsoft. - En la página Entra ID IdP, seleccione Configure JIT.

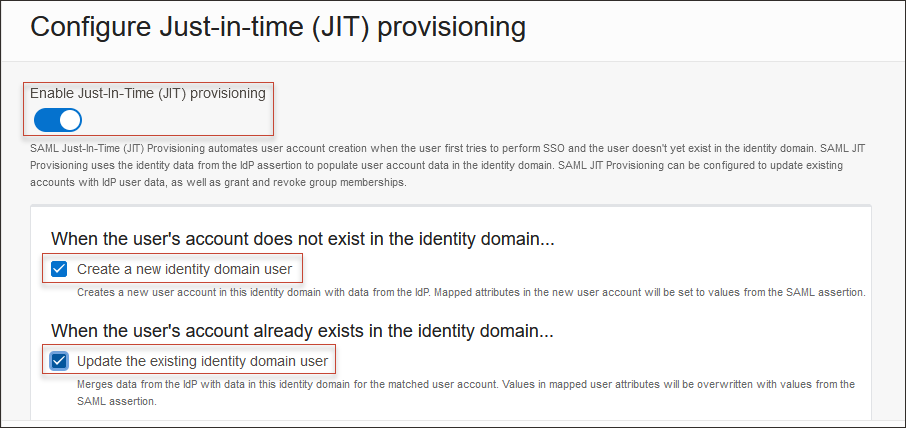

- En la página Configurar aprovisionamiento Just-In-Time (JIT):

- Seleccione Aprovisionamiento Just-In-Time (JIT).

- Seleccione Create a new identity domain user.

- Seleccione Actualizar Usuario de Dominio de Identidad Existente.

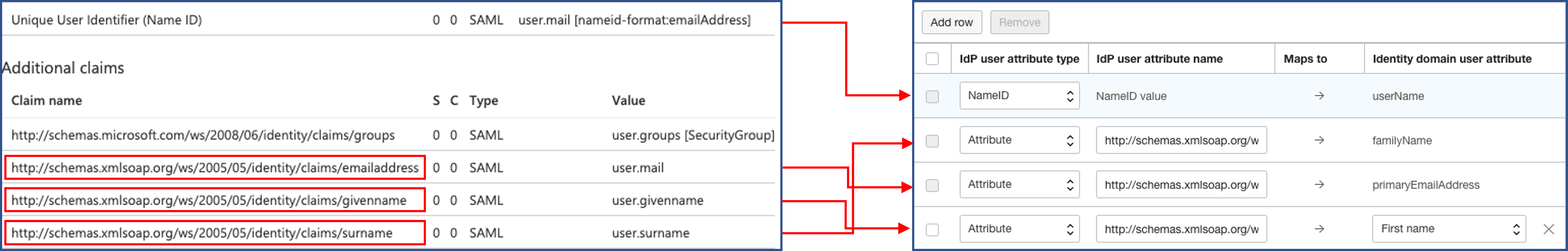

- En Asignar atributos de usuarios:

- Deje la primera fila para

NameIDsin cambios. - Para otros atributos, en IdP atributo de usuario, seleccione

Attribute. - Proporcione el nombre de atributo de usuario IdP de la siguiente forma

- familyName:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surname - primaryEmailAddress:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress

- familyName:

- Seleccione Agregar fila e introduzca:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givenname.Para el atributo de usuario del dominio de identidad, seleccione

First name.Nota

El nombre mostrado completo (FQDN) es de 1. Configure los atributos de SAML enviados por el ID de entrada.

En este diagrama se muestra cómo deben ser los atributos de usuario de OCI IAM (a la derecha) y la asignación de atributos de usuario entre Entra ID y OCI IAM.

- Deje la primera fila para

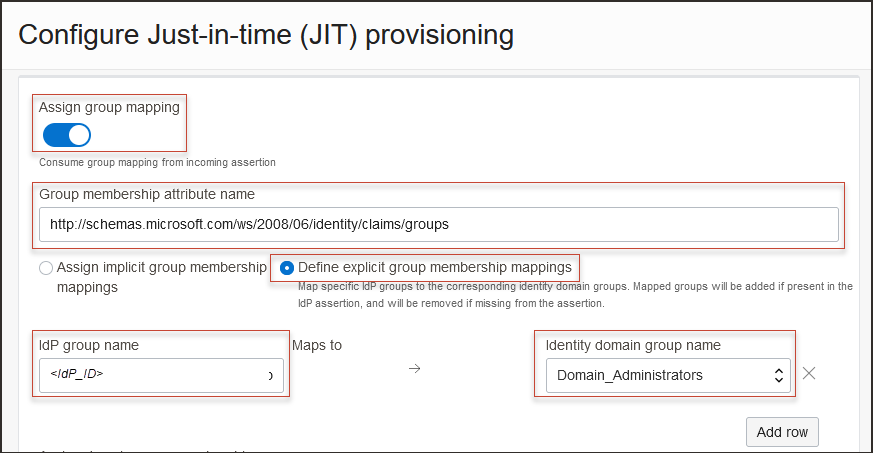

- Seleccione Asignar asignación de grupo.

- Introduzca el nombre de atributo de miembro de grupo:

http://schemas.microsoft.com/ws/2008/06/identity/claims/groups. - Seleccione Definir asignaciones de miembros del grupo explícitas.

- En IdP Nombre de grupo, proporcione el ID de objeto del grupo en el ID de Entra del paso anterior.

- En Nombre de grupo de dominios de identidad y seleccione el grupo en OCI IAM al que se asignará el grupo de ID de entrada.

En este diagrama se muestra cómo deben ser los atributos de grupo de OCI IAM (a la derecha) y la asignación de atributos de grupo entre Entra ID y OCI IAM.

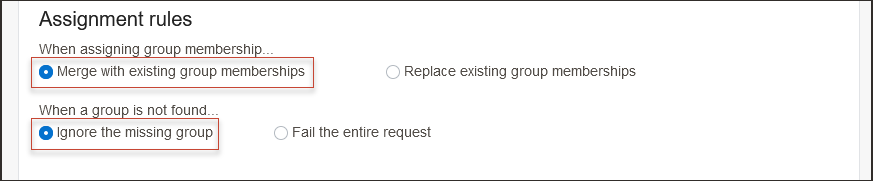

- En Reglas de asignación, seleccione lo siguiente:

- Al asignar afiliaciones a grupos: fusionar con afiliaciones a grupos existentes

- Cuando no se encuentre un grupo: ignore el grupo que falta

Nota

Seleccione opciones según los requisitos de su organización. - Seleccione Guardar cambios.

- En la consola de Entra ID, cree un nuevo usuario con un ID de correo electrónico que no esté presente en OCI IAM.

-

Asigne el usuario a los grupos necesarios.

- En el explorador, abra la consola de OCI.

- Seleccione el dominio de identidad en el que se ha activado la configuración de JIT.

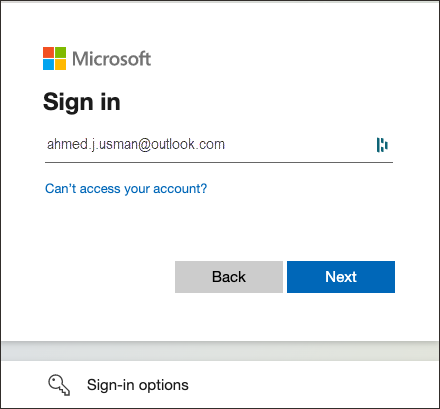

- Seleccione Next (Siguiente).

- En las opciones de inicio de sesión, seleccione ID de entrada.

- En la página de inicio de sesión de Microsoft, introduzca el ID de usuario recién creado.

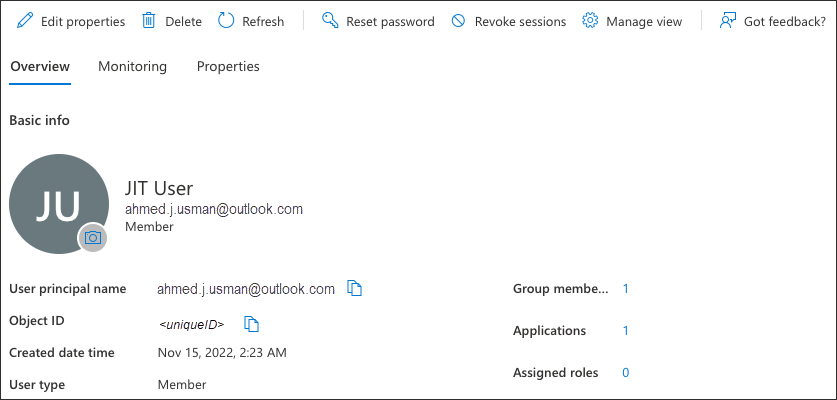

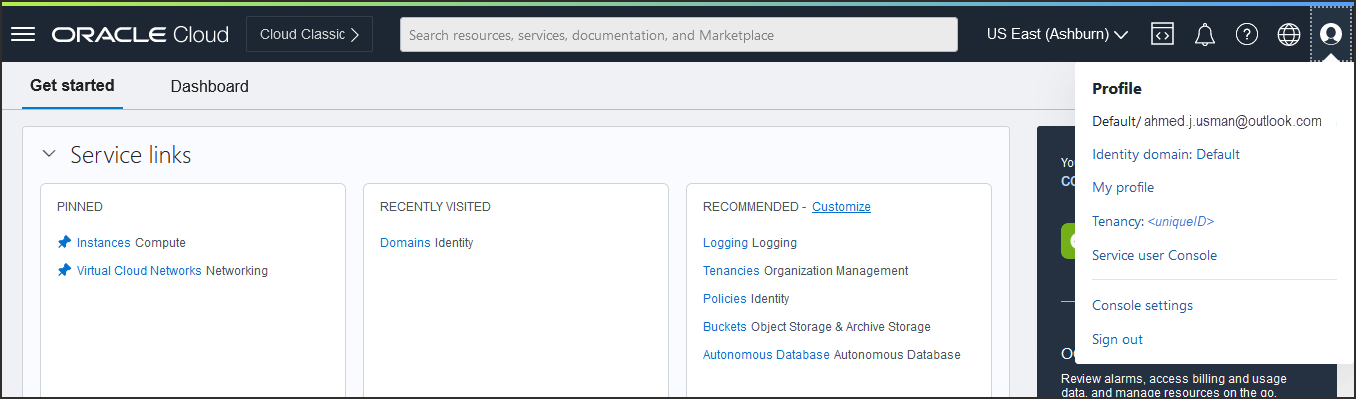

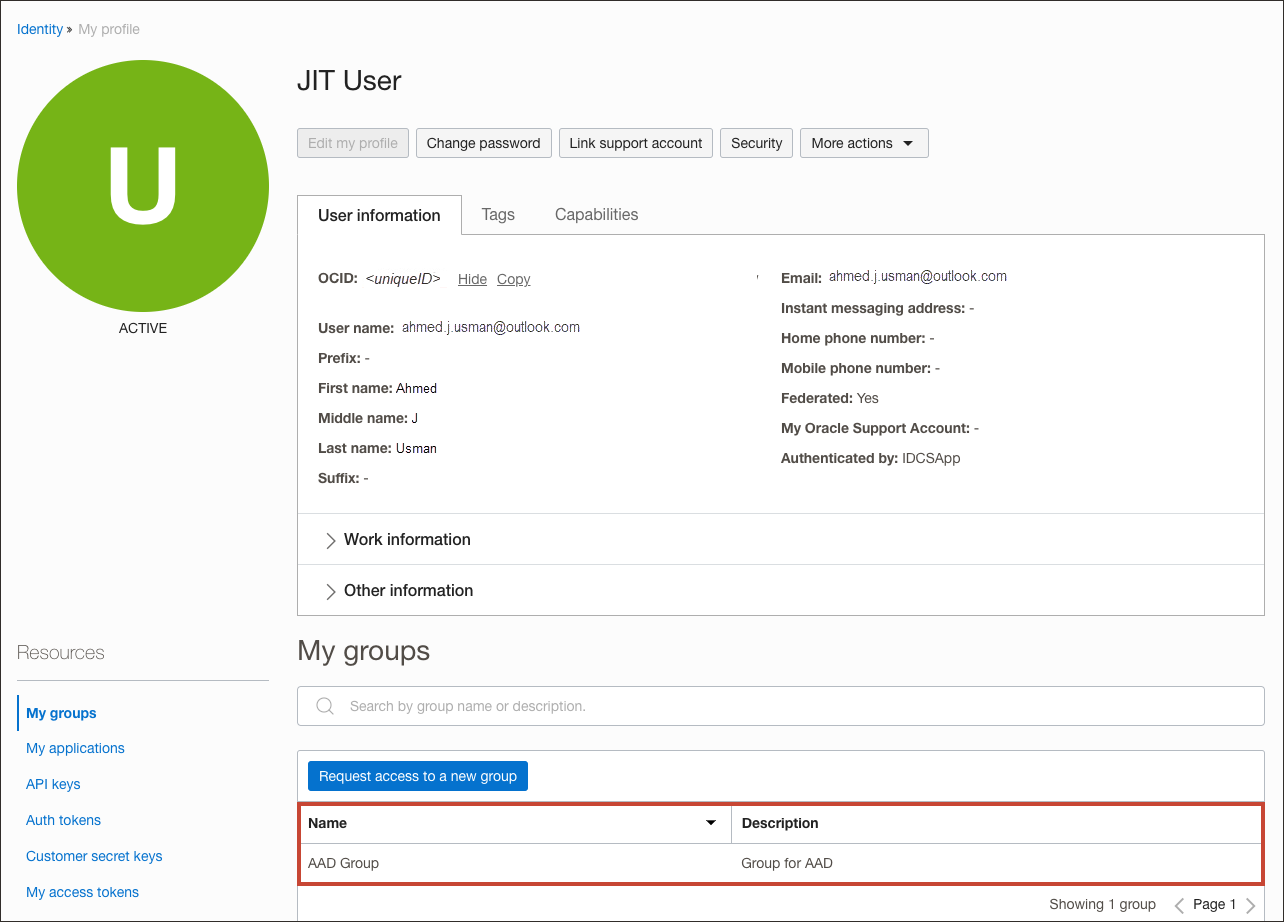

- Al realizar la autenticación correcta desde Microsoft:

- La cuenta de usuario se crea en OCI IAM.

- El usuario está conectado a la consola de OCI.

-

En el menú de navegación , seleccione el menú Perfil

y, a continuación, seleccione Configuración de usuario. Compruebe las propiedades del usuario, como el ID de correo electrónico, el nombre, los apellidos y los grupos asociados.

y, a continuación, seleccione Configuración de usuario. Compruebe las propiedades del usuario, como el ID de correo electrónico, el nombre, los apellidos y los grupos asociados.

¡Enhorabuena! Ha configurado correctamente el aprovisionamiento de JIT entre Entra ID y OCI IAM.

Para obtener más información sobre el desarrollo con productos Oracle, consulte estos sitios: