Gestión del ciclo de vida de identidades entre OCI y Okta

En este tutorial, configurará la gestión del ciclo de vida del usuario entre Okta y OCI IAM, donde Okta actúa como almacén de identidades autorizado.

En este tutorial de 30 minutos se muestra cómo aprovisionar usuarios y grupos de Okta a OCI IAM.

- Crear una aplicación confidencial en OCI IAM.

- Obtenga la URL del dominio de identidad y genere un token secreto.

- Cree una aplicación en Okta.

- Actualizar la configuración de Okta.

- Pruebe que el aprovisionamiento funciona entre OCI IAM y Okta.

- Además, instrucciones sobre cómo

- Defina el estado federado de los usuarios para que el proveedor de identidad externo los autentique.

- Deje que los usuarios reciban correos electrónicos de notificación cuando se cree o actualice su cuenta.

Este tutorial es específico de IAM con dominios de identidades.

Para realizar este juego de tutoriales, debe tener lo siguiente:

-

Una cuenta de pago de Oracle Cloud Infrastructure (OCI) o una cuenta de pruebas de OCI. Consulte Cuenta gratuita de Oracle Cloud Infrastructure.

- Rol de administrador de dominio de identidad para el dominio de identidad de OCI IAM. Consulte Understanding Administrator Roles.

- Una cuenta de Okta con privilegios de administrador para configurar el aprovisionamiento.

Recopila la información adicional que necesita de los pasos del tutorial:

- URL de dominio de OCI IAM.

- ID del cliente de OCI IAM y secreto del cliente.

Cree una aplicación confidencial en OCI IAM y actívela.

-

Abra un explorador soportado e introduzca la URL de la consola:

- Introduzca su Nombre de cuenta de Cloud, también conocido como su nombre de arrendamiento, y seleccione Siguiente.

- Inicie sesión con su nombre de usuario y contraseña.

- Abra el menú de navegación y seleccione Identidad y seguridad. En Identidad, seleccione Dominios.

- Seleccione el dominio de identidad en el que desea configurar el aprovisionamiento de Okta y seleccione Aplicaciones.

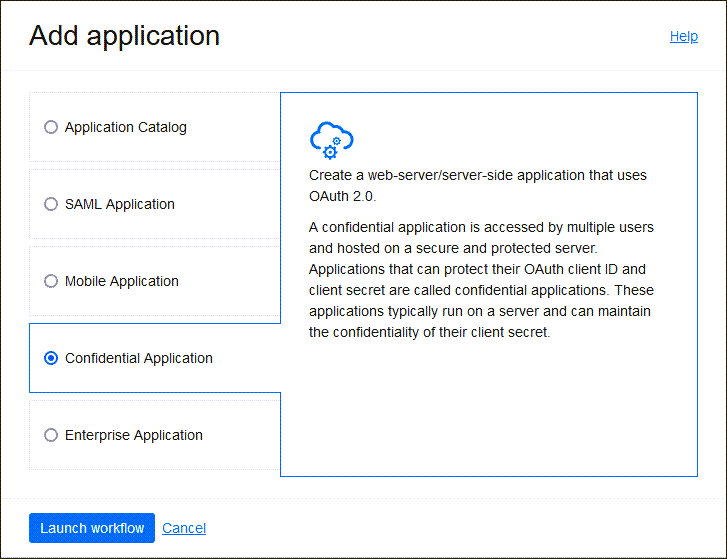

- Seleccione Agregar aplicación, seleccione Aplicación confidencial e Iniciar flujo de trabajo.

- Introduzca un nombre para la aplicación confidencial, por ejemplo, OktaClient. Seleccione Next (Siguiente).

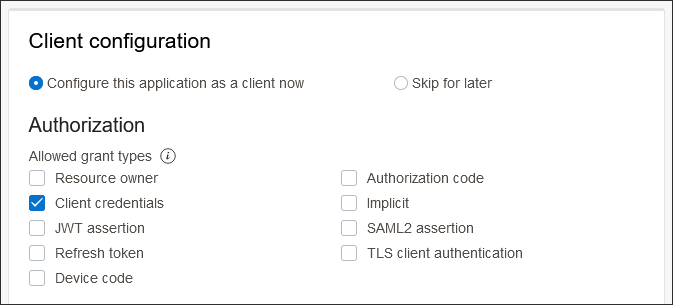

- En Configuración del cliente, seleccione Configurar esta aplicación como un cliente ahora.

- En Autorización, seleccione Credenciales de cliente.

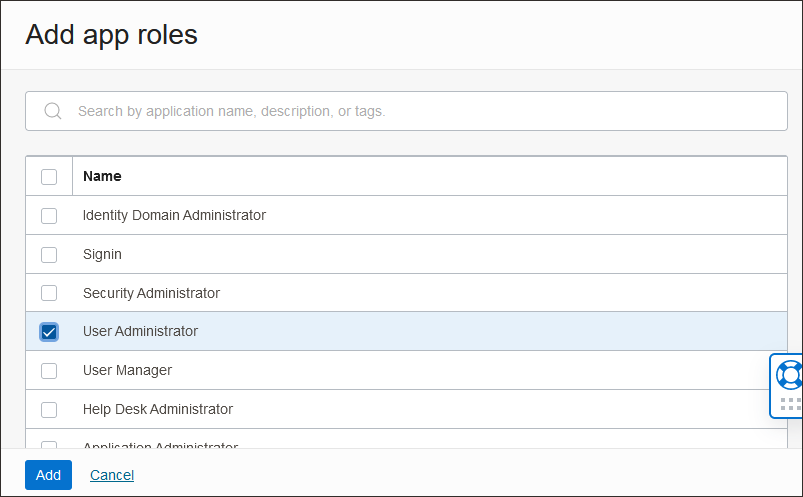

- Desplácese hasta la parte inferior y seleccione Agregar roles de aplicación.

- En Roles de aplicación, seleccione Agregar roles y, en la página Agregar roles de aplicación, seleccione Administrador de usuarios y seleccione Agregar.

- Seleccione Siguiente y, a continuación, seleccione Terminar.

- En la página de detalles de la aplicación, seleccione Activar y confirme que desea activar la nueva aplicación.

Necesita dos partes de información para utilizar como parte de la configuración para la aplicación Okta que cree más tarde.

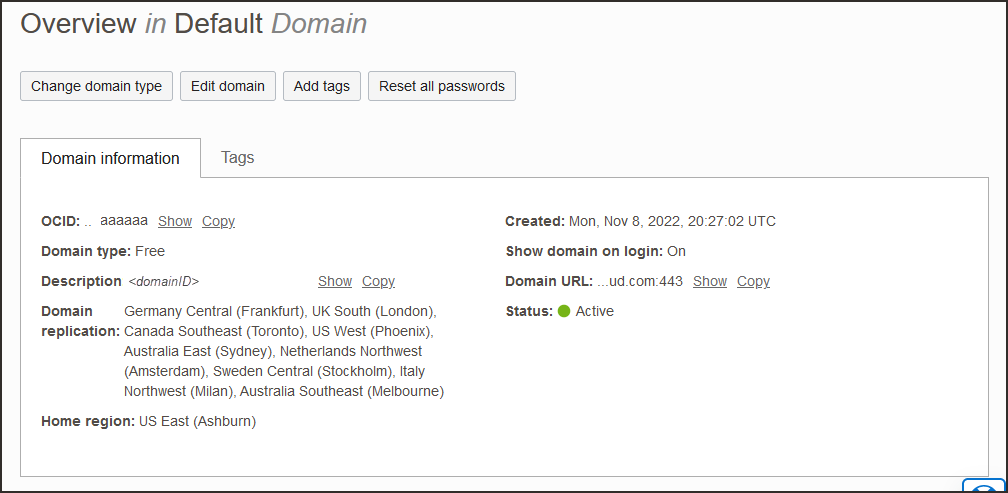

- Vuelva a la visión general de los dominios de identidad seleccionando el nombre del dominio de identidades en las rutas de navegación. Seleccione Copiar junto a la URL de Dominio en información de dominio y guarde la URL de una aplicación donde pueda editarla.

El GUID de OCI IAM forma parte de la URL del dominio:

https://<IdentityDomainID>.identity.oraclecloud.com:443/fed/v1/idp/ssoPor ejemplo:

idcs-9ca4f92e3fba2a4f95a4c9772ff3278 - En la aplicación confidencial de OCI IAM, seleccione Configuración de OAuth en Recursos.

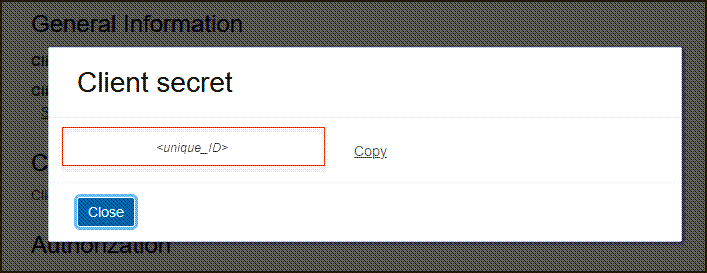

- Desplácese hacia abajo y, en Información general, anote el ID del cliente y el secreto del cliente.

- Desplácese hacia abajo y busque el ID de Cliente y elSecreto de Cliente en Información general.

- Copie el ID de cliente y almacénelo

- Seleccione Mostrar secreto, copie el secreto y almacénelo.El token secreto es la codificación base64 de

<clientID>:<clientsecret>obase64(<clientID>:<clientsecret>)En estos ejemplos se muestra cómo generar el token secreto en Windows y MacOS.

En un entorno Windows, abra CMD y utilice este comando powershell para generar la codificación base64

[Convert]::ToBase64String([System.Text.Encoding]::Unicode.GetBytes('client_id:secret'))"En MacOS, utiliceecho -n <clientID>:<clientsecret> | base64Se devolverá el token secreto. Por ejemploecho -n 392357752347523923457437:3454-9853-7843-3554 | base64 Nk0NzUyMzcyMzQ1NzMTc0NzUyMzMtNTQzNC05ODc4LTUzNQ==Anote el valor del token secreto.

Cree una aplicación en Okta.

- En el explorador, conéctese a Okta mediante la URL:

https://<Okta-org>-admin.okta.comDonde

<okta-org>es el prefijo de su organización con Okta. - En el menú de la izquierda, seleccione Aplicaciones.

Si ya tiene una aplicación que ha creado al pasar por SSO con OCI y Okta, puede utilizarla. Seleccione esta opción para abrirla y editarla, y vaya a 5. Cambiar la configuración de Okta.

- Seleccione Examinar catálogo de aplicaciones y busque

Oracle Cloud. Seleccione Oracle Cloud Infrastructure IAM entre las opciones disponibles. - Seleccione Agregar integración.

- En Configuración general, introduzca un nombre para la aplicación, por ejemplo

OCI IAM, y seleccione Listo.

Conecte la aplicación Okta a la aplicación confidencial de OCI IAM mediante la URL de dominio y el token secreto de un paso anterior.

- En la página de la aplicación recién creada, seleccione el separador Iniciar sesión.

- En Configuración, seleccione Editar.

- Desplácese hacia abajo hasta Configuración de inicio de sesión avanzado.

- Introduzca la URL de dominio en el GUID de IAM de Oracle Cloud Infrastructure.

- Seleccione Guardar.

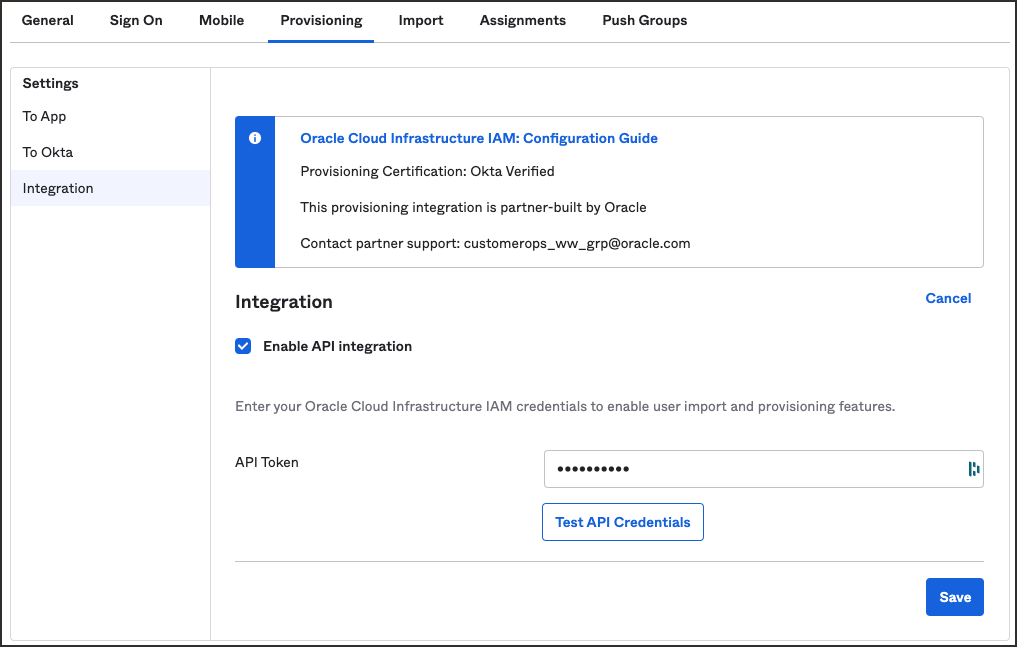

- Cerca de la parte superior de la página, seleccione el separador Provisioning.

- Seleccione Configurar integración de API.

- Seleccione Activar integración de API.

- Introduzca el valor del token secreto que ha copiado anteriormente en el token de API.

-

Seleccione Probar credenciales de API.

Si aparece un mensaje de error, compruebe los valores que ha introducido y vuelva a intentarlo.

Cuando obtiene un mensaje

Oracle Cloud Infrastructure IAM was verified successfully!, Okta se ha conectado correctamente al punto final de SCIM de OCI IAM. -

Seleccione Guardar.

Se abre la página Aprovisionamiento a aplicación, donde puede crear usuarios, actualizar atributos de usuario y asignar atributos entre OCI IAM y Okta.

Para probar el aprovisionamiento de usuarios y grupos para Okta:

- En la aplicación recién creada, seleccione el separador Assignments.

- Seleccione Asignar y Asignar a Personas.

- Busque el usuario que desea aprovisionar desde Okta a OCI IAM.

Seleccione Asignar junto al usuario.

- Seleccione Guardar y, a continuación, Volver.

- Ahora aprovisione grupos de Okta en OCI IAM. En el separador Asignaciones, seleccione Asignar y Asignar a grupos.

- Busque los grupos que se aprovisionarán en OCI IAM. Junto al nombre del grupo, seleccione Asignar.

- Seleccione Listo.

- Ahora conéctese a OCI:

-

Abra un explorador soportado e introduzca la URL de la consola de OCI:

- Introduzca su Nombre de cuenta de Cloud, también denominado su nombre de arrendamiento, y seleccione Siguiente.

- Seleccione el dominio de identidad en el que se ha configurado Okta.

-

- Seleccione Users (Usuarios).

- El usuario asignado a la aplicación OCI IAM en Okta ahora está presente en OCI IAM.

- Seleccione Grupos.

- El grupo que se asignó a la aplicación OCI IAM en Okta ahora está presente en OCI IAM.

- Puede definir el estado federado de los usuarios para que el proveedor de identidad externo los autentique.

- Puede desactivar los correos electrónicos de notificación que se envían al usuario cuando se crea o actualiza su cuenta.

Los usuarios federados no tienen credenciales para conectarse directamente a OCI. En su lugar, son autenticados por el proveedor de identidad externo. Si desea que los usuarios utilicen sus cuentas federadas para conectarse a OCI, defina el atributo federado en true para esos usuarios.

Para definir el estado federado del usuario:

- En el explorador, conéctese a Okta mediante la URL:

https://<Okta-org>-admin.okta.comDonde

<okta-org>es el prefijo de su organización con Okta. - En el menú de la izquierda, seleccione Aplicaciones.

- Seleccione la aplicación que ha creado anteriormente,

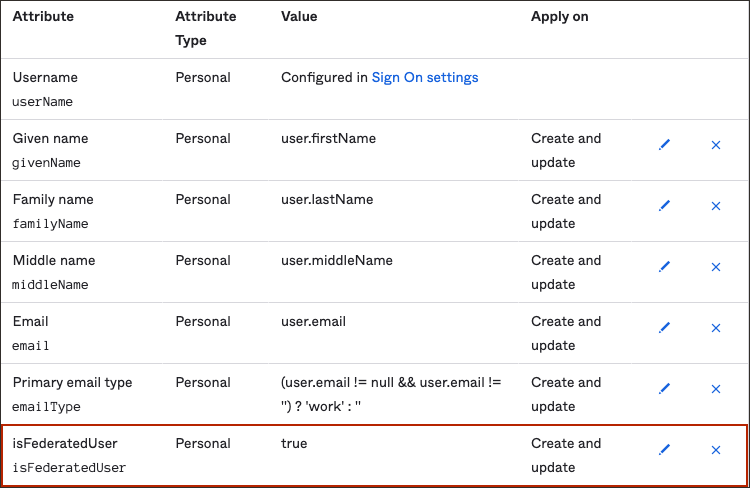

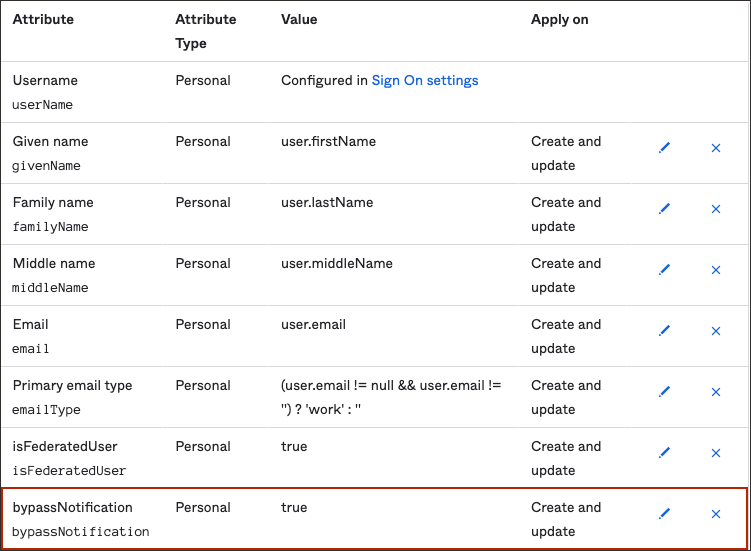

OCI IAM. - Desplácese hasta la sección Attribute Mappings.

- Seleccione Ir al editor de perfiles.

- En Atributos, seleccione Agregar atributos.

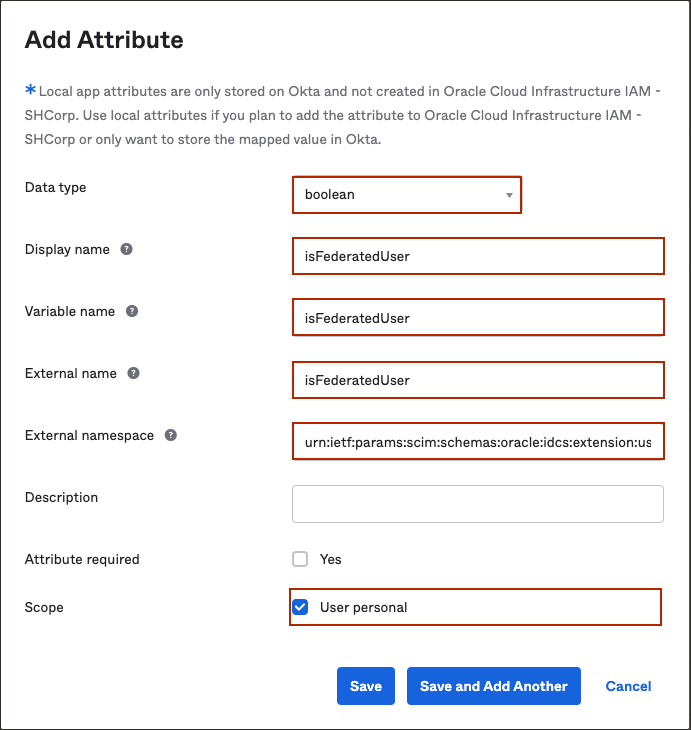

- En la página Add Attribute:

- En Tipo de datos, seleccione

Boolean. - En Nombre mostrado, introduzca

isFederatedUser. - En Nombre de variable, introduzca

isFederatedUser.Nota

El nombre externo se rellena automáticamente con el valor del nombre de variable. - En Espacio de nombres externo, introduzca

urn:ietf:params:scim:schemas:oracle:idcs:extension:user:User. - En Ámbito, marque

User personal.

- En Tipo de datos, seleccione

- Vuelva a la página Application de Okta y seleccione la aplicación

OCI IAM. - Seleccione Aprovisionamiento.

- Desplácese hacia abajo hasta la asignación de atributos y seleccione Mostrar atributos sin asignar.

- Busque el atributo

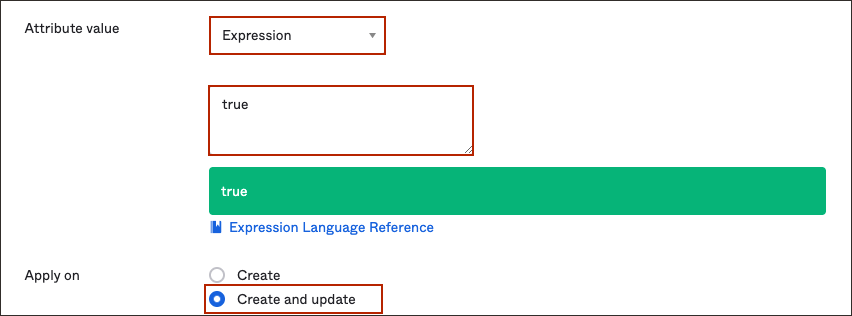

isFederatedUsery seleccione el botón de edición situado junto a él. - En la página de atributos:

- En Valor de atributo, seleccione

Expression. - En el cuadro siguiente, introduzca

true. - Para Aplicar a, seleccione Crear y actualizar.

- En Valor de atributo, seleccione

- Seleccione Guardar.

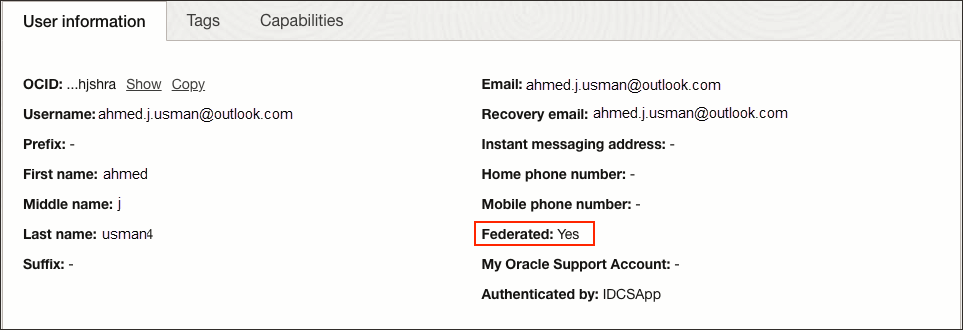

Ahora, cuando los usuarios se aprovisionan de Okta a OCI, su estado federado se define en true. Esto se puede ver en la página de perfil del usuario en OCI.

- En la consola de OCI, vaya al dominio de identidad que está utilizando, seleccione Usuarios y seleccione el usuario para mostrar la información del usuario.

-

Federado se muestra como

Yes.

El indicador de omisión de notificación controla si se envía una notificación por correo electrónico después de crear o actualizar una cuenta de usuario en OCI. Si no desea que se notifique a los usuarios que se ha creado una cuenta para ellos, defina el indicador de omisión de notificación en true.

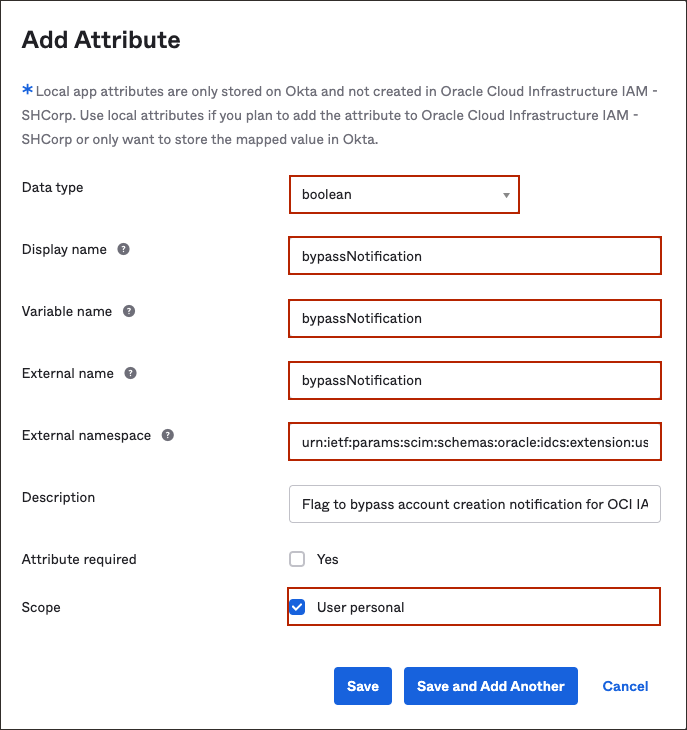

Para establecer el indicador de omisión de notificación:

- En el explorador, conéctese a Okta mediante la URL:

https://<Okta-org>-admin.okta.comDonde

<okta-org>es el prefijo de su organización con Okta. - En el menú de la izquierda, seleccione Aplicaciones.

- Seleccione la aplicación que ha creado anteriormente,

OCI IAM. - Desplácese hasta la sección Attribute Mappings.

- En Atributos, seleccione Agregar atributos.

- En la página Add Attribute:

- En Tipo de datos, seleccione

Boolean. - En Nombre mostrado, introduzca

bypassNotification. - En Nombre de variable, introduzca

bypassNotification.Nota

El nombre externo se rellena automáticamente con el valor del nombre de variable. - En Espacio de nombres externo, introduzca

urn:ietf:params:scim:schemas:oracle:idcs:extension:user:User. - En Ámbito, marque

User personal.

- En Tipo de datos, seleccione

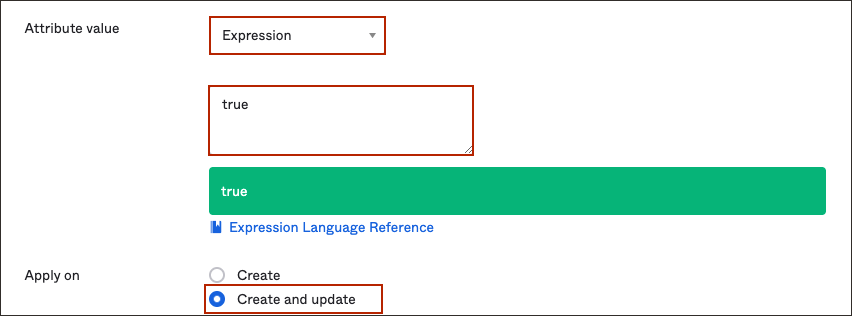

- Vuelva a la página Application de Okta y seleccione la aplicación

OCI IAM. - Seleccione Aprovisionamiento.

- Desplácese hacia abajo hasta la asignación de atributos y seleccione Mostrar atributos sin asignar.

- Busque el atributo

bypassNotificationy seleccione el botón de edición situado junto a él. - En la página de atributos:

- En Valor de atributo, seleccione

Expression. - En el cuadro siguiente, introduzca

true. - Para Aplicar a, seleccione Crear y actualizar.

- En Valor de atributo, seleccione

- Seleccione Guardar.

¡Enhorabuena! Ha configurado correctamente la gestión del ciclo de vida del usuario entre Okta y OCI.

Para obtener más información sobre el desarrollo con productos Oracle, consulte estos sitios: