Acceder al complemento de hoja de cálculo por dominios de OCI IAM

Oracle Cloud Infrastructure Identity and Access Management (OCI IAM) utiliza dominios de identidad para proporcionar funciones de gestión de identidades y accesos como la autenticación, la conexión única (SSO) y la gestión del ciclo de vida de identidades para OCI, así como para aplicaciones Oracle y que no sean de Oracle, ya sean SaaS, alojadas en la nube o locales.

Un usuario

admin debe realizar la creación de la aplicación integrada, la configuración de OAuth y la creación del archivo de conexión.

Después de crear el archivo de conexión, se puede compartir con cualquier usuario para activar el inicio de sesión de dominio.

- Los usuarios de OCI deben tener las políticas necesarias para gestionar las bases de datos autónomas de Oracle y los dominios de OCI IAM. Para obtener más información sobre la referencia de políticas de todos los servicios, consulte Referencia de políticas.

-

Oracle Autonomous Database debe estar disponible. Para obtener más información, consulte Aprovisionamiento de una instancia de Autonomous Database.

Crear o utilizar una aplicación integrada de dominio

- Uso de un dominio de identidad:

- Conéctese a la consola de OCI con una cuenta de administrador en el dominio de identidad por defecto.

- En el menú de navegación de la consola de OCI, haga clic en Aplicaciones integradas.

- En la página de lista Aplicaciones integradas, seleccione Agregar aplicación.

- En la ventana Agregar aplicación, seleccione Aplicación confidencial y, a continuación, Iniciar flujo de trabajo.

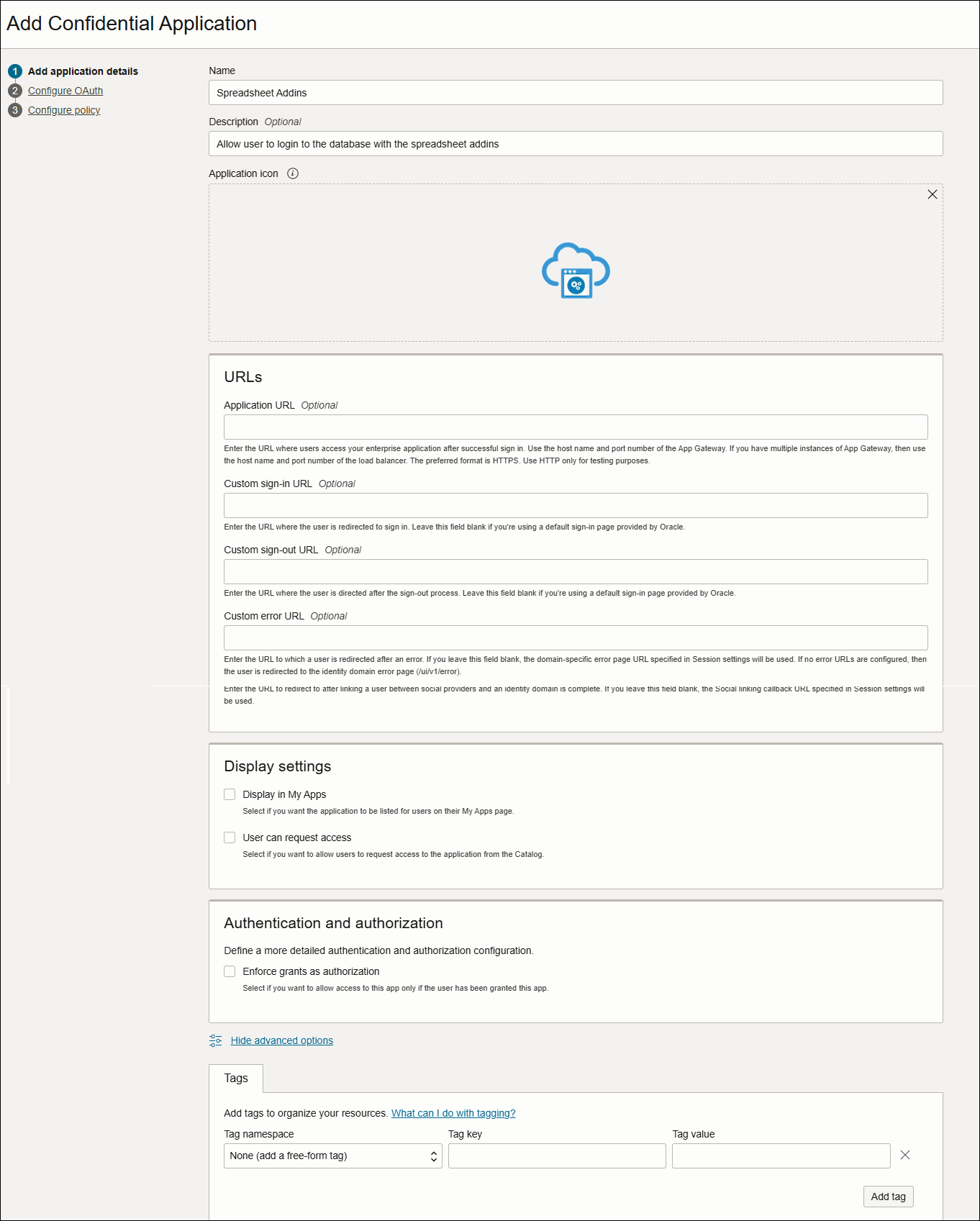

En la página Agregar detalles de aplicación, utilice la siguiente tabla para configurar los detalles de la aplicación y los valores de visualización.

Tabla 3-6 Detalles de la aplicación y su descripción

Opción Descripción Nombre Introduzca un nombre para la aplicación confidencial. Puede introducir hasta 125 caracteres.

Considere mantener los nombres de la aplicación lo más cortos posible. En este ejemplo, utilice complementos de hoja de cálculo.

Descripción Introduzca una descripción para la aplicación confidencial. Puede introducir hasta 250 caracteres. Icono de la Aplicación Este campo es opcional. Este campo se puede omitir.

Haga clic en Cargar para agregar un icono que represente la aplicación. Este icono aparece junto al nombre de la aplicación en la página Mis Aplicaciones y la página Aplicaciones

URL de aplicación Este campo es opcional. Puede omitir este campo. Introduzca la URL (HTTP o HTTPS) a la que se redirecciona al usuario después de conectarse correctamente.

URL de conexión personalizada Este campo es opcional. Puede omitir este campo. En el campo URL de conexión personalizada, puede especificar una URL de conexión personalizada. No obstante, si utiliza una página de conexión de Oracle Identity Cloud Service por defecto, deje este campo en blanco.

URL de desconexión personalizada Este campo es opcional. Puede omitir este campo. En el campo URL de desconexión personalizada, puede especificar una URL de desconexión personalizada. No obstante, si utiliza una página de conexión de Oracle Identity Cloud Service por defecto, deje este campo en blanco.

URL de error personalizada Este campo es opcional. Puede omitir este campo. Puede introducir la URL de página del error a las que se debe redirigir a un usuario si se ha producido un fallo. Si no se especifica, se usará la URL específica de la página de error del inquilino.

Mostrar en Mis aplicaciones No active esta casilla. Seleccione esta casilla de control sólo si desea que la aplicación confidencial se muestre a los usuarios en sus páginas Mis aplicaciones. En este caso, debe configurar la aplicación como servidor de recursos.

El usuario puede solicitar acceso No seleccione esta casilla. Seleccione la casilla de control si desea que los usuarios finales puedan solicitar acceso a la aplicación desde su página Mis aplicaciones.

Etiquetas Omita este campo. Haga clic en Agregar etiqueta solo si desea agregar etiquetas a las aplicaciones confidenciales para organizarlas e identificarlas.

- Haga clic en Siguiente para continuar con el separador Configurar OAuth.

-

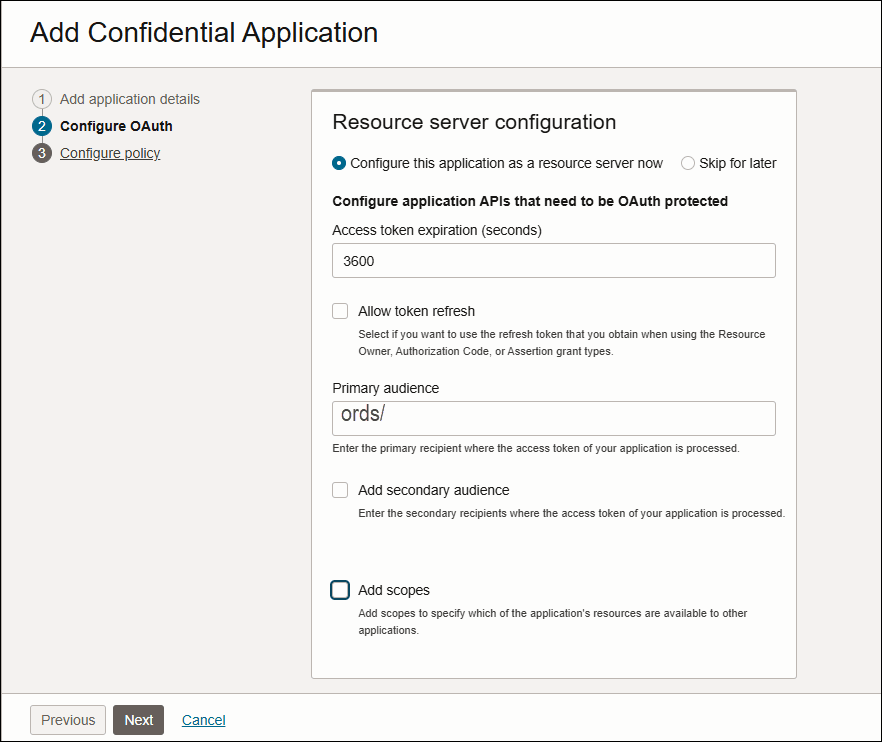

En el asistente de configuración del servidor de recursos del separador Configurar OAuth:

Seleccione Configurar esta aplicación como un servidor de recursos ahora para proteger los recursos de la aplicación ahora y hacer que la aplicación esté visible en la página Mis aplicaciones.

Utilice la siguiente tabla para rellenar la información de la sección Configurar API de aplicación que deben estar protegidas por OAuth que se abre.

Tabla 3-7 Opciones y sus descripciones para configurar las API de la aplicación

Opción Descripción Caducidad de token de acceso Mantenga el valor por defecto de 3600 segundos. Defina durante cuánto tiempo (en segundos) seguirá siendo válido el token de acceso asociado a su aplicación confidencial.

Token de refrescamiento permitido No active esta casilla. Seleccione esta casilla de control si desea utilizar el token de refrescamiento que obtiene al utilizar los tipos de permisos Propietario del recurso, Código de autorización o Afirmación.

Caducidad de token de refrescamiento No seleccione esta opción. Puede definir cuánto tiempo (en segundos) seguirá siendo válido el token de refrescamiento, que se devuelve con su token de acceso y está asociado a su aplicación confidencial.

Público principal Introduzca "ords/".

Se trata del destinatario principal en el que se procesa un token de acceso para su aplicación confidencial.

Públicos secundarios Omita este campo. Debe introducir el destinatario secundario en el que se procese el token de acceso del aplicación confidencial y haga clic en Agregar. En este ejemplo, no tiene destinatarios secundarios.

Agregar (ámbitos permitidos) Para especificar cuáles partes de otras aplicaciones desea que tenga acceso a la aplicación, haga clic en este botón para agregar esos ámbitos a la aplicación confidencial.

Las aplicaciones deben interactuar de forma segura con el partner externo o las aplicaciones confidenciales. Además, las aplicaciones de un servicio de Oracle Cloud deben interactuar de forma segura con las aplicaciones de otro servicio de Oracle Cloud. Cada aplicación tiene ámbitos de aplicación que determinan cuáles de sus recursos están disponibles para otras aplicaciones. - Haga clic en Agregar ámbitos y seleccione Agregar.

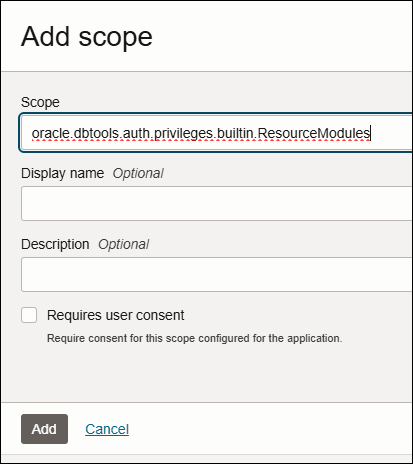

En el asistente Agregar ámbito, especifique el siguiente valor de campo:

- Ámbito: oracle.dbtools.auth.privileges.builtin.ResourceModules

-

Nombre mostrado: es un campo opcional.

- Descripción: es un campo opcional.

Haga clic en Agregar.

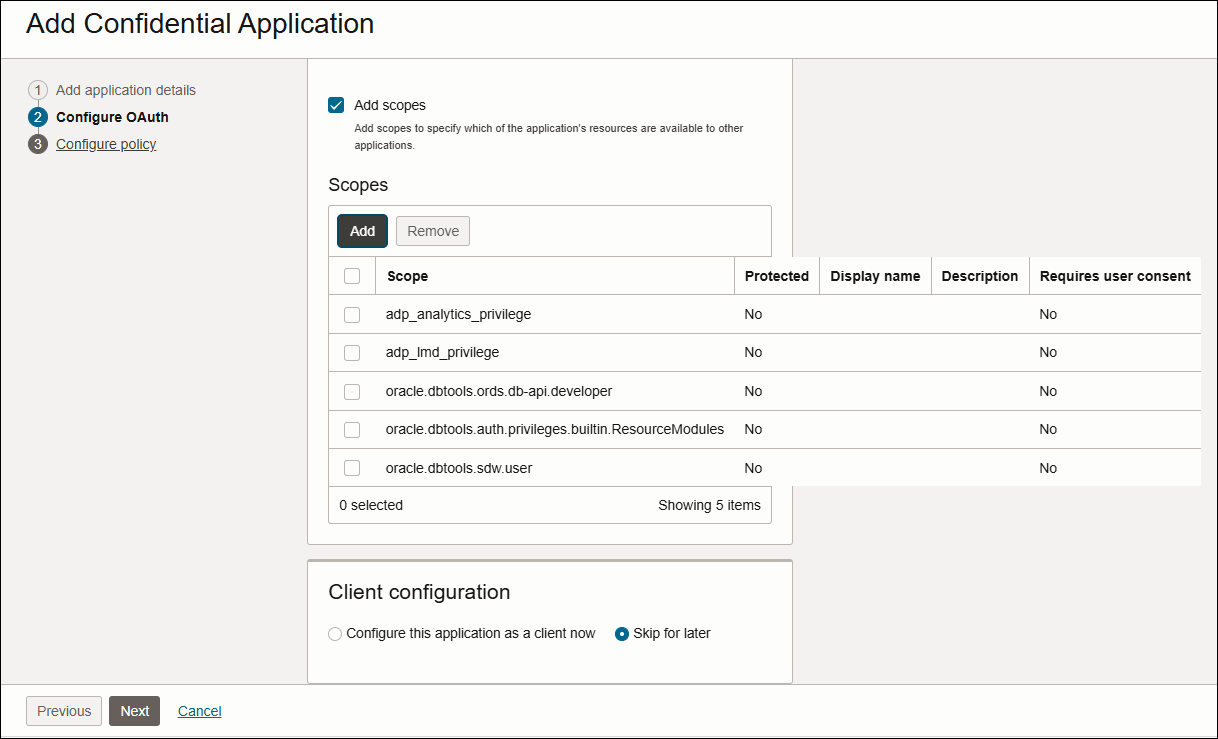

Ha agregado

oracle.dbtools.auth.privileges.builtin.ResourceModulescomo ámbito.Asimismo, agregue los siguientes ámbitos a la aplicación confidencial:oracle.dbtools.sdw.useroracle.dbtools.ords.db-api.developeradp_lmd_privilegeadp_analytics_privilege

Nota

Solo una aplicación confidencial para un dominio puede utilizar cada ámbito, por lo que si desea que más de una aplicación utilice un ámbito, la segunda aplicación puede ser una aplicación móvil que haga referencia al ámbito de aplicación confidencial. -

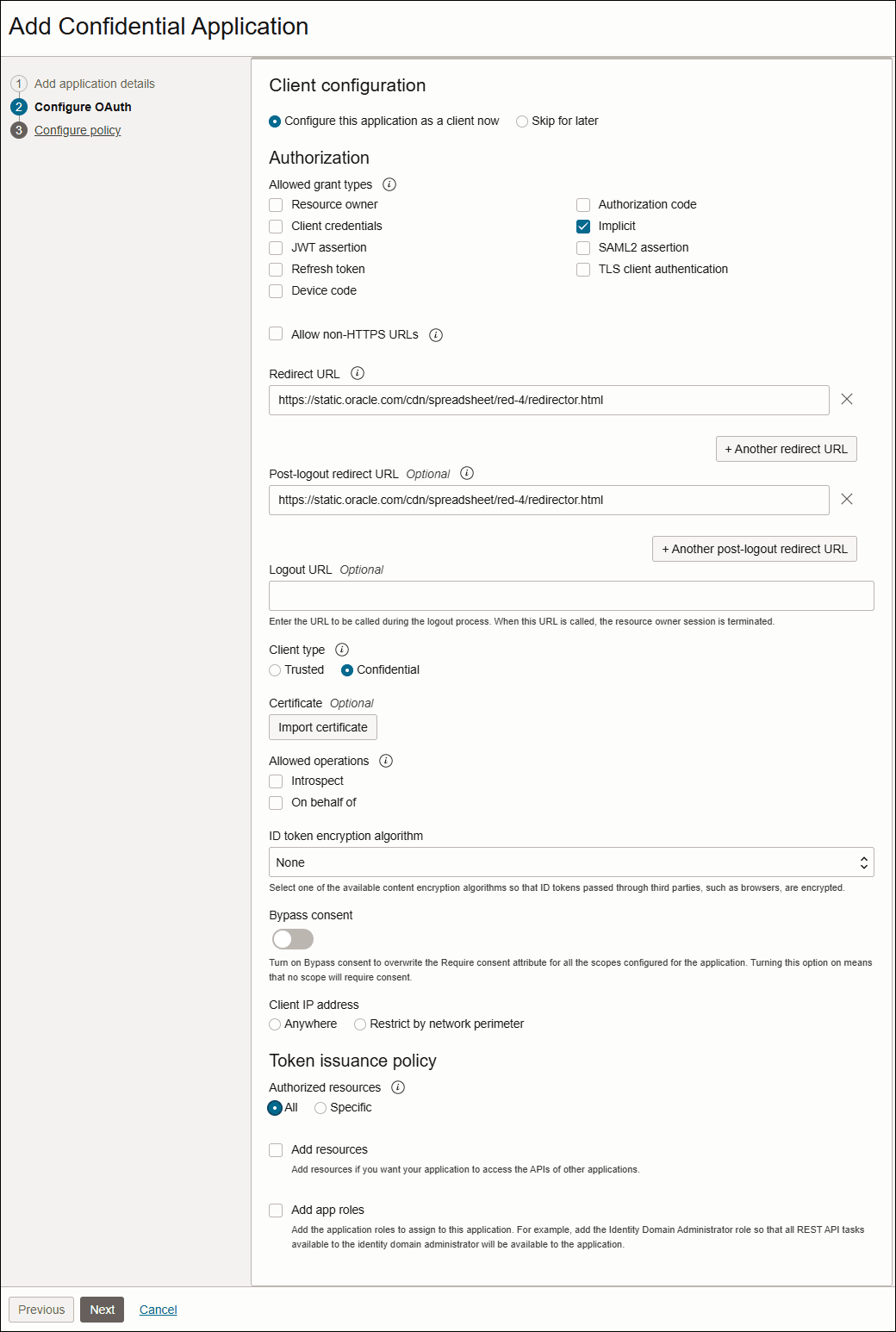

En el cuadro de diálogo Agregar configuración de cliente de aplicación confidencial del asistente,

Haga clic en Configurar esta aplicación como un cliente ahora para configurar la información de autorización para la aplicación ahora.

- En las secciones Autorización y Política de emisión de token que se abren, utilice la siguiente tabla para rellenar la información.

Tabla 3-8 Opciones de configuración de cliente y su descripción

Opción Descripción Propietario de recurso No seleccione este campo. Se utiliza solo cuando el propietario del recurso tiene una relación en la que se confía la aplicación confidencial, como un sistema operativo informático o una aplicación con mucho privilegios, porque la aplicación confidencial debe desechar la contraseña después que la utilice para obtener el token de acceso.

Credenciales de cliente No seleccione este campo. Se utiliza cuando el ámbito de autorización está limitado a los recursos protegidos bajo el control del cliente o a los recursos protegidos registrados en el servidor de autorización.

Afirmación JWT No seleccione este campo. Se utiliza sólo cuando se desea utilizar una relación de confianza existente expresada como afirmación y sin un paso de aprobación de usuario directo en el servidor de autorización.

Afirmación SAML2 No seleccione este campo. Utilice esta opción si desea usar una relación del confianza existente expresada como afirmación SAML2 y sin un paso del proceso de aprobación del usuario directo en el servidor de autorización.

Token de Refrescamiento No seleccione este campo. Seleccione este tipo del permiso cuando desee proporcionar un token de refrescamiento por parte del servidor del permiso y, a continuación, utilícelo para obtener un nuevo token de acceso.

Código de Autorización No seleccione este campo. Seleccione este tipo de autorización cuando desee obtener un código de autorización mediante un servidor de autorización como intermediario entre la aplicación cliente y el propietario de recurso.

Implícito Seleccione este campo. Si la aplicación no puede mantener la confidencialidad de las credenciales del cliente para su uso en la autenticación con el servidor de autorización, seleccione esta casilla de control. Por ejemplo, la aplicación se implanta en un explorador web mediante un lenguaje de scripts, como JavaScript. Se devuelve un token de acceso al cliente mediante un redireccionamiento del explorador en respuesta a la solicitud de autorización del propietario del recurso (en lugar de una autorización intermedia).

Código del dispositivo No seleccione este campo. Seleccione el tipo del permiso Código de dispositivos si el cliente no tiene el poder de recibir solicitudes del servidor OAuth de autorización; por ejemplo, si no puede actuar como servidor HTTP, como consolas de videojuegos, los reproductores del medio de transmisión o los Marcos de imágenes digitales, entre otros.

Autenticación de cliente TLS No seleccione este campo. Seleccione el tipo del permiso Autenticación de cliente TSL solo para utilizar el certificado de cliente para autenticarse con el cliente. If a token request comes with an X.509 client certificate and the requested client is configured with the TLS Client Authentication grant type, the OAuth service uses the Client_ID in the request to identify the client and validate the client certificate with the certificate in the client configuration. El cliente se autenticará correctamente solo si estos dos valores coinciden.

Permitir URL que no sean HTTPS No seleccione este campo. Seleccione esta casilla de control si desea utilizar URL HTTP para los campos URL del redireccionamiento, URL del cierre de sesión o URL del redireccionamiento posterior al cierre de sesión. Por ejemplo, si envía solicitudes internamente, desea una comunicación no cifrada o desea ser compatible con versiones anteriores de OAuth 1.0, puede utilizar una URL HTTP.

URL de redirección Introduzca la siguiente URL de aplicación a la que se redirige al usuario después de la autenticación, https://static.oracle.com/cdn/spreadsheet/red-4/redirector.html Nota

Proporcione una URL absoluta. Las URL relativas no están soportadasURL de Desconexión Omita este campo.

Introducirá la URL a la que se le redirigirá después de desconectarse de la aplicación confidencial.URL de redirección posterior a la desconexión Introduzca la siguiente URL a donde desea redirigir al usuario después de desconectarse de la aplicación. https://static.oracle.com/cdn/spreadsheet/red-4/redirector.html

Tipo de Cliente Seleccione Confidencial.

Los tipos de cliente disponibles son Trusted y Confidential. Seleccione De confianza sólo si el cliente puede generar afirmaciones de usuario autofirmadas.

Operaciones Permitidas Omita este campo. Es opcional.

-

Seleccione la casilla de control de Introspección si desea permitir el acceso a un punto final de introspección de token para su aplicación.

- Seleccione la casilla de controlEn nombre solo si desea garantizar que los privilegios del acceso puedan generarse solo a partir de los privilegios del usuario. Esto permite a la aplicación cliente acceder a los puntos finales a los que tiene acceso el usuario aunque la aplicación cliente por sí misma no tuviera acceso normalmente.

Algoritmo de cifrado del token de ID El valor por defecto es

none.Dirección IP del cliente permitida Omita este campo. Es opcional. Recursos autorizados Seleccione Todo.

Puede seleccionar cualquiera de las siguientes opciones para permitir a una aplicación cliente acceder a recursos autorizados:

- Todo: permite acceder a cualquier recurso dentro de un dominio (Todo). Consulte Acceso a todos los recursos.

- Etiquetado: acceda a cualquier recurso con etiquetas coincidentes (Etiquetado). Consulte Acceso a recursos con etiquetas coincidentes.

- Específicos: acceda solo a los recursos en los cuales exista una asociación explícita entre el cliente y el recurso (Específicos). Consulte Acceso a recursos con ámbitos específicos.

Nota

La opción para definir un recurso autorizado solo está disponible para las aplicaciones confidencial. Las aplicaciones móviles no tienen la opción de definir un ámbito de confianza.Recursos Omita este campo. Es opcional. Solo si desea que la aplicación acceda a las API desde otras aplicaciones, haga clic en Agregar en la sección Política de emisión de token de la página Agregar aplicación confidencial.

Otorgue al cliente acceso a las API de administrador de Identity Cloud Service Omita este campo. Es opcional. Haga clic en Agregar para permitir que la aplicación confidencial acceda a las API de Oracle Identity Cloud Service.

En la ventana Agregar rol de la aplicación, seleccione los roles de la aplicación que desea asignar a esta aplicación. Esto permite a la aplicación acceder a las API de REST a las que puede acceder cada uno de los roles de aplicación asignados.

-

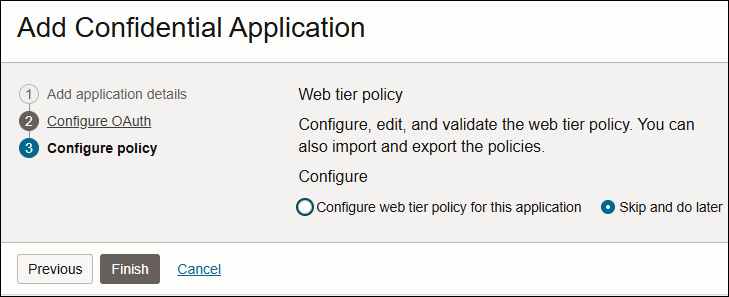

- Haga clic en Siguiente para continuar con el separador Configurar política del asistente Agregar aplicación confidencial.

- En la página Agregar aplicación confidencial del asistente Política de nivel web, haga clic en Omitir y, a continuación,.

- Haga clic en Terminar.

La aplicación se agregará en estado desactivado. Debe activarse para funcionar.

Registre el ID de cliente y Secreto del cliente que aparecen en la Aplicación agregada.

Utilice este ID y secreto como parte de la configuración de conexión para la integración con la aplicación confidencial. El ID de cliente y el Secreto de cliente son equivalentes a una credencial (por ejemplo, un identificador y una contraseña) que utiliza la aplicación para comunicarse con Oracle Identity Cloud Service.

Ha creado una aplicación confidencial de tipo cliente a la que se han asignado los ámbitos deseados.

Activar conexión de IAM para esquema de Autonomous Database

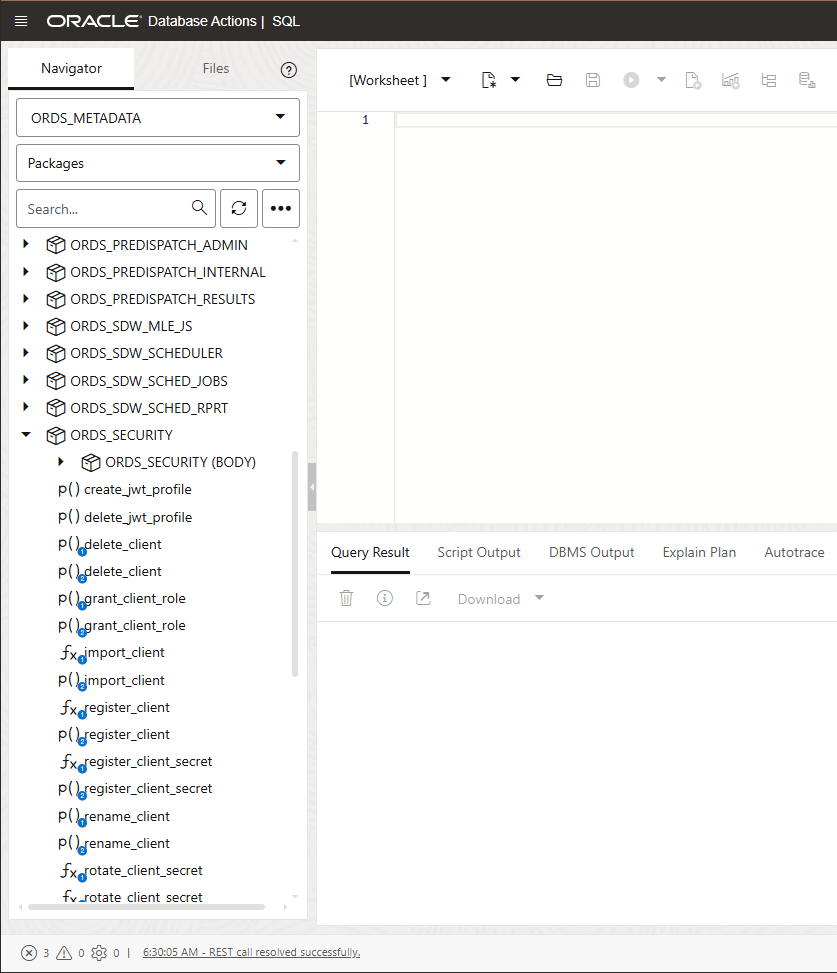

-

Cree un perfil de JWT ORDS. Ver

https://docs.oracle.com/en/learn/secure-ords-oci-iam/index.html#task-2-create-an-ords-jwt-profile. - Asegúrese de que tiene ORDS versión 23.3 o superior, que admite JWT.

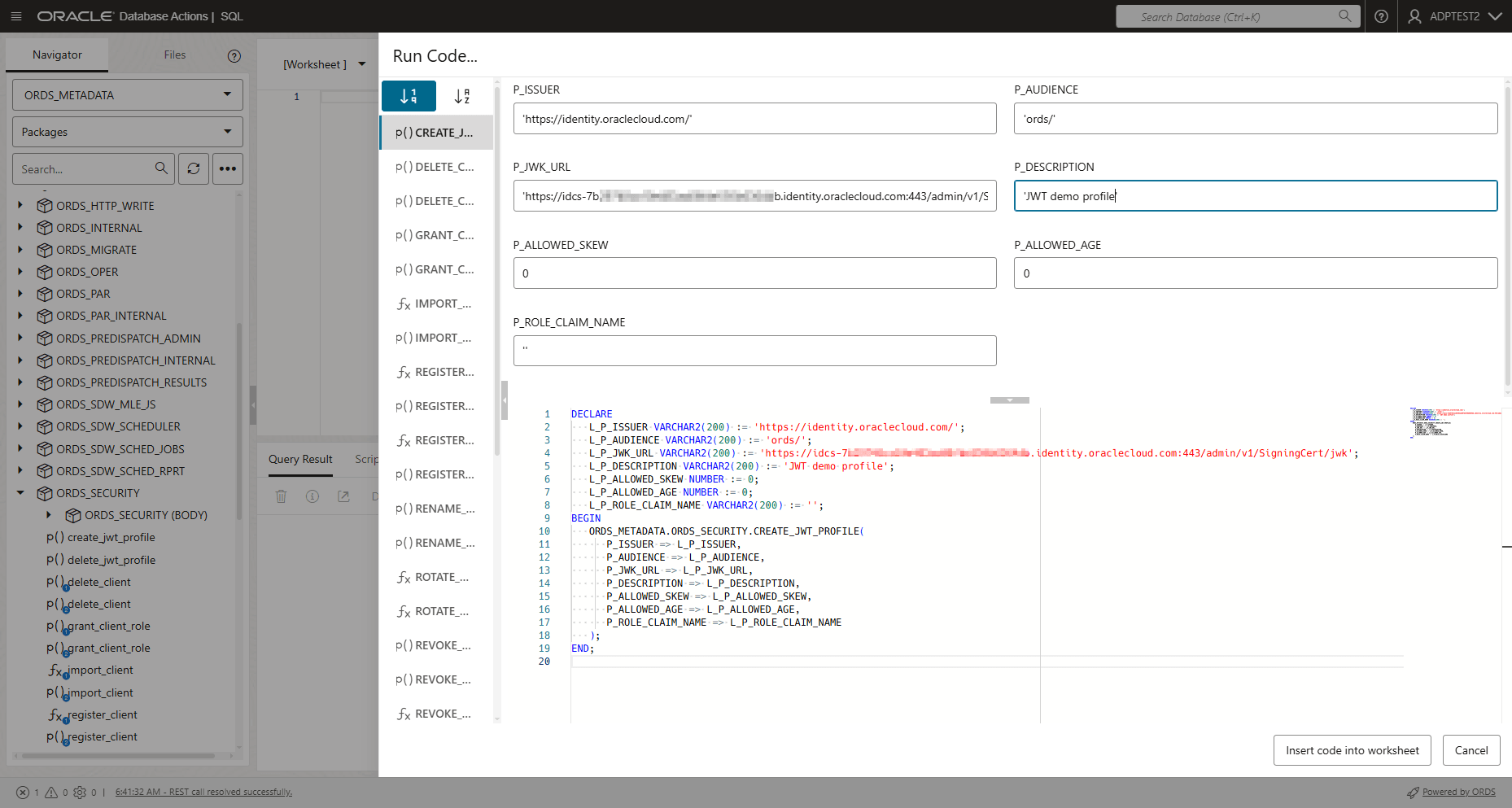

- En la hoja de trabajo de SQL, en el separador Navigator, seleccione

ORDS_METADATAen la lista desplegable Schema. - Seleccione

Packagesen la lista desplegable Tipo de objeto. - Escriba

ORDS_SECURITYen el campo Search. La función de búsqueda recupera todas las entradas que empiezan porORDS_SECURITY. -

Amplíe el paquete

ORDS_SECURITY. - Haga clic con el botón derecho en

CREATE_JWT_PROFILEy haga clic enRUN. Esto abre un cuadro de diálogoRUN CODE.En el cuadro de diálogo Run Code… (Ejecutar código), especifique los siguientes valores de campo:- P_ISSUER: https://identity.oraclecloud.com/. Este campo debe ser un valor no nulo y debe rellenarse con una sola coma.

- P_AUDIENCE-ords/. Este campo debe ser un valor no nulo.

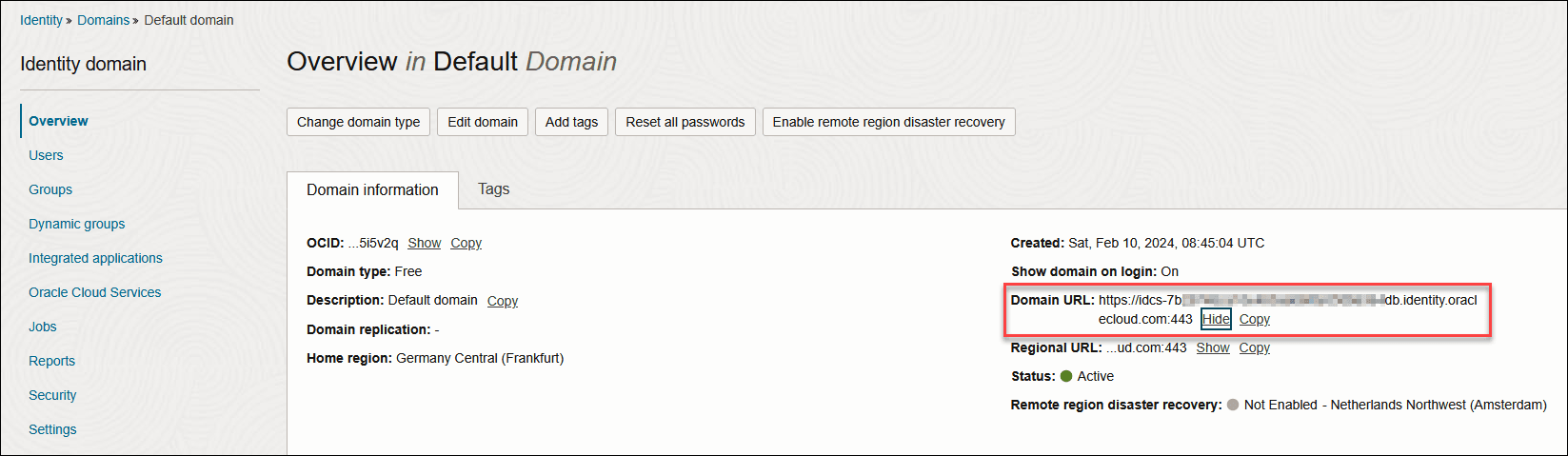

- P_JWK_URL: agregue URL de DOMAIN con /admin/v1/SigningCert/jwk. Debe ser un valor no nulo que empiece por https:// e identifique la clave de verificación pública proporcionada por el servidor de autorización en un formato de clave web JSON (JWK).

Puede ver la URL de dominio en el separador Información de dominio presente en el menú de navegación Dominios del menú de navegación Identidad y seguridad de la consola de OCI.

Consulte: https://docs.oracle.com/en/cloud/paas/iam-domains-rest-api/api-security-signing-certificates-jwk.html para obtener más información.

- P_DESCRIPTION: introduzca la descripción de este perfil. Por ejemplo, "Confluencia de demostración de JWT".

- P_ALLOWED_AGE-"0"

- P_ALLOWED_SKEW-"0"

Haga clic en Ejecutar script.

Una vez configurado el perfil de JWT, los usuarios finales pueden acceder a los recursos protegidos de ORDS mediante la presentación de tokens de JWT especificados en el perfil de JWT.

Crear un archivo de conexión

-

Haga clic en la opción Agregar de la cabecera del panel Conexiones para agregar una conexión. Se abre el cuadro de diálogo Agregar nueva conexión.

- Especifique los siguientes campos en el cuadro de diálogo Agregar nueva conexión:

- Nombre de conexión: introduzca el nombre de la conexión.

- URL de Autonomous Database: introduzca la URL de la instancia de Autonomous Database a la que desea conectarse. Copie toda la URL de la interfaz de usuario web de Autonomous Database. Por ejemplo, introduzca o copie el siguiente enlace "https://<nombrehost>-<nombredatabas>.adb.<región>.oraclecloudapps.com/" para conectarse a la base de datos.

- Seleccione el tipo: OCI IAM

- URL de dominio: introduzca la URL de dominio en el separador de información de dominio.

- ID de cliente: introduzca el ID de cliente que ha registrado desde Crear una aplicación integrada de dominio.

- OAuth ID de cliente: introduzca el secreto de cliente que ha registrado desde Crear una aplicación integrada de dominio.

- Esquema: introduzca el mismo esquema que utiliza para activar la conexión de IAM para el esquema de Autonomous Database.

Después de crear la conexión, puede compartirla con otros usuarios de este dominio.

Tema principal: Herramienta de análisis de datos