Gestión de claves de cifrado maestras en Azure Key Vault

Autonomous AI Database soporta claves de cifrado de datos transparente (TDE) gestionadas por el cliente que residen en Azure Key Vault.

- Requisitos para utilizar claves de cifrado gestionadas por el cliente en Azure Key Vault

Describe los pasos previos necesarios para utilizar claves de cifrado maestras gestionadas por el cliente en Autonomous AI Database que residen en Azure Key Vault. - Uso de claves de cifrado gestionadas por el cliente en Autonomous Database con Azure Key Vault

Muestra los pasos para cifrar su base de datos de IA autónoma mediante claves de cifrado maestras gestionadas por el cliente que residen en Azure Key Vault.

Tema principal: Gestión de claves de cifrado en una base de datos de IA autónoma

Requisitos para utilizar claves de cifrado gestionadas por el cliente en Azure Key Vault

Describe los pasos necesarios para utilizar claves de cifrado maestras gestionadas por el cliente en la base de datos de IA autónoma que reside en Azure Key Vault.

- Azure Key Vault solo está soportado en regiones comerciales.

- Azure Key Vault no está soportado en bases de datos en espera de Autonomous Data Guard entre regiones.

-

Las unidades y los tamaños de clave soportados son los siguientes:

- RSA 2048, 3072 y 4096

- EC-P256, EC-P256K, EC-P384, EC-P521

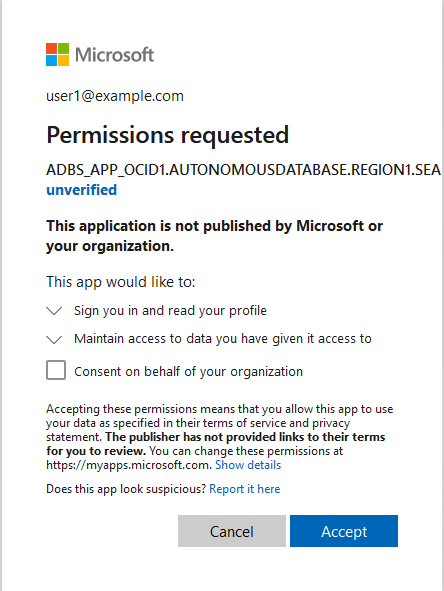

Siga estos pasos:

Tema principal: Gestión de claves de cifrado maestras en Azure Key Vault

Uso de claves de cifrado gestionadas por la cliente en Autonomous Database con Azure Key Vault

Muestra los pasos para cifrar su base de datos de IA autónoma mediante claves de cifrado maestras gestionadas por el cliente que residen en Azure Key Vault.

Siga estos pasos:

El estado del ciclo de vida cambia a Actualizando. Cuando finaliza la solicitud, el estado del ciclo de vida muestra Disponible.

Una vez finalizada la solicitud, en la consola de Oracle Cloud Infrastructure, la información clave se muestra en la página Información de Autonomous Database, en la cabecera Cifrado. Esta área muestra la clave de cifrado es una clave gestionada por el cliente (Microsoft Azure) y muestra el URI de almacén y el nombre de clave.

Por ejemplo:

Descripción de la ilustración sec_az_results.png

Consulte Notas sobre el uso de claves gestionadas por el cliente con una base de datos de IA autónoma para obtener más información.

Tema principal: Gestión de claves de cifrado maestras en Azure Key Vault