Conectividad GoldenGate de OCI

Conexión a su despliegue

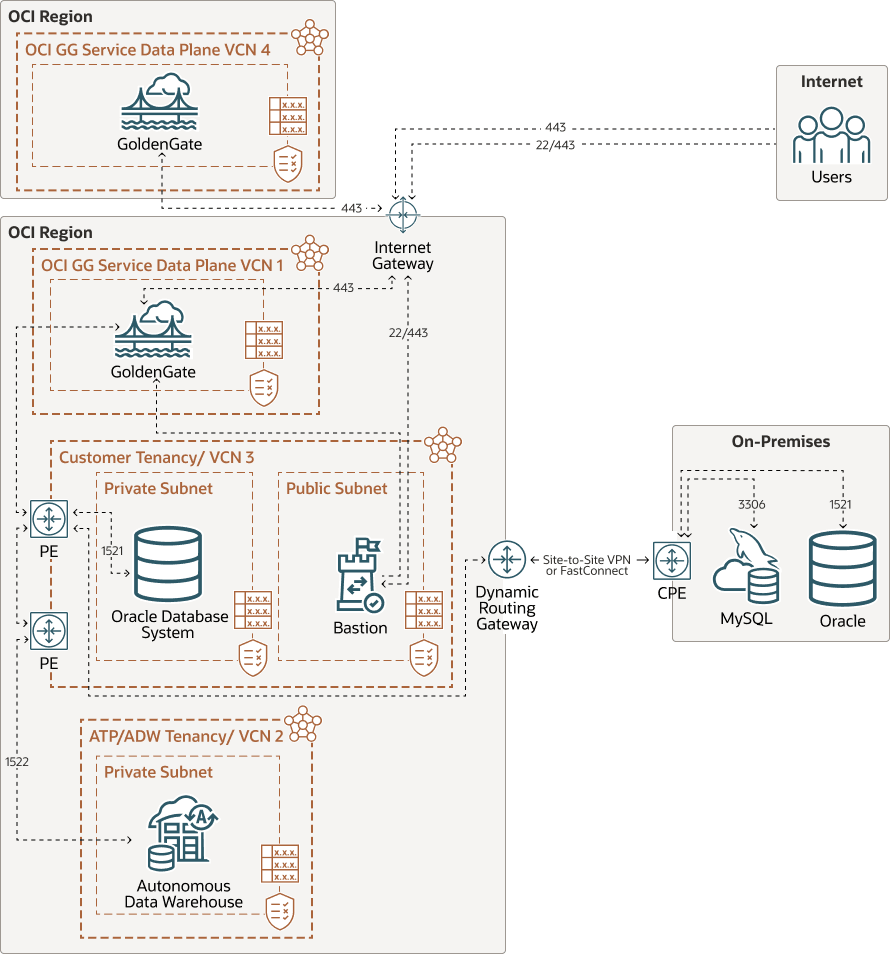

Los despliegues de GoldenGate de Oracle Cloud Infrastructure (OCI) se encuentran en un área segura de OCI fuera de su arrendamiento y su red no está conectada a su red. Al crear un despliegue, debe seleccionar una subred privada en la que se cree un punto final privado con una IP privada para el despliegue. Puede acceder al despliegue GoldenGate a través de esta IP privada a través del puerto TCP 443.

Por defecto, toda la conectividad de red a OCI GoldenGate se cifra con TLS al conectarse a la URL de consola del despliegue. El nombre de dominio de la URL de la consola está registrado en el solucionador de DNS de la VCN seleccionada en la IP privada del despliegue.

Opcionalmente, puede activar el acceso público al despliegue GoldenGate. Debe seleccionar una subred pública en la misma VCN que el punto final privado del despliegue y OCI GoldenGate crea un equilibrador de carga flexible con una IP pública en la subred seleccionada. Para obtener más información, consulte Creación de un despliegue.

Puede acceder a un despliegue de OCI GoldenGate a través de su consola de despliegue. La conectividad con la consola de despliegue se realiza a través de HTTPS por el puerto 443. OCI GoldenGate se conecta a las instancias de Oracle Database mediante los puertos por defecto 1521 o 1522, y las bases de datos MySQL mediante el puerto por defecto 3306. Para los destinos de Big Data, OCI GoldenGate se conecta mediante el puerto 443.

Conexión a su origen y destinos

Al crear conexiones, debe especificar un método de enrutamiento de tráfico. Las opciones son:

- Punto final compartido

- Éste es el modo predeterminado. La conexión utiliza el punto final privado del despliegue asignado para conectarse al origen o destino de datos.

- El tráfico de la conexión se origina a partir de las IP de entrada del despliegue asignado. Asegúrese de que tiene las políticas de red adecuadas para crear y asignar la conexión a un despliegue.

- Utilice las reglas de seguridad y las reglas de enrutamiento de VCN para garantizar la conectividad de red de las IP de entrada al origen o destino de datos.

- Los grupos de seguridad de red (NSG) asignados al despliegue también se aplican al tráfico de la conexión. Obtén más información sobre los NSG.

- Todas las conexiones compartidas asignadas al mismo despliegue comparten el mismo ancho de banda de red.

- Punto final dedicado:

- La conexión tiene su propio punto final privado dedicado en la subred seleccionada con sus propias IP de entrada. El tráfico de esta conexión se origina en estas dos direcciones IP.

- La subred de la conexión puede estar en una VCN diferente de la subred del despliegue.

- Varios despliegues pueden utilizar la misma conexión dedicada. Si varios despliegues utilizan la misma conexión dedicada, comparten el ancho de banda de red del punto final privado de la conexión.

Conexión a orígenes y destinos de datos públicos

El tráfico de GoldenGate siempre atraviesa la VCN independientemente del método de enrutamiento de la conexión o de la ubicación del origen o destino de datos. Si desea conectarse a bases de datos públicas, asegúrese de lo siguiente:

- Configure un gateway de NAT para permitir que los dispositivos de red sin una IP pública se conecten a Internet. Las conexiones no tienen una IP pública y sus IP de entrada siempre están en el espacio de direcciones de la VCN. Obtenga más información sobre los Gateways de NAT.

- Agregue reglas de enrutamiento que enruten el tráfico a Internet a través del gateway de NAT. Por defecto, las subredes públicas de OCI enrutan el tráfico de Internet a través de un gateway de Internet, mientras que las subredes privadas lo enrutan a través de un gateway de NAT. Por este motivo, debe seleccionar una subred privada para su despliegue a fin de permitir la conexión a destinos públicos.

El tráfico de su conexión se originará desde la dirección IP pública del gateway de NAT. Si desea activar el control de acceso de red en la base de datos de origen o destino, debe activar la conectividad desde esta dirección IP.

Se puede acceder a algunos servicios públicos de OCI, como Autonomous AI Database y OCI Streaming, a través de un gateway de NAT y un gateway de servicio. Cuando ambos están disponibles en una VCN, se utiliza la ruta más específica, que es el gateway de NAT. If the NAT Gateway is used, the Access Control List (ACL) of the target database must enable connections from the VCN (see Access Control List restrictions and notes).

Consideraciones de red

Los requisitos de red para Oracle GoldenGate son los siguientes:

- Extract: el rendimiento puede verse afectado si la latencia es superior a 80 milisegundos (ms). Para Integrated Extract, solo los cambios en las tablas que se están capturando se envían al propio proceso Extract.

- Replicat: el rendimiento puede verse afectado si la latencia entre OCI GoldenGate y el destino es superior a 5 ms.

- En la comunicación de Oracle GoldenGate a Oracle GoldenGate: si está capturando el 100% de los datos, los archivos de pista crecen entre el 30 y el 40% del volumen de redo log generado. Esto significa que Oracle GoldenGate envía entre el 30 y el 40 % del volumen de redo log generado a través de la red. Si la red no puede escalar a este volumen, puede activar la compresión en los datos del archivo de pista enviados a través de la red. Esta compresión típicamente puede alcanzar una relación de compresión de 8:1 o mejor. También puede modificar el tamaño del socket de la ventana TCP y los buffers.

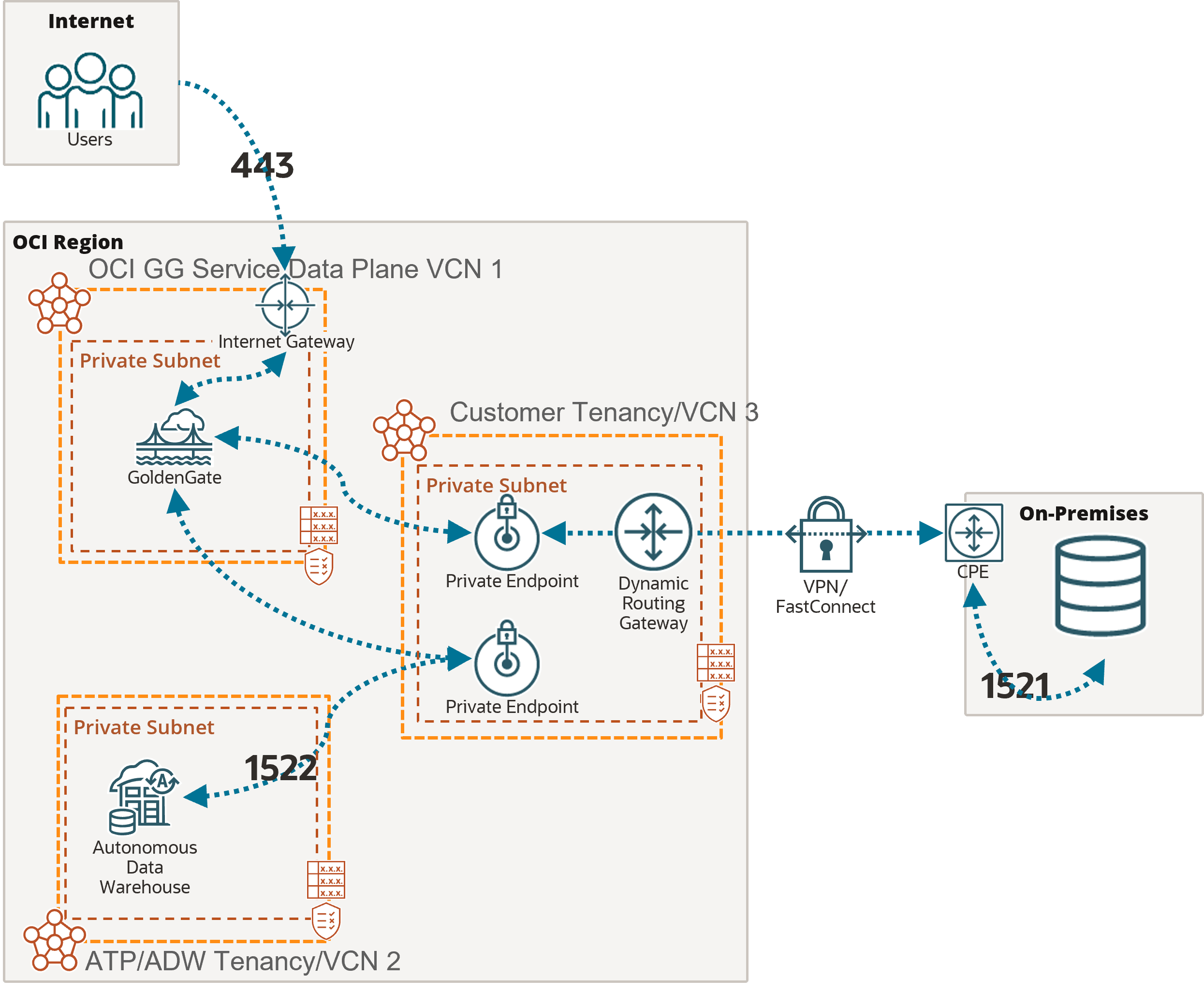

Ejemplo: replicación de Oracle local en Autonomous AI Lakehouse

En este ejemplo, se puede acceder al despliegue de OCI GoldenGate a través de la red pública de Internet mediante el puerto 443.

Como se ha mencionado anteriormente, debe agregar las reglas de seguridad de subred adecuadas para permitir la conectividad desde las direcciones IP de entrada que se muestran en la página Detalles de conexión a la IP privada del nodo de base de datos. Cualquier FQDN proporcionado debe poder resolverse en la subred seleccionada.

Para conectarse a Autonomous AI Lakehouse (ALK), OCI GoldenGate también crea un punto final privado en el puerto 1522, a menos que haya seleccionado "Acceso seguro desde cualquier lugar".

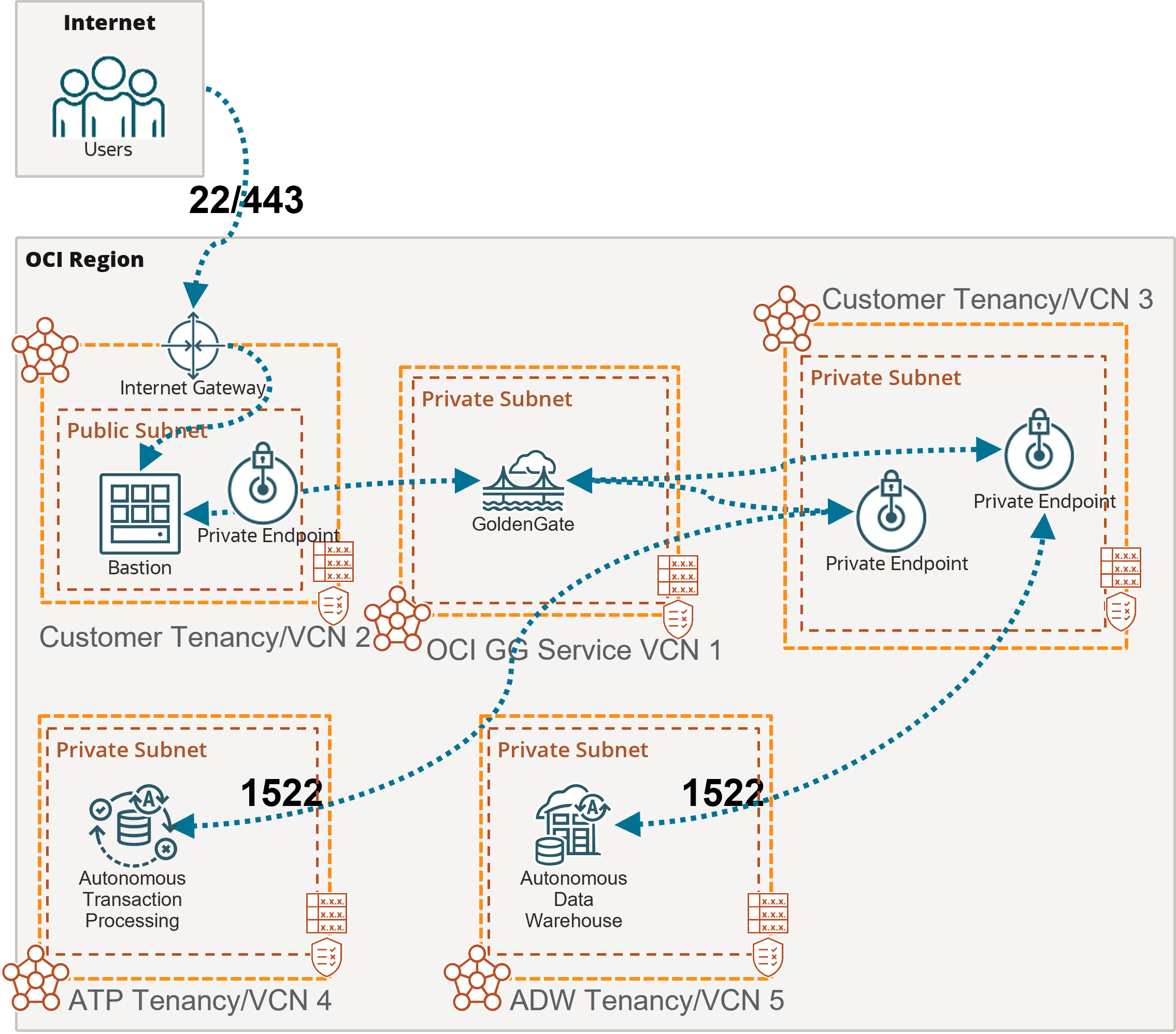

Ejemplo: replicación de Autonomous AI Transaction Processing en Autonomous AI Lakehouse

En este ejemplo, el despliegue de OCI GoldenGate solo se puede acceder mediante un punto final privado desde la red OCI o a través del host bastión que protege el acceso a los recursos OCI. Consulte Conexión a Oracle Cloud Infrastructure GoldenGate mediante una IP privada para obtener más información.

Para conectarse a Autonomous AI Transaction Processing (ATP) y Autonomous AI Lakehouse (ALK), OCI GoldenGate crea puntos finales privados en el puerto 1522, a menos que haya seleccionado "Acceso seguro desde cualquier lugar".

Si selecciona la base de datos de IA autónoma al crear la conexión, el punto final privado se crea automáticamente. De lo contrario, puede introducir la configuración de la base de datos de IA autónoma manualmente y seleccionar 'Punto final compartido' para reutilizar el punto final privado del despliegue creado en la subred seleccionada durante la creación del despliegue. Las reglas de seguridad de subred y la configuración de resolución de DNS adecuadas son responsabilidad suya en esta subred.

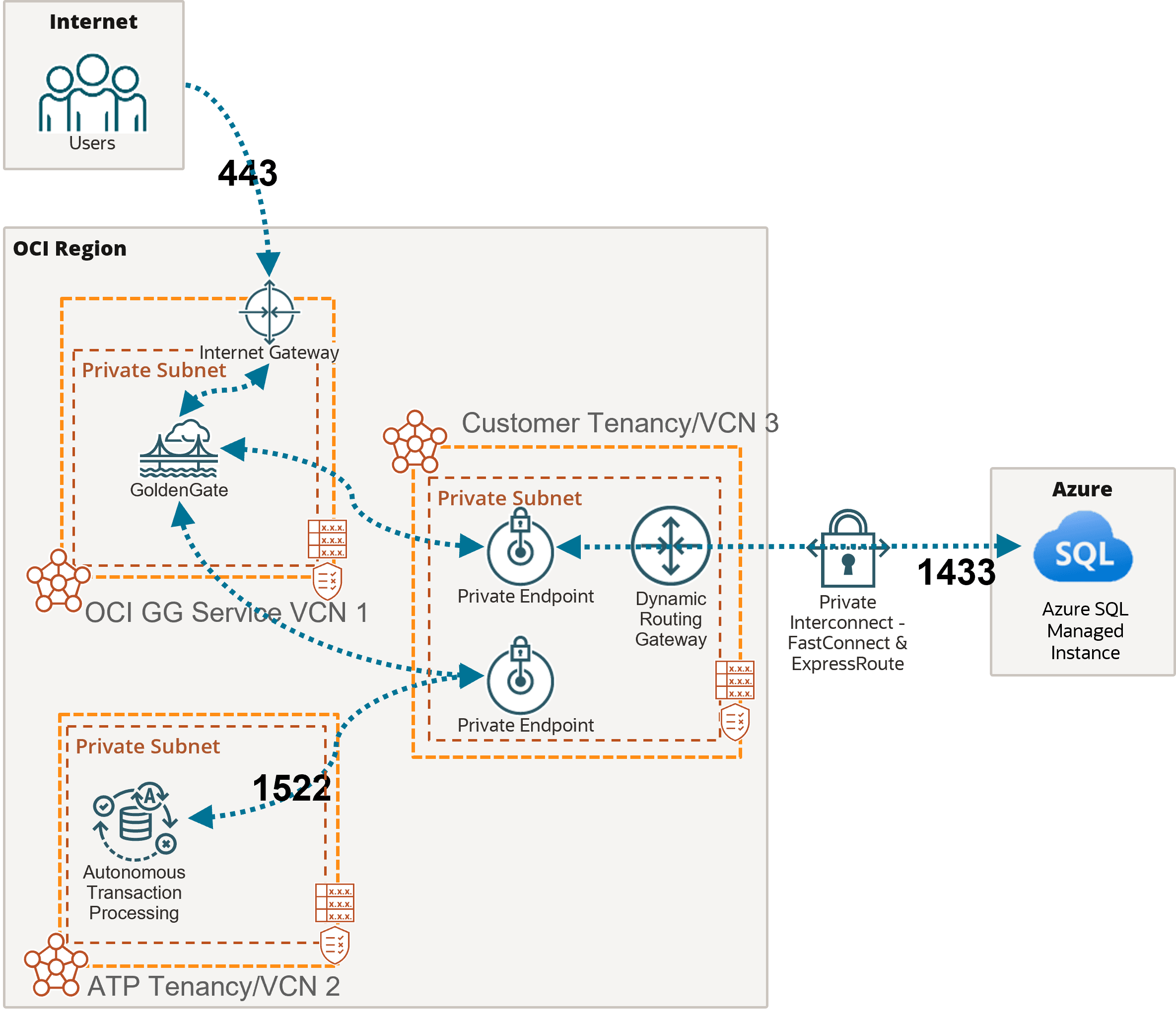

Ejemplo: replicación de la instancia gestionada de Azure SQL en Procesamiento de transacciones de IA autónoma

En este ejemplo, se puede acceder al despliegue de OCI GoldenGate a través de la red pública de Internet mediante el puerto 443.

Como se ha mencionado anteriormente, debe agregar las reglas de seguridad de subred adecuadas para permitir la conectividad desde las direcciones IP de entrada que se muestran en la página Detalles de conexión a la IP privada del nodo de base de datos. Cualquier FQDN proporcionado debe poder resolverse en la subred seleccionada.

En este ejemplo, el tráfico de red pasa a través de una interconexión privada entre OCI y Azure con FastConnect y ExpressRoute. El puerto 1433 se utiliza para conexiones privadas. Las conexiones a la instancia gestionada de Azure SQL a través de la red pública de Internet suelen utilizar el puerto 3342.

Para conectarse a Autonomous AI Transaction Processing (ATP), OCI GoldenGate crea un punto final privado en el puerto 1522, a menos que haya seleccionado "Acceso seguro desde cualquier lugar".