Note:

- Este tutorial requiere acceso a Oracle Cloud. Para registrarse en una cuenta gratuita, consulte Introducción a la capa gratuita de Oracle Cloud Infrastructure.

- Utiliza valores de ejemplo para credenciales, arrendamiento y compartimentos de Oracle Cloud Infrastructure. Al completar el laboratorio, sustituya estos valores por otros específicos de su entorno en la nube.

Control del acceso público a los recursos de OCI mediante perímetros de red y orígenes de red de OCI IAM

Introducción

Operamos en un mundo en el que necesitamos ser hipervigilantes sobre nuestros datos e infraestructura. Por ejemplo, incluso los administradores de la nube más cuidadosos pueden ser víctimas de técnicas de toma de control como los ataques de phishing y la escalada de privilegios. Además, nadie quiere configurar mal la seguridad de sus datos que resulta en exponerlos accidentalmente a la red pública de Internet. Los proveedores de nube pública como Oracle Cloud Infrastructure (OCI) incluyen servicios de Oracle Cloud Infrastructure Identity and Access Management (OCI IAM) que le permiten aplicar capas de seguridad adicionales que pueden ayudar a reducir la superficie de ataque y mejorar la estrategia de seguridad de su infraestructura, datos y aplicaciones.

OCI IAM proporciona perímetros de red, que restringe el juego de direcciones IP que pueden acceder a la consola de OCI. Además, los orígenes de red permiten escribir políticas que restrinjan el acceso a recursos de OCI específicos en función de la dirección IP del solicitante. En este tutorial, exploraremos ambas funciones y explicaremos cómo puede activarlas en su arrendamiento de OCI.

Objetivos

-

Comprende las siguientes funciones de seguridad de OCI y utilízalas para mejorar la estrategia de seguridad de tu arrendamiento de OCI.

- Perímetros de red de OCI IAM

- Orígenes de red de OCI IAM

Requisitos

- Cuenta de administrador con dominios de identidad.

Uso de perímetros de red de OCI IAM

Cuando un usuario intenta conectarse a una aplicación protegida por un dominio de identidad de OCI IAM (que incluye la propia consola de OCI), la política de conexión relevante para la aplicación evalúa la acción de conexión. Esta política consta de una serie de reglas, con condiciones y acciones resultantes. Las reglas se evalúan en orden, hasta que el contexto de conexión actual cumpla las condiciones de esa regla, se sanciona la acción asociada a esa regla. La acción hace que se permita el acceso, se deniegue el acceso o se solicite al usuario un factor de autenticación adicional antes de permitir el acceso.

Los perímetros de red se pueden utilizar junto con políticas de conexión para bloquear o permitir el acceso a la consola de OCI. Para obtener más información, consulte Perímetros de red y Gestión de políticas de conexión.

-

Listas de bloques: podemos utilizar este enfoque para bloquear a los usuarios que intenten iniciar sesión desde direcciones IP sospechosas. Una lista de bloqueo puede contener una o más direcciones IP.

-

Listas de permitidos: podemos utilizar este enfoque para restringir el acceso solo a un juego predefinido de una o más direcciones IP.

Nota: Cambiar las políticas de conexión puede provocar el bloqueo de la cuenta. La prioridad de la regla de inicio de sesión es extremadamente importante y debe considerarse cuidadosamente. Recomendamos tener abierta una sesión de explorador independiente, autenticada con credenciales administrativas, mientras se prueban los enfoques descritos más adelante.

¿Cómo funcionan los perímetros de red?

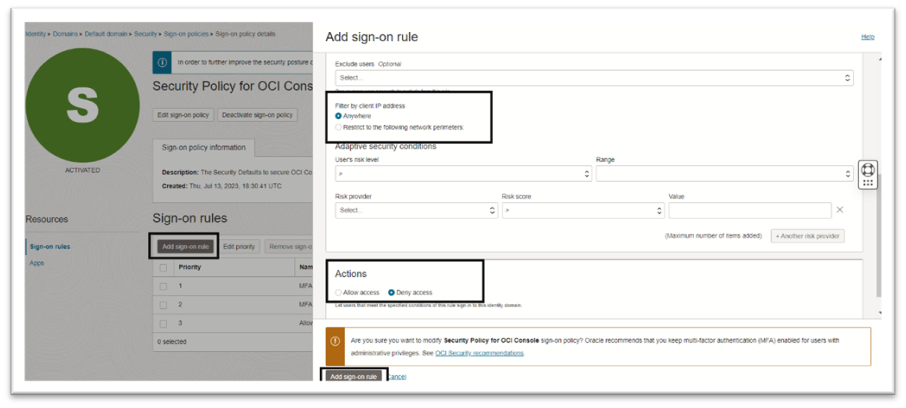

Para implementar una lista de permitidos basada en perímetro de red, se necesitan al menos dos reglas.

- Permite el acceso en función del perímetro de red.

- Denegar acceso si no se cumple la condición.

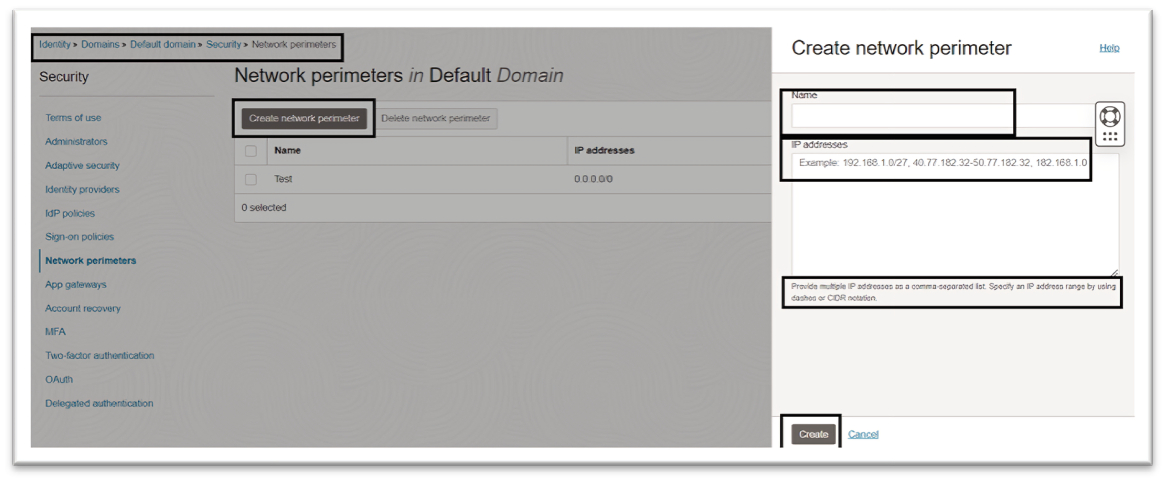

Para configurar perímetros de red en la consola de OCI, vaya a la sección Seguridad de los dominios de identidad, seleccione Perímetros de red y agregue las direcciones IP necesarias. Para obtener más información, consulte Creación de un perímetro de red.

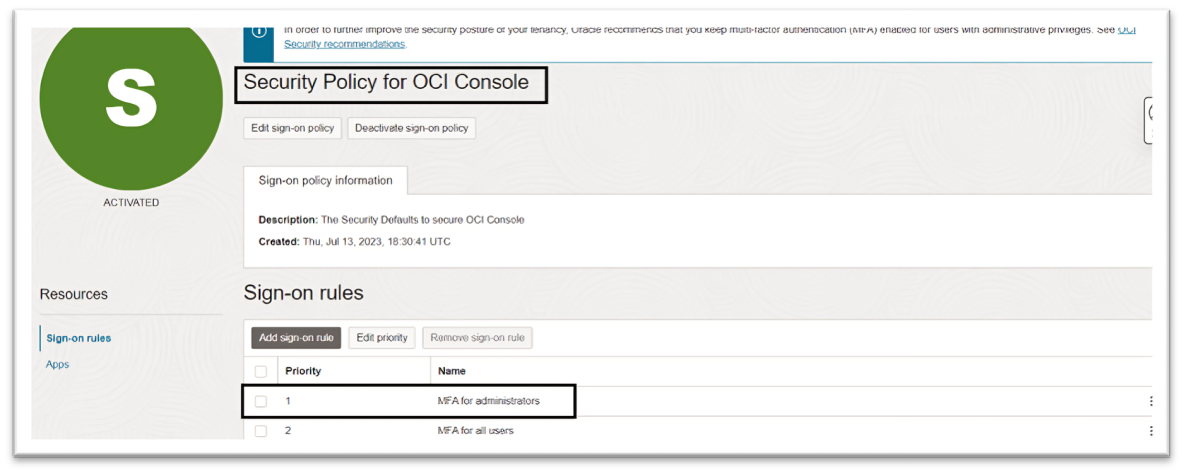

Su arrendamiento puede tener una regla de conexión predefinida para aplicar la autenticación multifactor (MFA) para acceder a la consola de OCI. Para obtener más información, consulte MFA de IAM e Implementación de autenticación multifactor en dominios de identidad de OCI IAM.

Utilizaremos esta política para hacer cumplir nuestras reglas de perímetro de red. Opcionalmente, puede crear una nueva política de conexión. Para obtener más información, consulte Creación de una Política de Conexión

Nota: Por motivos de seguridad, para garantizar que una cuenta de acceso de emergencia nunca se bloquee de nuestro arrendamiento, se puede crear una regla adicional con la prioridad más alta que establezca una excepción específica para esa cuenta.

Para nuestro escenario, las siguientes tres reglas garantizarán que se cubran todos los puntos discutidos anteriormente.

-

Regla 1: MFA para administradores: si selecciona la política de conexión predefinida, verá la regla de conexión denominada MFA para administradores. Esta regla se utiliza para aplicar la MFA a los administradores de OCI. Mantendremos esta regla intacta para el acceso de emergencia a su arrendamiento.

-

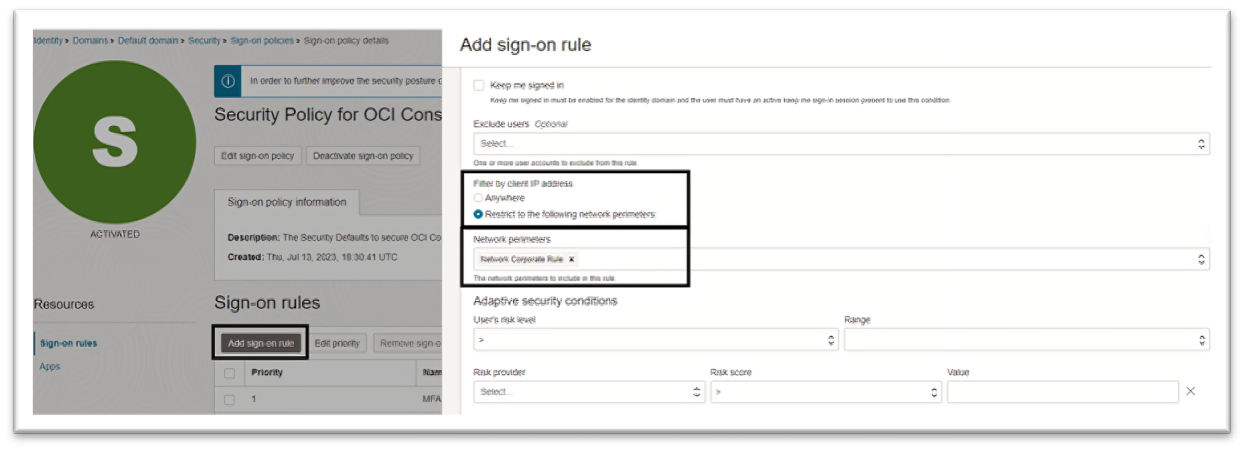

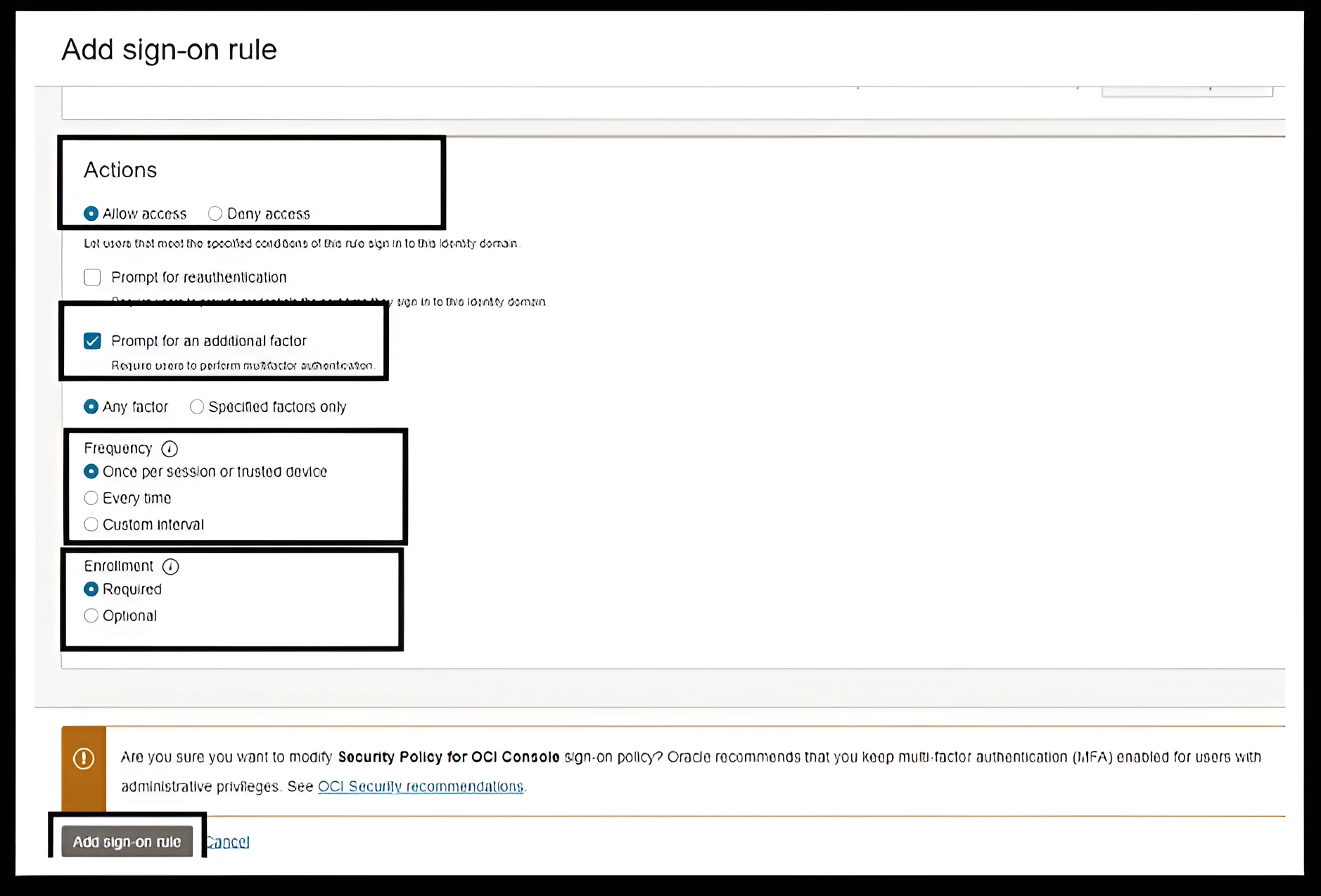

Regla 2: Permitir acceso corporativo: esta regla creará una lista de permitidos para garantizar que el acceso a la consola de OCI solo se permita desde la red corporativa. Esto aprovechará el conjunto de direcciones IP predefinidas en perímetros de red.

-

Regla 3: Denegar acceso desconocido: esta regla garantizará que todos los usuarios tengan que estar dentro de los perímetros de red definidos para acceder a la consola de OCI. En Filtrar por dirección IP de cliente, seleccione En cualquier lugar y, en Acciones, seleccione Denegar acceso.

Nota: Recuerde que esta regla debe tener una prioridad menor que las reglas que permiten el acceso. Una priorización incorrecta podría provocar que no pueda acceder a la consola de OCI.

Como alternativa al enfoque allowlist, puede crear opcionalmente una blocklist para evitar el acceso desde un conjunto definido de direcciones IP. Para activar un enfoque de lista de bloques, las reglas de política de conexión serán:

- Regla 1: MFA para administradores: regla para administradores y cuentas de acceso de emergencia.

- Regla 2: Denegar IP: regla para denegar el acceso si la IP de origen está dentro de la lista de bloqueo definida.

- Regla 3: Permitir todos los demás accesos: para permitir el resto de accesos y solicitar un factor de autenticación adicional.

Uso de orígenes de red de OCI IAM

Los perímetros de red ayudan a gestionar las redes desde las que los usuarios pueden acceder a la consola de OCI, mientras que los orígenes de red ayudan a restringir el acceso a determinados servicios y recursos de OCI.

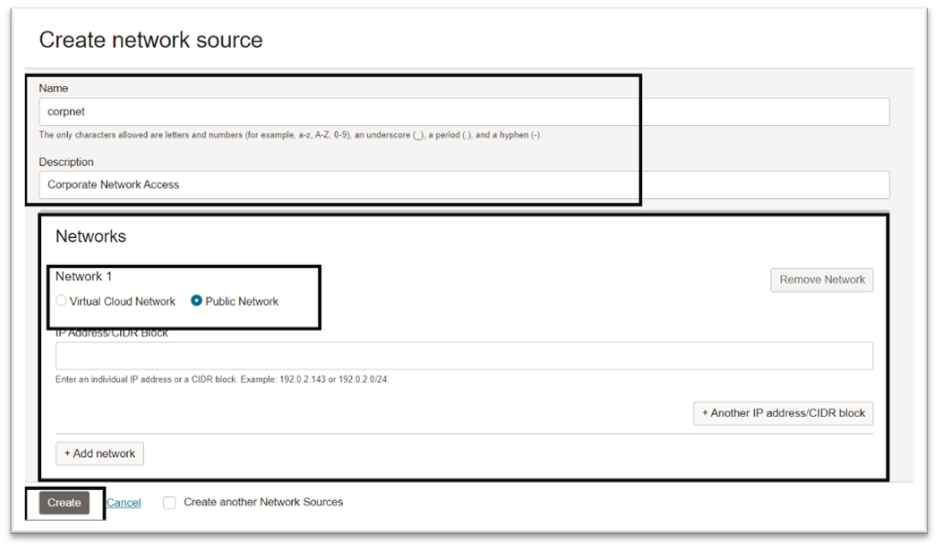

Los orígenes de red permiten definir un juego de direcciones IP a las que pueden hacer referencia las políticas de acceso de OCI para restringir el acceso en función de la dirección IP de origen. Por ejemplo, puede restringir el acceso a un cubo de OCI Object Storage limitando el acceso solo a los usuarios conectados desde la red corporativa.

Los orígenes de red admiten direcciones IP públicas y direcciones IP privadas de redes virtuales en la nube de su arrendamiento.

¿Cómo funcionan los orígenes de red?

Para configurar orígenes de red en la consola de OCI, vaya a Identidad y seguridad, seleccione Orígenes de red y cree un nuevo origen de red que especifique las direcciones IP permitidas. Para obtener más información, consulte Creación de un Origen de Red.

Según su caso de uso, cree o modifique la política de OCI y agregue la condición request.networkSource.name. Para obtener más información, consulte Funcionamiento de las políticas.

Nota: Permita que el grupo CorporateUsers gestione

object-familyen el arrendamiento donderequest.networkSource.name='corpnet'.

Pasos Siguientes

En este tutorial, explicamos cómo los perímetros de red y los orígenes de red pueden ayudar a restringir el acceso a sus recursos de OCI y a mejorar su estrategia de seguridad en la nube. Para obtener más información sobre las mejores prácticas de OCI IAM, consulte las mejores prácticas para la gestión de identidad y acceso (IAM) en Oracle Cloud Infrastructure.

Enlaces relacionados

Agradecimientos

- Autor: Chetan Soni (ingeniero de soluciones en la nube)

Más recursos de aprendizaje

Explore otros laboratorios en docs.oracle.com/learn o acceda a más contenido de aprendizaje gratuito en el canal YouTube de Oracle Learning. Además, visite education.oracle.com/learning-explorer para convertirse en Oracle Learning Explorer.

Para obtener documentación sobre el producto, visite Oracle Help Center.

Govern Public Access to OCI Resources using OCI IAM Network Perimeters and Network Sources

F94361-01

March 2024

Copyright © 2024, Oracle and/or its affiliates.