Nota:

- En este tutorial se necesita acceso a Oracle Cloud. Para registrarse en una cuenta gratuita, consulte Introducción a la capa gratuita de Oracle Cloud Infrastructure.

- Utiliza valores de ejemplo para credenciales, arrendamiento y compartimentos de Oracle Cloud Infrastructure. Al finalizar el laboratorio, sustituya estos valores por valores específicos de su entorno en la nube.

Instalar y configurar VMware Horizon en la solución VMware de Oracle Cloud

Introducción

En este tutorial se proporciona una visión general operativa sobre cómo instalar y configurar VMware Horizon 8.x alojado en el cluster de centro de datos definido por software (SDDC) de VMware Solution de Oracle Cloud. Este tutorial tiene como objetivo resaltar los pasos de "cómo" necesarios para Oracle Cloud Infrastructure (OCI) y los requisitos previos para desplegar VMware Horizon. La intención es permitir que los equipos y clientes de VMware Solution de Oracle Cloud realicen estas tareas de despliegue en modo de prueba de concepto (POC). VMware Horizon en Oracle Cloud VMware Solution se considera 'TechPreview' mientras se está desarrollando una arquitectura de referencia conjunta.

Puesto que se trata de un despliegue en la nube pública de Oracle, los pasos de la solución VMware de Oracle Cloud en OCI incluyen la configuración de red de área local virtual (VLAN), el equilibrador de carga como servicio (LBaaS), la base de datos como servicio (DBaaS), el despliegue de clusters de SDDC, las reglas de ruta, las listas de seguridad, etc., que son exclusivas de este modelo de despliegue. Una vez que se completan estos pasos de infraestructura y los requisitos previos dentro de la nube, los pasos reales de VMware Horizon permanecen sin modificaciones, ya que los pasos de Horizon no tienen variaciones. Por lo tanto, el énfasis de este tutorial se centra más en los pasos de Oracle Cloud y sus requisitos previos asociados. Utilizamos el despliegue vSphere 7.0 para este tutorial; sin embargo, también se tratan los pasos relevantes para vSphere 6.7.

Visión general técnica

Oracle Cloud VMware Solution es una solución gestionada por el cliente, donde puede crear y configurar clusters vSphere de VMware en unidades de hardware dedicado de OCI con redes virtuales de capa 2 (L2). Antes de desplegar Horizon, debe crear el cluster de VMware Solution de Oracle Cloud (con un mínimo de tres nodos para la red de área de almacenamiento virtual [VSAN]) y los requisitos previos resaltados en este tutorial.

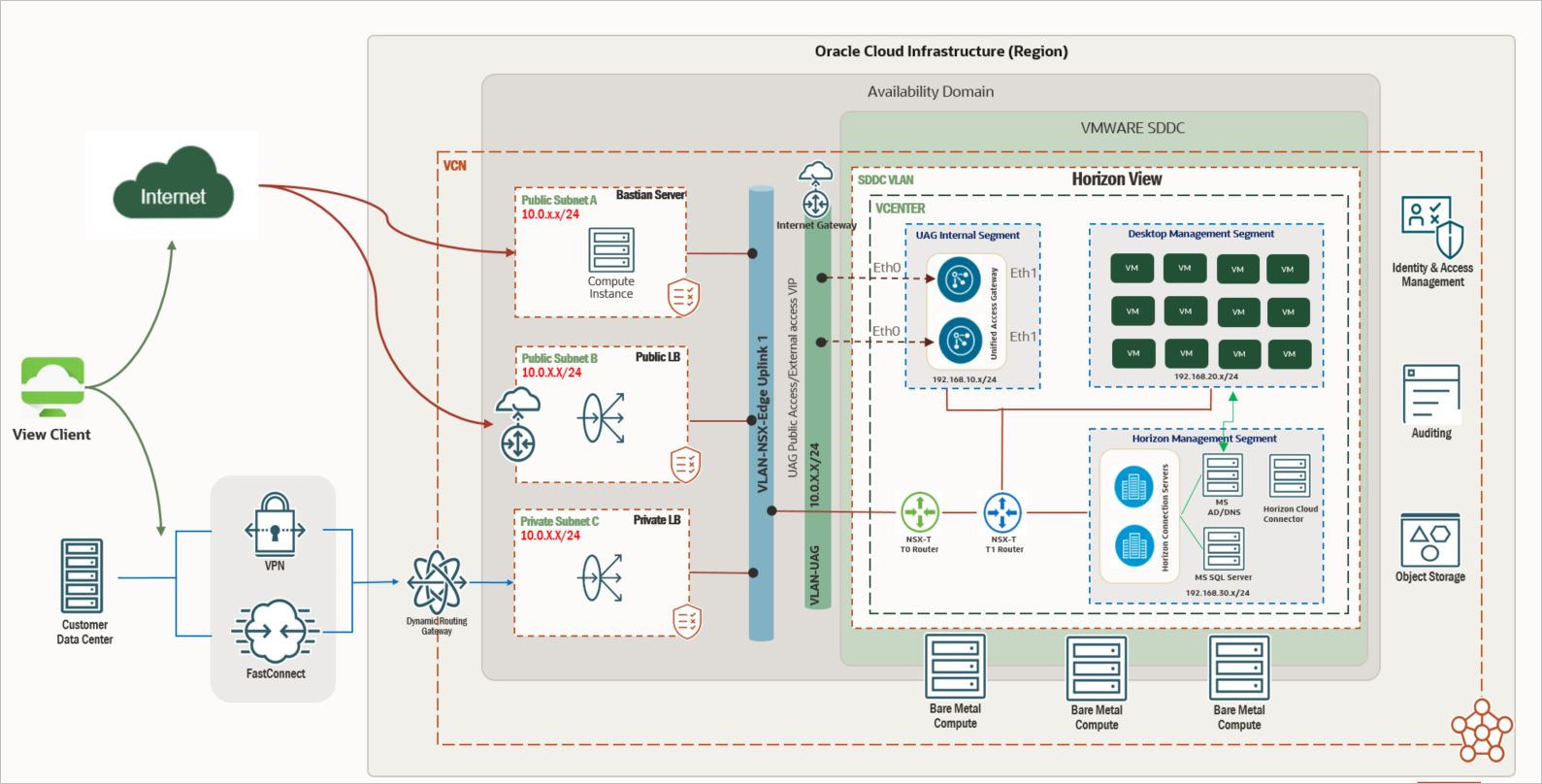

A los efectos de esta guía operativa "cómo" de VMware Horizon, se propone la siguiente arquitectura de referencia de alto nivel.

La arquitectura de VMware Horizon en Oracle Cloud VMware Solution se divide en dos partes:

- Modelo de despliegue 1: si necesita acceder a los servidores de conexión y al entorno de infraestructura de escritorio virtual (VDI) solo desde una red interna y no espera acceso público, simplemente puede ignorar las siguientes secciones:

- Agregar una nueva VLAN para dispositivos de UAG (vSphere 6.7 y 7.0)

- Despliegue y configuración de un UAG

- Despliegue y configuración de un equilibrador de carga público

- Modelo de despliegue 2: si necesita acceder al entorno desde un punto de acceso público, complete todo el tutorial.

Configuración del cluster de SDDC de la solución VMware de Oracle Cloud

En este tutorial se asume que tiene acceso a la consola de Oracle Cloud VMware Solution con los roles adecuados de gestión de identidad y acceso (IAM) para desplegar Oracle Cloud VMware Solution en su compartimento. También puede consultar los límites, las cuotas y el uso de su arrendamiento de Oracle Cloud Infrastructure (OCI) para comprobar los límites de ESXi/SDDC antes de desplegar los clusters.

Despliegue y acceso al cluster de soluciones de VMware de Oracle Cloud

Para desplegar y configurar un cluster de Oracle Cloud VMware Solution de tres nodos, debe tener los créditos necesarios para desplegar el cluster.

-

Seleccione su arrendamiento e inicie sesión en la consola de Oracle Cloud en https://cloud.oracle.com.

-

Seleccione la región adecuada en la que desea desplegar el SDDC.

Nota:

- Consulte Despliegue de SDDC en la nube y Creación y configuración de una solución VMware de Oracle Cloud para obtener una guía detallada paso a paso sobre el despliegue del SDDC de la solución VMware de Oracle Cloud.

- Una vez finalizadas las tareas de despliegue del cluster, seleccione la misma región.

-

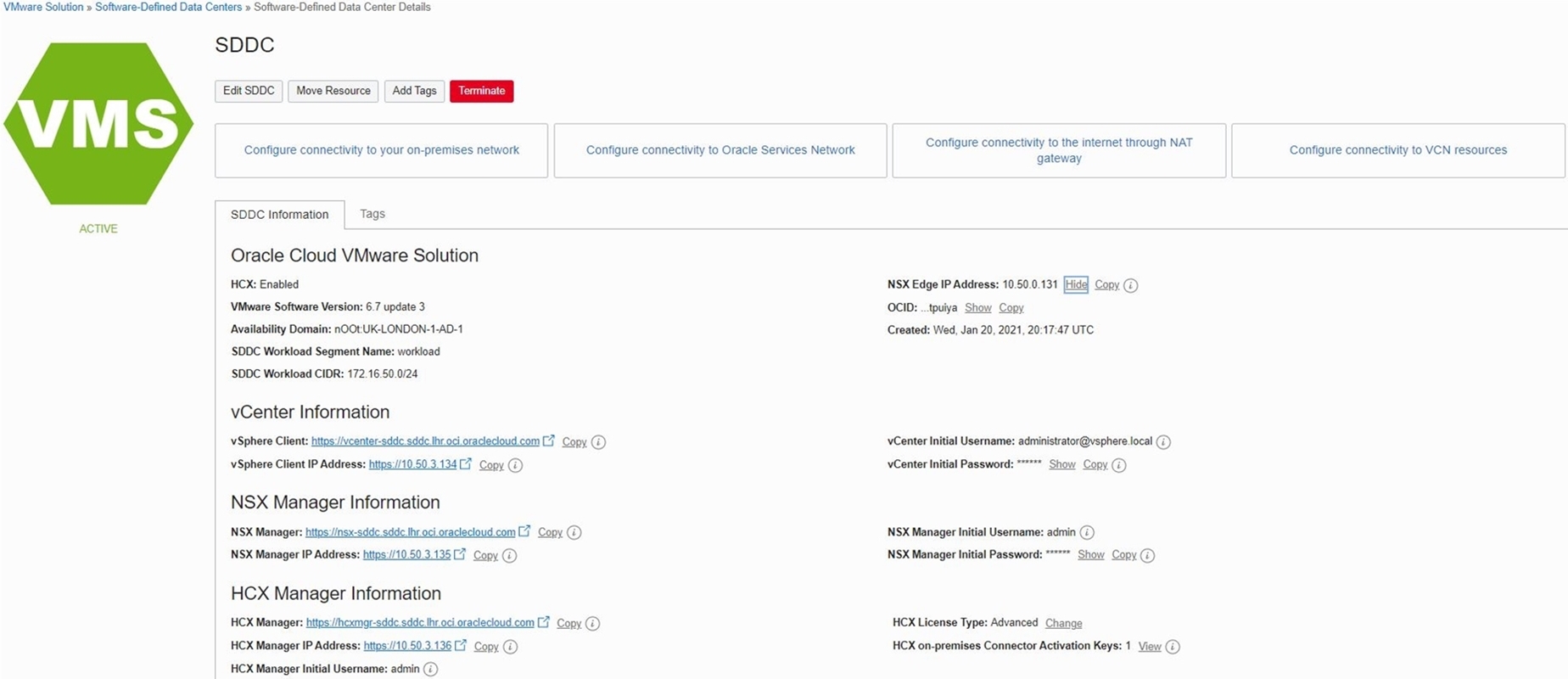

Para acceder a las credenciales, seleccione la región en la que se ha instalado el SDDC y seleccione el compartimento.

-

En el menú de navegación de la esquina superior izquierda, seleccione Híbrido, seleccione Solución de VMware y, a continuación, seleccione Centro de datos definido por software.

-

Haga clic en el enlace del SDDC que aparece en el panel central (con estado Activo). En este escenario, el SDDC se denomina SDDC.

Nota:

- Observe la dirección IP de vCenter y NSX Manager, y las credenciales vCenter para acceder al entorno.

- Si se necesita un host bastión, utilice Hosts bastión para desplegar y configurar un bastión de forma segura.

Configuración de VMware Horizon en la solución VMware de Oracle Cloud

En esta sección, se describen los requisitos previos para configurar VMware Horizon 8.1 en el entorno de Oracle Cloud VMware Solution. Para conocer los requisitos de los puertos TCP/User Datagram Protocol (UDP) de comunicación de red para los componentes de Horizon, consulte Puertos de VMware Horizon y requisitos de conectividad de red.

Requisitos

- Plataforma de base de datos de eventos que desee (en la siguiente lista de bases de datos de VMware Horizon admitidas). Guía de uso validada con Microsoft SQL Server para la base de datos de eventos. Puede elegir su propia base de datos preferida de la plataforma soportada.

- Microsoft SQL Server

- Oracle Database

- Base de datos PostgreSQL

- Segmentos de superposición de NSX para cargas de trabajo en SDDC:

- Segmento de gestión de horizonte: esta red alojará todos los componentes de gestión de Horizon:

- Servidores de conexión

- Controlador de dominio de Microsoft Active Directory para autenticación local y DNS para resolución de nombres

- Microsoft SQL Server

- Segmento de gestión de escritorio: esta red alojará todos los escritorios de VDI

- UAG (Unified Access Gateway)Segmento interno: esta red alojará la segunda interfaz de los dispositivos UAG. Tenga en cuenta que los dispositivos UAG se desplegarán con dos interfaces, una desde la VLAN para el acceso externo y otra desde la superposición NSX-T para la comunicación interna y para la ampliación del rendimiento.

- Segmento de gestión de horizonte: esta red alojará todos los componentes de gestión de Horizon:

- Controlador de dominio de Active Directory:

- Para este tutorial, no se tratan los detalles de la configuración de Active Directory.

- Instale y configure un rol de autoridad de certificación (CA) de Microsoft para la renovación del certificado del servidor de conexiones. Los detalles de configuración del servidor de CA no se tratan en este tutorial.

- VLAN para dispositivos UAG. Se necesita una VLAN dedicada para alojar dispositivos UAG para el acceso público externo.

- Plantilla Windows 10 lista para VDI para agrupaciones de escritorio (opcional):

- Las imágenes de escritorio se deben modificar para evitar cualquier problema de rendimiento, como "Metro Apps" se debe limpiar y Sysprep se debe ejecutar para optimizaciones

- Configuración de personalización de invitado para unir automáticamente el escritorio al controlador de dominio después del aprovisionamiento

- Herramienta de optimización del sistema operativo VMware para optimizar el sistema operativo invitado

- Subred pública de computación de red virtual (VCN) para el equilibrador de carga público de Oracle Cloud Infrastructure (OCI) para dispositivos UAG.

- Subred privada de VCN para el equilibrador de carga privado de OCI para los servidores de conexión.

- Subred pública de VCN para el host bastión para el punto de acceso público al entorno de OCI.

- Subred privada de VCN para Oracle Database (opcional) si decide utilizar Oracle Database para la base de datos de eventos.

- Gateway de Internet para acceso público a los dispositivos UAG.

- Equilibrador de carga flexible público (LBaaS) para el dispositivo UAG.

- Equilibrador de carga flexible privado (LBaaS) para servidores de conexión.

- VM.Standard.X.X para el host bastión.

Detalles de versión

| Nombre de componente | Validado con |

|---|---|

| Horizonte VMware | Versión 8.1.0 - 17351278 |

| Gateway de acceso unificado | V20.12 (no FIPS) |

| VMware vSphere | 6.7 y 7.0 |

| NSX-T de VMware | 2,5 y 3,0 |

| Base de datos | Microsoft SQL Server 2019 |

| Plantilla VDI de Windows | ventanas 10 |

| Host bastión | Windows Server 2016 Standard |

Configurar redes de horizonte en SDDC

Preparar NSX para horizonte

Los pasos de esta sección se aplican a NSX-T 2.5 y 3.0.

-

Acceda al SDDC de Horizon (como se muestra anteriormente en este tutorial) para obtener la información de conexión de NSX-T y VCenter.

- En Oracle Cloud, seleccione Híbrido y, a continuación, Solución de VMware - Centros de datos definidos por software (SDDC).

- Seleccione el SDDC y consulte la sección Información de SDDC para las credenciales de conexión de VCenter y NSX Manager.

- En esta sección, puede encontrar la dirección IP y las credenciales de inicio de sesión para VCenter y NSX. Utilice las credenciales de conexión para conectarse mediante un explorador web que tenga acceso a SDDC.

-

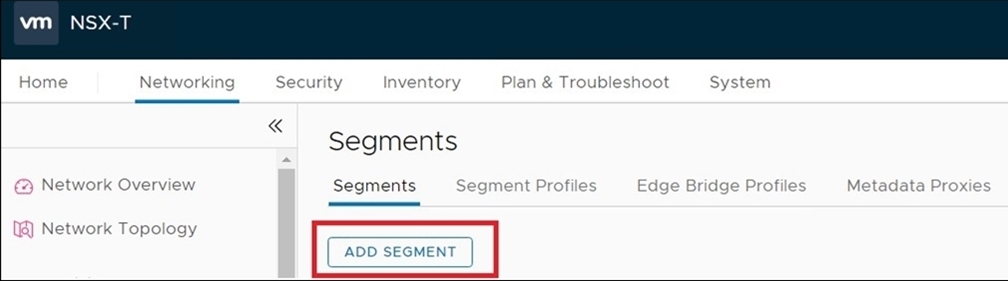

Inicie sesión en el panel de control del gestor de NSX-T.

-

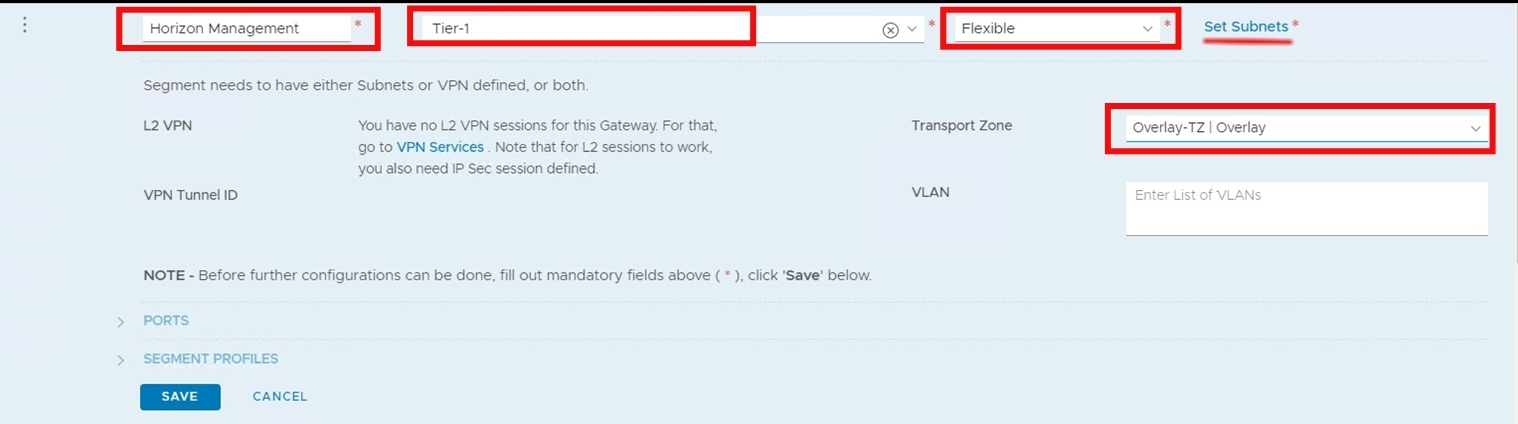

En NSX-T Manager, seleccione Red, haga clic en Segmentos y, a continuación, en ADD SEGMENT.

-

Cree tres segmentos uno para la gestión de Horizon, uno para los escritorios host y otro para el tráfico interno del dispositivo UAG. Asegúrese de que estos segmentos están conectados al gateway Tier1. Defina subredes RFC1918 que no se superpongan para evitar conflictos y garantizar la conectividad entre las máquinas virtuales (VM).

Nota: '*' indica los campos necesarios. Seleccione la superposición como zona de transporte y asegúrese de que el estado sea Correcto. Si ve un estado de fallo para los segmentos, puede que necesite consultar la conectividad de superposición y la zona de transporte para obtener más información sobre la resolución de problemas. En función de su NSX-T, siga los pasos relevantes.

Creación de un segmento de red en NSX-T 2.5

-

Haga clic en ADD SEGMENT y proporcione los detalles como se muestra en la siguiente captura de pantalla.

-

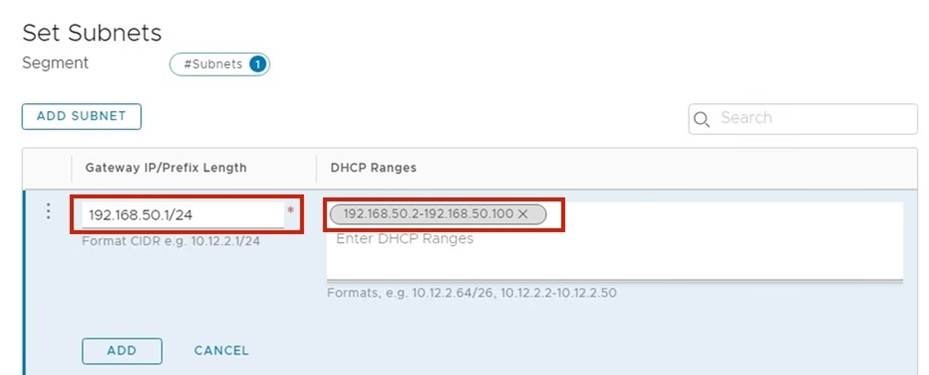

En la misma pantalla, haga clic en Set Subnets (Establecer subredes), defina el rango de enrutamiento entre dominios sin clase (CIDR) y el protocolo de configuración dinámica de host (DHCP) de la subred. Consulte la siguiente captura de pantalla de ejemplo.

Creación de un segmento de red en NSX-T 3.0

-

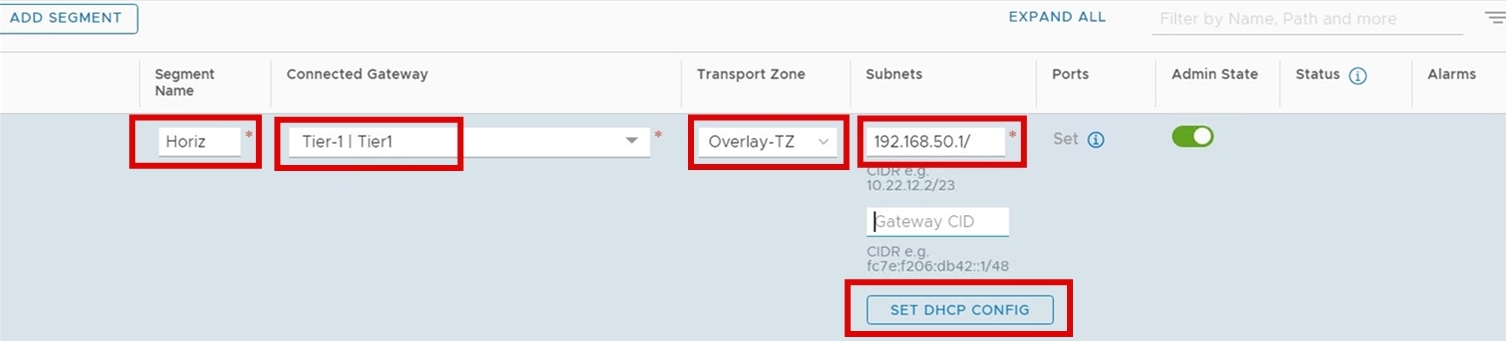

Haga clic en ADD SEGMENT y proporcione los detalles como se muestra en la siguiente captura de pantalla.

-

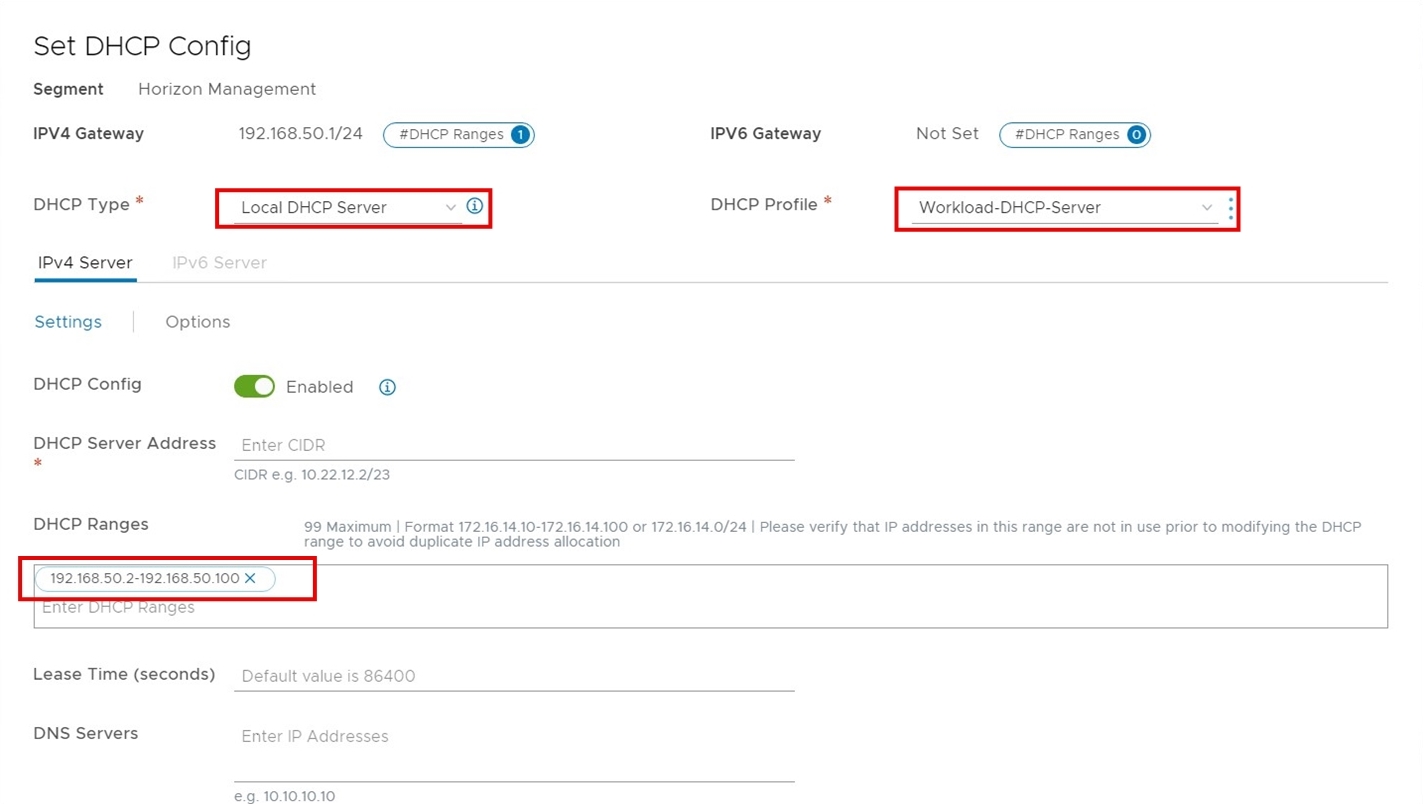

Haga clic en Set DHCP Config (Establecer configuración de DHCP). Defina la configuración de DHCP como se muestra en la siguiente captura de pantalla.

-

Realice los pasos del 1 al 2 para los tres segmentos: gestión de horizonte, UAG interno y gestión de escritorio.

Nota: si sigue el despliegue Mondel 1, no cree UAG interno.

-

Verifique que los segmentos se hayan creado y que tengan el estado Correcto y que el Estado de administrador sea Activo.

Nota:

- El estado de estos nuevos segmentos debe ser Correcto y ahora se pueden utilizar.

- Como resultado del paso anterior, ahora debería ver tres redes creadas en el servidor vCenter del SDDC.

-

Navegue hasta el panel de control del gestor de NSX-T, Servicios de red y, a continuación, NAT para agregar las reglas NAT necesarias.

-

Cree reglas de traducción de direcciones de red de origen (SNAT) y NO_SNAT para segmentos recién creados para establecer la comunicación entre el CIDR de la VCN y tener segmentos de superposición de acceso a Internet.

Agregue reglas SNAT y NO_SNAT en NSX-T 2.5

-

Inicie sesión en NSX Manager y navegue hasta el separador Red y seguridad avanzadas. En Red, haga clic en NAT.

-

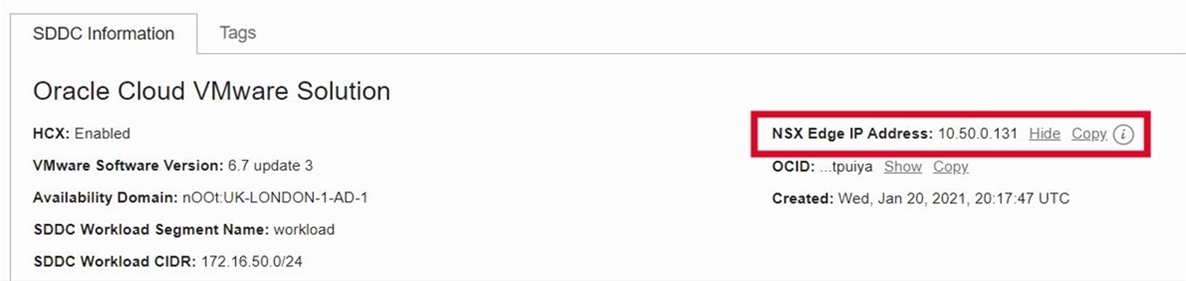

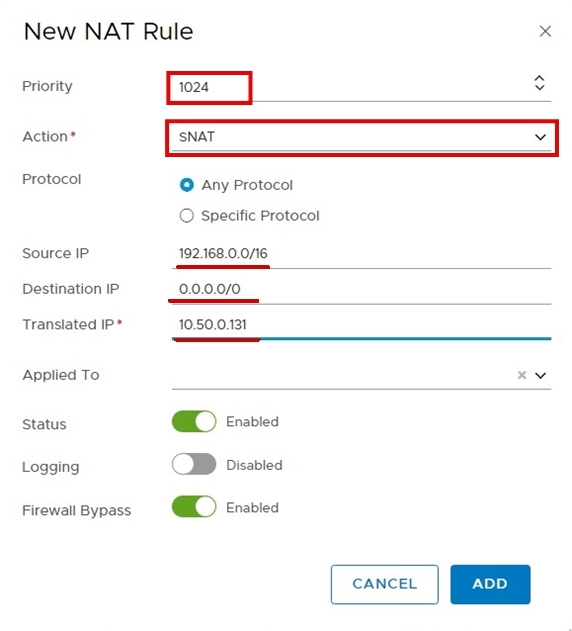

Seleccione T0 como enrutador lógico y haga clic en ADD para agregar la regla. Asegúrese de seleccionar la prioridad adecuada. La IP traducida de la siguiente captura de pantalla es una dirección IP de NSX Edge Uplink 1 VIP. Para buscar la dirección IP, conéctese a la consola de Oracle Cloud y navegue hasta la página de resumen de la consola SDDC.

Nota: Se recomienda agregar una entrada de tiempo para toda la subred /16 para evitar una única entrada para todos los segmentos individuales. Sin embargo, no es obligatorio y, en función del diseño, siempre puede agregar las reglas necesarias de traducción de direcciones de red (NAT) y SNAT. En el ejemplo de la siguiente captura de pantalla se muestra la entrada de toda la subred /16, que cubre los tres segmentos de superposición.

-

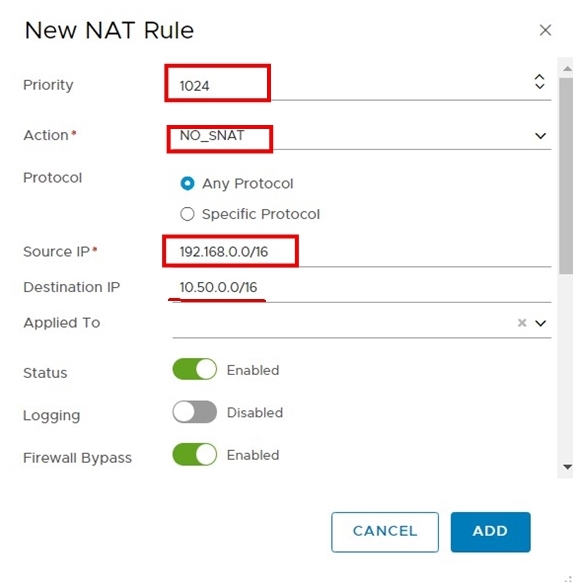

Agregue ahora la regla NO_SNAT. En la misma pantalla, haga clic en ADD. Consulte la siguiente captura de pantalla para ver la regla de ejemplo.

Nota: La IP de origen es un CIDR de segmento superpuesto y la IP de destino es un CIDR de VCN de OCI. En este ejemplo, 10.50.0.0/16 es un CIDR de VCN. Asegúrese de seleccionar la prioridad adecuada para una ejecución adecuada.

Debe repetir las reglas SNAT y NO_SNAT para los tres segmentos de superposición si /16 no es su enfoque de diseño deseado.

Agregar reglas SNAT y NO_SNAT en NSX-T 3.0

No hay cambios en cómo agregamos reglas SNAT y NO_SNAT en el entorno NSX-T 3.0. Sin embargo, hay un pequeño cambio en la GUI.

-

Inicie sesión en NSX Manager, navegue hasta el separador Red y seleccione NAT en Servicios de red. Seleccione T0 para el enrutador lógico.

-

Complete los pasos del 1 al 3 desde la sección Add SNAT and NO_SNAT Rules in NSX-T 2.5.

-

Verifique todas las reglas recién creadas para el segmento de superposición.

Agregar una nueva VLAN para dispositivos de UAG (vSphere 6.7 y 7.0)

En primer lugar, crearemos un grupo de seguridad de red y una tabla de rutas para la nueva VLAN de UAG.

Nota: Los pasos de esta sección se aplican a los entornos vSphere 6.7 y 7.0.

-

Conéctese a la consola de Oracle Cloud y, en el menú de navegación, seleccione Red, seleccione Redes virtuales en la nube, seleccione Grupo de seguridad de red y haga clic en Crear grupo de seguridad de red. Asegúrese de que está en el compartimento adecuado y en la región en la que está desplegada la VCN para el SDDC.

-

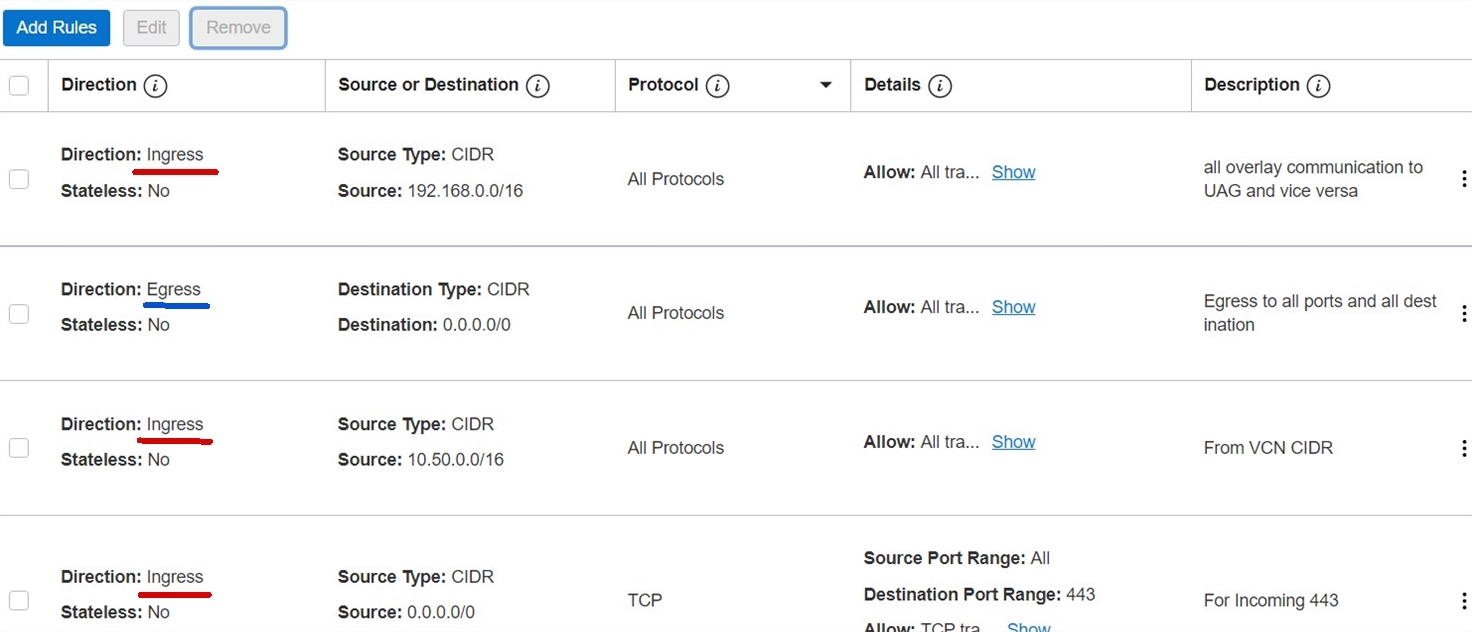

Proporcione el nombre del grupo de seguridad de red y haga clic en Next (Siguiente). Agregue reglas de seguridad como se muestra en la siguiente captura de pantalla.

-

Conéctese a la consola de Oracle Cloud y, en el menú de navegación, seleccione Red, seleccione Redes virtuales en la nube, seleccione Gateways de Internet y, a continuación, haga clic en Crear gateway de Internet. Siga el asistente y cree un gateway de Internet.

-

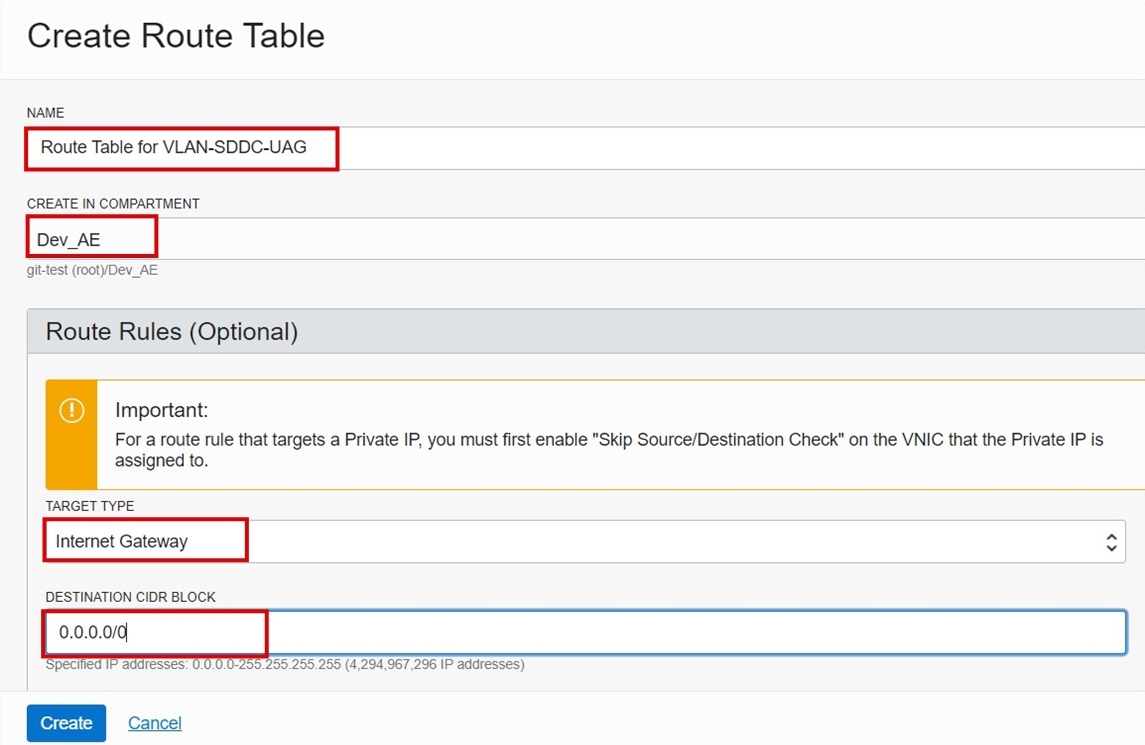

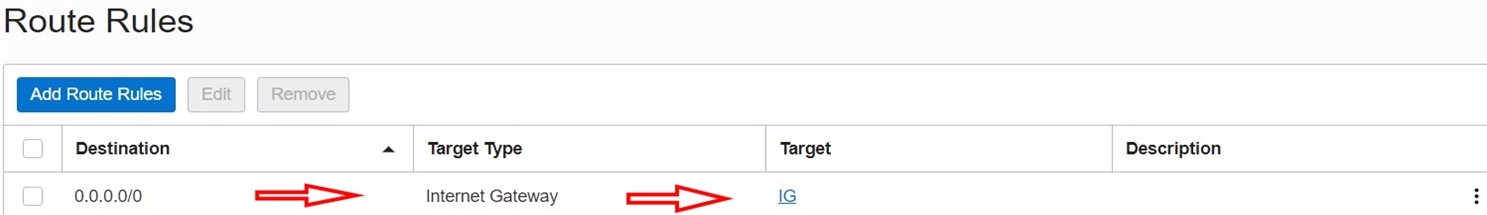

Cree una tabla de rutas para la nueva VLAN de UAG. Conéctese a la consola de Oracle Cloud y, en el menú de navegación, seleccione Red, seleccione Red virtual en la nube y, a continuación, haga clic en Tablas de rutas. Haga clic en Crear tabla de rutas.

-

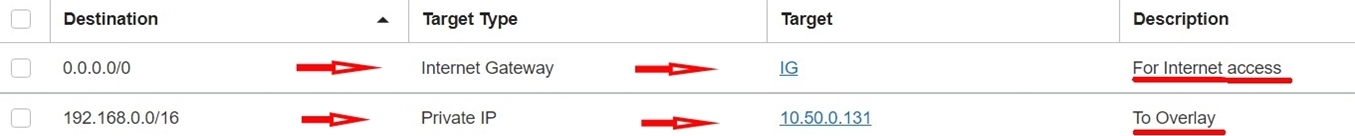

En Reglas de ruta, haga clic en Agregar reglas de ruta y seleccione Gateway de Internet como tipo de destino con 0.0.0.0/0 como bloque CIDR de destino. Consulte la captura de pantalla anterior para ver la página Crear tabla de rutas para la VLAN de UAG.

-

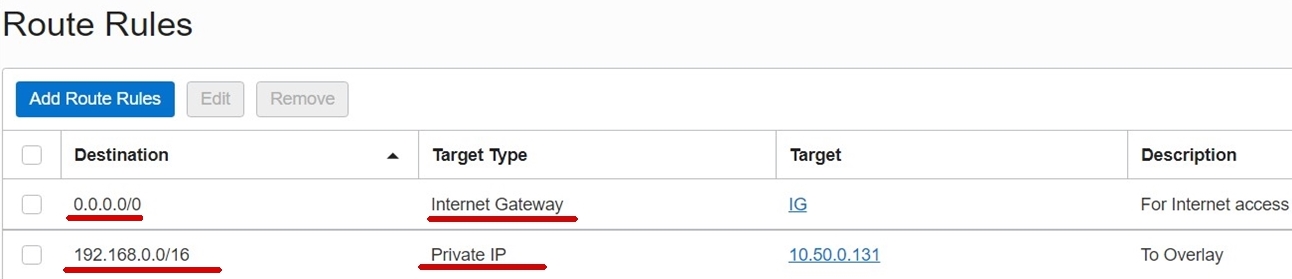

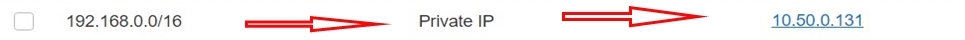

Actualice la tabla de rutas creada en el paso 5 para agregar una ruta al destino de segmentos superpuestos con IP privada a NSX Edge VIP como Tipo de destino. La tabla de rutas resultante debe ser la misma que en la siguiente captura de pantalla. En la captura de pantalla, 10.50.0.131 es la dirección IP de NSX Edge.

-

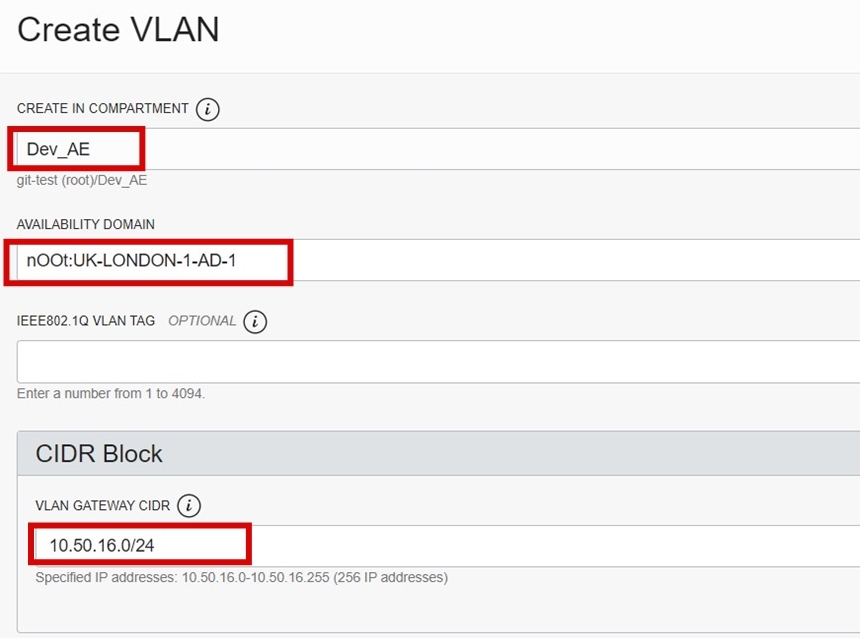

Para crear una VLAN para UAG, conéctese a la consola de Oracle Cloud y vaya a Networking. Seleccione Redes virtuales en la nube, seleccione (VCN de SDDC) y, a continuación, seleccione VLAN. Asegúrese de que está en la región derecha y en el compartimento donde se despliega el SDDC.

-

Haga clic en Crear VLAN.

-

Especifique el CIDR dentro del rango de VCN y seleccione el dominio de disponibilidad en el que se despliega el SDDC.

-

En la misma pantalla, seleccione el grupo de seguridad de red que creó en el paso 2 y la tabla de rutas que creó en el paso 4.

Ahora, agregemos esta VLAN recién creada para todos los hosts ESXi que forman parte del cluster de SDDC.

Conectar VLAN a un cluster de SDDC en vSphere 6.7

-

En la consola de Oracle Cloud, haga clic en el menú de navegación, seleccione Instancias informáticas y, a continuación, seleccione ESXi Node (repetición en todos los nodos de hardware dedicado ESXi aplicables del cluster de VMware Solution de Oracle Cloud).

-

En la sección Recursos informáticos, haga clic en uno de los hosts ESXi, en este ejemplo es SDDC-1.

-

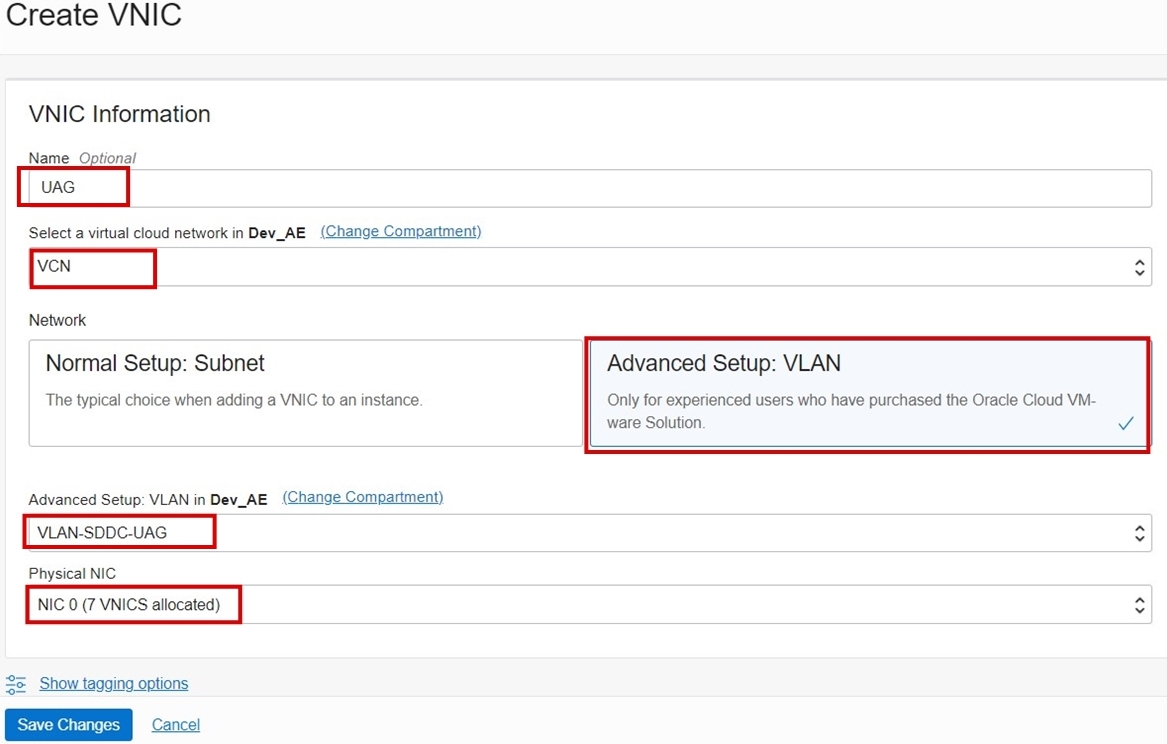

En Recursos, seleccione VNIC asociadas y haga clic en Crear VNIC.

-

En Información de VNIC, en el campo Nombre, proporcione un nombre. En Red, seleccione Configuración avanzada: VLAN. En la lista desplegable Advanced Setup (Configuración avanzada), seleccione VLAN-SDDC-UAG, que se creó previamente para el UAG y la tarjeta de adaptador de red física. En la lista desplegable NIC física, seleccione NIC 0.

Nota: asegúrese de no seleccionar la NIC 1.

-

-

Repita el paso anterior para agregar las tarjetas de interfaz de red virtual (vNICs) en todos los nodos ESXi con hardware dedicado. En este ejemplo, realice los mismos pasos para los hosts SDDC-2 y SDDC-3 ESXi.

-

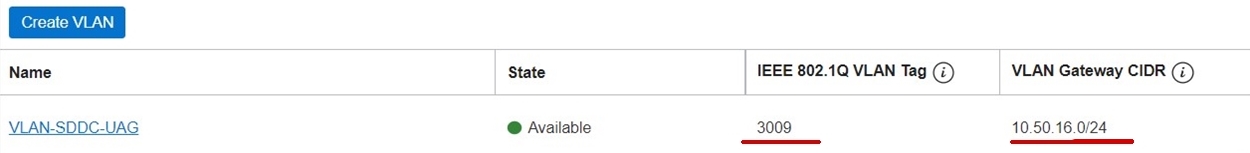

Recopile la información de etiqueta de VLAN IEEE 802.1Q de la consola de Oracle Cloud. En el menú de navegación situado cerca de la esquina superior izquierda de la consola de Oracle Cloud, seleccione Red y seleccione Redes virtuales en la nube (VCN). Resalte la VLAN recién creada y busque la etiqueta de VLAN IEEE 802.1Q. En la página de información de VLAN, observe la etiqueta de VLAN.

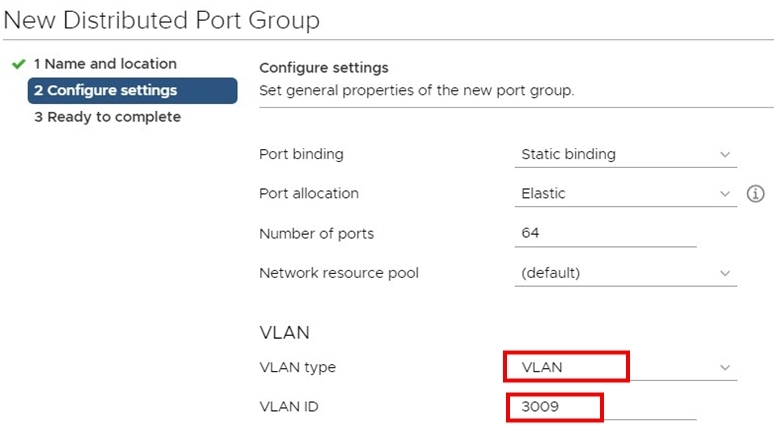

Nota: En este ejemplo, la etiqueta de VLAN es 3009. Su ID de VLAN variará y aparecerá aquí.

-

Vuelva a conectarse al entorno de SDDC de VMware y conéctese a VCenter con administrator@vsphere.local.

-

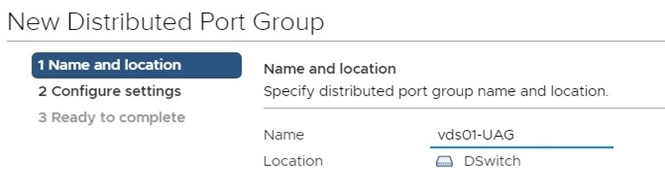

Cree un nuevo grupo de puertos distribuidos en el servidor vCenter que haga referencia a los detalles de la VLAN recién creada.

-

Haga clic en Red, haga clic en DSwitch, haga clic en Grupo de puertos distribuidos y, a continuación, haga clic en Nuevo grupo de puertos distribuidos.

-

En la sección Nombre y ubicación, proporcione un nombre para el grupo de puertos distribuidos.

-

En Configure Settings (Configurar valores), establezca el enlace de puerto en Static Link (Enlace estático), establezca el número de puertos en 64 y agregue el ID de VLAN.

Nota: En este ejemplo, hemos recopilado el ID de VLAN (3009) de la consola de Oracle Cloud.

-

Conecte la VLAN al cluster de SDDC en VSphere 7.0

-

En la consola de Oracle Cloud, haga clic en el menú de navegación, seleccione Instancias informáticas y seleccione ESXi Node (repita este paso en todos los nodos con hardware dedicado ESXi aplicables del cluster de VMware Solution de Oracle Cloud).

-

En la sección Recursos informáticos, haga clic en uno de los hosts ESXi; en este ejemplo, es Eval-1.

-

En Recursos, seleccione VNIC asociadas y haga clic en Crear VNIC (debe crear dos vNICs por nodo ESXi).

-

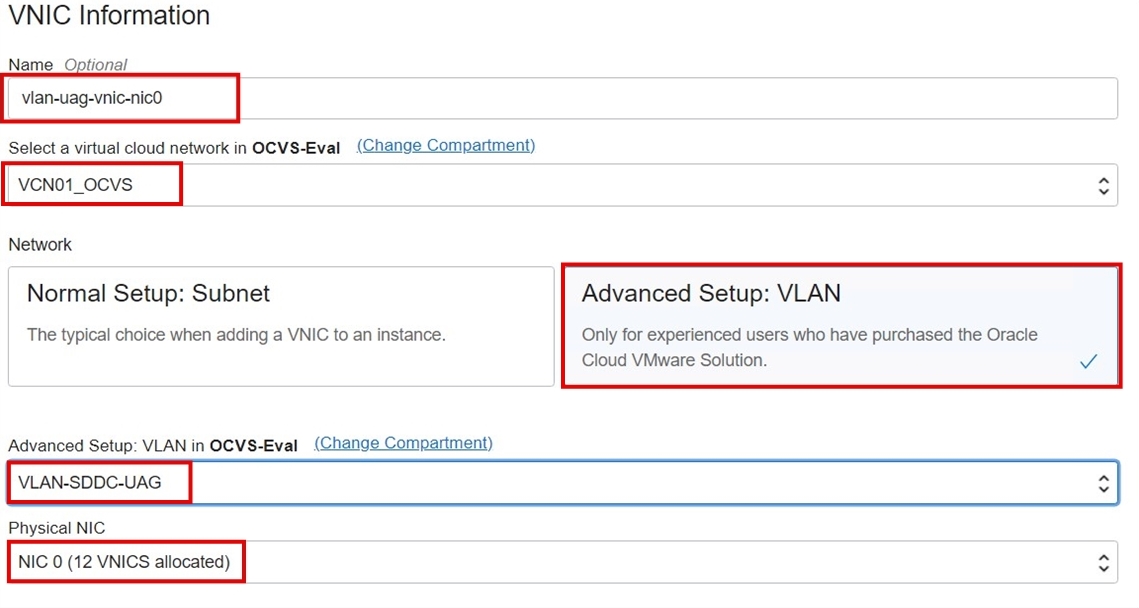

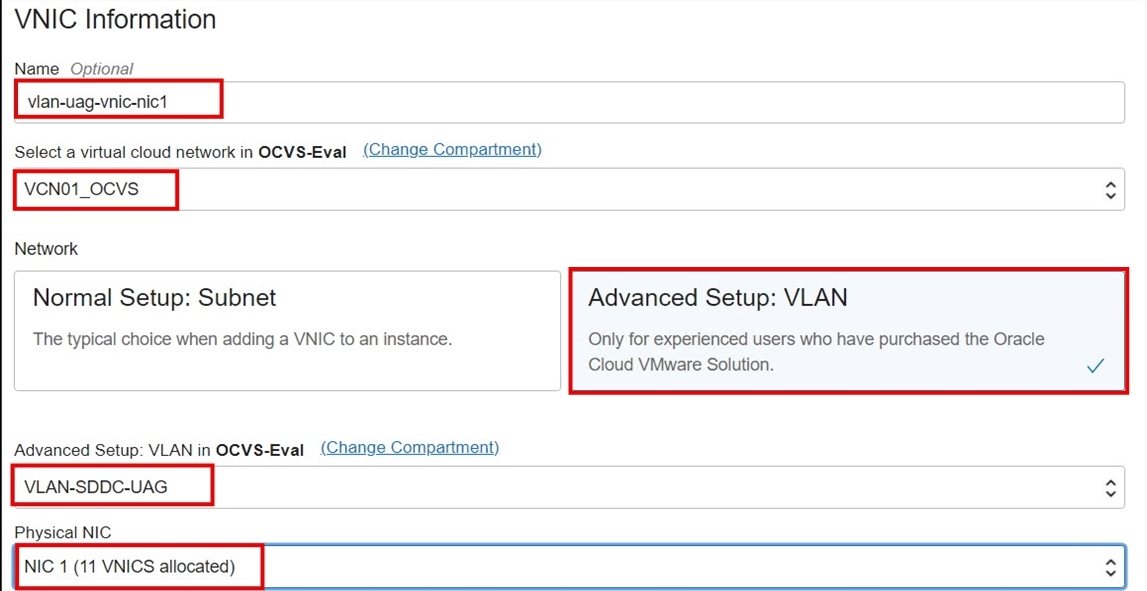

Cree dos VNIC. En el cuadro de diálogo de información de VNIC, proporcione un nombre. En Red, seleccione Configuración avanzada: VLAN y seleccione la VLAN-SDDC-UAG creada previamente para el UAG y la tarjeta de adaptador de red física. Seleccione la NIC física 0. Tenga en cuenta que repita este mismo paso para NIC 1.

Revise la captura de pantalla de NIC 0.

Revise la captura de pantalla de NIC 1.

Revise el resumen de la asociación de VNIC.

-

-

Repita el paso 1 para agregar las VNIC en todos los nodos ESXi con hardware dedicado. En este ejemplo, realice los mismos pasos para los hosts Eval-2 y Eval-3 ESXi.

-

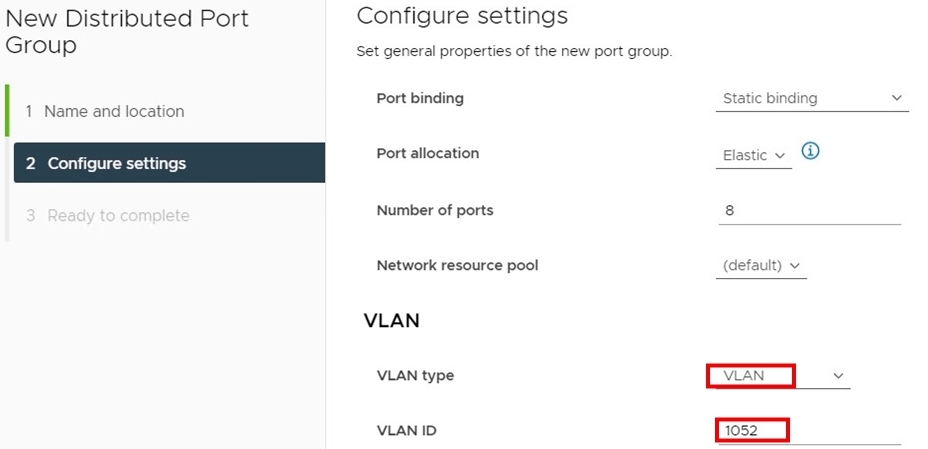

Recopile la información de etiqueta de VLAN IEEE 802.1Q de la consola de Oracle Cloud. En el menú de navegación situado cerca de la esquina superior izquierda de la consola de Oracle Cloud, seleccione Red, seleccione Redes virtuales en la nube (VCN), resalte la VLAN recién creada y busque la etiqueta de VLAN IEEE 802.1Q. En la página de información de VLAN, observe la etiqueta de VLAN. En este ejemplo, la etiqueta VLAN es 1052. Su ID de VLAN variará y aparecerá aquí.

-

Vuelva a conectarse al entorno SDDC vSphere 7.0 y conéctese a VCenter con administrator@vsphere.local.

-

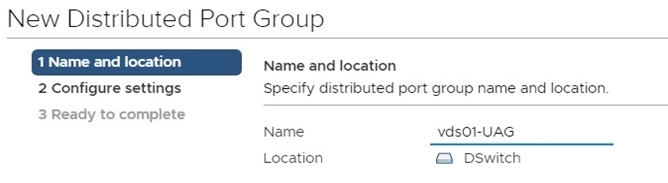

Cree un nuevo grupo de puertos distribuidos en el servidor vCenter que haga referencia a los detalles de la VLAN recién creada.

-

Seleccione Red, seleccione DSwitch, haga clic en Grupo de puertos distribuidos y, a continuación, haga clic en Nuevo grupo de puertos distribuidos.

-

En la sección Nombre y ubicación, proporcione un nombre para el grupo de puertos distribuidos.

-

En Configure Settings (Configurar valores), establezca el enlace de puerto en Static Link (Enlace estático), establezca el número de puertos en 64 y agregue el ID de VLAN.

Nota: En este ejemplo, hemos recopilado el ID de VLAN (1052) de la consola de Oracle Cloud (en el paso anterior).

-

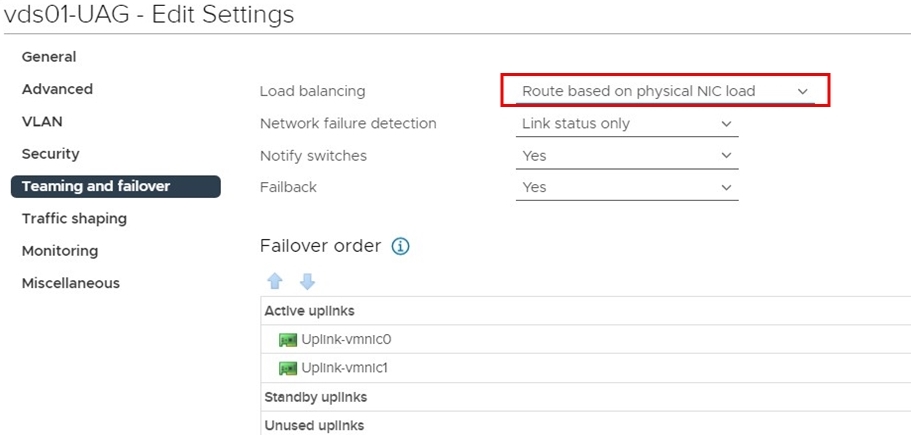

Edite el grupo de puertos distribuidos recién creado y cambie la política de equilibrio de carga a Route based on physical NIC load en Teaming and failover.

-

Desplegar y configurar componentes de Horizon

En esta sección, se describen los pasos generales para desplegar y configurar componentes de Horizon, como servidores de conexión, UAG y escritorios. Dado que hay muchas preferencias basadas en sus opciones, recomendamos usar las mejores prácticas del artículo de la base de conocimientos (kb) de VMware Horizon View Best Practices para el diseño de Horizon.

Requisitos

- El controlador de dominio de directorio activo con el servicio DNS y el servidor de CA está disponible antes de iniciar los pasos siguientes.

- Se instala Microsoft SQL Server y se crea la base de datos de eventos. Para este tutorial, no se tratan los pasos para la instalación de Microsoft SQL Server.

Desplegar y configurar servidores de conexión

-

Cree dos máquinas virtuales de Windows Server en SDDC para los servidores de conexión.

-

Une estas dos máquinas virtuales del servidor de conexión al controlador de dominio de Windows Active Directory y cree los registros necesarios del sistema de nombres de dominio (DNS) en el servidor DNS interno creado como requisito previo.

-

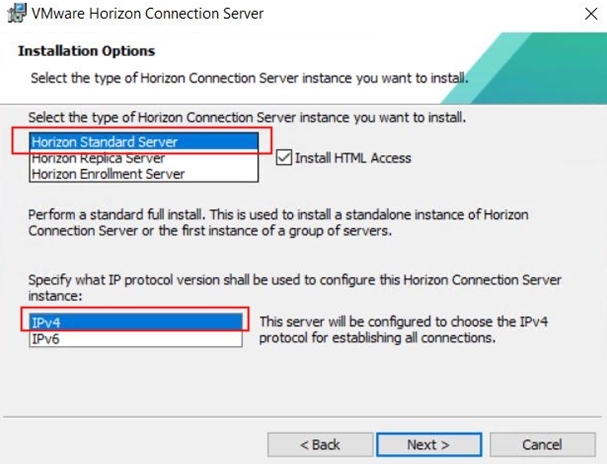

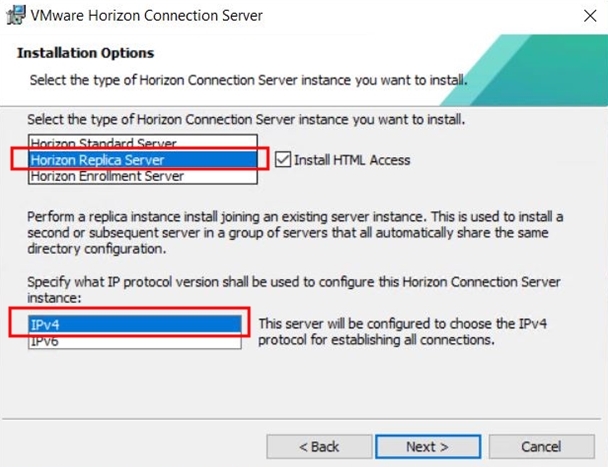

En el primer servidor de conexión, seleccione el tipo de despliegue estándar.

-

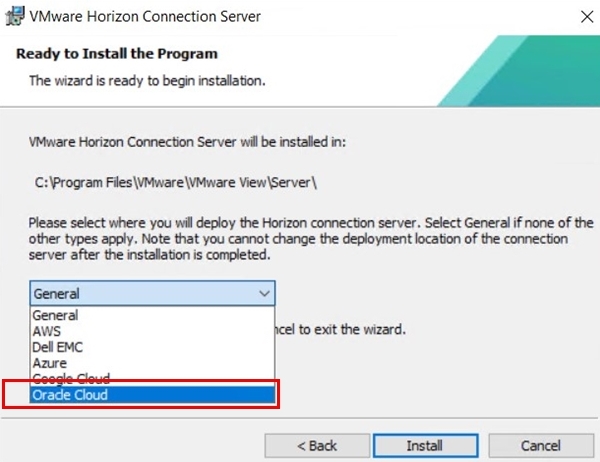

Seleccione Oracle Cloud como ubicación de despliegue y finalice la instalación del primer servidor de conexión.

-

En el segundo servidor de conexión, seleccione el tipo de despliegue como réplica y apunte al servidor de conexión principal del paso 3. Siga el asistente de instalación y complete la instalación del segundo servidor de conexión.

-

Despliegue el dispositivo virtual abierto (OVA) para Horizon Cloud Connector necesario para las licencias. Consulte Connect Horizon Cloud Service with an Existing Horizon Pod to Use Horizon Subscription Licenses, Cloud-Hosted Services or Both para obtener más información.

-

Después de la implantación correcta de ambos servidores de conexión, inicie la página de administración accediendo a https://your-primary-connection-server-IP/admin.

-

Introduzca el número de serie de Horizon según sea necesario.

-

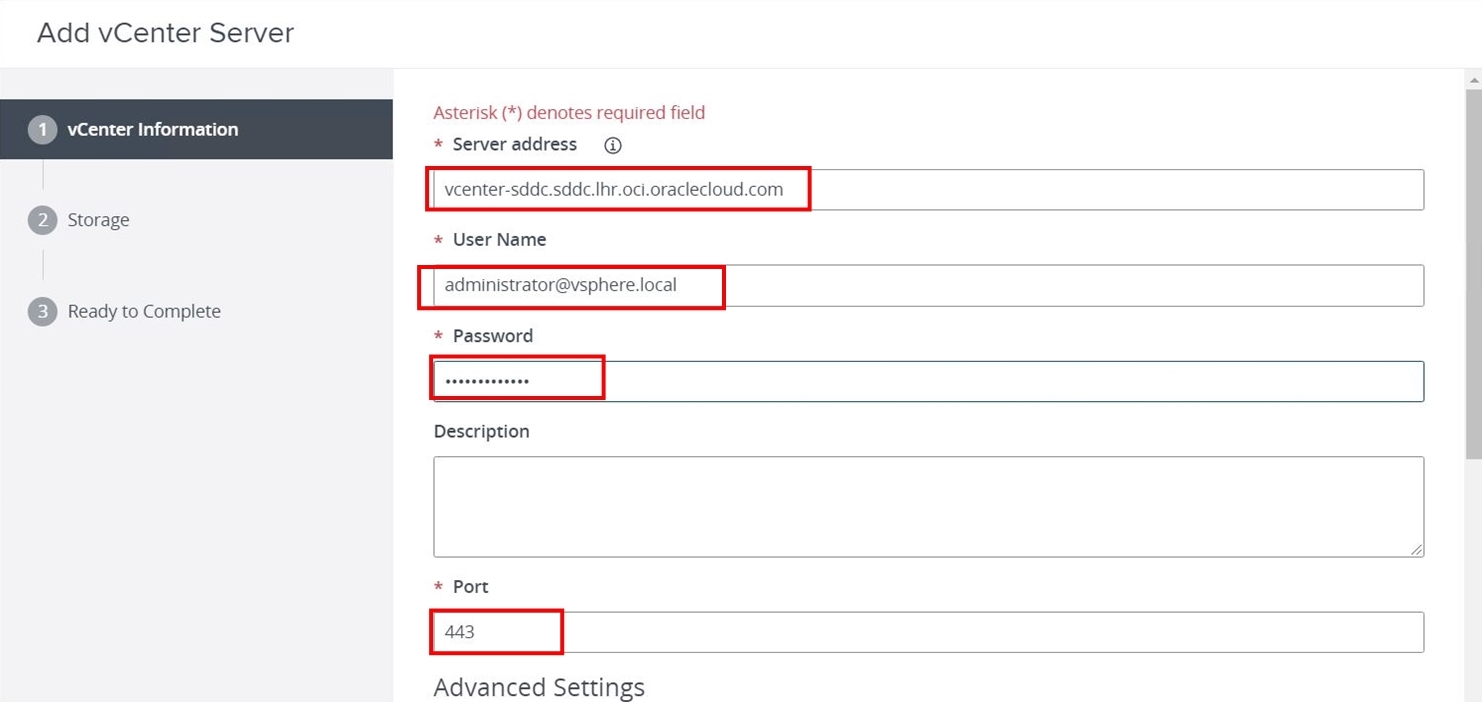

En Servidores, haga clic en Servidores vCenter, haga clic en Agregar y, a continuación, introduzca la información de VCenter.

-

Deje la página de almacenamiento por defecto y finalice el asistente.

-

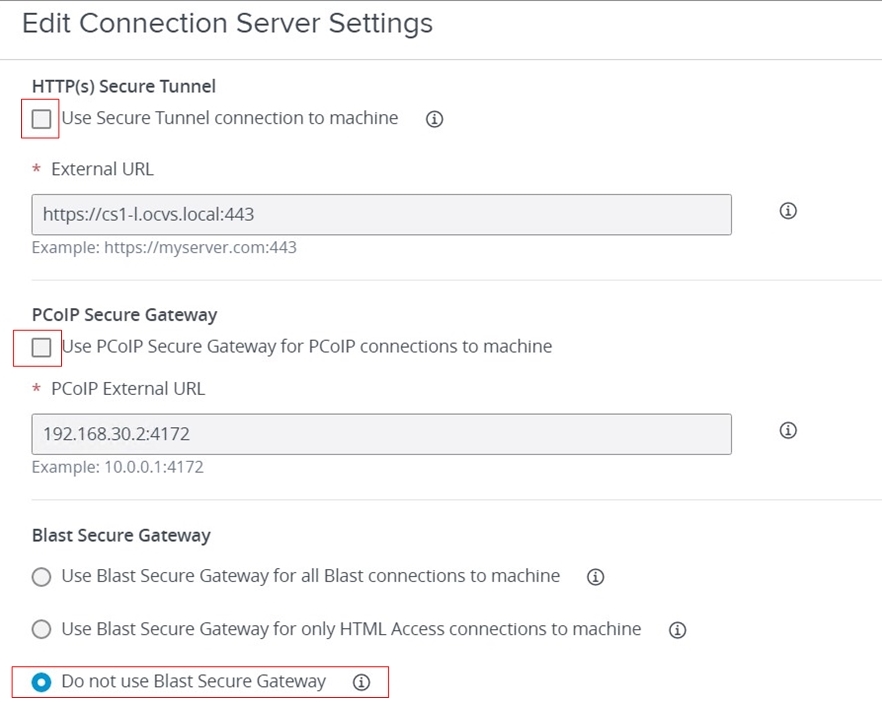

En Servidores, haga clic en Servidores de conexión y debería ver los servidores de conexión principales y de réplica. Seleccione un servidor de conexión principal y haga clic en Editar.

-

En la página Editar configuración del servidor de conexiones, desactive la casilla de control Túnel seguro HTTP(s), desactive la casilla de control PCoIP Gateway seguro y seleccione el botón de radio No utilizar gateway seguro masivo en Gateway seguro masivo. Haga esto también para el servidor de conexión de réplica. En esta etapa, el servidor de conexión se configura con el servidor vCenter y ambos servidores de conexión están sincronizados.

-

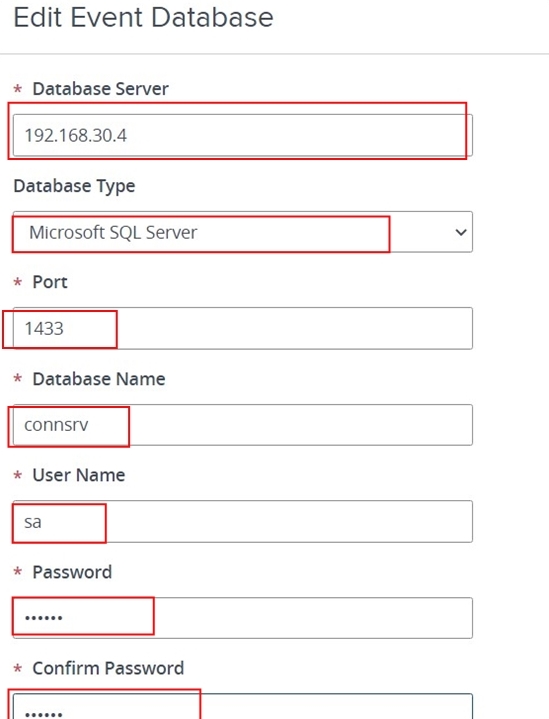

Conéctese al servidor de conexiones y vaya a Configuración de eventos en Configuración y configure la base de datos de eventos para que apunte a la base de datos de Microsoft SQL Server. Asegúrese de utilizar

sapara el nombre de usuario.

-

Nota: Los pasos para configurar valores globales, agrupaciones de escritorio y granjas no están en el ámbito de este tutorial, ya que pueden variar en función de sus requisitos y se trata de una implantación de VMware estándar.

Despliegue y configuración de un UAG

Tenemos que desplegar dos dispositivos de UAG para una alta disponibilidad y ampliación.

-

Ejecute el asistente Deploy OVF y seleccione el paquete UAG OVA UAG Non-Federal Information Processing Standards (FIPS). Seleccione los recursos informáticos como desee.

-

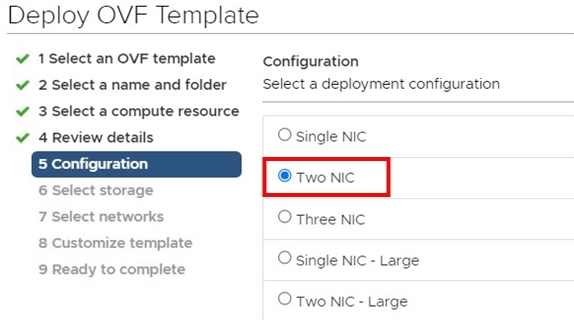

En la página de configuración, seleccione Dos NIC y haga clic en Siguiente.

-

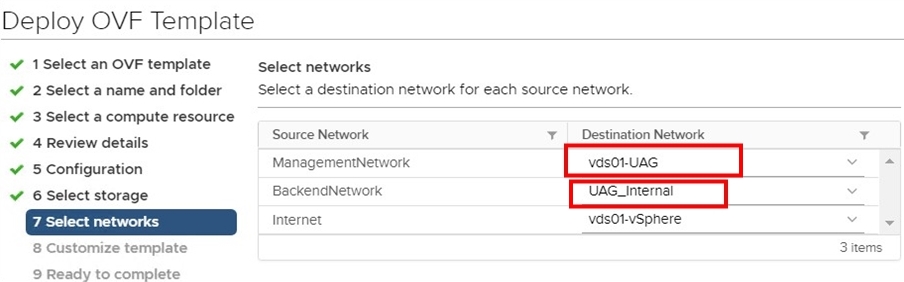

En la sección Seleccionar redes, seleccione ManagementNetwork como grupo de puertos distribuidos de UAG y seleccione BackendNetwork como segmento de superposición interno de UAG creado en un entorno NSX. Deje el valor predeterminado para Internet network y haga clic en Next (Siguiente).

-

En Personalizar plantilla, seleccione Propiedades de red, seleccione STATICV4 y configure la dirección IPv4 de la red VLAN de UAG. Especifique el nombre de identificador único para el nombre de dispositivo de gateway unificado.

-

En Opciones de contraseña, defina la contraseña de usuario root y administrador.

-

En Propiedades del sistema, active SSH y finalice el asistente.

-

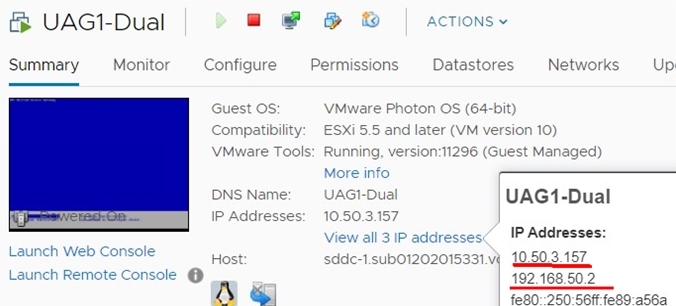

Encienda el dispositivo UAG. Debe ver dos direcciones IP, una de la VLAN de UAG y la otra del segmento interno de UAG de superposición de NSX.

-

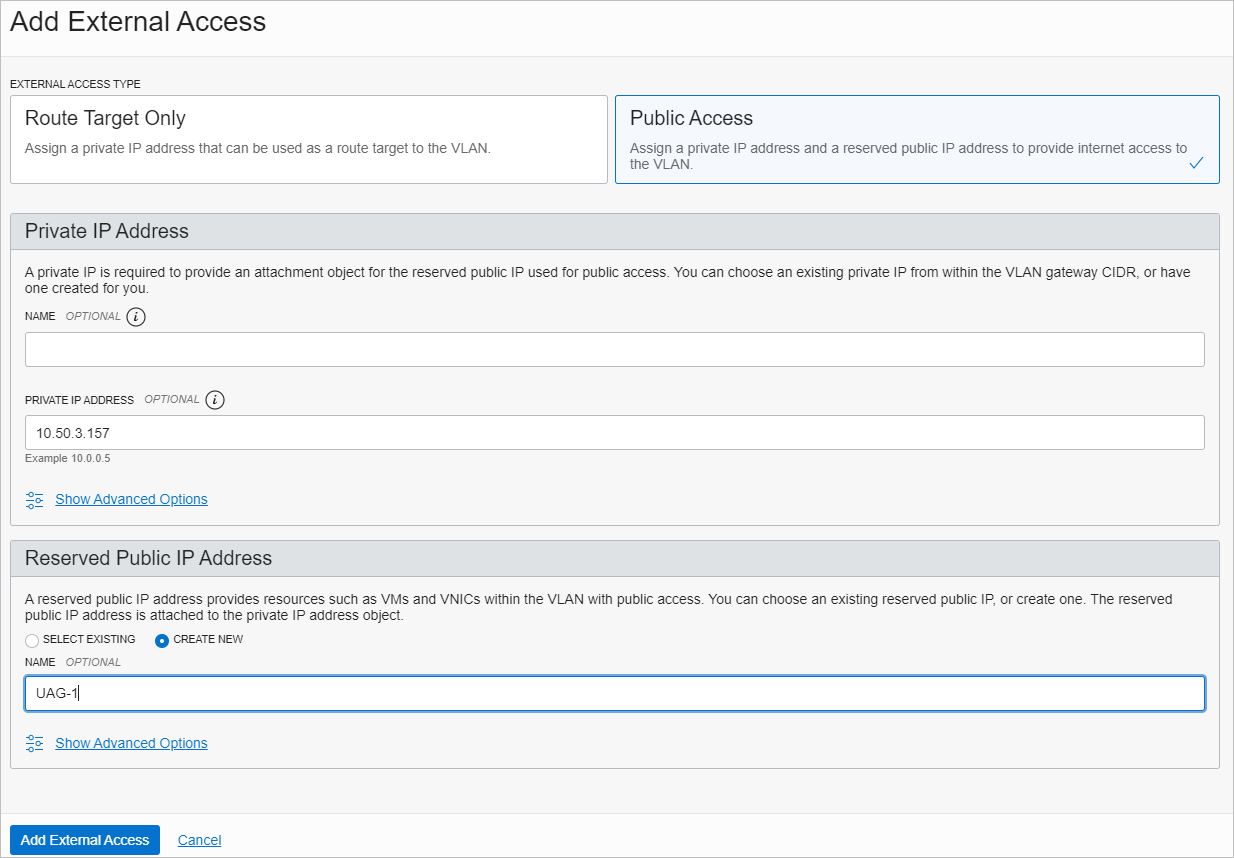

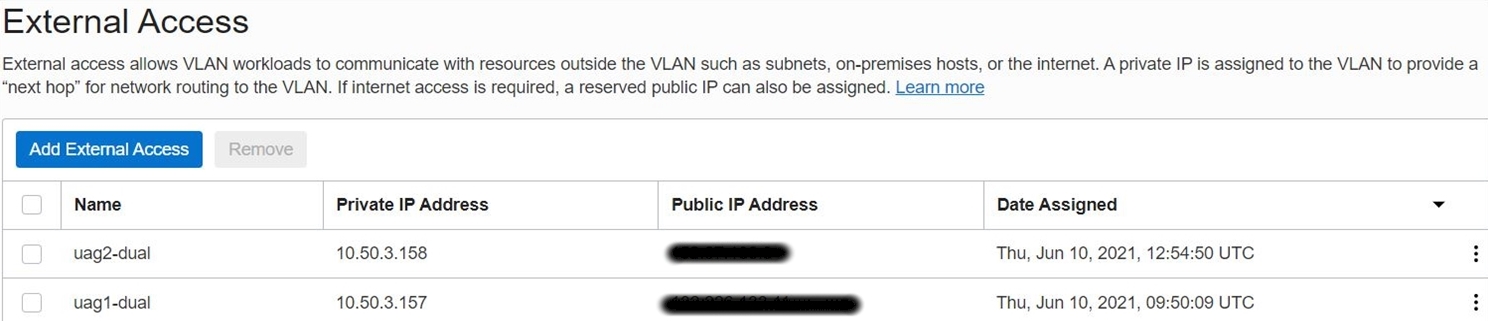

Conéctese a la consola de Oracle Cloud y vaya a Red, seleccione Red virtual en la nube, seleccione VCN de SDDC, seleccione VLAN y, a continuación, seleccione VLAN-SDDC-UAG VLAN. Cree acceso externo para obtener las direcciones IP públicas para los UAG.

-

Haga clic en Agregar acceso externo y seleccione Acceso público como Tipo de acceso externo.

-

Introduzca la dirección IP privada de la VLAN de UAG del primer dispositivo UAG. En este ejemplo, su 10.50.3.157.

-

En la sección Dirección IP pública reservada, seleccione CREATE NEW, especifique un nombre único y haga clic en Agregar acceso externo.

Nota: verá la asignación de direcciones IP privadas a públicas para su dispositivo UAG como resultado de los pasos 8 a 10.

-

Repita los pasos 1 a 11 para el segundo dispositivo UAG.

Nota: en esta etapa, tiene una dirección IP pública para cada dispositivo UAG.

-

Cree un registro DNS público con la dirección IP pública recibida en el paso 8 para cada dispositivo UAG. A continuación, vamos a crear rutas desde el dispositivo UAG para la comunicación con el segmento del equilibrador de carga y los servidores de conexión.

Nota: La comunicación se produce entre el host bastión y el segmento de superposición de NSX para fines de gestión, que es necesario para la gestión del dispositivo UAG mediante la GUI web.

-

Cree una entrada en la subred pública del host bastión con la IP privada como tipo de destino a la dirección IP VIP de NSX Edge para el destino 192.168.0.0/16 (aplicable si desea acceder a la GUI web de los dispositivos UAG desde el host bastión).

-

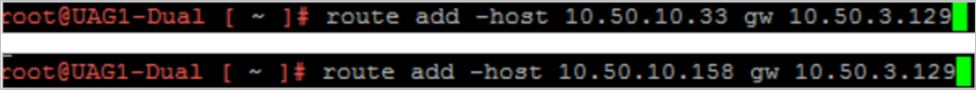

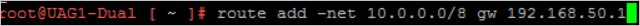

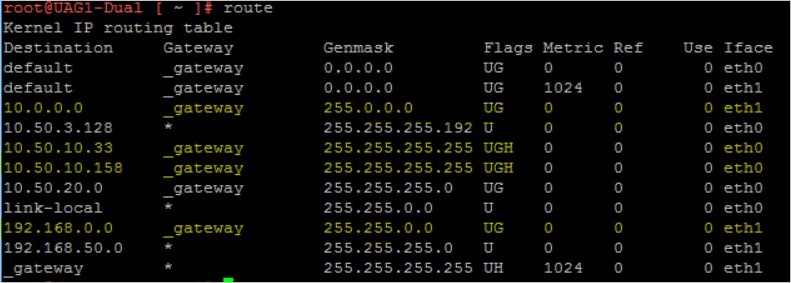

Inicie sesión en la consola de UAG desde vSphere mediante el usuario raíz y agregue entradas de ruta.

-

Agregue estas rutas después de desplegar y configurar el equilibrador de carga. Estas dos direcciones IP pertenecen a las instancias de comprobación del sistema del equilibrador de carga UAG.

En la captura de pantalla se muestra la entrada de ruta para todo el rango de la ruta explícita desde el gateway de superposición.

En esta captura de pantalla se muestra la red de superposición para abarcar todos los segmentos que forman parte de este despliegue.

En esta captura de pantalla se muestra el resumen de las rutas del dispositivo UAG.

Nota:

- eth0 es de la red respaldada por VLAN y eth1 es del segmento Overlay. Consulte las reglas de ruta con marca amarilla.

- Antes de continuar con los siguientes pasos, asegúrese de completar la configuración del equilibrador de carga privado para que el servidor de conexiones obtenga la IP virtual (VIP) de LBaaS. Consulte la sección Despliegue y configuración del equilibrador de carga privado. Vuelva al paso 18 después de completar la configuración del equilibrador de carga.

-

Cree un registro DNS para la VIP de equilibrador de carga del servidor de conexiones que haya obtenido.

-

Agregue una entrada en /etc/resolv.conf para que apunte al servidor DNS interno donde se crean todos los registros DNS. El UAG debe comunicarse a través del nombre de host de la VIP de equilibrador de carga LB del servidor de conexiones.

-

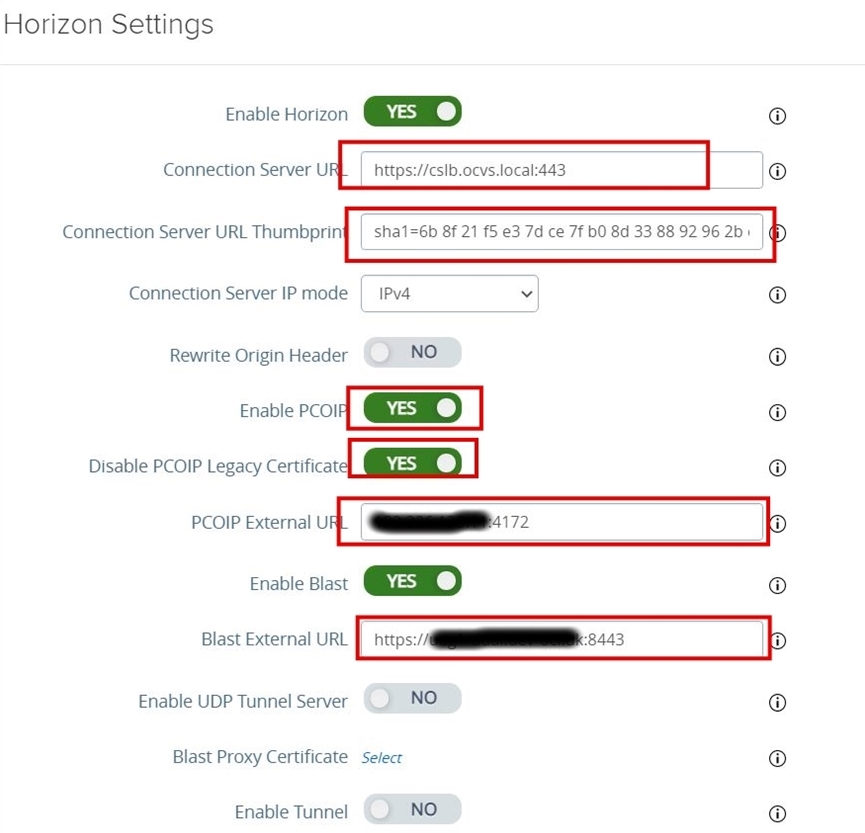

Para configurar dispositivos UAG, acceda a la página web del dispositivo mediante https://

:9443/admin. -

Conéctese con credenciales de administración y active Configuración de servicio de perímetro en Configuración general.

-

Proporcione la URL del servidor de conexión.

Nota: Esta URL debe ser la entrada DNS interna de la VIP de equilibrador de carga privado, que equilibra la carga de servidores de conexión estándar y de réplica. Para la configuración del equilibrador de carga privado, consulte la nota de la configuración de LBaaS privada después del paso 15.

-

Pegue la imagen en miniatura de la URL del servidor de conexiones y asegúrese de incluir tanto la imagen en miniatura sha1 del servidor de conexiones.

-

Para obtener acceso de impresión en miniatura a la URL del servidor de conexiones mediante https://primary-connection-server/admin, haga clic en Bloquear, haga clic en Certificado, haga clic en Detalles y, a continuación, haga clic en Impresión en miniatura.

-

Para obtener la huella digital del servidor de replicación, repita el paso 22a.

-

Combine ambas vistas en una línea:

sha1=6b 8f 21 f5 e3 7d ce 7f b0 8d 33 88 92 96 2b e9 86 3a 24 b3,sha1=6f 5d 57 77 90 30 cd 64 eb ae bf ce b4 82 7e ae 11 b3 65 4f

-

-

Active PC a través de IP (PCoIP) y active Desactivar certificado heredado de PCOIP.

-

En el campo URL externa de PCOIP, introduzca la dirección IP pública del dispositivo UAG con el puerto 4172; por ejemplo, 150.100.222.23:4172.

-

En la página Horizon Settings (Configuración de horizonte), seleccione Enable Blast (Activar blast) e introduzca la Blast External URL (URL externa corta) como registro de DNS público asociado al dispositivo UAG con el puerto 8443. Por ejemplo,

https://xyz.company.com:8443dondexyz.company.comes el registro de host DNS público para la dirección IP 150.100.222.23.

-

Repita los pasos 1 a 25 para el segundo dispositivo UAG.

-

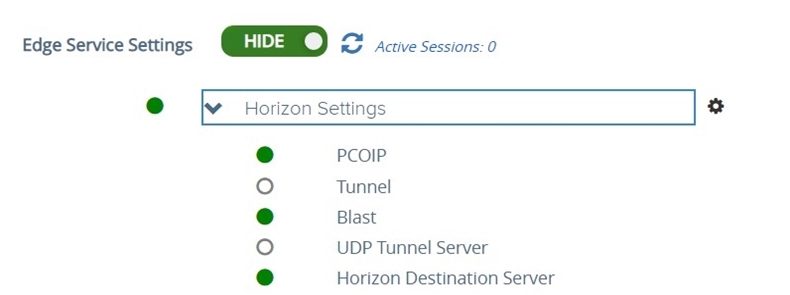

Debe ver los estados en verde en la GUI web del dispositivo UAG después de una configuración correcta.

-

Inicie sesión en la GUI web de los servidores de conexión y compruebe si los UAG están registrados. Seleccione Configuración, seleccione Servidores y haga clic en Gateways.

Seleccione una opción de Oracle Cloud Infrastructure Load Balancing (LBAAS) para Horizon

Para seleccionar la metodología de equilibrio de carga de Horizon adecuada, debe decidir los patrones de tráfico de entrada y salida para la base de usuarios de escritorio. A continuación se muestran opciones de uso común:

Método 1: Realizar solo para clientes orientados al interior (los usuarios se conectan a los servidores de conexión)

En este método, las conexiones se generan solo dentro de las redes internas y los clientes pueden conectarse directamente a los servidores de conexión ubicados en la red SDDC. En este caso, puede que sea necesario omitir el UAG/Gateways para que los clientes puedan acceder a los escritorios.

- Realice solo una configuración de equilibrador de carga privado.

- Consulte la sección Despliegue y configuración del equilibrador de carga privado.

Método 2: Realización del acceso de usuarios internos y externos

En este método, se despliegan los equilibradores de carga tanto públicos como privados.

- Consulte la sección Despliegue y configuración de un equilibrador de carga público.

- Consulte la sección Despliegue y configuración de un equilibrador de carga privado.

Despliegue y configuración de un equilibrador de carga privado

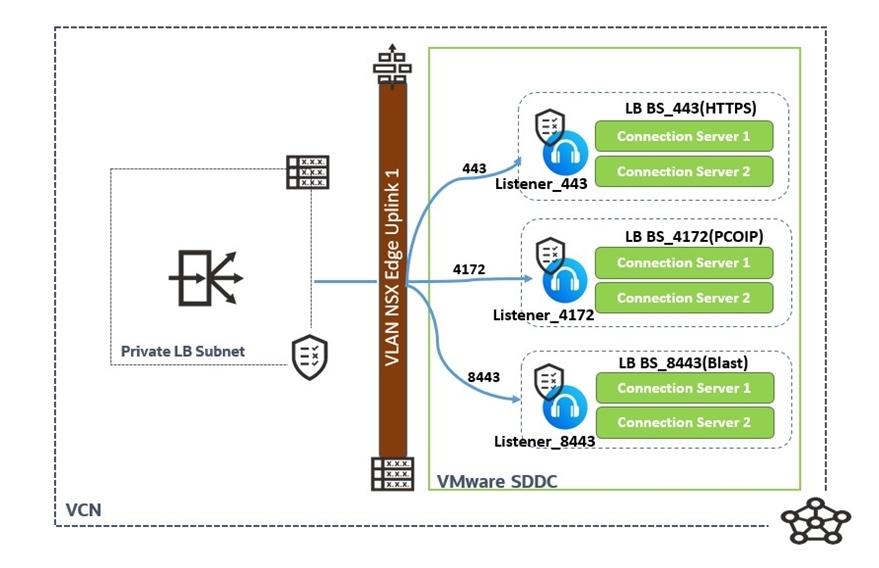

En esta sección se describen los pasos para configurar LBaaS nativo de Oracle Cloud Infrastructure (OCI) para servidores de conexión. Consulte la siguiente arquitectura para obtener más detalles.

Nota: En la siguiente tabla se muestra la configuración de backend, listener y puerto y protocolo para el LBaaS.

| Juegos de backends | Backends | Listener | Puerto | Protocolo |

|---|---|---|---|---|

| BS_443 (HTTPS) | Servidor de conexiones 1 y servidor de conexiones 2 | Listener_443 | TCP | 443 |

| BS_4172 (PCOIP) | Servidor de conexiones 1 y servidor de conexiones 2 | Listener_4172 | TCP | 4172 |

| BS_8443(Blast) | Servidor de conexiones 1 y servidor de conexiones 2 | Listener_8443 | TCP | 8443 |

-

Conéctese a la consola de Oracle Cloud, vaya a Networking y seleccione Equilibradores de carga. Cambie la región y el compartimento al compartimento y la región deseados.

-

Haga clic en Crear equilibrador de carga y seleccione Equilibrador de carga para el tipo. No seleccione Equilibrador de carga de red.

-

Especifique el nombre del equilibrador de carga y seleccione Privado para el tipo de visibilidad. En la sección de ancho de banda, seleccione Unidades flexibles y elija el ancho de banda mínimo y máximo requerido.

-

Seleccione la VCN y la subred privada creadas en los pasos anteriores para alojar el LBaaS privado. Haga clic en Siguiente.

-

Seleccione Hash de IP como política de equilibrio de carga.

Nota: No agregue backends en esta etapa (la haremos más adelante).

-

Seleccione el protocolo de política de comprobación del sistema como TCP y cambie el puerto a 443. Deje la configuración predeterminada para intervalos y timeouts. Haga clic en Siguiente para agregar un listener.

-

Especifique el nombre del listener y seleccione TCP como tipo de tráfico del listener. Especifique

443como puerto y deje la configuración por defecto.Nota: Si planea utilizar certificados firmados de CA, seleccione HTTPS como tipo de tráfico del listener y cargue los certificados SSL válidos. Para obtener más información, consulte la documentación de OCI LBaaS.

-

Haga clic en Enviar y espere a que el estado del LB se vuelva verde.

-

En el siguiente paso, agregue los backends y listeners de acuerdo con la tabla anterior en esta sección.

-

Tome nota de la IP privada de LBaaS y cree un registro de DNS interno denominado URL VIP del servidor de conexiones de Horizon.

-

Agregue la regla de ruta para la subred de LBaaS privada con el tipo de destino como VIP de superposición de NSX. En la siguiente captura de pantalla se muestra la tabla de rutas para LBaas privado. En el ejemplo, se muestra que 192.168.0.0/16 es la subred de superposición de NSX para gestión y 10.50.0.131 es la interfaz de enlace ascendente para la VLAN de enlace superior de NSX Edge. Esto cubrirá los tres segmentos de superposición.

-

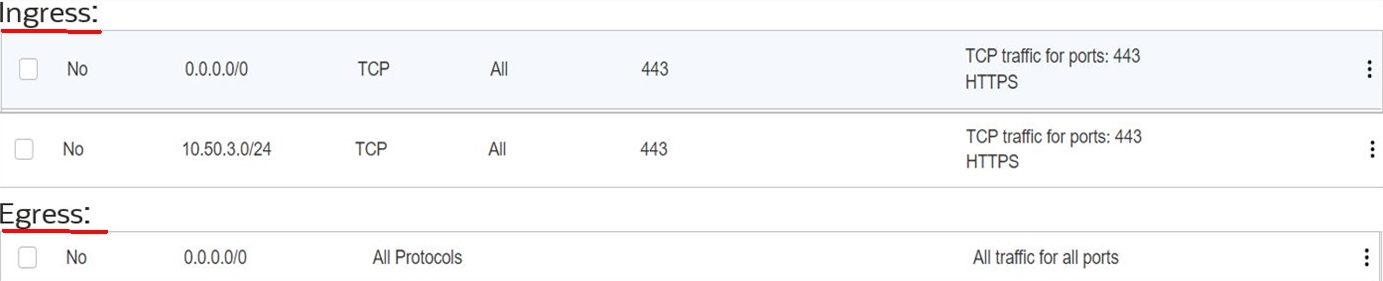

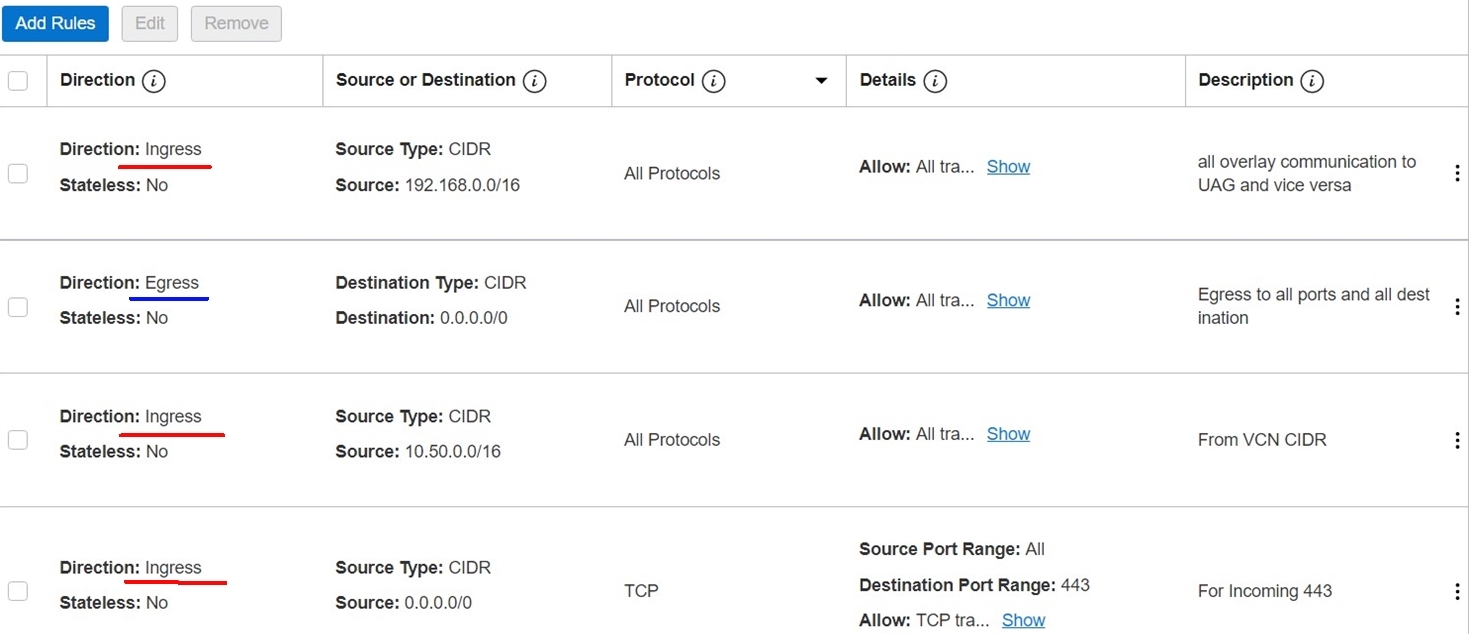

Actualice la regla de seguridad de subred privada de LBaaS para aceptar la comunicación del segmento de superposición de NSX. En las siguientes capturas de pantalla se muestra la lista de seguridad para el equilibrador de carga privado. La regla de seguridad acepta la comunicación de la subred de superposición de NSX a LBaaS.

Entrada:

Salida:

-

Actualice el grupo de seguridad de red para NSX-Edge-Uplink1 para aceptar la comunicación desde la subred privada de LBaaS. En la captura de pantalla se muestra el grupo de seguridad de red NSX-Edge-Uplink1, donde 10.50.10.0/24 es el CIDR de la subred privada LBaaS.

-

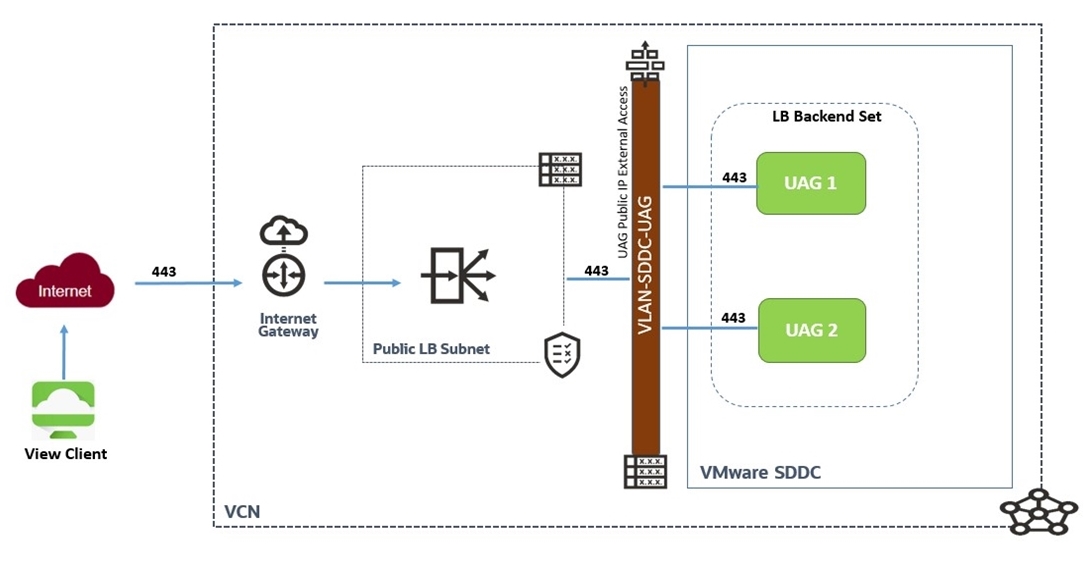

Despliegue y configuración de un equilibrador de carga público

En esta sección se describen los pasos para configurar LBaaS nativa de Oracle Cloud Infrastructure (OCI) para el acceso externo de UAG. Consulte la siguiente arquitectura para obtener más detalles.

Nota: En la siguiente tabla se muestra la configuración de backend, listener y puerto y protocolo para el LBaaS.

| Juegos de backends | Backends | Listener | Protocolo | Puerto |

|---|---|---|---|---|

| BS_443 (HTTPS) | Gateway de acceso unificado 1 y gateway de acceso unificado 2 | Listener_443 | TCP | 443 |

-

Conéctese a la consola de Oracle Cloud, vaya a Networking y seleccione Equilibradores de carga. Cambie la región y el compartimento al compartimento y la región deseados.

-

Haga clic en Crear equilibrador de carga y seleccione Equilibrador de carga como Tipo. No seleccione Equilibrador de carga de red.

-

Especifique el nombre del equilibrador de carga y seleccione Público como tipo de visibilidad. Haga clic en Dirección IP reservada y seleccione el botón de radio Crear nueva dirección UP reservada. Proporcione el nombre de la IP y seleccione el compartimento.

-

En la sección Ancho de banda, seleccione Unidades flexibles y elija el ancho de banda mínimo y máximo requerido.

-

Seleccione la VCN y la subred pública creadas en los pasos anteriores para alojar el LBaaS público. Haga clic en Siguiente.

-

Seleccione Hash de IP como política de equilibrio de carga.

Nota: No agregue backends en esta etapa, lo haremos más adelante.

-

En la sección Especificar política de comprobación del sistema, seleccione TCP y cambie el puerto a

443. Deje la configuración predeterminada para intervalos y timeouts. Haga clic en Siguiente para agregar un listener. -

Especifique el nombre del listener y seleccione TCP como tipo de tráfico del listener. Especifique el puerto 443 y deje la configuración predeterminada.

Nota: Si planea utilizar certificados firmados de CA, seleccione HTTPS como tipo de tráfico del listener y cargue los certificados SSL válidos. Para obtener más información, consulte la documentación de OCI LBaaS.

-

Haga clic en Enviar y espere a que el estado del LB se vuelva verde.

-

En el siguiente paso, agregue los backends y listeners de acuerdo con la tabla anterior en esta sección.

-

Tome nota de la IP pública de LBaaS y cree un registro DNS externo para el acceso público a la infraestructura VDI.

-

Agregue la entrada de tabla de rutas para la subred del equilibrador de carga público.

En la siguiente captura de pantalla se muestra la entrada de tabla de rutas para la subred pública de LBaaS:

En la siguiente captura de pantalla, se muestra la entrada de la tabla de rutas para VLAN-SDDC-UAG. Hemos tratado este paso al crear la VLAN de UAG. Si siguió los pasos de creación de VLAN de UAG, debería ver una entrada de ruta similar en la tabla de rutas para la VLAN de UAG.

En la siguiente captura de pantalla se muestran las reglas de grupo de seguridad de red y lista de comunicación de red para LBaaS pública. En este ejemplo, 10.50.3.0/24 es una subred de VLAN para el dispositivo UAG de horizonte.

En la siguiente captura de pantalla, se muestra el grupo de seguridad de red para la VLAN UAG de SDDG. Este paso ya se trata durante el proceso de creación de VLAN de UAG en los pasos iniciales. Si siguió los pasos de creación de VLAN de UAG, debería ver un grupo de seguridad de red similar a la captura de pantalla siguiente.

Después de finalizar la configuración del equilibrador de carga público y privado, la configuración de Horizon se puede probar mediante el cliente de Horizon.

Agradecimientos

- Autores: Devendra Gawale (Arquitecto de soluciones en la nube)

- Colaboradores: Moin Syed (arquitecto de solución), Adeel Amin (arquitecto de solución en la nube)

Más recursos de aprendizaje

Explore otras prácticas en docs.oracle.com/learn o acceda a contenido de aprendizaje más gratuito en el canal YouTube de Oracle Learning. Además, visite education.oracle.com/learning-explorer para convertirse en un explorador de formación de Oracle.

Para obtener documentación sobre los productos, visite Oracle Help Center.

Install and configure VMware Horizon on Oracle Cloud VMware Solution

F50553-01

November 2021

Copyright © 2021, Oracle and/or its affiliates.