Note:

- Este tutorial requiere acceso a Oracle Cloud. Para registrarse en una cuenta gratuita, consulte Introducción a la cuenta gratuita de Oracle Cloud Infrastructure.

- Utiliza valores de ejemplo para credenciales, arrendamiento y compartimentos de Oracle Cloud Infrastructure. Al finalizar el laboratorio, sustituya estos valores por otros específicos del entorno en la nube.

Integración del proxy de ataque Zed con el pipeline de compilación de Oracle Cloud Infrastructure DevOps

Introducción

El servicio DevOps de Oracle Cloud Infrastructure (OCI) es una plataforma completa de integración/entrega continua (CI/CD) para que los desarrolladores simplifiquen y automaticen su ciclo de desarrollo de software. El servicio OCI DevOps permite a los desarrolladores y operadores desarrollar, crear, probar y desplegar software de forma colaborativa. DevSecOps es la práctica en la que se agregan pruebas de seguridad en el proceso de automatización de desarrollo y despliegue de software.

Zed Attack Proxy (ZAP), anteriormente conocido como Open Web Application Security Project Zed Attack Proxy (OWASP ZAP), es un escáner de seguridad de aplicaciones web de código abierto. Ayuda a los desarrolladores y profesionales de la seguridad a detectar y encontrar vulnerabilidades en las aplicaciones web. ZAP proporcionará un informe que informa sobre las vulnerabilidades y advertencias encontradas durante el análisis de vulnerabilidades.

Objetivos

- Integra ZAP con OCI DevOps Build Pipeline.

Requisitos

- Crear y configurar un pipeline para crear y desplegar una aplicación. Para obtener más información, consulte Despliegue la aplicación mediante el pipeline de integración y despliegue continuos DevOps de OCI en Kubernetes.

Tarea 1: Configurar etapa de creación para análisis de ZAP

-

Cree el archivo de especificaciones de compilación mediante la siguiente configuración para la etapa de integración de ZAP denominada

zap_build_spec.yaml. Sustituyaapplication-urlen el comando de especificación de compilación por la URL de aplicación desplegada. También puede utilizar los parámetros de creación para hacerlo más dinámico. Cargue el archivo de especificaciones de compilación en el repositorio.version: 0.1 component: build timeoutInSeconds: 10000 runAs: root shell: bash steps: - type: Command timeoutInSeconds: 1200 name: "Zap Scan" command: | docker run -v /docker-vol/agent-dir/ext/${OCI_PRIMARY_SOURCE_NAME}:/zap/wrk/:rw --user root ghcr.io/zaproxy/zaproxy:stable zap-baseline.py -t <application-url> -g gen.conf -d -r report.xml outputArtifacts: - name: zap-report type: BINARY location: ${OCI_PRIMARY_SOURCE_DIR}/report.xml -

Agregar etapa de compilación para integración de ZAP.

-

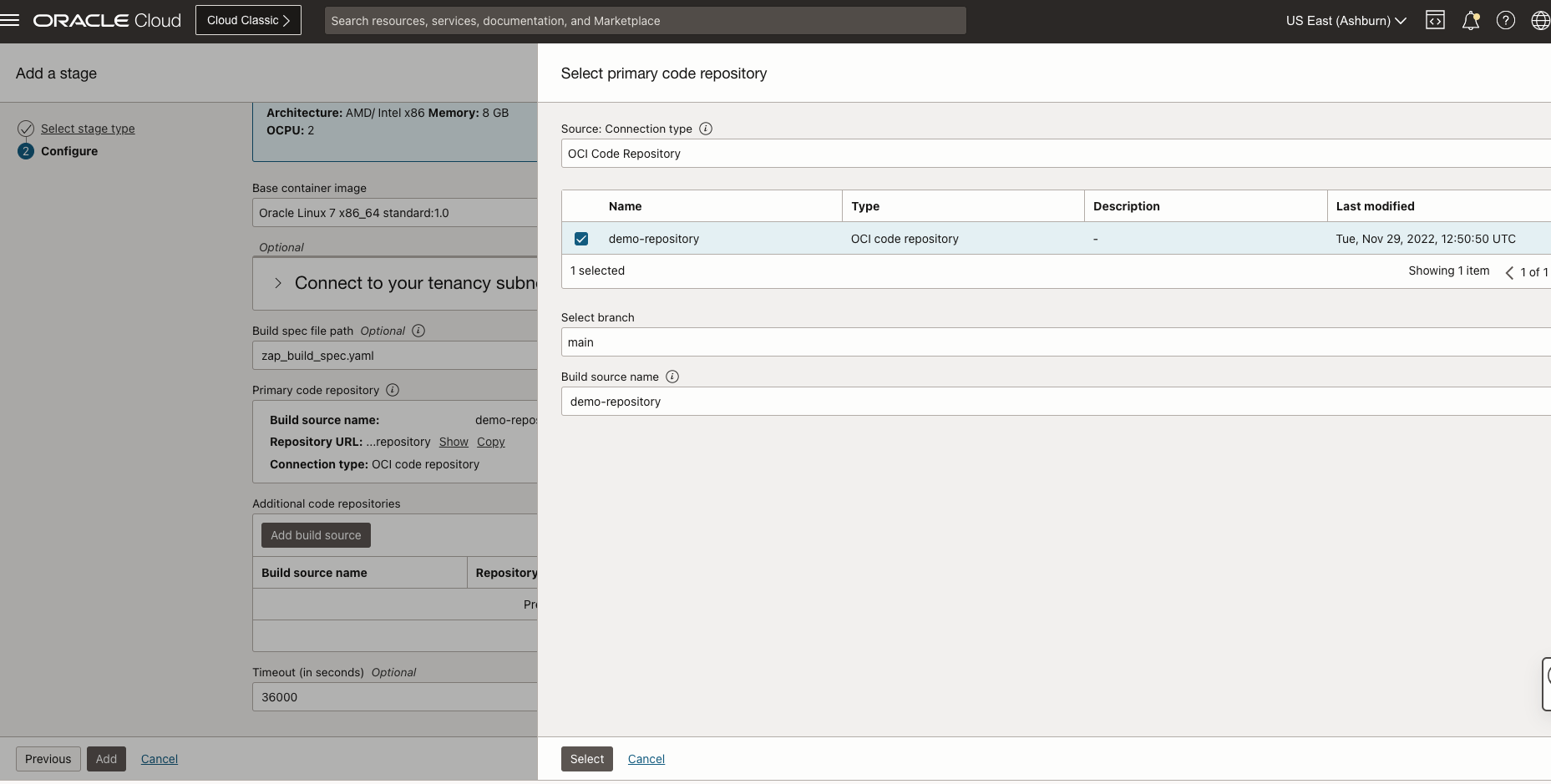

Haga clic en Agregar una etapa en el pipeline de compilación y seleccione Gestionar etapa de compilación.

-

Introduzca

zap_build_spec.yamlen Build Spec file path. -

Introduzca el nombre de la etapa y agregue el repositorio de código principal.

-

Seleccione el tipo de conexión como repositorio de código de OCI y seleccione el repositorio de código en el que está presente

zap_build_spec.yaml.

-

-

Agregar Artefacto.

-

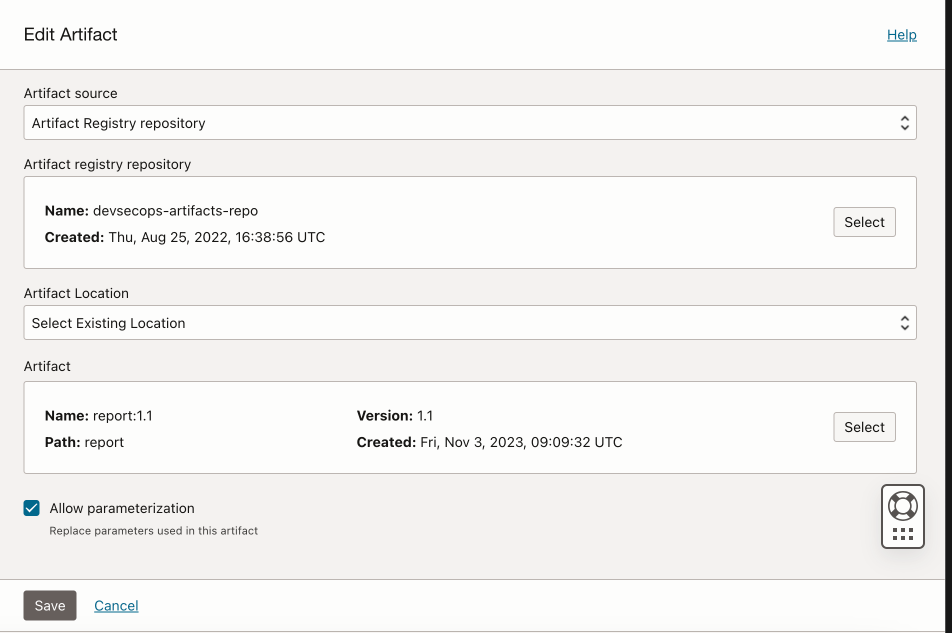

Haga clic en Agregar artefacto.

-

Especifique el tipo como Artefacto general.

-

Seleccione el repositorio del registro de artefactos donde se almacenará el informe ZAP.

-

Seleccione Artefacto en el repositorio.

-

Haga clic en Agregar.

-

-

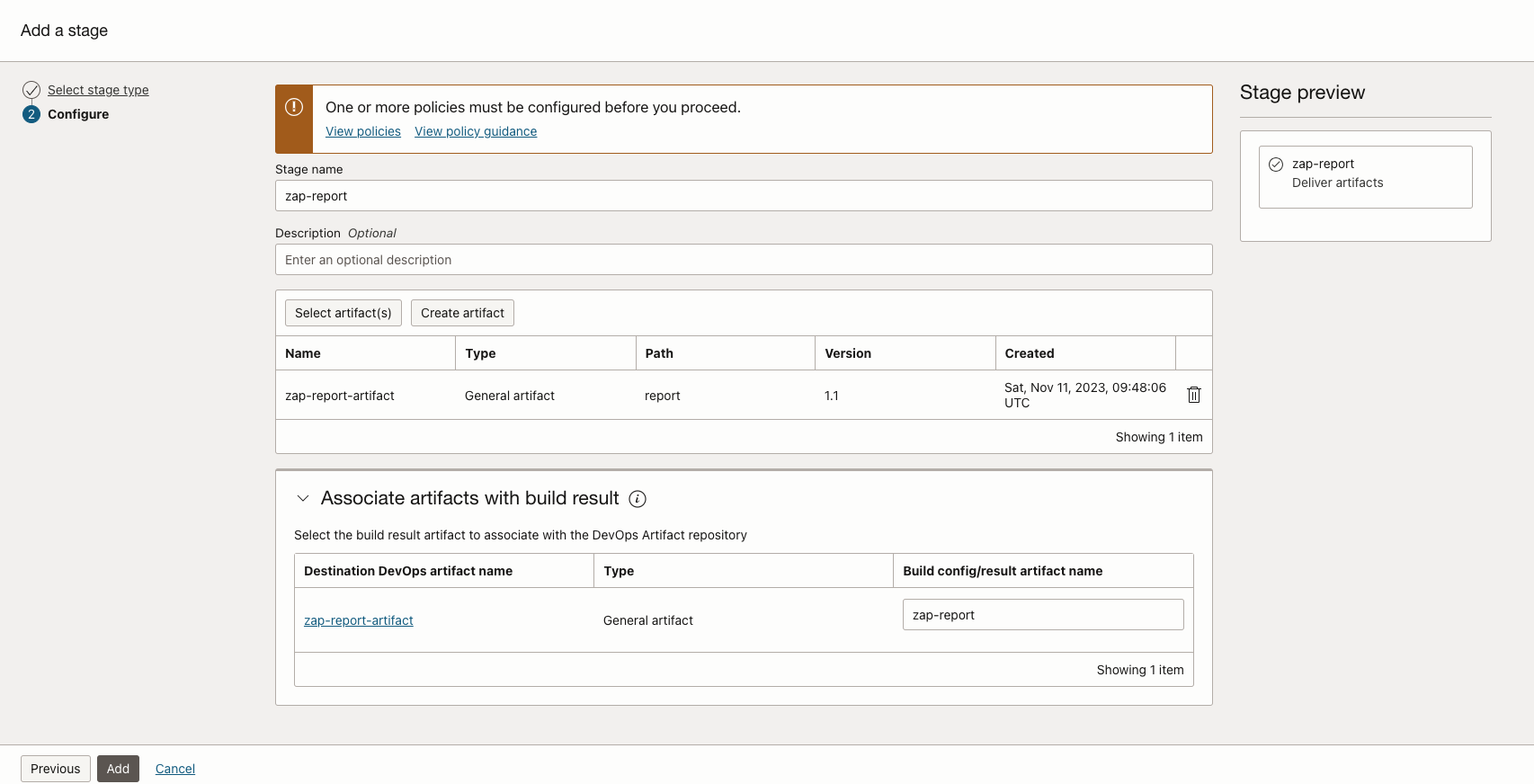

Esta etapa transferirá el informe de ZAP al registro de artefactos. En el pipeline de compilación creado anteriormente, agregue otra etapa de tipo Entregar artefactos.

-

Haga clic en Seleccionar artefactos y seleccione el artefacto creado.

-

Proporcione el nombre de artefacto de resultado/configuración de compilación como zap-report, porque hemos mencionado este nombre de artefacto en nuestro archivo

zap_build_spec.yaml. -

Haga clic en Agregar.

-

-

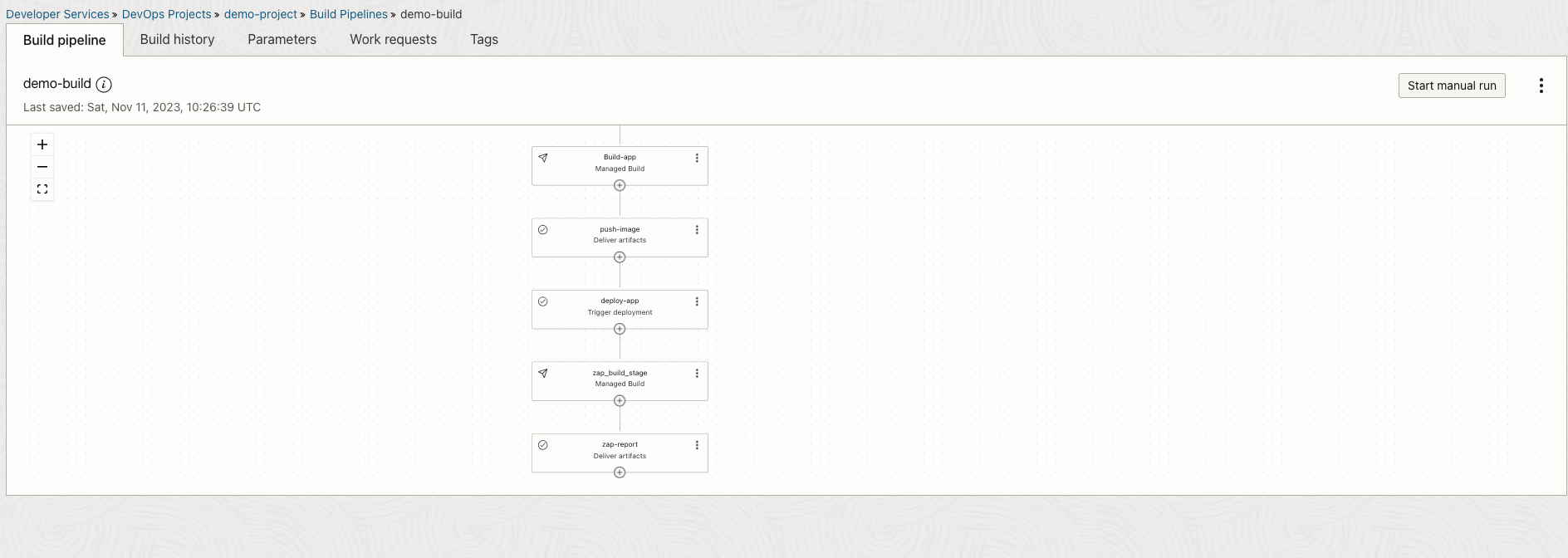

El pipeline de compilación se muestra en la siguiente imagen. Haga clic en Iniciar ejecución manual para ejecutar el pipeline.

-

Después de que el pipeline se ejecute correctamente, puede descargar el informe ZAP del registro de artefactos.

Pasos siguientes

El informe ZAP generado ayudará a comprender las vulnerabilidades y advertencias que se encuentran durante el análisis de ZAP. Esta configuración de especificación de compilación está realizando un análisis de línea base. También puede realizar el comando ZAP - Exploración completa, que realiza "ataques" reales y puede ejecutarse durante un largo período de tiempo.

El análisis de ZAP se puede realizar primero en un entorno de prueba. Si no se encuentran vulnerabilidades en el entorno de prueba, la aplicación se puede implementar en Producción.

Enlaces relacionados

Agradecimientos

- Autor: Nikhil Khandelwal (arquitecto de nube empresarial)

Más recursos de aprendizaje

Explore otros laboratorios en docs.oracle.com/learn o acceda a más contenido de aprendizaje gratuito en el canal YouTube de Oracle Learning. Además, visite education.oracle.com/learning-explorer para convertirse en Oracle Learning Explorer.

Para obtener documentación sobre el producto, visite Oracle Help Center.

Integrate Zed Attack Proxy with Oracle Cloud Infrastructure DevOps Build Pipeline

F89773-01

November 2023

Copyright © 2023, Oracle and/or its affiliates.