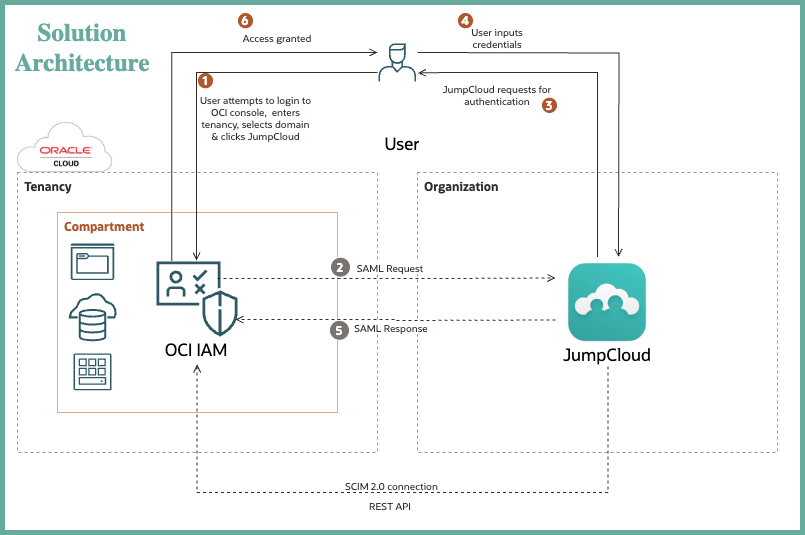

Configurar la conexión única y el aprovisionamiento de usuarios entre OCI IAM y JumpCloud

Introducción

Al configurar la conexión única (SSO) entre Oracle Cloud Infrastructure Identity and Access Management (OCI IAM) y JumpCloud, los administradores de OCI pueden conectarse fácilmente a la consola de OCI con sus credenciales JumpCloud. Además, con el aprovisionamiento de usuarios a través de API RESTful, puede lograr una sincronización de usuario en tiempo real de JumpCloud a OCI.

En este tutorial se muestra que puede integrar OCI IAM con JumpCloud mediante la configuración de una federación de lenguaje de marcado de afirmación de seguridad (SAML) y un sistema para la conexión de gestión de identidad entre dominios (SCIM) 2.0.

Además, después de establecer SSO y sincronizar las identidades, se pueden definir políticas de OCI IAM para configurar controles de acceso a varios recursos de OCI. Para obtener más información, consulte Introducción a las políticas y Profundización en políticas de Oracle Cloud Infrastructure Identity and Access Management basadas en etiquetas.

Nota: Este tutorial es específico de OCI IAM con dominios de identidad.

Objetivos

-

Configurar SSO basado en SAML para la gestión de accesos.

-

Configurar el aprovisionamiento de SCIM 2.0 para la gestión de identidades.

-

Prueba y validación.

Requisitos

-

Acceso a un arrendamiento de OCI. Para obtener más información, consulte Cuenta gratuita de Oracle Cloud Infrastructure.

-

Rol de administrador de dominio de identidad para el dominio de identidad de OCI IAM. Para obtener más información, consulte Descripción de los roles de administrador

-

Una organización JumpCloud

-

Rol de administrador dentro de la organización JumpCloud

Nota: Hemos observado incoherencias en las acciones de creación/actualización de usuarios al utilizar la oferta de OCI en las integraciones JumpCloud. Por lo tanto, para el propósito de este tutorial, vamos a utilizar la aplicación personalizada en su lugar.

Sección 1: Configuración de SSO basado en SAML para Access Management

JumpCloud actúa como proveedor de identidad (IdP), autenticando usuarios y transfiriendo tokens de autenticación de forma segura a OCI IAM, que funciona como proveedor de servicios (SP). Para configurar la federación SAML, ambas partes deben intercambiar metadatos.

Tarea 1.1: Obtención de Metadatos del Proveedor de Servicios desde OCI IAM

Los metadatos del SP del dominio de identidad de OCI IAM se exportan primero.

-

Abra un separador del explorador e introduzca la URL:

https://cloud.oracle.com. -

Introduzca un nombre de cuenta de Cloud, también denominado nombre de arrendamiento, y haga clic en Siguiente.

-

Seleccione el dominio de identidad al que desea conectarse. Este es el dominio de identidad que se utiliza para configurar la conexión única, por ejemplo

Default. -

Introduzca las credenciales de administrador para conectarse a la consola de OCI.

-

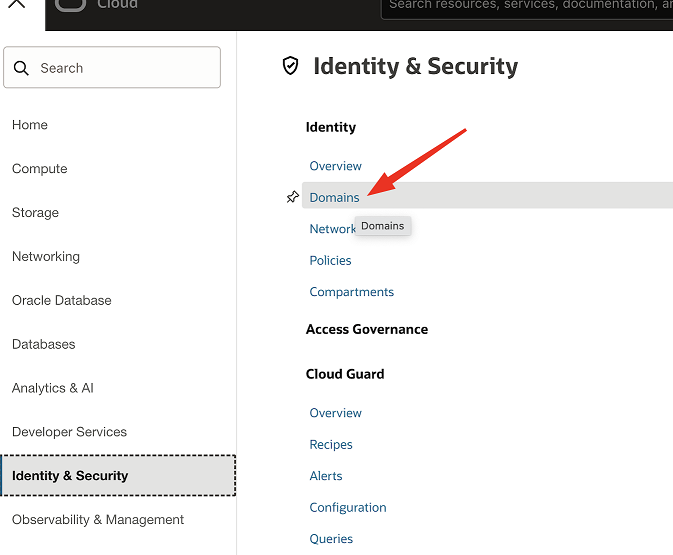

Vaya a Identidad y seguridad y, a continuación, en Identidad, haga clic en Dominios.

-

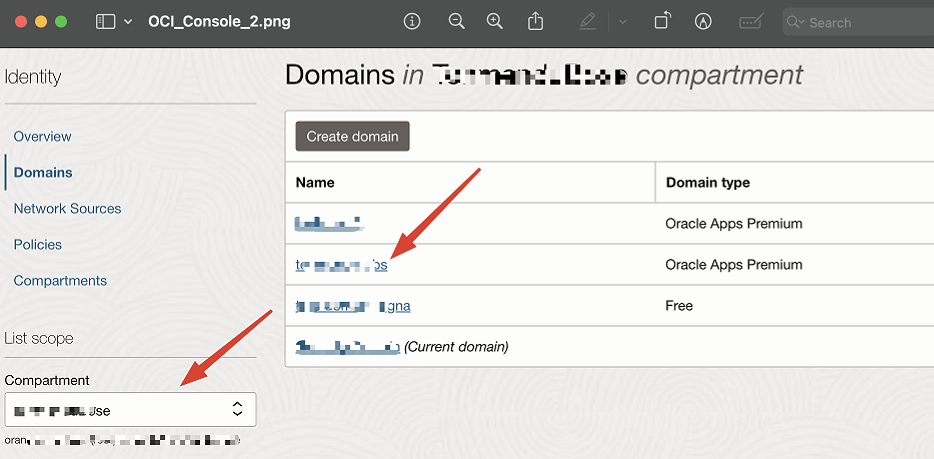

Haga clic en el nombre del dominio de identidad. Si el dominio no está visible, cambie el compartimento para buscar el dominio correcto.

-

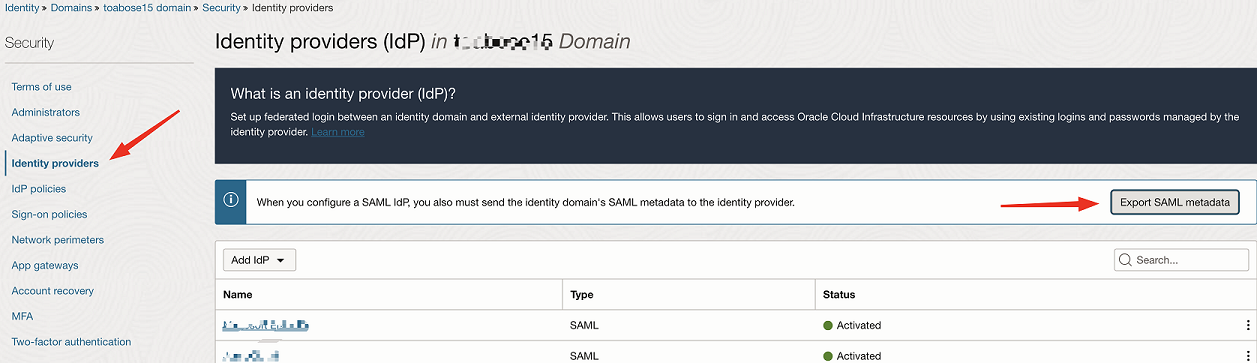

En Seguridad, haga clic en Proveedores de identidad y Exportar metadatos de SAML.

-

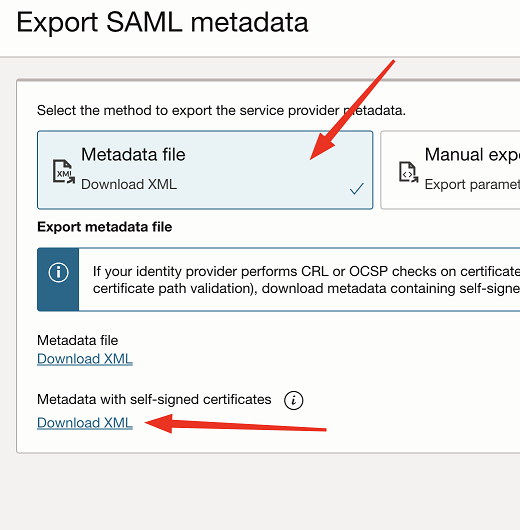

Seleccione Archivo de metadatos. En Metadatos con certificados autofirmados, haga clic en Descargar XML y guarde este archivo XML localmente en la computadora, estos son los metadatos del SP.

Tarea 1.2: Creación de una aplicación SSO

Cree una aplicación SSO en el portal JumpCloud para representar la consola de OCI.

-

En el explorador, conéctese al portal JumpCloud mediante la URL:

https://console.jumpcloud.com/login -

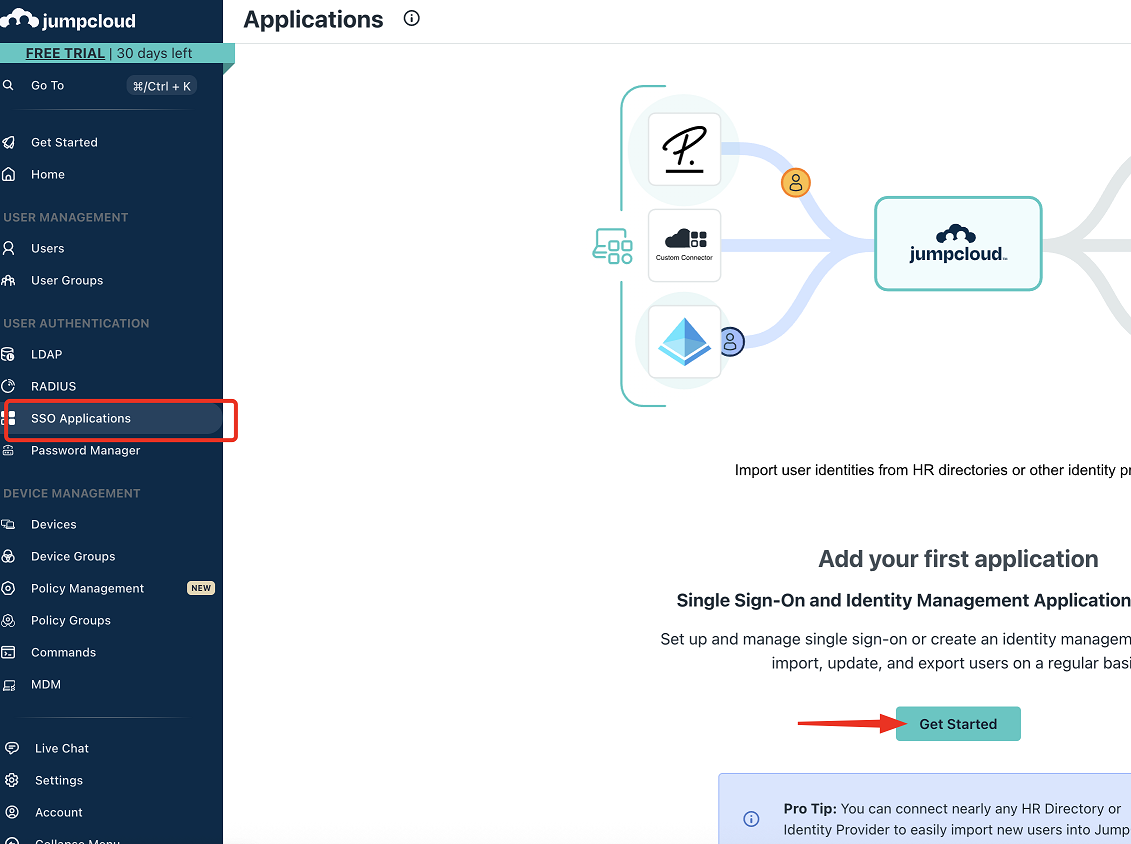

En USER AUTHENTICATION, seleccione SSO Applications y haga clic en Get Started.

-

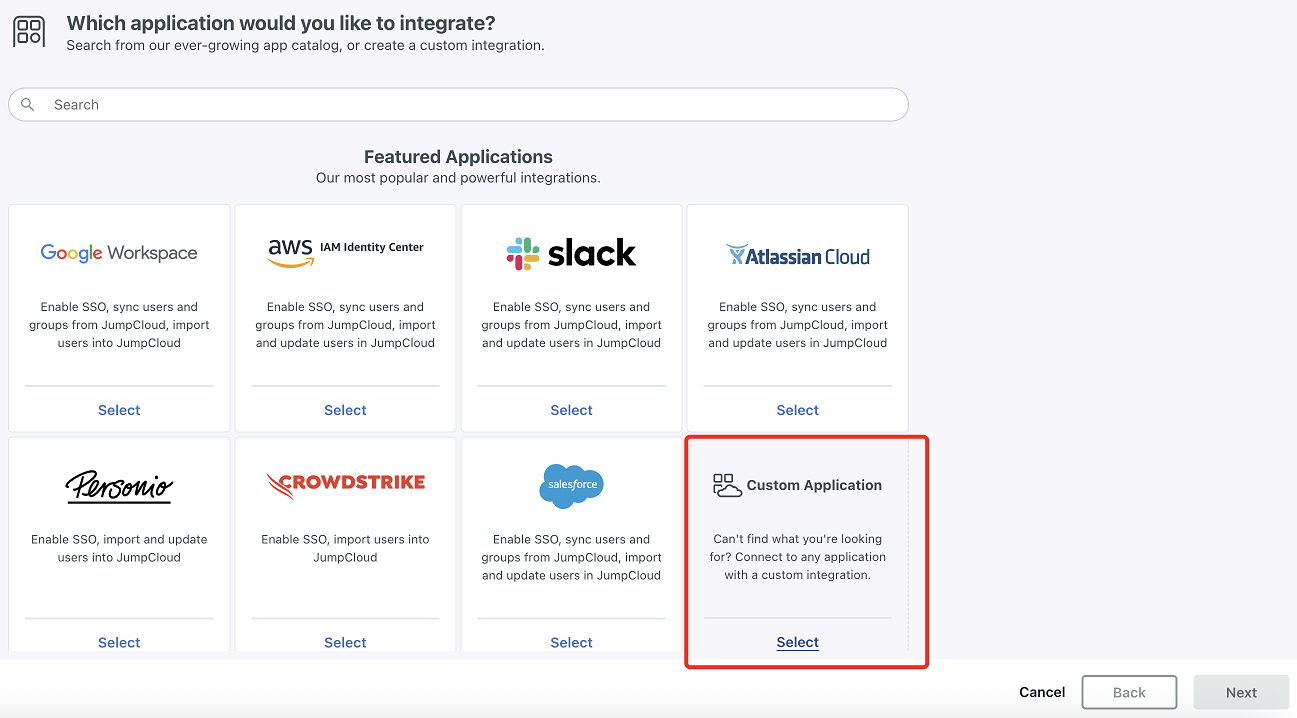

En Aplicación personalizada, haga clic en Seleccionar y, a continuación, en Siguiente.

-

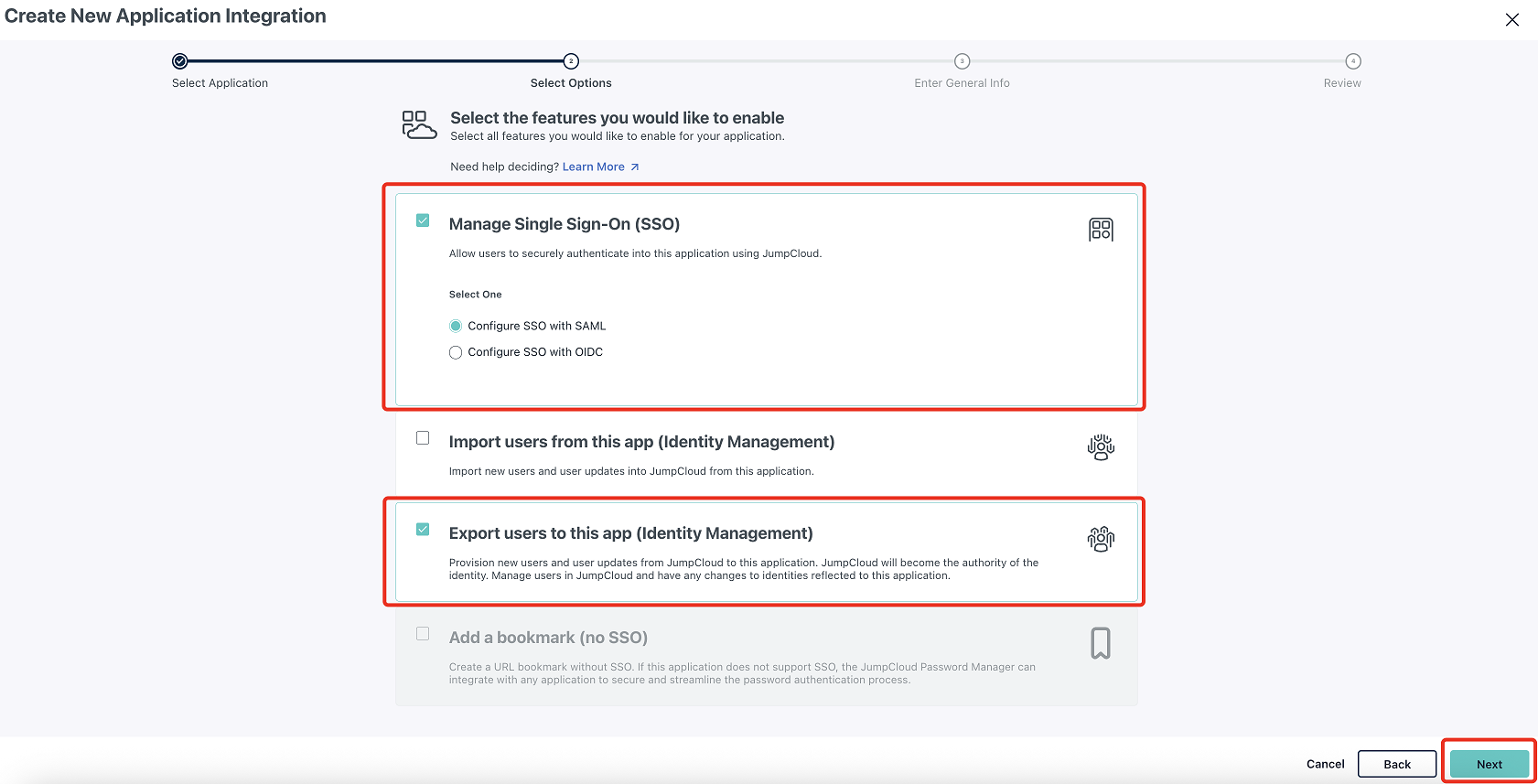

Seleccione Gestionar inicio de sesión único (SSO) y, a continuación, Configurar SSO con SAML. Seleccione Exportar usuarios a esta aplicación (Identity Management) y haga clic en Siguiente.

-

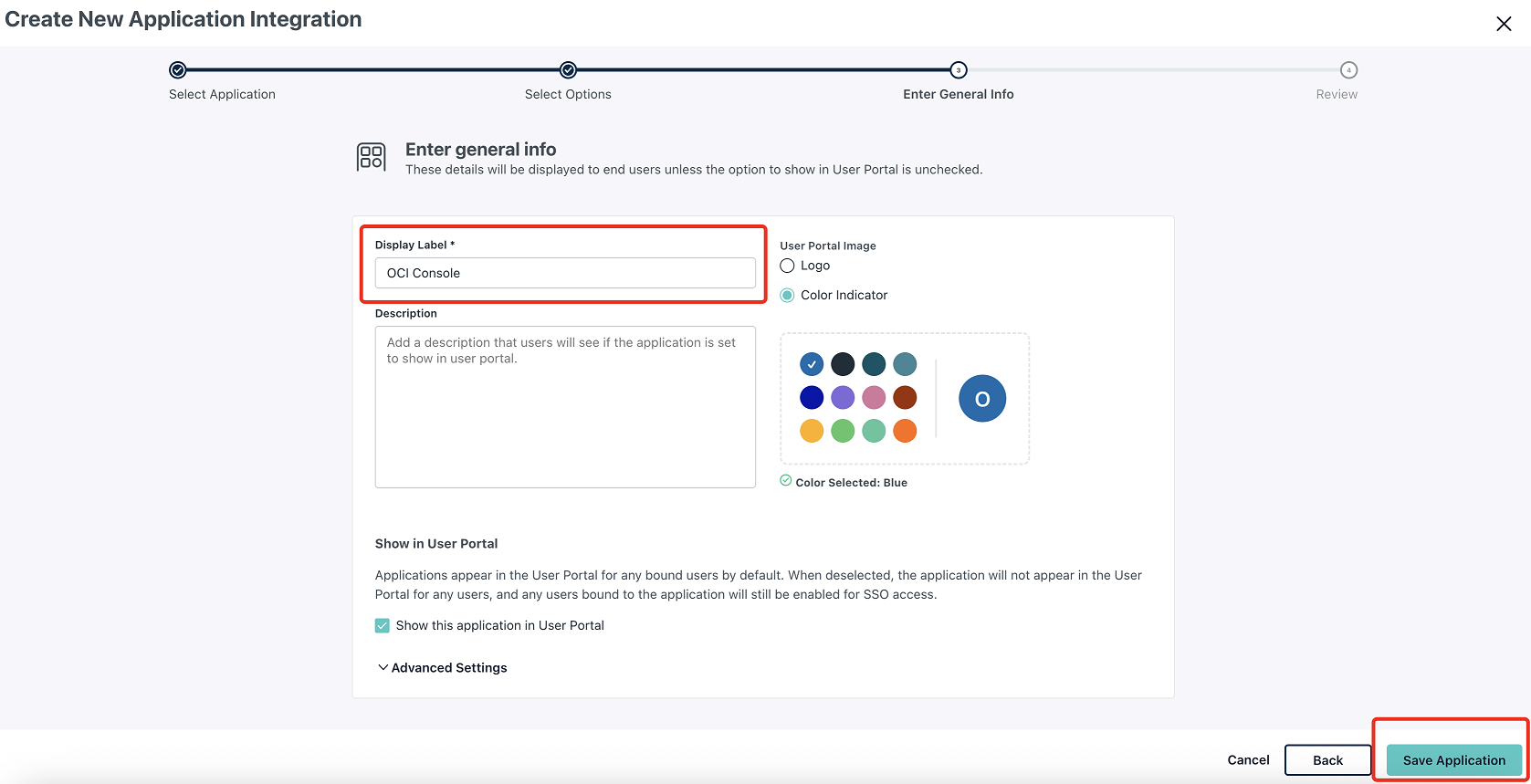

Introduzca un nombre en Etiqueta de visualización (por ejemplo,

OCI Console) y haga clic en Guardar aplicación. A continuación, haga clic en Configurar aplicación.

Tarea 1.3: Configurar la aplicación SSO

La configuración de SSO es necesaria en la aplicación personalizada recién creada.

-

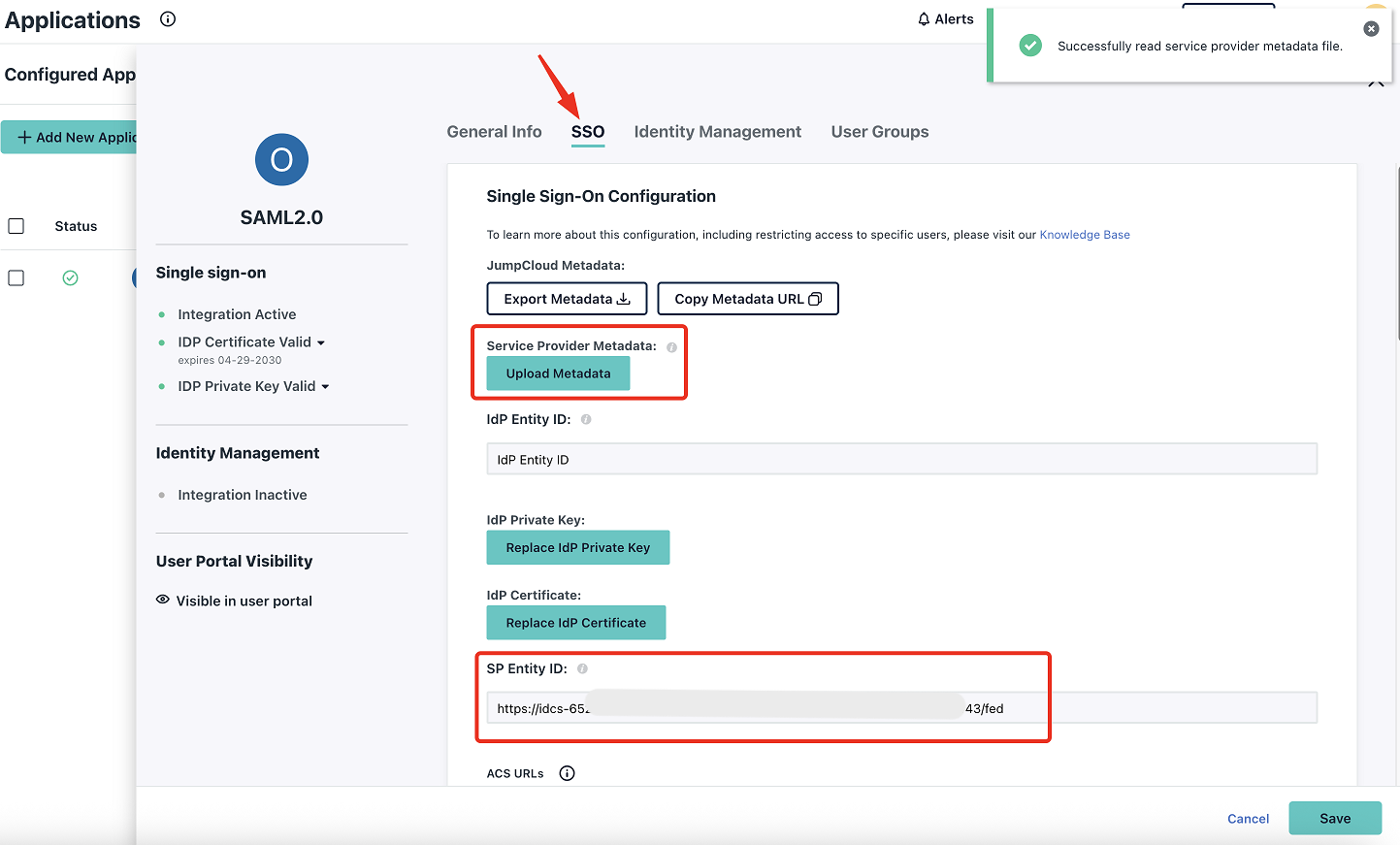

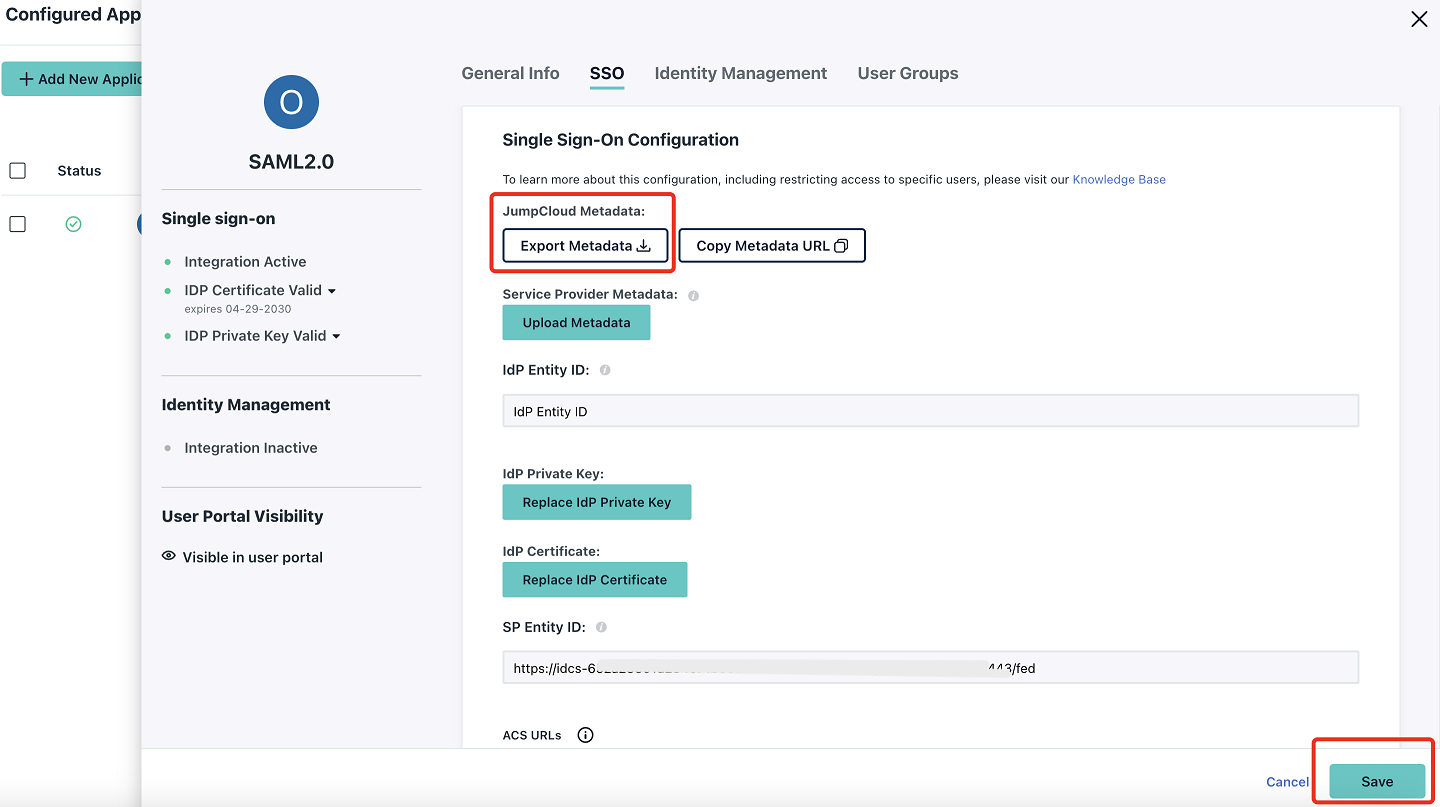

En el separador SSO, en Metadatos de proveedor de servicios, haga clic en Cargar metadatos y seleccione el archivo de metadatos del SP guardado en la tarea 1.1.8.

-

Si el ID de entidad de SP y las URL de ACS se rellenan automáticamente, el archivo XML se ha analizado correctamente.

Under JumpCloud Metadata, click Export Metadata and save this XML file locally in the computer, this is the IdP metadata. Cuando haya terminado, haga clic en Guardar.

Tarea 1.4: Activar JumpCloud como IdP para OCI IAM

Se crea un nuevo IdP que representa JumpCloud. Cuando haya terminado, la política IdP se configura para activar la autenticación SSO.

-

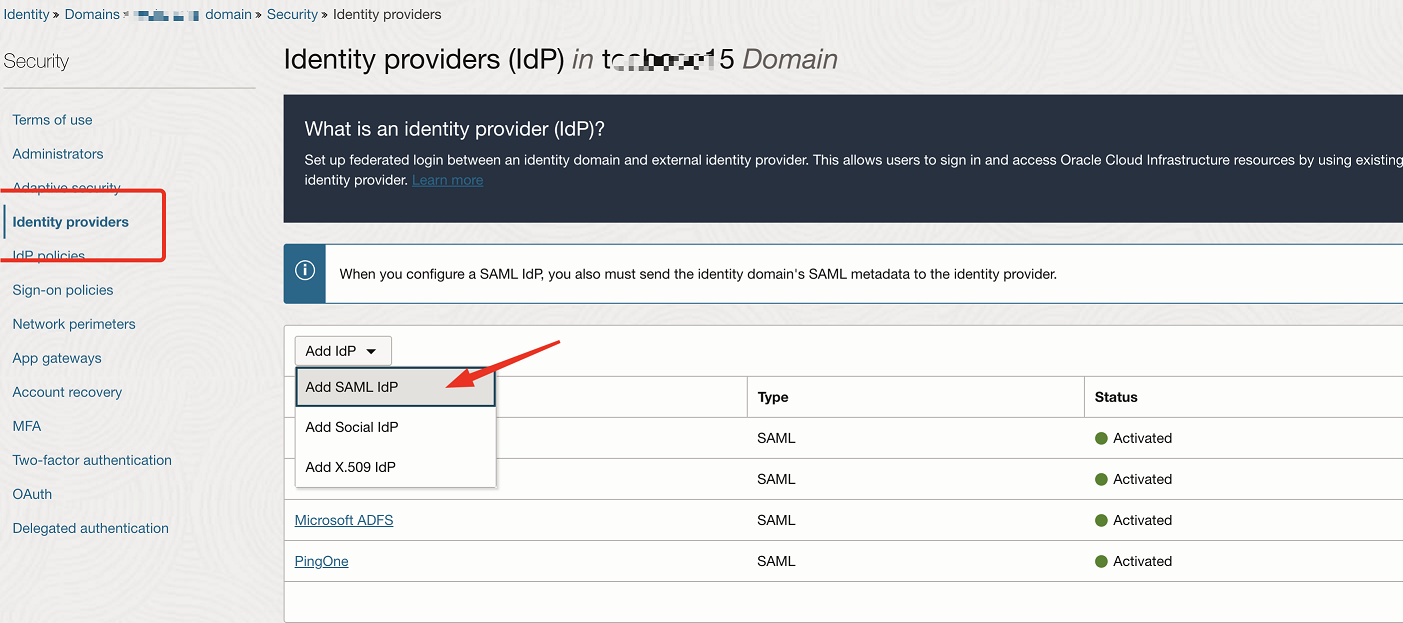

En la consola de OCI, vaya al dominio, seleccione Seguridad y haga clic en Proveedores de identidad.

-

Seleccione Agregar IdP y, a continuación, haga clic en Agregar IdP de SAML.

-

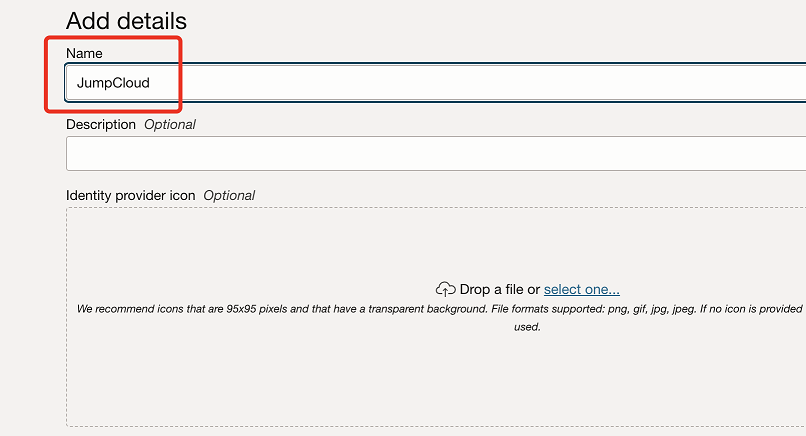

Introduzca un nombre (por ejemplo,

JumpCloud) para el IdP de SAML y haga clic en Siguiente.

-

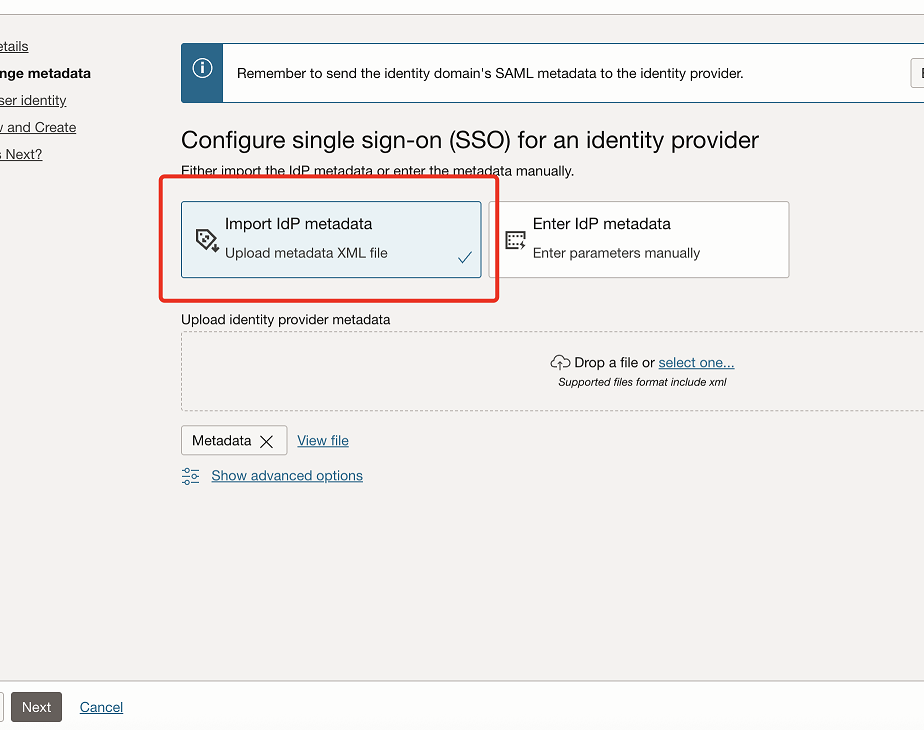

Asegúrese de seleccionar Importar metadatos IdP. En Cargar metadatos del proveedor de identidad, cargue los metadatos IdP de la tarea 1.3.2 y haga clic en Siguiente.

-

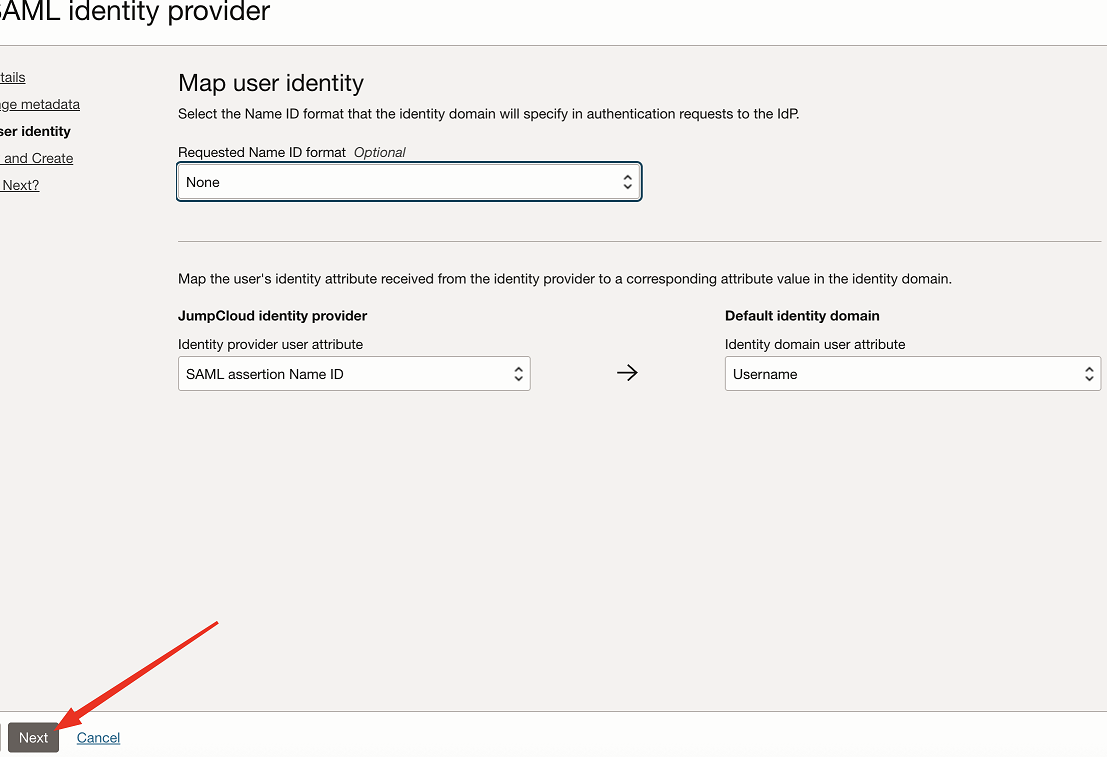

En Asignar identidad de usuario, introduzca la siguiente información y haga clic en Siguiente.

- Formato NameID solicitado: seleccione Ninguno.

- Atributo de usuario de proveedor de identidad: seleccione ID de nombre de afirmación de SAML.

- Atributo de usuario de dominio de identidad: seleccione Nombre de usuario.

-

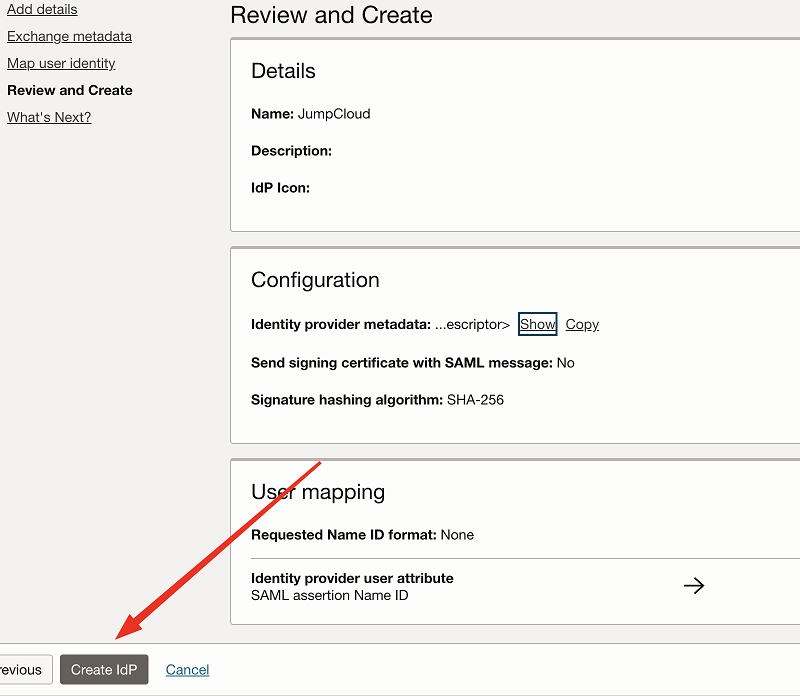

En Revisar y crear, verifique la configuración y haga clic en Crear IdP.

-

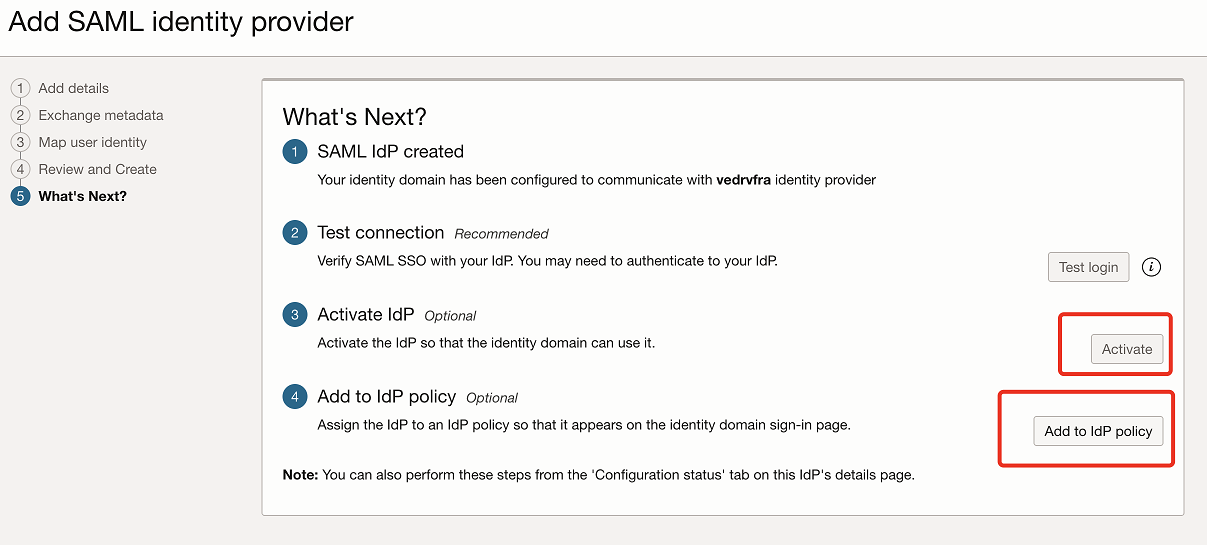

Haga clic en Activar y, a continuación, en Agregar a política IdP.

Nota: Inicialmente, solo hay una política predeterminada IdP en un dominio que no tiene ninguna aplicación asociada. Esto significa esencialmente que todas las aplicaciones están dentro del ámbito de esta política, incluida la consola de OCI. Si el dominio tiene políticas IdP personalizadas que se dirigen a aplicaciones específicas por separado, asegúrese de agregar las reglas según sea necesario para dirigirse a la consola de OCI. Tenga cuidado, ya que cualquier configuración incorrecta puede provocar un bloqueo.

-

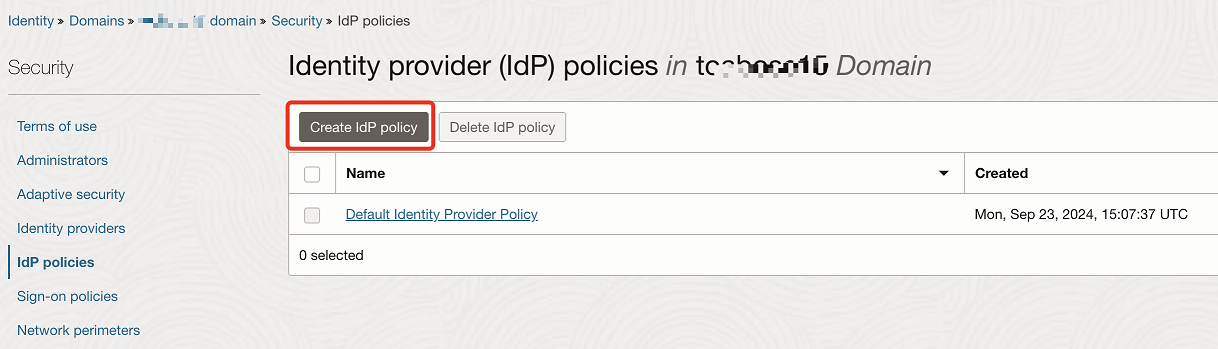

Haga clic en Crear política IdP.

-

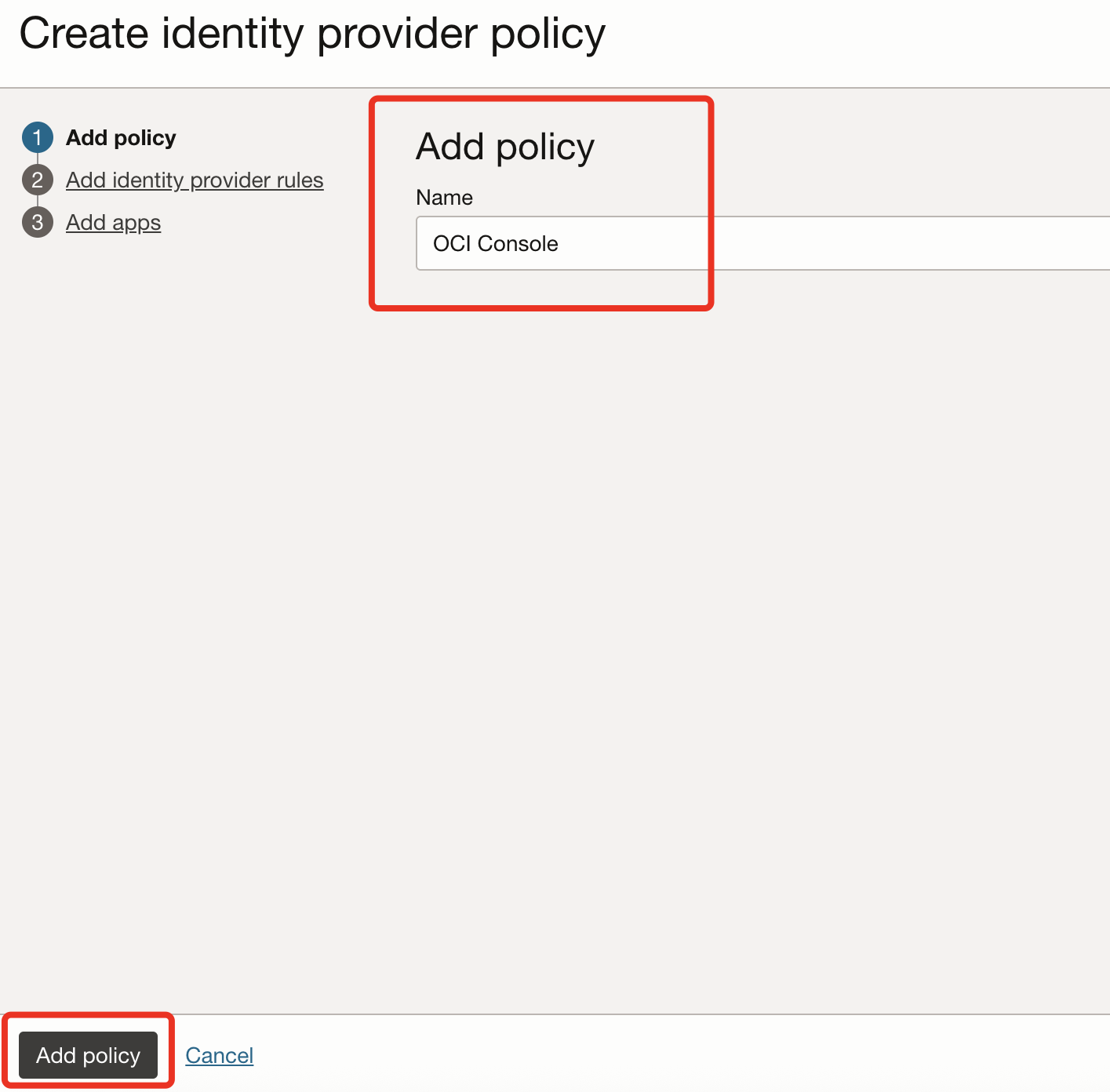

En Agregar política, introduzca un nombre (por ejemplo,

OCI Console) y haga clic en Agregar política.

-

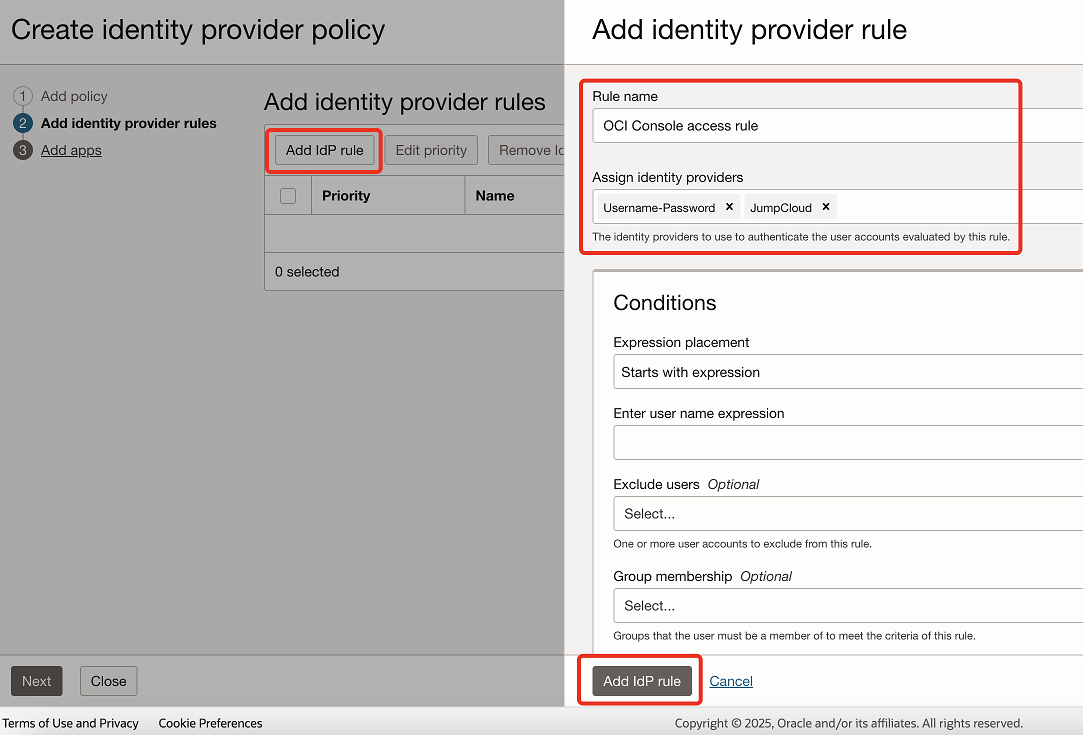

En Agregar reglas de proveedor de identidad, haga clic en Agregar regla IdP e introduzca un nombre de regla. Por ejemplo,

OCI Console access rule.En Asignar proveedores de identidad, seleccione Usuario-Contraseña y JumpCloud. Cuando haya terminado, haga clic en Agregar regla IdP y, a continuación, en Siguiente.

Nota: La opción Username-Password se agrega para preservar la autenticación local. Esto evita un bloqueo en caso de que haya problemas en la configuración de federación.

-

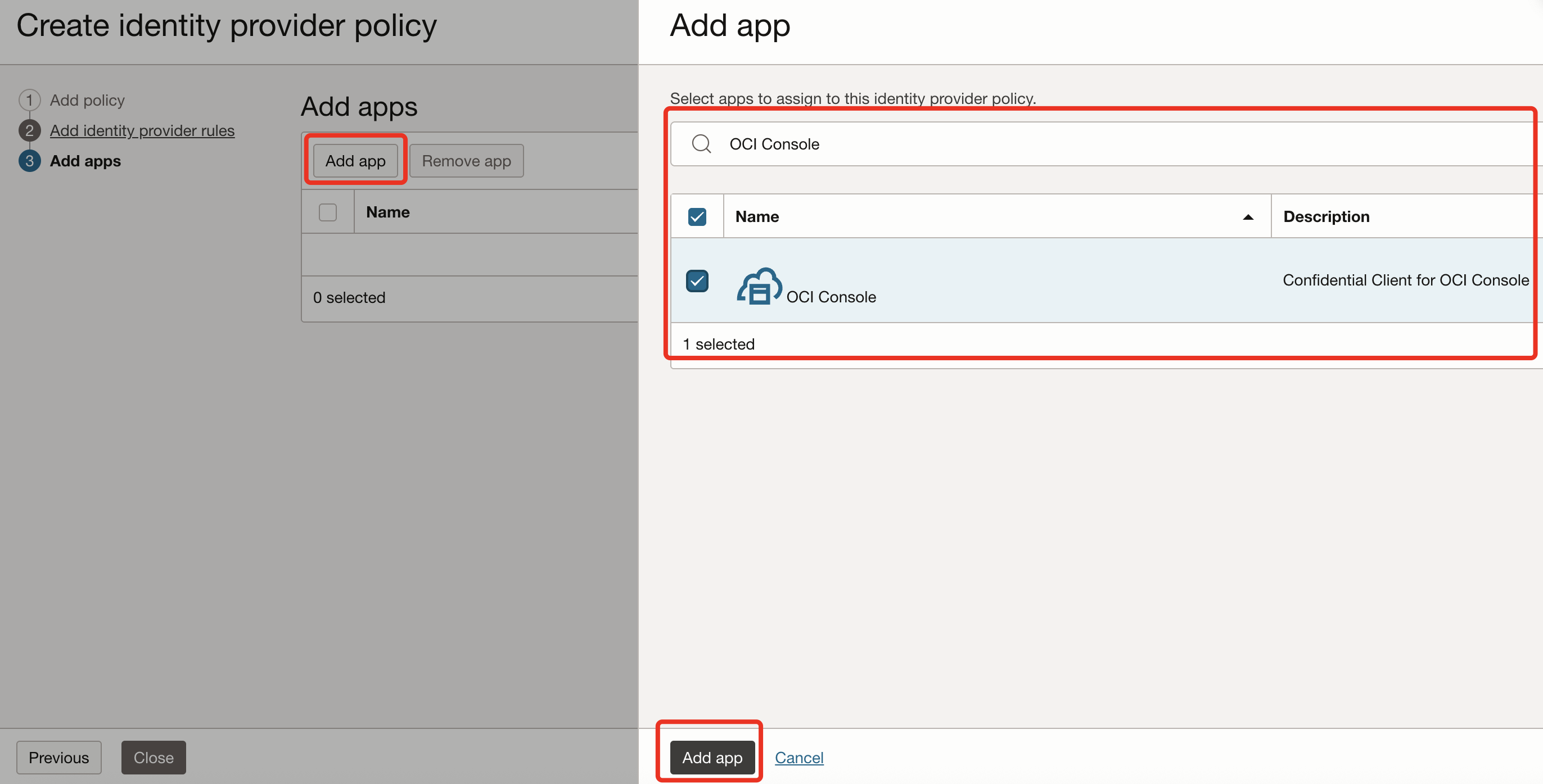

Haga clic en Agregar aplicación, busque y seleccione Consola de OCI en la lista. Haga clic en Agregar aplicación y, a continuación, en Cerrar.

Sección 2: Configuración del aprovisionamiento de usuarios basado en SCIM 2.0

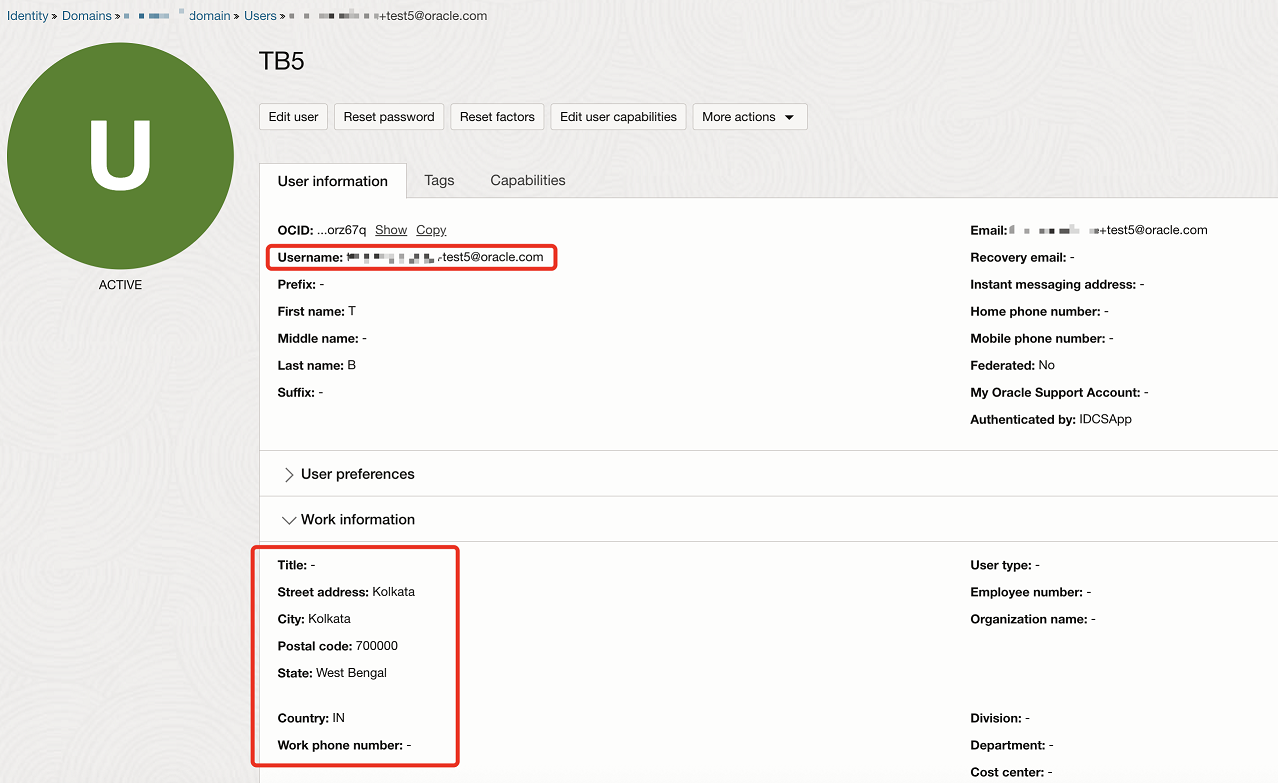

La gestión del ciclo de vida del usuario se configura entre JumpCloud y OCI IAM, donde JumpCloud actúa como almacén de identidades. Asegúrese de que todos los usuarios destinados al aprovisionamiento descendente tengan valores adecuados rellenados para los siguientes atributos:

- Nombre

- Apellido

- Correo electrónico de compañía

- Nombre mostrado

- País de trabajo

- Ciudad de trabajo (localidad)

- Estado de trabajo (región)

- Domicilio del trabajo

- Código postal

Nota: La asignación de Correo electrónico de la compañía al nombre de usuario garantiza la coherencia en el asunto/NameID de SAML y es necesaria para que el inicio de sesión único funcione. Por ejemplo:

><saml2:Subject><saml2:NameID Format="urn:oasis:names:tc:SAML:1.0:nameid-format:unspecified">XXX+test4@oracle.com</saml2:NameID> >

Tarea 2.1: Creación de una aplicación confidencial en OCI IAM y generación de token secreto

Un cliente OAuth 2.0 está registrado en OCI IAM. Se activan los flujos adecuados y se otorgan privilegios. Se recopilan las credenciales de este cliente.

-

Vaya a la consola de OCI, vaya a Dominios y seleccione el dominio que se utilizó en la sección 1.

-

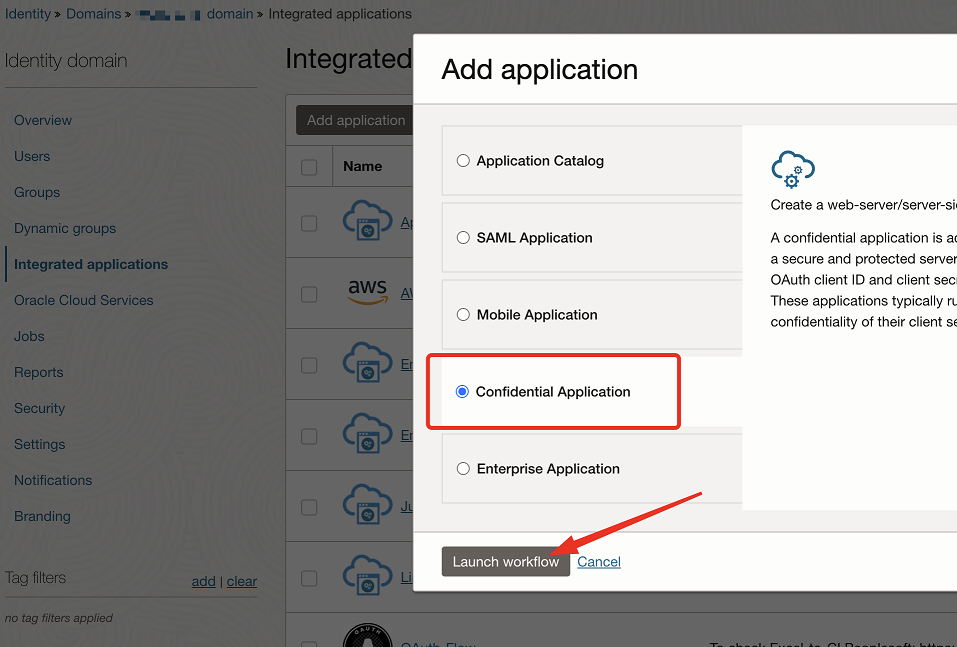

Vaya a Aplicaciones integradas, seleccione Agregar aplicación, Aplicación confidencial y haga clic en Iniciar flujo de trabajo.

-

Introduzca un nombre (por ejemplo,

SCIMclient) para la aplicación confidencial y haga clic en Siguiente. -

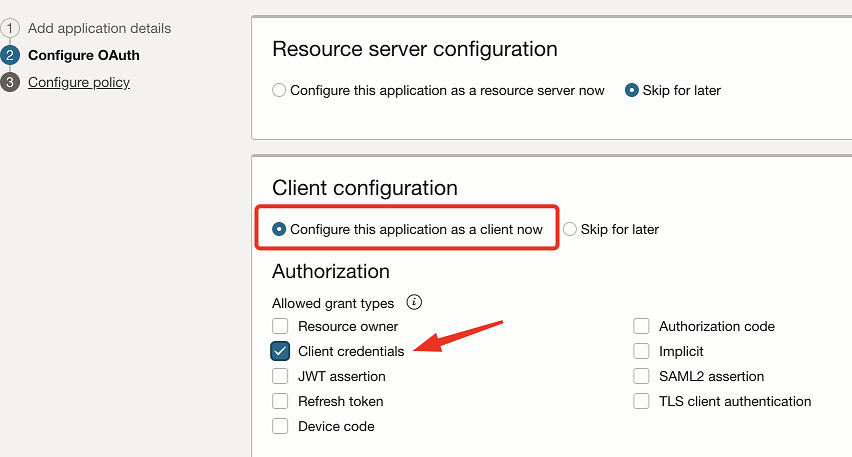

En la sección Configuración de cliente, seleccione Configurar esta aplicación como cliente ahora y, en Autorización, seleccione Credenciales de cliente.

-

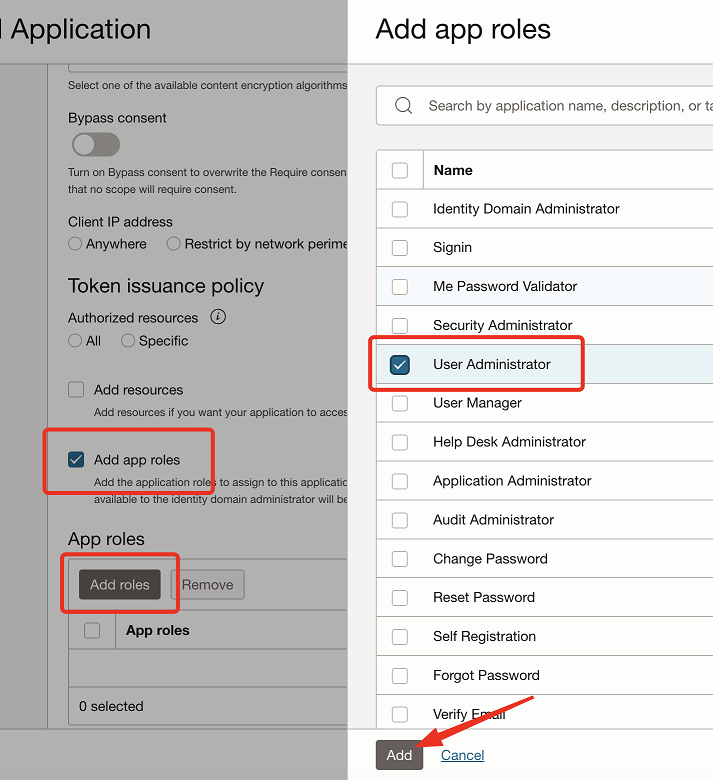

Seleccione Agregar Roles de Aplicaciones y haga clic en Agregar Roles. En la página Agregar Roles de Aplicación, seleccione Administrador de Usuarios y haga clic en el botón Agregar.

-

Haga clic en Siguiente y, a continuación, en Finalizar.

-

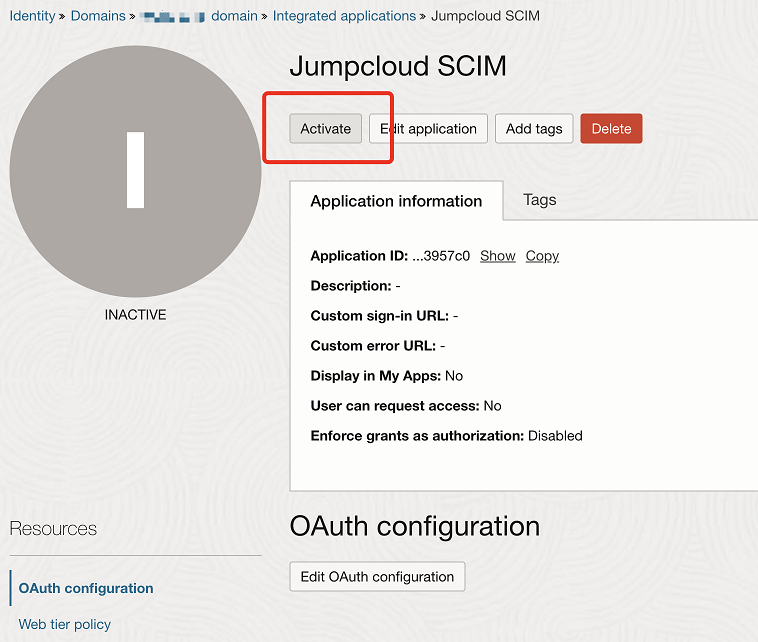

Haga clic en Activar para activar la nueva aplicación.

-

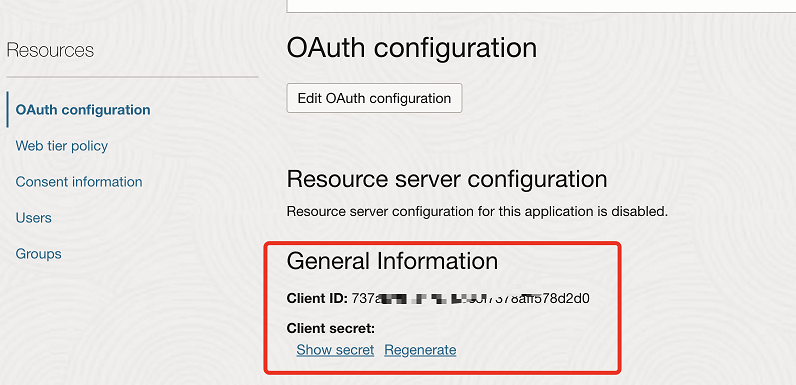

En la sección Información general, anote el ID de cliente y el secreto de cliente y seleccione Mostrar secreto para mostrar el texto sin formato.

-

El token secreto es la codificación base64 de clientID y clientsecret.

-

Para Windows, abra PowerShell y ejecute el siguiente comando para generar la codificación base64.

[Convert]::ToBase64String([Text.Encoding]::UTF8.GetBytes("<clientID>:<clientsecret>”)) -

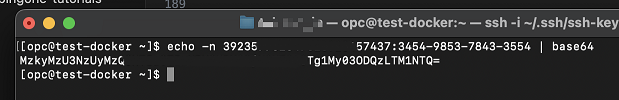

Para MacOS, utilice Terminal para ejecutar el siguiente comando.

echo -n <clientID>:<clientsecret> | base64Se devolverá el token secreto. Por ejemplo:

echo -n 392357752xxxx7523923457437:3454-9853-7843-3554 | base64 Nk0NzUyMzxxxxxxxxxxxxxxxMzMtNTQzNC05ODc4LTUzNQ==

-

-

Anote el token secreto.

Tarea 2.2: Buscar el GUID de OCI IAM

El cliente necesita los detalles del punto final de SCIM para realizar llamadas de API.

-

Vaya a la consola de OCI, vaya a Dominios y seleccione el dominio que se utilizó en la sección 1.

-

Seleccione Copiar junto a la URL de dominio en Información de dominio y anote esto. Debería tener un aspecto similar al siguiente:

https://<IdentityDomainID>.identity.oraclecloud.com:443 -

Agregue

/admin/v1al final de la URL. La URL final debería tener este aspecto:https://<IdentityDomainID>.identity.oraclecloud.com:443/admin/v1 -

Anote la URL.

Tarea 2.3: Configuración de Identity Management en la aplicación JumpCloud

Vaya a JumpCloud, se rellenan el punto final de SCIM y las credenciales OAuth 2.0.

-

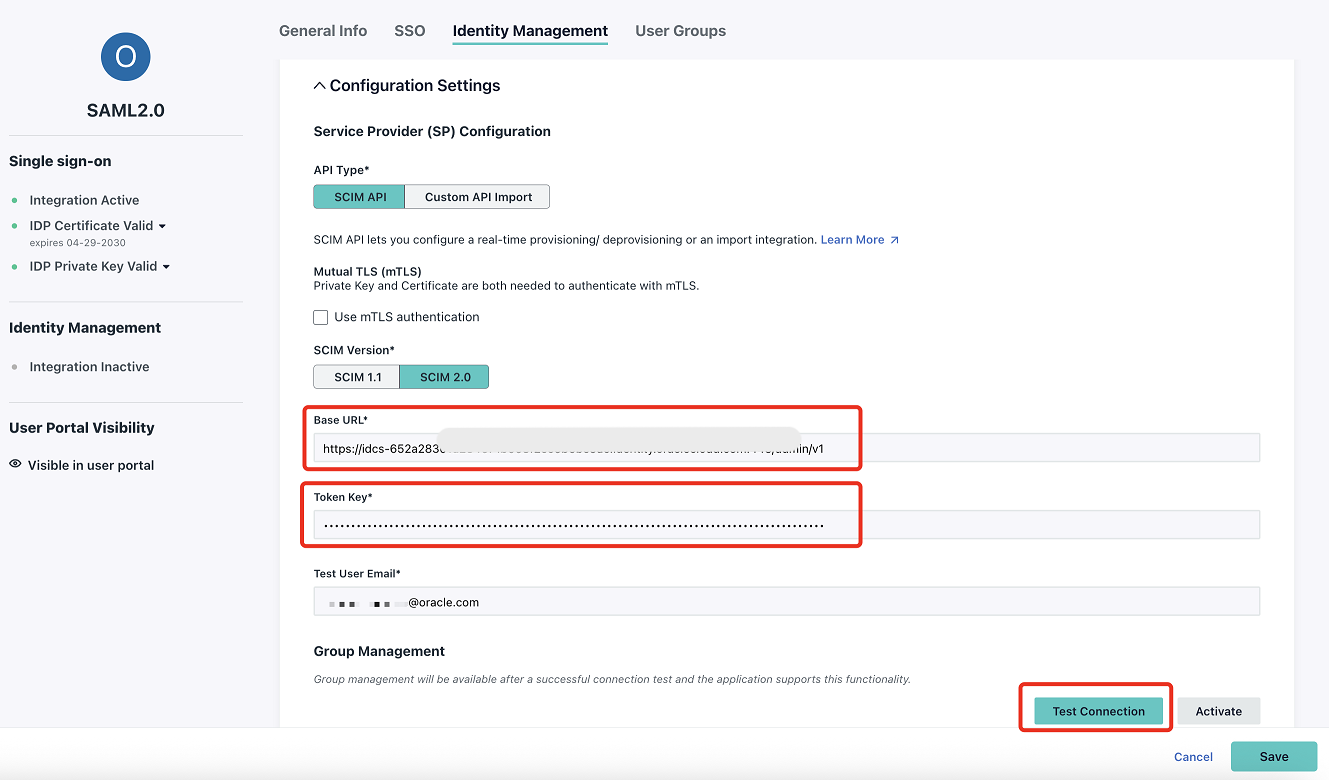

Abra la aplicación SSO creada en la tarea 1.1.2 y vaya a Identity Management.

-

Introduzca la siguiente información y haga clic en Test Connection (Probar conexión).

- Tipo de API: seleccione API de SCIM.

- Versión de SCIM: seleccione SCIM 2.0.

- URL base: introduzca la URL base de la tarea 2.2.4.

- Clave de token: introduzca el token secreto generado a partir de la tarea 2.1.10.

- Probar correo electrónico de usuario: introduzca un correo electrónico para un usuario en el directorio JumpCloud.

Nota: Si la conexión se realiza correctamente, estará disponible la personalización del atributo de usuario de SCIM. Los grupos se sincronizan con OCI por defecto, pero esto se puede cambiar activando OFF en Group Management.

-

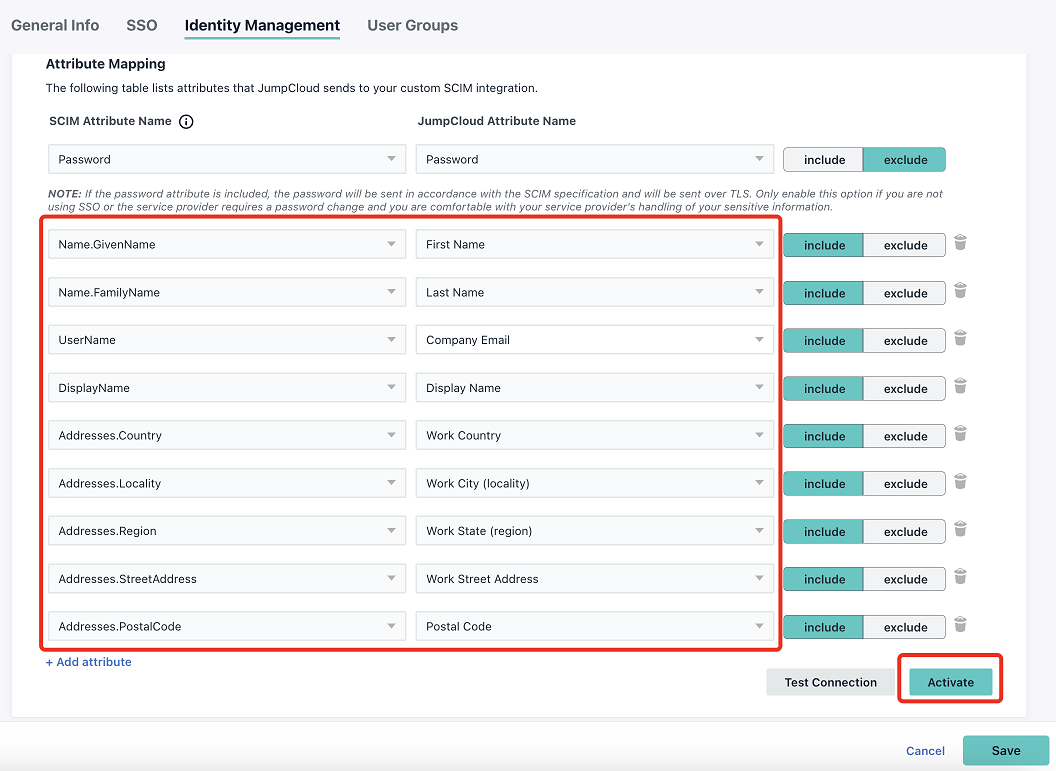

En Nombre de atributo de SCIM, haga clic en + Agregar atributo para crear las asignaciones de atributos basadas en la siguiente imagen. Cuando haya terminado, haga clic en Activar.

-

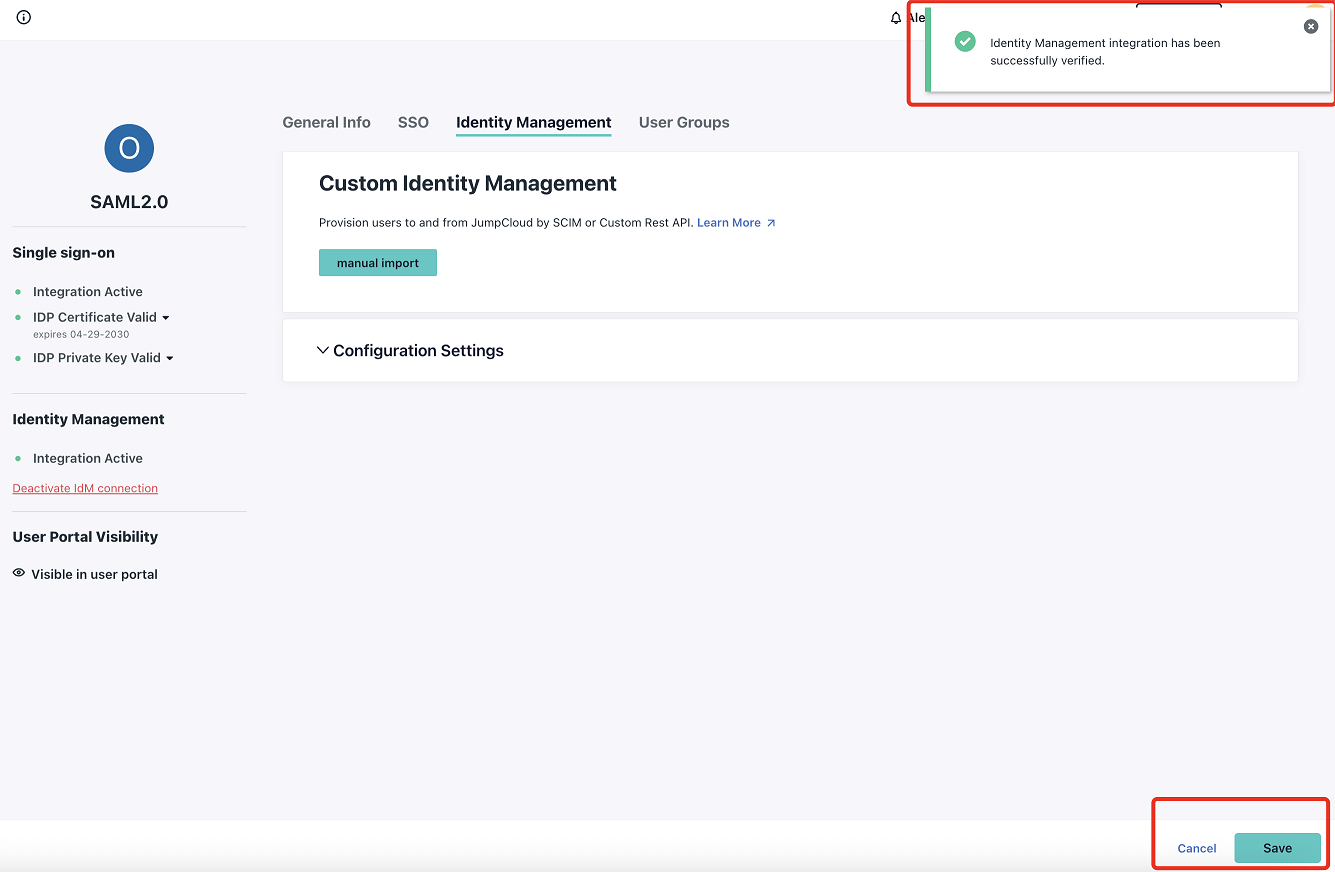

Debe haber una notificación sobre la conexión que se está verificando. Haga clic en Guardar.

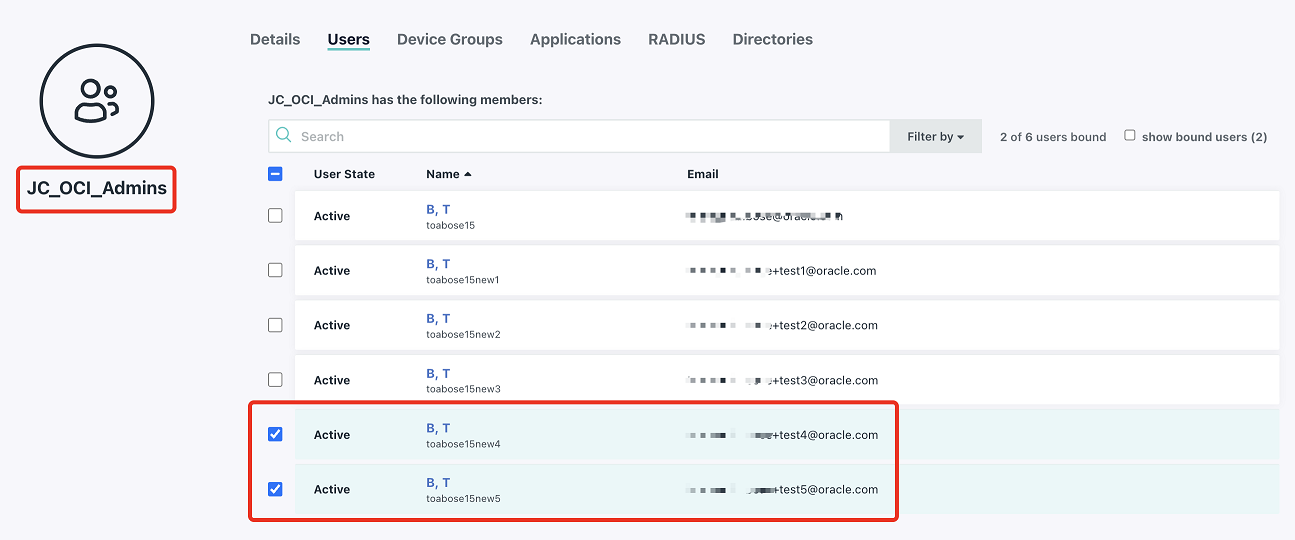

Tarea 2.4: Asignar grupos a la aplicación JumpCloud

Nota: Como requisito, cree los grupos para los administradores de OCI en JumpCloud antes de continuar.

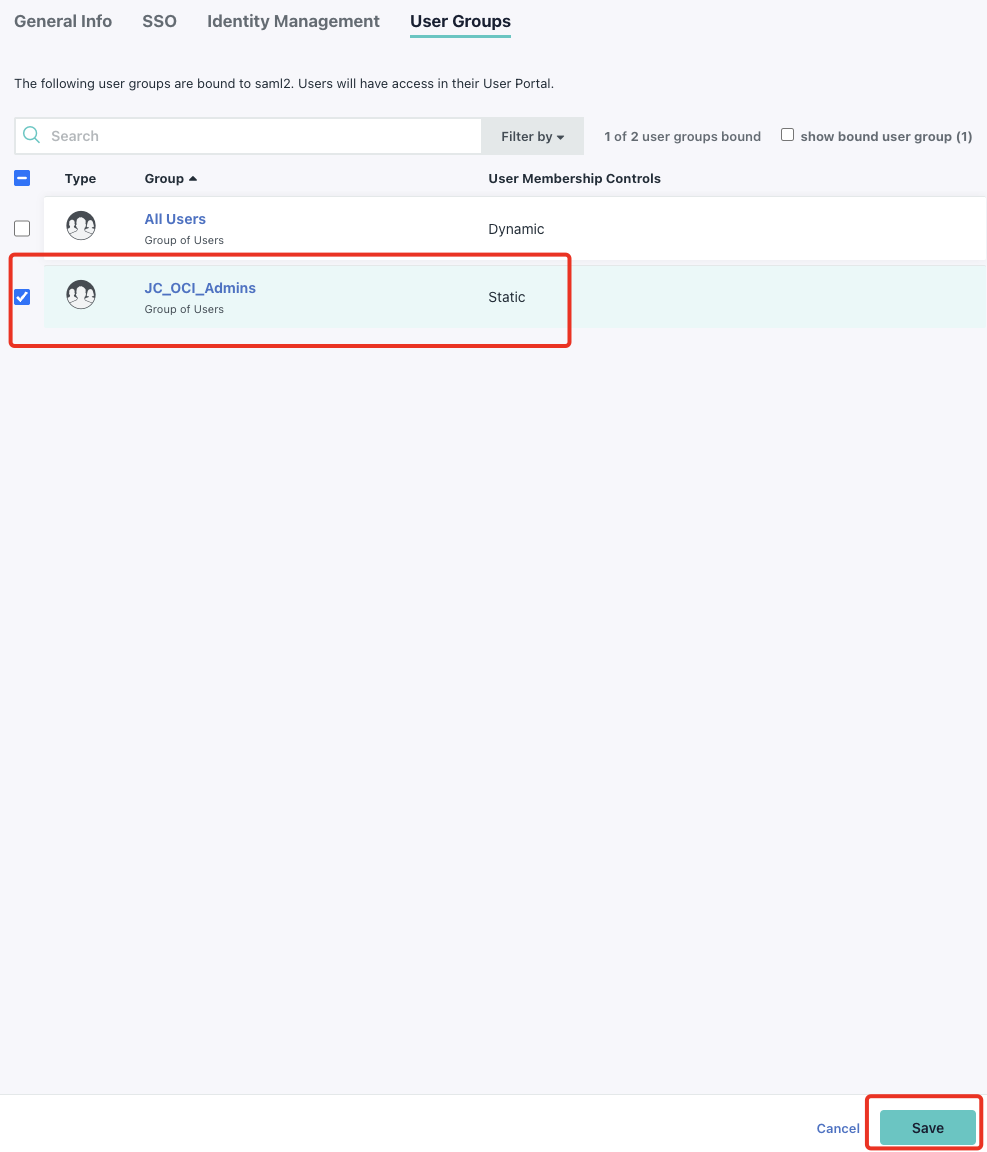

Ahora, los grupos que requieren acceso a los recursos de Oracle están alineados para el aprovisionamiento.

-

Abra la aplicación SSO y vaya al separador Grupos de usuarios.

-

Seleccione los grupos que se deben aprovisionar en OCI y haga clic en Guardar.

Sección 3: Prueba y validación

Nota: Para que SSO funcione, la cuenta de usuario de SSO debe estar presente tanto en OCI IAM como en JumpCloud.

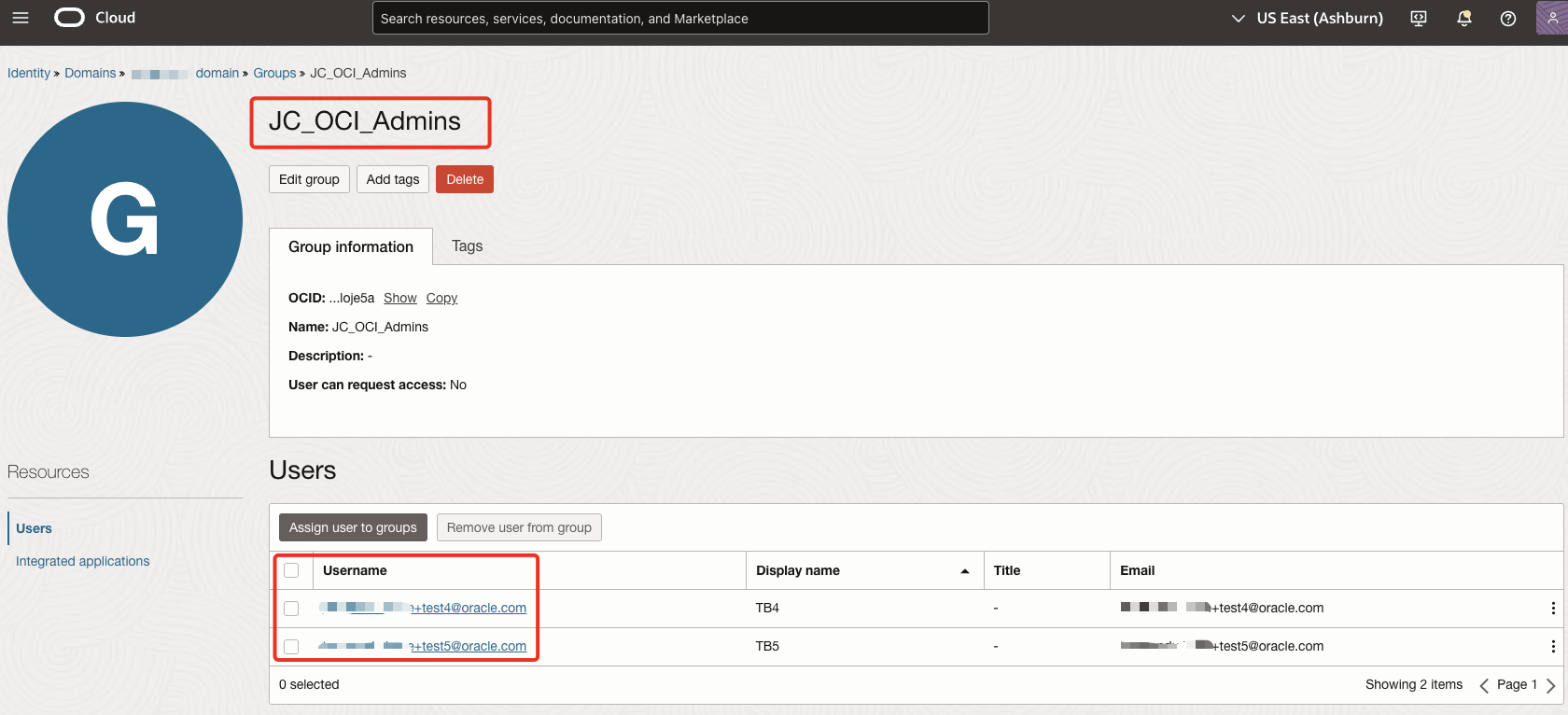

Por último, se validan las identidades sincronizadas y se prueba la autenticación federada.

-

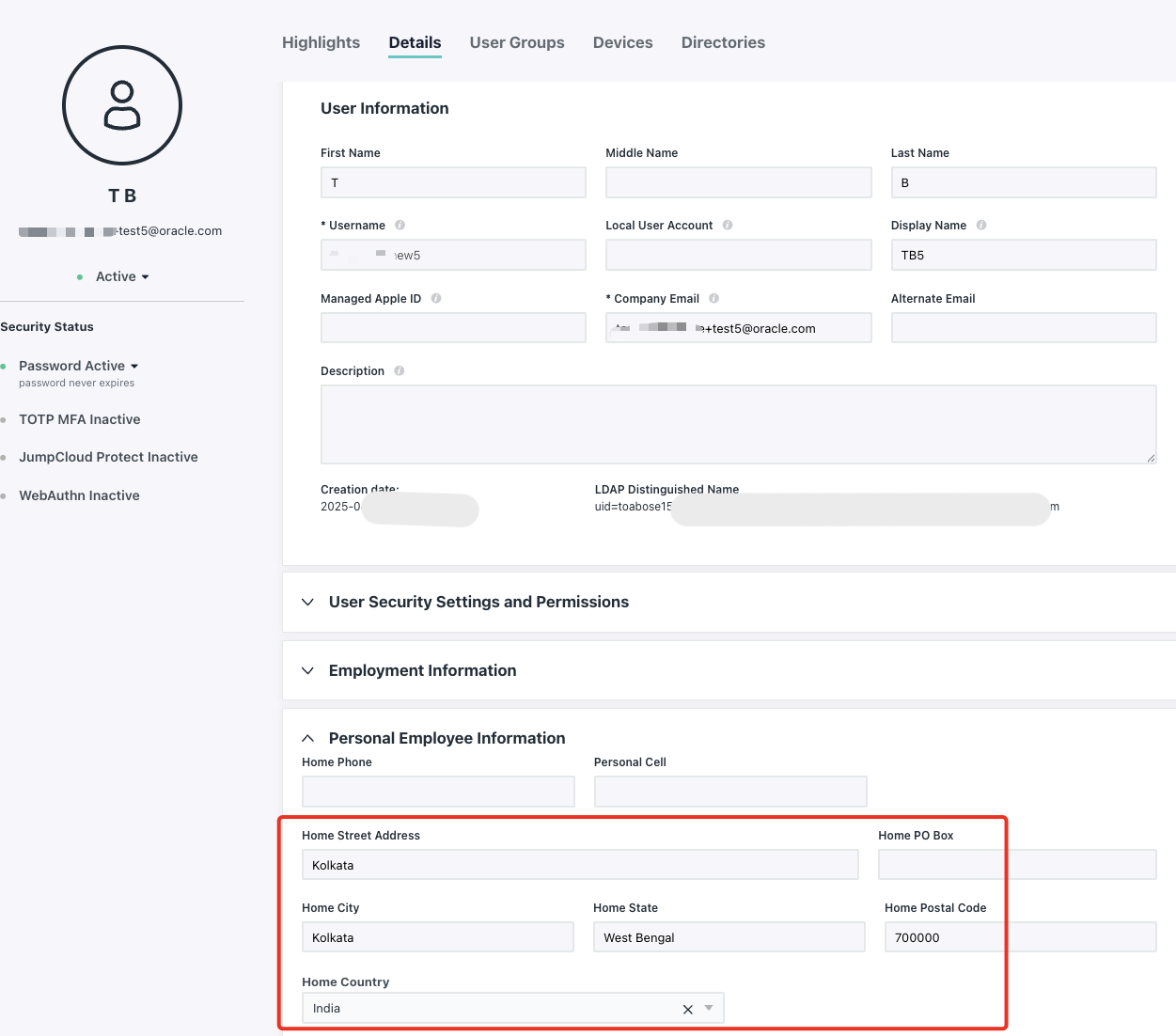

Abra uno de los usuarios tanto en JumpCloud como en la consola de OCI para validar que los detalles coincidan.

-

Repita el mismo proceso para validar que los grupos están sincronizados.

Nota: Ahora que las identidades están sincronizadas, validaremos la conexión de SSO.

-

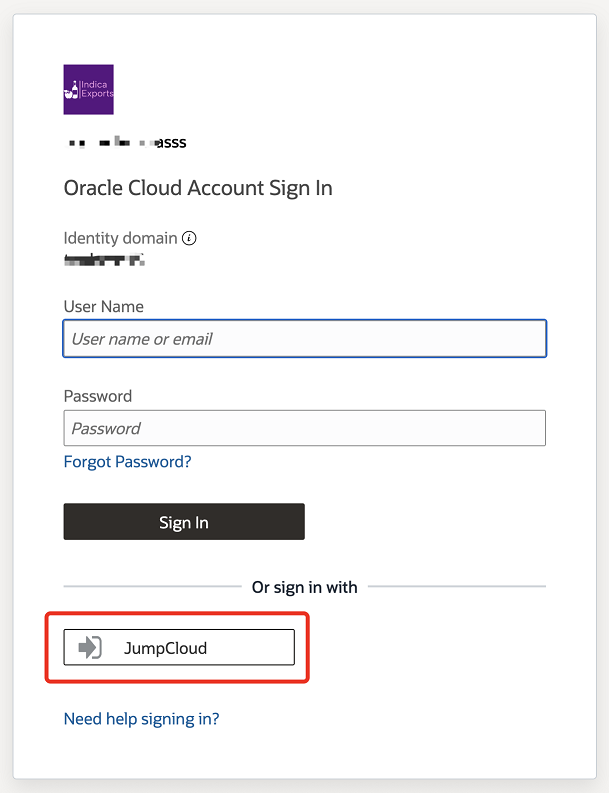

En una nueva ventana del explorador, abra la consola de OCI. Introduzca un nombre de cuenta de Cloud, también denominado nombre de arrendamiento, y haga clic en Siguiente.

-

Seleccione el dominio de identidad en la que se ha configurado JumpCloud federación.

-

En la página Conexión a cuenta de Oracle Cloud, seleccione JumpCloud. Debe haber una redirección a la página de conexión JumpCloud.

-

Introduzca las credenciales JumpCloud para el usuario federado. Tras la autenticación correcta, debe haber una redirección a la consola de OCI.

Conclusión

Esta integración elimina la necesidad de que los administradores gestionen credenciales de OCI independientes, lo que mejora la seguridad y simplifica la gestión del acceso. Esto también ayuda en la gestión de identidades, reduciendo la sobrecarga administrativa y eliminando la redundancia.

Acuses de recibo

- Autor - Tonmendu Bose (ingeniero superior en la nube)

Más recursos de aprendizaje

Explore otros laboratorios en docs.oracle.com/learn o acceda a más contenido de aprendizaje gratuito en el canal YouTube de Oracle Learning. Además, visite education.oracle.com/learning-explorer para convertirse en un explorador de Oracle Learning.

Para obtener documentación sobre el producto, visite Oracle Help Center.

Set up Single Sign-On and User Provisioning between OCI IAM and JumpCloud

G33636-02