Note:

- Este tutorial requiere acceso a Oracle Cloud. Para registrarse para obtener una cuenta gratuita, consulte Introducción a la cuenta gratuita de Oracle Cloud Infrastructure.

- Utiliza valores de ejemplo para credenciales, arrendamiento y compartimentos de Oracle Cloud Infrastructure. Al finalizar la práctica, sustituya estos valores por otros específicos de su entorno en la nube.

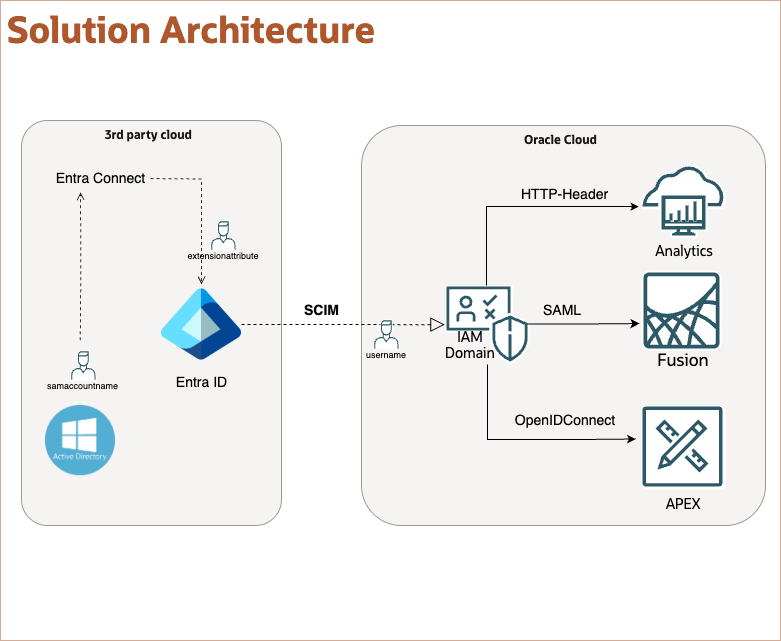

Defina sAMAccountName de Microsoft Active Directory como nombre de usuario en Oracle Cloud Infrastructure

Introducción

Las organizaciones que son testigos de varias generaciones de identidad y seguridad a menudo tienen una combinación de recursos locales y en la nube en toda su infraestructura. En muchos de los escenarios, Active Directory actúa como fuente de datos, y el nombre de inicio de sesión/sAMAccountName se utiliza como identificador de usuario. Para mantener la coherencia, se amplía como nombre de usuario estándar a todas las demás aplicaciones y servicios descendentes.

En este tutorial, aprenderemos a transferir el nombre de usuario estándar a OCI, lo que permite una capa de identidad unificada para aplicaciones de Oracle y no de Oracle.

Objetivos

-

Utilice Microsoft Entra Connect para utilizar atributos de extensión que puedan sincronizar sAMAccountName.

-

Valide que el nuevo atributo esté disponible en las propiedades de usuario de Microsoft Entra ID.

-

Edite la conexión de SCIM para OCI en el ID de Microsoft Entra para utilizar el nuevo atributo.

-

Publique el ciclo de aprovisionamiento y valide que las identidades de OCI tienen asignado el mismo nombre de usuario que sAMAccountName.

-

Las aplicaciones de Oracle que utilizan Single Sign-On (SSO) a través de SAML, OpenID o protocolos de autenticación basada en cabecera HTTP ahora pueden utilizar este atributo de nombre de usuario.

Requisitos

Nota: Para configurar el aprovisionamiento de SCIM en OCI mediante Microsoft Entra ID, consulte Identity Lifecycle Management Between OCI IAM and Entra ID.

-

Arquitectura híbrida de sincronización de Microsoft Active Directory con Microsoft Entra ID a través de Microsoft Entra Connect.

-

Privilegios de administrador de dominio en el dominio local de Active Directory.

-

Privilegios de administrador global en el inquilino de Microsoft Entra.

-

Configuración de asignación de usuario activa en el ID de Microsoft Entra para OCI mediante la aplicación de galería.

-

Acceso a un arrendamiento de OCI. Para obtener más información, consulte Capa gratuita de Oracle Cloud Infrastructure.

-

Rol de administrador de dominio de identidad para el dominio de identidad de OCI IAM. Para obtener más información, consulte Descripción de los roles de administrador.

Tarea 1: Activar extensiones de directorio y sincronizar sAMAccountName con Microsoft Entra Connect

Tarea 1.1: Configuración de la herramienta Microsoft Entra Connect

-

Inicie sesión en el servidor local donde está configurado Microsoft Entra Connect.

-

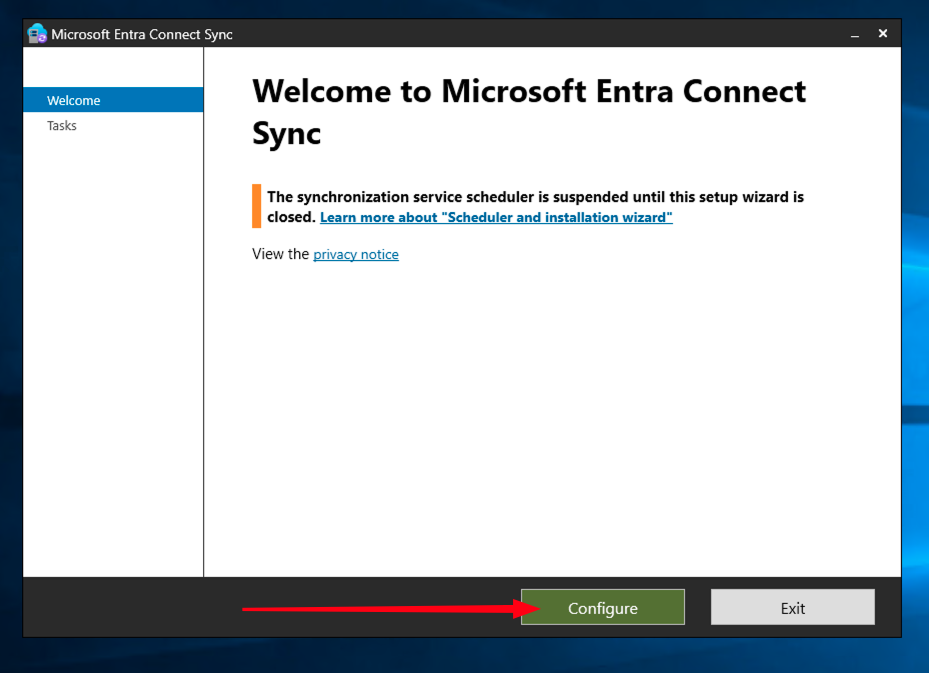

Abra la herramienta Sincronización de Microsoft Entra Connect.

-

Haga clic en Configurar.

-

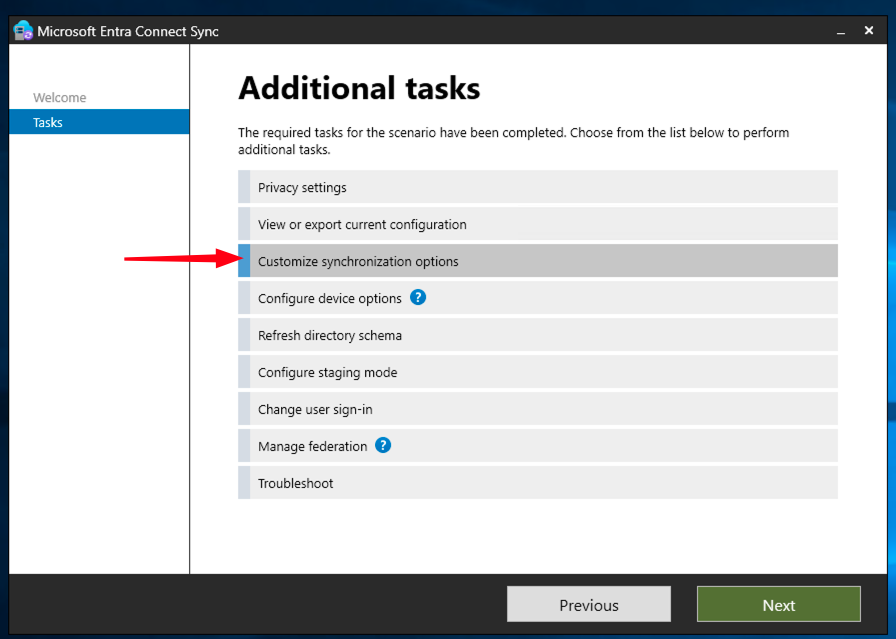

Seleccione Personalizar opciones de sincronización y haga clic en Siguiente.

-

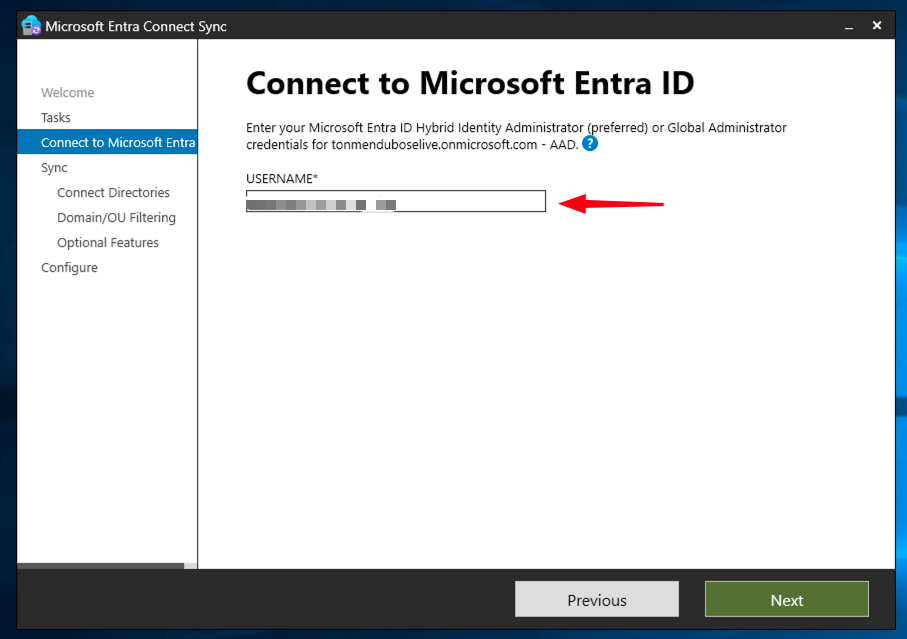

Autenticar con las credenciales de administrador global de Microsoft Entra ID cuando se le solicite.

-

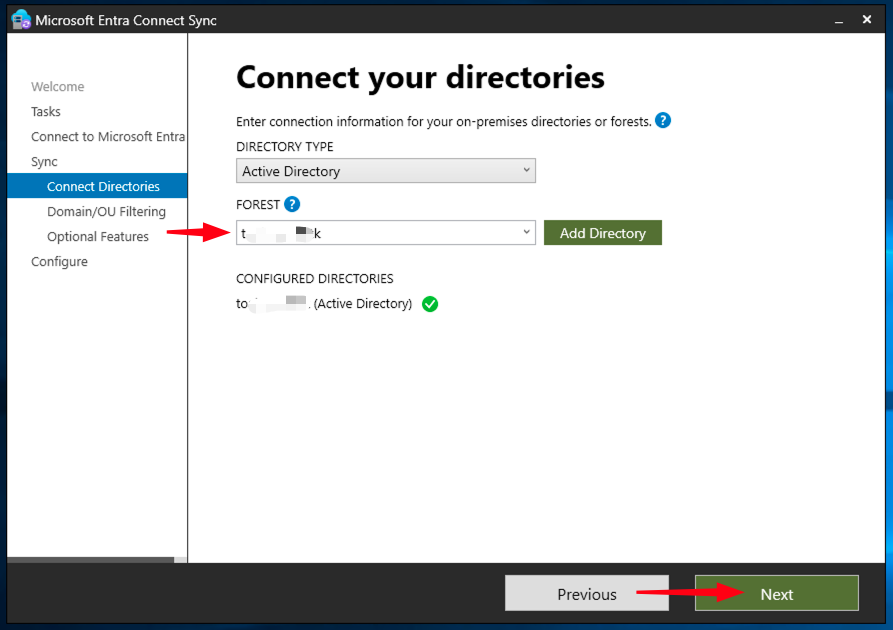

Seleccione la información de Tipo de directorio y Bosque en la que están presentes los usuarios.

-

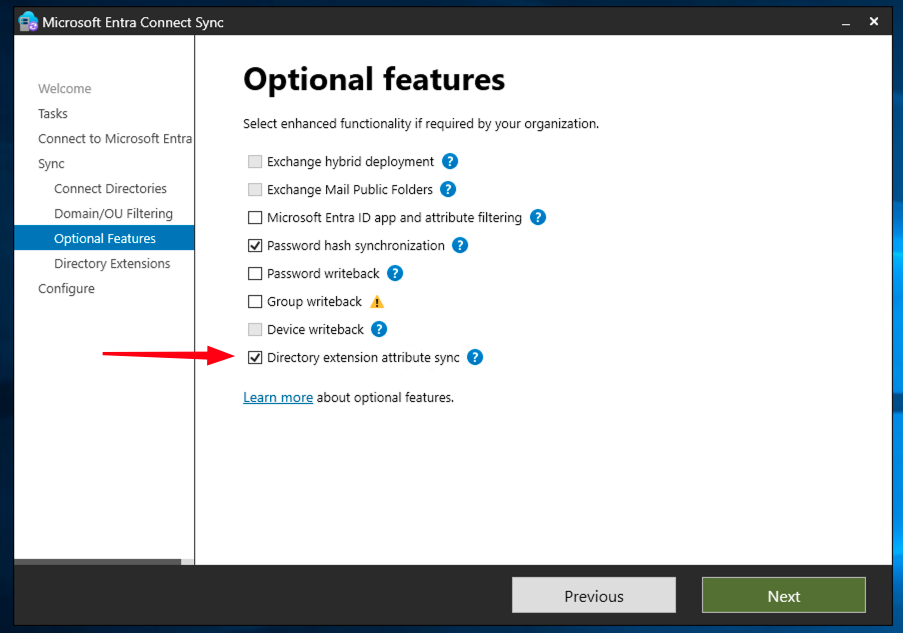

Haga clic en Siguiente hasta llegar a la página Funciones opcionales. Seleccione Sincronización de atributo de extensión de directorio y haga clic en Siguiente.

-

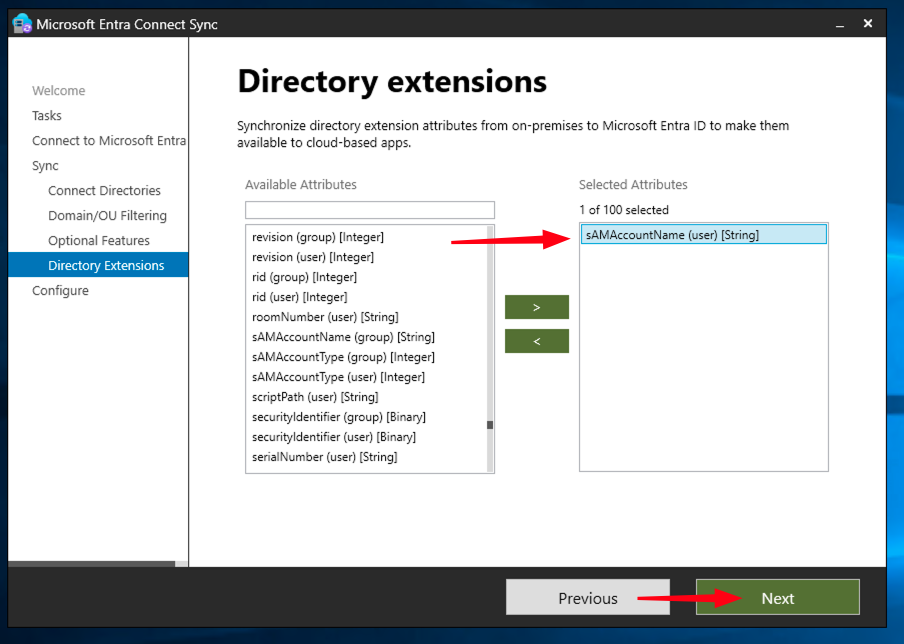

En la página Extensiones de directorio, se mostrará una lista de Atributos disponibles de su Active Directory local. Localice el atributo sAMAccountName en la lista y seleccione sAMAccountName para marcarlo para sincronización.

-

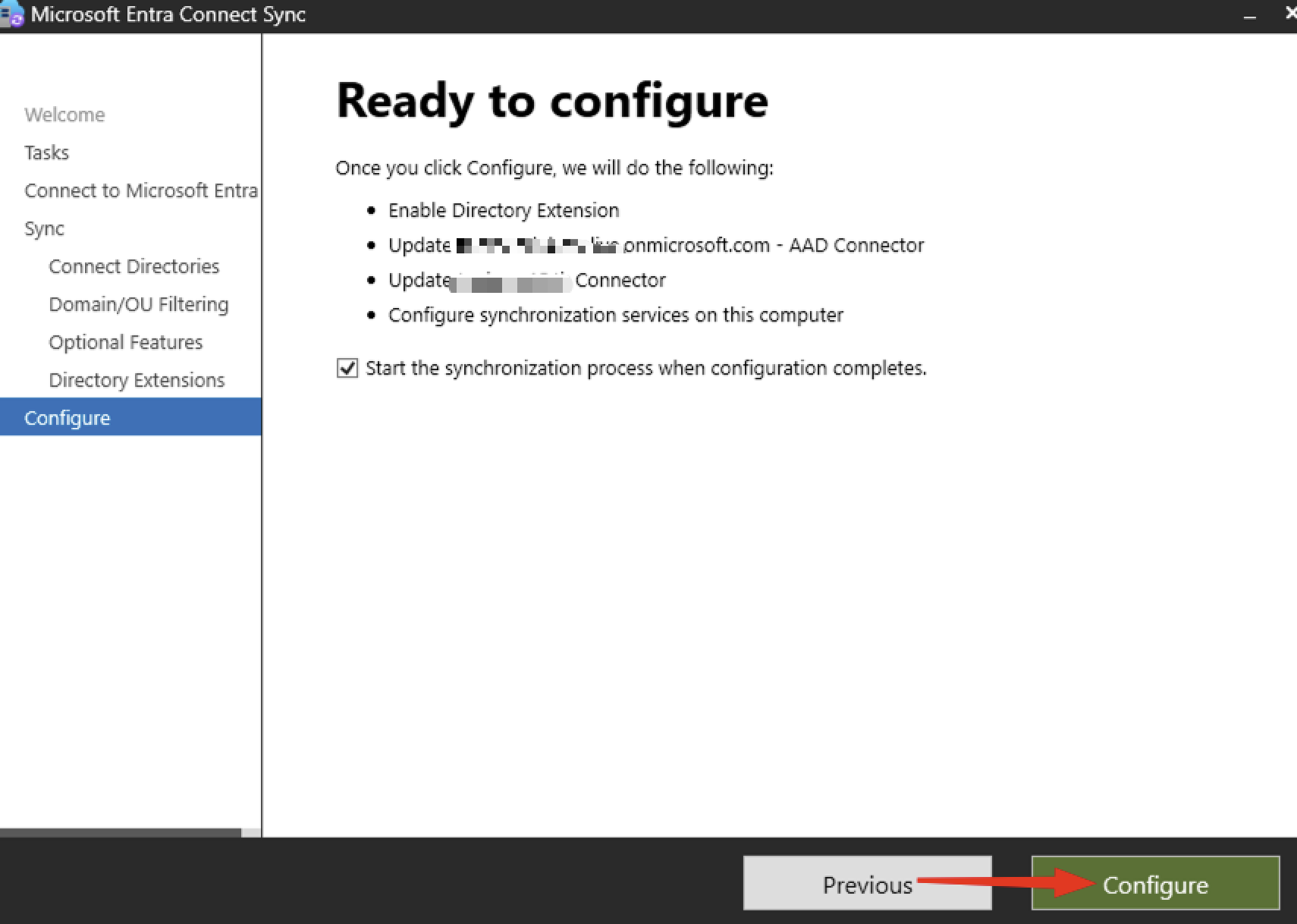

Revise el resumen de configuración para asegurarse de que la opción Sincronización de atributo de extensión de directorio esté activada y que sAMAccountName esté seleccionada. Haga clic en Configurar para aplicar los cambios.

-

Una vez finalizada la configuración, haga clic en Salir.

Tarea 1.2: Realizar un ciclo de sincronización

-

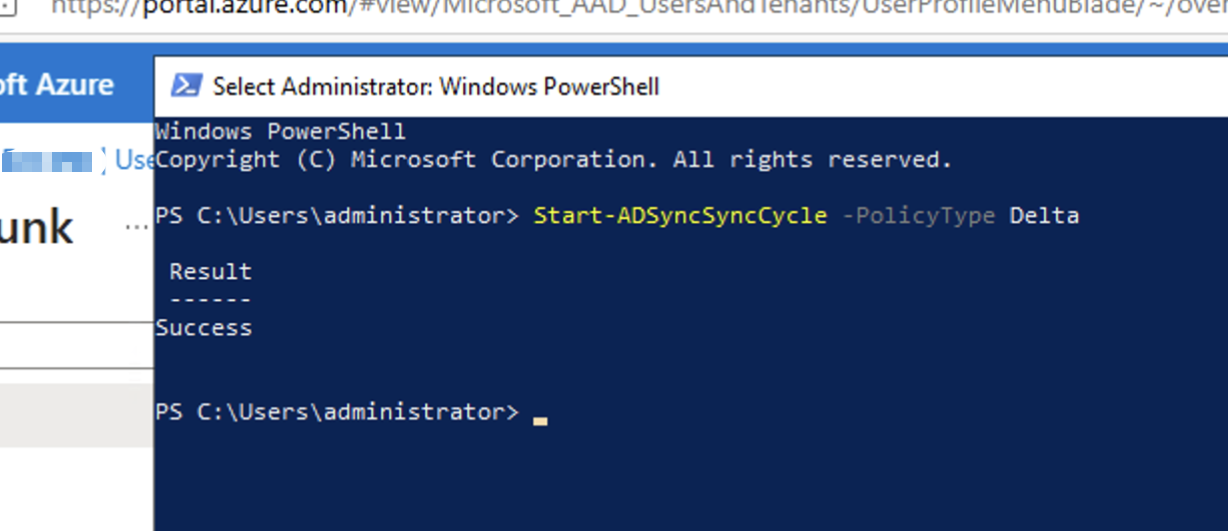

Abra Windows PowerShell con privilegios administrativos en el servidor donde está instalado Microsoft Entra Connect.

-

Ejecute el siguiente comando para disparar un ciclo de sincronización delta.

Start-ADSyncSyncCycle -PolicyType Delta

-

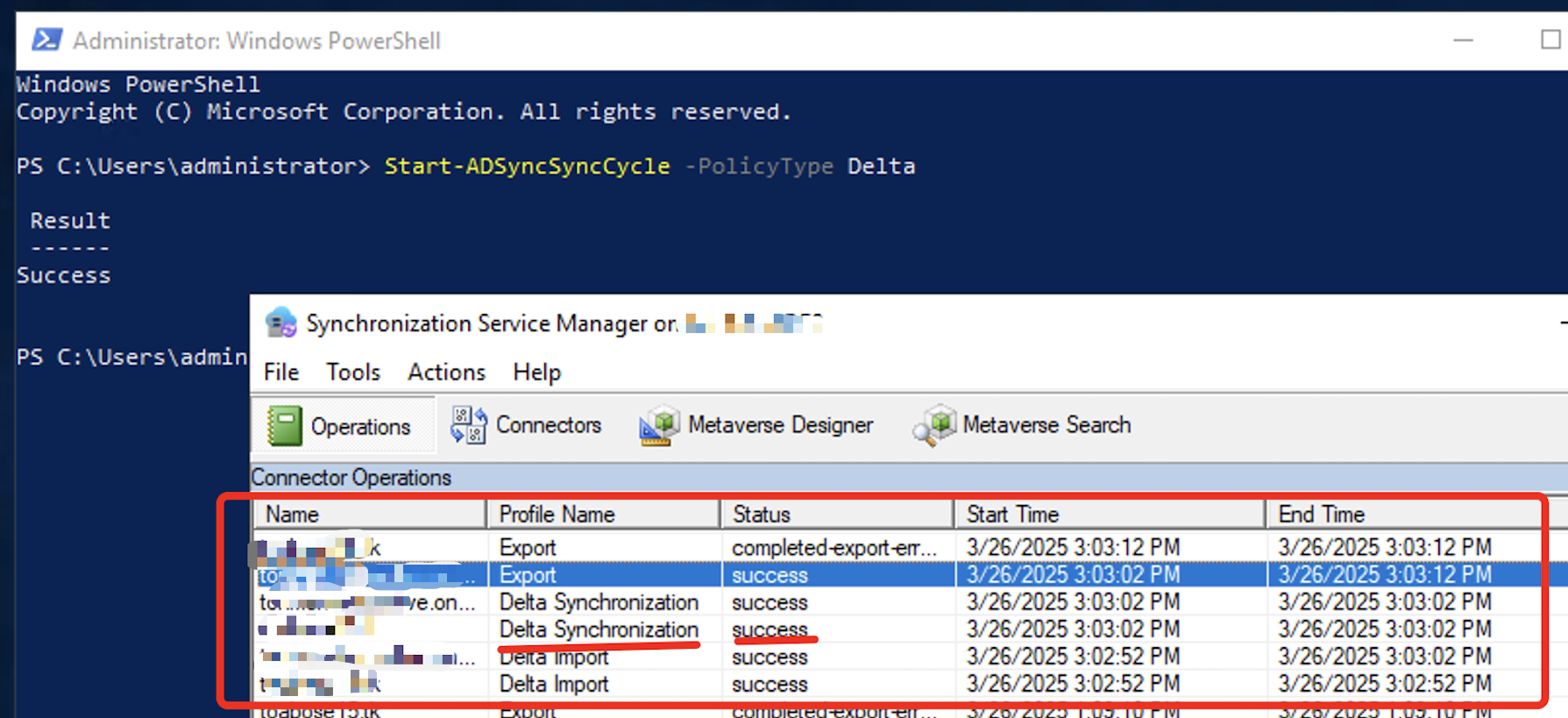

Espere a que se complete la sincronización. Puede revisar el progreso en la herramienta Gestor de servicios de sincronización, que forma parte de Microsoft Entra Connect.

Tarea 1.3: Verificación de la sincronización en el ID de Microsoft Entra

-

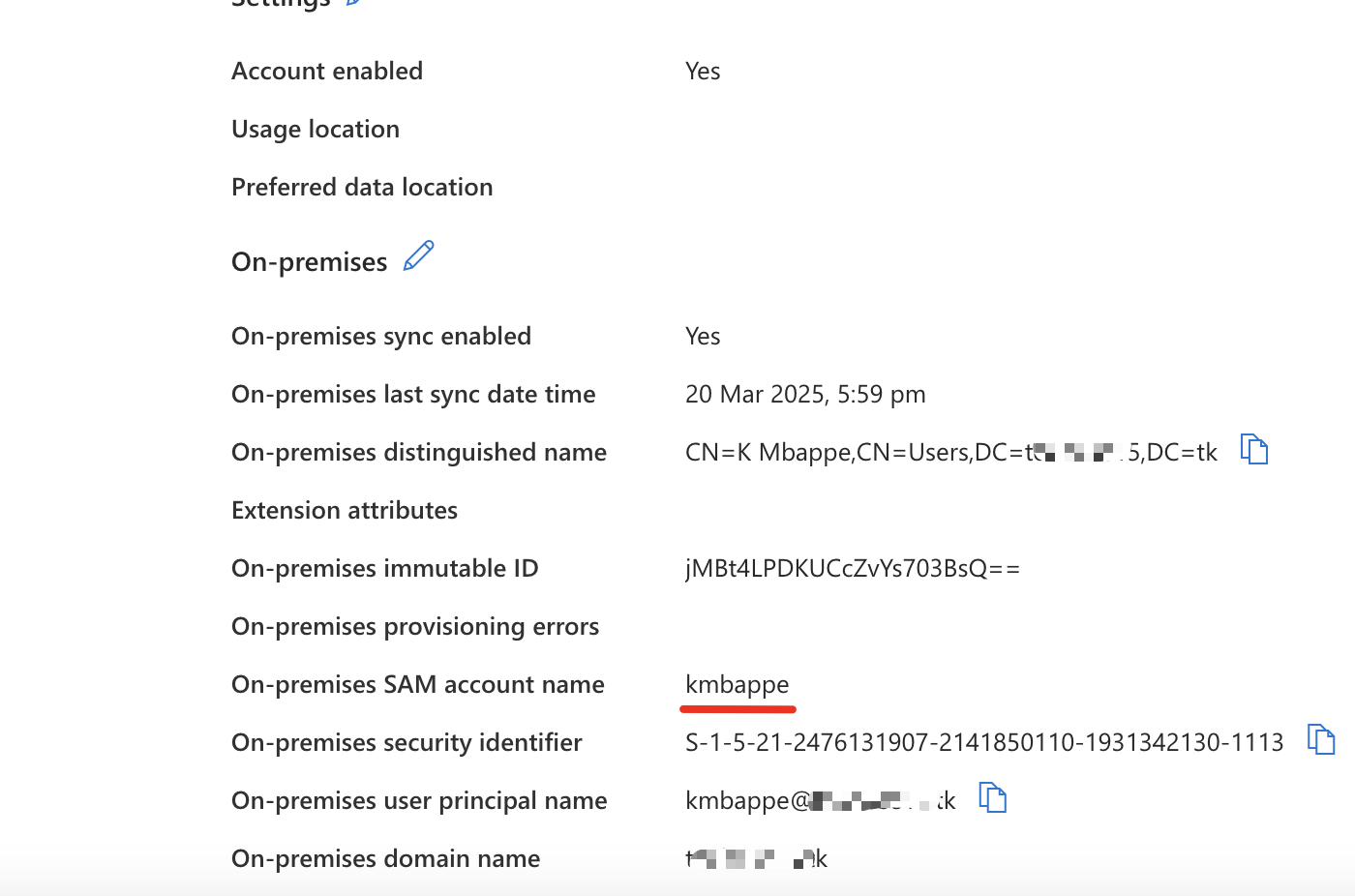

Inicie sesión en Microsoft Entra Admin Center:

https://entra.microsoft.com. -

Vaya a Usuarios y seleccione una cuenta de usuario. Visualice las propiedades del usuario y desplácese hacia abajo para ver los atributos de extensión.

Valide que el valor sAMAccountName está presente como extensión de directorio.

Tarea 2: Reconfiguración de la configuración de aprovisionamiento de SCIM para utilizar el atributo de extensión como nombre de usuario

Tarea 2.1: Navegar a la aplicación de empresa

-

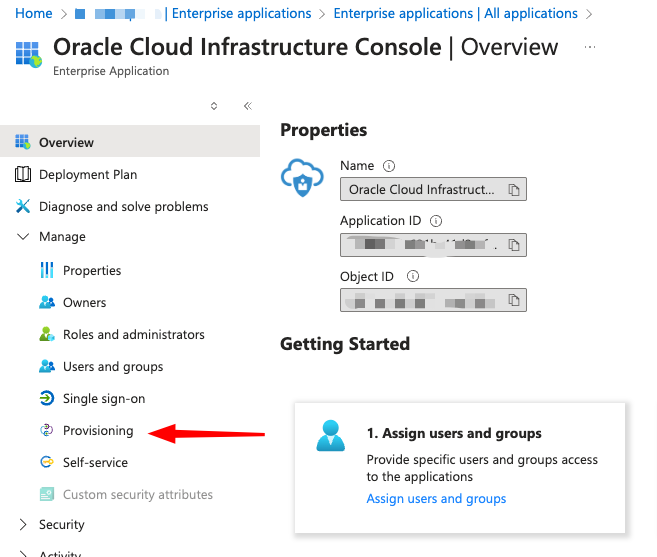

Vaya a Aplicaciones empresariales y seleccione la aplicación para la consola de Oracle Cloud Infrastructure.

-

Seleccione Aprovisionamiento.

Tarea 2.2: Actualización de las Asignaciones de Atributos

-

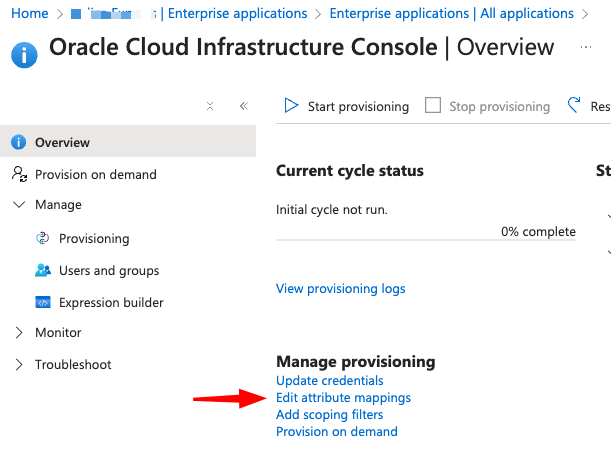

En la sección Visión general, haga clic en Editar asignaciones de atributos.

-

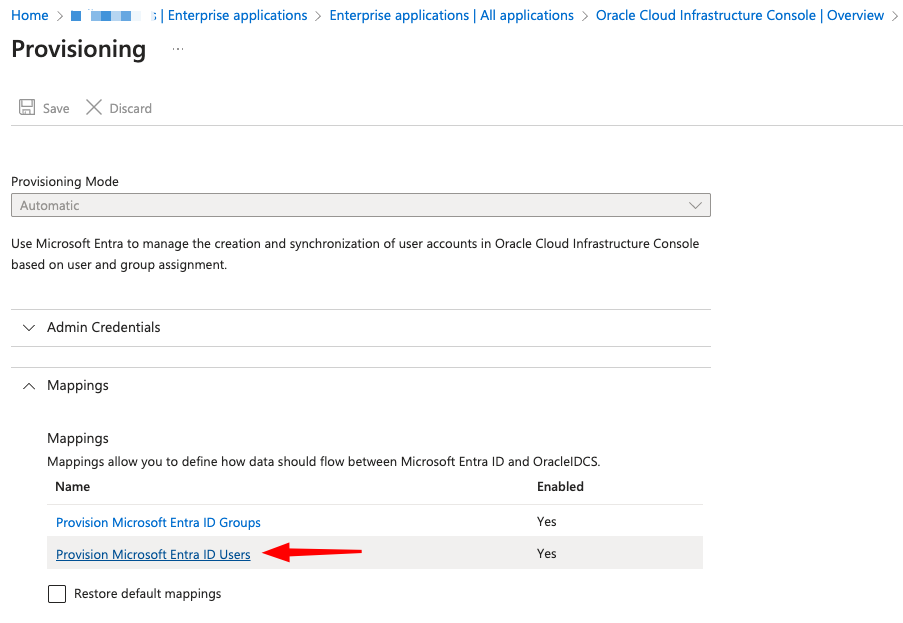

En Asignaciones, haga clic en Aprovisionar usuarios de ID de Microsoft Entra.

-

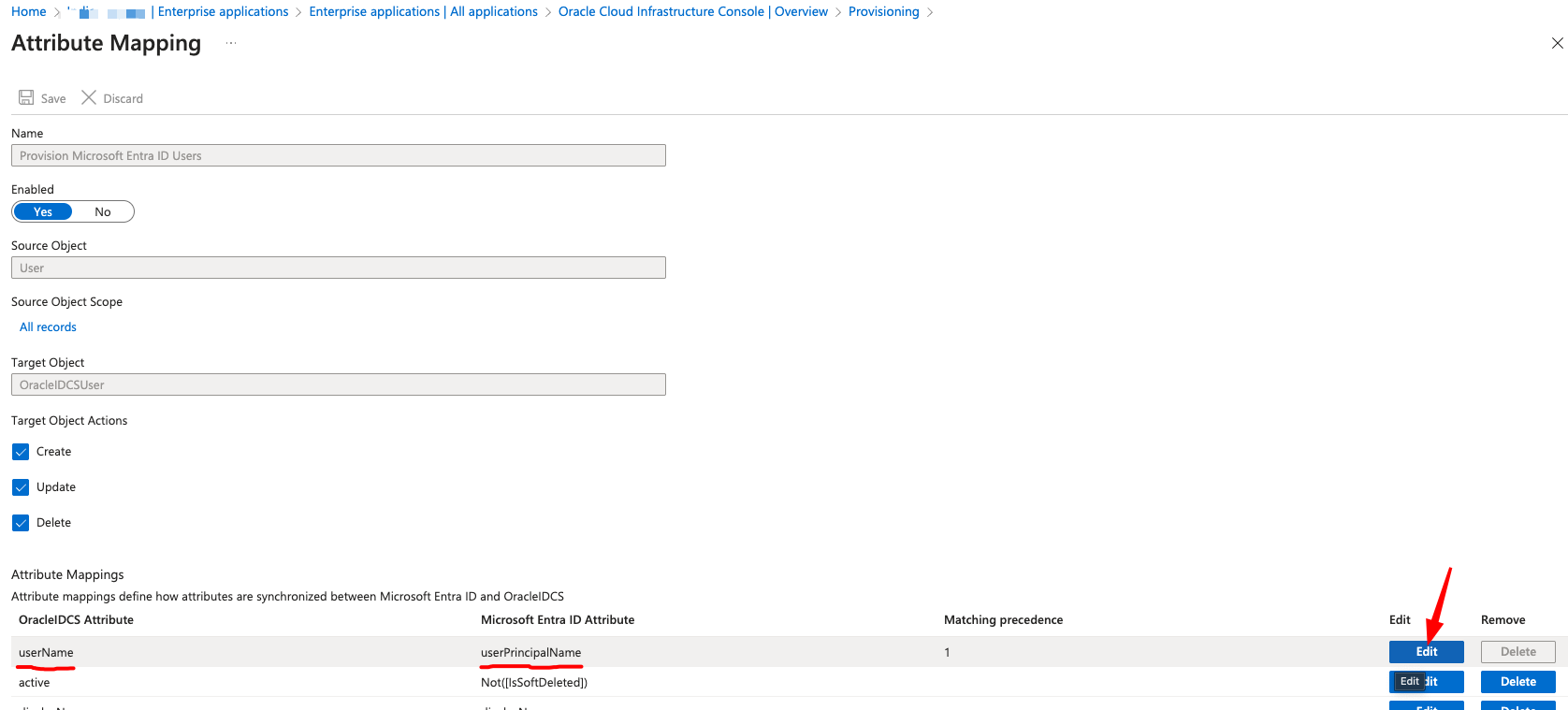

En la lista Asignaciones de atributos, busque la asignación para el atributo de destino userName. Por defecto, se puede asignar al ID de Microsoft Entra

userPrincipalName. Haga clic en Editar en la asignación userName.

-

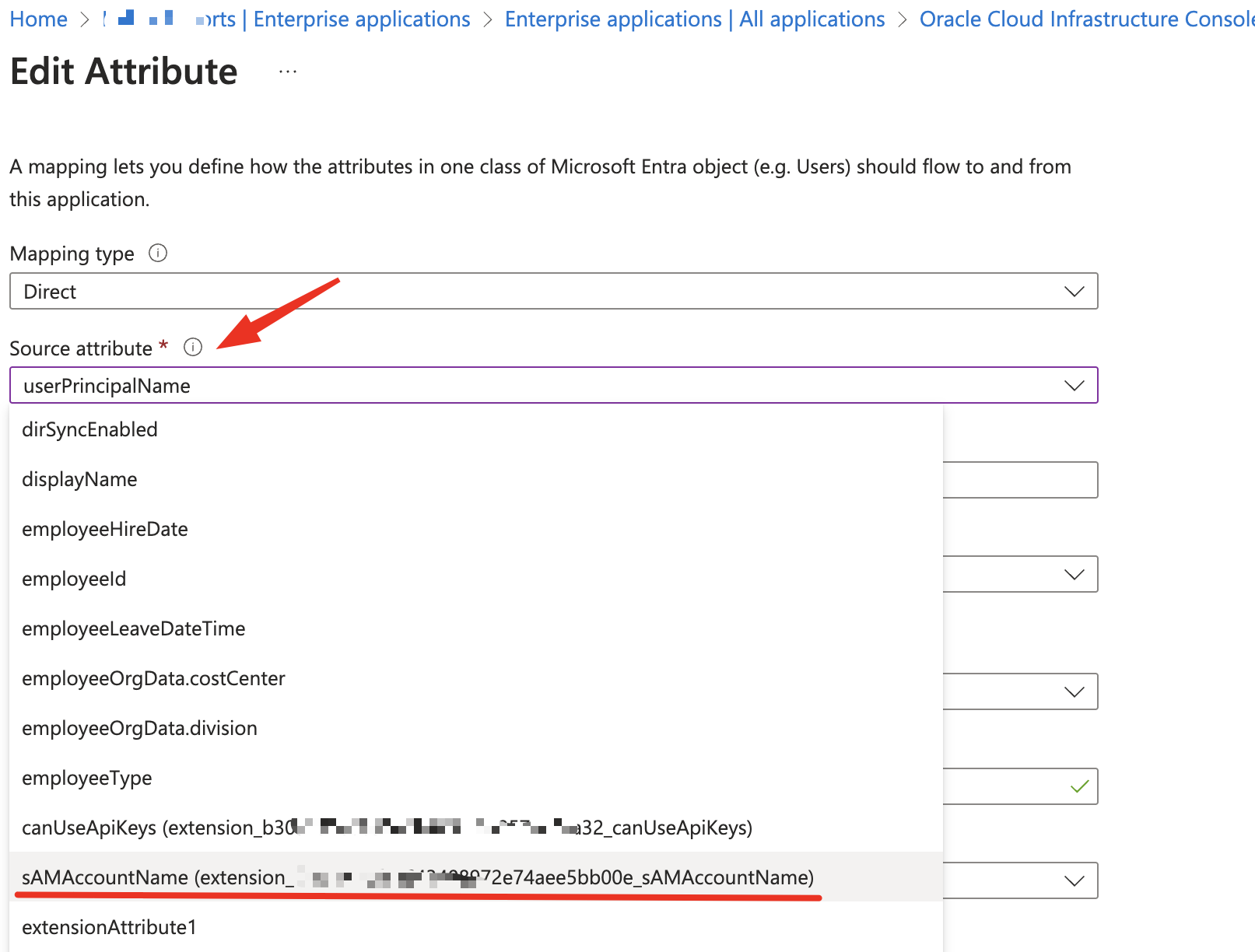

En el menú desplegable Atributo de origen, seleccione extension_XXX_sAMAccountName y haga clic en Aceptar.

-

Haga clic en Guardar. El ciclo de aprovisionamiento tarda un tiempo. Puede esperar a que termine o reiniciar el ciclo.

Tarea 3: Validación y configuración del nombre de usuario para SSO en Oracle Cloud Applications

-

Conéctese a la consola de OCI:

https://cloud.oracle.com. -

Vaya a Identidad y seguridad. En Identidad, seleccione Dominios.

-

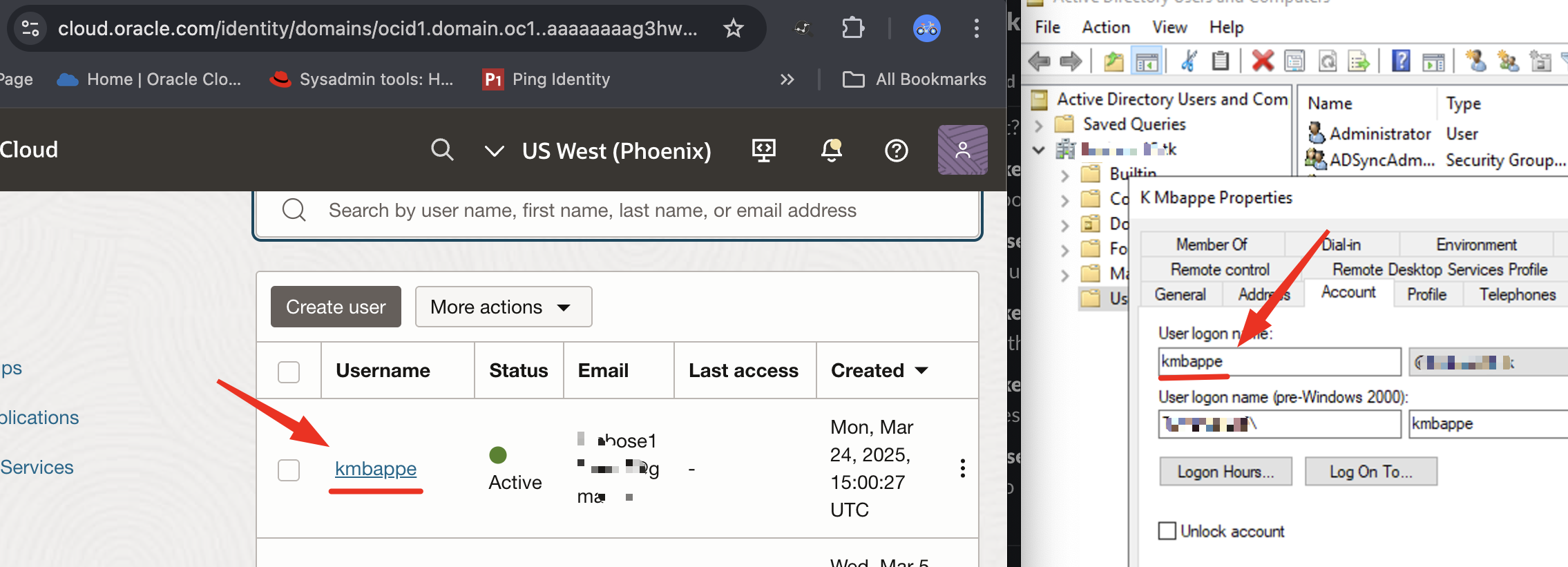

Navegue a los usuarios y verifique que los usuarios se han actualizado con el nombre de usuario correcto.

Escenario 1: Para autenticaciones SSO basadas en SAML

-

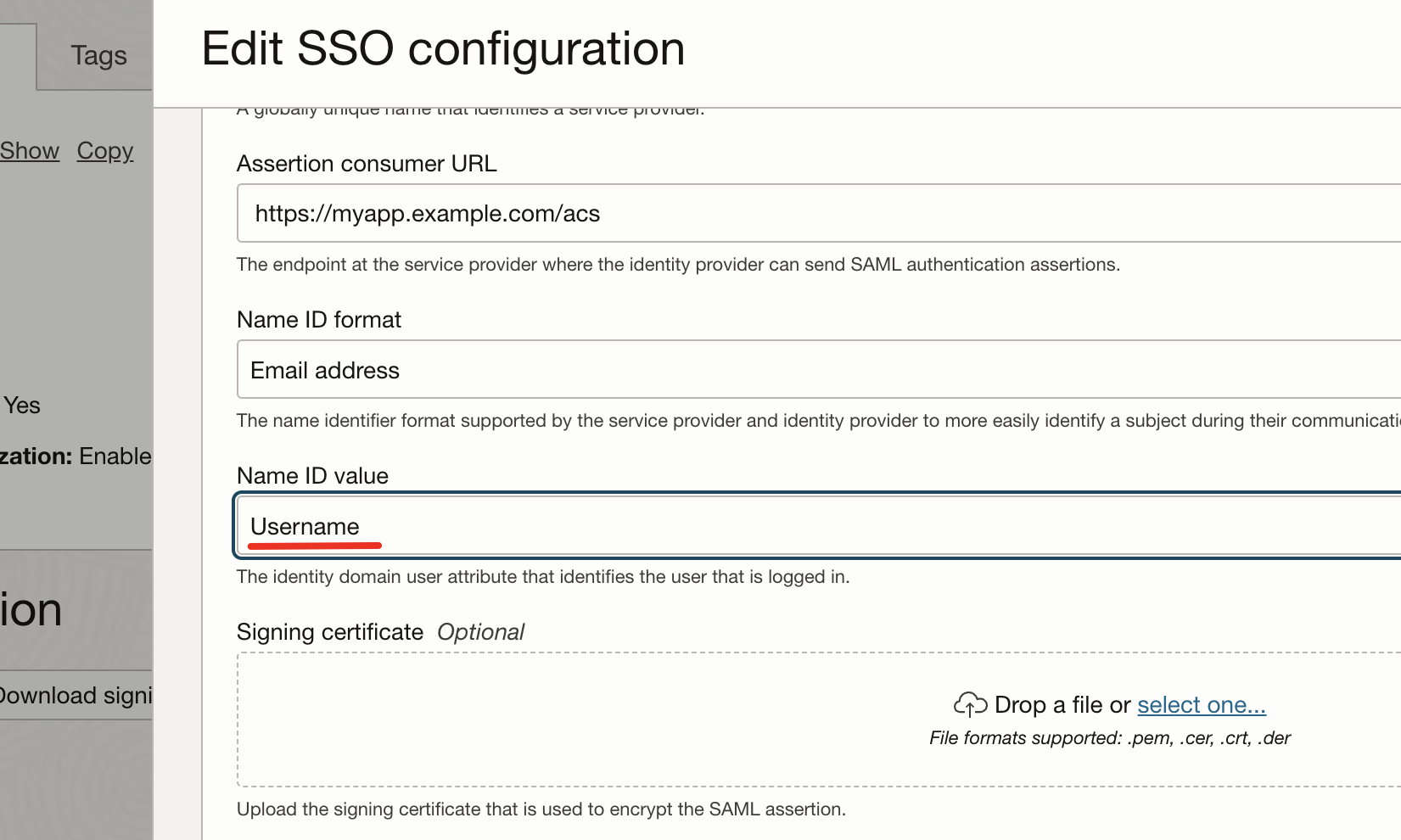

Busque la aplicación SAML en Aplicaciones integradas u Oracle Cloud Services.

-

Haga clic en Editar configuración de SSO y cambie el valor de ID de nombre a Nombre de usuario. Haga clic en Guardar cambios.

Nota: Una buena práctica es rehacer el intercambio de metadatos. Haga clic en Descargar metadatos de proveedor de identidad y compártalos con los propietarios de la aplicación SAML.

Escenario 2: Para la autenticación basada en cabecera HTTP

-

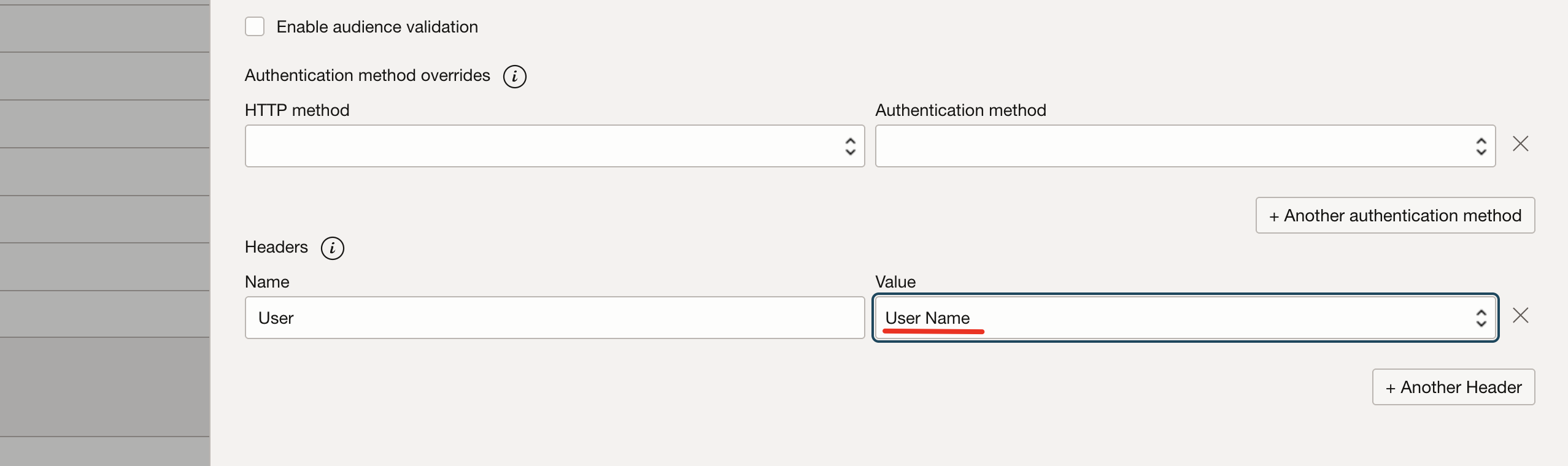

Busque la aplicación empresarial en Aplicaciones integradas.

-

Haga clic en Editar configuración de SSO y vaya a Recursos gestionados. Edite el recurso que está transfiriendo la cabecera.

-

Cambie el par de valores de la cabecera a Nombre de usuario y haga clic en Guardar cambios.

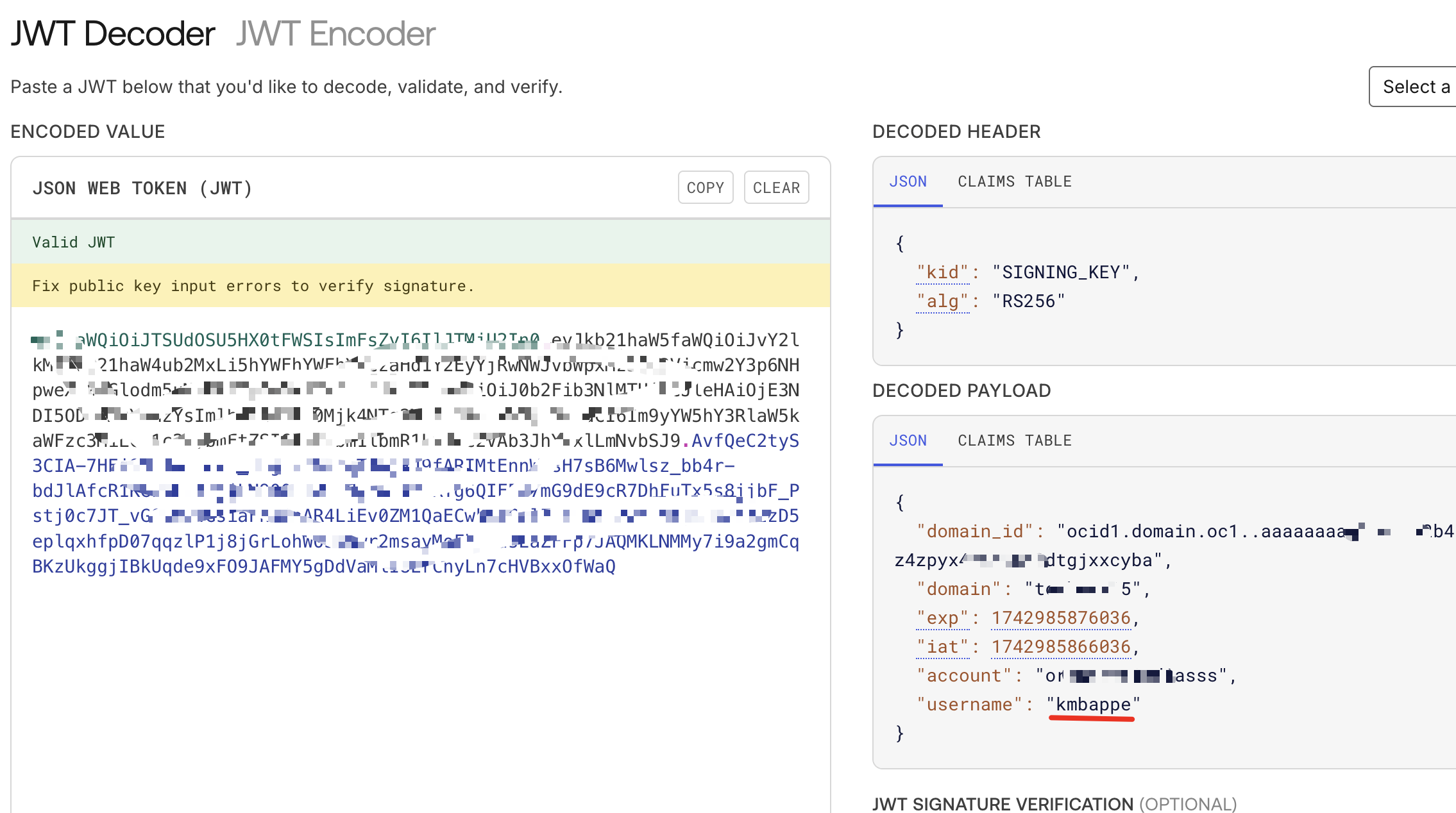

Escenario 3: para autenticaciones basadas en OAuth 2.0/OpenIDConnect

No se necesitan cambios de configuración en OCI IAM. Los tokens de ID emitidos después del cambio reflejarán el nuevo nombre de usuario como se muestra en la siguiente imagen como el JWT descodificado.

Conclusión

Garantizar la coherencia en la identidad del usuario en toda la infraestructura de una organización es crucial para una autenticación y gestión de acceso fluidas. Este enfoque simplificará la gestión de usuarios, mejorará la seguridad y garantizará una integración más fluida entre los entornos locales y en la nube.

Agradecimientos

- Autor: Tonmendu Bose (ingeniero sénior de nube)

Más recursos de aprendizaje

Explore otros laboratorios en docs.oracle.com/learn o acceda a más contenido de formación gratuita en el canal YouTube de Oracle Learning. Además, visite education.oracle.com/learning-explorer para convertirse en un explorador de Oracle Learning.

Para obtener documentación sobre el producto, visite Oracle Help Center.

Set sAMAccountName from Microsoft Active Directory as Username in Oracle Cloud Infrastructure

G30576-01

Copyright ©2025, Oracle and/or its affiliates.