Note:

- Este tutorial requiere acceso a Oracle Cloud. Para registrarse en una cuenta gratuita, consulte Introducción a la capa gratuita de Oracle Cloud Infrastructure.

- Utiliza valores de ejemplo para credenciales, arrendamiento y compartimentos de Oracle Cloud Infrastructure. Al completar el laboratorio, sustituya estos valores por otros específicos de su entorno en la nube.

Proteja sus aplicaciones con OCI Network Firewall y OCI WAF Edge con certificados de cifrado

Introducción

En un entorno dominado por una transformación digital generalizada, garantizar la seguridad de sus aplicaciones no es solo una consideración, sino una prioridad sin concesiones. A medida que las organizaciones migran sus cargas de trabajo a Oracle Cloud Infrastructure (OCI), una estrategia de defensa sólida contra las amenazas cibernéticas se vuelve indispensable. OCI proporciona un conjunto completo de herramientas para fortalecer sus aplicaciones y, en este tutorial, le guiaremos a través del proceso de protección de sus activos digitales mediante OCI Network Firewall y OCI Web Application Firewall (WAF) edge.

¿Por qué es esencial este tutorial?

A medida que sus aplicaciones se comunican con el mundo exterior, se enfrentan al desafío siempre presente de las amenazas de seguridad cibernética. Este tutorial te ayuda a crear una defensa de varias capas, protegiendo tus aplicaciones contra amenazas conocidas y emergentes al aprovechar el poder de OCI Network Firewall y OCI WAF edge. Exploraremos conceptos importantes, incluyendo el soporte multidominio y la generación o renovación de certificados X.509 utilizando herramientas estándar. Además, profundizaremos en el uso del servicio gratuito y ampliamente reconocido Let's Encrypt. Con esto, obtendrá una comprensión completa de las prácticas esenciales para proteger sus aplicaciones.

¿Para quién es este tutorial?

Este tutorial está diseñado para arquitectos en la nube, profesionales de la seguridad y desarrolladores que buscan un conocimiento completo de las funciones de seguridad de Oracle Cloud Infrastructure. Tanto si es un experimentado profesional de la nube como si acaba de comenzar su transición a la seguridad en la nube, este tutorial le proporcionará las habilidades necesarias para crear una defensa sólida en torno a sus aplicaciones.

Qué es OCI Network Firewall

Oracle Cloud Infrastructure Network Firewall representa un servicio de firewall gestionado de vanguardia que se crea con Palo Alto Networks. Es una tecnología de firewall de próxima generación (NGFW). Ofrece capacidades de firewall basadas en aprendizaje automático para proteger sus cargas de trabajo de OCI y es fácil de consumir en OCI. Como oferta de firewall como servicio nativa de OCI, OCI Network Firewall le permite aprovechar las funciones de firewall sin necesidad de configurar y gestionar una infraestructura de seguridad adicional. La instancia de OCI Network Firewall es altamente escalable con alta disponibilidad incorporada y se puede crear en una red virtual en la nube (VCN) y una subred de su elección.

El servicio OCI Network Firewall proporciona estadísticas detalladas sobre el flujo de datos que entran en sus entornos en la nube, abordando tanto la comunicación entrante como entre subredes o entre VCN. En esencia, ofrece visibilidad del tráfico de red Norte-Sur y el tráfico de red Este-Oeste. Para obtener más información, consulte Firewall de red de OCI.

Qué es OCI Web Application Firewall Edge

OCI WAF edge es un servicio de Web Application Firewall basado en la nube. Protege las aplicaciones web de amenazas en línea como la inyección SQL y los ataques DDoS filtrando el tráfico malicioso en el borde de la red, mejorando la seguridad. Para obtener más información, consulte OCI Web Application Firewall.

Arquitectura

Esta arquitectura propuesta incluirá una protección total para las cargas de trabajo de arrendamiento mediante los siguientes componentes.

-

Políticas de perímetro de OCI WAF: este WAF es una entidad externa que protegerá cualquier punto final y origen de IP pública (en la terminología de WAF, los servidores web de destino se denominan orígenes).

-

Equilibrador de carga de OCI: este equilibrador de carga solo recibirá solicitudes de IP públicas de perímetro de OCI WAF; por lo tanto, debe configurar el equilibrador de carga, los servidores o los orígenes para aceptar tráfico de los servidores de perímetro de OCI WAF. Aquí está el rango de CIDR público de los servidores perimetrales de OCI WAF: Rangos de CIDR. En esta arquitectura, utilizaremos NSG para aceptar solo el tráfico público de esos rangos de CIDR.

-

Firewall de red de OCI: también conocido como firewall de última generación, firewall de red de OCI y WAF que trabajan en conjunto, creará una defensa de varias capas. Si una capa pierde una amenaza, la otra podría atraparla, proporcionando una postura de seguridad más robusta.

Diagrama de Flujo de Datos

El flujo de datos de red se puede ver fácilmente en el siguiente diagrama de red, las solicitudes entrantes en líneas de puntos verdes y las respuestas en líneas de puntos rojos.

En este diagrama se cumplen las mejores prácticas para desplegar el firewall de red de OCI para el tráfico Norte-Sur. En la etapa inicial, el tráfico entrante (que se representa en verde y funciona en la capa 7) se dirige a través del firewall de capa 7 de perímetro de OCI WAF. El perímetro de OCI WAF realiza la terminación y la respuesta de las conexiones TLS/SSL, iniciando posteriormente una conexión TLS/SSL secundaria a OCI, actuando como agente de usuario de extremo a extremo.

Tras el flujo de red, el tráfico pasa al gateway de Internet de OCI desde el perímetro de OCI WAF. En el gateway de Internet, se ha configurado una tabla de enrutamiento para redirigir el tráfico hacia una dirección IP privada en la que se encuentra el firewall de red de OCI. Cabe destacar que OCI Network Firewall recibe el tráfico sin problemas sin terminar la conexión TLS/SSL. OCI Network Firewall aplica perfiles de descifrado para descifrar el tráfico TLS, lo que permite una inspección profunda de paquetes. Para obtener más información, consulte Uso de OCI Network Firewall para el descifrado SSL.

Una vez que OCI Network Firewall inspecciona minuciosamente el tráfico, avanza al equilibrador de carga de OCI. El equilibrador asume la responsabilidad de terminar y responder a la conexión TLS/SSL. Ejecuta el enrutamiento de equilibrio de carga y, posteriormente, inicia una conexión secundaria al servidor backend seleccionado.

Para el tráfico de retorno de los servidores backend, los servidores backend responden inicialmente al equilibrador de carga de OCI (ilustrado en rojo y que funciona en la capa 7). Al acceder a los equilibradores de carga, una tabla de enrutamiento dentro de la subred del equilibrador de carga redirige el tráfico de vuelta a una IP privada donde se encuentra el firewall de red de OCI. Esto permite a OCI Network Firewall inspeccionar las respuestas de forma integral. Una vez que OCI Network Firewall completa la inspección, vuelve al gateway de Internet en función de los comandos de la tabla de enrutamiento asociados a la subred de firewall de última generación (NGFW).

Posteriormente, el tráfico que vuelve llega al perímetro de OCI WAF para la inspección final de las respuestas. Una vez que el perímetro de OCI WAF completa la inspección, devuelve el tráfico de forma segura al usuario en Internet.

Objetivos

El objetivo principal de este tutorial es capacitar a los usuarios para fortalecer sus cargas de trabajo en la nube mediante la configuración eficaz del perímetro de OCI WAF junto con OCI Network Firewall. Al incorporar certificados X.509 firmados de Let's Encrypt para el front-end perimetral de OCI WAF, los usuarios pueden garantizar una conexión segura y validada. El tutorial guía a los usuarios en la implantación de las mejores prácticas de OCI Network Firewall para el tráfico Norte-Sur, el despliegue de una aplicación OCI Load Balancer. En particular, esta configuración designa estratégicamente el perímetro de OCI WAF como el único componente que utiliza un certificado no autofirmado: vamos a cifrar el certificado, mientras que otros elementos que emplean la seguridad de capa de transporte (TLS) utilizan certificados autofirmados sin complicaciones, que son más fáciles de gestionar.

Además, demostraremos el uso de varios subdominios en el perímetro de OCI WAF y OCI Network Firewall, configuraremos el perímetro de OCI WAF para aceptar dominios comodín y utilizar dominios comodín en certificados X.509.

-

Tarea 1: Despliegue del perímetro de OCI Web Application Firewall (WAF).

-

Tarea 2: Configuración de DNS para OCI WAF Edge.

-

Tarea 3: Activación del soporte HTTPS para OCI WAF Edge.

-

Tarea 4: Firmar el certificado del servidor con Let's Encrypt.

-

Tarea 5: Configuración de OCI Load Balancer.

-

Tarea 6: Configuración de OCI Network Firewall.

-

Tarea 7: Configurar el enrutamiento de OCI.

Requisitos

-

Un arrendamiento activo de OCI. Debe tener los permisos necesarios para crear y gestionar recursos de red en OCI.

-

Conocimientos básicos del sistema operativo Linux, OCI y Oracle Linux, incluido cómo instalar y configurar software en Linux.

-

Conocimientos avanzados sobre cómo utilizar la consola de OCI o la interfaz de línea de comandos de Oracle Cloud Infrastructure (CLI de OCI) para crear y gestionar recursos de red.

-

Conocimientos avanzados sobre cómo utilizar y configurar OCI Network Firewall y OCI WAF edge.

-

Una buena comprensión de la tecnología SSL / TLS y los certificados digitales X.509. Para obtener más información, consulte esta guía recomendada para profundizar en los certificados X.509: X509 Certificates y SSL/TLS: Understand TLS/SSL encryption technology.

Tarea 1: Despliegue del perímetro de OCI Web Application Firewall (WAF)

El primer componente que vamos a desplegar es el perímetro de WAF.

-

Conéctese a la consola de OCI y haga clic en Web Application Firewall.

-

En Políticas, haga clic en Crear política de WAF e introduzca la siguiente información.

Para crear un perímetro de OCI WAF, haga clic en Utilizar el flujo de trabajo antiguo aquí si necesita proteger sus aplicaciones web no de OCI. Por defecto, se crea una política de WAF local que resulta útil para asociarla a equilibradores de carga. El enfoque de este tutorial se centra en el perímetro de OCI WAF (conocido como WAF de flujo de trabajo heredado) que es un elemento externo de OCI que permitirá proteger los orígenes de OCI y no OCI (servidores IP públicos). Tenga en cuenta que el perímetro de OCI WAF es un producto diferente en comparación con la política local de OCI WAF con funciones como la gestión de bots (comprobación de Captcha, comprobación de JavaScript, comprobación de interacción humana, etc.) y reglas de almacenamiento en caché (similar al mecanismo de almacenamiento en caché de CDN).

-

En Crear política de perímetro, introduzca la información necesaria.

En este punto, dos conceptos cruciales requieren aclaración.

-

Dominios: el dominio de borde de WAF indica el dominio de Internet al que puede acceder el público para acceder al servicio web (por ejemplo:

www.myexamplewebshop.com). Este dominio sirve como punto de conexión principal para todos los usuarios, incluidos los que utilizan dispositivos móviles y computadoras portátiles. Este dominio solo soporta los puertos TCP http80https443por defecto.En los dominios, puede agregar el dominio principal del sitio web (por ejemplo:

www.example.com) y seguir agregando más dominios adicionales (app1.example.com,customer1.example.com, etc.). En caso de que desee agregar un dominio comodín, deberá utilizar la CLI de OCI para agregarlo manualmente. La forma más rápida de acceder a la CLI de OCI es a través de las herramientas de desarrolladores de OCI, Cloud Shell, donde tendrá acceso a un terminal basado en explorador web desde la consola de OCI, con un shell de Linux preconfigurado con la última versión de la CLI de OCI y una serie de herramientas útiles. Para obtener más información, consulte Interfaz de línea de comandos (CLI) de OCI y OCI Cloud ShellPara agregar un dominio comodín como dominio adicional, abra OCI Cloud Shell y ejecútelo.

oci waas waas-policy update --additional-domains '["*.yourmaindomain.xxx"]' --waas-policy-id your-WAF-policy-ID ( You can get your policy ID from OCI Web Console->Web application firewall->Policies->Policy details -> Policy Information Tab -> OCID )Al utilizar dominios comodín, la política de WAF podrá recibir solicitudes http(s), incluidos los subdominios, como

\*.example.com. Por ejemplo:myapp1.example.com,mycustomer2.example.com, etc. -

Origen de WAF: tenemos el origen del borde de WAF. El origen hace referencia a los servidores web reales situados detrás del WAF. En la terminología de WAF, el origen significa que se están protegiendo los servidores de destino finales. Estos orígenes deben comunicarse exclusivamente con los servidores perimetrales de WAF responsables de su protección. Garantizar que los servidores de origen respeten esta protección es imprescindible, normalmente se logra en OCI a través de listas de seguridad o grupos de seguridad de red (NSG) que permiten el acceso exclusivamente desde IP de origen de perímetro de OCI WAF designadas. Para obtener más información, consulte Protección del WAF. Normalmente, introduzca aquí las direcciones IP públicas o los FQDN de sus servidores web u orígenes reales. Sin embargo, en este tutorial, utilizaremos la dirección IP pública del equilibrador de carga flexible. Si ya se ha creado un equilibrador de carga, puede utilizar su dirección IP pública como origen de WAF. De lo contrario, puede agregar inicialmente cualquier dirección IP y actualizarla más tarde una vez que haya creado el equilibrador de carga público.

Podrá crear diferentes grupos de origen con varios orígenes por grupo y realizar el equilibrio de carga entre ellos (IP_Hash, Round_robin, Sticky_Cookie), incluidas comprobaciones de estado periódicas. Para obtener más información, consulte Gestión de origen. Además, en las opciones de origen avanzadas, podrá cambiar los puertos TCP http

80https443por defecto (solo para orígenes, no para dominios).

-

-

Haga clic en Create Edge Policy. Tardará aproximadamente 2 minutos y veremos Creating. Después de eso, obtendremos ACTIVE, para que podamos seguir configurando OCI WAF.

Tarea 2: Configuración de DNS para el perímetro de OCI WAF

Ahora, tenemos una configuración básica del perímetro de OCI WAF en funcionamiento. Para asegurarnos de que los dominios principales y adicionales (incluido el comodín) se redirigen a los servidores perimetrales de OCI WAF, necesitamos configurar el servidor DNS que aloja el dominio con el CNAME correspondiente que se muestra en la consola.

En este tutorial, estamos utilizando el servidor DNS público de OCI, agregando CNAME para el valor propuesto, como se muestra en la siguiente imagen.

Una vez configurado y publicado, cualquier intento de conexión a \*.example.com se redirigirá a los servidores perimetrales de OCI WAF para la inspección de capa 7 en www-example-com.o.waas.oci.oraclecloud.net. Una vez realizada la inspección, el perímetro de OCI WAF equilibrará la carga hacia los orígenes configurados con tráfico limpio después de la inspección de WAF.

Tarea 3: Activación del soporte HTTPS para OCI WAF Edge

En esta tarea, activaremos el soporte HTTPS en nuestro perímetro de OCI WAF. Hoy en día, casi todos los servicios web requieren una implementación segura de HTTP o HTTPS, confiando en conexiones SSL / TLS. Es crucial tener una comprensión sólida de los conceptos de TLS/SSL, incluida la gestión X.509, para permitir de manera efectiva el soporte HTTPS no solo en el perímetro de OCI WAF, sino también en los próximos componentes de software que se analizan en este tutorial.

-

Vaya a la consola de OCI y, en Política de perímetro, haga clic en Configuración.

-

Para activar HTTPS, haga clic en Activar soporte de HTTPS.

Aquí, debe cargar el certificado de servidor con su clave privada. Este certificado representará el dominio principal y los dominios adicionales que elija durante la creación del perímetro de OCI WAF, por lo que es crucial que los campos de nombre común y nombre alternativo de asunto (SAN) del certificado incluyan estos dominios. Para obtener más información, consulte Definición del Nombre Alternativo del Asunto del Certificado SSL.

Si utiliza un certificado autofirmado, que no está firmado por una autoridad de certificación pública, seleccione Certificado autofirmado. Al cargar un certificado firmado por una CA pública, es importante asegurarse de cargar todo el certificado de cadena. Un certificado de cadena consta de una lista de certificados, que normalmente comienza con un certificado de entidad final, el certificado de servidor y su clave pública, seguido de uno o más certificados de CA (intermediarios) y, opcionalmente, concluye con un certificado de CA raíz (autofirmado).

Tarea 4: Firma del certificado del servidor con Let's Encrypt

En este tutorial, utilizaremos un servicio de CA público gratuito llamado Let's Encrypt para firmar nuestro certificado de servidor. Por lo tanto, el certificado de cadena aparecerá como sigue:

1.-End-user Certificate - Issued to: *.example.com; Issued By: Let’s Encrypt R3

2.-Intermediate Certificate 1 - Issued to: Let’s Encrypt R3 (RSA 2048, O = Let's Encrypt, CN = R3); Issued By: Signed by ISRG Root X1:ISRG Root X1 (RSA 4096, O = Internet Security Research Group, CN = ISRG Root X1)

3.-Root certificate - Issued by and to: ISRG Root X1 (RSA 4096, O = Internet Security Research Group, CN = ISRG Root X1) , Selfsigned

In PEM format:

-----BEGIN CERTIFICATE-----

MDIxCzAJBgNVBAYTAlVTMRYwFAYDVQQKEw1MZXQncyBFbmNyeXB0MQswCQYDVQQD

EwJSMzAeFw0yNDAxMTUxNjAyMTNaFw0yNDA0MTQxNjAyMTJaMBgxFjAUBgNVBAMM

DSouZnd0ZXN0LnNpdGUwggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEKAoIBAQC1

3NkuEB3r0m/cIWjYBvXEg8QAcib3QjkGO2YwDRu9IwjyxTYTqiWp0F8ZYh2hM1zP

...xxxx

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

oIEdyb3VwMRUwEwYDVQQDEwxJU1JHIFJvb3QgWDEwHhcNMjAwOTA0MDAwMDAw

WhcNMjUwOTE1MTYwMDAwWjAyMQswCQYDVQQGEwJVUzEWMBQGA1UEChMNTGV0J3Mg

RW5jcnlwdDELMAkGA1UEAxMCUjMwggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEK

AoIBAQC7AhUozPaglNMPEuyNVZLD+ILxmaZ6QoinXSaqtSu5xUyxr45r+XXIo9cP

R5QUVTVXjJ6oojkZ9YI8QqlObvU7wy7bjcCwXPNZOOftz2nwWgsbvsCUJCWH+jdx

sxPnHKzhm+/b5Dt....XXXX

-----BEGIN CERTIFICATE-----

oOFTJOwT2e4ZvxCzSow/iaNhUd6shweU9GNx7C7ib1uYgeGJXDR5

bHbvO5BieebbpJovJsXQEOEO3tkQjhb7t/eo98flAgeYjzYIlefiN5YNNnWe+w5y

sR2bvAP5SQXYgd0FtCrWQemsAXaVCg/Y39W9Eh81LygXbNKYwagJZHduRze6zqxZ

Xmidf3LWicUGQSk+WT7dJvUsWqNMQB9GoZm1pzpRboY7nn1ypxIFeFntPlF4

FQsDj43QLwWyPntKHEtzBRL8xurgUBN8Q5N0s8p0544fAQjQMNRbcTa0B7rBMDBc

SLeCO5imfWCKoqMpgsy6vYMEG6KDA0Gh1gXxG8K28Kh8hjtGqEgqiNx2mna/H2ql

PRmP6zjzZN7IKw0KKP/32+IVQtQi0Cdd4Xn+GOd....xxx

-----END CERTIFICATE-----

Por lo tanto, antes de usar Let's Encrypt, necesitamos instalar cierto software que nos ayude a crear nuestro certificado Let's Encrypt o firmar una CSR para firmar. Para obtener más información, consulte Vamos a cifrar.

Para la firma, vamos a utilizar certbot de Let's Encrypt. Para obtener más información sobre las instrucciones de configuración, consulte Configurar instrucciones. Para instalarlo en Oracle Linux, consulte Let's Encrypt - Free Certificates on Oracle Linux (CertBot).

Una vez que haya instalado certbot, puede crear fácilmente un certificado x.509 firmado ejecutando el siguiente comando.

sudo certbot certonly --manual --preferred-challenges=dns --email YOUR EMAIL ADDRESS --server https://acme-v02.api.letsencrypt.org/directory --agree-tos -d *.example.com --key-type rsa

Dado que estamos utilizando un dominio comodín (_.example.com), certbot requiere una comprobación para confirmar la propiedad de _.example.com. Elegimos la comprobación de DNS mediante la opción -preferred-challenges=dns. Durante la ejecución de certbot, obtendremos un mensaje sobre la comprobación de DNS como se muestra en la siguiente imagen.

Como estamos utilizando un servicio DNS de OCI, solo creamos un registro txt en la zona example.com.

Ahora, certbot debe finalizar el proceso, lo que le permitirá obtener el certificado de usuario final, completo con la cadena de CA completa y su clave privada correspondiente. A continuación, puede cargarlos en el menú HTTPS de OCI WAF en la tarea 3.

Una vez que haya cargado los certificados acaba de firmar en la tarea 3, verá un mensaje Tiene 1 cambio sin publicar. Haga clic en Publicar todo, esto puede tardar entre 20 y 30 minutos aproximadamente.

En este punto, el perímetro de OCI WAF está configurado para recibir tráfico HTTPS. Más adelante, cuando se cree OCI Load Balancer, deberá obtener la IP pública del equilibrador de carga y definirla en el origen de perímetro de OCI WAF.

Tarea 5: Configuración de OCI Load Balancer

Después de completar la configuración del perímetro de OCI WAF, nuestro siguiente objetivo es desplegar el equilibrador de carga de OCI en las capas 4 a 7, también conocido como equilibrador de carga flexible de OCI, para que sirva como origen de servicio orientado al público para el perímetro de OCI WAF. Es importante tener en cuenta que OCI Load Balancer ofrece la capacidad de activar y asociar un WAF de OCI interno o regional, proporcionando funciones de WAF. Sin embargo, cabe mencionar que esta región de OCI WAF es un producto distinto con su propio conjunto único de funciones. Este tutorial se centra específicamente en la implantación perimetral de OCI WAF.

-

Abra la consola de OCI, haga clic en Red y Equilibrador de carga.

-

Haga clic en Crear equilibrador de carga, introduzca la siguiente información y haga clic en Siguiente.

- Nombre de equilibrador de carga: introduzca el nombre del equilibrador de carga.

- Seleccionar tipo de visibilidad: seleccione el equilibrador de carga público. Recuerde que el perímetro de OCI WAF solo protege los orígenes de IP pública.

- Ancho de banda: seleccione la unidad del equilibrador de carga y otros detalles de configuración.

- Seleccionar red: seleccione una VCN con al menos dos subredes públicas; una para OCI Load Balancer y otra para OCI Network Firewall.

Como se describe en Arquitectura, asegúrese de que el equilibrador de carga solo acepte tráfico del rango de servidores perimetrales de OCI WAF. Consulte Rangos de CIDR.

Para ello, puede aplicar reglas de firewall en el grupo de seguridad de red (NSG), hacer clic en Usar grupos de seguridad de red para controlar el tráfico y utilizar un NSG o configurar la lista de seguridad de subred del equilibrador de carga.

-

Omita la sección Seleccionar backends, ya que agregaremos servidores backend más adelante una vez creado el equilibrador de carga y haga clic en Siguiente.

-

En Configurar listener, introduzca la siguiente información y haga clic en Siguiente.

Configuraremos los listeners del equilibrador de carga de solicitudes entrantes, esencialmente el punto de entrada principal del equilibrador de carga donde recibimos todas las conexiones del mundo exterior. Tendremos que configurar HTTPS para HTTP seguro en el puerto por defecto

443, lo que inevitablemente requiere el uso de certificados X.509 (certificados SSL). Al utilizar HTTPS, nos aseguraremos de que todas las conexiones estén cifradas de forma segura.En un escenario típico en el que el equilibrador de carga público sirve como punto de entrada principal para los usuarios finales en Internet, es imperativo cargar certificados SSL firmados por una autoridad de certificación (CA) pública de buena reputación, como Digicert, Global Sign, Let's Encrypt y otros. Además, estos certificados expuestos a Internet deben renovarse cerca de sus fechas de caducidad para garantizar que los clientes no encuentren mensajes innecesarios como ¡Su conexión no es privada! ERR_CERT_DATE_INVALID.

En este tutorial, estamos utilizando el perímetro de OCI WAF como punto de entrada principal para los usuarios que acceden a los servicios web en Internet. Los equilibradores de carga públicos, que son donde se originan nuestros servicios, se colocarán detrás del perímetro de OCI WAF, lo que significa que solo recibirán tráfico de nodos perimetrales de OCI WAF. Debido a esta configuración, no es necesario cargar un certificado SSL de una autoridad de certificación pública en el equilibrador de carga. En su lugar, podemos instalar fácilmente un certificado SSL autofirmado sin fecha de caducidad o uno muy largo, lo que simplifica la gestión.

Es importante tener en cuenta que el perímetro de OCI WAF no inspeccionará los detalles de los certificados SSL recibidos del equilibrador de carga, como el nombre común o el nombre alternativo del asunto, ni inspeccionará la firma del certificado. Sin embargo, seguirá estableciendo una conexión segura y cifrada entre el perímetro de OCI WAF y el origen de destino del equilibrador de carga de OCI.

Hemos creado un certificado autofirmado mediante cualquier herramienta externa, como openssl o XCA. También puede utilizar el servicio gestionado de certificados de Oracle que está integrado con OCI Load Balancer. En este tutorial, hemos utilizado XCA para crear el certificado autofirmado y cargarlo manualmente en OCI Load Balancer, junto con su clave privada. El certificado autofirmado cargado utiliza cualquier nombre común o SAN y tiene un tiempo de caducidad de 50 años. OCI WAF no inspeccionará esa información.

-

La opción Gestionar registro es una configuración opcional y no está incluida en el ámbito de este tutorial. Haga clic en Ejecutar.

-

Transcurridos unos minutos, se creará el equilibrador de carga. Ahora, necesitamos configurar los servidores backend. Puesto que SSL se utilizará para los servidores backend, primero debemos crear al menos un certificado en la sección de certificados del equilibrador de carga que se utilizará para configurar la conexión SSL para los servidores backend. Como se ha descrito anteriormente, este paquete de certificados se puede crear manualmente con herramientas de terceros o puede utilizar el servicio de gestión de certificados de OCI. Para este tutorial, utilizaremos la herramienta XCA.

Vaya a Red, Equilibradores de carga, Equilibrador de carga, Detalles de equilibrador de carga y Certificados.

-

En la sección Certificado, seleccione Recurso de certificado como Certificado de gestión de equilibrador de carga y haga clic en Agregar certificado.

Agregue el certificado de CA raíz o intermedio público de CA que ha utilizado para firmar los certificados SSL del servidor backend. Como recordatorio, hemos estado utilizando certificados autofirmados con cualquier nombre común y SAN, y sin una fecha de caducidad. No es necesario instalar ningún certificado de servidor aquí, ya que el equilibrador de carga utilizará únicamente la CA raíz para la validación de certificados del servidor backend.

-

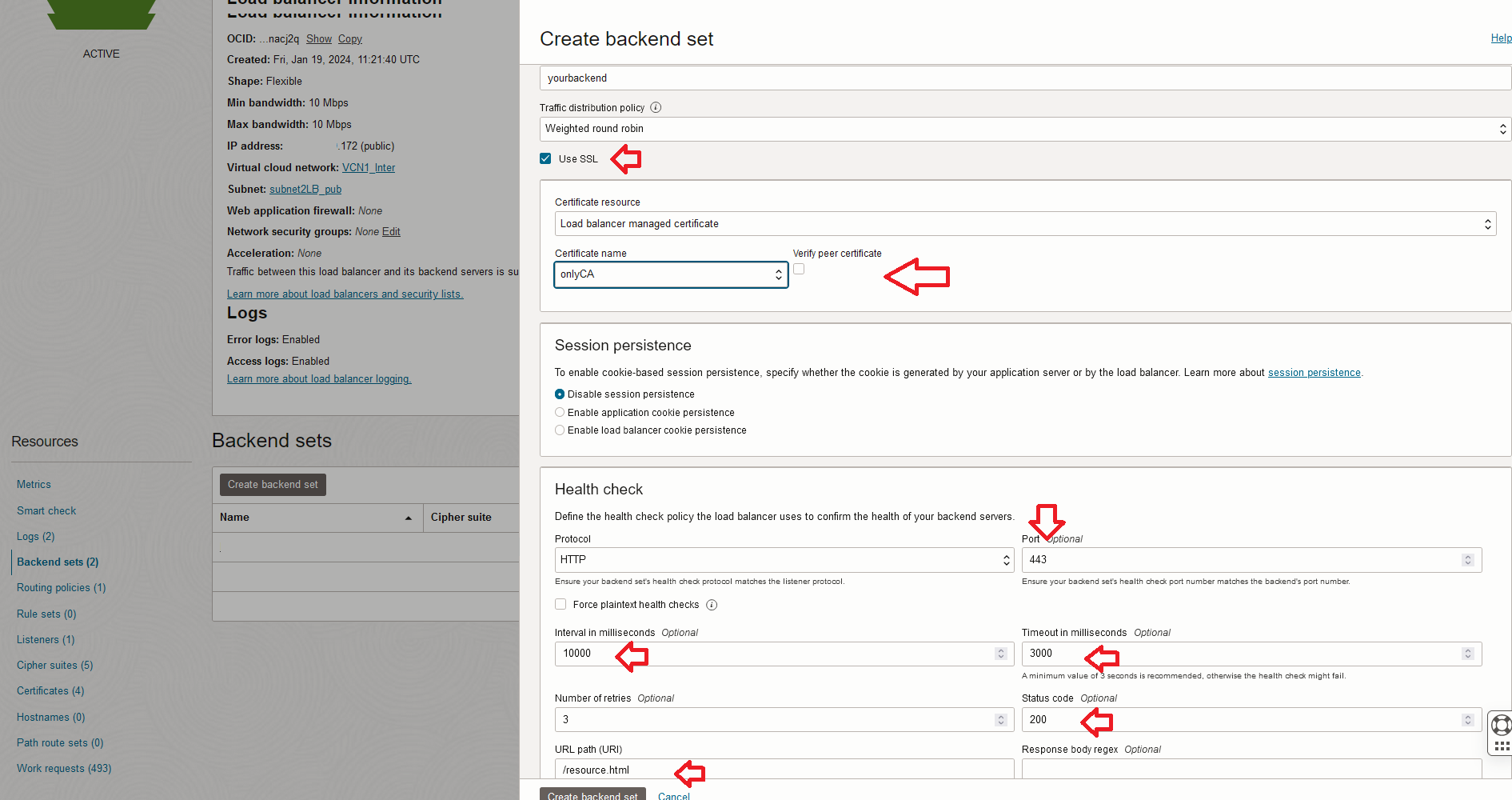

Para crear los servidores de backend, seleccione BackEnd sets y haga clic en Crear juego de backends.

-

En Crear juego de backends, introduzca la siguiente información.

- Nombre del juego de backends: introduzca el nombre del juego de backends.

- Seleccione SSL.

- Seleccione Certificado de gestión de equilibrador de carga.

- Agregue el certificado que ha creado en el paso 7. Si desea asegurarse de que el equilibrador de carga comprueba la firma del certificado SSL recibido, haga clic en Verificar certificado de peer.

- Comprobaciones del sistema:

- Protocolo: seleccione

HTTP. - Puerto: seleccione el puerto

443. - Intervalos y timeout: mantenga el intervalo y el timeout predeterminados (10000 y 3000 ms).

- Para la respuesta de estado de la comprobación del sistema, seleccione 200.

- Ruta de URL (URI): agregue cualquier recurso de la URL que exista en el servidor web. Por ejemplo:

index.html,mainpage.html, etc.

- Protocolo: seleccione

Tarea 6: Configuración de OCI Network Firewall

Después de configurar OCI Load Balancer, nuestro objetivo es configurar un firewall de red de OCI para proteger el tráfico Norte-Sur. El firewall se colocará entre el equilibrador de carga recién configurado y el gateway de Internet. Para continuar con la configuración del firewall de red de OCI, consulte Uso del firewall de red de OCI para la inspección entrante y el proxy de reenvío SSL mediante la regla de descifrado y realice lo siguiente.

-

Despliegue la política de OCI Network Firewall para el modo de inspección entrante SSL. Para obtener más información, consulte Uso de OCI Network Firewall para el descifrado SSL.

-

Al crear el secreto asignado para el perfil de descifrado, utilice el certificado autofirmado idéntico (que contiene claves públicas y privadas) que se haya cargado previamente en el listener de OCI Load Balancer. Recomendamos seguir este tutorial para la creación de archivos JSON. Consulte Creación de plantillas JSON totalmente compatibles a partir de certificados PEM personalizados para OCI Network Firewall.

-

Despliegue el firewall de red de OCI en la subred de Pub de GNFW (192.168.5.0/24) al asociar la política de firewall de red de OCI creada anteriormente. Esta acción asignará una dirección IP privada de la subred mencionada al firewall de red de OCI, que será necesaria para la configuración de enrutamiento más adelante.

Tarea 7: Configuración del enrutamiento OCI

El firewall de red de OCI se ha desplegado, debemos asegurarnos de que el tráfico Norte-Sur lo atraviesa en ambas direcciones. Lo primero que hay que hacer es crear una tabla de enrutamiento dedicada para el gateway de Internet asociado a la VCN donde se encuentra el firewall de red de OCI.

-

Cree la tabla de enrutamiento en la VCN y agregue una entrada de Tipo de destino como

private IP, Destino como bloque de CIDR, introduciendo el bloque de CIDR de subred del equilibrador de carga, para este tutorial192.168.6.0/24y Destino como IP privada asignada al firewall de red de OCI desplegado en la tarea 6.

-

Asocie la tabla de enrutamiento al gateway de Internet, haga clic en tres puntos, Asociar tabla de rutas y, a continuación, seleccione la tabla de enrutamiento.

-

Una vez que esta tabla de enrutamiento esté asociada al gateway de Internet, todo el tráfico dirigido al equilibrador de carga público

192.168.6.0/24se redirigirá inicialmente a la IP privada192.168.5.78, donde reside OCI Network Firewall.Desde la IP privada de OCI Network Firewall

192.168.5.78, después de la inspección de paquetes desde OCI Network Firewall, el paquete seguirá su recorrido hacia OCI Load Balancer. A partir de ahí, se dirigen a su destino final entre los servidores backend seleccionados, determinados por la configuración de enrutamiento del equilibrador de carga.Ahora, es esencial garantizar que los paquetes que regresan a los usuarios de Internet sigan la misma ruta en orden inverso, recorriendo el firewall de red de OCI para inspeccionar también las respuestas. Necesitamos crear una tabla de enrutamiento para la subred pública del equilibrador de carga para enrutar las respuestas de los servidores backend a través de la IP privada de OCI Network Firewall

192.168.5.78, como se muestra en la siguiente imagen.

Desde la subred del firewall de red de OCI, debemos asegurarnos de que las respuestas se enrutan al gateway de Internet agregando una ruta 0.0.0.0/0 al gateway de Internet.

Después de acceder al gateway de Internet, los paquetes se enrutan de nuevo a su origen, el perímetro de OCI WAF, para la inspección final de las respuestas, antes de dirigirse a los usuarios de Internet.

Enlaces relacionados

Agradecimientos

- Autoras: Luis Catalán Hernández (Especialista en redes de OCI Cloud y multinube), Sachin Sharma (Especialista en redes de OCI Cloud)

Más recursos de aprendizaje

Explore otros laboratorios en docs.oracle.com/learn o acceda a más contenido de aprendizaje gratuito en el canal YouTube de Oracle Learning. Además, visite education.oracle.com/learning-explorer para convertirse en Oracle Learning Explorer.

Para obtener documentación sobre el producto, visite Oracle Help Center.

Secure Your Applications using OCI Network Firewall and OCI WAF Edge with Let's Encrypt Certificates

F94464-01

March 2024

Copyright © 2024, Oracle and/or its affiliates.