Nota:

- Este tutorial requiere acceso a Oracle Cloud. Para registrarse en una cuenta gratuita, consulte Introducción a la capa gratuita de Oracle Cloud Infrastructure.

- Utiliza valores de ejemplo para las credenciales, el arrendamiento y los compartimentos de Oracle Cloud Infrastructure. Al finalizar el laboratorio, sustituya estos valores por otros específicos de su entorno en la nube.

Activar autenticación SAML 2.0 para VMware Horizon con gateway de acceso unificado y dominios de identidad de OCI IAM

Introducción

VMware Horizon ayuda a distribuir de forma eficiente y segura aplicaciones y escritorios virtuales desde entornos locales a la nube. En este tutorial se guía por la configuración de los dominios de identidad de Oracle Cloud Infrastructure (OCI) Identity and Access Management (IAM) como proveedor de identidad de SAML (IdP) con la integración de VMware Unified Access GatewayTM para acceder a los escritorios virtuales y las aplicaciones VMware Horizon.

En este tutorial se utilizan los dominios de identidad de OCI IAM como IdP. Los pasos son secuenciales y se basan entre sí, por lo que debe asegurarse de completar cada paso antes de ir al siguiente paso.

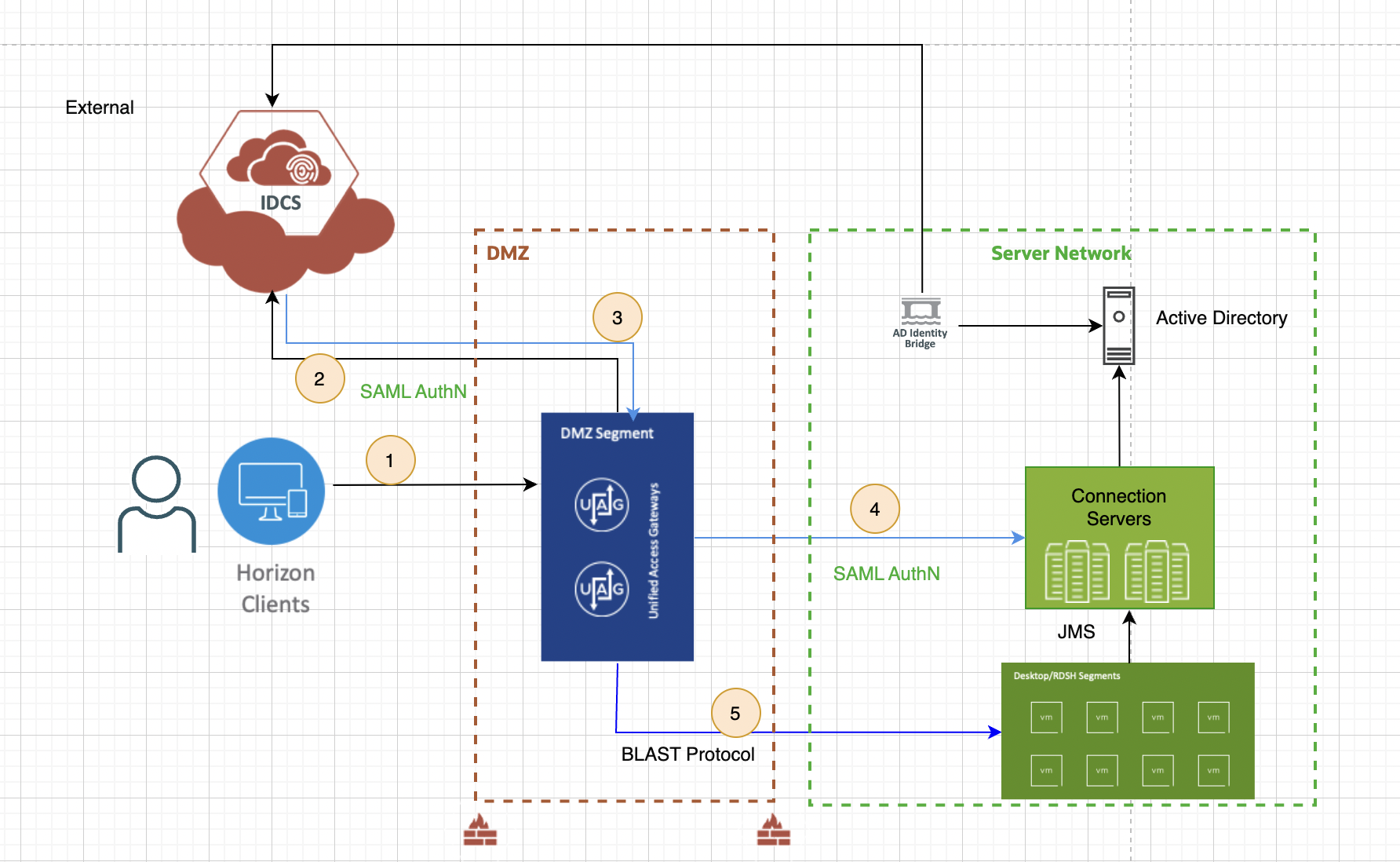

Arquitectura

Como parte de la función SAML 2.0, podemos iniciar escritorios y aplicaciones de VMware Horizon utilizando cliente y cliente web de VMware Horizon.

Destinatarios

Este tutorial está dirigido a profesionales de TI y administradores de VMware Horizon. Se asume que está familiarizado con las redes y el almacenamiento en un entorno virtual, incluidas las soluciones Active Directory e Identity. Se requiere el conocimiento de Oracle Cloud VMware Solution.

Requisitos

- Despliegue un servidor de conexión VMware Horizon 7.11 (o posterior) y configúrelo con al menos una aplicación y un pool de escritorios.

- SSO verdadero configurado para horizonte VMware.

- Despliegue Unified Access Gateway (UAG) 22.12 y configure el servicio de perímetro de VMware Horizon.

- Instale el cliente VMware Horizon en una máquina cliente Windows 10 o MacOS.

- Obtenga acceso a un entorno de dominio de identidad de OCI IAM como administrador de dominio.

Tarea 1: Configuración del puente de Microsoft Active Directory (AD) para la sincronización de AD y la autenticación delegada

El puente de Microsoft AD para los dominios de identidad de OCI IAM se puede configurar fácilmente para sincronizar la estructura de directorios de modo que los registros de usuarios o grupos nuevos, actualizados o suprimidos se transfieran a OCI IAM. Una vez sincronizados los perfiles de usuario, los usuarios pueden utilizar sus contraseñas de AD para conectarse a IAM y acceder a los recursos y las aplicaciones protegidos por OCI IAM. Con la autenticación delegada, los administradores de dominio de identidad y los administradores de seguridad no tienen que sincronizar las contraseñas de usuario entre AD y OCI IAM.

Para obtener más información, consulte Configuración de un puente de Microsoft Active Directory (AD).

Tarea 2: Configurar la integración de SAML para el gateway de acceso unificado VMware en dominios de identidad de OCI IAM

Los metadatos del proveedor de identidad son necesarios para permitir la integración entre OCI IAM y UAG, lo que permite el flujo de comunicación entre el proveedor de servicios (SP) y IdP durante el proceso de autenticación. En esta sección, configuramos la aplicación SAML 2.0 en OCI IAM (IdP) para obtener los metadatos IdP que se van a utilizar en el gateway de acceso unificado (SP) y activar la conexión única (SSO).

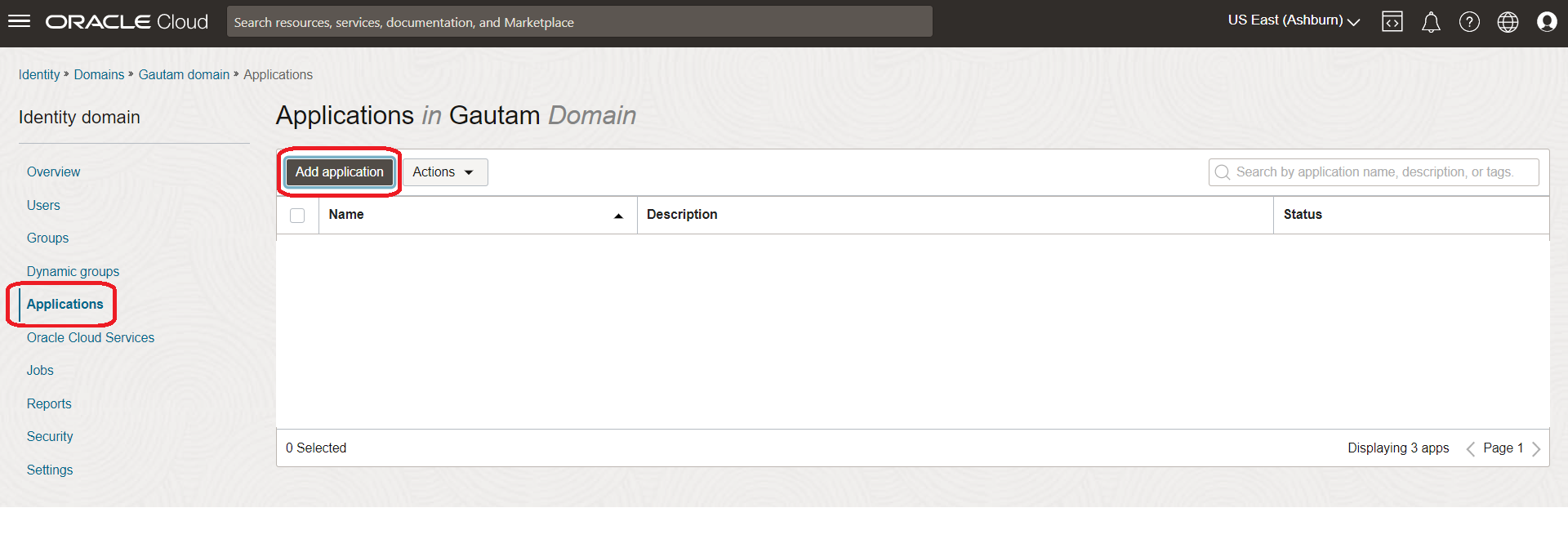

-

Conéctese a Oracle Cloud, haga clic en Applications y, a continuación, haga clic en Add Application.

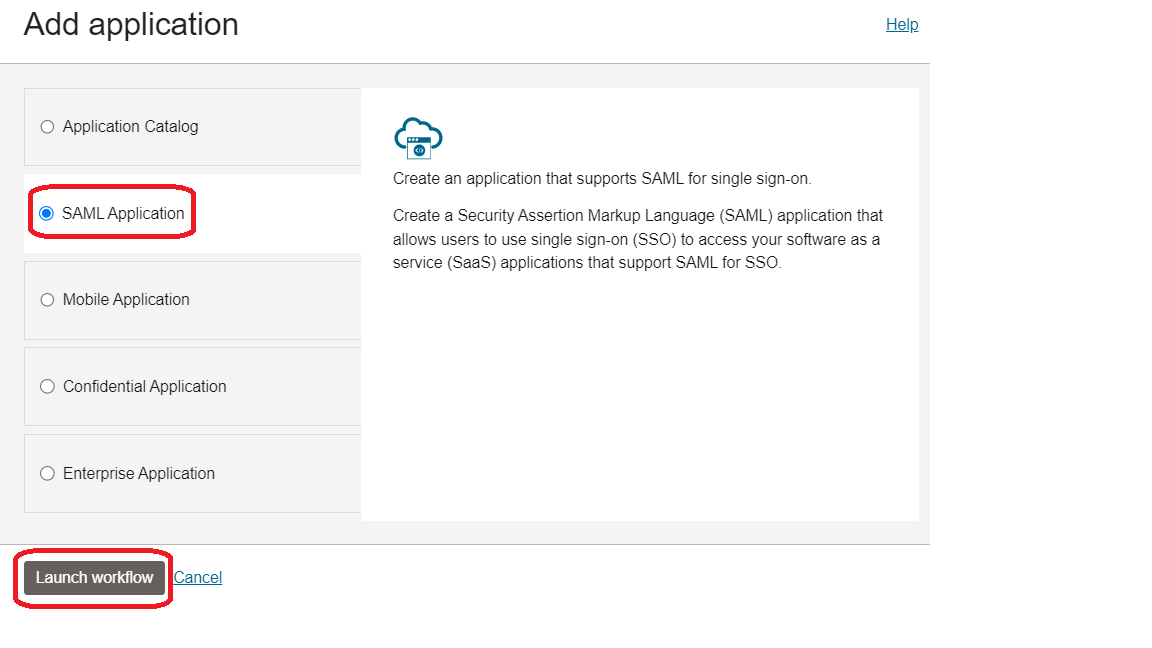

-

Seleccione Aplicación SAML y, a continuación, haga clic en Iniciar flujo de trabajo.

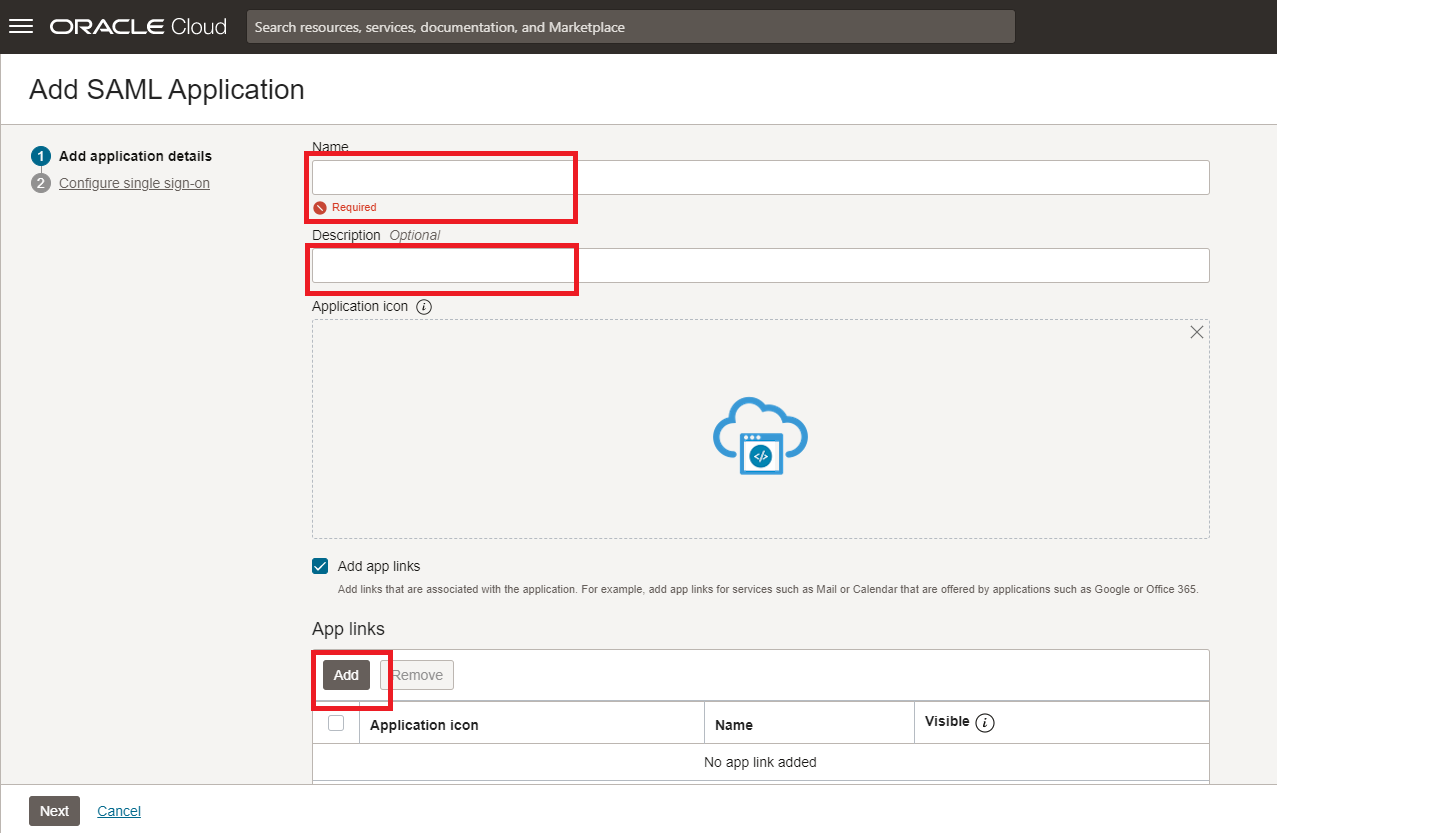

-

Configure los detalles de la nueva aplicación.

-

Introduzca

VMware Horizoncomo nombre de la aplicación. -

(Opcional) Defina la aplicación en la sección Descripción.

-

(Opcional) Proporcione un logo de aplicación si lo desea en la sección Enlaces de aplicación.

-

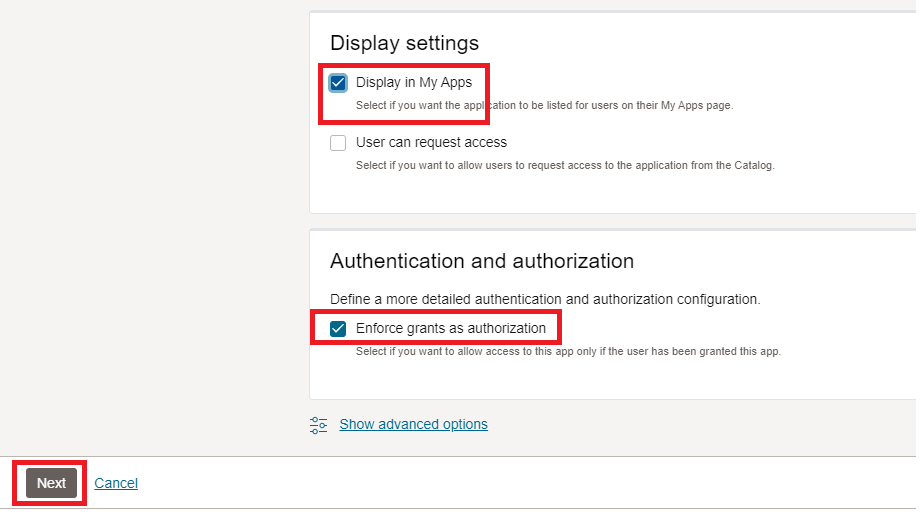

Seleccione la casilla de control Aplicar permisos como autorización si desea permitir el acceso a la aplicación solo si el usuario está autorizado.

-

Haga clic en Siguiente.

-

-

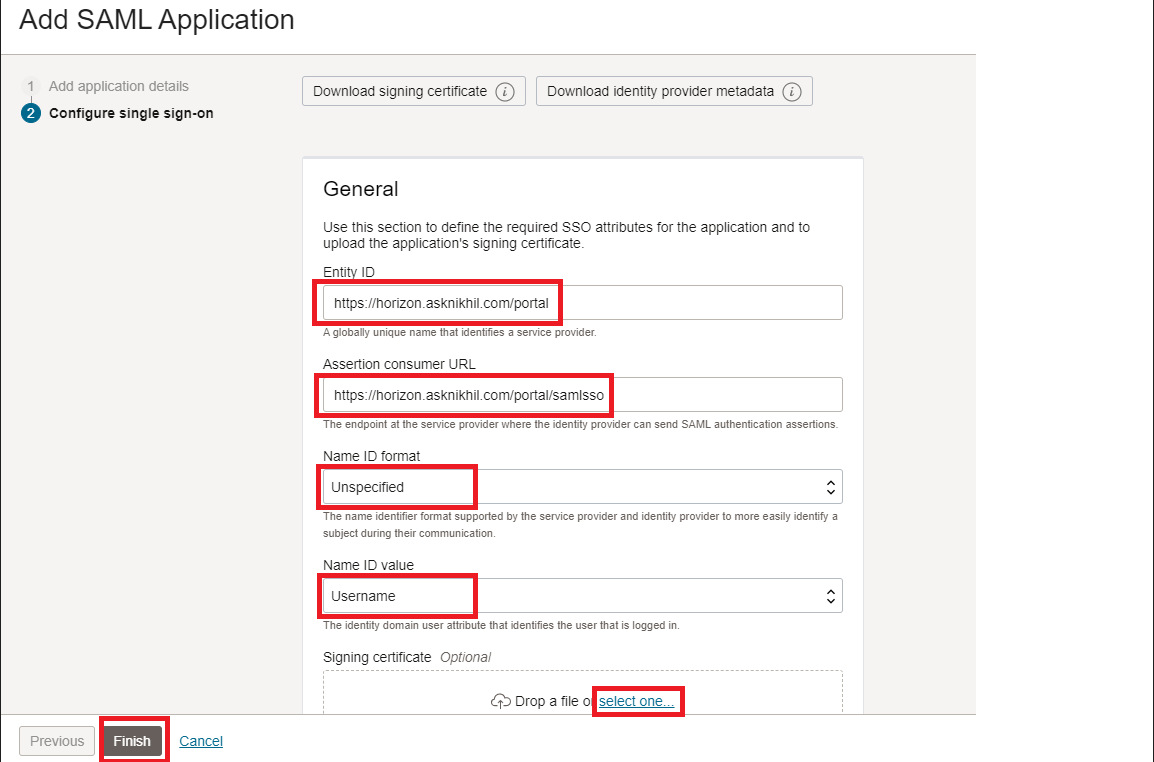

Configurar valores de conexión única: sustituya

<UAG-FQDN>de los siguientes parámetros por el FQDN correspondiente de su entorno. En este ejemplo se utilizaVMware Horizon.asknikhil.com.

-

Introduzca

https://<UAG-FQDN>/portalpara ID de entidad. -

Introduzca

https://<UAG-FQDN>/portal/samlssopara URL de consumidor de afirmaciones. -

Formato de ID de nombre como No especificado. Valor de ID de nombre como nombre de usuario.

-

Cargue el certificado de firma descargado de la consola de UAG.

-

Mantenga los valores por defecto en los cuadros de texto restantes antes de desplazarse hacia abajo y, a continuación, haga clic en Finalizar.

-

-

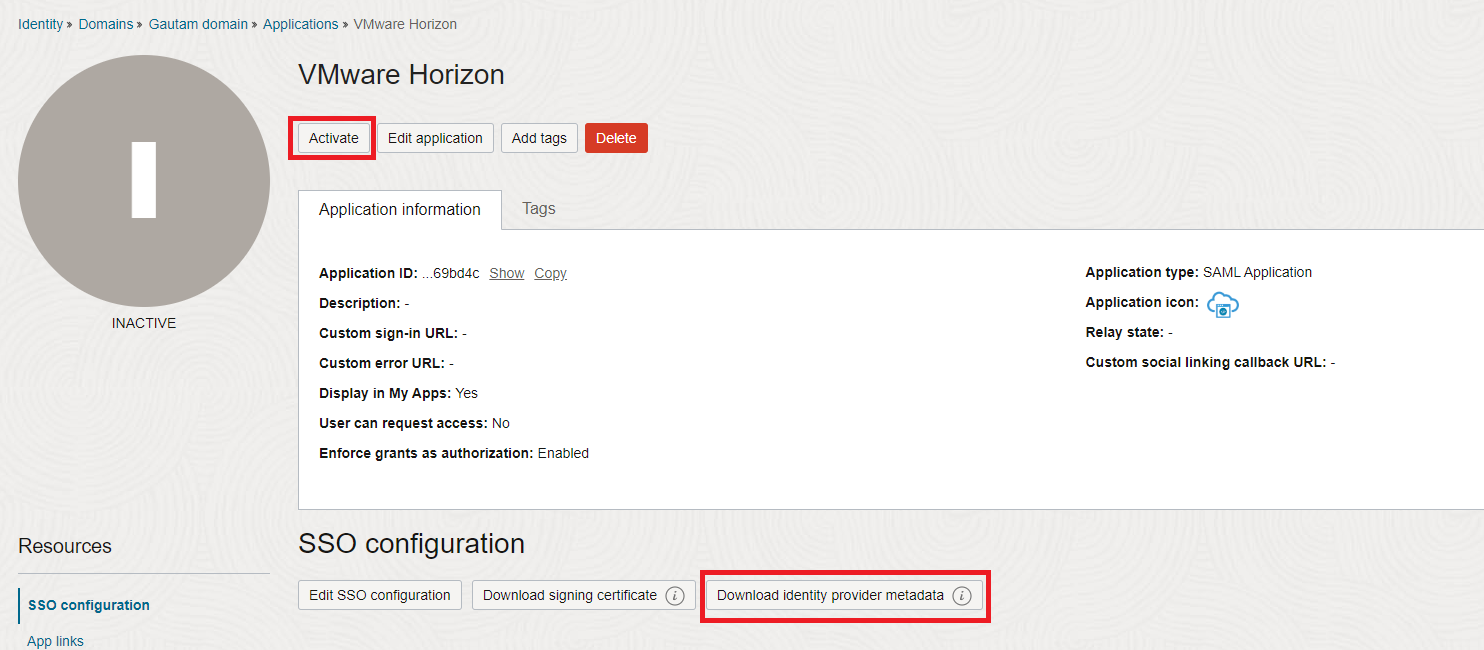

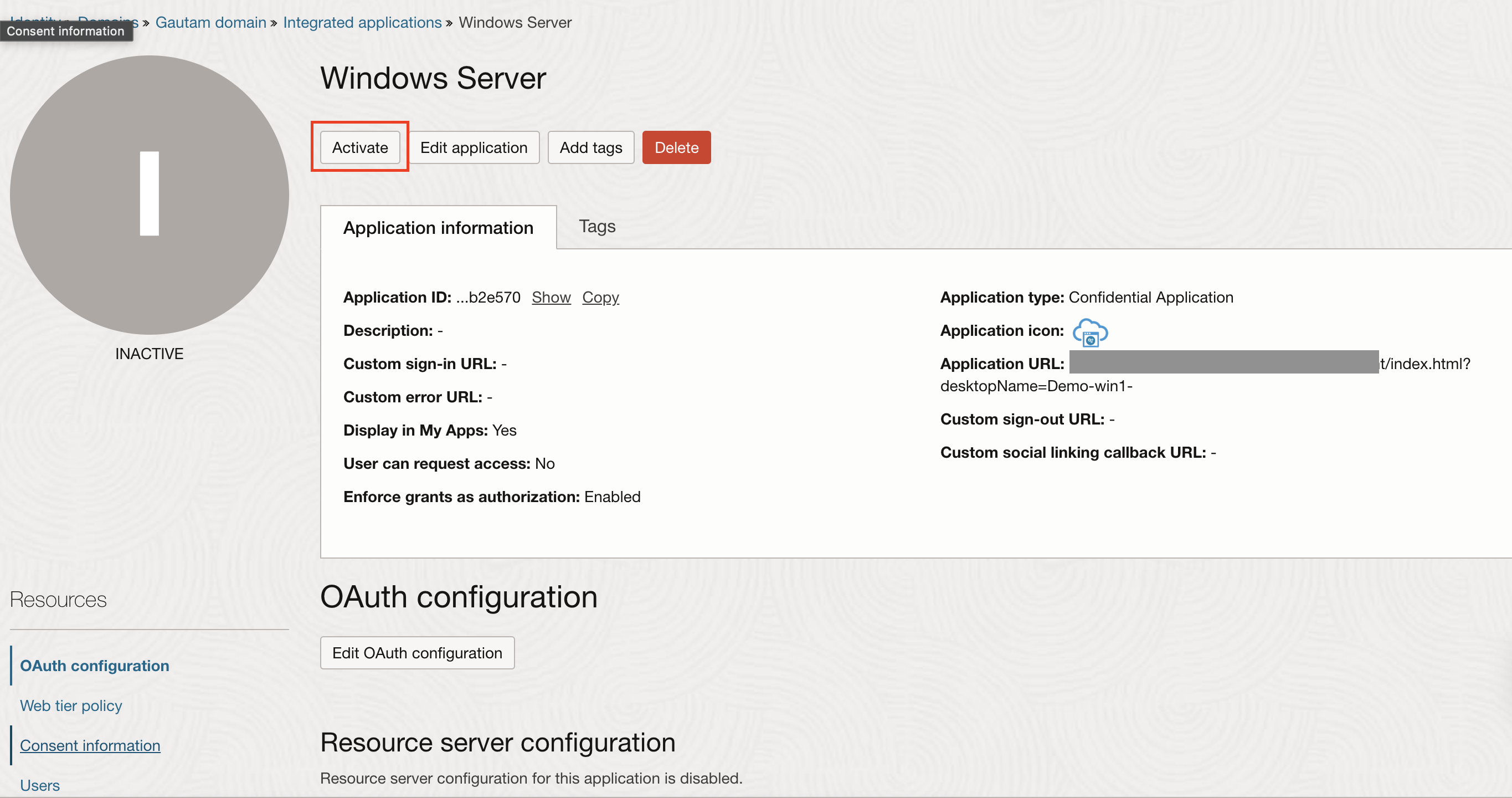

Active la aplicación y descargue los metadatos de IDP.

Nota: Después de configurar los valores de SSO y hacer clic en Terminar, se le redirigirá a la página de detalles de la aplicación, donde puede activar la aplicación y, a continuación, Descargar los metadatos del proveedor de identidad. Estos metadatos se cargarán en Unified Access Gateway y VMware Horizon Connection Server en pasos posteriores.

-

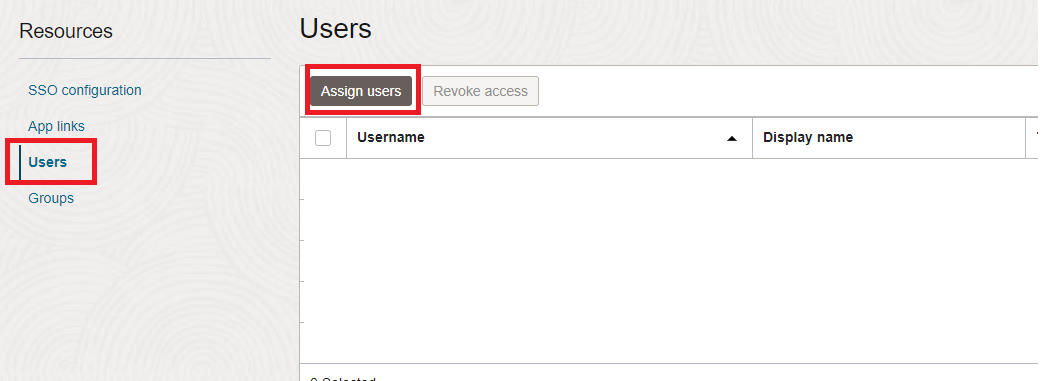

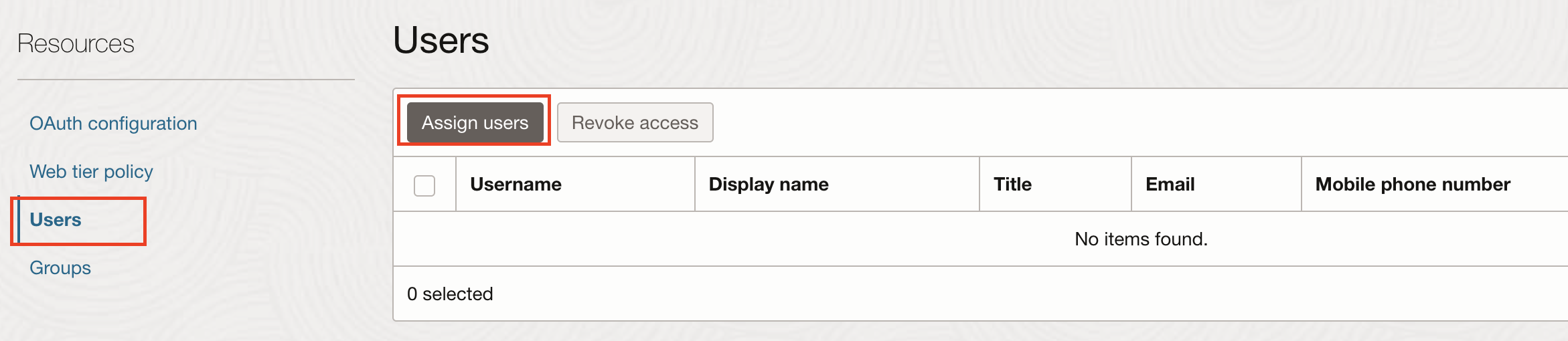

Asignar usuarios o grupos a la aplicación: asigne los usuarios/grupos según el requisito.

Tarea 3: Configuración de la integración de SAML para el gateway de acceso unificado VMware en dominios de identidad de OCI IAM

En el gateway de acceso unificado, debe aplicar la autenticación SAML y cargar metadatos de OCI IAM para activar la autenticación SAML 2.0 de terceros al iniciar aplicaciones y escritorios remotos. En esta sección, cargaremos los metadatos de IdP y configuraremos el servicio de perímetro de VMware Horizon para la autenticación SAML mediante la consola de administración del gateway de acceso unificado.

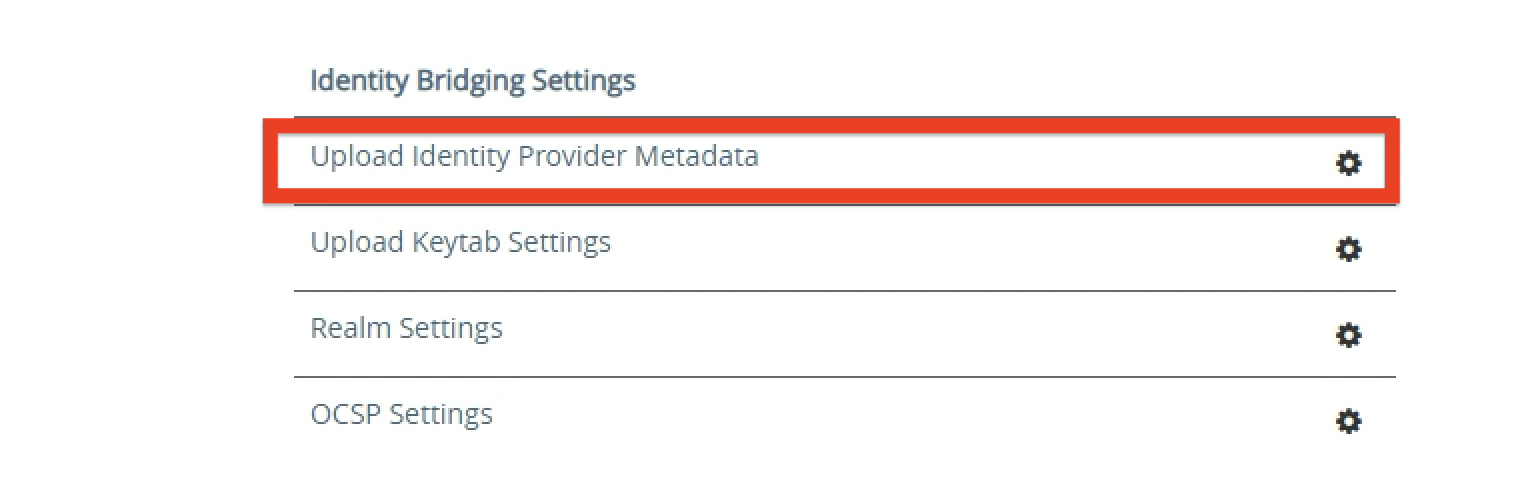

Cargar metadatos de dominio de identidad de OCI IAM en gateway de acceso unificado

Aquí cargamos los metadatos de IDP en UAG para activar la confianza entre ambos.

-

En

Advanced Settings, en Unified Access Gateway. Haga clic en el gear junto aUpload Identity Provider Metadata.

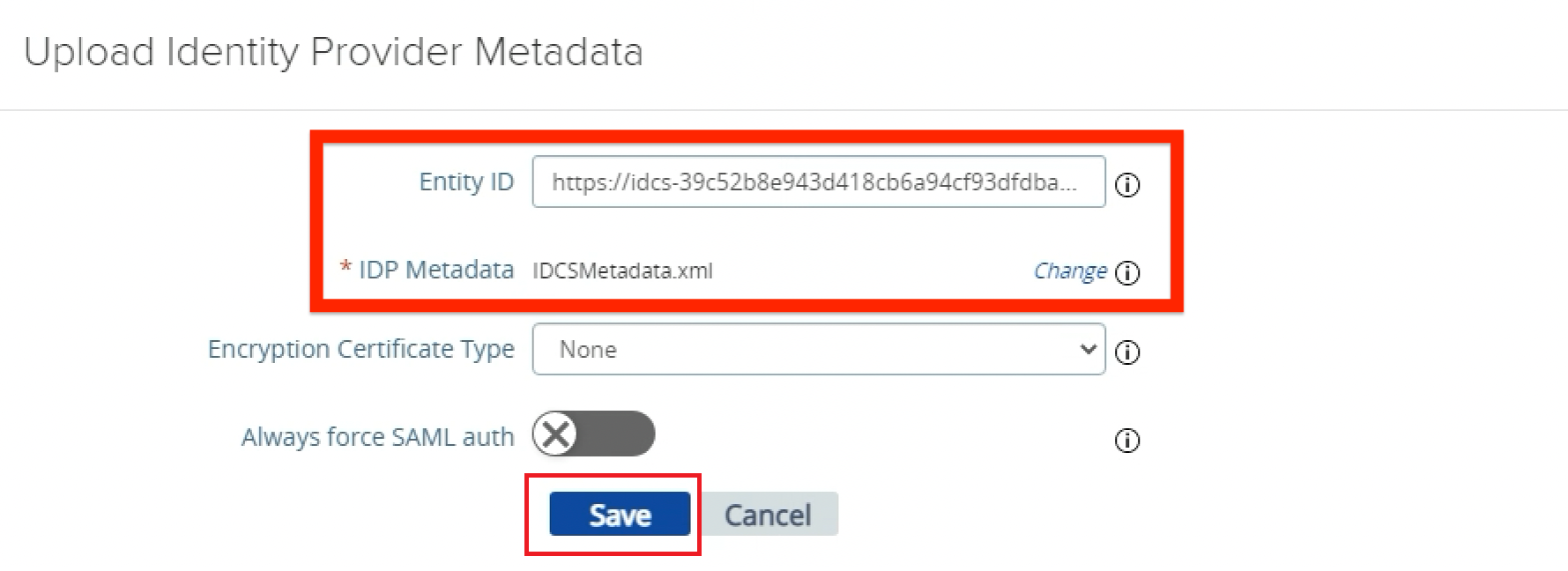

-

Cargar metadatos de IDP: mantenga

Entity IDvacío, ya que este valor se definirá según el archivo XML de metadatos.

-

Haga clic en Seleccionar para los metadatos de IDP y seleccione el archivo de metadatos XML descargado anteriormente de OCI IAM.

-

Haga clic en Guardar.

-

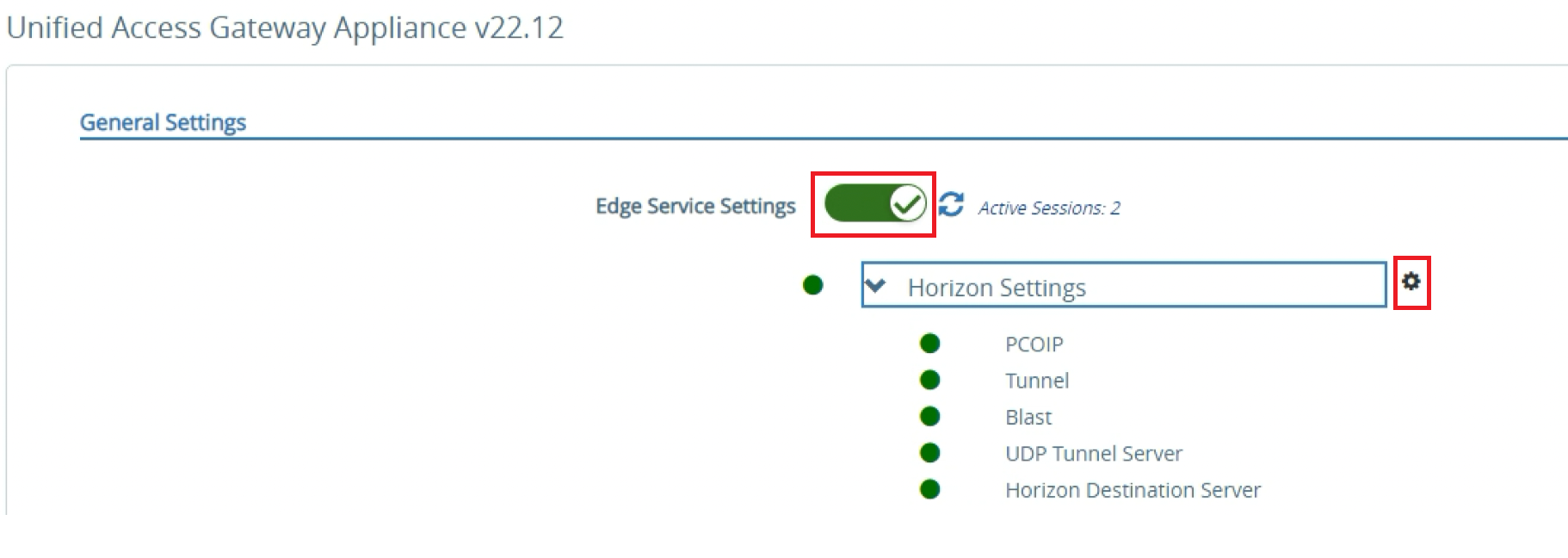

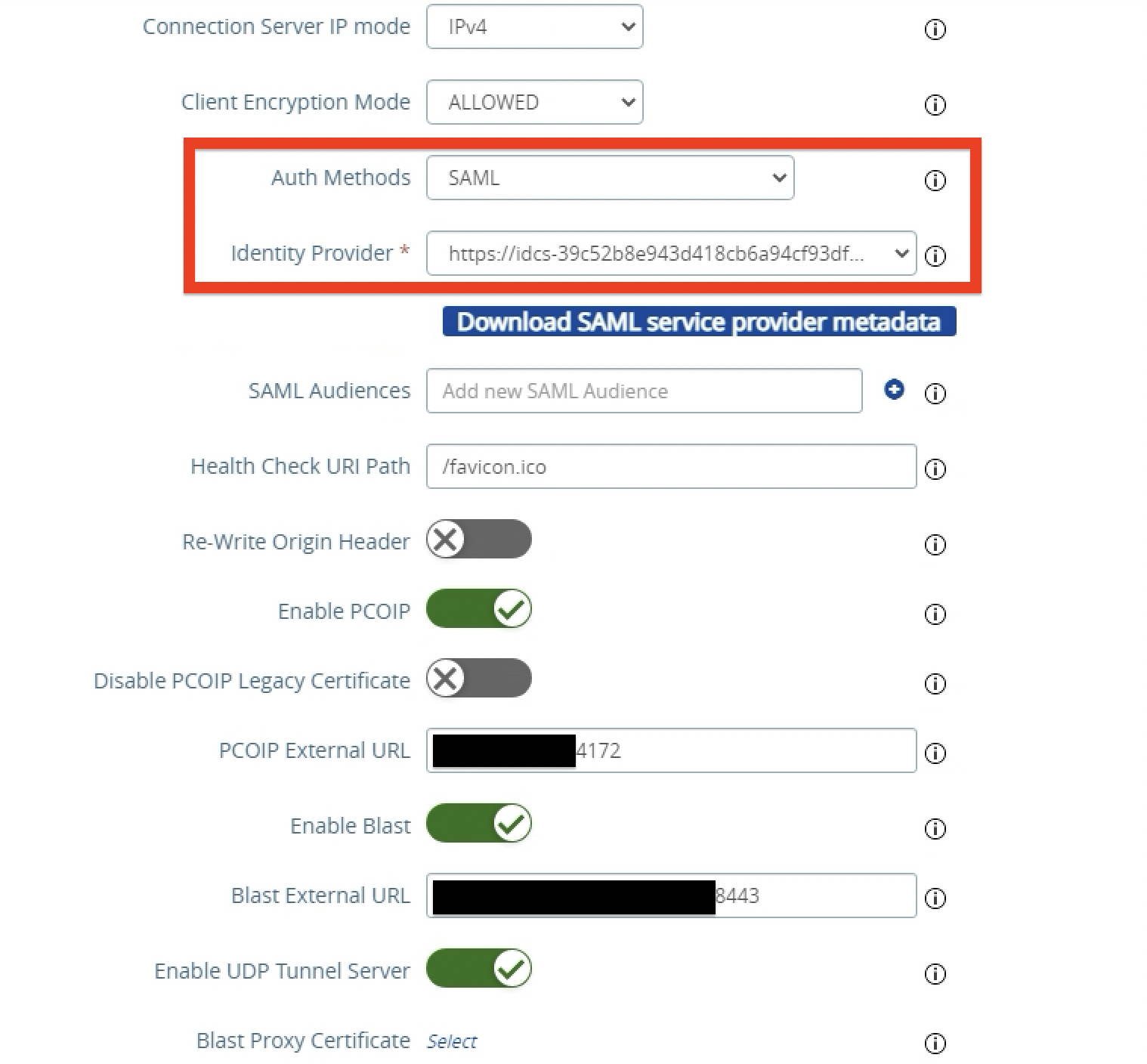

Configure VMware Horizon Edge Service en UAG para la autenticación de SAML

Aquí configuramos SAML como método de autenticación para el servicio Horizon VMware en Unified Access Gateway.

-

Haga clic en Mostrar conmutador junto a Configuración de servicio de perímetro.

-

Haga clic en el icono de engranaje junto a VMware Configuración de horizonte.

Nota: Todos los elementos deben ser VERDE, lo que representa que el dispositivo se puede comunicar con el servidor de conexión de Horizon VMware mediante varios protocolos configurados. Los elementos que no son completamente funcionales se presentan en RED.

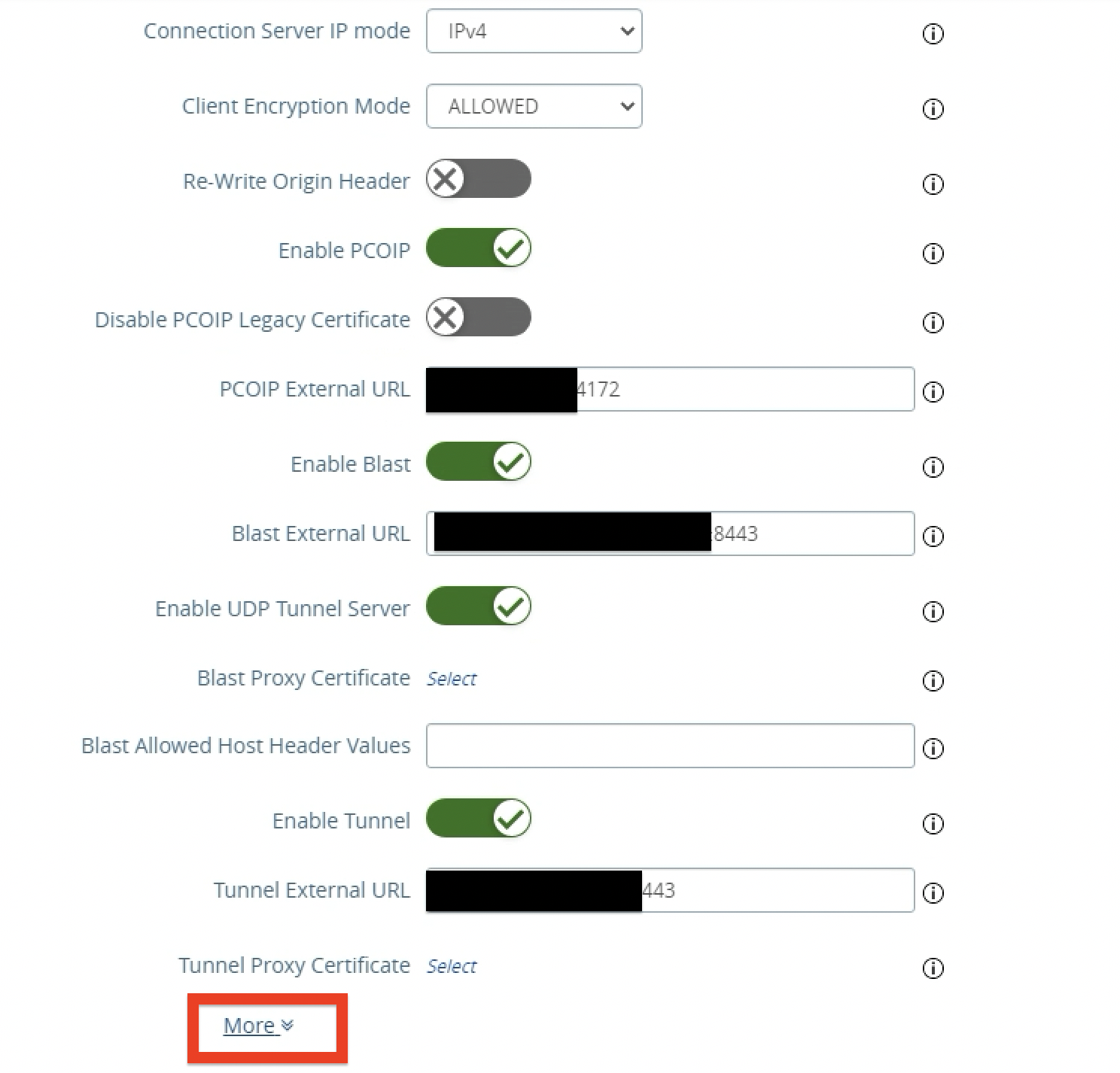

-

Acceder a la configuración de métodos de autenticación: haga clic en Más en la parte inferior de la configuración de Horizon de VMware.

-

Configurar SAML como método de autenticación.

-

Seleccione SAML.

-

Seleccione

https://idcs-#####para el proveedor de identidad.https://idcs-#####es el nombre del ID de entidad especificado en los metadatos del dominio de identidad de OCI IAM. -

Haga clic en Guardar.

-

Nota: Cuando los métodos de autenticación se definen en SAML, el gateway de acceso unificado valida la afirmación de SAML y se transfiere al backend para la conexión única de usuario mediante True SSO a los escritorios y aplicaciones remotos. Cuando los métodos de autenticación se establecen en SAML + transferencia, la afirmación de SAML se valida mediante Unified Access Gateway y Connection Server autentica al usuario con Active Directory al iniciar aplicaciones y escritorios remotos. En ambos métodos AuthN, el usuario se redirigirá a OCI IAM para la autenticación SAML, y los flujos iniciados por el proveedor de servicios (SP) y IdP están soportados.

Tarea 4: Configurar la integración de Horizon VMware con el dominio de identidad de OCI IAM para SAML y SSO verdadero

Para proporcionar una experiencia de SSO completa al usuario final, debemos configurar True SSO en nuestro entorno de Horizon VMware. Cuando True SSO está activado, los usuarios no tienen que introducir credenciales de Active Directory para utilizar un escritorio o aplicaciones remotos.

Cuando Unified Access Gateway está configurado para utilizar IdP de terceros y True SSO está activado en VMware Horizon, debemos crear un autenticador SAML en la administración de VMware Horizon consola para proporcionar la misma experiencia de conexión única de extremo a extremo; de lo contrario, el usuario final tendrá que introducir sus credenciales de AD para iniciar sesión en el escritorio o la aplicación. Un autenticador de SAML contiene la confianza IdP y el intercambio de metadatos entre VMware Horizon y el dispositivo al que se conectan los clientes.

En esta sección, creamos un autenticador SAML para el dominio de identidad de OCI IAM en la consola de administración de Horizon VMware y activamos SSO verdadero para el autenticador SAML de OCI IAM creado.

Nota: Asociamos un autenticador SAML a una instancia del servidor de conexiones. Si el despliegue incluye más de una instancia del servidor de conexiones, debe configurar el autenticador SAML con cada instancia.

Configurar el autenticador SAML para SSO verdadero

Aquí configuramos el dominio de identidad de OCI IAM como autenticador SAML para VMware Horizon.

-

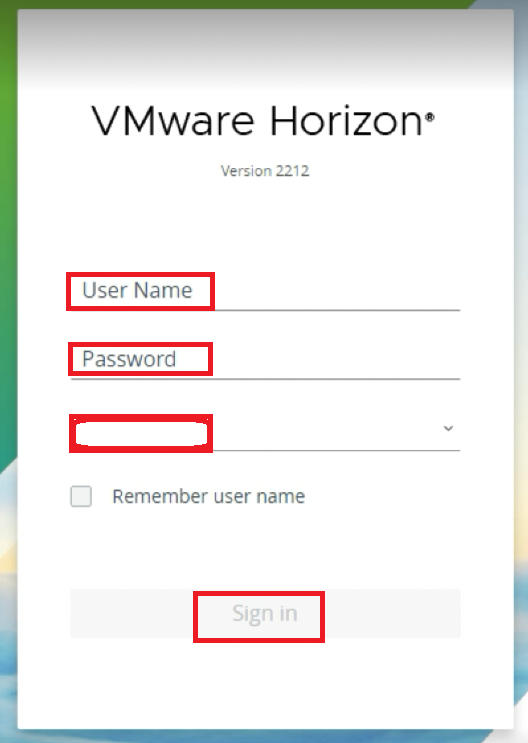

Para acceder a la consola de administración de Horizon VMware, navegue a

https://server/adminen el explorador web, donde server es el nombre de host de la instancia del servidor de conexiones.

-

Introduzca el Nombre de usuario.

-

Introduzca la contraseña.

-

Introduzca el dominio.

-

Haga clic en Conectar.

-

-

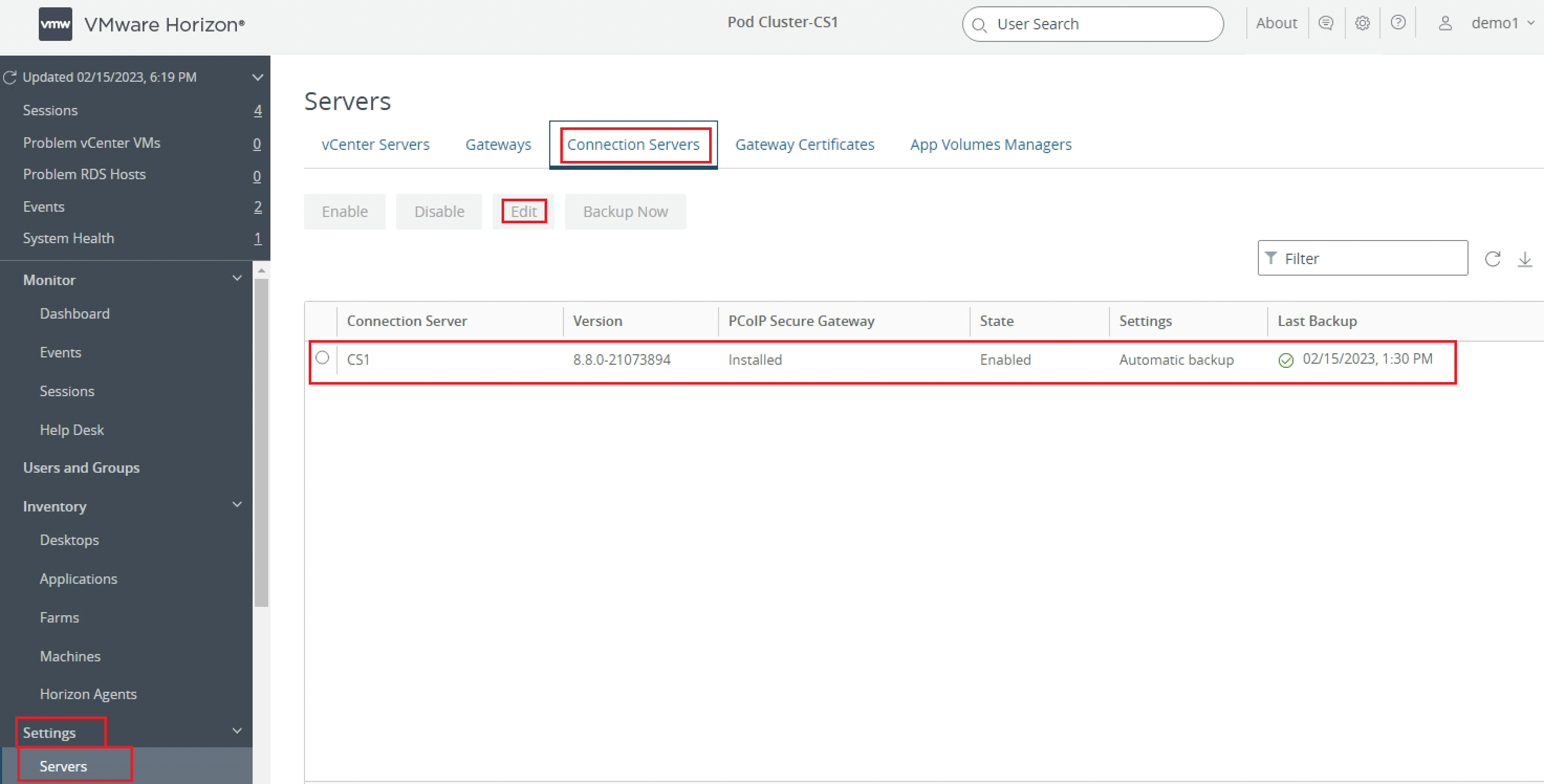

Configurar valores del servidor de conexiones.

-

Haga clic en Configuración.

-

Haga clic en Servidores.

-

Seleccione Servidores de conexión y, a continuación, seleccione el servidor de conexión que se utilizará como servidor front-end para el gateway de acceso unificado.

-

Haga clic en Editar.

-

-

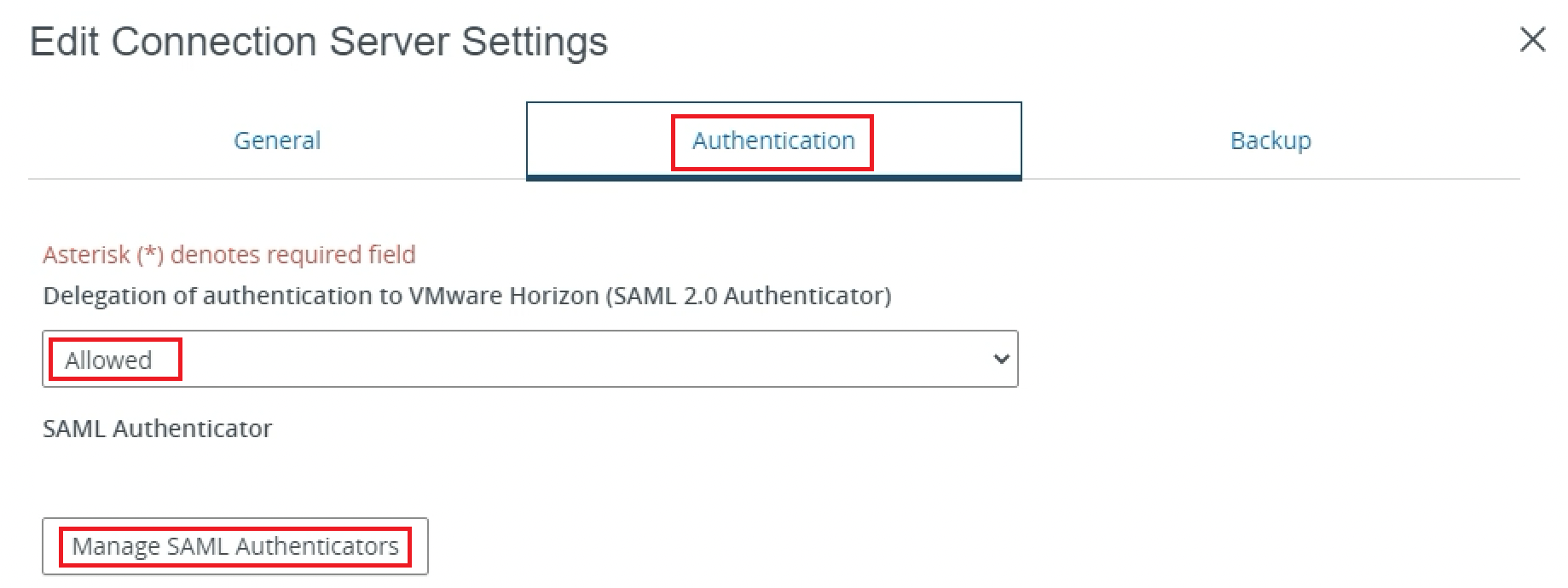

Configurar valores de autenticación de SAML.

-

Seleccione el separador Autenticación.

-

Seleccione Permitido para Delegación de autenticación en VMware Horizon (autenticador SAML 2.0).

-

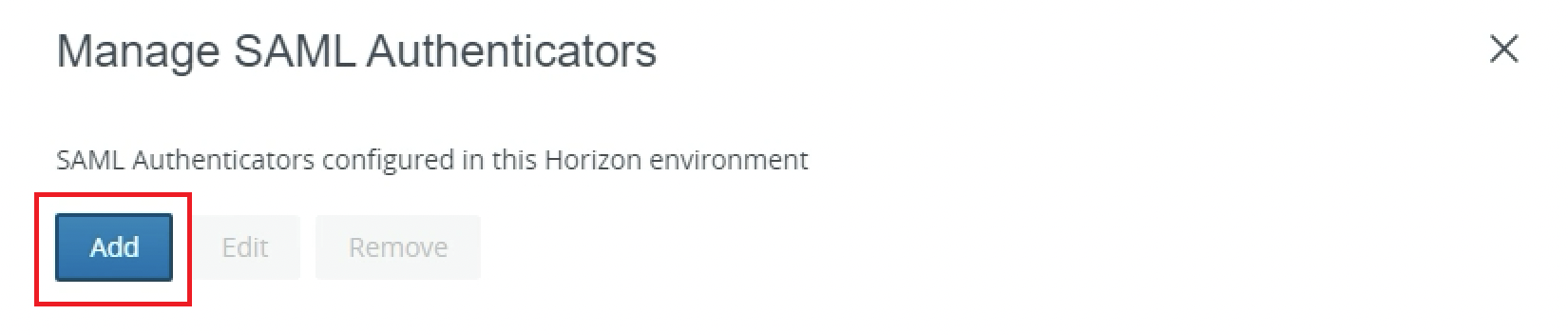

Haga clic en Gestionar autenticadores SAML.

-

-

Haga clic en Agregar.

-

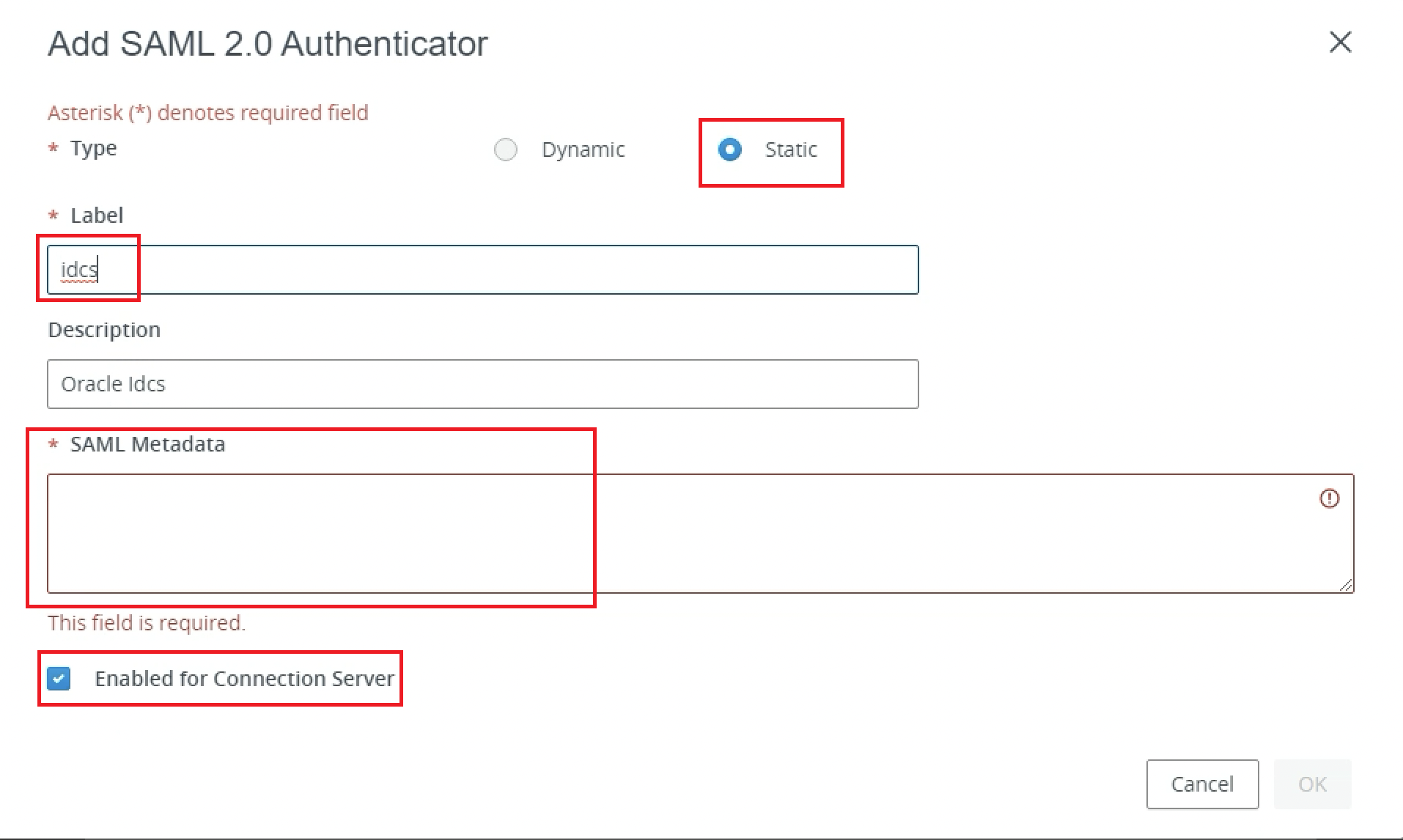

Configurar el autenticador SAML para el dominio de identidad de OCI IAM.

-

Seleccione Estático para Tipo.

-

Introduzca

idcspara Etiqueta. -

Pegue el contenido del archivo XML de metadatos del dominio de identidad de OCI IAM que descargamos anteriormente de OCI IAM en el cuadro de texto Metadatos de SAML.

-

Asegúrese de que Activado para el servidor de conexión está seleccionado.

-

Haga clic Aceptar.

-

-

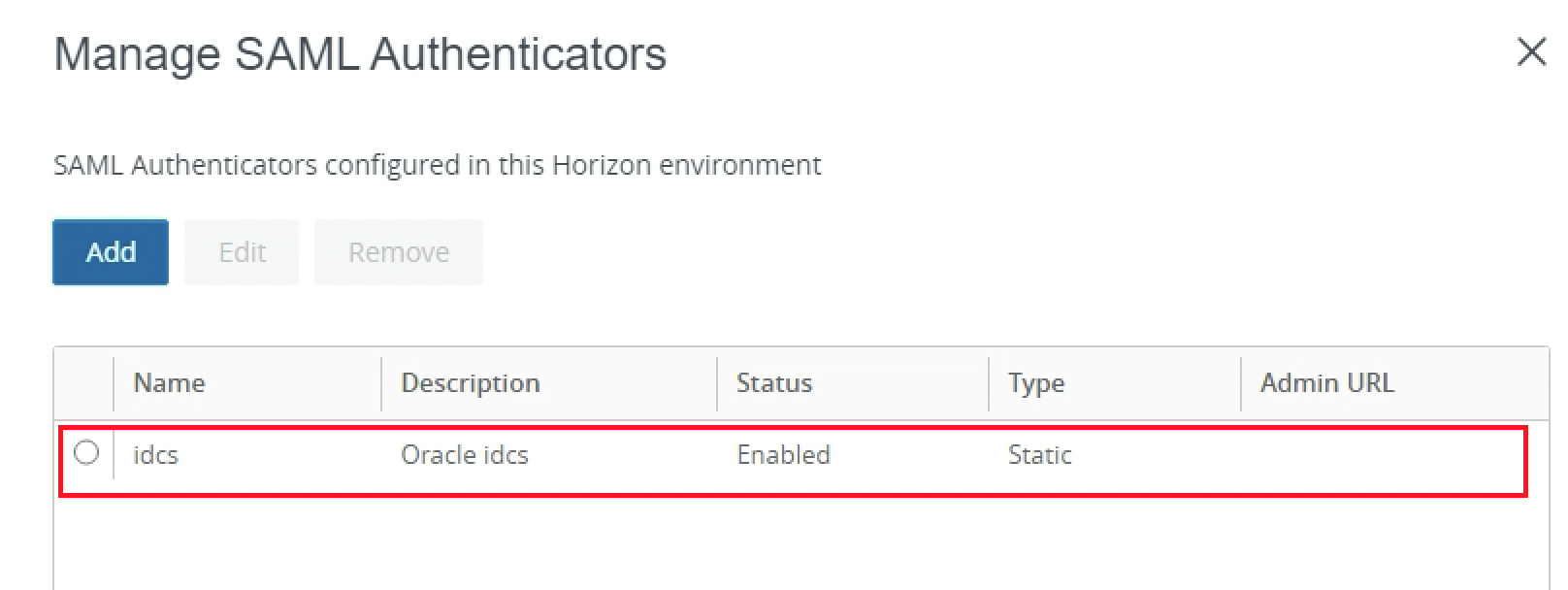

Confirme que el autenticador SAML está activado.

-

Confirme que OCI IAM está ahora configurado como autenticador SAML para VMware Horizon.

-

Haga clic Aceptar.

Nota: Podemos configurar más de un autenticador SAML en un servidor de conexiones y todos los autenticadores pueden estar activos simultáneamente. Sin embargo, el identificador de entidad de cada autenticador de SAML configurado en el servidor de conexiones debe ser diferente.

-

-

Activar SSO verdadero para autenticador SAML de terceros

-

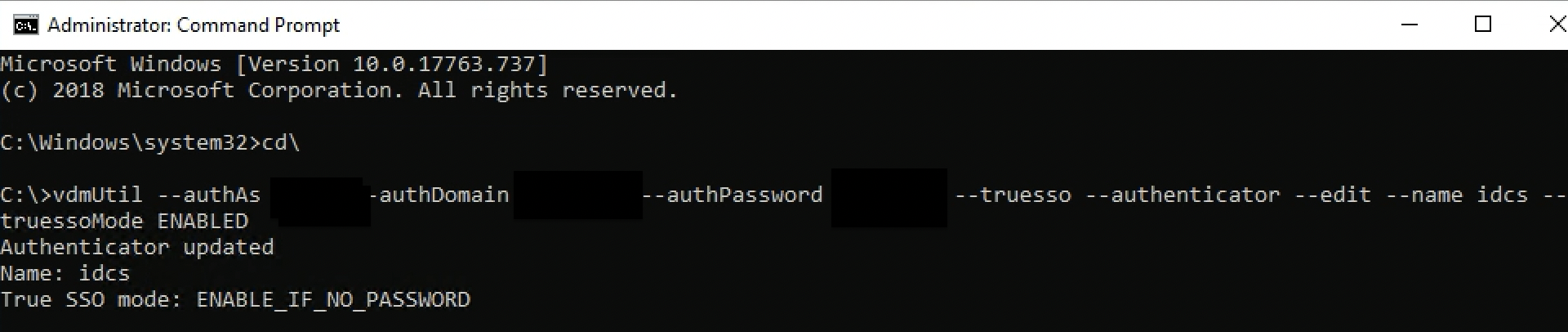

Si el entorno utiliza VMware Horizon TrueSSO, debemos activar el autenticador SAML de OCI IAM en True SSO. Utilice la siguiente línea de comandos para mostrar todos los autenticadores y su estado de modo True SSO.

vdmutil --authAs <VMware Horizon admin user> --authDomain <fqdn> --authPassword <VMware Horizon admin password> --truesso --list --authenticatorSustituya

<VMware Horizon admin user>por el usuario administrador de VMware Horizon<fqdn>por el nombre de dominio completo para el usuario administrador de VMware Horizon<VMware Horizon admin password>por la contraseña para el administrador de VMware Horizon

-

Si el modo True SSO es

DISABLEDpara el autenticador que intenta configurar, ejecute la siguiente línea de comandos para activarlo.vdmutil --authAs <VMware Horizon admin user> --authDomain <fqdn> --authPassword <VMware Horizon admin password> --truesso --authenticator --edit --name <SAML authenticator name> --truessoMode ENABLED -

Después de activar True SSO,

True SSO modepara el autenticador, estamos activando las visualizaciones como:ENABLE_IF_NO_PASSWORD

-

Tarea 5: Validar el escritorio y la aplicación mediante la autenticación SAML y True SSO

Aquí iniciamos el cliente de Horizon VMware para iniciar aplicaciones y escritorios remotos a través del gateway de acceso unificado y validar el flujo de autenticación de SAML y True SSO.

-

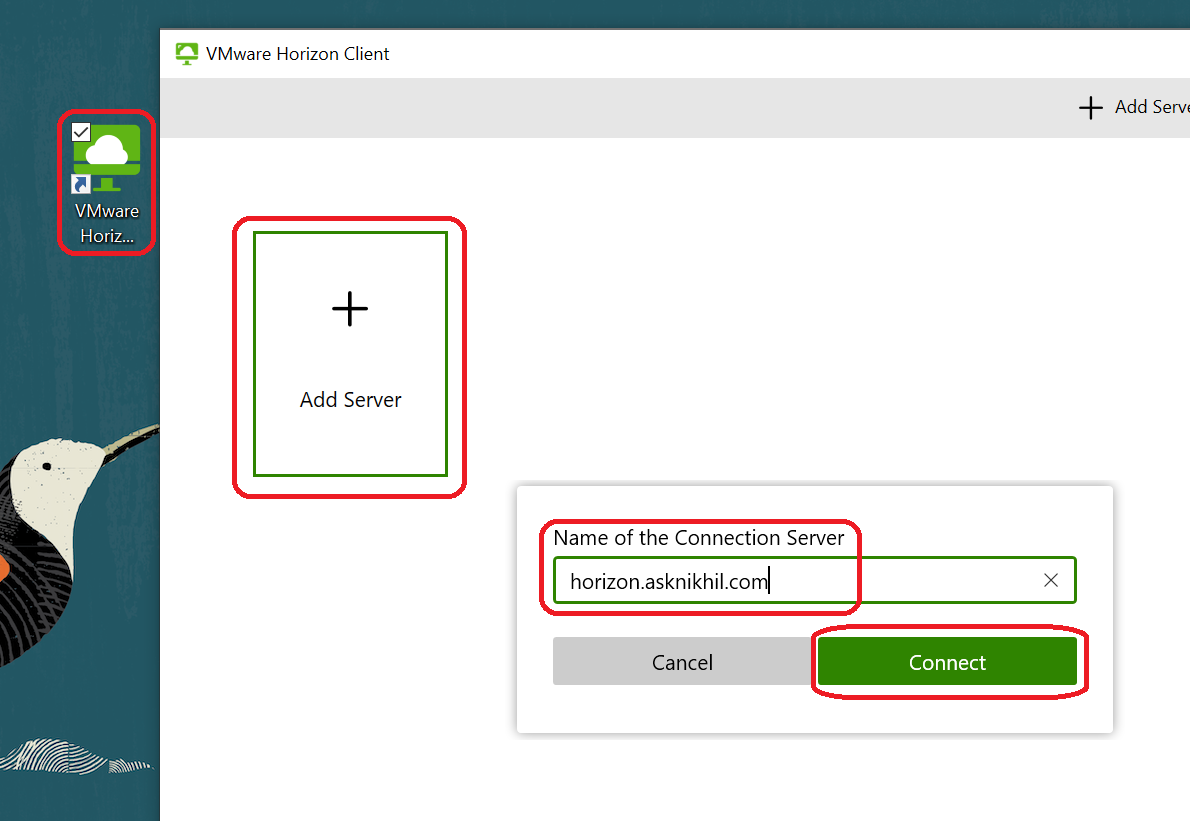

Configure VMware Horizon Client.

-

Inicie VMware Horizon Client.

-

Haga clic en Agregar servidor.

-

Introduzca el IP/FQDN de gateway de acceso unificado.

-

Haga clic en Conectar.

-

-

Autenticación por OCI IAM.

Se redirige al usuario a OCI IAM para la autenticación. El usuario introduce el nombre de usuario y la contraseña de AD y, después de una autenticación correcta (autenticación delegada), se redirige de nuevo al cliente de Horizon VMware con un token válido.

-

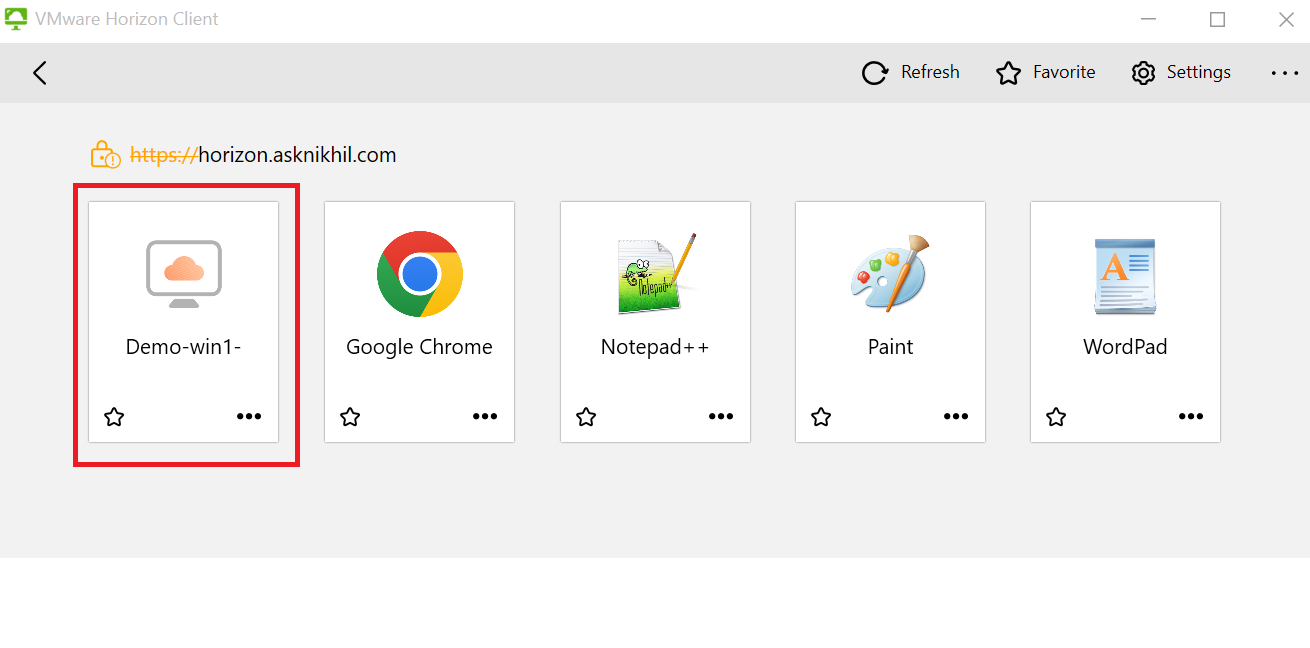

Iniciar un escritorio virtual o una aplicación.

Después de una autenticación correcta, el usuario recibirá los escritorios y las aplicaciones que tienen derecho a ellos. Haga doble clic en uno de los iconos de escritorio o aplicaciones para iniciar el recurso.

-

Confirme que se ha iniciado Virtual Desktop o Application.

Tarea 6: Configuración de aplicaciones MyConsole para iniciar aplicaciones y escritorio de Horizon

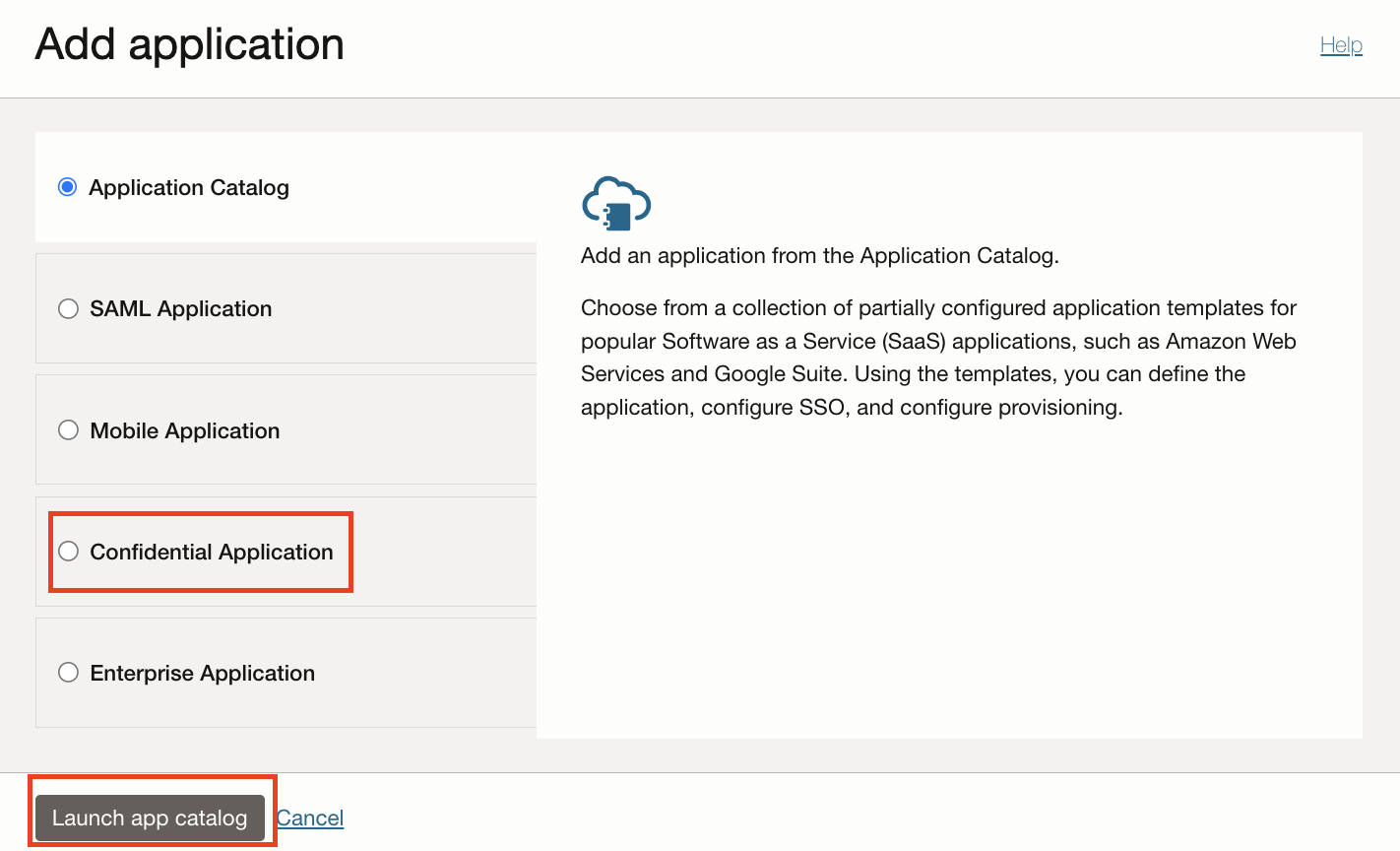

En esta tarea, puede configurar una aplicación confidencial para iniciar un escritorio de Horizon. Puede repetir los mismos pasos para crear varias aplicaciones.

-

Agregar una nueva aplicación.

-

Vaya a Applications y, a continuación, haga clic en Add Application.

-

Seleccione Aplicación confidencial y, a continuación, haga clic en Iniciar flujo de trabajo.

-

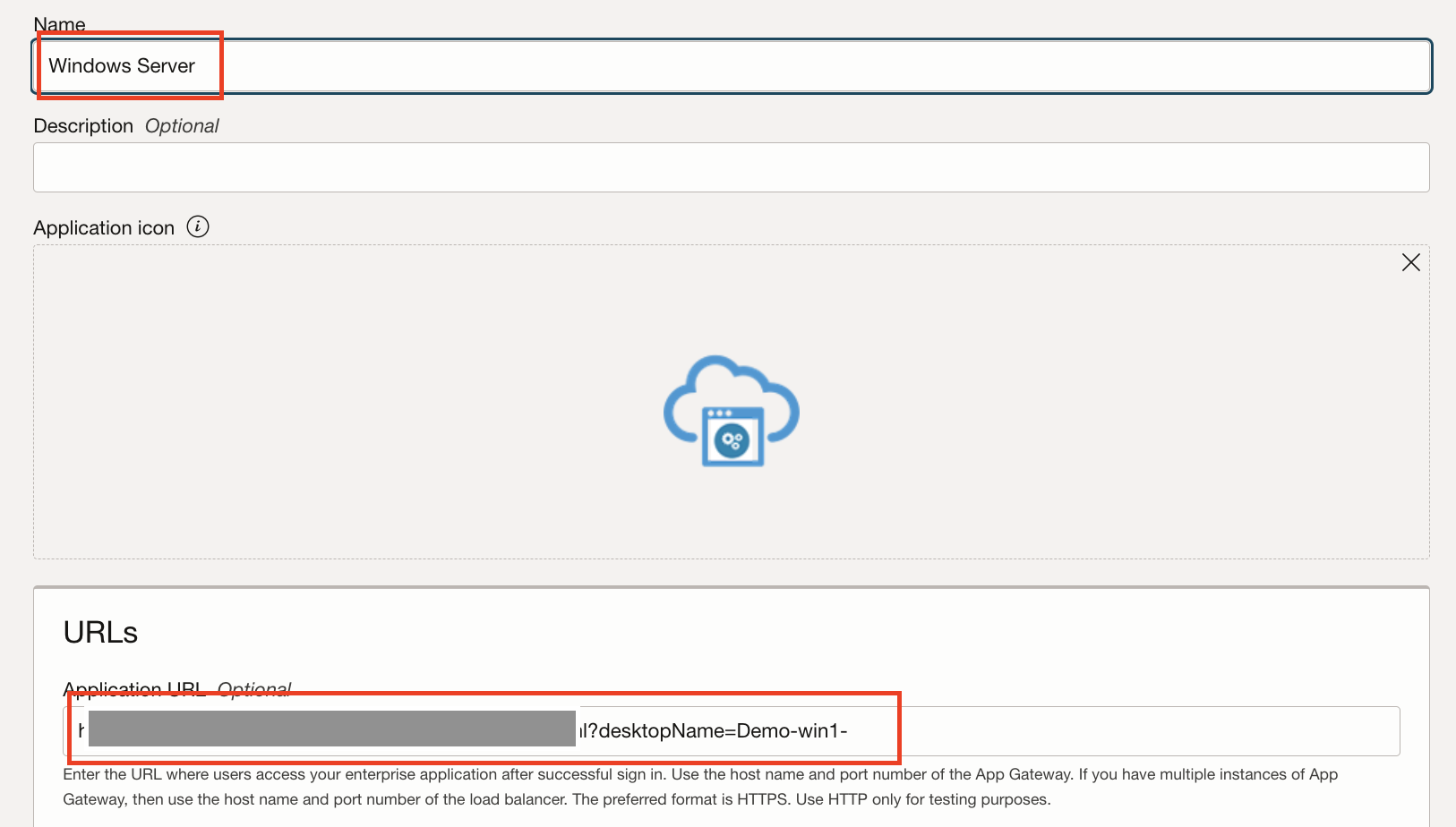

En el nuevo asistente de aplicaciones, proporcione el nombre de aplicación y la URL de aplicación.

Nota: Para iniciar un escritorio virtual denominado Demo-win1- desde el pool de escritorios mediante Mi consola de dominio de identidad de OCI IAM, la sintaxis de URL es la siguiente

https://<UAG-hostname>/portal/webclient/index.html?desktopName=Win10Desktop. Por ejemplo, la sintaxis de URL para iniciar el bloc de notas desde el pool de aplicaciones seráhttps://<UAG-hostname>/portal/webclient/index.html?applicationName=Notepad.

-

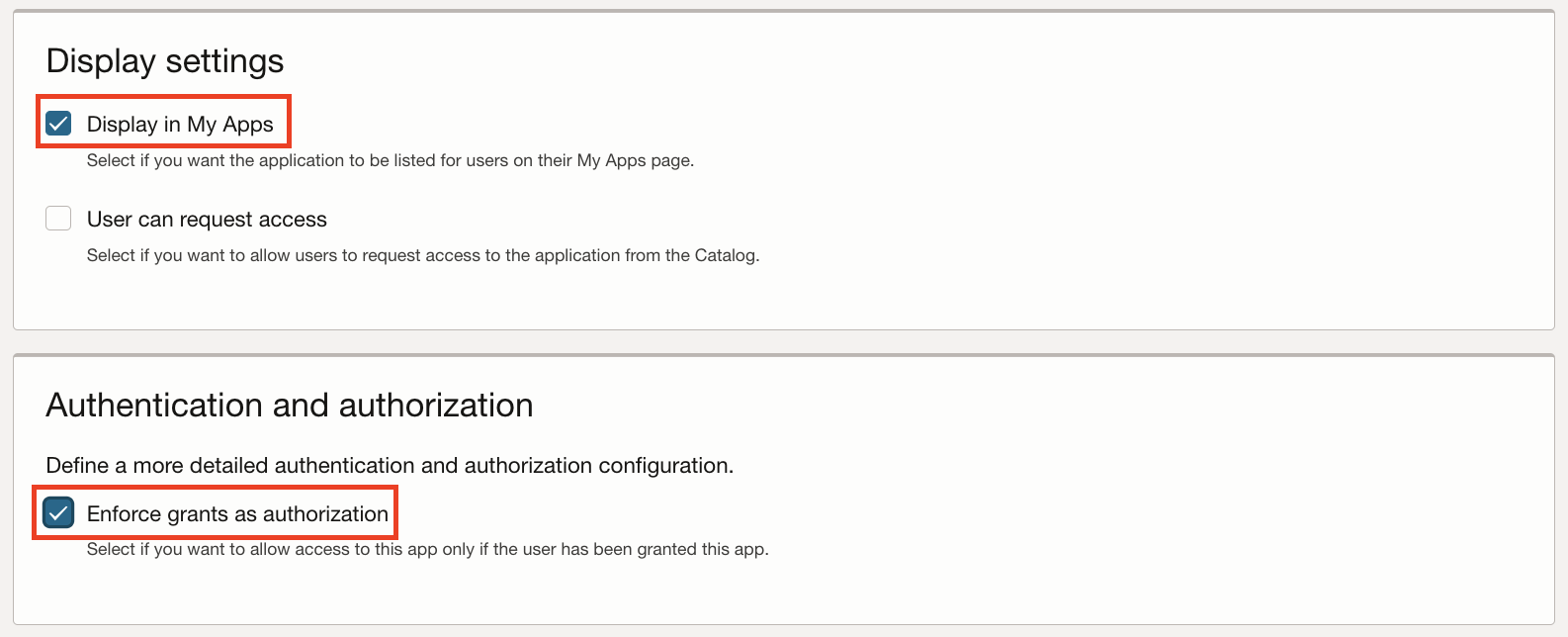

En Configuración de visualización, seleccione la opción Mostrar en Mis aplicaciones.

-

Seleccione Aplicar permisos como autorización en la sección Autenticación y autorización y haga clic en Siguiente.

-

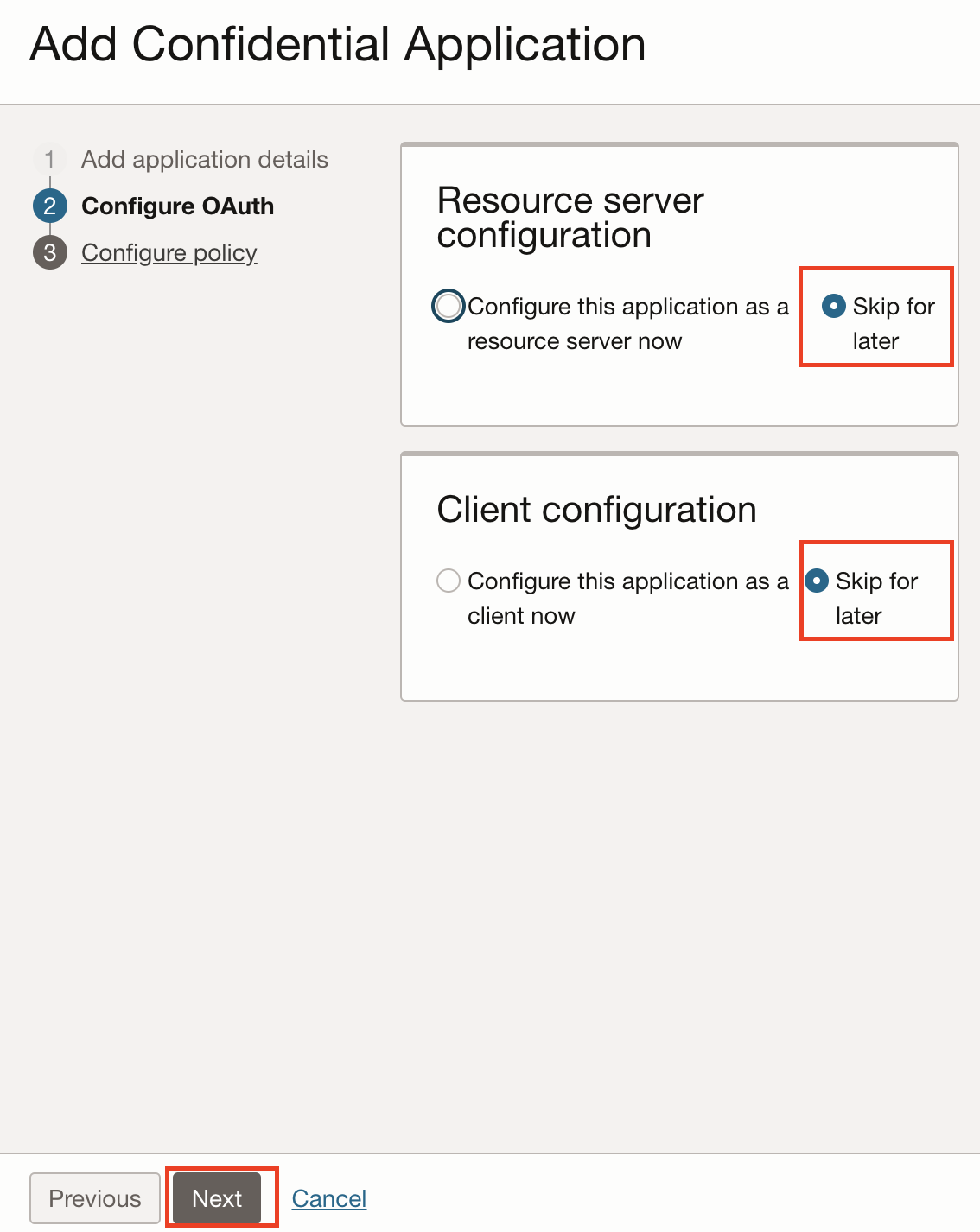

En la sección Configurar OAuth, seleccione la opción Omitir para más tarde para Configuración de servidor de recursos y Configuración de cliente y, a continuación, haga clic en Siguiente.

-

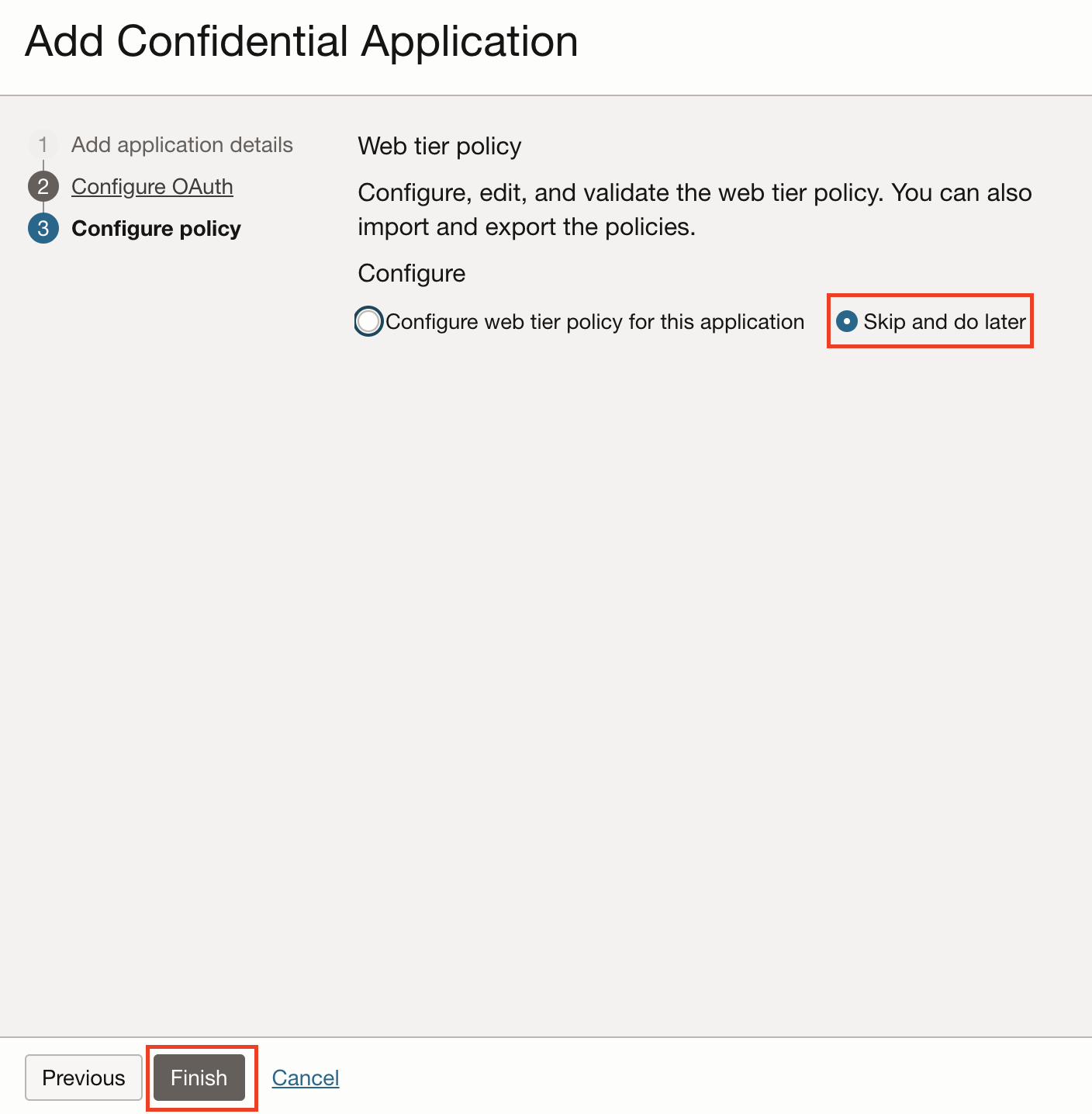

Seleccione la opción Omitir y hacer más tarde en la sección Configurar política y, a continuación, haga clic en Terminar.

-

-

Active la aplicación una vez creada.

-

Asignar usuarios y grupos: haga clic en Usuarios o Grupos para asignar el usuario o grupo de usuarios correspondiente.

Tarea 7: validación del inicio de aplicaciones y escritorio desde OCI IAM MyConsole.

-

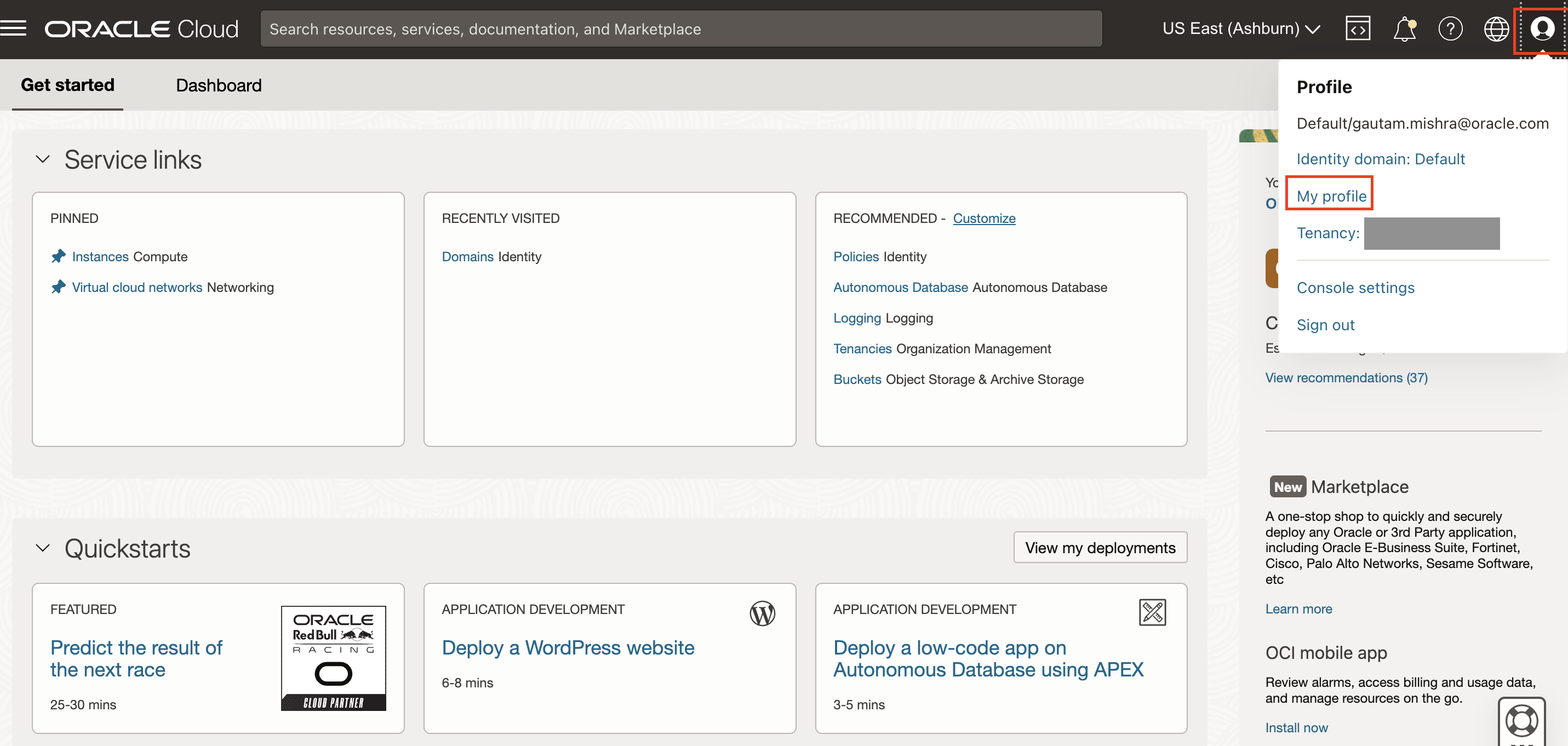

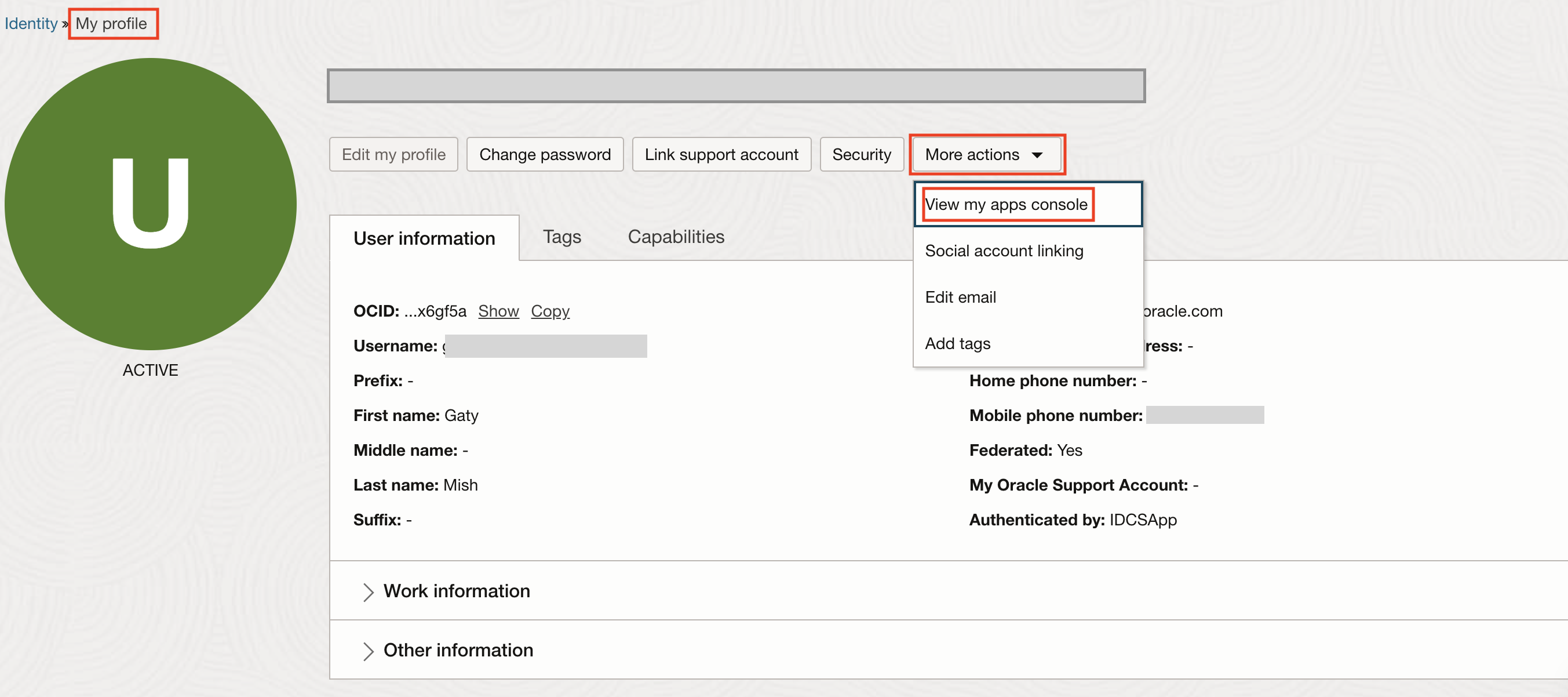

Conéctese a la consola de OCI y vaya a Mi perfil.

-

Haga clic en Ver la consola de mis aplicaciones en Más acciones.

-

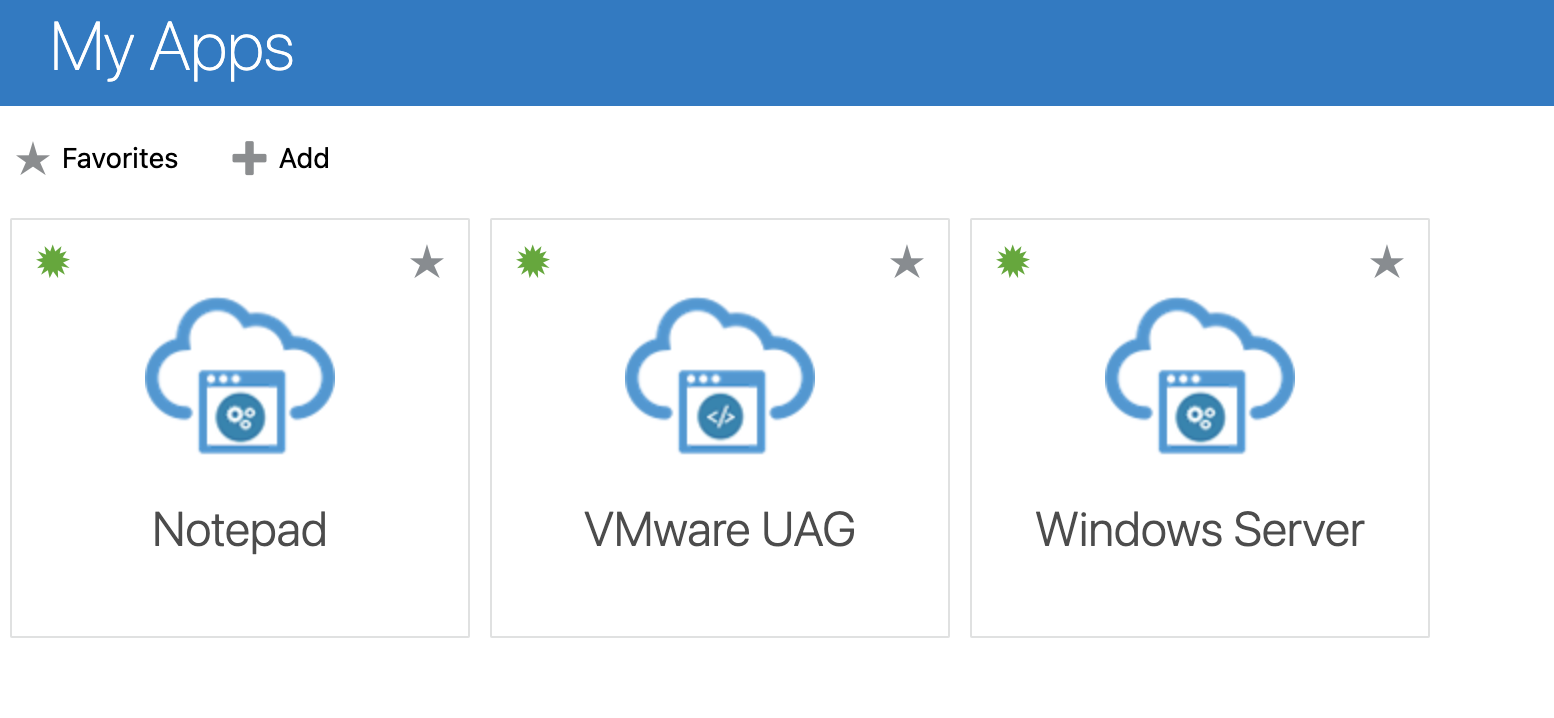

Una conexión correcta presentará todas las aplicaciones asignadas a su cuenta. Seleccionar aplicación para iniciar.

- VMware UAG: es la aplicación SAML 2.0 que se utiliza para generar los metadatos IdP. Al iniciar esta app, se lo redirecciona al cliente HTML de Horizon. Puede ocultar esta aplicación en la consola de administración de OCI IAM.

- Bloc de notas: hace referencia a la agrupación de aplicaciones del bloc de notas, que iniciará una nueva sesión del bloc de notas.

- Windows Server: hace referencia a la agrupación de escritorio Demo-win1, que iniciará una nueva sesión de escritorio.

-

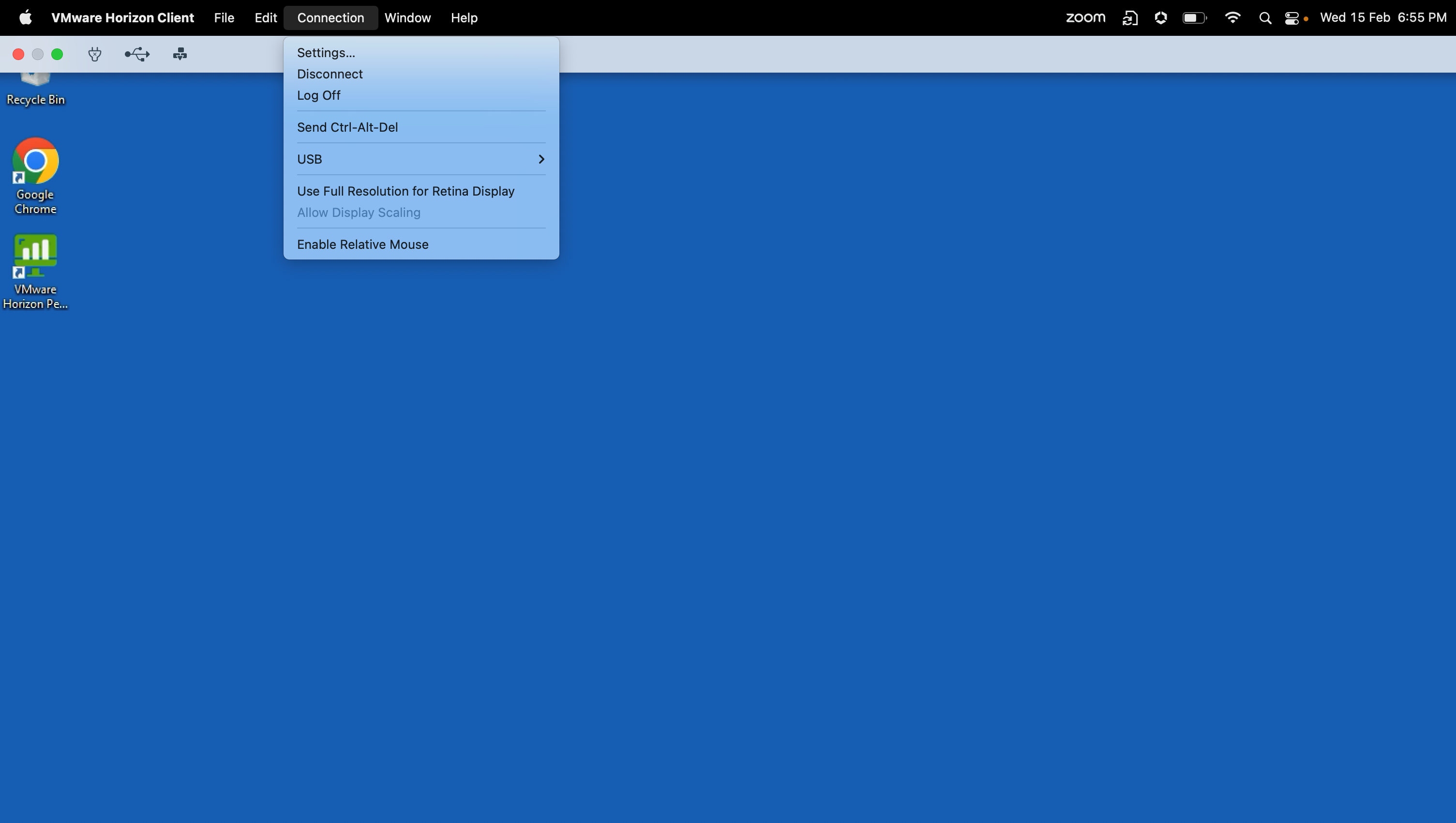

Confirme que se haya iniciado la aplicación o el escritorio virtual.

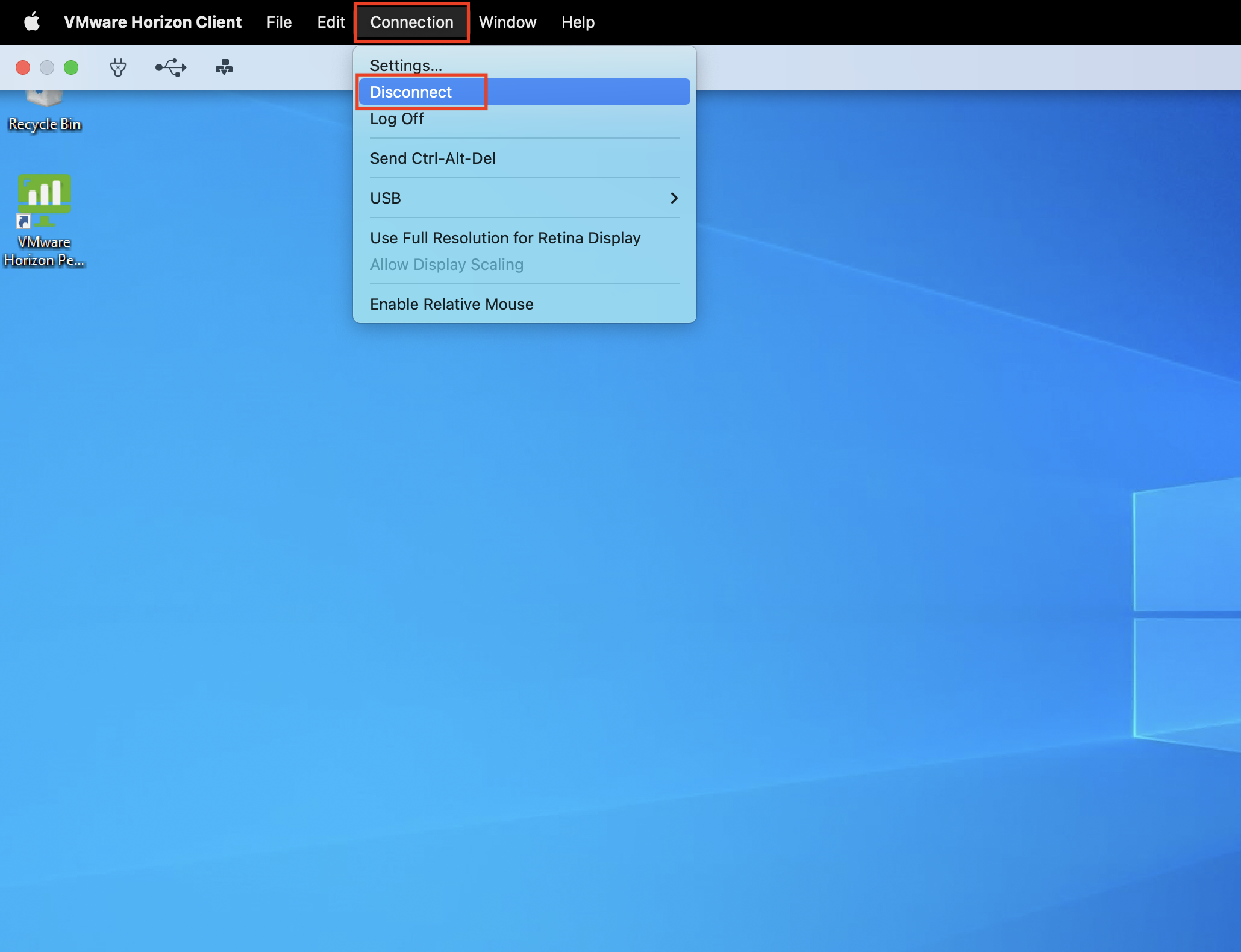

-

Haga clic en Opciones.

-

Haga clic en Conexión y, a continuación, en Desconectar.

-

Como resultado de la configuración de Autenticador SAML y SSO verdadero en VMware Horizon, se configura la conexión única y el usuario se conecta automáticamente.

Enlaces relacionados

- VMware Horizon en Oracle Cloud VMware Solution

- Despliegue y configuración de VMware Unified Access GatewayTM

- Oracle Cloud VMware Solution

- Configuración del puente de Microsoft Active Directory (AD) para la sincronización de AD y la autenticación delegada

Agradecimientos

Autores: Gautam Mishra (ingeniero sénior de la nube), Nikhil Verma (arquitecto principal de la nube).

Más recursos de aprendizaje

Explore otros laboratorios en docs.oracle.com/learn o acceda a más contenido de aprendizaje gratuito en el canal YouTube de Oracle Learning. Además, visite education.oracle.com/learning-explorer para convertirse en un explorador de Oracle Learning.

Para obtener documentación sobre los productos, visite Oracle Help Center.

Enable SAML 2.0 authentication for VMware Horizon with Unified Access Gateway and OCI IAM Identity Domains

F78558-02

September 2023

Copyright © 2023, Oracle and/or its affiliates.