Acerca de la configuración de la federación entre Identity Cloud Service y Access Manager

Al utilizar Oracle Access Management (OAM) para proporcionar conexión única (SSO) para sus aplicaciones locales, también puede incorporar cualquier aplicación protegida de Oracle Identity Cloud Service.

Su sistema de gestión de acceso local existente proporciona a sus usuarios conexión única a sus aplicaciones empresariales locales. La adición de aplicaciones basadas en la nube a su empresa presenta los desafíos de gestionar otro directorio de usuario con contraseñas de usuario asociadas.

Al utilizar Oracle Identity Cloud Service para su solución de conexión única basada en la nube, también tiene la opción de agregar proveedores de identidad externos. La configuración del entorno de OAM como proveedor de identidad (IdP) para Oracle Identity Cloud Service proporciona a los usuarios un único lugar para gestionar contraseñas.

Al configurar OAM para que actúe como IdP, Oracle Identity Cloud Service está federado con OAM. El acuerdo de federación es que cuando un usuario intenta acceder a una aplicación protegida por Oracle Identity Cloud Service, la autenticación se subcontrata a OAM. El acuerdo de federación designa a OAM como un socio de confianza.

Oracle Identity Cloud Service proporciona integración lista para usar con IdPs compatible con SAML 2.0.

Función IdP de Oracle Identity Cloud Service SAML 2.0:

- Funciona con soluciones SSO federadas compatibles con SAML 2.0, como Oracle Access Management.

- Permite a los usuarios conectarse a Oracle Identity Cloud Service mediante sus credenciales de IdP.

- Puede forzar la autenticación IdP para todos los usuarios u ofrecer la autenticación IdP como opción de selector de conexión.

Establecer SSO entre su sistema OAM local y Oracle Identity Cloud Service es un paso importante en la migración a la nube. La federación de Oracle Identity Cloud Service con OAM hace que el proceso de migración sea transparente para los usuarios porque no es necesario cambiar la pantalla de conexión ni el flujo de autenticación de los usuarios.

Arquitectura

La implantación local de Oracle Access Management es el origen autorizado de las credenciales de conexión. La configuración de una federación SAML 2.0 permite seguir aprovechando las credenciales de Oracle Access Management en Oracle Identity Cloud Service.

La segunda etapa de la hoja de ruta para migrar el entorno de un sistema de gestión de acceso local a Oracle Identity Cloud Service consiste en establecer la conexión única federada.

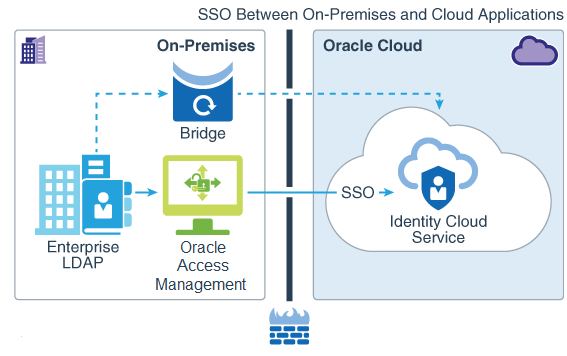

En el siguiente diagrama se destacan los principales componentes arquitectónicos de esta etapa:

Figura: Oracle Access Manager como IdP para Oracle Identity Cloud Service

Descripción de la "Figura - Oracle Access Manager como IdP para Oracle Identity Cloud Service"

En este diagrama de arquitectura, el sistema de gestión de acceso local representa el mecanismo de autenticación heredado y Oracle Identity Cloud Service representa el basado en la nube. El origen de confianza del usuario corporativo está representado por un servidor LDAP (Lightweight Directory Access Protocol) de empresa. Los usuarios del servidor LDAP de empresa se sincronizan con Oracle Identity Cloud Service mediante el puente.

Antes de empezar

A continuación se muestran algunas consideraciones para federar Oracle Identity Cloud Service con Oracle Access Management (OAM).

Si planea migrar su entorno OAM a Oracle Identity Cloud Service, puede seguir una hoja de ruta de migración para integrar sus aplicaciones locales con Oracle Identity Cloud Service de modo que estas aplicaciones utilicen el mismo inicio de sesión único (SSO) que sus aplicaciones en la nube. Para obtener más información sobre esta hoja de ruta, consulte Más información sobre la migración de la gestión de acceso local a Oracle Identity Cloud Service.

Para federar Oracle Identity Cloud Service con Oracle Access Management, necesita:

- Acceso a Oracle Identity Cloud Service con autorización para gestionar proveedores de identidad.

- Entorno de OAM con servicios de federación activados.

- Usuarios sincronizados entre el almacén de identidades de OAM y Oracle Identity Cloud Service. Esto se puede realizar con el puente de Microsoft Active Directory o con un puente de aprovisionamiento.

- Un atributo único compartido, como la dirección de correo electrónico, debe estar presente y rellenado en Oracle Identity Cloud Service y en el directorio de OAM.

- Los relojes de servidor sincronizados donde se ejecuta cada servicio. La afirmación de SAML se debe procesar en su ventana de tiempo válida.

- Para mantener el proceso existente para gestionar las contraseñas de usuario en OAM, el origen autorizado para las credenciales de conexión.

Acerca de los servicios y los roles necesarios

Esta solución requiere los siguientes servicios:

- Oracle Identity Cloud Service

- Oracle Access Management

Estos son los roles necesarios para cada servicio.

| Nombre de servicio: rol | Necesario para... |

|---|---|

Oracle Identity Cloud Service: Security Administrator |

Gestionar proveedores de identidad. |

Oracle Access Management: System Administrator |

Acceda a la consola de Oracle Access Management y cambie la configuración de federación. |

Consulte Productos, soluciones y servicios de Oracle para obtener lo que necesita.