Gestion de l'authentification multifacteur

Cette rubrique décrit comment les utilisateurs peuvent gérer l'authentification multifacteur dans Oracle Cloud Infrastructure.

Politique GIA requise

Seul l'utilisateur peut activer l'authentification multifacteur pour son propre compte. Les utilisateurs peuvent également désactiver l'authentification multifacteur pour leurs propres comptes. Les membres du groupe Administrateurs peuvent désactiver l'authentification multifacteur pour d'autres utilisateurs, mais ils ne peuvent pas activer l'authentification multifacteur pour un autre utilisateur.

À propos de l'authentification multifacteur

L'authentification multifacteur est une méthode d'authentification qui requiert l'utilisation de plusieurs facteurs pour vérifier l'identité d'un utilisateur.

Lorsque l'authentification multifacteur est activée dans le service IAM, lorsqu'un utilisateur se connecte à Oracle Cloud Infrastructure, il est invité à entrer son nom d'utilisateur et son mot de passe, ce qui est le premier facteur (ce qu'il connaît). L'utilisateur est ensuite invité à fournir un deuxième code de vérification à partir d'un appareil enregistré pour l'authentification multifacteur, qui constitue le deuxième facteur (quelque chose qu'il a). Les deux facteurs fonctionnent ensemble, mais exigent une couche de sécurité supplémentaire pour vérifier l'identité de l'utilisateur et terminer le processus de connexion.

En général, l'authentification multifacteur peut inclure l'un des deux éléments suivants :

-

Quelque chose que vous connaissez, comme un mot de passe.

-

Quelque chose que vous avez, comme un appareil.

-

Quelque chose qui vous représente, comme votre empreinte digitale.

Le service IAM prend en charge l'authentification à deux facteurs à l'aide d'un mot de passe (premier facteur) et d'un appareil qui peut générer un mot de passe à usage unique (TOTP) basé sur le temps (deuxième facteur).

Concepts généraux

Voici la liste des concepts de base que vous devez connaître.

- AUTHENTIFICATION MULTIFACTEUR

- L'authentification multifacteur est une méthode d'authentification qui requiert l'utilisation de plusieurs facteurs pour vérifier l'identité d'un utilisateur. Exemples de facteurs d'authentification : mot de passe (quelque chose que vous connaissez) et appareil (quelque chose que vous avez).

- APPLICATION D'AUTHENTIFICATION

- Application que vous installez sur votre appareil mobile pouvant fournir des jetons sécurisés par logiciel pour la vérification des identités. Exemples d'applications d'authentification : Oracle Mobile Authenticator et Google Authenticator. Pour activer l'authentification multifacteur pour le service IAM, vous aurez besoin d'un appareil doté d'une application d'authentification installée. Vous utiliserez l'application pour enregistrer votre appareil, puis vous utiliserez la même application (sur le même appareil) pour générer un mot de passe à usage unique basé sur l'heure (TOTP) à chaque connexion.

- APPAREILS MOBILES ENREGISTRÉS

- L'authentification multifacteur est activée pour un utilisateur spécifique et pour un appareil spécifique. La procédure d'activation de l'authentification multifacteur pour un utilisateur comprend l'enregistrement de l'appareil mobile. Ce même appareil doit être utilisé pour générer le code TOTP chaque fois que l'utilisateur se connecte. Si l'appareil mobile enregistré n'est plus disponible, un administrateur doit désactiver l'authentification multifacteur pour l'utilisateur afin que l'authentification multifacteur puisse être réactivée au moyen d'un nouvel appareil.

- MOT DE PASSE À USAGE UNIQUE BASÉ SUR L'HEURE (TOTP)

- Un TOTP est un mot de passe (ou code secret) généré par un algorithme qui calcule un mot de passe à usage unique à partir d'une clé secrète partagée et de l'heure courante, tel que défini dans la RFC 6238. L'application d'authentification sur votre appareil mobile enregistré génère le TOTP que vous devez entrer chaque fois que vous vous connectez à Oracle Cloud Infrastructure.

Applications d'authentification prises en charge

Les applications d'authentification suivantes ont été testées avec le service IAM pour Oracle Cloud Infrastructure :

- Oracle Mobile Authenticator

- Google Authenticator

Vous pouvez trouver ces applications dans le magasin d'applications de votre appareil mobile. Vous devez installer l'une de ces applications sur votre appareil mobile avant d'activer l'authentification multifacteur.

Utilisation de l'authentification multifacteur

Gardez à l'esprit les informations suivantes lorsque vous activez l'authentification multifacteur :

- Vous devez installer une application d'authentification prise en charge sur l'appareil mobile que vous voulez enregistrer pour l'authentification multifacteur.

- Chaque utilisateur doit activer l'authentification multifacteur pour lui-même à l'aide d'un appareil auquel il a accès chaque fois qu'il se connecte. Un administrateur ne peut pas activer l'authentification multifacteur pour un autre utilisateur.

- Pour activer l'authentification multifacteur, vous utilisez l'application d'authentification de votre appareil mobile pour balayer un code QR généré par le service IAM et affiché dans la console. Le code QR partage une clé secrète avec l'application pour permettre à l'application de générer des TOTP qui peuvent être vérifiés par le service IAM.

- Un utilisateur peut enregistrer un seul appareil à utiliser pour l'authentification multifacteur.

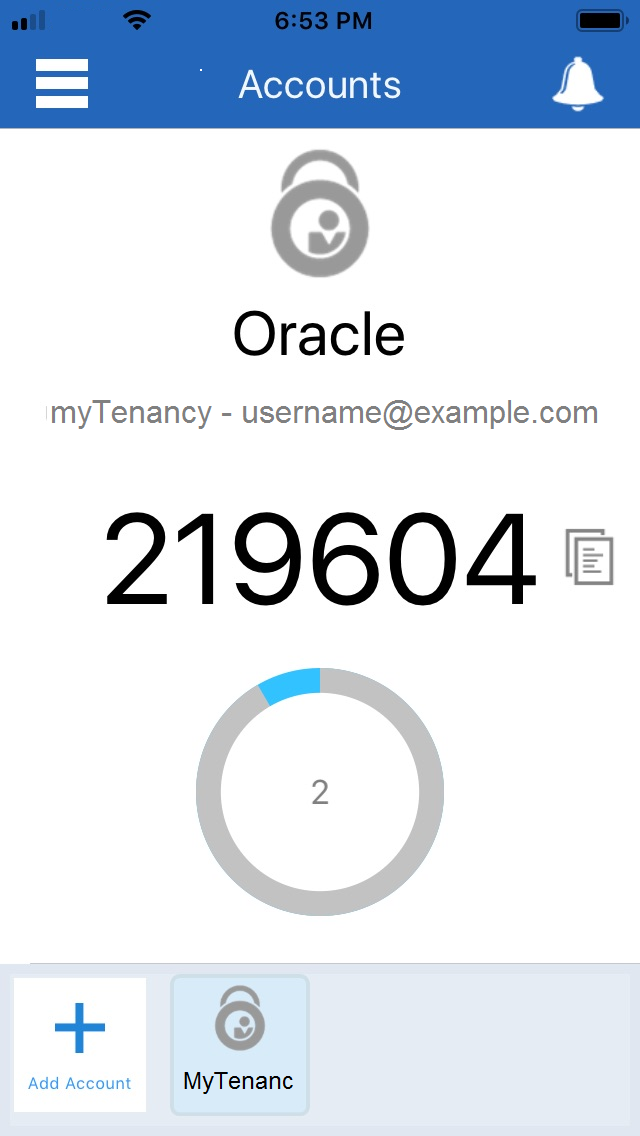

- Après avoir ajouté votre compte Oracle Cloud Infrastructure à votre application d'authentification, le nom du compte s'affiche dans l'application d'authentification comme Oracle <tenancy_name> - <username>.

Restriction de l'accès aux utilisateurs vérifiés par l'authentification multifacteur seulement

Vous pouvez limiter l'accès aux ressources aux seuls utilisateurs qui ont été authentifiés au moyen de l'authentification par mot de passe à usage unique basée sur le temps du service IAM. Vous configurez cette restriction dans la politique qui permet l'accès à la ressource.

Pour limiter l'accès accordé au moyen d'une politique uniquement aux utilisateurs vérifiés par l'authentification multifacteur, ajoutez la valeur where clause suivante à la politique :

where request.user.mfaTotpVerified='true'Par exemple, supposons que votre société dispose de la politique suivante pour autoriser GroupA à gérer les instances :

allow group GroupA to manage instance-family in tenancyPour renforcer la sécurité, vous voulez vous assurer que seuls les utilisateurs vérifiés au moyen de l'authentification multifacteur puissent gérer les instances. Pour restreindre l'accès à ces utilisateurs uniquement, révisez l'énoncé de la politique comme suit :

allow group GroupA to manage instance-family in tenancy where request.user.mfaTotpVerified='true'Avec cette politique, seuls les membres de GroupA qui ont ouvert une session en entrant leur mot de passe et le code TOTP généré par leur appareil mobile enregistré sont autorisés à accéder aux instances et à les gérer. Les utilisateurs qui n'ont pas activé l'authentification multifacteur et qui se connectent en utilisant seulement leur mot de passe ne seront pas autorisés à accéder à la gestion des instances.

Pour plus d'informations sur l'écriture des politiques, voir Syntaxe d'une politique.

Processus de connexion après l'activation de l'authentification multifacteur

Après avoir activé l'authentification multifacteur, utilisez l'une des procédures suivantes pour vous connecter à Oracle Cloud Infrastructure :

- Naviguez jusqu'à la page de connexion à la console.

-

Entrez votre nom d'utilisateur et votre mot de passe Oracle Cloud Infrastructure, puis sélectionnez Connexion.

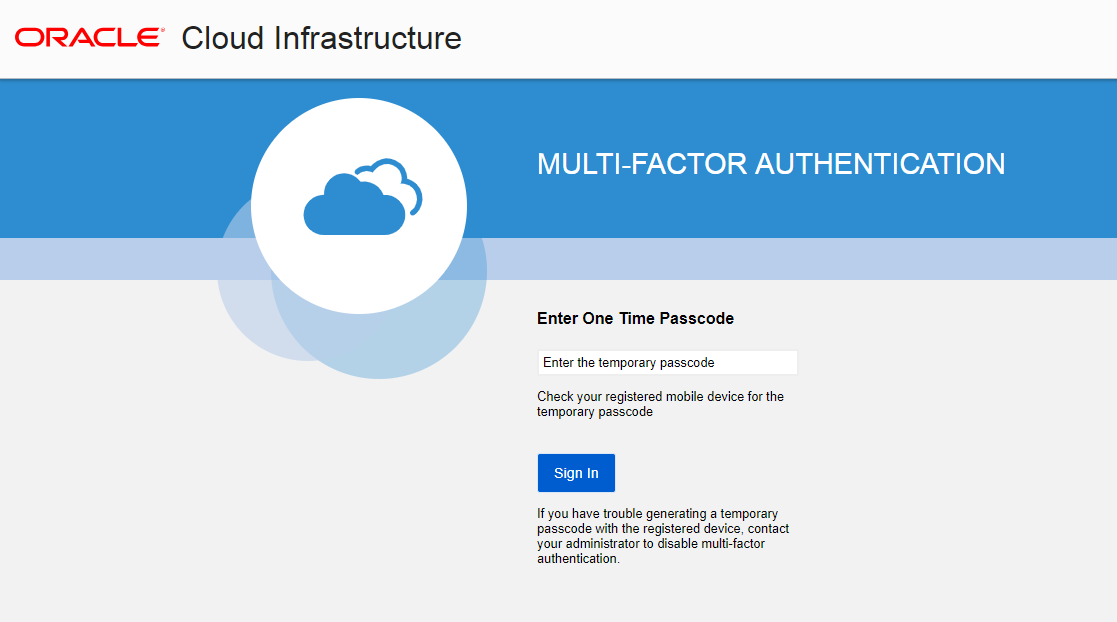

Une fois vos nom d'utilisateur et mot de passe authentifiés, vous avez fourni le premier facteur pour l'authentification. La page d'authentification secondaire s'affiche et vous invite à entrer un code secret à usage unique, comme illustré dans la capture d'écran suivante.

-

Ouvrez l'application d'authentificateur sur votre appareil mobile enregistré, puis ouvrez le compte pour votre location Oracle Cloud Infrastructure. La capture d'écran suivante présente un exemple à partir d'Oracle Mobile Authenticator.

-

Entrez le code secret affiché par votre application d'authentification (par exemple, 219604), puis sélectionnez Connexion.

Important : L'application d'authentification génère un nouveau code secret à usage unique toutes les 30 secondes. Vous devez entrer le code tant qu'il est valide. Si vous passez le délai accordé pour un code secret, vous pouvez entrer le suivant qui est généré. Veillez à entrer le code actuellement affiché par votre application.

-

Pour vous connecter avec l'interface de ligne de commande, exécutez la commande suivante :

oci session authenticate --region US East (Ashburn)Une fenêtre de navigateur s'ouvre et une invite vous demande d'utiliser le navigateur pour vous connecter.

Please switch to newly opened browser window to log in! -

Dans la fenêtre du navigateur, entrez votre nom d'utilisateur et votre mot de passe Oracle Cloud Infrastructure, puis sélectionnez Se connecter.

Une fois vos nom d'utilisateur et mot de passe authentifiés, vous avez fourni le premier facteur pour l'authentification. La page d'authentification secondaire s'affiche et vous invite à entrer un code secret à usage unique, comme illustré dans la capture d'écran suivante.

-

Ouvrez l'application d'authentificateur sur votre appareil mobile enregistré, puis ouvrez le compte pour votre location Oracle Cloud Infrastructure. La capture d'écran suivante présente un exemple à partir d'Oracle Mobile Authenticator.

-

Entrez le code secret affiché par votre application d'authentification (par exemple, 219604), puis sélectionnez Connexion.

Important : L'application d'authentification génère un nouveau code secret à usage unique toutes les 30 secondes. Vous devez entrer le code tant qu'il est valide. Si vous passez le délai accordé pour un code secret, vous pouvez entrer le suivant qui est généré. Veillez à entrer le code actuellement affiché par votre application.

Une fois que vous êtes authentifié, des invites vous demandent de retourner à l'interface de ligne de commande et d'entrer le nom d'un profil.

-

Dans l'interface de ligne de commande, saisissez un nom pour le profil.

Conseil

Pour plus d'informations sur l'utilisation de l'interface de ligne de commande, voir Lancement rapide et Démarrage avec l'interface de ligne de commande.

Que faire si vous perdez votre appareil mobile enregistré

Si vous perdez votre appareil mobile enregistré, vous ne pourrez pas vous connecter à Oracle Cloud Infrastructure au moyen de la console. Communiquez avec l'administrateur pour lui demander de désactiver l'authentification multifacteur pour votre compte. Vous pouvez ensuite répéter le processus pour activer l'authentification multifacteur avec un nouvel appareil mobile.

Déblocage d'un utilisateur en cas d'échec de connexion

Si un utilisateur tente 10 fois de suite de se connecter à la console sans y parvenir, il sera automatiquement bloqué. Un administrateur peut débloquer l'utilisateur dans la console (voir Pour débloquer un utilisateur) ou avec l'opération d'API UpdateUserState.

Désactivation de l'authentification multifacteur

Chaque utilisateur peut désactiver l'authentification multifacteur pour lui-même. Un administrateur peut également désactiver l'authentification multifacteur pour un autre utilisateur.

Ne désactivez pas l'authentification multifacteur sauf si vous y êtes invité par l'administrateur.

Suppression des appareils TOTP inactifs pour l'authentification multifacteur

Vous ne pouvez pas trouver et supprimer des appareils TOTP inactifs pour l'authentification multifacteur à partir de la console, mais vous pouvez utiliser les commandes d'interface de ligne de commande OCI avec Cloud Shell pour les rechercher et les supprimer.

Un appareil TOTP inactif pour l'intelligence artificielle peut survenir lorsque l'authentification multifacteur est activée pour un utilisateur, et que l'utilisateur a sélectionné Activer l'authentification multifacteur, mais n'a pas réussi à authentifier l'appareil.

Utilisez les commandes MFA-totp-device list et delete de l'interface de ligne de commande OCI pour identifier les appareils TOTP d'authentification multifacteur pour un utilisateur, puis supprimez l'appareil inactif.

Si plus d'un utilisateur dispose d'appareils TOTP inactifs pour l'authentification multifacteur, effectuez cette tâche pour chaque utilisateur.

-

Voir Cloud Shell.

-

Voir Commandes mfa-totp-device dans les informations de référence sur les commandes de l'interface de ligne de commande OCI.

Utilisation de la console

Utilisez les procédures suivantes pour gérer l'AMF dans la console.

Préalables : Vous devez installer une application d'authentification prise en charge sur l'appareil mobile que vous voulez enregistrer pour l'authentification multifacteur.

- Dans le menu de navigation , sélectionnez le menu Profil

, puis sélectionnez Paramètres de l'utilisateur.

, puis sélectionnez Paramètres de l'utilisateur.Vos détails d'utilisateur s'affichent.

- Cliquez sur Activer l'authentification multifacteur.

-

Balayez le code QR affiché dans la boîte de dialogue avec l'application d'authentification de votre appareil mobile.

Note : Si vous fermez le navigateur ou si le navigateur plante avant que vous entriez le code de vérification, vous devez générer un nouveau code QR et le balayer à nouveau avec l'application. Pour générer un nouveau code QR, cliquez à nouveau sur le bouton Activer l'authentification multifacteur.

- Dans le champ Code de vérification, entrez le code affiché sur votre application d'authentification.

- Cliquez sur Activer.

Votre appareil mobile est maintenant enregistré auprès du service GIA et votre compte est activé pour l'authentification multifacteur. Chaque fois que vous vous connectez, vous êtes invité à entrer votre nom d'utilisateur et votre mot de passe. Après avoir fourni les données d'identification correctes, vous serez invité à entrer un code TOTP généré par l'application d'authentification sur votre appareil mobile enregistré. Votre appareil mobile enregistré doit être disponible chaque fois que vous connectez à Oracle Cloud Infrastructure.

-

Dans le menu de navigation , sélectionnez le menu Profil

, puis sélectionnez Paramètres de l'utilisateur.

, puis sélectionnez Paramètres de l'utilisateur.Vos détails d'utilisateur s'affichent.

- Sélectionnez Disable Multi-Factor Authentication (Activer l'authentification multifacteur).

- Confirmez l'opération à l'invite.

- Ouvrez le menu de navigation et sélectionnez Identité et sécurité. Sous Identité, sélectionnez Utilisateurs. Une liste des utilisateurs de votre location s'affiche.

- Sélectionnez l'utilisateur à mettre à jour. Les détails de l'utilisateur sont affichés.

- Sélectionnez Disable Multi-Factor Authentication (Activer l'authentification multifacteur).

- Confirmez l'opération à l'invite.

Utilisation de l'API

Pour plus d'informations sur l'utilisation de l'API et sur la signature des demandes, voir la documentation de l'API REST et Security Credentials. Pour plus d'informations sur les trousses SDK, voir Trousses SDK et interface de ligne de commande.

Les mises à jour ne sont pas immédiates dans toutes les régions

Vos ressources GIA se trouvent dans votre région principale. Pour appliquer une politique à toutes les régions, le service GIA réplique vos ressources dans chacune des régions. Chaque fois que vous créez ou modifiez une politique, un utilisateur ou un groupe, les modifications entrent d'abord en vigueur dans la région principale, puis sont propagées à vos autres régions. L'application des modifications peut prendre quelques minutes.

Utilisez les opérations d'API suivantes pour gérer les appareils d'authentification multifacteur :