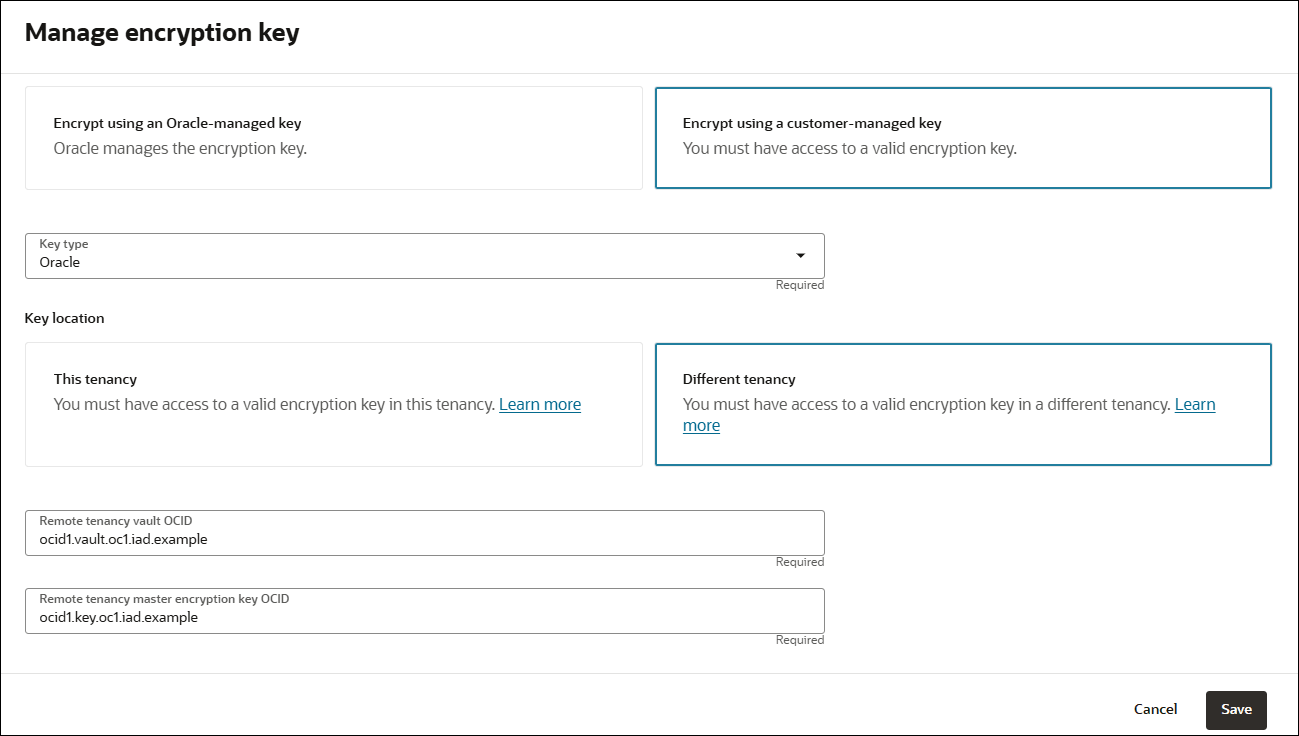

Utiliser la clé de chiffrement gérée par le client située dans une location distante

Affiche les étapes pour sélectionner les clés de chiffrement principales gérées par le client à partir d'une chambre forte sur une location distante.

Lorsque vous utilisez des clés de chiffrement principales gérées par le client avec une chambre forte dans une location distante, la chambre forte et l'instance de base de données d'intelligence artificielle autonome doivent se trouver dans la même région. Pour modifier la location, dans la page d'authentification, cliquez sur Modifier la location. Après avoir modifié la location, assurez-vous de sélectionner la même région pour la chambre forte et l'instance de base de données autonome avec intelligence artificielle.

L'état du cycle de vie passe à Mise à jour. Une fois la demande terminée, l'état du cycle de vie affiche Disponible.

Une fois la demande terminée, dans la console Oracle Cloud Infrastructure, les informations clés s'affichent dans la page Informations sur la base de données Autonomous Database sous l'en-tête Chiffrement. Cette zone présente le champ Clé de chiffrement avec un lien vers la clé de chiffrement principale et le champ OCID de la clé de chiffrement avec l'OCID de la clé de chiffrement principale.

- Utiliser l'option Utiliser sa propre clé (BYOK) dans le service de chambre forte

Lorsque vous créez une clé gérée par le client à l'aide du service de chambre forte pour OCI, vous pouvez également importer votre propre matériel de clé (Utiliser sa propre clé ou BYOK) au lieu que le service de chambre forte génère le matériel de clé en interne.

Utiliser sa propre clé (BYOK) dans le service de chambre forte

Lorsque vous créez une clé gérée par le client à l'aide du service de chambre forte pour OCI, vous pouvez également importer votre propre matériel de clé (Utiliser votre propre clé ou BYOK) au lieu que le service de chambre forte génère le matériel de clé en interne.

- Créez une chambre forte dans le service de chambre forte en suivant les instructions sous Pour créer une chambre forte.

Après avoir créé la chambre forte, vous pouvez créer au moins une clé de chiffrement principale dans celle-ci en suivant les instructions sous Pour créer une clé de chiffrement principale. Vous pouvez également importer une clé de chiffrement de client dans une chambre forte existante. Lorsque vous suivez ces instructions, sélectionnez les options suivantes :

- Créer dans le compartiment: Oracle recommande de créer la clé de chiffrement principale dans le même compartiment que sa chambre forte, c'est-à-dire le compartiment créé spécifiquement pour accueillir les chambres fortes contenant des clés gérées par le client.

- Mode de protection : Sélectionnez une valeur appropriée dans la liste déroulante :

- HSM pour créer une clé de chiffrement principale stockée et traitée dans un module de sécurité matériel.

- Logiciel pour créer une clé de chiffrement principale stockée dans un système de fichiers logiciel du service de chambre forte. Les clés protégées par logiciel sont protégées au repos à l'aide d'une clé racine basée sur HSM. Vous pouvez exporter des clés logicielles vers d'autres appareils de gestion des clés ou vers une autre région OCI en nuage. Contrairement aux clés HSM, les clés protégées par logiciel sont gratuites.

- Forme de la clé : Algorithme : AES

- Forme de la clé : Longueur : 256 bits

- Importer la clé externe : Pour utiliser une clé de chiffrement de client (BYOK), sélectionnez Importer la clé externe et fournissez les détails suivants :

- Informations sur la clé d'encapsulation. Cette section est en lecture seule, mais vous pouvez voir les détails de la clé d'encapsulation publique.

- Algorithme d'encapsulation. Sélectionnez un algorithme d'encapsulation dans la liste déroulante.

- Source de données de clé externe. Chargez le fichier contenant le matériel de clé RSA encapsulé.

Note

Vous pouvez importer le matériel de clé en tant que nouvelle version de clé externe ou cliquer sur le nom d'une clé de chiffrement principale existante et la faire pivoter vers une nouvelle version de clé. - Utilisez le service IAM pour créer un groupe dynamique et définir une politique qui donne à votre instance Autonomous AI Database l'accès à la clé de chiffrement principale que vous avez créée.

Pour plus de détails, voir Importation du matériel de clé en tant que version de clé externe.