Configurer une chambre forte pour un point d'extrémité personnalisé

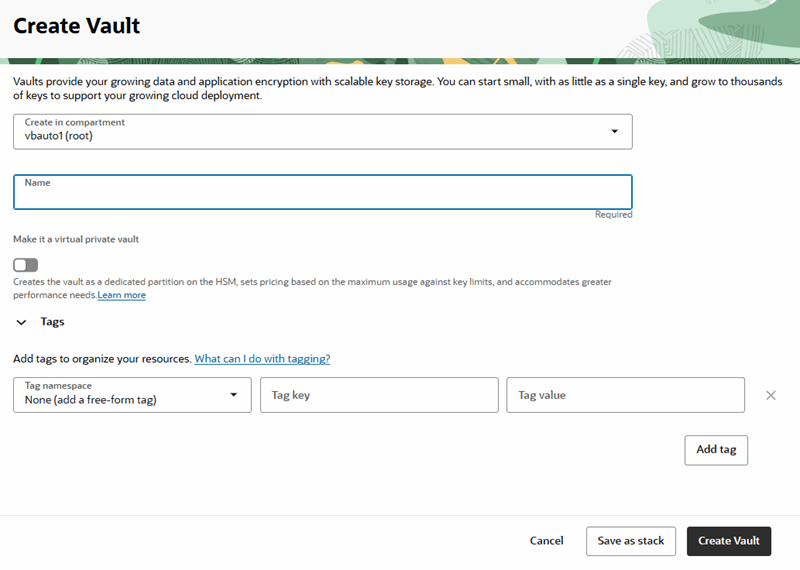

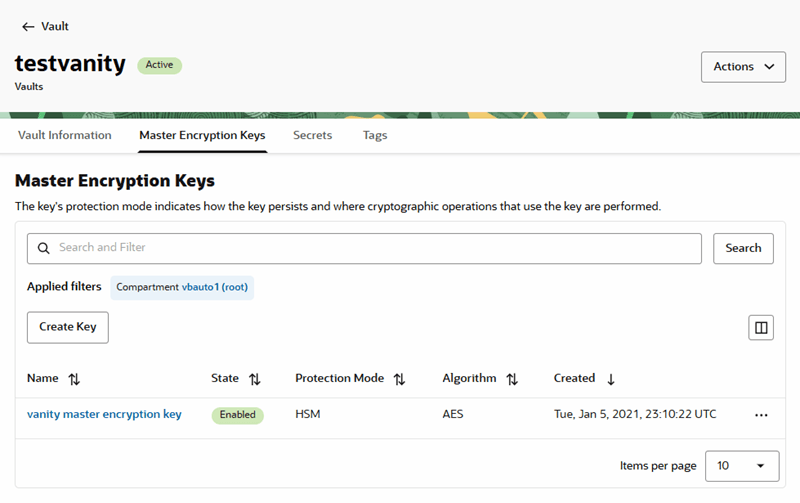

Pour créer un point d'extrémité personnalisé pour votre instance Visual Builder, vous pouvez utiliser le service Key Management dans OCI pour créer une chambre forte afin de stocker les clés de chiffrement principales et les clés secrètes utilisées pour protéger l'accès à votre point d'extrémité personnalisé.

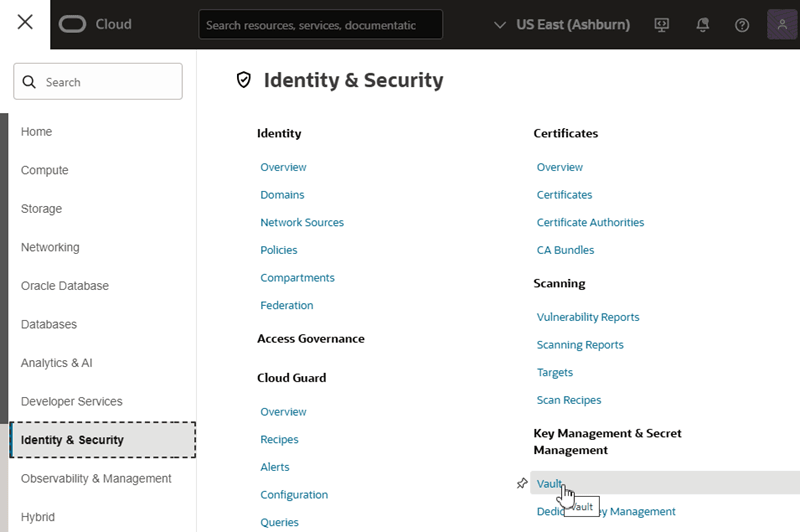

Dans la console OCI, vous créez une chambre forte OCI dans le compartiment où vous voulez créer votre point d'extrémité personnalisé. Pour plus de détails sur l'utilisation des chambres fortes, voir Utilisation des compartiments, Aperçu du service de chambre forte et Créer une chambre forte.

Si vous utilisez un service WAF et un équilibreur de charge pour protéger votre point d'extrémité personnalisé, vous n'avez pas besoin de créer une chambre forte.

Après avoir créé et configuré une chambre forte dans la console OCI, vous pouvez configurer le premier point d'extrémité personnalisé (principal) de votre instance dans la page des détails de l'instance Visual Builder. Si votre instance a déjà un point d'extrémité principal et que vous voulez en ajouter un autre, vous devez créer un autre point d'extrémité à partir de la ligne de commande. De même, si votre instance comporte déjà plusieurs points d'extrémité personnalisés et que vous voulez modifier l'un d'entre eux, vous devez également le faire à partir de la ligne de commande. Pour plus de détails, voir Créer et mettre à jour des points d'extrémité de remplacement.

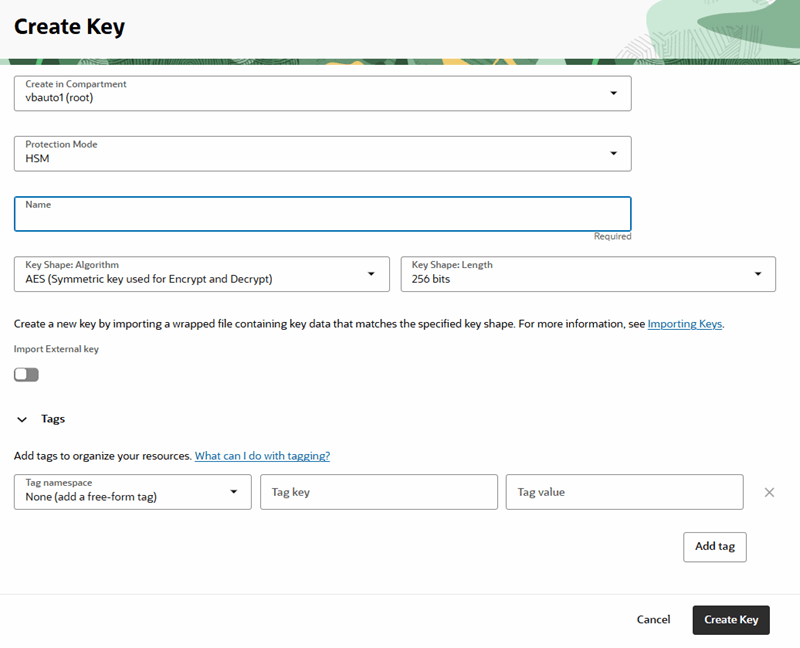

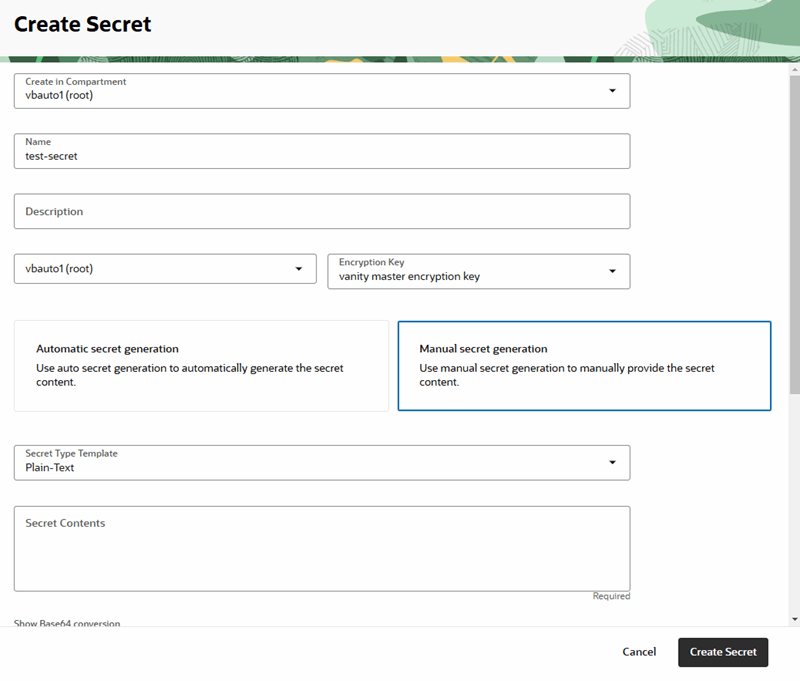

Lors de la création de la clé secrète dans votre chambre forte, vous devez fournir un certificat de clé secrète qui contient :

- le certificat SSL du nom d'hôte,

- la clé privée correspondante, et

- tous les certificats intermédiaires de la chaîne SSL.

Vous devrez également fournir une phrase secrète si le certificat SSL en requiert une. Vous pouvez les obtenir auprès de votre fournisseur de certificat SSL.

Pour créer et configurer une chambre forte OCI dans la console OCI :