Configuration d'utilisateurs et de groupes dans les comptes en nuage qui n'utilisent pas de domaines d'identité

Pour un compte en nuage dans une région pas encore mise à jour pour utiliser des domaines d'identité avant la création du compte en nuage, les utilisateurs et les groupes sont configurés dans le service de gestion des identités et des accès (GIA) pour Oracle Cloud Infrastructure et dans Oracle Identity Cloud Service.

Cette section s'applique uniquement aux comptes en nuage qui n'utilisent pas de domaines d'identité. Si vous ne savez pas si votre compte en nuage utilise des domaines d'identité, voir À propos de la configuration d'utilisateurs et de groupes.

Pour plus d'informations sur le service IAM pour Oracle Cloud Infrastructure, IDCS et la documentation qui fournit les informations dont vous avez besoin, voir Documentation à utiliser pour le service de gestion des identités en nuage dans Aperçu du service de gestion des identités et des accès dans la documentation sur Oracle Cloud Infrastructure.

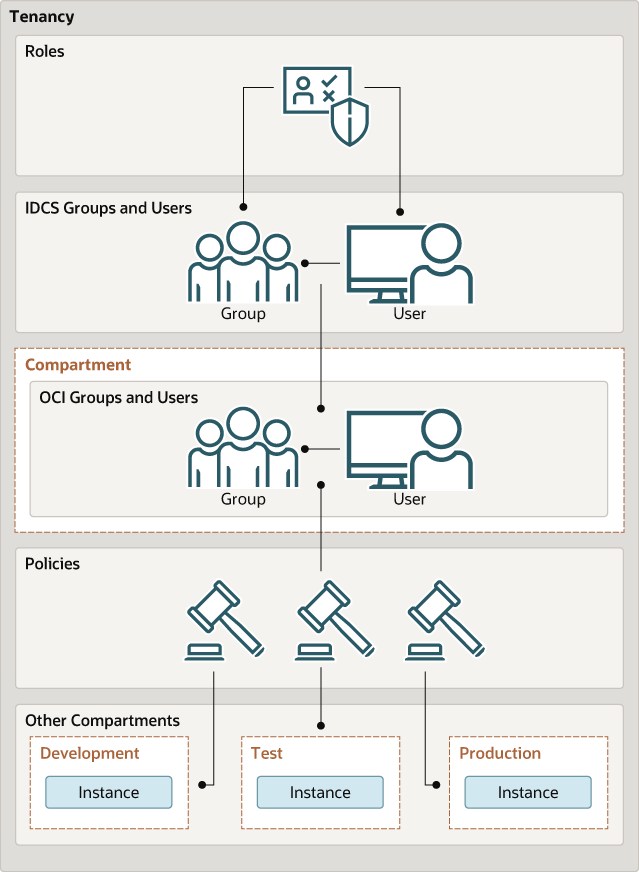

Sans domaines d'identité, les rôles sont affectés aux groupes IDCS, puis liés aux groupes IAM pour Oracle Cloud Infrastructure à l'aide de la fédération, comme illustré dans le diagramme suivant.

Présentation de la fédération Oracle Visual Builder

Si votre compte en nuage n'utilise pas de domaines d'identité, le service GIA pour Oracle Cloud Infrastructure doit être fédéré avec Oracle Identity Cloud Service (IDCS) pour votre location.

La fédération d'utilisateurs désigne l'établissement d'un lien entre l'identité et les attributs d'un utilisateur dans plusieurs systèmes de gestion de l'identité. La fédération du service Oracle Visual Builder signifie que les identités sont liées dans IDCS et dans Oracle Cloud Infrastructure Identity and Access Management (IAM).

Oracle Visual Builder utilise IDCS et IAM pour gérer à la fois les utilisateurs et les groupes :

-

Créer et gérer les utilisateurs dans IDCS. Par défaut, la plupart des locations sont fédérées avec IDCS. Pour plus d'informations sur Oracle Identity Cloud Service, voir Présentation des rôles d'administrateur dans Administration d'Oracle Identity Cloud Service.

-

Gérez les autorisations à l'aide des politiques du service GIA pour Oracle Cloud Infrastructure.

Pour plus d'informations générales sur la fédération avec IDCS, voir Fédération à l'aide des fournisseurs d'identités et Fédération avec Oracle Identity Cloud Service.

La nécessité de la fédération pour votre location dépend de plusieurs facteurs, notamment du moment où votre compte en nuage a été créé et de la version d'Oracle Visual Builder que vous êtes en train de provisionner. Votre location peut :

-

Être déjà entièrement fédérée : Presque tous les comptes des régions qui n'ont pas encore été mises à jour pour utiliser des domaines d'identité entrent dans cette catégorie. Pour configurer les utilisateurs et les groupes, vous suivrez les étapes standard décrites dans les rubriques de cette section.

-

Être presque entièrement fédérée : Si vous avez un compte plus ancien créé avant le 21 décembre 2018, vous devrez peut-être effectuer une dernière étape de fédération. Pour configurer les utilisateurs et les groupes, vous suivrez les étapes décrites dans les rubriques de cette section. À l'étape de mappage (Mappage des groupes IDCS et OCI), vous serez invité à entrer des informations.

-

Besoin de fédération : Si vous configurez Oracle Visual Builder avec une UDS gouvernementale dans un centre de données commercial, vous devrez probablement effectuer des étapes manuelles de fédération dans le cadre de la configuration des utilisateurs et des groupes. Voir Fédération manuelle de votre location.

Vous n'êtes pas sûr de votre fédération? Voir Ma location est-elle fédérée entre Oracle Cloud Infrastructure IAM et Oracle Cloud Identity Service?

Créer des groupes et des utilisateurs IDCS

Pour accorder l'accès aux instances Visual Builder, affectez aux utilisateurs un rôle Visual Builder. Vous pouvez accorder le rôle individuellement à chaque utilisateur IDCS, ou créer un groupe d'utilisateurs IDCS et affecter le rôle au groupe. Vous pouvez créer des groupes Oracle Identity Cloud Service afin de les mapper ultérieurement aux identités GIA pour Oracle Cloud Infrastructure.

Créer des groupes et des politiques Oracle Cloud Infrastructure

Pour permettre à d'autres utilisateurs non administrateurs de créer et de gérer des instances Visual Builder, créez un groupe OCI d'utilisateurs non administrateurs et affectez-leur les politiques OCI appropriées.

Mappage des groupes IDCS et OCI

Vous pouvez maintenant mapper votre groupe d'administrateurs d'instance dans le service IAM au groupe IDCS créé précédemment. Pour plus de détails, voir Mapper le groupe IDCS avec le groupe OCI.

- Ouvrez le menu de navigation OCI et cliquez sur Identité et sécurité. Sous Identité, cliquez sur Fédération.

- Dans la page Fédération, sélectionnez le lien OracleIdentityCloudService.

- Dans les options Ressources, sélectionnez Mappage de groupes.

- Cliquez sur Modifier le mappage.

- Au bas de la boîte de dialogue Modifier le fournisseur d'identités, cliquez sur Ajouter un mappage.

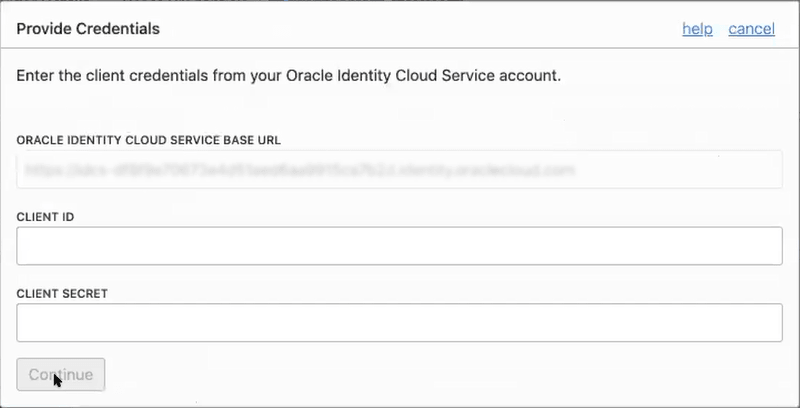

- Si la boîte de dialogue suivante vous invite à fournir des données d'identification, entrez ces informations à partir de l'application IDCS COMPUTEBAREMETAL dans votre compte IDCS. Cette boîte de dialogue indique que votre location est presque entièrement fédérée et qu'il ne reste que cette dernière étape. Voir Présentation de la fédération. (Si vous ne parvenez pas à localiser ces informations, déposez une demande de service pour obtenir de l'aide d'Oracle Support.)

- Cliquez sur Continuer.

- Si la boîte de dialogue suivante vous invite à fournir des données d'identification, entrez ces informations à partir de l'application IDCS COMPUTEBAREMETAL dans votre compte IDCS. Cette boîte de dialogue indique que votre location est presque entièrement fédérée et qu'il ne reste que cette dernière étape. Voir Présentation de la fédération. (Si vous ne parvenez pas à localiser ces informations, déposez une demande de service pour obtenir de l'aide d'Oracle Support.)

- Sélectionnez votre groupe IDCS dans le champ Groupe du fournisseur et votre groupe OCI dans le champ Groupe OCI.

- Cliquez sur Soumettre.

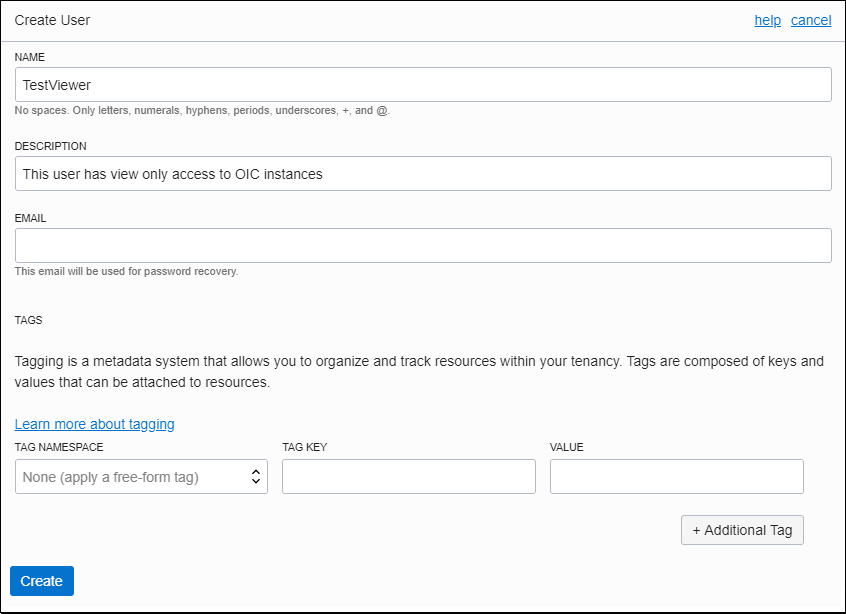

Ajout et affectation d'utilisateurs Oracle Cloud Infrastructure pour un accès en lecture seule

Après avoir créé un groupe avec accès en lecture seule et ajouté la politique correspondante, ajoutez des utilisateurs pour un accès en lecture seule aux instances Oracle Visual Builder.

- Ajoutez un utilisateur OCI.

- Affectez l'utilisateur au groupe avec accès en lecture seule.

- Sélectionnez Groupes dans les options Identité.

- Sélectionnez le groupe en lecture seule que vous avez créé (par exemple,

oci-visualbuilder-viewers). - Cliquez sur Ajouter un utilisateur au groupe.

- Dans la boîte de dialogue Ajouter un utilisateur au groupe, sélectionnez l'utilisateur que vous avez créé et cliquez sur Ajouter.

- Créez le mot de passe de l'utilisateur.

- Dans la table Membres du groupe de l'écran Détails du groupe, sélectionnez l'utilisateur que vous avez ajouté.

- Cliquez sur Créer/Réinitialiser le mot de passe. La boîte de dialogue Créer/Réinitialiser le mot de passe s'affiche avec un mot de passe à usage unique.

- Cliquez sur Copier, puis sur Fermer.

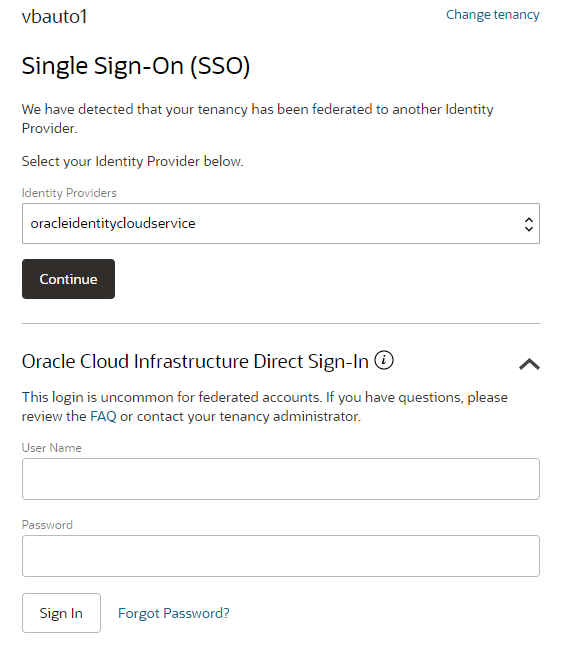

- Fournissez aux utilisateurs en lecture seule les informations dont ils ont besoin pour se connecter.

Affectation de rôles de service Oracle Visual Builder à des groupes

Une fois qu'une instance Visual Builder a été créée, affectez des rôles Visual Builder à des groupes d'utilisateurs dans Oracle Visual Builder pour leur permettre d'utiliser les fonctions de l'instance Visual Builder.

La meilleure pratique consiste à affecter des rôles de service Visual Builder à des groupes sélectionnés plutôt qu'à des utilisateurs individuels.

Oracle Visual Builder fournit un jeu standard de rôles de service, qui régissent l'accès aux fonctions. Selon les fonctions du service Visual Builder que votre organisation utilise, vous pouvez choisir de créer des groupes nommés en fonction du rôle de service qui lui est accordé. Par exemple, VBServiceAdministrators pour les autorisations d'administration.