Configurer l'authentification unique et le provisionnement des utilisateurs entre l'OCI IAM et JumpCloud

Présentation

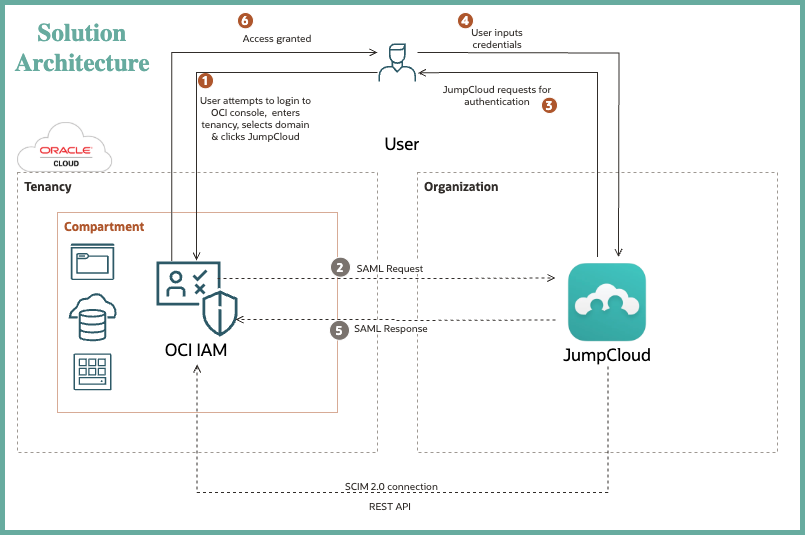

En configurant une authentification unique (SSO) entre Oracle Cloud Infrastructure Identity and Access Management (OCI IAM) et JumpCloud, les administrateurs OCI peuvent se connecter de façon transparente à la console OCI à l'aide de leurs données d'identification JumpCloud. De plus, avec le provisionnement des utilisateurs sur les API RESTful, vous pouvez effectuer une synchronisation en temps réel entre JumpCloud et OCI.

Ce tutoriel montre que vous pouvez intégrer OCI IAM à JumpCloud, en configurant une fédération SAML (Security Assertion Markup Language) et un système pour la connexion SCIM (ross-domain Identity Management) 2.0.

De plus, une fois l'authentification unique établie et les identités synchronisées, les politiques OCI IAM peuvent être définies pour configurer les contrôles d'accès à diverses ressources OCI. Pour plus d'informations, voir Introduction aux politiques et Intégrer profondément les politiques Oracle Cloud Infrastructure Identity and Access Management basées sur des marqueurs.

Note : Ce tutoriel est propre à OCI IAM avec des domaines d'identité.

Objectifs

-

Configurer l'authentification unique basée sur SAML pour la gestion des accès.

-

Configurer le provisionnement SCIM 2.0 pour la gestion des identités.

-

Tester et valider.

Conditions requises

-

Accès à une location OCI. Pour plus d'informations, consultez le niveau gratuit d'Oracle Cloud Infrastructure

-

Rôle d'administrateur de domaine d'identité pour le domaine d'identité OCI IAM. Pour plus d'informations, voir Présentation des rôles d'administrateur

-

Une organisation JumpCloud

-

Rôle d'administrateur dans l'organisation JumpCloud

Note : Nous avons constaté des incohérences dans les actions de création/mise à jour des utilisateurs lors de l'utilisation de l'offre OCI dans les intégrations JumpCloud. Par conséquent, aux fins de ce tutoriel, nous allons utiliser l'application personnalisée à la place.

Section 1 : Configurer l'authentification unique basée sur SAML pour la gestion des accès

JumpCloud agit en tant que fournisseur d'identités (IdP), authentifiant les utilisateurs et transmettant des jetons d'authentification en toute sécurité à OCI IAM, qui fonctionne en tant que fournisseur de services. Pour configurer la fédération SAML, les métadonnées doivent être échangées par les deux parties.

Tâche 1.1 : Obtenir les métadonnées du fournisseur de services à partir d'OCI IAM

Les métadonnées SP du domaine d'identité OCI IAM sont d'abord exportées.

-

Ouvrez un onglet du navigateur et entrez l'URL :

https://cloud.oracle.com. -

Entrez le nom du compte en nuage, également appelé nom de la location, puis cliquez sur Suivant.

-

Sélectionnez le domaine d'identité auquel vous connecter. Il s'agit du domaine d'identité utilisé pour configurer l'authentification unique, par exemple

Default. -

Entrez les données d'identification de l'administrateur pour vous connecter à la console OCI.

-

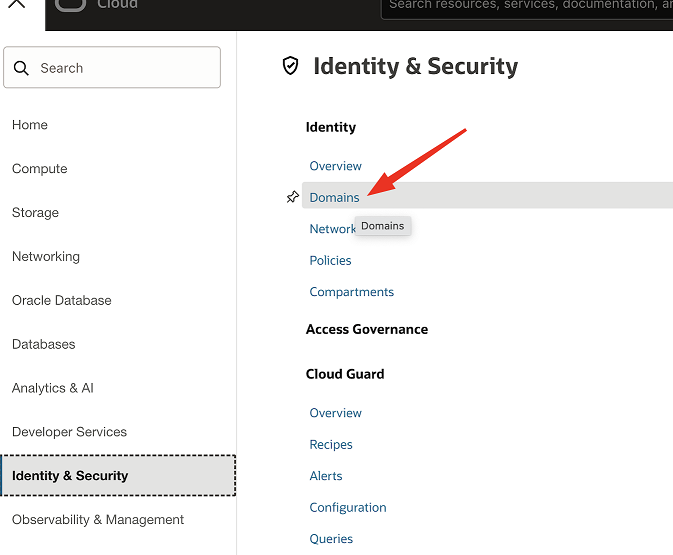

Naviguez jusqu'à Identité et sécurité, puis sous Identité, cliquez sur Domaines.

-

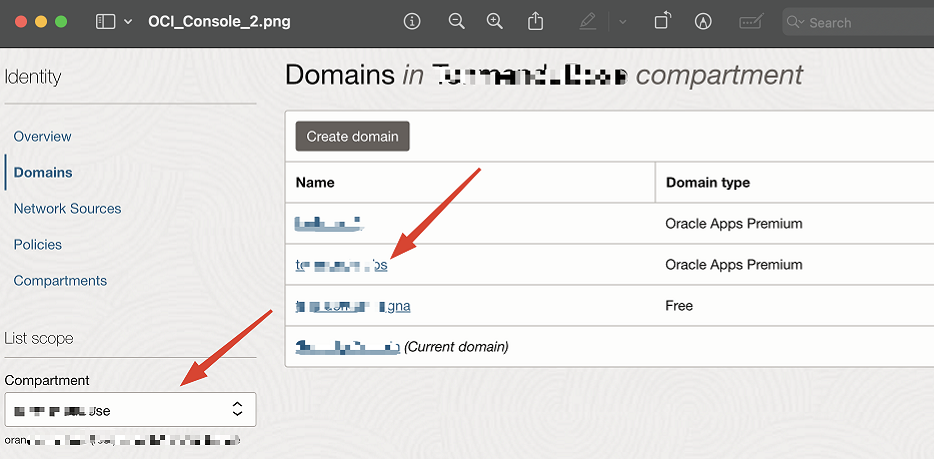

Cliquez sur le nom du domaine d'identité. Si le domaine n'est pas visible, modifiez le compartiment pour trouver le domaine approprié.

-

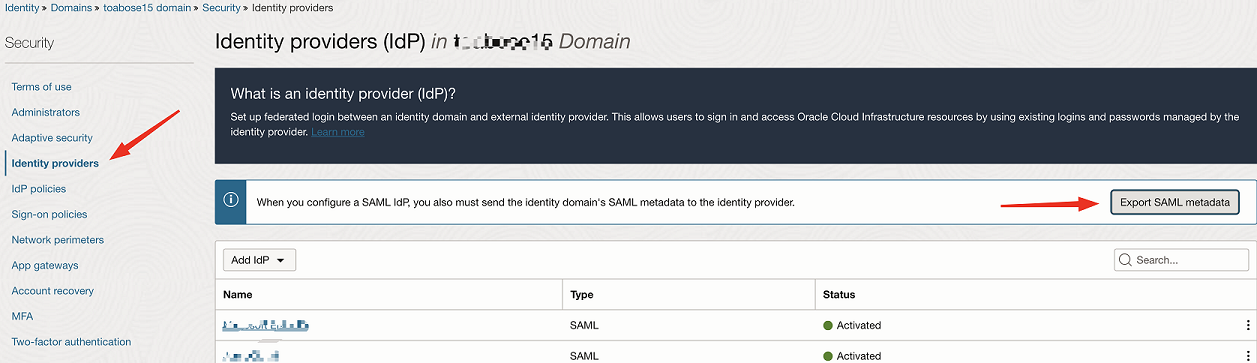

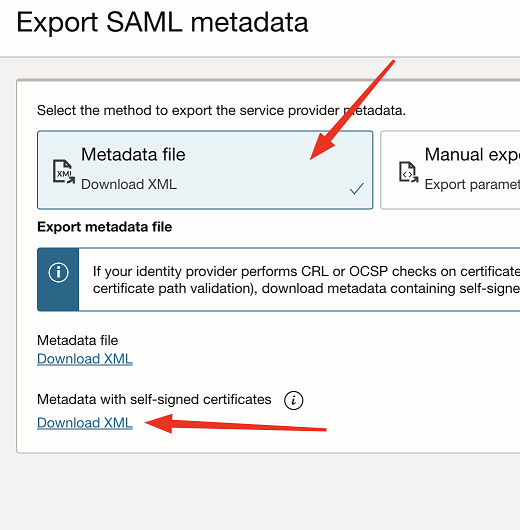

Sous Sécurité, cliquez sur Fournisseurs d'identités et sur Exporter les métadonnées SAML.

-

Sélectionnez Fichier de métadonnées. Sous Métadonnées avec des certificats auto-signés, cliquez sur Télécharger le fichier XML et enregistrez ce fichier XML localement dans l'ordinateur, il s'agit des métadonnées du fournisseur de services.

Tâche 1.2 : Créer une application d'authentification unique

Créez une application d'authentification unique dans le portail JumpCloud pour représenter la console OCI.

-

Dans le navigateur, connectez-vous au portail JumpCloud à l'aide de l'URL :

https://console.jumpcloud.com/login -

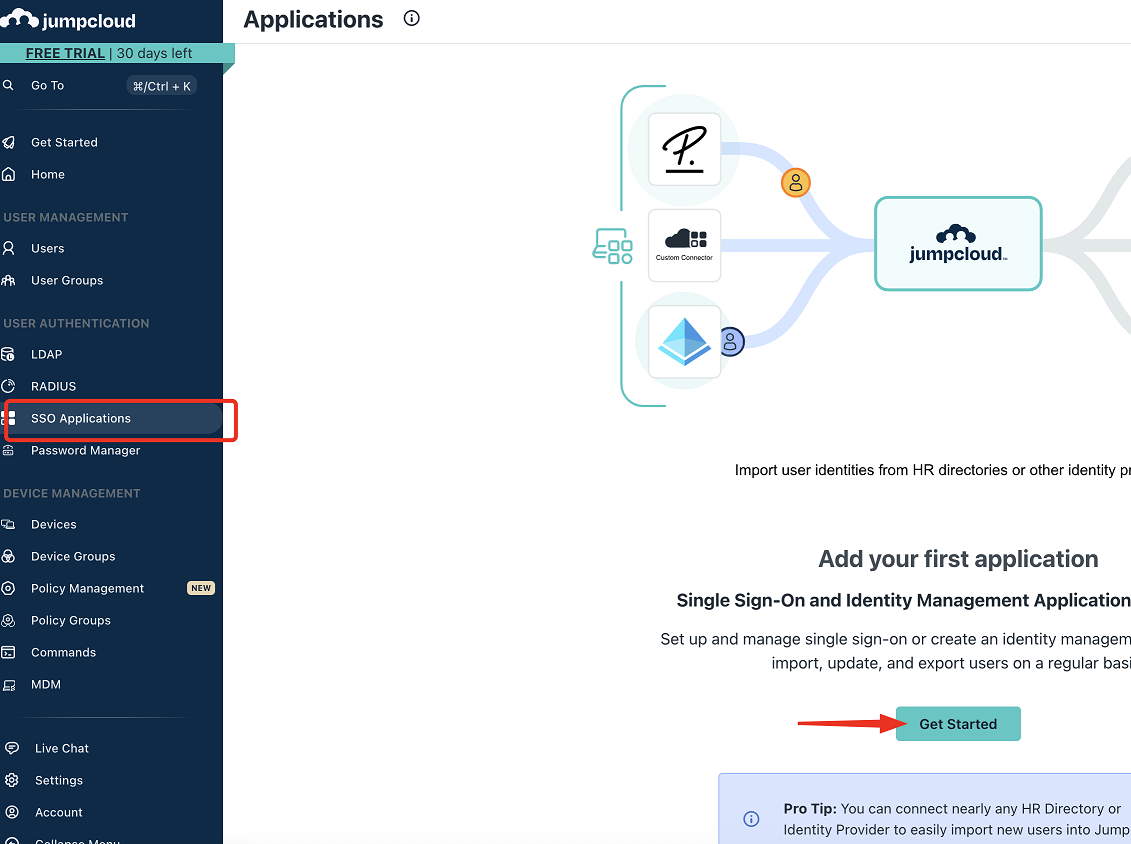

Sous AUTHENTICATION PAR L'UTILISATEUR, sélectionnez Applications d'authentification unique et cliquez sur Démarrer.

-

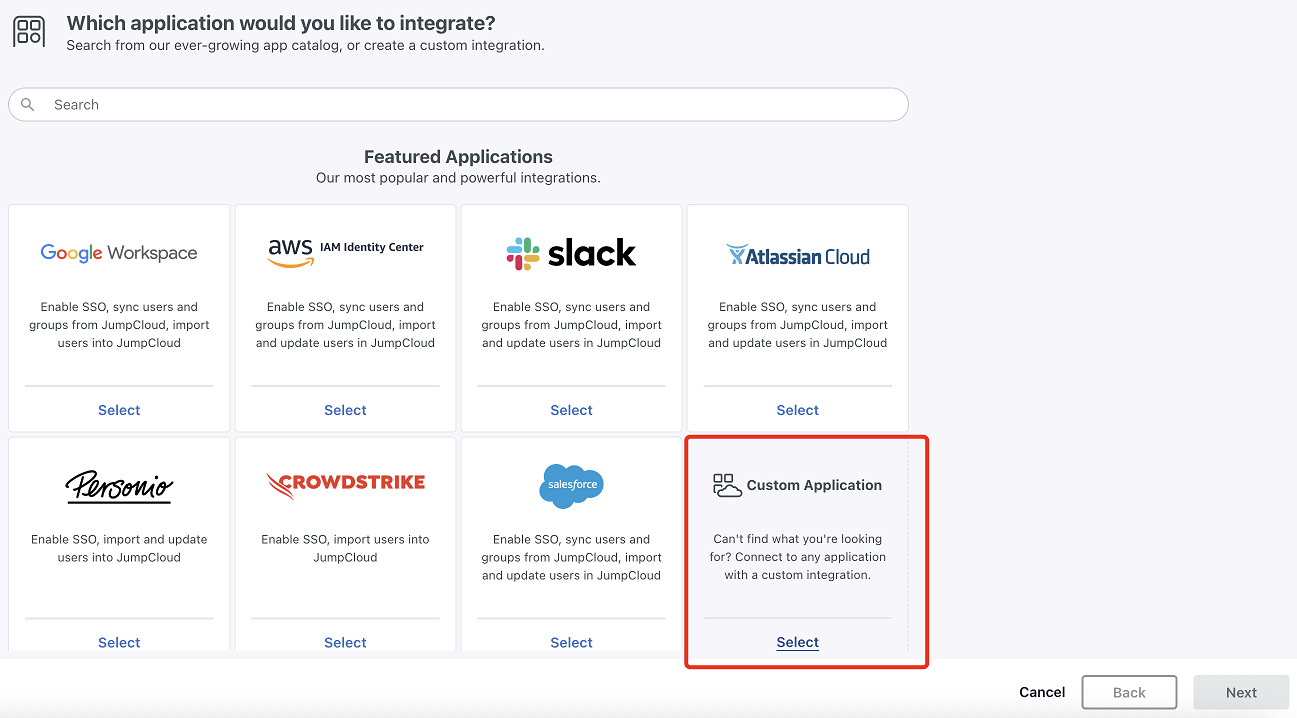

Sous Application personnalisée, cliquez sur Sélectionner, puis sur Suivant.

-

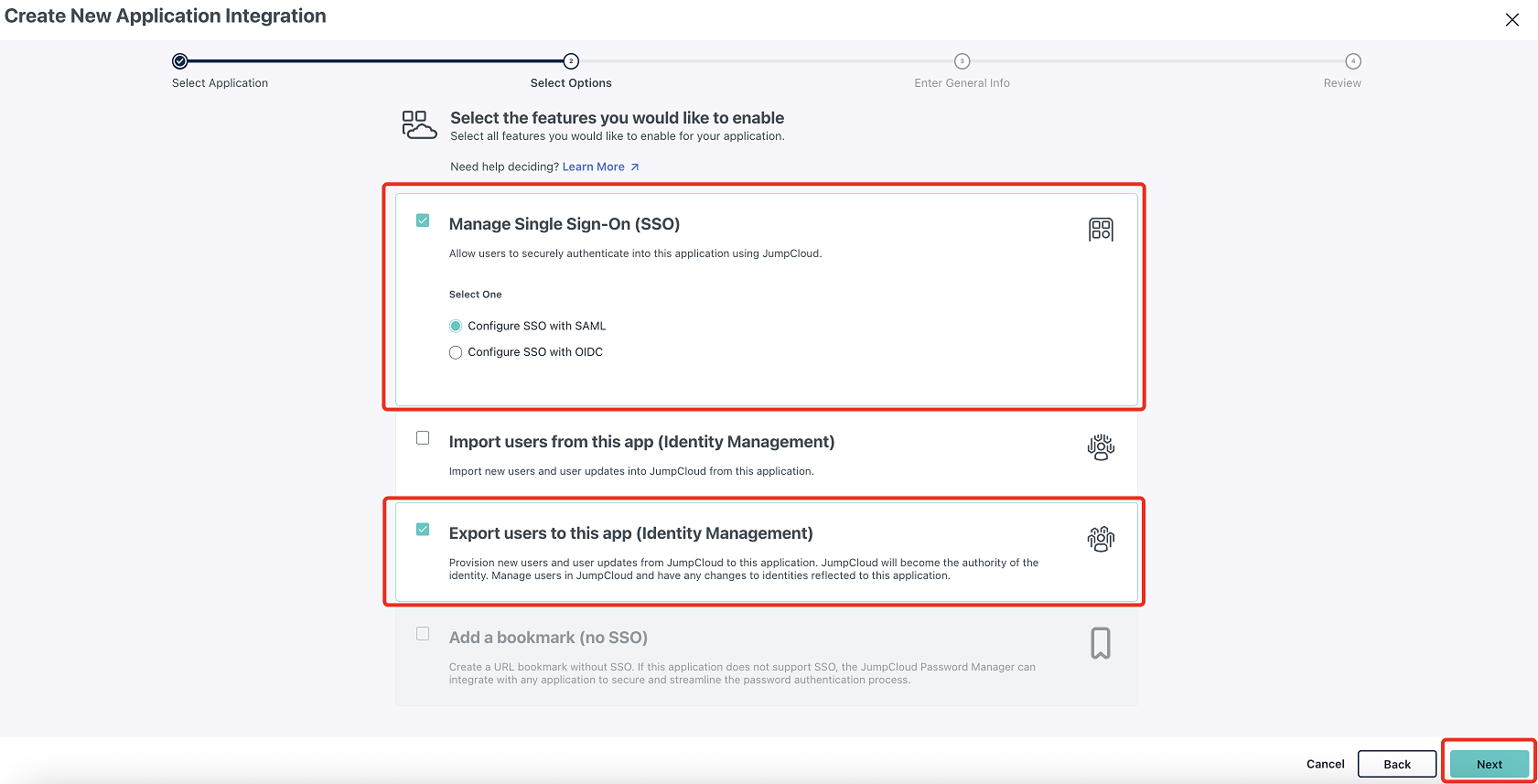

Sélectionnez Gérer l'authentification unique (SSO), puis Configurer l'authentification unique avec SAML. Sélectionnez Exporter les utilisateurs vers cette application (Gestion des identités) et cliquez sur Suivant.

-

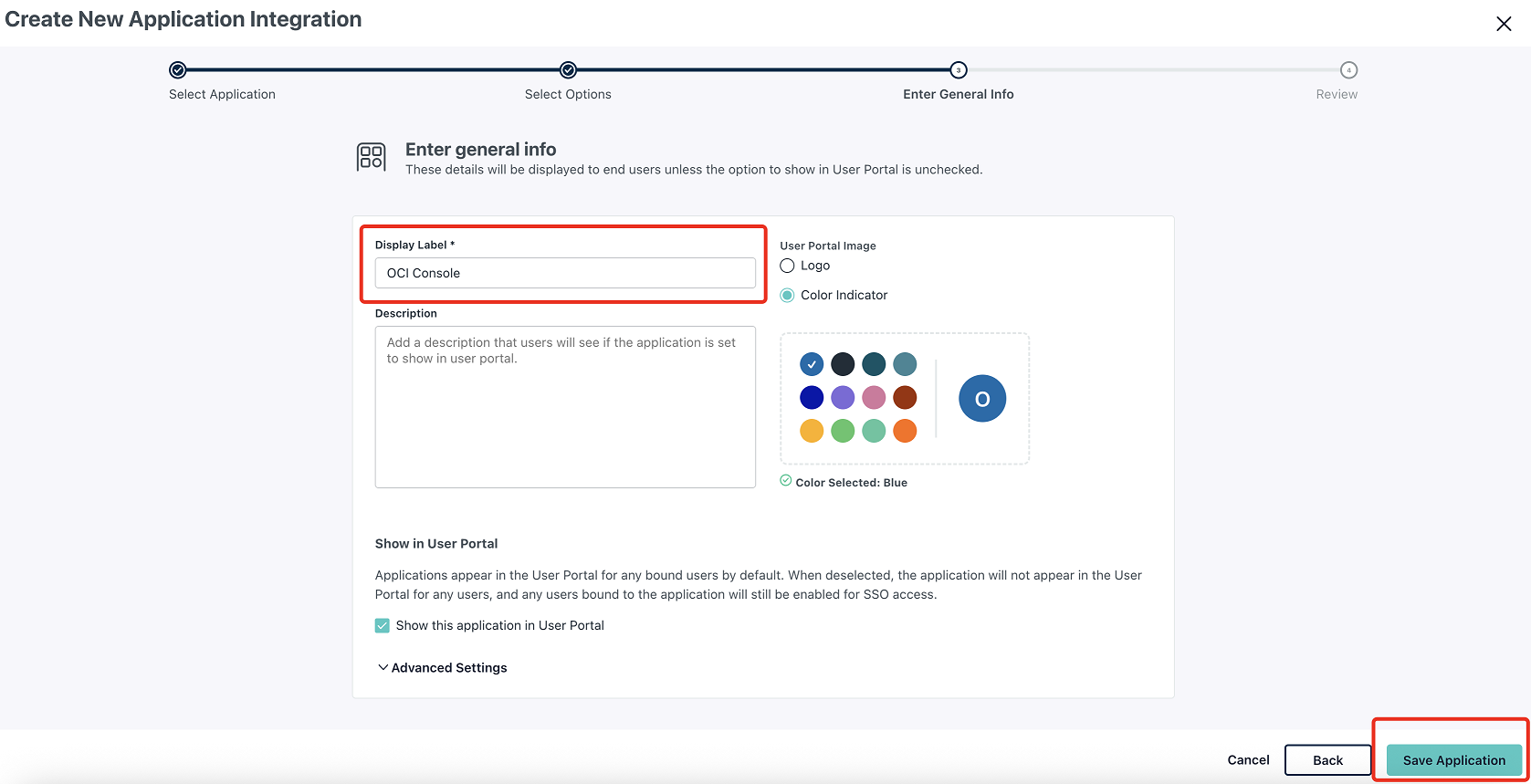

Entrez un nom sous Étiquette d'affichage (par exemple,

OCI Console) et cliquez sur Enregistrer l'application. Cliquez ensuite sur Configurer l'application.

Tâche 1.3 : Configurer l'application SSO

Une configuration d'authentification unique est nécessaire pour la nouvelle application personnalisée.

-

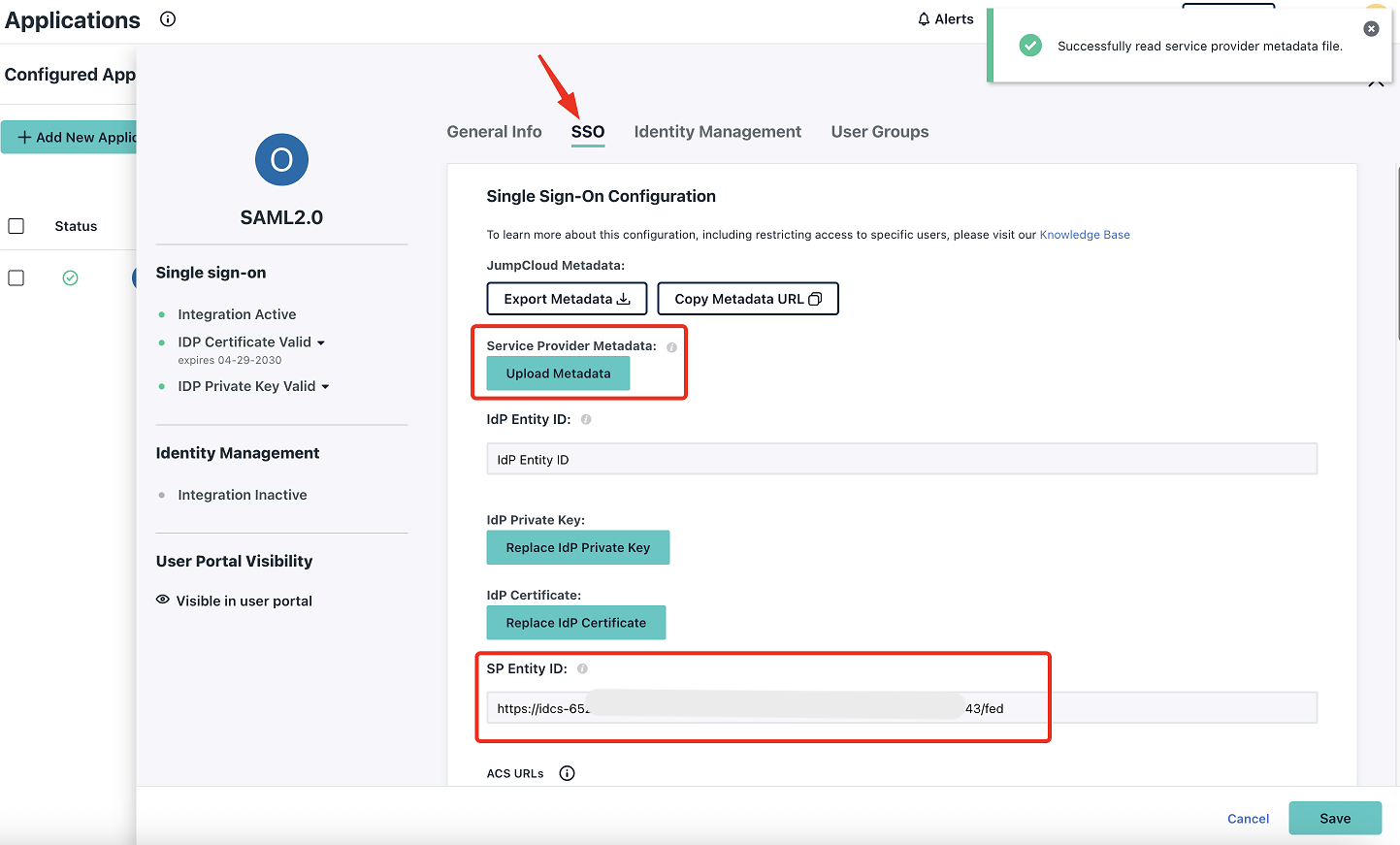

Dans l'onglet Authentification unique, sous Métadonnées du fournisseur de services, cliquez sur Charger les métadonnées et sélectionnez le fichier de métadonnées SP enregistré dans la tâche 1.1.8.

-

Si l'ID entité du fournisseur de services et les URL ACS sont alimentés automatiquement, le fichier XML a été analysé correctement.

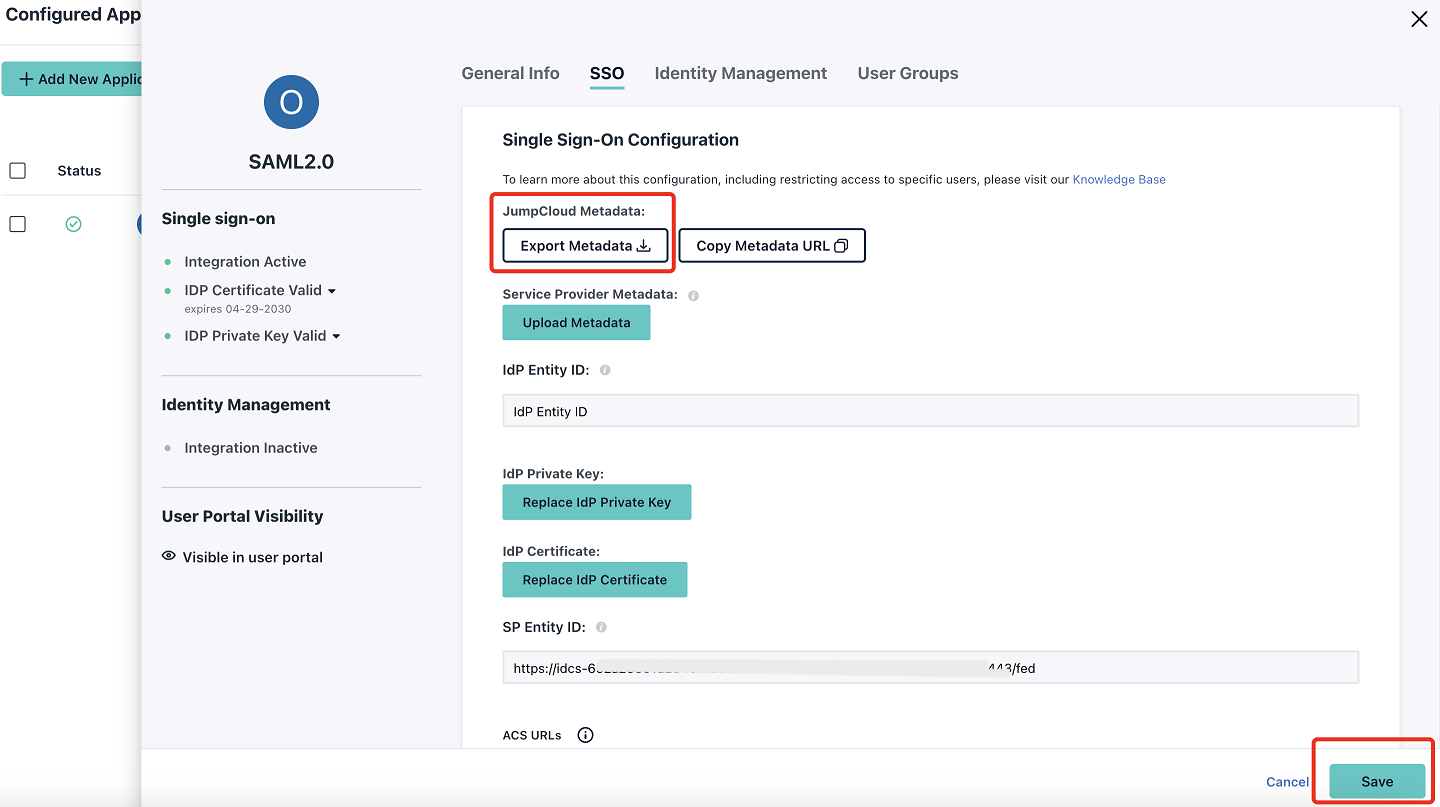

Sous Métadonnées JumpCloud, cliquez sur Exporter les métadonnées et enregistrez ce fichier XML localement dans l'ordinateur, il s'agit des métadonnées IdP. Lorsque l'opération est terminée, cliquez sur enregistrer.

Tâche 1.4 : Activer JumpCloud comme IdP pour OCI IAM

Une nouvelle valeur IdP est créée et représente JumpCloud. Lorsque vous avez terminé, la politique IdP est configurée pour activer l'authentification unique.

-

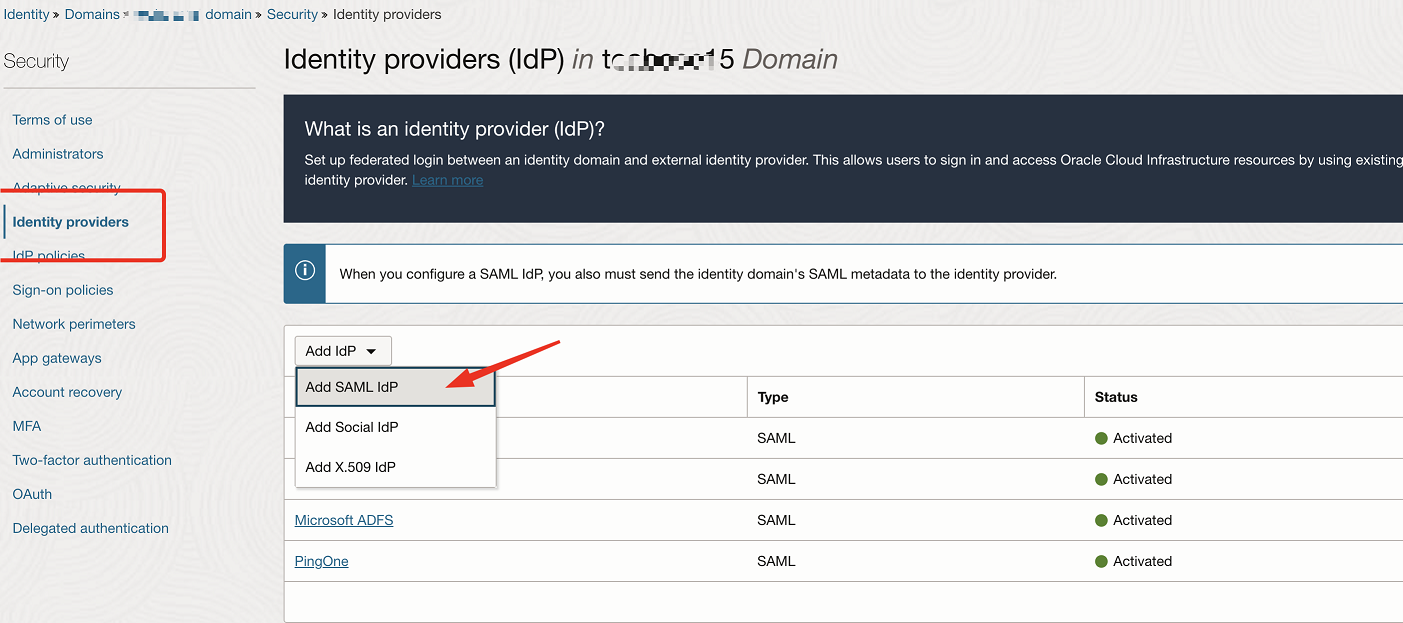

Dans la console OCI, naviguez jusqu'au domaine, sélectionnez Sécurité et cliquez sur Fournisseurs d'identités.

-

Sélectionnez Ajouter IdP, puis cliquez sur Ajouter SAML IdP.

-

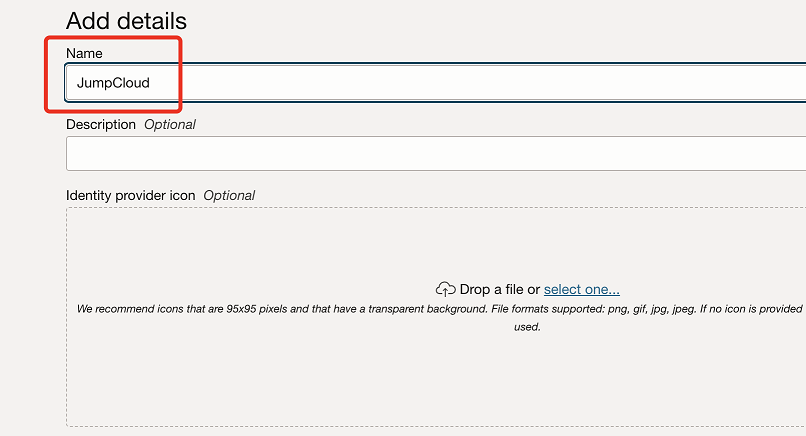

Entrez un nom (par exemple,

JumpCloud) pour SAML IdP et cliquez sur Suivant.

-

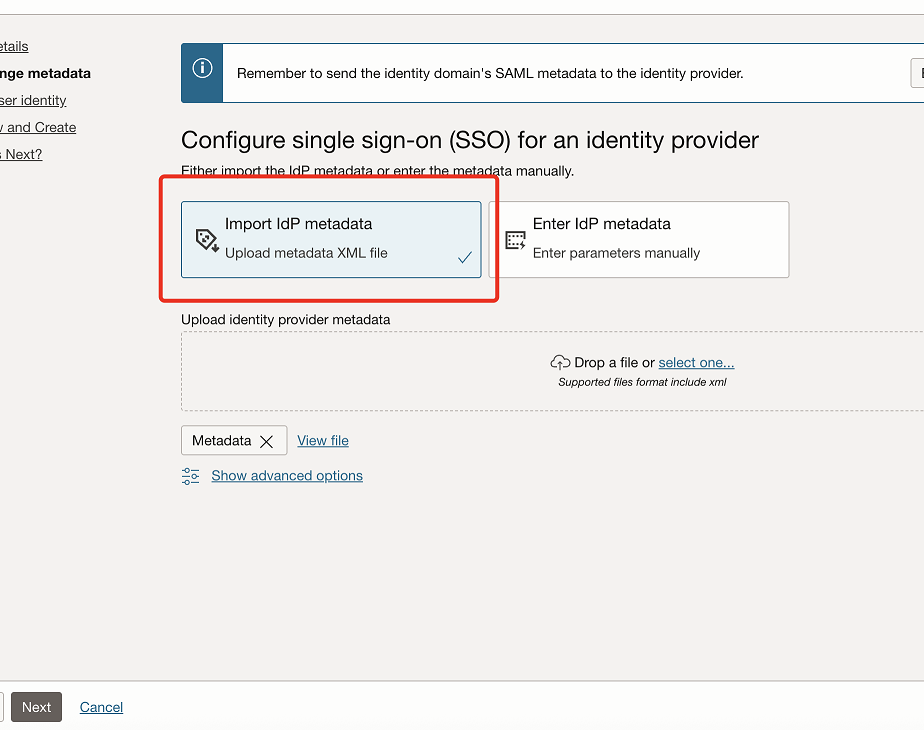

Assurez-vous de sélectionner Importer les métadonnées IdP. Sous Charger les métadonnées du fournisseur d'identités, chargez les métadonnées IdP à partir de la tâche 1.3.2 et cliquez sur Suivant.

-

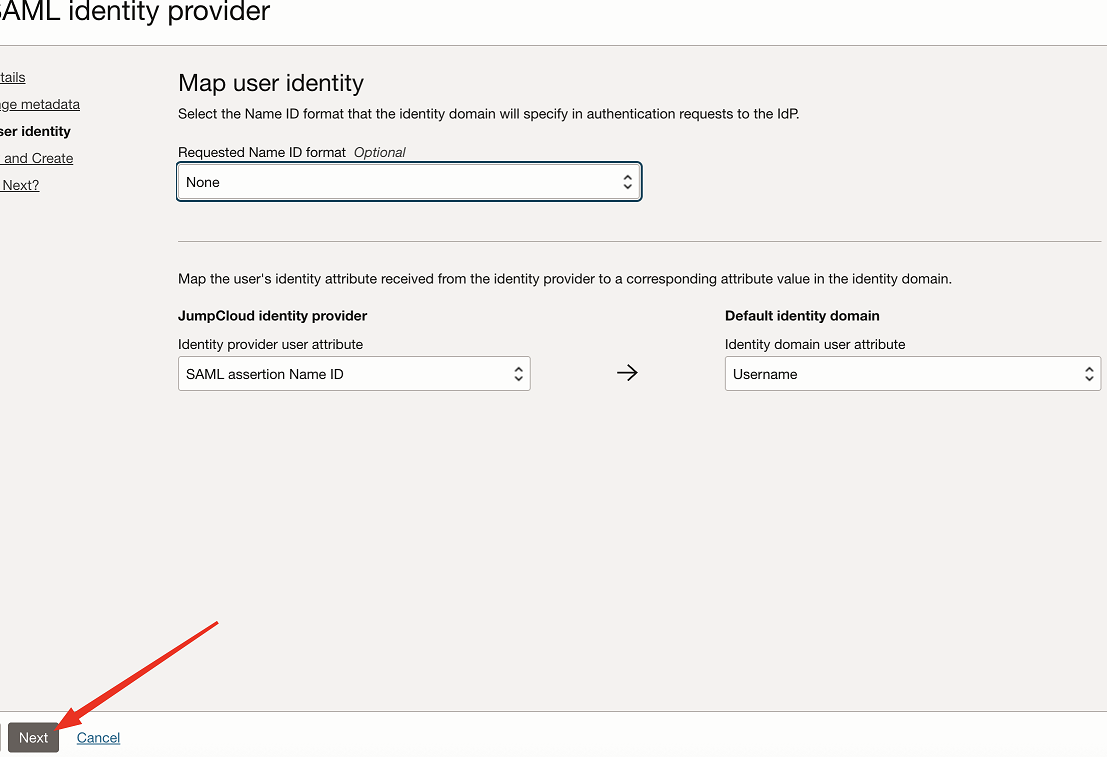

Dans Mapper l'identité de l'utilisateur, entrez les informations suivantes et cliquez sur Suivant.

- Format NameID demandé : Sélectionnez Aucun.

- Attribut d'utilisateur du fournisseur d'identités : Sélectionnez ID nom de l'assertion SAML.

- Attribut d'utilisateur du domaine d'identité : Sélectionnez Nom d'utilisateur.

-

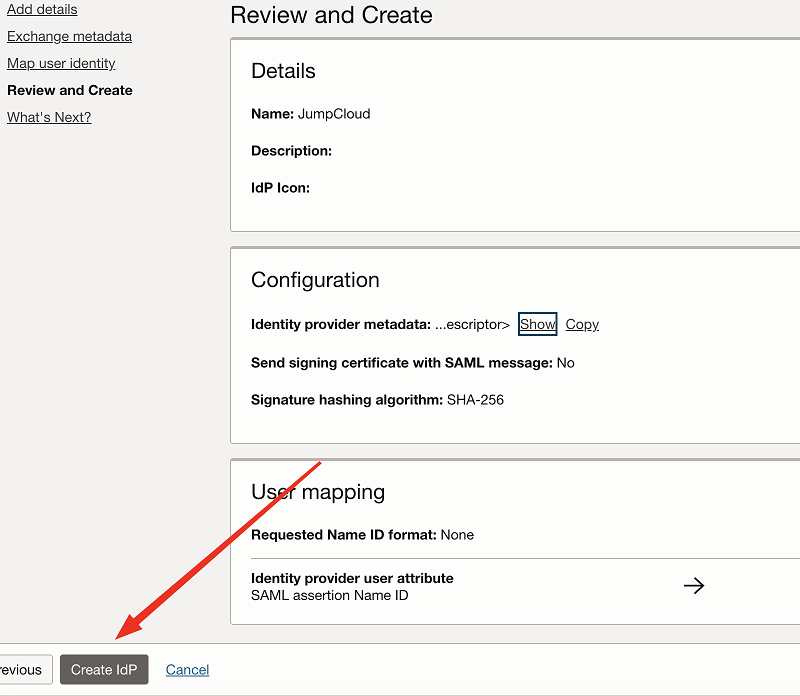

Dans Vérifier et créer, vérifiez la configuration et cliquez sur Créer IdP.

-

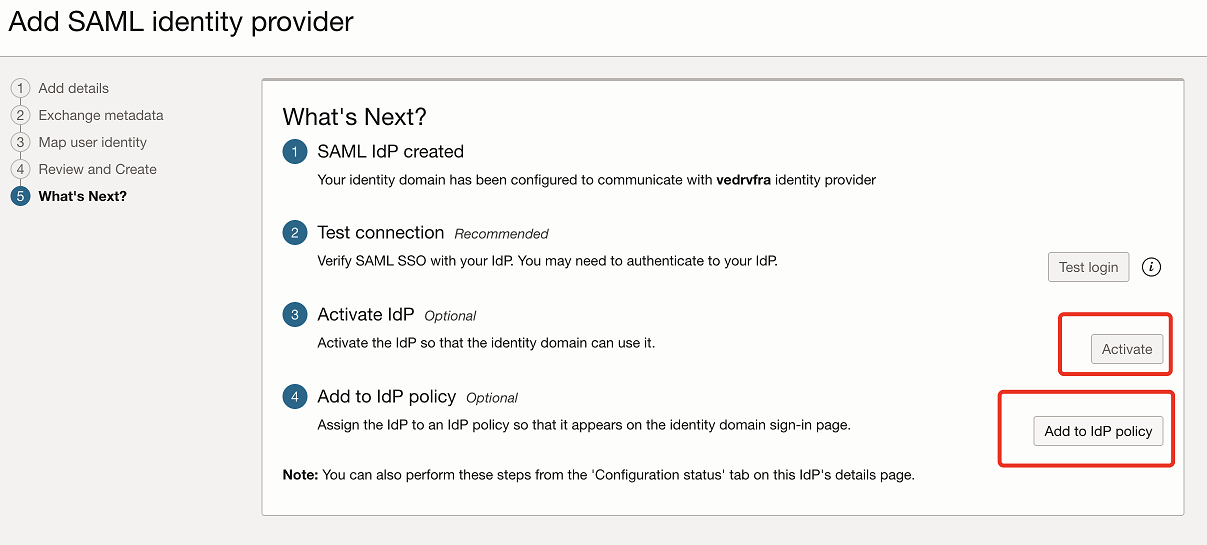

Cliquez sur Activer, puis sur Ajouter à la politique IdP.

Note : Prêt à l'emploi, une seule politique IdP par défaut est présente dans un domaine auquel aucune application n'est associée. Cela signifie essentiellement que toutes les applications entrent dans le champ d'application de cette politique, y compris la console OCI. Si le domaine comporte des politiques IdP personnalisées qui ciblent des applications spécifiques séparément, veillez à ajouter les règles nécessaires pour cibler la console OCI. Faites preuve de prudence, car toute mauvaise configuration peut entraîner un verrouillage.

-

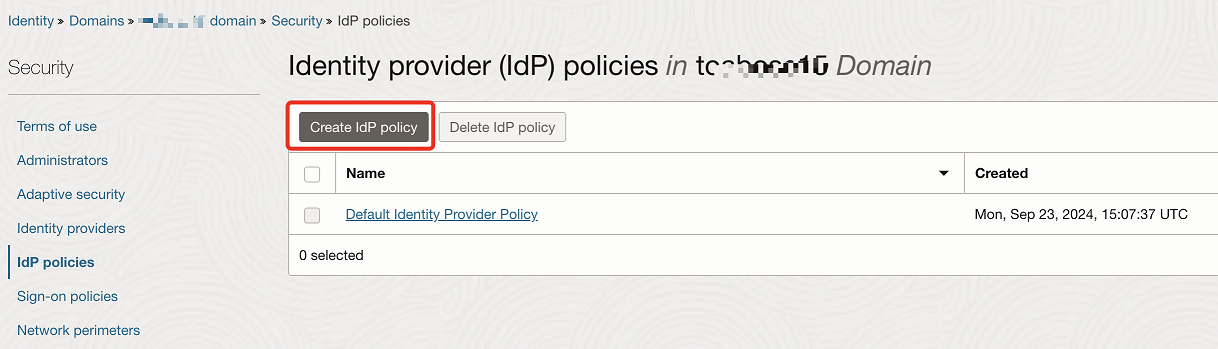

Cliquez sur Créer une politique IdP.

-

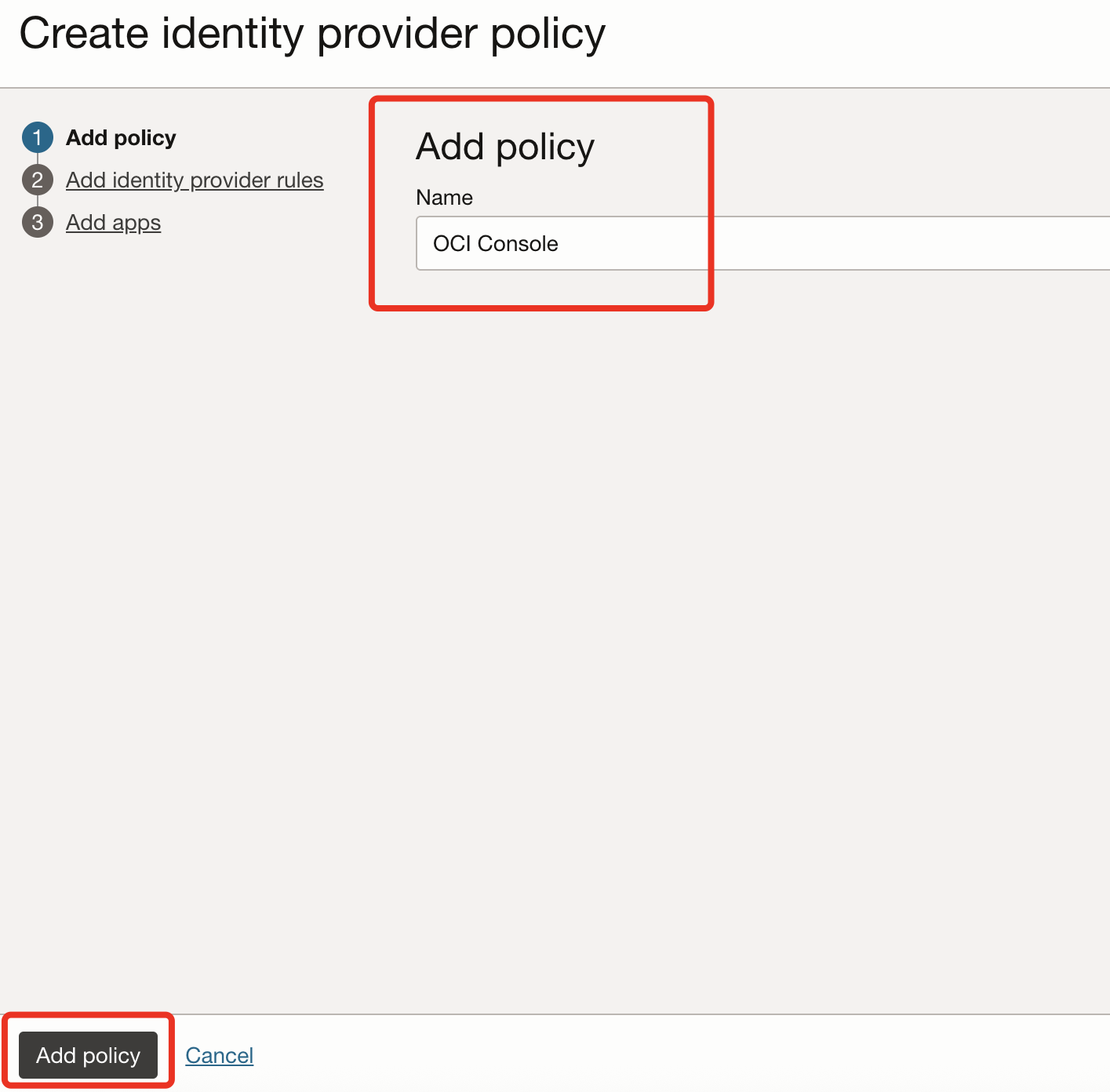

Dans Ajouter une politique, entrez un nom (par exemple,

OCI Console) et cliquez sur Ajouter une politique.

-

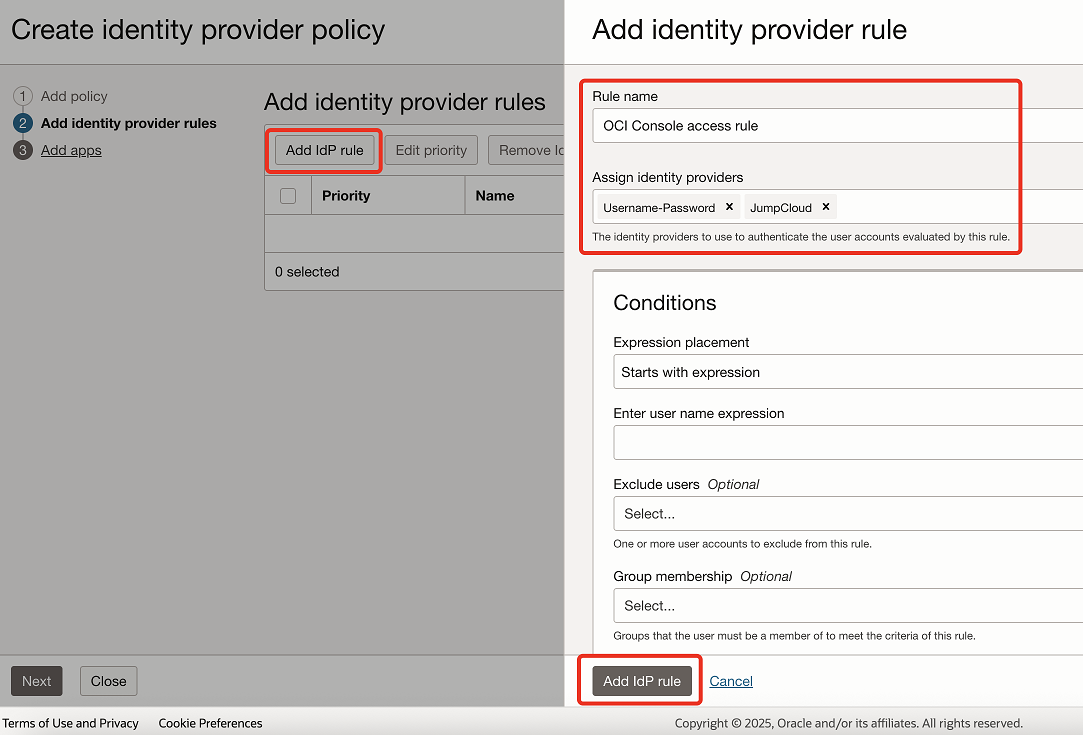

Dans Ajouter des règles de fournisseur d'identités, cliquez sur Ajouter une règle IdP et entrez un nom de règle. Par exemple,

OCI Console access rule.Sous Affecter des fournisseurs d'identités, sélectionnez Nom d'utilisateur-Mot de passe et JumpCloud. Lorsque vous avez terminé, cliquez sur Ajouter une règle IdP, puis sur Suivant.

Note : L'option Username-Password (Nom d'utilisateur-Mot de passe) est ajoutée pour conserver l'authentification locale. Cela évite un verrouillage en cas de problèmes dans les paramètres de fédération.

-

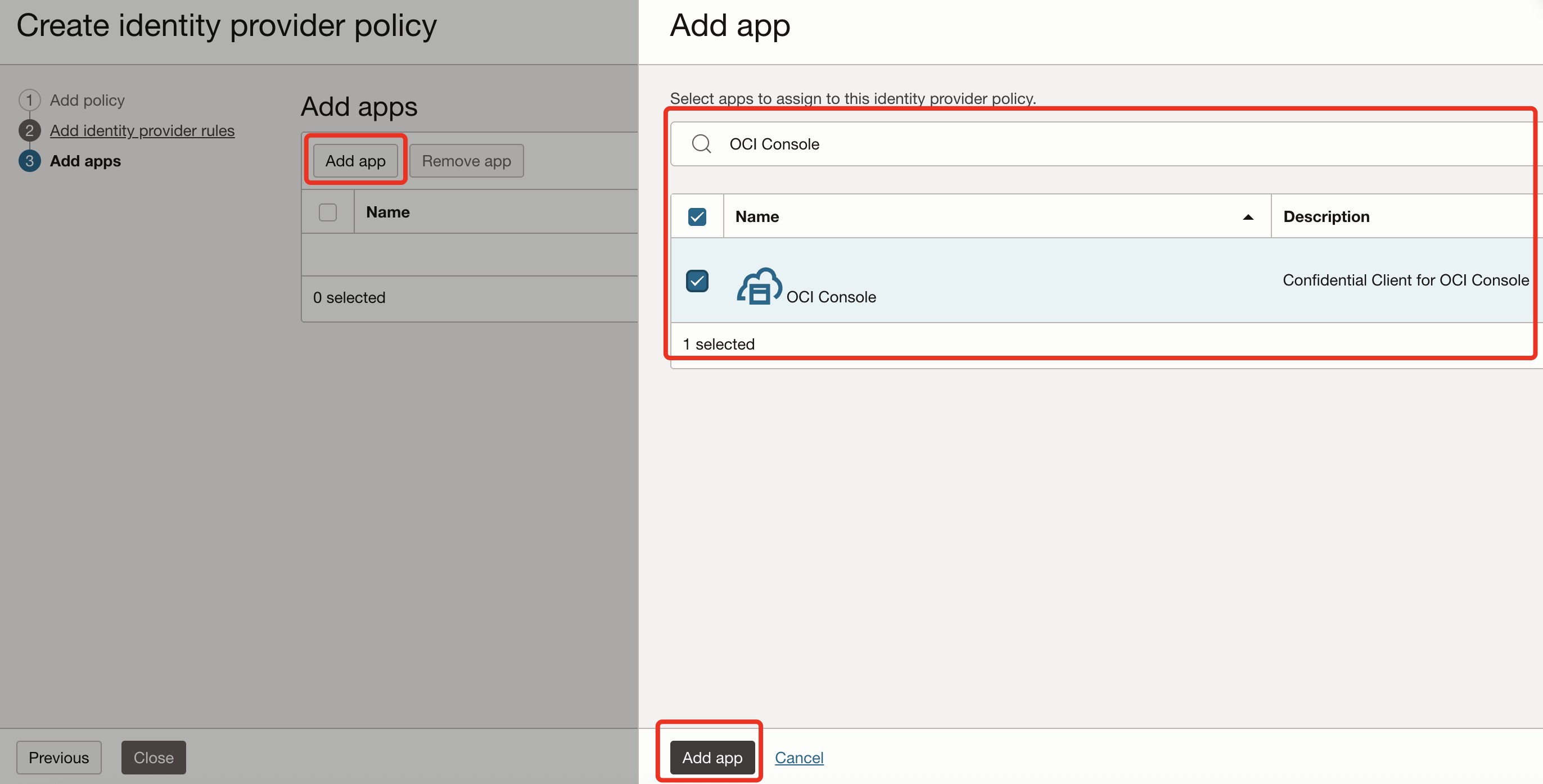

Cliquez sur Ajouter une application, recherchez et sélectionnez Console OCI dans la liste. Cliquez sur Ajouter une application, puis sur Fermer.

Section 2 : Configurer le provisionnement des utilisateurs basé sur SCIM 2.0

La gestion du cycle de vie des utilisateurs est configurée entre JumpCloud et OCI IAM, où JumpCloud agit en tant que magasin d'identités. Assurez-vous que tous les utilisateurs destinés au provisionnement en aval ont des valeurs appropriées alimentées pour les attributs suivants :

- Prénom

- Nom

- Courriel de la société

- Nom d'affichage

- Pays de travail

- Ville de travail

- État du travail (région)

- Adresse municipale du lieu de travail

- Code postal

Note : Le mappage du courriel de la société au nom d'utilisateur assure la cohérence dans SAML Subject/NameID et est requis pour que l'authentification unique fonctionne. Par exemple :

><saml2:Subject><saml2:NameID Format="urn:oasis:names:tc:SAML:1.0:nameid-format:unspecified">XXX+test4@oracle.com</saml2:NameID> >

Tâche 2.1 : Créer une application confidentielle dans OCI IAM et générer un jeton secret

Un client OAuth 2.0 est enregistré dans OCI IAM. Les flux appropriés sont activés et des privilèges sont accordés. Les données d'identification de ce client sont collectées.

-

Allez à la console OCI, naviguez jusqu'à Domaines et sélectionnez le domaine qui a été utilisé dans la section 1.

-

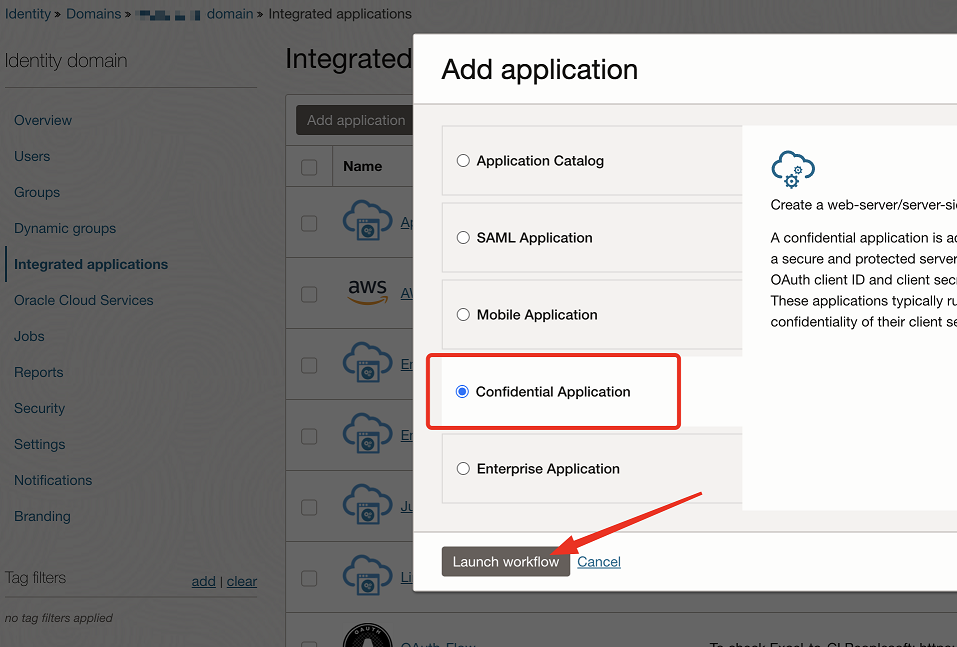

Allez à Applications intégrées, sélectionnez Ajouter une application, Application confidentielle et cliquez sur Lancer le flux de travail.

-

Entrez un nom (par exemple,

SCIMclient) pour l'application confidentielle et cliquez sur Suivant. -

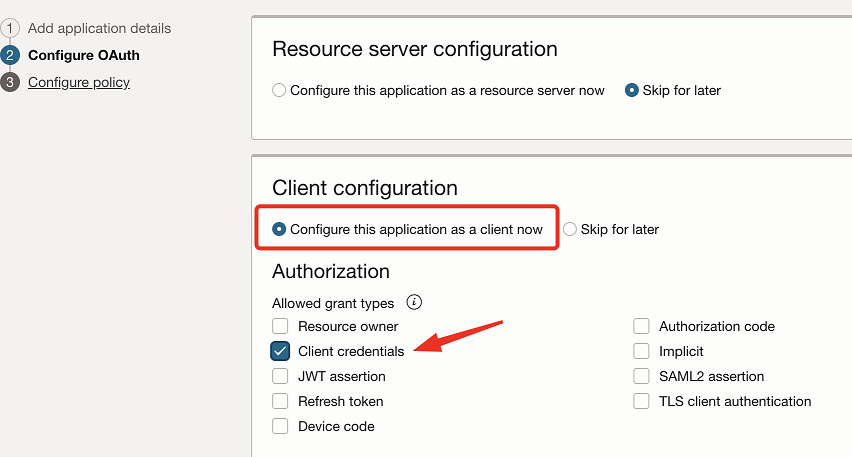

Dans la section Configuration du client, sélectionnez Configurer cette application en tant que client maintenant et, sous Autorisation, sélectionnez Données d'identification du client.

-

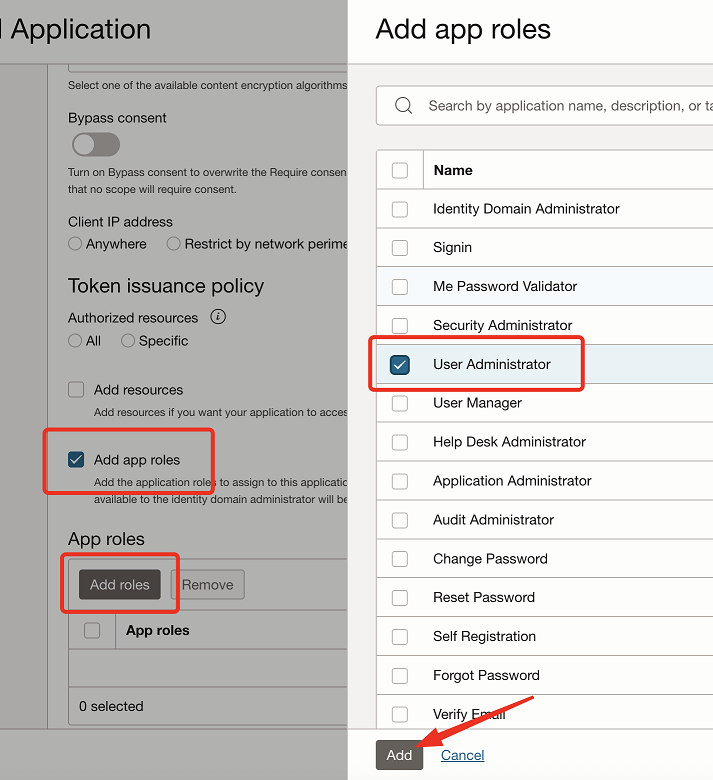

Sélectionnez Ajouter des rôles d'application et cliquez sur Ajouter des rôles. Dans la page Ajouter des rôles d'application, sélectionnez Administrateur d'utilisateurs, puis cliquez sur Ajouter.

-

Cliquez sur Suivant, puis sur Terminer.

-

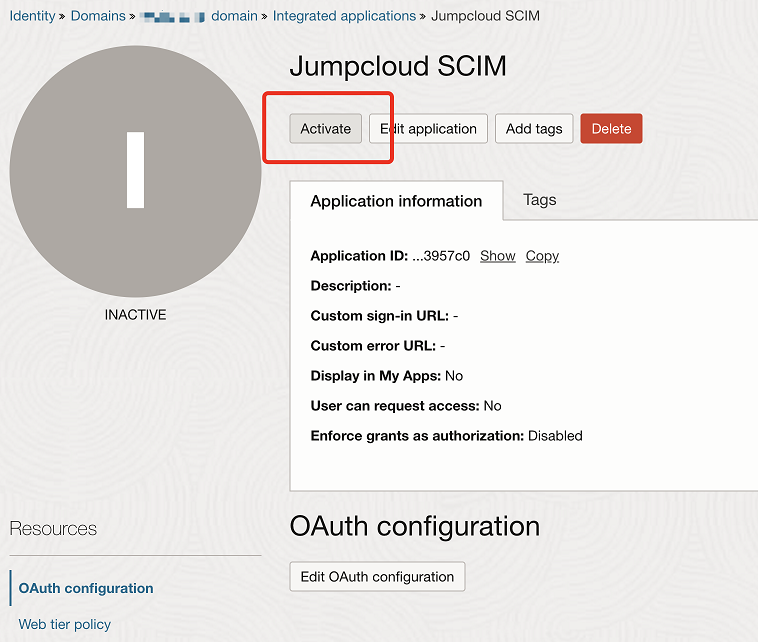

Cliquez sur Activer pour activer la nouvelle application.

-

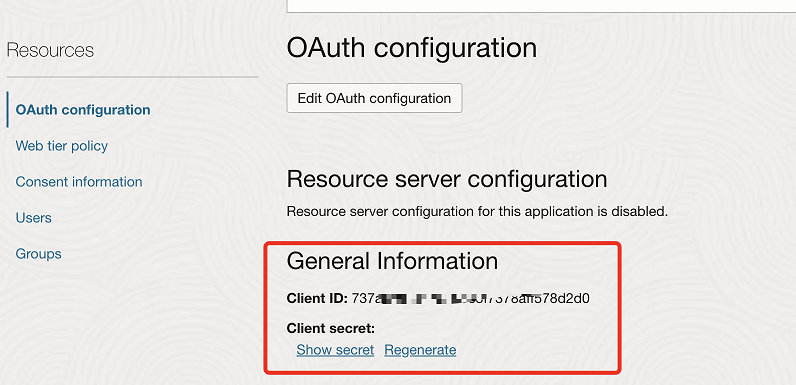

Dans la section Informations générales, notez l'ID client et la clé secrète client, puis sélectionnez Afficher la clé secrète client pour afficher le texte brut.

-

Le jeton secret est l'encodage base64 de clientID et de clientsecret.

-

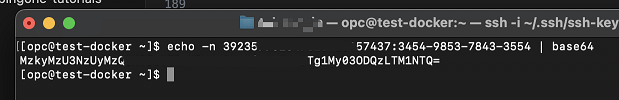

Pour Windows, ouvrez PowerShell et exécutez la commande suivante pour générer l'encodage base64.

[Convert]::ToBase64String([Text.Encoding]::UTF8.GetBytes("<clientID>:<clientsecret>”)) -

Pour MacOS, utilisez Terminal pour exécuter la commande suivante.

echo -n <clientID>:<clientsecret> | base64Le jeton de clé secrète est retourné. Par exemple :

echo -n 392357752xxxx7523923457437:3454-9853-7843-3554 | base64 Nk0NzUyMzxxxxxxxxxxxxxxxMzMtNTQzNC05ODc4LTUzNQ==

-

-

Notez le jeton de clé secrète.

Tâche 2.2 : Rechercher le GUID OCI IAM

Les détails du point d'extrémité SCIM sont requis par le client pour effectuer des appels d'API.

-

Allez à la console OCI, naviguez jusqu'à Domaines et sélectionnez le domaine qui a été utilisé dans la section 1.

-

Sélectionnez Copier à côté de l'URL du domaine dans Informations sur le domaine et notez-le. Il devrait ressembler à ceci :

https://<IdentityDomainID>.identity.oraclecloud.com:443 -

Ajoutez

/admin/v1à la fin de l'URL. L'URL finale doit ressembler à ceci :https://<IdentityDomainID>.identity.oraclecloud.com:443/admin/v1 -

Notez l'URL.

Tâche 2.3 : Configurer Identity Management dans l'application JumpCloud

Allez à JumpCloud, le point d'extrémité SCIM et les données d'identification OAuth 2.0 sont alimentées.

-

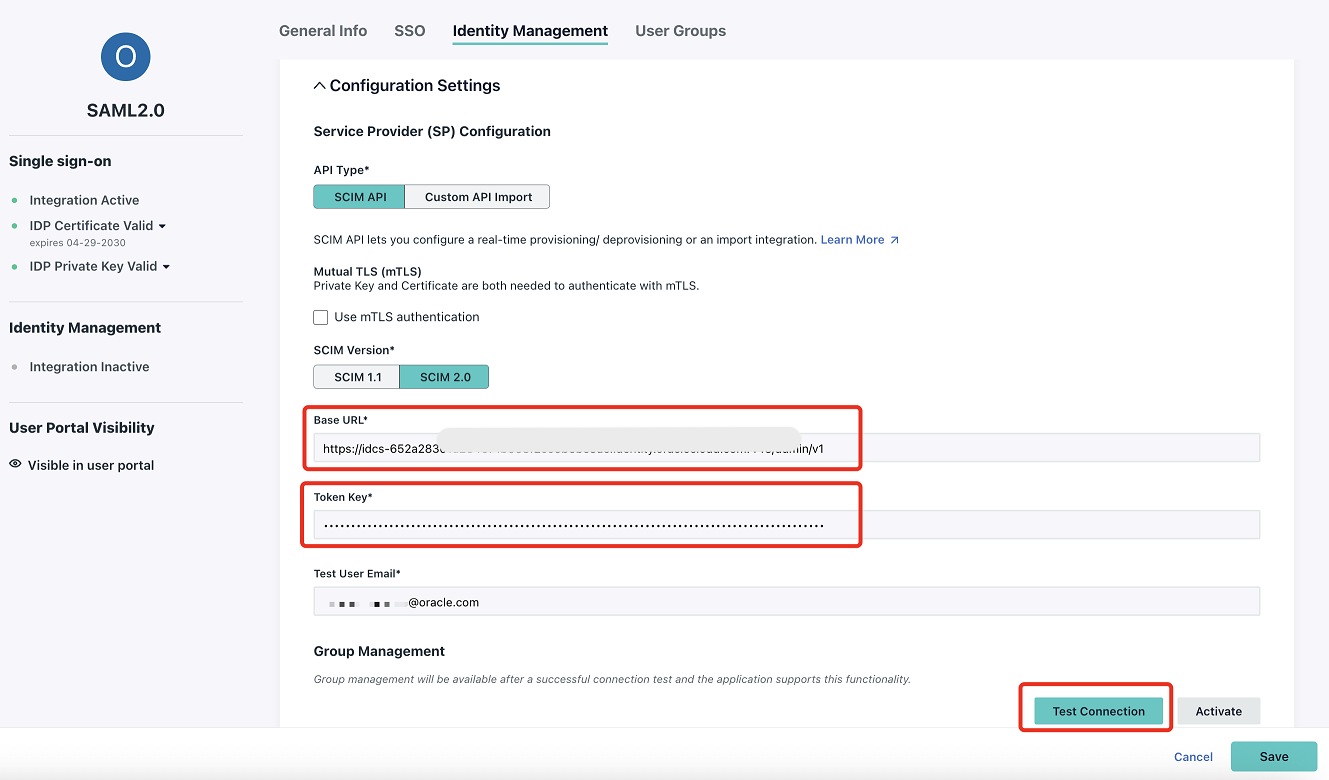

Ouvrez l'application d'authentification unique créée dans la tâche 1.1.2 et allez à Gestion des identités.

-

Entrez les informations suivantes et cliquez sur Tester la connexion.

- Type d'API : Sélectionnez API SCIM.

- Version SCIM : Sélectionnez SCIM 2.0.

- URL de base : Entrez l'URL de base à partir de la tâche 2.2.4.

- Clé de jeton : Entrez le jeton de clé secrète généré à partir de la tâche 2.1.10.

- Tester l'adresse de courriel de l'utilisateur : Entrez une adresse de courriel pour un utilisateur dans le répertoire JumpCloud.

Note : Si la connexion réussit, la personnalisation d'attribut d'utilisateur SCIM devient disponible. Les groupes sont synchronisés avec OCI par défaut, mais cela peut être modifié en activant OFF la gestion des groupes.

-

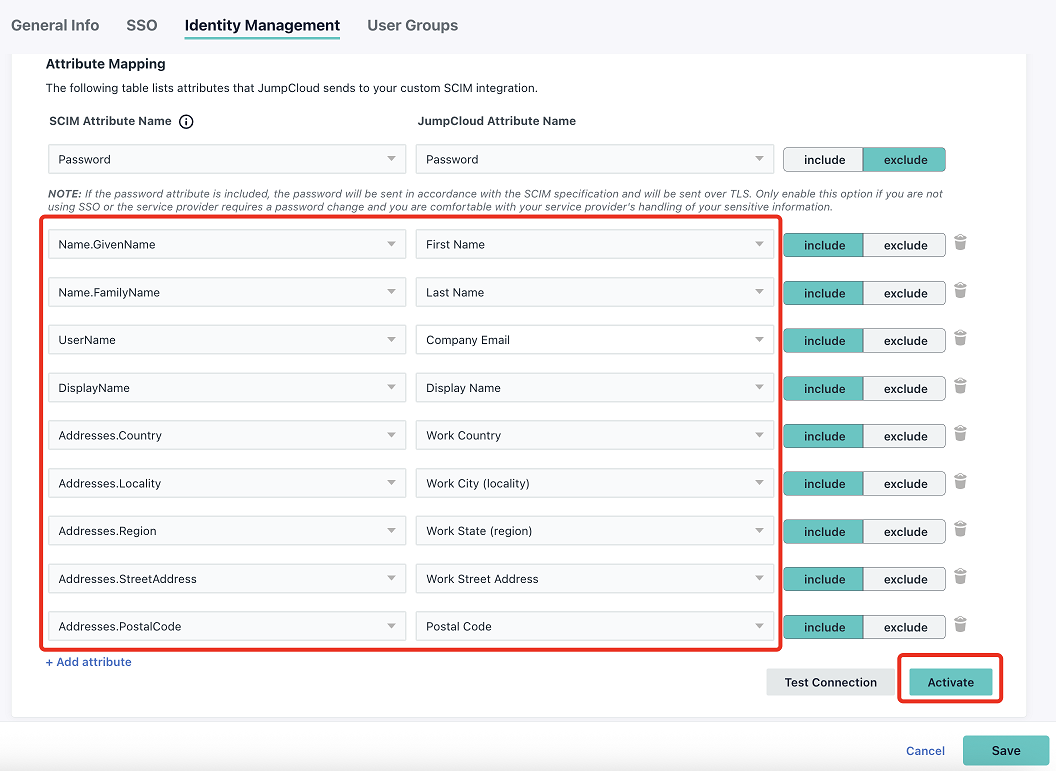

Dans Nom d'attribut SCIM, cliquez sur + Ajouter un attribut pour créer les mappages d'attribut en fonction de l'image suivante. Lorsque vous avez terminé, cliquez sur Activer.

-

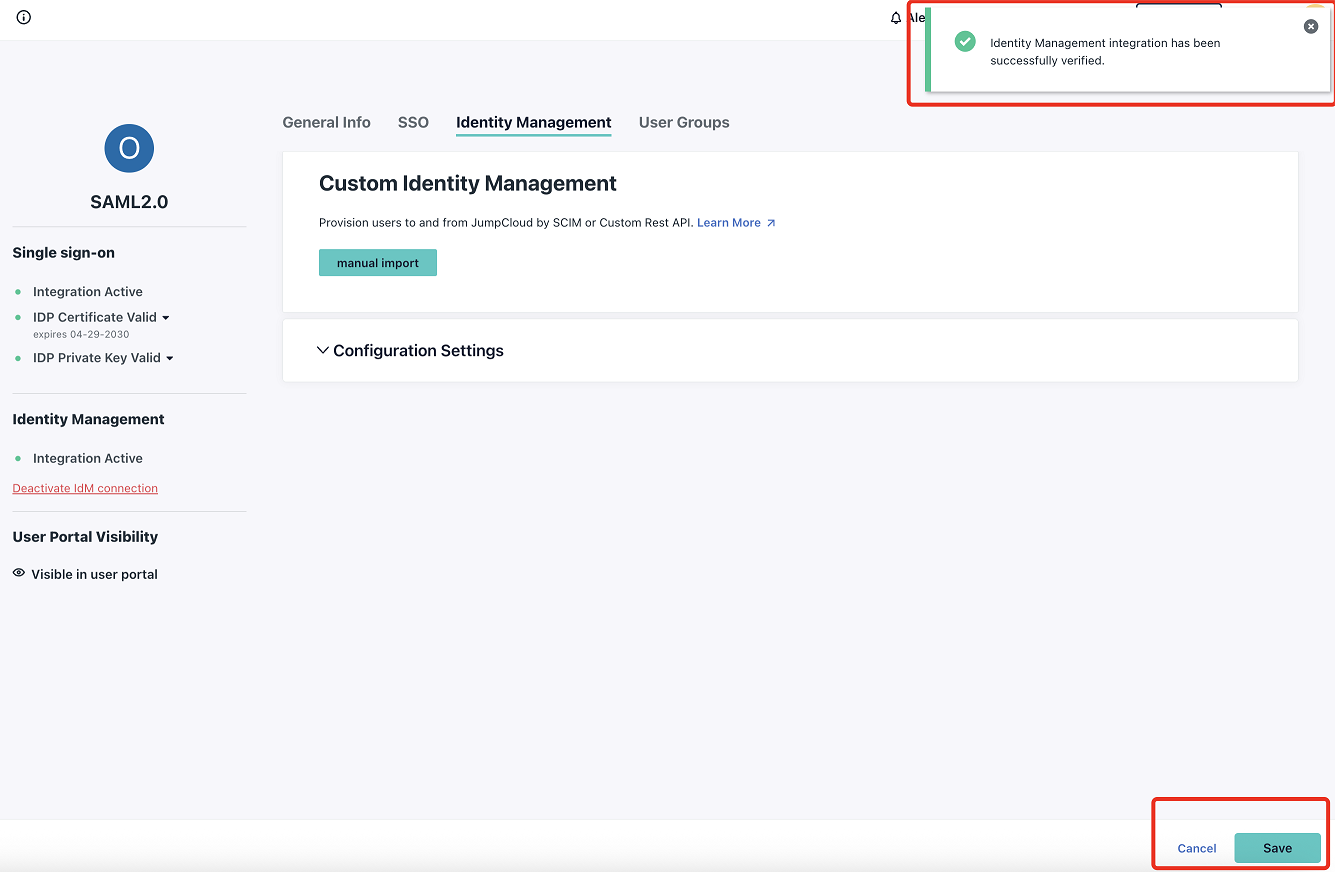

Un avis doit être envoyé au sujet de la connexion en cours de vérification. Cliquez sur Enregistrer.

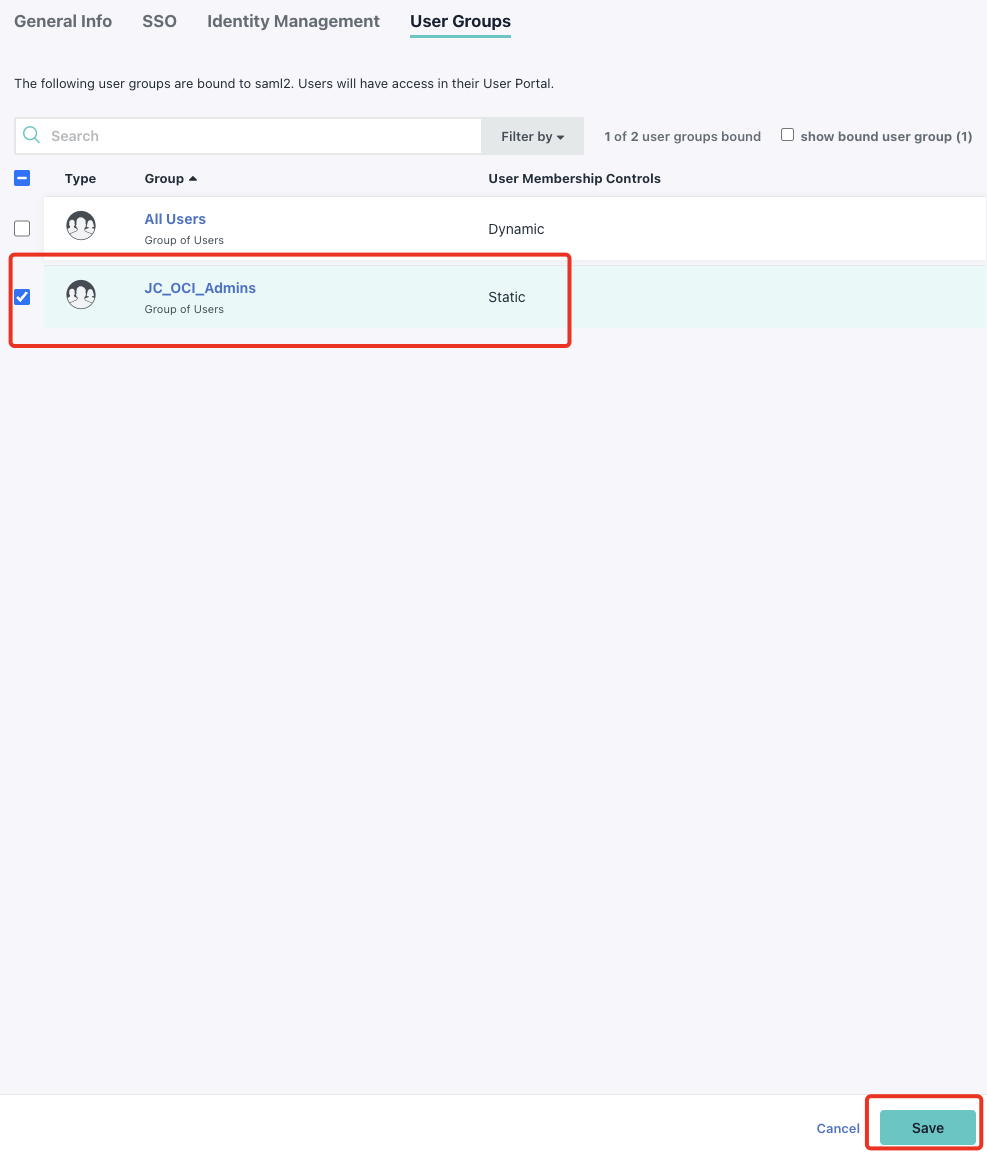

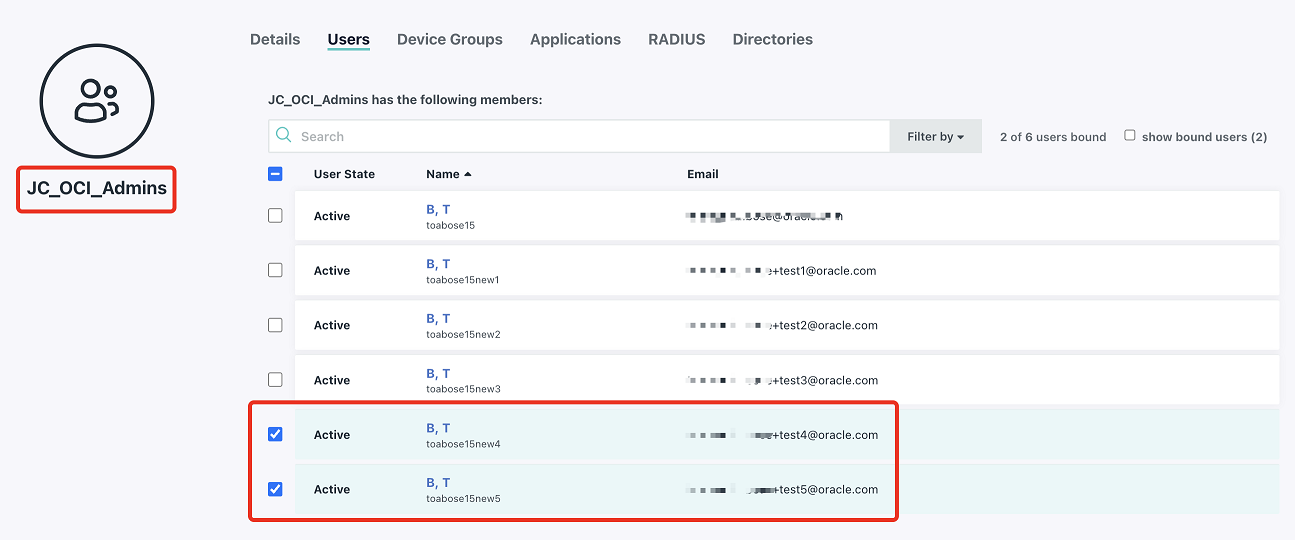

Tâche 2.4 : Affecter des groupes à l'application JumpCloud

Note : Vous devez au préalable créer les groupes pour les administrateurs OCI dans JumpCloud avant de continuer.

Désormais, les groupes qui ont besoin d'accéder aux ressources Oracle sont alignés pour le provisionnement.

-

Ouvrez l'application d'authentification unique et allez à l'onglet Groupes d'utilisateurs.

-

Sélectionnez les groupes qui doivent être provisionnés dans OCI et cliquez sur Enregistrer.

Section 3 : Tester et valider

Remarque : Pour que l'authentification unique fonctionne, le compte d'utilisateur à authentification unique doit être présent à la fois dans OCI IAM et JumpCloud.

Enfin, les identités synchronisées sont validées et l'authentification fédérée testée.

-

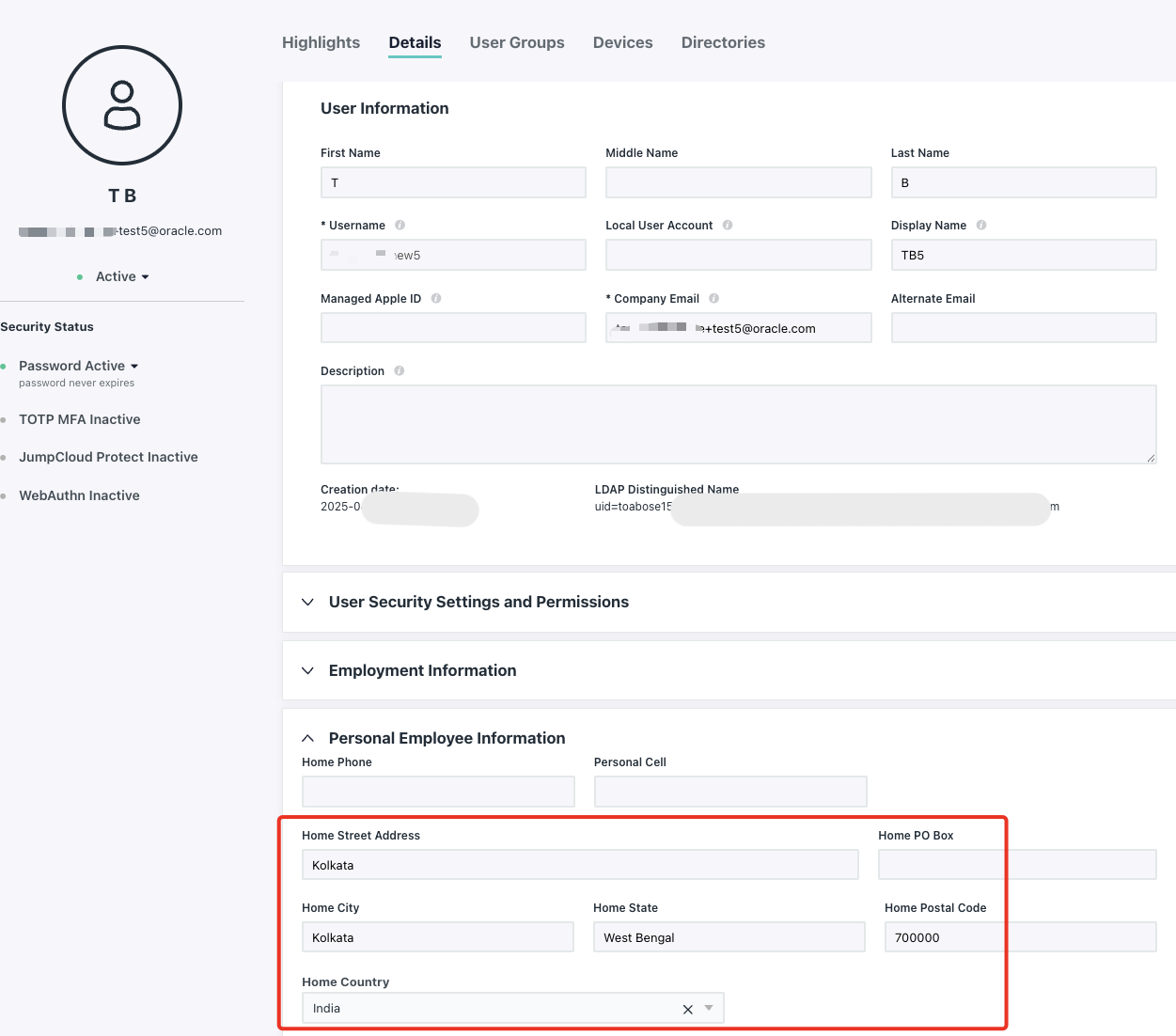

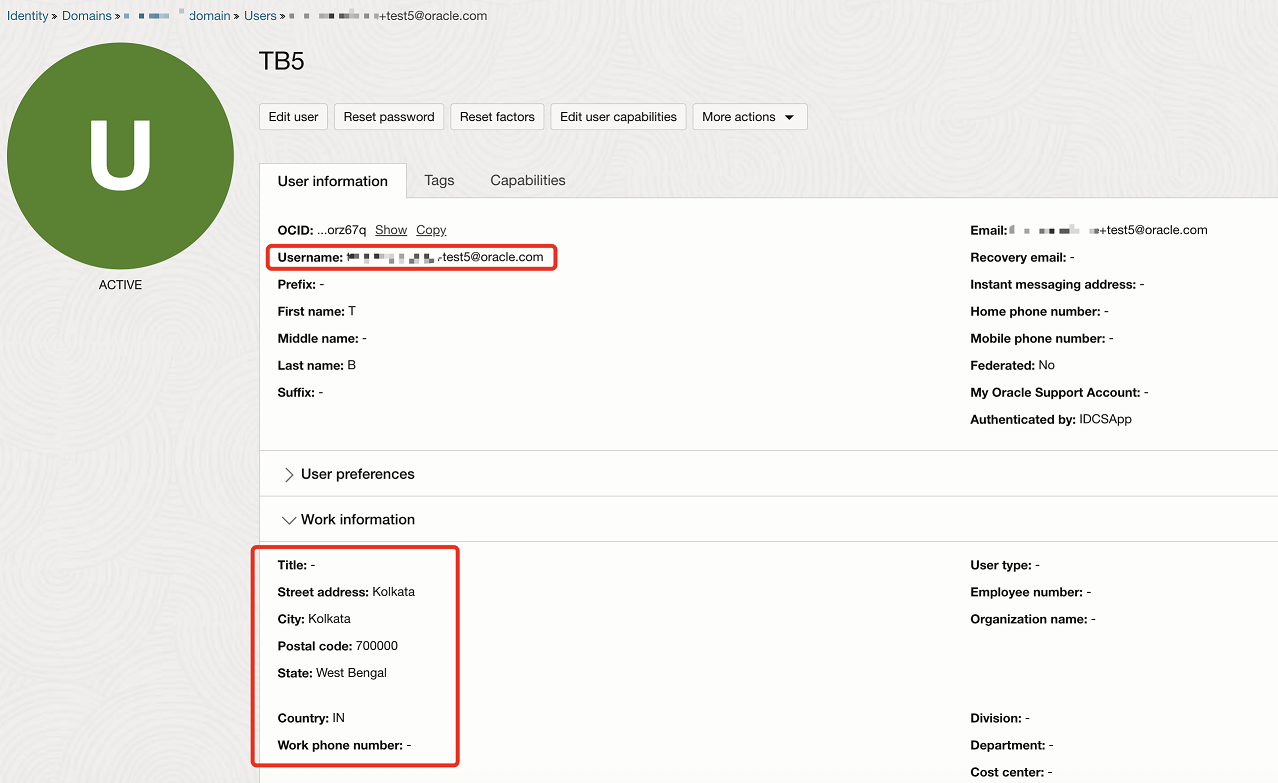

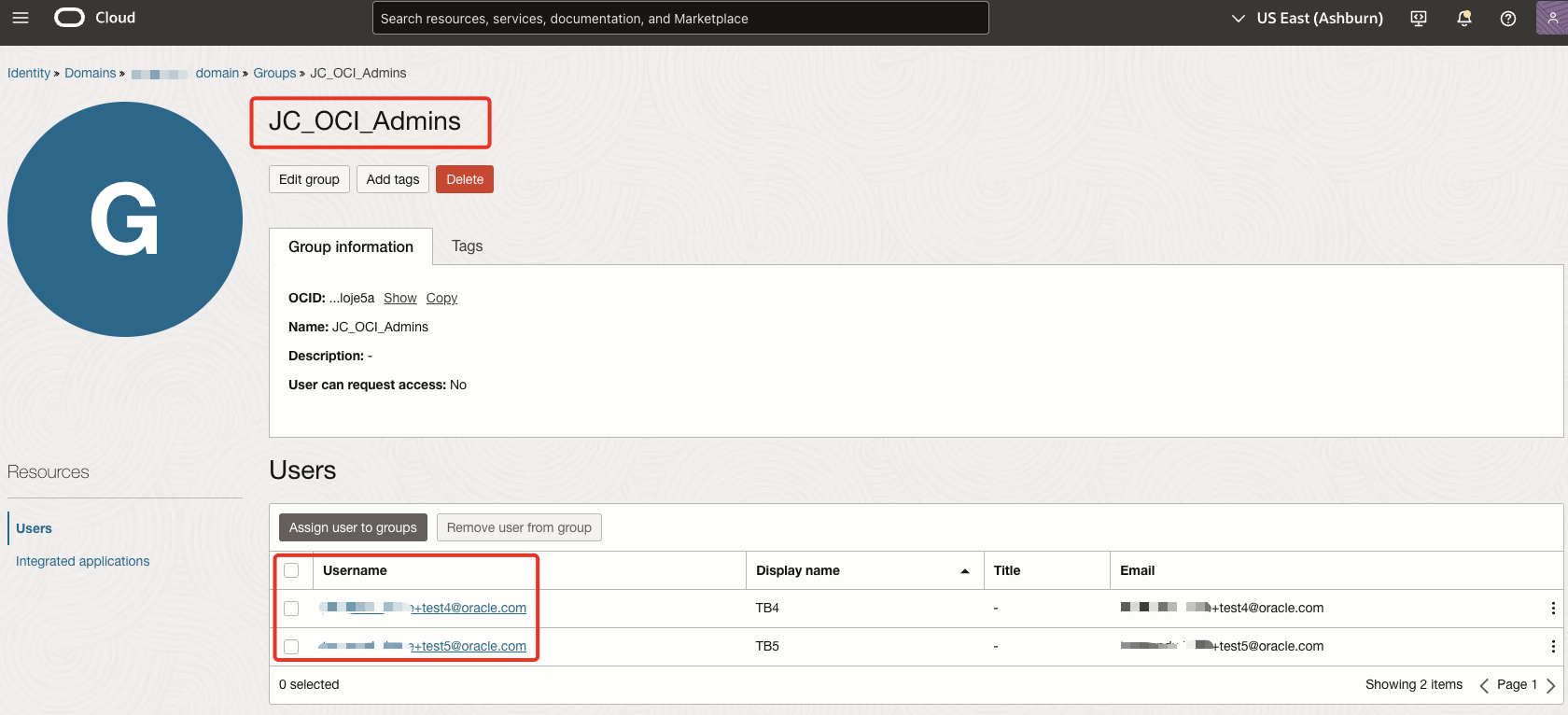

Ouvrez l'un des utilisateurs dans la console JumpCloud et OCI pour vérifier que les détails correspondent.

-

Répétez le même processus pour valider que les groupes sont synchronisés.

Note : Maintenant que les identités sont synchronisées, nous validerons la connexion SSO.

-

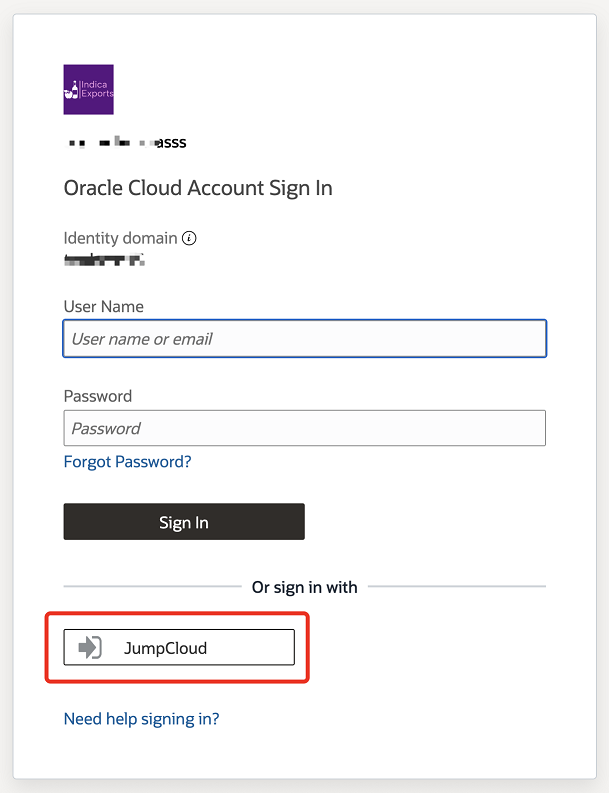

Dans une nouvelle fenêtre de navigateur, ouvrez la console OCI. Entrez le nom du compte en nuage, également appelé nom de la location, puis cliquez sur Suivant.

-

Sélectionnez le domaine d'identité dans lequel la fédération JumpCloud a été configurée.

-

Dans la page Connexion au compte Oracle Cloud, sélectionnez JumpCloud. Il doit y avoir une redirection vers la page de connexion JumpCloud.

-

Entrez les données d'identification JumpCloud pour l'utilisateur fédéré. Une fois l'authentification réussie, il doit y avoir une redirection vers la console OCI.

Conclusion

Cette intégration élimine la nécessité pour les administrateurs de gérer des données d'identification OCI distinctes, améliorant ainsi la sécurité et simplifiant la gestion des accès. Cela permet également de gérer les identités, de réduire les frais administratifs et d'éliminer la redondance.

Remerciements

- Auteur - Tonmendu Bose (ingénieur en nuage principal)

Ressources d'apprentissage supplémentaires

Explorez d'autres laboratoires sur le site docs.oracle.com/learn ou accédez à plus de contenu d'apprentissage gratuit sur le canal Oracle Learning YouTube. De plus, visitez education.oracle.com/learning-explorer pour devenir un explorateur Oracle Learning.

Pour obtenir la documentation sur le produit, visitez Oracle Help Center.

Set up Single Sign-On and User Provisioning between OCI IAM and JumpCloud

G33637-02