Note :

- Ce tutoriel nécessite l'accès à Oracle Cloud. Pour vous inscrire à un compte gratuit, voir Démarrer avec le niveau gratuit d'Oracle Cloud Infrastructure.

- Il utilise des exemples de valeurs pour les données d'identification, la location et les compartiments d'Oracle Cloud Infrastructure. À la fin de votre laboratoire, remplacez ces valeurs par celles qui sont propres à votre environnement en nuage.

Configurer l'authentification unique entre Oracle Cloud Infrastructure Identity and Access Management et PingOne

Présentation

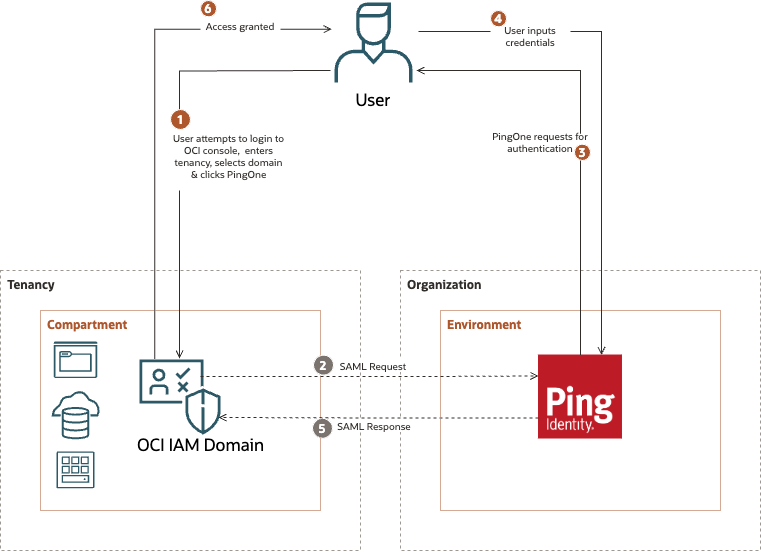

En configurant l'authentification unique (SSO) entre PingOne et Oracle Cloud Infrastructure Identity and Access Management (OCI IAM), les administrateurs OCI peuvent se connecter de façon transparente à la console OCI à l'aide de leurs données d'identification PingOne.

PingOne agit en tant que fournisseur d'identités (IdP), authentifiant les utilisateurs et transmettant des jetons d'authentification sécurisés à OCI IAM, qui fonctionne en tant que fournisseur de services. Cette intégration élimine la nécessité pour les administrateurs de gérer des données d'identification OCI distinctes, améliorant ainsi la sécurité et simplifiant la gestion des accès.

Ce tutoriel explique comment intégrer OCI IAM, agissant en tant que fournisseur de services (SP), à PingOne, agissant en tant que IdP. En configurant la fédération entre PingOne et OCI IAM, vous autorisez l'accès utilisateur aux services et applications dans OCI au moyen de l'authentification unique.

Note : Ce tutoriel est propre à OCI IAM avec des domaines d'identité.

Objectifs

- Installer l'authentification unique entre l'OCI IAM et PingOne.

Préalables

-

Accès à un locataire OCI. Pour plus d'informations, consultez le niveau gratuit d'Oracle Cloud Infrastructure.

-

Rôle d'administrateur de domaine d'identité pour le domaine d'identité OCI IAM. Pour plus d'informations, voir Présentation des rôles d'administrateur..

-

Environnement PingOne avec le service d'authentification unique PingOne activé. Vous aurez également besoin de l'un des rôles suivants :

- Organisation : Administrateur.

- Administrateur de l'environnement.

- Développeur d'applications client.

Tâche 1 : Obtenir les métadonnées du fournisseur de services à partir d'OCI IAM

Vous avez besoin des métadonnées SP de votre domaine d'identité OCI IAM pour les importer dans l'application SAML (Security Assertion Markup Language) PingOne que vous créez. OCI IAM fournit une URL directe pour télécharger les métadonnées du domaine d'identité que vous utilisez.

Voici la marche à suivre pour télécharger les métadonnées :

-

Ouvrez un onglet du navigateur et entrez l'URL :

https://cloud.oracle.com. -

Entrez le nom de votre compte en nuage, également appelé nom de la location, et sélectionnez Suivant.

-

Sélectionnez le domaine d'identité auquel vous connecter. Il s'agit du domaine d'identité utilisé pour configurer l'authentification unique. Par exemple,

Default. -

Connectez-vous avec votre nom d'utilisateur et votre mot de passe.

-

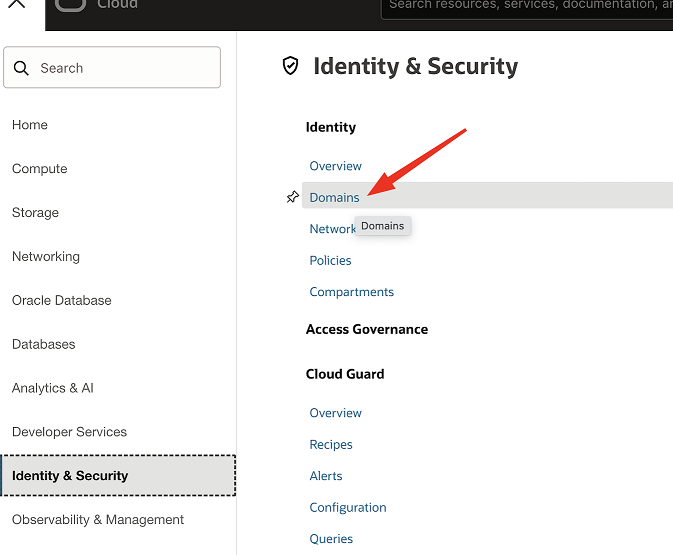

Ouvrez le menu de navigation et sélectionnez Identité et sécurité. Sous Identité, sélectionnez Domaines.

-

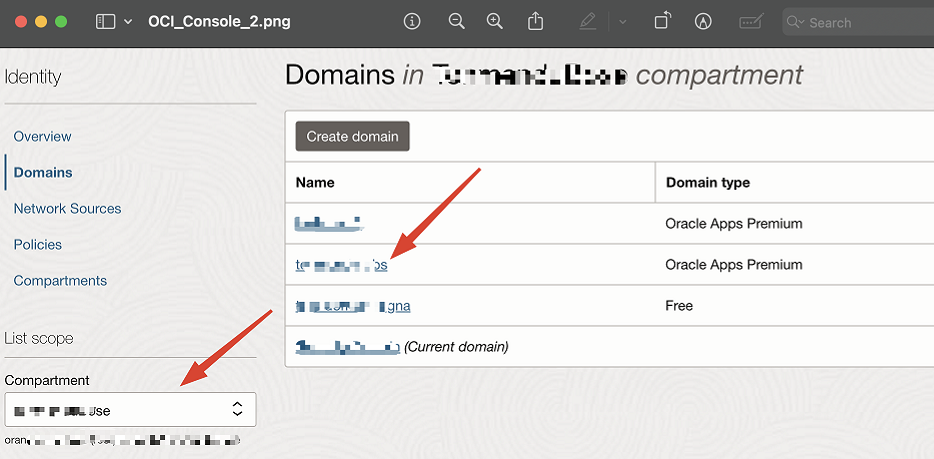

Cliquez sur le nom du domaine d'identité dans lequel vous voulez travailler. Vous devrez peut-être modifier le compartiment pour trouver le domaine souhaité. Cliquez sur Paramètres, puis sur Paramètres du domaine.

-

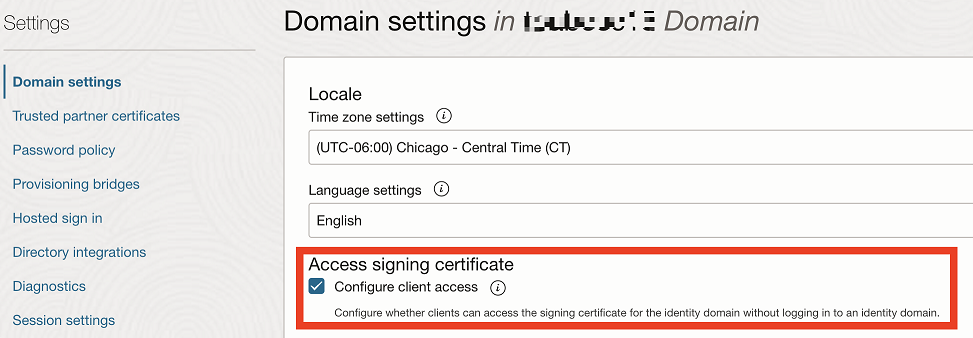

Sous Accéder au certificat de signature, cochez Configurer l'accès client. Sélectionnez Enregistrer les modifications. Cela permet à un client d'accéder à la certification de signature pour le domaine d'identité sans se connecter au domaine.

-

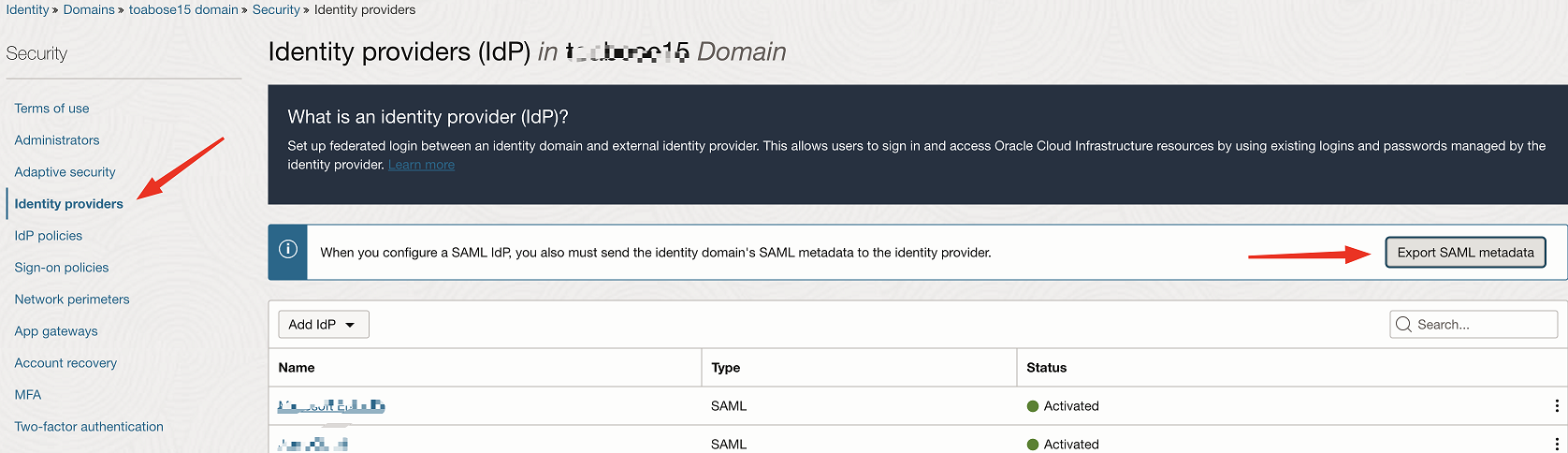

Retournez à l'aperçu du domaine d'identité en sélectionnant le nom du domaine d'identité dans la piste de navigation du chemin de navigation. Cliquez ensuite sur Sécurité, puis sur Fournisseurs d'identités. Cliquez sur Exporter les métadonnées SAML.

-

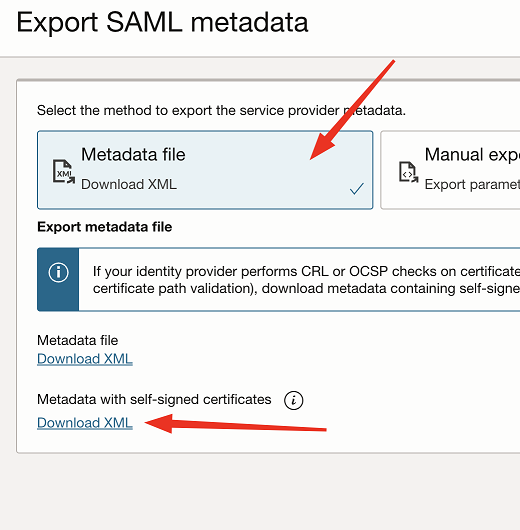

Assurez-vous que Fichier de métadonnées est sélectionné. Sous Métadonnées avec des certificats auto-signés, cliquez sur Télécharger le XML. Enregistrez-le localement sur votre ordinateur, il s'agit des métadonnées SP.

Tâche 2 : Créer une application SAML PingOne

Dans cette tâche, nous travaillerons dans la console d'administration PingOne pour créer une application SAML dans PingOne.

-

Dans le navigateur, connectez-vous à PingOne à l'aide de l'URL :

https://console.pingone.com/index.html?env=<your_environment_ID> -

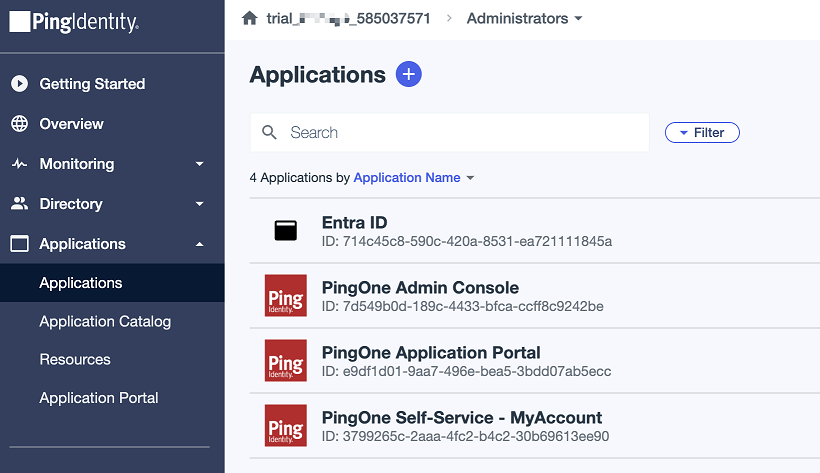

Sous Applications, cliquez sur Applications et + pour ajouter une nouvelle application.

-

Entrez Nom de l'application (par exemple,

OCI Admin Console), sélectionnez Type d'application comme Application SAML et cliquez sur Configurer. -

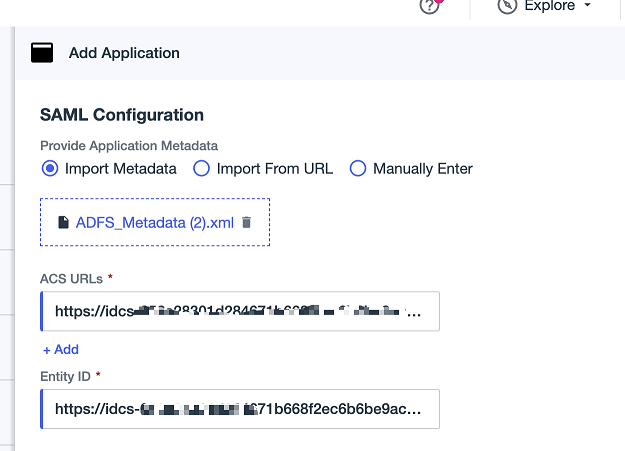

Sélectionnez Importer les métadonnées et cliquez sur Sélectionner un fichier. Sélectionnez le fichier de métadonnées SP enregistré dans la tâche 1.9. Si vous voyez les URL ACS et l'ID entité alimentés automatiquement, le XML a été analysé correctement. Cliquez sur Enregistrer.

Tâche 3 : Configurer l'application SAML

Configurez l'authentification unique pour l'application SAML PingOne et téléchargez les métadonnées IdP.

Dans cette tâche, nous utiliserons le fichier de métadonnées SP que vous avez enregistré précédemment et configurerons également les mappages d'attributs.

-

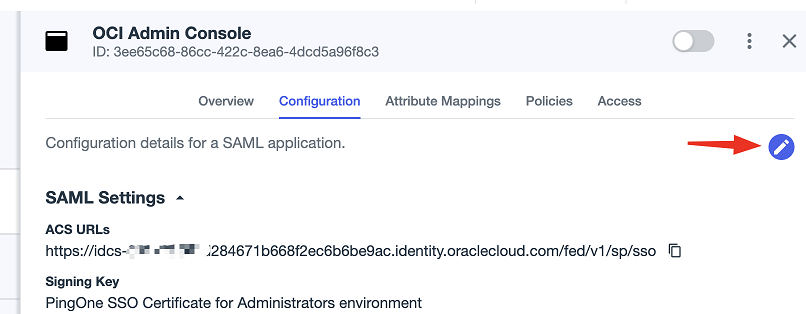

Cliquez sur l'application, Configuration, puis cliquez sur le symbole de modification en haut à droite.

-

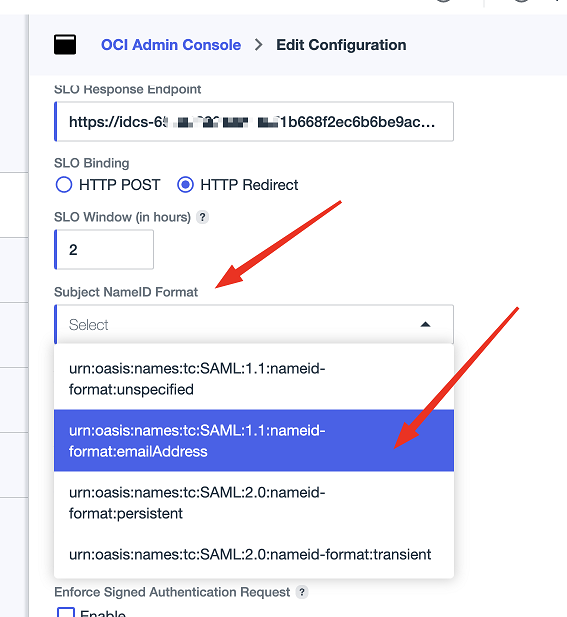

Dans Format NameID de l'objet, remplacez la sélection par

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddresset cliquez sur Enregistrer.

-

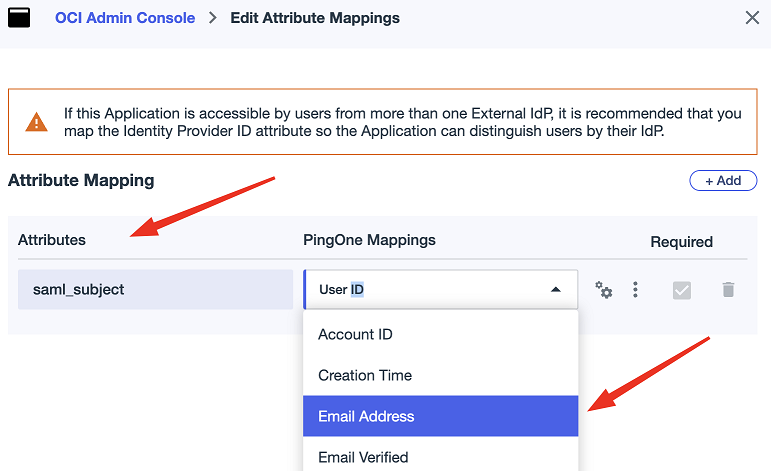

Cliquez sur Mappages d'attributs, puis cliquez sur le symbole de modification en haut à droite.

-

Dans Attributs, entrez

saml_subject, remplacez Mappages PingOne par Adresse de courriel et cliquez sur Enregistrer.

-

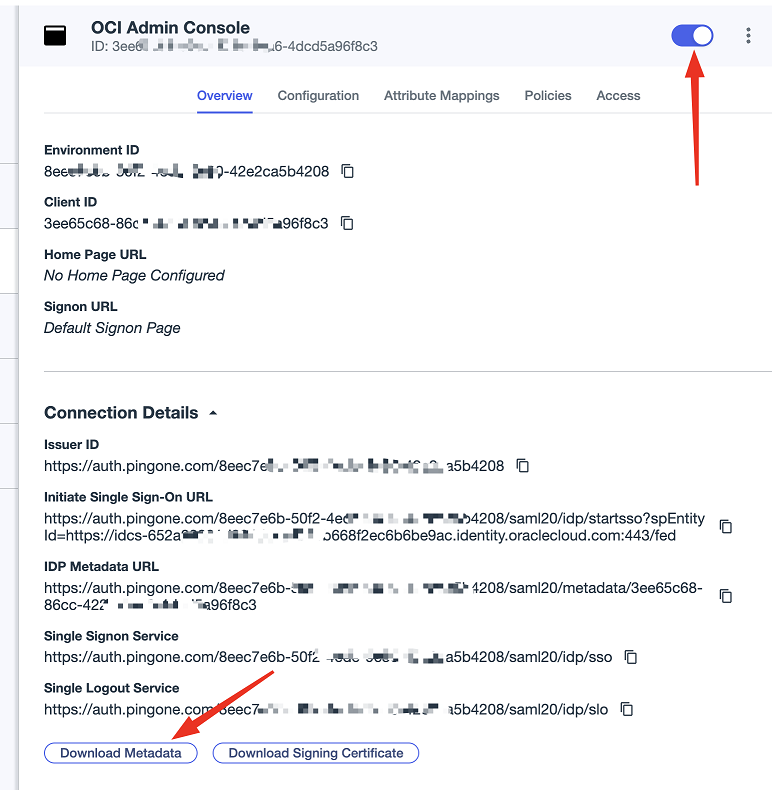

Cliquez sur Aperçu, faites défiler l'affichage vers le bas et cliquez sur Télécharger les métadonnées. Enregistrez-le localement sur votre machine, il s'agit des métadonnées IdP.

-

Activer ou activer l'application.

Note : Par défaut, la valeur de NameID est mappée au nom d'utilisateur dans OCI IAM.

Tâche 4 : Configurer les politiques d'authentification et l'accès utilisateur

En cas de fédération, nous vous recommandons de configurer l'authentification multifacteur avec un contrôle d'accès basé sur le groupe ou le rôle.

-

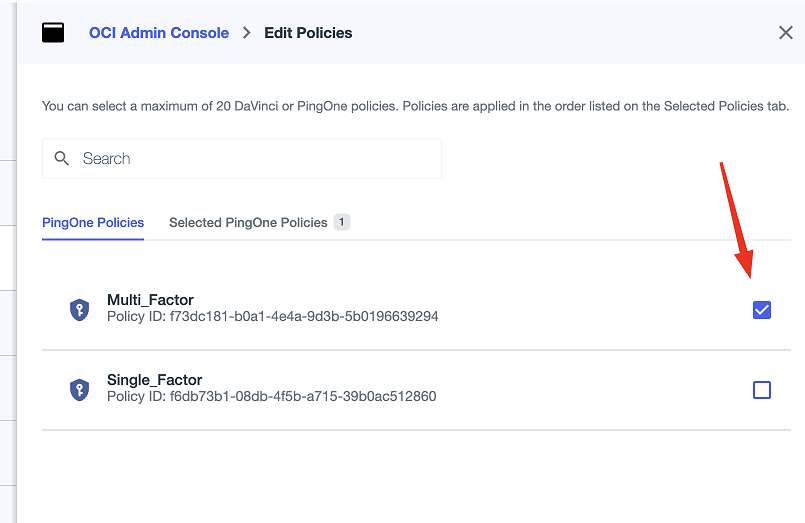

Cliquez sur Politiques, puis cliquez sur le symbole de modification en haut à droite.

-

Cliquez sur + Ajouter des politiques, affectez les politiques pertinentes à votre architecture et cliquez sur Enregistrer.

-

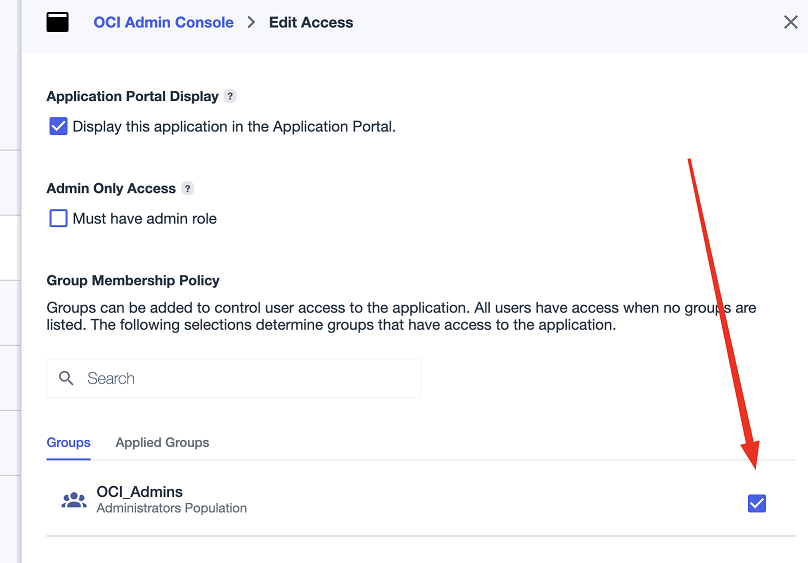

Cliquez sur Accès et sur le symbole de modification en haut à droite.

-

Sélectionnez les groupes qui seraient autorisés à accéder à l'application. Ignorez cette étape si vous ne souhaitez pas appliquer cette restriction.

Tâche 5 : Activer PingOne comme IdP pour OCI IAM

Pour ces étapes, vous utilisez OCI IAM. Dans cette section, vous utilisez le fichier de métadonnées IdP que vous avez enregistré précédemment et vous configurez également les mappages d'attribut.

-

Dans la console OCI, pour le domaine dans lequel vous travaillez, sélectionnez Sécurité, puis Fournisseurs d'identités.

-

Sélectionnez Ajouter IdP, puis Ajouter SAML IdP.

-

Entrez un nom pour SAML IdP, par exemple

PingOne. Sélectionnez Suivant. -

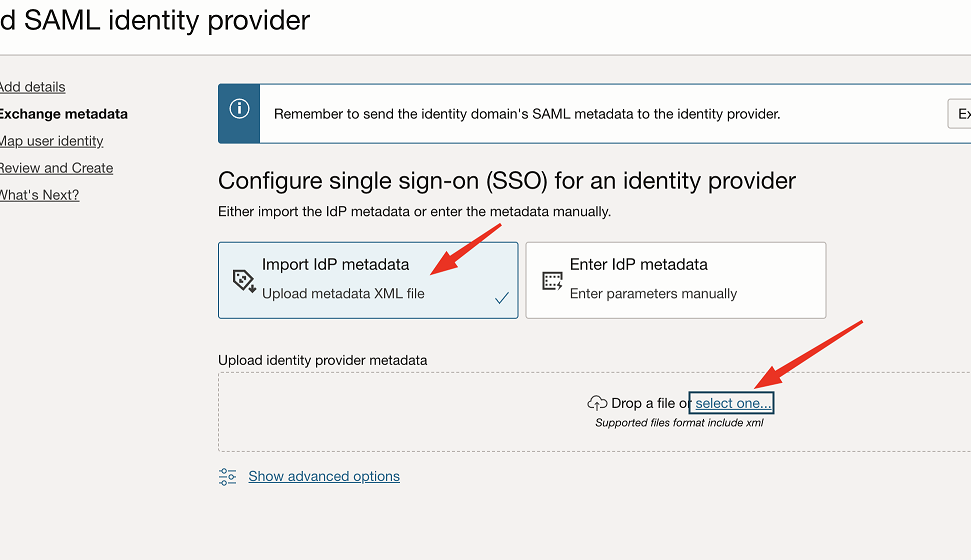

Assurez-vous que l'option Importer les métadonnées du fournisseur d'identités est sélectionnée. Sélectionnez le fichier

PingOnemetadata.xmlenregistré précédemment dans les métadonnées du fournisseur d'identités. Sélectionnez Suivant.

-

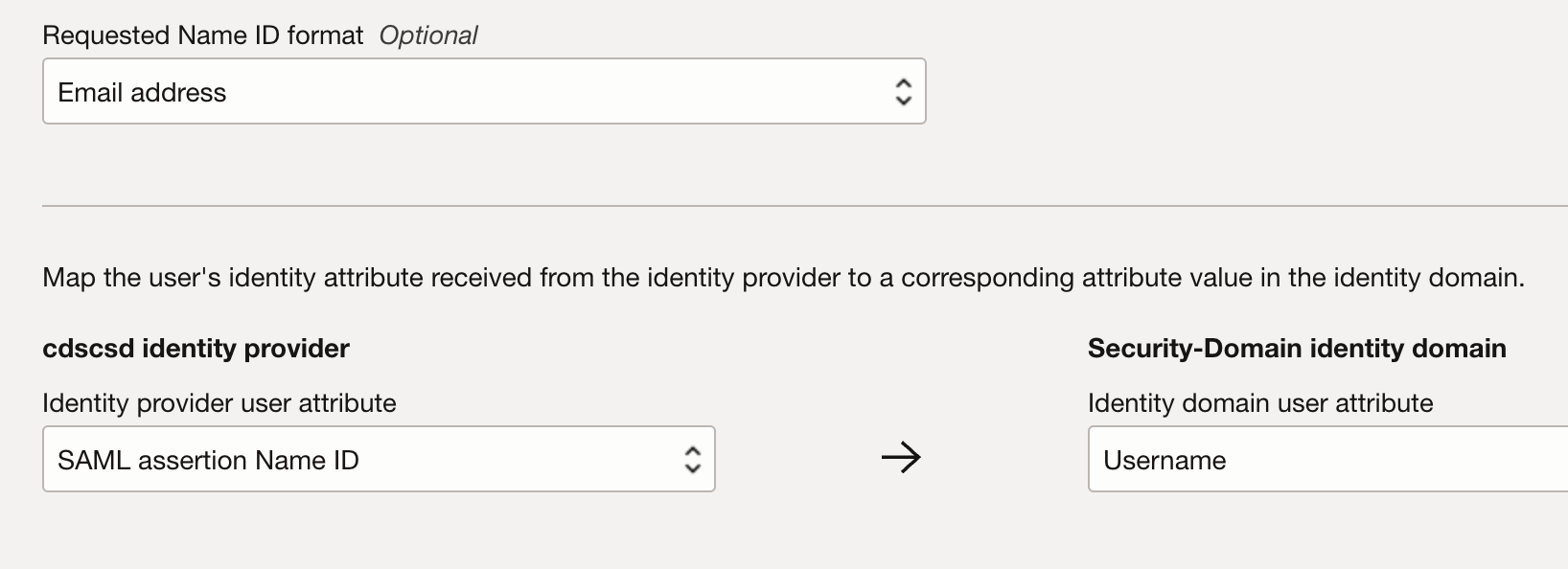

Dans Mapper l'identité de l'utilisateur, définissez les éléments suivants :

- Sous Format NameID demandé, sélectionnez

Email address. - Sous Attribut d'utilisateur du fournisseur d'identités, sélectionnez

SAML assertion Name ID. - Sous Attribut d'utilisateur du domaine d'identité, sélectionnez

Username.

- Sous Format NameID demandé, sélectionnez

-

Sélectionnez Suivant.

-

Sous Vérifier et créer, vérifiez la configuration et sélectionnez Créer IdP.

-

Sous Activer IdP, cliquez sur Activer, puis en bas, cliquez sur Fermer.

-

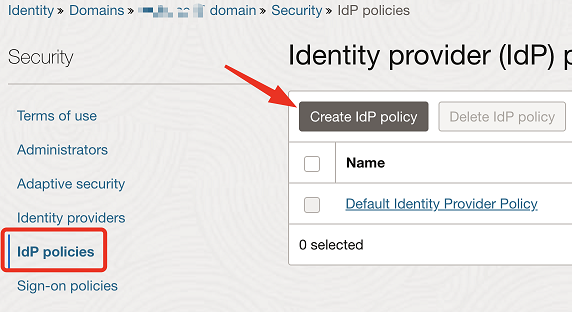

Sous Sécurité, allez à Politiques IdP et cliquez sur Créer une politique IdP.

-

Indiquez un nom et cliquez sur Ajouter une politique. Par exemple :

PingOne IdP -

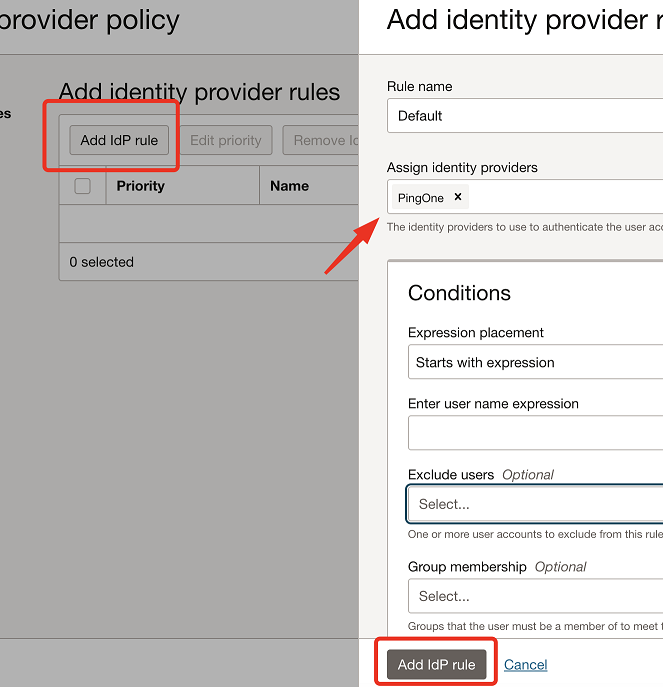

Cliquez sur Ajouter une règle IdP et entrez un nom. Par exemple,

Default. -

Dans Affecter des fournisseurs d'identités, sélectionnez PingOne. En outre, vous pouvez cibler des groupes spécifiques ou exclure des utilisateurs pour cette IdP. Cliquez sur Ajouter une règle IdP et sur Suivant.

-

(Facultatif) Si vous devez restreindre cette politique pour qu'elle s'applique à certaines applications uniquement, ajoutez-les sous Ajouter des applications.

-

Sélectionnez Fermer.

Tâche 6 : Tester l'authentification unique entre PingOne et OCI

Note : Pour que cela fonctionne, l'utilisateur SSO doit être présent à la fois dans OCI IAM et PingOne avec une adresse de courriel valide.

Dans cette tâche, vous pouvez tester le fonctionnement de l'authentification fédérée entre OCI IAM et PingOne.

-

Ouvrez un onglet du navigateur et entrez l'URL de la console OCI :

https://cloud.oracle.com. -

Entrez le nom de votre compte en nuage, également appelé nom de votre location, puis cliquez sur Suivant.

-

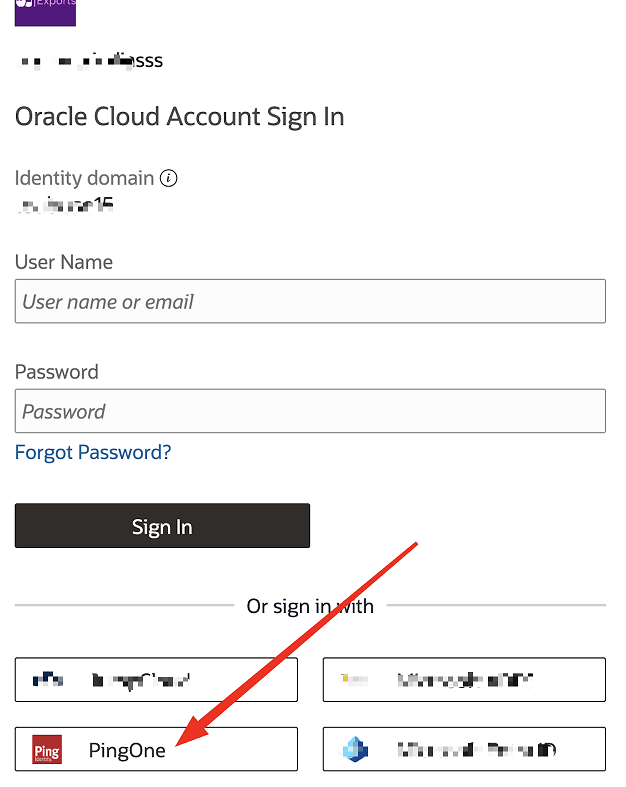

Sélectionnez le domaine d'identité dans lequel la fédération PingOne a été configurée.

-

Dans la page de connexion, vous pouvez voir une option pour vous connecter avec PingOne. Cliquez sur PingOne et vous êtes redirigé vers la page de connexion PingOne.

-

Indiquez vos données d'identification PingOne.

Une fois l'authentification effectuée, vous êtes connecté à la console OCI.

Remerciements

- Auteur - Tonmendu Bose (ingénieur en nuage principal)

Autres ressources d'apprentissage

Explorez d'autres laboratoires sur le site docs.oracle.com/learn ou accédez à plus de contenu d'apprentissage gratuit sur le canal Oracle Learning YouTube. De plus, visitez education.oracle.com/learning-explorer pour devenir un explorateur Oracle Learning.

Pour obtenir la documentation sur le produit, visitez Oracle Help Center.

Set up Single Sign-On Between Oracle Cloud Infrastructure Identity and Access Management and PingOne

G27811-01

March 2025

Copyright ©2025, Oracle and/or its affiliates.