Note :

- Ce tutoriel nécessite l'accès à Oracle Cloud. Pour vous inscrire à un compte gratuit, voir Démarrer avec le niveau gratuit d'Oracle Cloud Infrastructure.

- Il utilise des exemples de valeurs pour les données d'identification, la location et les compartiments d'Oracle Cloud Infrastructure. À la fin de votre laboratoire, remplacez ces valeurs par celles qui sont propres à votre environnement en nuage.

Définir sAMAccountName à partir de Microsoft Active Directory en tant que nom d'utilisateur dans Oracle Cloud Infrastructure

Présentation

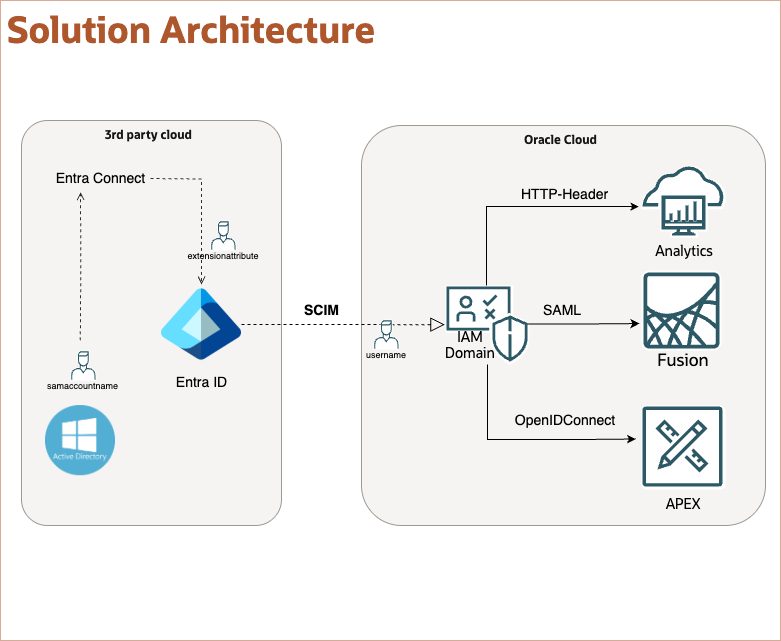

Les organisations témoins de plusieurs générations d'identité et de sécurité ont souvent une combinaison de ressources sur place et en nuage dans l'ensemble de leur infrastructure. Dans de nombreux scénarios, Active Directory agit comme source de vérité et le nom de connexion/sAMAccountName est utilisé comme identificateur d'utilisateur. Pour maintenir la cohérence, ce nom d'utilisateur standard est étendu à toutes les autres applications et services en aval.

Dans ce tutoriel, nous apprendrons à pousser le nom d'utilisateur standard vers OCI, ce qui activera une couche d'identité unifiée pour les applications Oracle et non Oracle.

Objectifs

-

Utilisez Microsoft Entra Connect pour utiliser les attributs d'extension qui peuvent synchroniser sAMAccountName.

-

Vérifiez que le nouvel attribut est disponible sous les propriétés utilisateur dans Microsoft Entra ID.

-

Modifiez la connexion SCIM pour OCI dans l'ID Microsoft Entra pour utiliser le nouvel attribut.

-

Après le cycle de provisionnement, vérifiez que le nom d'utilisateur des identités dans OCI est mappé de la même manière que sAMAccountName.

-

Cet attribut de nom d'utilisateur peut désormais être utilisé par les applications Oracle qui utilisent l'authentification unique (SSO) au moyen des protocoles d'authentification SAML, OpenID ou HTTP-header.

Préalables

Note : Pour configurer le provisionnement SCIM dans OCI au moyen de Microsoft Entra ID, voir Gestion du cycle de vie des identités entre OCI IAM et Entra ID.

-

Architecture hybride de synchronisation de Microsoft Active Directory avec Microsoft Entra ID via Microsoft Entra Connect.

-

Privilèges d'administrateur de domaine sur le domaine Active Directory local.

-

Privilèges d'administrateur global sur le client Microsoft Entra.

-

Configuration active du provisionnement de l'utilisateur dans l'ID Microsoft Entra pour OCI à l'aide de l'application de galerie.

-

Accès à une location OCI. Pour plus d'informations, consultez le niveau gratuit d'Oracle Cloud Infrastructure.

-

Rôle d'administrateur de domaine d'identité pour le domaine d'identité OCI IAM. Pour plus d'informations, voir Présentation des rôles d'administrateur..

Tâche 1 : Activer les extensions de répertoire et synchroniser sAMAccountName à l'aide de Microsoft Entra Connect

Tâche 1.1 : Configurer l'outil Microsoft Entra Connect

-

Connectez-vous au serveur local où Microsoft Entra Connect est configuré.

-

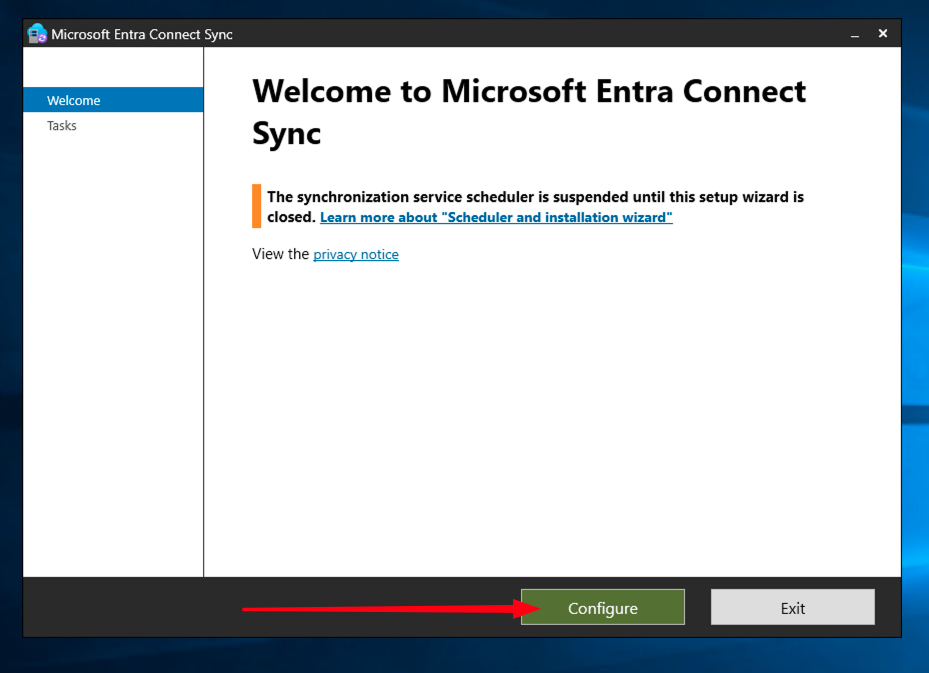

Ouvrez l'outil Microsoft Entra Connect Sync.

-

Cliquez sur Configurer.

-

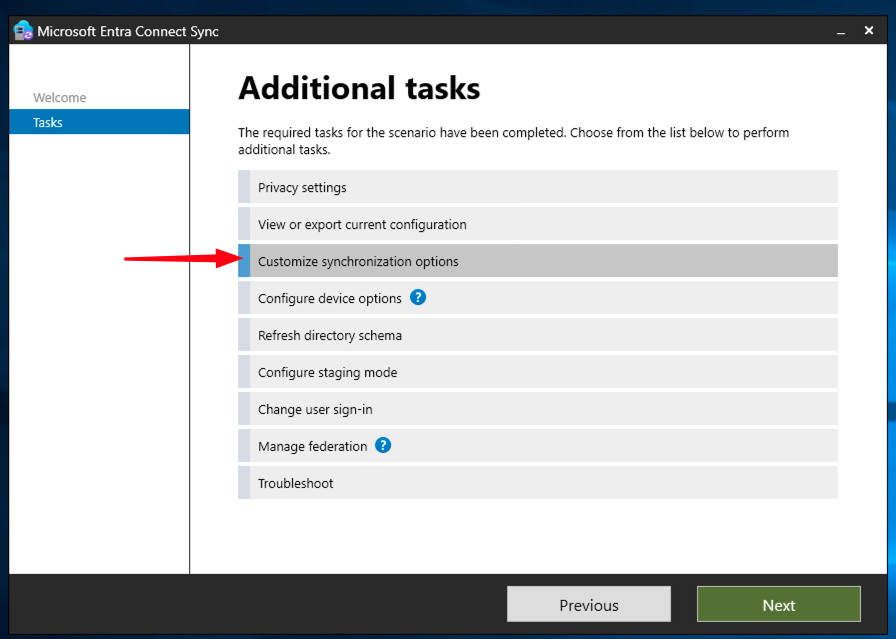

Sélectionnez Customize synchronization options (Personnaliser les options de synchronisation) et cliquez sur Next (Suivant).

-

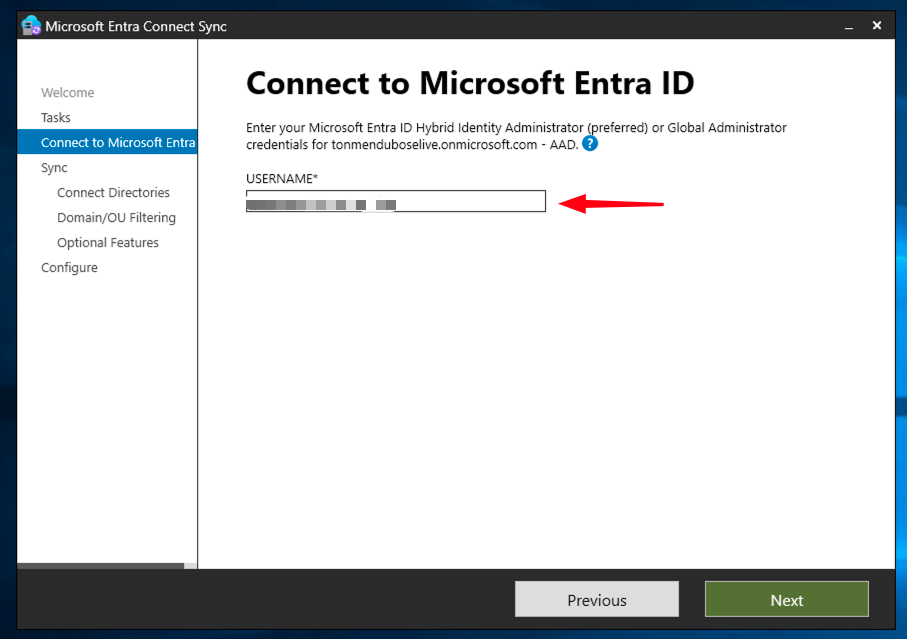

Authentifiez-vous à l'aide des données d'identification de l'administrateur global Microsoft Entra ID lorsque vous y êtes invité.

-

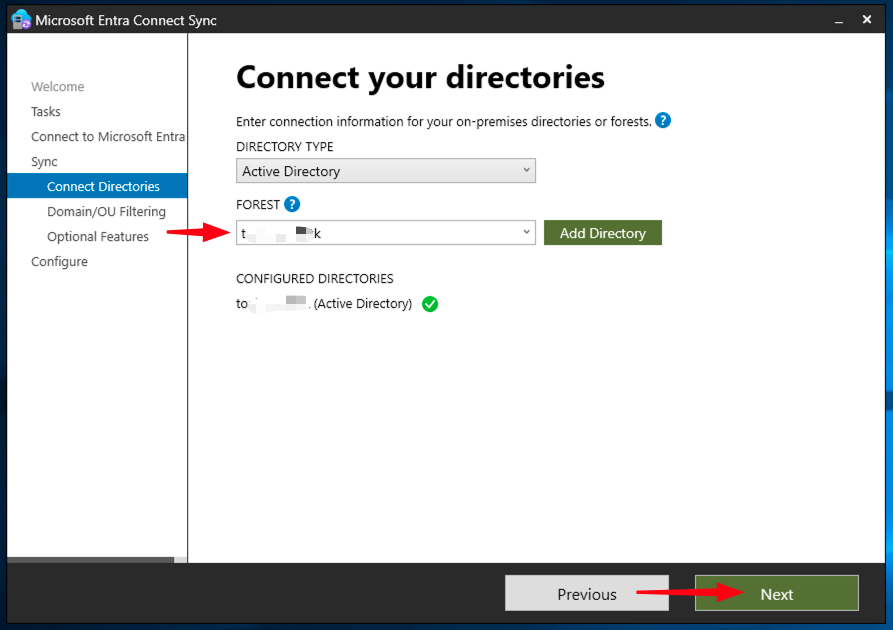

Sélectionnez les informations Type de répertoire et Forêt dans lesquelles vos utilisateurs sont présents.

-

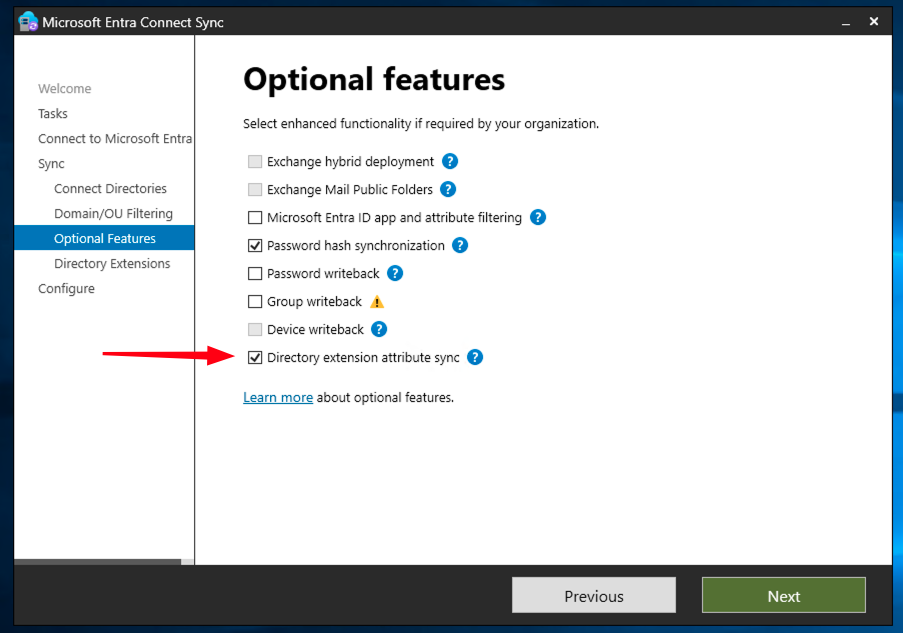

Cliquez sur Suivant jusqu'à ce que vous atteigniez la page Fonctions facultatives. Sélectionnez Synchronisation d'attribut d'extension de répertoire et cliquez sur Suivant.

-

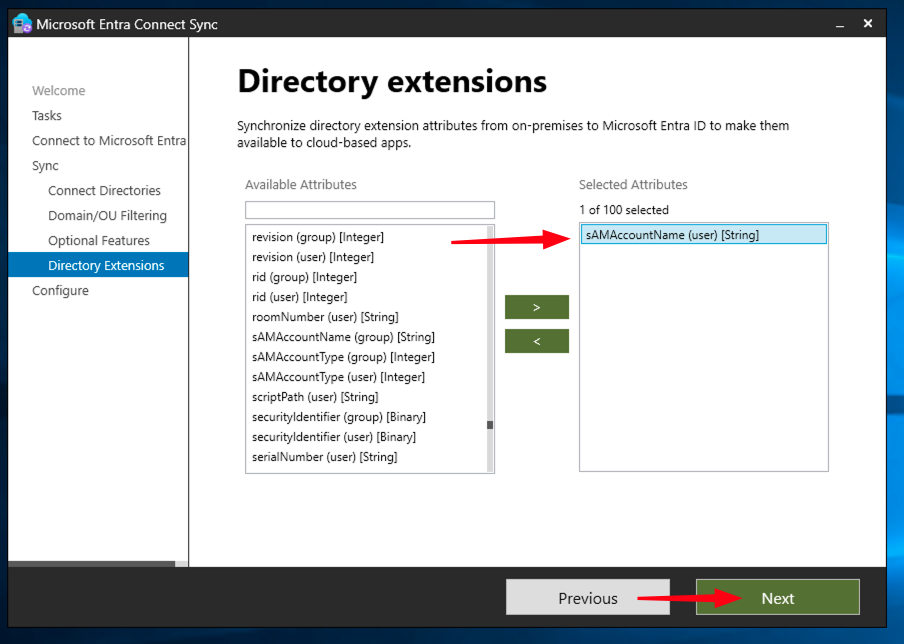

Dans la page Extensions de répertoire, une liste des attributs disponibles de votre répertoire Active Directory sur place s'affiche. Localisez l'attribut sAMAccountName dans la liste et sélectionnez sAMAccountName pour le marquer pour la synchronisation.

-

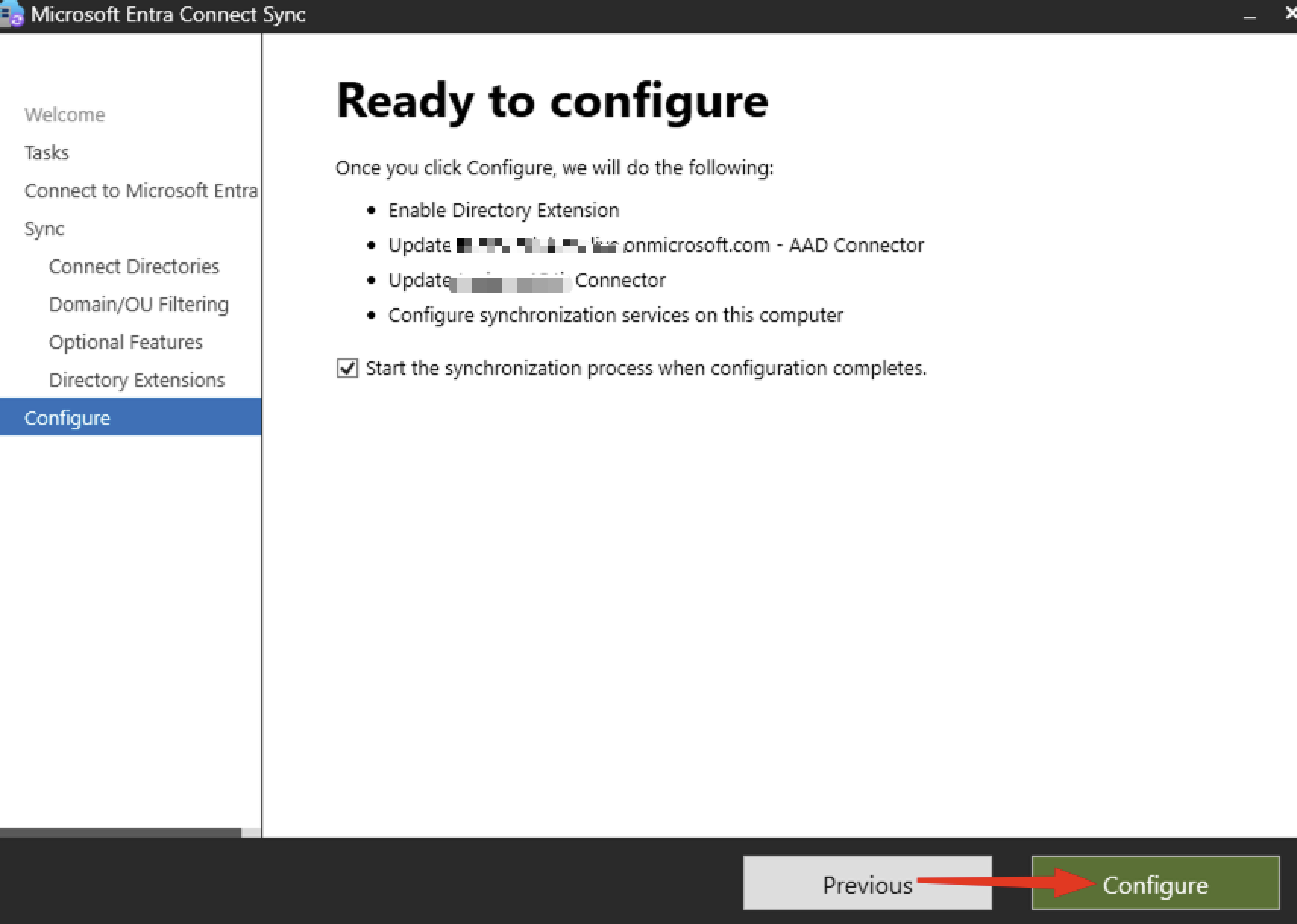

Vérifiez le sommaire de configuration pour vous assurer que l'option Synchronisation d'attribut d'extension de répertoire est activée et que sAMAccountName est sélectionnée. Cliquez sur Configurer pour appliquer les modifications.

-

Une fois la configuration terminée, cliquez sur Quitter.

Tâche 1.2 : Effectuer un cycle de synchronisation

-

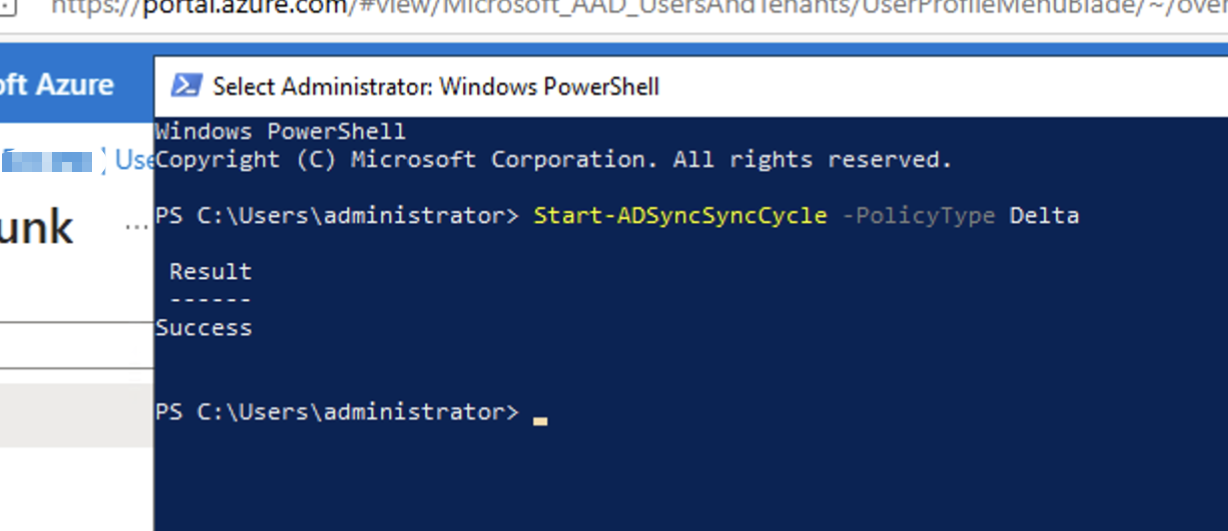

Ouvrez Windows PowerShell avec des privilèges d'administration sur le serveur sur lequel Microsoft Entra Connect est installé.

-

Exécutez la commande suivante pour déclencher un cycle de synchronisation delta.

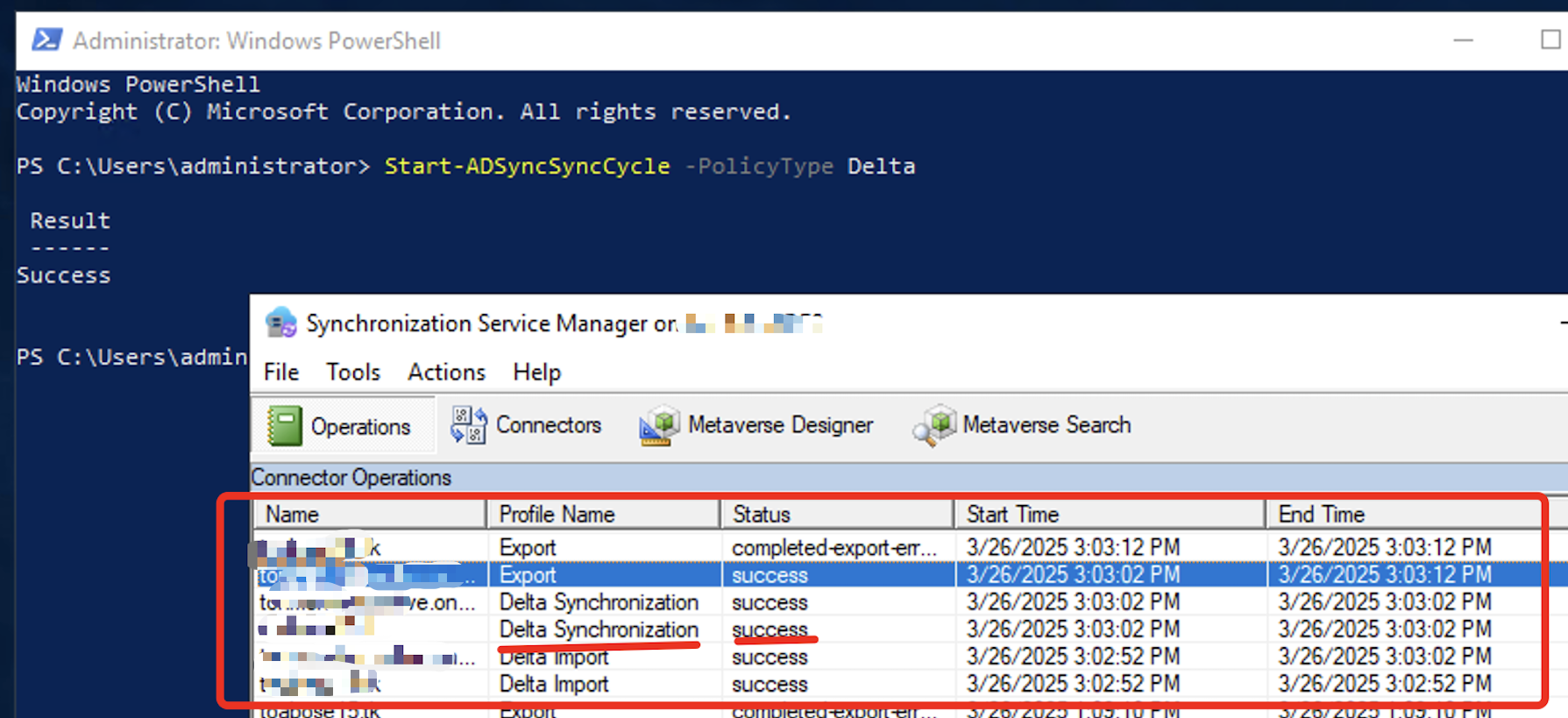

Start-ADSyncSyncCycle -PolicyType Delta

-

Attendez la fin de la synchronisation. Vous pouvez vérifier la progression dans l'outil Gestionnaire de service de synchronisation qui fait partie de Microsoft Entra Connect.

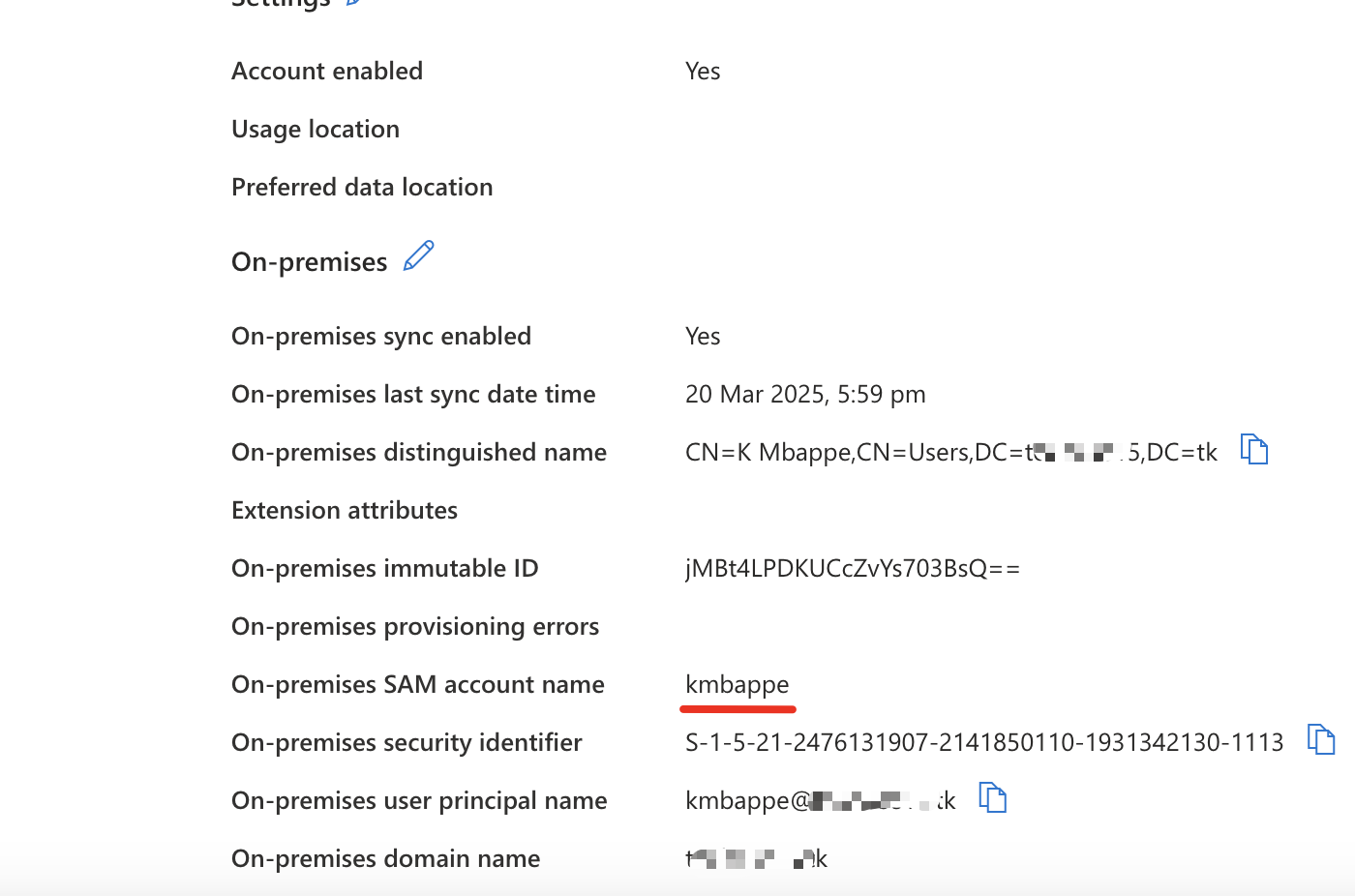

Tâche 1.3 : Vérifier la synchronisation dans Microsoft Entra ID

-

Connectez-vous au Centre d'administration Microsoft Entra :

https://entra.microsoft.com. -

Naviguez jusqu'à Utilisateurs et sélectionnez un compte d'utilisateur. Affichez les propriétés de l'utilisateur et faites défiler l'affichage vers le bas pour voir les attributs de l'extension.

Vérifiez que la valeur sAMAccountName est présente en tant qu'extension de répertoire.

Tâche 2 : Reconfigurer la configuration de provisionnement SCIM pour utiliser l'attribut d'extension en tant que nom d'utilisateur

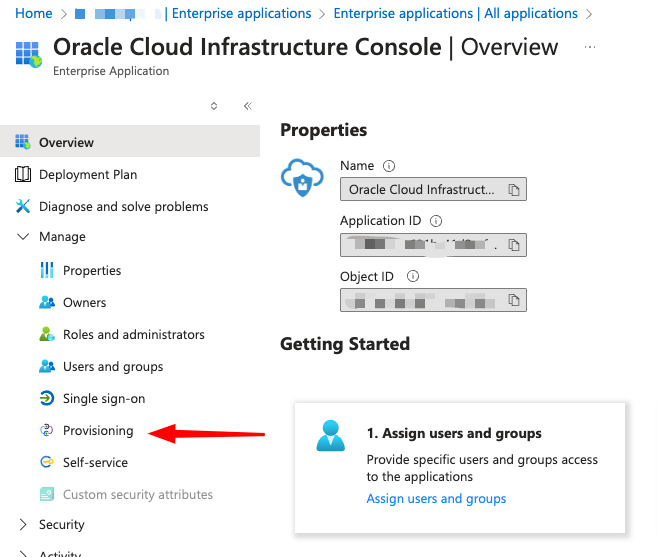

Tâche 2.1 : Accéder à l'application Enterprise

-

Allez à Applications d'entreprise et sélectionnez l'application pour la console Oracle Cloud Infrastructure.

-

Sélectionnez Provisionnement.

Tâche 2.2 : Mettre à jour les mappages d'attribut

-

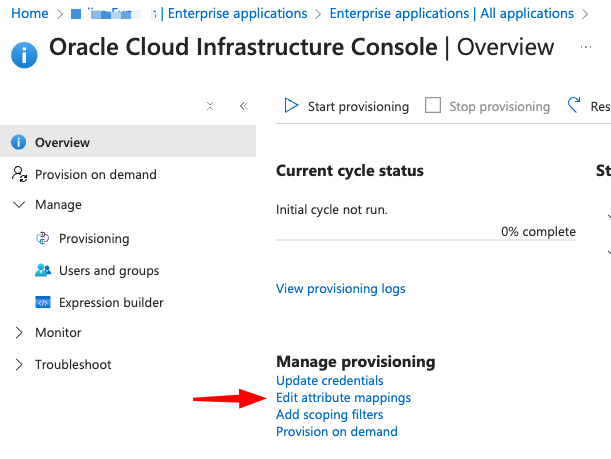

Sous la section Aperçu, cliquez sur Modifier les mappages d'attribut.

-

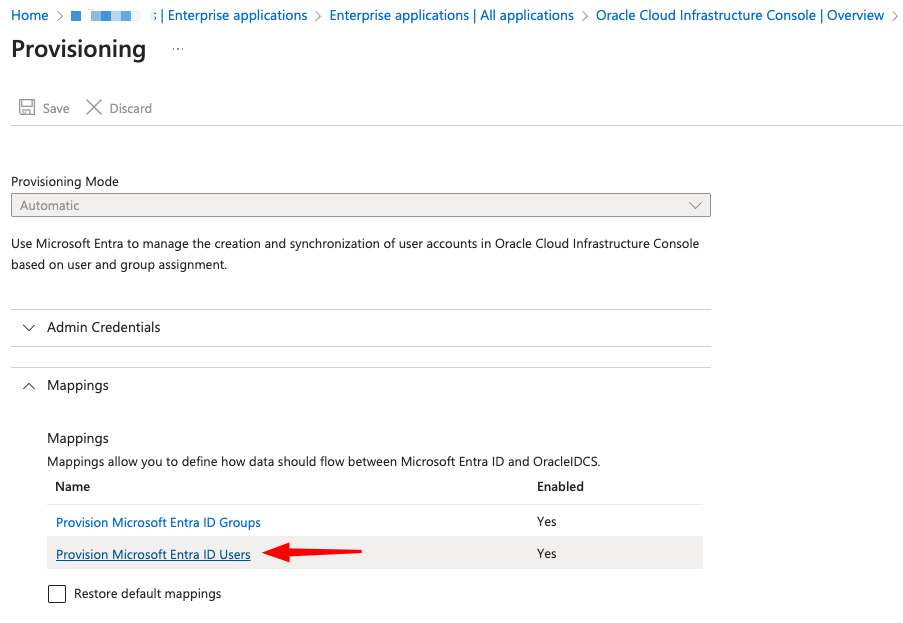

Dans Mappages, cliquez sur Provisionner les utilisateurs avec ID Microsoft.

-

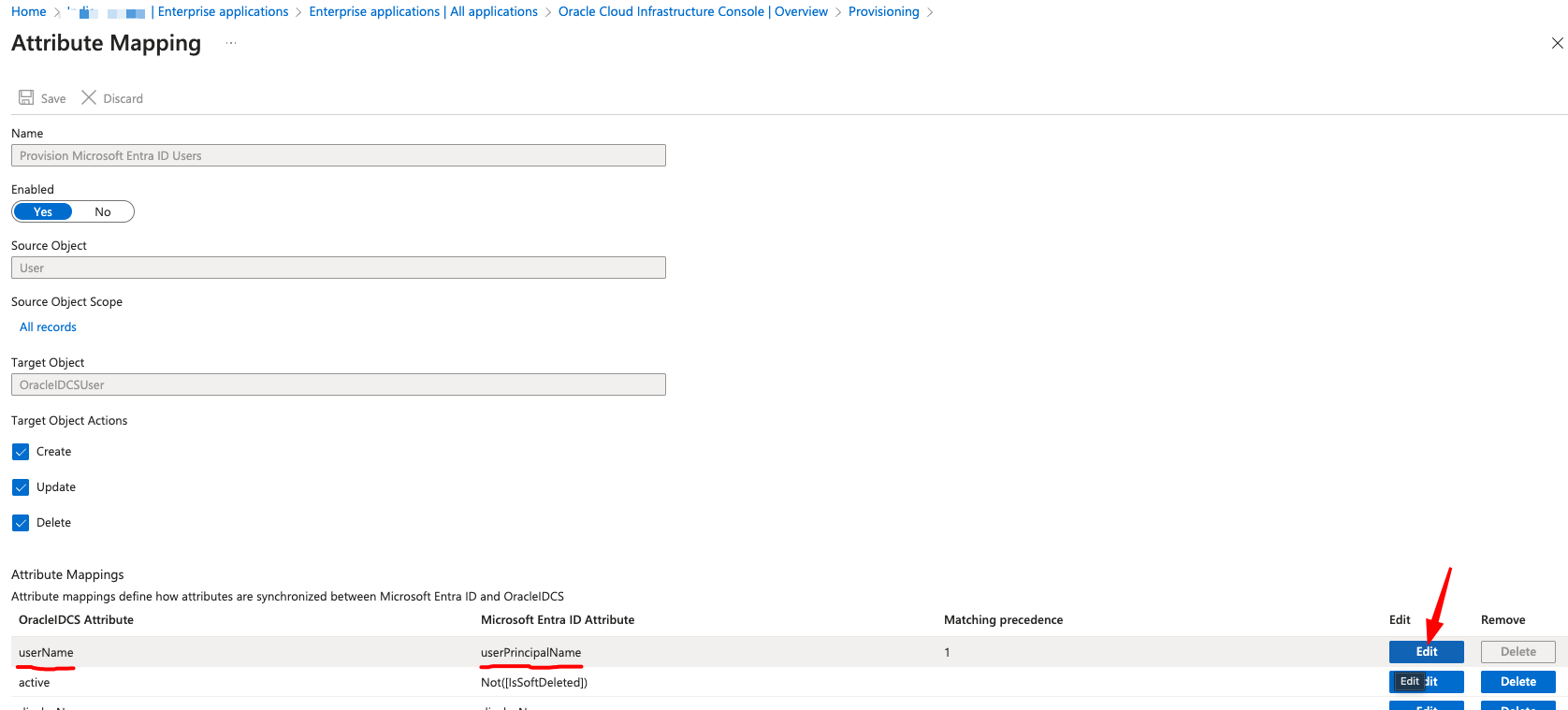

Dans la liste Mappages d'attributs, recherchez le mappage de l'attribut cible userName. Par défaut, cela peut être mappé à l'ID Microsoft Entra

userPrincipalName. Cliquez sur Modifier dans le mappage userName.

-

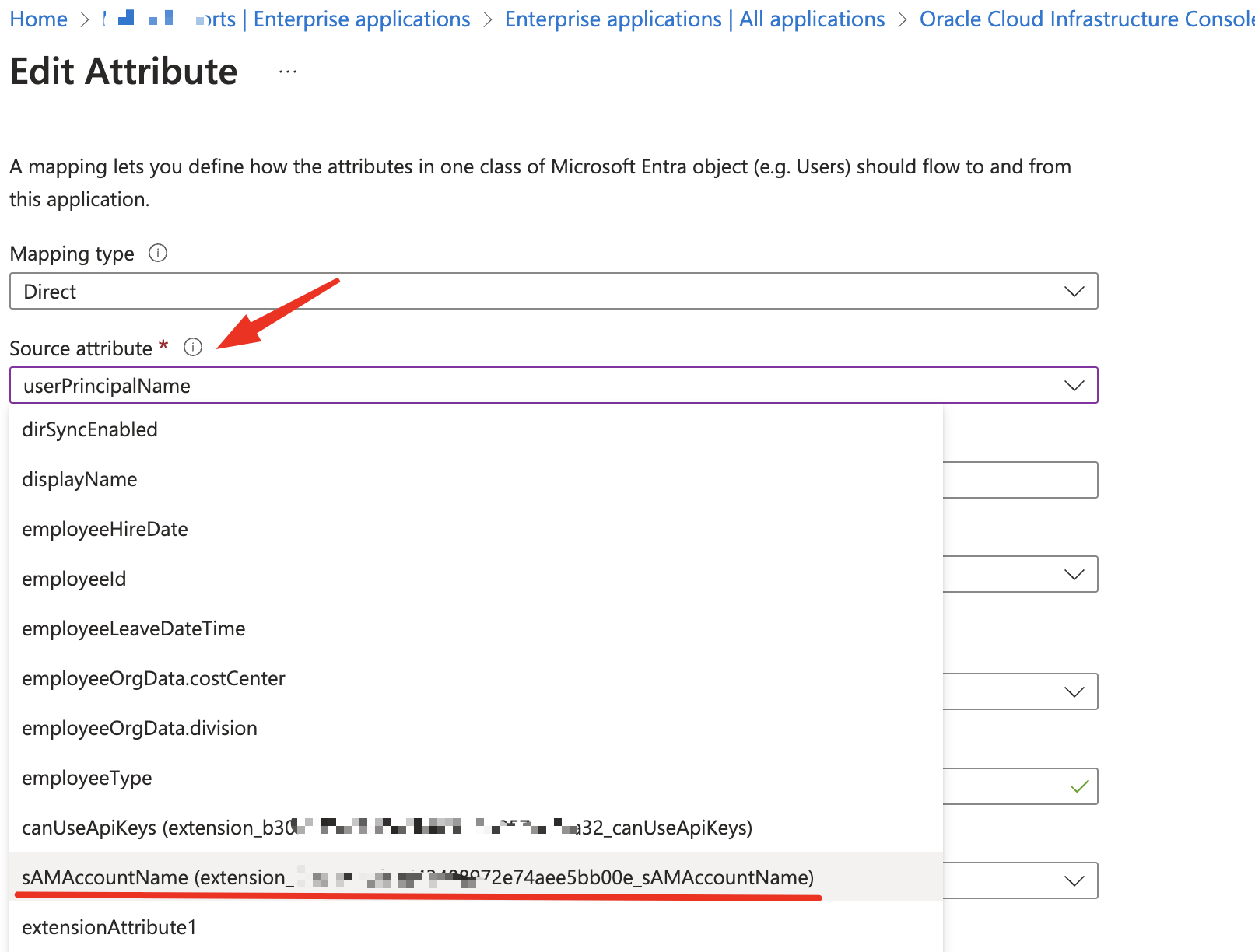

Dans le menu déroulant Attribut source, sélectionnez extension_XXX_sAMAccountName et cliquez sur OK.

-

Cliquez sur Enregistrer. Le cycle de provisionnement prend un certain temps. Vous pouvez attendre qu'il se termine ou redémarrer le cycle.

Tâche 3 : Valider et configurer le nom d'utilisateur pour l'authentification unique dans Oracle Cloud Applications

-

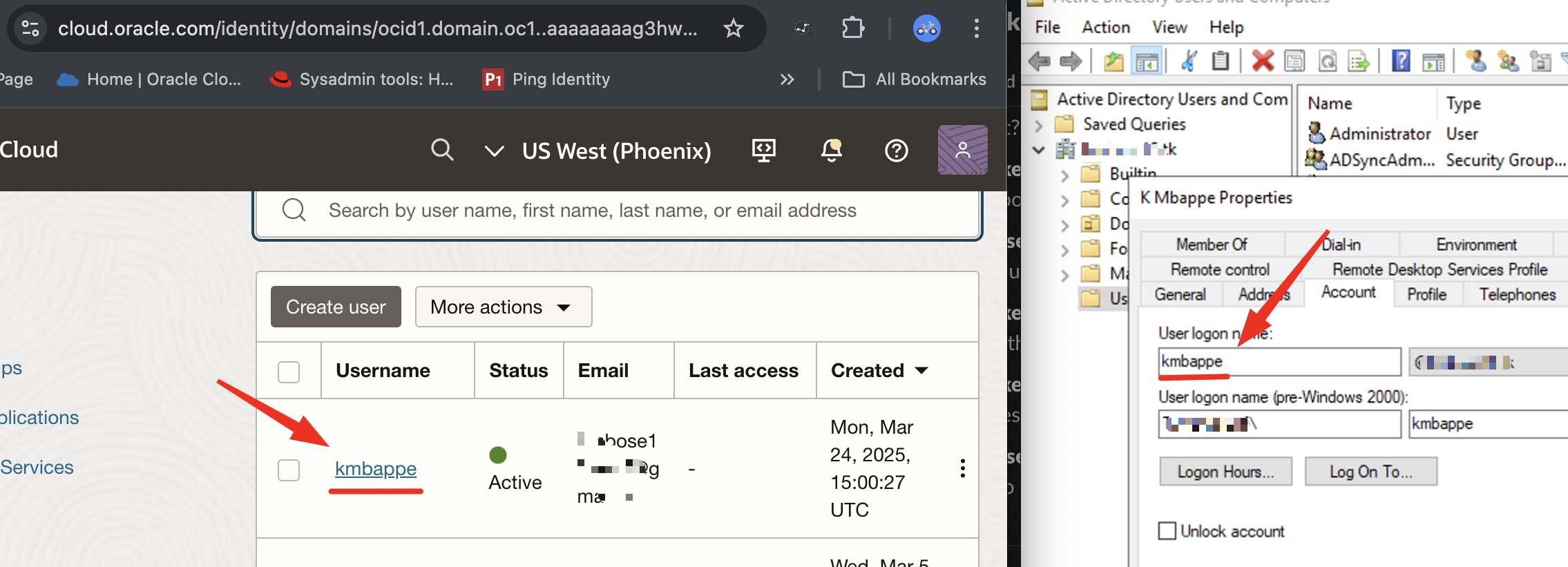

Connectez-vous à la console OCI :

https://cloud.oracle.com. -

Naviguez jusqu'à Identité et sécurité. Sous Identité, sélectionnez Domaines.

-

Accédez aux utilisateurs et vérifiez qu'ils sont maintenant mis à jour avec le nom d'utilisateur approprié.

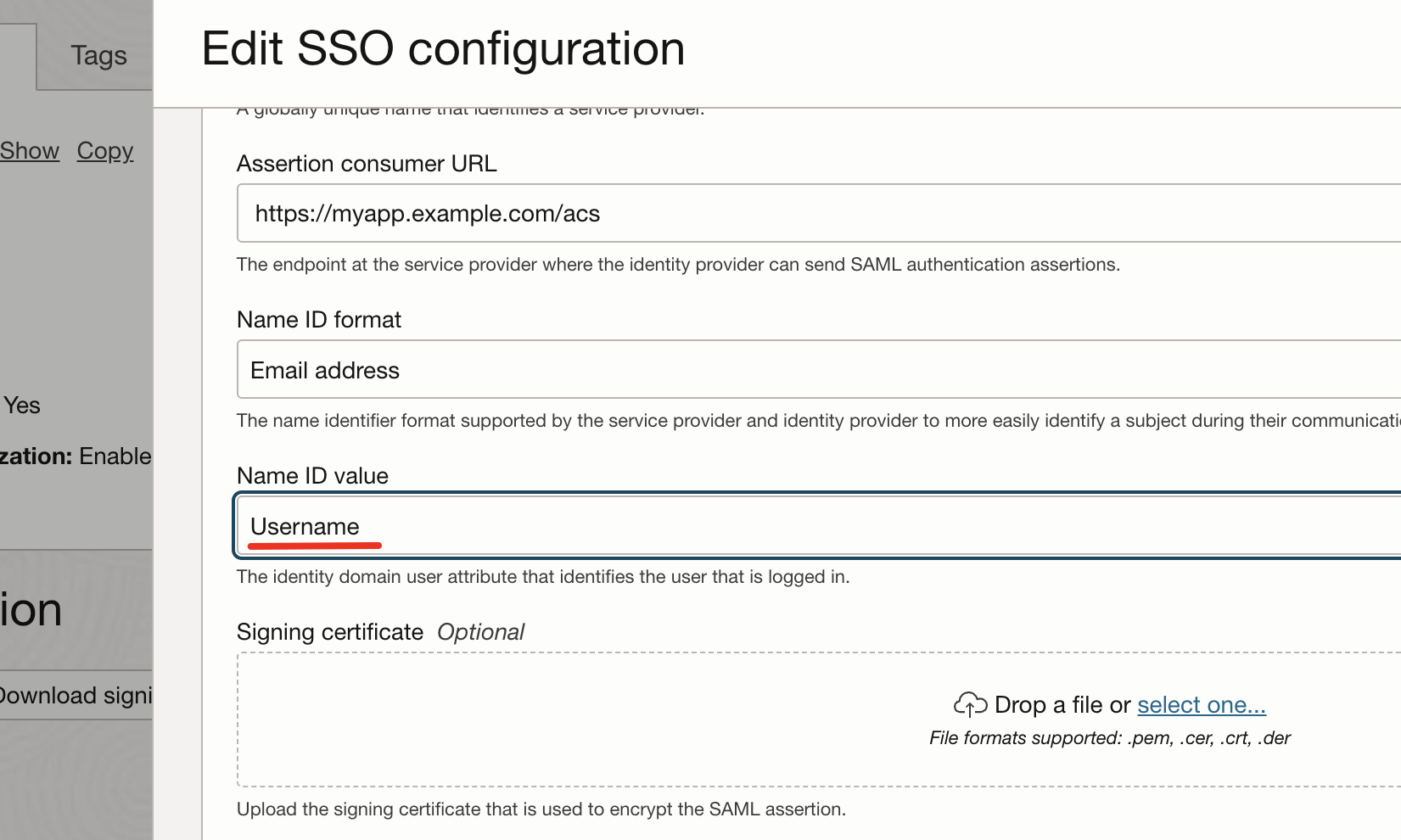

Scénario 1 : Pour les authentifications SSO basées sur SAML

-

Recherchez l'application SAML sous Applications intégrées ou Oracle Cloud Services.

-

Cliquez sur Modifier la configuration d'authentification unique et remplacez la valeur d'ID nom par Nom d'utilisateur. Cliquez sur enregistrer les modifications.

Note : Une bonne pratique consiste à rétablir l'échange de métadonnées. Cliquez sur Télécharger les métadonnées du fournisseur d'identités et partagez-les avec les responsables d'application SAML.

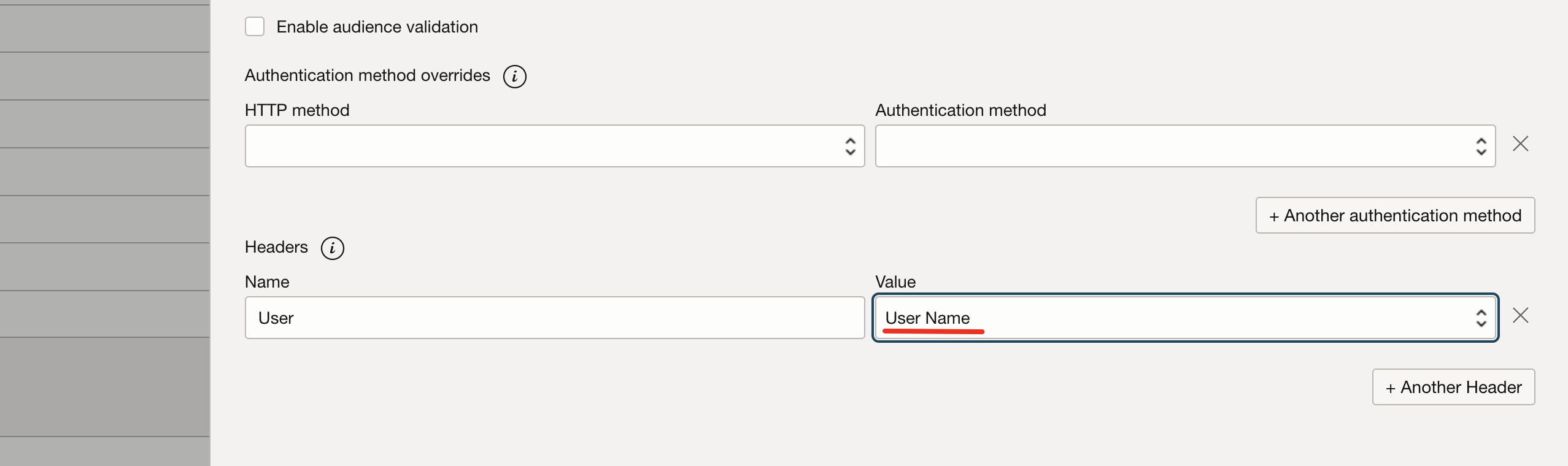

Scénario 2 : Pour l'authentification basée sur un en-tête HTTP

-

Recherchez l'application d'entreprise sous Applications intégrées.

-

Cliquez sur Modifier la configuration d'authentification unique et naviguez jusqu'à Ressources gérées. Modifiez la ressource qui transmet l'en-tête.

-

Remplacez la paire de valeurs de l'en-tête par Nom d'utilisateur et cliquez sur Enregistrer les modifications.

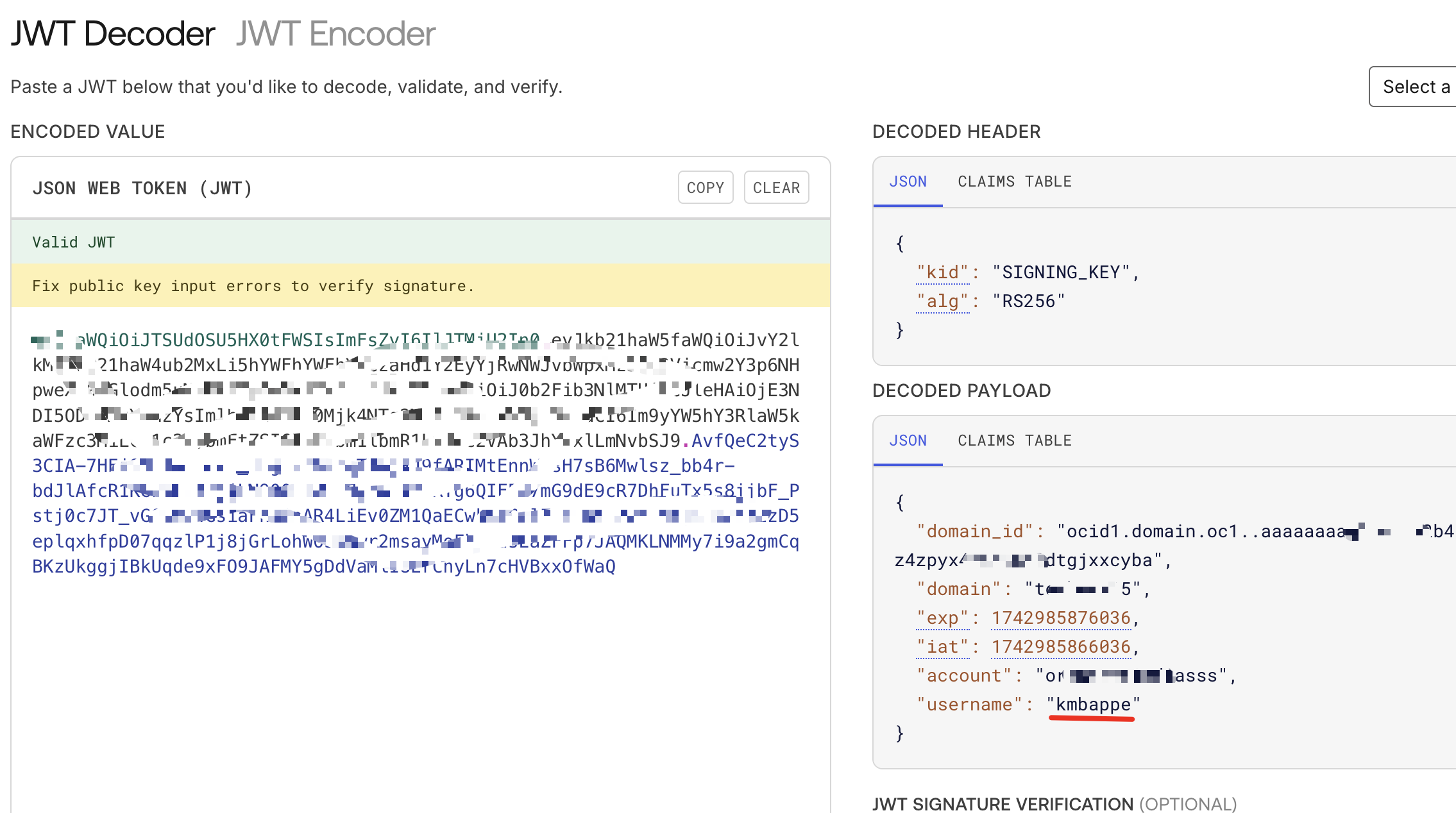

Scénario 3 : Pour les authentifications basées sur OAuth 2.0/OpenIDConnect

Aucune modification de configuration n'est requise dans l'OCI IAM. Les jetons d'ID émis après la modification refléteront le nouveau nom d'utilisateur tel qu'indiqué dans l'image suivante en tant que JWT décodé.

Conclusion

Assurer la cohérence de l'identité des utilisateurs dans l'infrastructure d'une organisation est essentiel pour une authentification et une gestion des accès transparentes. Cette approche simplifiera la gestion des utilisateurs, améliorera la sécurité et assurera une intégration plus fluide entre les environnements sur place et en nuage.

Remerciements

- Auteur - Tonmendu Bose (ingénieur en nuage principal)

Autres ressources d'apprentissage

Explorez d'autres laboratoires sur le site docs.oracle.com/learn ou accédez à plus de contenu d'apprentissage gratuit sur le canal Oracle Learning YouTube. De plus, visitez education.oracle.com/learning-explorer pour devenir un explorateur Oracle Learning.

Pour obtenir la documentation sur le produit, visitez Oracle Help Center.

Set sAMAccountName from Microsoft Active Directory as Username in Oracle Cloud Infrastructure

G30577-01

Copyright ©2025, Oracle and/or its affiliates.