Note :

- Ce tutoriel nécessite l'accès à Oracle Cloud. Pour vous inscrire à un compte gratuit, voir Démarrer avec le niveau gratuit d'Oracle Cloud Infrastructure.

- Il utilise des exemples de valeurs pour les données d'identification, la location et les compartiments d'Oracle Cloud Infrastructure. À la fin de votre laboratoire, remplacez ces valeurs par celles qui sont propres à votre environnement en nuage.

Configurer l'acheminement par ressource dans Oracle Cloud Infrastructure

Présentation

Le routage par ressource fait référence à la capacité de définir des règles de routage directement sur une carte VNIC spécifique ou une adresse IP individuelle associée à cette carte d'interface réseau virtuelle (VNIC). Cela offre un contrôle de routage amélioré, adapté à chaque ressource dans un seul sous-réseau, au cas où elles auraient des besoins différents, plutôt que de s'appuyer uniquement sur la table de routage au niveau du sous-réseau. Cela permet aux organisations d'optimiser le trafic réseau et d'assurer une meilleure performance en acheminant les données vers la ressource de destination appropriée en fonction de la source.

Avec le routage par ressource, les utilisateurs d'Oracle Cloud Infrastructure (OCI) peuvent configurer des politiques de routage qui s'appliquent à des ressources individuelles, en s'assurant que le trafic est dirigé de manière à prendre en charge de manière optimale l'architecture d'application. Il améliore le contrôle du réseau, ce qui facilite la gestion des environnements infonuagiques complexes. Cette méthode d'acheminement aide à améliorer le flux de trafic en définissant comment le trafic doit être acheminé vers des ressources spécifiques.

Objectifs

Dans ce tutoriel, nous présenterons une compréhension complète du routage par ressource au sein d'OCI.

-

Comprendre le concept d'acheminement par ressource : Découvrez comment les politiques d'acheminement peuvent être appliquées à des ressources OCI spécifiques pour une meilleure gestion du trafic et une meilleure optimisation de la performance.

-

Configurer des règles de routage : Bénéficiez d'une expérience pratique dans la création et la configuration de règles de routage par ressource dans OCI pour diriger le trafic réseau efficacement vers différentes ressources en fonction de la carte VNIC source.

Préalables

-

Accès à une location OCI et autorisations pour gérer les services de réseau, de calcul et de stockage requis.

-

Comprendre de base le routage et la sécurité du réseau OCI et leurs fonctionnalités : réseau en nuage virtuel (VCN), table de routage, liste de sécurité et service d'hôte bastion. De plus, certaines connaissances des groupes dynamiques et des politiques d'Oracle Cloud Infrastructure Identity and Access Management (OCI IAM) seront utiles.

-

Passez en revue les documents suivants pour mieux comprendre le routage OCI, en mettant l'accent sur le routage par ressource. Cela fournira un contexte précieux avant de passer à la mise en œuvre pratique.

Note : Chaque exemple est préparé indépendamment de l'autre. Vous pouvez travailler sur eux dans n'importe quel ordre.

Exemple 1 : Inspecter le trafic Internet pour une seule machine virtuelle au moyen du pare-feu de réseau OCI

Exemples d'objectifs :

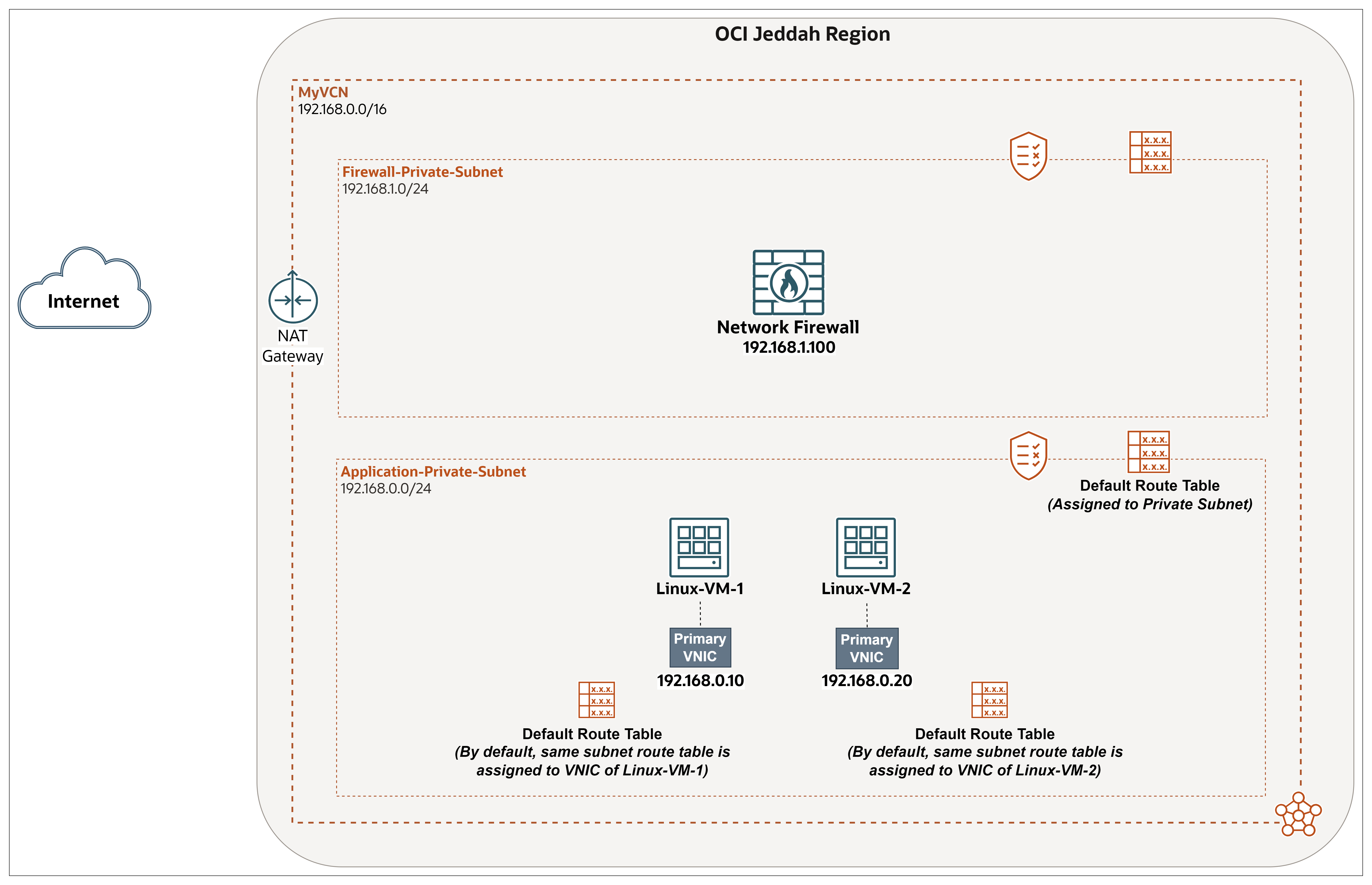

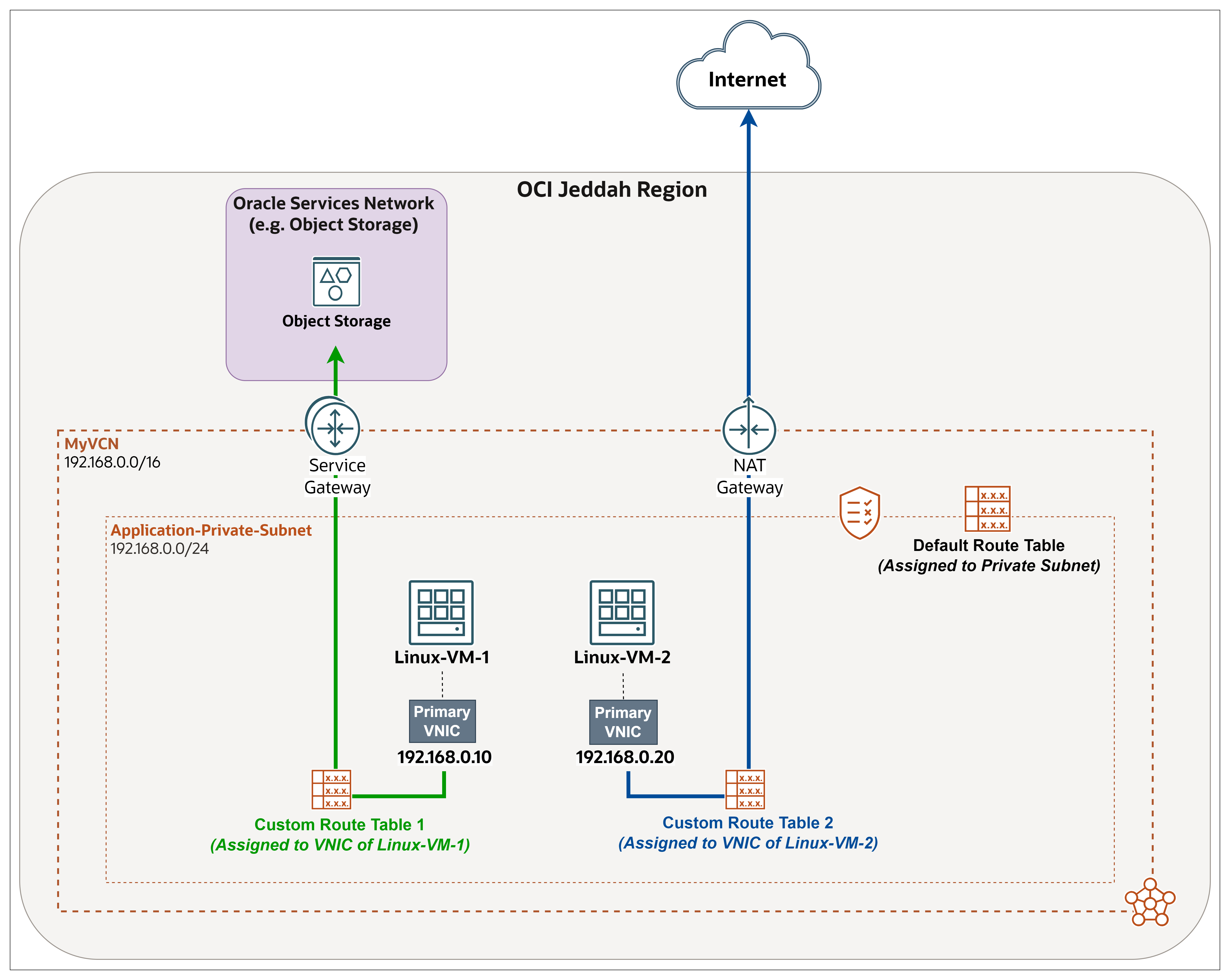

Dans cet exemple, nous mettons l'accent sur le routage du trafic Internet sortant d'une machine virtuelle spécifique au moyen d'un pare-feu de réseau OCI pour l'inspecter et la sécuriser avant qu'elle n'atteigne la passerelle NAT et contourner le pare-feu pour la deuxième machine virtuelle du même sous-réseau. Sans le routage par ressource, vous devrez placer chaque instance dans un sous-réseau différent afin d'obtenir ce scénario.

Exemples de préalables :

Configurer certains composants essentiels pour s'aligner sur cette conception. Il s'agit essentiellement de deux instances de calcul dans un sous-réseau privé, en plus d'un pare-feu de réseau dans un sous-réseau distinct dans le même VCN.

-

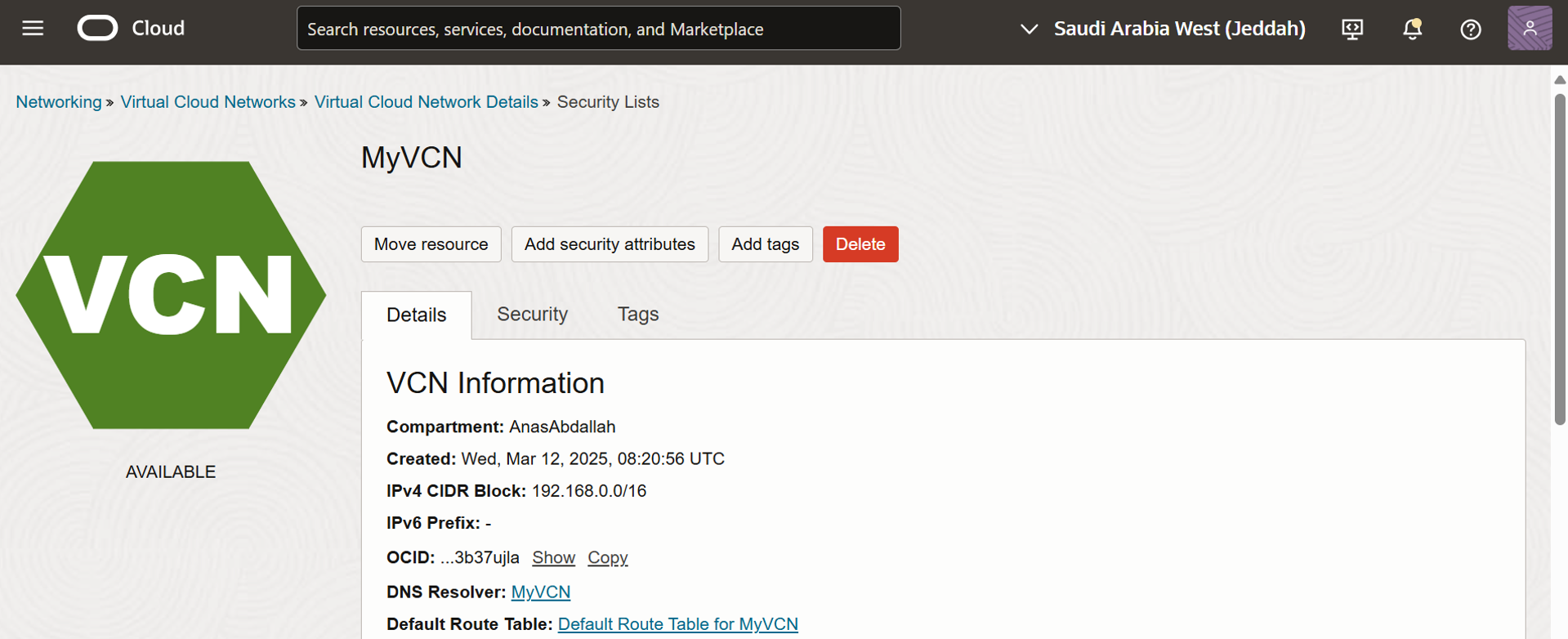

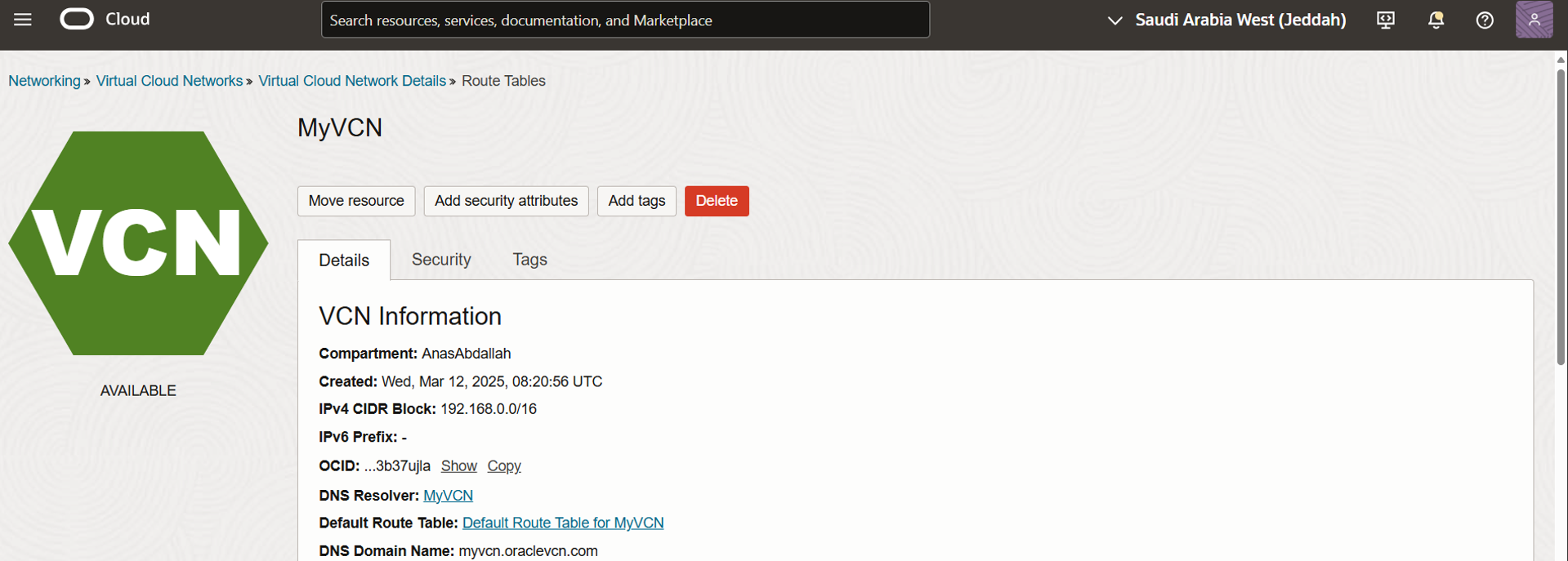

Créez un réseau en nuage virtuel (par exemple,

MyVCN(192.168.0.0/16)). Pour plus d'informations, voir Création d'un VCN. -

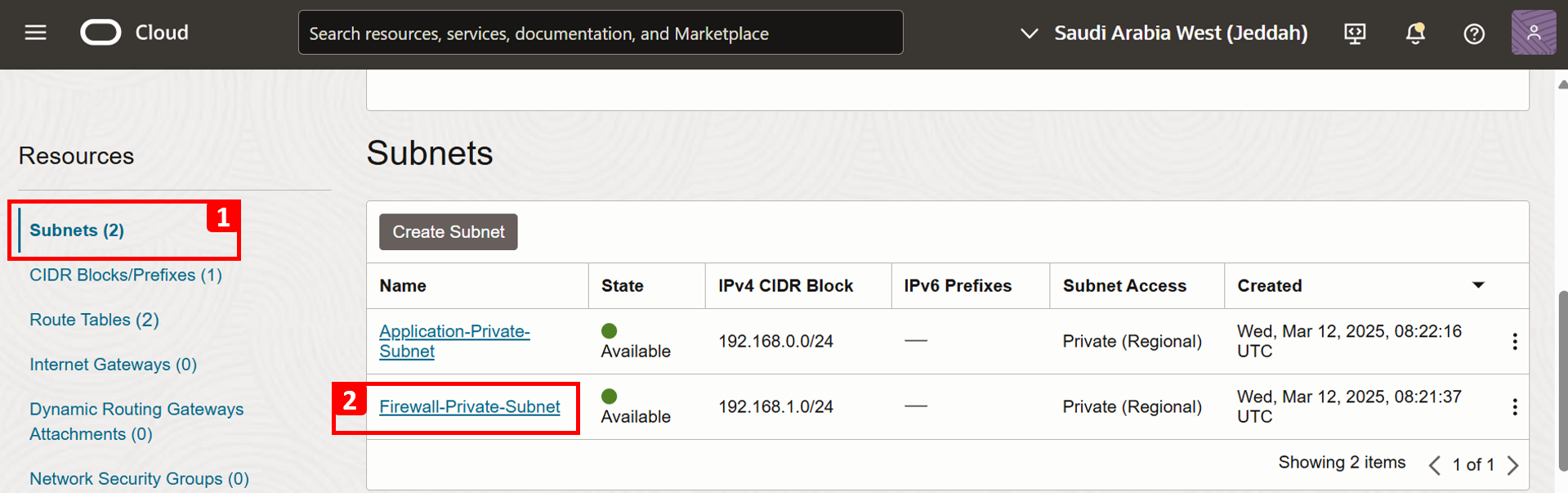

Créez deux sous-réseaux privés. Pour plus d'informations, voir Création d'un sous-réseau.

Application-Private-Subnet(192.168.0.0/24) : Dans ce tutoriel, nous affectons au sous-réseau la table de routage et la liste de sécurité par défaut.Firewall-Private-Subnet(192.168.1.0/24).

-

Créez une passerelle NAT dans un VCN. Une passerelle NAT permet aux ressources en nuage sans adresses IP publiques d'accéder à Internet, fournissant uniquement une connectivité sortante sans exposer ces ressources aux connexions Internet entrantes. Pour plus d'informations, voir Création d'une passerelle NAT

-

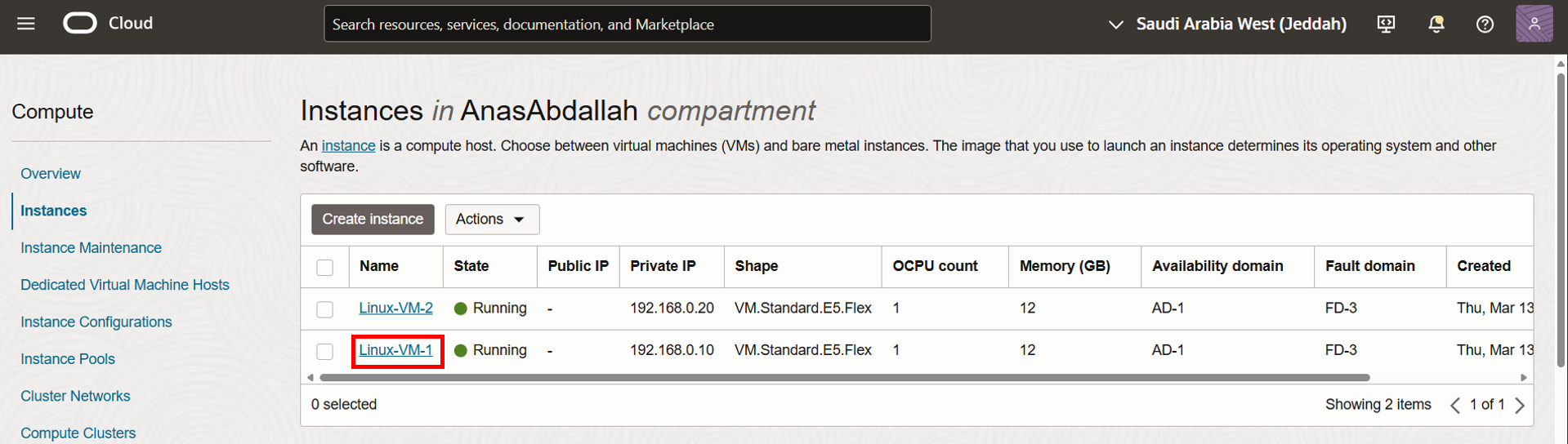

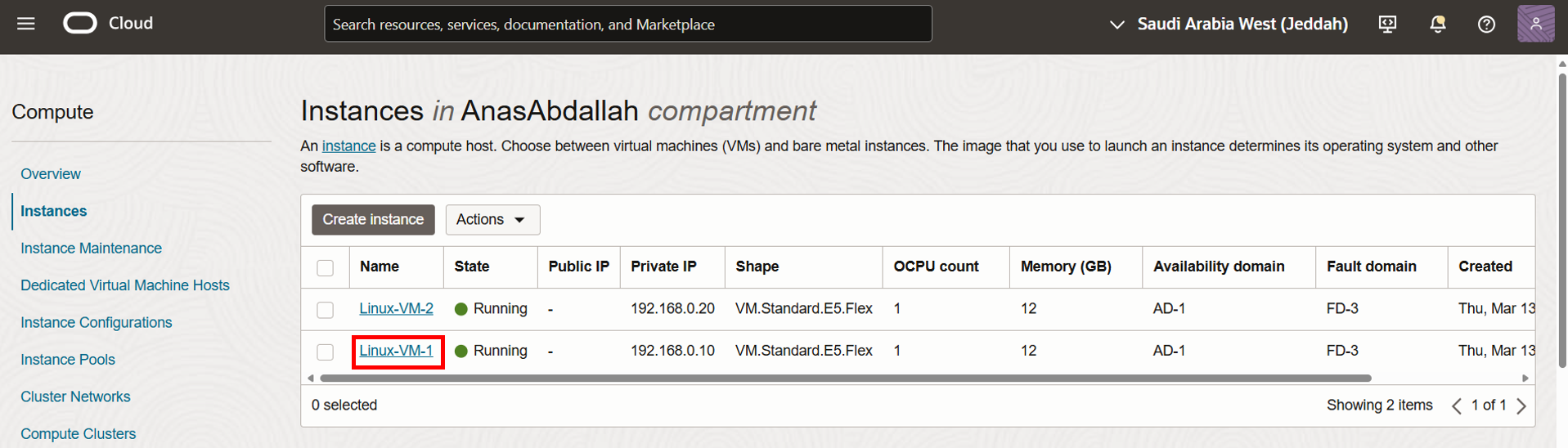

Créez deux instances de calcul

Linux-VM-1etLinux-VM-2. Pour plus d'informations, voir Tâche 2 : Provisionner une instance de calcul OCI. Prenez en considération les points suivants :- Nom de chaque instance de calcul OCI.

- Utiliser Oracle Linux comme système d'exploitation.

- Placez les deux instances dans

Application-Private-Subnetet affectez les adresses IP manuellement conformément à la conception. - Activer le plugiciel d'hôte bastion OCI.

-

Créez un service d'hôte bastion OCI et une session. Vous en aurez besoin pour accéder en toute sécurité aux instances, car elles résident dans un sous-réseau privé, puis effectuez un test à la fin de la configuration. Tenez compte des différences telles que le réseau cible et l'instance en fonction des composants que vous avez créés pour ce tutoriel. Pour plus d'informations, voir Tâche 6.1 : Accéder à l'instance de calcul FE-VM à l'aide de l'hôte bastion et du test.

-

Provisionnez une solution de pare-feu :

- Un pare-feu OCI (nous l'utilisons dans le tutoriel).

- Instance de pare-feu de tierce partie (FortiGate, Palo Alto, etc.). Un autre bon exemple est le pare-feu pfSense. Pour l'installation, voir Tâche 3 : Installer et configurer le pare-feu pfSense.

- Toute instance de pare-feu Linux.

Tâche 1 : Préparer le pare-feu de réseau OCI pour inspecter le trafic de Linux-VM-2 vers Internet

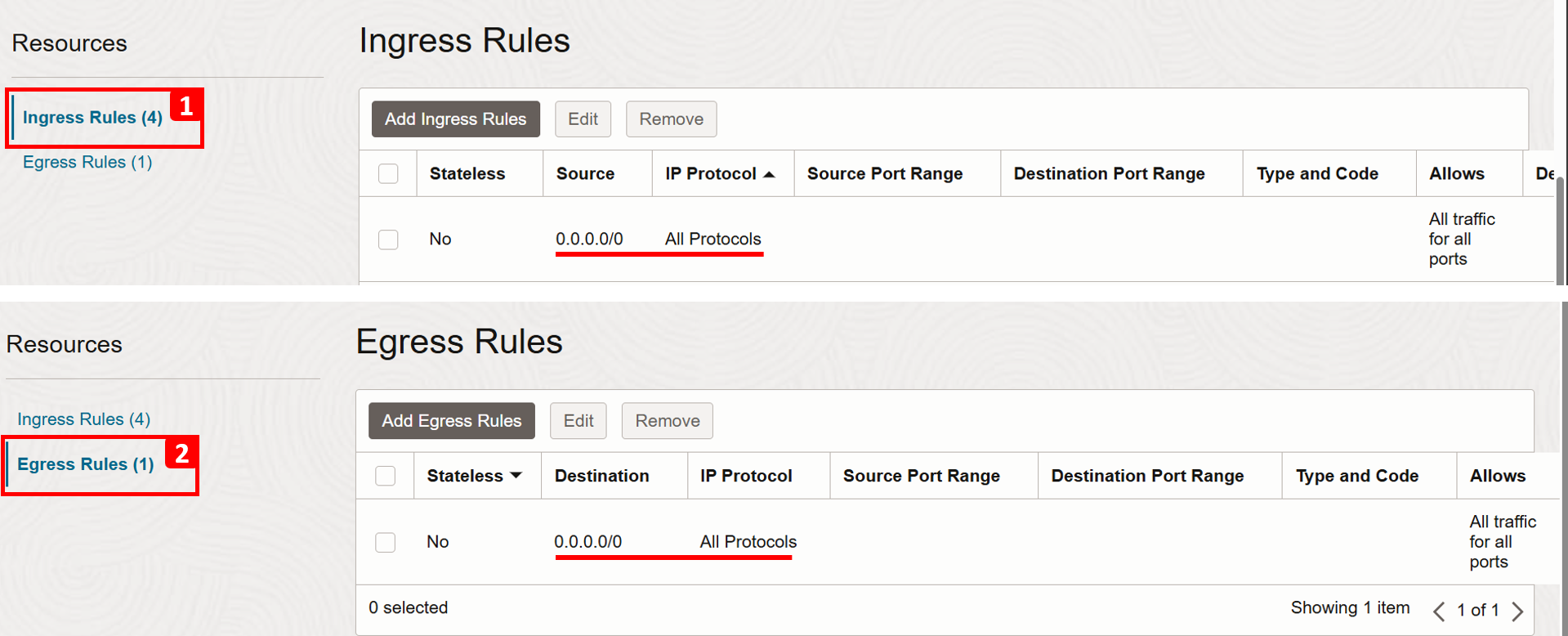

- Avec la liste de sécurité par défaut, nous permettrons à tout le trafic de passer par le pare-feu pour une évaluation approfondie, en assurant un contrôle complet sur celui-ci avec le pare-feu au lieu des règles de sécurité OCI, notamment en autorisant, en refusant ou en surveillant le trafic au moyen des services d'identité.

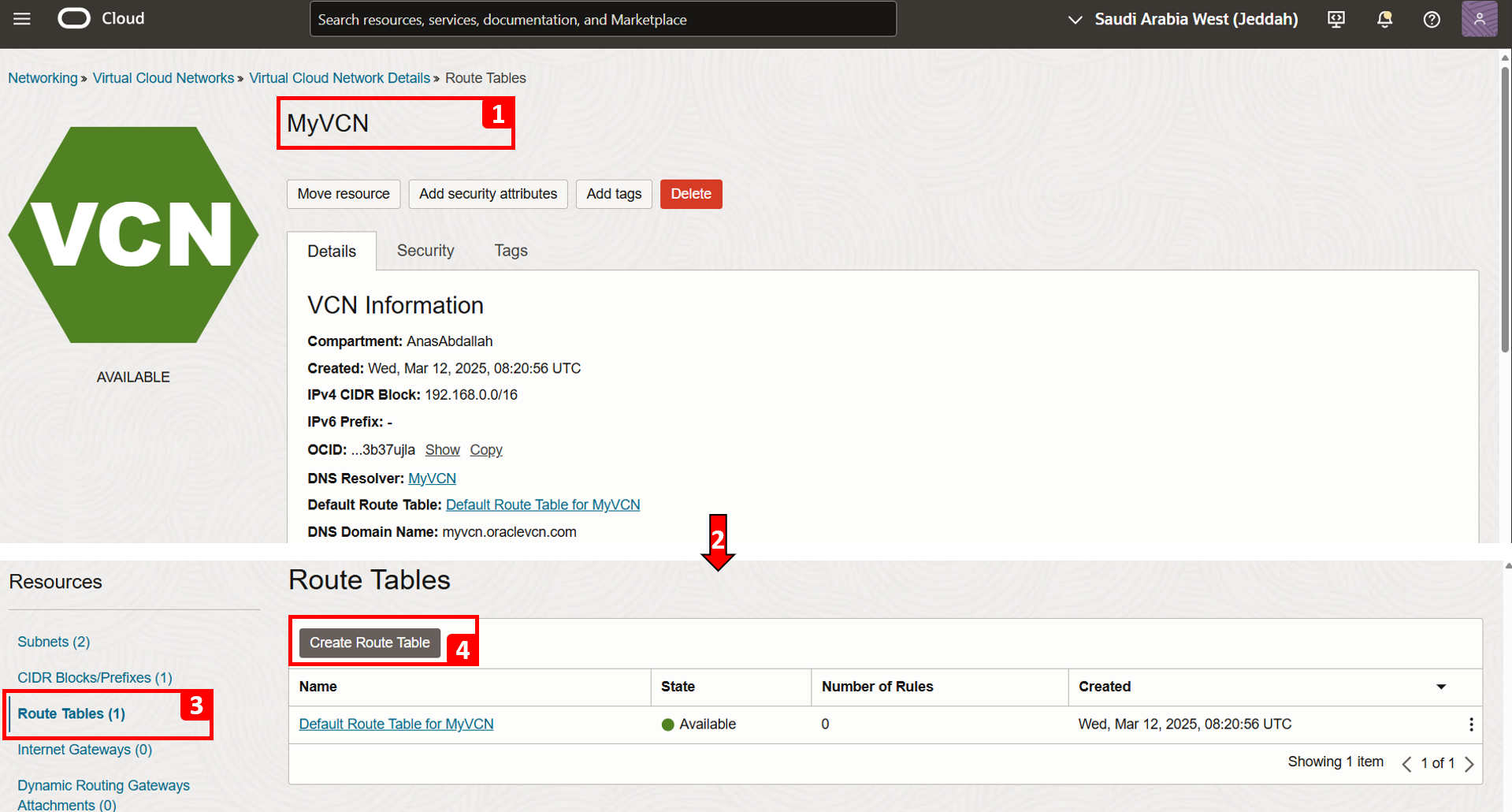

- Table de routage par défaut pour MyVCN : Vide, non utilisé.

- Avec la table de routage de sous-réseau de pare-feu, nous acheminons tout le trafic vers Internet (unidirectionnel) au moyen de la passerelle NAT.

- Avec la table de routage NAT, pour acheminer le trafic de réponse provenant d'Internet vers le pare-feu à inspecter avant de le renvoyer à la source (

Linux-VM-2).

Tâche 1.1 : Configurer l'acheminement et la sécurité du sous-réseau de pare-feu

-

Connectez-vous à la console OCI, allez à la page Détails du réseau en nuage virtuel.

-

Faire défiler vers le bas.

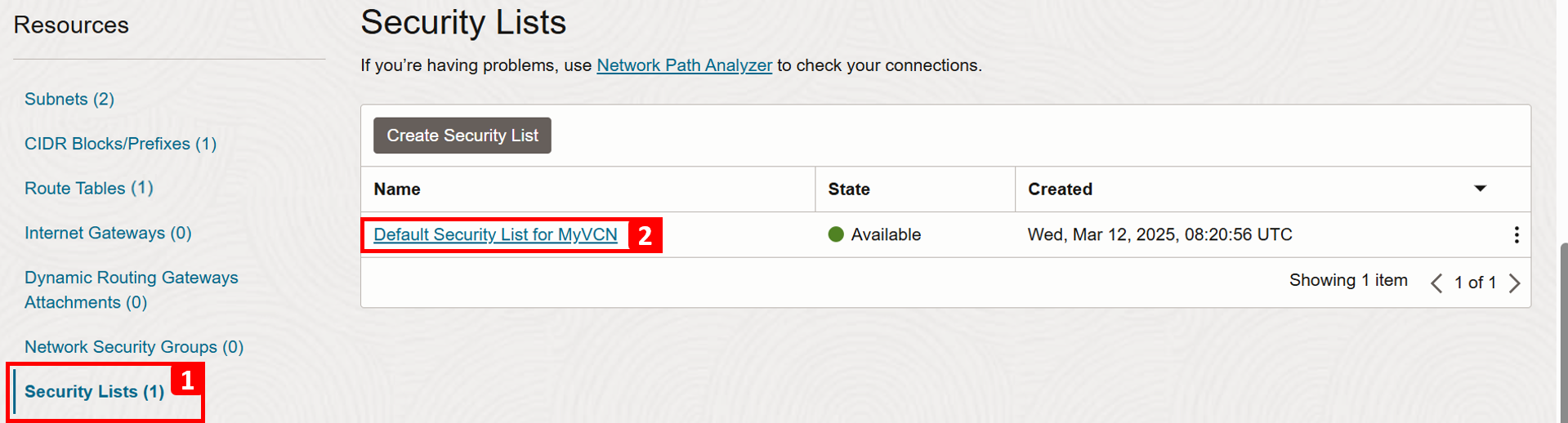

- Cliquez sur Listes de sécurité.

- Cliquez sur la liste de sécurité par défaut.

- Autoriser tout le trafic entrant.

- Autoriser tout le trafic sortant.

- Naviguez jusqu'à la page Détails du réseau en nuage virtuel.

- Faire défiler vers le bas.

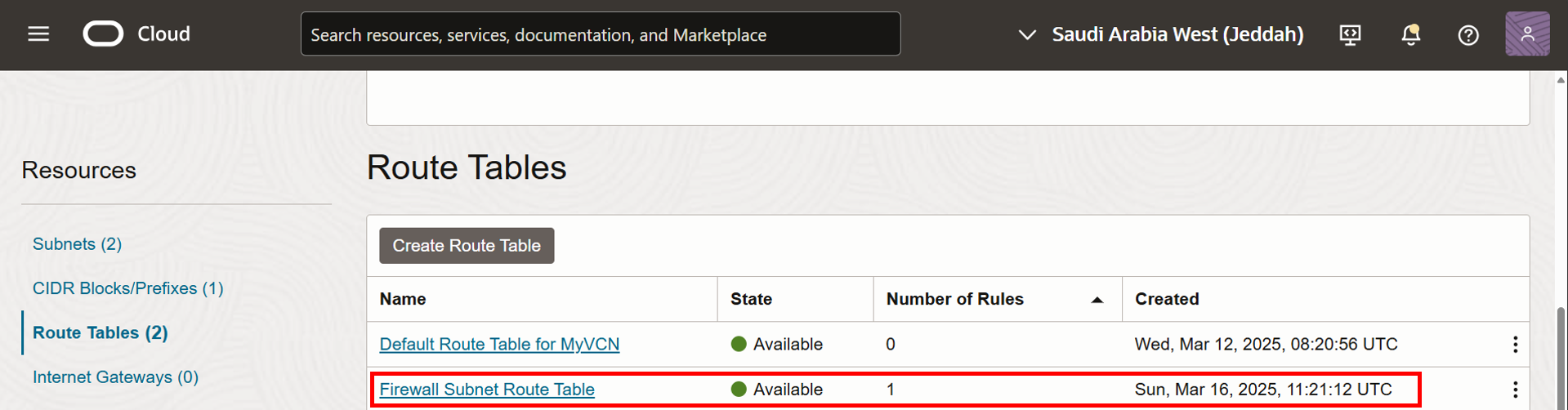

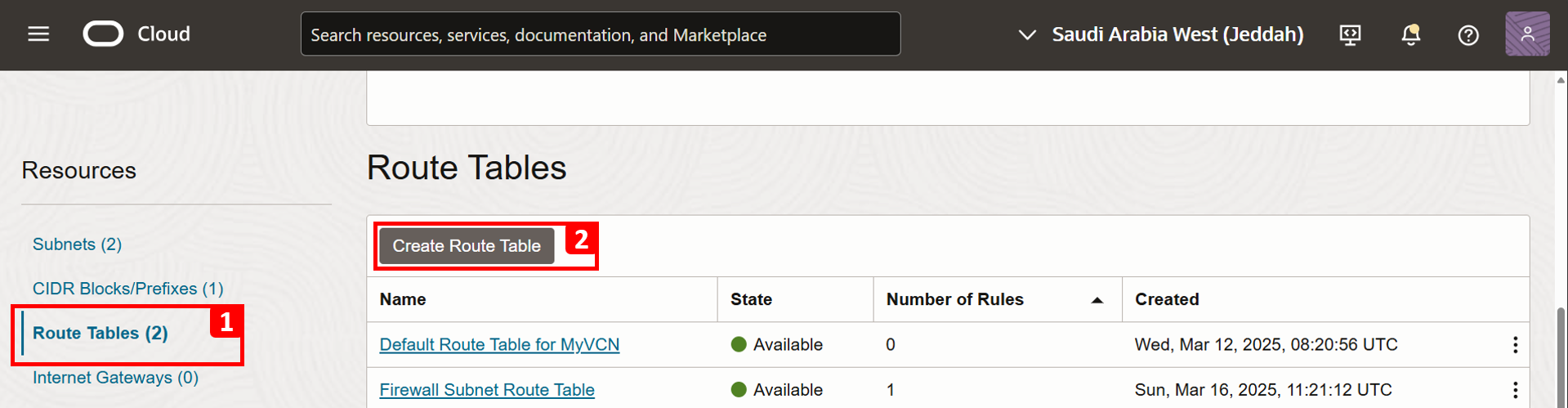

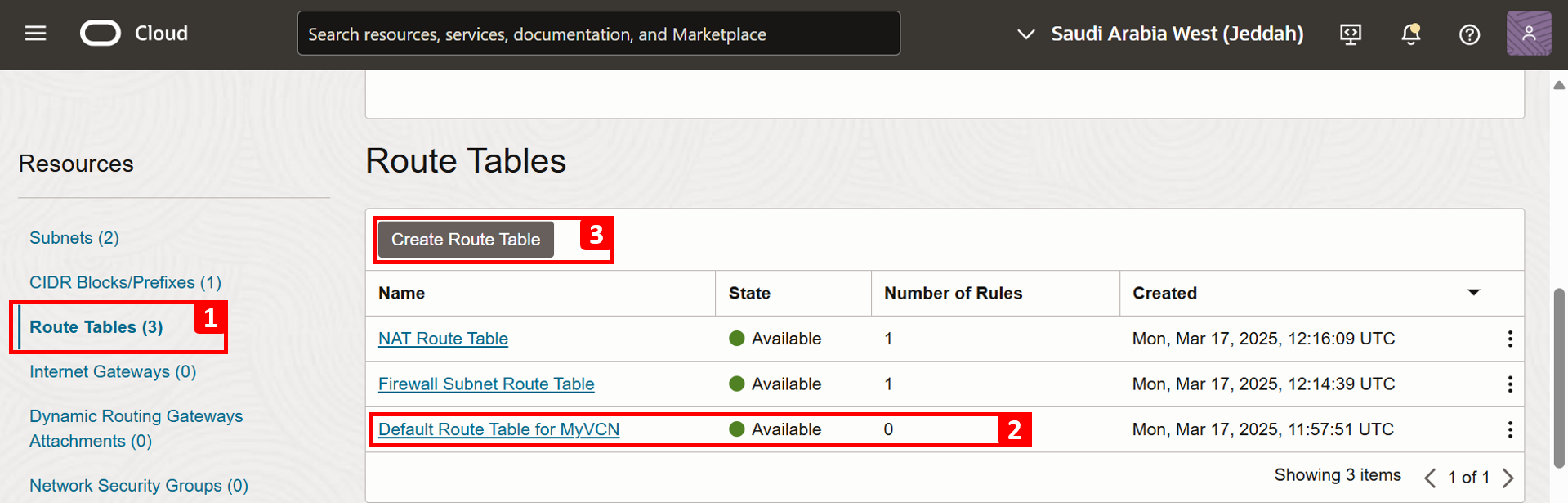

- Cliquez sur Tables de routage.

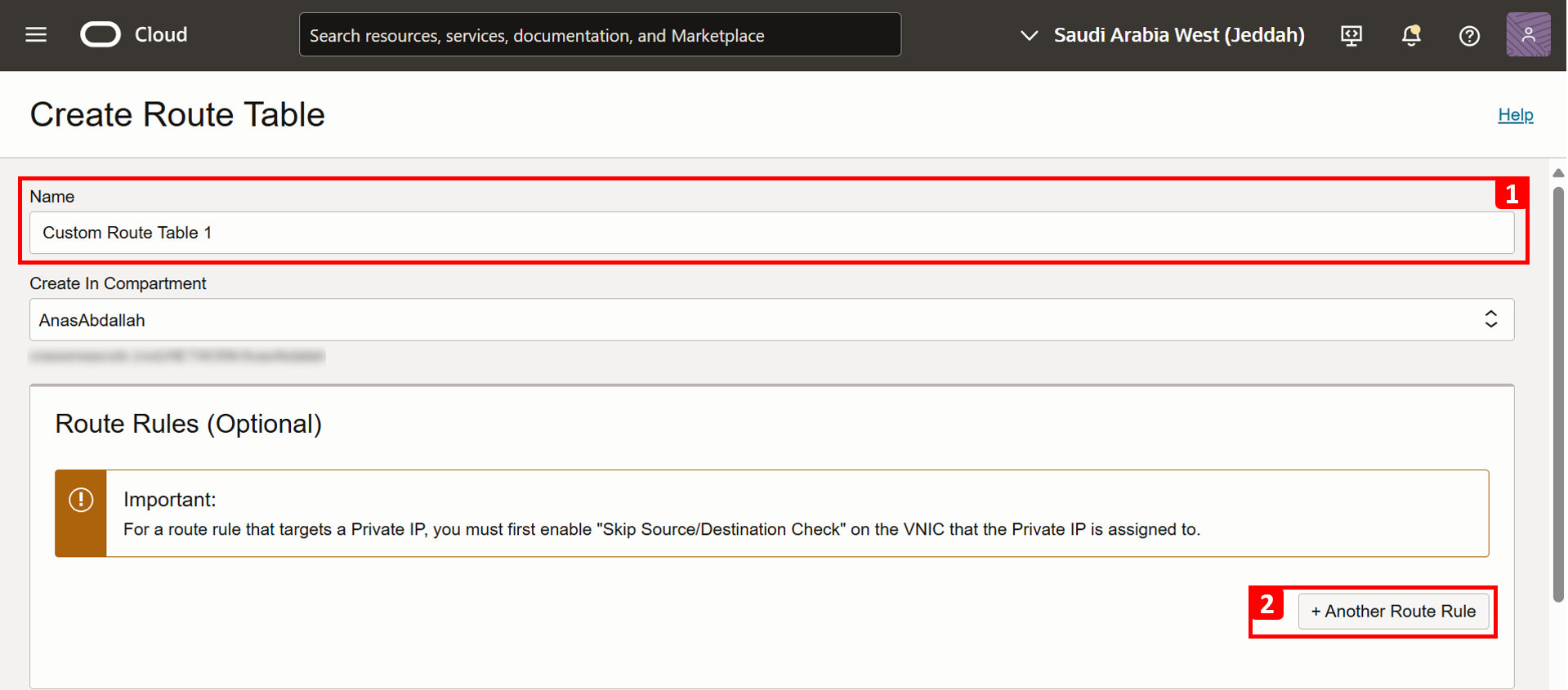

- Cliquez sur Créer une table de routage.

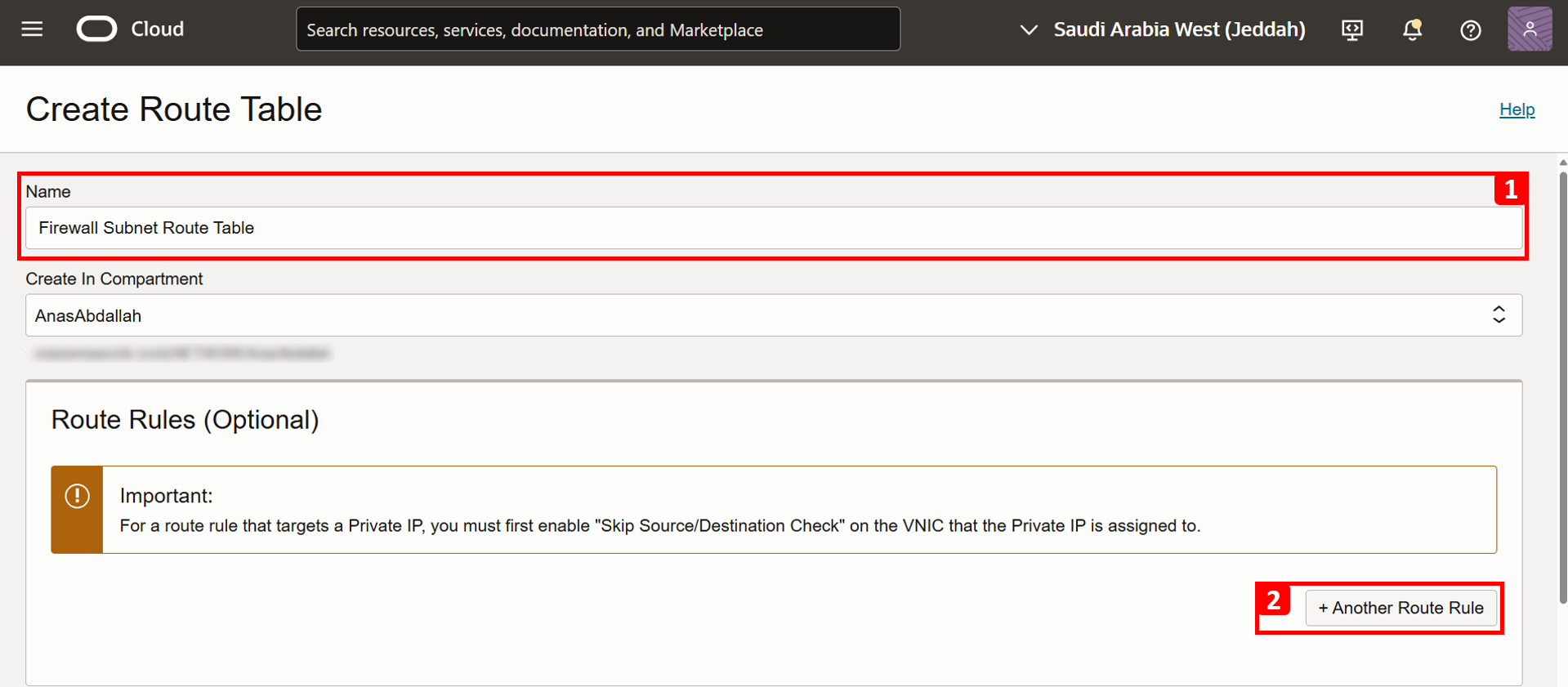

- Entrez le nom de la table de routage.

- Cliquez sur + Une autre règle de routage.

-

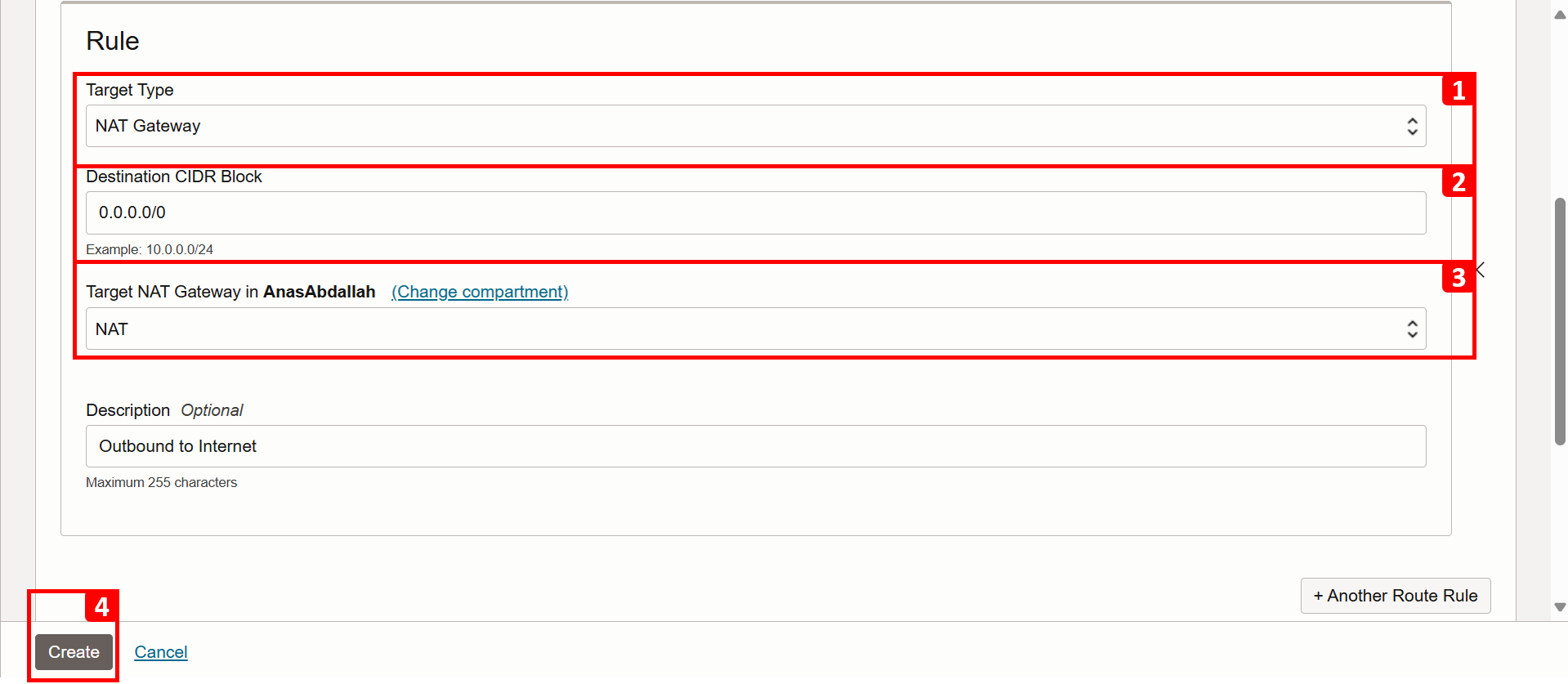

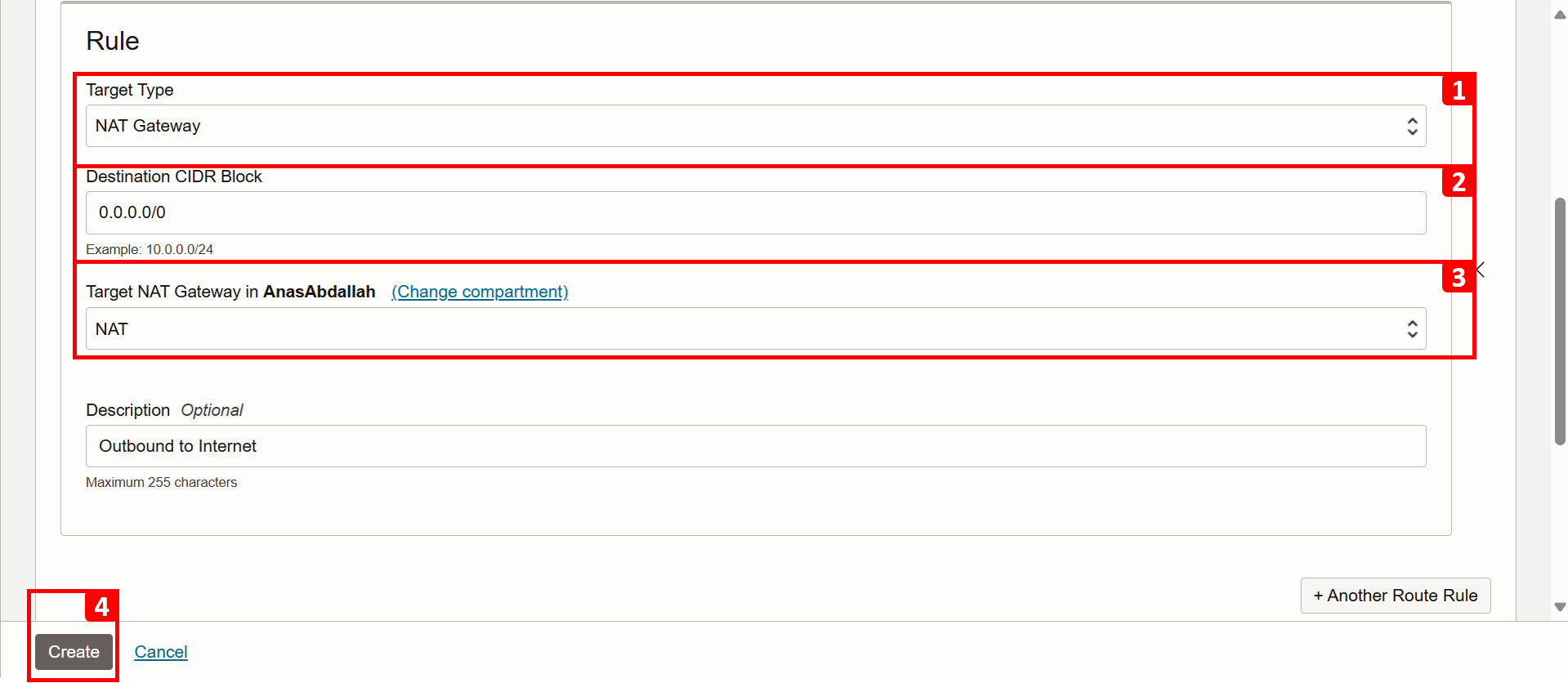

Dans Règle, entrez les informations suivantes.

- Dans Type de cible, sélectionnez Passerelle NAT.

- Dans Bloc CIDR de destination, entrez

0.0.0.0/0. - Dans Passerelle NAT cible, sélectionnez la passerelle NAT créée dans les préalables.

- Cliquez sur Créer.

-

Firewall Subnet Route Tablea été créé.

-

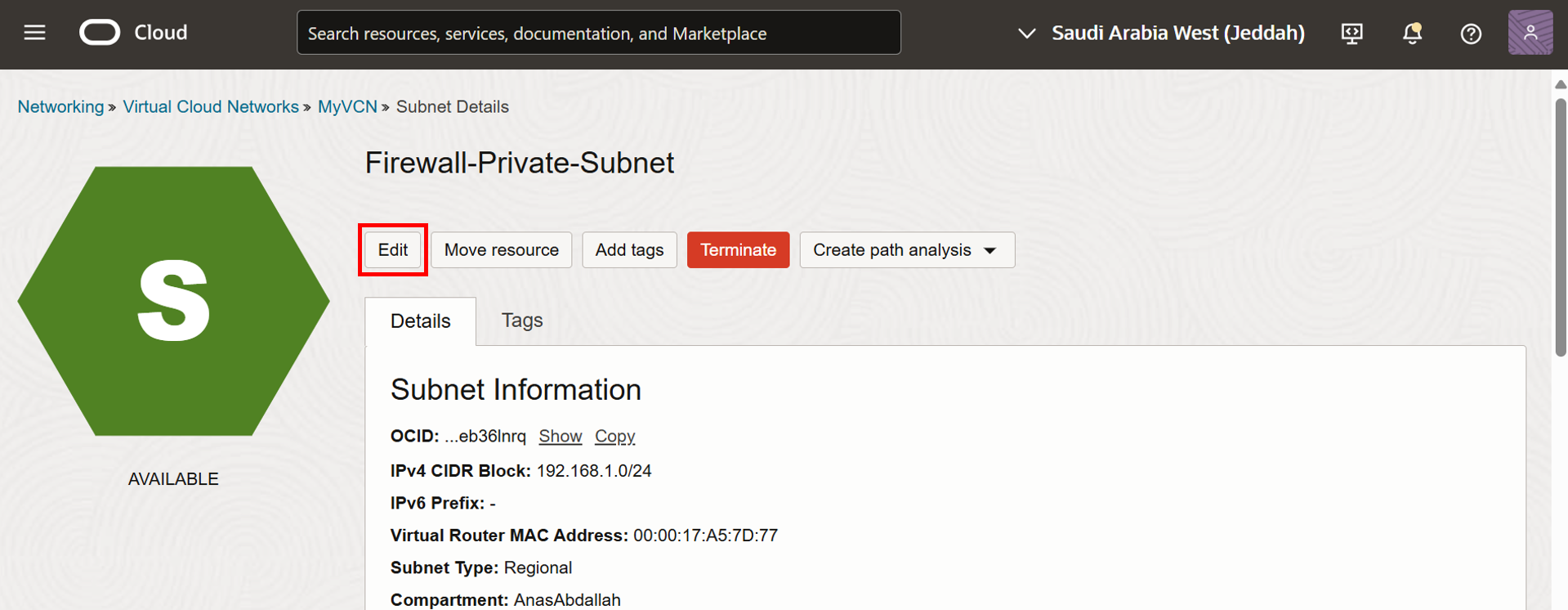

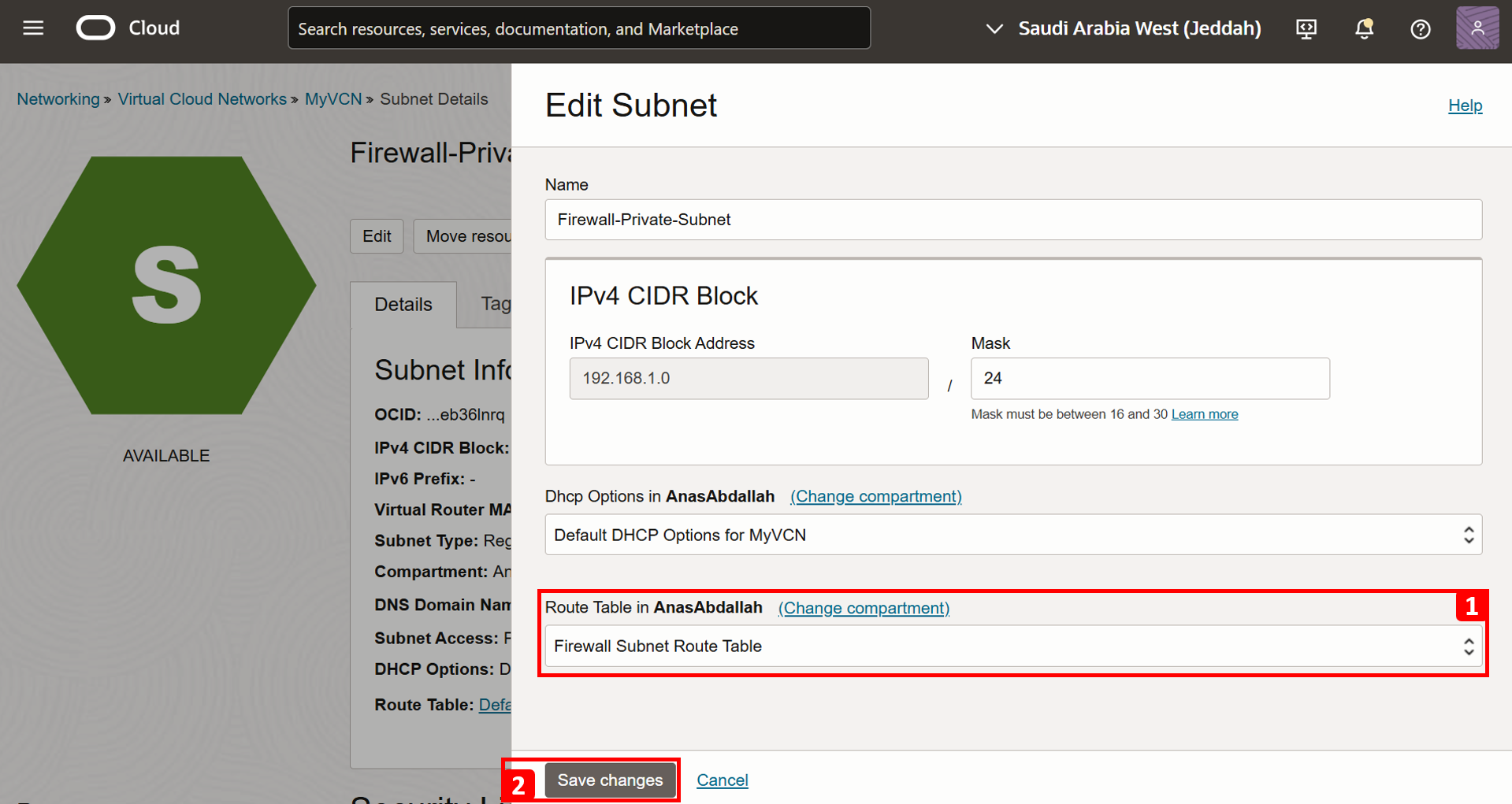

Affectez maintenant la table de routage au sous-réseau de pare-feu. Accédez à la page Détails du réseau en nuage virtuel.

- Cliquez sur sous-réseaux.

- Cliquez sur Firewall-Private-Subnet.

-

Cliquez sur Modifier.

- Utilisez la table de routage créée ci-dessus.

- Cliquez sur enregistrer les modifications.

-

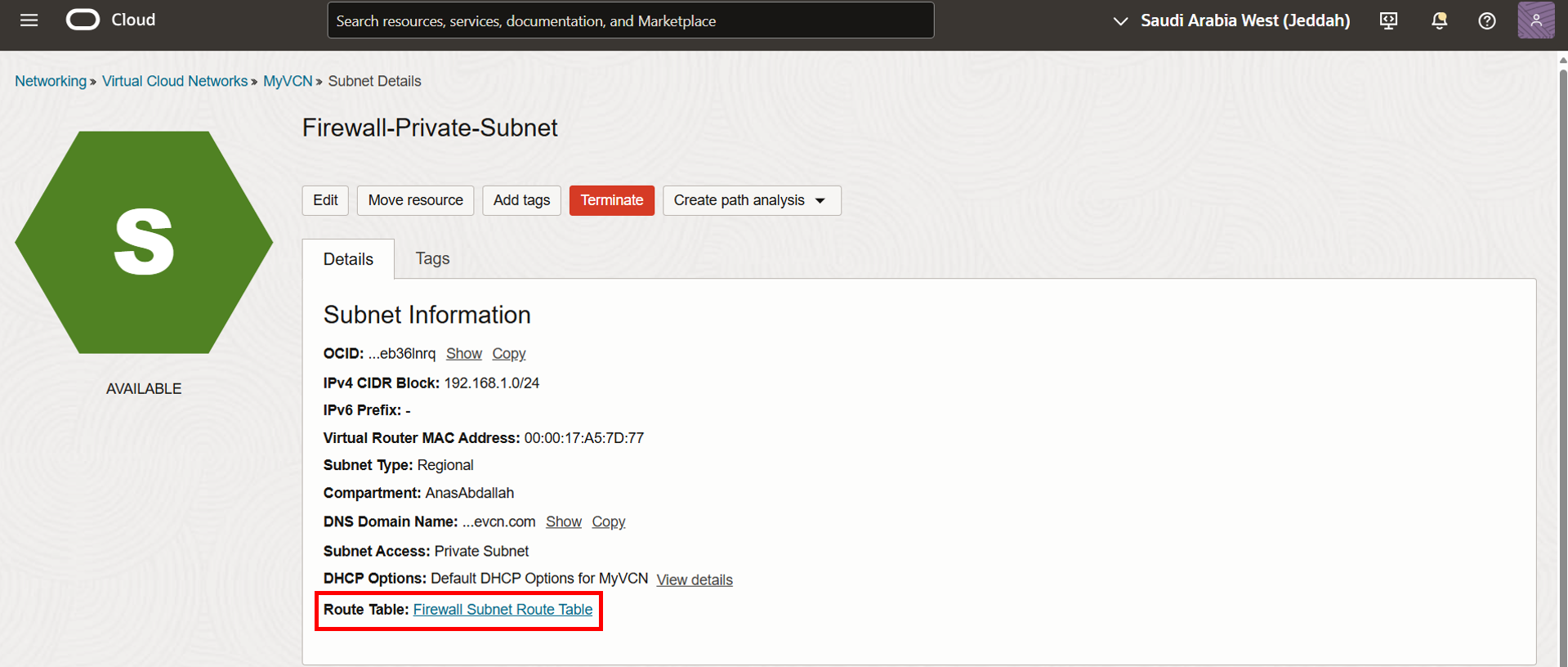

La table de routage a été modifiée.

Dans cette tâche, nous avons créé et affecté une table de routage au niveau du sous-réseau, ce qui signifie que toutes les ressources déployées dans ce sous-réseau seront régies par les règles de routage définies.

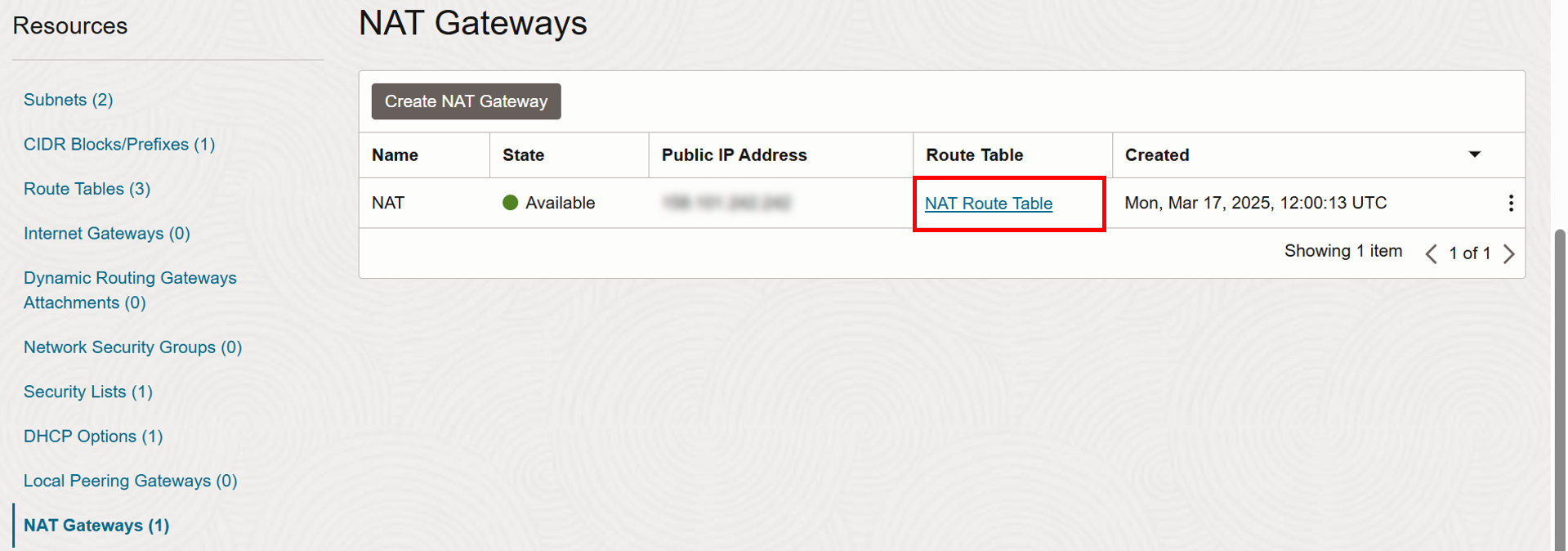

Tâche 1.2 : Créer et affecter une table de routage de passerelle NAT

-

Assurez-vous de créer une passerelle NAT avant de continuer. Accédez à la page Détails du réseau en nuage virtuel.

- Cliquez sur Tables de routage.

- Cliquez sur Créer une table de routage.

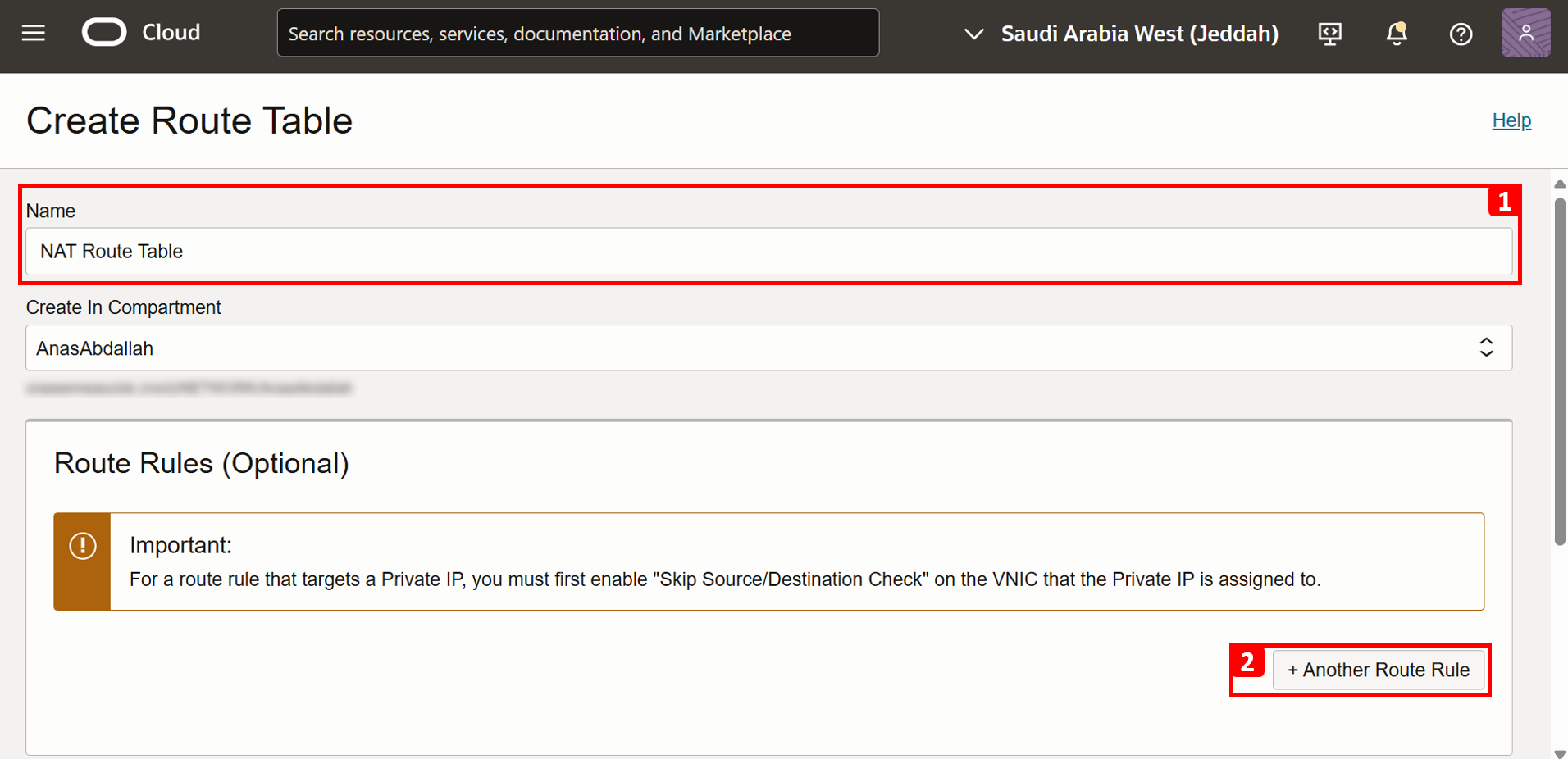

- Entrez le nom de la table de routage.

- Cliquez sur Règle de routage +Another.

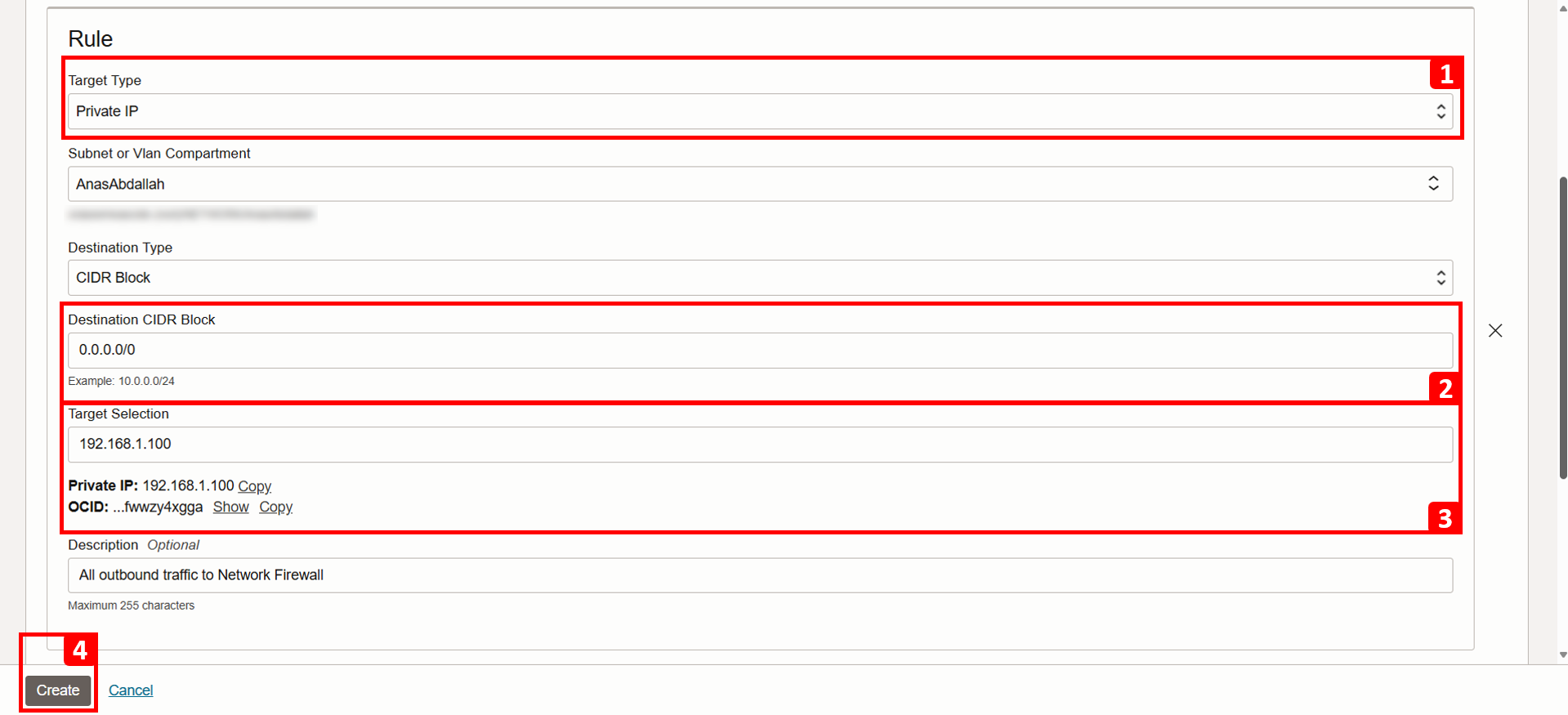

-

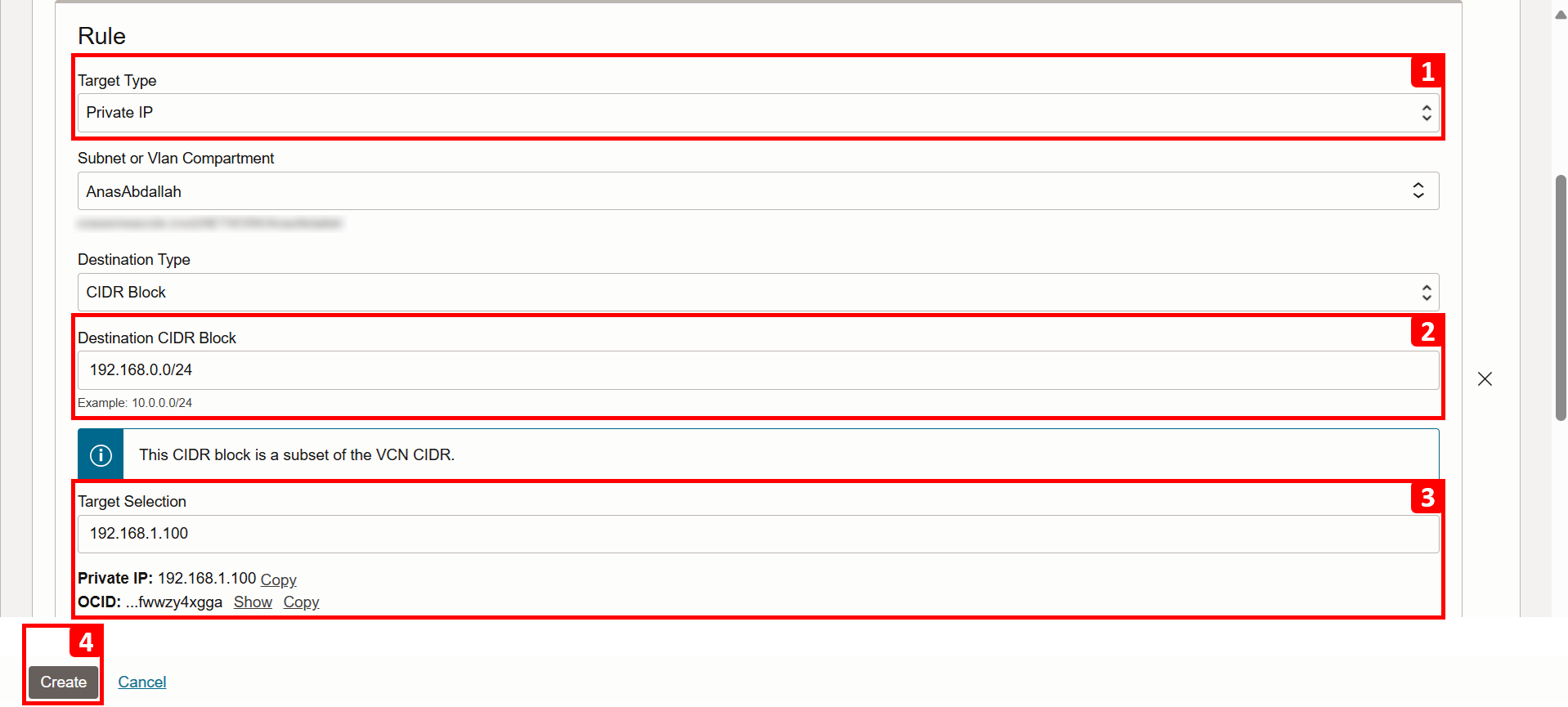

Dans Règle, entrez les informations suivantes.

- Dans Type de cible, sélectionnez IP privée.

- Dans Type de destination, entrez

192.168.0.0/24, qui est le CIDR Application-Private-Subnet, qui contient la machine virtuelle source. - Dans Sélection de cible, entrez l'adresse IP privée du pare-feu

192.168.1.100. - Cliquez sur Créer.

-

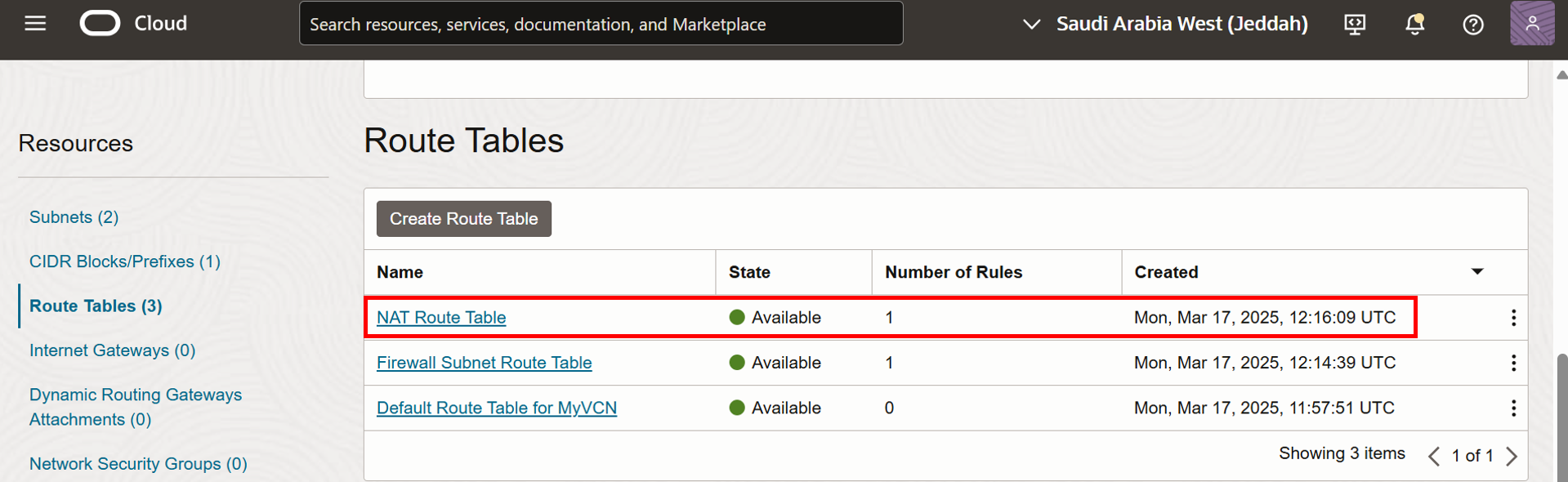

NAT Route Tablea été créé.

-

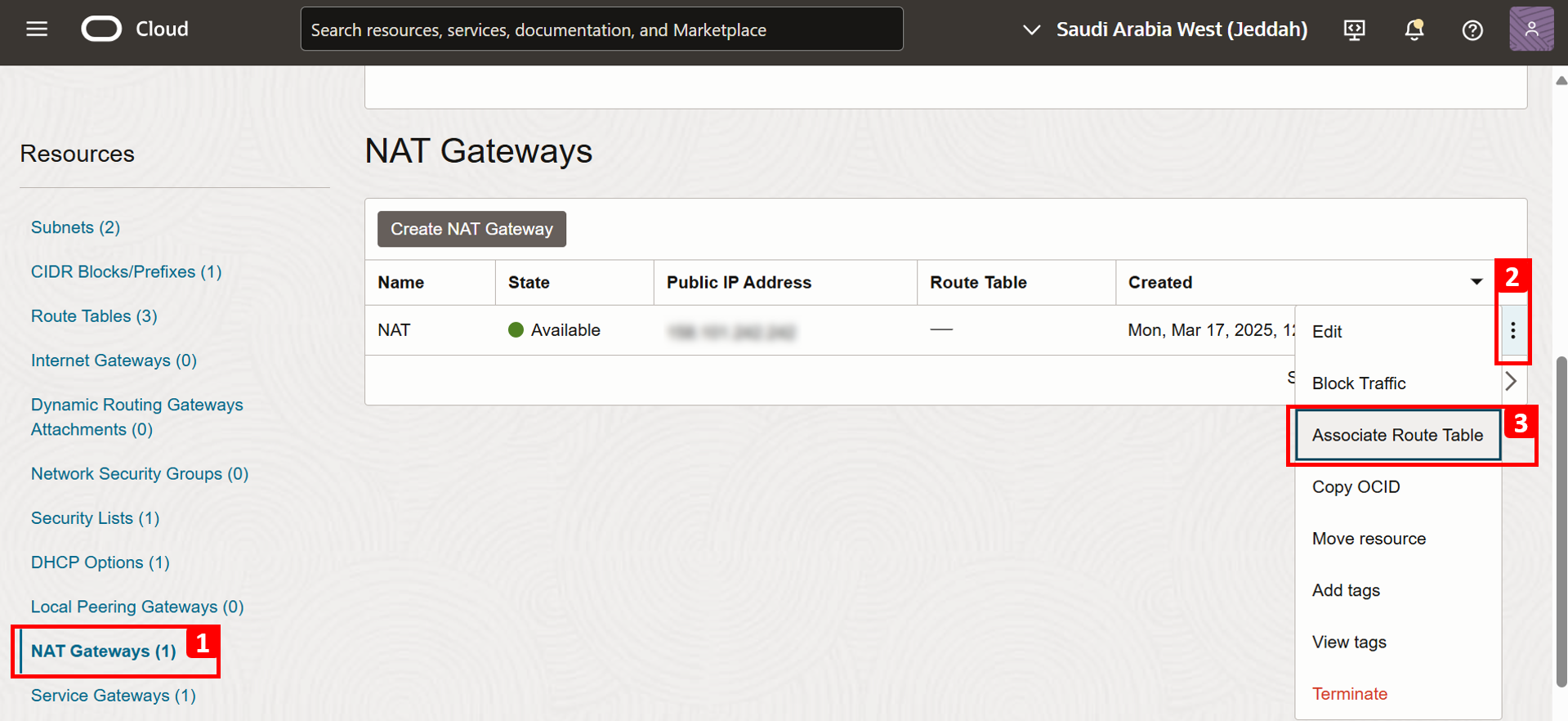

Affectez la table de routage à la passerelle NAT. Accédez à la page Détails du réseau en nuage virtuel.

- Cliquez sur Passerelles NAT.

- Cliquez sur les trois points de la passerelle à droite.

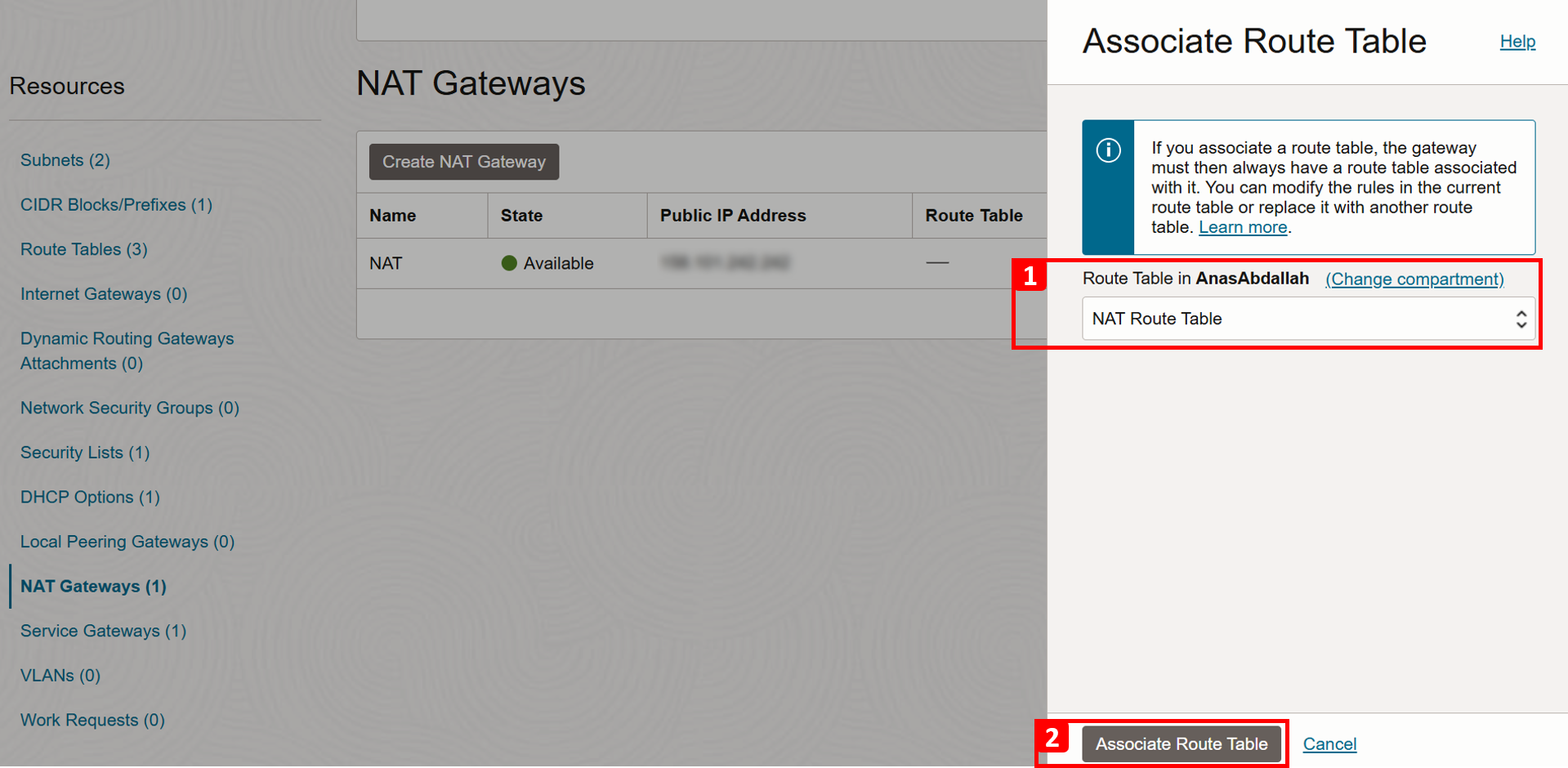

- Cliquez sur Associer une table de routage.

- Sélectionnez Table de routage NAT.

- Cliquez sur Associer une table de routage.

-

La table de routage a été associée.

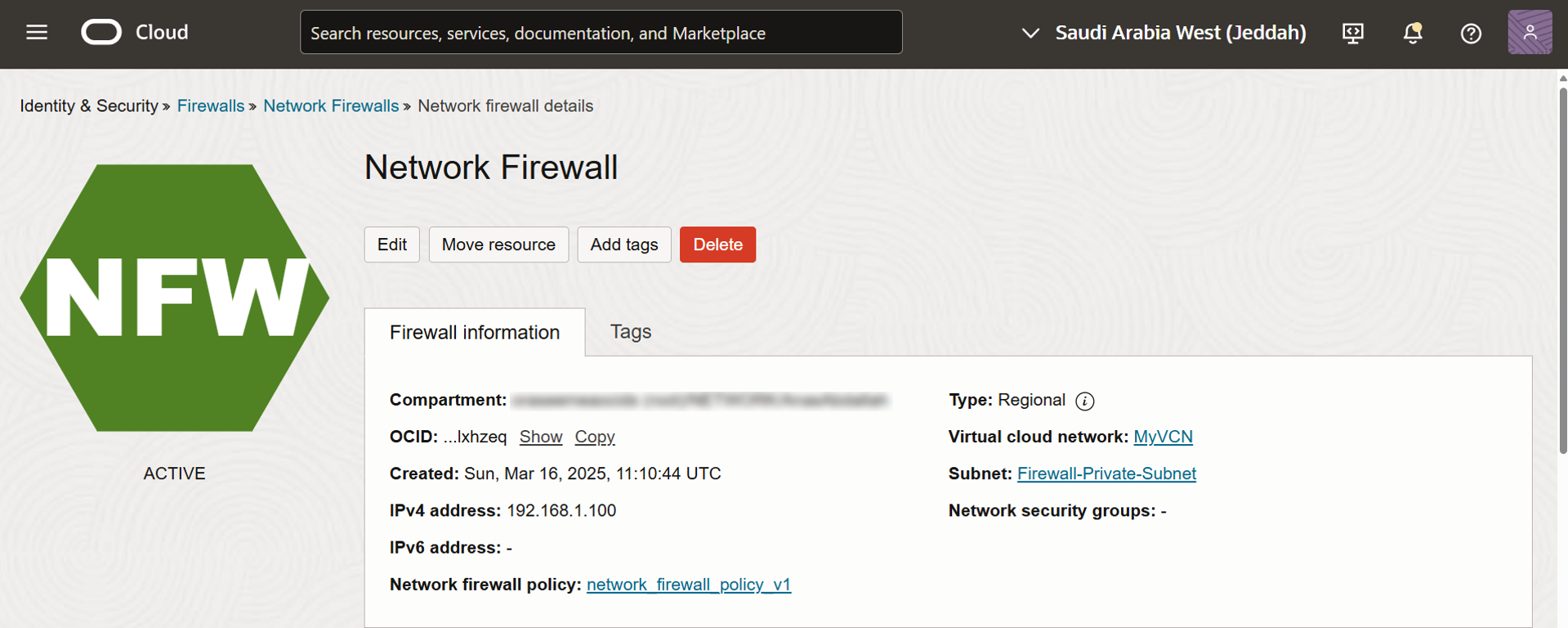

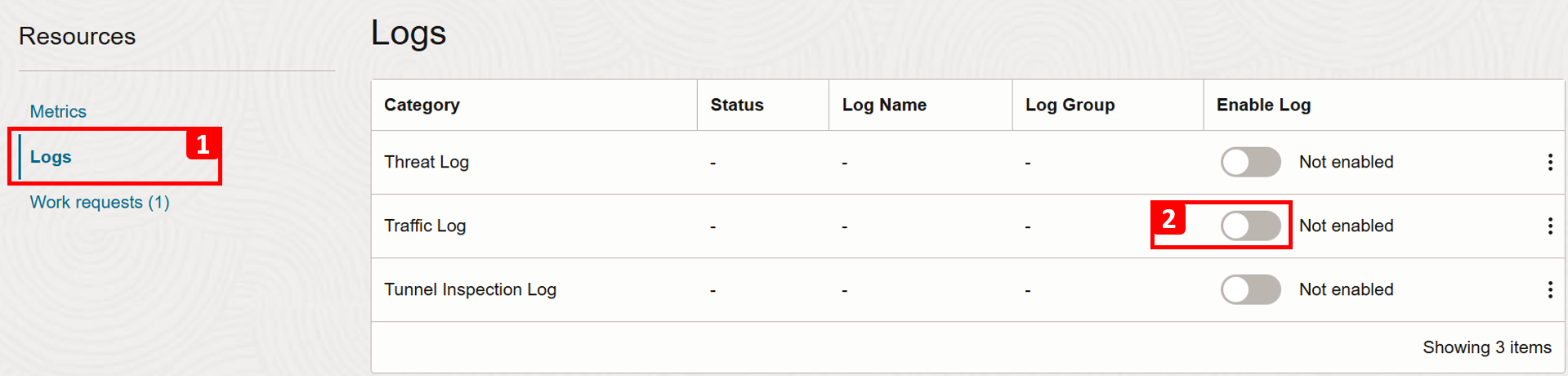

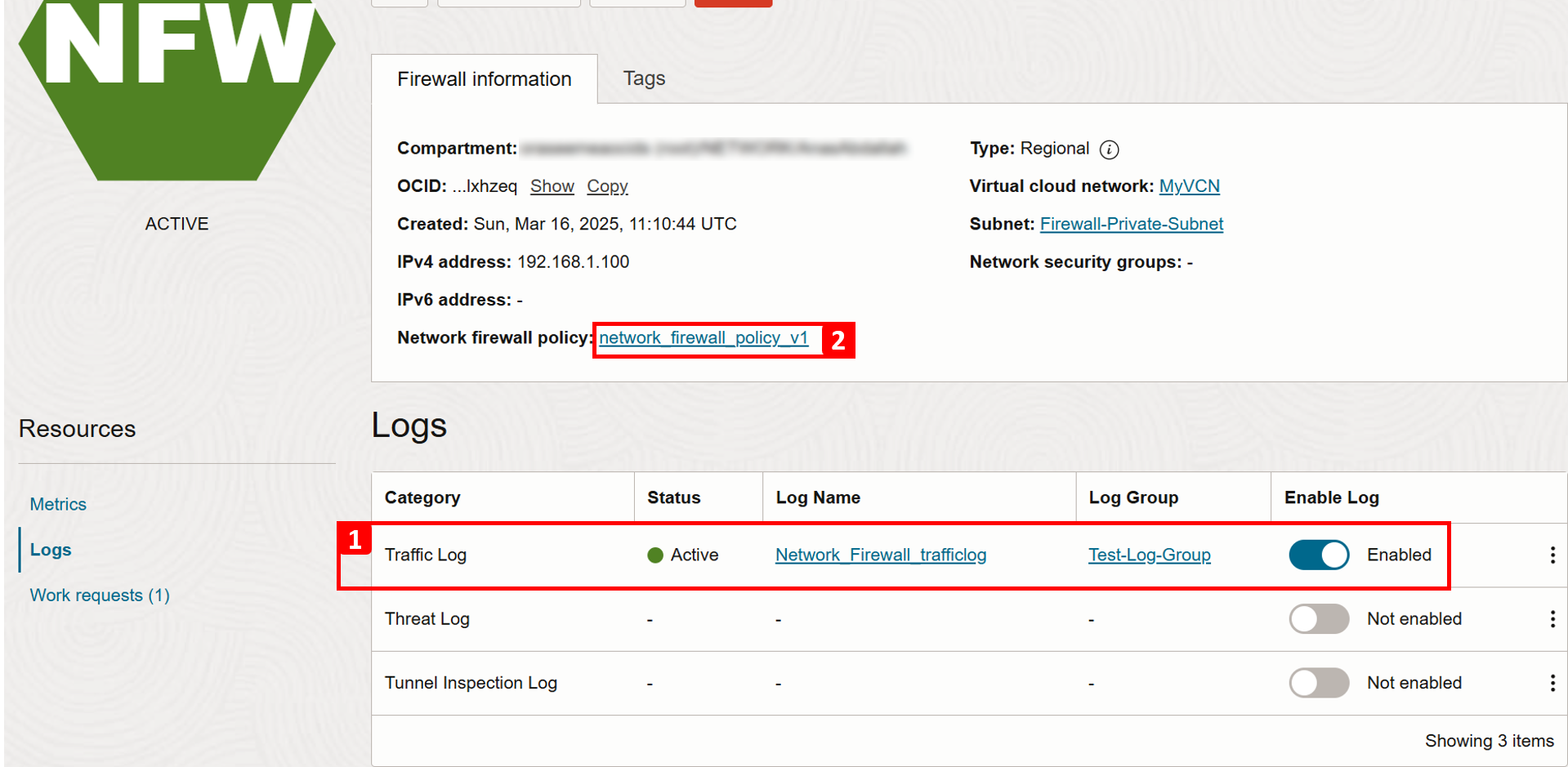

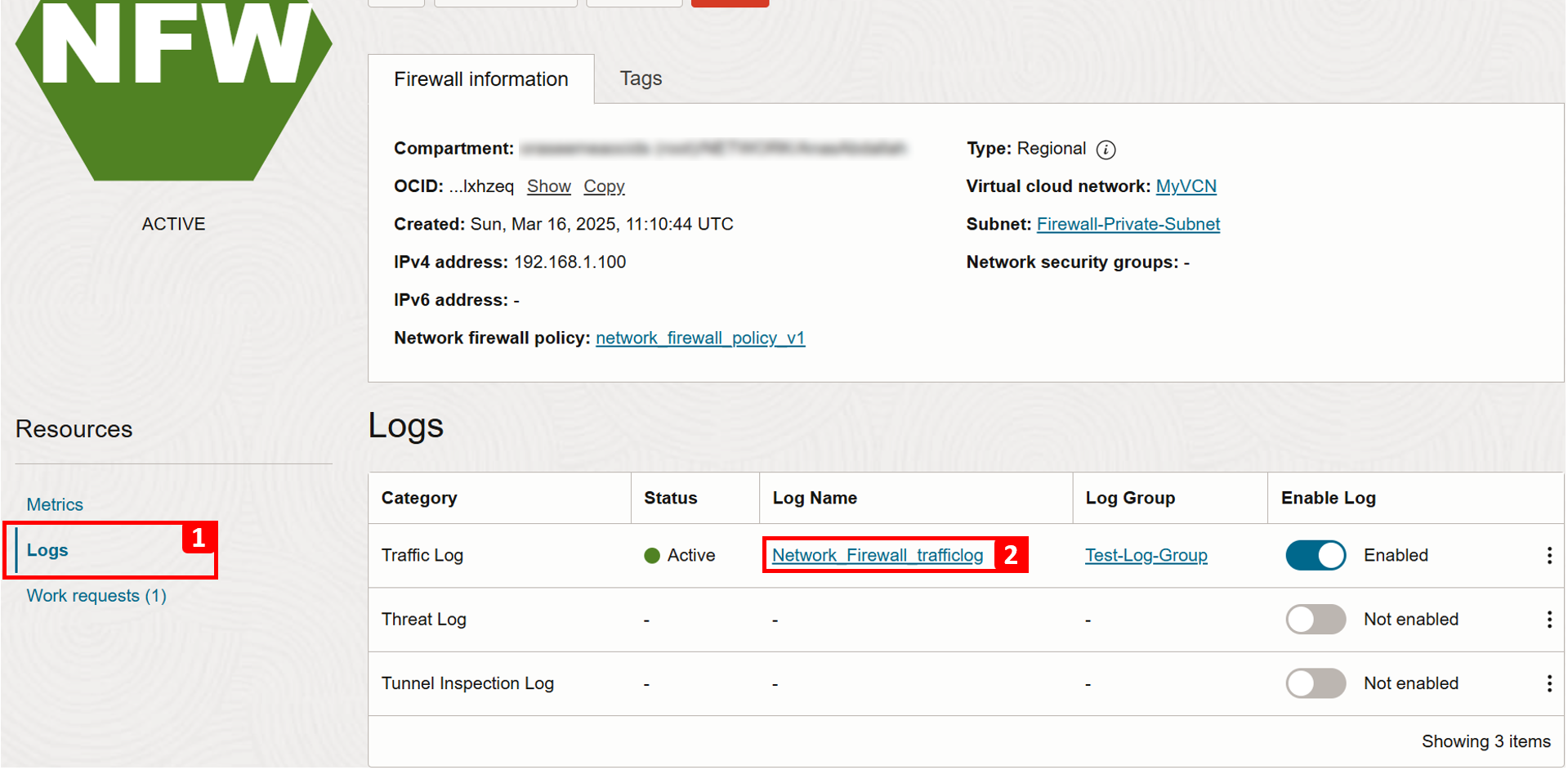

Tâche 1.3 : Activer les journaux de pare-feu et vérifier la politique

Note : Dans ce tutoriel, nous utilisons le pare-feu de réseau OCI, mais vous pouvez répliquer le même scénario avec n'importe quel pare-feu tiers.

-

Naviguez jusqu'à la page Détails du pare-feu de réseau.

-

Faire défiler vers le bas.

- Cliquez sur Journaux.

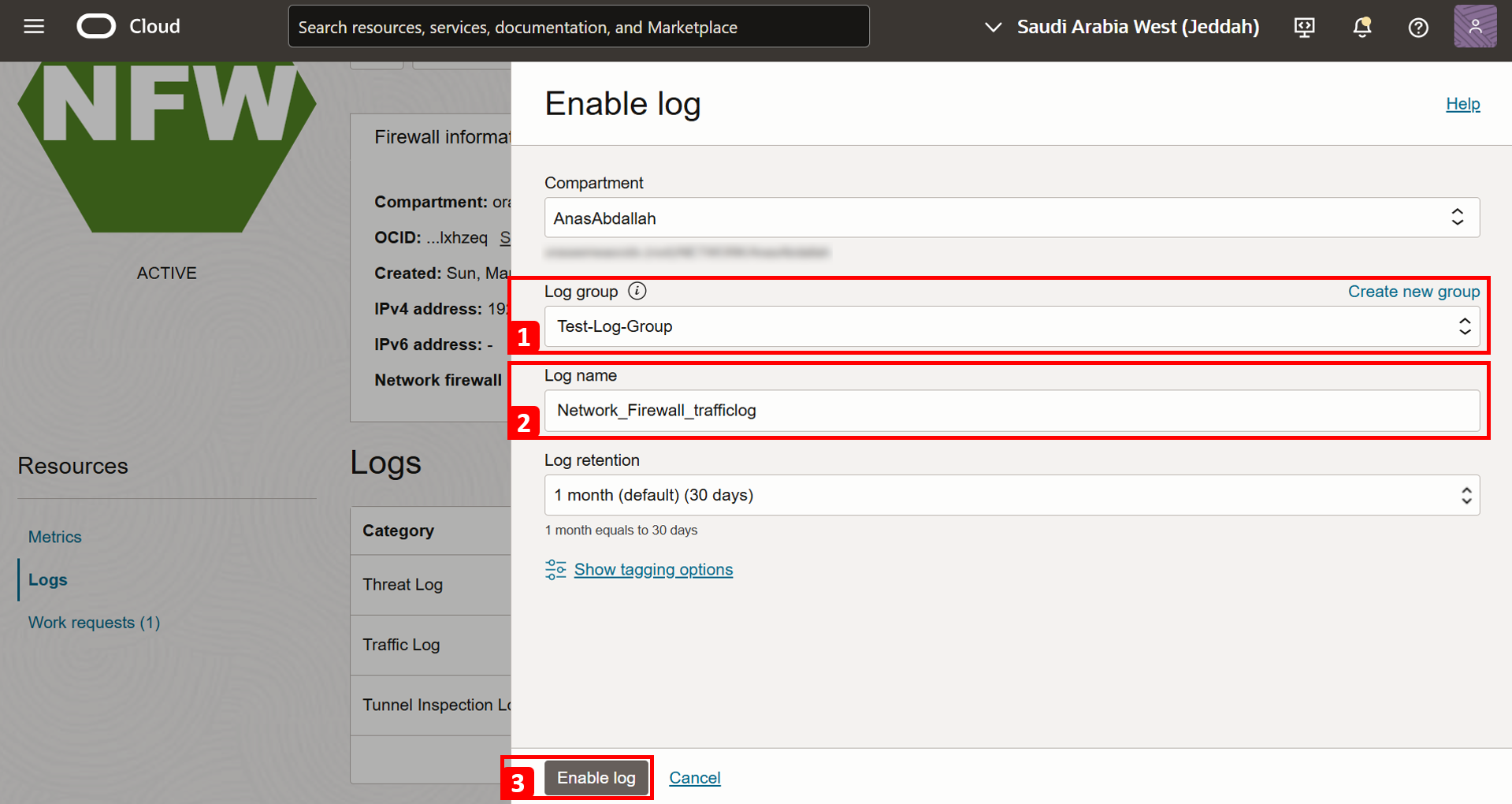

- Activer le journal de trafic (le journal de trafic fournit des détails sur le trafic passant par le pare-feu).

- Sélectionnez Groupe de journaux, si vous n'en avez pas, créez-en un.

- Entrez un nom de journal.

- Cliquez sur Activer le journal.

- Journal du trafic activé.

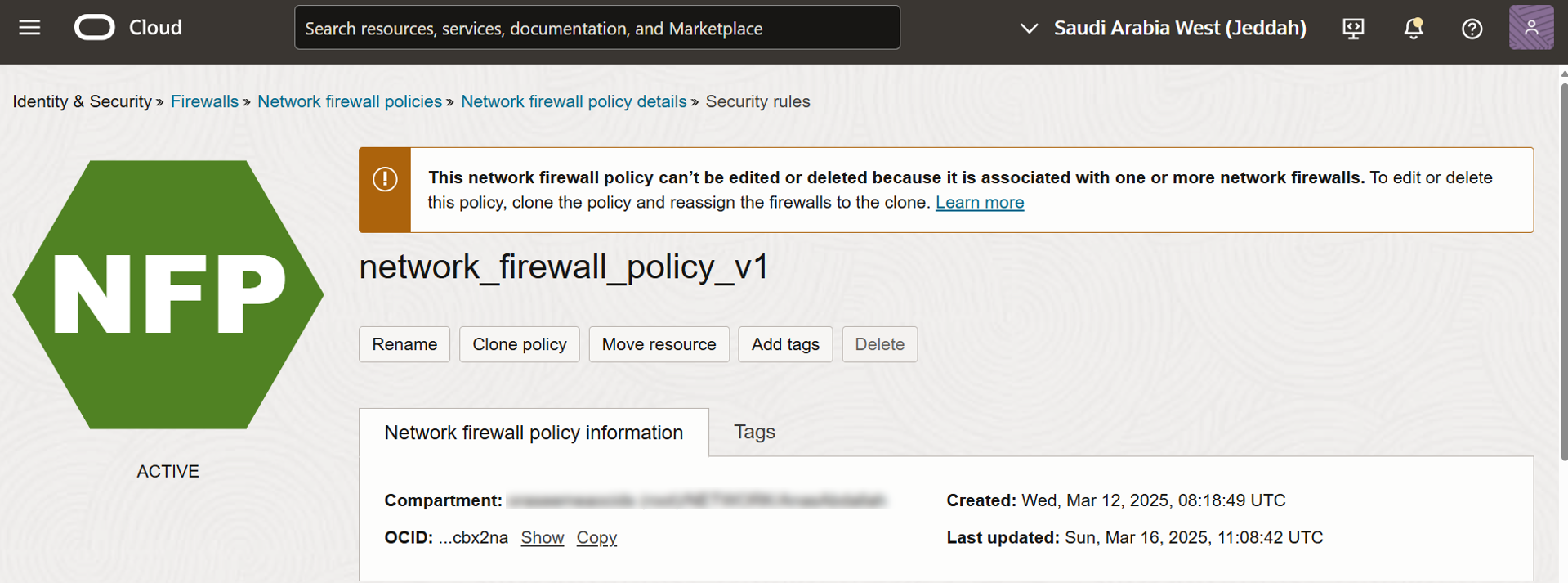

- Cliquez sur la politique de pare-feu de réseau associée.

-

Nous utilisons la politique

network_firewall_policy_v1.

-

Faites défiler l'affichage vers le bas et vérifiez la configuration existante de la politique.

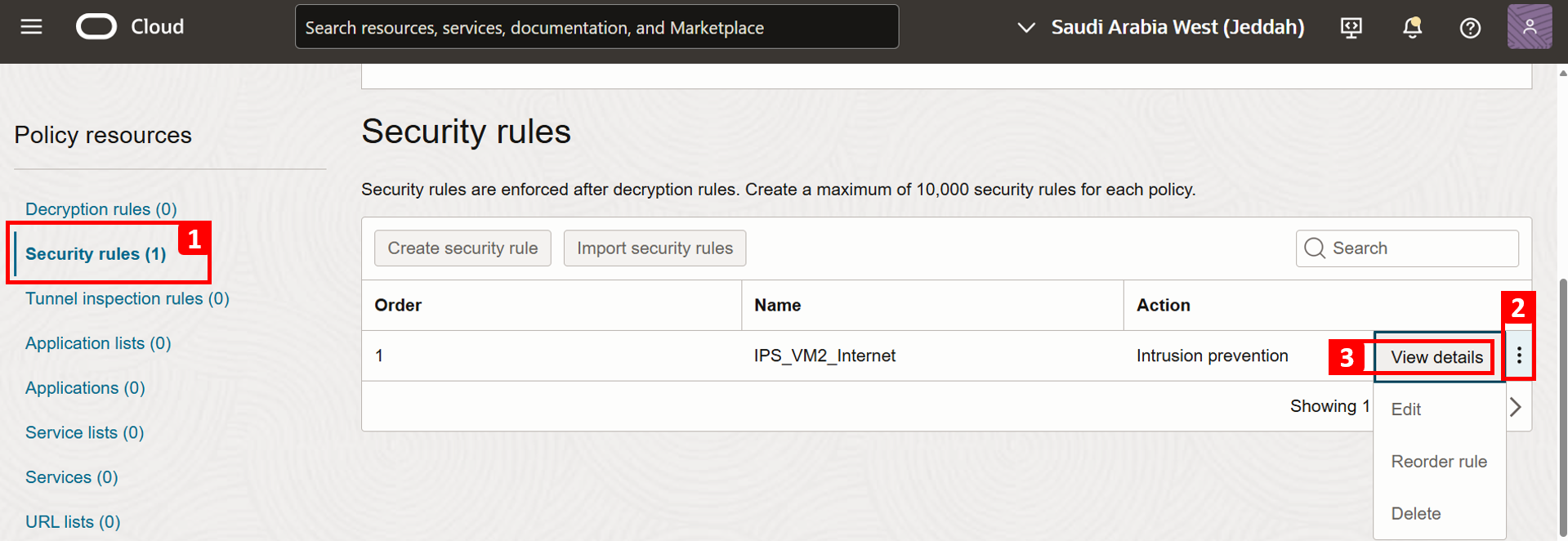

- Cliquez sur Règles de sécurité.

- Cliquez sur les trois points à droite de la règle

IPS_VM2_Internet. - Cliquez sur Voir les détails.

-

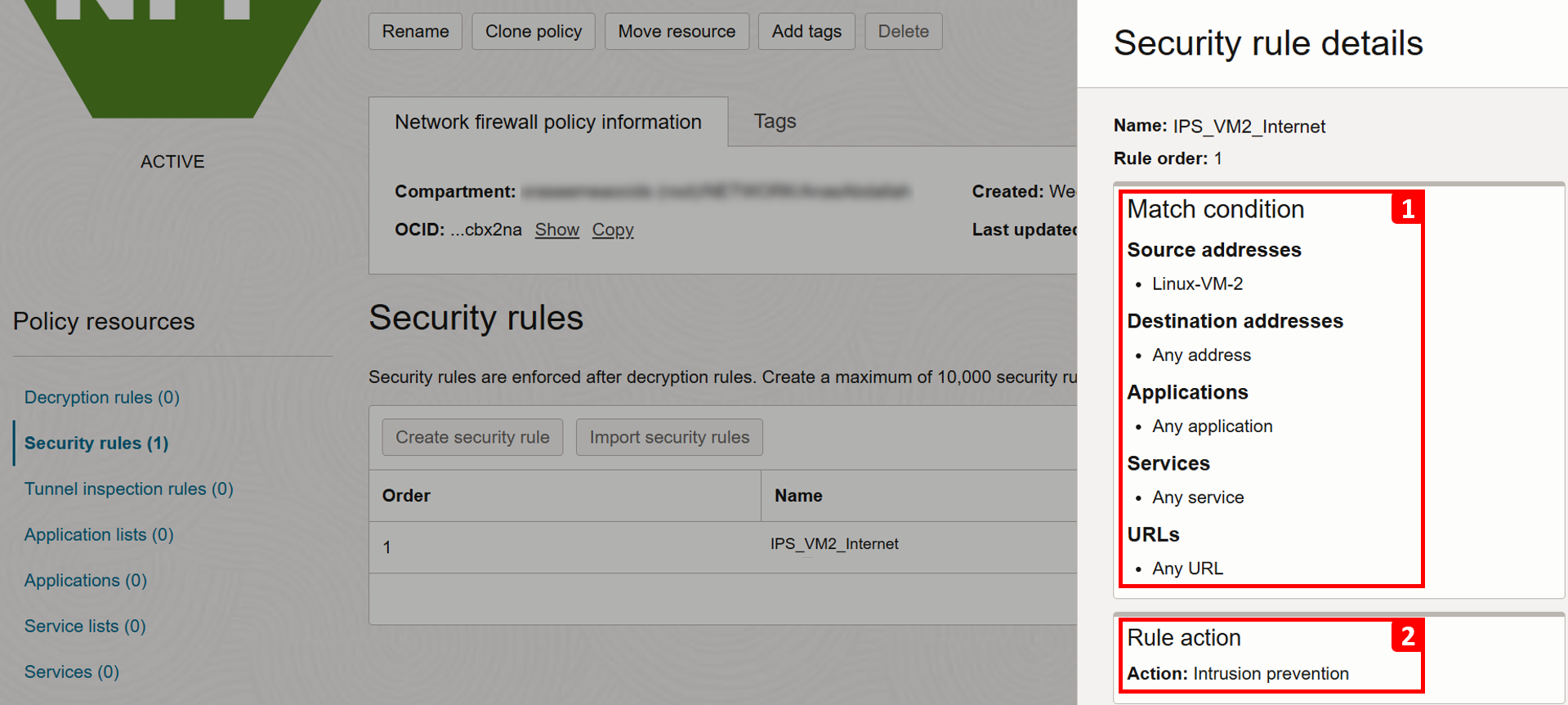

Notez les détails de la règle de sécurité utilisée.

- Tout trafic provenant de

Linux-VM-2vers n'importe où, quel que soit le protocole ou le port utilisé. - Utilisez Prévention des intrusions comme action de règle pour surveiller le trafic afin de détecter les activités malveillantes. Sert à journaliser des informations, à produire des rapports ou à bloquer l'activité.

- Tout trafic provenant de

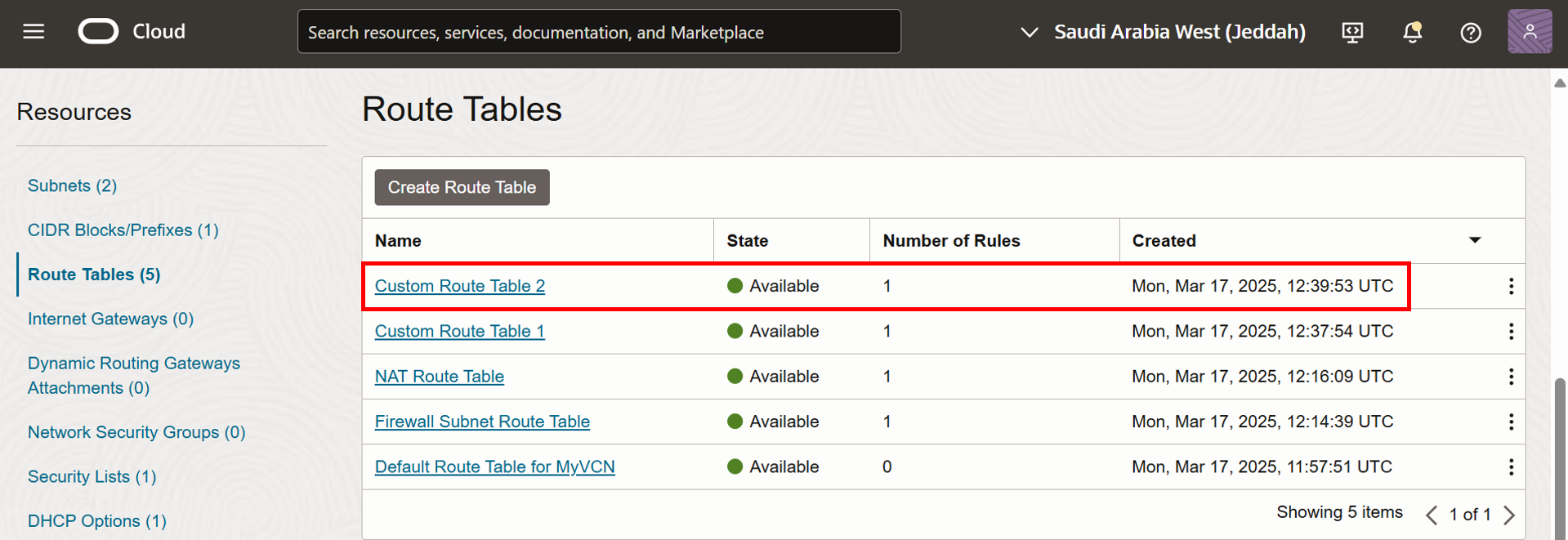

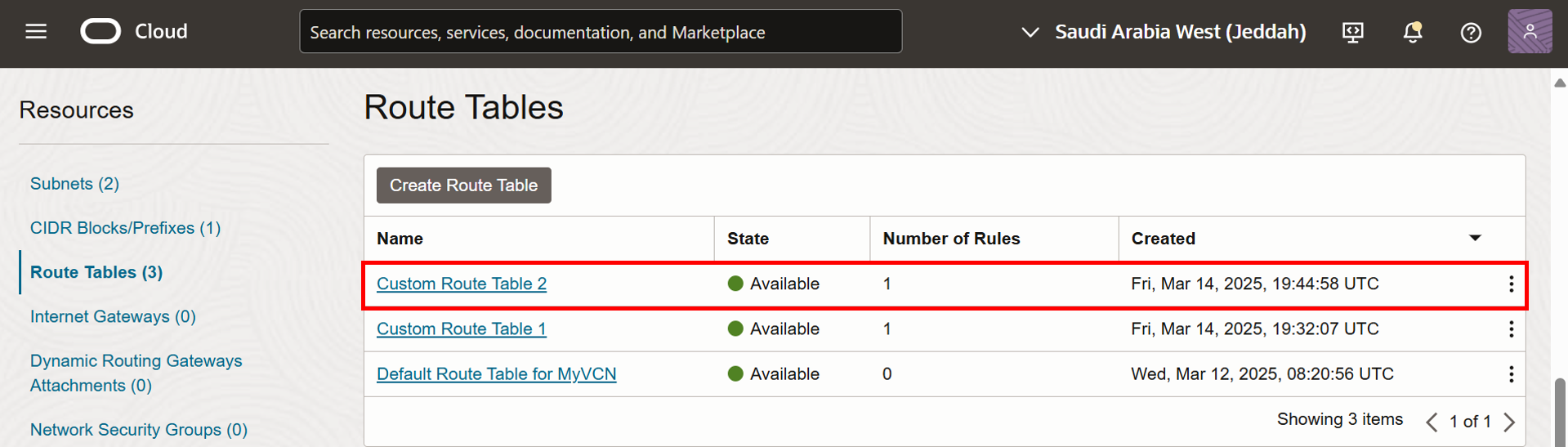

Tâche 2 : Créer des tables de routage personnalisées

-

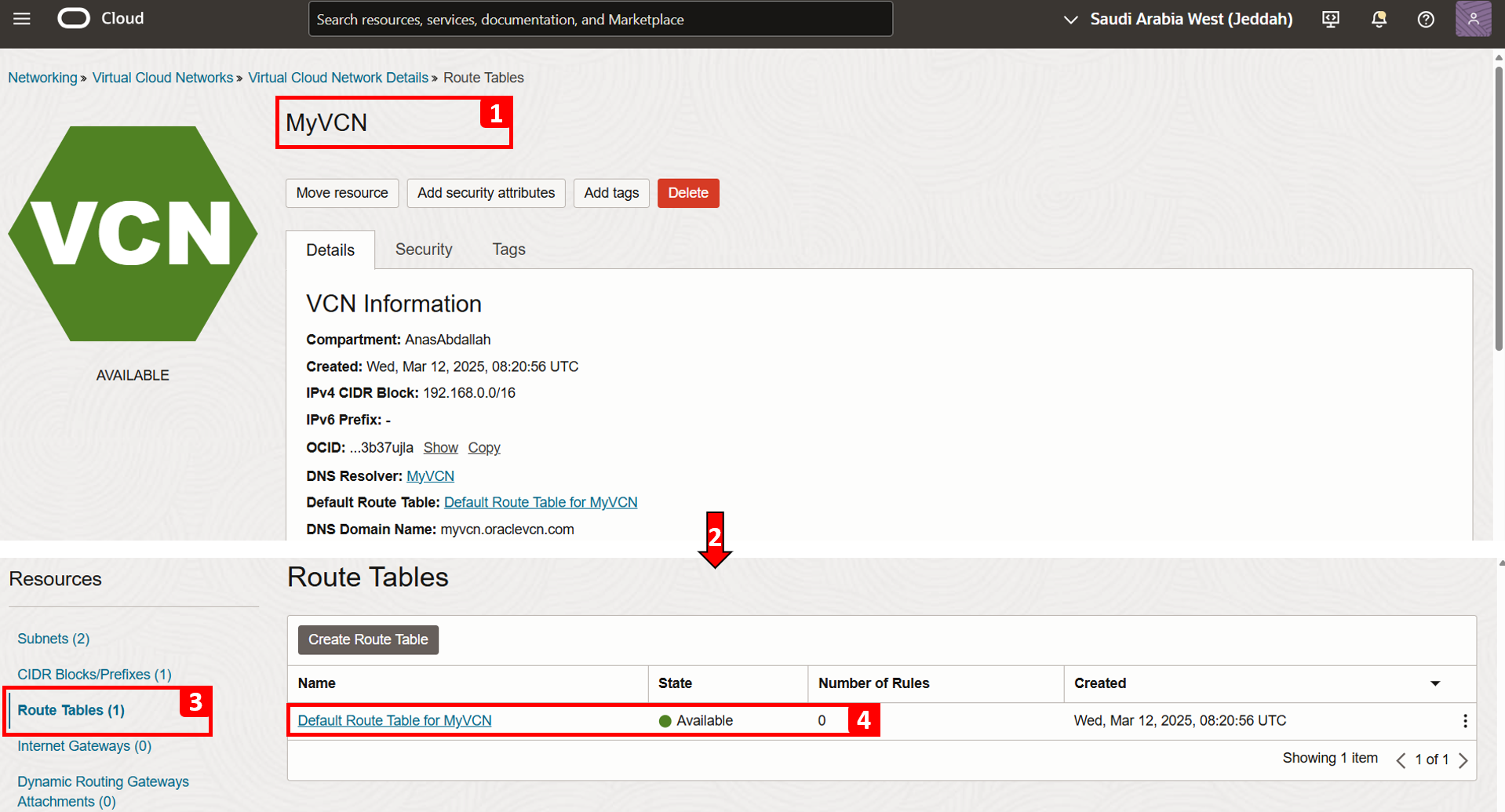

Naviguez jusqu'à la page Détails du réseau en nuage virtuel.

-

Faire défiler vers le bas.

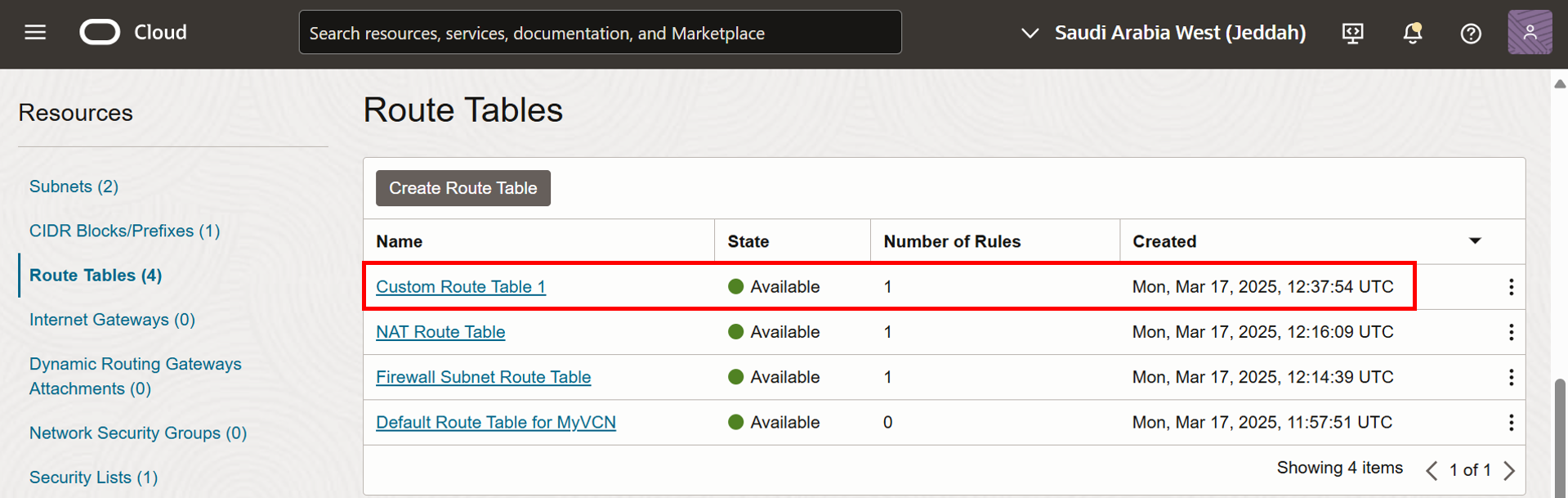

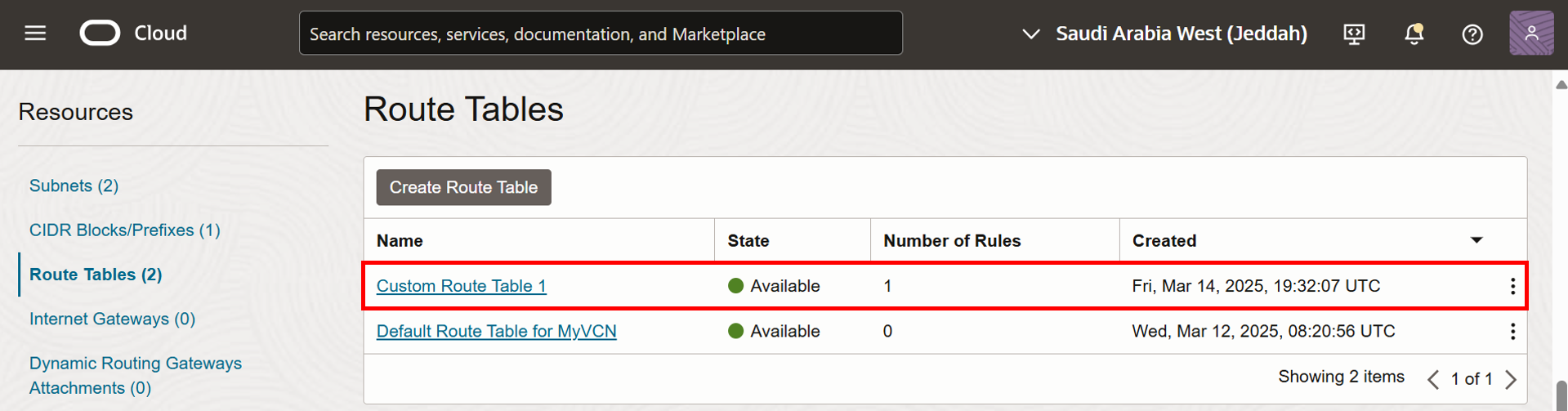

- Cliquez sur Tables de routage.

- Notez qu'une table de routage par défaut est créée automatiquement avec le VCN. Cette table est affectée à

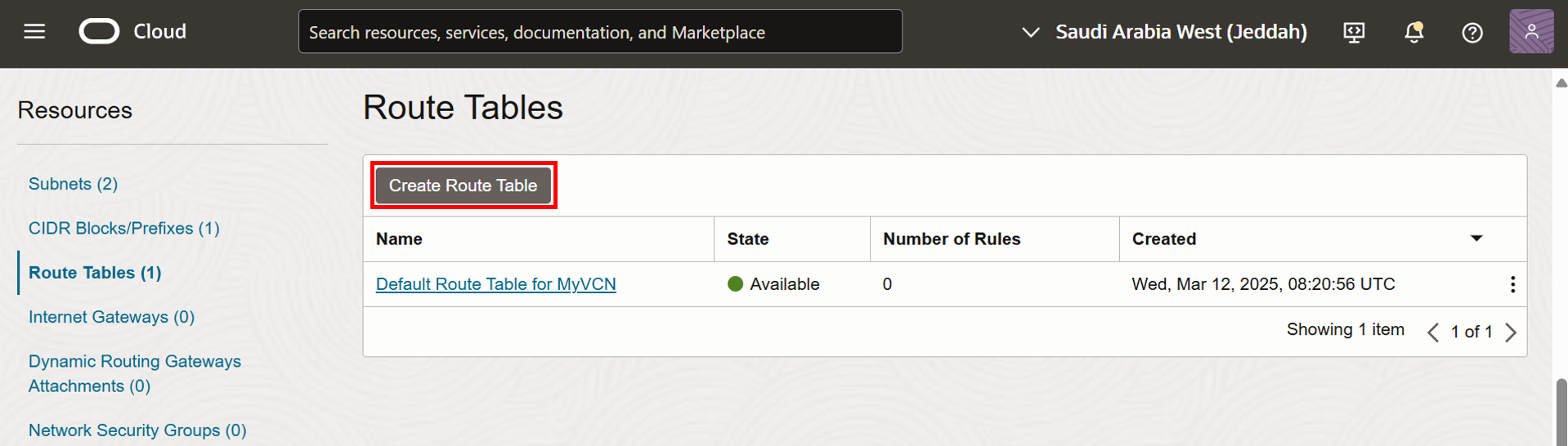

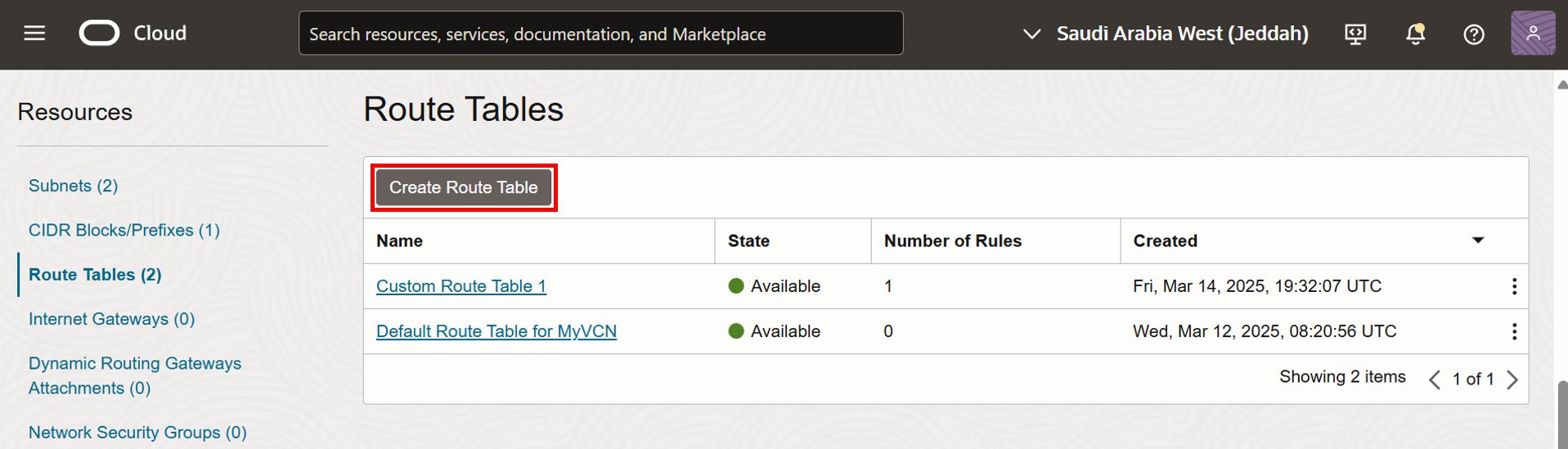

Application-Private-Subnetet toutes les machines virtuelles du sous-réseau l'utiliseront (dans cet exemple, cette table de routage est vide). - Toutefois, pour ce tutoriel, nous allons créer des tables de routage personnalisées et affecter chacune d'entre elles à la carte VNIC de sa machine virtuelle respective. Cette méthode offre un contrôle plus granulaire du routage, évitant ainsi la dépendance à l'égard de la table de routage du sous-réseau. Cliquez sur Créer une table de routage.

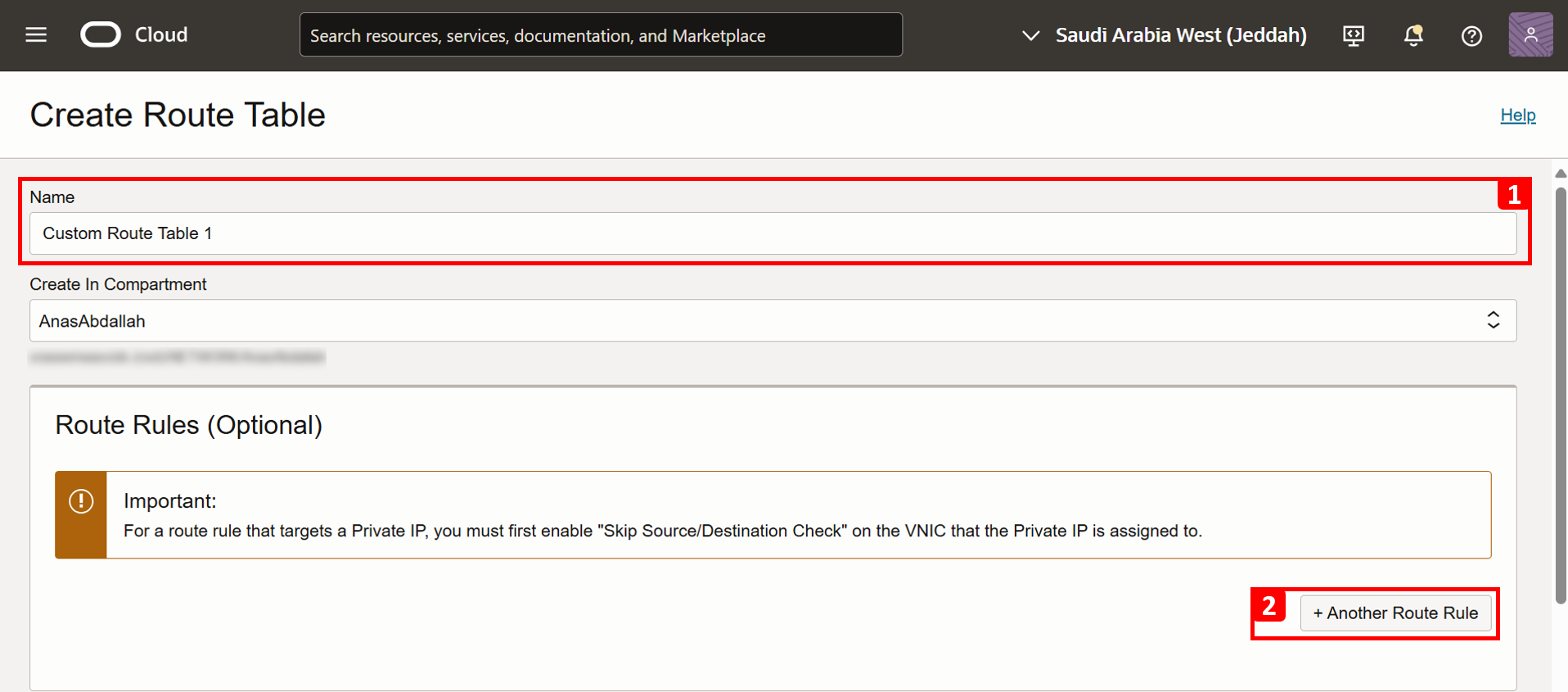

-

Créez la deuxième table (

Custom Route Table 1), qui sera affectée àLinux-VM-1afin d'acheminer le trafic vers la passerelle NAT directement sans inspecter le trafic au moyen du pare-feu.- Entrez le nom de la table de routage.

- Cliquez sur Règle de routage +Another.

-

Dans Règle, entrez les informations suivantes.

- Dans Type de cible, sélectionnez Passerelle NAT.

- Dans Bloc CIDR de destination, entrez

0.0.0.0/0. - Dans Passerelle NAT cible, sélectionnez la passerelle NAT créée dans les préalables

- Cliquez sur Créer.

-

Custom Route Table 1a été créé.

-

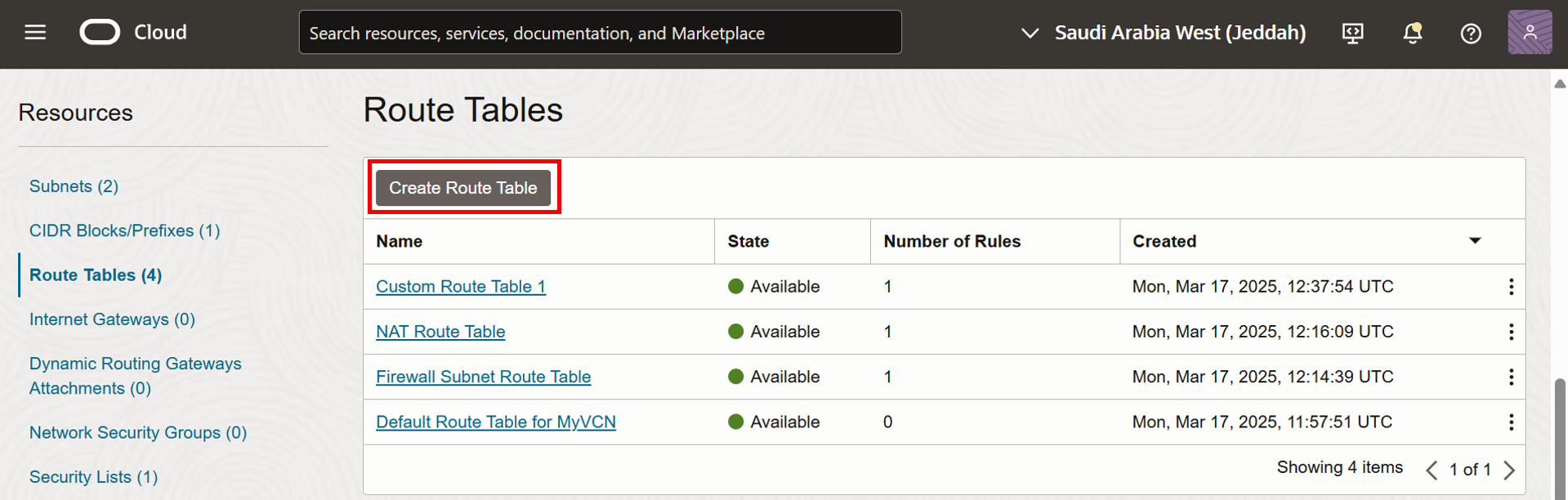

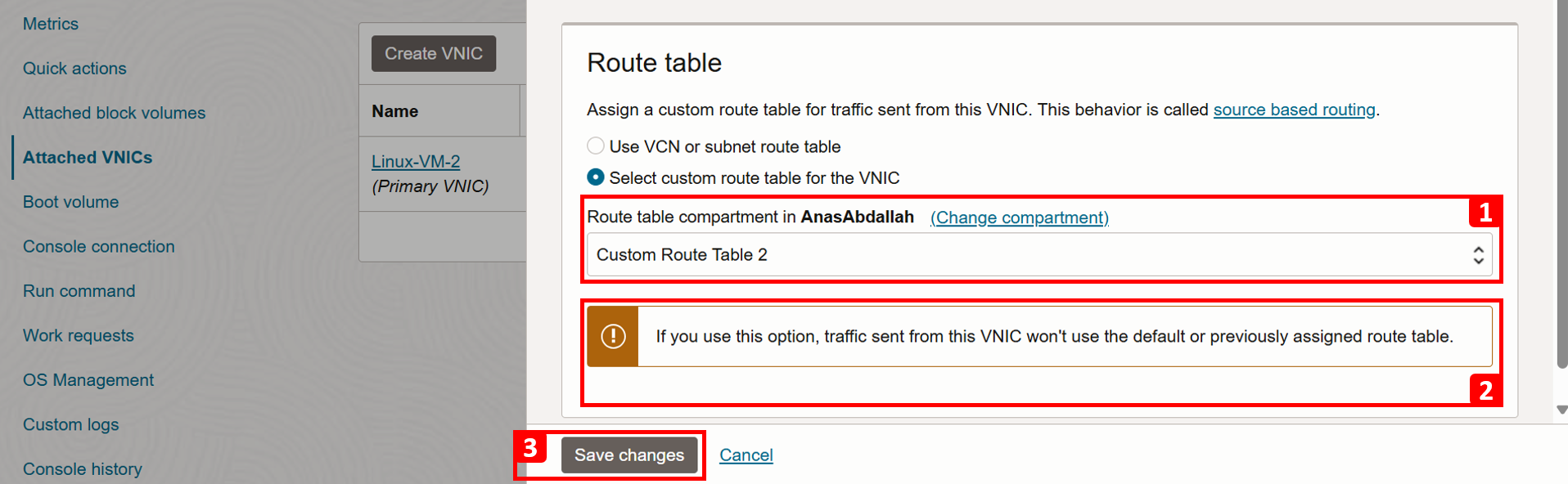

Pour créer la deuxième table (

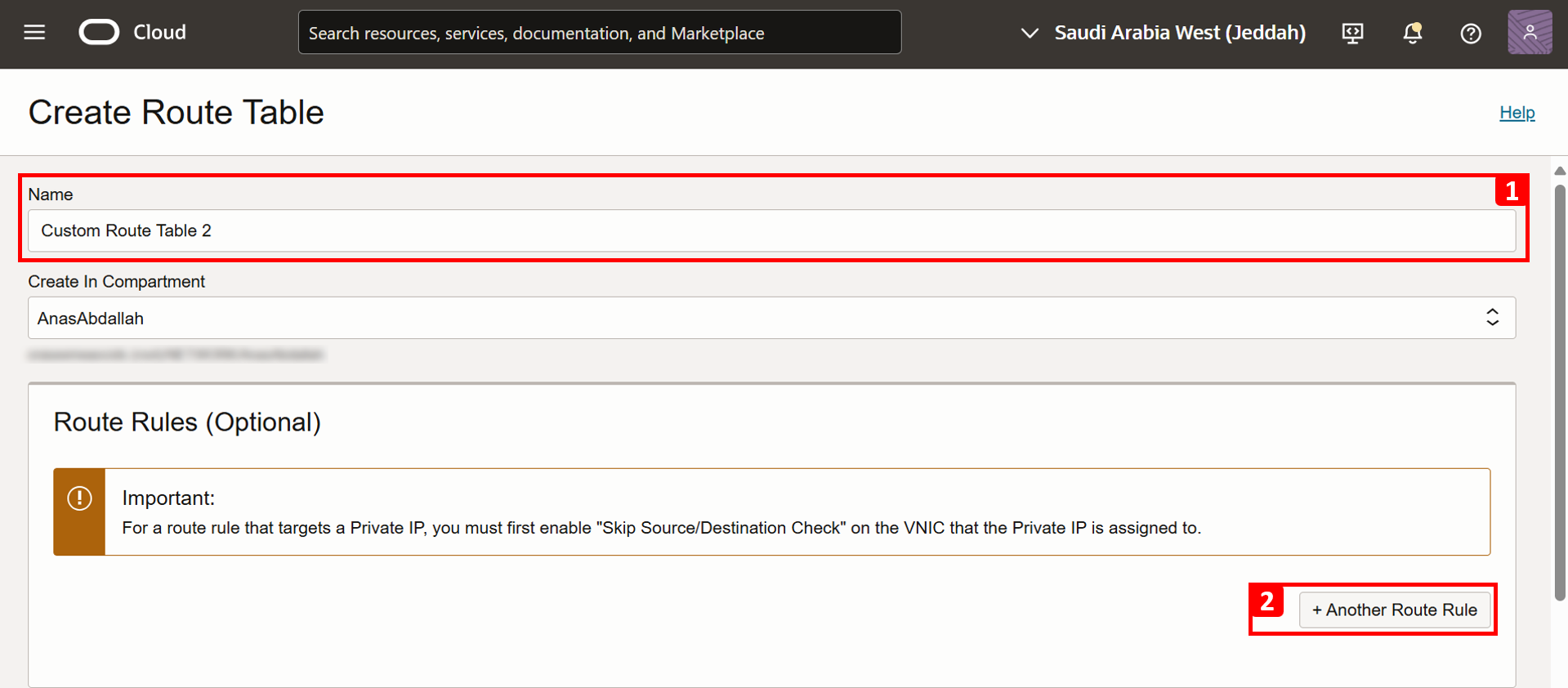

Custom Route Table 2), cliquez sur Créer une table de routage.

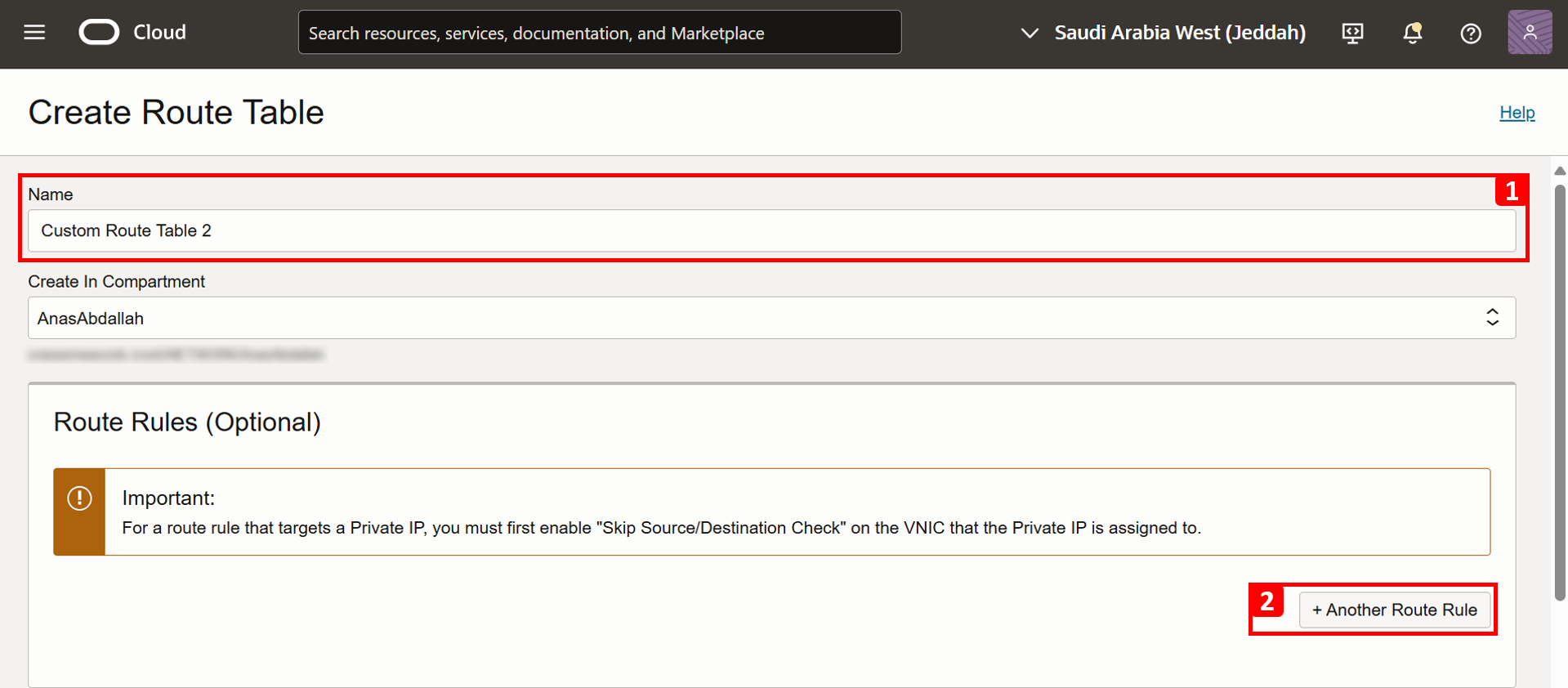

-

Custom Route Table 2sera affecté àLinux-VM-2afin d'acheminer le trafic vers le pare-feu à inspecter avant de l'envoyer à la passerelle NAT.- Entrez le nom de la table de routage.

- Cliquez sur Règle de routage +Another.

-

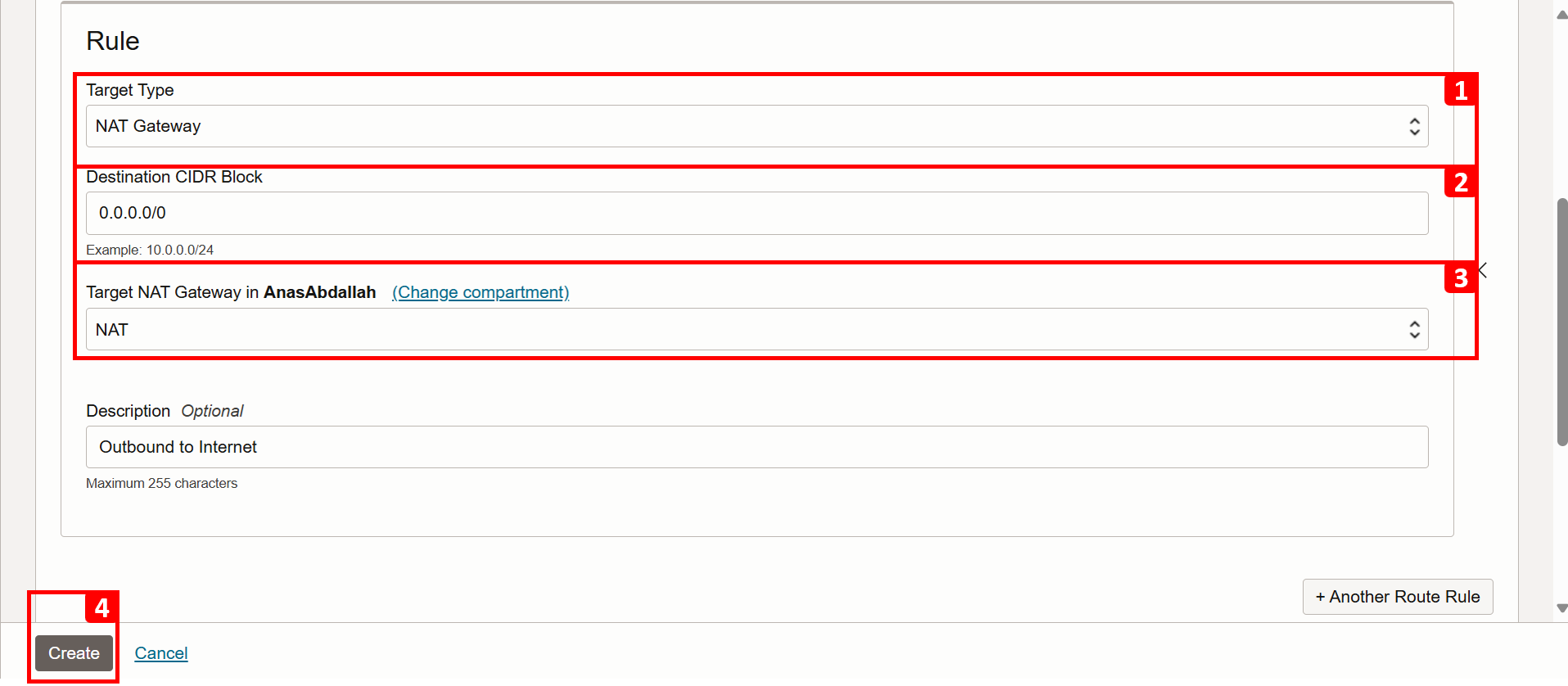

Dans Règle, entrez les informations suivantes.

- Dans Type de cible, sélectionnez IP privée.

- Dans Bloc CIDR de destination, entrez

0.0.0.0/0. - Dans Sélection de cible, entrez l'adresse IP privée du pare-feu

192.168.1.100. - Cliquez sur Créer.

-

Custom Route Table 2a été créé.

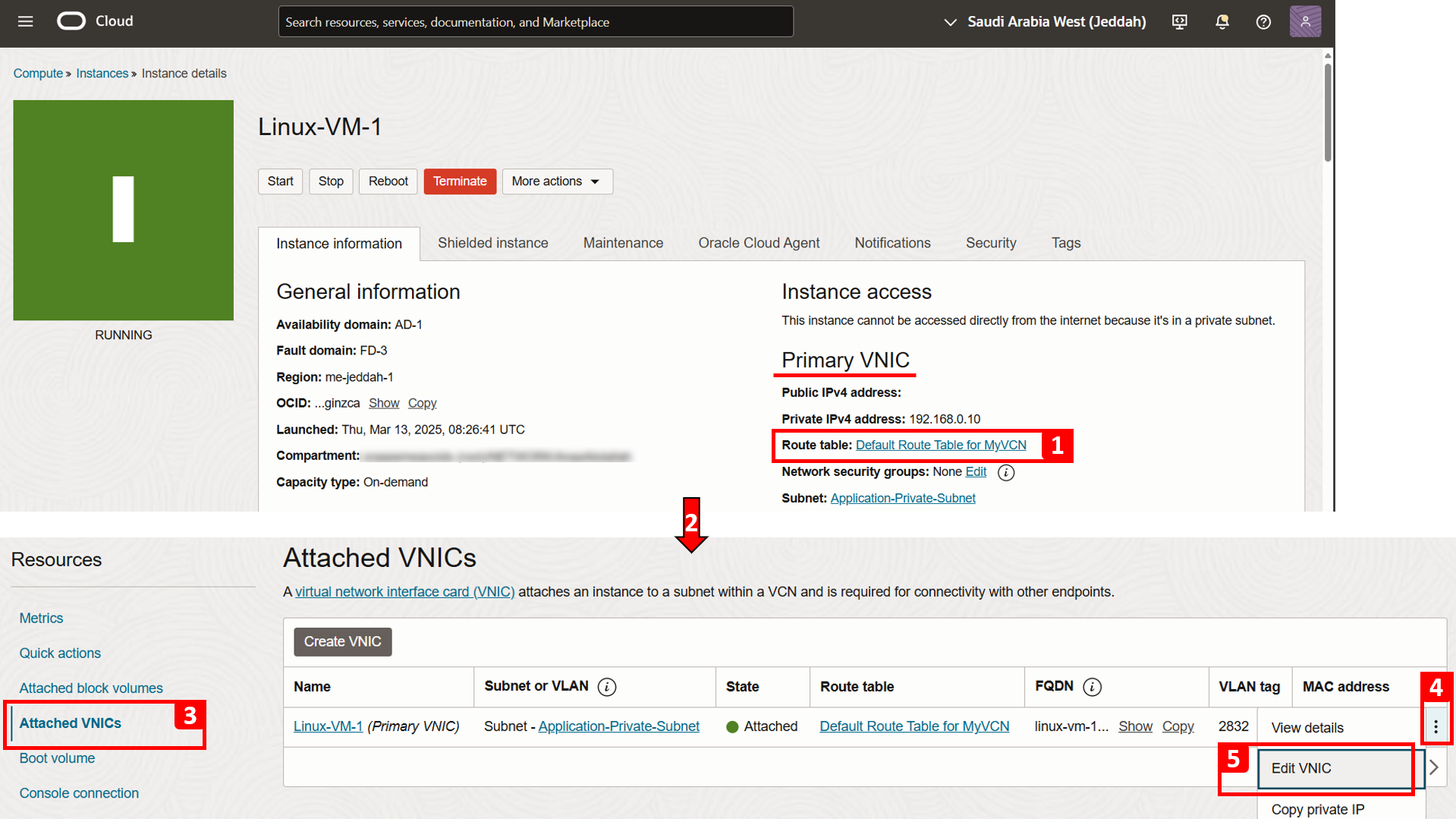

Tâche 3 : Affecter des tables de routage personnalisées aux cartes vNIC

-

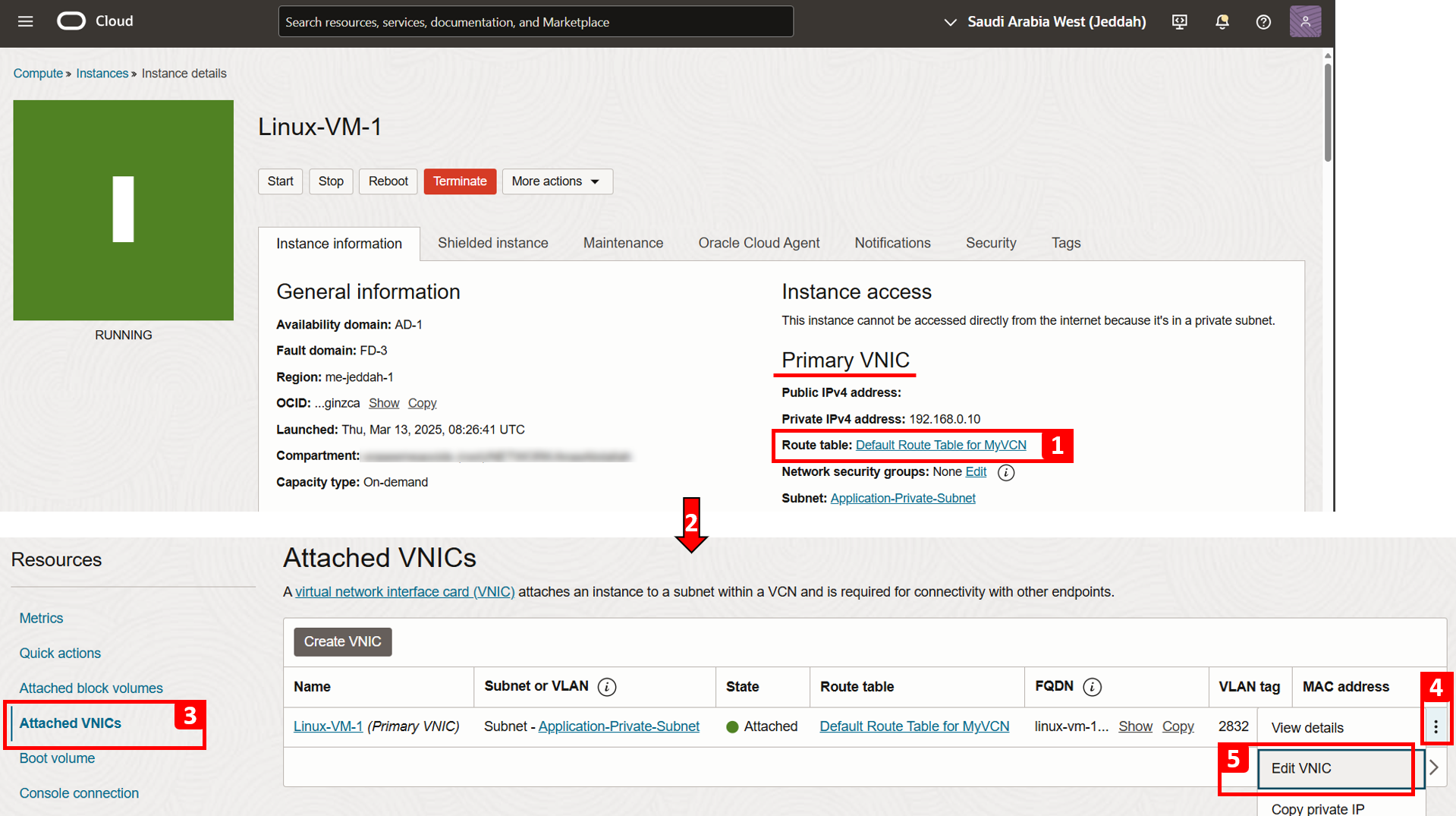

Commençons par

Linux-VM-1.

- Notez que par défaut, la carte VNIC de l'instance utilise la table de routage attachée au sous-réseau où réside la machine virtuelle. Dans ce tutoriel, il s'agit de

Default Route Table for MyVCN. Notre objectif ici est de modifier la table de routage en Routage par ressource, où l'instance (VNIC) aura sa propre table de routage. - Faire défiler vers le bas.

- Cliquez sur Cartes vNIC attachées.

- Cliquez sur les trois points à droite de la carte VNIC principale.

- Cliquez sur Modifier la carte VNIC.

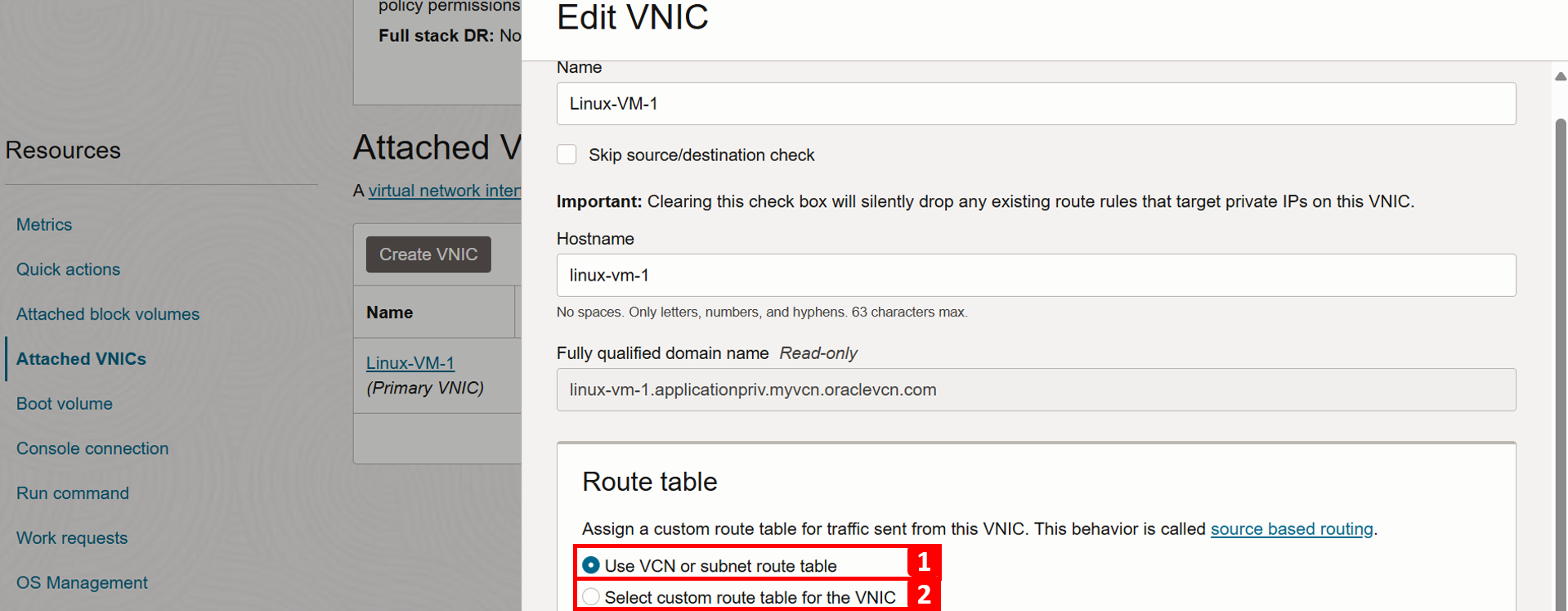

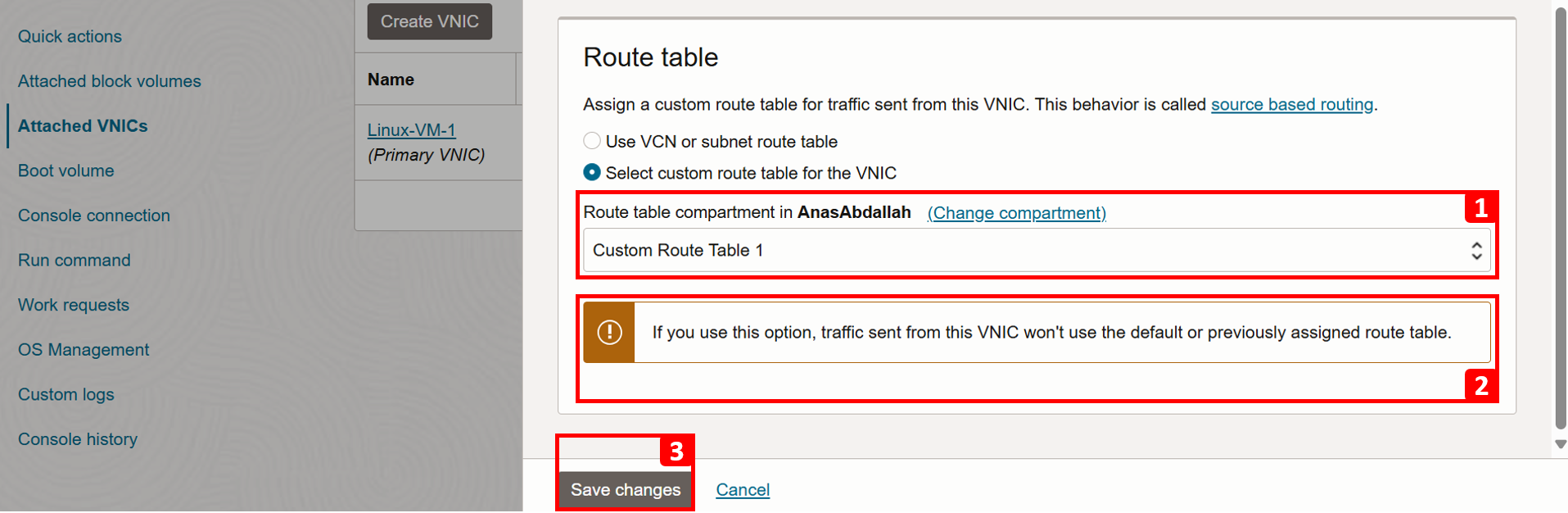

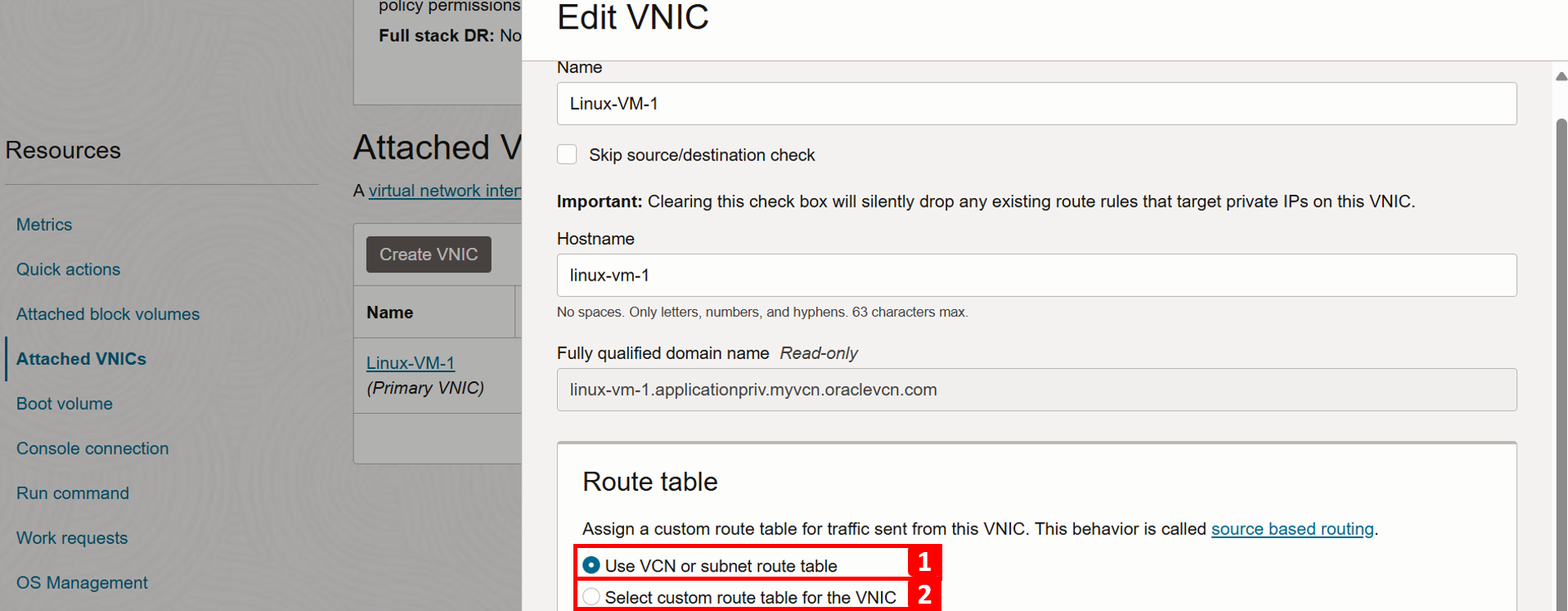

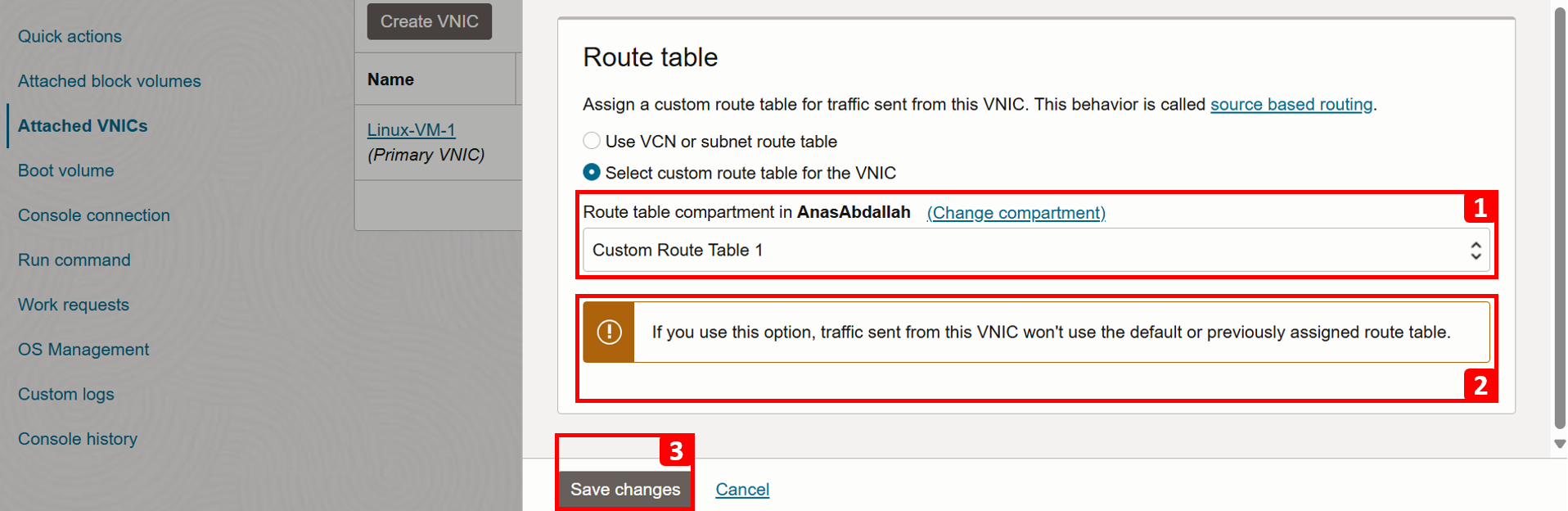

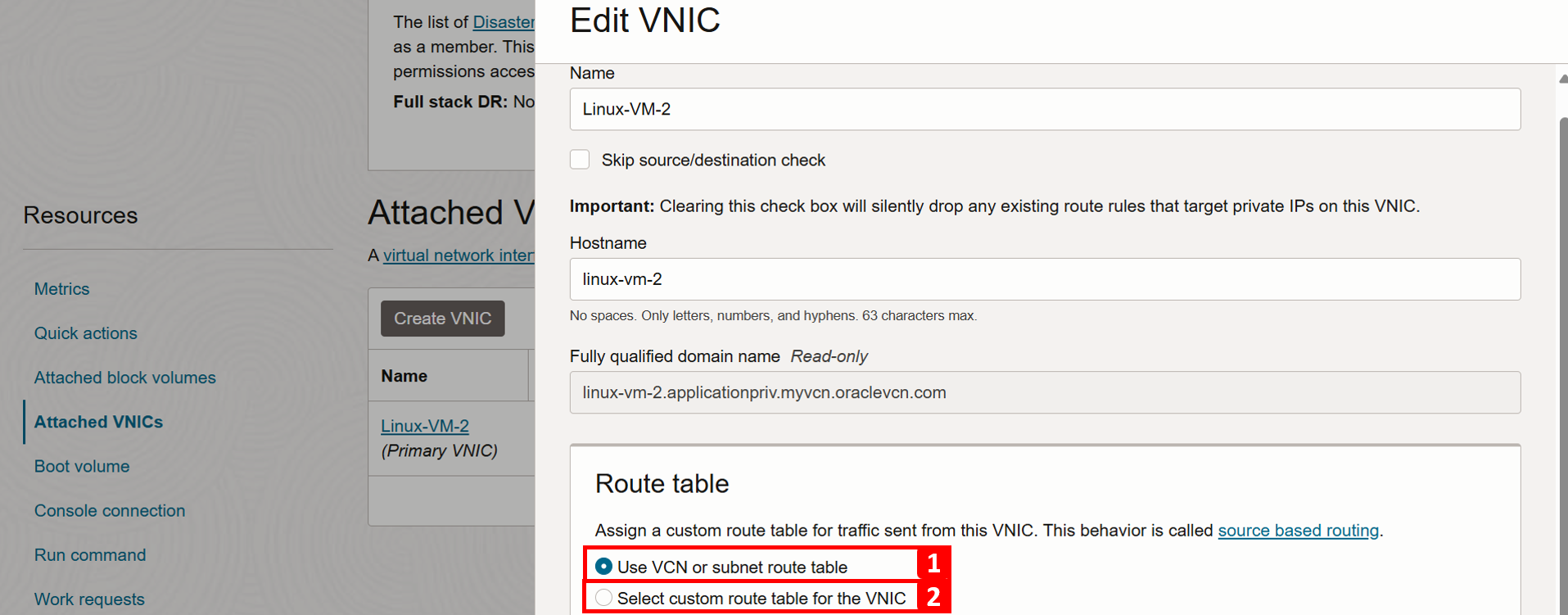

- Par défaut, chaque carte VNIC utilisera la table de routage associée au sous-réseau.

- Cliquez sur Sélectionner une table de routage personnalisée pour la carte VNIC.

- Dans la table de routage, sélectionnez Table de routage personnalisée 1.

- Notez que la table de routage par défaut ne sera pas prise en compte lors de la prise de décisions de routage une fois la configuration enregistrée ici.

- Cliquez sur enregistrer les modifications.

- Notez que par défaut, la carte VNIC de l'instance utilise la table de routage attachée au sous-réseau où réside la machine virtuelle. Dans ce tutoriel, il s'agit de

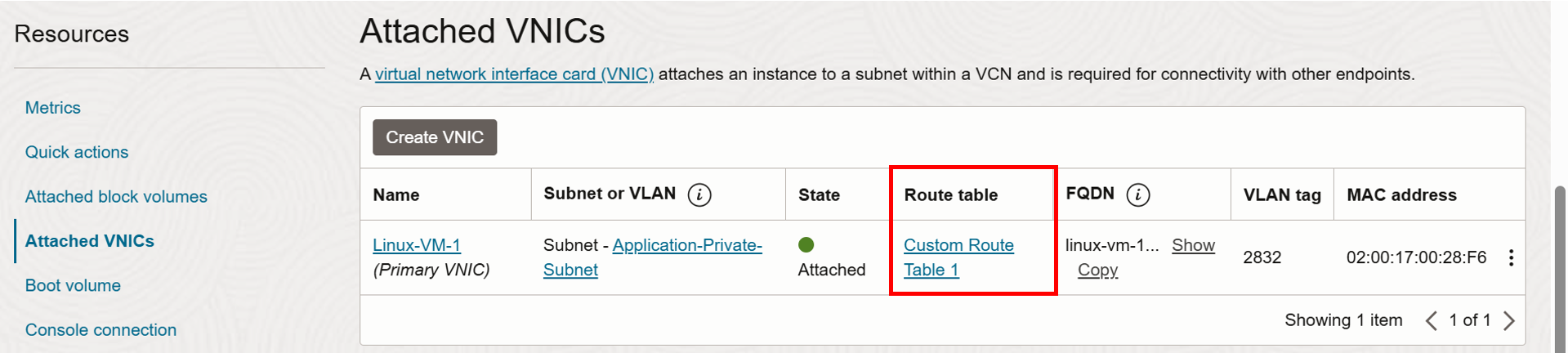

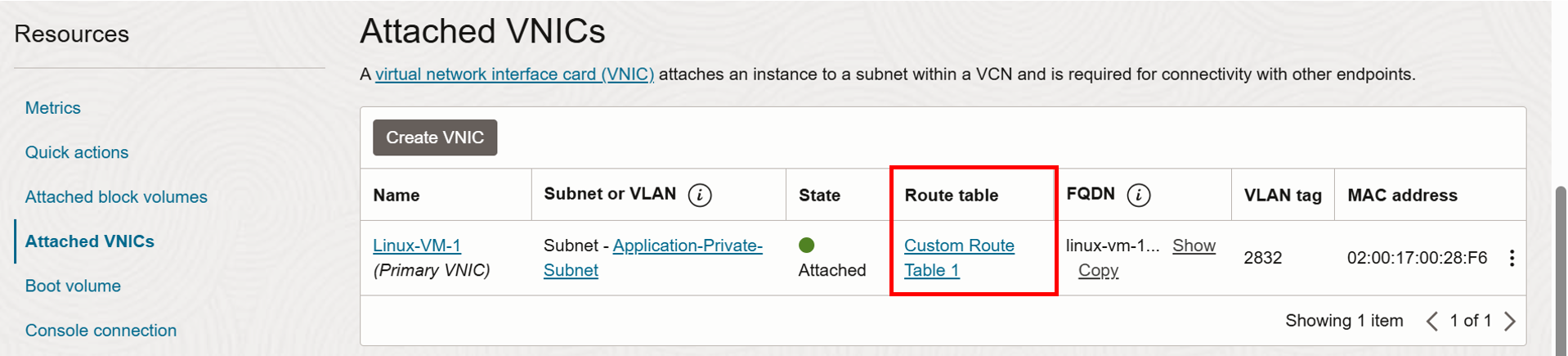

-

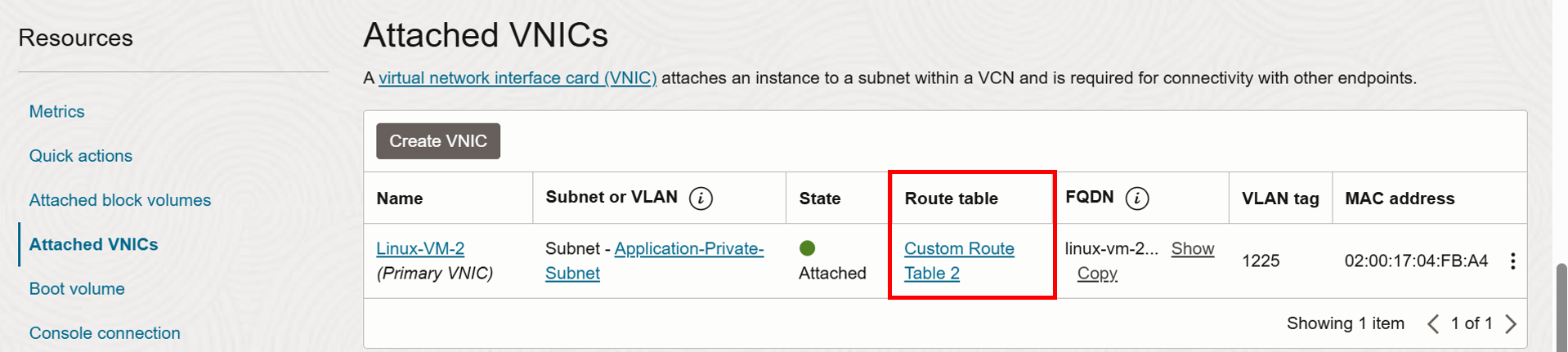

Custom Route Table 1est affecté à la carte VNIC principale deLinux-VM-1.

-

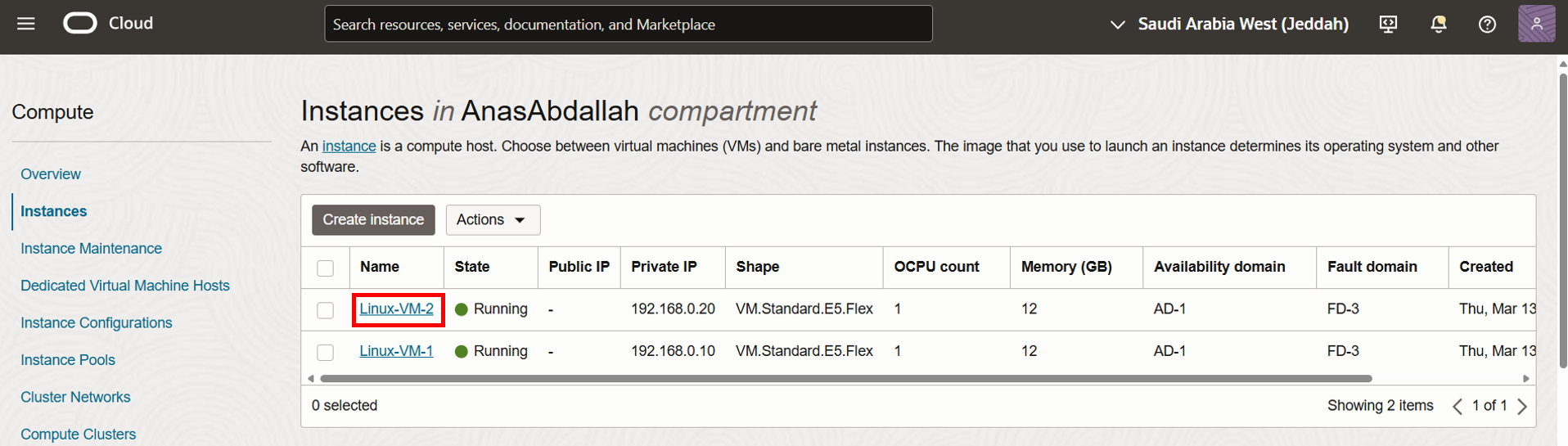

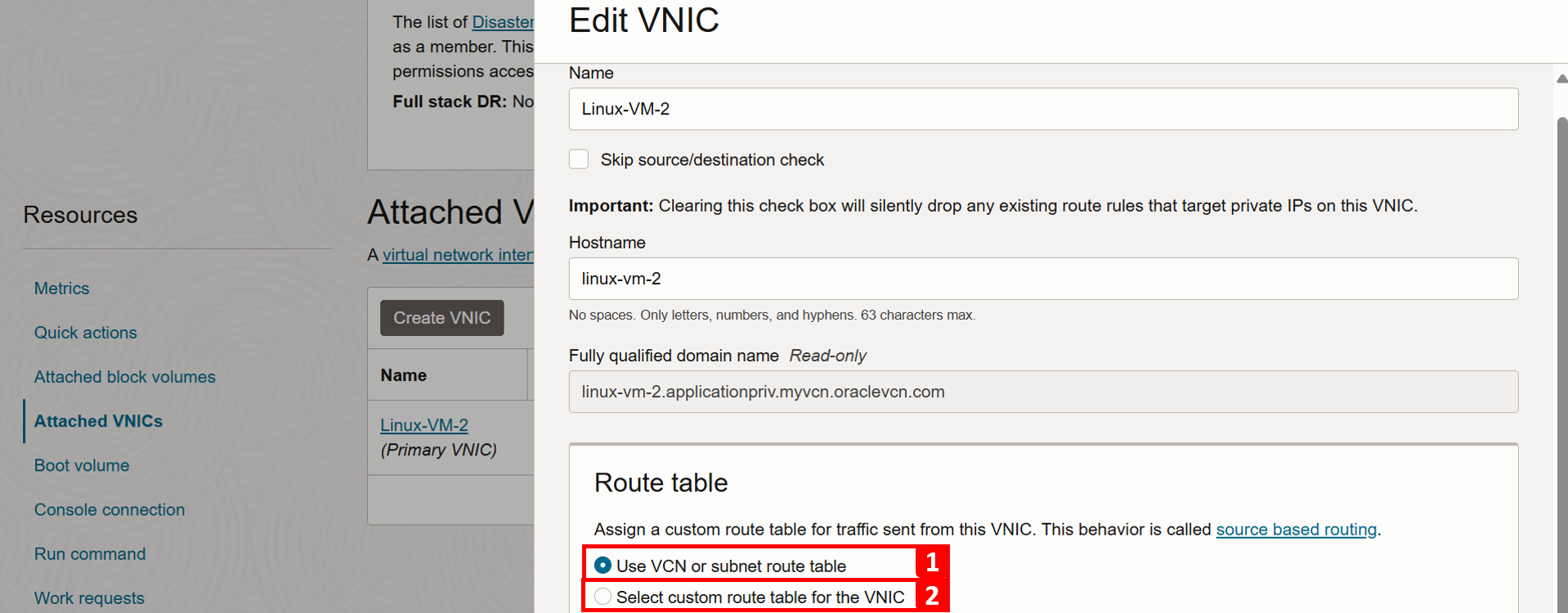

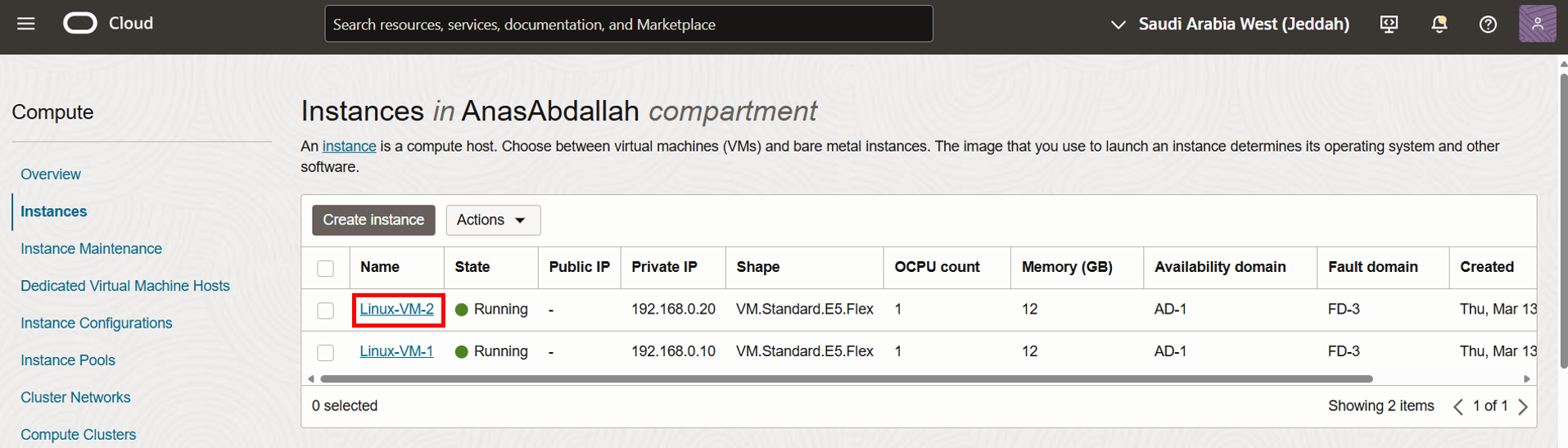

Désormais, affectez

Linux-VM-2.

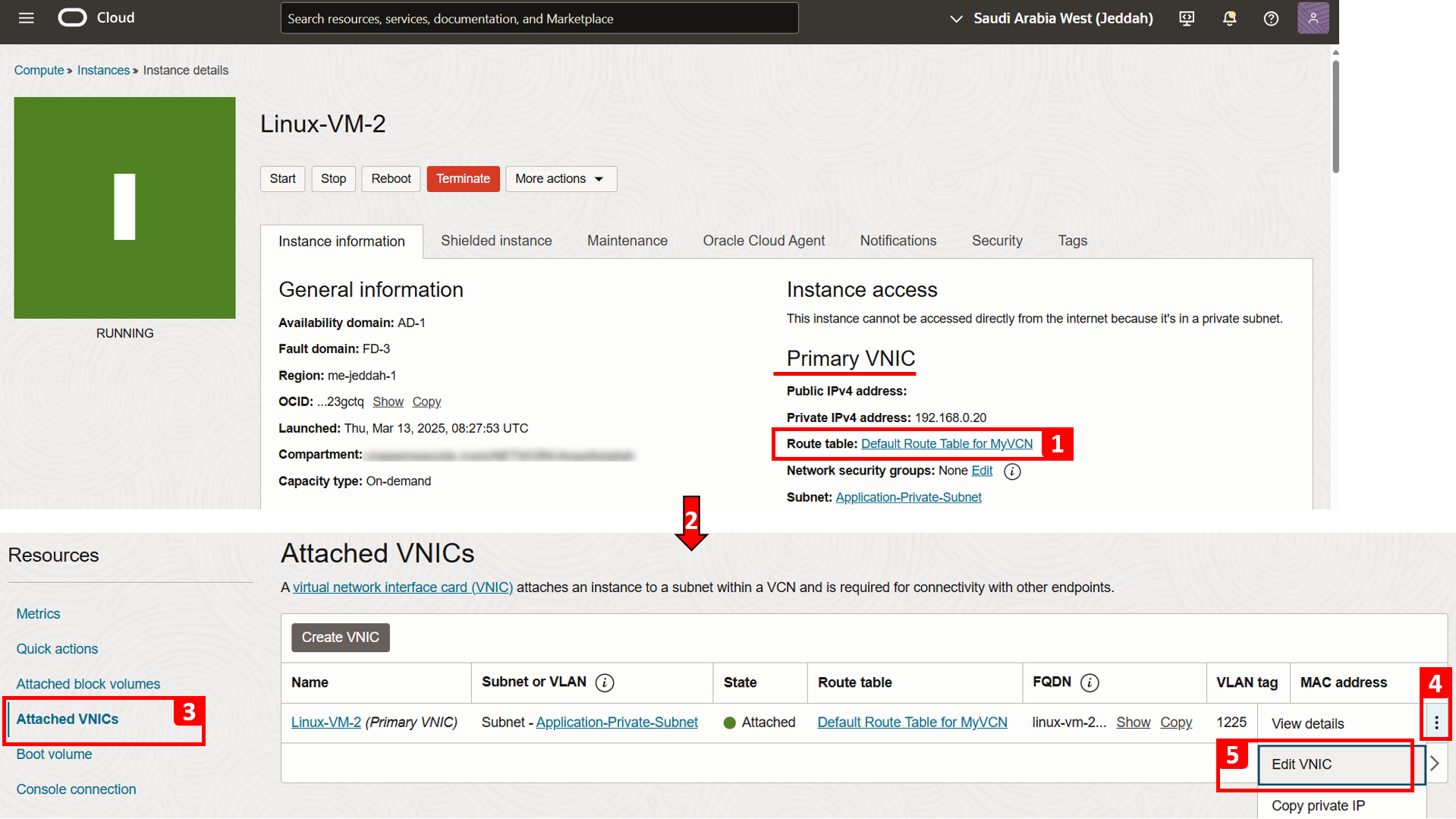

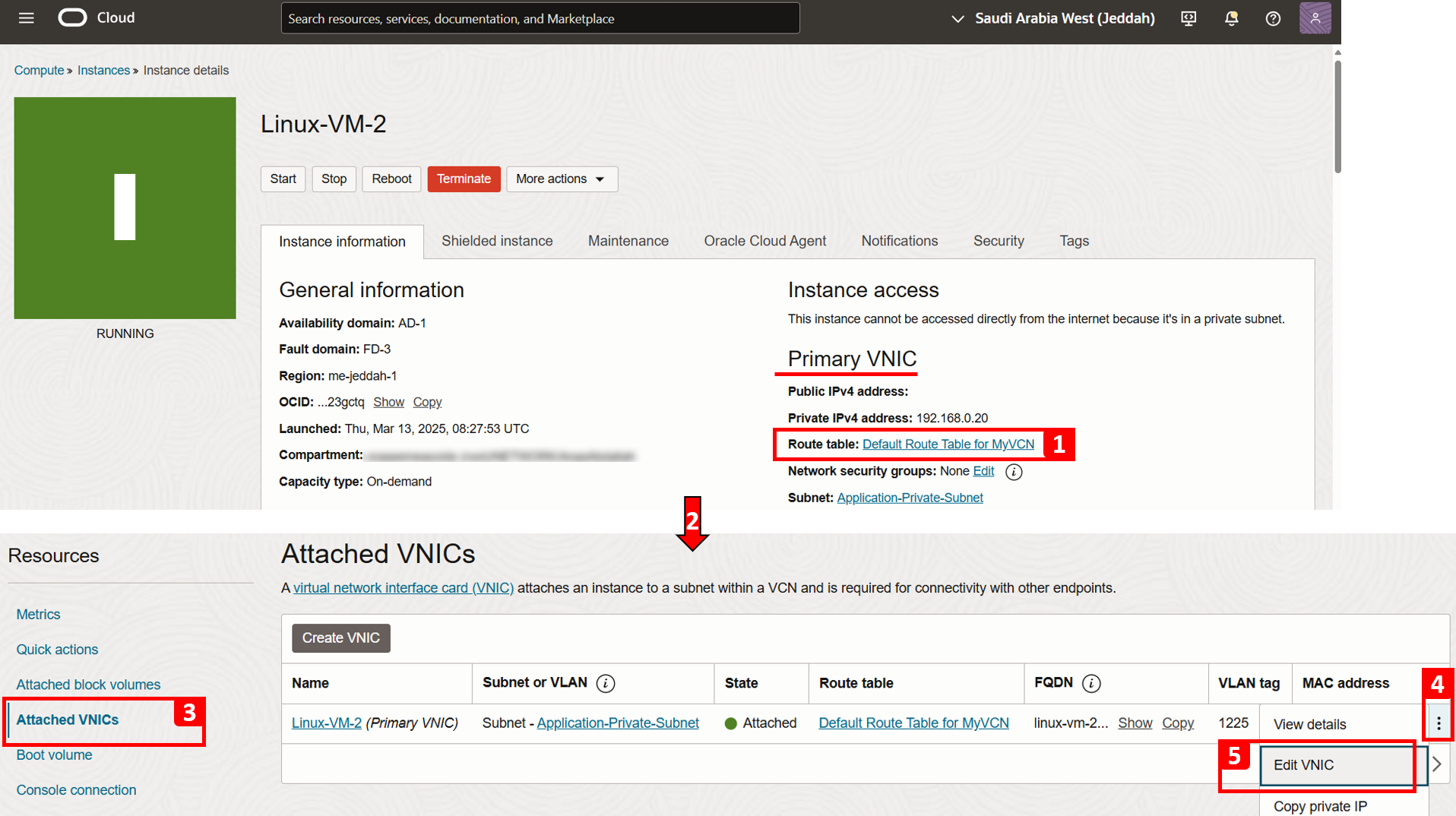

- Notez que par défaut, la carte VNIC d'instance utilisera la table de routage attachée au sous-réseau où réside la machine virtuelle. Dans ce tutoriel, il s'agit de

Default Route Table for MyVCN. Notre objectif ici est de modifier la table de routage ici en Routage par ressource, où l'instance (VNIC) aura sa propre table de routage. - Faire défiler vers le bas.

- Cliquez sur Cartes vNIC attachées.

- Cliquez sur les trois points à droite de la carte VNIC principale.

- Cliquez sur Modifier la carte VNIC.

- Par défaut, chaque carte VNIC utilisera la table de routage associée au sous-réseau.

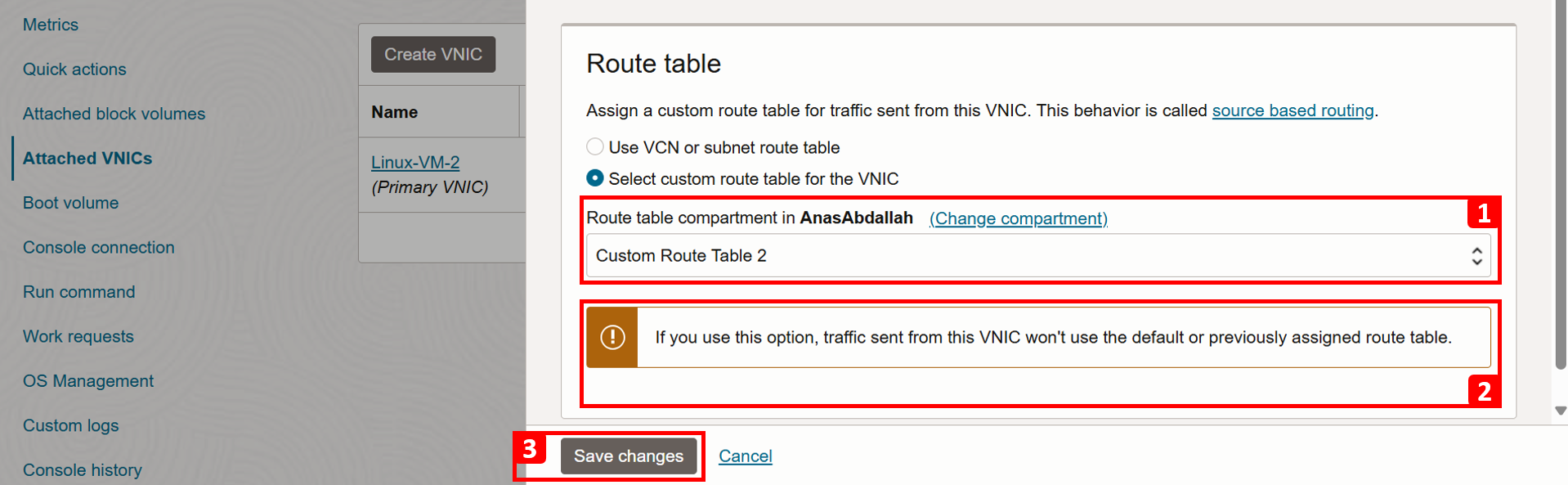

- Cliquez sur Sélectionner une table de routage personnalisée pour la carte VNIC.

- Dans la table de routage, sélectionnez Table de routage personnalisée 2.

- Notez que la table de routage par défaut ne sera pas prise en compte lors de la prise de décisions de routage une fois la configuration enregistrée ici.

- Cliquez sur enregistrer les modifications.

- Notez que par défaut, la carte VNIC d'instance utilisera la table de routage attachée au sous-réseau où réside la machine virtuelle. Dans ce tutoriel, il s'agit de

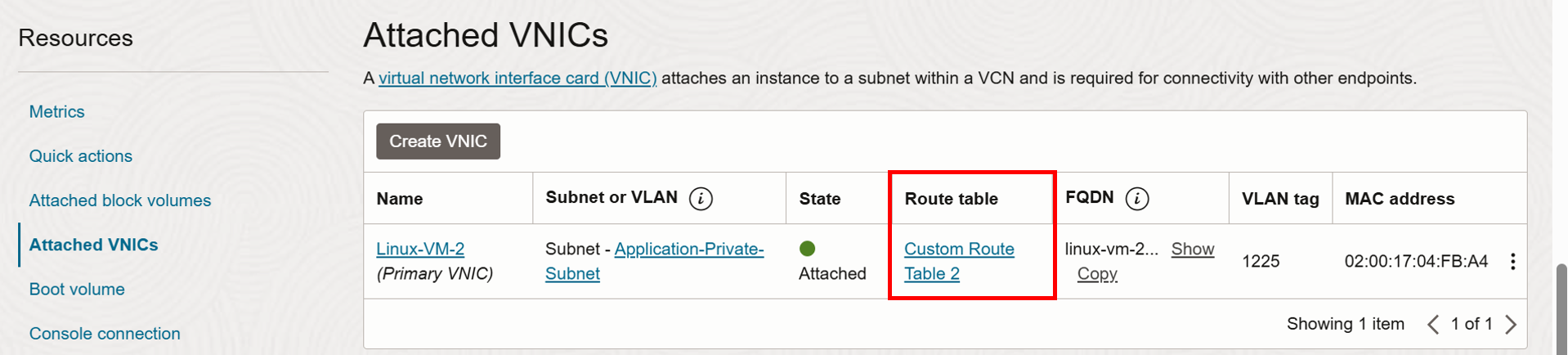

-

Custom Route Table 2est affecté à la carte VNIC principale deLinux-VM-2.

Tâche 4 : Tester et valider

-

Test 1 : Tester

Linux-VM-1pour accéder à Internet sans inspection de pare-feu-

Connectez-vous à

Linux-VM-1.Note : Nous avons utilisé le service d'hôte bastion OCI pour accéder à l'instance, car elle se trouve dans un sous-réseau privé. Vous pouvez utiliser n'importe quelle autre méthode, telle qu'une boîte à sauter traditionnelle (Windows, Linux), un RPV site à site ou d'autres alternatives.

-

Ping

8.8.8.8, qui est l'adresse IP publique du serveur DNS de Google. Selon la configuration que nous avons configurée, le trafic transitera directement par la passerelle NAT sans être inspecté par le pare-feu.

-

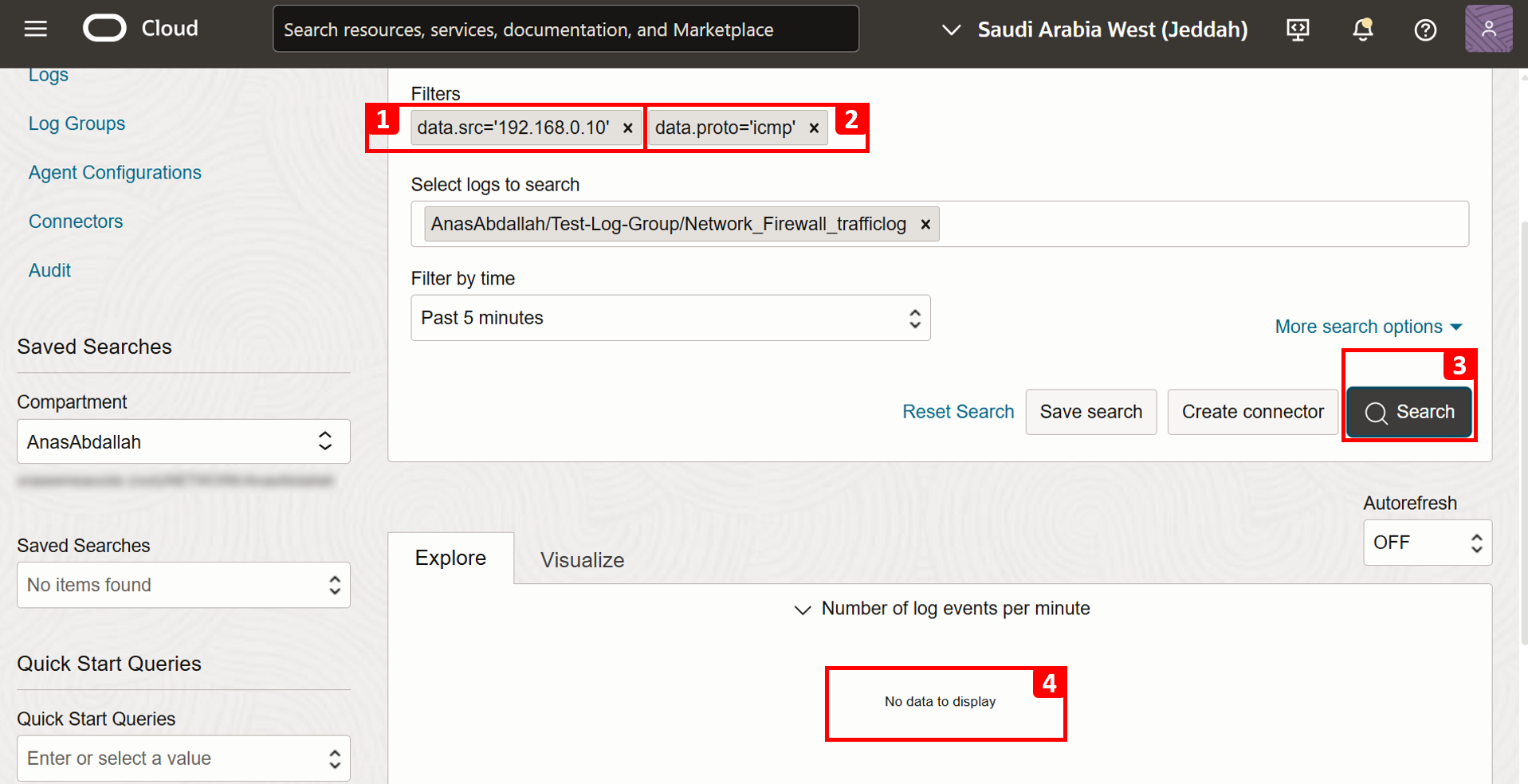

Allez à la page Détails du pare-feu de réseau.

- Cliquez sur Journaux.

- Cliquez sur le nom du journal.

-

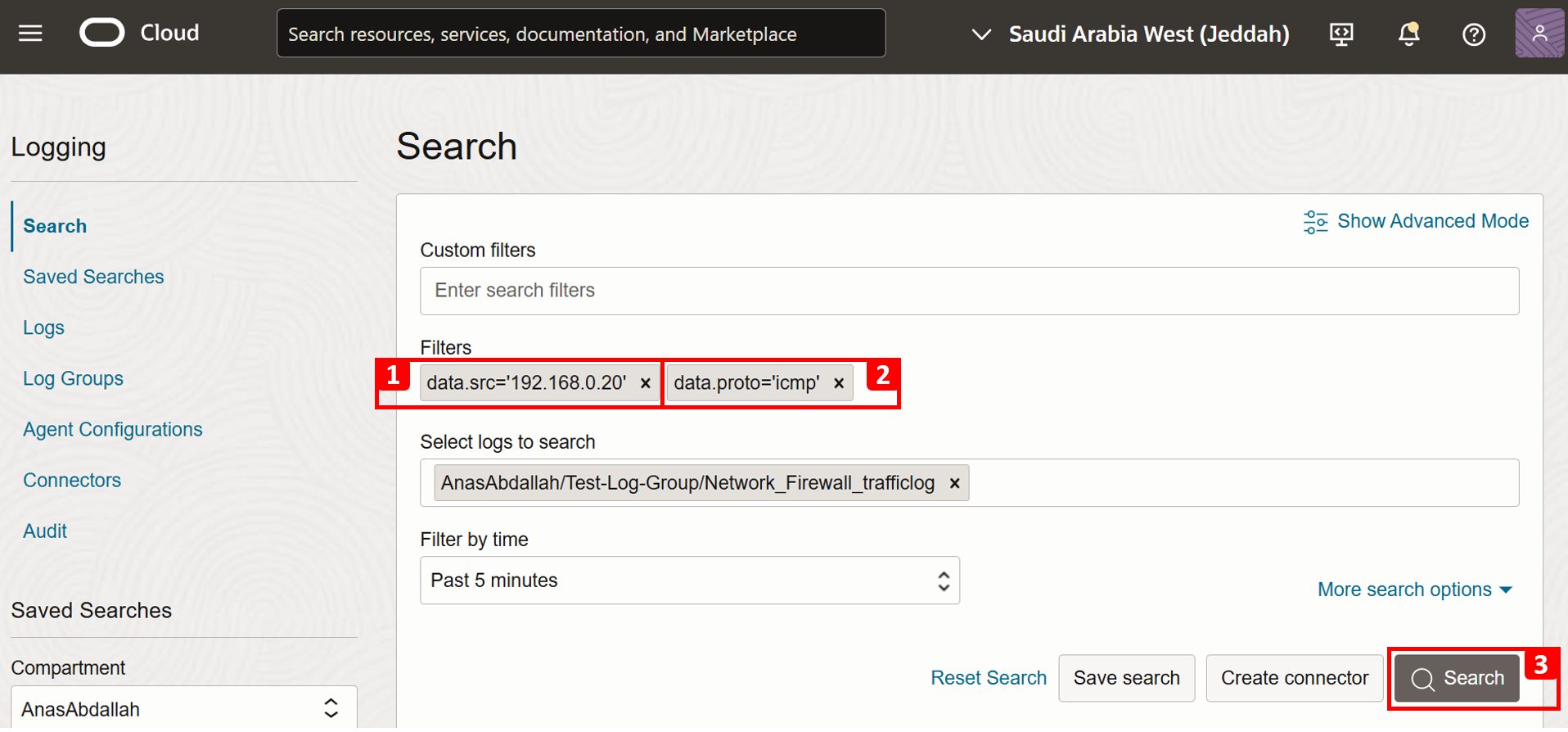

Configurez le filtre pour vérifier le trafic ping lors du test précédent.

- L'adresse IP de

Linux-VM-1est192.168.0.10. - Le protocole est

ICMP. - Cliquez sur Rechercher.

- Notez qu'il n'y a aucune indication du trafic provenant de

Linux-VM-1passant par le pare-feu, ce qui est le résultat attendu car nous avons configuré la table de routage personnalisée pour acheminer le trafic directement vers la passerelle NAT.

- L'adresse IP de

-

-

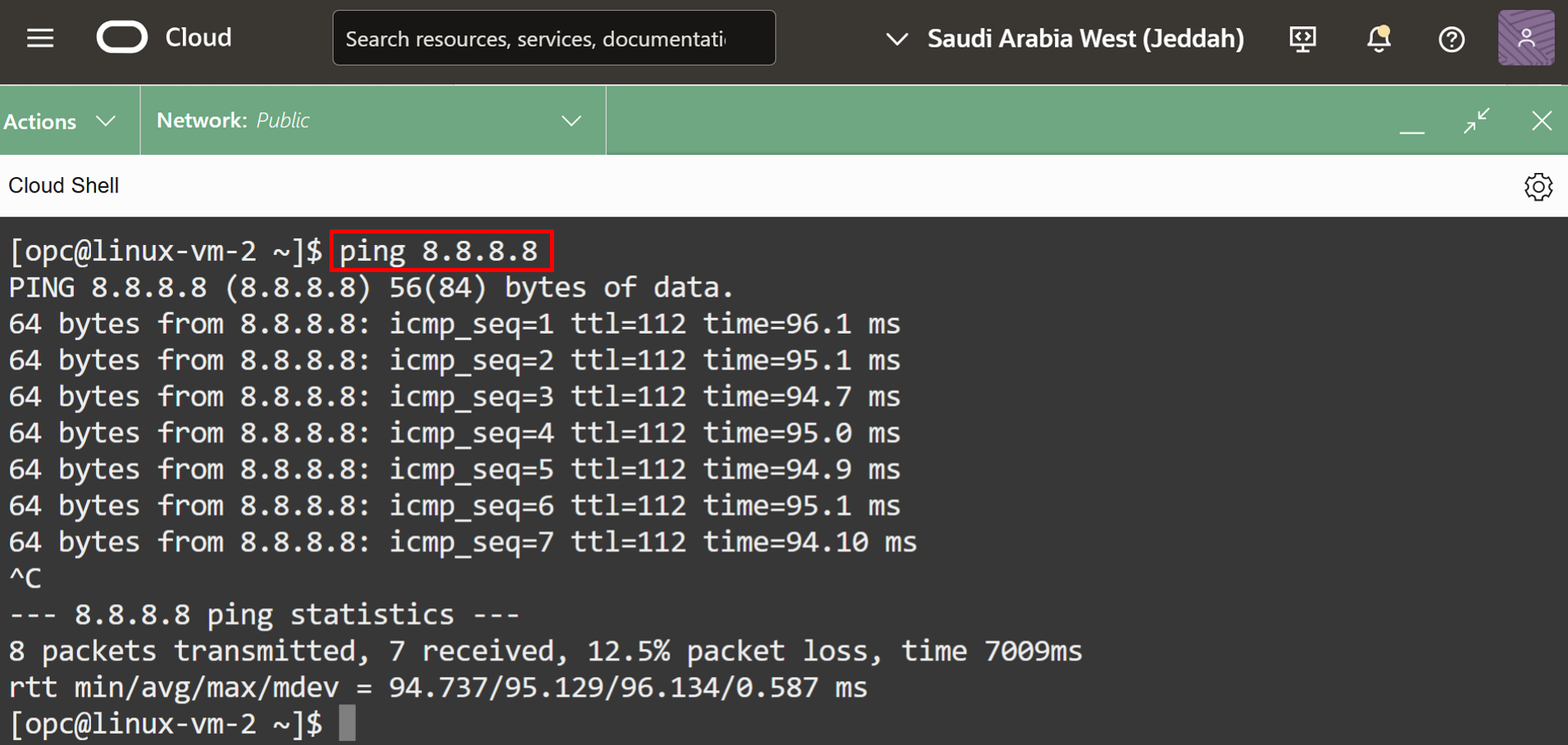

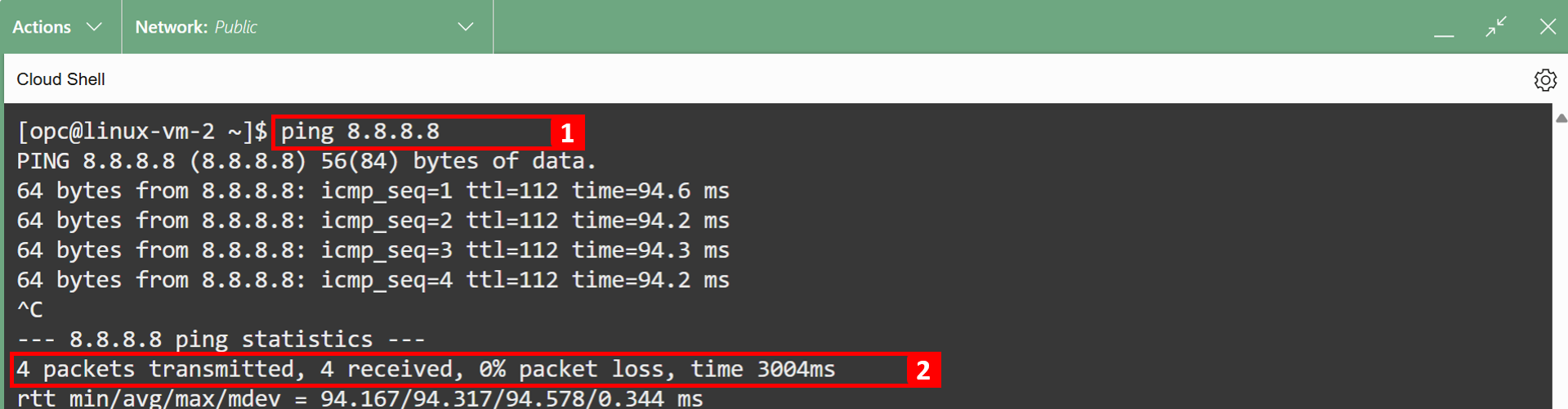

Test 2 : Tester

Linux-VM-2pour accéder à Internet avec inspection de pare-feu-

Connectez-vous à

Linux-VM-2.Note : Nous avons utilisé le service d'hôte bastion OCI pour accéder à l'instance, car elle se trouve dans un sous-réseau privé. Vous pouvez utiliser n'importe quelle autre méthode, telle qu'une boîte à sauter traditionnelle (Windows, Linux), un RPV site à site ou d'autres alternatives.

-

Ping

8.8.8.8, qui est l'adresse IP publique du serveur DNS de Google. Selon la configuration que nous avons configurée, le trafic passera par la passerelle NAT après avoir été inspecté par le pare-feu.

-

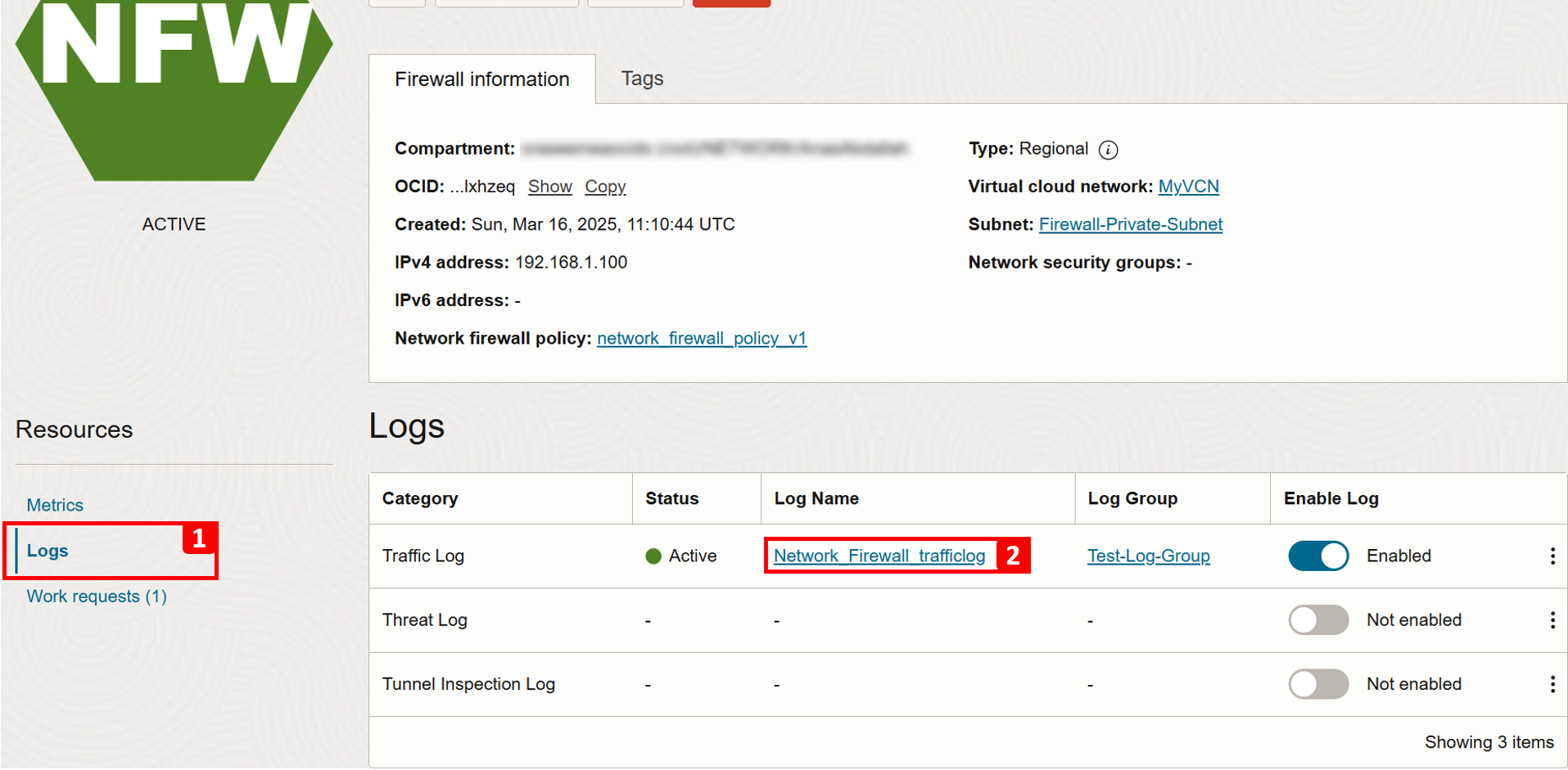

Allez à la page Détails du pare-feu de réseau.

- Cliquez sur Journaux.

- Cliquez sur le nom du journal.

-

Configurez le filtre pour vérifier le trafic ping lors du test précédent.

- L'adresse IP de

Linux-VM-2est192.168.0.20. - Le protocole est

ICMP. - Cliquez sur Rechercher.

- L'adresse IP de

-

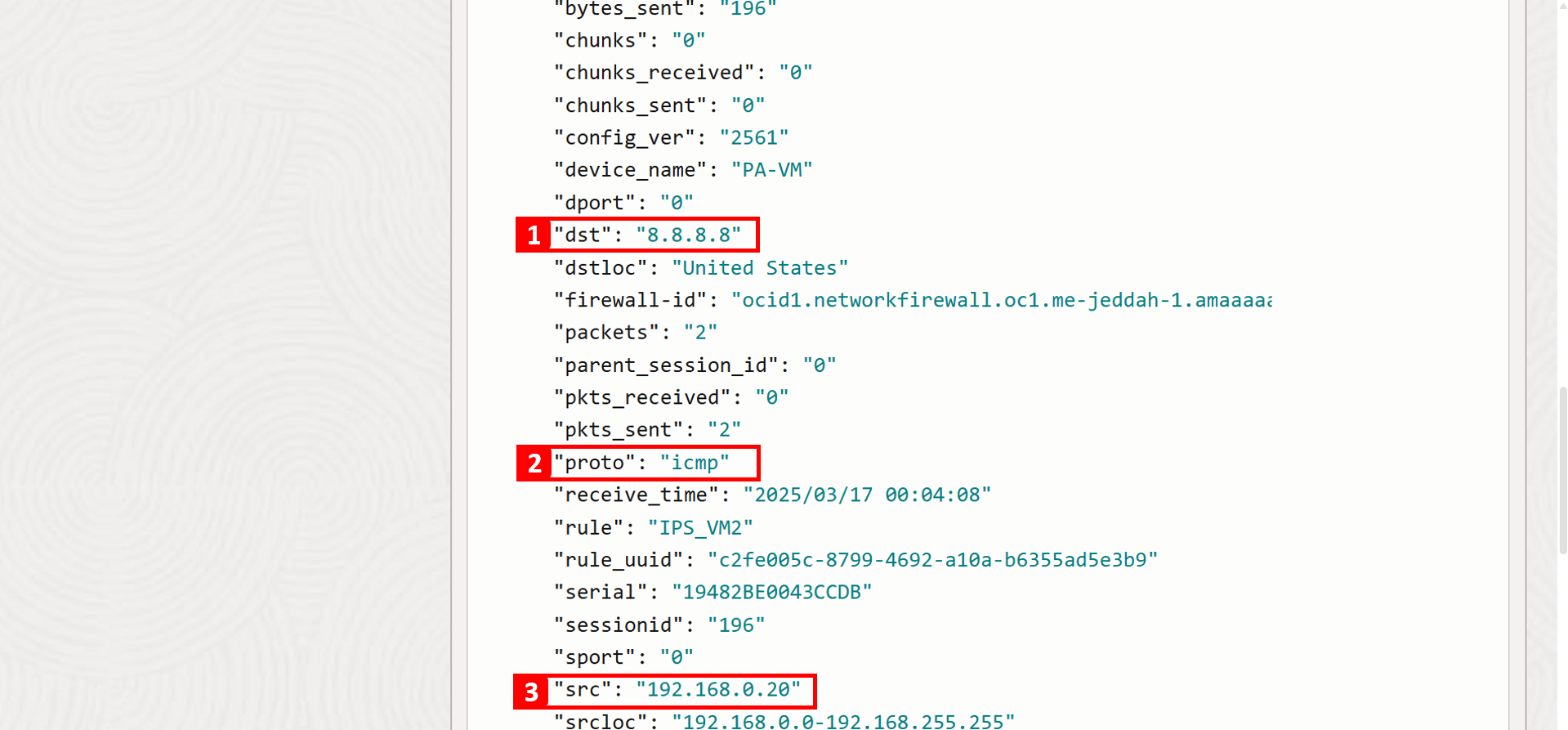

Vous pouvez voir à partir des journaux que le trafic vers Internet a traversé le pare-feu.

- L'adresse IP de destination est

8.8.8.8. - Le protocole est

ICMP. - L'adresse IP source est

192.168.0.20.

- L'adresse IP de destination est

Cela montre comment nous avons réussi à donner à chaque machine virtuelle une configuration de routage différente avec le routage par ressource, même si elles se trouvent dans le même sous-réseau, ce qui nous a permis de contrôler de manière précise le flux de trafic et d'optimiser la gestion du réseau.

-

Exemple 2 : Trafic Internet distinct d'Oracle Services Network uniquement

Exemples d'objectifs :

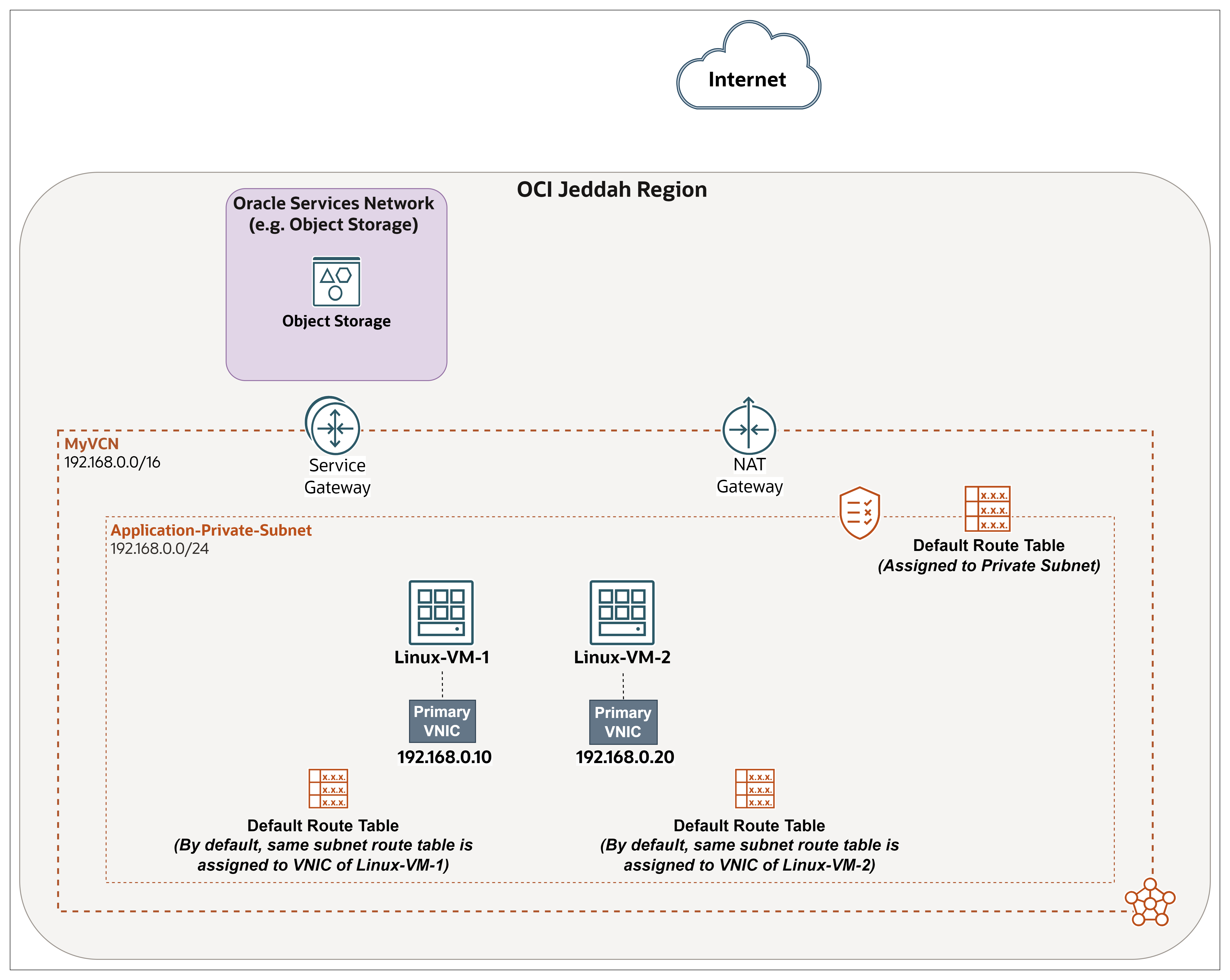

Dans cet exemple, nous allons démontrer comment deux ressources d'un même sous-réseau peuvent être configurées avec des routes différentes, dirigeant le trafic vers le réseau de services Oracle et Internet au moyen de passerelles distinctes. Linux-VM-1 nécessite l'accès uniquement au réseau des services Oracle, en particulier au service de stockage d'objets pour OCI, sans routage par l'Internet public, limité au centre de données Oracle Jeddah, tandis que Linux-VM-2 nécessite un accès Internet sortant, ce qui signifie l'accès à toute adresse IP publique, y compris celles du réseau des services Oracle. Sans le routage par ressource, vous devrez placer chaque instance dans un sous-réseau différent afin d'obtenir ce scénario.

Exemples de préalables :

Configurer certains composants essentiels pour s'aligner sur cette conception. Il s'agit essentiellement de deux instances de calcul dans un sous-réseau privé.

-

Créez un réseau en nuage virtuel (par exemple,

MyVCN(192.168.0.0/16)). Pour plus d'informations, voir Création d'un VCN. -

Créer un sous-réseau privé. Pour plus d'informations, voir Création d'un sous-réseau.

Application-Private-Subnet(192.168.0.0/24). Dans ce tutoriel, nous affectons au sous-réseau la table de routage et la liste de sécurité par défaut.

-

Créez une passerelle NAT dans un VCN. Une passerelle NAT permet aux ressources en nuage sans adresses IP publiques d'accéder à Internet, fournissant uniquement une connectivité sortante sans exposer ces ressources aux connexions Internet entrantes. Pour plus d'informations, voir Création d'une passerelle NAT.

-

Créez une passerelle de service dans un réseau VCN. Une passerelle de service permet à votre VCN d'accéder de manière privée à des services Oracle spécifiques sans exposer les données sur l'Internet public. Aucune passerelle Internet ou NAT n'est requise pour accéder à ces services. Pour plus d'informations, voir Création d'une passerelle de service.

-

Créez deux instances de calcul

Linux-VM-1etLinux-VM-2. Pour plus d'informations, voir Tâche 2 : Provisionner une instance de calcul OCI. Prenez en considération les points suivants :- Nom de chaque instance.

- Utilisez Oracle Linux comme système d'exploitation.

- Placez les deux instances dans le même sous-réseau que celui que vous avez créé précédemment et affectez les adresses IP manuellement conformément à la conception.

- Activer le plugiciel d'hôte bastion OCI.

-

Créez un service d'hôte bastion OCI et une session. Vous en aurez besoin pour accéder en toute sécurité aux instances, car elles résident dans un sous-réseau privé, puis effectuez un test à la fin de la configuration. Tenez compte des différences telles que le réseau cible et l'instance en fonction des composants que vous avez créés pour ce tutoriel. Pour plus d'informations, voir Tâche 6.1 : Accéder à l'instance de calcul FE-VM à l'aide de l'hôte bastion et du test.

Tâche 1 : Créer des tables de routage personnalisées

-

Allez à la console OCI.

- Naviguez jusqu'au VCN.

- Faire défiler vers le bas.

- Cliquez sur Tables de routage.

- Notez qu'une table de routage par défaut est créée automatiquement avec le VCN. Cette table est affectée à

Application-Private-Subnetet toutes les machines virtuelles du sous-réseau l'utiliseront.

-

Toutefois, pour ce tutoriel, nous allons créer des tables de routage personnalisées et affecter chacune d'entre elles à la carte VNIC de sa machine virtuelle respective. Cette méthode offre un contrôle plus granulaire du routage, évitant ainsi la dépendance à l'égard de la table de routage du sous-réseau. Cliquez sur Créer une table de routage.

-

Créez une première table (

Custom Route Table 1), qui sera affectée àLinux-VM-1pour acheminer le trafic au moyen de la passerelle de service, ce qui permet la connectivité au réseau de services Oracle, spécifiquement pour accéder au service de stockage d'objets OCI.- Entrez le nom de la table de routage.

- Cliquez sur Règle de routage +Another.

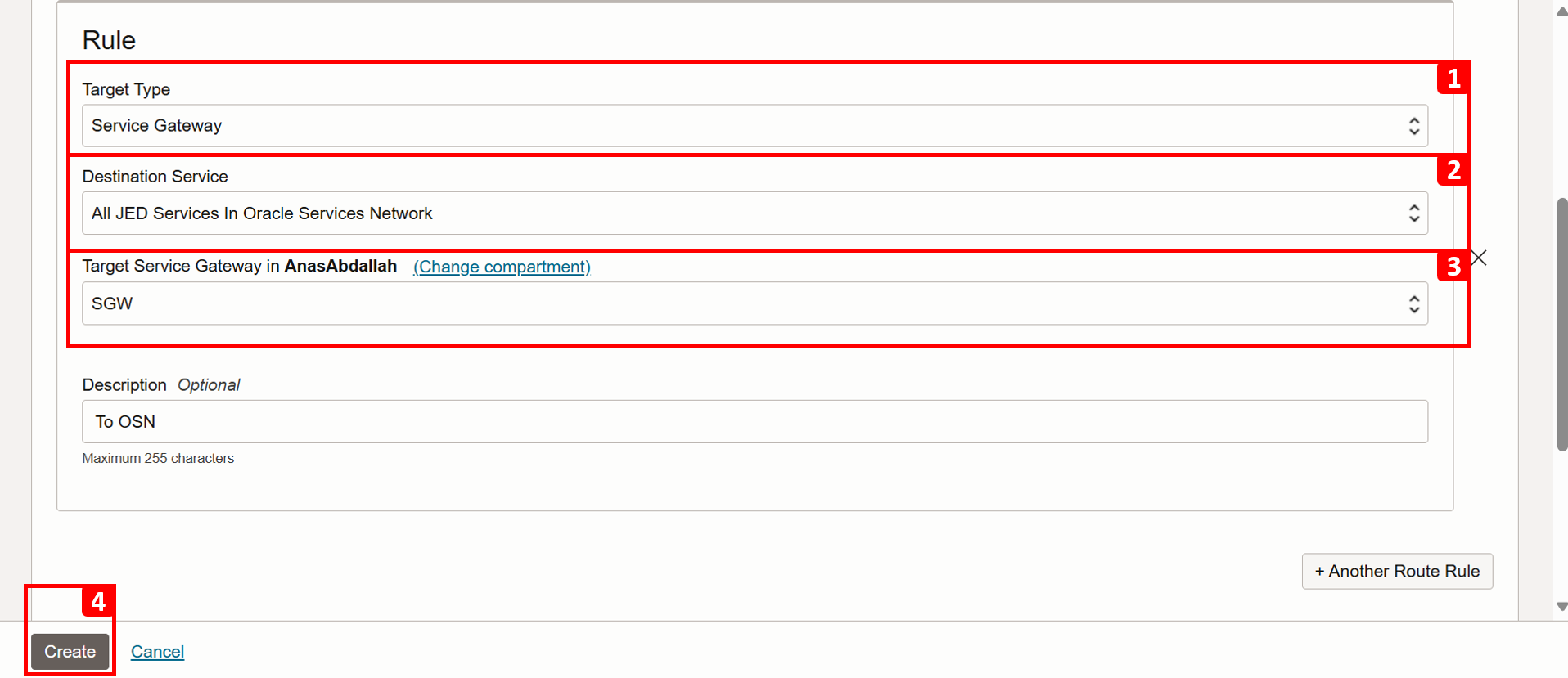

-

Dans Règle, entrez les informations suivantes.

- Dans Type de cible, sélectionnez Passerelle de service.

- Dans Bloc CIDR de destination, sélectionnez Tous les services JED dans Oracle Services Network. Cela garantit l'accès à tous les services Oracle, y compris le service de stockage d'objets pour OCI, que nous testerons à la fin. En outre, si vous utilisez l'hôte bastion OCI pour vous connecter aux machines virtuelles, vous devez sélectionner l'option tous les services que nous avons mentionnée au lieu de la limiter au service de stockage d'objets OCI.

- Dans Passerelle de service cible, sélectionnez la passerelle de service créée dans Préalables.

- Cliquez sur Créer.

-

Custom Route Table 1a été créé.

-

Pour créer la deuxième table (

Custom Route Table 2), cliquez sur Créer une table de routage.

-

Custom Route Table 2sera affecté àLinux-VM-2afin d'acheminer le trafic au moyen de la passerelle NAT, ce qui permet une connectivité unidirectionnelle à Internet, y compris le point d'extrémité du service de stockage d'objets pour OCI.- Entrez le nom de la table de routage.

- Cliquez sur Règle de routage +Another.

-

Dans Règle, entrez les informations suivantes.

- Dans Type de cible, sélectionnez Passerelle NAT.

- Dans Bloc CIDR de destination, entrez

0.0.0.0/0. - Dans Passerelle NAT cible, sélectionnez la passerelle NAT créée dans les préalables.

- Cliquez sur Créer.

-

Custom Route Table 2a été créé.

Tâche 2 : Affecter des tables de routage personnalisées aux cartes vNIC

-

Commençons par

Linux-VM-1.

- Notez que par défaut, la carte VNIC de l'instance utilise la table de routage attachée au sous-réseau où réside la machine virtuelle. Dans ce tutoriel, il s'agit de

Default Route Table for MyVCN. Notre objectif ici est de modifier la table de routage en Routage par ressource, où l'instance (VNIC) aura sa propre table de routage. - Faire défiler vers le bas.

- Cliquez sur Cartes vNIC attachées.

- Cliquez sur les trois points à droite de la carte VNIC principale.

- Cliquez sur Modifier la carte VNIC.

- Par défaut, chaque carte VNIC utilisera la table de routage associée au sous-réseau.

- Cliquez sur Sélectionner une table de routage personnalisée pour la carte VNIC.

- Dans Table de routage, sélectionnez

Custom Route Table 1. - Notez que la table de routage par défaut ne sera pas prise en compte lors de la prise de décisions de routage une fois la configuration enregistrée ici.

- Cliquez sur enregistrer les modifications.

- Notez que par défaut, la carte VNIC de l'instance utilise la table de routage attachée au sous-réseau où réside la machine virtuelle. Dans ce tutoriel, il s'agit de

-

Custom Route Table 1est affecté à la carte VNIC principale deLinux-VM-1.

-

Désormais, affectez

Linux-VM-2.

- Notez que par défaut, la carte VNIC de l'instance utilise la table de routage attachée au sous-réseau où réside la machine virtuelle. Dans ce tutoriel, il s'agit de

Default Route Table for MyVCN. Notre objectif ici est de modifier la table de routage en Routage par ressource, où l'instance (VNIC) aura sa propre table de routage. - Faire défiler vers le bas.

- Cliquez sur Cartes vNIC attachées.

- Cliquez sur les trois points à droite de la carte VNIC principale.

- Cliquez sur Modifier la carte VNIC.

- Par défaut, chaque carte VNIC utilisera la table de routage associée au sous-réseau.

- Cliquez sur Sélectionner une table de routage personnalisée pour la carte VNIC.

- Dans Table de routage, sélectionnez

Custom Route Table 2. - Notez que la table de routage par défaut ne sera pas prise en compte lors de la prise de décisions de routage une fois la configuration enregistrée ici.

- Cliquez sur enregistrer les modifications.

- Notez que par défaut, la carte VNIC de l'instance utilise la table de routage attachée au sous-réseau où réside la machine virtuelle. Dans ce tutoriel, il s'agit de

-

Custom Route Table 2est affecté à la carte VNIC principale deLinux-VM-2.

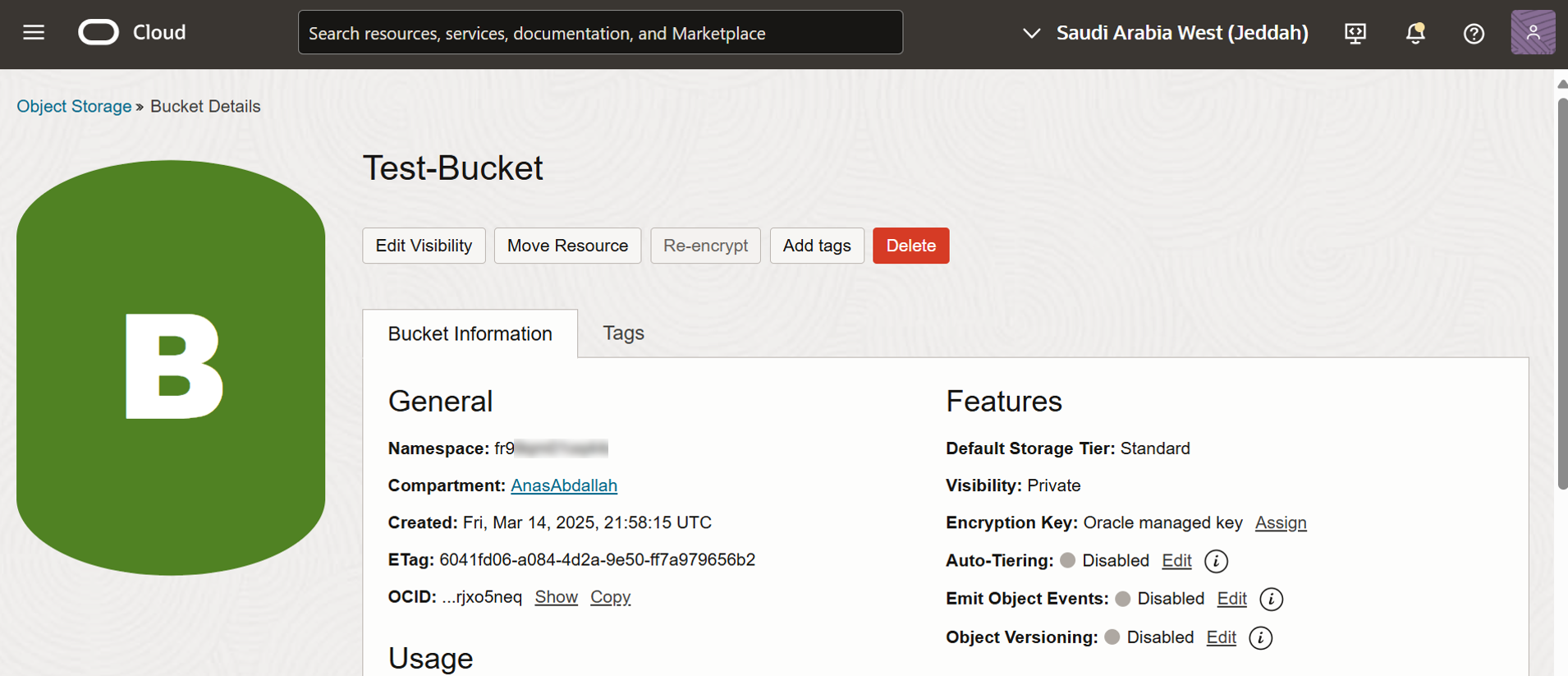

Tâche 3 : Créer un seau de stockage d'objets OCI

Un seau de stockage d'objets OCI est un conteneur logique utilisé pour stocker et organiser des objets (fichiers et données) dans OCI.

-

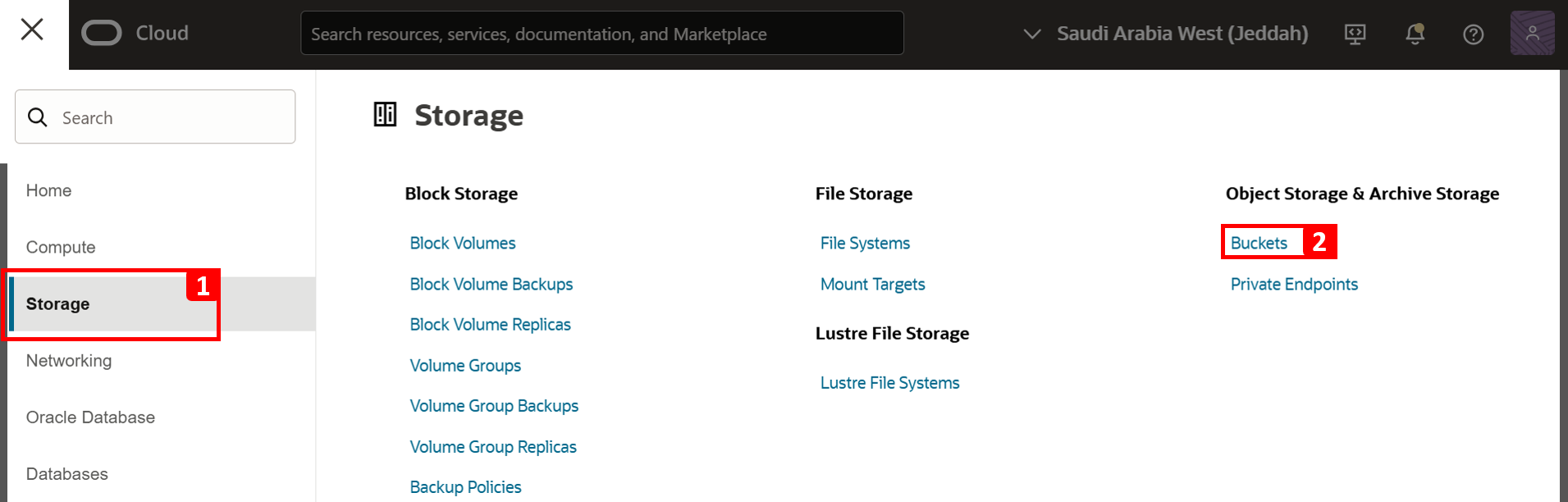

Allez à la console OCI, cliquez sur le menu hamburger (≡) dans le coin supérieur gauche.

- Cliquez sur Service de stockage.

- Cliquez sur Seaux.

-

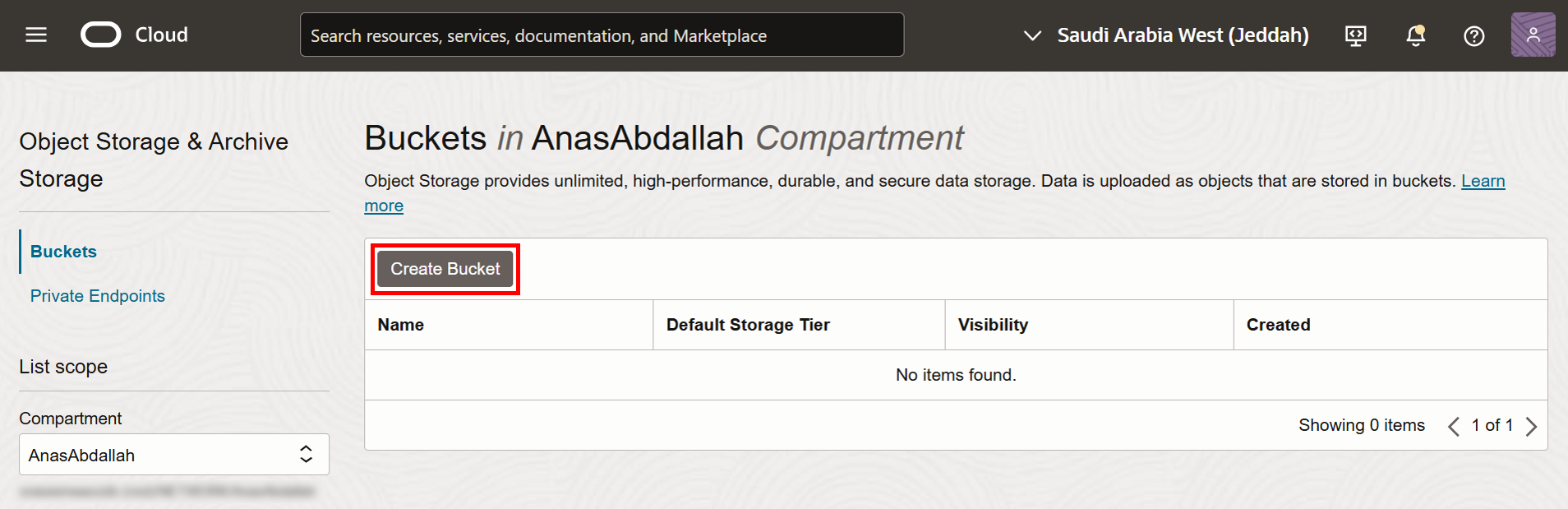

Cliquez sur Créer un seau.

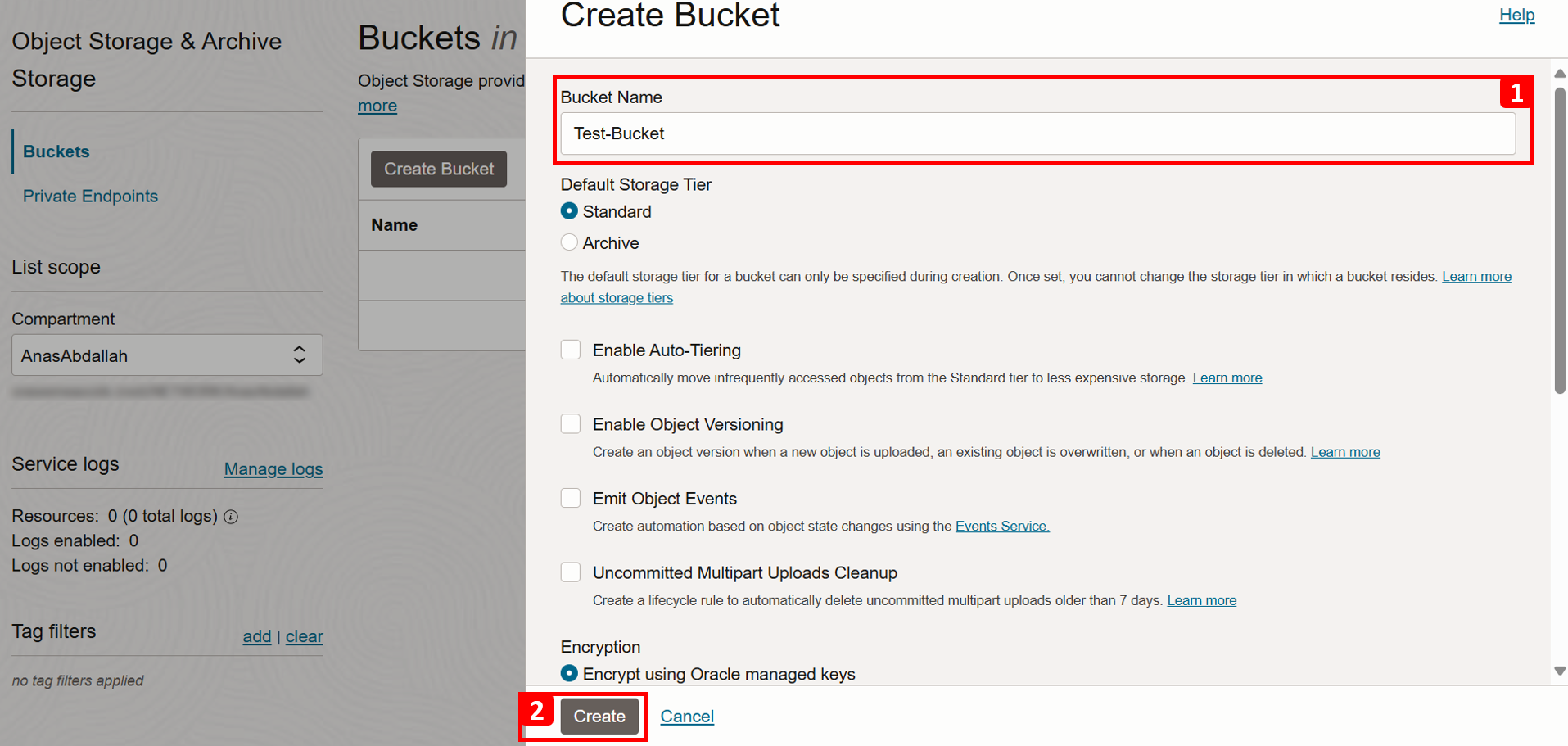

- Entrer le nom du seau.

- Cliquez sur Créer.

-

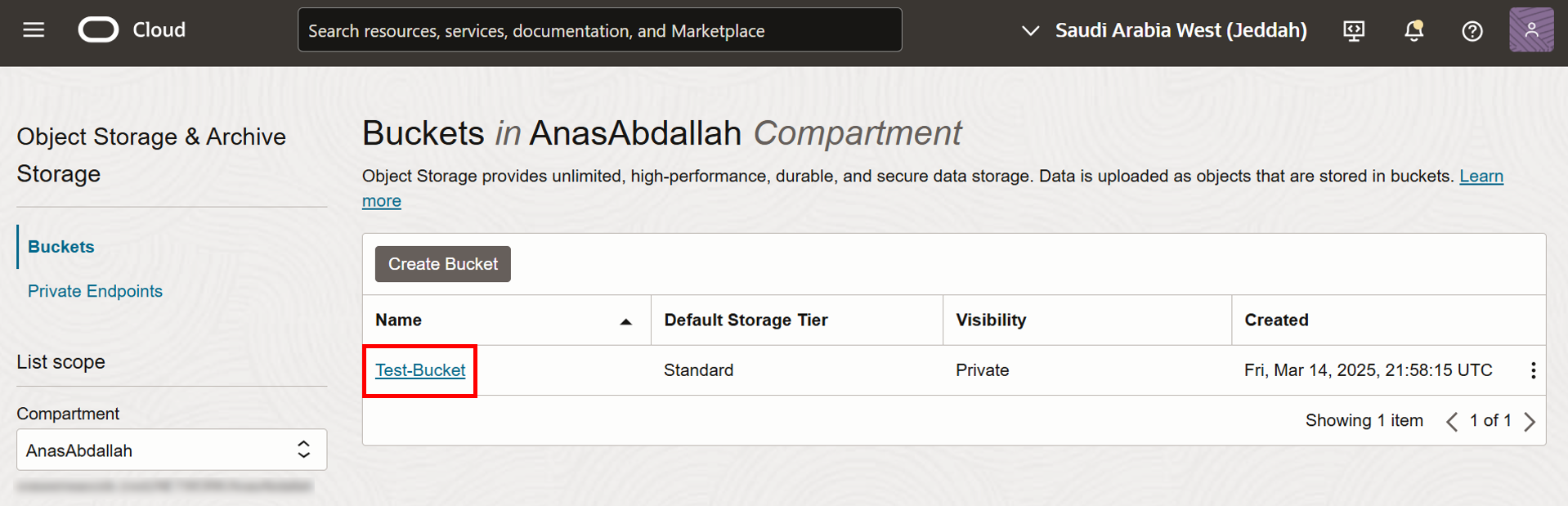

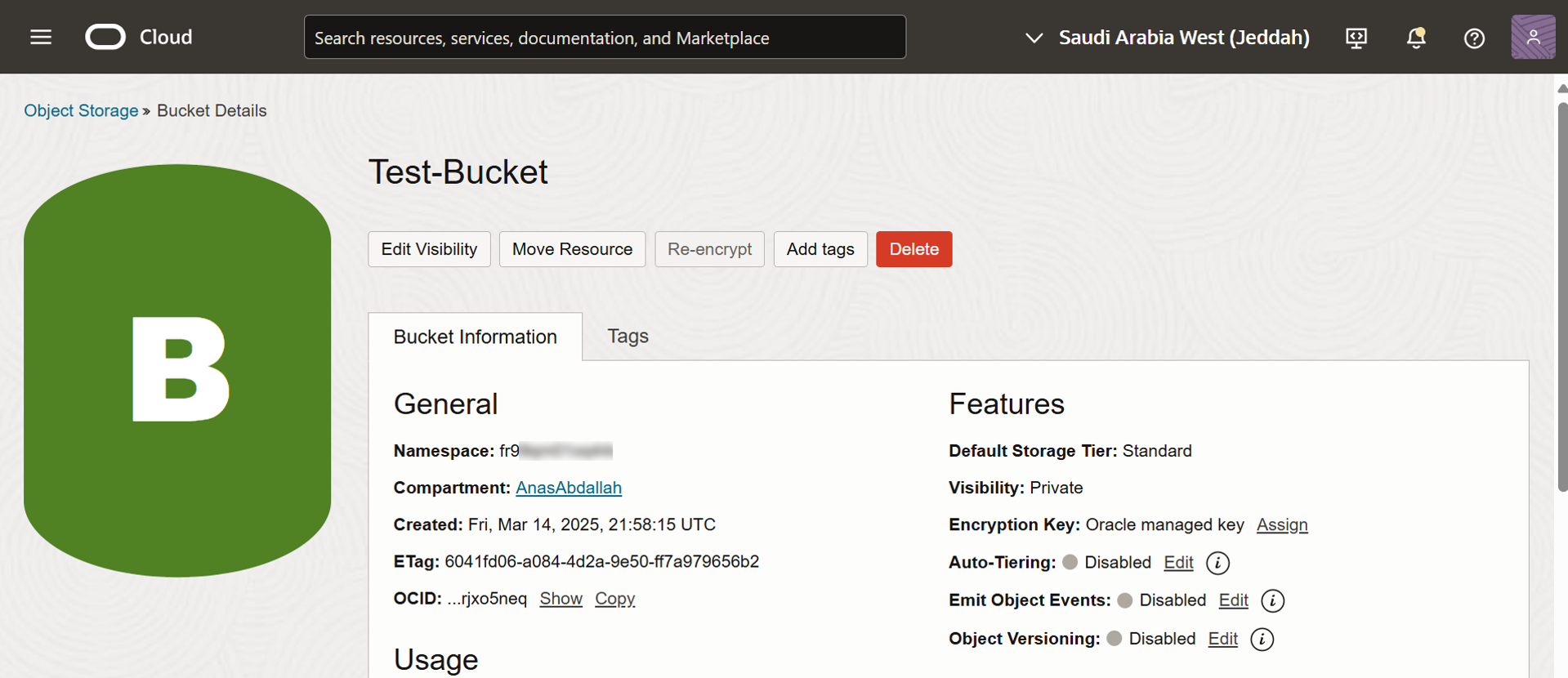

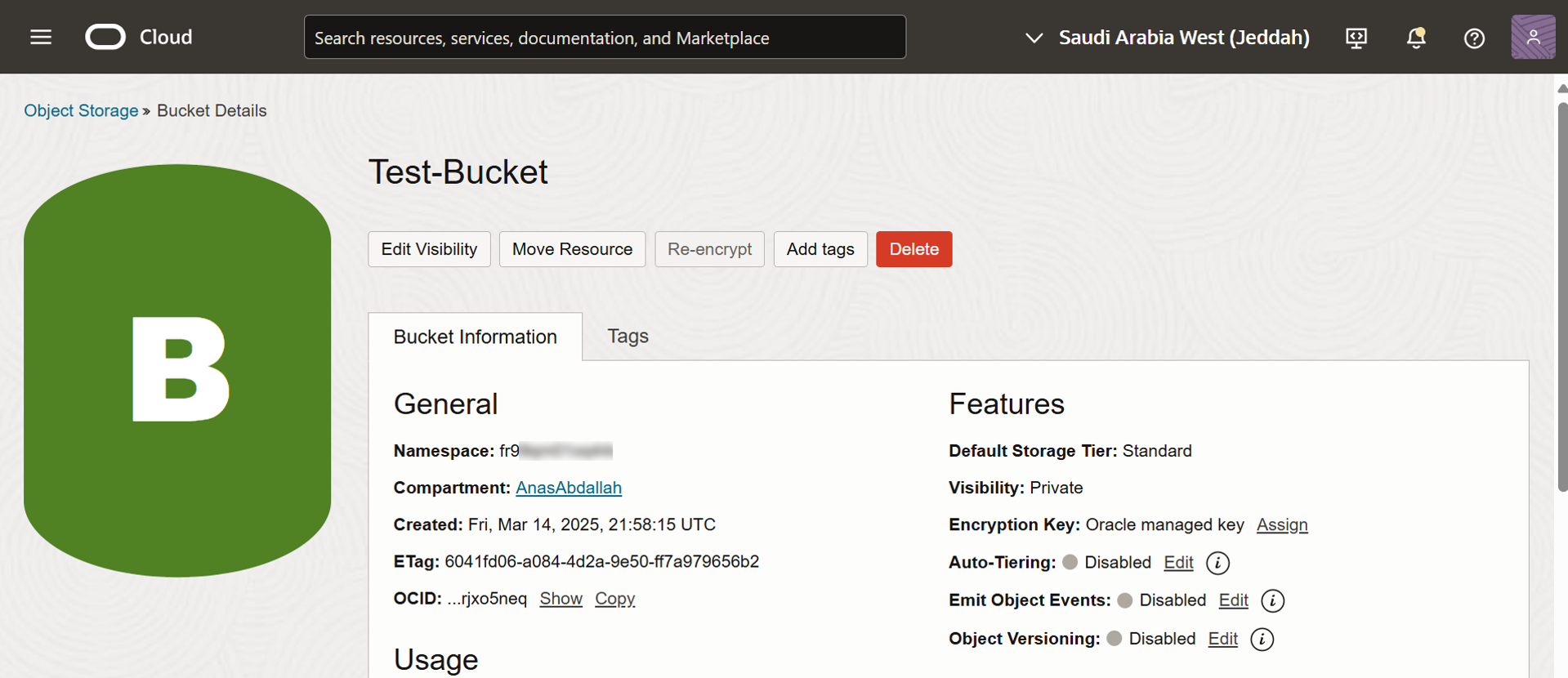

Le seau

Test-Bucketa été créé. Maintenant, cliquez sur le seau.

-

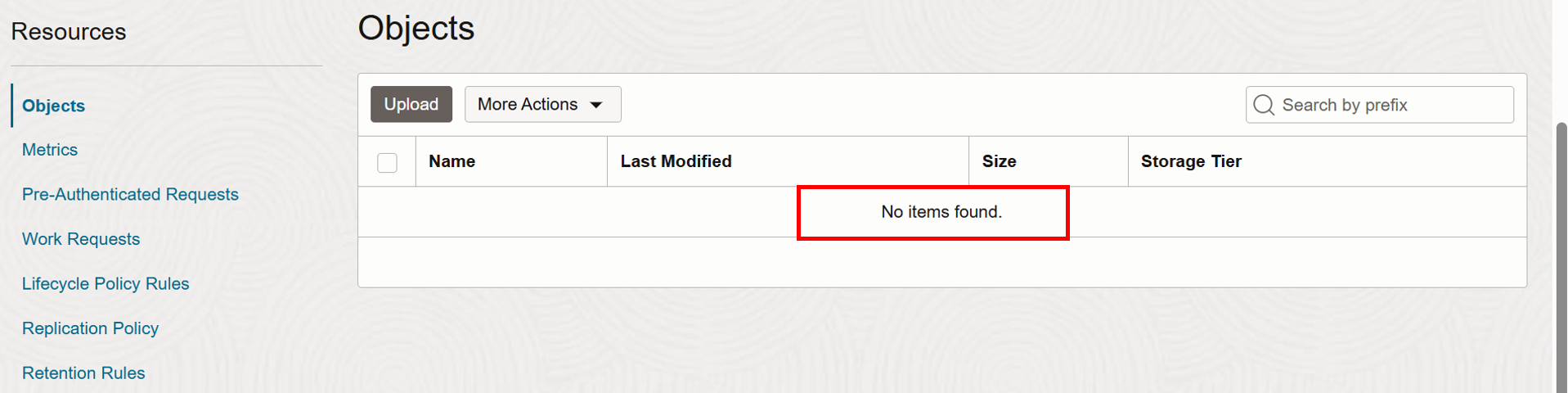

Comme le seau est encore nouveau, vous remarquerez qu'il est vide.

Tâche 4 : Tester et valider

Tâche 4.1 : Préparer les machines virtuelles pour avoir accès au réseau de services Oracle

-

Le principal d'instance est la fonction du service OCI IAM qui vous permet d'effectuer des appels de service à partir d'une instance. Nous utiliserons des principaux d'instance pour accéder au service de stockage d'objets pour OCI à partir d'une instance de calcul sans données d'identification. Pour plus d'informations, voir Appel de l'interface de ligne de commande OCI à l'aide du principal d'instance.

Étapes à suivre :

-

Créez un groupe dynamique (

TestDG) pour inclure toutes les instances dans un compartiment spécifique (Linux-VM-1etLinux-VM-2).Any {instance.compartment.id = 'ocid1.compartment.oc1..aaaaaaaacmshv5fxxxxxxxxxxxxxxxykxgy3qvetychowq'} -

Créer une politique OCI IAM.

Allow dynamic-group TestDG to manage object-family in compartment AnasAbdallah

Note : Veillez à utiliser le nom du groupe dynamique, le nom du compartiment et l'OCID dans les politiques ci-dessus.

-

-

Répétez les étapes suivantes après vous être connecté aux deux instances,

Linux-VM-1etLinux-VM-2.-

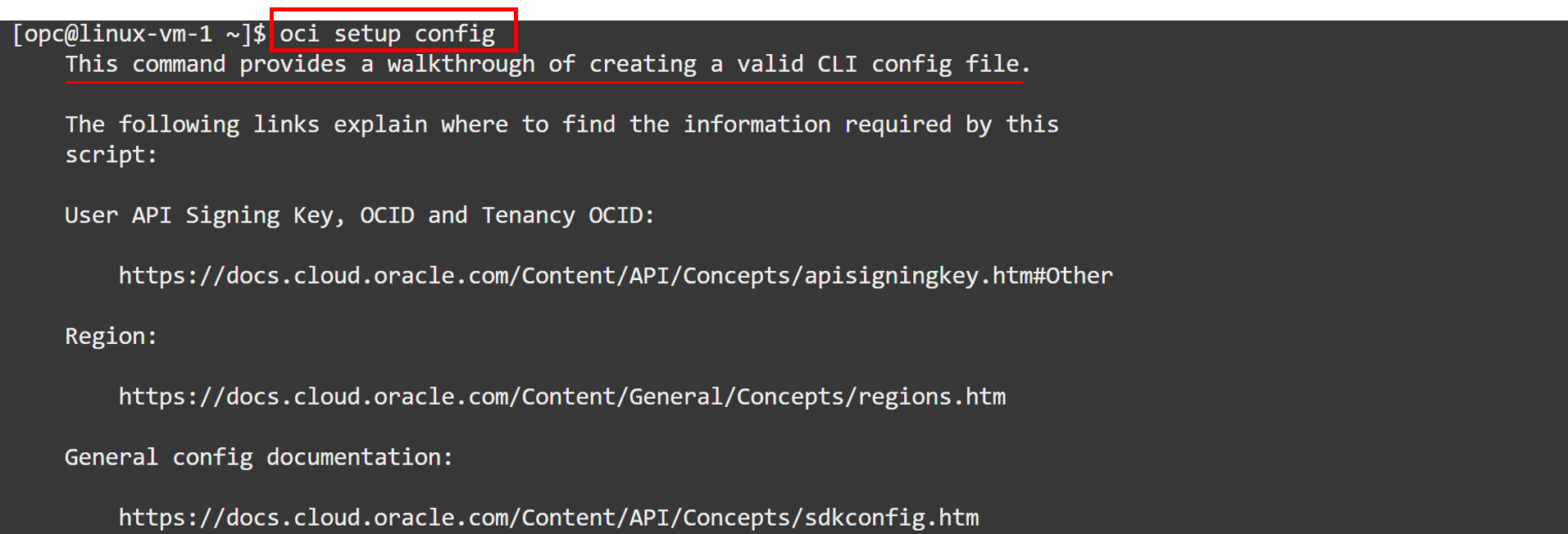

Exécutez la commande suivante pour installer l'interface de ligne de commande OCI sur Oracle Linux 8. Pour plus d'informations, voir Installation de l'interface de ligne de commande.

sudo dnf -y install oraclelinux-developer-release-el8 sudo dnf install python36-oci-cli -

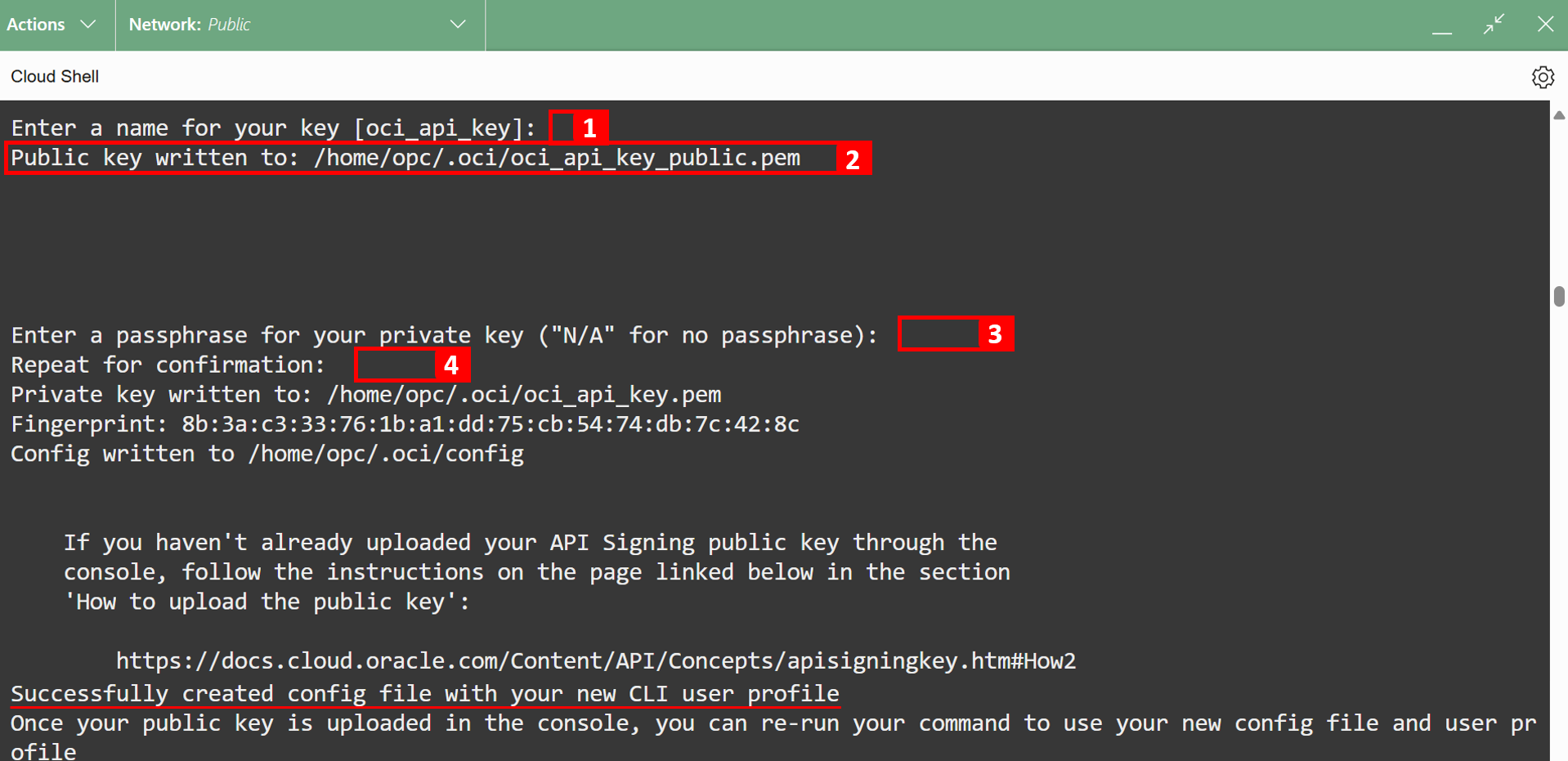

Pour que l'interface de ligne de commande OCI vous guide tout au long du premier processus de configuration, exécutez la commande

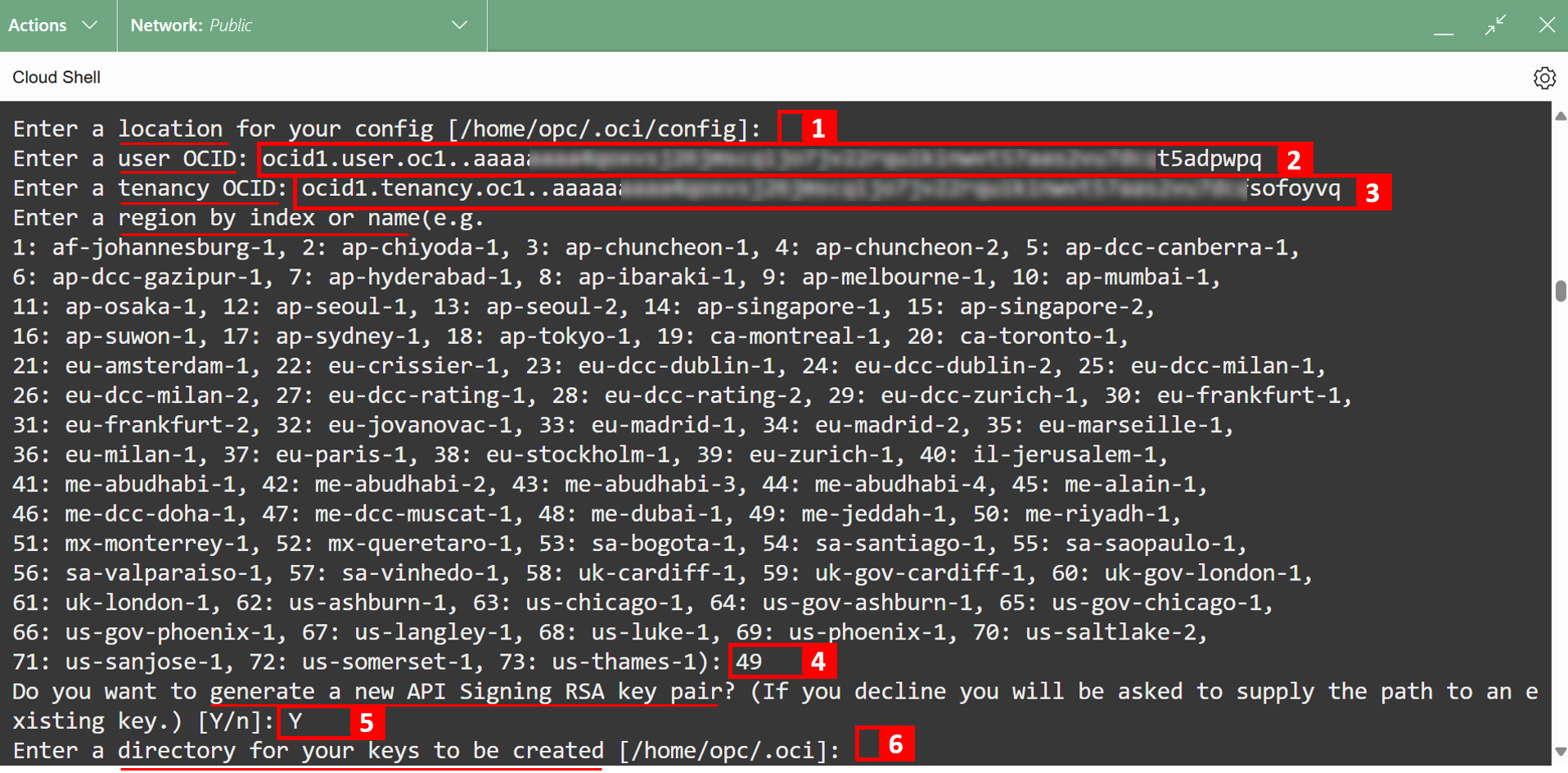

oci setup config.

- Appuyez sur Entrée.

- Entrez l'OCID de votre nom d'utilisateur.

- Entrez l'OCID de la location.

- Entrez l'index de région. Nous déployons cet environnement dans la région Jeddah, qui est

49. - Entrez

Yet appuyez sur Entrée - Appuyez sur Entrée.

- Appuyez sur Entrée.

- La clé d'API publique est enregistrée dans ce chemin. Nous l'utiliserons sous peu.

- Entrez une nouvelle phrase secrète.

- Répétez la phrase secrète.

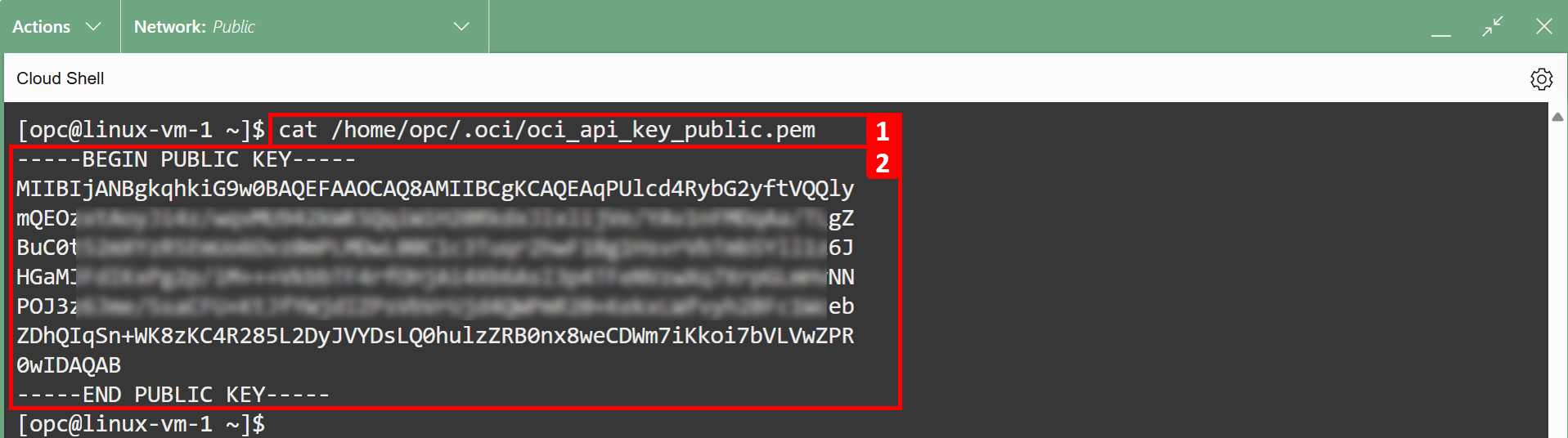

- Exécutez la commande

cat /home/opc/.oci/oci_api_key_public.pempour afficher la clé publique. - Copiez la clé publique.

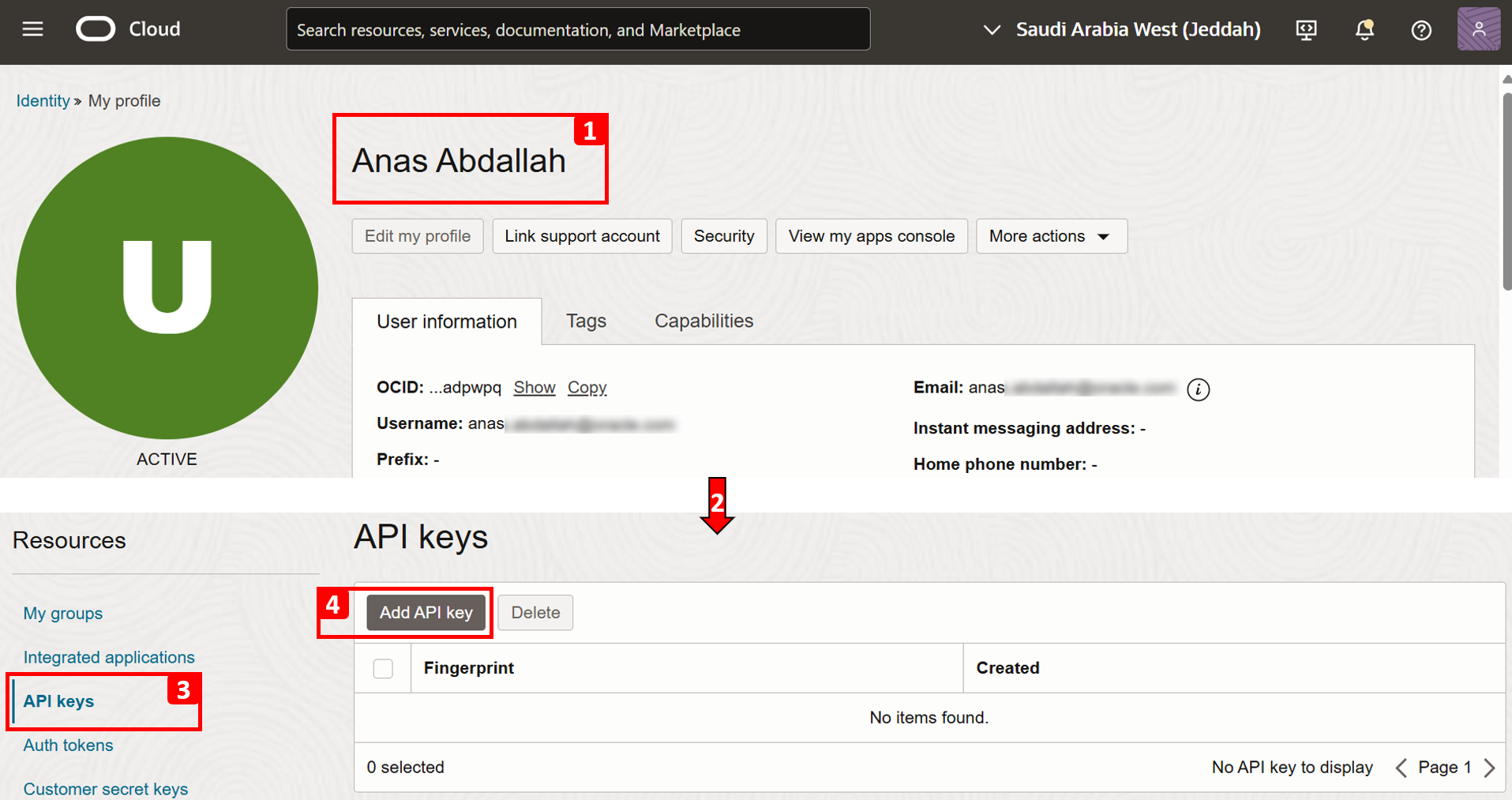

- Allez à la console OCI et naviguez jusqu'à votre profil.

- Faire défiler vers le bas.

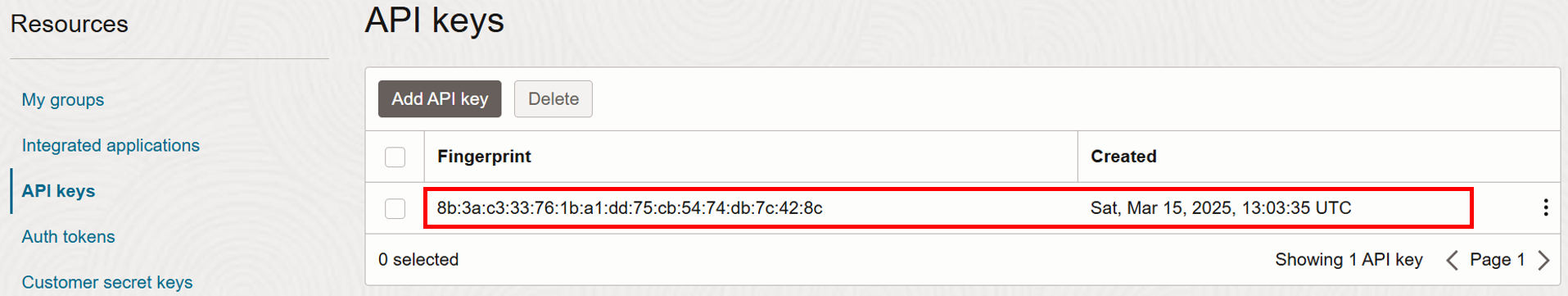

- Cliquez sur Clé d'API.

- Cliquez sur Ajouter une clé d'API.

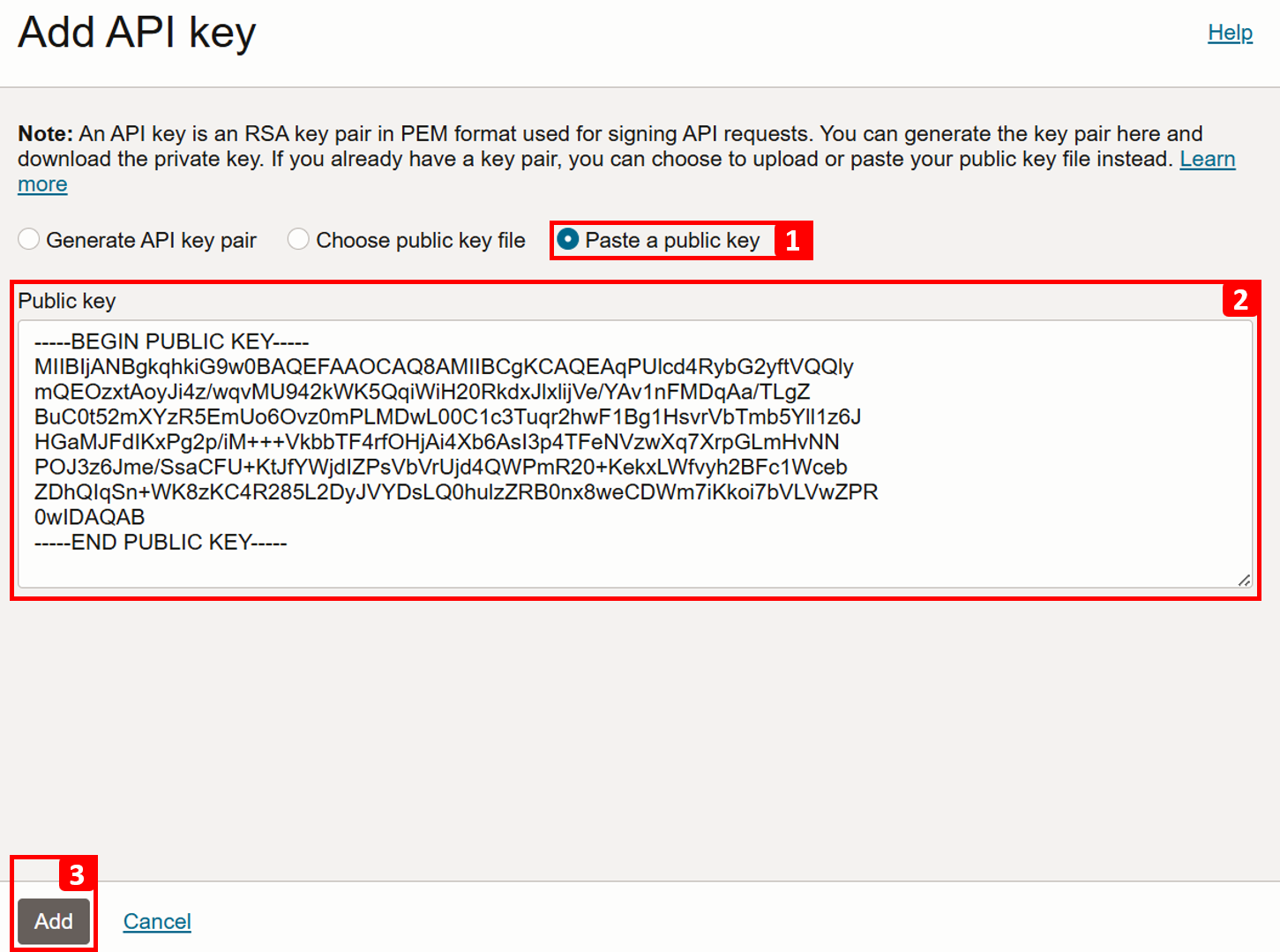

- Sélectionnez Coller une clé publique.

- Collez la clé publique.

- Cliquez sur Ajouter.

-

La clé d'API a été ajoutée.

-

Tâche 4.2 : Tester Linux-VM-1 pour accéder à Oracle Services Network

-

Selon la configuration,

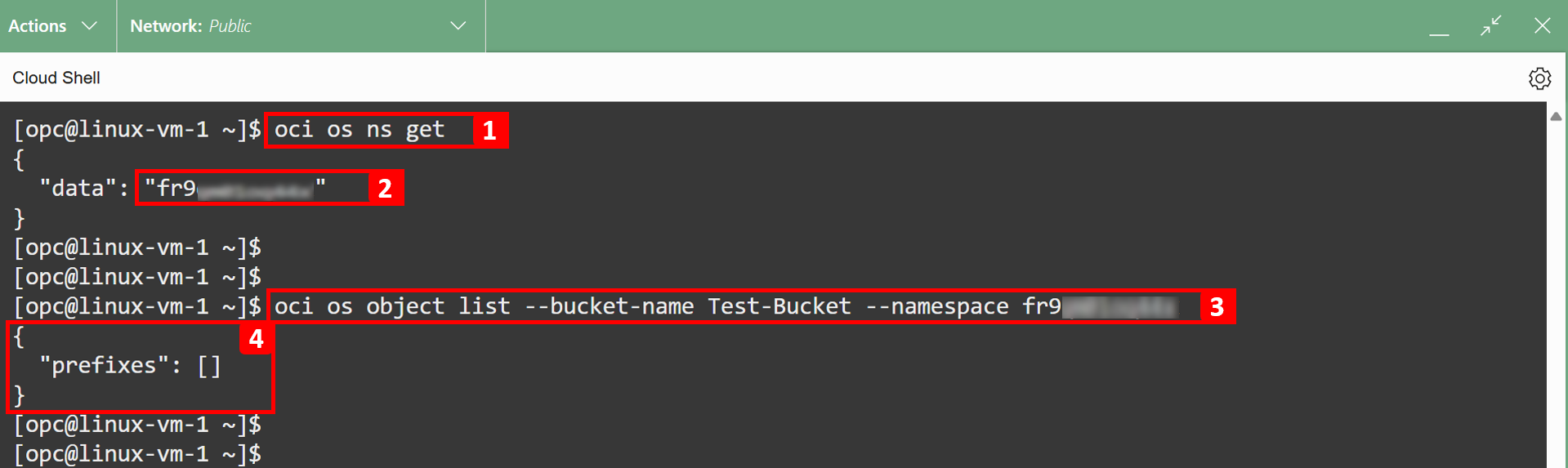

Linux-VM-1doit avoir accès au service de stockage d'objets pour OCI uniquement, sans accès Internet, et il utilisera la passerelle de service.- Pour vérifier le nom de l'espace de noms du service de stockage d'objets pour OCI, exécutez la commande

oci os ns get. - Notez l'espace de noms tel que vous l'utiliserez dans la commande suivante.

- Exécutez la commande

oci os object list --bucket-name <bucket-name> --namespace <namespace>pour lister les objets dansTest-Bucket. - Le seau est vide.

Note : L'espace de noms du stockage d'objets OCI sert de conteneur de niveau supérieur pour tous les seaux et objets de la location. Lors de la création du compte, un seul nom d'espace de noms OCI généré par le système et non mutable est affecté à chaque location OCI.

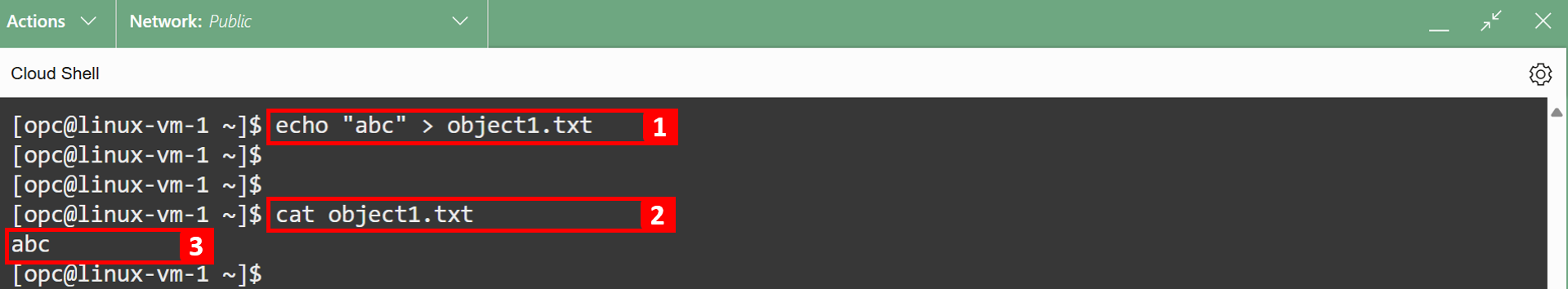

- Créez un fichier texte nommé

object1.txtet écrivez-y abc. - Afficher le contenu du fichier.

- abc s'affiche comme sortie.

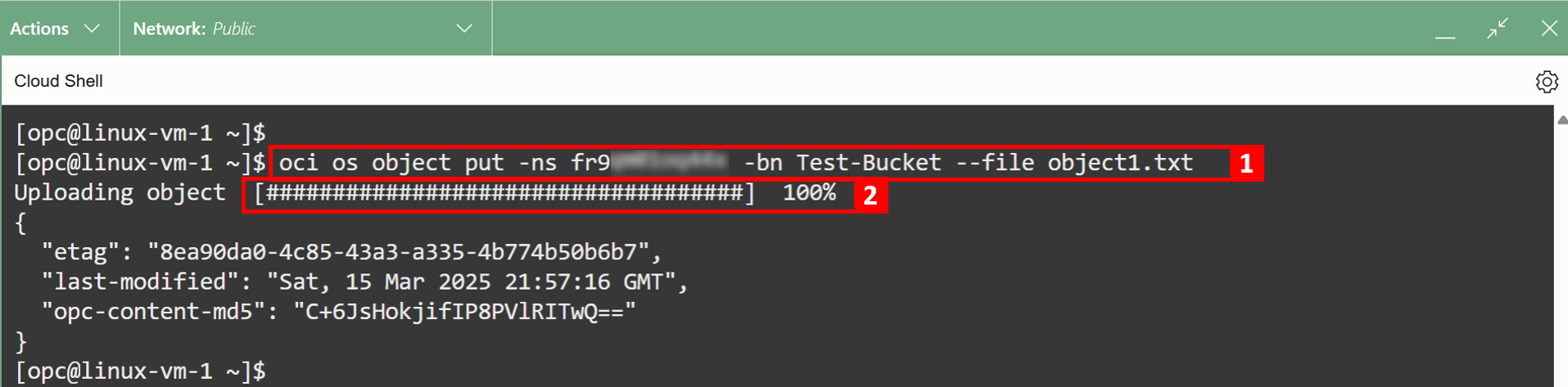

- Pour charger

object1.txtdansTest-Bucket, exécutez la commandeoci os object put -ns <namespace> -bn <bucket-name> --file <file-path>. - Chargement terminé.

- Pour vérifier le nom de l'espace de noms du service de stockage d'objets pour OCI, exécutez la commande

-

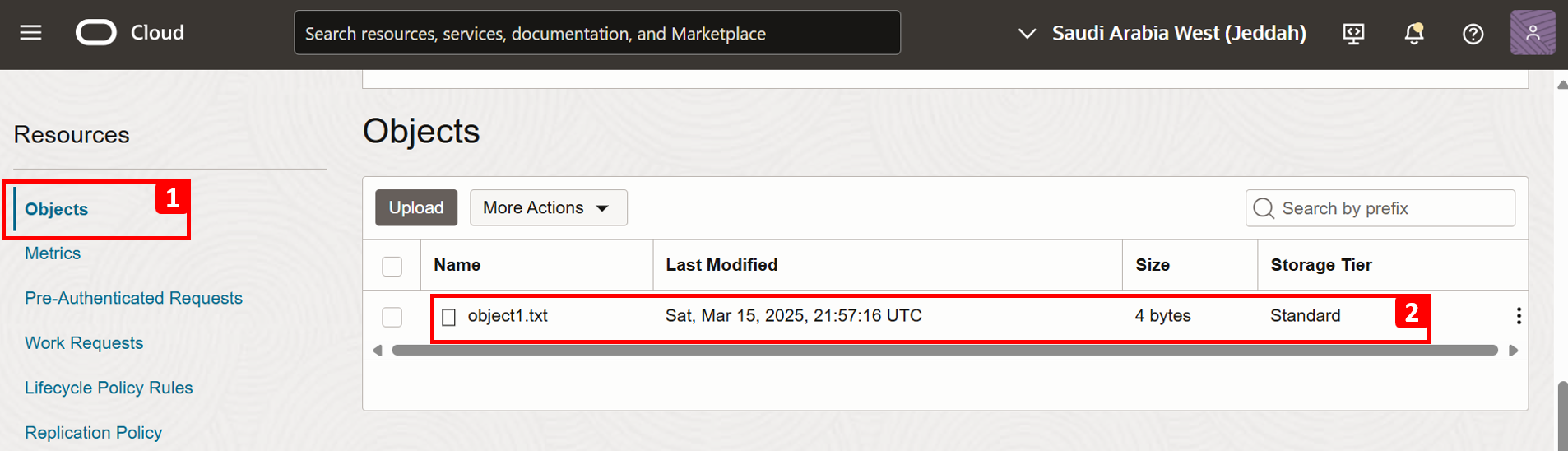

Pour vérifier si le fichier est chargé, allez à la page Détails du seau.

-

Faire défiler vers le bas.

- Cliquez sur Objets.

- Notez que le fichier

object1.txta été chargé avec succès dansTest-Bucket. Vous pouvez vérifier le contenu du fichier en le téléchargeant.

-

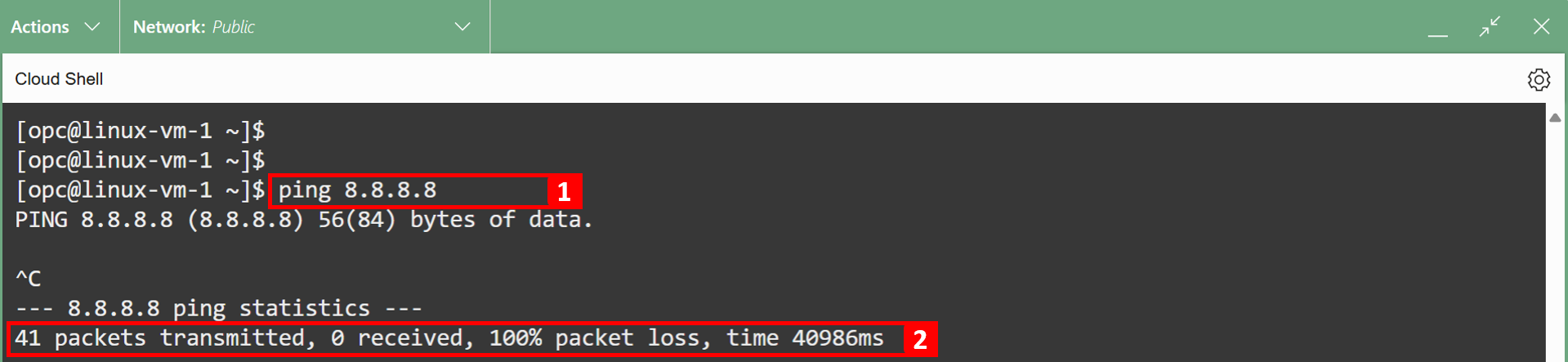

Une autre chose à tester est la connectivité Internet à partir de

Linux-VM-1.- Ping

8.8.8.8, qui est l'adresse IP publique du serveur DNS de Google. Selon la configuration que nous avons configurée,Linux-VM-1ne doit pas avoir de connectivité Internet. - Comme vous le voyez, le ping échoue.

- Ping

Tâche 4.3 : Tester Linux-VM-2 pour accéder à Internet

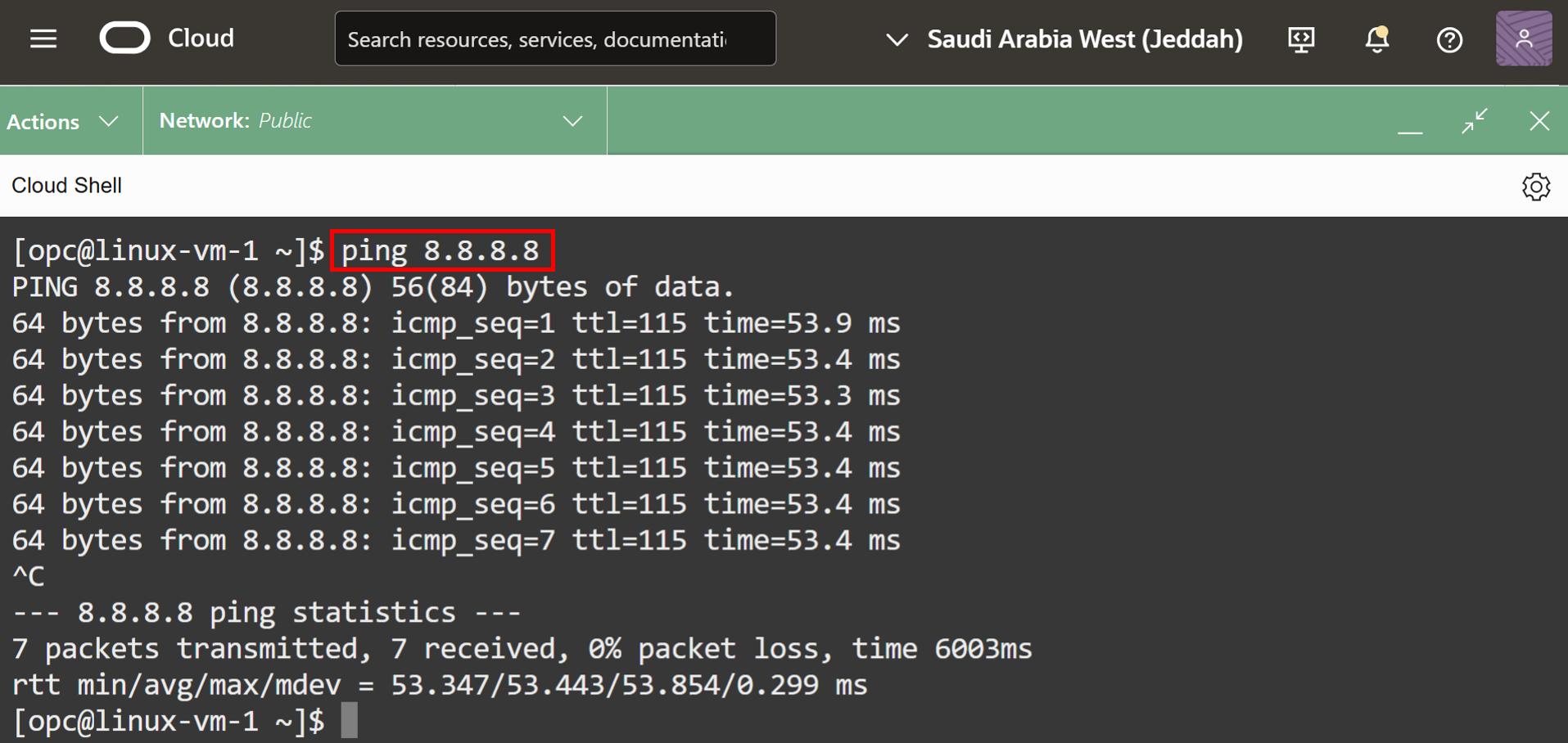

-

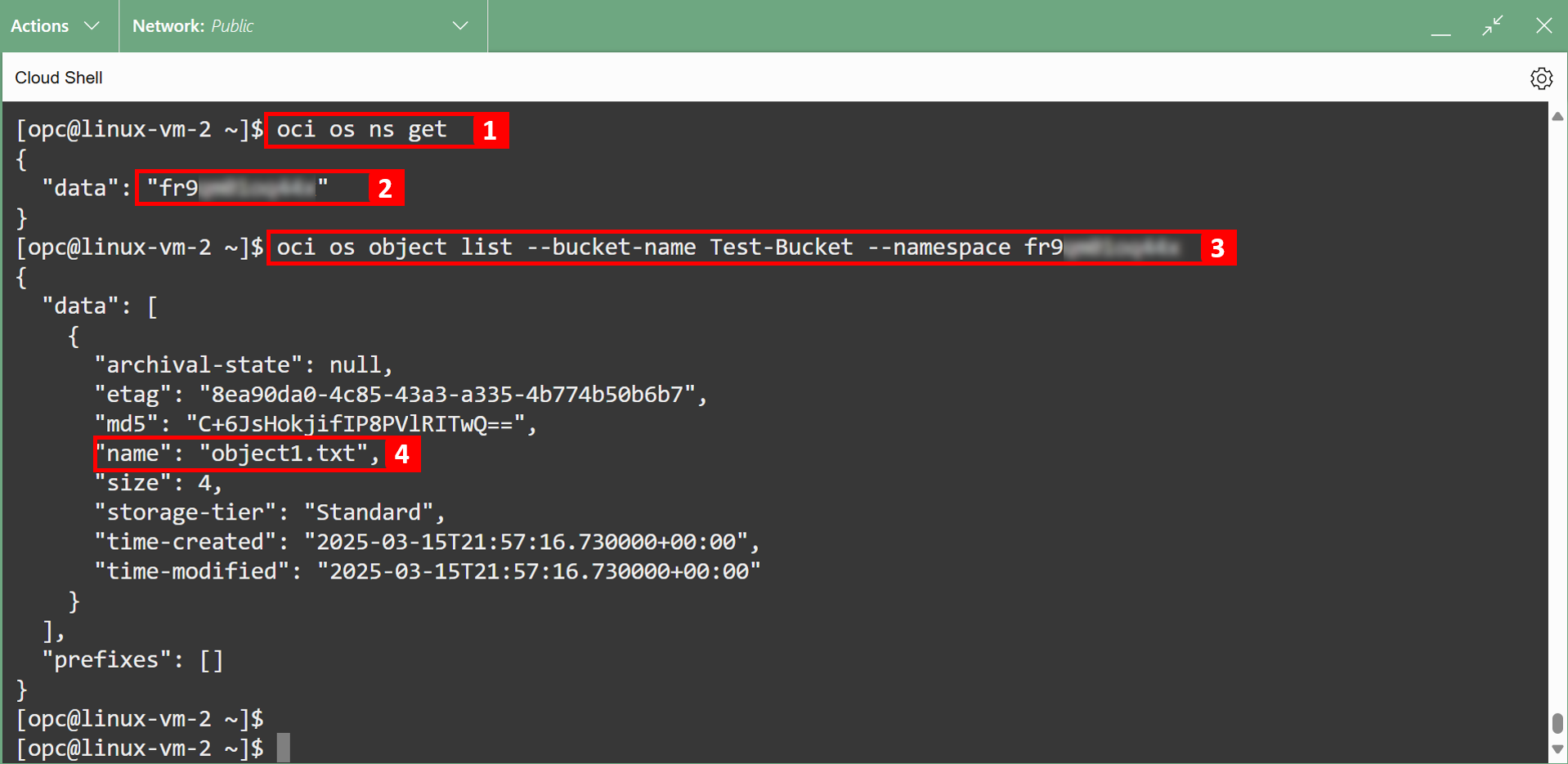

Selon la configuration,

Linux-VM-2doit avoir une connectivité Internet, ce qui inclut l'accès au service de stockage d'objets pour OCI, qui est effectué au moyen de la passerelle NAT. Bien que les deux machines virtuelles se trouvent dans le même sous-réseau, le routage par ressource leur permet d'utiliser des chemins de réseau différents, ce qui est le concept clé de cette configuration.- Pour vérifier le nom de l'espace de noms du service de stockage d'objets pour OCI, exécutez la commande

oci os ns get. - Notez l'espace de noms tel que vous l'utiliserez dans la commande suivante.

- Exécutez la commande

oci os object list --bucket-name <bucket-name> --namespace <namespace>pour lister les objets dansTest-Bucket. - Le fichier

object1.txtest stocké dans le seau que nous avons chargé dans la tâche 4.2.

Note : L'espace de noms du stockage d'objets OCI sert de conteneur de niveau supérieur pour tous les seaux et objets de la location. Lors de la création du compte, un seul nom d'espace de noms OCI généré par le système et non mutable est affecté à chaque location OCI.

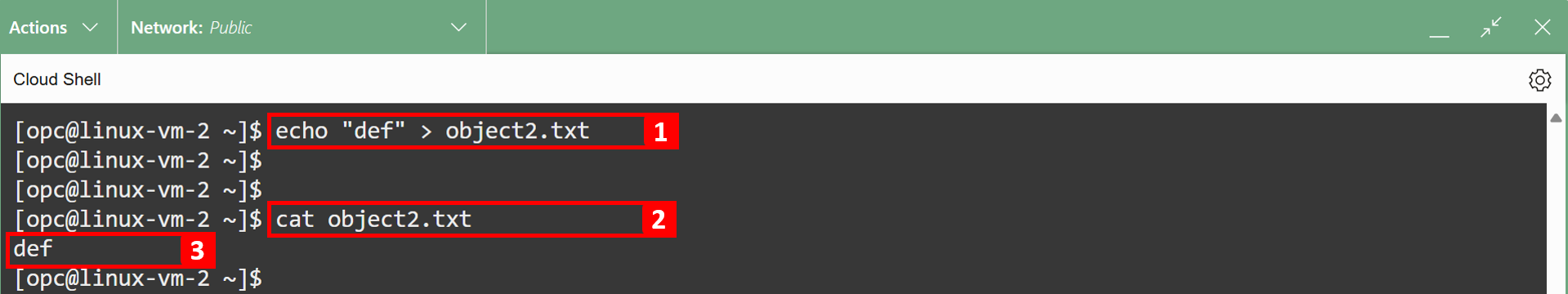

- Créez un fichier texte nommé

object2.txtet écrivez-y la déf. - Afficher le contenu du fichier.

- La sortie est def.

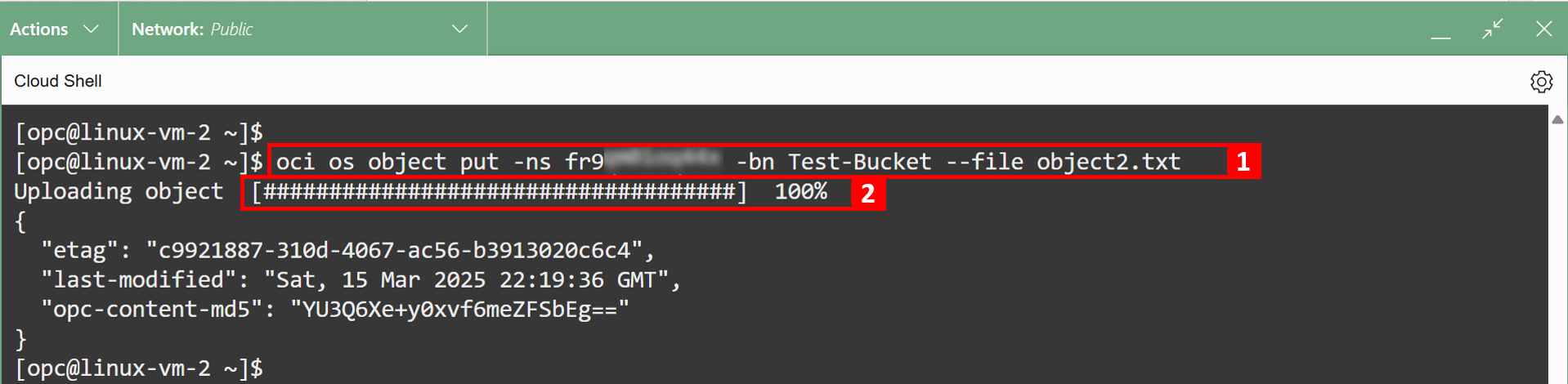

- Pour charger

object2.txtdansTest-Bucket, exécutez la commandeoci os object put -ns <namespace> -bn <bucket-name> --file <file-path>. - Chargement terminé.

- Pour vérifier le nom de l'espace de noms du service de stockage d'objets pour OCI, exécutez la commande

-

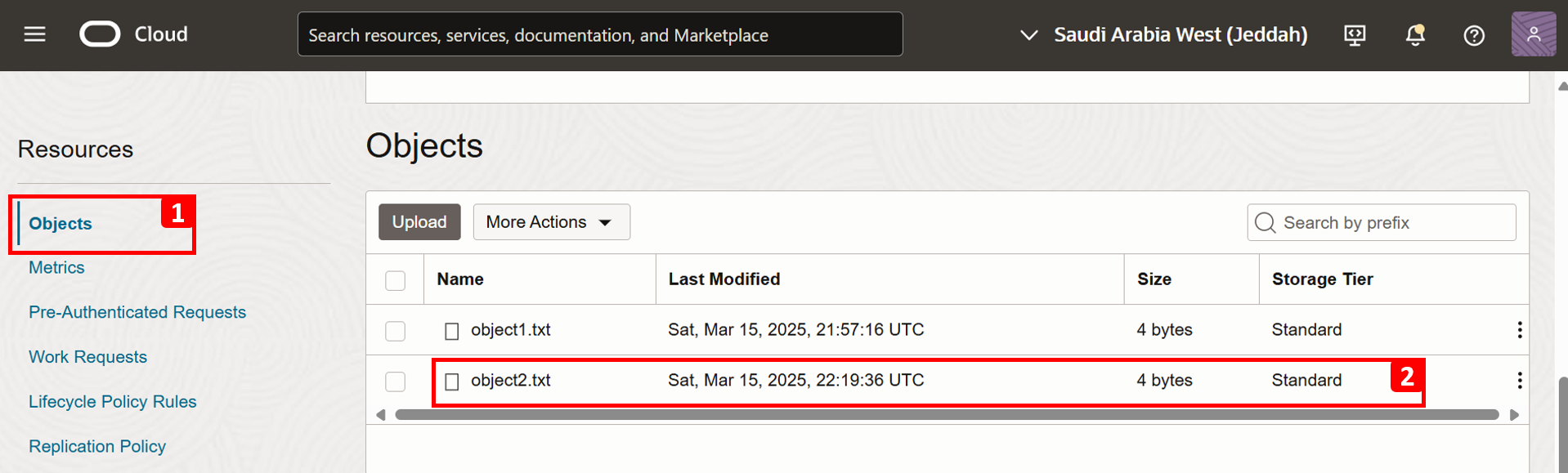

Pour vérifier si le fichier est chargé, allez à Détails du seau.

-

Faire défiler vers le bas.

- Cliquez sur Objets.

- Notez que le fichier

object2.txta été chargé avec succès dansTest-Bucket. Vous pouvez vérifier le contenu du fichier en le téléchargeant.

-

Une autre chose à tester est la connectivité Internet à partir de

Linux-VM-2.- Ping

8.8.8.8, qui est l'adresse IP publique du serveur DNS de Google. Selon la configuration que nous avons configurée,Linux-VM-2devrait également avoir une connectivité Internet. - Ping réussi.

- Ping

Conclusion

Avec deux exemples techniques approfondis, ce tutoriel a montré comment le routage par ressource dans OCI fournit un contrôle précis du trafic réseau en permettant l'application directe de tables de routage personnalisées à des cartes vNIC individuelles dans le même sous-réseau. Il a également mis en évidence les principales différences entre le routage par ressource et les tables de routage traditionnelles au niveau du sous-réseau, en soulignant la flexibilité et l'efficacité que cette fonction apporte à la conception moderne du réseau en nuage.

Remerciements

- Auteurs - Anas Abdallah (spécialiste du réseau en nuage), Sachin Sharma (spécialiste du réseau en nuage)

Autres ressources d'apprentissage

Explorez d'autres laboratoires sur le site docs.oracle.com/learn ou accédez à plus de contenu d'apprentissage gratuit sur le canal Oracle Learning YouTube. De plus, visitez education.oracle.com/learning-explorer pour devenir un explorateur Oracle Learning.

Pour obtenir la documentation sur le produit, visitez Oracle Help Center.

Configure Per-resource Routing in Oracle Cloud Infrastructure

G31563-02

Copyright ©2025, Oracle and/or its affiliates.