Note :

- Ce tutoriel nécessite l'accès à Oracle Cloud. Pour vous inscrire à un compte gratuit, voir Démarrer avec le niveau gratuit d'Oracle Cloud Infrastructure.

- Il utilise des exemples de valeurs pour les données d'identification, la location et les compartiments d'Oracle Cloud Infrastructure. À la fin de votre laboratoire, remplacez ces valeurs par celles qui sont propres à votre environnement en nuage.

Déployez Omnissa Horizon 8 sur Oracle Cloud VMware Solution

Présentation

Ce tutoriel fournit un guide étape par étape pour installer et configurer Omnissa Horizon 8 sur un centre de données défini par logiciel (SDDC) d'Oracle Cloud VMware Solution. Il est conçu pour aider les équipes, les partenaires et les clients d'Oracle à effectuer un déploiement à la preuve de concept.

Ce tutoriel vise à configurer les composants nécessaires dans Oracle Cloud Infrastructure (OCI) pour prendre en charge un déploiement Omnissa Horizon. Bien que les étapes d'installation et de configuration d'Omnissa Horizon restent cohérentes avec les environnements sur place traditionnels, le déploiement dans OCI introduit des exigences d'infrastructure spécifiques. Il s'agit notamment des suivantes :

- Créer et configurer des réseaux locaux virtuels (VLAN).

- Provisionner l'équilibreur de charge en tant que service (LBaaS).

- Déployer la base de données-service (DBaaS), si nécessaire,

- Déployez la grappe de SDDC Oracle Cloud VMware Solution.

- définition des règles de routage et des listes de sécurité;

Ces tâches propres au nuage forment la base du déploiement et constituent l'objectif principal de ce tutoriel. Une fois ces opérations terminées, le processus de déploiement standard d'Omnissa Horizon se déroule comme dans un environnement vSphere 8.x.

Aperçu d'Oracle Cloud VMware Solution pour Omnissa Horizon

Oracle Cloud VMware Solution est une plate-forme gérée par le client qui vous permet de déployer et de gérer des grappes VMware vSphere sur OCI à l'aide d'instances de calcul sans système d'exploitation et d'un réseau virtuel de couche 2 (L2).

Avant de déployer Omnissa Horizon, vous devez provisionner une grappe Oracle Cloud VMware Solution avec au moins trois noeuds pour prendre en charge une configuration vSAN. Ce tutoriel décrit tous les préalables requis et les tâches propres à OCI nécessaires pour un déploiement réussi.

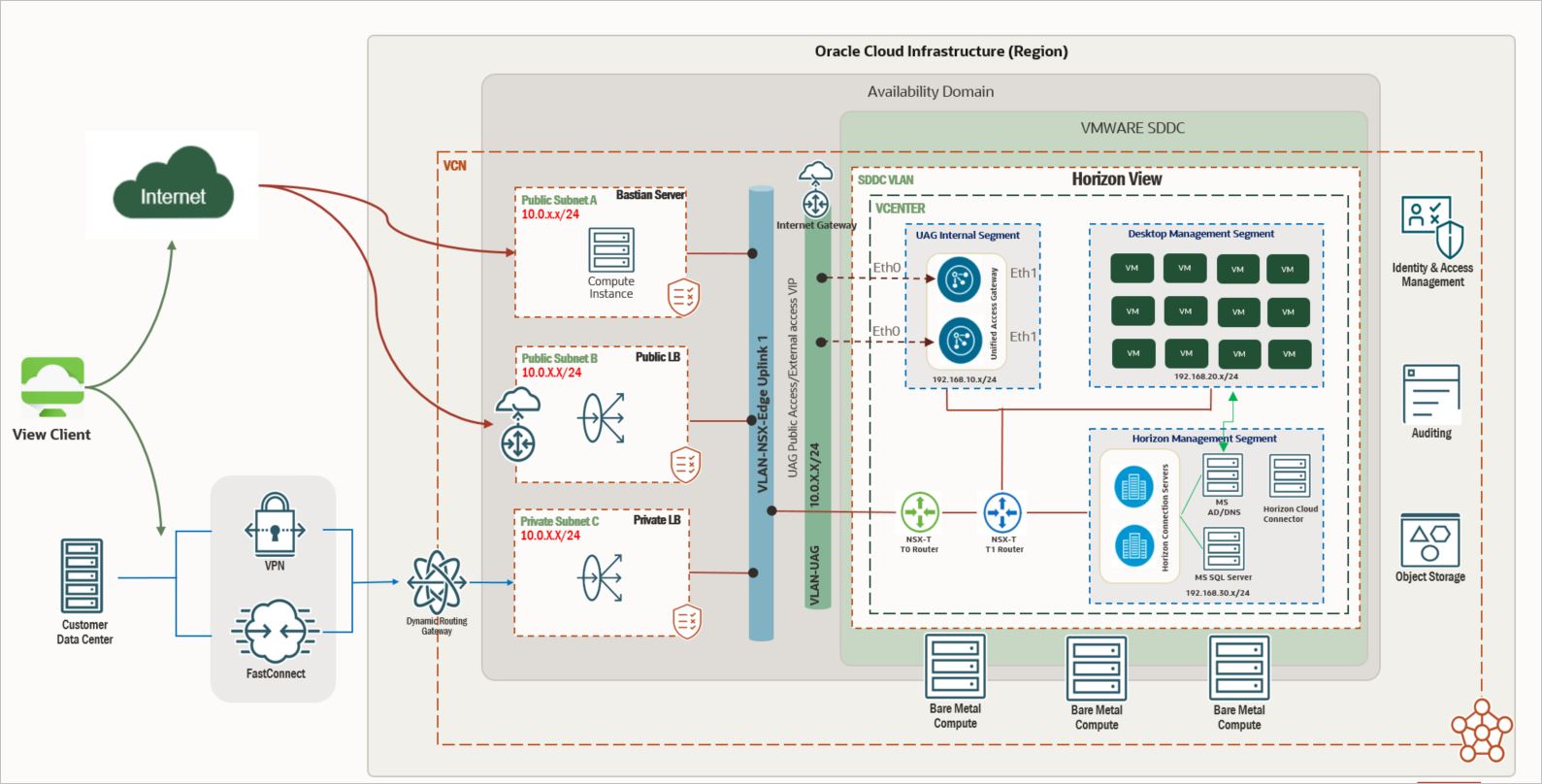

Aux fins de ce tutoriel, l'architecture de référence de haut niveau suivante est utilisée :

L'architecture prend en charge deux modèles de déploiement principaux :

-

Modèle de déploiement 1 : Accès interne uniquement

Si l'accès à l'environnement se fait uniquement à partir d'un réseau interne, vous pouvez ignorer les étapes suivantes

- Ajoutez un nouveau VLAN pour les dispositifs de passerelle d'accès unifié (UAG).

- Déployer et configurer UAG.

- Configurez un équilibreur de charge OCI public.

-

Modèle de déploiement 2 : Accès public

Si un accès externe (public) à l'environnement est requis, par exemple, les utilisateurs se connectant à partir d'Internet, toutes les sections de ce tutoriel doivent être terminées, y compris le déploiement UAG et la configuration publique de l'équilibreur de charge OCI.

Objectifs

- Installer et configurer Omnissa Horizon 8 sur Oracle Cloud VMware Solution.

Préalables

-

Assurez-vous de disposer des autorisations Oracle Cloud Infrastructure Identity and Access Management (OCI IAM) appropriées pour déployer les ressources Oracle Cloud VMware Solution dans le compartiment OCI désigné.

-

Accès à une console Oracle Cloud VMware Solution.

-

Votre location a été vérifiée pour les quotas, limites et utilisation pertinentes, en particulier pour les hôtes ESXi et les ressources du SDDC. Pour vérifier que votre compte est admissible au déploiement des SDDC Oracle Cloud VMware Solution avant de continuer, voir Limites, quotas et utilisation du service OCI.

-

Vous avez affecté suffisamment de ressources pour déployer une grappe à trois noeuds au minimum afin de prendre en charge le stockage basé sur vSAN.

Tâche 1 : Déployer et accéder à la grappe SDDC d'Oracle Cloud VMware Solution

Pour déployer et configurer une grappe Oracle Cloud VMware Solution à trois noeuds, assurez-vous que votre location OCI dispose de crédits et de quotas suffisants.

-

Connectez-vous à la console OCI.

-

Sélectionnez la région appropriée dans laquelle déployer le SDDC.

Note :

- Pour une présentation complète, voir Déployer le SDDC dans le nuage et Créer et configurer une solution Oracle Cloud VMware Solution.

- Veillez à sélectionner systématiquement la même région lors de toutes les étapes de déploiement et d'accès.

-

Une fois le déploiement terminé, naviguez jusqu'à la même région et au même compartiment que ceux utilisés lors de la configuration.

-

Naviguez jusqu'à Hybride, Solution VMware et cliquez sur Centre de données défini par logiciel.

-

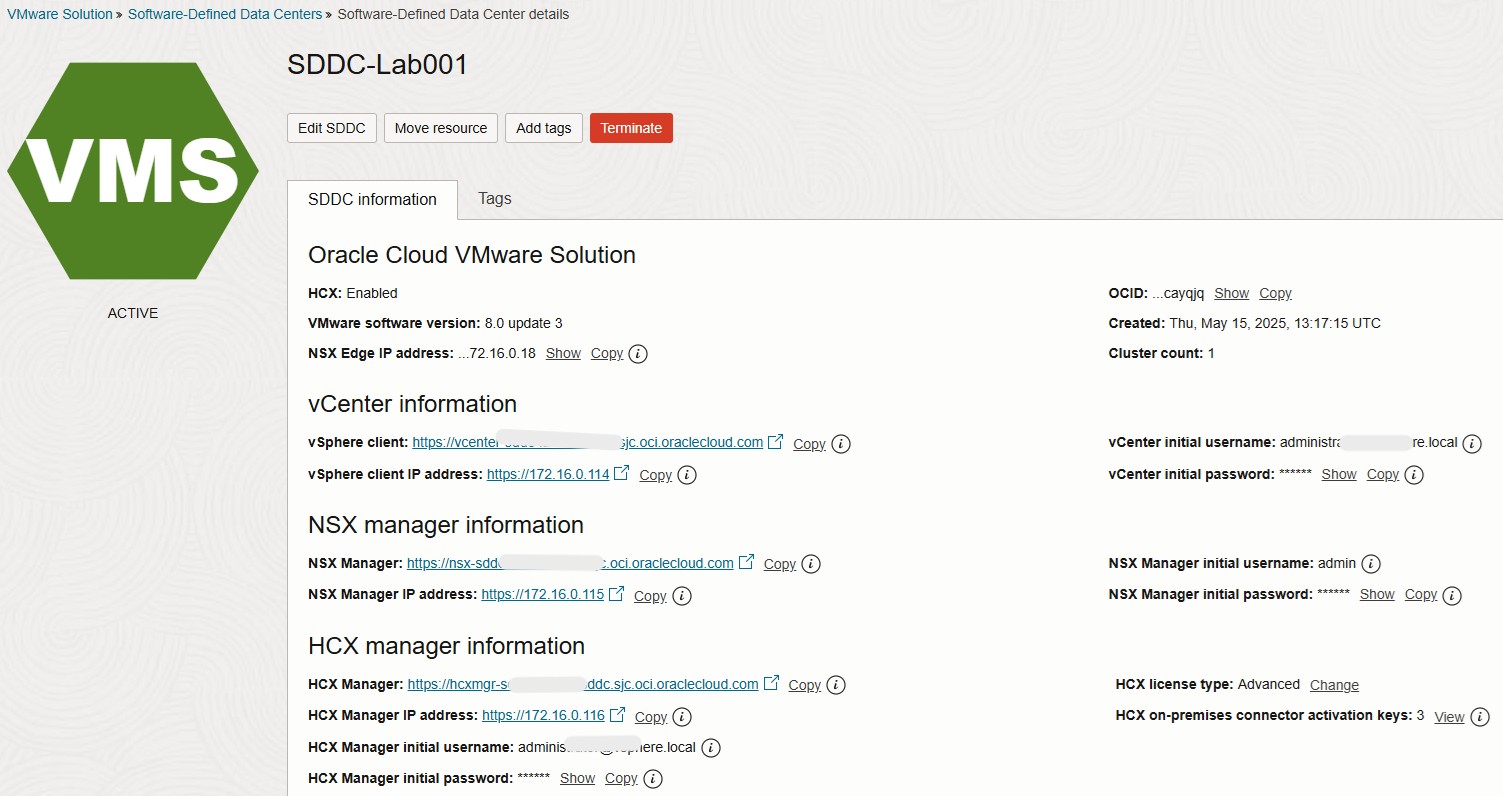

Localisez et cliquez sur votre SDDC déployé (avec le statut Actif). Pour ce tutoriel, le SDDC est nommé

SDDC.Important :

- Notez les adresses IP de vCenter et du gestionnaire NSX, ainsi que les données d'identification vCenter.

- Si l'accès à vCenter est requis à l'extérieur du réseau privé, configurez un hôte bastion OCI. Pour plus d'informations sur le déploiement et la sécurisation d'un hôte bastion OCI, voir Hôte bastion OCI.

Tâche 2 : Configurer Omnissa Horizon sur Oracle Cloud VMware Solution

Cette tâche décrit les préalables au déploiement d'Omnissa Horizon 8.x dans votre environnement Oracle Cloud VMware Solution.

Avant de commencer l'installation, assurez-vous que l'infrastructure et les configurations réseau nécessaires sont en place, notamment :

- Résolution DNS pour les composants internes et externes.

- Synchronisation temporelle appropriée (NTP).

- Services Active Directory.

- Accès fonctionnel au gestionnaire vCenter et NSX.

- Règles de pare-feu et de liste de sécurité correctement configurées.

Pour plus d'informations sur la communication réseau et les exigences de port pour les composants Horizon, voir Exigences relatives aux ports Horizon Omnissa et à la connectivité réseau.

Préalables :

-

Plate-forme de base de données d'événement (sélectionner dans les bases de données Omnissa Horizon prises en charge) : Ce tutoriel sera validé à l'aide de Microsoft SQL Server, mais vous pouvez sélectionner n'importe quelle plate-forme prise en charge :

- Microsoft SQL Server.

- Oracle Database.

- Base de données PostgreSQL.

-

Segments de superposition NSX pour les charges de travail dans le SDDC :

- Segment de gestion d'horizon : Les composants de gestion d'horizon des hôtes sont les suivants :

- Serveurs de connexion.

- Contrôleur de domaine Microsoft Active Directory (pour l'authentification locale et le DNS).

- Microsoft SQL Server.

- Segment de gestion des ordinateurs de bureau : Héberge tous les ordinateurs de bureau Virtual Desktop Infrastructure (VDI).

-

Segment interne UAG : Héberge la deuxième interface des boîtiers UAG.

Note : Les boîtiers UAG sont déployés avec deux interfaces, l'une d'un VLAN pour l'accès externe et l'autre du réseau superposé NSX-T pour la communication interne et l'ajustement de la performance.

- Segment de gestion d'horizon : Les composants de gestion d'horizon des hôtes sont les suivants :

-

Contrôleur de domaine d'Active Directory :

- Les détails de configuration d'Active Directory ne sont pas couverts dans ce tutoriel.

- Installez et configurez un rôle d'autorité de certification Microsoft pour gérer le renouvellement des certificats du serveur de connexion. Les détails de configuration de l'autorité de certification ne sont pas inclus dans ce tutoriel.

-

VLAN pour les boîtiers UAG : Un VLAN dédié est requis pour l'hébergement de boîtiers UAG afin d'activer l'accès public externe.

-

Modèle Windows 10 prêt pour VDI pour les groupes de bureau (facultatif) :

- Optimisez les images de bureau pour éviter les problèmes de performance (par exemple, nettoyer les applications Metro, exécuter Sysprep).

- Configurez la personnalisation des clients pour qu'ils joignent automatiquement les bureaux au domaine après le provisionnement.

- Utilisez l'outil d'optimisation du système d'exploitation VMware pour le réglage du système d'exploitation invité.

-

Réseau OCI :

- Sous-réseau public de VCN pour l'équilibreur de charge OCI public hébergeant des dispositifs UAG.

- Sous-réseau privé de VCN pour l'équilibreur de charge OCI privé hébergeant des serveurs de connexion.

- Sous-réseau public de VCN pour l'hôte bastion OCI (point d'accès public à l'environnement OCI).

- Sous-réseau privé de VCN pour Oracle Database (facultatif, si Oracle Database est utilisé pour la base de données d'événements).

- Passerelle Internet pour permettre l'accès public aux appareils UAG.

-

Équilibreur de charge OCI :

- Équilibreur de charge de réseau flexible OCI public (LBaaS) pour les dispositifs UAG.

- Équilibreur de charge de réseau flexible OCI privé (LBaaS) pour les serveurs de connexion.

-

Exigences relatives à l'hôte bastion : Utilisez une forme

VM.Standard.X.Xpour l'hôte bastion.

Détails de la version :

| Nom du composant | Validé par |

|---|---|

| Omnissa Horizon | 8.1.0 version - 17351278 |

| Passerelle d'accès unifiée | V20.12 (non-FIPS) |

| VMware vSphere | 8.x |

| VMware NSX-T | 4.x |

| Base de données | Microsoft SQL Server 2019 |

| Modèle VDI Windows | Windows 10 |

| Hôte bastion | Windows Server 2016 Standard |

Tâche 2.1 : Préparer NSX pour Horizon

Les étapes de cette tâche s'appliquent à NSX-T 4.x.

-

Accédez au SDDC Horizon (comme indiqué précédemment dans ce tutoriel) pour obtenir les informations de connexion pour NSX-T et vCenter.

- Allez à la console OCI, sélectionnez Hybride et cliquez sur VMware Solution – Software-Defined-Data Centers (SDDC).

- Sélectionnez le SDDC et consultez la section Informations sur le SDDC pour les données d'identification de connexion au gestionnaire vCenter et NSX.

- Notez les adresses IP et les données d'identification pour vCenter et NSX Manager. Utilisez ces données d'identification pour vous connecter au moyen d'un navigateur Web ayant accès au SDDC.

-

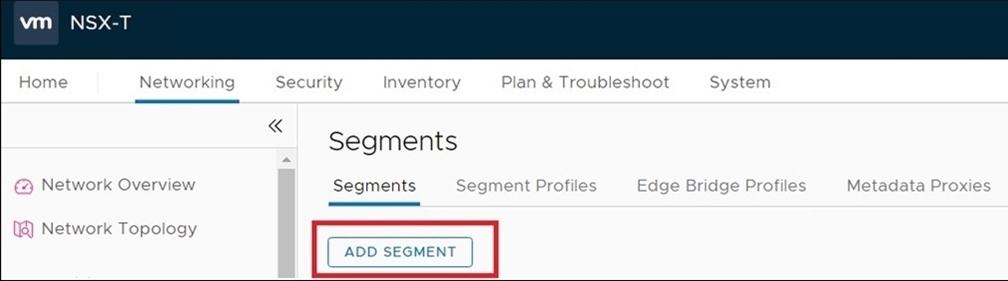

Connectez-vous au tableau de bord NSX-T Manager.

-

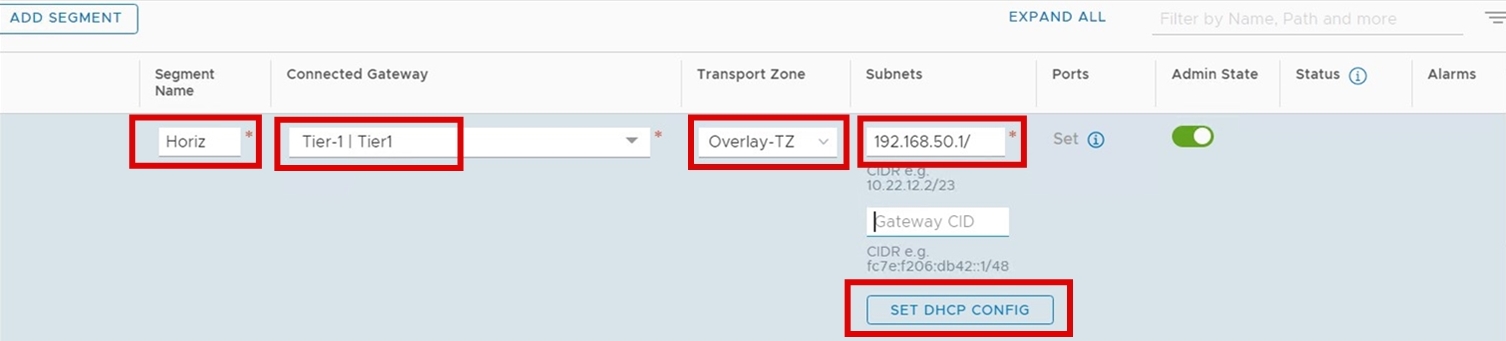

Naviguez jusqu'à Réseau, Segments et cliquez sur AJOUTER UN SEGMENT.

-

Créez trois segments : un pour la gestion Horizon, un pour les bureaux d'hébergement et un pour le trafic interne de l'appliance UAG.

- Assurez-vous que ces segments sont connectés à la passerelle Tier-1.

- Affectez des sous-réseaux

RFC1918qui ne se chevauchent pas pour éviter les conflits et garantir la connectivité de machine virtuelle.

Note :

- Les champs marqués d'un

*sont obligatoires. - Sélectionnez la superposition comme zone de transport et assurez-vous que le statut du segment affiche Réussite.

- Si la création du segment échoue, vérifiez les configurations de connectivité superposée et de zone de transport en fonction de votre environnement NSX-T.

Tâche 2.2 : Créer un segment de réseau dans NSX-T 4.x

-

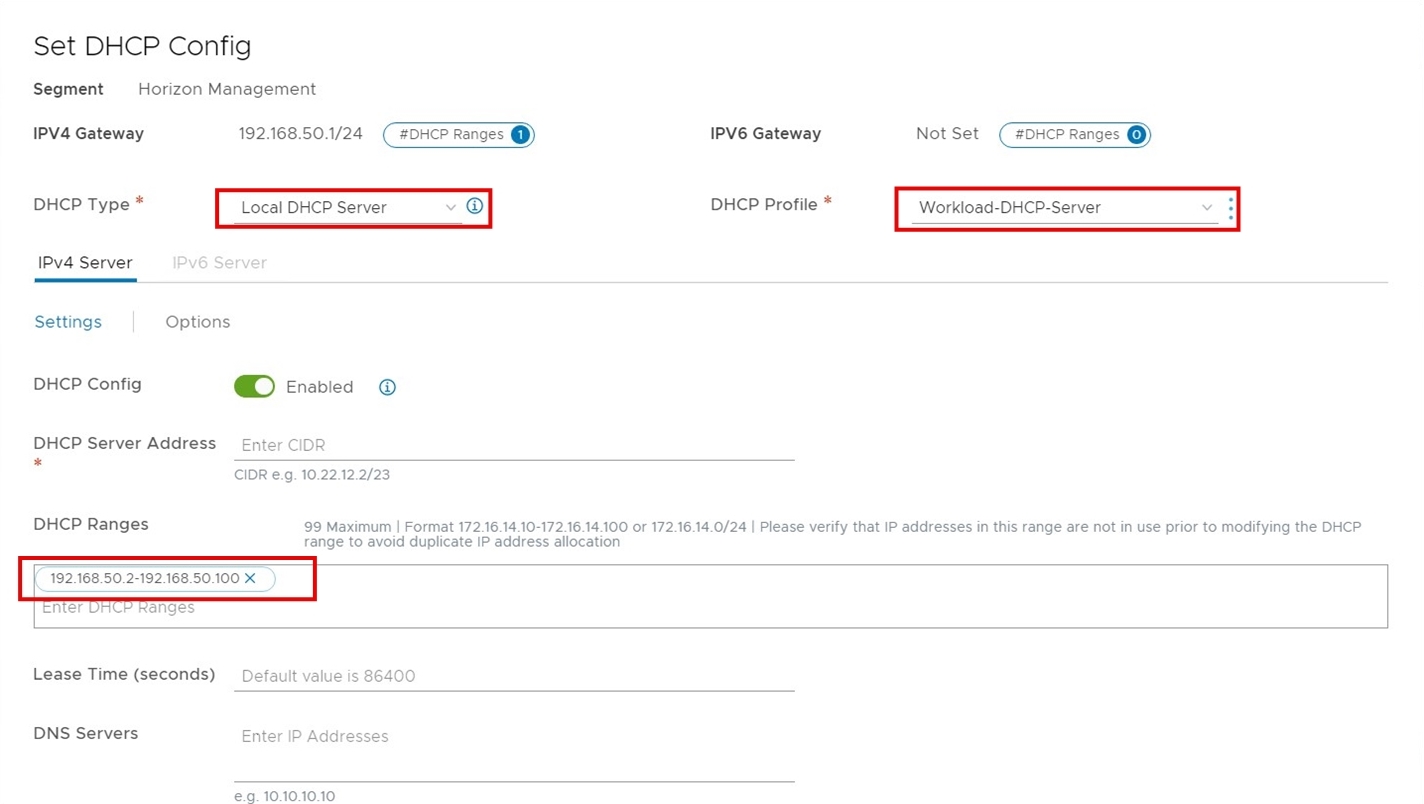

Cliquez sur AJOUTER UN SEGMENT et entrez les informations sur le SEGMENT, comme illustré dans l'image suivante.

-

Cliquez sur Définir la configuration DHCP et définissez les paramètres DHCP comme illustré dans l'image suivante.

-

Répétez les étapes 1 et 2 pour les trois segments :

- Gestion d'horizon.

- Interne UAG.

- Gestion de bureau.

Note : Pour Deployment Model 1 (accès interne uniquement), ignorez la création du segment interne UAG.

-

Vérifiez que tous les segments sont créés avec le statut Réussite et que l'état de l'administrateur est Actif.

Note :

- Ces segments doivent maintenant être disponibles pour utilisation.

- Les réseaux correspondants doivent apparaître dans le SDDC vCenter.

-

Naviguez jusqu'au tableau de bord du gestionnaire NSX-T, sélectionnez Services de réseau et cliquez sur NAT pour ajouter les règles NAT nécessaires.

-

Créez des règles de traduction d'adresse de réseau source (SNAT) et NO_SNAT pour les nouveaux segments afin d'activer la communication entre les blocs CIDR du VCN et de fournir un accès Internet aux segments superposés.

Tâche 2.3 : Ajouter des règles SNAT et NO_SNAT dans NSX-T 4.x

-

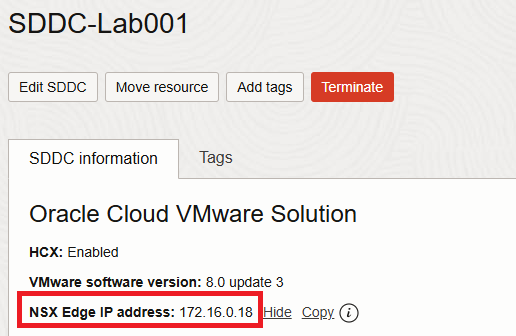

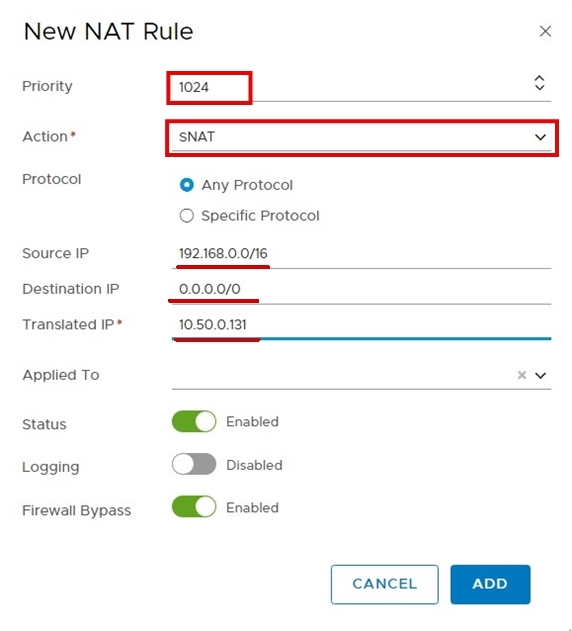

Connectez-vous au gestionnaire NSX, naviguez jusqu'à Réseau, sélectionnez NAT sous Services réseau et cliquez sur le routeur logique T0.

-

Sélectionnez T0 comme routeur logique et cliquez sur Ajouter pour ajouter la règle. Veillez à sélectionner la priorité appropriée. L'adresse IP traduite de l'image suivante est une adresse IP de l'adresse IP virtuelle NSX Edge Uplink 1. Pour trouver l'adresse IP, connectez-vous à la console OCI et naviguez jusqu'à la page Sommaire de la console SDDC.

Note : Il est conseillé d'ajouter une entrée ponctuelle pour l'ensemble du sous-réseau

/16afin d'éviter une seule entrée pour tous les segments individuels. Cependant, il n'est pas obligatoire et en fonction de la conception, vous pouvez toujours ajouter les règles de traduction d'adresses réseau (NAT) et SNAT requises. L'exemple de l'illustration suivante présente l'entrée pour l'ensemble du sous-réseau/16, qui couvre les trois segments de superposition.

-

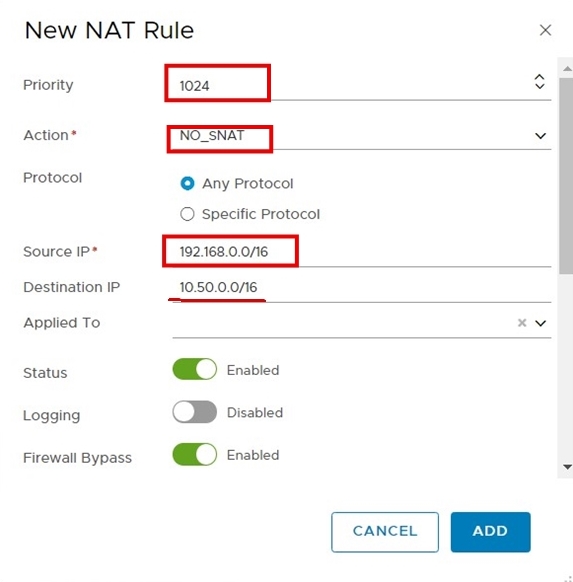

Ajoutez la règle NO_SNAT maintenant. Dans le même écran, cliquez sur Ajouter. L'illustration suivante présente l'exemple de règle.

Note : L'adresse IP source est un bloc CIDR de segment superposé et l'adresse IP de destination est le bloc CIDR du VCN OCI. Dans cet exemple,

10.50.0.0/16est un bloc CIDR de VCN. Veillez à sélectionner la priorité appropriée pour une exécution appropriée.

Vous devez répéter les règles SNAT et NO_SNAT pour les trois segments de superposition si /16 n'est pas votre approche de conception souhaitée.

Tâche 2.4 : Ajouter un nouveau VLAN pour les appareils UAG (vSphere 8.x)

Tout d'abord, nous allons créer un groupe de sécurité de réseau et une table de routage pour le nouveau VLAN UAG.

Note : Les étapes de cette tâche s'appliquent aux environnements vSphere 8.x.

-

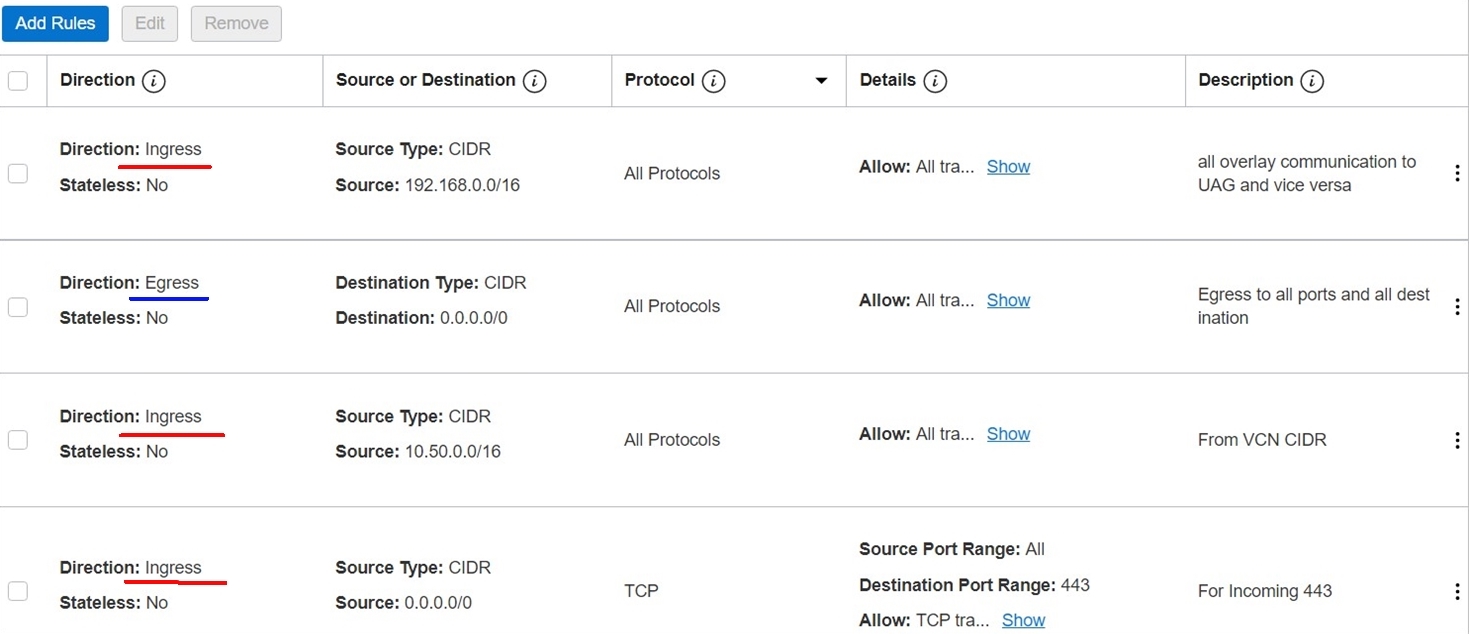

Allez à la console OCI, naviguez jusqu'à Réseau, Réseaux en nuage virtuels, Groupes de sécurité de réseau et cliquez sur Créer un groupe de sécurité de réseau.

Assurez-vous d'être dans le compartiment et la région appropriés où le VCN pour le SDDC est déployé.

-

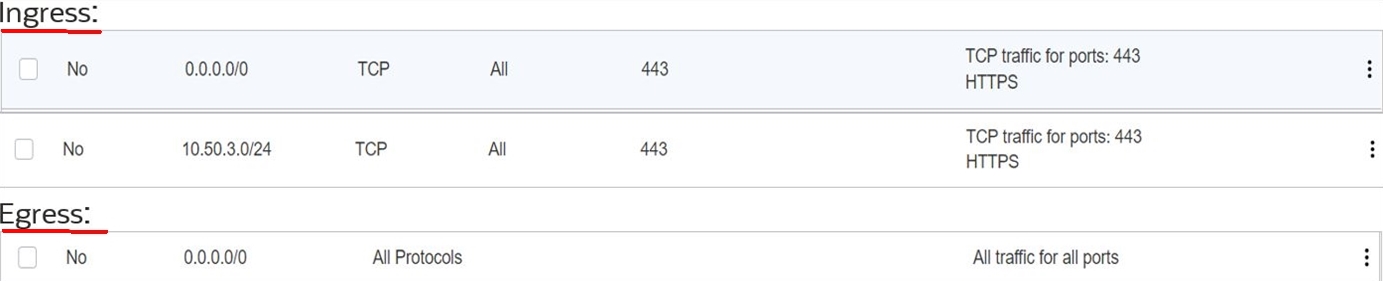

Entrez un nom pour le groupe de sécurité de réseau et cliquez sur Suivant. Ajoutez des règles de sécurité comme indiqué dans les informations suivantes.

-

Naviguez jusqu'à Réseau, Réseaux en nuage virtuels, Passerelles Internet, cliquez sur Créer une passerelle Internet et suivez l'assistant pour créer une passerelle Internet.

-

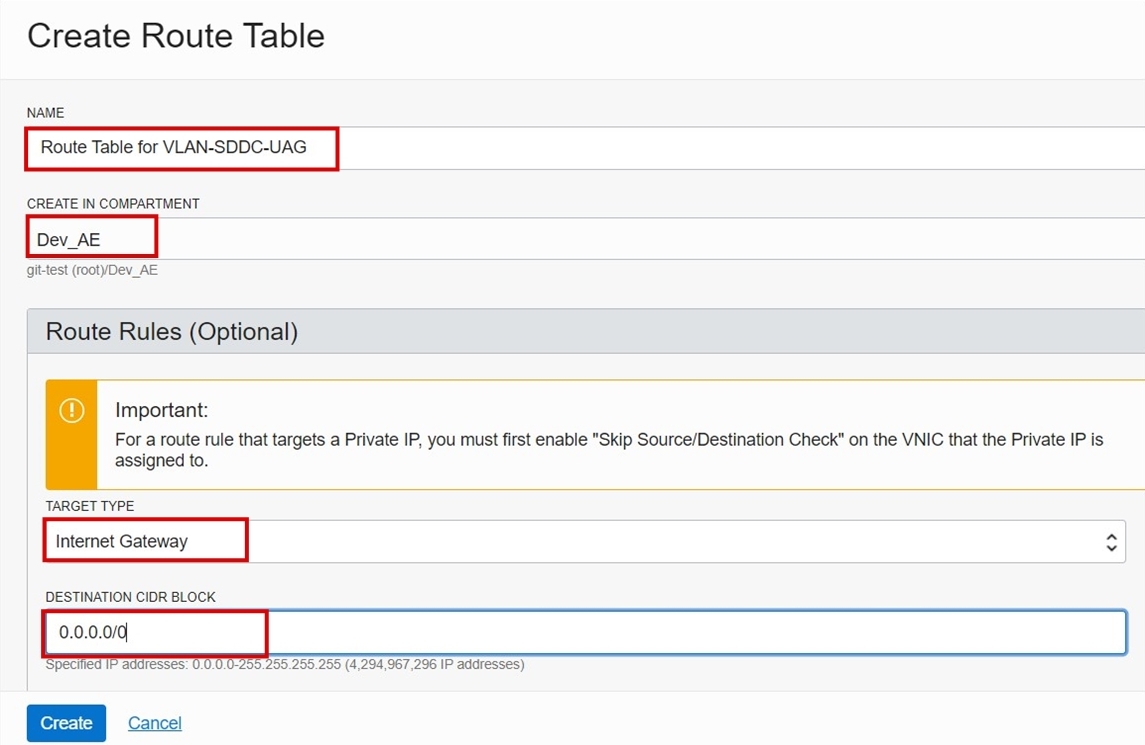

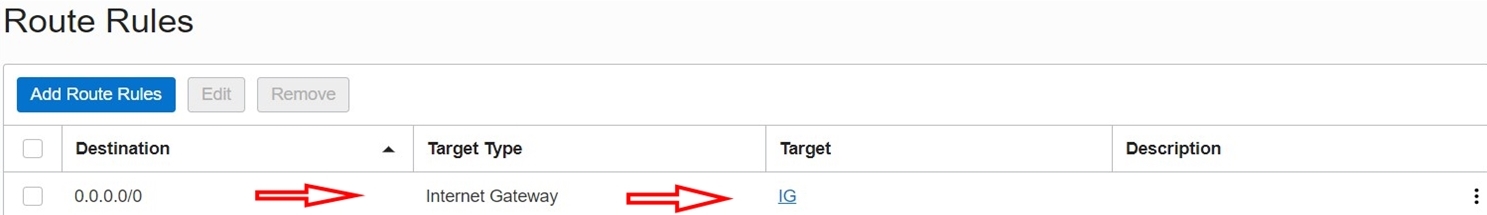

Créez une table de routage pour le nouveau VLAN UAG.

Naviguez jusqu'à Réseau, Réseaux en nuage virtuels, Tables de routage et cliquez sur Créer une table de routage.

-

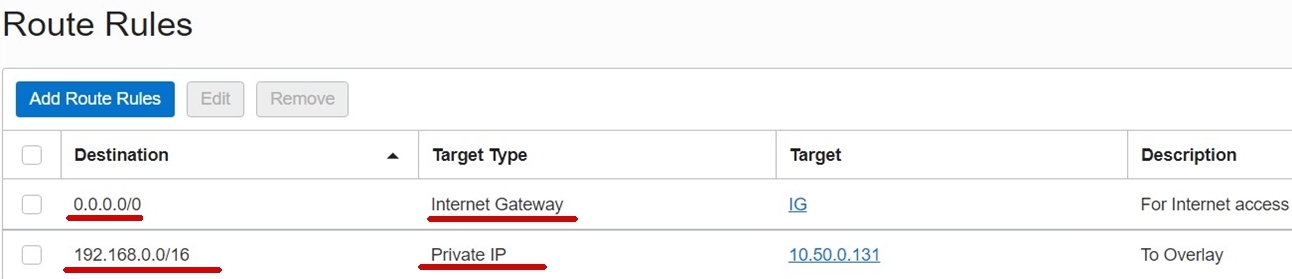

Sous Règles de routage, cliquez sur Ajouter des règles de routage et entrez les informations suivantes à configurer.

- Type de cible : Sélectionnez Passerelle Internet.

- Bloc CIDR de destination : Entrez

0.0.0.0/0.

-

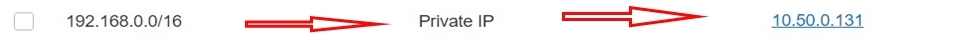

Mettez à jour la table de routage créée à l'étape 4 pour ajouter une route à la destination des segments superposés.

- Type de cible : Adresse IP privée vers l'adresse IP virtuelle NSX Edge.

- Utilisez l'adresse IP NSX Edge (par exemple,

10.50.0.131) comme adresse IP cible.

-

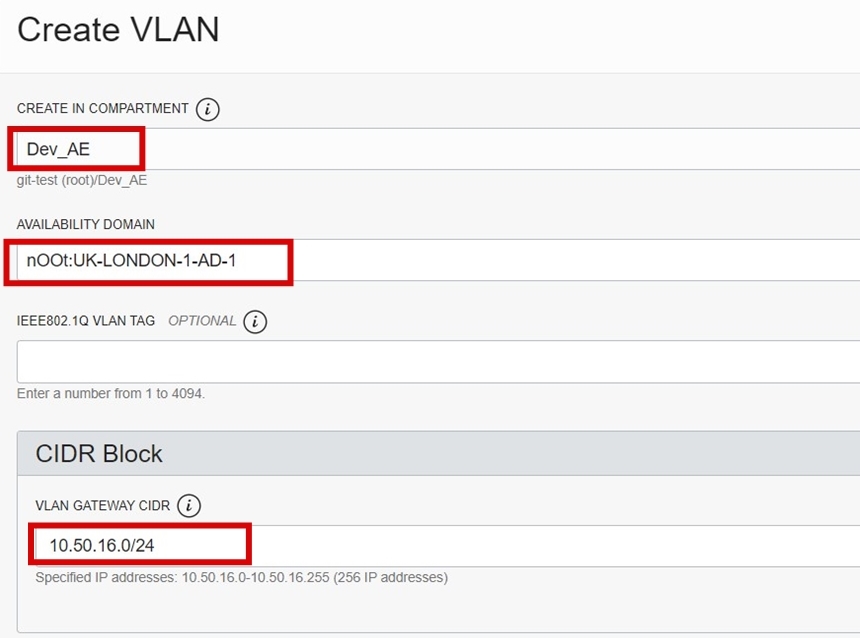

Pour créer le VLAN pour l'UAG, naviguez jusqu'à Réseau, Réseaux en nuage virtuels, sélectionnez le VCN de votre SDDC et cliquez sur VLAN. Assurez-vous d'être dans la région et le compartiment appropriés.

-

Cliquez sur Créer un VLAN.

-

Spécifiez le bloc CIDR dans l'intervalle VCN et sélectionnez le domaine de disponibilité où le SDDC est déployé.

-

Sélectionnez le groupe de sécurité de réseau créé à l'étape 2 et la table de routage créée à l'étape 4.

Ajoutez maintenant ce réseau VLAN nouvellement créé à tous les hôtes ESXi qui font partie de la grappe SDDC.

Tâche 2.5 : Attacher le réseau VLAN à la grappe SDDC dans vSphere 8.x

-

Allez à la console OCI, naviguez jusqu'à Instances de calcul et sélectionnez Noeud ESXi.

Répétez cette étape pour tous les noeuds sans système d'exploitation ESXi de la grappe Oracle Cloud VMware Solution.

-

Dans la section Calcul, cliquez sur un hôte ESXi (par exemple,

Eval-1).

-

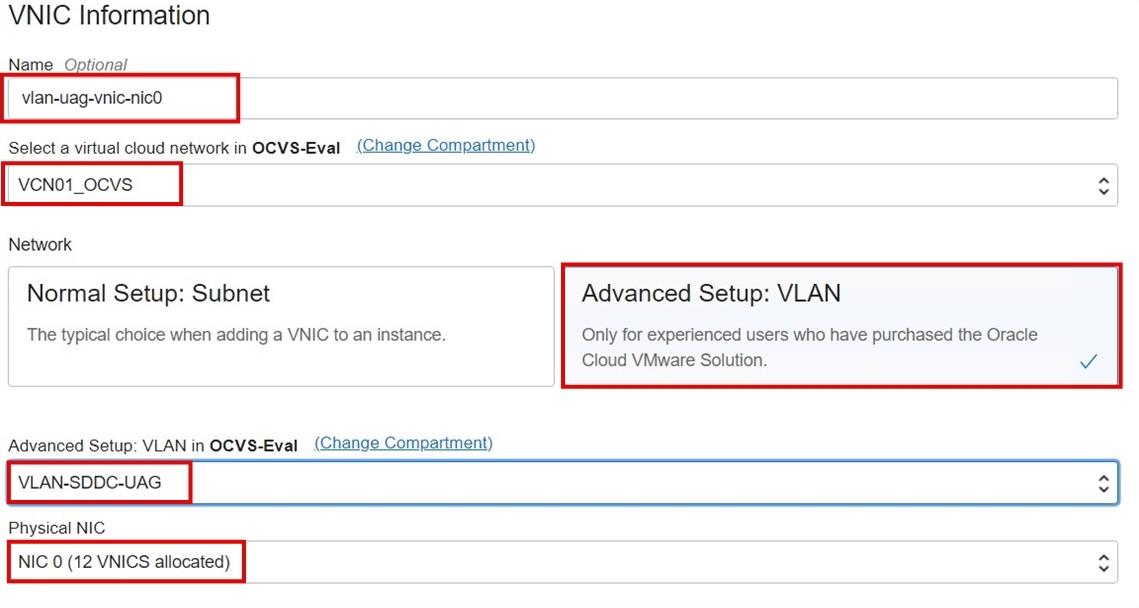

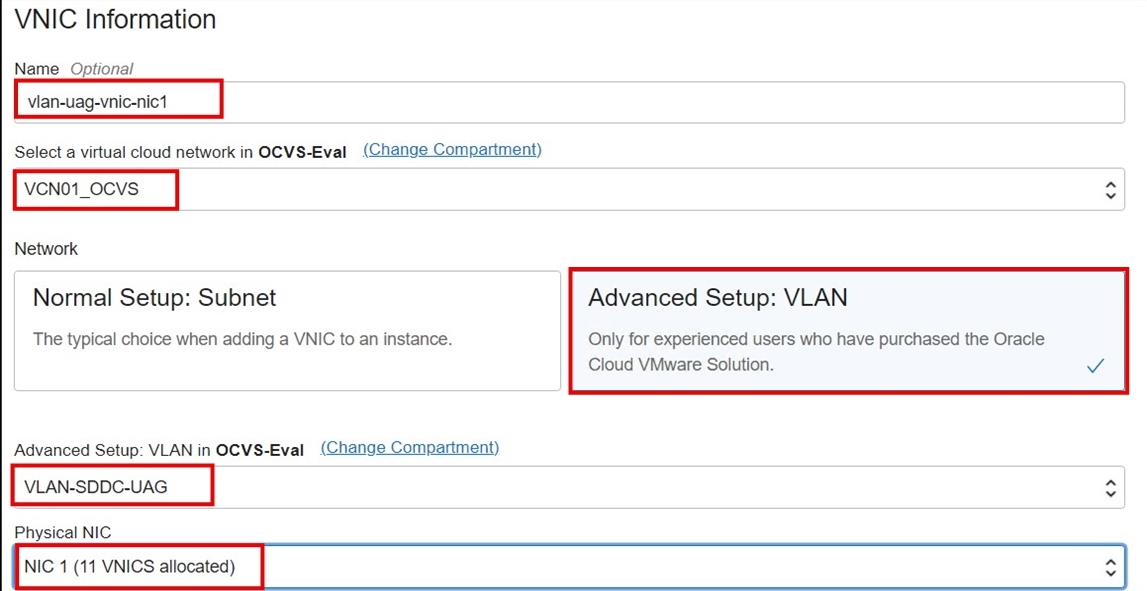

Sous Ressources, sélectionnez Cartes VNIC attachées et cliquez sur Créer une carte VNIC. Vous devez créer deux vNICs par noeud ESXi.

-

Créez deux cartes vNIC.

- Entrez un nom dans la page Informations sur la carte VNIC.

- Sous Réseau, sélectionnez Configuration avancée : VLAN et cliquez sur

VLAN-SDDC-UAGcréé dans la tâche 2.4 pour l'UAG. - Sélectionnez la carte réseau physique (NIC 0 pour la première, NIC 1 pour la seconde).

Consultez l'exemple NIC 0 :

Consultez l'exemple NIC 1 :

Sommaire des attachements de carte VNIC :

-

-

Répétez l'étape 1 pour tous les autres noeuds ESXi sans système d'exploitation (par exemple,

Eval-2etEval-3). -

Collectez les informations sur le marqueur IEEE 802.1Q VLAN.

- Allez à la console OCI, naviguez jusqu'à Réseau et cliquez sur Réseaux en nuage virtuels (VCN).

- Mettez en surbrillance le réseau VLAN nouvellement créé et notez le marqueur de réseau VLAN 802.1QIEEE (par exemple, marqueur de réseau VLAN

1052). Votre ID VLAN sera affiché ici.

-

Connectez-vous à l'environnement SDDC vSphere 8.x au moyen de vCenter à l'aide de

administrator@vsphere.local.-

Créez un nouveau groupe de ports répartis dans vCenter référençant les détails du réseau VLAN.

-

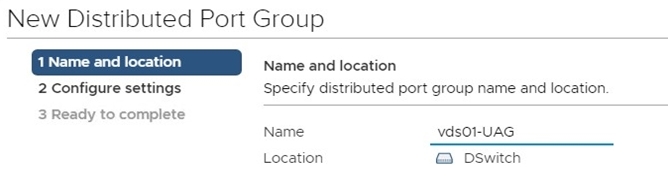

Naviguez jusqu'à Réseau, DSwitch, Groupe de ports réparti et cliquez sur Nouveau groupe de ports réparti.

-

Dans la section Nom et emplacement, entrez un nom pour le groupe de ports répartis.

-

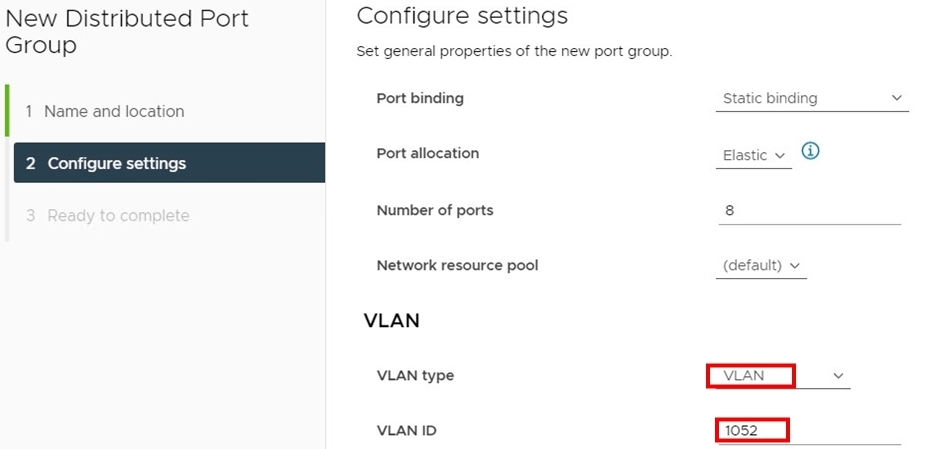

Dans la section Configurer les paramètres, entrez les informations suivantes.

- Liaison de port : Sélectionnez Liaison statique.

- Nombre de ports : Entrez 64.

- Ajoutez l'ID VLAN que vous avez collecté à partir d'OCI (par exemple,

1052).

-

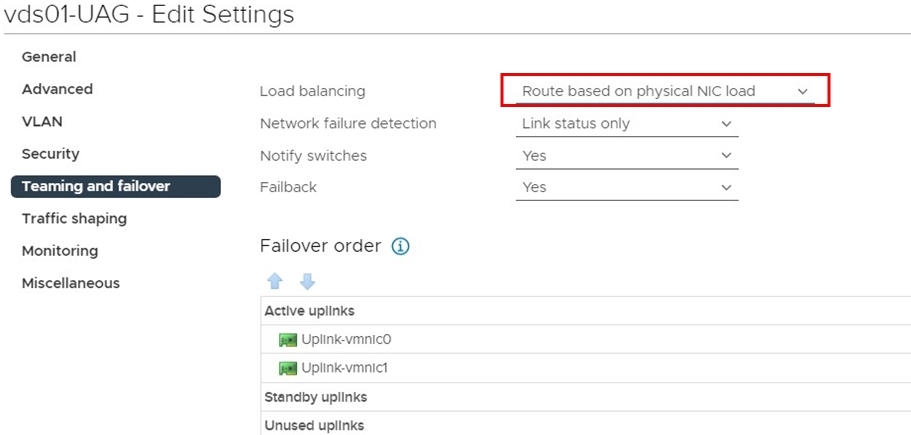

Modifiez le groupe de ports distribués nouvellement créé et mettez à jour la politique Distribution et basculement. Remplacez la politique d'équilibrage de charge par Acheminer en fonction de la charge physique de la carte d'interface réseau.

-

Tâche 3 : Déployer et configurer les composants Horizon

Cette tâche fournit des conseils de haut niveau sur le déploiement et la configuration des composants clés d'Horizon, tels que les serveurs de connexion, les passerelles d'accès unifié (UAG) et les ordinateurs de bureau.

Étant donné que de nombreux détails de configuration dépendent de votre environnement et de vos préférences spécifiques, nous vous recommandons fortement de consulter les meilleures pratiques officielles de VMware pour les déploiements Horizon. L'article de base de connaissances sur les meilleures pratiques d'Omnissa Horizon View est une excellente ressource pour obtenir des conseils complets.

Préalables :

Avant de procéder au déploiement du composant Horizon, assurez-vous que les préalables suivants sont en place.

-

Contrôleur de domaine Active Directory : Contrôleur de domaine Active Directory (AD) fonctionnel avec services DNS configurés et serveur d'autorité de certification disponible pour l'émission de certificats.

-

Microsoft SQL Server : Microsoft SQL Server est installé avec une base de données d'événements créée pour la journalisation et la surveillance des événements d'Horizon.

Note : Ce tutoriel ne couvre pas les étapes d'installation ou de création de base de données de Microsoft SQL Server.

Tâche 3.1 : Déployer et configurer des serveurs de connexion

-

Créez deux machines virtuelles de serveur Windows dans le SDDC pour les serveurs de connexion.

-

Joignez ces deux machines virtuelles de serveur de connexion au contrôleur de domaine Windows Active Directory et créez les enregistrements de système de noms de domaine (DNS) nécessaires dans le serveur DNS interne créé comme préalable.

-

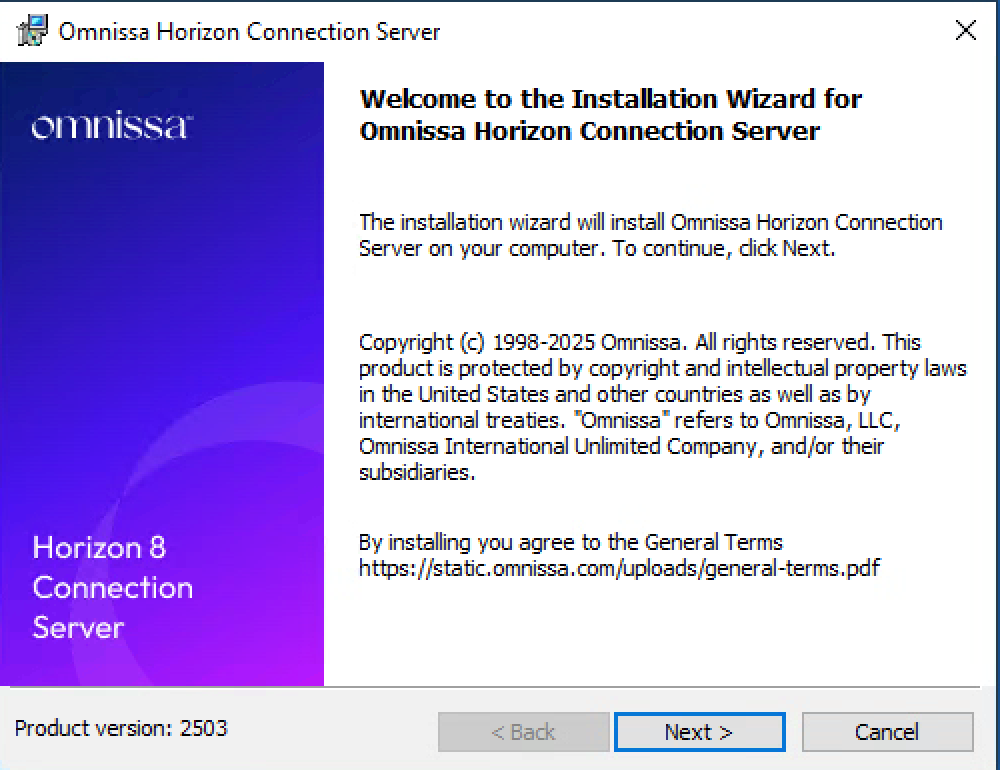

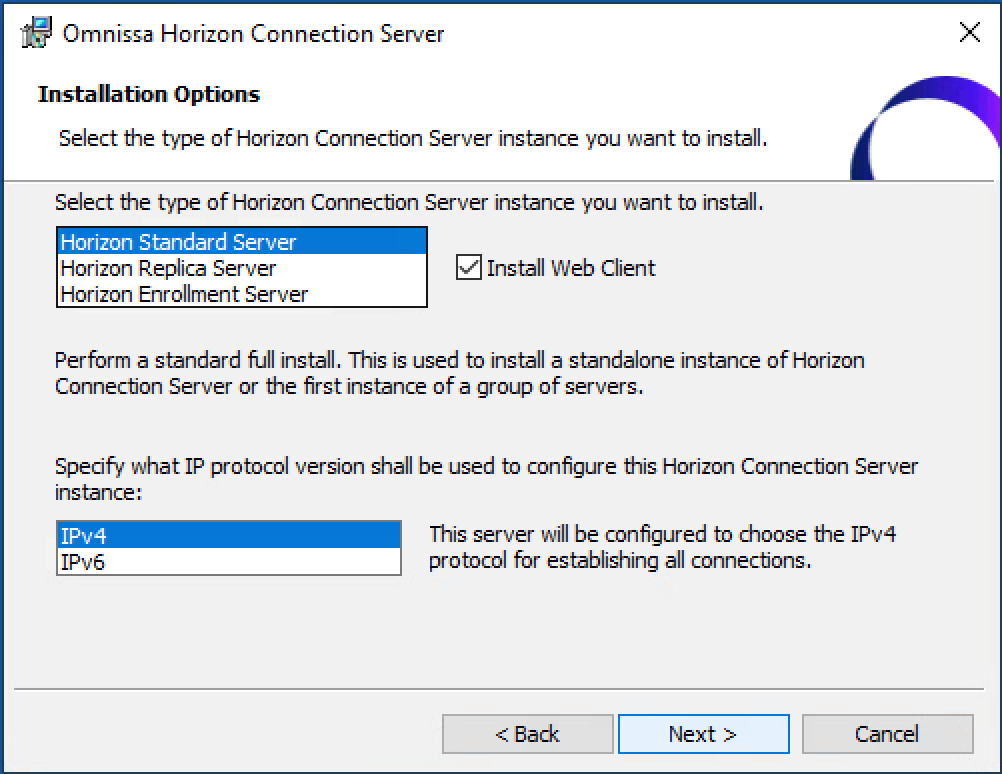

Dans le premier serveur de connexion, cliquez sur Suivant et sélectionnez Horizon Standard Server.

-

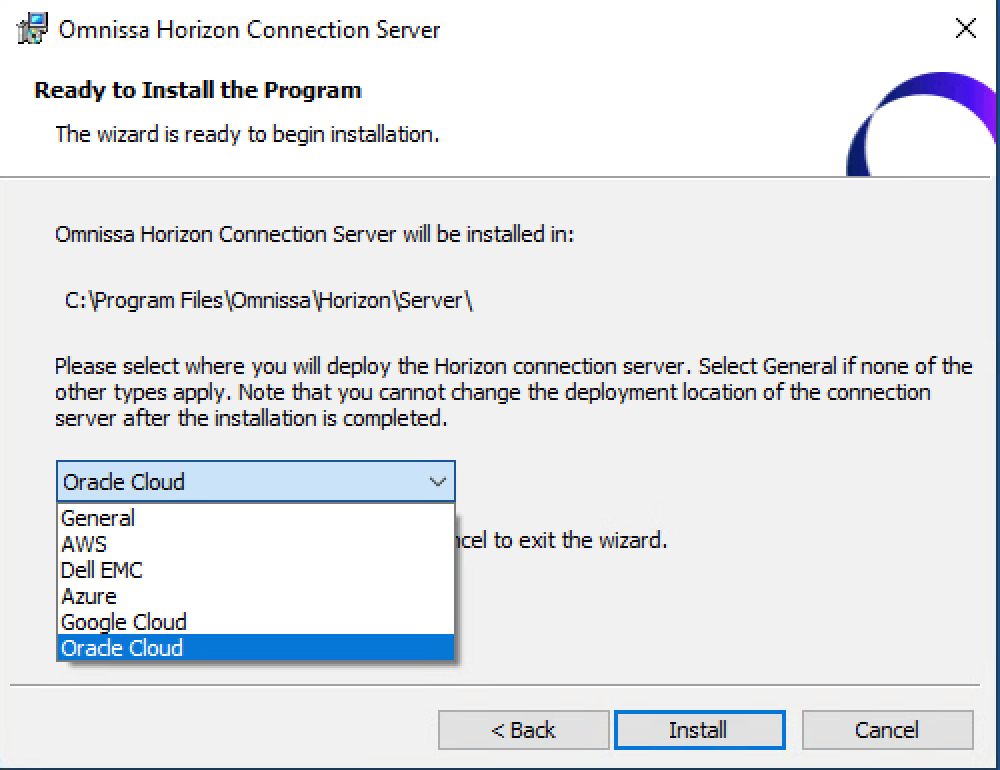

Sélectionnez Oracle Cloud comme emplacement de déploiement et terminez l'installation du premier serveur de connexion.

-

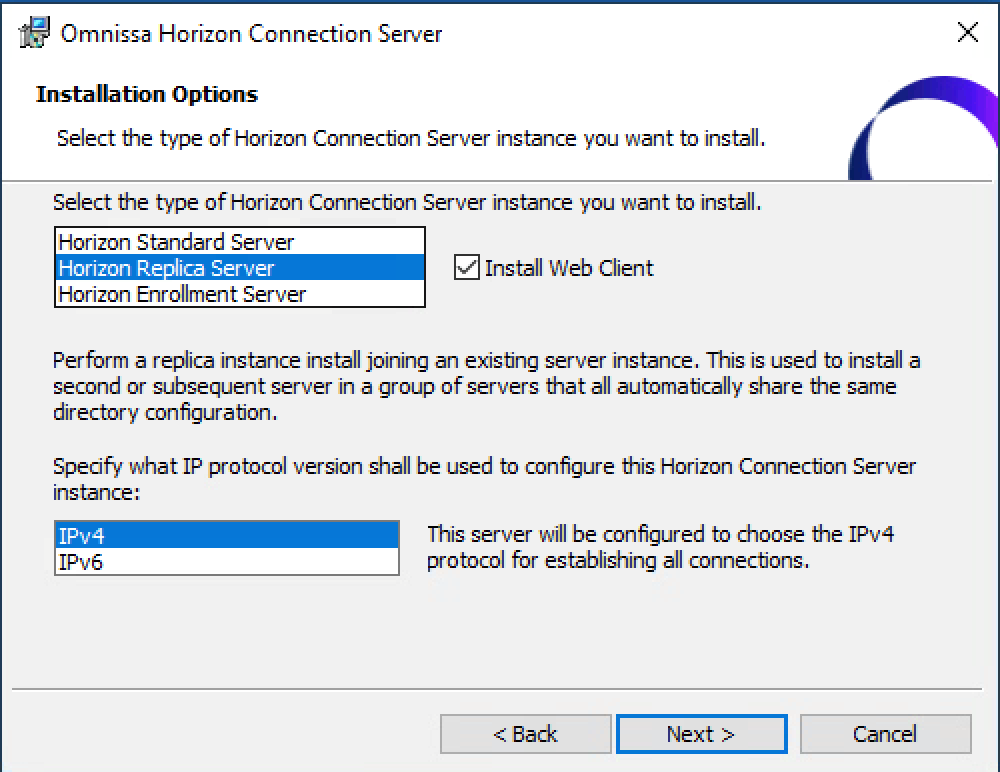

Dans le deuxième serveur de connexion, sélectionnez le type de déploiement Horizon Replica Server et pointez vers le serveur de connexion principal à l'étape 4. Suivez l'assistant d'installation et terminez l'installation du deuxième serveur de connexion.

-

Déployez l'appliance virtuelle ouverte (OVA) pour le connecteur Horizon Cloud requis pour l'octroi de licences. Pour plus d'informations, voir Connecter Horizon Cloud Service à un pod Horizon existant pour utiliser des licences d'abonnement Horizon ou des services hébergés en nuage ou les deux.

-

Après avoir déployé les deux serveurs de connexion, lancez la page d'administration en accédant à

https://your-primary-connection-server-IP/admin.-

Entrez votre numéro de série Horizon, au besoin.

-

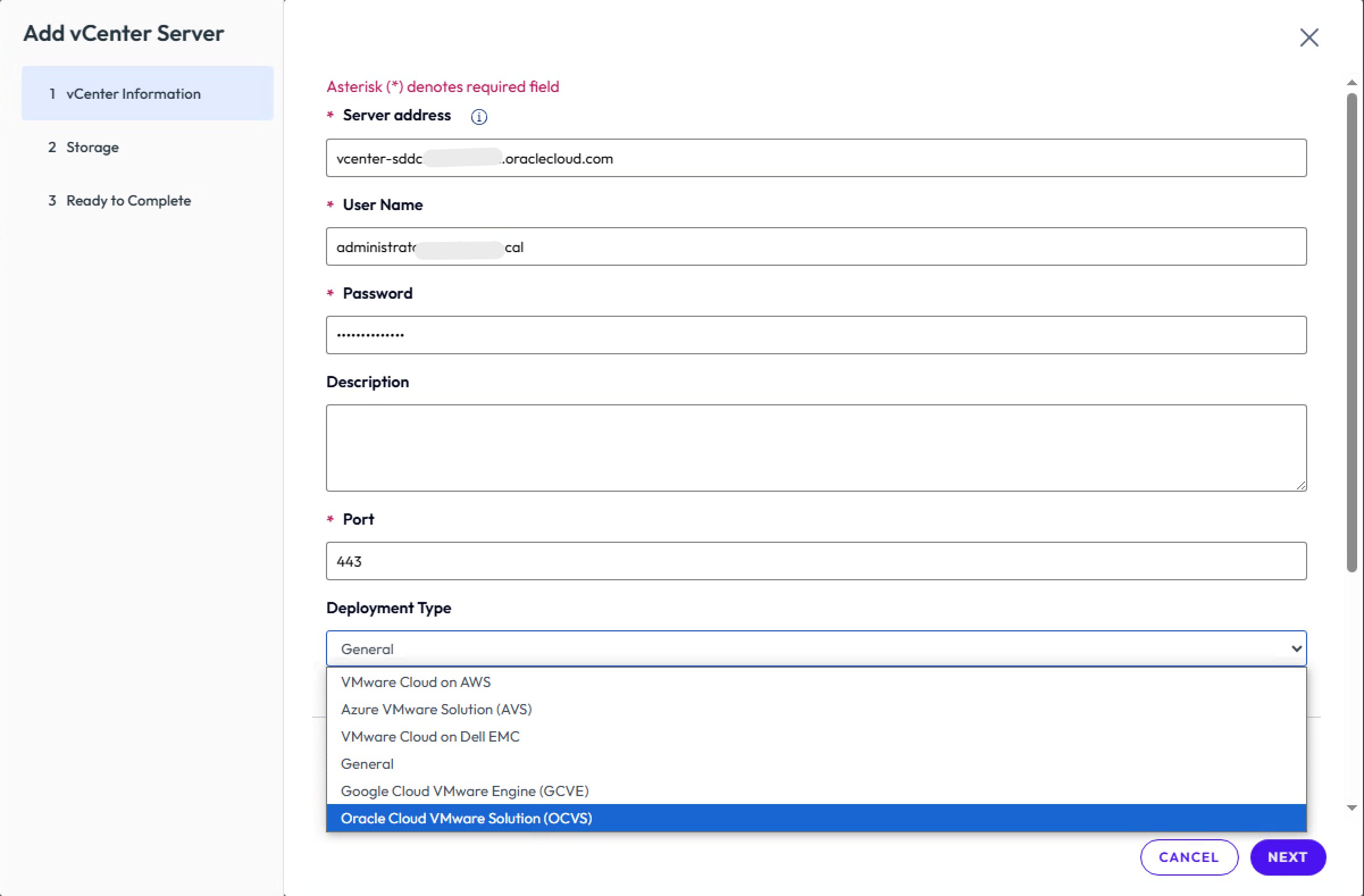

Sous Serveurs, cliquez sur Serveurs vCenter, Ajouter et entrez les informations vCenter.

-

Laissez la page Stockage par défaut et terminez l'assistant.

-

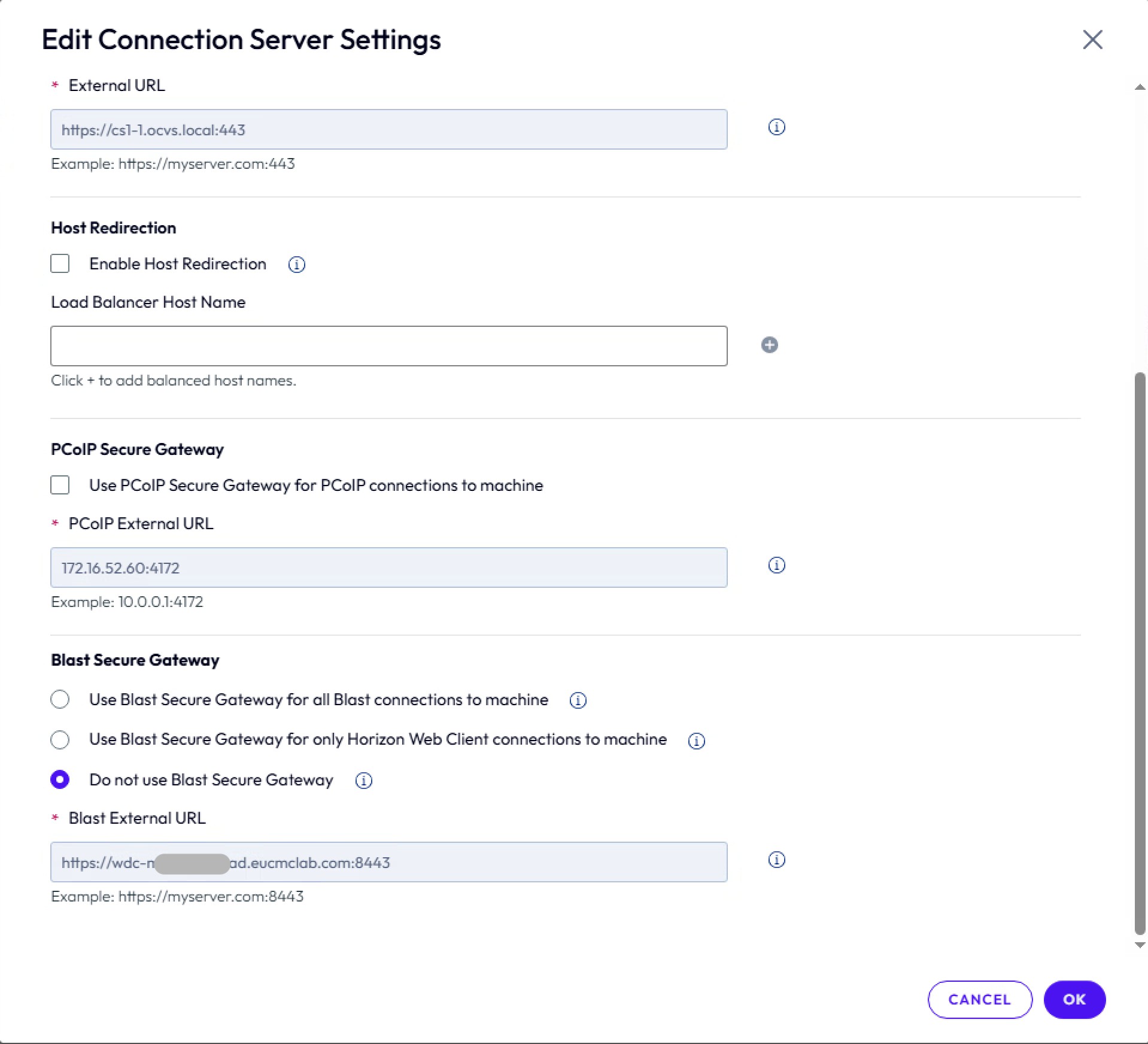

Sous Serveurs, cliquez sur Serveurs de connexion et vérifiez que les serveurs de connexion principal et de réplique sont répertoriés. Sélectionnez le serveur de connexion principal et cliquez sur Modifier.

-

Dans la page Modifier les paramètres du serveur de connexion, entrez les informations suivantes.

- Désélectionnez Activer la redirection d'hôte.

- Désélectionnez PCoIP Secure Gateway.

- Sélectionnez Ne pas utiliser la passerelle Blast Secure sous Passerelle Blast Secure.

Répétez également ces paramètres pour le serveur de connexion de réplica.

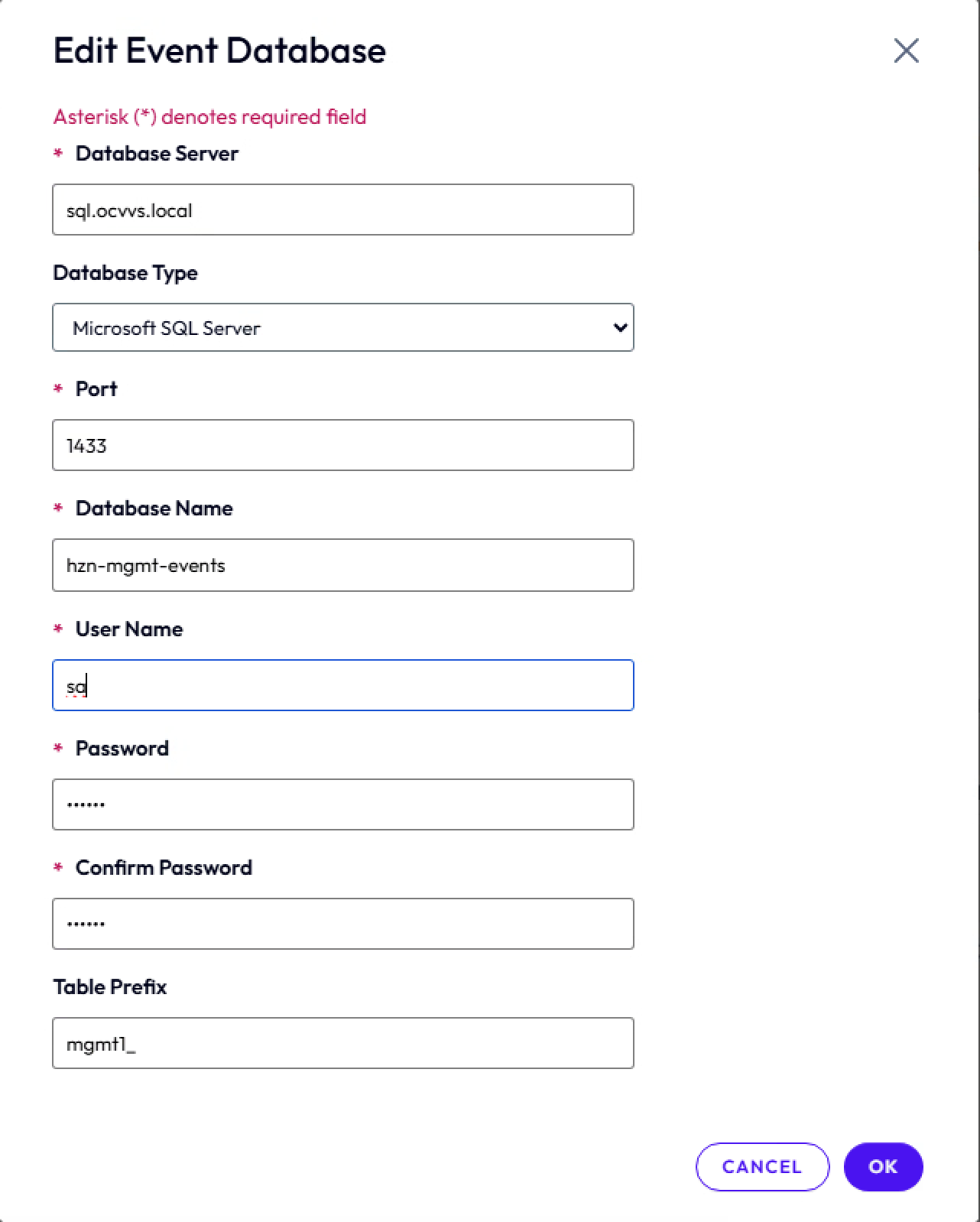

-

Connectez-vous au serveur de connexions, naviguez jusqu'à Configuration d'événement sous Paramètres et configurez la base de données d'événements pour qu'elle pointe vers la base de données Microsoft SQL Server. Utilisez

sacomme nom d'utilisateur.

-

Note : Les étapes de configuration des paramètres globaux, des groupes de bureaux et des fermes ne sont pas incluses dans ce tutoriel car elles varient en fonction des exigences et suivent les mises en oeuvre VMware standard.

Tâche 3.2 : Déployer et configurer un UAG

Nous devons déployer deux boîtiers UAG pour une haute disponibilité et une mise à l'échelle.

-

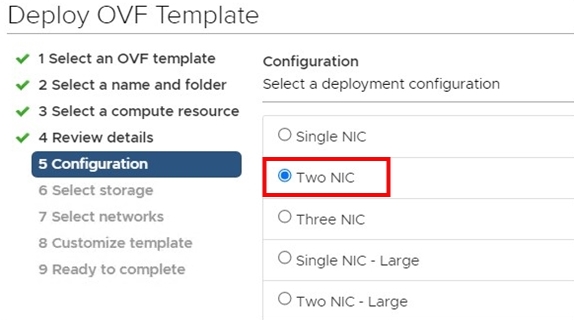

Exécutez l'assistant Déployer le modèle OVF et sélectionnez l'ensemble OVA UAG Non-Federal Information Processing Standards (FIPS) UAG. Sélectionnez les ressources de calcul selon vos besoins.

-

Dans la page Configuration, sélectionnez Deux cartes d'interface réseau et cliquez sur Suivant.

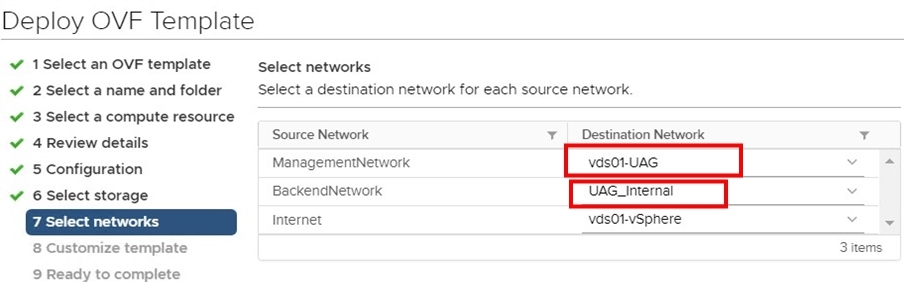

-

Dans la page Sélectionner des réseaux, sélectionnez ManagementNetwork comme groupe de ports répartis UAG et sélectionnez BackendNetwork comme segment de superposition interne UAG créé dans un environnement NSX. Laissez la valeur par défaut pour Internet et cliquez sur Suivant.

-

Sous Personnaliser le modèle, sélectionnez Propriétés de réseau, STATICV4 et configurez l'adresse IPv4 à partir du réseau VLAN UAG. Spécifiez le nom d'identificateur unique pour le nom du boîtier de passerelle unifiée.

-

Sous Options de mot de passe, définissez la racine et le mot de passe de l'administrateur.

-

Sous Propriétés du système, activez SSH et terminez l'assistant.

-

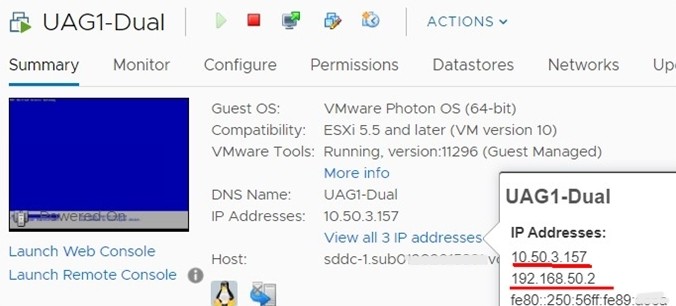

Allumez l'appliance UAG. Vous devriez voir deux adresses IP, l'une provenant du VLAN UAG et l'autre du segment interne UAG superposé NSX.

-

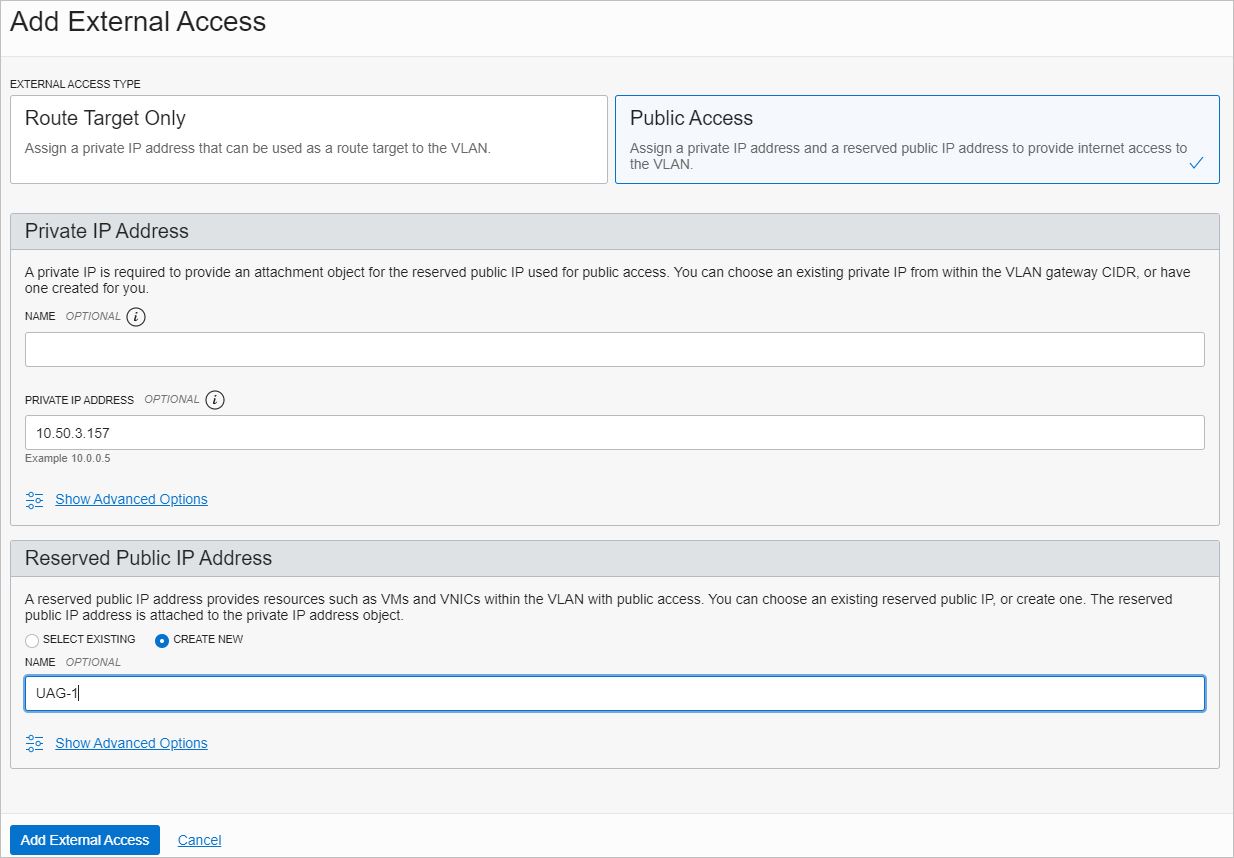

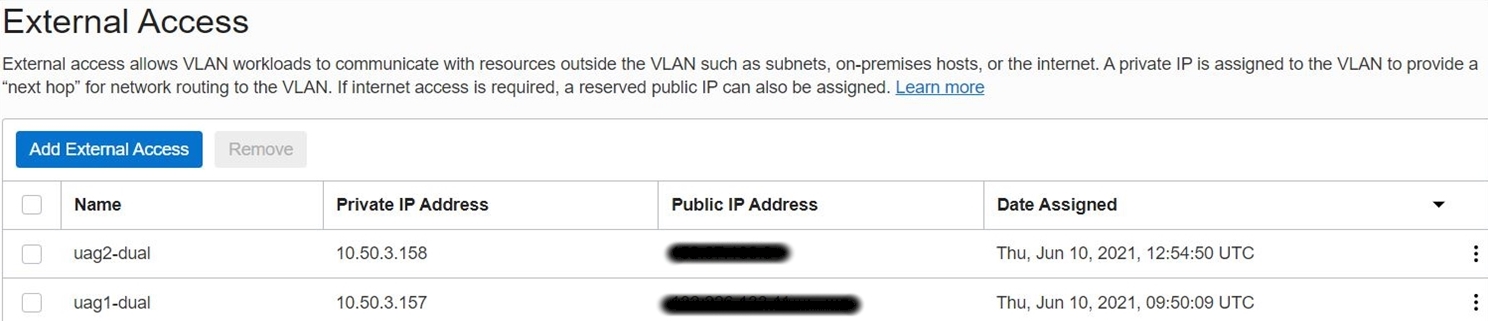

Connectez-vous à la console OCI, naviguez jusqu'au réseau, au réseau en nuage virtuel, au réseau VCN SDDC, au réseau VLAN, sélectionnez VLAN-SDDC-UAG VLAN et créez un accès externe pour obtenir les adresses IP publiques de vos UAG.

-

Cliquez sur Ajouter un accès externe et sélectionnez Accès public comme Type d'accès externe.

-

Entrez l'adresse IP privée provenant du VLAN UAG du premier boîtier UAG (par exemple,

10.50.3.157). -

Dans la section Adresse IP publique réservée, sélectionnez CREATE NEW, spécifiez un nom unique et cliquez sur Ajouter un accès externe.

Note : Vous verrez un mappage d'adresse IP privée à publique pour votre boîtier UAG après avoir terminé les étapes 8 à 10.

-

Répétez les étapes 1 à 11 pour le second appareil UAG.

Note : À ce stade, vous disposez d'une adresse IP publique pour chaque boîtier UAG.

-

Créez un enregistrement DNS public à l'aide de l'adresse IP publique reçue à l'étape 8 pour chaque boîtier UAG. Créez ensuite des routes à partir du boîtier UAG pour la communication avec le segment d'équilibreur de charge et les serveurs de connexion.

Note : La communication se produit entre l'hôte bastion et le segment de surcouche NSX à des fins de gestion, ce qui est requis pour la gestion du boîtier UAG au moyen de l'interface utilisateur graphique Web.

-

Créez une entrée dans le sous-réseau public de l'hôte bastion avec l'adresse IP privée comme type de cible pour l'adresse IP virtuelle NSX Edge pour la destination

192.168.0.0/16(applicable si vous voulez accéder à l'interface utilisateur graphique Web du boîtier UAG à partir de l'hôte bastion). -

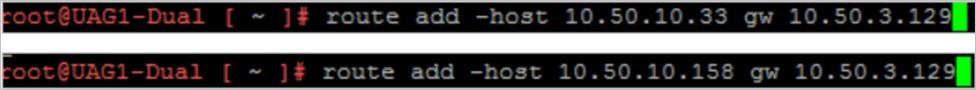

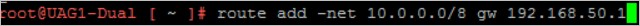

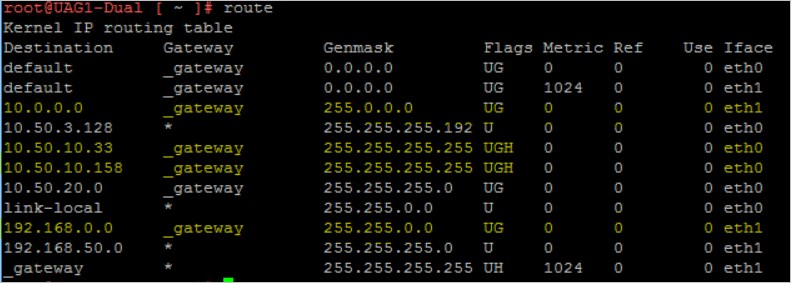

Connectez-vous à la console UAG à partir de vSphere à l'aide de l'utilisateur racine et ajoutez des entrées de route.

-

Ajoutez ces routes après le déploiement et la configuration de l'équilibreur de charge OCI. Ces deux adresses IP appartiennent aux instances de vérification de l'état de l'équilibreur de charge UAG.

L'image suivante présente l'entrée de route pour toute la plage de la route explicite à partir de la passerelle superposée.

L'image suivante présente le réseau superposé pour couvrir tous les segments de ce déploiement.

L'image suivante présente le sommaire des routes à partir du boîtier UAG.

Note :

eth0provient du réseau VLAN eteth1provient du segment de superposition. Reportez-vous aux règles de routage marquées en jaune.- Avant de continuer, veillez à terminer la configuration de l'équilibreur de charge OCI privé pour le serveur de connexion afin d'obtenir l'adresse IP virtuelle LBaaS. Reportez-vous à la section Déployer et configurer un équilibreur de charge privé de la tâche 4. Revenez à cette tâche après avoir terminé la configuration de l'équilibreur de charge OCI.

-

Créez un enregistrement DNS pour l'adresse IP virtuelle de l'équilibreur de charge du serveur de connexion que vous avez obtenue.

-

Ajoutez une entrée dans

/etc/resolv.confpour pointer vers le serveur DNS interne où tous les enregistrements DNS sont créés. Le groupe UAG doit communiquer par le nom d'hôte de l'adresse IP virtuelle de l'équilibreur de charge du serveur de connexion. -

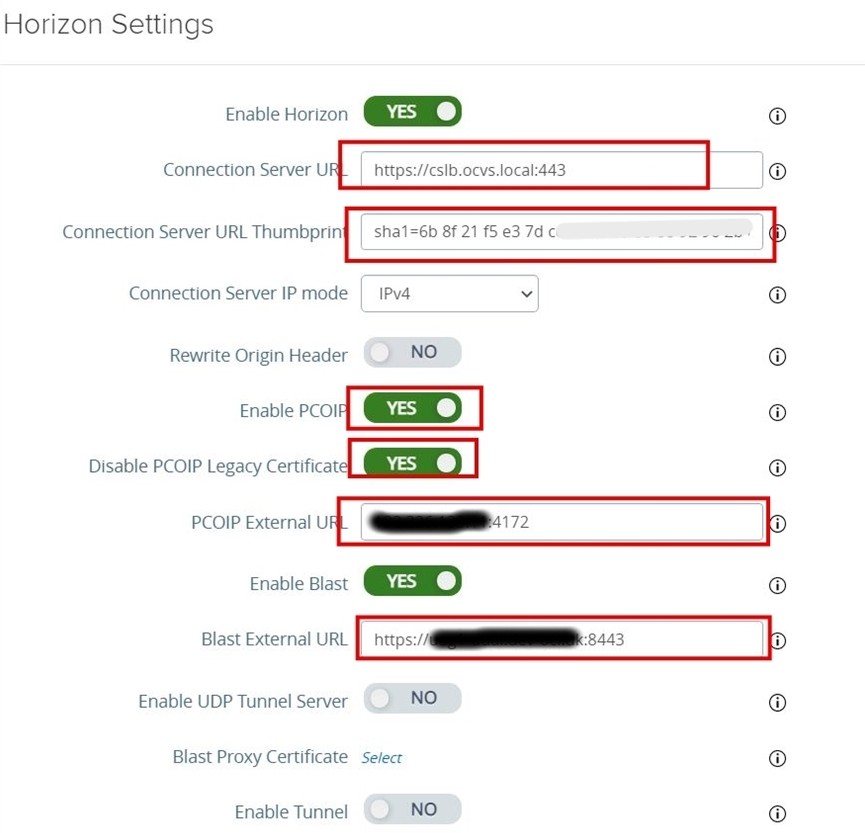

Configurez les boîtiers UAG en accédant à la page Web du boîtier à l'aide de

https://<private-hostname-ip>:9443/admin. -

Connectez-vous avec les données d'identification d'administration et activez Paramètres du service en périphérie de réseau sous Paramètres généraux.

-

Indiquez l'URL du serveur de connexion.

Note : Cette URL doit être l'entrée DNS interne de l'adresse IP virtuelle de l'équilibreur de charge OCI privé, qui équilibre la charge des serveurs de connexion standard et de réplique. Pour la configuration d'équilibreur de charge OCI privé, reportez-vous à la note sur la configuration LBaaS privée après l'étape 15.

-

Collez l'empreinte de l'URL du serveur de connexion et assurez-vous d'inclure les empreintes SHA1 des deux serveurs de connexion.

-

Pour obtenir l'empreinte numérique, accédez à l'URL du serveur de connexion à l'aide de

https://primary-connection-server/admin, cliquez sur cadenas, sur Certificat, sur Détails, puis sur Empreinte. -

Répétez cette opération pour le serveur de réplication.

-

Combinez les deux empreintes en une seule ligne.

sha1=6b 8f 21 f5 e3 7d ce 7f b0 8d 33 88 92 96 2b e9 86 3a 24 b3,sha1=6f 5d xx xx xx xx xx xx xx xx xx xx b4 82 7e ae 11 b3 65 4f

-

-

Activez PC sur IP (PCoIP) et activez Désactiver le certificat PCOIP existant.

-

Dans le champ URL externePCoIP, entrez l'adresse IP publique du boîtier UAG avec le port

4172. Par exemple,150.100.222.23:4172. -

Dans la page Paramètres d'horizon, sélectionnez Activer le souffle et entrez l'URL externe de souffle en tant qu'enregistrement DNS public associé au boîtier UAG avec le port

8443. Par exemple,https://xyz.company.com:8443, oùxyz.company.comest l'enregistrement d'hôte DNS public pour l'adresse IP150.100.222.23.

-

Répétez les étapes 1 à 25 pour le second appareil UAG.

-

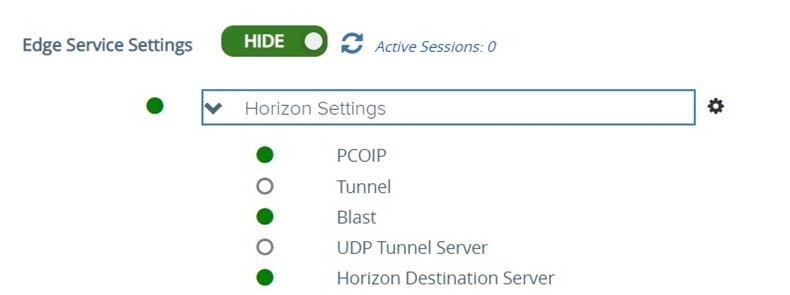

Vous devriez voir le statut vert dans l'interface utilisateur graphique Web de l'appliance UAG après une configuration réussie.

-

Connectez-vous à l'interface utilisateur graphique Web des serveurs de connexion et vérifiez si les UAG sont enregistrés. Naviguez jusqu'à Paramètres, Serveurs et cliquez sur Passerelles.

Tâche 4 : Sélectionner une option Oracle Cloud Infrastructure Load Balancer (LBaaS) pour l'horizon

Pour sélectionner la méthodologie d'équilibrage de charge Horizon appropriée, vous devez déterminer les modèles de trafic entrant et sortant pour la base d'utilisateurs du bureau. Voici les méthodes couramment utilisées :

-

Méthode 1 : Effectuer uniquement pour les clients orientés interne (les utilisateurs se connectent aux serveurs de connexion).

Dans cette méthode, les connexions sont générées uniquement au sein des réseaux internes et les clients peuvent se connecter directement aux serveurs de connexion situés sur le réseau SDDC. Dans ce cas, il peut être nécessaire de contourner les UAG/passerelles afin que les clients puissent accéder aux ordinateurs de bureau.

- Exécutez uniquement une configuration d'équilibreur de charge OCI privé.

- Reportez-vous à la section Déployer et configurer un équilibreur de charge OCI privé.

-

Méthode 2 : Effectuez cette opération pour l'accès des utilisateurs internes et externes.

Dans cette méthode, l'équilibreur de charge OCI public et privé sont déployés.

- Reportez-vous à la section Déployer et configurer un équilibreur de charge OCI public.

- Reportez-vous à la section Déployer et configurer un équilibreur de charge OCI privé.

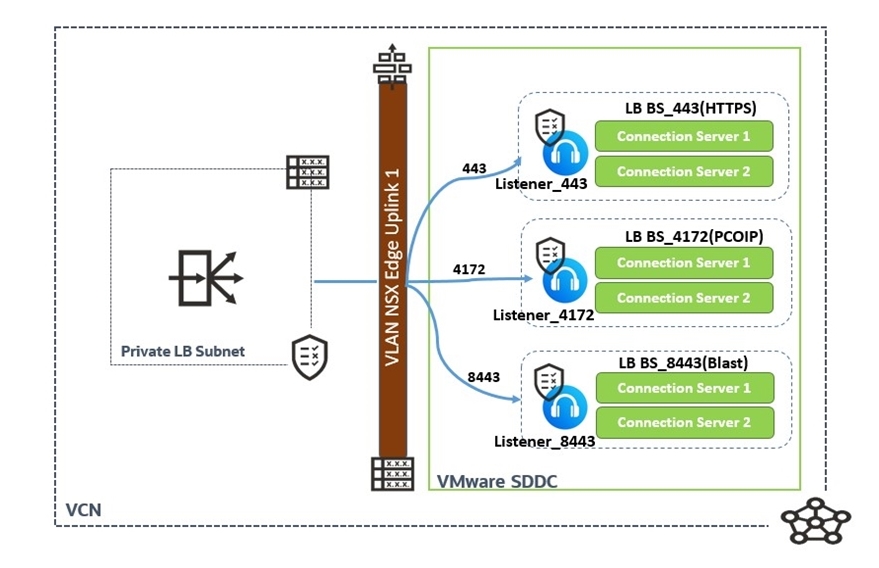

Déployer et configurer un équilibreur de charge OCI privé

Cette section décrit les étapes de configuration d'OCI native LBaaS pour les serveurs de connexion. Pour plus de détails, reportez-vous à l'architecture suivante.

Note : Le tableau suivant répertorie la configuration du serveur dorsal, du module d'écoute et du port et du protocole pour LBaaS.

| Jeux dorsaux | Serveurs dorsaux | Module d'écoute | Port | Protocole |

|---|---|---|---|---|

| BS_443 (HTTPS) | Connection Server 1 et Connection Server 2 | Listener_443 | 443 | TCP |

| BS_4172 (PCOIP) | Connection Server 1 et Connection Server 2 | Listener_4172 | 4,172 | TCP |

| BS_8443 (explosion) | Connection Server 1 et Connection Server 2 | Listener_8443 | 8,443 | TCP |

-

Connectez-vous à la console OCI et naviguez jusqu'à Réseau et sélectionnez Équilibreurs de charge. Remplacez la région et le compartiment par le compartiment et la région de votre choix.

-

Cliquez sur Créer un équilibreur de charge et sélectionnez Équilibreur de charge pour Type. Ne sélectionnez pas Équilibreur de charge de réseau.

-

Entrez le nom de l'équilibreur de charge et sélectionnez Privé pour le type de visibilité. Dans la section Bande passante, sélectionnez Formes flexibles et choisissez la bande passante minimale et maximale requise.

-

Sélectionnez le VCN et le sous-réseau privé créés dans les tâches précédentes pour héberger le LBaaS privé, puis cliquez sur Suivant.

-

Sélectionnez Hachage d'adresse IP comme politique d'équilibrage de chargement.

Note : N'ajoutez pas de serveurs dorsaux à ce stade (ce sera le cas plus tard).

-

Sélectionnez Protocole de politique de vérification de l'état comme TCP et remplacez Port par

443. Conservez les paramètres par défaut pour les intervalles et les temporisations. Cliquez sur Suivant pour ajouter un module d'écoute. -

Entrez le nom du module d'écoute et sélectionnez TCP comme type de trafic du module d'écoute. Spécifiez

443comme port et laissez les paramètres par défaut.Note : Si vous prévoyez d'utiliser des certificats signés par une autorité de certification, sélectionnez HTTPS comme type de trafic de module d'écoute et chargez les certificats SSL valides. Pour plus d'informations, voir la documentation sur OCI LBaaS.

-

Cliquez sur Soumettre et attendez que le statut de l'équilibreur de charge passe au vert.

-

Ajoutez les serveurs dorsaux et les modules d'écoute en fonction du tableau présenté précédemment dans cette section.

-

Notez l'adresse IP privée LBaaS et créez un enregistrement DNS interne qui sera appelé URL VIP du serveur de connexion Horizon.

-

Ajoutez la règle de routage pour le sous-réseau LBaaS privé avec le type de cible VIP de superposition NSX. L'image suivante présente la table de routage pour LBaas privé. L'exemple montre

192.168.0.0/16est le sous-réseau superposé NSX pour la gestion et10.50.0.131est l'interface de liaison montante pour le VLAN de la liaison montante NSX Edge. Cela couvrira les trois segments superposés.

-

Mettez à jour la règle de sécurité du sous-réseau LBaaS privé pour accepter la communication à partir du segment de superposition NSX. Les images suivantes présentent la liste de sécurité de l'équilibreur de charge OCI privé. La règle de sécurité accepte la communication du sous-réseau superposé NSX à LBaaS.

Entrant :

Trafic sortant :

-

Mettez à jour le groupe de sécurité de réseau pour NSX-Edge-Uplink1 afin d'accepter la communication à partir du sous-réseau privé LBaaS. L'image suivante présente le groupe de sécurité de réseau NSX-Edge-Uplink1 où

10.50.10.0/24est le bloc CIDR du sous-réseau privé LBaaS.

-

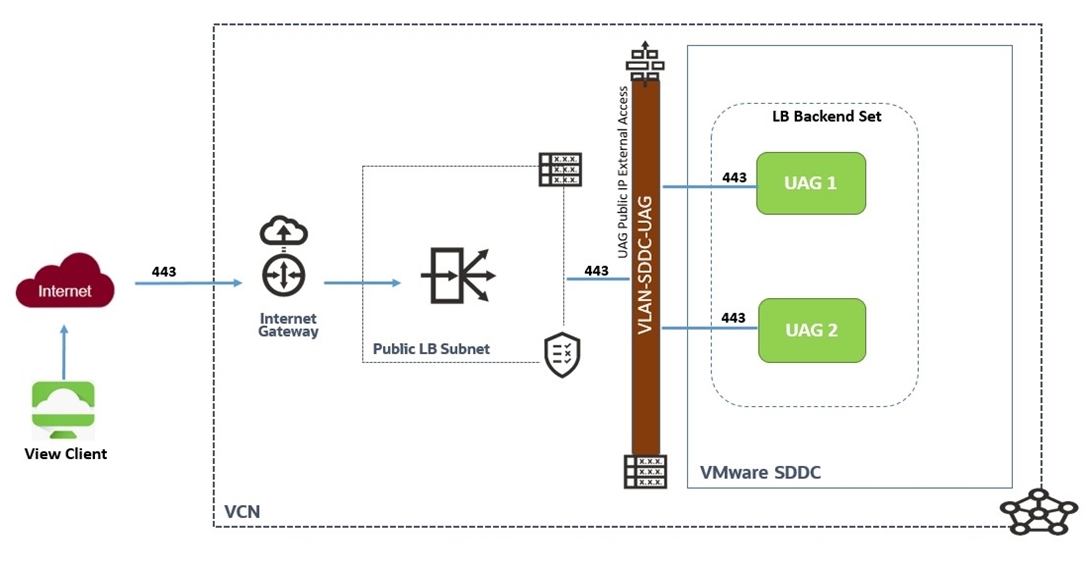

Déployer et configurer un équilibreur de charge OCI public

Cette section décrit les étapes de configuration de LBaaS natif OCI pour l'accès externe UAG. Pour plus de détails, reportez-vous à l'architecture suivante.

Note : Le tableau suivant répertorie la configuration du serveur dorsal, du module d'écoute et du port et du protocole pour LBaaS.

| Jeux dorsaux | Serveurs dorsaux | Module d'écoute | Protocole | Port |

|---|---|---|---|---|

| BS_443 (HTTPS) | Passerelle d'accès unifiée 1 et passerelle d'accès unifié 2 | Listener_443 | TCP | 443 |

-

Connectez-vous à la console OCI et naviguez jusqu'à Réseau et sélectionnez Équilibreurs de charge. Remplacez la région et le compartiment par le compartiment et la région de votre choix.

-

Cliquez sur Créer un équilibreur de charge et sélectionnez équilibreur de charge comme type. Ne sélectionnez pas Équilibreur de charge de réseau.

-

Entrez le nom de l'équilibreur de charge et sélectionnez Public comme type de visibilité. Cliquez sur Adresse IP réservée et sélectionnez Créer une adresse IP réservée. Entrez le nom de l'adresse IP et sélectionnez le compartiment.

-

Dans la section Bande passante, sélectionnez Formes flexibles et choisissez la bande passante minimale et maximale requise.

-

Sélectionnez le VCN et le sous-réseau public créés dans les tâches précédentes pour héberger la LBaaS publique, puis cliquez sur Suivant.

-

Sélectionnez Hachage d'adresse IP comme politique d'équilibrage de chargement.

Note : N'ajoutez pas de serveurs dorsaux à ce stade, nous le ferons plus tard.

-

Dans la section Spécifier la politique de vérification de l'état, sélectionnez TCP et remplacez Port par

443. Conservez les paramètres par défaut pour les intervalles et les temporisations. Cliquez sur Suivant pour ajouter un module d'écoute. -

Entrez le nom du module d'écoute et sélectionnez TCP comme type de trafic du module d'écoute. Spécifiez le port

443et laissez les paramètres par défaut.Note : Si vous prévoyez d'utiliser des certificats signés avec une autorité de certification, sélectionnez HTTPS comme Type de trafic du module d'écoute et chargez les certificats SSL valides. Pour plus d'informations, voir la documentation sur OCI LBaaS.

-

Cliquez sur Soumettre et attendez que le statut de l'équilibreur de charge passe au vert.

-

Ajoutez les serveurs dorsaux et les modules d'écoute en fonction du tableau présenté précédemment dans cette section.

-

Notez l'adresse IP publique LBaaS et créez un enregistrement DNS externe pour l'accès public à l'infrastructure VDI.

-

Ajoutez l'entrée de table de routage pour le sous-réseau public OCI Load Balancer.

L'image suivante présente l'entrée de table de routage pour le sous-réseau LBaaS public.

L'image suivante présente l'entrée de la table de routage pour

VLAN-SDDC-UAG. Nous avons couvert cette étape lors de la création du VLAN UAG. Si vous avez suivi les étapes de création du VLAN UAG, vous devriez voir une entrée d'itinéraire similaire dans la table de routage pour le VLAN UAG.

L'image suivante présente la liste de sécurité des communications réseau et les règles de groupe de sécurité de réseau pour LBaaS public. Dans cet exemple,

10.50.3.0/24est un sous-réseau VLAN pour le boîtier Horizon UAG.L'image suivante présente le groupe de sécurité de réseau pour le réseau VLAN de l'UAG du SDDC. Cette étape est déjà couverte lors du processus de création de VLAN UAG dans les étapes initiales. Si vous avez suivi les étapes de création du VLAN UAG, vous devriez voir un groupe de sécurité de réseau similaire à l'image suivante.

Une fois la configuration d'équilibreur de charge OCI publique et privée terminée, la configuration d'Horizon peut être testée à l'aide d'Horizon Client.

Liens connexes

Remerciements

-

Auteurs - Ryan Patel (architecte principal en nuage), Devendra Gawale (architecte de solution en nuage).

-

Contributeur - Adeel Amin (architecte de solution en nuage)

Autres ressources d'apprentissage

Explorez d'autres laboratoires sur le site docs.oracle.com/learn ou accédez à plus de contenu d'apprentissage gratuit sur le canal Oracle Learning YouTube. De plus, visitez education.oracle.com/learning-explorer pour devenir un explorateur Oracle Learning.

Pour obtenir la documentation sur le produit, visitez Oracle Help Center.

Deploy Omnissa Horizon 8 on Oracle Cloud VMware Solution

G36171-01

Copyright ©2025, Oracle and/or its affiliates.