Pour tous les clients US Government Cloud

Cette rubrique contient des informations communes à Oracle US Government Cloud et à Oracle US Defense Cloud.

Responsabilités partagées

Oracle Cloud Infrastructure pour le gouvernement offre des processus opérationnels et des technologies de sécurité de pointe pour sécuriser ses services cloud d'entreprise. Cependant, pour exécuter des charges globales en toute sécurité, vous devez connaître vos responsabilités en matière de sécurité et de conformité. De par sa conception, Oracle assure la sécurité de l'infrastructure et des opérations cloud (contrôles d'accès des opérateurs de cloud, application de patches de sécurité à l'infrastructure, etc.). De plus, vous êtes responsable de la configuration sécurisée des ressources cloud. La sécurité dans le cloud est une responsabilité partagée entre vous et Oracle.

Pour plus d'informations sur les responsabilités partagées dans Oracle Cloud, reportez-vous à Modèle de sécurité partagé.

Configuration d'un fournisseur d'identités pour votre location

En tant que client Government Cloud, vous devez utiliser votre propre fournisseur d'identités qui répond aux exigences de conformité de votre organisme et prend en charge l'authentification par carte d'accès commun/de vérification de l'identité personnelle (CAC/PIV). Vous pouvez fédérer Oracle Cloud Infrastructure avec des fournisseurs d'identités compatibles SAML 2.0 qui prennent également en charge l'authentification par carte CAC/PIV. Pour obtenir des instructions sur la configuration d'une fédération, reportez-vous à Fédération avec les fournisseurs d'identités.

Suppression de l'administrateur Oracle Cloud Infrastructure par défaut et de tout autre utilisateur non fédéré

Lorsque votre organisation s'inscrit afin d'obtenir un compte Oracle et un domaine d'identité, Oracle configure un administrateur par défaut pour le compte. Cette personne est le premier utilisateur IAM de votre société et dispose d'un accès administrateur complet à votre location. Cet utilisateur peut configurer votre fédération.

Une fois que vous avez configuré la fédération avec le fournisseur d'identités choisi, vous pouvez supprimer l'administrateur par défaut et tout autre utilisateur local du service IAM que vous avez ajouté pour configurer votre location. La suppression des utilisateurs locaux non fédérés permet aux utilisateurs du fournisseur d'identités choisi d'accéder à Oracle Cloud Infrastructure.

Pour supprimer l'administrateur par défaut, procédez comme suit :

-

Connectez-vous à la console par le biais de votre fournisseur d'identités.

Plus de détails-

Ouvrez un navigateur pris en charge et accédez à l'URL de la console Government Cloud.

- Entrez votre locataire cloud, puis cliquez sur Continuer.

-

Dans le panneau Accès avec connexion unique (SSO), sélectionnez votre fournisseur d'identités et cliquez sur Continuer. Vous êtes redirigé vers le fournisseur d'identités pour vous connecter.

- Indiquez votre nom utilisateur et votre mot de passe.

-

- Ouvrez le menu de navigation et cliquez sur Identité et sécurité. Sous Identité, cliquez sur Utilisateurs. La liste des utilisateurs apparaît.

- Dans le filtre Type d'utilisateur, sélectionnez Utilisateurs locaux uniquement.

- Pour chaque utilisateur local, accédez au et cliquez sur Supprimer.

Configuration requise pour le mot de passe

Les exigences en matière de mot de passe pour les locations et services US Government Cloud et US Defense Cloud doivent respecter ou dépasser les exigences décrites dans la publication spéciale NIST 800-63.

Utilisation d'une carte d'accès commun/de vérification de l'identité personnelle pour se connecter à la console

Après avoir configuré l'authentification CAC/PIV avec le fournisseur d'identités et réalisé la fédération avec Oracle Cloud Infrastructure, vous pouvez utiliser vos informations d'identification CAC/PIV pour vous connecter à la console Oracle Cloud Infrastructure. Consultez la documentation du fournisseur d'identités pour obtenir des détails spécifiques sur votre implémentation.

En général, les étapes de connexion sont les suivantes :

- Insérez la carte CAC/PIV dans le lecteur.

- Accédez à la page de connexion à la console Oracle Cloud Infrastructure.

- Si vous y êtes invité, saisissez votre nom de locataire cloud et cliquez sur Continuer.

- Sélectionnez le fournisseur d'accès avec connexion unique et cliquez sur Continuer.

- Sur la page de connexion du fournisseur d'identités, sélectionnez la carte appropriée, par exemple, Carte PIV.

- Si un sélecteur de certificat apparaît, choisissez le certificat approprié ou d'autres attributs définis par votre organisation.

- Lorsque vous y êtes invité, entrez le code PIN.

Prise en charge d'IPv6 pour les réseaux cloud virtuels

L'adressage IPv6 est pris en charge pour toutes les régions commerciales et gouvernementales. Les clients gouvernementaux ont la possibilité d'activer l'adressage IPv6 pour leurs réseaux cloud virtuels. Pour plus d'informations, reportez-vous à Adresses IPv6.

Configuration d'un accès sécurisé pour les hôtes de calcul

Vous pouvez configurer l'authentification CAC/PIV à l'aide d'outils tiers afin de permettre l'authentification à plusieurs facteurs pour établir une connexion sécurisée aux hôtes de calcul. Exemples d'outil : PuTTY-CAC pour Windows et Open SC pour macOS. Pour plus d'informations, reportez-vous à la page du site Web du gouvernement des Etats-Unis relative aux directives d'utilisation de la vérification de l'identité personnelle.

Activation du mode FIPS pour votre système d'exploitation

Les clients US Government Cloud et US Defense Cloud sont responsables de l'activation du mode FIPS pour les systèmes d'exploitation (OS) de leurs hôtes de calcul. Pour que le système d'exploitation soit conforme à la publication FIPS (Federal Information Processing Standard) 140-2, suivez les directives du système d'exploitation :

Oracle Linux

Suivez les instructions fournies dans Conformité FIPS 140-2 dans Oracle Linux 8.

Ubuntu

Suivez les instructions fournies dans Certifications de sécurité Ubuntu - Activation de FIPS 140.

Windows Server 2012

Suivez les instructions fournies dans l'article relatif au chiffrement des données pour la console Web et les connexions au serveur de rapports.

Windows Server 2016 et Windows Server 2019

Commencez par suivre les instructions fournies dans l'article expliquant la procédure d'utilisation des algorithmes compatibles FIPS.

Accédez ensuite au document Microsoft sur la validation FIPS 140, puis consultez les informations pour les intégrateurs de système. Suivez les instructions de l'étape 2 sur la définition d'un indicateur de stratégie de sécurité de groupe/locale FIPS pour activer FIPS.

CentOS

Les instructions suivantes permettent d'activer FIPS sous CentOS 7.5 et CentOS Stream 8. Ces procédures sont valides à la fois pour les instances de machine virtuelle et Bare Metal, et uniquement en mode NATIVE. Ces procédures peuvent être modifiées pour les modes émulé et PV si nécessaire. Cette procédure fournit une instance qui contient les modules cryptographiques FIPS exacts, à l'exception du noyau. Le module du noyau est de la même version, majeure/mineure, mais il est accéléré par des révisions, et peut donc être considéré comme conforme à la plupart des modèles compatibles FIPS.

Une fois cette procédure terminée, nous vous recommandons de ne pas exécuter de mises à jour yum à l'échelle du système. La mise à jour à l'échelle du système enlèvera les modules FIPS qui s'y trouvent.

Vérification que la version du noyau, des modules FIPS et du logiciel FIPS correspond à la version minimale :

-

Vérifiez que la version actuelle du package de noyau répond à l'exigence :

- Version en cours :

kernel-3.10.0-693.el7 -

Exécutez

rpm -qa | grep kernel-3

- Version en cours :

-

Exécutez la commande suivante et vérifiez que la version majeure ou mineure est conforme aux exigences.

-

Exécutez la commande suivante :

yum list <package_name> -

Vérifiez que la version majeure/mineure correspond à la version requise.

Les versions et packages requis sont les suivants :

- fipscheck - fipscheck-1.4.1-6.el7

-

hmaccalc - hmaccalc-0.9.13-4.el7

-

dracut-fips - dracut-fips-033-502.el7

-

dracut-fips-aesni - dracut-fips-aesni-033-502.el7

-

Pour chaque version de package qui n'est pas installé, exécutez la commande suivante :

yum install <package_name>

-

- Téléchargez et installez les packages suivants :

- Pour les packages déjà installés dans le cadre de l'image, procédez comme suit :

Créez un répertoire nommé

preinstall.Téléchargez les packages suivants vers ce répertoire :

openssl, openssl-libs – 1.0.2k-8.el7

nss, nss-tools, nss-sysinit – 3.28.4-15.el7_4

nss-util – 3.28.4-3.el7

nss-softokn, nss-softokn-freebl – 3.28.3-8.el7_4

openssh, openssh-clients, openssh-server – 7.4p1-11.el7

Dans le répertoire preinstall, exécutez la commande suivante :

yum - -nogpgcheck downgrade *.rpm

- Pour les packages à ajouter à l'image, procédez comme suit :

- Créez un répertoire nommé

newpackages. Téléchargez les packages suivants vers ce répertoire :

libreswan – 3.20-3.el7

libgcrypt – 1.5.3-14.el7

gnutls – 3.3.26-9.el7

gmp – 6.0.0-15.el7

nettle – 2.7.1-8.el7

Dans le répertoire

newpackages, exécutez la commande suivante :yum - -nogpgcheck localinstall *.rpm

- Créez un répertoire nommé

- Pour les packages déjà installés dans le cadre de l'image, procédez comme suit :

Les URL des packages utilisés pour cette installation sont les suivantes :

Preinstall :

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/nss-3.28.4-15.el7_4.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/nss-util-3.28.4-3.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/nss-tools-3.28.4-15.el7_4.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/nss-sysinit-3.28.4-15.el7_4.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/nss-softokn-freebl-3.28.3-8.el7_4.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/nss-softokn-3.28.3-8.el7_4.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/openssl-1.0.2k-8.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/openssl-libs-1.0.2k-8.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/openssh-7.4p1-11.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/openssh-clients-7.4p1-11.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/openssh-server-7.4p1-11.el7.x86_64.rpm

Newpackages :

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/libreswan-3.20-3.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/libgcrypt-1.5.3-14.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/gnutls-3.3.26-9.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/gmp-6.0.0-15.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/nettle-2.7.1-8.el7.x86_64.rpm

Installation de la validation initramfs et du module FIPS du noyau

Exécutez cette procédure en tant qu'utilisateur root :

-

Régénérez dracut :

dracut -f -v -

Ajoutez l'argument fips à la fin de la ligne de commande d'initialisation du noyau par défaut :

-

Modifiez

/etc/default/grub. -

A la fin de la ligne commençant par "GRUB_CMDLINE_LINUX", ajoutez

fips=1entre les guillemets de la commande.

-

Enregistrez le résultat.

-

-

Générer un nouveau

grub.cfg:grub2-mkconfig -o /etc/grub2-efi.cfg

Configuration de SSH pour limiter les algorithmes de cryptage

-

Utilisez sudo pour passer à l'utilisateur root.

-

Modifiez

/etc/ssh/sshd_config. -

Ajoutez les lignes suivantes à la fin du fichier :

Protocol 2 Ciphers aes128-ctr,aes192-ctr,aes256-ctr,aes128-cbc,3des-cbc,aes192-cbc,aes256-cbc Macs hmac-sha1 - Redémarrez l'instance.

- Après le redémarrage de l'instance, vérifiez que le mode FIPS a été activé dans le noyau :

Utilisez sudo pour passer à l'utilisateur root.

Exécutez la commande suivante :

cat /proc/sys/crypto/fips-enabledLe résultat doit être "1".

Pour sécuriser davantage les systèmes CentOS7/RHEL 7.x comme requis par les instructions de chaque organisme gouvernemental, suivez la liste de contrôle du guide OpenSCAP. Ce guide est disponible à l'adresse suivante : https://static.open-scap.org/ssg-guides/ssg-centos7-guide-index.html.

Le STIG (guide technique d'implémentation de la sécurité) permettant d'évaluer la conformité sous plusieurs profils est disponible à l'adresse suivante : https://iase.disa.mil/stigs/os/unix-linux/Pages/index.aspx. Utilisez le STIG Red Hat Linux 7.x pour les versions CentOS 7.5.

Paramètres de VPN site à site requis pour Government Cloud

Si vous utilisez un VPN site à site avec US Government Cloud ou US Defense Cloud, vous devez configurer la connexion IPSec avec les paramètres IPSec compatibles FIPS suivants.

Pour certains paramètres, Oracle prend en charge plusieurs valeurs. La valeur recommandée est mise en évidence en gras.

Oracle prend en charge les paramètres suivants pour IKEv1 ou IKEv2. Consultez la documentation de votre CPE pour vérifier les paramètres pris en charge pour IKEv1 ou IKEv2.

Phase 1 (ISAKMP)

| Paramètre | Options |

|---|---|

| Protocole ISAKMP |

Version 1 |

| Type d'échange |

Mode principal |

| Méthode d'authentification |

Clés prépartagées* |

| Algorithme de cryptage |

AES-256-CBC (recommandé) AES-192-CBC AES-128-CBC |

| Algorithme d'authentification |

SHA-2 384 (recommandé) SHA-2 256 SHA-1 (également appelé SHA ou SHA1-96) |

| Groupe Diffie-Hellman |

groupe 14 (MODP 2048) groupe 19 (ECP 256) groupe 20 (ECP 384) (recommandé) |

| Durée de vie de la clé de session IKE |

28 800 secondes (8 heures) |

|

*Seuls les chiffres, les lettres et les espaces sont autorisés dans les clés prépartagées. |

|

Phase 2 (IPSec)

| Paramètre | Options |

|---|---|

| Protocole IPSec |

ESP, mode Tunnel |

| Algorithme de cryptage |

AES-256-GCM (recommandé) AES-192-GCM AES-128-GCM AES-256-CBC AES-192-CBC AES-128-CBC |

| Algorithme d'authentification |

Si vous utilisez GCM (Galois/Counter Mode), aucun algorithme d'authentification n'est requis car l'authentification est incluse dans le cryptage GCM. Si vous n'utilisez pas GCM, employez HMAC-SHA-256-128. |

| Durée de vie de la clé de session IPSec |

3 600 secondes (1 heure) |

| Confidentialité persistante |

Activé, groupe 14 (valeur par défaut, recommandée) Prend en charge les options Désactivé et Activé pour les groupes 2, 5, 14, 19, 20 et 24. |

Numéro ASN BGP d'Oracle

Cette section est destinée aux ingénieurs réseau qui configurent un appareil en périphérie pour FastConnect ou un VPN site à site.

Le numéro ASN BGP d'Oracle pour Government Cloud dépend du niveau d'autorisation :

- US Government Cloud : 6142

- US Defense Cloud (autorisation de niveau d'impact 5) : 20054

Fournisseur Terraform compatible FIPS

Pour utiliser Terraform dans des régions US Government Cloud ou US Defense Cloud, reportez-vous à Activation de la compatibilité FIPS pour obtenir des informations d'installation et de configuration.

Kubernetes Engine

Les composants installés par Kubernetes Engine sont conformes aux normes FIP. Lors de l'utilisation de Kubernetes Engine dans des régions US Government Cloud ou US Defense Cloud, assurez-vous que les hôtes sous-jacents sont conformes aux normes FIP.

Exadata Database Service on Dedicated Infrastructure - Reprogrammation de la gestion des patches

Vous pouvez reprogrammer les événements d'application de patches mensuels et trimestriels dans la console pour Exadata Database Service on Dedicated Infrastructure dans les régions US Government Cloud et US Defense Cloud. La spécification d'une programmation de maintenance pour la gestion des patches Exadata n'est pas prise en charge dans les régions US Government Cloud et US Defense Cloud.

Pour respecter et maintenir les certifications FedRAMP et DISA, Oracle Cloud Infrastructure doit appliquer des patches à l'infrastructure Exadata de manière régulière et cohérente. Ces événements d'application de patches incluent, sans toutefois s'y limiter, les types suivants :

- Correctifs de sécurité de noeud de base de données Exadata (mensuels)

- Correctifs de cellule de stockage Exadata (mensuels)

- Patches complets d'infrastructure Exadata (trimestriels)

Un message de notification de modification OCI vous est envoyé lorsqu'un événement d'application de patches est planifié pour chaque type de patch. Vous pouvez demander la reprogrammation d'un événement d'application de patches via la console. Pour reprogrammer un événement d'application de patches à l'aide de la console, vous devez demander la reprogrammation dans la fenêtre d'application de patches définie sur 21 jours. Les demandes de calendrier d'application des correctifs en dehors de la fenêtre d'application des correctifs de 21 jours définie doivent toujours être effectuées via une demande de service de support Oracle. Pour plus d'informations, reportez-vous à Mises à jour de maintenance de l'infrastructure cloud dans les guides pratiques Exadata Database on Dedicated Infrastructure.

Certificats TLS pour API Gateway

Si vous utilisez API Gateway dans des régions US Government Cloud ou US Defense Cloud :

- obtenir un certificat TLS personnalisé auprès d'une autorité de certification approuvée,

- enregistrer la correspondance entre le nom de domaine personnalisé d'une passerelle d'API et son adresse IP publique auprès d'un fournisseur DNS approuvé.

Pour plus d'informations, reportez-vous à Configuration de certificats TLS et de domaines personnalisés afin d'obtenir des informations d'installation et de configuration.

Cryptage de réseau virtuel

Le chiffrement de réseau virtuel fournit un chiffrement d'instance à instance pour le trafic en transit au sein d'une région (dans le même VCN ou entre des réseaux cloud virtuels appairés avec une passerelle d'appairage local) entre l'une des formes de calcul suivantes :

- E3

- E4

- A1

- X9

Le cryptage VN est activé par défaut au niveau de la région et n'est disponible que dans les régions US Government Cloud et US Defense Cloud. Pour désactiver le chiffrement VN, vous devez créer une demande de service.

Les clés de cryptage sont entièrement gérées par Oracle Cloud Infrastructure. Le mécanisme de chiffrement est basé sur RFC3948. Les spécifications des paramètres de clé et du cryptage sont conformes aux exigences FIPS 140-2.

Lorsqu'elle est activée, la fonction de chiffrement VN augmente la latence et réduit le débit en raison de la surcharge de chiffrement/décryptage. Cela peut être perceptible ou non au niveau de la couche d'application. Pour plus d'informations sur la latence, contactez le support client.

Demande d'une augmentation de limite de service pour les locations US Government Cloud et US Defense Cloud

Si vous devez demander une augmentation de limite de service, utilisez les instructions suivantes pour créer une demande d'assistance dans My Oracle Support.

- Pour pouvoir créer une demande d'assistance, vous devez disposer d'un compte

oracle.comet inscrire votre numéro CSI Oracle Cloud Infrastructure auprès de My Oracle Support. Pour plus d'informations, reportez-vous à Demande d'une augmentation de limite de service pour les locations US Government Cloud et US Defense Cloud. - Sachez que l'ingénieur du support technique qui examine les informations contenues dans la demande de limite de service peut ne pas être un citoyen américain.

Création d'une demande d'assistance

Pour créer une demande de service pour US Government Cloud et US Defense Cloud :

-

Accédez à My Oracle Support et connectez-vous.

Si vous n'êtes pas connecté au support technique Oracle Cloud, cliquez sur Passer à Cloud Support en haut de la page.

- Cliquez sur Demandes d'assistance en haut de la page.

- Cliquez sur Créer une demande d'assistance technique.

- Sélectionnez les options suivantes dans les menus affichés :

- Type de service : sélectionnez Oracle Cloud Infrastructure dans la liste.

- Nom de service : sélectionnez l'option appropriée pour votre organisation.

- Type de problème : sélectionnez Provisionnement, facturation et terminaison de compte, puis Augmentation de limite dans le sous-menu.

- Saisissez vos coordonnées.

- Saisissez une description, puis renseignez les champs requis propres au problème. Si un champ ne s'applique pas, vous pouvez entrer n/a.

Pour obtenir de l'aide sur les champs généraux de la demande de service ou des informations sur la gestion des demandes de service, cliquez sur Aide en haut de la page du support technique Oracle Cloud.

Recherche d'ID Oracle Cloud Infrastructure

Utilisez les conseils suivants pour rechercher les identificateurs que vous pouvez être invité à fournir :

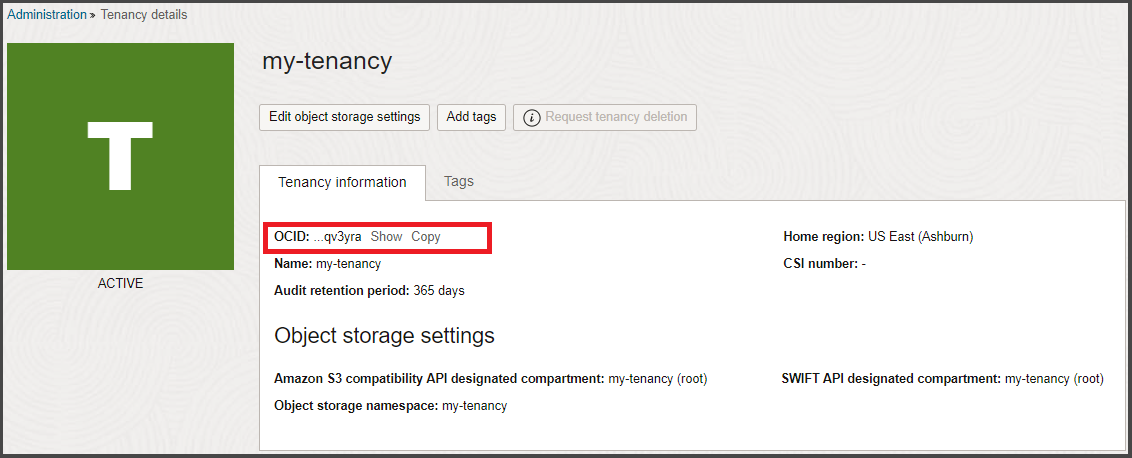

Obtenez l'OCID de location à partir d'Oracle Cloud Infrastructure via la console sur la page Détails de location :

- Sélectionnez le menu Profil (

), situé dans l'angle supérieur droit de la barre de navigation en haut de la page, puis cliquez sur Location : <your_tenancy_name>.

), situé dans l'angle supérieur droit de la barre de navigation en haut de la page, puis cliquez sur Location : <your_tenancy_name>. -

L'OCID de location est affiché sous Informations sur la location. Cliquez sur Copier pour le copier dans le presse-papiers.

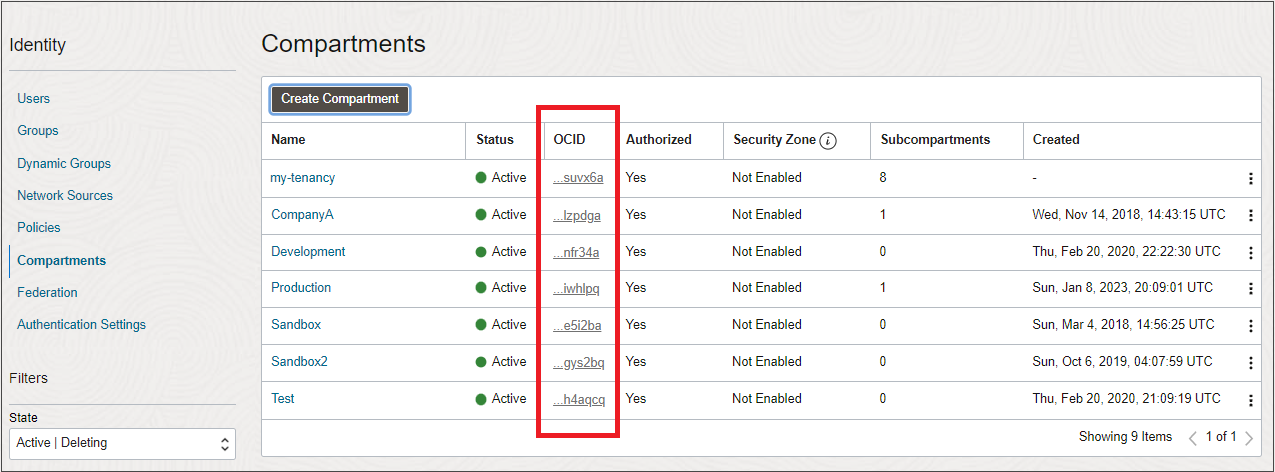

Pour trouver l'OCID (Oracle Cloud Identifier) d'un compartiment, procédez comme suit :

- Ouvrez le menu de navigation et cliquez sur Identité et sécurité. Sous Identité, cliquez sur Compartiments.

La liste des compartiments dans la location est affichée.

Une version abrégée de l'OCID apparaît en regard de chaque compartiment.

- Cliquez sur Copier pour copier l'OCID dans le journal. Vous pouvez ensuite le coller dans le champ du formulaire de demande d'assistance.

L'OCID (Oracle Cloud Identifier) d'une ressource apparaît lorsque vous visualisez la ressource dans la console, dans la vue de liste et sur la page de détails.

Par exemple, pour obtenir l'OCID d'une instance de calcul, procédez comme suit :

- Ouvrez la console.

-

Sélectionnez le compartiment auquel l'instance appartient dans la liste sur le côté gauche de la page.

Vous devez disposer des droits d'accès appropriés dans un compartiment pour visualiser les ressources.

- Ouvrez le menu de navigation et cliquez sur Compute. Sous Compute, cliquez sur Instances. La liste des instances du compartiment sélectionné apparaît.

-

Une version abrégée de l'OCID est affichée sur la page de détails de l'instance.

- Cliquez sur Copier pour copier l'OCID dans le journal. Vous pouvez ensuite le coller dans le champ du formulaire de demande d'assistance.

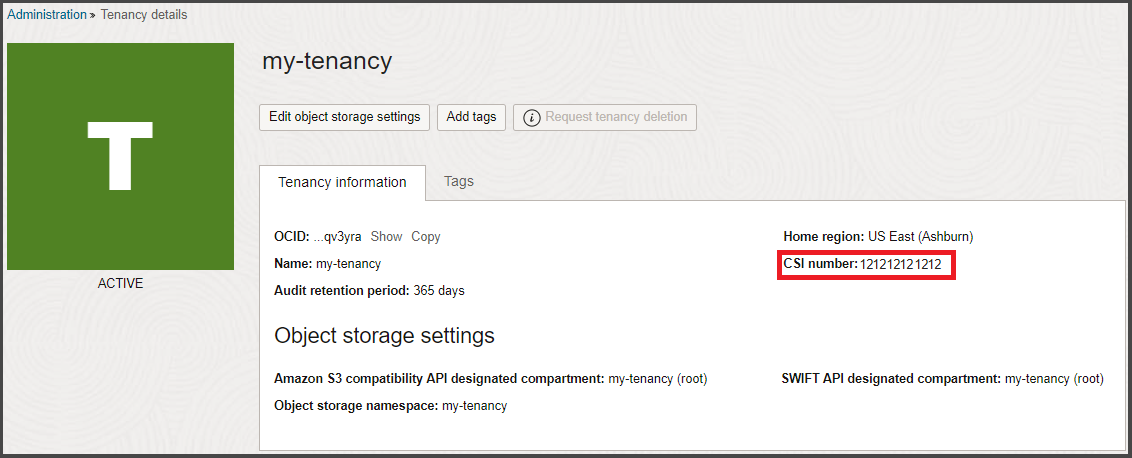

Le numéro CSI est généré une fois que vous avez acheté des services Oracle Cloud. Ce numéro se trouve à plusieurs endroits, notamment dans votre document de contrat et sur la page des détails de location. Vous avez besoin de votre numéro CSI pour enregistrer et consigner des demandes d'assistance dans My Oracle Support (MOS).

Le numéro CSI n'est pas disponible pour les régions US Government Cloud et US Defense Cloud.

Pour rechercher votre numéro CSI, procédez comme suit :

- Sélectionnez le menu Profil (

), situé dans l'angle supérieur droit de la barre de navigation en haut de la page, puis cliquez sur Location : <your_tenancy_name>.

), situé dans l'angle supérieur droit de la barre de navigation en haut de la page, puis cliquez sur Location : <your_tenancy_name>. -

Le numéro CSI est affiché sous Informations sur la location.

Première utilisation de My Oracle Support

Pour pouvoir créer des demandes d'assistance avec My Oracle Support, vous devez disposer d'un compte d'accès avec connexion unique (SSO) Oracle et inscrire votre numéro CSI auprès de My Oracle Support.

Avant de lancer cette procédure, assurez-vous que votre numéro CSI est pratique (reportez-vous à Demande d'une augmentation de limite de service pour les locations US Government Cloud et US Defense Cloud).

- Accédez à https://support.oracle.com.

-

Cliquez sur Nouvel utilisateur ? Inscrivez-vous ici pour créer votre compte Oracle Single Sign On (SSO).

-

Entrez votre adresse électronique professionnelle dans le champ Adresse électronique, remplissez le reste du formulaire, puis cliquez sur Créer un compte. Un courriel de vérification est généré.

-

Accédez à votre compte de messagerie et recherchez un courriel envoyé par Oracle vous demandant de vérifier votre adresse électronique.

- Ouvrez le courriel et cliquez sur Vérifier l'adresse électronique.

- Connectez-vous avec les informations d'identification que vous avez configurées.

- A la connexion, vous êtes invité à saisir une remarque pour l'approbateur et votre numéro CSI.

-

Cliquez sur Demander l'accès.

- Entrez les cinq premiers caractères du nom de l'organisation propriétaire du numéro CSI (indiqué dans la lettre de bienvenue et dans Mes services), puis cliquez sur Valider. Le numéro CSI apparaît dans la table.

- Cliquez sur Suivant.

- Saisissez vos coordonnées et cliquez sur Suivant.

- Acceptez les conditions et cliquez sur Suivant.

Le statut de la demande est En attente jusqu'à ce que vous receviez l'approbation de l'administrateur des comptes clients ou du support technique Oracle si vous êtes le premier utilisateur à demander ce numéro CSI.

- Accédez à https://support.oracle.com et connectez-vous.

- Accédez à la page Mon compte : ouvrez le menu avec votre nom utilisateur sur la page, puis cliquez sur Mon compte.

- La région Numéros CSI affiche les comptes auxquels votre nom utilisateur est actuellement associé.

- Cliquez sur Demander l'accès.

- Saisissez une remarque pour l'approbateur et votre numéro CSI.

- Cliquez sur Demander l'accès.

- Entrez les cinq premiers caractères du nom de l'organisation propriétaire du numéro CSI (indiqué dans la lettre de bienvenue et dans Mes services), puis cliquez sur Valider. Le numéro CSI apparaît dans la table.

- Cliquez sur Valider.

- L'entrée est validée. Fermez la boîte de dialogue.

Le statut de la demande est En attente jusqu'à ce que vous receviez l'approbation de l'administrateur des comptes clients.

Pour plus d'informations sur la connexion à My Oracle Support et son utilisation, reportez-vous à Options d'inscription, de connexion et d'accessibilité dans l'aide My Oracle Support.

)

)