Fédération avec les fournisseurs d'identités

Cette rubrique décrit les concepts de fédération d'identités. Oracle Cloud Infrastructure prend en charge la fédération avec Oracle Identity Cloud Service, Microsoft Active Directory (via Active Directory Federation Services (AD FS)), Microsoft Azure Active Directory, Okta et d'autres fournisseurs d'identités prenant en charges le protocole SAML (Security Assertion Markup Language) 2.0.

Présentation

Les sociétés utilisent généralement un fournisseur d'identités pour gérer les noms de connexion/mots de passe et pour authentifier les utilisateurs afin de leur permettre d'accéder à des ressources, à des services et à des sites Web sécurisés.

Si une personne de votre société souhaite utiliser des ressources Oracle Cloud Infrastructure dans la console, elle doit se connecter avec un nom de connexion et un mot de passe utilisateur. Les administrateurs peuvent effectuer la fédération avec un élément IdP pris en charge, de sorte que chaque employé puisse utiliser un mot de passe et un nom d'utilisateur existants, sans avoir à créer un ensemble pour utiliser les ressources Oracle Cloud Infrastructure.

Pour effectuer la fédération, l'administrateur passe par un processus court qui permet de configurer une relation entre IdP et Oracle Cloud Infrastructure (généralement appelée approbation de fédérations). Une fois que l'administrateur a configuré cette relation, toute personne de votre société qui accède à la console Oracle Cloud Infrastructure est invitée à se connecter par l'intermédiaire de l'accès avec connexion seule fourni par IdP. L'utilisateur se connecte avec le nom de connexion/mot de passe déjà configurés auprès du fournisseur d'identités. Le IdP authentifie l'utilisateur et celui-ci peut alors accéder à Oracle Cloud Infrastructure.

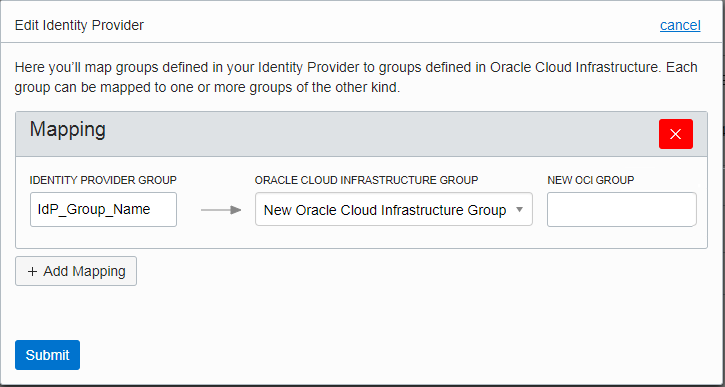

Lorsque vous collaborez avec le fournisseur d'identités, l'administrateur définit des groupes. Il affecte ensuite chacun des utilisateurs aux groupes en fonction du type d'accès dont ils ont besoin. Oracle Cloud Infrastructure utilise également le concept de groupes (conjointement avec les stratégies IAM) pour définir le type d'accès dont dispose un utilisateur. Dans la configuration de la relation avec IdP, l'administrateur peut mettre en correspondance chaque groupe IdP avec un groupe IAM défini par la même méthode, de sorte que votre société puisse réutiliser la définition de groupe IdP lors de l'autorisation de l'accès aux ressources Oracle Cloud Infrastructure. La capture d'écran suivante illustre le processus de mise en correspondance :

Pour plus d'autres informations sur le nombre de fédérations et des correspondances de groupes que vous pouvez disposer, reportez-vous à Limites par service. Le nombre d'utilisateurs fédérés n'est pas limité.

Les utilisateurs appartenant à plus de 50 groupes de IdP ne peuvent pas être authentifiés pour utiliser la console Oracle Cloud Infrastructure.

Provisionnement et synchronisation automatiques des utilisateurs avec SCIM

Les locations fédérées avec Oracle Identity Cloud Service ou le fournisseur tiers Okta peuvent également tirer parti du système de gestion des identités interdomaine (SCIM) pour permettre le provisionnement des utilisateurs fédérés dans Oracle Cloud Infrastructure. Les utilisateurs fédérés qui ont été provisionnés dans Oracle Cloud Infrastructure via ce processus peuvent disposer d'informations d'identification utilisateur supplémentaires, telles que des clés d'API et des jetons d'authentification gérés dans la page Paramètres d'utilisateur. Les utilisateurs fédérés peuvent ainsi utiliser le kit SDK et l'interface de ligne de commande, ainsi que d'autres fonctionnalités qui exigent ces informations d'identification utilisateur supplémentaires. Pour plus d'informations, reportez-vous à Provisionnement des utilisateurs fédérés.

Concepts généraux

Voici la liste des concepts de base que vous devez maîtriser.

- IDP

- IdP est la forme courte de fournisseur d'identités, un service qui fournit des informations d'identification et un moyen d'authentification pour les utilisateurs.

- Fournisseur de services

- Service (par exemple, une application, un site Web, etc.) qui appelle un fournisseur d'identités pour authentifier les utilisateurs. Dans ce cas, Oracle Cloud Infrastructure est le fournisseur de services.

- Approbation de fédération

- Relation qu'un administrateur configure entre un fournisseur d'identités et un fournisseur de services. Vous pouvez utiliser l'API ou la console Oracle Cloud Infrastructure pour configurer cette relation. Ensuite, le fournisseur d'identités spécifique est "fédéré" à ce fournisseur de services. Dans la console et l'API, le processus de fédération est considéré comme l'ajout d'un fournisseur d'identités à la location.

- Document de métadonnées SAML

- Document XML fourni par le fournisseur d'identités. Il spécifie les informations requises à un fournisseur de services afin d'effectuer la fédération avec le fournisseur d'identités. Oracle Cloud Infrastructure prend en charge le protocole SAML 2.0, qui est une norme XML permettant de partager les informations requises entre le IdP et le SP. Selon le fichier idP avec lequel vous effectuez la fédération, vous devez fournir l'URL de métadonnées (voir ci-dessous) de ce document ou télécharger le document vers Oracle Cloud Infrastructure.

- URL de métadonnées

- URL fournie par le fournisseur d'identités. Elle permet à un fournisseur de services d'obtenir les informations requises pour effectuer la fédération avec ce fournisseur d'identités. Oracle Cloud Infrastructure prend en charge le protocole SAML 2.0, qui est une norme XML permettant de partager les informations requises entre le IdP et le SP. L'URL de métadonnées pointe vers le document de métadonnées SAML dont le fournisseur de services a besoin.

- Utilisateur fédéré

- Utilisateur qui se connecte pour utiliser la console Oracle Cloud Infrastructure au moyen d'un fournisseur d'identités fédéré IdP.

- Utilisateur local

- Utilisateur non fédéré. En d'autres termes, une personne qui se connectera pour utiliser la console Oracle Cloud Infrastructure avec un mot de passe et une connexion créés dans Oracle Cloud Infrastructure.

- Mise en correspondance de groupes

- Mise en correspondance d'un groupe IdP avec un groupe Oracle Cloud Infrastructure, utilisée à des fins d'autorisation utilisateur.

- SCIM

- SCIM (système de gestion des identités interdomaine) est un protocole standard IETF qui permet le provisionnement utilisateur sur des systèmes d'identité. Oracle Cloud Infrastructure héberge une adresse SCIM pour provisionner des utilisateurs fédérés dans Oracle Cloud Infrastructure. L'utilisation d'un client SCIM pour provisionner les utilisateurs dans Oracle Cloud Infrastructure vous permet d'affecter des informations d'identité aux utilisateurs dans Oracle Cloud Infrastructure.

- Utilisateur provisionné (ou synchronisé)

- Utilisateur provisionné par le client SCIM du fournisseur d'identités dans Oracle Cloud Infrastructure. Ces utilisateurs peuvent être répertoriés dans la console Oracle Cloud Infrastructure, à l'exception d'un mot de passe de console, et disposer des informations d'identification utilisateur Oracle Cloud Infrastructure.

- Cryptage de l'assertion

- Certains fournisseurs d'identités prennent en charge le cryptage de l'assertion SAML. Lorsque cette option est activée, le fournisseur de services s'attend à ce que l'assertion SAML soit cryptée à l'aide de sa clé de cryptage par le fournisseur d'identités. Dans ce cas, le fournisseur de service est le service d'authentification Oracle Cloud Infrastructure. Si vous choisissez d'activer cette fonctionnalité de votre IdP, vous devez également l'activer lorsque vous configurez votre fournisseur de fédération dans le service IAM. Microsoft AD FS active le cryptage de l'assertion SAML par défaut. Si votre IdP est Microsoft AD FS, vous devez activer cette fonctionnalité dans IAM ou le désactiver pour Microsoft AD FS.

Expérience des utilisateurs fédérés

Les utilisateurs fédérés peuvent utiliser la console pour accéder à Oracle Cloud Infrastructure (en fonction des stratégies IAM pour les groupes dans lequel se trouvent les utilisateurs).

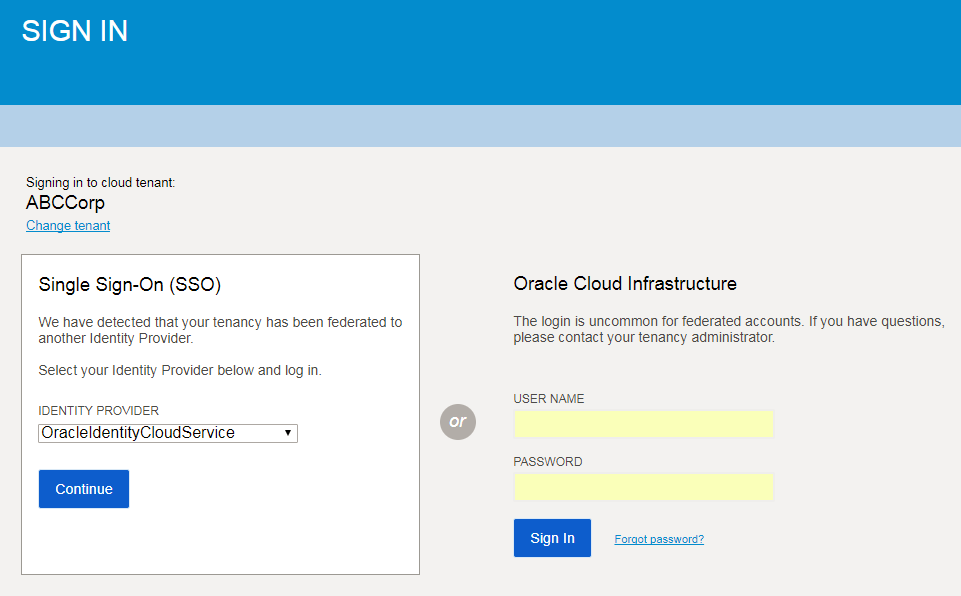

Ils sont invités à saisir leur locataire Oracle Cloud Infrastructure (par exemple, ABCCorp).

Une page s'affiche alors avec deux ensembles d'instructions de connexion : un pour les utilisateurs fédérés et un pour les utilisateurs non fédéré (Oracle Cloud Infrastructure). Reportez-vous à la capture d'écran suivante.

Le nom du locataire est affiché à gauche. Directement en dessous se trouve la zone de connexion pour les utilisateurs fédérés. A droite figure la zone de connexion des utilisateurs non fédérés.

Les utilisateurs fédérés choisissent le fournisseur d'identités à utiliser pour la connexion, puis sont redirigés vers l'expérience de connexion de celui-ci pour l'authentification. Une fois leur nom de connexion et son mot de passe entrés, ils sont authentifiés par le IdP et redirigés vers la console Oracle Cloud Infrastructure.

Les utilisateurs fédérés (sans configuration SCIM) ne peuvent pas accéder à la page Paramètres d'utilisateur de la console. Sur cette page, un utilisateur peut modifier ou réinitialiser son mot de passe de console, et gérer d'autres informations d'identification Oracle Cloud Infrastructure telles que les clés de signature d'API et lesjetons d'authentification.

Expérience des utilisateurs fédérés avec la configuration SCIM

Si votre fournisseur d'identités a également été configuré avec un client SCIM, un utilisateur connecté via son fournisseur d'identités peut accéder à la page Paramètres d'utilisateur et disposer de fonctionnalités utilisateur telles que les clés d'API, les jetons d'authentification et d'autres informations d'identification utilisateur. (Remarque : cette option est actuellement disponible pour les fédérations Oracle Identity Cloud Service et Okta uniquement.)

Stratégie IAM requise

Pour ajouter et gérer des fournisseurs d'identités dans votre location, vous devez y être autorisé par une stratégie IAM. Si vous appartenez au groupe d'administrateurs, vous disposez de l'accès requis.

Voici une stratégie plus limitée qui restreint l'accès aux ressources associées aux fournisseurs d'identités et aux correspondances de groupes uniquement :

Allow group IdPAdmins to manage identity-providers in tenancy

Allow group IdPAdmins to manage groups in tenancySi vous ne connaissez pas les stratégies, reportez-vous à Introduction aux stratégies et à Stratégies courantes. Pour plus d'informations sur l'écriture de stratégies pour les groupes ou d'autres composants IAM, reportez-vous àDétails relatifs à l'instance IAM sans domaine d'identité.

Fournisseurs d'identités pris en charge

Les locations Oracle Cloud Infrastructure créées au 18 décembre 2017 ou ultérieurement sont automatiquement fédérées avec Oracle Identity Cloud Service.

Si votre location a été créée avant le 18 décembre 2017 et que vous souhaitez configurer une fédération avec Oracle Identity Cloud Service, reportez-vous à Fédération avec Oracle Identity Cloud Service.

Pour obtenir des instructions sur la fédération avec d'autres fournisseurs d'identités, reportez-vous aux rubriques suivantes :

Fédération avec Microsoft Active Directory

Fédération avec Microsoft Azure Active Directory

Oracle Cloud Infrastructure - Configuration d'Okta pour la fédération et le provisionnement (livre blanc)