Fédération avec Microsoft Azure Active Directory

Cette rubrique décrit la procédure de fédération avec Microsoft Azure Active Directory (AD).

Avant de suivre les étapes de cette rubrique, reportez-vous à Fédération avec les fournisseurs d'identités pour vous assurer que vous comprenez les concepts généraux en matière de fédération.

A propos de la fédération avec Azure AD

Pour effectuer une fédération avec Azure AD, vous configurez Oracle Cloud Infrastructure en tant qu'application SSO SAML de base dans Azure AD. Pour configurer cette application, vous effectuez certaines étapes dans la console Oracle Cloud Infrastructure et d'autres dans Azure AD.

Voici le processus général suivi par l'administrateur pour configurer la fédération. Les détails de chaque étape sont indiqués dans la section suivante.

- Dans Oracle Cloud Infrastructure, téléchargez en local le document des métadonnées de fédération.

- Dans Azure AD, configurez la console Oracle Cloud Infrastructure en tant qu'application d'entreprise.

- Dans Azure AD, configurez l'application d'entreprise Oracle Cloud Infrastructure pour l'authentification unique.

- Dans Azure AD, configurez les attributs et les revendications de l'utilisateur.

- Dans Azure AD, téléchargez en local le document de métadonnées SAML Azure AD.

- Dans Azure AD, affectez des groupes d'utilisateurs à l'application.

- Dans Oracle Cloud Infrastructure, configurez Azure AD en tant que fournisseur d'identités.

- Dans Oracle Cloud Infrastructure, mettez les groupes Azure AD en correspondance avec des groupes Oracle Cloud Infrastructure.

- Dans Oracle Cloud Infrastructure, configurez les stratégies IAM qui régissent l'accès pour vos groupes Azure AD.

- Partagez l'URL de connexion Oracle Cloud Infrastructure avec vos utilisateurs.

Procédure de fédération avec Azure AD

Prérequis

Vous disposez d'une location Azure avec des groupes et des utilisateurs configurés dans Azure AD.

Etape 1 : télécharger en local le document de métadonnées de fédération dans Oracle Cloud Infrastructure

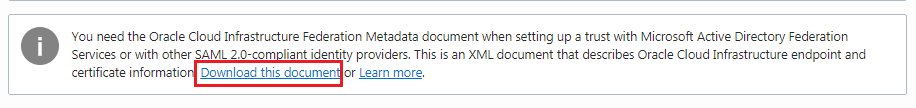

Récapitulatif : la page Fédération de la console Oracle Cloud Infrastructure affiche un lien vers le document Oracle Cloud Infrastructure. Avant de configurer l'application dans Azure AD, vous devez télécharger le document en local.

-

Accédez à la page Fédération : ouvrez le menu de navigation et sélectionnez Identité & sécurité. Sous Identité, sélectionnez Fédération.

-

Sur la page Fédération, sélectionnez Télécharger ce document.

Une fois le lien sélectionné, le document metadata.xml s'ouvre dans votre fenêtre de navigateur. Utilisez la commande Enregistrer la page sous de votre navigateur pour enregistrer le document XML localement, à un emplacement auquel vous pourrez accéder ultérieurement.

Etape 2 : ajouter Oracle Cloud Infrastructure en tant qu'application d'entreprise dans Azure AD

-

Sur le portail Azure, dans le panneau de navigation de gauche, sélectionnez Azure Active Directory.

-

Dans le panneau Azure Active Directory, sélectionnez Applications d'entreprise. Un échantillon des applications de votre locataire Azure AD apparaît.

- En haut du panneau Toutes les applications, sélectionnez Nouvelle application.

- Dans la région Ajouter à partir de la galerie, saisissez Console Oracle Cloud Infrastructure dans la zone de recherche.

-

Sélectionnez l'application de console Oracle Cloud Infrastructure dans les résultats.

-

Dans le formulaire propre à l'application, vous pouvez modifier les informations relatives à l'application. Par exemple, vous pouvez modifier son nom.

-

Lorsque vous avez fini de modifier les propriétés, sélectionnez Créer.

La page de mise en route s'affiche avec les options de configuration de l'application pour votre organisation.

Etape 3 : configurer Oracle Cloud Infrastructure en tant qu'application d'entreprise dans Azure AD

-

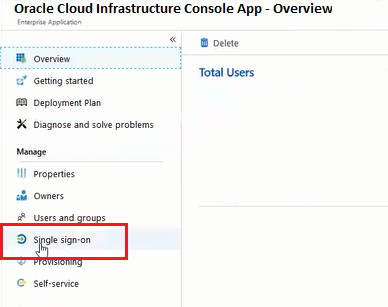

Sous la section Gestion, sélectionnez Authentification unique.

-

Sélectionnez SAML pour configurer l'authentification unique. La page Configurer l'authentification unique avec SAML s'affiche.

-

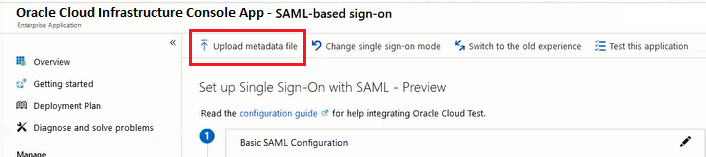

En haut de la page, sélectionnez Charger les fichiers de métadonnées.

-

Localisez le fichier des métadonnées de fédération (metadata.xml) que vous venez de télécharger en local à partir d'Oracle Cloud Infrastructure à l'étape 1 et chargez-le ici. Après avoir chargé le fichier, les champs Configuration SAML de référence sont automatiquement renseignés :

- Identificateur (ID d'entité)

- URL de réponse (URL du service consommateur d'assertion)

-

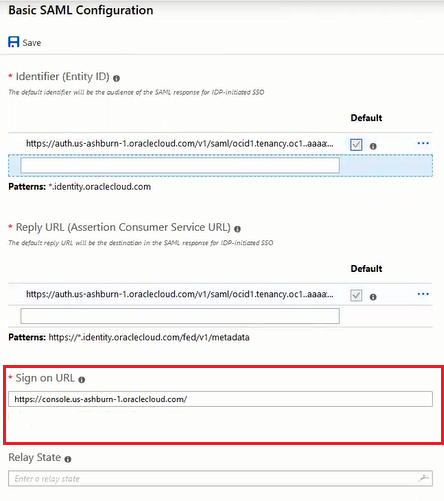

Dans la section Configuration SAML de base, sélectionnez Modifier. Dans le panneau Configuration SAML de base, entrez le champ requis suivant :

-

URL de connexion : entrez l'URL au format suivant :

https://cloud.oracle.com

-

- Sélectionnez Sauvegarder.

Etape 4 : configurer les attributs et les revendications de l'utilisateur

Le modèle d'application d'entreprise de la console Oracle Cloud Infrastructure est prédéfini avec les attributs requis, vous n'avez donc pas besoin d'en ajouter. Toutefois, vous devez effectuer les personnalisations suivantes :

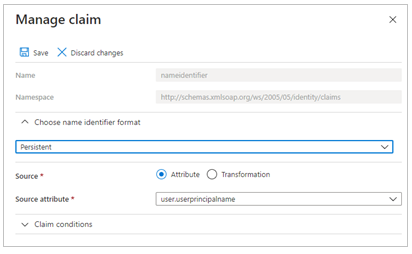

- Dans la section Attributs et revendications de l'utilisateur, sélectionnez Modifier dans le coin supérieur droit. Le panneau Gérer la revendication s'affiche.

-

En regard du champ Valeur d'identificateur de nom, sélectionnez Modifier.

- Sous Revendication requise, sélectionnez Identificateur utilisateur unique (ID de Nom).

- Sélectionnez Adresse électronique et remplacez-la par Persistant.

- Dans Source, sélectionnez Attribut.

-

Pour Attribut source, sélectionnez user.userprincipalname.

-

Sélectionnez Sauvegarder.

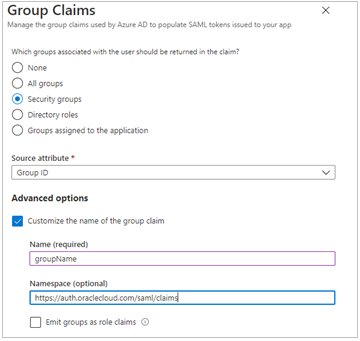

- Sélectionnez Ajouter une revendication de groupe.

-

Dans le panneau Revendications de groupes, configurez les éléments suivants :

- Sélectionnez Groupes de sécurité.

- Attribut source : sélectionnez ID de groupe.

- Sous Options avancées, sélectionnez Personnaliser le nom de la revendication de groupe.

-

Dans le champ Nom, saisissez groupName.

Veillez à entrer groupName en respectant l'orthographe et la casse.

-

Dans le champ Espace de noms, saisissez

https://auth.oraclecloud.com/saml/claims - Sélectionnez Sauvegarder.

Etape 5 : télécharger en local le document de métadonnées SAML

-

Dans la section Certificat de signature SAML, sélectionnez le lien de téléchargement en regard de XML de métadonnées de fédérations.

-

Téléchargez ce document en local et notez l'emplacement d'enregistrement. Vous allez télécharger ce document vers la console à l'étape suivante.

Etape 6 : affecter des groupes d'utilisateurs à l'application.

Pour permettre aux utilisateurs Azure AD de se connecter à Oracle Cloud Infrastructure, vous devez affecter les groupes d'utilisateurs appropriés à la nouvelle application d'entreprise.

- Dans le panneau de navigation de gauche, sous Gestion, sélectionnez Utilisateurs et groupes.

- Sélectionnez Ajouter en haut de la liste Utilisateurs et groupes pour ouvrir le panneau Ajouter un affectation.

-

Sélectionnez le sélecteur Utilisateurs et groupes.

-

Entrez le nom du groupe à affecter à l'application dans la zone de recherche Rechercher par nom ou adresse de messagerie.

-

Positionnez le curseur sur le groupe dans la liste des résultats pour afficher une case. Cochez la case pour ajouter le groupe à la liste Sélectionné.

-

Lorsque vous avez terminé de sélectionner les groupes, sélectionnez Sélectionner pour les ajouter à la liste des utilisateurs et groupes à affecter à l'application.

-

Sélectionnez Affecter pour affecter l'application aux groupes sélectionnés.

Etape 7 : ajouter Azure AD en tant que fournisseur d'identités dans Oracle Cloud Infrastructure

Récapitulatif : ajoutez le fournisseur d'identités à votre location. Vous pouvez configurer les correspondances de groupes en même temps ou le faire ultérieurement.

- Accédez à la console et connectez-vous avec votre nom utilisateur et votre mot de passe Oracle Cloud Infrastructure.

- Ouvrez le menu de navigation et sélectionnez Identité et sécurité. Sous Identité, sélectionnez Fédération.

- Sélectionnez Ajouter un fournisseur d'identité.

-

Entrez les informations suivantes :

- Nom d'affichage : nom unique de cette approbation de fédération. Il s'agit du nom que les utilisateurs fédérés voient lorsqu'ils choisissent un fournisseur d'identités à utiliser pour se connecter à la console. Le nom doit être unique pour tous les fournisseurs d'identités que vous ajoutez à la location. Vous ne pouvez pas modifier cet élément ultérieurement.

- Description : description conviviale.

- Type : sélectionnez Fournisseur d'identités compatible SAML 2.0.

- XML : téléchargez vers le serveur le fichier FederationMetadata.xml que vous avez téléchargé à partir d'Azure AD.

- Sélectionnez Afficher les options avancées .

-

Crypter l'assertion : le fait de cocher cette case permet au service IAM d'attendre le cryptage de IdP. Ne cochez pas cette option que si vous avez activé le cryptage d'assertion dans Azure AD.

Afin d'activer le cryptage d'assertion pour cette application SSO dans Azure AD, configurez le certificat de signature SAML dans Azure AD pour signer la réponse et l'assertion SAML. Pour plus d'informations, reportez-vous à la documentation d'Azure AD.

- Forcer l'authentification : option sélectionnée par défaut. Lorsque cette option est sélectionnée, les utilisateurs doivent indiquer leurs informations d'identification au fournisseur d'identités (réauthentification), même lorsqu'ils sont déjà connectés à une autre session.

-

Références de classe du contexte d'authentification : ce champ est requis pour les clients Government Cloud. Lorsque des valeurs sont spécifiées, Oracle Cloud Infrastructure (la partie de confiance) s'attend à ce que le fournisseur d'identités utilise l'un des mécanismes d'authentification indiqués lors du processus d'authentification de l'utilisateur. La réponse SAML renvoyée par le fournisseur d'identités doit contenir une instruction d'authentification avec cette référence de classe du contexte d'authentification. Si le contexte de l'authentification de la réponse SAML ne correspond pas à ce qui est indiqué ici, le service d'authentification Oracle Cloud Infrastructure rejette la réponse SAML avec un message 400. Plusieurs références de classe du contexte d'authentification courantes sont répertoriées dans le menu. Pour utiliser une autre classe de contexte, sélectionnez Personnalisé et entrez manuellement la référence de classe.

- Si vous disposez des droits d'accès nécessaires pour créer une ressource, vous disposez également de droits d'accès permettant d'appliquer des balises à format libre à cette ressource. Pour appliquer une balise defined, vous devez disposer des droits d'accès permettant d'utiliser l'espace de noms de balise. Pour plus d'informations sur le balisage, reportez-vous à Balises de ressource. Si vous n'êtes pas certain d'appliquer des balises, ignorez cette option ou demandez à un administrateur. Vous pouvez appliquer des balises ultérieurement.

-

Sélectionnez Continuer.

Remarque

Si vous ne souhaitez pas configurer les correspondances de groupe maintenant, vous pouvez simplement sélectionner Créer et revenir ultérieurement sur les ajouter.

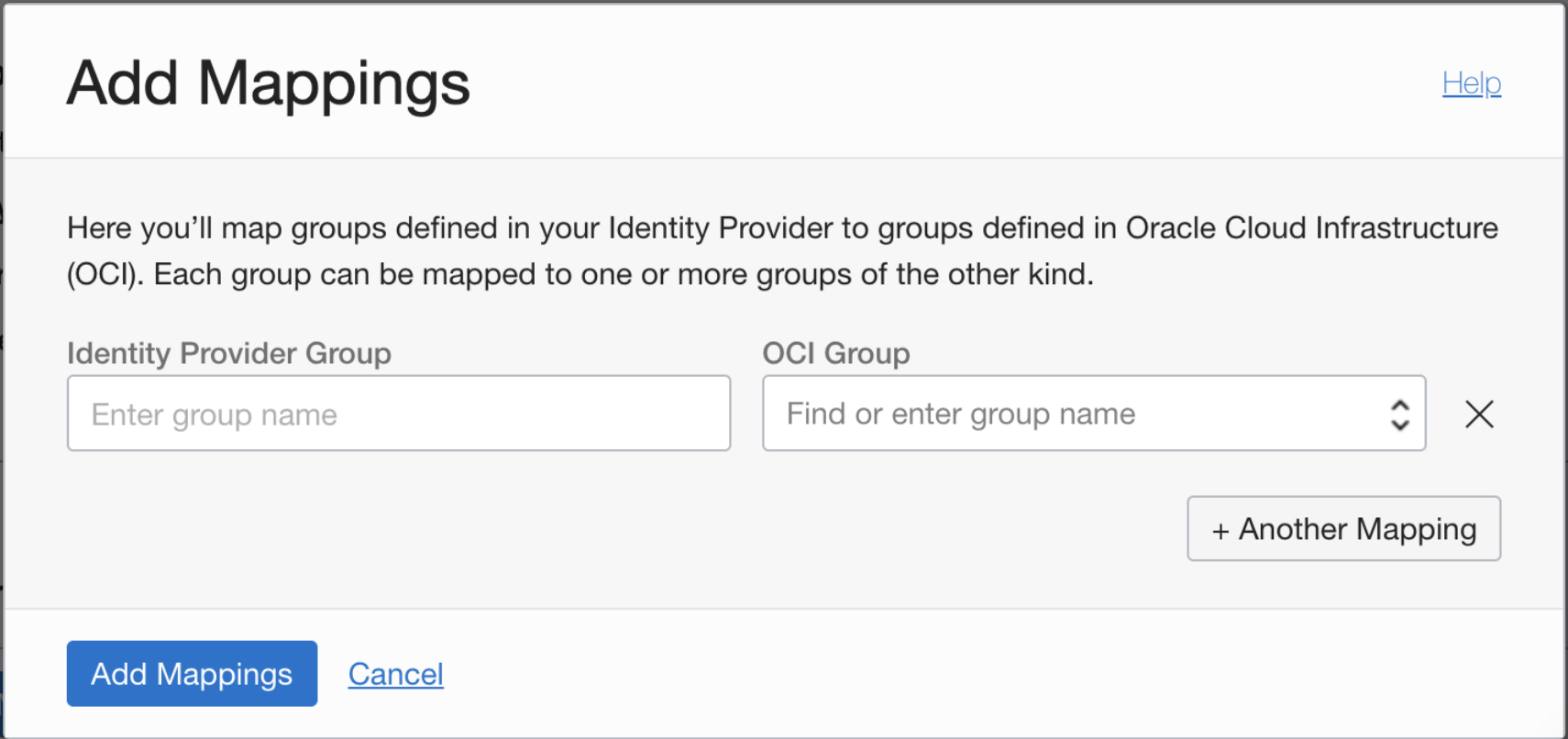

Etape 8 : ajouter des correspondances de groupes

Récapitulatif : configurez les correspondances entre des groupes Azure AD et des groupes IAM dans Oracle Cloud Infrastructure. Un groupe Azure AD donné peut être mis en correspondance avec zéro, un ou plusieurs groupes IAM, et inversement. Cependant, chaque correspondance individuelle ne fait que entre un seul groupe Azure AD et un seul groupe IAM. Les modifications apportées aux correspondances de groupes sont généralement prises en compte au bout de quelques secondes dans votre région d'origine, mais leur propagation vers toutes les régions peut prendre plusieurs minutes. Les groupes Azure AD que vous choisissez de mettre en correspondance doivent également être affectés à l'application d'entreprise dans Azure AD. Reportez-vous à Etape 6 : affecter des groupes d'utilisateurs à l'application.

Avant de commencer : affichez la page des groupes Azure AD. Dans le tableau de bord Azure, sous Gestion, sélectionnez Groupes. Dans la liste des groupes, sélectionnez celui à mettre en correspondance avec un groupe Oracle Cloud Infrastructure. Sur la page de détails du groupe, sélectionnez l'icône Copier en regard de l'ID d'objet du groupe.

Pour créer une correspondance de groupes, procédez comme suit :

-

Dans Groupe de fournisseur d'identités, entrez (ou collez) l'ID d'objet du groupe Azure AD. Vous devez entrer l'ID d'objet exact en respectant la casse. Exemple d'ID d'objet : aa0e7d64-5b2c-623g-at32-65058526179c

-

Choisissez le groupe IAM avec lequel mettre en correspondance ce groupe dans la liste sous Groupe OCI.

- Répétez les étapes précédentes pour chaque correspondance à créer, puis sélectionnez Créer.

Exigences pour le nom de groupe IAM : aucun espace. Caractères autorisés : lettres, chiffres, traits d'union, points, traits de soulignement et signes plus (+). Le nom ne peut pas être modifié ultérieurement.

Le fournisseur d'identités est alors ajouté à votre location et apparaît dans la liste sur la page Fédération. Sélectionnez le fournisseur d'identités pour visualiser ses détails et les correspondances de groupe que vous venez de configurer.

Oracle affecte un ID unique appelé OCID (Oracle Cloud ID) au fournisseur d'identités et à chaque correspondance de groupes. Pour plus d'informations, reportez-vous à Identificateurs de ressource.

A l'avenir, accédez à la page Fédération si vous souhaitez modifier les correspondances de groupes ou supprimer le fournisseur d'identités de votre location.

Etape 9 : configurer des stratégies IAM pour les groupes

Si vous ne l'avez pas déjà fait, configurez des stratégies IAM pour contrôler l'accès des utilisateurs fédérés aux ressources Oracle Cloud Infrastructure de votre organisation. Pour plus d'informations, reportez-vous à Introduction aux stratégies et à Stratégies courantes.

Etape 10 : fournir aux utilisateurs fédérés le nom du locataire et l'URL de connexion

Les utilisateurs fédérés ont besoin de l'URL de la console Oracle Cloud Infrastructure (par exemple, la console) et le nom de votre locataire. Ils seront invités à fournir le nom du locataire lors de leur connexion à la console.

Gestion des fournisseurs d'identités dans la console

Toutes les correspondances de groupes du fournisseur d'identités seront également supprimées.

-

Supprimez le fournisseur d'identités de votre location :

-

Ouvrez le menu de navigation et sélectionnez Identité et sécurité. Sous Identité, sélectionnez Fédération.

La liste des fournisseurs d'identités de votre location s'affiche.

- Sélectionnez le fournisseur d'identités pour afficher ses détails.

- Sélectionnez Supprimer.

- Confirmez l'opération lorsque vous y êtes invité.

-

-

Ouvrez le menu de navigation et sélectionnez Identité et sécurité. Sous Identité, sélectionnez Fédération.

La liste des fournisseurs d'identités de votre location s'affiche.

- Sélectionnez le fournisseur d'identités pour afficher ses détails.

-

Sélectionnez Ajouter des mappings.

- Sous Groupe de fournisseur d'identités, sélectionnez Groupe personnalisé. Entrez (ou collez) l'ID d'objet du groupe Azure AD. Vous devez entrer l'ID d'objet exact en respectant la casse. Exemple d'ID d'objet : aa0e7d64-5b2c-623g-at32-65058526179c. Pour que les groupes puissent se connecter à Oracle Cloud Infrastructure, ils doivent également être affectés à l'application d'entreprise dans Azure AD. Reportez-vous à Etape 6 : affecter des groupes d'utilisateurs à l'application.

-

Choisissez le groupe IAM avec lequel mettre en correspondance ce groupe dans la liste sous Groupe OCI.

- Pour ajouter d'autres mappings, sélectionnez +Another Mapping.

- Lorsque vous avez terminé, sélectionnez Ajouter des mappings.

Vos modifications sont généralement appliquées en quelques secondes.

Vous ne pouvez pas mettre à jour une correspondance de groupes, mais vous pouvez la supprimer et en ajouter une nouvelle.

-

Ouvrez le menu de navigation et sélectionnez Identité et sécurité. Sous Identité, sélectionnez Fédération.

La liste des fournisseurs d'identités de votre location s'affiche.

- Sélectionnez le fournisseur d'identités pour afficher ses détails.

- Sélectionnez la correspondance à supprimer, puis sélectionnez Supprimer.

- Confirmez l'opération lorsque vous y êtes invité.

Vos modifications sont généralement appliquées en quelques secondes.

Gestion des fournisseurs d'identités dans l'API

Pour plus d'autres informations sur l'utilisation de l'API et sur la signature des demandes, reportez-vous à ladocumentation relative aux API REST et aux informations d'identification de sécurité. Pour plus d'informations sur les kits SDK, reportez-vous à Kits SDK et interface de ligne de commande.

Utilisez les opérations d'API suivantes :

Fournisseurs d'identités :- CreateIdentityProvider

- ListIdentityProviders

- GetIdentityProvider

- UpdateIdentityProvider

- DeleteIdentityProvider : pour pouvoir utiliser cette opération, vous devez d'abord utiliser DeleteIdpGroupMapping afin d'enlever toutes les correspondances de groupes du fournisseur d'identités.

- CreateIdpGroupMapping : chaque correspondance de groupes est une entité distincte dotée de son propre OCID.

- ListIdpGroupMappings

- GetIdpGroupMapping

- UpdateIdpGroupMapping

- DeleteIdpGroupMapping