Provisionnement JIT d'Intra ID vers OCI IAM

Dans ce tutoriel, vous configurez le provisionnement juste à temps (JIT) entre la console OCI et l'ID Entra, en utilisant l'ID Entra comme IdP.

Vous pouvez configurer le provisionnement JIT de sorte que les identités puissent être créées dans le système cible lors de l'exécution, au fur et à mesure qu'elles effectuent une demande d'accès au système cible.

Ce tutoriel présente les étapes suivantes :

- Configurez l'ID d'entrée IdP dans OCI IAM pour JIT.

- Mettez à jour la configuration de l'application OCI IAM dans Entra ID.

- Test que vous pouvez provisionner à partir d'Entra ID vers OCI IAM.

Ce tutoriel est propre à IAM avec des domaines d'identité.

Pour effectuer ce tutoriel, vous devez disposer des éléments suivants :

-

Compte Oracle Cloud Infrastructure (OCI) payant ou compte d'évaluation OCI. Reportez-vous à Niveau gratuit d'Oracle Cloud Infrastructure.

- Rôle d'administrateur de domaine d'identité pour le domaine d'identité OCI IAM. Reportez-vous à Présentation des rôles d'administrateur.

- Compte Entra ID avec l'un des rôles Entra ID suivants :

- Administrateur global

- Administrateur d'application cloud

- Administrateur d'application

En outre, vous devez avoir terminé le tutoriel SSO entre OCI et Microsoft Entra ID et collecté l'ID d'objet des groupes que vous allez utiliser pour le provisionnement JIT.

Pour que le provisionnement JIT fonctionne, les attributs SAML appropriés et requis doivent être configurés, qui seront envoyés dans l'assertion SAML à OCI IAM par ID d'entrée.

- Dans le navigateur, connectez-vous à Microsoft Entra ID à l'aide de l'URL :

https://entra.microsoft.com - Accédez à Enterprise Applications.

- Sélectionnez l'application de console Oracle Cloud Infrastructure.Remarque

Il s'agit de l'application que vous avez créée dans le cadre de SSO entre OCI et Microsoft Entra ID. - Dans le menu de gauche, sélectionnez Accès avec connexion unique.

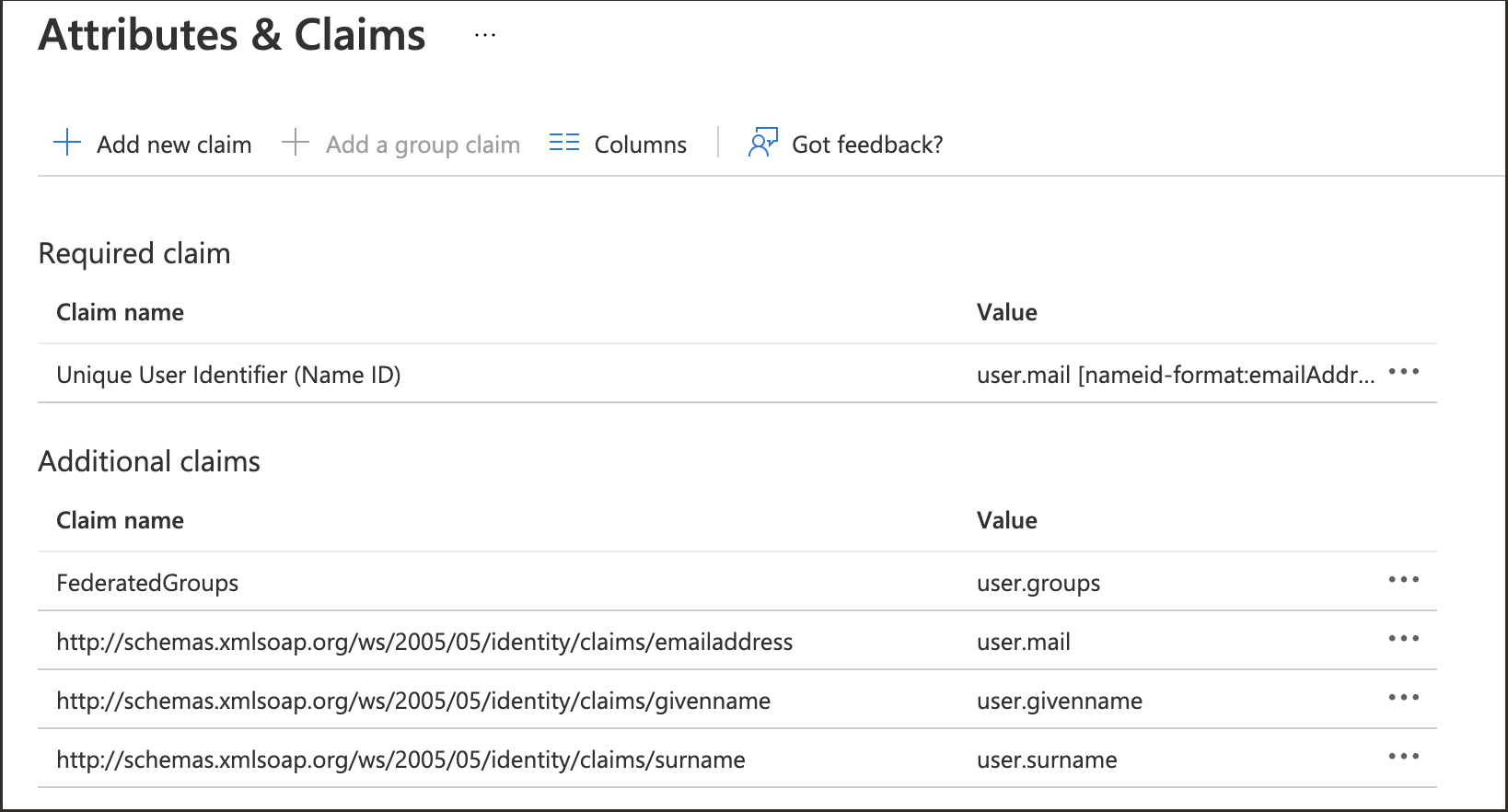

- Dans la section Attributs et revendications, sélectionnez Modifier.

- Vérifiez que les attributs sont correctement configurés :

-

NameID -

Email Address -

First Name -

Last Name

Si vous avez besoin de nouvelles demandes de remboursement, ajoutez-les.

-

- Notez tous les noms de réclamation configurés. Par exemple :

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givennameest le nom de la réclamation pour

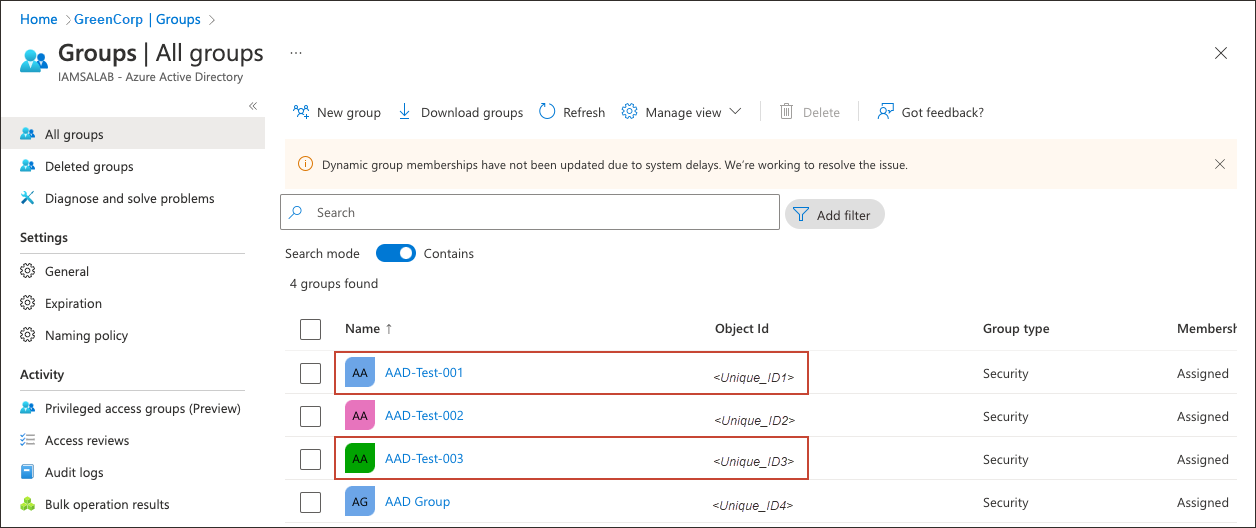

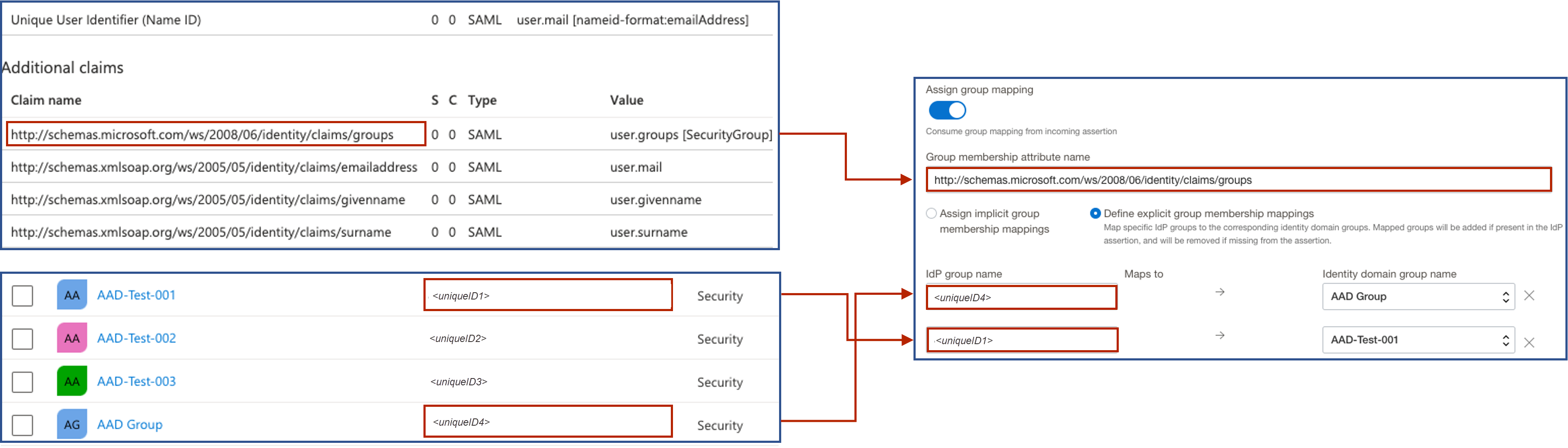

First Name. - Accédez à Groupes. Vous verrez tous les groupes disponibles dans Entra ID.

- Notez les ID d'objet des groupes à inclure dans SAML à envoyer à OCI IAM.

Configurations d'ID entrée supplémentaires

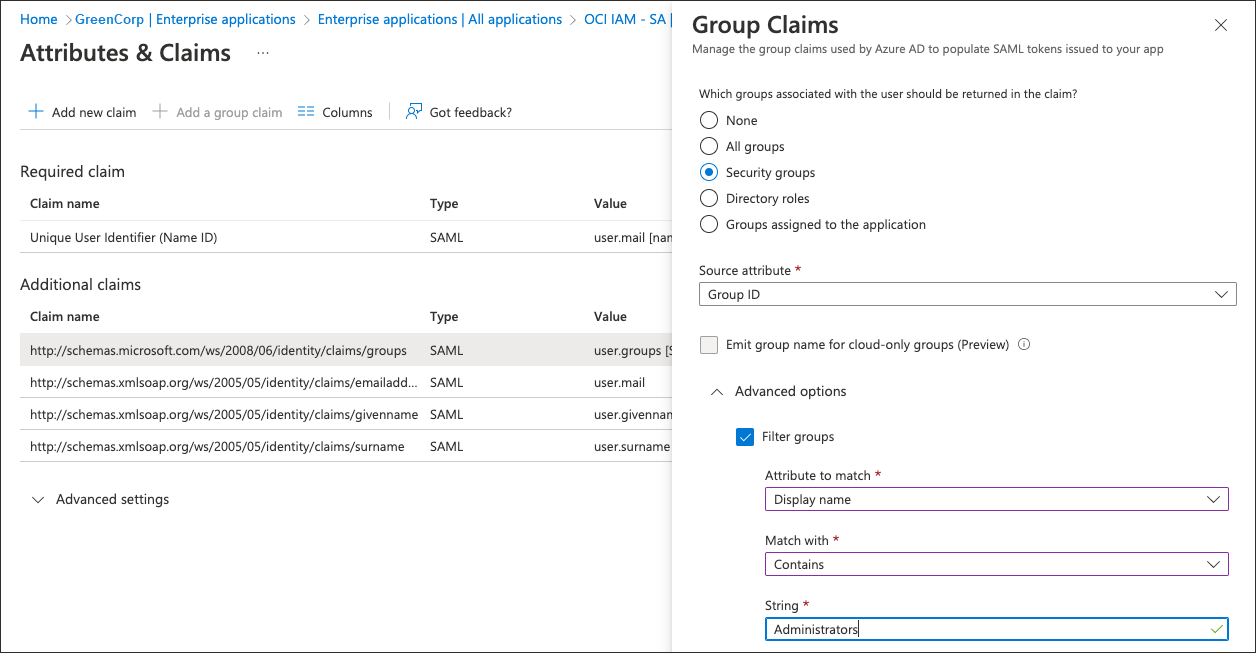

Dans Entra ID, vous pouvez filtrer les groupes en fonction du nom du groupe ou de l'attribut sAMAccountName.

Par exemple, supposons que seul le groupe Administrators doit être envoyé à l'aide de SAML :

- Sélectionnez la déclaration de groupe.

- Dans Réclamations de groupe, développez Options avancées.

- Sélectionnez Groupes de filtre.

- Pour L'attribut doit correspondre, sélectionnez

Display Name. - Pour Mettre en correspondance avec, sélectionnez

contains. - Pour String, indiquez le nom du groupe (par exemple,

Administrators).

- Pour L'attribut doit correspondre, sélectionnez

Les organisations peuvent ainsi envoyer uniquement les groupes requis vers OCI IAM à partir d'Entra ID.

Dans OCI IAM, mettez à jour l'ID d'entrée IdP pour JIT.

-

Ouvrez un navigateur pris en charge, puis saisissez l'URL de la console :

- Saisissez votre nom de compte Cloud, également appelé nom de location, et cliquez sur Suivant.

- Sélectionnez le domaine d'identité qui sera utilisé pour configurer SSO.

- Connectez-vous avec votre nom d'utilisateur et votre mot de passe.

- Ouvrez le menu de navigation et sélectionnez Identité et sécurité.

- Sous Identité, sélectionnez Domaines.

- Sélectionnez le domaine d'identité dans lequel vous avez déjà configuré Entra ID en tant que IdP.

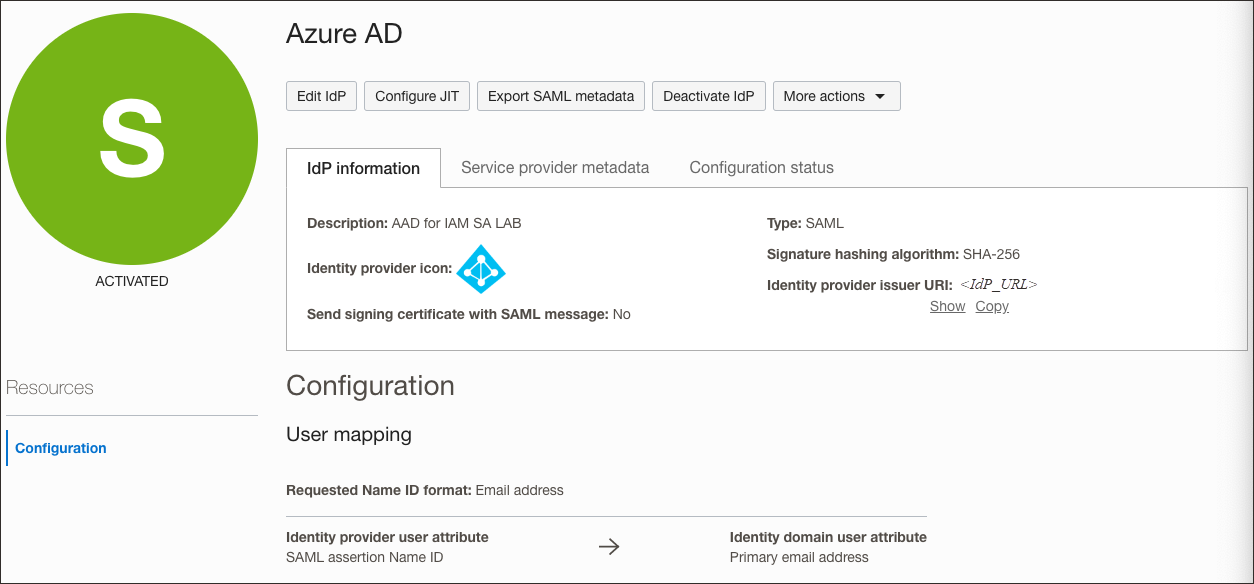

- Sélectionnez Sécurité dans le menu de gauche, puis Fournisseurs d'identités.

- Sélectionnez l'ID Entra IdP.Remarque

Il s'agit de l'ID Entra IdP que vous avez créé dans le cadre de SSO entre OCI et l'ID Microsoft Entra. - Dans la page Entra ID IdP, sélectionnez Configure JIT.

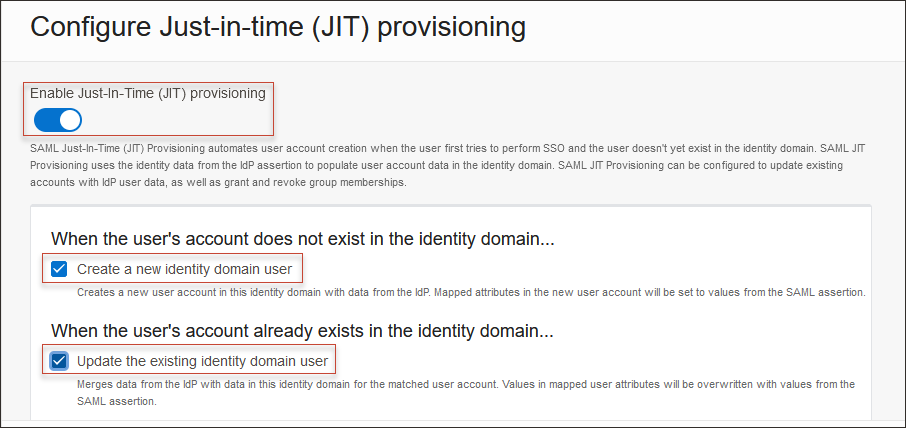

- Dans la page Configure Just-in-time (JIT), procédez comme suit :

- Sélectionnez Provisionnement juste à temps (JIT).

- Sélectionnez Créer un utilisateur du domaine d'identité.

- Sélectionnez Mettre à jour l'utilisateur de domaine d'identité existant.

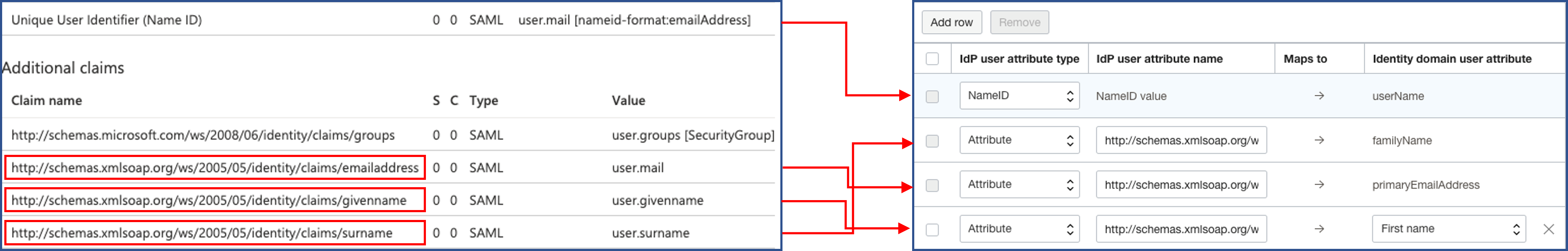

- Sous Mettre en correspondance les attributs d'utilisateur :

- Laissez la première ligne de

NameIDinchangée. - Pour les autres attributs, sous Attribut utilisateur IdP, sélectionnez

Attribute. - Indiquez le nom d'attribut utilisateur IdP comme suit :

- familyName:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surname - primaryEmailAddress:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress

- familyName:

- Sélectionnez Ajouter une ligne et entrez :

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givenname.Pour l'attribut utilisateur de domaine d'identité, choisissez

First name.Remarque

Le nom d'affichage complet (FQDN) provient de 1. Configurer les attributs SAML envoyés par ID entrée.

Ce diagramme montre à quoi doivent ressembler les attributs utilisateur dans OCI IAM (à droite) et la correspondance des attributs utilisateur entre Entra ID et OCI IAM.

- Laissez la première ligne de

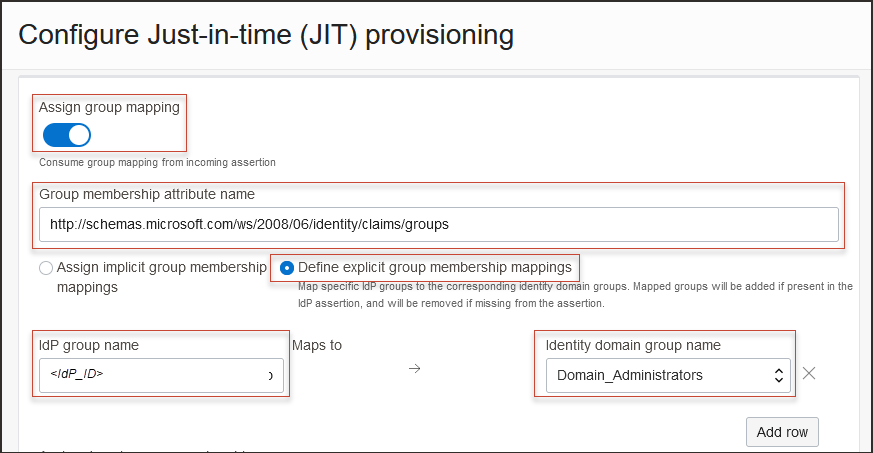

- Sélectionnez Affecter une correspondance de groupe.

- Entrez le nom d'attribut d'appartenance au groupe :

http://schemas.microsoft.com/ws/2008/06/identity/claims/groups. - Sélectionnez Définir des mises en correspondance d'appartenances de groupe explicites.

- Dans IdP Nom de groupe, indiquez l'ID d'objet du groupe dans Entra ID de l'étape précédente.

- Dans Nom de groupe de domaines d'identité, sélectionnez le groupe dans OCI IAM vers lequel mettre en correspondance le groupe d'ID d'entrée.

Ce diagramme montre à quoi doivent ressembler les attributs de groupe dans OCI IAM (à droite) et la correspondance des attributs de groupe entre Entra ID et OCI IAM.

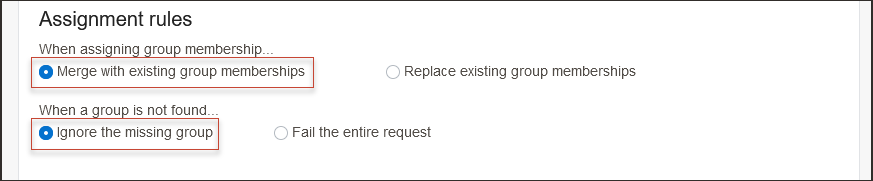

- Sous Règles d'affectation, sélectionnez les éléments suivants :

- Lors de l'affectation d'appartenances à un groupe : fusion avec des appartenances à un groupe existant

- Quand un groupe est introuvable : ignorez le groupe manquant.

Remarque

Sélectionnez des options en fonction des exigences de votre organisation. - Sélectionnez Enregistrer les modifications.

- Dans la console Entra ID, créez un utilisateur avec un ID de courriel absent d'OCI IAM.

-

Affectez l'utilisateur aux groupes obligatoires.

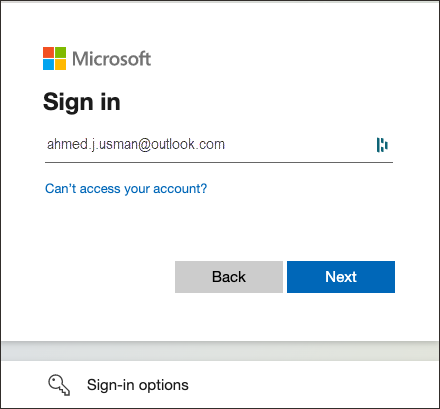

- Dans le navigateur, ouvrez la console OCI.

- Sélectionnez le domaine d'identité dans lequel la configuration JIT a été activée.

- Sélectionnez Suivant.

- Dans les options de connexion, sélectionnez Entra ID.

- Dans la page de connexion à Microsoft, entrez l'ID utilisateur que vous venez de créer.

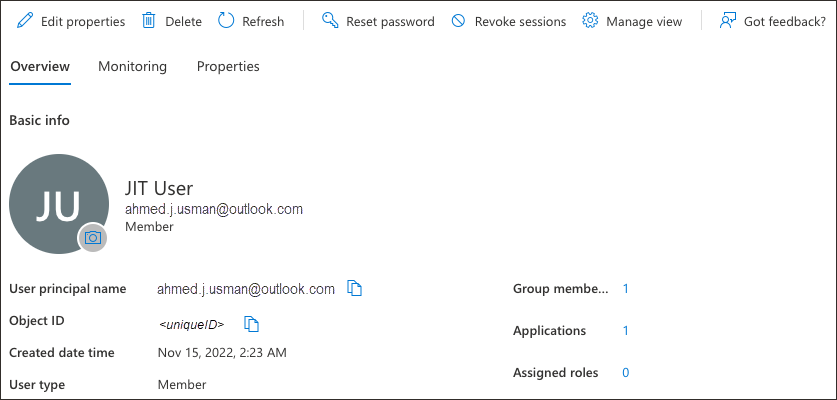

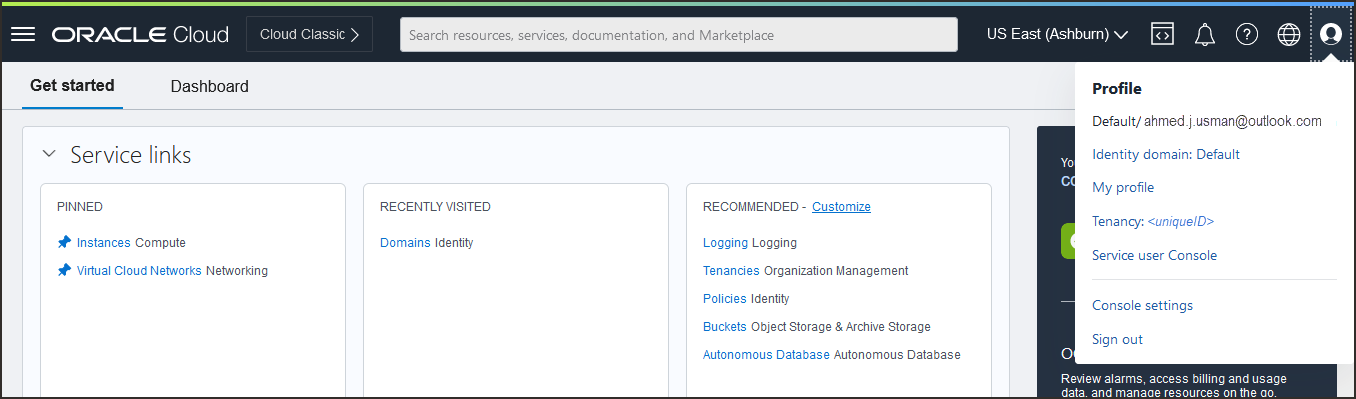

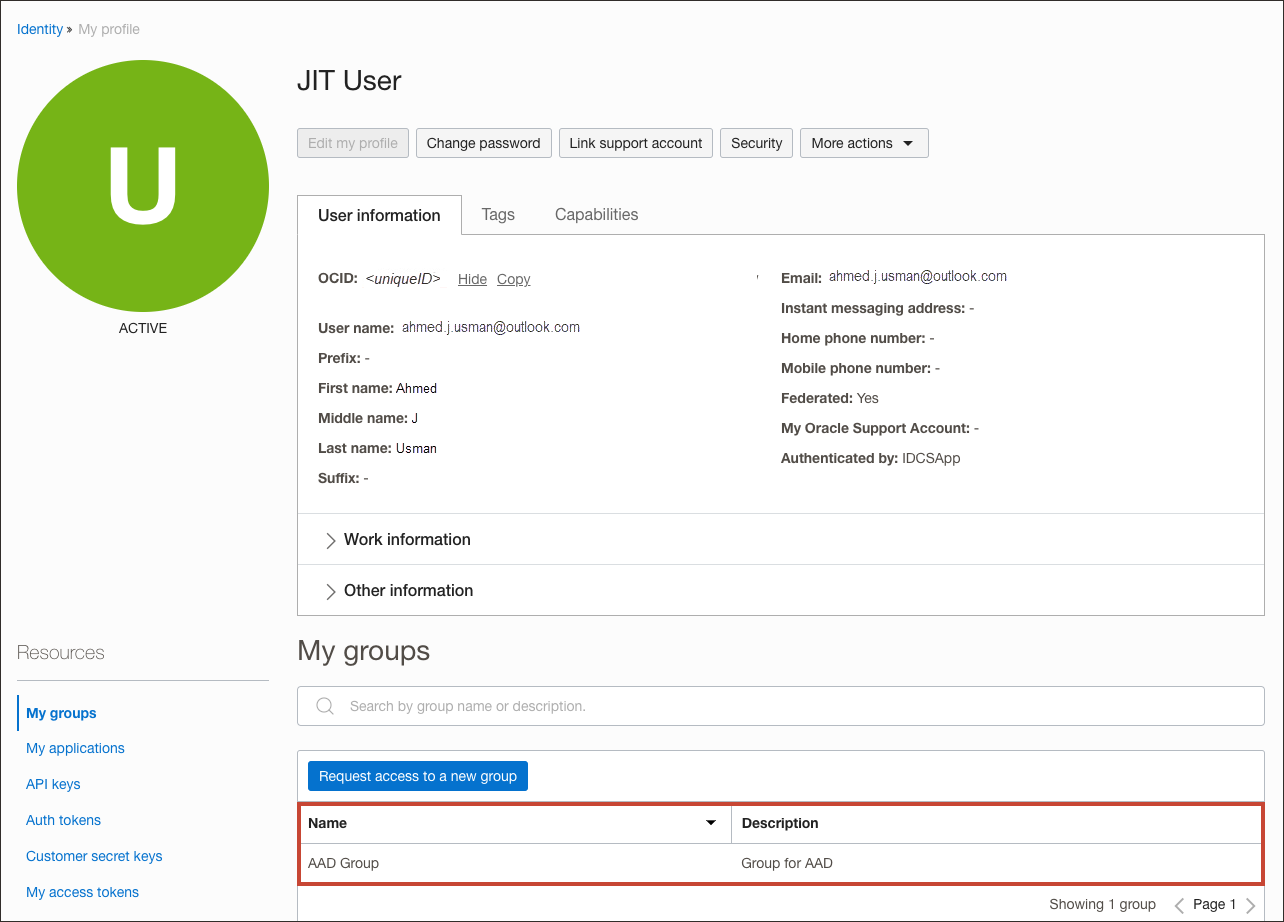

- Une fois l'authentification réussie à partir de Microsoft :

- Le compte utilisateur est créé dans OCI IAM.

- L'utilisateur est connecté à la console OCI.

-

Dans le menu de navigation , sélectionnez le menu Profil

, puis sélectionnez Paramètres utilisateur. Vérifiez les propriétés utilisateur telles que l'ID courriel, le prénom, le nom et les groupes associés.

, puis sélectionnez Paramètres utilisateur. Vérifiez les propriétés utilisateur telles que l'ID courriel, le prénom, le nom et les groupes associés.

Félicitations ! Vous avez configuré le provisionnement JIT entre Entra ID et OCI IAM.

Pour obtenir plus d'informations sur le développement avec les produits Oracle, consultez les sites suivants :