Gestion du cycle de vie des identités entre OCI et Okta

Dans ce tutoriel, vous allez configurer la gestion du cycle de vie des utilisateurs entre Okta et OCI IAM, où Okta agit en tant que banque d'identités faisant autorité.

Ce tutoriel de 30 minutes explique comment provisionner des utilisateurs et des groupes d'Okta vers OCI IAM.

- Créez une application confidentielle dans OCI IAM.

- Obtenez l'URL du domaine d'identité et générez un jeton de clé secrète.

- Créez une application dans Okta.

- Mettez à jour les paramètres d'Okta.

- Testez le fonctionnement du provisionnement entre OCI IAM et Okta.

- En outre, des instructions sur la façon de

- Définissez le statut fédéré des utilisateurs pour qu'ils soient authentifiés par le fournisseur d'identités externe.

- Arrêtez les utilisateurs d'obtenir des courriels de notification lorsque leur compte est créé ou mis à jour.

Ce tutoriel est propre à IAM avec des domaines d'identité.

Pour effectuer cet ensemble de tutoriels, vous devez disposer des éléments suivants :

-

Compte Oracle Cloud Infrastructure (OCI) payant ou compte d'évaluation OCI. Reportez-vous à Niveau gratuit d'Oracle Cloud Infrastructure.

- Rôle d'administrateur de domaine d'identité pour le domaine d'identité OCI IAM. Reportez-vous à Présentation des rôles d'administrateur.

- Compte Okta avec des privilèges d'administrateur permettant de configurer le provisionnement.

Vous collectez les informations supplémentaires dont vous avez besoin à partir des étapes du tutoriel :

- URL de domaine OCI IAM.

- ID de client OCI IAM et clé secrète de client.

Créez une application confidentielle dans OCI IAM et activez-la.

-

Ouvrez un navigateur pris en charge et saisissez l'URL de la console :

- Saisissez votre nom de compte Cloud, également appelé nom de location, et cliquez sur Suivant.

- Connectez-vous avec votre nom d'utilisateur et votre mot de passe.

- Ouvrez le menu de navigation et sélectionnez Identité et sécurité. Sous Identité, sélectionnez Domaines.

- Sélectionnez le domaine d'identité dans lequel configurer le provisionnement Okta et sélectionnez Applications.

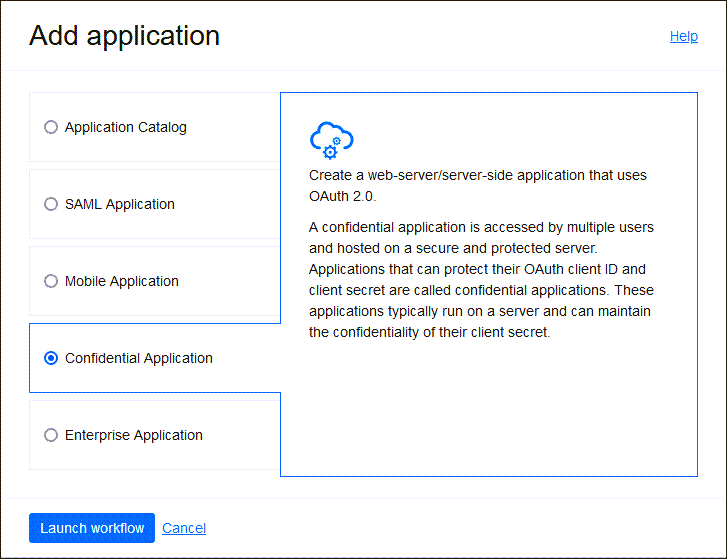

- Sélectionnez Ajouter une application, choisissez Application confidentielle, puis Lancer un workflow.

- Entrez le nom de l'application confidentielle, par exemple OktaClient. Sélectionnez Suivant.

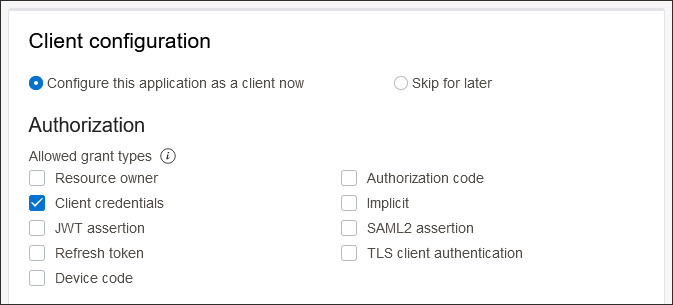

- Sous Configuration du client, sélectionnez Configurer cette application comme client maintenant.

- Sous Autorisation, sélectionnez Informations d'identification client.

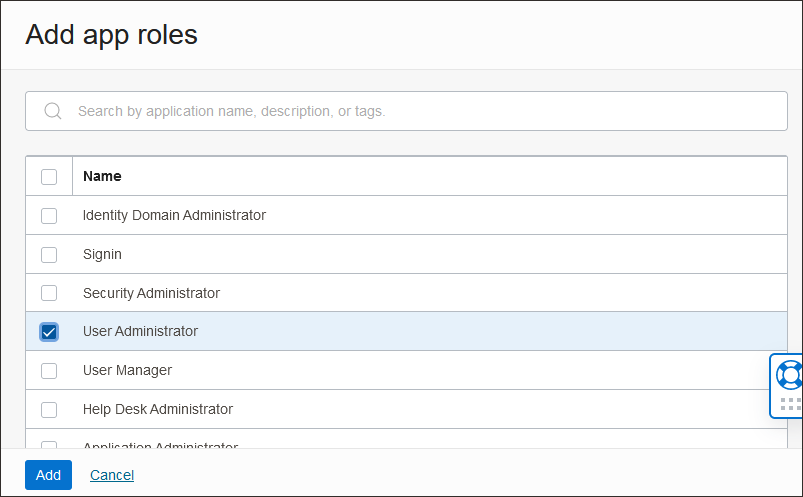

- Faites défiler la page jusqu'en bas et sélectionnez Ajouter des rôles d'application.

- Sous Rôles d'application, sélectionnez Ajouter des rôles, puis sur la page Ajouter des rôles d'application, sélectionnez Administrateur utilisateur et Ajouter.

- Sélectionnez Suivant, puis Terminer.

- Sur la page de détails de l'application, sélectionnez Activer et confirmez que vous souhaitez activer la nouvelle application.

Vous avez besoin de deux informations à utiliser pour les paramètres de connexion à l'application Okta que vous créez ultérieurement.

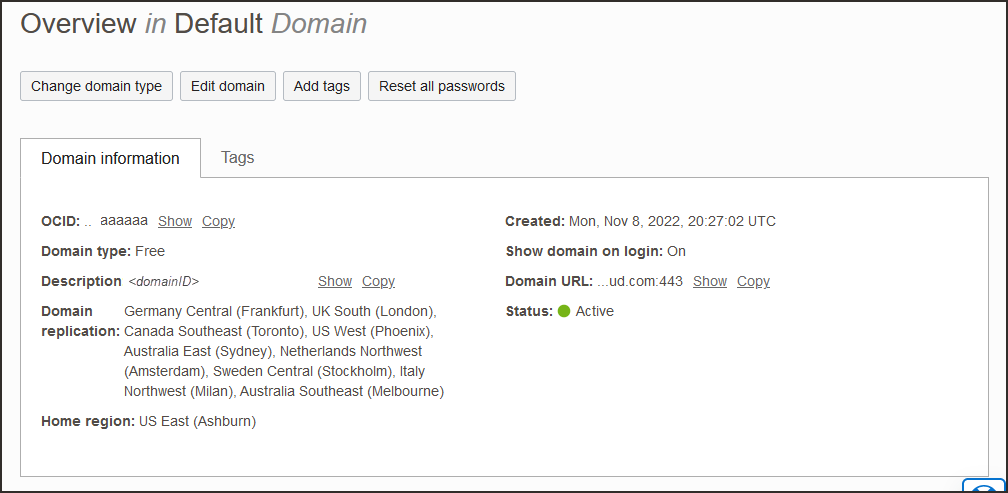

- Revenez à la présentation de domaine d'identité en sélectionnant le nom de domaine d'identité dans le chemin de navigation. Sélectionnez Copier en regard de l'URL de nom dans les informations de domaine et enregistrez l'URL dans une application où vous pouvez le modifier.

Le GUID OCI IAM fait partie de l'URL de domaine :

https://<IdentityDomainID>.identity.oraclecloud.com:443/fed/v1/idp/ssoPar exemple :

idcs-9ca4f92e3fba2a4f95a4c9772ff3278 - Dans l'application confidentielle dans OCI IAM, sélectionnez Configuration OAuth sous Ressources.

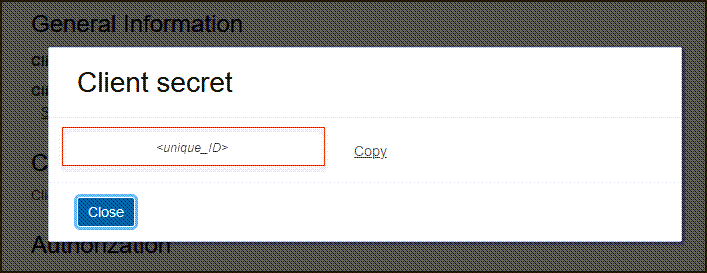

- Faites défiler l'affichage vers le bas et, sous Informations générales, notez l'ID client et la clé secrète du client.

- Faites défiler vers le bas, et recherchez l'ID client et la clé secrète client sous Informations générales.

- Copiez l'ID client et stockez-le.

- Sélectionnez Afficher la clé secrète, copiez-la et stockez-la.Le jeton secret est l'encodage base64 de

<clientID>:<clientsecret>, oubase64(<clientID>:<clientsecret>)Ces exemples montrent comment générer le jeton secret sous Windows et MacOS.

Dans un environnement Windows, ouvrez CMD et utilisez cette commande powershell pour générer le codage base64

[Convert]::ToBase64String([System.Text.Encoding]::Unicode.GetBytes('client_id:secret'))"Sous MacOS, utilisez :echo -n <clientID>:<clientsecret> | base64Le jeton secret est renvoyé. Par exemple :echo -n 392357752347523923457437:3454-9853-7843-3554 | base64 Nk0NzUyMzcyMzQ1NzMTc0NzUyMzMtNTQzNC05ODc4LTUzNQ==Notez la valeur du jeton secret.

Créez une application dans Okta.

- Dans le navigateur, connectez-vous à Okta à l'aide de l'URL :

https://<Okta-org>-admin.okta.comOù

<okta-org>est le préfixe de votre organisation avec Okta. - Dans le menu de gauche, sélectionnez Applications.

Si vous disposez déjà d'une application que vous avez créée lorsque vous avez passé par SSO avec OCI et Okta, vous pouvez l'utiliser. Sélectionnez pour l'ouvrir et le modifier, puis accédez à 5. Modifiez les paramètres Okta.

- Sélectionnez Parcourir le catalogue d'applications et recherchez

Oracle Cloud. Sélectionnez Oracle Cloud Infrastructure IAM parmi les options disponibles. - Sélectionnez Ajouter une intégration.

- Sous Paramètres généraux, entrez le nom de l'application, par exemple

OCI IAM, et sélectionnez Terminé.

Connectez l'application Okta à l'application confidentielle OCI IAM à l'aide de l'URL de domaine et du jeton secret d'une étape antérieure.

- Dans la page de l'application que vous venez de créer, sélectionnez l'onglet Connexion.

- Dans Paramètres, sélectionnez Modifier.

- Faites défiler la page jusqu'à Paramètres de connexion avancés.

- Entrez l'URL de domaine dans le GUID IAM Oracle Cloud Infrastructure.

- Sélectionnez Save (Enregistrer).

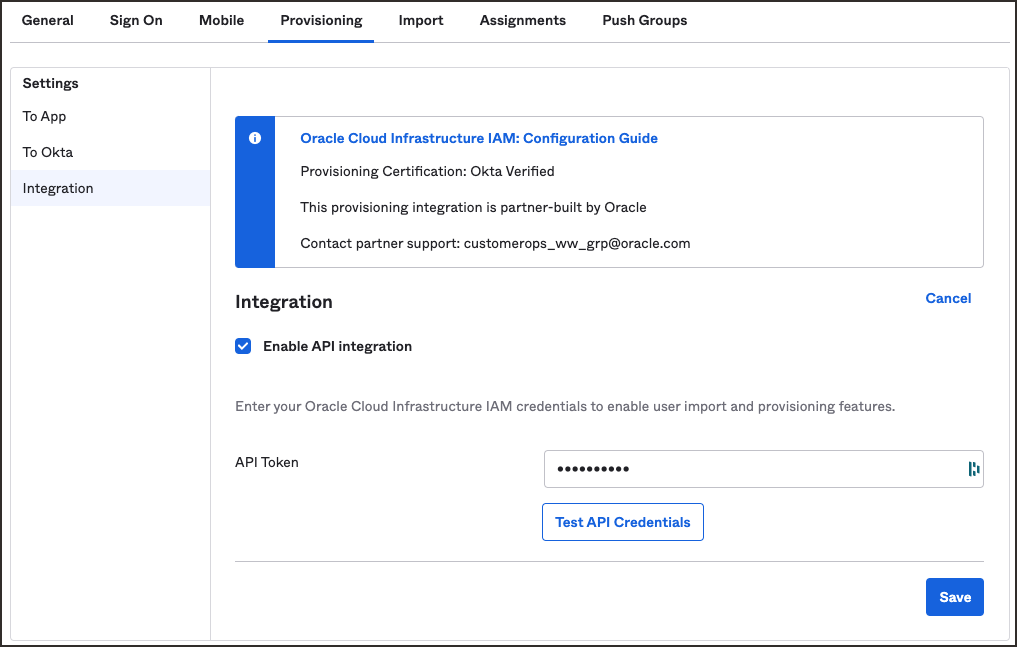

- En haut de la page, sélectionnez l'onglet Provisioning.

- Sélectionnez Configurer l'intégration d'API.

- Sélectionnez Activer l'intégration d'API.

- Entrez la valeur de jeton de clé secrète que vous avez copiée précédemment dans Jeton d'API.

-

Sélectionnez Tester les informations d'identification d'API.

Si vous obtenez un message d'erreur, vérifiez les valeurs que vous avez saisies et réessayez.

Lorsque vous obtenez le message

Oracle Cloud Infrastructure IAM was verified successfully!, Okta s'est connecté à l'adresse SCIM OCI IAM. -

Sélectionnez Save (Enregistrer).

La page Provisionnement d'application s'ouvre. Elle permet de créer des utilisateurs, de mettre à jour des attributs utilisateur et de mettre en correspondance des attributs entre OCI IAM et Okta.

Pour tester le provisionnement des utilisateurs et des groupes pour Okta, procédez comme suit :

- Dans la nouvelle application, sélectionnez l'onglet Affectations.

- Sélectionnez Affecter et Affecter à des personnes.

- Recherchez l'utilisateur à provisionner d'Okta vers OCI IAM.

Sélectionnez Affecter en regard de l'utilisateur.

- Sélectionnez Enregistrer, puis Revenir en arrière.

- Provisionnez désormais des groupes Okta dans OCI IAM. Dans l'onglet Affectations, sélectionnez Affecter et Affecter à des groupes.

- Recherchez les groupes à provisionner vers OCI IAM. En regard du nom du groupe, sélectionnez Affecter.

- Cliquez sur Terminé.

- Connectez-vous maintenant à OCI :

-

Ouvrez un navigateur pris en charge et saisissez l'URL de la console OCI :

- Saisissez votre nom de compte Cloud, également appelé nom de location, et cliquez sur Suivant.

- Sélectionnez le domaine d'identité dans lequel Okta a été configuré.

-

- Sélectionnez Utilisateurs.

- L'utilisateur affecté à l'application OCI IAM dans Okta est désormais présent dans OCI IAM.

- Sélectionnez Groupes.

- Le groupe affecté à l'application OCI IAM dans Okta est désormais présent dans OCI IAM.

- Vous pouvez définir le statut fédéré des utilisateurs pour qu'ils soient authentifiés par le fournisseur d'identités externe.

- Vous pouvez désactiver les courriels de notification envoyés à l'utilisateur lors de la création ou de la mise à jour de son compte.

Les utilisateurs fédérés ne disposent pas d'informations d'identification pour se connecter directement à OCI. Ils sont authentifiés par le fournisseur d'identités externe. Si vous voulez que les utilisateurs utilisent leurs comptes fédérés pour se connecter à OCI, définissez l'attribut fédéré sur True pour ces utilisateurs.

Pour définir le statut fédéré de l'utilisateur, procédez comme suit :

- Dans le navigateur, connectez-vous à Okta à l'aide de l'URL :

https://<Okta-org>-admin.okta.comOù

<okta-org>est le préfixe de votre organisation avec Okta. - Dans le menu de gauche, sélectionnez Applications.

- Sélectionnez l'application que vous avez créée précédemment,

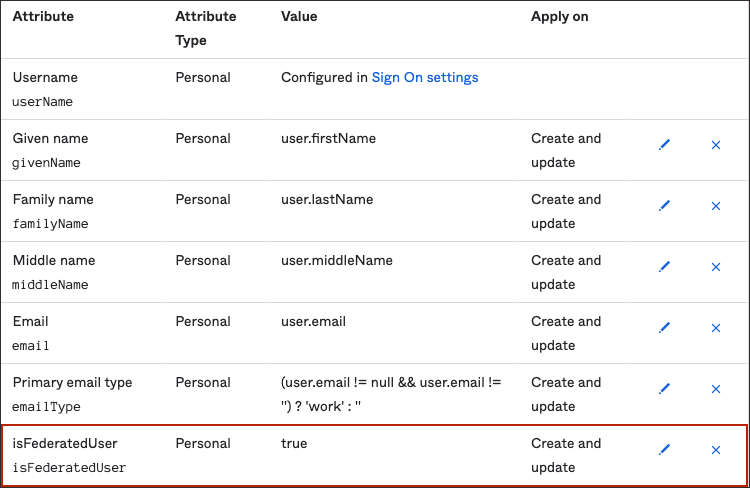

OCI IAM. - Faites défiler la page jusqu'à la section Attribute Mappings.

- Sélectionnez Accéder à l'éditeur de profil.

- Sous Attributs, sélectionnez Ajouter des attributs.

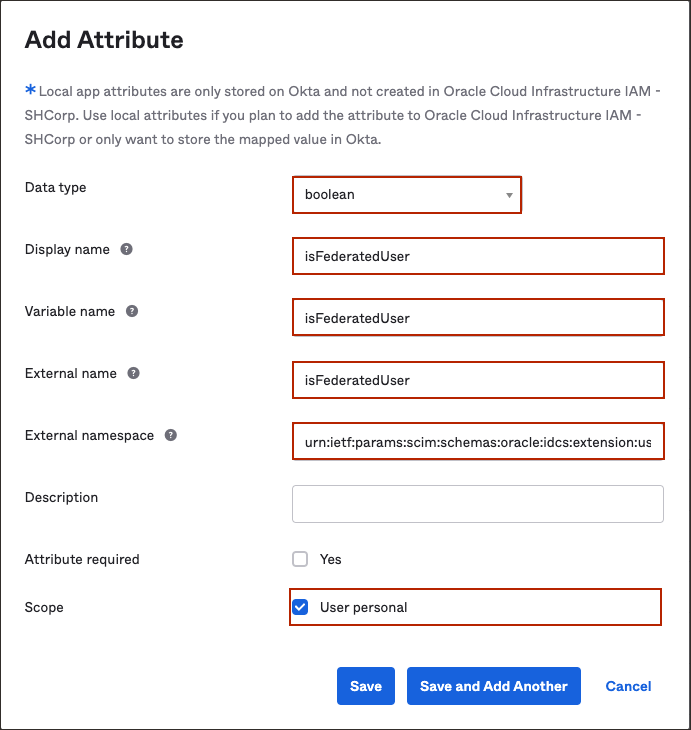

- Dans la page Ajouter un attribut :

- Pour Type de données, choisissez

Boolean. - Dans Nom d'affichage, entrez

isFederatedUser. - Dans Nom de variable, entrez

isFederatedUser.Remarque

Le nom externe est automatiquement renseigné par la valeur du nom de variable. - Dans Espace de noms externe, entrez

urn:ietf:params:scim:schemas:oracle:idcs:extension:user:User. - Sous Portée, consultez

User personal.

- Pour Type de données, choisissez

- Revenez à la page Application d'Okta et sélectionnez l'application

OCI IAM. - Sélectionnez Provisionnement.

- Faites défiler la page jusqu'à Mapping d'attributs et sélectionnez Afficher les attributs non mis en correspondance.

- Localisez l'attribut

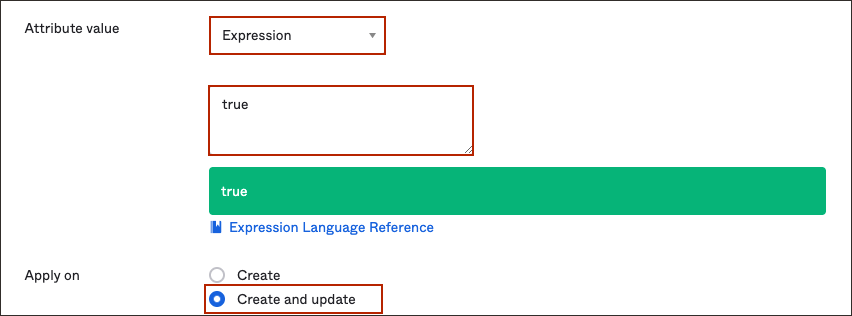

isFederatedUseret sélectionnez le bouton de modification en regard. - Dans la page d'attribut :

- Pour Valeur d'attribut, choisissez

Expression. - Dans le champ ci-dessous, saisissez

true. - Pour Appliquer le, choisissez Créer et mettre à jour.

- Pour Valeur d'attribut, choisissez

- Sélectionnez Save (Enregistrer).

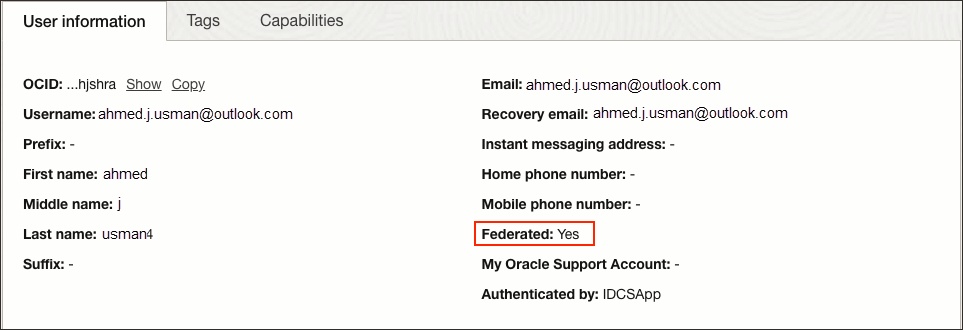

Désormais, lorsque les utilisateurs sont provisionnés d'Okta vers OCI, leur statut fédéré est défini sur True. Vous pouvez le voir sur la page de profil de l'utilisateur dans OCI.

- Dans la console OCI, accédez au domaine d'identité que vous utilisez, sélectionnez Utilisateurs et sélectionnez l'utilisateur pour afficher les informations utilisateur.

-

Federated est affiché sous la forme

Yes.

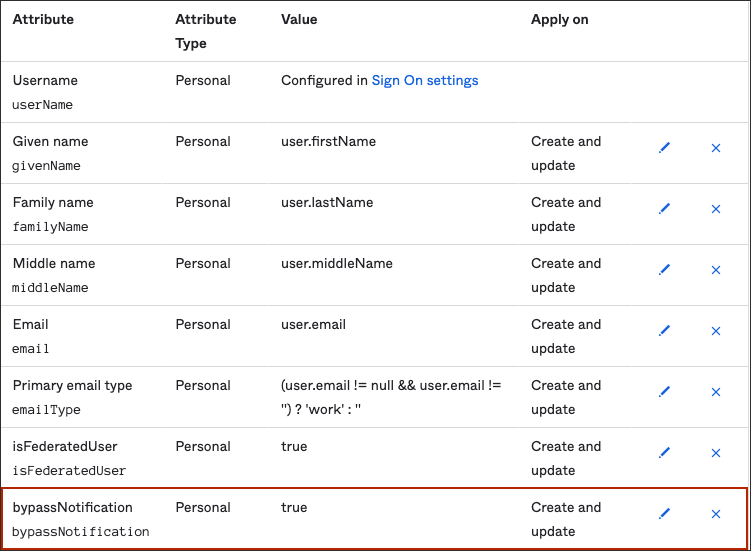

L'indicateur Ignorer la notification détermine si une notification par e-mail est envoyée après la création ou la mise à jour d'un compte utilisateur dans OCI. Si vous ne voulez pas que les utilisateurs soient informés que le compte a été créé pour eux, définissez l'indicateur de contournement de la notification sur Vrai.

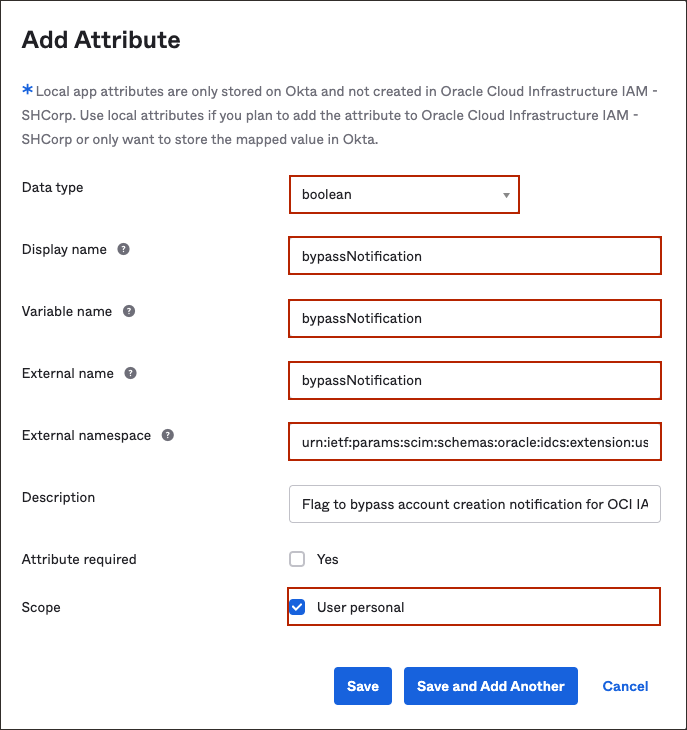

Pour définir l'indicateur de contournement de la notification :

- Dans le navigateur, connectez-vous à Okta à l'aide de l'URL :

https://<Okta-org>-admin.okta.comOù

<okta-org>est le préfixe de votre organisation avec Okta. - Dans le menu de gauche, sélectionnez Applications.

- Sélectionnez l'application que vous avez créée précédemment,

OCI IAM. - Faites défiler la page jusqu'à la section Attribute Mappings.

- Sous Attributs, sélectionnez Ajouter des attributs.

- Dans la page Ajouter un attribut :

- Pour Type de données, choisissez

Boolean. - Dans Nom d'affichage, entrez

bypassNotification. - Dans Nom de variable, entrez

bypassNotification.Remarque

Le nom externe est automatiquement renseigné par la valeur du nom de variable. - Dans Espace de noms externe, entrez

urn:ietf:params:scim:schemas:oracle:idcs:extension:user:User. - Sous Portée, consultez

User personal.

- Pour Type de données, choisissez

- Revenez à la page Application d'Okta et sélectionnez l'application

OCI IAM. - Sélectionnez Provisionnement.

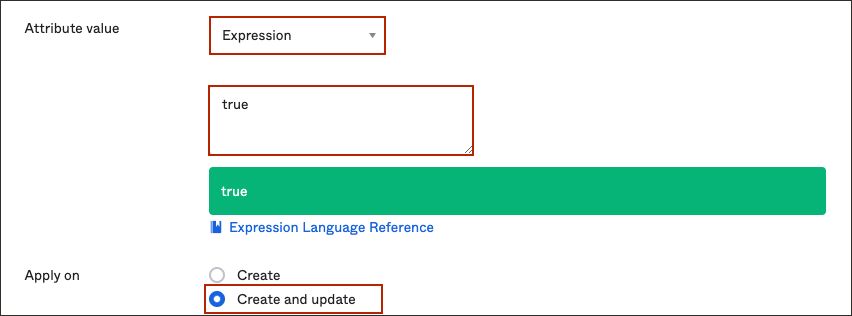

- Faites défiler la page jusqu'à Mapping d'attributs et sélectionnez Afficher les attributs non mis en correspondance.

- Localisez l'attribut

bypassNotificationet sélectionnez le bouton de modification en regard. - Dans la page d'attribut :

- Pour Valeur d'attribut, choisissez

Expression. - Dans le champ ci-dessous, saisissez

true. - Pour Appliquer le, choisissez Créer et mettre à jour.

- Pour Valeur d'attribut, choisissez

- Sélectionnez Enregistrer.

Félicitations ! Vous avez configuré la gestion du cycle de vie des utilisateurs entre Okta et OCI.

Pour obtenir plus d'informations sur le développement avec les produits Oracle, consultez les sites suivants :