Tâches d'administration relatives aux agents de gestion

Les agents de gestion sont déployés pour collecter des données de journal et de mesure à partir de différentes sources. Pour ce faire, vous devrez peut-être effectuer certaines tâches d'administration.

Les sections suivantes décrivent certaines tâches d'administration courantes:

- Présentation de la console Agents de gestion

- Importer des certificats pour l'agent de gestion

- Mise à jour des certificats pour l'agent de gestion

- Déploiement de modules d'extension de service

- Activer les journaux agent

- Gérer les sources de données

- Contrôle des agents de gestion

- Gestion des clés d'installation

- Mise à niveau des agents de gestion

- Suppression d'agents de gestion

- Utiliser un utilisateur de système d'exploitation autre que celui par défaut pour installer l'agent de gestion

- Créer et gérer les informations d'identification dans l'agent de gestion

- Journaux d'audit d'agent de gestion

- Utilisation de Java avec Management Agent

Présentation de la console Agents de gestion

La console Agents de gestion est l'interface utilisateur du service OCI Management Agent qui vous permet de visualiser et d'administrer les agents de gestion et les passerelles de gestion.

Vous pouvez effectuer des opérations de base et avancées en fonction de vos besoins. La page de présentation fournit des informations importantes et des liens vers les ressources configurées sur le service Agents de gestion. La console permet également d'accéder aux agents de gestion (agents) et aux passerelles de gestion (passerelles) configurés, ainsi qu'aux tableaux de bord permettant de visualiser les données pertinentes dans des graphiques.

-

Connectez-vous à OCI et ouvrez le menu de navigation à partir de la console OCI.

-

Sous Observation & gestion, cliquez sur Agent de gestion.

- Accédez au menu de gauche et sélectionnez un compartiment dans la liste déroulante Compartiment.

La console Agents de gestion apparaît.

La console Agents de gestion affiche un menu à gauche avec les options suivantes :

Présentation

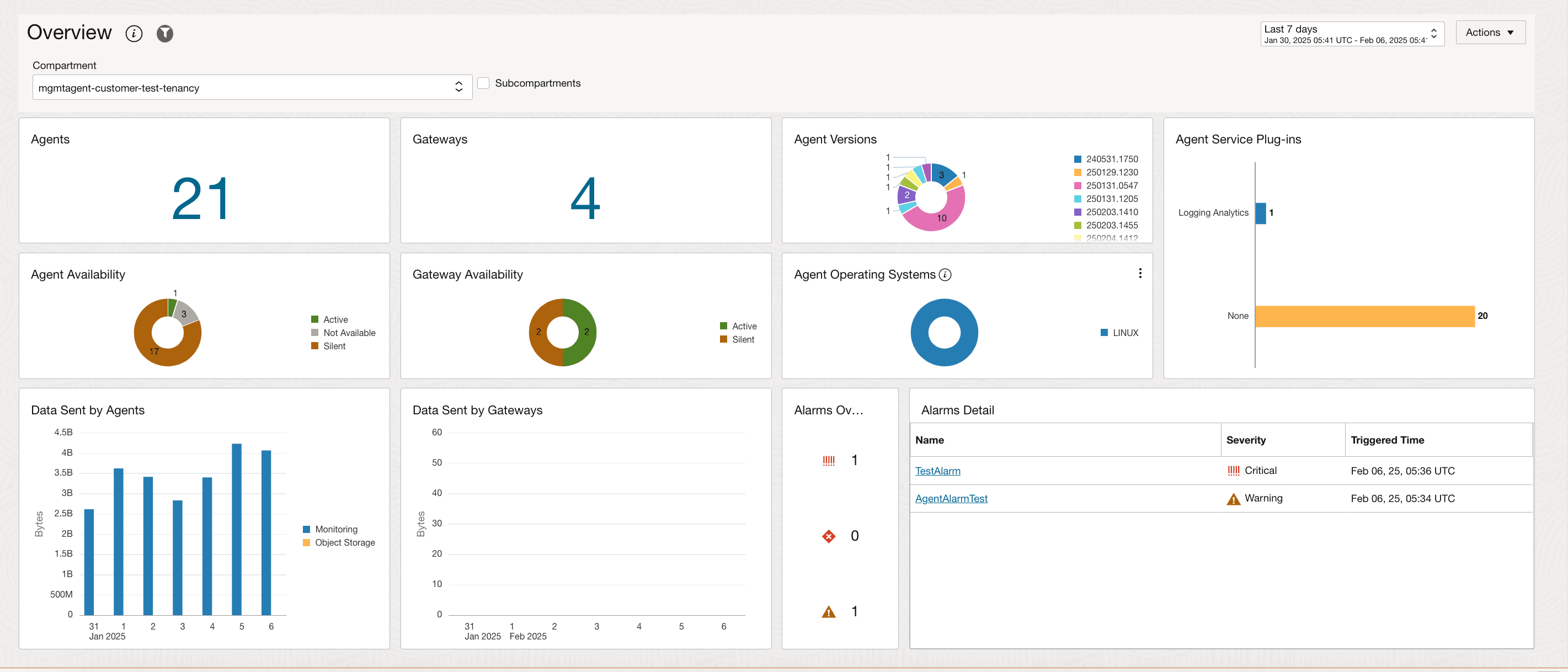

La page Aperçu affiche des informations utiles sur le service Management Agent, les agents de gestion et les passerelles de gestion installés.

Vous pouvez cocher la case Sous-compartiments, à proximité de la liste déroulante du sélecteur de compartiment, pour obtenir un aperçu des détails de l'agent dans le compartiment sélectionné et ses compartiments enfant.

La page Présentation fournit des informations récapitulatives sur les agents de gestion et les passerelles de gestion de votre environnement. Elle comprend les graphiques suivants :

-

Agents : nombre d'agents de gestion installés.

-

Disponibilité de l'agent : statut de disponibilité de l'agent de gestion. Les statuts disponibles sont les suivants :

-

Actif : le service Management Agent communique avec l'agent de gestion.

-

Silencieux : le service Management Agent ne communique pas avec l'agent de gestion. La communication avec l'agent a été établie après l'installation de ce dernier, mais un événement est survenu et a peut-être engendré un problème de communication entre le service Management Agent et l'agent.

-

Non disponible : le processus d'installation de l'agent de gestion est en cours d'exécution et le service Management Agent n'a pas encore établi la communication avec l'agent.

Remarque

A partir du 9 décembre 2024, tout agent qui reste silencieux pendant 60 jours sera supprimé du système.

-

-

Alarmes : détails des alarmes des agents de gestion et des passerelles à partir du service OCI Monitoring.

L'option Sous-compartiments n'est actuellement pas prise en charge pour ce graphique.

Pour plus d'informations sur la configuration des alarmes et des notifications, reportez-vous aux sections suivantes : -

Systèmes d'exploitation d'agent : versions du système d'exploitation des agents de gestion installés.

-

Version de l'agent : versions de l'agent de gestion.

-

Plug-ins de service d'agent : plug-ins de service déployés par les agents de gestion.

-

Données envoyées par les agents : quantité de données envoyées aux modules d'extension de service par les agents de gestion. L'option Sous-compartiments n'est actuellement pas prise en charge pour ce graphique.

- Passerelles : nombre de passerelles de gestion installées.

- Disponibilité de la passerelle : statut de disponibilité des passerelles de gestion.

-

Données envoyées par les passerelles : quantité de données envoyées aux modules d'extension de service par les passerelles de gestion. L'option Sous-compartiments n'est actuellement pas prise en charge pour ce graphique.

La capture d'écran suivante est un exemple de la page Aperçu de la console Agents de gestion.

Tableaux de bord

Vous pouvez utiliser les tableaux de bord pour visualiser, explorer et analyser des données dans des graphiques faciles à interpréter. Pour plus d'informations, reportez-vous à Utilisation des tableaux de bord.

Agents

La page Agents répertorie tous les agents de gestion (agents) et les passerelles de gestion (passerelles) installés dans un compartiment sélectionné.

Agents et passerelle

- Accédez au volet gauche. Sous Portée, sélectionnez le compartiment souhaité dans la liste déroulante Compartiment.

-

Utilisez la case à cocher Inclure les sous-compartiments pour répertorier tous les agents accessibles dans les sous-compartiments.

Le nombre maximal par défaut d'agents et de passerelles répertoriés est 1 000. Pour personnaliser votre sélection, accédez au panneau de gauche et utilisez Filtres.

Exigence de stratégie : assurez-vous que vous disposez du droit d'accès inspect management-agents au niveau du compartiment sélectionné pour pouvoir répertorier tous les sous-compartiments de ce compartiment. Par exemple :

ALLOW GROUP <group_name> TO INSPECT management-agents IN TENANCY

-

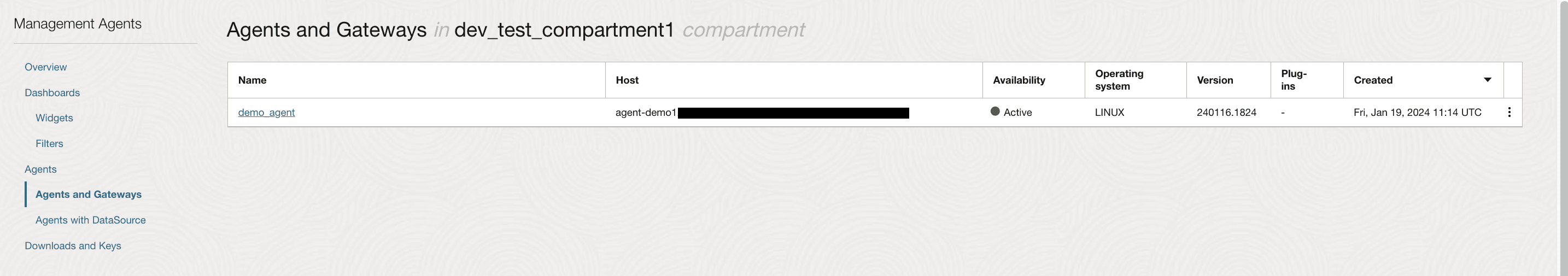

La page Agents et passerelles affiche un tableau répertoriant tous les agents de gestion et passerelles de gestion installés.

La table contient les colonnes suivantes :

-

Nom : affiche le nom de l'agent de gestion ou de la passerelle.

-

Hôte : affiche le nom d'hôte sur lequel l'agent de gestion ou la passerelle est installé.

-

Disponibilité : affiche le statut de l'agent de gestion ou de la passerelle. Il peut s'agir de l'un des statuts suivants :

- Actif indiqué par une couleur verte.

- Silencieux est indiqué en orange si l'agent est resté silencieux pendant moins de 45 jours et en rouge si l'agent est resté silencieux pendant 45 jours ou plus.

- Non disponible indiqué en gris.

-

Système d'exploitation : affiche le système d'exploitation de l'hôte sur lequel l'agent de gestion ou la passerelle est installé.

-

Version : affiche la version de l'agent de gestion ou de la passerelle installée.

-

Modules d'extension : affiche le nom du module d'extension de service déployé par l'agent de gestion.

-

Créé : affiche la date à laquelle l'agent de gestion ou la passerelle a été installé.

-

: affiche d'autres actions disponibles pour un agent de gestion ou une passerelle spécifique.

: affiche d'autres actions disponibles pour un agent de gestion ou une passerelle spécifique.

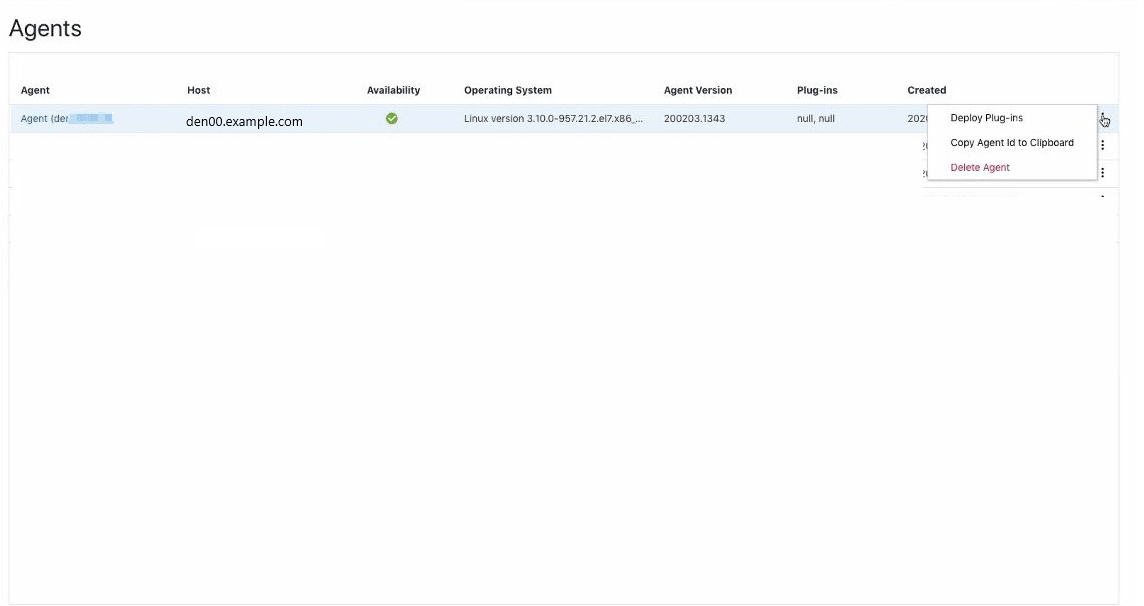

La capture d'écran suivante est un exemple de la liste Agents and Gateways.

Vous pouvez cliquer sur un agent ou une passerelle spécifique pour ouvrir la page de détails et obtenir rapidement plus d'informations.

Assurez-vous que vous disposez du droit d'accès READ management-agents pour visualiser les détails de l'agent ou de la passerelle.

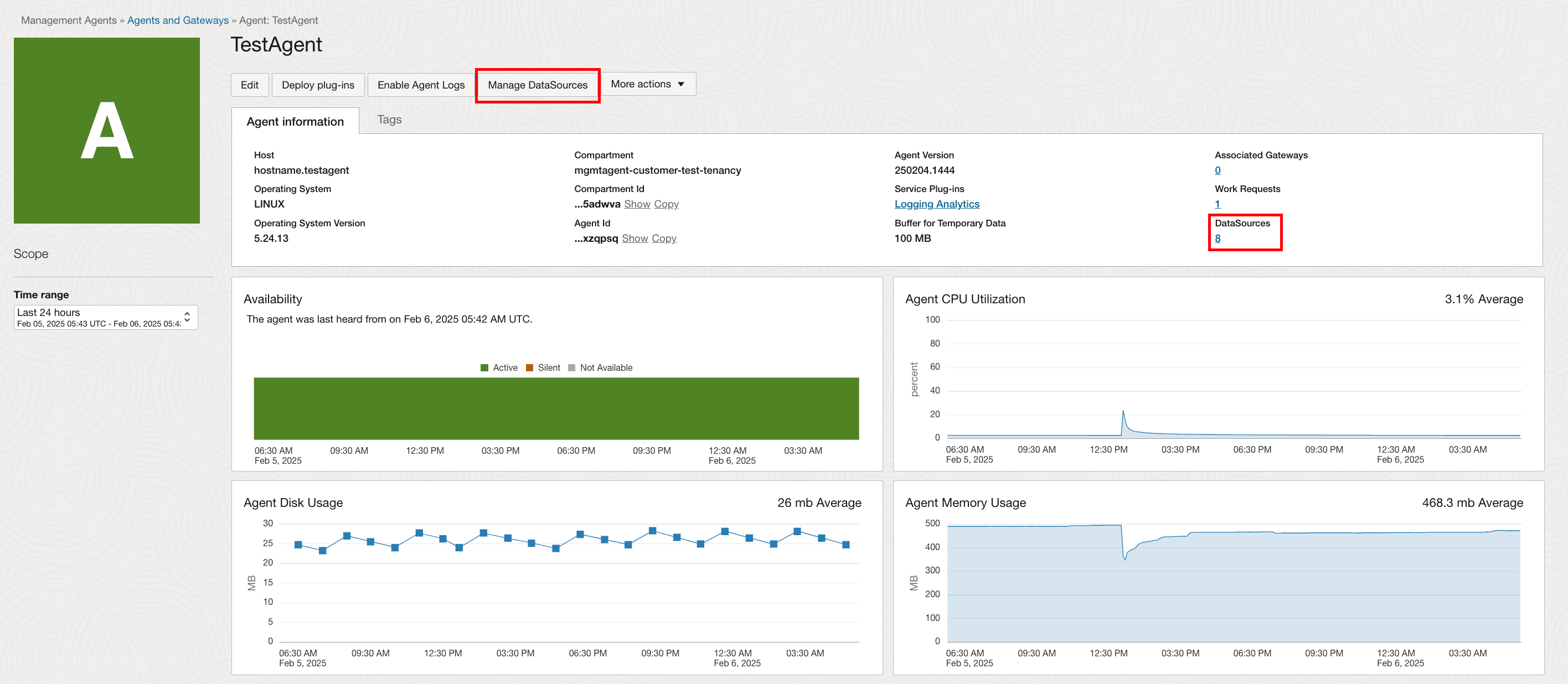

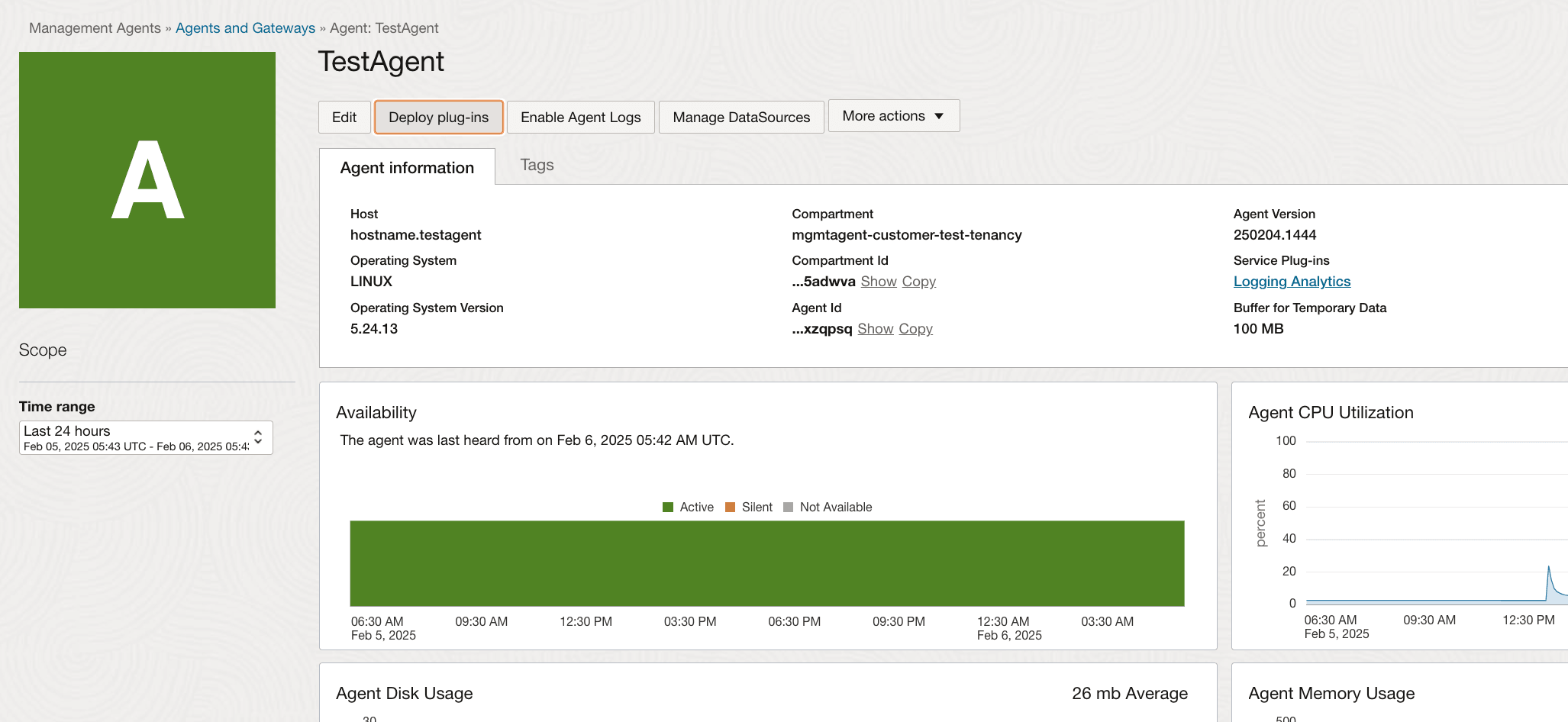

Détails des agents

La page Détails des agents affiche des informations sur l'agent sélectionné.

-

Utilisez Déployer les modules d'extension pour déployer un module d'extension sur l'agent sélectionné.

-

Utilisez Activer les journaux d'agent pour permettre au service Log Analytics de collecter les fichiers journaux de l'agent de gestion pour l'agent sélectionné. Pour plus d'informations, reportez-vous à Activation des journaux d'agent.

-

Utilisez Gérer DataSources pour visualiser ou modifier les propriétés et les dimensions du type de source de données configuré avec l'agent sélectionné. Pour plus d'informations, reportez-vous à Gestion des sources de données.

- Utilisez Actions supplémentaires pour ajouter des balises ou supprimer un agent.

-

L'onglet Informations sur l'agent affiche des informations détaillées sur l'agent. Il affiche le nom d'hôte, le nom de compartiment, la version de l'agent, le système d'exploitation, les modules d'extension de service déployés dessus, les demandes de travail, les datasoruces, etc.

- Plug-ins de service : utilisez le lien Plug-ins de service pour répertorier tous les plug-ins de service déployés sur cet agent de gestion spécifique. Pour plus d'informations, reportez-vous à Plug-ins de service de déploiement.

- DataSources : utilisez le lien DataSources pour répertorier toutes les sources de données configurées sur cet agent de gestion spécifique. Pour plus d'informations, reportez-vous à Gestion des sources de données.

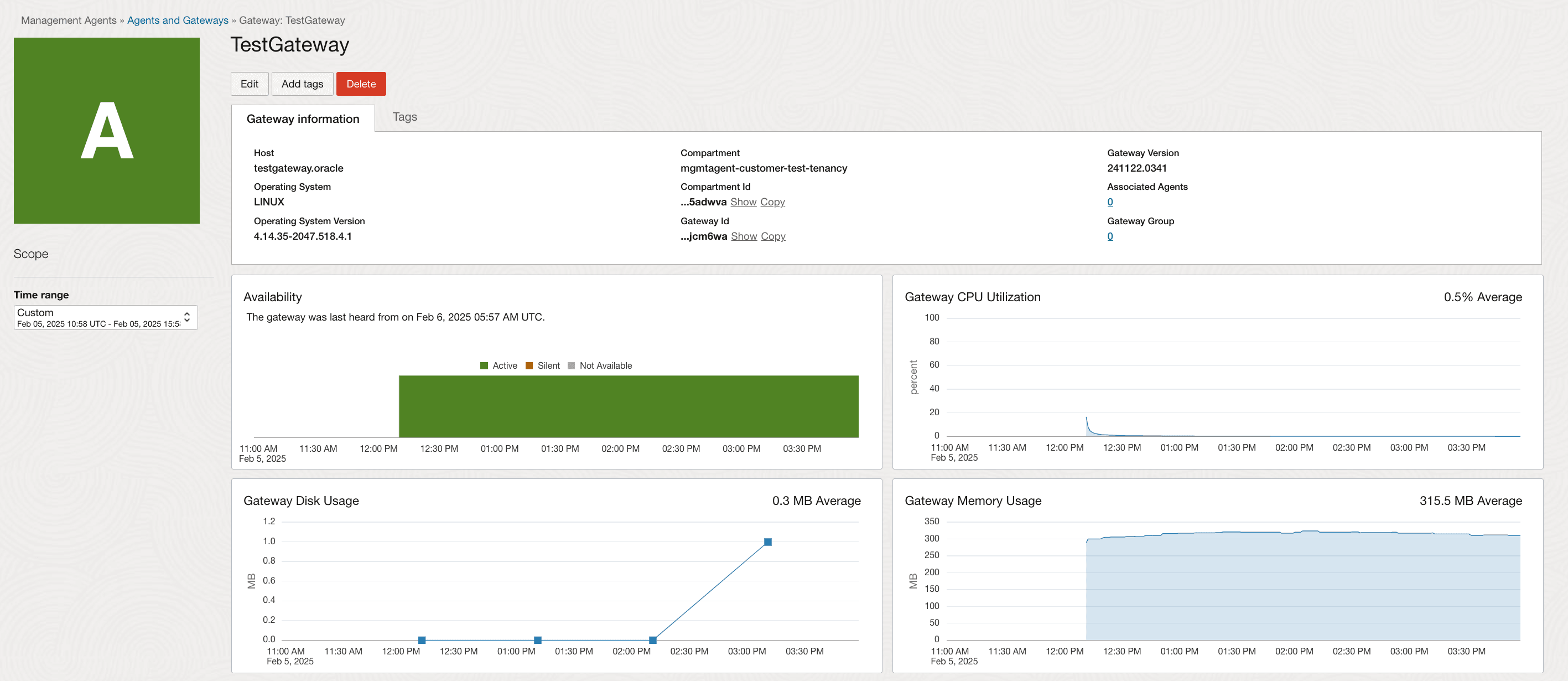

Détails de la passerelle

La page Détails de la passerelle affiche des informations détaillées sur une passerelle.

L'onglet Informations sur la passerelle affiche des informations détaillées sur la passerelle. Il affiche le nom d'hôte, le nom de compartiment, la version de passerelle, le système d'exploitation, les agents associés, etc.

Agents associés : utilisez le lien Agents associés pour répertorier tous les agents de gestion configurés pour utiliser cette passerelle de gestion spécifique. Le panneau Agents associés affiche les informations d'ID, d'hôte, de disponibilité et de système d'exploitation des agents de gestion.

Agents avec DataSource

La page Agents avec DataSource affiche une table répertoriant tous les agents dont les sources de données sont configurées.

-

Nom : nom de l'agent.

-

DataSource type : type de la source de données. Par exemple : Prométhée.

-

DataSource : nombre total de sources de données associées à l'agent.

-

Disponibilité : disponibilité de l'agent.

-

Créé : horodatage de la création de l'agent.

Vous pouvez cliquer sur un agent spécifique pour ouvrir la page de détails et obtenir rapidement plus d'informations.

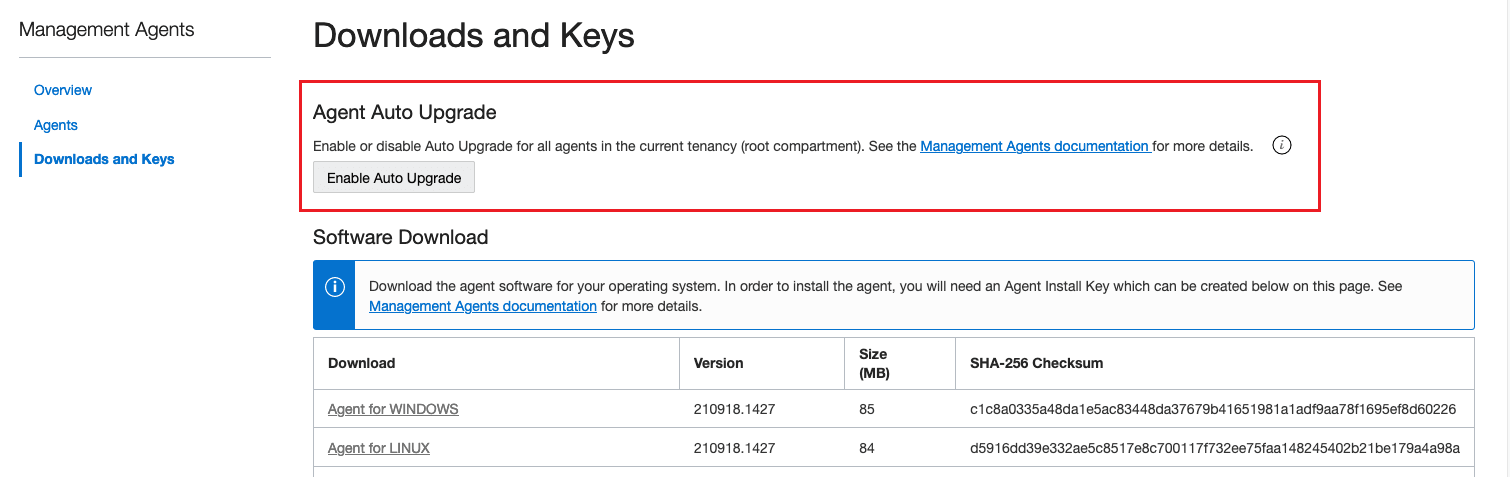

Téléchargements et clés

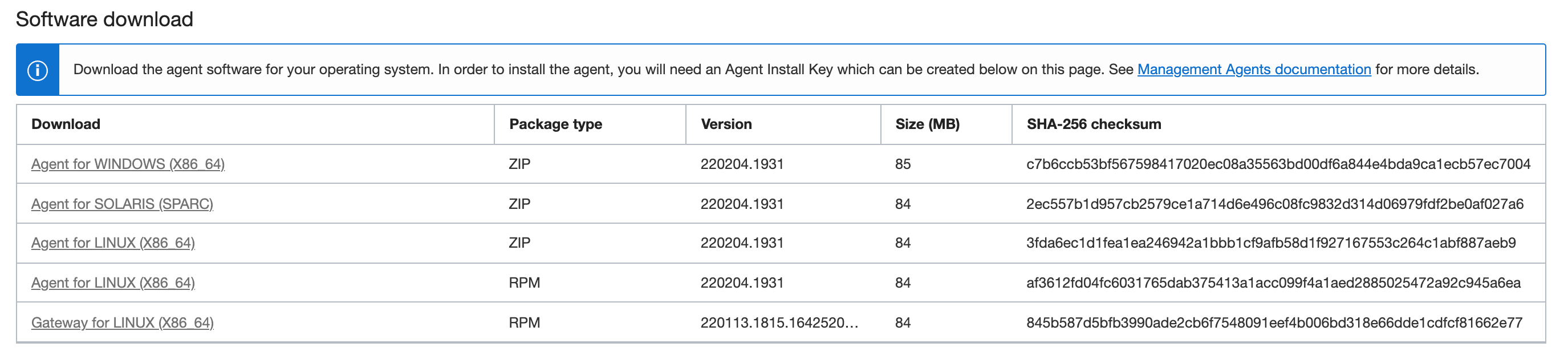

La page Téléchargements et clés affiche des informations sur le fichier de téléchargement de l'agent de gestion et les clés d'installation d'agent de gestion créées.

Elle se compose du panneau Téléchargement du logiciel d'agent en haut et du panneau Clés d'installation d'agent en bas.

Téléchargement du logiciel d'agent

Le volet Software Download contient un tableau composé des colonnes suivantes :

-

Télécharger : affiche le nom du fichier de téléchargement de l'agent de gestion.

-

Type de package : affiche le type de package :

ZIPouRPM. -

Version : affiche la version de l'agent de gestion installée.

-

Taille (Mo) : affiche la taille de l'agent de gestion.

-

Checksum SHA-256 : affiche les informations permettant de vérifier l'intégrité du fichier.

La capture d'écran suivante est un exemple du volet Software Download.

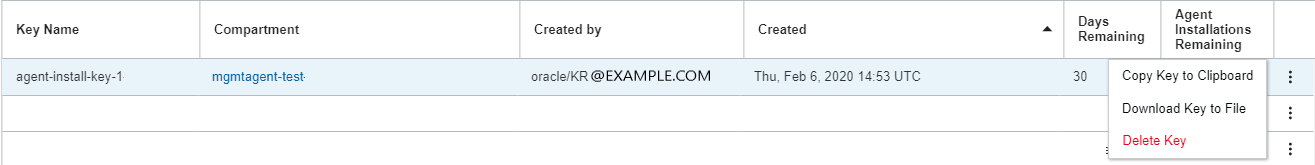

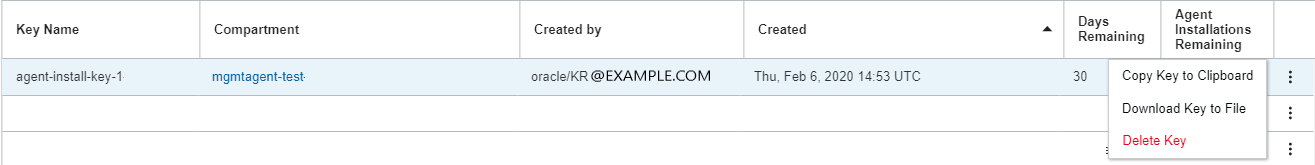

Clés d'installation d'agent

Le panneau Clés d'installation d'agent comporte un bouton Créer une clé permettant de créer une clé d'installation d'agent. Il affiche également une table composée des colonnes suivantes :

-

Nom de clé : affiche le nom de la clé d'installation de l'agent de gestion.

-

Compartiment : affiche le nom du compartiment dans lequel la clé d'installation de l'agent de gestion a été créée.

-

Création par : affiche des informations sur l'utilisateur qui a créé la clé d'installation de l'agent de gestion.

-

Date de création : affiche la date de création de la clé d'installation de l'agent de gestion.

-

Jours restants : affiche le nombre de jours restants avant l'expiration de la clé d'installation de l'agent de gestion.

-

Installations d'agent restantes : affiche le nombre d'installations restantes pour chaque clé d'installation d'agent de gestion.

-

Menu d'éléments d'action : affiche d'autres actions disponibles pour une clé d'installation d'agent, comme Copier la clé dans le presse-papiers, Télécharger la clé vers un fichier et Supprimer la clé.

Menu d'éléments d'action : affiche d'autres actions disponibles pour une clé d'installation d'agent, comme Copier la clé dans le presse-papiers, Télécharger la clé vers un fichier et Supprimer la clé.

Importer des certificats pour l'agent de gestion

Import de certificats sécurisés personnalisés pour un agent de gestion autonome

Pour une installation d'agent de gestion autonome, vous pouvez suivre ces étapes pour importer un certificat sécurisé personnalisé.

- Créez un répertoire pour stocker les certificats d'autorité de certification racine (CA) sécurisée supplémentaires au format PEM. Dans l'exemple suivant, le répertoire

tmpen est un exemple. Vous pouvez utiliser n'importe quel répertoire et confirmer que l'utilisateur de l'agent dispose d'un accès en lecture à tous les répertoires du chemin des certificats.mkdir /tmp/crt - Ensuite, entrez la commande suivante pour copier tous les certificats sécurisés personnalisés au format PEM dans le nouveau répertoire créé à l'étape précédente.

cp *.pem /tmp/crt - Définissez les droits d'accès pour le répertoire et son contenu afin de permettre à l'agent autonome d'accéder aux certificats.

chmod 644 /tmp/crt - Pour ajouter des certificats sécurisés personnalisés à l'agent de gestion lors de l'installation ou de la configuration, vous devez indiquer le répertoire des certificats dans le fichier de réponses

input.rsp.importTrustedCertsDirectory=/tmp/crt - Vous pouvez maintenant exécuter l'installation pour importer les certificats dans l'agent de gestion.

- Après l'installation, vous pouvez utiliser la commande suivante et remplacer les éléments suivants par des valeurs pour votre environnement, afin de vérifier que les certificats sécurisés ont bien été importés dans le fichier de clés de l'agent. Remplacez

<CUSTOM_CERTIFICATE_FILE_NAME>par le nom de fichier de certificat personnalisé dans votre environnement, par exemple :my-cert.pemkeytool -list -keystore /opt/oracle/mgmt_agent/agent_inst/config/security/comm/commwallet.jks -alias <CUSTOM_CERTIFICATE_FILE_NAME>Le fichier

commwallet.pemest un certificat personnalisé ajouté à la banque de certificats sécurisés de l'agent.

Import de certificats sécurisés personnalisés pour le module d'extension Agent de gestion de l'agent Oracle Cloud (OCA) sur une instance de calcul

Si vous utilisez le module d'extension Agent de gestion de l'agent Oracle Cloud (OCA) sur une instance de calcul, vous pouvez suivre ces étapes pour installer un certificat sécurisé personnalisé lors du processus d'installation.

- Utilisez les commandes suivantes pour créer un répertoire

trustedcertsafin d'importer les certificats sécurisés à cet emplacement :/var/lib/oracle-cloud-agent/plugins/oci-managementagent/. Vérifiez que l'utilisateuroracle-cloud-agentest propriétaire du répertoire.cd /var/lib/oracle-cloud-agent/plugins/oci-managementagent/ mkdir trustedcerts chown oracle-cloud-agent:oracle-cloud-agent trustedcerts/ - Copiez tous les certificats sécurisés personnalisés au format PEM dans le nouveau répertoire créé à l'étape précédente.

cp *.pem /var/lib/oracle-cloud-agent/plugins/oci-managementagent/trustedcerts - Vous pouvez maintenant exécuter l'installation de l'agent OCA pour importer les certificats dans l'agent de gestion.

- Après l'installation, vous pouvez utiliser la commande suivante pour vérifier que les certificats sécurisés ont été correctement importés dans le fichier de clés de l'agent. Remplacez <CUSTOM_CERTIFICATE> par le nom du fichier de certificat personnalisé dans votre environnement, par exemple :

my-cert.pem

Le fichierkeytool -list -keystore /var/lib/oracle-cloud-agent/plugins/oci-managementagent/polaris/agent_inst/config/security/comm/commwallet.jks -alias <CUSTOM_CERTIFICATE>commwallet.pemest un certificat personnalisé ajouté à la banque de certificats sécurisés de l'agent.

Mise à jour des certificats pour l'agent de gestion

Mise à jour des certificats sécurisés personnalisés pour un agent de gestion autonome

Pour mettre à jour un certificat existant avec un certificat sécurisé personnalisé pour un agent de gestion autonome, vous pouvez utiliser les commandes suivantes :

- Créez un répertoire pour les certificats personnalisés. Dans l'exemple suivant, le répertoire

tmpen est un exemple. Vous pouvez utiliser n'importe quel répertoire et confirmer que l'utilisateur de l'agent dispose d'un accès en lecture à tous les répertoires du chemin des certificats.mkdir /tmp/customcerts - Copiez tous les certificats personnalisés au format PEM dans ce nouveau répertoire intermédiaire.

cp *.pem /tmp/customcerts - Définissez les droits d'accès pour le répertoire intermédiaire et son contenu afin de permettre à l'agent autonome d'accéder aux certificats.

chmod -R 755 /tmp/customcerts - Pour mettre à jour les certificats existants avec les certificats personnalisés, utilisez la commande suivante et remplacez les valeurs suivantes par celles de votre environnement :

- Remplacer le premier argument est le chemin d'accès au dossier contenant les certificats personnalisés.

- Remplacez le deuxième argument par le chemin d'accès de

agent_inst.sudo -u mgmt_agent /opt/oracle/mgmt_agent/agent_inst/bin/update_trust_certs.sh /tmp/customcerts /opt/oracle/mgmt_agent/agent_inst

- Pour vérifier la mise à jour après l'exécution de la commande, exécutez la commande suivante pour vérifier la configuration et confirmer que les certificats existants ont été mis à jour avec les certificats personnalisés.

keytool -list -keystore /opt/oracle/mgmt_agent/agent_inst/config/security/comm/commwallet.jks -alias <CUSTOM_CERTIFICATE_FILE_NAME>

Mise à jour de certificats sécurisés personnalisés pour le module d'extension Agent de gestion de l'agent Oracle Cloud (OCA) sur une instance de calcul

Si vous utilisez le module d'extension Agent de gestion OCA sur une instance de calcul, vous pouvez utiliser les commandes suivantes pour mettre à jour un certificat existant avec un certificat personnalisé sécurisé.

- Créez un répertoire pour les certificats personnalisés. Dans l'exemple suivant, le répertoire

tmpen est un exemple. Vous pouvez utiliser n'importe quel répertoire et confirmer que l'utilisateur de l'agent dispose d'un accès en lecture à tous les répertoires du chemin des certificats.mkdir /tmp/customcerts - Copiez tous les certificats personnalisés au format PEM dans ce nouveau répertoire intermédiaire.

cp *.pem /tmp/customcerts - Définissez les droits d'accès pour le répertoire intermédiaire et son contenu afin de permettre à l'agent autonome d'accéder aux certificats.

chmod 777 /tmp/customcerts - Pour importer les certificats vers un agent existant à l'aide des outils de ligne de commande

oci-managementagent, utilisez la commande suivante :sudo -u oracle-cloud-agent /usr/libexec/oracle-cloud-agent/plugins/oci-managementagent/oci-managementagent -cli -trusted-certs-dir=/tmp/trustedcertsExemple de sortie :Import Trusted Certificates Management Agent ... Log file path: /var/log/oracle-cloud-agent/plugins/oci-managementagent/oci-managementagent_importcerts.log Trusted Certificates added

Déploiement de modules d'extension de service

Les agents de gestion peuvent déployer des modules d'extension pour différents services Oracle Cloud Infrastructure (OCI). Une fois déployés, ces modules d'extension de service peuvent effectuer des tâches pour ces services. Plusieurs modules d'extension de service peuvent être déployés pour tout agent de gestion.

Modules d'extension de service disponibles

Les plug-ins de service suivants sont disponibles :

- Database Management et le service Operations Insights.

- Java Management Service.

- Java Usage Tracking.

- Analyses de journal.

- Service hôte Operations Insights.

- Stack Monitoring, surveillance de pile.

Pour plus d'informations sur les services OCI, reportez-vous à Services Oracle Cloud Infrastructure (OCI).

Si des mises à jour de module d'extension de service OCI sont disponibles, le module d'extension met automatiquement à jour et redémarre l'agent. Ce redémarrage ne devrait pas avoir d'impact significatif sur la surveillance.

Déployer un module d'extension de service

Déployer un module d'extension de service à l'aide de la page Agents

Utilisez cette méthode lorsque l'agent de gestion est déjà installé, comme décrit dans la section Install Management Agents.

Pour déployer un module d'extension à l'aide de la page Agents, procédez comme suit :

-

Dans le menu de gauche, cliquez sur Agents pour ouvrir la page Agents.

-

Dans la liste Agents, cliquez sur l'agent vers lequel déployer le module d'extension.

La page de détails de l'agent apparaît.

-

Cliquez sur Déployer les modules d'extension.

La fenêtre Déployer les modules d'extension apparaît.

-

Sélectionnez le module d'extension et sélectionnez Mettre à jour.

Désormais, le module d'extension sélectionné sera déployé sur l'agent souhaité.

Déploiement d'un module d'extension de service lors de l'installation de l'agent de gestion

Utilisez cette méthode lorsqu'un déploiement de module d'extension est effectué lors du processus d'installation de l'agent de gestion.

-

Suivez les instructions permettant de télécharger le logiciel d'agent et de créer une clé d'installation d'agent décrites dans Téléchargement du logiciel d'agent de gestion et dans Création d'une clé d'installation.

-

Téléchargez le fichier de la clé d'installation de l'agent.

Accédez à la page Clés d'installation d'agent et, dans le menu d'actions, sélectionnez l'option Télécharger la clé dans un fichier.

L'option Télécharger la clé dans un fichier vous permet de télécharger un modèle de fichier de réponses. Pour plus de détails, reportez-vous à Téléchargement d'une clé d'installation.

-

Modifiez le modèle de fichier de réponses à l'aide d'un éditeur de texte et créez un fichier de réponses personnalisé.

Suivez les instructions permettant de créer un fichier de réponses en téléchargeant un modèle de fichier de réponses décrites dans Option 1 : téléchargement d'un modèle de fichier de réponses pour créer un fichier de réponses.

Le modèle de fichier réponse contient les paramètres de l'agent, y compris le paramètre de plug-in de service requis pour déployer un plug-in.

Pour déployer un module d'extension de service dans le cadre du processus d'installation de l'agent de gestion, personnalisez le paramètre

Service.plugin.<nom_module_extension>.download.Par exemple, si vous voulez déployer le module d'extension Data Safe lors de l'installation de l'agent, la valeur du paramètre sera

Service.plugin.datasafe.download=true.Pour plus d'informations sur les paramètres d'agent pris en charge dans le fichier de réponses, reportez-vous à Examen des paramètres d'agent.

-

Installez l'agent de gestion comme décrit dans Installation de l'agent de gestion pour terminer l'installation.

Tâches après déploiement

Vérifier le statut du plug-in de service

-

Sur la page Détails de l'agent, accédez à Informations sur l'agent et cliquez sur le lien Module d'extension de service.

-

Le volet Plug-ins de service s'affiche avec les informations suivantes : Nom, Statut et Message.

Si plusieurs modules d'extension de service sont déployés pour l'agent de gestion, les informations de tous les modules d'extension de service sont affichées.

Si le déploiement réussit, vous pouvez voir Running sous Statut.

Si le déploiement présente des problèmes, vous pouvez voir Failed sous Statut avec une description d'erreur sous Message.

Vérifier le statut de la demande de travail

Lorsqu'un module d'extension de service est déployé, une demande de travail est générée pour suivre le processus de déploiement.

Pour vérifier le statut de la demande de travail, procédez comme suit :

-

Sur la page Détails de l'agent, accédez à Informations sur l'agent et cliquez sur le lien Demande de travail.

-

Le volet Demandes de travail s'affiche avec les informations suivantes : ID, Type d'opération, Nom du module d'extension, Statut et Heure d'acceptation.

Elle affiche toutes les demandes de travail des 30 derniers jours.

Si le déploiement réussit, la demande de travail affiche Succeeded sous Statut.

Si le déploiement présente des problèmes, la demande de travail affiche Failed sous Statut. Vous pouvez utiliser les informations d'ID pour le dépannage.

Activer les journaux agent

L'option Activer les journaux d'agent vous permet d'activer la collecte continue des journaux d'agent vers le service Log Analytics.

Cette fonctionnalité intègre l'agent sélectionné avec Log Analytics et permet le téléchargement automatique des fichiers journaux de l'agent vers Log Analytics. Pour plus d'informations sur le service OCI Log Analytics, reportez-vous à Log Analytics.

Conditions requises

- Le statut de l'agent sélectionné est Actif.

- La location doit être intégrée au service Log Analytics.

- Le module d'extension Log Analytics doit être déployé sur l'agent sélectionné.

Activer les journaux agent

-

Dans la page de liste Agents, cliquez sur l'agent souhaité.

La page de détails de l'agent apparaît.

-

Cliquez sur Activer les journaux d'agent.

La fenêtre Activer les journaux : Agent s'affiche pour l'agent sélectionné.

- Sélectionnez un compartiment de groupe de journaux dans la liste déroulante.

- Sélectionnez un groupe de journaux dans la liste déroulante.

Pour créer un groupe de journaux, cliquez sur Créer un groupe de journaux.

Dans la fenêtre Créer un groupe de journaux, entrez le nom du groupe de journaux et une description. Cliquez ensuite sur Créer.

- Cliquez sur Activer.

Dépannage :

-

Pour chaque agent, une entité (ressource) correspondante est créée dans Log Analytics. Si aucune entité correspondante n'est trouvée pour l'agent sélectionné, la journalisation ne peut pas être activée. Pour activer les journaux dans ce cas, réessayez après un certain temps ou ajoutez manuellement l'agent en tant qu'entité dans Log Analytics. Pour plus d'informations, reportez-vous à Création d'une entité pour représenter votre ressource d'émission de journal à partir de Log Analytics.

Vérifier l'association de la source des journaux d'agent

- Accédez à Observation & gestion et à Log Analytics.

- Sur la page Log Analytics, accédez à Administration.

Dans le menu de gauche, sélectionnez Sources.

Dans le panneau central, sélectionnez Journaux d'agent de gestion Oracle et vérifiez que l'agent est répertorié dans la liste Entités associées.

Les journaux sont activés uniquement avec le groupe de journaux sélectionné sur la page Détails de l'agent.

Pour configurer la stratégie de purge des données de journal, reportez-vous à Purger les données de journal à partir de Log Analytics.

Désactiver les journaux d'agent

La désactivation des journaux d'agent arrête le téléchargement continu des journaux de l'agent sélectionné vers Log Analytics.

- Cliquez sur Désactiver les journaux d'agent.

La fenêtre de désactivation des journaux d'agent pour l'agent sélectionné s'affiche.

- Cliquez sur Désactiver.

Gérer les sources de données

Gérer les sources de données vous permet de visualiser ou de modifier les propriétés et les dimensions des sources de données configurées avec l'agent sélectionné, telles que la source de données Prometheus.

- L'agent de gestion a été déployé à l'aide de l'agent de gestion version 231231.0001 ou supérieure.

- Pour l'exportateur Prometheus, l'agent de gestion doit se trouver sur la même machine virtuelle (VM) ou sur une machine virtuelle ayant accès à l'adresse de l'exportateur. Cet agent de gestion est configuré pour extraire les mesures de l'export Prometheus en cours d'exécution.

-

Dans la page de liste Agents, cliquez sur l'agent souhaité.

La page de détails de l'agent apparaît.

-

Cliquez sur Gérer les sources de données.

La fenêtre Sources de données affiche une table avec les colonnes suivantes :- Nom : Nom de la source de données.

- Type : type de la source de données. Par exemple : Prométhée.

- Etat : statut de la source de données.

- Heure de création : horodatage de la création de la source de données.

: affiche d'autres actions disponibles pour une source de données spécifique.

: affiche d'autres actions disponibles pour une source de données spécifique.

- Si vous cliquez sur un nom de source de données spécifique, la fenêtre Visualiser la source de données apparaît.

Utilisez l'option Visualiser la source de données pour afficher toutes les informations sur une source de données.

Par exemple, vous pouvez afficher les données de mesure à partir de Prometheus Export.

-

Utilisez Ajouter une source de données pour ajouter une source de données.

- Sélectionnez le type de source de données dans la liste déroulante. Par exemple : Prométhée.

- Utilisez Nom pour entrer le nouveau nom de la source de données.

- Sélectionnez Compartiment de mesure dans la liste déroulante.

- Entrez l'espace de noms de mesure.

- Entrez l'URL utilisée par Prometheus Exportateur pour publier ses mesures.

- Utilisez les dimensions de mesure personnalisées pour ajouter une dimension de mesure.

- Si nécessaire, utilisez les propriétés facultatives.

- Supprimer une source de données : utilisez le menu d'actions

pour supprimer une source de données.

pour supprimer une source de données.

- Modifier la source de données : utilisez le menu d'actions

pour modifier les propriétés d'une source de données.

pour modifier les propriétés d'une source de données.

Par exemple, vous pouvez modifier l'URL de l'exportateur Prometheus qui publie les données de mesure dans le service OCI Monitoring.

Pour l'exportateur Prometheus, vous devez créer des stratégies.

Contrôle des agents de gestion

L'une des tâches d'administration consiste à contrôler l'état des agents de gestion. Vous pouvez démarrer et arrêter des agents de gestion, ainsi qu'en vérifier le statut.

Démarrage des agents

Pour démarrer le service d'agent, procédez comme suit :

-

Connectez-vous en tant qu'utilisateur disposant de droits d'accès

sudo. -

Exécutez la commande suivante :

Pour Oracle Linux 6 :

sudo /sbin/initctl start mgmt_agentPour Oracle Linux 7 :

sudo systemctl start mgmt_agent

-

Connectez-vous en tant qu'utilisateur

Administratoret ouvrez une fenêtre d'invite de commande. -

Exécutez la commande suivante :

net start mgmt_agent

-

Connectez-vous en tant qu'utilisateur disposant des droits d'accès

sudopour exécuter des commandes en tant qu'utilisateur root. -

Exécutez la commande suivante :

sudo /etc/init.d/mgmt_agent start

Arrêt des agents

Pour arrêter le service d'agent, procédez comme suit :

-

Connectez-vous en tant qu'utilisateur disposant de droits d'accès

sudo. -

Exécutez la commande suivante :

Pour Oracle Linux 6 :

sudo /sbin/initctl stop mgmt_agentPour Oracle Linux 7 :

sudo systemctl stop mgmt_agent

-

Connectez-vous en tant qu'administrateur et ouvrez une fenêtre d'invite de commande.

-

Exécutez la commande suivante :

net stop mgmt_agent

-

Connectez-vous en tant qu'utilisateur disposant du privilège

sudopour exécuter des commandes en tant qu'utilisateur root. -

Exécutez la commande suivante :

sudo /etc/init.d/mgmt_agent stop

Vérification des agents

Pour vérifier le statut de l'agent, procédez comme suit :

Sous Linux :

-

Connectez-vous en tant qu'utilisateur disposant de droits d'accès

sudo. -

Exécutez la commande suivante :

Pour Oracle Linux 6 :

sudo /sbin/initctl status mgmt_agentPour Oracle Linux 7 :

sudo systemctl status mgmt_agentPour plus de détails, consultez le fichier journal

/opt/oracle/mgmt_agent/agent_inst/log/mgmt_agent.log.

-

Connectez-vous en tant qu'administrateur et ouvrez une fenêtre d'invite de commande.

-

Exécutez la commande suivante :

sc query mgmt_agentPour plus de détails, consultez le fichier journal

C:\Oracle\mgmt_agent\agent_inst\log\mgmt_agent.log.

-

Connectez-vous en tant qu'utilisateur disposant du privilège

sudopour exécuter des commandes en tant qu'utilisateur root. -

Exécutez la commande suivante :

sudo /etc/init.d/mgmt_agent statusPour plus de détails, consultez le fichier journal

/opt/oracle/mgmt_agent/agent_inst/log/mgmt_agent.log.

Gestion des clés d'installation

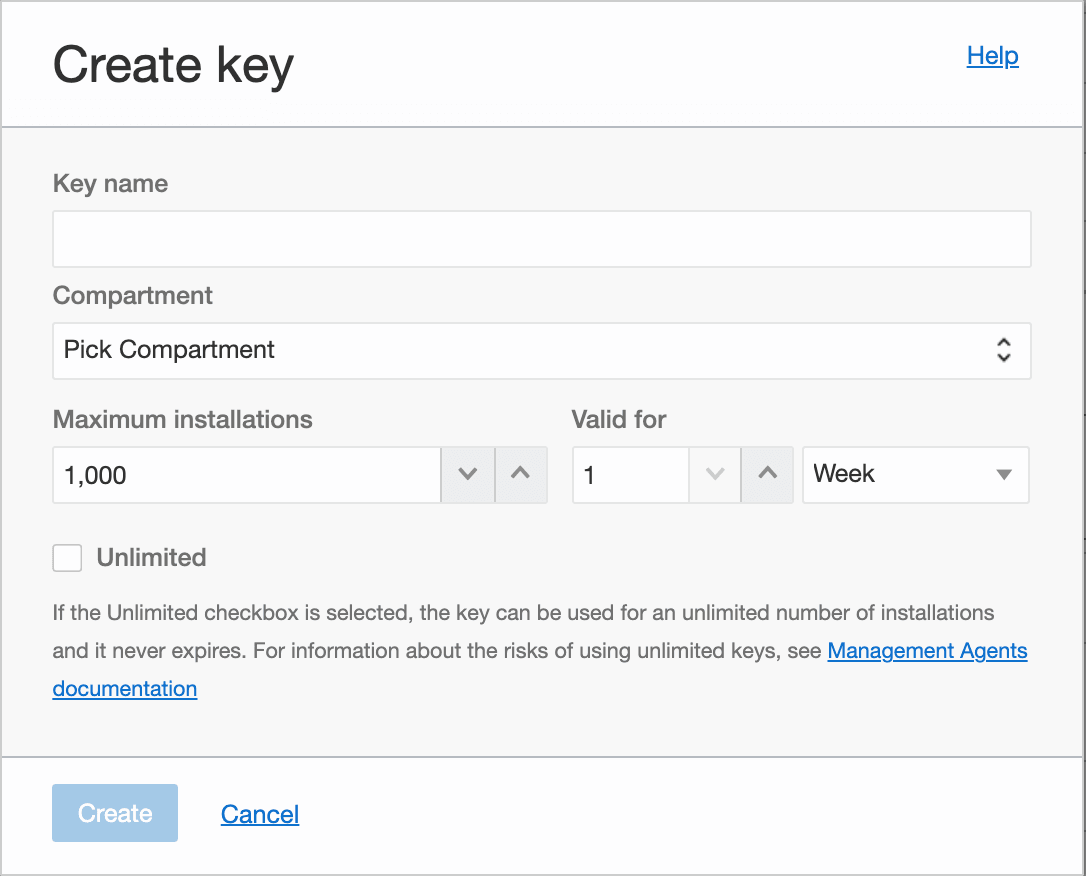

Création d'une clé d'installation

Vous devez créer une clé d'installation avant d'installer l'agent de gestion.

Une clé d'installation est émise pour votre domaine d'identité et valide l'authenticité de l'installation. Veillez à créer la clé d'installation avant de démarrer l'installation de l'agent de gestion.

Pour créer une clé d'installation :

- Sur la page d'accueil Agents de gestion, cliquez sur Téléchargements et clés dans le menu de gauche pour afficher le panneau Clés d'installation.

Le panneau Clés d'installation apparaît en bas de la page.

-

Dans le panneau Clés d'installation, cliquez sur Créer une clé pour créer une clé.

-

Entrez les détails requis dans la fenêtre Créer une clé.

-

Dans le champ Nom de clé, indiquez un nom pour identifier la clé.

-

Dans le champ Compartiment, sélectionnez le compartiment dans la liste déroulante. Il s'agit du compartiment dans lequel la ressource d'agent sera créée.

-

Dans le champ Nombre maximal d'installations, saisissez un nombre indiquant le nombre maximal d'installations pouvant être associées à la clé. La valeur par défaut est 1 000.

-

Dans le champ Durée de validité, saisissez un nombre indiquant la période de validité de la clé. La valeur par défaut est 1 semaine.

-

La case à cocher Illimité est facultative.

Si elle est sélectionnée, la clé peut être utilisée pour un nombre illimité d'installations d'agent et de passerelle et la clé n'expire jamais.

Clés illimitées : Oracle recommande de conserver la durée de vie d'une clé d'installation à une durée minimale requise et à un nombre limité d'agents. Assurez-vous de conserver la clé téléchargée dans un emplacement sécurisé pour protéger la confidentialité. Si la clé d'installation illimitée est compromise, un attaquant peut installer des agents malveillants dans votre location. Un audit régulier des agents de votre location peut vous aider à atténuer les risques potentiels associés aux clés d'installation illimitées. Lorsqu'une clé d'installation illimitée n'est plus nécessaire, veillez à la supprimer à l'aide de la console des agents de gestion ou de la CLI.

Une clé est créée.

-

Le panneau Clés d'installation propose différentes options disponibles pour gérer les clés. Lors d'une étape ultérieure, l'option Télécharger la clé dans un fichier permet de télécharger un fichier qui peut être utilisé comme modèle de fichier de réponses, comme décrit dans Configuration d'un fichier de réponses.

Pour plus d'informations sur la gestion des clés d'installation, reportez-vous à Gestion des clés d'installation.

Si vous installez une passerelle de gestion, vous pouvez utiliser la même clé d'installation pour installer la passerelle de gestion et l'agent de gestion. Pour plus d'informations sur les passerelles de gestion, reportez-vous à Passerelle de gestion.

Copie d'une clé d'installation

Vous pouvez copier une clé d'installation dans le presse-papiers à partir du panneau Clés d'installation.

- Sur la page d'accueil des agents de gestion, cliquez sur Téléchargements et clés dans le menu de gauche pour afficher le panneau Clés d'installation.

Le panneau Clés d'installation s'affiche.

- Dans la liste des clés d'installation, sélectionnez la clé à copier dans le presse-papiers.

- A droite de la clé sélectionnée, cliquez sur le menu d'actions

et sélectionnez Copier la clé vers le presse-papiers.

et sélectionnez Copier la clé vers le presse-papiers.

La clé est copiée dans le presse-papiers.

L'option Copier la clé vers le presse-papiers permet de copier et de coller la valeur de la clé lors de la création du fichier de réponses pendant le processus de configuration de l'agent. Pour plus d'informations, reportez-vous à Création d'un fichier de réponses.

Téléchargement d'une clé d'installation

Vous pouvez télécharger une clé d'installation à partir du panneau Clés d'installation.

- Sur la page d'accueil des agents de gestion, cliquez sur Téléchargements et clés dans le menu de gauche pour afficher le panneau Clés d'installation.

Le panneau Clés d'installation affiche la liste de toutes les clés existantes.

- Dans la liste des clés d'installation, sélectionnez la clé à télécharger.

- A droite de la clé sélectionnée, cliquez sur le menu d'actions

et sélectionnez Télécharger la clé dans un fichier.

et sélectionnez Télécharger la clé dans un fichier.

Un fichier est téléchargé.

L'option Télécharger la clé dans un fichier permet de télécharger un fichier avec les paramètres d'agent qui peut être utilisé comme fichier de réponses lors du processus d'installation de l'agent. Pour plus d'informations, reportez-vous à Création d'un fichier de réponses.

Suppression d'une clé d'installation

Vous pouvez supprimer une clé d'installation à partir du panneau Clés d'installation.

-

Sur la page d'accueil des agents de gestion, cliquez sur Téléchargements et clés dans le menu de gauche pour ouvrir le panneau Clés d'installation.

Le panneau Clés d'installation affiche la liste de toutes les clés existantes.

-

Dans la liste des clés d'installation, sélectionnez la clé à supprimer.

-

A droite de la clé sélectionnée, cliquez sur le menu d'actions

et sélectionnez Supprimer la clé.

et sélectionnez Supprimer la clé.

- Cliquez sur Supprimer la clé.

- Cliquez sur Supprimer pour confirmer l'opération.

L'option Supprimer la clé est utile lorsque vous pensez qu'un utilisateur non autorisé a obtenu la valeur d'une clé d'installation d'agent.

Mise à niveau des agents de gestion

Pour plus d'informations sur la mise à niveau en masse des agents de gestion, reportez-vous au tutoriel : Mise à niveau en masse des agents de gestion Oracle à l'aide de Ansible Playbooks.

Vous pouvez mettre à niveau des agents de gestion sur plusieurs machines virtuelles. Pour plus de détails, reportez-vous à la vidéo Agent de gestion OCI : Comment mettre à niveau des agents de gestion sur plusieurs machines virtuelles.

Mise à niveau automatique

Le service Management Agent prend en charge la mise à niveau automatique.

L'activation de la fonctionnalité de mise à niveau automatique s'effectue au niveau de la location. Les utilisateurs peuvent activer la mise à niveau automatique pour tous les agents de gestion résidant dans leur location en cours.

Exigences :

-

Droit d'accès : le droit d'accès

MGMT_AGENT_UPDATEau niveau du compartiment racine de la location est requis pour activer la fonctionnalité de mise à niveau automatique. Utilisez la syntaxe de stratégie suivante :ALLOW GROUP <group_name> TO USE management-agents IN TENANCYPour plus d'informations sur les stratégies d'agent de gestion, reportez-vous à Détails de l'agent de gestion.

-

Version minimale de Management Agent : 210918.1427 ou supérieure.

Statut de la mise à niveau automatique par défaut : désactivée.

Activation de la mise à niveau automatique

/var/lib/oracle-cloud-agent/plugins/oci-managementagent/polaris/jdk1.8.0_XXX- Sur la page d'accueil Agents de gestion, sélectionnez Téléchargements et clés.

- Sélectionnez Activation de la mise à niveau automatique.

- Sélectionnez OK afin d'activer la mise à niveau automatique pour tous les agents de gestion dans la location en cours.

Désactivation de la mise à niveau automatique

Vous pouvez désactiver la mise à niveau automatique à l'aide de la console Agents de gestion.

-

Sur la page d'accueil Agents de gestion, cliquez sur Téléchargements et clés dans le menu de gauche.

Le panneau Mise à niveau automatique de l'agent est affiché en haut de la page.

-

Dans le panneau Mise à niveau automatique de l'agent, cliquez sur Désactiver la mise à niveau automatique.

La fenêtre Désactiver la mise à niveau automatique s'affiche.

-

Dans la fenêtre Désactiver la mise à niveau automatique, cliquez sur OK afin de désactiver la mise à niveau automatique pour tous les agents de gestion dans la location en cours.

Afin d'obtenir la liste des commandes d'interface de ligne de commande disponibles pour activer et désactiver la mise à niveau automatique, reportez-vous à Référence de commande d'interface de ligne de commande Oracle Cloud Infrastructure.

Mise à niveau manuelle

/var/lib/oracle-cloud-agent/plugins/oci-managementagent/polaris/jdk1.8.0_XXXManagement Agent prend en charge la mise à niveau manuelle pour les systèmes d'exploitation suivants :

Mise à niveau manuelle Linux (fichier RPM)

RPM, procédez comme suit :

- Téléchargez la dernière version du fichier

RPMcontenant le fichier de téléchargement du logiciel d'agent. Reportez-vous à Téléchargement du logiciel d'agent de gestion. - Pour mettre à niveau l'agent, exécutez la commande rpm avec l'option de mise à niveau

rpm -U:sudo rpm -U <rpm_file_name.rpm>

Mise à niveau manuelle Linux (fichier ZIP)

ZIP, procédez comme suit :

- Téléchargez la dernière version du fichier

ZIPcontenant le fichier de téléchargement du logiciel d'agent. Reportez-vous à Téléchargement du logiciel d'agent de gestion. - Accédez au répertoire dans lequel vous avez téléchargé le fichier

ZIPdu logiciel d'agent de gestion et décompressez-le à l'emplacement de votre choix. - Pour mettre à niveau l'agent, exécutez le script

installer.shavec l'option-u:installer.sh -uLe résultat ressemble à ce qui suit :sudo ./installer.sh -u Checking pre-requisites Checking available disk space for agent upgrade Checking agent version Executing install Unpacking software zip Copying files to destination dir (/opt/oracle/mgmt_agent) Updating communication wallet Creating 'mgmt_agent' daemon Starting mgmt_agent Agent Install Logs: /opt/oracle/mgmt_agent/installer-logs/installer.log.0 Agent upgrade successful

Mise à niveau manuelle sous Windows

- Connectez-vous en tant qu'administrateur et ouvrez une fenêtre d'invite de commande.

- Téléchargez la dernière version du fichier

ZIPcontenant le fichier de téléchargement du logiciel d'agent. Reportez-vous à Téléchargement du logiciel d'agent de gestion. - Accédez au répertoire dans lequel vous avez téléchargé le fichier

ZIPdu logiciel d'agent de gestion et décompressez-le à l'emplacement de votre choix. - Pour mettre à niveau l'agent, exécutez le script

installer.batavec l'option -u :installer.bat -u.Le résultat ressemble à ce qui suit :C:\Users\test_agent>installer.bat -u Checking pre-requisites Checking if C:\Oracle\mgmt_agent\200821.0751 directory exists Checking available disk space for agent install Checking Java version Java version: 1.8.0_261 found at C:\Program Files\Java\jdk1.8.0_261 Executing Upgrade Unpacking software zip Copying files to destination dir(C:\Oracle\mgmt_agent) Initializing software from template Creating mgmt_agent service Agent Upgrade successful

Mise à niveau manuelle sous Solaris

- Téléchargez la dernière version du fichier

ZIPcontenant le fichier de téléchargement du logiciel d'agent. Reportez-vous à Téléchargement du logiciel d'agent de gestion. - Accédez au répertoire dans lequel vous avez téléchargé le fichier

ZIPdu logiciel de l'agent de gestion et décompressez-le à l'emplacement de votre choix. - Pour mettre à niveau l'agent, connectez-vous en tant qu'utilisateur

rootet exécutez le scriptinstaller.shavec l'option-u:installer.sh -uLe résultat ressemble à ce qui suit :sudo ./installer.sh -u Checking pre-requisites Checking available disk space for agent upgrade Checking agent version Executing install Unpacking software zip Copying files to destination dir (/opt/oracle/mgmt_agent) Updating communication wallet Creating 'mgmt_agent' daemon Starting mgmt_agent Agent Install Logs: /opt/oracle/mgmt_agent/installer-logs/installer.log.0 Agent upgrade successful

Mise à niveau manuelle AIX (fichier ZIP)

ZIP, procédez comme suit :

- Téléchargez la dernière version du fichier

ZIPcontenant le fichier de téléchargement du logiciel d'agent. Reportez-vous à Téléchargement du logiciel d'agent de gestion. - Accédez au répertoire dans lequel vous avez téléchargé le fichier

ZIPdu logiciel d'agent de gestion et décompressez-le à l'emplacement de votre choix. - Pour mettre à niveau l'agent, exécutez le script

installer.shavec l'option-u:installer.sh -uLe résultat ressemble à ce qui suit :sudo ./installer.sh -u Checking pre-requisites Checking available disk space for agent upgrade Checking agent version Executing install Unpacking software zip Copying files to destination dir (/opt/oracle/mgmt_agent) Updating communication wallet Creating mgmt_agent daemon Starting mgmt_agent Agent Install Logs: /opt/oracle/mgmt_agent/installer-logs/installer.log.0 Agent upgrade successful

Suppression d'agents de gestion

Lors de la suppression d'un agent de gestion associé à un hôte, l'agent de gestion est désinscrit de Management Agents Cloud Service avant d'être enlevé de l'hôte.

- Un agent déployé sur l'hôte cible n'est plus nécessaire.

- Vous n'avez plus besoin de collecter des données, des mesures de performances ou des journaux à partir d'un hôte cible spécifique.

- Vous avez modifié la topologie de déploiement.

Cette rubrique explique comment enlever des agents de gestion.

Suppression d'agents à partir de l'interface utilisateur

-

Sélectionnez l'agent dans la liste Agents et cliquez sur le menu d'actions.

Figure 4-1 Suppression d'un agent

-

Cliquez sur Supprimer l'agent.

-

Cliquez sur Supprimer pour confirmer la sélection.

L'agent est enlevé de l'interface utilisateur de Management Agent mais son logiciel n'est pas supprimé de l'hôte cible. Les utilisateurs doivent se connecter à l'hôte et supprimer manuellement le logiciel d'agent de l'hôte. Sous Linux, utilisez la commande rpm avec l'option -e.

Suppression d'agents à partir de l'interface de ligne de commande

Lorsque vous enlevez un agent à partir de l'interface de ligne de commande, l'agent et le logiciel d'agent sont enlevés de l'hôte.

Linux à l'aide de la commande RPM

rpm avec l'option -e.sudo rpm -e <rpm_name>Linux utilisant un script de désinstallation

Exécutez le script uninstaller.sh si vous avez installé l'agent à l'aide des fichiers ZIP.

Le résultat ressemble à ce qui suit :

$ sudo bash /opt/oracle/mgmt_agent/agent_inst/bin/uninstaller.sh

Executing pre-remove step from uninstall

Attempting to remove the agent from Management Agent Cloud service, please do not interrupt...

Attempting to remove the agent from Management Agent Cloud service, please do not interrupt...

Agent was removed from Management Agent Cloud service successfully.

Detected Oracle Linux Server (Red Hat family):

Stopping mgmt_agent...

Removing mgmt_agent daemon from systemd...

Removed symlink/etc/systemd/system/multi-user.target.wants/mgmt_agent.service.

Agent was removed from the host successfully.

Executing post-remove step from uninstall

Agent state directory was removed from the host successfully.Si vous avez installé l'agent de gestion à l'aide d'un volume externe sous Linux, le script de désinstallation de l'agent de gestion enlève toutes les données du répertoire

/opt/oracle/mgmt_agent et, dans certains systèmes d'exploitation, il enlève également le répertoire cible vers lequel pointe le lien symbolique.

Windows

Ouvrez une fenêtre d'invite de commande, accédez au répertoire de base de l'installation de l'agent et exécutez le script uninstaller.bat.

C:\Oracle>mgmt_agent\uninstaller.bat

Removing agent from Management Agent Cloud Service

Attempting to remove the agent from Management Agent Cloud service, please do not interrupt...

Agent was removed from Management Agent Cloud service successfully.

Removing agent service from the host

Agent service was removed from the host successfully

Removing agent directories

Assurez-vous que toutes les autres fenêtres d'invite de commande sont fermées ou qu'elles ne pointent pas vers le répertoire de base de l'agent avant d'exécuter le script uninstaller.bat.

Solaris

Exécutez le script uninstaller.sh en tant qu'utilisateur root.

Le résultat se présente comme suit :

sudo bash /opt/oracle/mgmt_agent/agent_inst/bin/uninstaller.sh

Executing pre-remove step from uninstall

Attempting to remove the agent from Management Agent Cloud service, please do not interrupt...

Attempting to remove the agent from Management Agent Cloud service, please do not interrupt...

Agent was removed from Management Agent Cloud service successfully.

Detected Oracle Linux Server (Red Hat family):

Stopping mgmt_agent...

Removing mgmt_agent daemon from systemd...

Removed symlink /etc/systemd/system/multi-user.target.wants/mgmt_agent.service.

Agent was removed from the host successfully.

Executing post-remove step from uninstall

Agent state directory was removed from the host successfully.AIX

Exécutez le script uninstaller.sh en tant qu'utilisateur root.

Le résultat se présente comme suit :

sudo sh /opt/oracle/mgmt_agent/agent_inst/bin/uninstaller.sh

Executing pre-remove step from uninstall

Attempting to remove the Agent from Management Agent Cloud service, please do not interrupt...

Attempting to remove the Agent from Management Agent Cloud service, please do not interrupt...

Agent was removed from Management Agent Cloud service successfully.

Detected AIX:

Stopping mgmt_agent...

Waiting for mgmt_agent to exit...

Stopped mgmt_agent.

Removing mgmt_agent daemon...

0513-083 Subsystem has been Deleted.

Agent was removed from the host successfully.

Executing post-remove step from uninstall

Agent state directory was removed from the host successfully.Utiliser un utilisateur de système d'exploitation autre que celui par défaut pour installer l'agent de gestion

Oracle recommande d'effectuer l'installation de l'agent de gestion à l'aide de l'utilisateur de système d'exploitation par défaut : mgmt_agent, mais selon vos besoins, vous devrez peut-être effectuer l'installation à l'aide d'un autre utilisateur de système d'exploitation.

Cette section explique comment installer l'agent de gestion à l'aide d'un utilisateur différent de mgmt_agent, l'utilisateur de système d'exploitation par défaut.

Prérequis

Lorsque vous choisissez un utilisateur de système d'exploitation autre que mgmt_agent pour effectuer l'installation de l'agent de gestion sur des systèmes Linux ou Unix, les considérations suivantes doivent être prises en compte :

- Sélectionnez un utilisateur du système d'exploitation disposant de privilèges limités.

L'utilisateur par défaut de l'O/S mgmt_agent est un utilisateur de l'O/S disposant du moindre privilège sans shell de connexion. Si vous décidez plutôt de sélectionner un autre utilisateur du système d'exploitation, assurez-vous que l'utilisateur choisi dispose de privilèges limités.

- L'agent de gestion est une application multithread et chaque thread (LWP) est pris en compte dans la limite d'utilisateurs du système d'exploitation. Assurez-vous que la limite d'utilisateurs (

ulimit) pourmax user processesest définie en conséquence en vérifiant :ulimit -uLe choix d'une limite inadéquate peut entraîner l'instabilité de l'agent OMA et des applications exécutées en tant qu'utilisateur du système d'exploitation sélectionné.

- Identifiez un utilisateur de système d'exploitation valide pour effectuer l'installation de l'agent de gestion et utilisez-le comme valeur pour la variable

RUN_AGENT_AS_USER.Oracle recommande que l'utilisateur du système d'exploitation sélectionné dispose des privilèges les plus faibles et ne dispose d'aucun shell de connexion.id -un <username>Exemple 1 :

L'utilisateur du système d'exploitationid -un myexistingusermyexistinguserexiste. La sortie renvoie la valeur de l'utilisateur sélectionné et ressemble à ce qui suit :

Exemple 2 :myexistinguser

L'utilisateur du système d'exploitationid -un mytestuser2mytestuser2n'existe pas et n'est pas valide. Le résultat ne renvoie aucune valeur utilisateur et ressemble à ce qui suit :id: mytestuser2: no such user - Identifiez le groupe principal de l'utilisateur à utiliser comme valeur pour la variable

AGENT_USER_GROUP.Assurez-vous que la valeur deAGENT_USER_GROUPest le groupe d'utilisateurs principal de l'utilisateur de système d'exploitation sélectionné.Remarque

L'utilisation d'un groupe secondaire n'est pas prise en charge et peut entraîner une altération de l'agent de gestion.id -gn <username>Exemple :id -gn myexistinguserLe résultat ressemble à ce qui suit :staff

Définir les variables d'environnement et installer l'agent de gestion

- Définissez les variables d'environnement suivantes :

Exemple :RUN_AGENT_AS_USER=<selected_OS_user_for_ManagementAgent_installation> AGENT_USER_GROUP=<OS_primary_group_of_selected_OS_user>RUN_AGENT_AS_USER=myexistinguser AGENT_USER_GROUP=staff - Assurez-vous que la variable d'environnement ci-dessus est accessible par l'utilisateur du système d'exploitation

root.Par défaut, les variables d'environnement ne sont pas partagées avec l'utilisateur

root. - Vérifiez que les variables d'environnement sont correctement définies en exécutant la commande suivante :

Par exemple, la sortie ressemble à ce qui suit :sudo su echo $RUN_AGENT_AS_USER echo $AGENT_USER_GROUPmyexistinguser staffSirootne parvient pas à accéder aux variables d'environnement, modifiez le fichier/etc/sudoerset ajoutez les éléments suivants :Defaults env_keep+=RUN_AGENT_AS_USER Defaults env_keep+=AGENT_USER_GROUPCe qui précède garantit que les variables d'environnement

RUN_AGENT_AS_USERetAGENT_USER_GROUPsont conservées et accessibles par l'utilisateurroot.Après avoir mis à jour le fichier

/etc/sudoers, définissez à nouveau les variables d'environnement et vérifiez querootpeut accéder aux variables d'environnement. -

Une fois la vérification terminée, vous pouvez démarrer l'installation de l'agent de gestion : connectez-vous en tant qu'utilisateur

root, définissez les variables d'environnement et démarrez l'installation de l'agent de gestion.Selon la méthode que vous préférez, vous pouvez suivre les instructions de Installation de l'agent de gestion sous Linux (fichier RPM) ou de Installation de l'agent de gestion sous Linux (fichier ZIP).

Par exemple, suivez les instructions de la section Install Management Agent on Linux (RPM file). Dans ce cas, ignorez l'étape 1 car vous êtes déjà

rootet vous n'avez pas besoin des privilègessudo. Commencez à l'étape 2 :rpm -ivh <rpm_file_name.rpm>

Créer et gérer les informations d'identification dans l'agent de gestion

L'ajout d'informations d'identification sur un agent permet à l'agent de se connecter à des ressources nécessitant des informations d'identification pour effectuer des actions.

- Option 1. Dans le service d'agent de gestion, Oracle recommande d'utiliser la console ou l'API Oracle Cloud pour ajouter des informations d'identification nommées.

- Option 2. Vous pouvez configurer des informations d'identification source dans les fichiers de configuration de l'agent pour permettre à l'agent de collecter des données provenant de différentes sources.

Option 1. Création et gestion des informations d'identification nommées sur un agent à l'aide de la console et de l'API

Scénarios utilisateur

Les informations d'identification nommées utilisent des coffres et des clés secrètes qui offrent une sécurité accrue sans stocker de noms d'utilisateur, de mots de passe ou d'autres identificateurs d'informations d'identification dans les fichiers de configuration. Les clés secrètes stockées dans les coffres OCI sont stockées et gérées de manière centralisée et peuvent être réutilisées entre plusieurs informations d'identification nommées pour les modules d'extension ou les services déployés sur l'agent.

Conditions préalables

Pour pouvoir commencer à utiliser des informations d'identification nommées, l'administrateur de location doit effectuer les tâches suivantes.

- Vérifiez que la version de l'agent OMA (

250704.1404ou version ultérieure) est installée. - Configurez les éléments suivants pour votre utilisateur :

- Ajoutez les droits d'accès requis pour les informations d'identification nommées. Reportez-vous à Scénarios utilisateur et à Détails de la référence de stratégie de service d'agent de gestion.

- Ajoutez la stratégie suivante pour les informations d'identification nommées. Reportez-vous au Table 2-1 pour l'agent OMA.

ALLOW GROUP <group-name> TO MANAGE management-agent-named-credentials IN <compartment_name> - Créer une clé secrète dans un coffre. Pour ce faire, vous avez besoin d'un droit d'accès supplémentaire pour créer une clé secrète. Reportez-vous à Création d'une clé secrète dans un coffre et à Détails du coffre, de la gestion des clés et des clés secrètes. Le coffre et la clé secrète peuvent se trouver dans différents compartiments. Le coffre et la clé secrète peuvent se trouver dans un compartiment différent de celui de l'agent.

- Configurez les droits d'accès suivants afin de pouvoir lire le groupe de clés secrètes. Reportez-vous à Détails du coffre, de la gestion des clés et des clés secrètes.

- Procédure de liste des droits d'accès

VAULT_INSPECTetVAULT_READdes coffres. - Pour répertorier les droits d'accès

SECRET_INSPECTetSECRET_READdes clés secrètes.

- Procédure de liste des droits d'accès

- Configurez les droits d'accès et les stratégies de la ressource d'agent pour :

-

Créez un groupe dynamique pour la ressource d'agent en utilisant l'exemple ci-dessous. Remplacez

ocid1.compartment.oc1.agentcompartmentidpar l'OCID de compartiment de l'agent. Reportez-vous à Création d'un groupe dynamique dans la console et à Gestion des groupes dynamiques.ALL {resource.type='managementagent', resource.compartment.id='ocid1.compartment.oc1.agentcompartmentid'} - Ajoutez la stratégie suivante pour autoriser le groupe dynamique à lire la clé secrète dans un compartiment spécifique, remplacez

ocid1.compartment.oc1.secretcompartmentidpar l'OCID de compartiment de la clé secrète. Reportez-vous à Mise à jour de l'instruction d'une stratégie.allow dynamic-group X to read secret-bundles in compartmentocid1.compartment.oc1.secretcompartmentid - L'agent doit également disposer de droits d'accès et de stratégies pour toutes les ressources OCI utilisées dans la création d'informations d'identification nommées. Par exemple, si l'agent utilise des informations d'identification nommées pour interagir avec une base de données autonome, vous devez créer une stratégie pour autoriser le groupe dynamique de l'agent à lire le portefeuille de base de données autonome. Par exemple :

allow dynamic-group X to read autonomous-databases in compartment DB_COMPARTMENT

-

- Un utilisateur opérateur disposant du droit d'accès

MGMT_AGENT_NAMED_CREDENTIAL_APPLY, puis les agents auxquels l'utilisateur a accès peuvent utiliser des informations d'identification nommées pour effectuer des actions sans avoir accès aux mots de passe. Un utilisateur disposant de ce droit d'accès ne pourra pas visualiser le coffre ou les OCID de clé secrète contenus dans les informations d'identification nommées. - Un administrateur disposant des droits d'accès suivants peut effectuer les opérations CRUD standard sur les informations d'identification nommées et n'a pas accès à la lecture du groupe de clés secrètes à partir du coffre.

-

MGMT_AGENT_NAMED_CREDENTIAL_CREATE -

MGMT_AGENT_NAMED_CREDENTIAL_UPDATE -

MGMT_AGENT_NAMED_CREDENTIAL_DELETE

-

- Si un utilisateur dispose du droit d'accès

MGMT_AGENT_DELETE, il peut supprimer la ressource d'agent et toutes les informations d'identification nommées associées seront également supprimées.Remarque

La suppression d'un agent ou d'informations d'identification nommées n'a aucune incidence sur la clé secrète stockée dans le coffre OCI.

Création d'informations d'identification nommées à l'aide de la console Oracle Cloud

Dans la console Oracle Cloud, vous pouvez ajouter, modifier ou supprimer des informations d'identification nommées.

- Ouvrez le menu de navigation et sélectionnez Observation et gestion. Sous Agent de gestion, sélectionnez Agents.

- Sélectionnez le compartiment contenant les agents à répertorier. Sélectionnez l'option permettant d'inclure des sous-compartiments pour obtenir un aperçu des détails de l'agent dans le compartiment sélectionné, y compris les compartiments enfant.

- Dans le menu Actions, sélectionnez Gérer les informations d'identification nommées.

- Vous pouvez également accéder à la page Détails de l'agent, sélectionner l'option Actions supplémentaires, puis Gérer les informations d'identification nommées.

- Entrez le nom des informations d'identification. Vous pouvez éventuellement saisir une description.

- Sélectionnez le type d'informations d'identification à ajouter dans la liste déroulante Type d'informations d'identification.

- Pour chaque champ ou attribut du type d'informations d'identification sélectionné, entrez une valeur, sélectionnez un identificateur de ressource ou sélectionnez un coffre et un identificateur de clé secrète.

Si la ressource existe dans un autre compartiment, vous pouvez sélectionner Modifier le compartiment pour modifier le compartiment et rechercher la valeur de la ressource.

- Pour ajouter des balises, sélectionnez Afficher les options avancées.

- Pour ajouter des balises, sélectionnez un espace de noms de balise, entrez une clé de balise et une valeur de balise, puis sélectionnez Ajouter une balise. Vous pouvez restreindre l'accès aux informations d'identification en ajoutant des balises. Si vous disposez des droits d'accès requis pour créer des informations d'identification nommées, vous disposez également des droits d'accès nécessaires pour ajouter des balises à format libre. Pour ajouter une balise définie, vous devez également disposer des droits d'accès pour l'espace de noms de la balise. Pour plus d'informations, reportez-vous à Présentation de Tagging et pour savoir comment ajouter une balise lorsque vous créez une ressource, reportez-vous à Utilisation des balises de ressource.

- Pour supprimer une balise, sélectionnez X.

- Sélectionnez Enregistrer pour ajouter les informations d'identification nommées à l'agent. Si vous ne pouvez pas enregistrer les informations d'identification nommées, confirmez que vous avez entré tous les champs obligatoires.

Lorsque les informations d'identification nommées sont enregistrées, une demande de travail est envoyée à l'agent. Une fois la demande de travail terminée, l'agent peut utiliser ces informations d'identification nommées pour effectuer diverses tâches sur plusieurs modules d'extension ou services déployés sur l'agent.

Remarque

Si la demande de travail échoue, vérifiez que l'agent dispose du droit d'accèsSECRET_READ. Pour accéder aux clés secrètes de coffre et effectuer l'opérationGetSecret, reportez-vous à Détails du coffre, de la gestion des clés et des clés secrètes.Pour modifier ou supprimer des informations d'identification nommées pour un agent, procédez comme suit :

- Recherchez l'agent à mettre à jour pour effectuer les opérations suivantes :

- Accédez à la page de liste Agents. En regard de l'agent à mettre à jour, sélectionnez le menu Actions, puis Gérer les informations d'identification nommées.

- Vous pouvez également accéder à la page Détails de l'agent, sélectionner l'option Actions supplémentaires, puis Gérer les informations d'identification nommées.

- Sélectionnez Edition ou Supprimer. Vous pouvez modifier les détails du coffre pour le nom d'utilisateur et le mot de passe. Vous ne pouvez pas modifier le nom ou le type des informations d'identification.

Remarque

Si vous supprimez des informations d'identification nommées qui sont activement utilisées, la surveillance de la source sur l'agent peut être interrompue.

- Recherchez l'agent à mettre à jour pour effectuer les opérations suivantes :

Pour obtenir la liste des API permettant de gérer les informations d'identification nommées, reportez-vous à API des informations d'identification nommées de l'agent de gestion.

Création et gestion des informations d'identification nommées à l'aide de l'interface de ligne de commande OCI

Pour obtenir la liste des commandes d'interface de ligne de commande permettant de gérer les informations d'identification nommées, reportez-vous à Interface de ligne de commande Oracle Cloud Infrastructure pour les informations d'identification nommées d'agent de gestion.

Une fois que vous avez créé les informations d'identification nommées dans le service Management Agent, elles peuvent être utilisées dans d'autres services Oracle Cloud Infrastructure (OCI) qui prennent en charge les informations d'identification nommées. Pour plus de détails, reportez-vous au service OCI spécifique.

Par exemple, si vous utilisez le service Ops Insights, vérifiez les propriétés de connexion sous Activer les bases de données autonomes et la prise en charge complète des fonctionnalités dans la documentation Ops Insights.

Option 2. Création et gestion des informations d'identification source au niveau de l'agent

Après avoir déployé des modules d'extension sur un agent de gestion, vous devrez peut-être configurer des informations d'identification de source pour permettre à l'agent de collecter des données à partir de différentes sources.

Chaque source de données gère les informations d'identification de manière différente. La configuration des informations d'identification source est propre au type de module d'extension ou de service déployé sur l'agent. Pour plus d'informations, reportez-vous à la documentation du module d'extension ou du service.

Types d'informations d'identification source

La banque d'informations d'identification de l'agent peut stocker les informations d'identification qui sont connues et comprises par l'agent (par exemple, les informations d'identification Oracle Database), ainsi que les informations d'identification qui sont uniquement comprises par le service spécifique. L'agent valide les types d'informations d'identification intégrées mais accepte également d'autres types à format libre sans validation.

Informations d'identification à format libre

Un utilisateur peut définir des informations d'identification de tout type, contenant des propriétés sensibles. Comme elles sont à format libre, elles ne peuvent pas être classées.

Par exemple :

SSHKeyCreds

Informations d'identification de clé SSH RSA pour lesquelles les informations d'identification de clé SSH sont requises par l'agent.

Voici un exemple d'informations d'identification. SSHUserName, SSHPrivateKey et SSHPublicKey sont des propriétés sensibles à la casse.

{"source":"<DATA_SOURCE_NAME>",

"name":"OSCreds",

"type":"SSHKeyCreds",

"description":"<DESCRIPTION>",

"properties":[

{"name":"SSHUserName","value":"<USER_NAME>"},

{"name":"SSHPrivateKey","value":"<RSA_PRIVATE_KEY>"},

{"name":"SSHPublicKey","value":"<PUBLIC KEY>"]}

Par exemple :

{"source":"host.myvm.example.com",

"name":"OSCreds",

"type":"SSHKeyCreds",

"description":"SSH keys for a user",

"properties":[

{"name":"SSHUserName","value":"username"},

{"name":"SSHPrivateKey","value":"-----BEGIN RSA PRIVATE KEY-----<RSA_PRIVATE_KEY>-----END RSA PRIVATE KEY-----"},

{"name":"SSHPublicKey","value":"-----BEGIN PUBLIC KEY-----<PUBLIC KEY>-----END PUBLIC KEY-----"]}

Informations d'identification intégrées

Type d'informations d'identification pour les passerelles de gestion et les proxies

ProxyCreds

Ces informations d'identification sont utilisées pour authentifier la passerelle de gestion ou les proxies réseau.

GatewayServerHost. Par exemple :GatewayServerHost=myproxy.example.comGatewayServerPort. Exemple :GatewayServerPort=80

ProxyUser: nom utilisateur pour l'authentification auprès du proxy.ProxyPassword: mot de passe utilisé pour authentifier l'utilisateur.

{"source":"<DATA_SOURCE_NAME>",

"name":"ManagementAgent-Proxy",

"type":"ProxyCreds",

"description":"<DESCRIPTION>",

"properties":[

{"name":"ProxyUser","value":"<USER_NAME>"},

{"name":"ProxyPassword","value":"<USER_PASSWORD>"}]}

Par exemple :

{"source":"agent.ocid1.managementagent.unique-identifier",

"name":"ManagementAgent-Proxy",

"type":"ProxyCreds",

"description":"Proxy Credentials",

"properties":[

{"name":"ProxyUser","value":"user-name"},

{"name":"ProxyPassword","value":"example-password"}]}

Ces informations d'identification sont utilisées par l'agent pour communiquer avec les services Oracle Cloud Infrastructure. La modification de leur format ou leur suppression peut avoir un effet indésirable sur la capacité de l'agent à communiquer avec les services Oracle Cloud Infrastructure.

Type d'informations d'identification pour les bases de données

DBCreds

Ces informations d'identification sont utilisées pour l'authentification auprès d'une base de données Oracle à l'aide du protocole TCP.

DBUserName: nom de l'utilisateur de base de données.DBPassword: mot de passe de l'utilisateur de base de données.DBRole: rôle de l'utilisateur de base de données. Il peut s'agir de SYSDBA, SYSOPER ou NORMAL. Si aucun rôle n'est indiqué, NORMAL est utilisé.

{"source":"<DATA_SOURCE_NAME>",

"name":"SQLCreds",

"type":"DBCreds",

"description":"<DESCRIPTION>",

"properties":[

{"name":"DBUserName","value":"<DB_USER_NAME>"},

{"name":"DBPassword","value":"<DB_USER_PASSWORD>"},

{"name":"DBRole","value":"<DB_ROLE>"}]}

Par exemple :

{"source":"auditvault_db.myhost",

"name":"SQLCreds",

"type":"DBCreds",

"description":"This is a credential that can be used for operations on DATASAFE databases.",

"properties":[

{"name":"DBUserName","value":"sys"},

{"name":"DBPassword","value":"sys"},

{"name":"DBRole","value":"SYSDBA"}]}

DBANOCreds

Ces informations d'identification sont utilisées pour l'authentification auprès d'une base de données Oracle à l'aide du protocole TCP.

DBUserName: nom de l'utilisateur de base de données.DBPassword: mot de passe de l'utilisateur de base de données.DBRole: rôle de l'utilisateur de base de données. Il peut s'agir de SYSDBA, SYSOPER ou NORMAL. Si aucun rôle n'est indiqué, NORMAL est utilisé.DBEncryptionTypes: liste des algorithmes de cryptage entre parenthèses et séparés par des virgules.DBEncryptionLevel: niveau de cryptage indiqué par le client. Il peut s'agir de REJECTED, ACCEPTED, REQUESTED ou REQUIRED. Si aucun niveau n'est indiqué, la valeur par défaut des services ANO est utilisée.DBChecksumTypes: liste des algorithmes de checksum entre parenthèses et séparés par des virgules.DBChecksumLevel: niveau d'intégrité indiqué par le client (REJECTED, ACCEPTED, REQUESTED, REQUIRED). Si aucun niveau n'est indiqué, la valeur par défaut des services ANO est utilisée.

{"source":"<DATA_SOURCE_NAME>",

"name":"SQLCreds",

"type":"DBANOCreds",

"description":"<DESCRIPTION>",

"properties":[

{"name":"DBUserName","value":"<DB_USER_NAME>"},

{"name":"DBPassword","value":"<DB_USER_PASSWORD>"},

{"name":"DBRole","value":"<DB_ROLE>"},

{"name":"DBEncryptionTypes","value":"<DB_ENCRYPTION_TYPE>"},

{"name":"DBEncryptionLevel","value":"<DB_ENCRYPTION_LEVEL>"},

{"name":"DBChecksumTypes","value":"<DB_CHECKSUM_TYPE>"},

{"name":"DBChecksumLevel","value":"<DB_CHECKSUM_LEVEL>"}]}

Par exemple :

{"source":"auditvault_db.myhost",

"name":"SQLCreds",

"type":"DBANOCreds",

"description":"This is a credential that can be used for operations on DATASAFE databases.",

"properties":[

{"name":"DBUserName","value":"sys"},

{"name":"DBPassword","value":"sys"},

{"name":"DBRole","value":"SYSDBA"},

{"name":"DBEncryptionTypes","value":"(AES256,AES192,AES128,3DES168,3DES112)"},

{"name":"DBEncryptionLevel","value":"REQUIRED"},

{"name":"DBChecksumTypes","value":"(SHA2)"},

{"name":"DBChecksumLevel","value":"REQUESTED"}]}

DBTCPSCreds

Ces informations d'identification sont utilisées pour l'authentification à l'aide de TCPS.

DBUserName: nom de l'utilisateur de base de données.DBPassword: mot de passe de l'utilisateur de base de données.DBRole: rôle de l'utilisateur de base de données. Il peut s'agir de SYSDBA, SYSOPER ou NORMAL. Si aucun rôle n'est indiqué, NORMAL est utilisé.ssl_trustStoreType: type du truststore.ssl_trustStoreLocation: emplacement du portefeuille de truststore sur le système de fichiers. Il doit être accessible à l'utilisateur de l'agent.ssl_trustStorePassword: mot de passe pour le portefeuille de truststore.ssl_keyStoreType: type du fichier de clés.ssl_keyStoreLocation: emplacement du portefeuille de fichier de clés sur le système de fichiers. Il doit être accessible à l'utilisateur de l'agent.ssl_keyStorePassword: mot de passe pour le portefeuille de fichier de clés.ssl_server_cert_dn: nom de domaine du certificat de serveur.Remarque

A partir de la version de l'agent de gestion : 230207.1529 (février 2023), la propriétéssl_server_cert_dnest facultative. (Par exemple :{"name":"ssl_server_cert_dn","value":"<SERVER_CERT_DN>"}).Si le portefeuille de serveur contient une valeur, l'utilisateur peut la fournir dans les informations d'identification. S'il est absent du portefeuille, l'utilisateur n'a pas besoin de le fournir dans les informations d'identification.

Pour les versions antérieures, l'agent de gestion s'attend à ce que les informations d'identification contiennent cette propriété. Toutefois, pour indiquer qu'il n'existe aucune valeur pour

ssl_server_cert_dn, l'utilisateur doit indiquer la valeur "unknownDn".

{"source":"<DATA_SOURCE_NAME>",

"name":"SQLCreds",

"type":"DBTCPSCreds",

"description":"<DESCRIPTION>",

"properties":[

{"name":"DBUserName","value":"<DB_USER_NAME>"},

{"name":"DBPassword","value":"<DB_USER_PASSWORD>"},

{"name":"ssl_trustStoreType","value":"<STORE_TYPE>"},

{"name":"ssl_trustStoreLocation","value":"<STORE_LOCATION>"},

{"name":"ssl_trustStorePassword","value":"<STORE_PASSWORD>"},

{"name":"ssl_keyStoreType","value":"<KEY_STORE_TYPE>"},

{"name":"ssl_keyStoreLocation","value":"<KEY_STORE_LOCATION>"},

{"name":"ssl_keyStorePassword","value":"<KEY_STORE_PASSWORD>"},

{"name":"ssl_server_cert_dn","value":"<SERVER_CERT_DN>"}]}

Par exemple :

{"source":"auditvault_db.myhost_pdb1_regress",

"name":"SQLCreds",

"type":"DBTCPSCreds",

"description":"This is a TCPS credential that can be used for operations on DATASAFE databases.",

"properties":[

{"name":"DBUserName","value":"C#AUDIT"},

{"name":"DBPassword","value":"example-password"},

{"name":"ssl_trustStoreType","value":"JKS"},

{"name":"ssl_trustStoreLocation","value":"/home/jks_wallets/ewalletT.jks"},

{"name":"ssl_trustStorePassword","value":"example-password"},

{"name":"ssl_keyStoreType","value":"JKS"},

{"name":"ssl_keyStoreLocation","value":"/home/jks_wallets/ewalletK.jks"},

{"name":"ssl_keyStorePassword","value":"example-password"},

{"name":"ssl_server_cert_dn","value":"CN=myvm.example.com"}]}Ajout ou mise à jour d'informations d'identification

Pour ajouter des informations d'identification ou en mettre à jour, utilisez le script credential_mgmt.sh avec l'opération upsertCredentials.

Le script credential_mgmt.sh se trouve dans le répertoire /opt/oracle/mgmt_agent/agent_inst/bin.

Syntaxe

credential_mgmt.sh -o upsertCredentials -s [service-name]Pour les agents de gestion exécutés sur des instances de calcul à l'aide du module d'extension d'agent Oracle Cloud, le script credential_mgmt.sh se trouve sous /var/lib/oracle-cloud-agent/plugins/oci-managementagent/polaris/agent_inst/bin.

-

Créez un fichier

JSONavec les informations d'identification.L'exemple ci-dessous est un format de type d'informations d'identification pour une source datasafe_db nommée orcl123 :

{"source":"datasafe_db.orcl123", "name":"audit_cred", "description":"This is the audit credential for orcl123 Oracle RDBMS system.", "properties":[ {"name":"username","value":"CLEAR[scott]"}, {"name":"password","value":"CLEAR[tiger]"}] }Par exemple, vous pouvez enregistrer le fichier sous my_credentials.json.

-

Ajoutez les informations d'identification à l'aide du fichier JSON.