Remarques :

- Ce tutoriel nécessite un accès à Oracle Cloud. Pour vous inscrire à un compte gratuit, reportez-vous à Introduction au niveau gratuit d'Oracle Cloud Infrastructure.

- Il utilise des exemples de valeur pour les informations d'identification, la location et les compartiments Oracle Cloud Infrastructure. A la fin de l'exercice, remplacez ces valeurs par des valeurs propres à votre environnement cloud.

Gouverner l'accès public aux ressources OCI à l'aide des périmètres réseau et des sources réseau OCI IAM

Introduction

Nous opérons dans un monde où nous devons être hyper vigilants sur nos données et notre infrastructure. Par exemple, même les administrateurs cloud les plus prudents peuvent être victimes de techniques de prise de contrôle telles que les attaques de phishing et l'escalade des privilèges. De plus, personne ne veut mal configurer la sécurité de ses données, ce qui entraîne une exposition accidentelle à l'Internet public. Les fournisseurs de cloud public tels qu'Oracle Cloud Infrastructure (OCI) incluent des services Oracle Cloud Infrastructure Identity and Access Management (OCI IAM) qui vous permettent d'appliquer des couches de sécurité supplémentaires qui peuvent aider à réduire la surface d'attaque et à améliorer l'état de sécurité de votre infrastructure, de vos données et de vos applications.

OCI IAM fournit des perimètres réseau, ce qui limite l'ensemble d'adresses IP pouvant accéder à la console OCI. En outre, les sources réseau vous permettent d'écrire des stratégies qui limitent l'accès à des ressources OCI spécifiques en fonction de l'adresse IP du demandeur. Dans ce tutoriel, nous explorerons les deux fonctionnalités et expliquerons comment les activer dans votre location OCI.

Objectifs

-

Découvrez les fonctionnalités de sécurité OCI suivantes et utilisez-les pour améliorer l'état de sécurité de votre location OCI.

- Périmètres réseau OCI IAM

- Sources réseau OCI IAM

Prérequis

- Compte d'administration avec domaines d'identité.

Utilisation des périmètres réseau OCI IAM

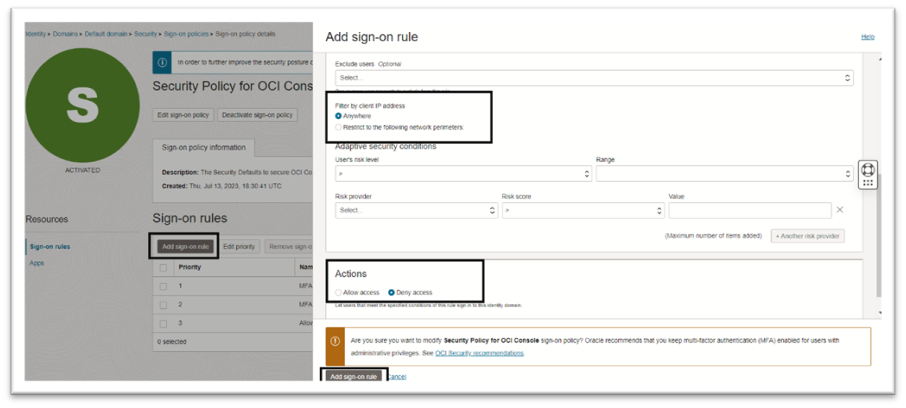

Lorsqu'un utilisateur tente de se connecter à une application protégée par un domaine d'identité OCI IAM (qui inclut la console OCI elle-même), l'action de connexion est évaluée par la stratégie de connexion appropriée pour l'application. Cette stratégie se compose d'une série de règles, avec des conditions et des actions qui en résultent. Les règles sont évaluées dans l'ordre, jusqu'à ce que les conditions de cette règle soient remplies par le contexte de connexion actuel, puis l'action associée à cette règle est promulguée. L'action entraîne l'autorisation de l'accès, le refus de l'accès ou l'invite de l'utilisateur à entrer un facteur d'authentification supplémentaire avant l'autorisation de l'accès.

Les périmètres réseau peuvent être utilisés conjointement avec les stratégies de connexion pour bloquer ou autoriser l'accès à la console OCI. Pour plus d'informations, reportez-vous à Périmètres réseau et à Gestion des stratégies de connexion.

-

Listes de blocage : nous pouvons utiliser cette approche pour bloquer les utilisateurs qui tentent de se connecter à partir d'adresses IP suspectes. Une liste de blocage peut contenir une ou plusieurs adresses IP.

-

Listes d'autorisation : Cette approche permet de limiter l'accès uniquement à un ensemble prédéfini d'adresses IP.

Remarque : la modification des stratégies de connexion peut entraîner le verrouillage de compte. La priorité des règles de connexion est extrêmement importante et doit être soigneusement prise en compte. Nous vous recommandons d'ouvrir une session de navigateur distincte, authentifiée avec des informations d'identification d'administration, tout en testant les approches décrites ultérieurement.

Comment fonctionnent les périmètres réseau ?

Pour implémenter une liste d'autorisation basée sur le périmètre réseau, au moins deux règles sont requises.

- Permet l'accès en fonction du périmètre réseau.

- Refuser l'accès si la condition n'est pas remplie.

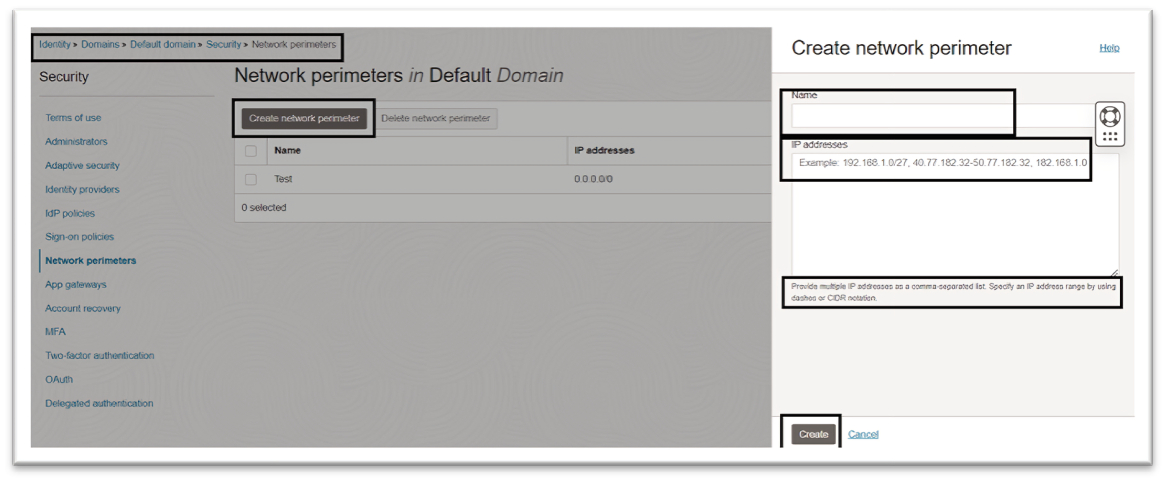

Pour configurer des périmètres réseau dans la console OCI, accédez à la section Sécurité des domaines d'identité, sélectionnez Périmètres réseau et ajoutez les adresses IP requises. Pour plus d'informations, reportez-vous à Création d'un périmètre réseau.

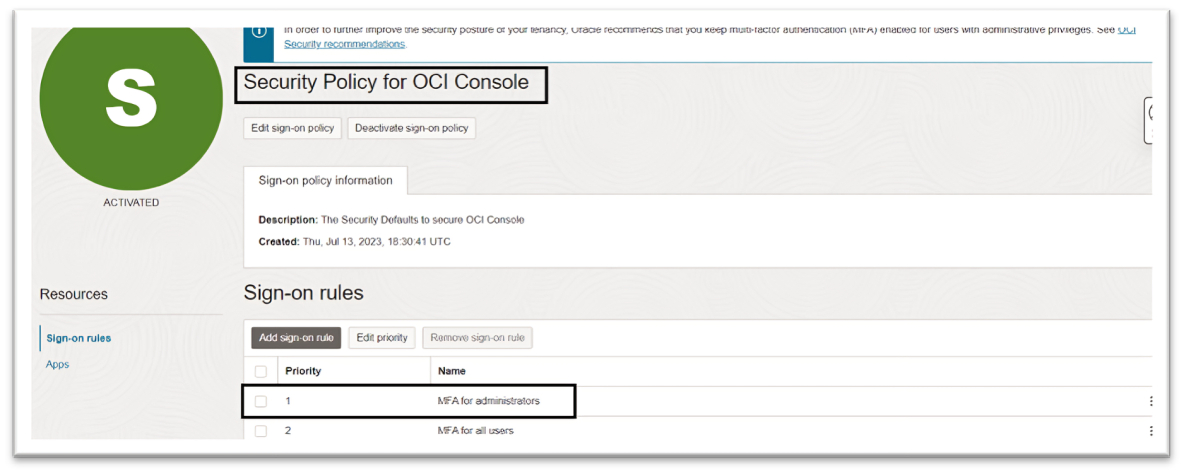

Votre location peut disposer d'une règle de connexion prédéfinie permettant d'appliquer l'authentification à plusieurs facteurs pour l'accès à la console OCI. Pour plus d'informations, reportez-vous à IAM MFA et à Implémentation de l'authentification à plusieurs facteurs dans les domaines d'identité OCI IAM.

Nous utiliserons cette politique pour appliquer nos règles de périmètre réseau. Vous pouvez éventuellement choisir de créer une stratégie de connexion. Pour plus d'informations, reportez-vous à Création d'une stratégie de connexion.

Remarque : pour des raisons de sécurité, pour vous assurer qu'un compte d'accès d'urgence n'est jamais verrouillé hors de notre location, vous pouvez créer une règle supplémentaire avec la priorité la plus élevée, qui extrait une exception spécifiquement pour ce compte.

Pour notre scénario, les trois règles suivantes garantiront que tous les points abordés ci-dessus sont couverts.

-

Règle 1 : Authentification à plusieurs facteurs pour les administrateurs : si vous sélectionnez la stratégie de connexion prédéfinie, la règle de connexion nommée authentification à plusieurs facteurs pour les administrateurs apparaît. Cette règle est utilisée pour appliquer l'authentification à plusieurs facteurs aux administrateurs OCI. Nous conserverons cette règle intacte pour l'accès d'urgence à votre location.

-

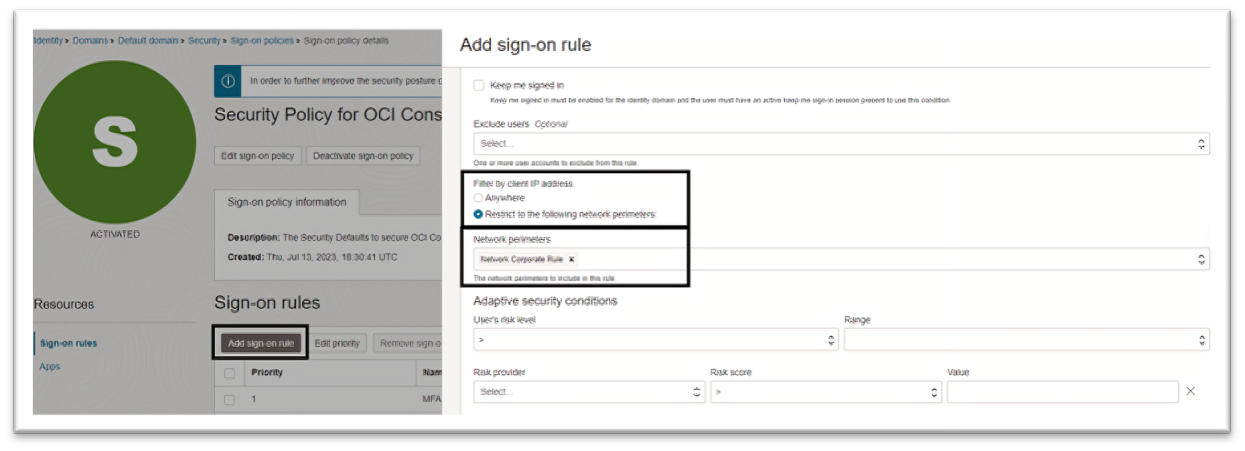

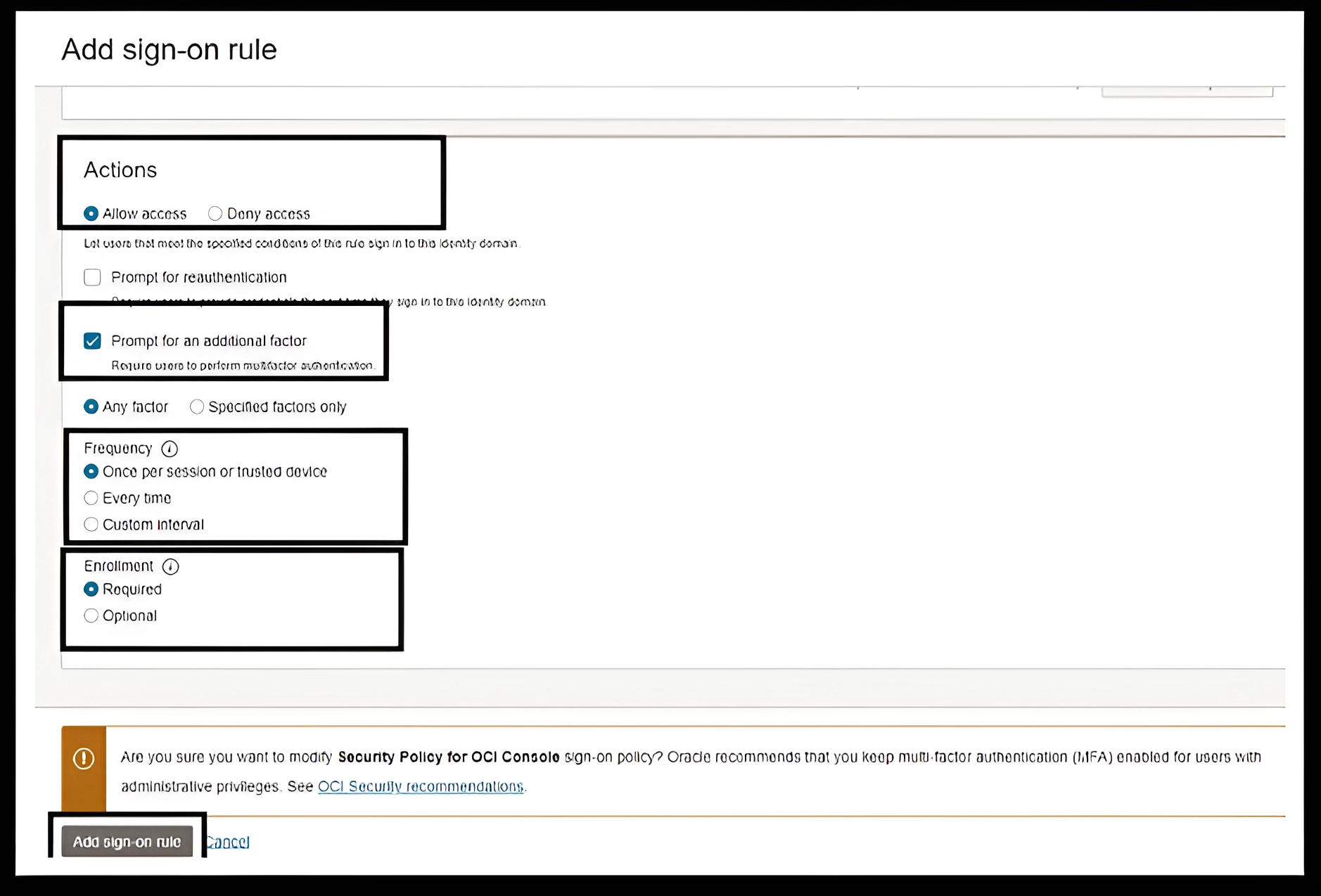

Règle 2 : autoriser l'accès d'entreprise : cette règle crée une liste d'autorisation pour s'assurer que l'accès à la console OCI n'est autorisé qu'à partir du réseau d'entreprise. Cela tirera parti de l'ensemble d'adresses IP prédéfinies dans les périmètres réseau.

-

Règle 3 : refus d'accès inconnu : cette règle garantit que tous les utilisateurs doivent se trouver dans les périmètres réseau définis pour accéder à la console OCI. Sous Filtrer par adresse IP client, sélectionnez N'importe où et, sous Actions, sélectionnez Refuser l'accès.

Remarque : N'oubliez pas que cette règle doit avoir une priorité inférieure à celle des règles qui autorisent l'accès. Une hiérarchisation incorrecte peut entraîner votre incapacité à accéder à la console OCI.

Alternativement à l'approche allowlist, vous pouvez éventuellement créer une liste de blocs pour empêcher l'accès à partir d'un ensemble défini d'adresses IP. Pour activer une approche de liste de blocs, les règles de stratégie de connexion sont les suivantes :

- Règle 1 : Authentification à plusieurs facteurs pour les administrateurs : règle pour les administrateurs et les comptes d'accès d'urgence.

- Règle 2 : refuser les adresses IP : règle permettant de refuser l'accès si l'adresse IP source se trouve dans la liste de blocage définie.

- Règle 3 : Autoriser tous les autres accès : permet d'autoriser tous les autres accès et invite à saisir un facteur d'authentification supplémentaire.

Utilisation des sources réseau OCI IAM

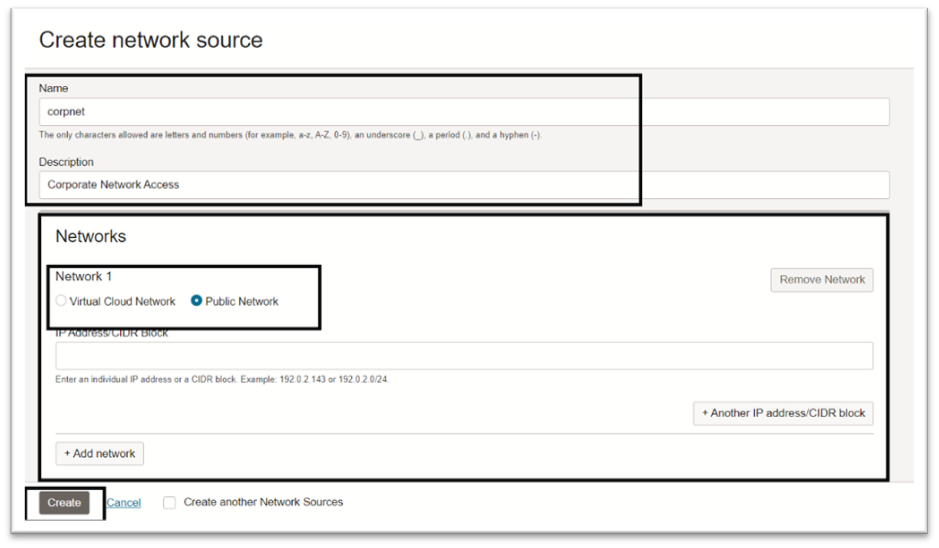

Les périmètres réseau permettent de gérer les réseaux à partir desquels les utilisateurs peuvent accéder à la console OCI, tandis que les sources réseau permettent de limiter l'accès à certains services et ressources OCI.

Les sources réseau vous permettent de définir un ensemble d'adresses IP pouvant être référencées par des stratégies d'accès OCI afin de restreindre l'accès en fonction de l'adresse IP d'origine. Par exemple, vous pouvez restreindre l'accès à un bucket OCI Object Storage en limitant l'accès uniquement aux utilisateurs connectés à partir de votre réseau d'entreprise.

Les sources réseau prennent en charge les adresses IP publiques et privées des réseaux cloud virtuels de votre location.

Fonctionnement des sources réseau

Pour configurer des sources réseau dans la console OCI, accédez à Identité et sécurité, sélectionnez Sources réseau et créez une source réseau qui indique les adresses IP autorisées. Pour plus d'informations, reportez-vous à Création d'une source réseau.

En fonction de votre cas d'emploi, créez ou modifiez votre stratégie OCI et ajoutez la condition request.networkSource.name. Pour plus d'informations, reportez-vous à Fonctionnement des stratégies.

Remarque : autorisez le groupe CorporateUsers à gérer

object-familydans la location oùrequest.networkSource.name='corpnet'.

Etapes suivantes

Dans ce tutoriel, nous avons expliqué comment les périmètres réseau et les sources réseau peuvent vous aider à limiter l'accès à vos ressources OCI et à améliorer votre posture de sécurité cloud. Pour plus d'informations sur les meilleures pratiques OCI IAM, reportez-vous à Meilleures pratiques pour Identity and Access Management (IAM) dans Oracle Cloud Infrastructure.

Liens connexes

Remerciements

- Auteur - Chetan Soni (ingénieur solutions cloud)

Ressources de formation supplémentaires

Parcourez d'autres ateliers sur docs.oracle.com/learn ou accédez à davantage de contenus de formation gratuits sur le canal Oracle Learning YouTube. De plus, rendez-vous sur education.oracle.com/learning-explorer pour devenir un explorateur Oracle Learning.

Pour obtenir de la documentation sur le produit, visitez Oracle Help Center.

Govern Public Access to OCI Resources using OCI IAM Network Perimeters and Network Sources

F94362-01

March 2024

Copyright © 2024, Oracle and/or its affiliates.