Remarques :

- Ce tutoriel nécessite un accès à Oracle Cloud. Pour vous inscrire à un compte gratuit, reportez-vous à Introduction au niveau gratuit d'Oracle Cloud Infrastructure.

- Il utilise des exemples de valeur pour les informations d'identification, la location et les compartiments Oracle Cloud Infrastructure. A la fin de l'exercice, remplacez ces valeurs par des valeurs propres à votre environnement cloud.

Export des journaux d'audit Oracle Database d'Oracle Data Safe vers OCI Logging

Introduction

Oracle Data Safe est un service cloud entièrement intégré qui se concentre sur la sécurité de vos données. Il fournit un ensemble complet et intégré de fonctionnalités qui protège les données confidentielles et réglementées d'Oracle Database. Ces fonctionnalités comprennent l'évaluation de la sécurité, l'évaluation des utilisateurs, le repérage des données, le masquage des données et l'audit des activités.

Le service Oracle Cloud Infrastructure (OCI) Logging permet d'accéder à toutes les connexions de votre location à l'aide d'une interface unique entièrement gérée et évolutive. Utilisez la journalisation pour accéder aux journaux provenant de toutes vos ressources OCI, et les activer, les gérer et les rechercher.

OCI Functions est une plate-forme Functions-as-a-Service entièrement gérée, colocative, hautement évolutive, à la demande. Elle repose sur OCI de niveau entreprise et sur le moteur open source du projet Fn.

Objectif

-

Exportez les journaux d'audit unifié Oracle Database d'Oracle Data Safe vers OCI Logging à l'aide d'une architecture évolutive et automatisée.

L'architecture à déployer est présentée ci-dessous.

Prérequis

Les exigences suivantes sont nécessaires avant de déployer l'environnement.

-

Configurez Oracle Data Safe pour obtenir des événements d'audit de base de données à partir d'Oracle Database.

-

Configurez l'utilisateur OCI Registry (nom utilisateur OCI) et le mot de passe utilisateur OCI Registry (jeton d'authentification utilisateur OCI).

-

Créez et vérifiez des stratégies Oracle Cloud Infrastructure Identity and Access Management (OCI IAM) pour permettre à l'utilisateur OCI Registry de propager l'image de la fonction Python qui sera utilisée.

-

Autorisation de gérer les types de ressource suivants dans votre location OCI : stratégies IAM, groupes dynamiques, réseaux cloud virtuels, passerelles de service, tables de routage, listes de sécurité, sous-réseaux, fonctions, alarmes de surveillance et notifications.

Remarque : afin de simplifier le déploiement, nous vous suggérons de le faire via OCI Resource Manager à l'aide des scripts Terraform disponibles ici.

Prérequis 1 : inscription et configuration de la base de données dans Oracle Data Safe

Avant de créer l'architecture de référence, il est nécessaire de configurer Oracle Data Safe pour recevoir les événements d'audit des bases de données Oracle à surveiller.

Dans ce tutoriel, nous allons configurer Oracle Data Safe dans une instance Oracle Autonomous Database, dans un locataire OCI créé précédemment. Toutefois, il est possible de configurer l'audit des bases de données Oracle dans plusieurs environnements différents (sur site, dans les instances, etc.). Pour plus d'informations sur les scénarios possibles de configuration d'Oracle Data Safe, reportez-vous à Data Safe.

Vous pouvez configurer l'audit Oracle Autonomous Database directement sur la page des services de base de données ou via la console OCI. Nous le ferons via la console OCI.

-

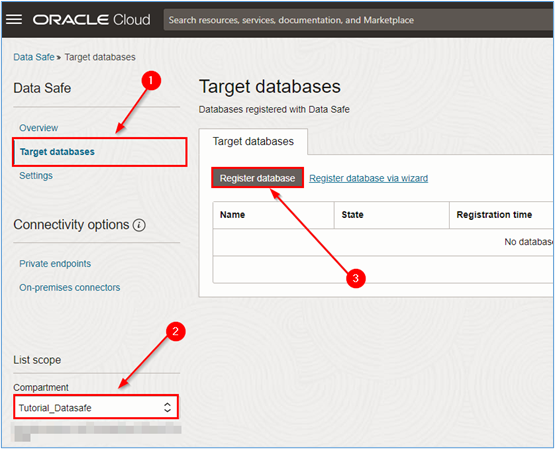

Accédez à la console OCI, cliquez sur Oracle Database, puis sur Data Safe - Sécurité de base de données.

-

Pour inscrire la base de données, cliquez sur Bases de données cible, sélectionnez le compartiment dans lequel la base de données doit être inscrite, puis cliquez sur Inscrire la base de données.

-

Sur la page de configuration Data Safe, entrez les détails suivants, cliquez sur Inscrire, puis attendez la fin de la configuration.

-

Type de base de données : sélectionnez le type de base de données qui sera configuré. Dans ce tutoriel, le type est Autonomous Database. Pour plus d'informations sur les types Oracle Database pris en charge, reportez-vous à Bases de données cible prises en charge.

-

Sélectionner une base de données dans < Compartiment > : sélectionnez la base de données qui sera surveillée par Oracle Data Safe.

-

Description : vous pouvez éventuellement entrer une description pour l'inscription de la base de données dans Oracle Data Safe.

-

Compartiment : sélectionnez le compartiment dans lequel l'inscription Oracle Data Safe sera effectuée.

Pour plus d'informations sur la configuration d'Oracle Data Safe, suivez les instructions détaillées disponibles dans Introduction aux notions de base d'Oracle Data Safe sur le portail Oracle Live Labs.

-

Prérequis 2 : configuration de l'utilisateur OCI Registry

Pour que l'environnement soit créé en fonction des besoins, un utilisateur OCI IAM doit être autorisé à propager des images dans OCI Registry. Cet utilisateur fournira l'image de la fonction à utiliser pour automatiser la collecte des journaux Data Safe et aura donc besoin des droits d'accès appropriés au registre OCI. Selon les exigences de création de l'environnement, configurez les informations d'identification d'accès de l'utilisateur OCI IAM au registre OCI.

-

Connectez-vous à la console OCI avec l'utilisateur qui accédera au registre OCI et cliquez sur Mon profil.

-

Dans la fenêtre de détails de l'utilisateur, cliquez sur Jetons d'authentification, puis sur Générer un jeton.

-

Entrez la description du jeton créé et cliquez sur Générer un jeton.

Votre jeton d'authentification sera généré. Notez le jeton d'authentification car il sera utilisé en tant que paramètre pour configurer la pile dans OCI Resource Manager.

Remarque : l'utilisateur qui sera utilisé pour créer et utiliser OCI Registry n'a pas nécessairement besoin d'être le même utilisateur qui déploiera l'infrastructure via OCI Resource Manager. Lors du déploiement, les informations de nom utilisateur et de jeton d'authentification de l'utilisateur qui accédera au registre sont demandées.

Prérequis 3 : création de stratégies OCI IAM pour accéder à OCI Registry

Pour que l'utilisateur OCI IAM ait accès au service OCI Registry, il est nécessaire d'autoriser l'utilisateur à gérer les référentiels dans le compartiment dans lequel l'environnement sera créé ou à l'aide de la stratégie avec le moins de privilèges, il est nécessaire d'autoriser l'utilisateur à mettre à jour les référentiels du compartiment. Par conséquent, appliquez l'une des deux options ci-dessous pour configurer l'accès au registre OCI.

-

Gestion de la stratégie pour les référentiels

Allow group <group_name> to manage repos in compartment <compartment_name> -

Mettre à jour la stratégie pour les référentiels

Allow group <group_name> to manage repos in compartment <compartment_name> where ANY {request.permission = 'REPOSITORY_READ', request.permission = 'REPOSITORY_UPDATE', request.permission = 'REPOSITORY_CREATE'}-

REPOSITORY_READ : droit d'accès utilisateur permettant de lire le référentiel, c'est-à-dire d'extraire des images.

-

REPOSITORY_UPDATE : droit d'accès utilisateur permettant d'envoyer des images au référentiel, c'est-à-dire de transmettre des images.

-

Prérequis 4 : stratégies OCI IAM pour le déploiement d'architecture

Selon la documentation disponible, l'utilisateur qui déploiera cette infrastructure doit disposer de droits d'accès en gestion pour les services OCI suivants : stratégies IAM, groupes dynamiques, réseaux cloud virtuels, passerelles de service, tables de routage, listes de sécurité, sous-réseaux, fonctions, alarmes de surveillance et notifications.

Approche 1 : déploiement via Terraform à l'aide d'OCI Resource Manager

Afin d'implémenter l'architecture de référence pour la collecte évolutive des journaux d'audit de base de données via Oracle Data Safe, exécutez Terraform disponible dans le référentiel GitHub fn-datasafe-dbaudit-to-oci-logging à l'aide d'un utilisateur OCI IAM ayant accès à la console OCI et dont le groupe dispose des droits d'accès requis, comme indiqué précédemment. Selon la documentation disponible dans le référentiel, il est possible d'installer la solution via OCI Resource Manager ou l'interface de ligne de commande Terraform.

Remarque : pour simplifier le déploiement de l'environnement, nous vous suggérons de le faire via OCI Resource Manager.

-

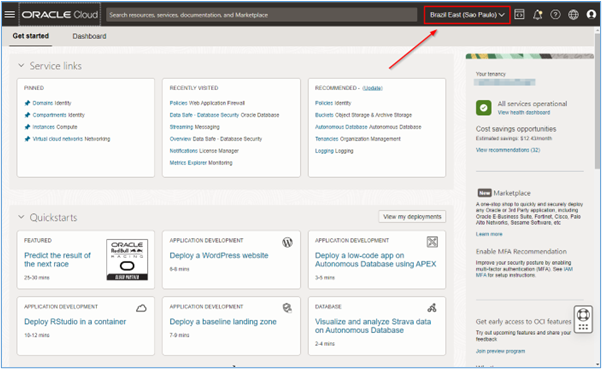

Pour installer et configurer automatiquement l'architecture de référence pour la collecte de journaux, connectez-vous à la console OCI du locataire avec l'utilisateur qui sera utilisé pour le déploiement et sélectionnez la région dans laquelle vous installerez l'environnement.

Dans un autre onglet, accédez à la page du référentiel sur GitHub disponible ici : fn-datasafe-dbaudit-to-oci-logging.

-

Une fois la console OCI du locataire et la page du référentiel GitHub ouvertes, faites défiler la page du référentiel jusqu'à la section Déployer à l'aide d'OCI Resource Manager, et pour commencer l'installation, cliquez sur Déployer vers Oracle Cloud.

-

Une page OCI Resource Manager s'ouvre dans la console OCI. Entrez les informations ci-après, puis cliquez sur Suivant.

- Conditions d'utilisation d'Oracle : Lisez et cochez la case J'ai pris connaissance des conditions d'utilisation d'Oracle et je les accepte.

- Nom : facultatif, attribuez un nom identifiant l'installation de l'environnement.

- Créer dans le compartiment : sélectionnez le compartiment dans lequel l'environnement sera créé.

-

Dans la fenêtre suivante, entrez les informations suivantes, puis cliquez sur Suivant.

- Nom utilisateur OCIR : entrez le nom utilisateur de l'utilisateur utilisé pour déployer l'infrastructure (l'utilisateur doit être autorisé à créer et à télécharger une image vers le référentiel).

- Mot de passe utilisateur OCIR : entrez le jeton d'authentification créé précédemment lors des prérequis.

- Mode de déploiement : indiquez le mode de création de l'environnement. Dans ce cas, nous utiliserons

test. - CIDR VCN : entrez le CIDR du VCN à créer pour le déploiement de l'environnement. Cet élément est facultatif et peut être modifié si nécessaire.

-

Sur la page suivante, cliquez sur Créer pour créer l'architecture et attendez qu'OCI Resource Manager crée l'environnement.

Approche 2 : déploiement via Terraform à l'aide de la console OCI

Une procédure étape par étape spécifique et ordonnée doit être suivie pour effectuer un déploiement manuel via la console OCI. Pour démarrer, sélectionnez le compartiment dans lequel l'environnement sera créé. Dans ce compartiment, créez un VCN (ou utilisez un VCN existant).

Tâche 1 : création du VCN et des sous-réseaux

-

Pour créer le VCN de l'environnement, accédez à la console OCI et accédez à Networking et à Virtual Cloud Networks.

-

Sélectionnez le compartiment dans lequel le VCN sera créé, puis cliquez sur l'assistant Démarrer le VCN.

-

Sur la page de l'assistant, sélectionnez Créer un VCN avec une connectivité Internet et cliquez sur Démarrer l'assistant VCN.

-

Sur la page Créer un VCN avec une connectivité Internet, entrez les informations suivantes pour créer le VCN.

- Nom du VCN : entrez le nom du VCN à créer.

- Compartiment : sélectionnez le compartiment dans lequel le VCN sera créé.

- VCN IPv4 CIDR block: Enter the desired CIDR for the VCN or use the CIDR already filled in by the tool.

- Public Subnet IPv4 CIDR block: Enter the desired CIDR for the public subnet or use the CIDR already filled in automatically.

- Private Subnet IPv4 CIDR block: Enter the desired CIDR for the private subnet or use the CIDR already filled in automatically.

-

Cliquez sur Suivant et attendez que le VCN soit créé.

Tâche 2 : créer un référentiel OCI Registry

Ce service hébergera l'image de la fonction Python qui collectera les journaux d'audit Data Safe.

-

Accédez à la console OCI et à Services de développeur et à Container Registry.

-

Sur la page des services Container Registry, sélectionnez le compartiment dans lequel le registre de conteneur sera créé, puis cliquez sur Créer un référentiel.

-

Entrez les informations nécessaires pour créer le référentiel, puis cliquez sur Créer.

- Créer dans le compartiment : sélectionnez le compartiment dans lequel le référentiel sera créé.

- Accès : sélectionnez

privatepour qu'il s'agisse d'un référentiel privé (non accessible via Internet). - Nom du référentiel : entrez le nom à affecter au référentiel.

Une fois la création terminée, le référentiel sera disponible pour en visualiser les détails.

Remarque : notez l'espace de noms créé pour le référentiel. Cet espace de noms sera utilisé dans une tâche ultérieure.

Tâche 3 : création d'un bucket OCI pour contrôler la signalisation

Comme indiqué dans la topologie de l'environnement proposé, il est nécessaire de créer un bucket OCI pour recevoir un fichier texte utilisé pour contrôler l'exécution du code de fonction. Le nom de ce bucket sera utilisé dans la configuration des fonctions OCI ainsi que dans les stratégies à configurer pour l'environnement.

-

Pour créer le bucket, accédez à la console OCI et cliquez sur Stockage, Bucket.

-

Sélectionnez le compartiment et cliquez sur Créer un bucket.

-

Entrez le nom de la catégorie et cliquez sur Créer.

Remarque : notez le nom du bucket. Il sera utilisé lors de la création de stratégies et de la configuration d'OCI Functions.

Tâche 4 : créer un journal personnalisé

La destination des journaux collectés à partir d'Oracle Data Safe doit être un groupe OCI Logging qui contiendra un journal personnalisé créé spécifiquement pour recevoir les enregistrements d'audit capturés à partir des bases de données surveillées.

-

Accédez à la console OCI, accédez à Observation & gestion et cliquez sur Groupes de journaux.

-

Un groupe de journaux sera créé pour héberger le journal personnalisé utilisé par OCI Functions. Sélectionnez le compartiment dans lequel le groupe de journaux sera créé, puis cliquez sur Créer un groupe de journaux.

-

Entrez les informations suivantes et cliquez sur Créer pour créer le groupe de journaux.

- Nom : saisissez le nom du groupe de journaux.

- Description : entrez la description du groupe de journaux.

-

Cliquez sur Journaux, puis sur Créer un journal personnalisé.

-

Entrez les informations suivantes pour créer le journal personnalisé qui recevra les journaux d'audit des bases de données surveillées par Oracle Data Safe, puis cliquez sur Créer un journal personnalisé.

- Nom du journal personnalisé : saisissez le nom du journal personnalisé.

- Compartiment : sélectionnez le compartiment dans lequel le journal personnalisé sera créé.

- Groupe de journaux : sélectionnez le groupe de journaux qui vient d'être créé à l'étape ci-dessus.

Remarque : nous ne créerons pas la configuration d'agent.

-

La page de création de journal personnalisé est un workflow qui permet également de créer une configuration d'agent. Dans ce cas, nous ne créerons pas la configuration d'agent. Cliquez donc sur Annuler.

La page de groupe de journaux sera à nouveau chargée et contiendra le journal personnalisé créé.

Remarque : notez l'identificateur Oracle Cloud (OCID) du journal personnalisé créé tel qu'il sera utilisé lors de la configuration des fonctions OCI.

Tâche 5 : création des fonctions OCI

Une fois le référentiel dans lequel l'image OCI Functions doit être stockée, les fonctions OCI doivent être créées pour collecter les journaux d'audit Data Safe.

-

Accédez à la console OCI, accédez à Services de développeur et à Applications.

-

Sélectionnez le compartiment dans lequel l'application sera créée, puis cliquez sur Créer une application.

-

Entrez les informations suivantes pour créer l'application et cliquez sur Créer.

- Nom : entrez le nom de l'application.

- VCN dans < Compartiment > : sélectionnez le VCN dans lequel l'application sera créée.

- Sous-réseaux dans < Compartiment > : sélectionnez le sous-réseau dans lequel l'application sera créée.

- Forme : sélectionnez l'architecture sur laquelle l'application sera créée. Dans cet exemple, nous utiliserons

GENERIC_X86.

Tâche 6 : configurer les fonctions OCI

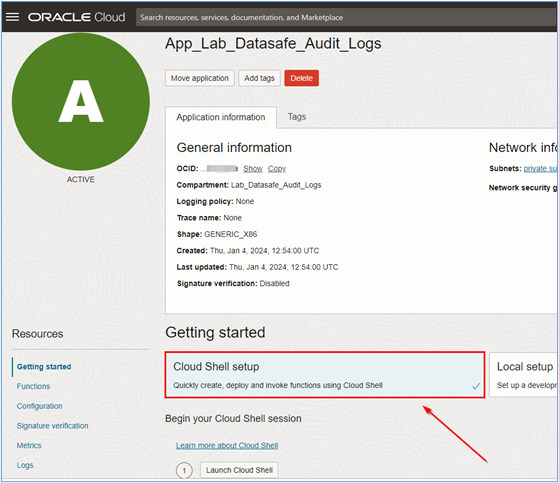

Une fois l'application créée, la page se charge automatiquement. Sur cette page, il est recommandé de suivre un guide étape par étape via OCI Cloud Shell ou une configuration locale afin de pouvoir créer des fonctions OCI. Dans ce tutoriel, les instructions pas à pas suggérées via OCI Cloud Shell seront utilisées.

-

Sélectionnez la configuration de Cloud Shell.

Remarque : l'exemple donné dans Configuration de Cloud Shell fait référence au code Java simple. Comme nous allons utiliser le code Python dans cet exercice, voici une référence pour le démarrage d'OCI Functions en Python.

-

Cliquez sur Cloud Shell et entrez les détails en fonction de la configuration souhaitée pour les fonctions OCI.

fn list context fn use context <REGION> fn update context oracle.compartment-id <OCID_Compartment> fn update context registry <REPO_URL>/<namespace>/[repo-name-prefix]- < REGION > : entrez la région dans laquelle les fonctions OCI seront créées. Dans ce cas, nous utilisons

sa-saopaulo-1. La liste des régions OCI est disponible ici : Régions et domaines de disponibilité. - < Compartiment d'OCID > : entrez l'OCID du compartiment dans lequel la fonction sera créée.

- < REPO_URL >/< Espace de noms >/[ repo-name-prefix] : l'URL du référentiel est composée de la clé de la région dans laquelle le référentiel a été créé et du nom de ce référentiel créé. Par conséquent, pour ce tutoriel, l'URL complète sera :

- REPO_URL : chaîne formée par

< region-key >.ocir.io. Nous utilisons la régionsa-saopaulo-1. L'URL sera donc la suivante :gru.ocir.io(la clé de région de votre région est disponible ici : Régions et domaines de disponibilité). - Espace de noms :

axyxxqi24xxx(indiqué dans la tâche 2.4). - repo-name-prefix : nom du référentiel créé.

- REPO_URL : chaîne formée par

- < REGION > : entrez la région dans laquelle les fonctions OCI seront créées. Dans ce cas, nous utilisons

Tâche 7 : création du jeton d'authentification pour la connexion à OCI Registry

Il est nécessaire de créer un jeton d'authentification afin que l'utilisateur utilisé pour effectuer cette procédure puisse se connecter au registre OCI créé. Pour plus d'informations, reportez-vous à obtention d'un jeton d'authentification.

Tâche 8 : création et déploiement des fonctions OCI

-

Une fois le jeton d'authentification créé, vous devez vous connecter au référentiel via la commande Docker. Pour plus d'informations sur la connexion, reportez-vous à Connexion à Oracle Cloud Infrastructure Registry.

docker login -u '<namespace>/<username>' <repo-domain-url> -

Une fois connecté au référentiel, il est possible d'initialiser la fonction et de modifier le code Python pour le déploiement. Exécutez les commandes suivantes .

fn list apps fn init --runtime python fndatasafelogs cd fndatasafelogs >> Edit function.py to insert the function code >> Edit requirements.txt to insert requirements as needed for the role >> Edit function.yaml to make it as needed fn -v deploy --app <app_name>Remarque : il est nécessaire de modifier les fichiers en plusieurs étapes. Le contenu des fichiers

function.py,requirements.txtetfunction.yamlest disponible ici.

Tâche 9 : configuration des paramètres d'exploitation OCI Functions

Une fois les fonctions OCI créées, elles doivent être configurées pour collecter correctement les journaux Data Safe.

-

Accédez à la console OCI et à Services de développeur et à Applications.

-

Sélectionnez le compartiment dans lequel l'application pour ce projet a été créée, puis cliquez sur l'application.

-

Dans la fonction, cliquez sur la fonction créée pour la configurer.

-

Cliquez sur Configuration et entrez les informations suivantes pour que la fonction fonctionne.

- ociOSTrackerBucketName : entrez le nom du bucket de contrôle créé dans la tâche 3.3.

- ociDataSafeCompartmentOCID : entrez l'OCID du locataire OCI (locataire racine) utilisé.

- ociLoggingLogOCID : entrez l'OCID du journal personnalisé créé dans la tâche 4.6.

Maintenant, finalisez les stratégies pour configurer la fonction de collecte de journal Oracle Data Safe.

Tâche 10 : créer un groupe dynamique

Créez un groupe dynamique afin d'accorder aux fonctions OCI l'accès aux services nécessaires à la collecte des journaux Data Safe.

-

Dans la console OCI, accédez à Identité, Domaines,

<Your_Domain>, Groupes dynamiques et cliquez sur Créer un groupe dynamique.

Remarque : dans cet exemple, nous utilisons la valeur par défaut du domaine d'identité. Vérifiez le domaine d'identité utilisé dans votre environnement et accédez-y correctement.

-

Entrez les informations suivantes et cliquez sur Créer un groupe dynamique.

-

Nom : entrez le nom du groupe dynamique.

-

Description : entrez la description du groupe dynamique.

-

Règle 1 : entrez la règle de mise en correspondance de groupe dynamique qui identifiera les fonctions OCI créées.

La règle de mise en correspondance utilisée est la suivante :

ALL {resource.type = 'fnfunc', resource.compartment.id = '<Compartment_ID>'}- Compartment_ID : entrez l'OCID du compartiment dans lequel la fonction a été créée.

Remarque : notez le nom du groupe dynamique créé. Il sera utilisé lors de la construction des stratégies OCI IAM.

-

Tâche 11 : création des stratégies OCI IAM pour l'opération des fonctions OCI

Pour que la fonction qui collectera les journaux Data Safe fonctionne correctement, il est nécessaire de créer toutes les autorisations d'accès nécessaires.

-

Dans la console OCI, accédez à Identité et sécurité et à Stratégies.

La création de stratégies doit se faire à la fois au niveau du compartiment dans lequel l'environnement est créé et au niveau de la location. Au niveau de la location, il sera nécessaire de créer une stratégie unique. Cette stratégie permet à la fonction créée de lire tous les événements Oracle Data Safe où qu'ils se produisent.

-

Pour créer des stratégies dans le compartiment, cliquez sur Créer une stratégie.

-

Entrez les informations suivantes et cliquez sur Créer.

-

Nom : saisissez le nom de la stratégie.

-

Description : entrez la description de la stratégie.

-

Compartiment : sélectionnez le compartiment dans lequel la stratégie sera créée. Cette première stratégie peut être créée dans le compartiment dans lequel l'environnement a été créé.

-

Générateur de stratégies : cliquez sur la clé pour activer le mode de remplissage de stratégie avancé.

-

Stratégies : entrez les stratégies au format texte.

Les stratégies nécessaires au fonctionnement de l'environnement sont les suivantes :

Allow dynamic-group 'Default'/'<Dynamic_Group_Name>' to manage buckets in compartment <Compartment_Name> where target.bucket.name='<Bucket_Name>' Allow dynamic-group 'Default'/'<Dynamic_Group_Name>' to manage objects in compartment <Compartment_Name> where target.bucket.name='<Bucket_Name>' Allow dynamic-group 'Default'/'<Dynamic_Group_Name>' to use log-content in compartment <Compartment_Name> Allow dynamic-group 'Default'/'<Dynamic_Group_Name>' to manage objects in compartment <Compartment_Name> Allow dynamic-group 'Default'/'<Dynamic_Group_Name>' to read objectstorage-namespaces in compartment <Compartment_Name> Allow dynamic-group 'Default'/'<Dynamic_Group_Name>' to read buckets in compartment <Compartment_Name> -

Au niveau du locataire, il sera uniquement nécessaire de créer la stratégie qui permettra à la fonction de lire les événements Data Safe.

Allow dynamic-group 'Default'/'<Dynamic_Group_Name>' to read data-safe-audit-events in tenancy- Dynamic_Group_Name : entrez le nom du groupe dynamique créé pour OCI Functions.

- Compartment_Name : entrez le nom du compartiment dans lequel l'environnement de cette procédure a été créé.

- Bucket_Name : saisissez le nom du bucket OCI créé.

Remarque : ces stratégies et l'ensemble de l'environnement pour cette procédure ont été créés dans le domaine d'identité par défaut de l'environnement. Pour plus d'informations sur les domaines d'identité, reportez-vous à Domaine d'identité.

Une fois les stratégies créées, il sera possible d'exécuter la fonction de sorte que son espace de noms soit identifié. Cet espace de noms sera utilisé pour créer une alarme dans OCI Monitoring.

-

-

Pour exécuter la fonction, ouvrez Cloud Shell et exécutez les commandes suivantes.

fn list appsCopiez le nom de l'application créée pour cet exercice et exécutez la commande suivante.

fn invoke <app_name> <function_name>

Remarque : Vérifiez que le statut d'exécution est ok. Cela montre que la fonction peut fonctionner parfaitement dans l'environnement.

Maintenant que la fonction est opérationnelle, créez le sujet Notifications OCI et l'alarme OCI Monitoring pour finaliser la configuration.

Tâche 12 : création du sujet Notifications OCI

Une fois les fonctions OCI déployées, il sera possible de configurer le service OCI Notifications pour appeler l'exécution du code Python qui collectera les journaux Data Safe de façon récurrente.

-

Dans la console OCI, accédez à Services de développeur et à Notifications.

-

Cliquez sur Créer un sujet pour créer le sujet de notification.

-

Entrez les informations suivantes pour créer la rubrique de notification et cliquez sur Créer.

- Nom : entrez le nom du sujet à créer.

- Description : facultatif entrez la description du sujet.

-

Il est possible de s'abonner à la fonction sur le sujet, c'est-à-dire que lorsque le sujet est déclenché par l'alarme temporelle, le sujet exécute le code Python pour collecter les journaux Data Safe. Pour configurer l'abonnement OCI Functions sur la rubrique, cliquez sur le nom de la rubrique nouvellement créée.

-

Une fois sur la page de rubrique, cliquez sur Créer un abonnement pour effectuer la configuration.

-

Sur la page de configuration, saisissez les informations suivantes et cliquez sur Créer.

- Protocole : sélectionnez Fonction.

- Compartiment de fonction : sélectionnez le compartiment dans lequel les fonctions OCI ont été créées.

- Application Oracle Functions : sélectionnez l'application créée dans la tâche 5.

- Fonction : sélectionnez la fonction créée dans la tâche 6.

La rubrique sera mise à jour avec l'abonnement de fonction réussi.

Tâche 13 : création d'une alarme avec OCI Monitoring

Une fois que le sujet a été configuré et que la fonction a été ajoutée, l'alarme doit être créée, qui sera responsable du déclenchement de la notification et par conséquent de la fonction.

-

Dans la console OCI, accédez à Observation & gestion et à Définitions d'alarme.

-

Pour créer une alerte, cliquez sur Créer une alerte.

-

Entrez les informations suivantes pour créer une alarme.

-

Dans le champ Définir une alarme, entrez les informations suivantes.

- Nom de l'alarme : entrez le nom de l'alarme.

- Gravité de l'alarme : sélectionnez "info" pour la gravité de l'alarme.

-

Dans le champ Description de la mesure, entrez les informations suivantes.

- Compartiment : sélectionnez le compartiment dans lequel l'alarme sera créée.

- Espace de noms de mesure :

oci_faas. - Nom de mesure :

FunctionInvocationCount. - Intervalle :

1 day. - Statistique :

Count.

-

Dans le champ Règle de déclencheur, entrez les informations suivantes.

- Opérateur :

greater then. - Valeur :

0. - Délai de déclenchement en minutes :

1.

- Opérateur :

-

Dans le champ Définir des notifications d'alarme, entrez les informations suivantes.

- Service de destination :

Notifications. - Compartiment : sélectionnez le compartiment dans lequel le sujet OCI Notifications a été créé.

- Sujet : sélectionnez le nom du sujet créé.

- Répéter la notification ? : cochez cette case pour que les notifications OCI puissent être déclenchées plusieurs fois.

- Fréquence des notifications :

1. - Fréquence des notifications :

minutes.

- Service de destination :

-

Sélectionnez Activer cette alarme ? et cliquez sur Enregistrer l'alarme.

-

Une fois cette opération effectuée, l'environnement est prêt à collecter les journaux Data Safe. Attendez quelques instants que les journaux Data Safe commencent à apparaître dans le journal personnalisé créé.

Liens connexes

Remerciements

- Auteur - Rodrigo Pace de Barros

- Contributeur - Fabrizio Zarri

Ressources de formation supplémentaires

Parcourez d'autres ateliers sur docs.oracle.com/learn ou accédez à davantage de contenus de formation gratuits sur le canal Oracle Learning YouTube. De plus, rendez-vous sur education.oracle.com/learning-explorer pour devenir un explorateur Oracle Learning.

Pour obtenir de la documentation sur le produit, visitez Oracle Help Center.

Export Oracle Database Audit Logs from Oracle Data Safe to OCI Logging

F92079-01

February 2024

Copyright © 2024, Oracle and/or its affiliates.