Remarques :

- Ce tutoriel nécessite un accès à Oracle Cloud. Pour vous inscrire à un compte gratuit, reportez-vous à Introduction au niveau gratuit d'Oracle Cloud Infrastructure.

- Il utilise des exemples de valeur pour les informations d'identification, la location et les compartiments Oracle Cloud Infrastructure. A la fin de l'exercice, remplacez ces valeurs par des valeurs propres à votre environnement cloud.

Protéger les sites Web et les applications avec Oracle Cloud Infrastructure Network Firewall

Introduction

Oracle Cloud Infrastructure (OCI) Network Firewall est un service de détection et de prévention des intrusions et de pare-feu réseau géré de nouvelle génération pour Oracle Cloud Infrastructure VCN, optimisé par Palo Alto Networks®.

Le service OCI Load Balancer fournit une répartition de trafic automatisée à partir d'un point d'entrée vers plusieurs serveurs accessibles à partir d'un réseau cloud virtuel (VCN). Le service propose un équilibreur de charge avec une adresse IP publique ou privée au choix et une bande passante provisionnée.

Une passerelle de routage dynamique (DRG) fait office de routeur virtuel, fournissant un chemin pour le trafic entre les réseaux sur site et les réseaux cloud virtuels, et peut également être utilisée pour acheminer le trafic entre les réseaux cloud virtuels. Vous pouvez utiliser différents types d'attachement pour construire des topologies de réseau personnalisées à l'aide de composants dans différentes régions et locations.

En utilisant le pare-feu réseau OCI avec des équilibreurs de charge OCI connectés à la passerelle de routage dynamique, vous pouvez protéger le trafic nord-sud dirigé vers les sites Web ou les applications déployés dans un VPN privé.

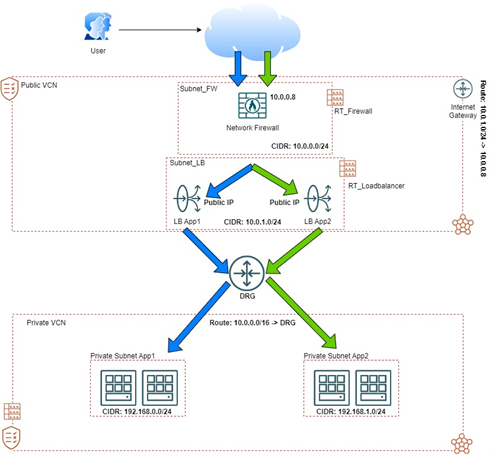

Architecture

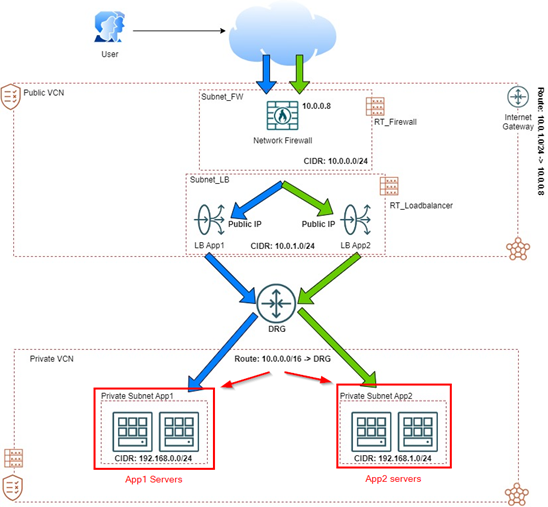

Un nouvel environnement pour tester les fonctionnalités d'OCI Network Firewall et d'OCI Load Balancer sera créé dans ce tutoriel. C'est l'architecture finale que nous allons utiliser.

Nous disposons de réseaux cloud virtuels distincts : un VCN public et un VCN privé. Ces deux réseaux cloud virtuels hébergeront notre infrastructure de pare-feu réseau et d'équilibreur de charge, ainsi que, dans un environnement privé, les serveurs back-end avec nos sites Web.

Objectif

- Protégez le trafic dirigé vers plusieurs sites Web et applications déployés dans plusieurs back-ends à l'aide du pare-feu réseau OCI et des équilibreurs de charge OCI.

Prérequis

-

Accès à une location OCI.

-

Réseau cloud virtuel configuré dans la location.

-

Toutes les configurations de stratégie pour les journaux OCI, Network Firewall, Networking et Compute.

Tâche 1 : créer les éléments réseau

Créez les réseaux cloud virtuels publics et privés, les sous-réseaux et le DRG.

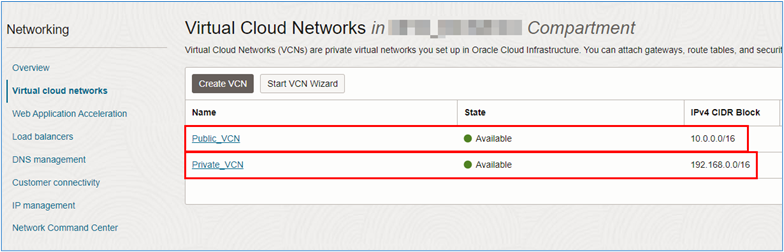

Tâche 1.1 : créer les réseaux cloud virtuels publics et privés

-

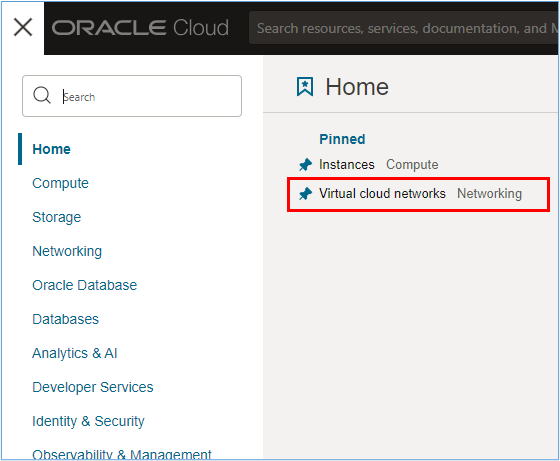

Pour créer un VCN, accédez à la console OCI et cliquez sur Réseaux cloud virtuels.

-

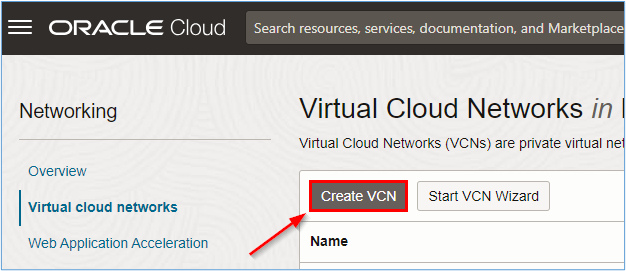

Cliquez sur Créer un réseau cloud virtuel.

-

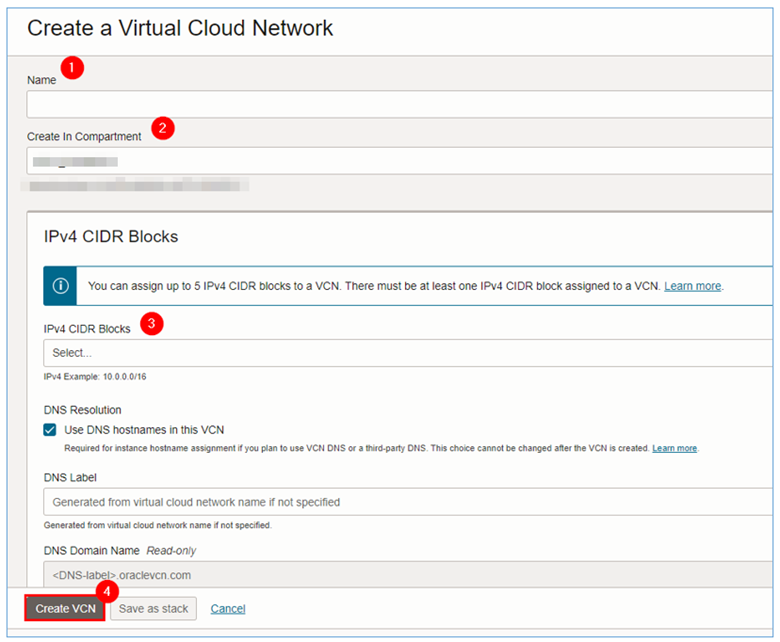

Sur la page Créer un réseau cloud virtuel, entrez les informations requises.

-

Répétez les étapes 1 à 3 pour chacun des réseaux cloud virtuels à créer dans l'environnement.

Tâche 1.2 : création des sous-réseaux

Une fois les deux réseaux cloud virtuels créés, vous devez créer des sous-réseaux au sein de chaque VCN afin qu'ils hébergent le pare-feu réseau OCI, les équilibreurs de charge et les serveurs qui hébergeront les sites Web auxquels accéder.

Pour chaque VCN, nous disposerons des sous-réseaux suivants :

- VCN Public :

- Subnet_FW : sous-réseau dans lequel le pare-feu de réseau OCI avec CIDR

10.0.0.0/24sera déployé. - Subnet_LB : sous-réseau dans lequel les équilibreurs de charge OCI avec CIDR

10.0.1.0/24seront déployés.

- Subnet_FW : sous-réseau dans lequel le pare-feu de réseau OCI avec CIDR

- VCN Privé :

- Subnet_App1 : sous-réseau où les serveurs qui hébergent le site App1 seront déployés avec le CIDR

192.168.0.0/24. - Subnet_App2 : sous-réseau où les serveurs qui hébergent le site App2 seront déployés avec le CIDR

192.168.0.0/24.

- Subnet_App1 : sous-réseau où les serveurs qui hébergent le site App1 seront déployés avec le CIDR

-

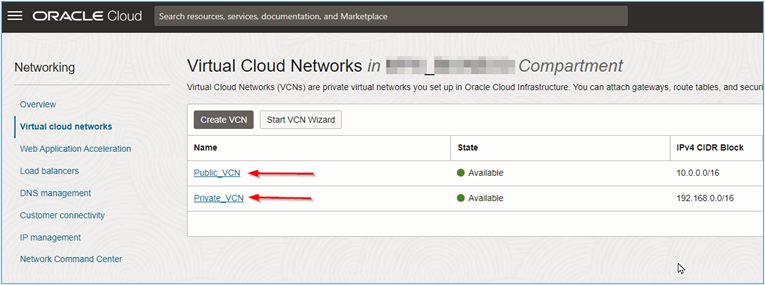

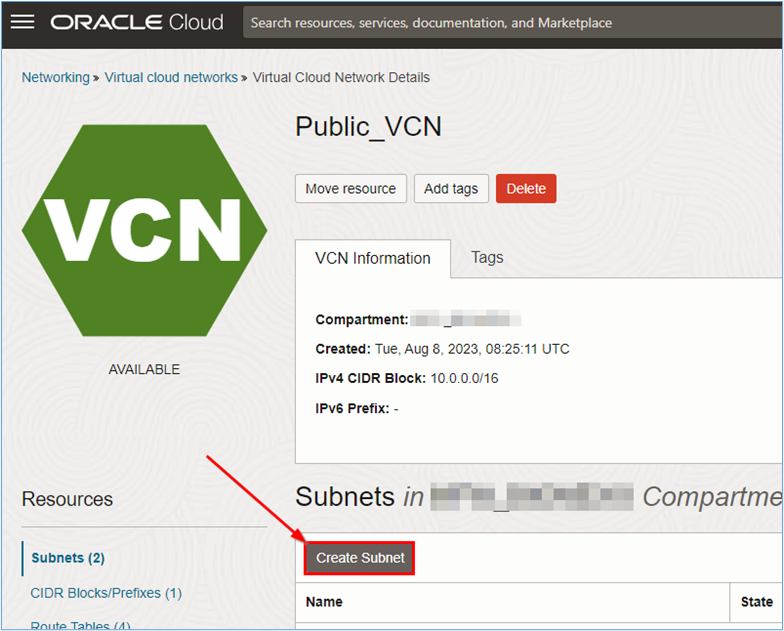

Cliquez sur chaque nom de VCN pour créer les sous-réseaux.

-

Cliquez sur Créer un sous-réseau.

-

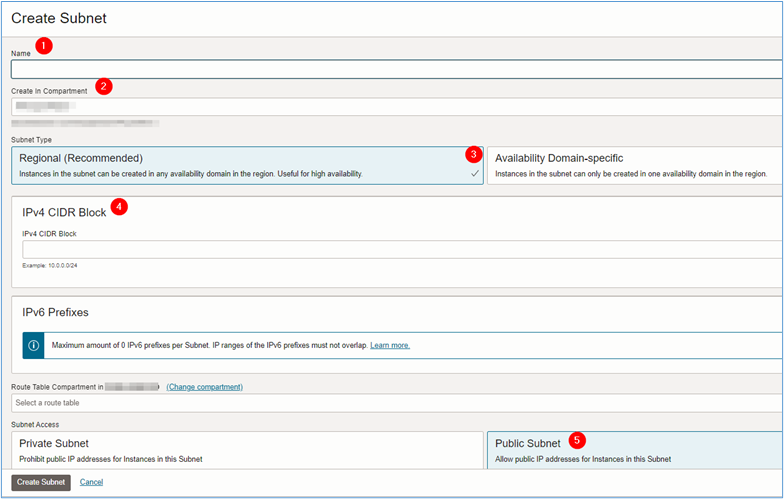

Sur la page Créer un sous-réseau, entrez les informations requises.

- Nom : entrez le nom du sous-réseau.

- Compartiment : sélectionnez le compartiment dans lequel le sous-réseau sera créé.

- Type de sous-réseau : sélectionnez Régional selon la recommandation.

- Bloc CIDRIPv4 CIDR IPv4 : entrez le CIDR souhaité pour le sous-réseau. Pour ce tutoriel, nous avons défini l'adresse dans la tâche 1.2.

- Accès au sous-réseau : pour les sous-réseaux sur lesquels le pare-feu et les équilibreurs de charge seront installés, sélectionnez Sous-réseau public. Pour les sous-réseaux sur lesquels les serveurs d'applications ou de sites Web seront installés.

-

Une fois toutes les informations nécessaires saisies, cliquez sur Créer un sous-réseau.

Remarque : n'oubliez pas de vérifier si les listes de sécurité des réseaux cloud virtuels créés autorisent l'utilisation du trafic dans l'environnement. Par exemple, si vous voulez autoriser l'accès HTTP via le pare-feu réseau, les listes de sécurité doivent autoriser ce trafic entrant sur les réseaux cloud virtuels.

Tâche 1.3 : créer la passerelle de routage dynamique (DRG)

Le DRG est le routeur qui interconnectera le VCN public qui contient le pare-feu réseau OCI et les équilibreurs de charge OCI avec le VCN privé qui contiendra les serveurs accessibles via Internet.

-

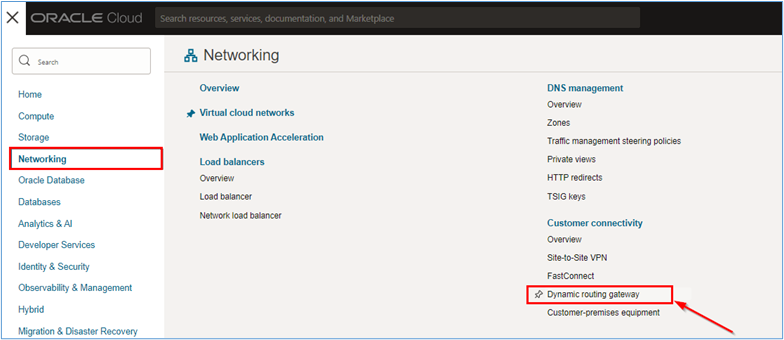

Pour créer le DRG, accédez à la console OCI, cliquez sur Fonctions de réseau et sur Passerelle de routage dynamique.

-

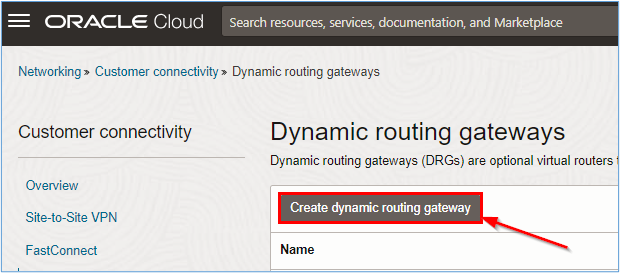

Sur la page Passerelles de routage dynamique, cliquez sur Créer une passerelle de routage dynamique.

-

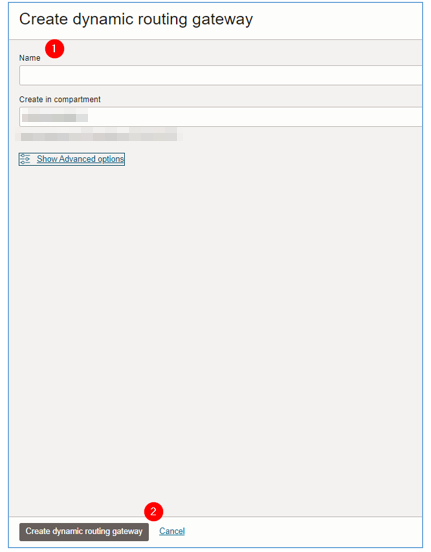

Entrez le nom du DRG et cliquez sur Créer une passerelle de routage dynamique.

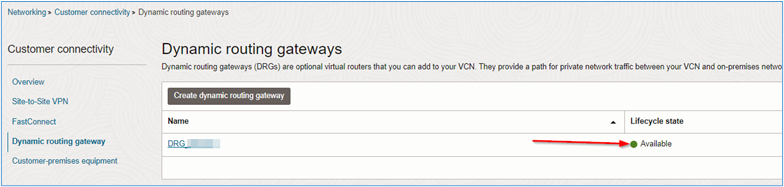

Attendez que la création soit terminée et que l'état de cycle de vie du DRG soit Disponible :

-

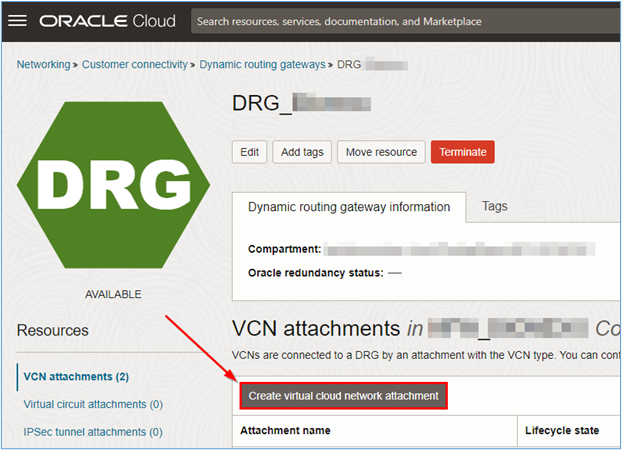

Une fois la création terminée, cliquez sur le DRG pour en visualiser les détails et créer les attachements nécessaires pour la connectivité entre les réseaux cloud virtuels à créer.

-

La création de tables de routage DRG et de distributions de routage DRG vous permet de définir des stratégies de routage qui acheminent le trafic entre les attachements.

-

Vous pouvez attacher plusieurs réseaux cloud virtuels à un seul DRG et, via ces attachements, acheminer le trafic entre les réseaux cloud virtuels à l'aide des fonctionnalités de routage DRG.

-

-

Pour attacher les réseaux cloud virtuels créés dans la tâche 1.1, cliquez sur Créer un attachement de réseau cloud virtuel.

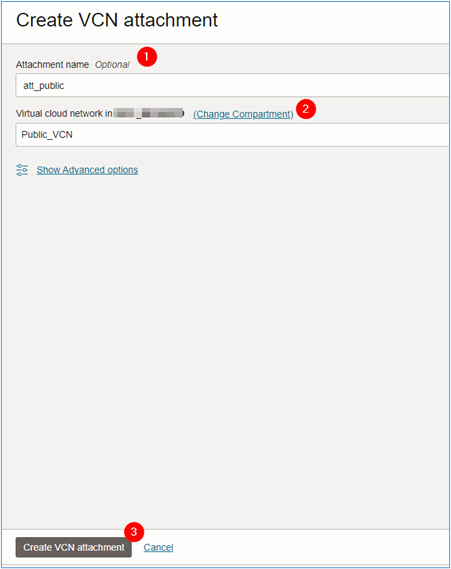

-

Une nouvelle fenêtre s'ouvre. Saisissez le nom de la pièce jointe et sélectionnez le VCN à attacher au DRG par la pièce jointe que vous créez. Cliquez sur Créer une pièce jointe VCN pour terminer la création.

- Nom de pièce jointe :

att_public. - Réseau cloud virtuel :

Public_VCN.

- Nom de pièce jointe :

-

Répétez les étapes 1 à 5 pour le VCN Private_VCN.

Tâche 2 : créer le pare-feu réseau OCI

Avant de créer le pare-feu réseau OCI, il est nécessaire de créer la stratégie que nous allons utiliser dans le pare-feu. Dans cette tâche, la création de la stratégie sera simple, autorisant uniquement le trafic HTTP. Cependant, le pare-feu réseau OCI est capable d'inspecter le trafic crypté et dispose de fonctionnalités avancées du pare-feu L7.

Pour plus d'informations sur les fonctionnalités du service OCI Network Firewall, reportez-vous à OCI Network Firewall.

Tâche 2.1 : créer la stratégie de pare-feu réseau

Remarque : il est recommandé que, pour les environnements de production, les règles soient aussi spécifiques que possible, lorsque la stratégie d'accès minimal est toujours respectée. Les exemples utilisés dans ce tutoriel sont purement éducatifs et ne doivent jamais être reproduits dans des environnements de production réels.

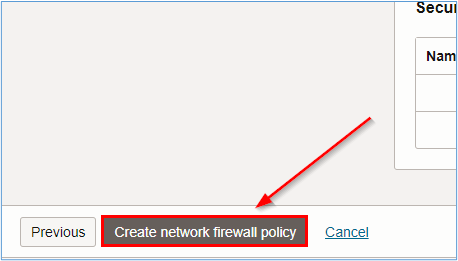

-

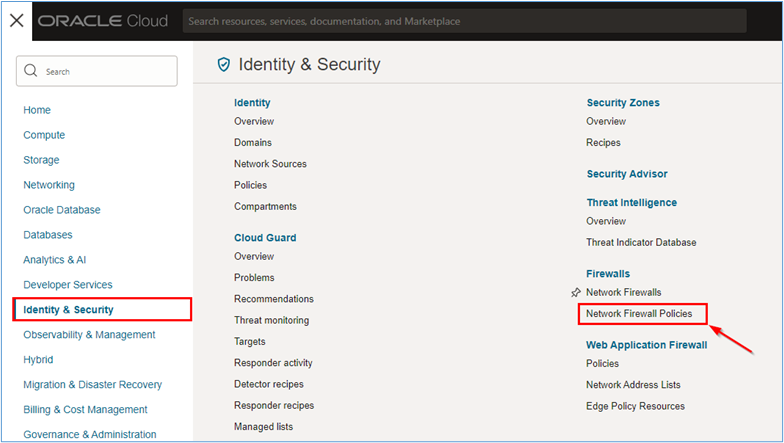

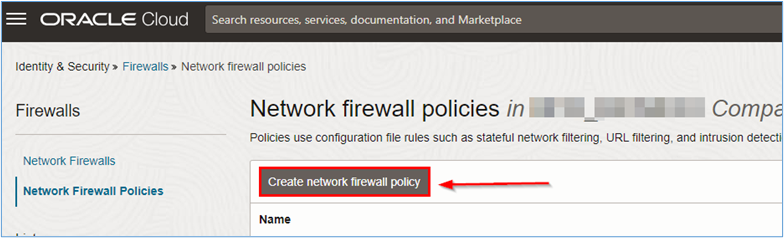

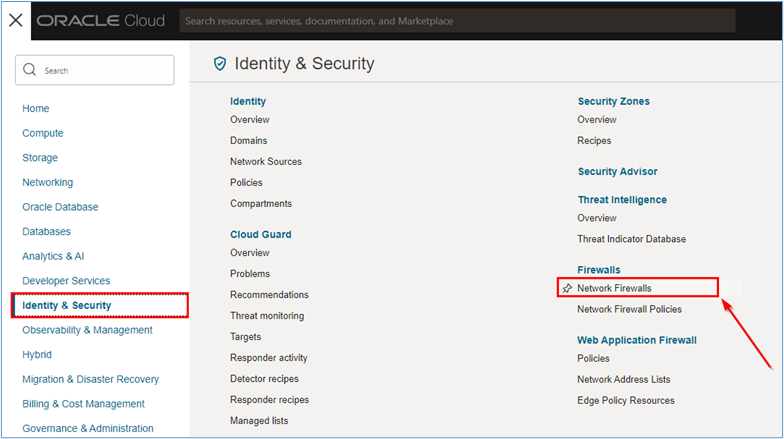

Pour créer la stratégie qui sera déployée dans le pare-feu réseau, accédez à la console OCI, cliquez sur Identité et sécurité et sur Stratégies de pare-feu réseau.

-

Sur la page Stratégies de pare-feu réseau, cliquez sur Créer une stratégie de pare-feu réseau pour commencer à créer la règle de pare-feu.

-

Entrez les informations à la demande de l'assistant et cliquez sur Créer une stratégie de pare-feu réseau.

Remarque : pour plus d'informations sur les paramètres configurables dans une stratégie OCI Network Firewall, reportez-vous à Stratégies et à Création d'une stratégie de service Network Firewall.

Une fois la stratégie créée, vous devez créer les ressources au sein de la stratégie. Les ressources détailleront comment la stratégie protégera l'environnement.

Une version simple d'une stratégie sera utilisée dans ce tutoriel. Nous autoriserons uniquement le trafic entrant HTTP et HTTPS. Pour plus d'informations sur la création de stratégies de pare-feu réseau OCI, reportez-vous à Création d'une stratégie de service de pare-feu réseau et à Création de composants de stratégie de service de pare-feu réseau.

Pour créer la stratégie utilisée dans ce tutoriel, vous aurez besoin des ressources de stratégie de pare-feu réseau suivantes.

- Liste des adresses

- Service

- Liste des services

- Règle de sécurité

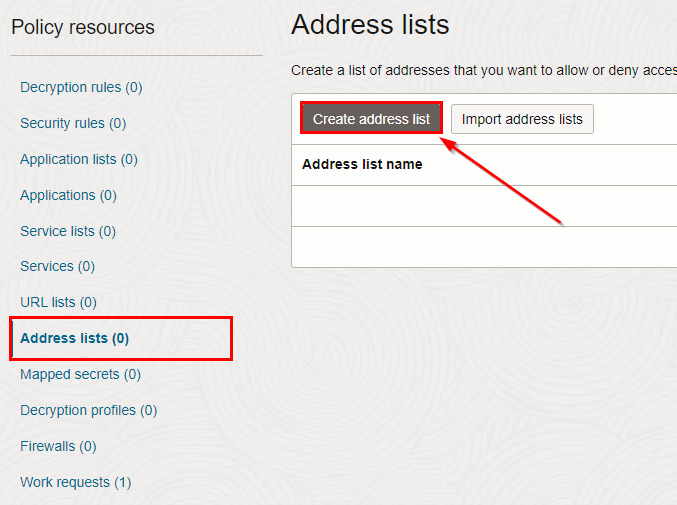

-

Créez la ressource de liste d'adresses.

-

Cliquez sur Liste d'adresses et Créer une liste d'adresses.

-

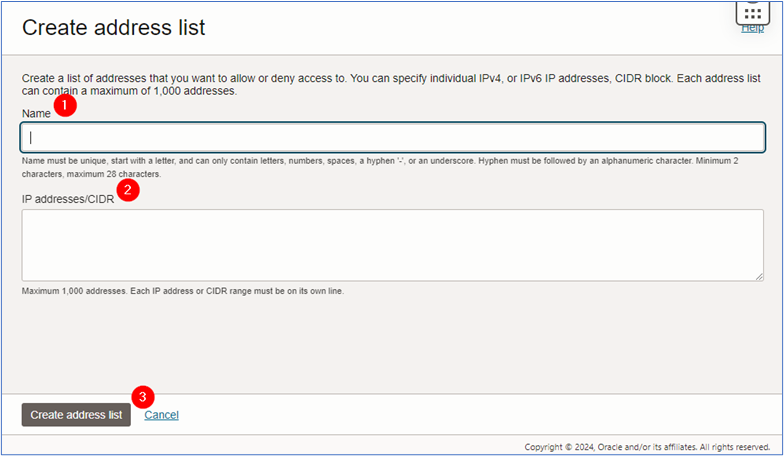

Sur la page Créer une liste d'adresses, entrez les informations requises et cliquez sur Créer une liste d'adresses.

- Nom :

Frontend_Web(entrez le nom qui correspond le mieux à l'environnement). - Adresses IP/CIDR : entrez le CIDR privé de l'équilibreur de charge.

- Nom :

Une fois la liste d'adresses créée, vous pouvez créer la ressource de service.

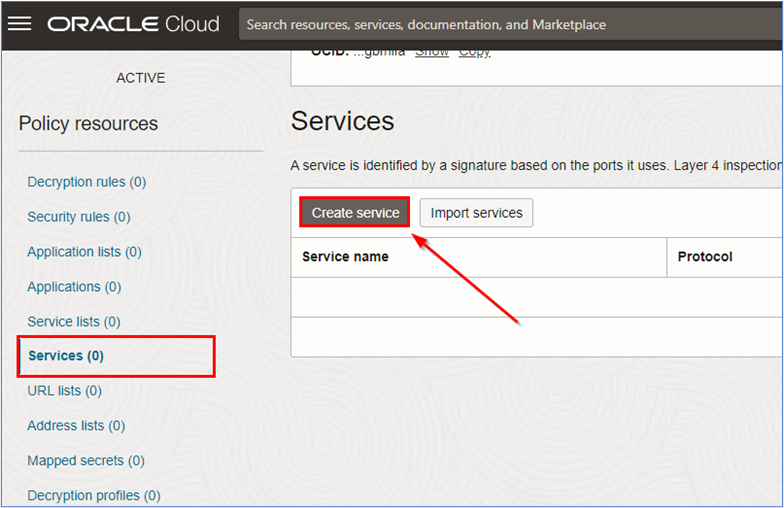

-

-

Créez la ressource de service.

-

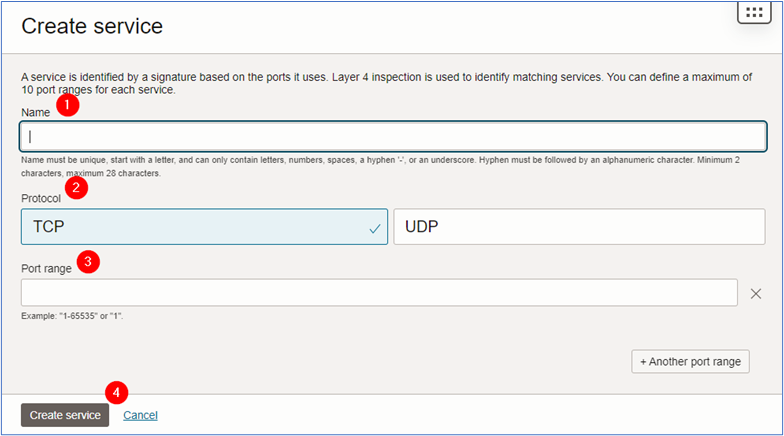

Cliquez sur Services et sur Créer un service.

-

Sur la page Créer un service, entrez les informations requises et cliquez sur Créer un service.

- Nom :

HTTP-HTTPS(entrez le nom qui correspond le mieux à l'environnement). - Protocole : sélectionnez

TCP. - Plage de ports : entrez

80-80. Pour ajouter une autre plage, cliquez sur la plage +Another et ajoutez443-443.

- Nom :

Une fois le service créé, vous pouvez créer la ressource de liste de services.

-

-

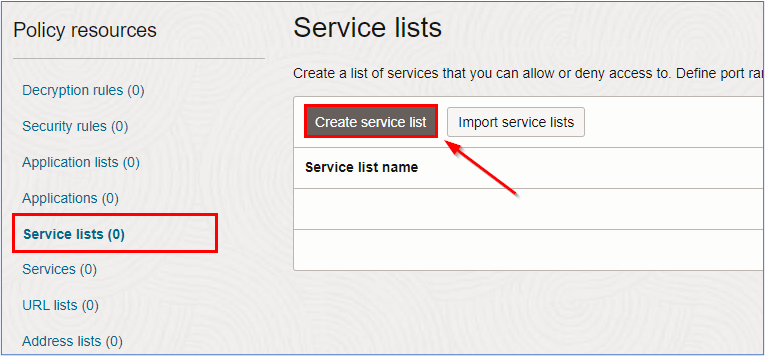

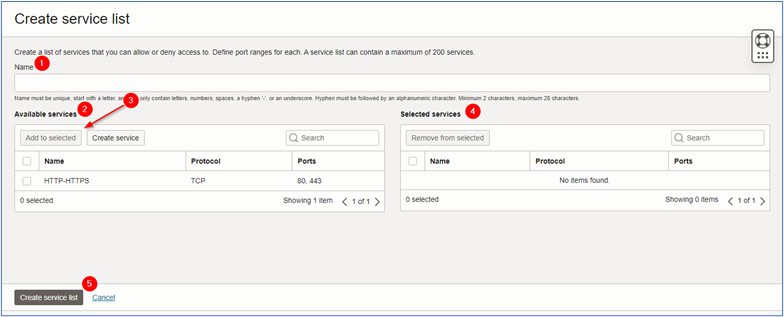

Créez la ressource de liste de services.

-

Cliquez sur Services et Créer une liste de services.

-

Sur la page Créer une liste de services, entrez les informations requises et cliquez sur Créer une liste de services.

- Nom : entrez le nom qui correspond le mieux à l'environnement.

- Services disponibles : sélectionnez le service créé à l'étape 2 et cliquez sur Ajouter au service sélectionné.

- Services sélectionnés : vérifiez si les services requis ont été importés dans les services sélectionnés.

Une fois la liste de services créée, vous pouvez créer la règle de sécurité du pare-feu réseau.

-

-

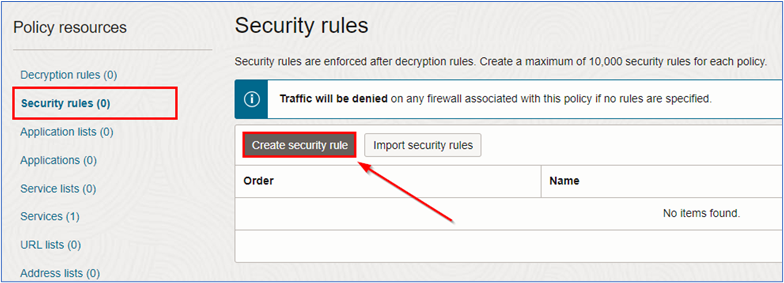

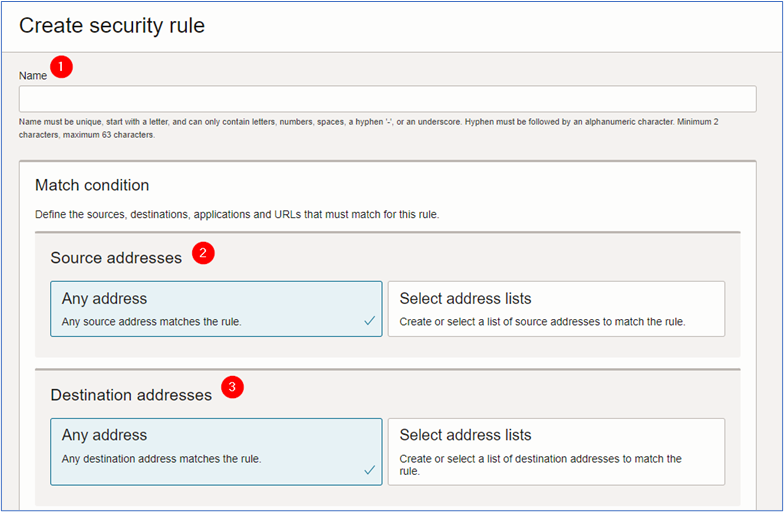

Créez la règle de sécurité.

-

Cliquez sur Règles de sécurité et sur Créer une règle de sécurité.

-

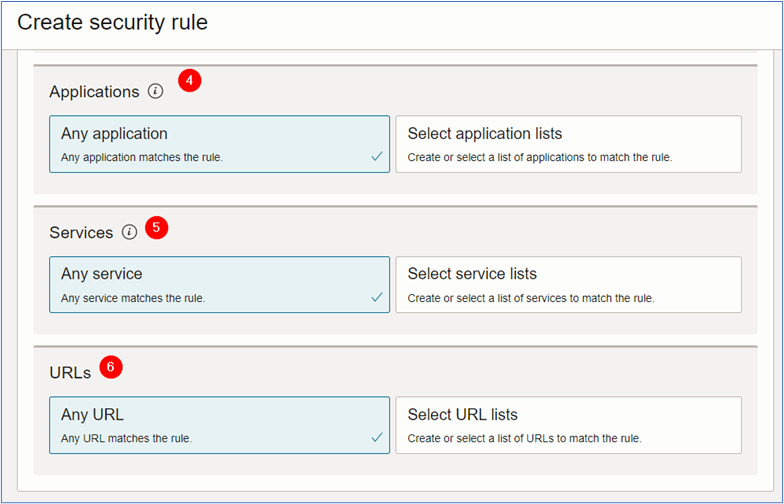

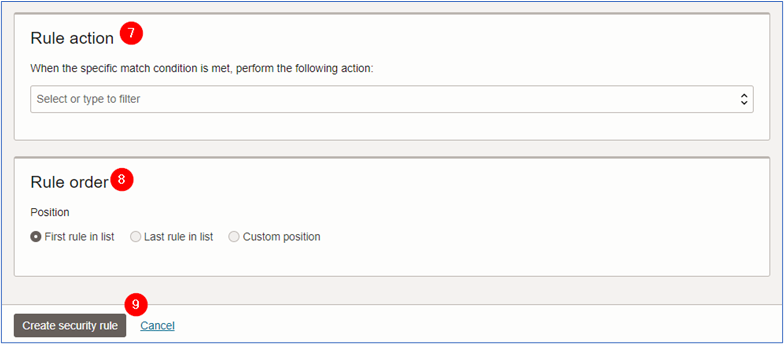

Sur la page Créer une règle de sécurité, entrez les informations requises et cliquez sur Créer une règle de sécurité.

- Nom : saisissez le nom de la stratégie.

- Adresse source : Par défaut. La valeur source est N'importe quelle adresse.

- Adresse de destination : sélectionnez la liste d'adresses créée à l'étape 1. Cliquez sur Sélectionner des listes d'adresses et sélectionnez la liste d'adresses créée.

- Application : Par défaut. La valeur de l'application est N'importe quelle application.

- Services : sélectionnez la liste de services créée à l'étape 3. Cliquez sur Sélectionner des listes de services et sélectionnez la liste de services créée.

- URL : par défaut. La valeur de l'URL est Any URL.

- Action associée à la règle : sélectionnez l'action associée à l'environnement. Pour ce tutoriel, nous utiliserons Autoriser le trafic.

- Ordre des règles : sélectionnez l'ordre de la stratégie.

-

Une fois que vous avez fini de créer la stratégie, vous pouvez accéder à ses détails.

Remarque : créez la stratégie en fonction des besoins d'accès à l'environnement. Les exemples utilisés dans ce tutoriel sont purement éducatifs.

Après avoir créé la stratégie OCI Network Firewall, vous pouvez maintenant créer l'instance OCI Network Firewall elle-même.

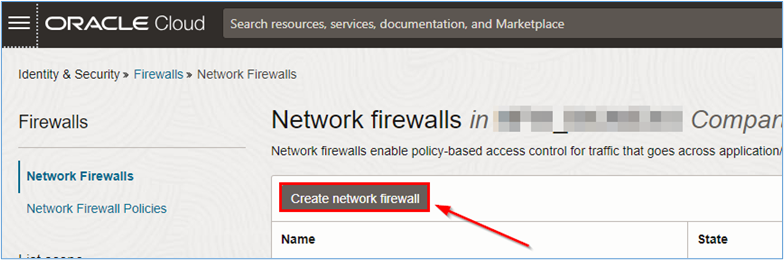

Tâche 2.2 : création du pare-feu réseau OCI

-

Nous avons créé la stratégie d'accès que nous allons utiliser dans l'environnement. Nous devons créer le pare-feu réseau OCI. Accédez à la console OCI, cliquez sur Identité et sécurité et sur Pare-feu réseau.

-

Sur la page Pare-feu réseau, cliquez sur Créer un pare-feu réseau pour créer un pare-feu réseau.

-

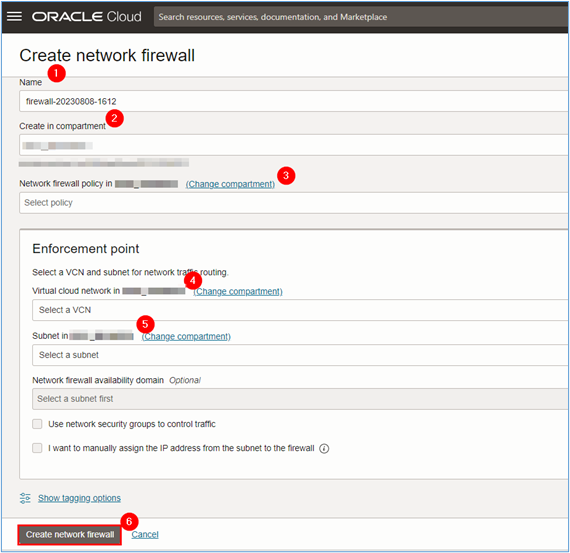

Sur la page Create network firewall, entrez les informations requises et cliquez sur Create network firewall.

- Nom :

NFW_INBOUND(entrez le nom qui correspond le mieux à l'environnement). - Compartiment : sélectionnez le compartiment dans lequel le pare-feu réseau sera créé.

- Stratégie de pare-feu réseau dans (compartiment) : sélectionnez la stratégie créée dans la tâche 2.1.

- Réseau cloud virtuel dans (compartiment) : sélectionnez le VCN sur lequel le pare-feu réseau sera installé. Pour ce tutoriel, nous allons sélectionner le VCN appelé

VCN_Publiccomme indiqué dans la topologie de la tâche 1. - Sous-réseau dans (compartiment) : sélectionnez le sous-réseau dans lequel le pare-feu réseau sera installé. Pour ce tutoriel, nous allons sélectionner le sous-réseau nommé

Subnet_FW, comme décrit dans la tâche 1.2 de ce document.

Remarque : la création du pare-feu réseau prend environ 40 à 50 minutes.

- Nom :

-

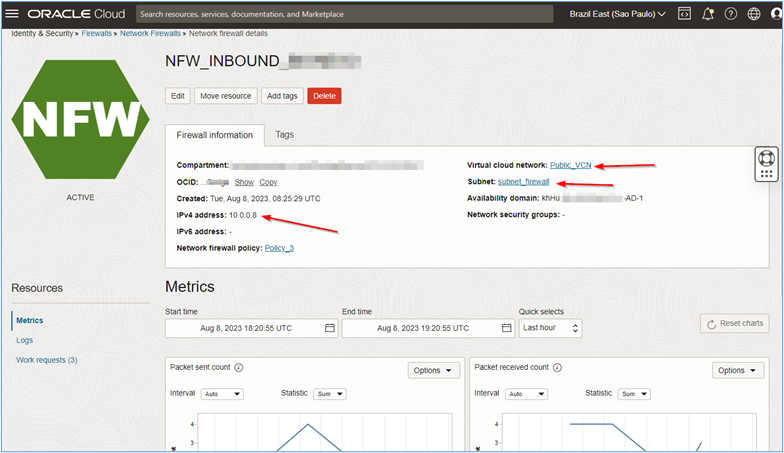

Cliquez sur le nom du pare-feu réseau et consultez les détails relatifs à la ressource.

Remarque :

-

Notez l'adresse IP privée créée pour le pare-feu réseau. Il sera utilisé à l'avenir pour configurer le routage

intra-vcnetinter-vcnà l'aide du DRG afin que toutes les communications de l'environnement puissent être envoyées et inspectées par le pare-feu. -

L'adresse IP privée du pare-feu réseau OCI peut être différente de l'adresse

10.0.0.8indiquée dans ce tutoriel. De cette façon, tous les routages à créer dans l'environnement doivent prendre en compte l'adresse IP OCI Network Firewall créée lors de l'implémentation.

-

Tâche 3 : créer les serveurs virtuels et les équilibreurs de charge

Nous avons créé l'ensemble de l'environnement réseau, du DRG, de la stratégie et du pare-feu réseau, nous pouvons commencer à créer les équilibreurs de charge et les serveurs qui hébergeront notre site Web de test.

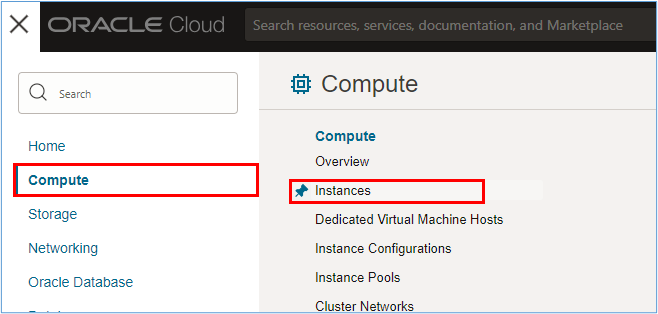

Tâche 3.1 : créer les serveurs virtuels ou les serveurs Web

-

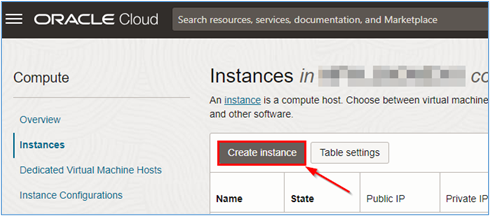

La création de serveurs virtuels est simple et rapide. Pour créer des serveurs virtuels, accédez à la console OCI, cliquez sur Compute et sur Instances.

-

Sur la page Instances, cliquez sur Créer une instance.

-

Entrez les informations requises sur la page de création de l'instance. Pour ce tutoriel, nous avons créé les instances suivantes.

- srv1_app1 : serveur n° 1 pour l'hébergement du site Web n° 1. Il a été créé dans

VCN_Private, dans le sous-réseausubnet_app1. - srv2_app1 : serveur n° 2 pour l'hébergement du site Web n° 1. Il a été créé dans

VCN_Private, dans le sous-réseausubnet_app1. - srv1_app2 : serveur n° 1 pour l'hébergement du site Web n° 1. Il a été créé dans

VCN_Private, dans le sous-réseausubnet_app2. - srv2_app2 : serveur n° 2 pour l'hébergement du site Web n° 1. Il a été créé dans

VCN_Private, dans le sous-réseausubnet_app2.

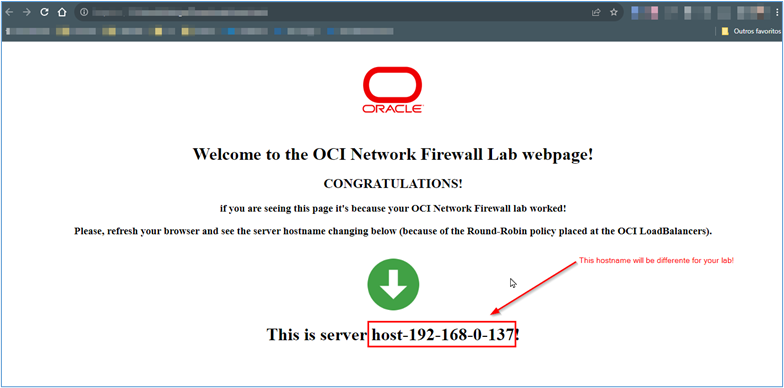

Pour nos serveurs, nous avons utilisé l'hébergement Oracle Linux 9.x. Afin de préparer les serveurs à l'exécution, lors de la création du serveur, nous avons utilisé un script

Cloud-initpour traiter l'installation du serveur httpd, la création d'un fichierindex.htmlsimple et la désactivation du démon firewalld. Pour plus d'informations sur les scriptsCloud-init, reportez-vous à Utilisation de scripts d'initialisation Cloud-init personnalisés pour configurer des noeuds gérés. Utilisez le script suivant.#!/bin/bash echo "############################################" > /etc/motd echo "# OCI NETWORK FIREWALL LAB #" >> /etc/motd echo "############################################" >> /etc/motd # Installing nginx on Oracle Linux sudo yum install httpd -y # Starting httpd sudo systemctl start httpd # Opening HTTP port in Firewalld sudo firewall-cmd --zone=public --add-service=http # Configuring a simple webpage to our server sudo touch /var/www/html/index.html sudo chown apache:apache /var/www/html/index.html export HOSTNAME=`hostname` sudo cat <<EOF > /var/www/html/index.html <html> <center><img src="https://estuary.dev/static/638f52fd4afa2f02e6d522065f7268f4/26ce8/thumbnail_Group_22548_cda168ff12.png"></img></center> <center> <h1>Welcome to the OCI Network Firewall Lab webpage!</h1> <h2>CONGRATULATIONS!</h2><P> <h3>if you are seeing this page it is because the OCI Network Firewall lab worked! <p>refresh the browser and see the server hostname changing below (because of the Round-Robin policy placed at the OCI LoadBalancers).</h3> </center> <br> <center><img src="https://upload.wikimedia.org/wikipedia/commons/thumb/8/84/Eo_circle_green_arrow-down.svg/2048px-Eo_circle_green_arrow-down.svg.png" width="100" height="100"></center> <h1><center>This is server $HOSTNAME!</center></h1> </html> EOF - srv1_app1 : serveur n° 1 pour l'hébergement du site Web n° 1. Il a été créé dans

La topologie de l'environnement permet de comprendre où les serveurs doivent être installés.

Le serveur Web Apache (httpd) a été installé sur ces serveurs et une page simple a été créée dans son documentRoot pour être accessible à partir d'Internet.

Les détails relatifs à la création et à la configuration d'instances dans OCI ne sont pas inclus dans ce tutoriel. Pour plus d'informations, reportez-vous à Création d'une instance.

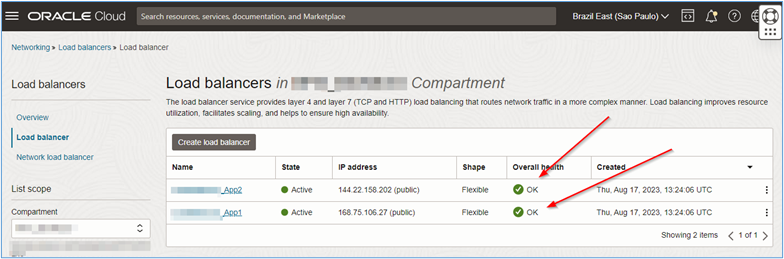

Tâche 3.2 : création des équilibreurs de charge OCI

Une fois les serveurs virtuels créés, il est nécessaire de créer les équilibreurs de charge OCI qui effectueront l'équilibrage de charge via Round-Robin pour accéder aux serveurs Web nouvellement créés.

-

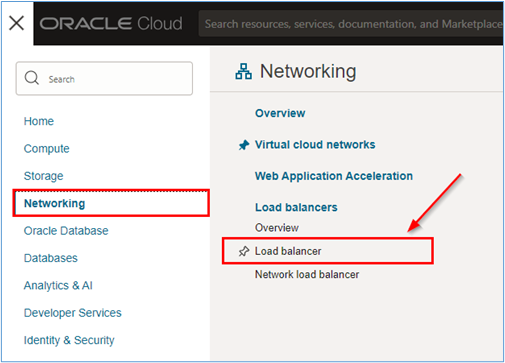

Pour créer des équilibreurs de charge OCI, accédez à la console OCI, cliquez sur Fonctions de réseau et sur Equilibreur de charge.

-

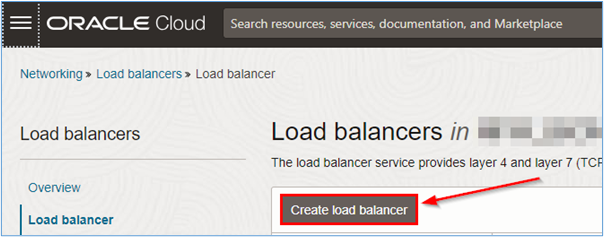

Sur la page du service Load Balancers, cliquez sur Créer un équilibreur de charge pour commencer à créer les deux équilibreurs de charge dans ce tutoriel.

-

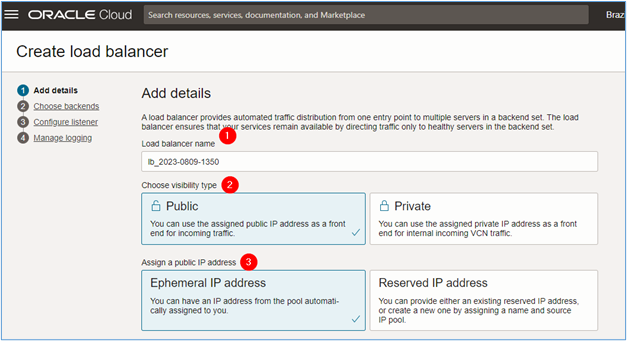

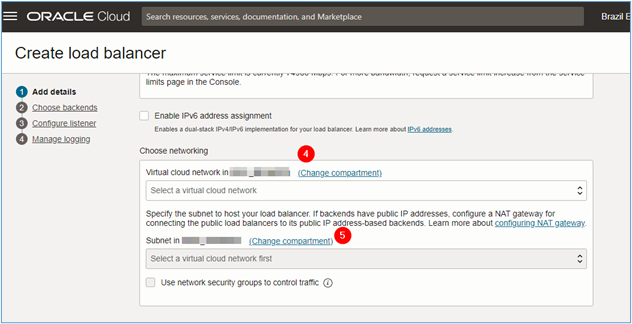

Sur la page Créer un équilibreur de charge, entrez les informations requises pour que la création puisse démarrer, puis cliquez sur Suivant.

- Nom de l'équilibreur de charge : saisissez le nom de l'équilibreur de charge.

- Visibilité : sélectionnez

Public, car l'équilibreur de charge sera accessible via Internet. - Affecter une adresse IP publique : sélectionnez

Ephemeral IP address. Si vous disposez d'une adresse IP réservée, vous pouvez utiliser l'optionReserve IP address. - Choisir la mise en réseau : sélectionnez le VCN sur lequel l'équilibreur de charge sera déployé. Dans ce tutoriel, le VCN sera

Public_VCN. - Sous-réseau dans (compartiment) : sélectionnez le sous-réseau dans lequel l'équilibreur de charge sera déployé. Dans ce tutoriel, le sous-réseau sera

subnet_loadbalancer.

-

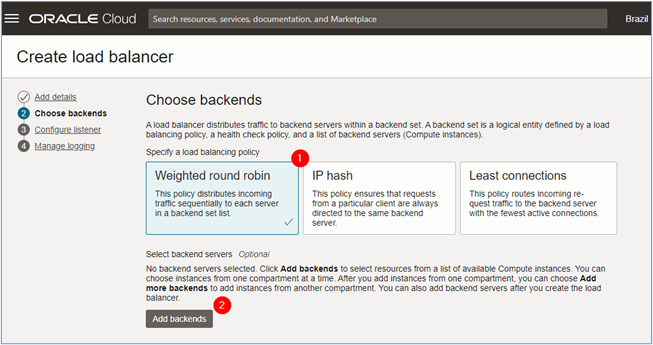

Sur la page Choisir un back-end, entrez les informations requises et cliquez sur Suivant.

- Indiquer une stratégie d'équilibrage de charge : sélectionnez une stratégie pour l'équilibreur de charge. Dans ce tutoriel, nous utiliserons

Round-Robin. - Ajouter des back-ends : si vous avez déjà créé les serveurs qui hébergeront les pages dans l'environnement. Pour les ajouter, cliquez sur Ajouter des back-ends.

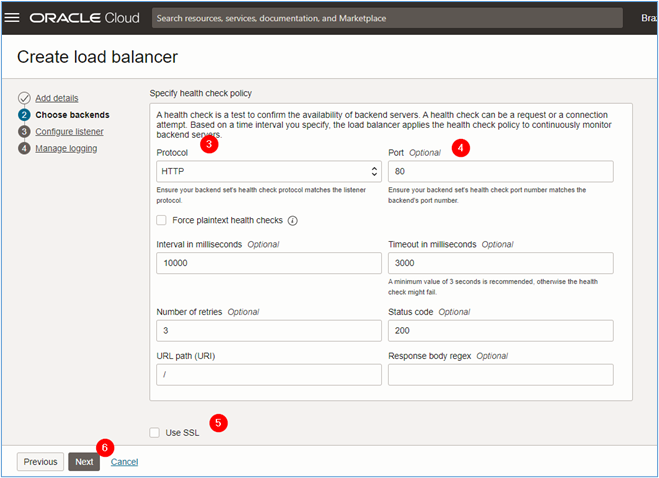

- Protocole : lors du téléchargement d'un site Web simple, sélectionnez HTTP comme protocole pour la vérification de l'état du back-end.

- Port : pendant que nous allons utiliser HTTP, la vérification de l'état doit rechercher la connectivité sur le port 80/TCP.

- Utiliser SSL : si vous voulez placer une vérification de l'état sur HTTPS, sélectionnez l'élément

Use SSLpour configurer le certificat à utiliser. Ce type de vérification de l'état dépasse le cadre de ce tutoriel. Pour plus d'informations, reportez-vous à Certificat SSL pour les équilibreurs de charge.

- Indiquer une stratégie d'équilibrage de charge : sélectionnez une stratégie pour l'équilibreur de charge. Dans ce tutoriel, nous utiliserons

-

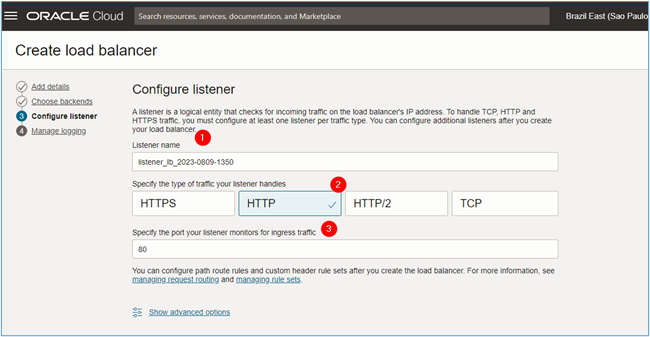

Sur la page Configurer le processus d'écoute, saisissez les informations suivantes et cliquez sur Suivant.

- Nom du processus d'écoute : entrez le nom du processus d'écoute.

- Indiquer le type de trafic géré par le processus d'écoute : sélectionnez le type de trafic qui passera par le processus d'écoute. Pour ce tutoriel, nous allons utiliser HTTP.

- Indiquer le port surveillé par le processus d'écoute pour le trafic entrant : sélectionnez le port sur lequel le processus d'écoute doit écouter pour capturer le trafic entrant dirigé vers les serveurs Web. Pour ce tutoriel, nous allons utiliser le port 80/TCP.

-

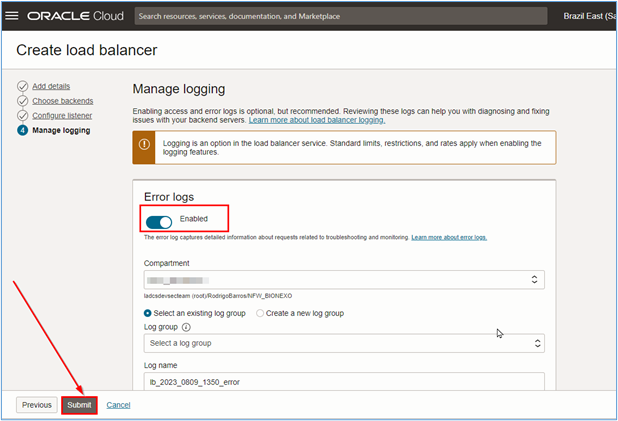

Activez les journaux de l'équilibreur de charge OCI et cliquez sur Soumettre pour lancer sa création.

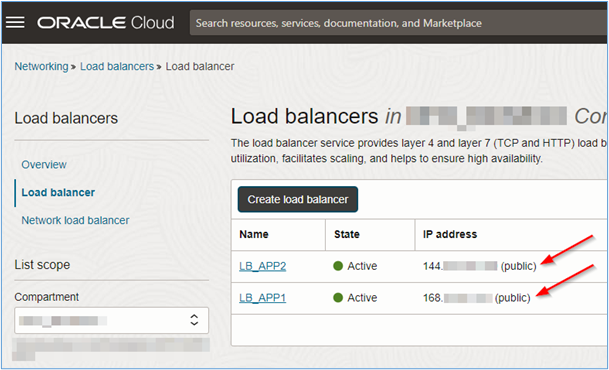

Remarque : vous devez créer différents équilibreurs de charge pour chaque site Web ou application. Dans ce tutoriel, nous créons deux équilibreurs de charge (un par site à tester).

Chaque équilibreur de charge OCI possède une adresse IP publique distincte. Ainsi, chaque site Web peut être consulté via une adresse distincte.

-

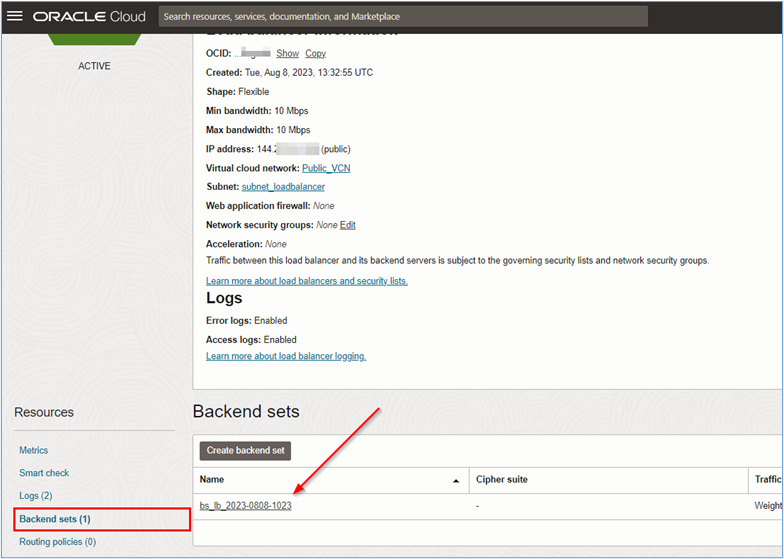

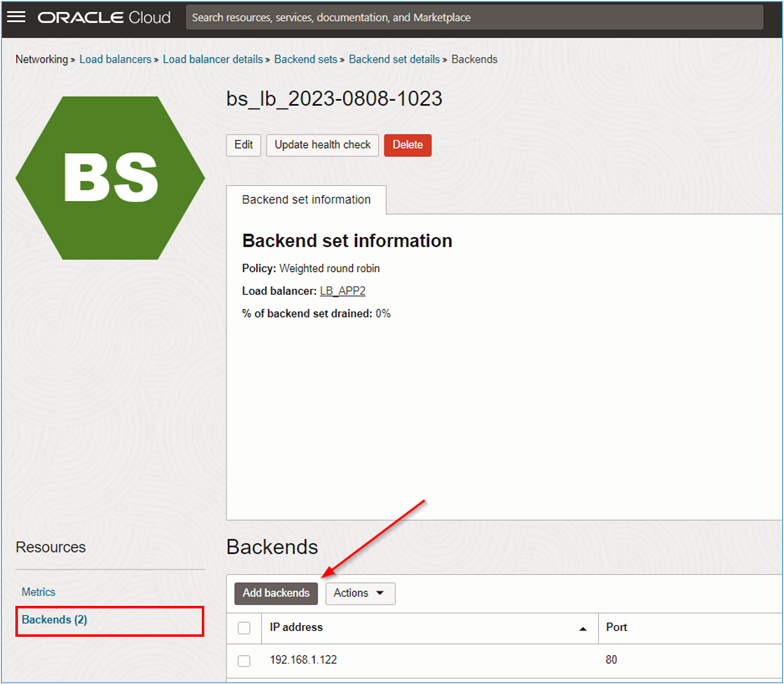

Une fois les équilibreurs de charge OCI créés, vous pouvez insérer manuellement les serveurs back-end dans chacune des instances d'équilibreur de charge. Cliquez sur le nom de l'équilibreur de charge à configurer et sur les ensembles de back-ends, comme indiqué sur l'image suivante.

-

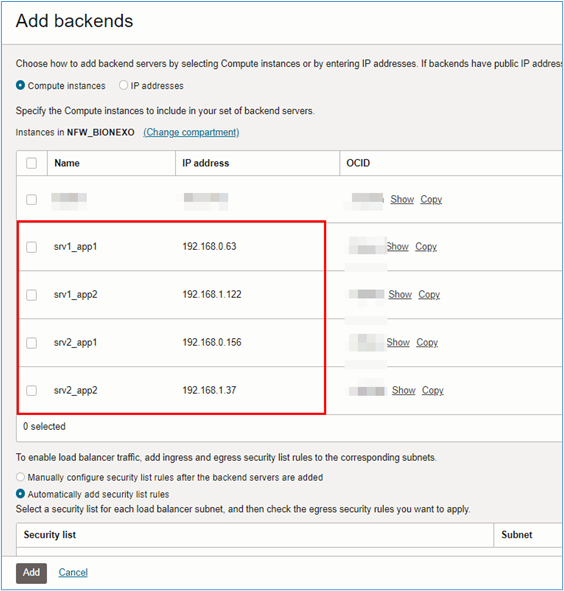

Lorsque vous visualisez l'ensemble de back-ends, cliquez sur son nom pour pouvoir insérer les back-ends. Sur la page Informations sur l'ensemble de back-ends, cliquez sur Back-ends et Ajouter des back-ends.

-

Sélectionnez les serveurs qui feront partie du back-end pour le site Web ou l'application que vous configurez. Pour terminer, cliquez sur Ajouter.

Remarque : à ce stade, l'équilibreur de charge OCI sera configuré, mais le back-end passera en mode critique car le routage intra-vcn et DRG n'ont pas encore été configurés.

Tâche 4 : créer le routage DRG et Intra-VCN

Configurez le routage de sorte que les sites Web soient accessibles via Internet et que le trafic d'accès puisse être analysé par le pare-feu réseau OCI.

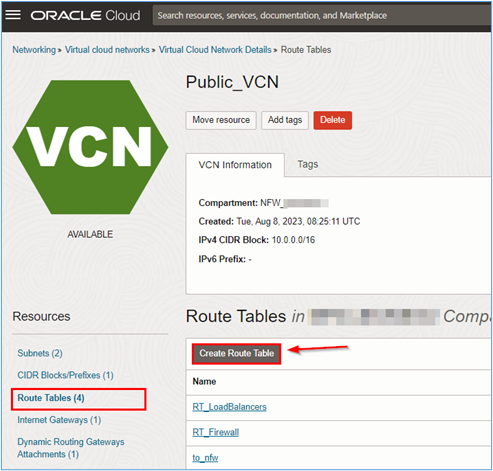

Tâche 4.1 : créer un routage dans le VCN public

-

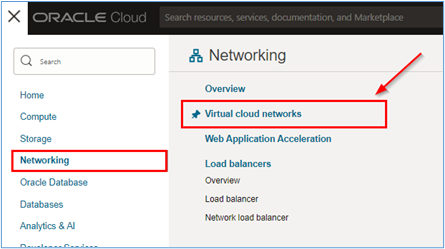

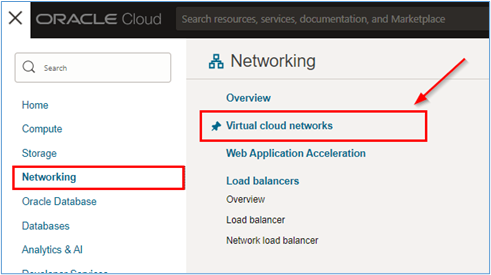

Pour accéder aux pages de configuration de routage VCN, accédez à la console OCI, cliquez sur Fonctions de réseau et Réseaux cloud virtuels.

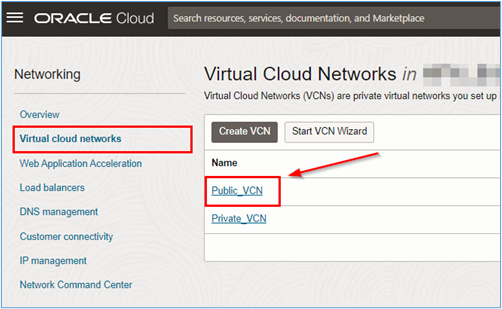

-

Cliquez sur Public_VCN.

-

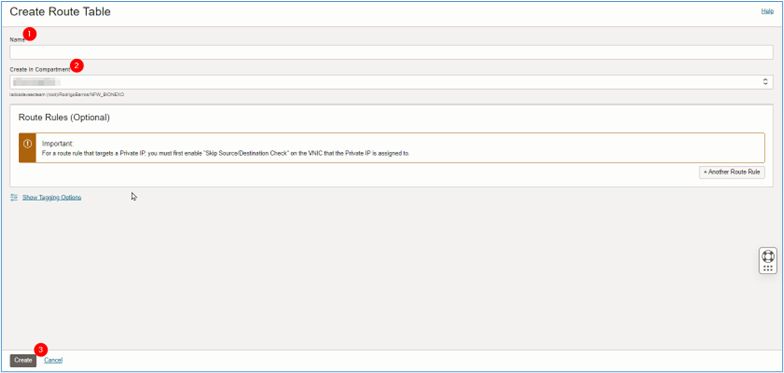

Cliquez sur le menu Tables de routage et sur Créer une table de routage pour commencer à créer les tables de routage.

-

Sur la page Créer une table de routage, entrez les informations requises et cliquez sur Créer.

- Nom : saisissez le nom de la table de routage.

- Créer dans le compartiment : sélectionnez le compartiment dans lequel la table de routage peut être créée.

Remarque : nous n'utiliserons pas la table de routage par défaut du VCN.

-

Répétez ce processus pour les tables de routage suivantes dans Public_VCN.

- RT_Firewall : table de routage à attacher au sous-réseau OCI Network Firewall pour la connectivité intra-vcn.

- RT_LoadBalancers : table de routage à ajouter au sous-réseau d'équilibreurs de charge pour la connectivité intra-vcn.

- RT_to_nfw : table de routage à attacher à la passerelle Internet du réseau Public_VCN.

- Créez les routages dans RT_Firewall pour Subnet_Firewall.

Après avoir créé les tables de routage, créez les routes suivantes dans chacune des tables.

La table RT_Firewall doit être utilisée par Subnet_Firewall. Remplacez la table de routage par défaut du sous-réseau par cette table personnalisée.

Tableau : RT_Firewall

CIDR Hop suivant 0.0.0.0/0 Passerelle Internet - IGW : passerelle Internet.

- Créez les routages dans RT_LoadBalancers pour Subnet_LoadBalancers.

La table RT_LoadBalancers doit être utilisée par Subnet_Loadbalancers. Remplacez la table de routage par défaut du sous-réseau par cette table personnalisée.

CIDR Hop suivant 0.0.0.0/0 <OCI_NETWORK_FIREWALL_IP> 192,168/24 Passerelle de routage dynamique 192,168/24 Passerelle de routage dynamique - DRG : passerelle de routage dynamique.

- 192.168.0.0/24 : réseau privé du sous-réseau du VCN Private_VCN où sont installés les serveurs de notre site Web n° 1.

- 192.168.0.0/24 : réseau privé du sous-réseau VCN Private_VCN où les serveurs de notre site Web sont installés n° 2.

- Création des routages dans RT_to_nfw pour la passerelle Internet

La table RT_to_nfw doit être attachée à la passerelle Internet VCN_Public.

CIDR Hop suivant 10/24 <OCI_NETWORK_FIREWALL_IP>

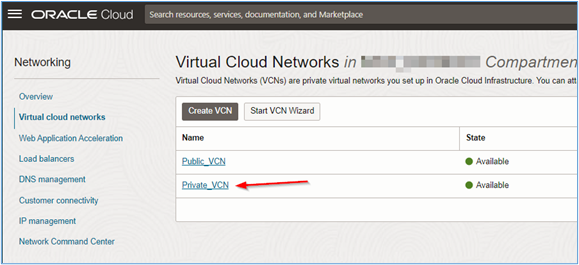

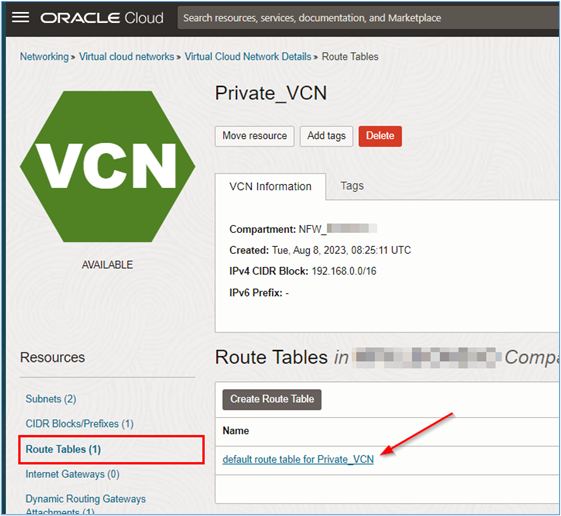

Tâche 4.2 : créer le routage dans le VCN privé

-

Pour accéder aux pages de configuration de routage VCN, accédez à la console OCI, cliquez sur Fonctions de réseau et Réseaux cloud virtuels.

-

Cliquez sur Private_VCN.

-

Cliquez sur le menu Tables de routage et sur la table de routage par défaut pour Private_VCN.

-

Pour Private_VPN, nous allons simplement créer un routage pointant le chemin du réseau

10.0/16vers le DRG.CIDR Hop suivant 10/16 Passerelle de routage dynamique Une fois les routes créées, tout doit fonctionner correctement. Le routage intra-vcn de VCN_Public transfère tout le trafic vers le pare-feu réseau OCI et, à son tour, la connectivité entre les réseaux cloud virtuels (VCN_Public et VCN_Private) sera gérée par le DRG.

-

Revenez à la configuration des équilibreurs de charge OCI et vérifiez si le back-end est OK. Si tel est le cas, ouvrez un navigateur et accédez à l'adresse IP de l'un des équilibreurs de charge.

Tâche 5 : accéder à la page Web

Une fois que le routage de l'environnement a été configuré correctement et que les instances d'équilibreur de charge OCI peuvent atteindre les serveurs hébergeant le site de test sur le back-end (au sein du réseau privé), vous pouvez accéder aux adresses des équilibreurs de charge et, en fin de compte, aux pages Web de test.

Capturez les adresses IP valides des équilibreurs de charge et placez-les dans le navigateur. Si tout est correctement configuré, vous devriez voir la page suivante.

Liens connexes

Remerciements

- Auteur - Rodrigo Pace de Barros (ingénieur solutions de sécurité Oracle LAD A-Team Cloud)

Ressources de formation supplémentaires

Parcourez d'autres ateliers sur docs.oracle.com/learn ou accédez à davantage de contenus de formation gratuits sur le canal Oracle Learning YouTube. De plus, rendez-vous sur education.oracle.com/learning-explorer pour devenir un explorateur Oracle Learning.

Pour obtenir de la documentation sur le produit, visitez Oracle Help Center.

Protect Websites and Applications with Oracle Cloud Infrastructure Network Firewall

F86936-02

February 2024

Copyright © 2024, Oracle and/or its affiliates.