Remarque :

- Ce tutoriel nécessite un accès à Oracle Cloud. Pour vous inscrire à un compte gratuit, reportez-vous à Introduction au niveau gratuit d'Oracle Cloud Infrastructure.

- Il utilise des exemples de valeur pour les informations d'identification Oracle Cloud Infrastructure, la location et les compartiments. A la fin de votre atelier, remplacez ces valeurs par celles propres à votre environnement cloud.

Activer l'authentification SAML 2.0 pour Horizon VMware avec une passerelle d'accès unifié et des domaines d'identité OCI IAM

Introduction

VMware Horizon contribue à la livraison efficace et sécurisée des ordinateurs de bureau et applications virtuels, de l'environnement sur site vers le cloud. Ce tutoriel explique en détail la configuration des domaines d'identité Oracle Cloud Infrastructure (OCI) Identity and Access Management (IAM) en tant que fournisseur d'identités SAML (IdP) avec VMware Unified Access GatewayTM pour accéder aux applications et aux bureaux virtuels VMware Horizon.

Ce tutoriel utilise les domaines d'identité OCI IAM en tant que IdP. Les étapes sont séquentielles et s'appuient les unes sur les autres. Veillez donc à terminer chaque étape avant de passer à l'étape suivante.

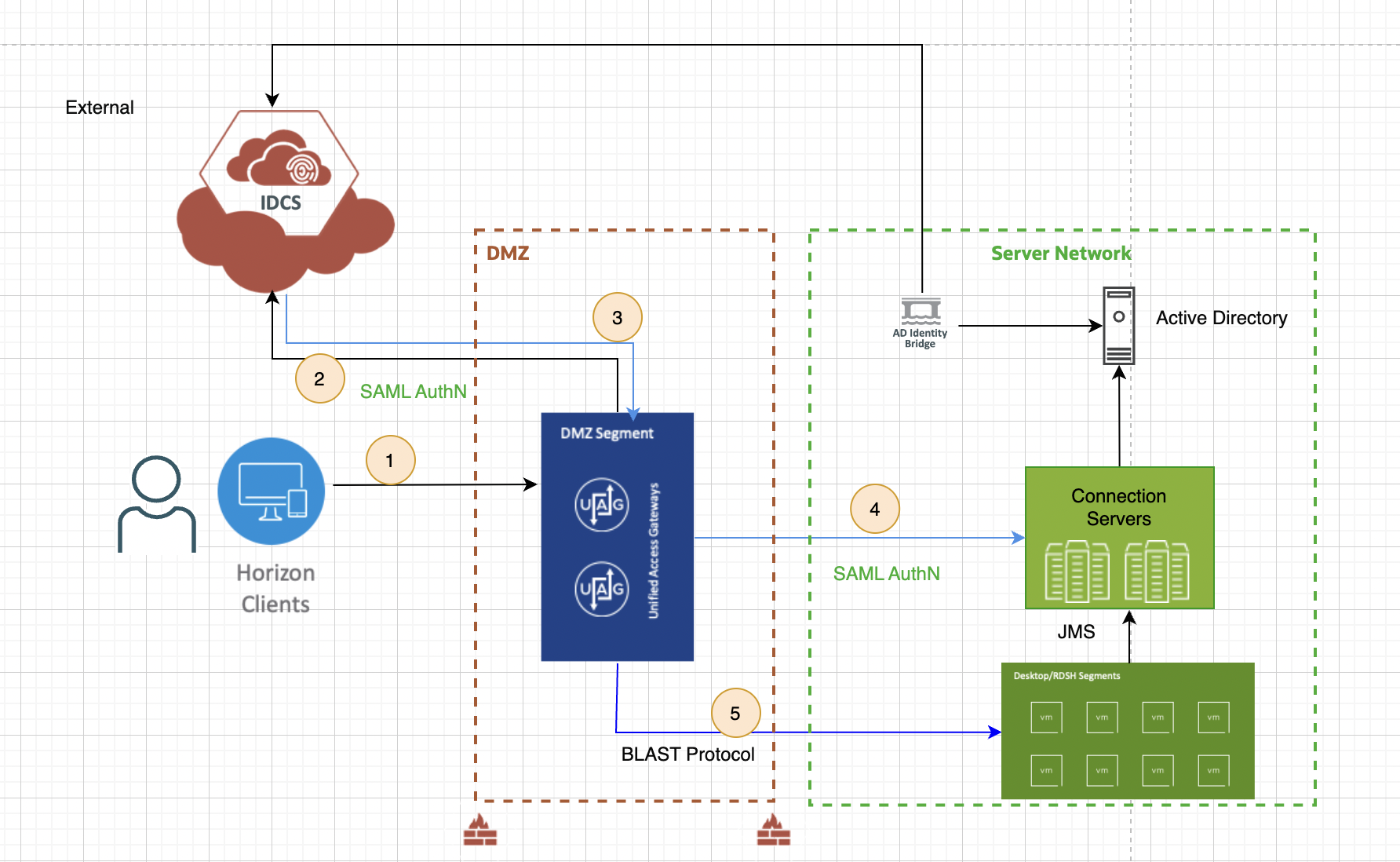

Architecture

Dans le cadre de la fonctionnalité SAML 2.0, nous pouvons lancer des bureaux et des applications VMware Horizon à l'aide du client VMware Horizon et du client Web.

Public

Ce tutoriel est destiné aux professionnels de l'informatique et aux administrateurs d'Horizon VMware. On suppose une bonne connaissance du réseau et du stockage dans un environnement virtuel, y compris les solutions Active Directory et Identity. Vous devez connaître Oracle Cloud VMware Solution.

Prérequis

- Déployez un serveur de connexion Horizon 7.11 (ou version ultérieure) VMware et configurez-l'avec au moins une application et un pool de bureaux.

- Vrai SSO configuré pour l'horizon VMware.

- Déployez la passerelle d'accès unifié (UAG) 22.12 et configurez le service en périphérie Horizon VMware.

- Installez le client VMware Horizon sur une machine client Windows 10 ou MacOS.

- Obtenez l'accès à un environnement de domaine d'identité OCI IAM en tant qu'administrateur de domaine.

Tâche 1 : configuration du pont Microsoft Active Directory (AD) pour la synchronisation AD et l'authentification déléguée

Le pont Microsoft AD pour les domaines d'identité OCI IAM peut être facilement configuré pour synchroniser la structure de répertoires de sorte que tous les enregistrements d'utilisateur ou de groupe nouveaux, mis à jour ou supprimés soient transférés vers OCI IAM. Une fois les profils utilisateur synchronisés, les utilisateurs peuvent utiliser leur mot de passe AD pour se connecter à IAM afin d'accéder aux ressources et aux applications protégées par OCI IAM. Avec l'authentification déléguée, les administrateurs de domaine d'identité et les administrateurs de sécurité n'ont pas besoin de synchroniser les mots de passe utilisateur entre AD et OCI IAM.

Pour plus d'informations, reportez-vous à Configuration d'un pont Microsoft Active Directory (AD).

Tâche 2 : configuration de l'intégration SAML pour VMware Unified Access Gateway dans les domaines d'identité OCI IAM

Les métadonnées du fournisseur d'identités sont requises pour activer l'intégration entre OCI IAM et UAG, ce qui permet le flux de communication entre le fournisseur de services (SP) et IdP pendant le processus d'authentification. Dans cette section, nous configurons l'application SAML 2.0 dans OCI IAM (IdP) pour obtenir les métadonnées IdP à utiliser dans la passerelle d'accès unifié (SP) et activer l'accès avec connexion unique (SSO).

-

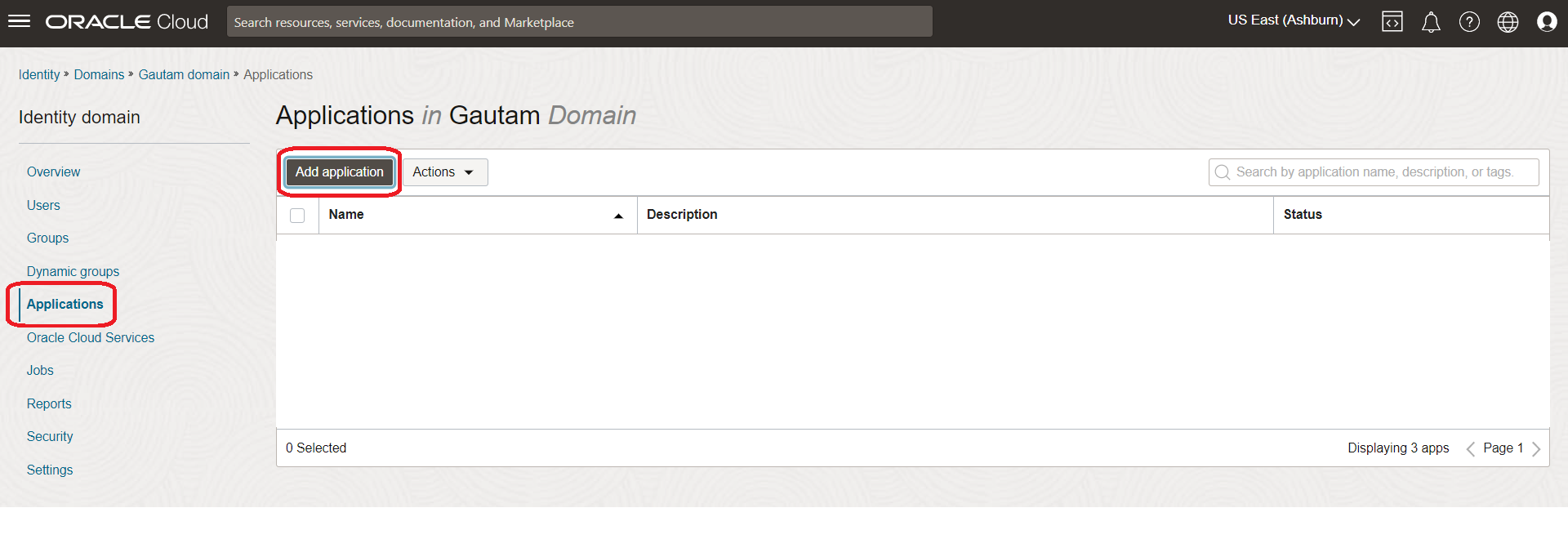

Connectez-vous à Oracle Cloud, cliquez sur Applications, puis sur Ajouter une application.

-

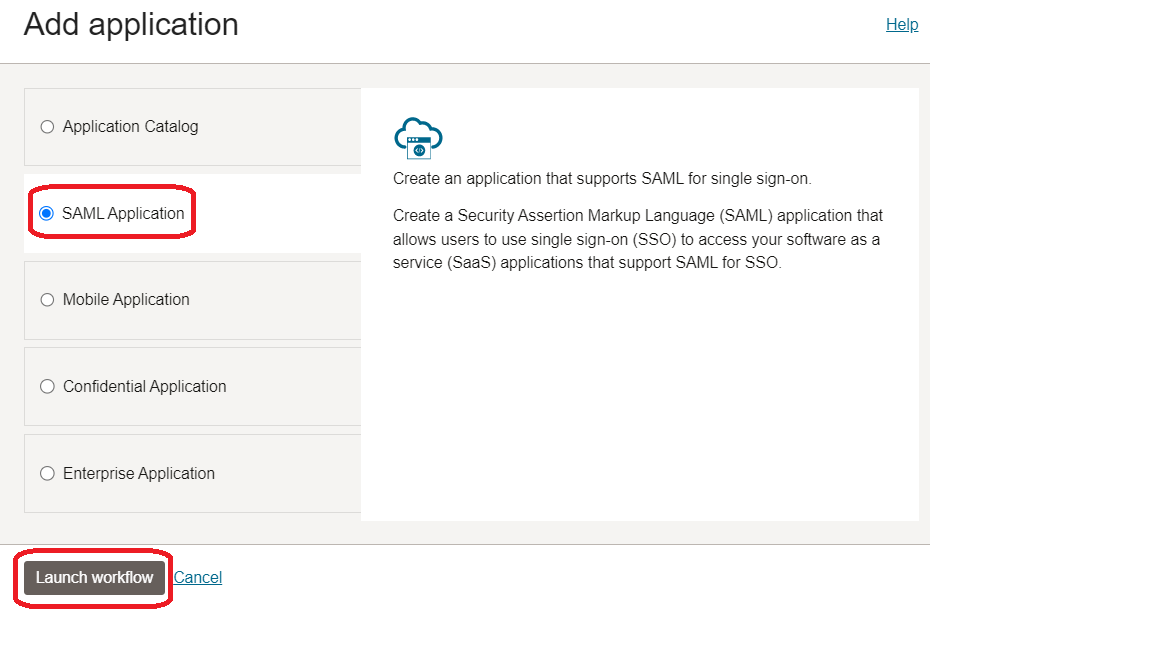

Sélectionnez Application SAML, puis cliquez sur Lancer le workflow.

-

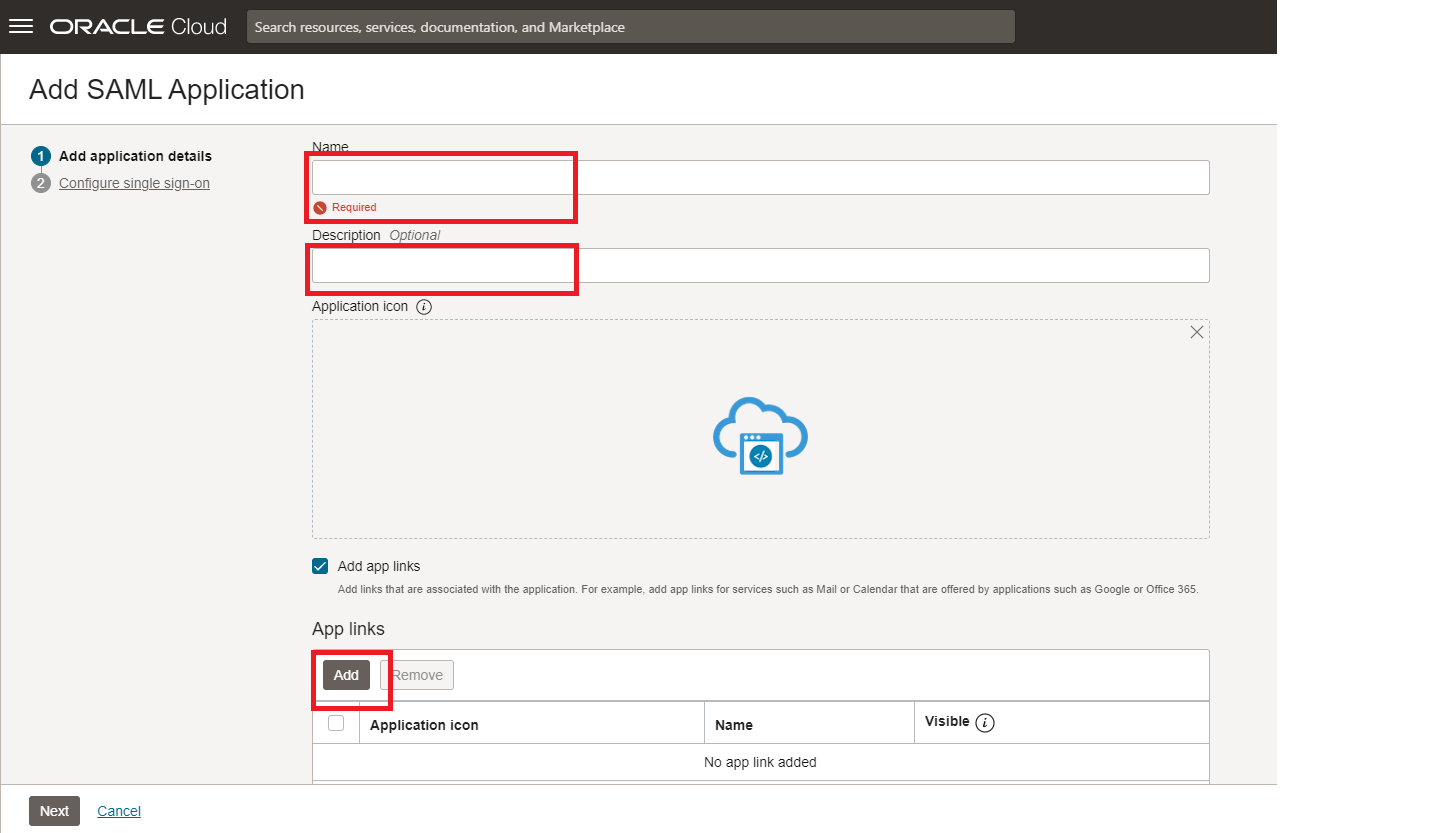

Configurez les détails de la nouvelle application.

-

Entrez

VMware Horizoncomme nom d'application. -

(Facultatif) Définissez l'application dans la section Description.

-

(Facultatif) Fournissez un logo d'application si vous le souhaitez dans la section Liens d'application.

-

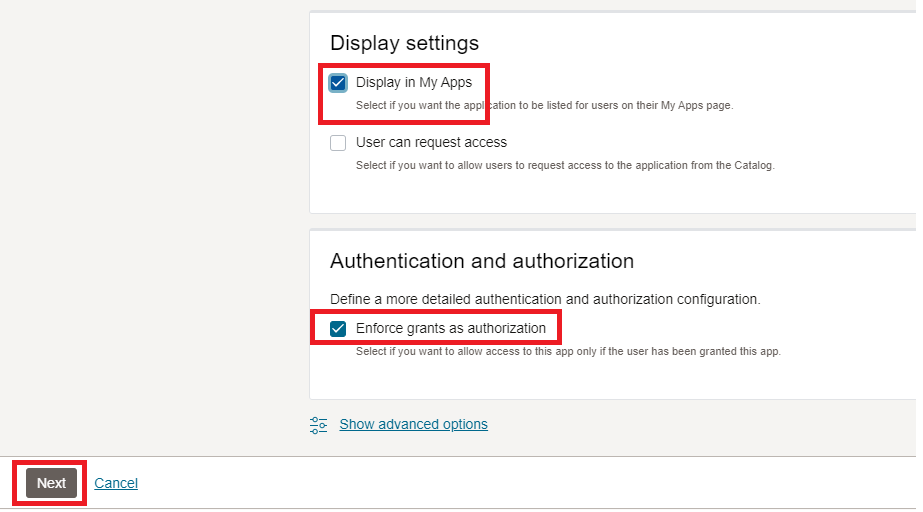

Cochez la case Imposer les autorisations en tant qu'autorisation si vous souhaitez autoriser l'accès à l'application uniquement si l'utilisateur dispose d'une autorisation.

-

Cliquez sur Suivant.

-

-

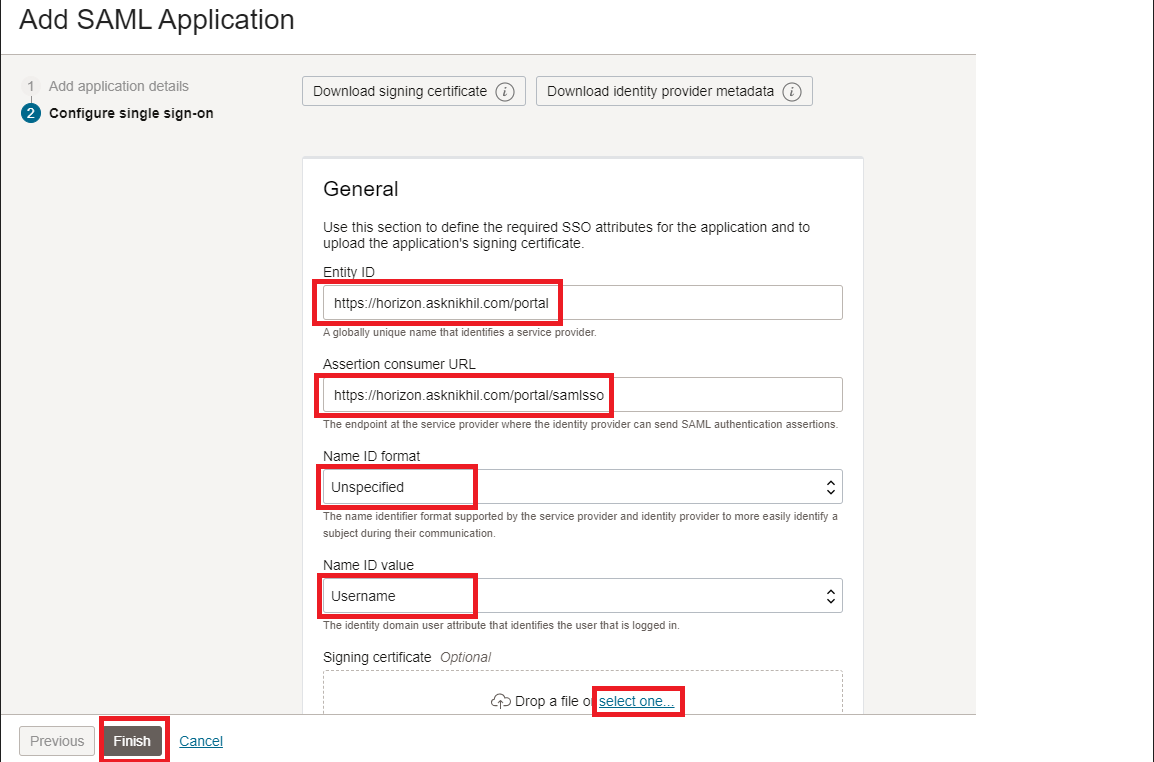

Configurer les paramètres d'accès avec connexion unique : remplacez

<UAG-FQDN>des paramètres suivants par le nom de domaine qualifié complet respectif de votre environnement. Cet exemple utiliseVMware Horizon.asknikhil.com.

-

Entrez

https://<UAG-FQDN>/portalpour ID d'entité. -

Entrez

https://<UAG-FQDN>/portal/samlssopour URL du consommateur d'assertion. -

Format d'ID de nom non spécifié. Nom d'utilisateur.

-

Téléchargez le certificat de signature téléchargé à partir de la console UAG.

-

Conservez les valeurs par défaut dans les autres zones de texte avant de faire défiler la page vers le bas, puis cliquez sur Terminer.

-

-

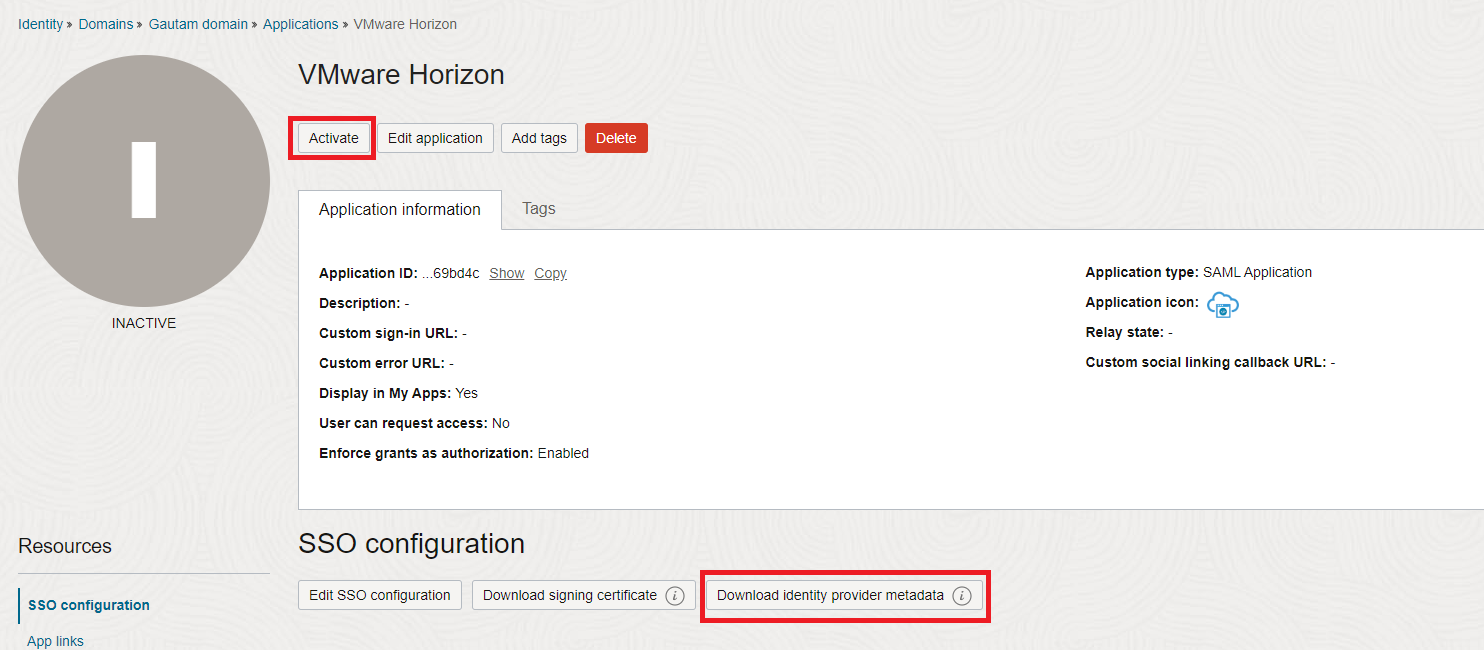

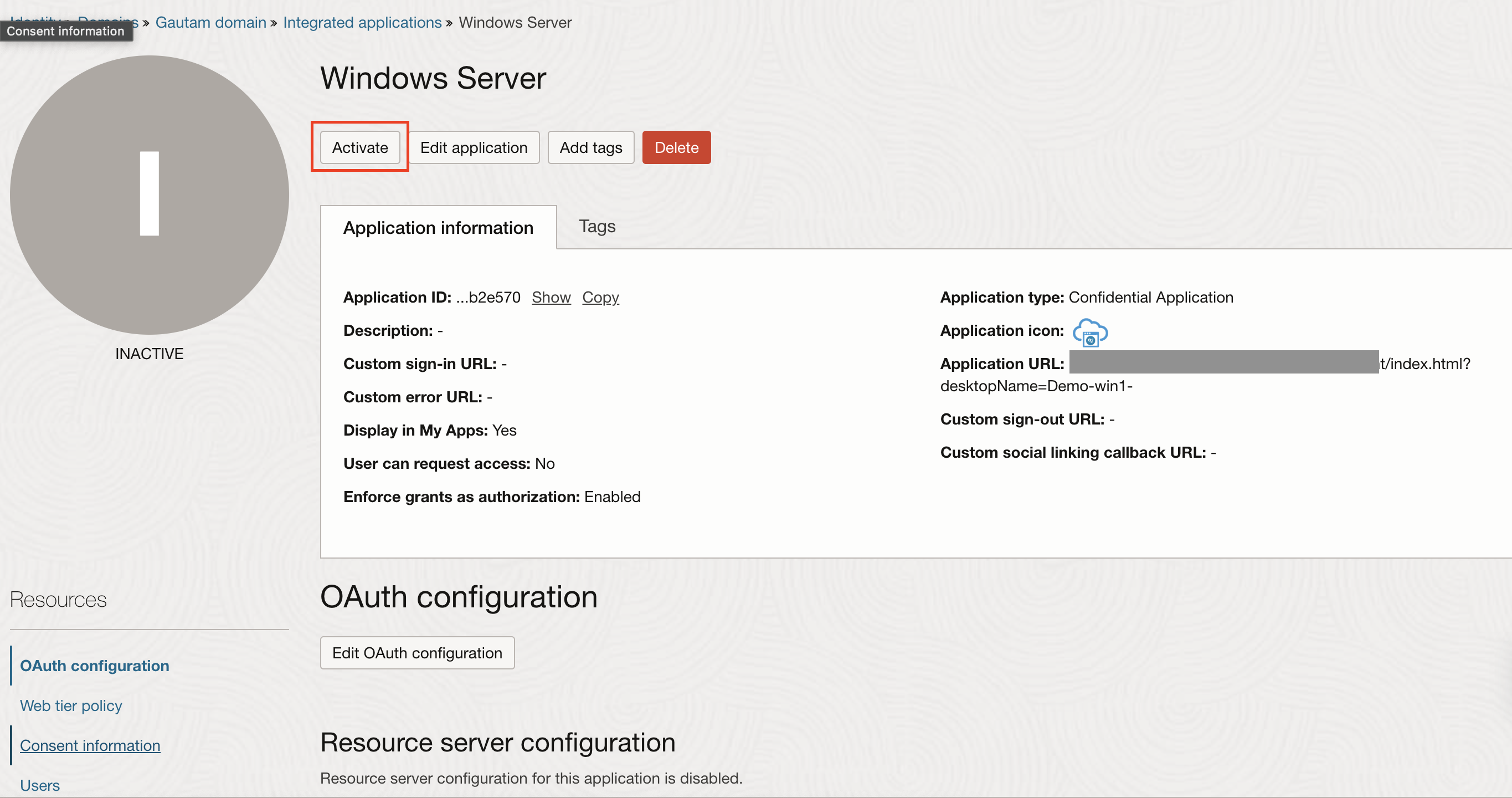

Activez l'application et téléchargez les métadonnées du fournisseur d'identités.

Remarque : après avoir configuré les paramètres SSO et cliqué sur Terminer, vous êtes redirigé vers la page de détails de l'application sur laquelle vous pouvez activer l'application, puis télécharger les métadonnées du fournisseur d'identités. Ces métadonnées seront téléchargées vers la passerelle d'accès unifié et vers le serveur de connexion Horizon VMware dans les étapes ultérieures.

-

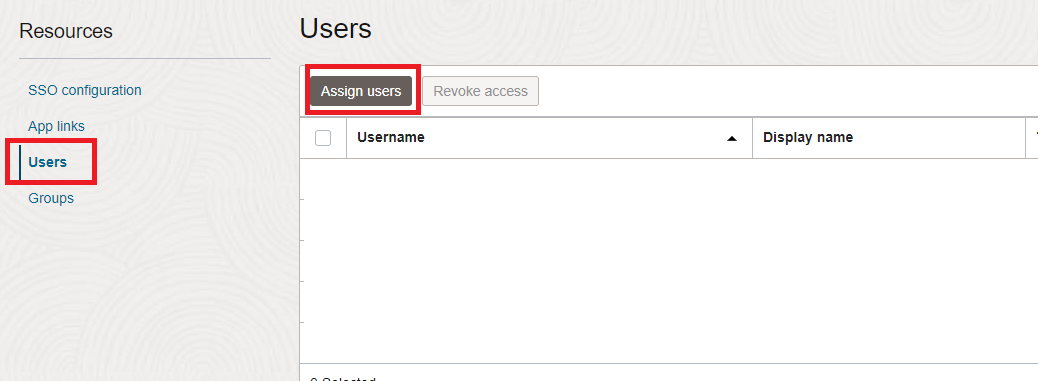

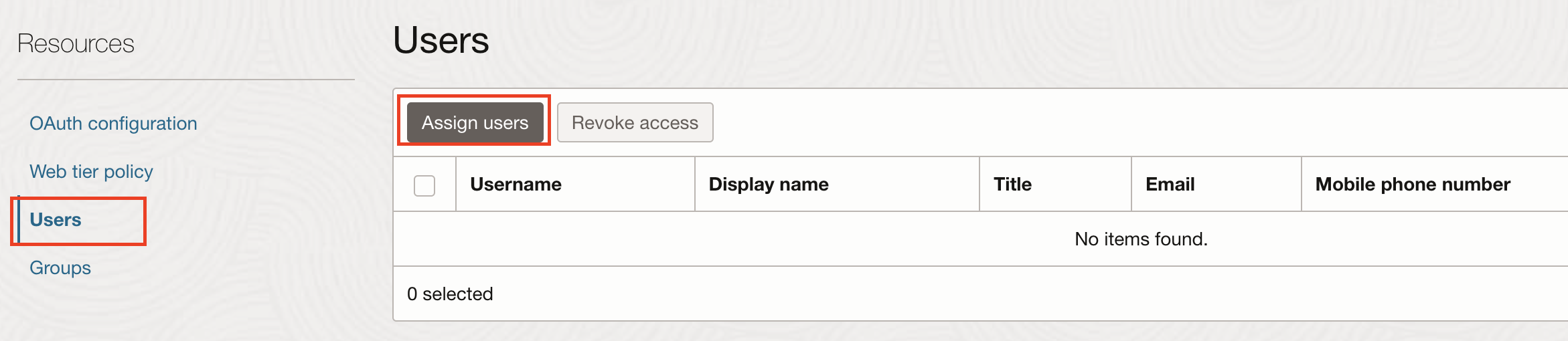

Affecter des utilisateurs ou des groupes à l'application : affectez les utilisateurs/groupes selon les besoins.

Tâche 3 : configuration de l'intégration SAML pour VMware Unified Access Gateway dans les domaines d'identité OCI IAM

Sur la passerelle d'accès unifié, vous devez mettre en oeuvre l'authentification SAML et télécharger les métadonnées OCI IAM afin d'activer l'authentification SAML 2.0 tierce lors du lancement d'applications et de bureaux distants. Dans cette section, nous allons télécharger les métadonnées IdP et configurer le service en périphérie Horizon VMware pour l'authentification SAML à l'aide de la console d'administration de la passerelle d'accès unifié.

Télécharger les métadonnées de domaine d'identité OCI IAM vers la passerelle d'accès unifié

Ici, nous téléchargeons les métadonnées IDP sur UAG pour activer la confiance entre les deux.

-

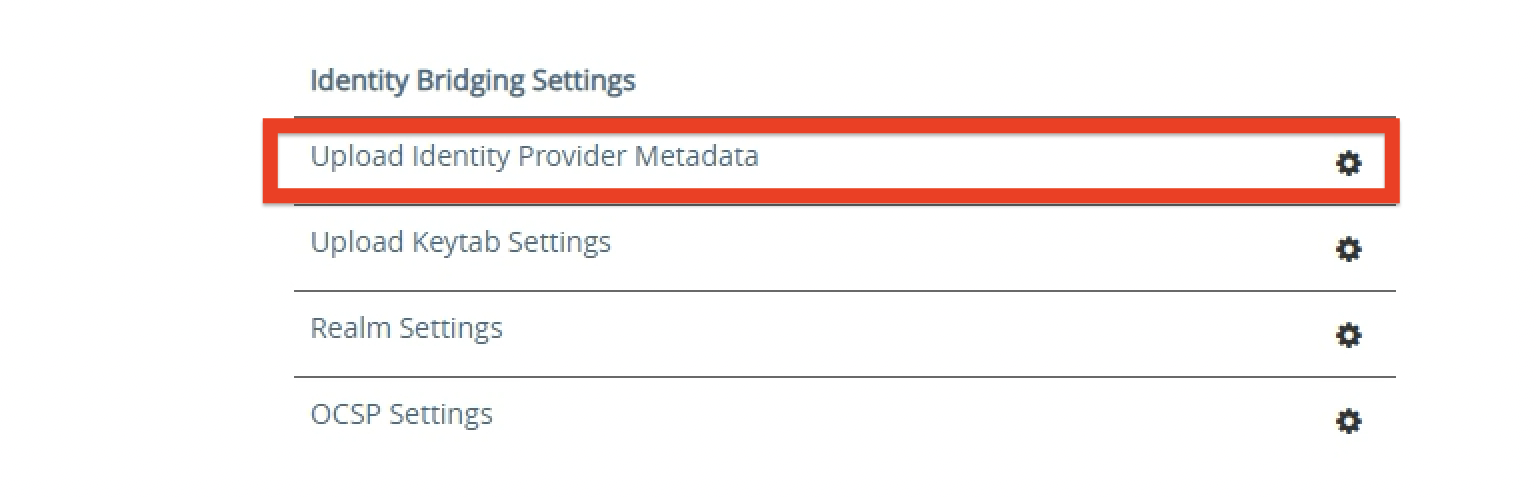

Sous

Advanced Settingssur la passerelle d'accès unifié. Cliquez sur l'engrenage en regard deUpload Identity Provider Metadata.

-

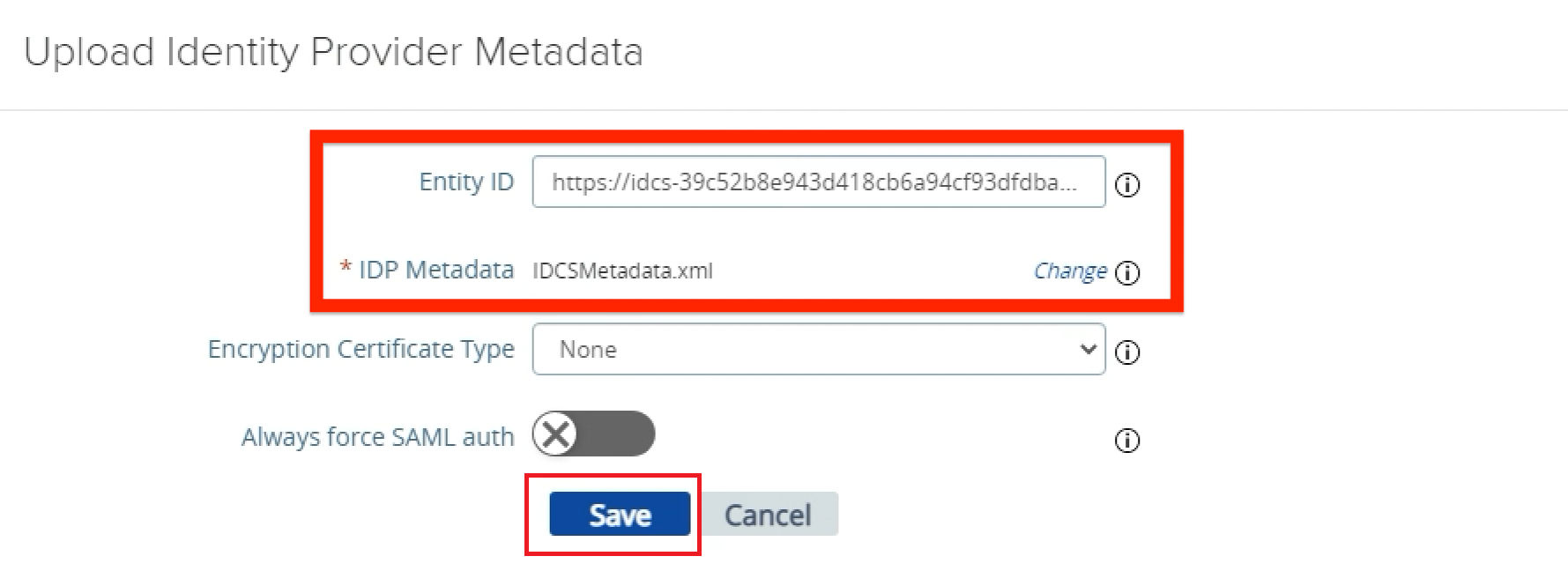

Télécharger les métadonnées IDP : conservez

Entity IDvide car cette valeur sera définie en fonction du fichier XML de métadonnées.

-

Cliquez sur Sélectionner pour les métadonnées de fournisseur d'identités et sélectionnez le fichier de métadonnées XML précédemment téléchargé à partir d'OCI IAM.

-

Cliquez sur Enregistrer.

-

Configurer le service en périphérie Horizon VMware dans UAG pour l'authentification SAML

Ici, nous configurons SAML en tant que méthode d'authentification pour le service Horizon VMware sur la passerelle d'accès unifié.

-

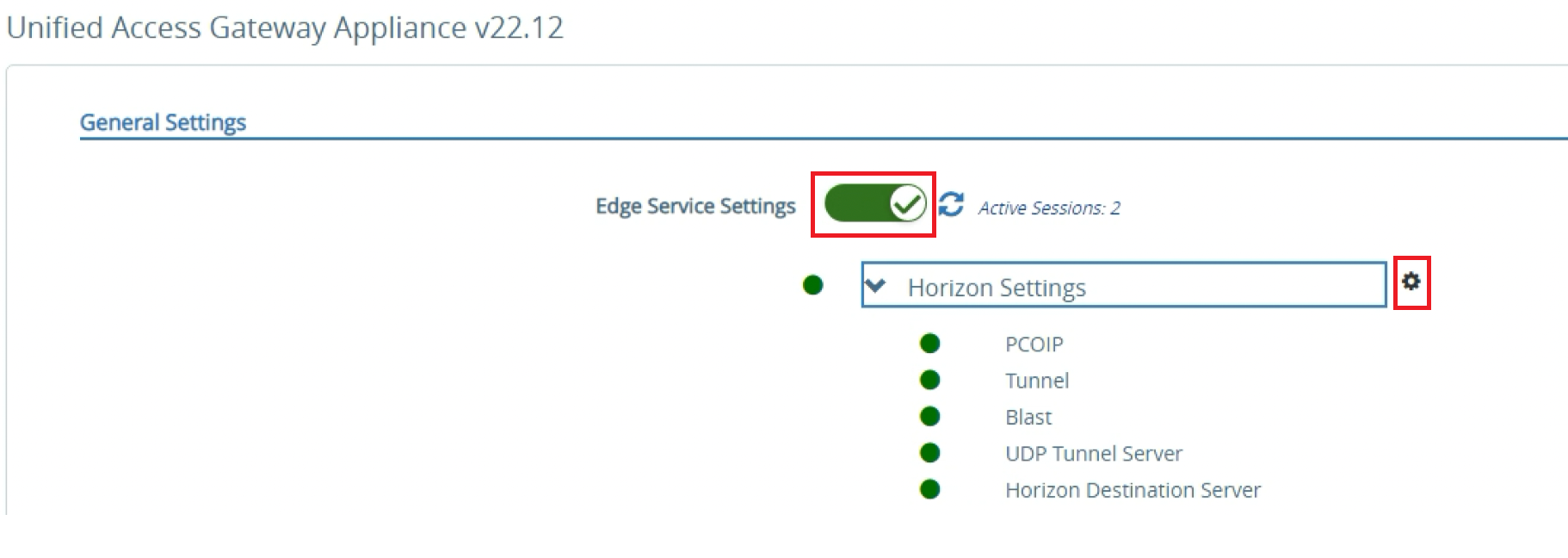

Cliquez sur Afficher le bouton à bascule en regard des paramètres de service en périphérie.

-

Cliquez sur l'icône d'engrenage en regard de VMware Horizon Settings.

Remarque : tous les éléments doivent être GREEN, ce qui signifie que l'appliance peut communiquer avec le serveur de connexion Horizon VMware via les différents protocoles configurés. Les éléments qui ne sont pas entièrement fonctionnels sont présentés dans RED.

-

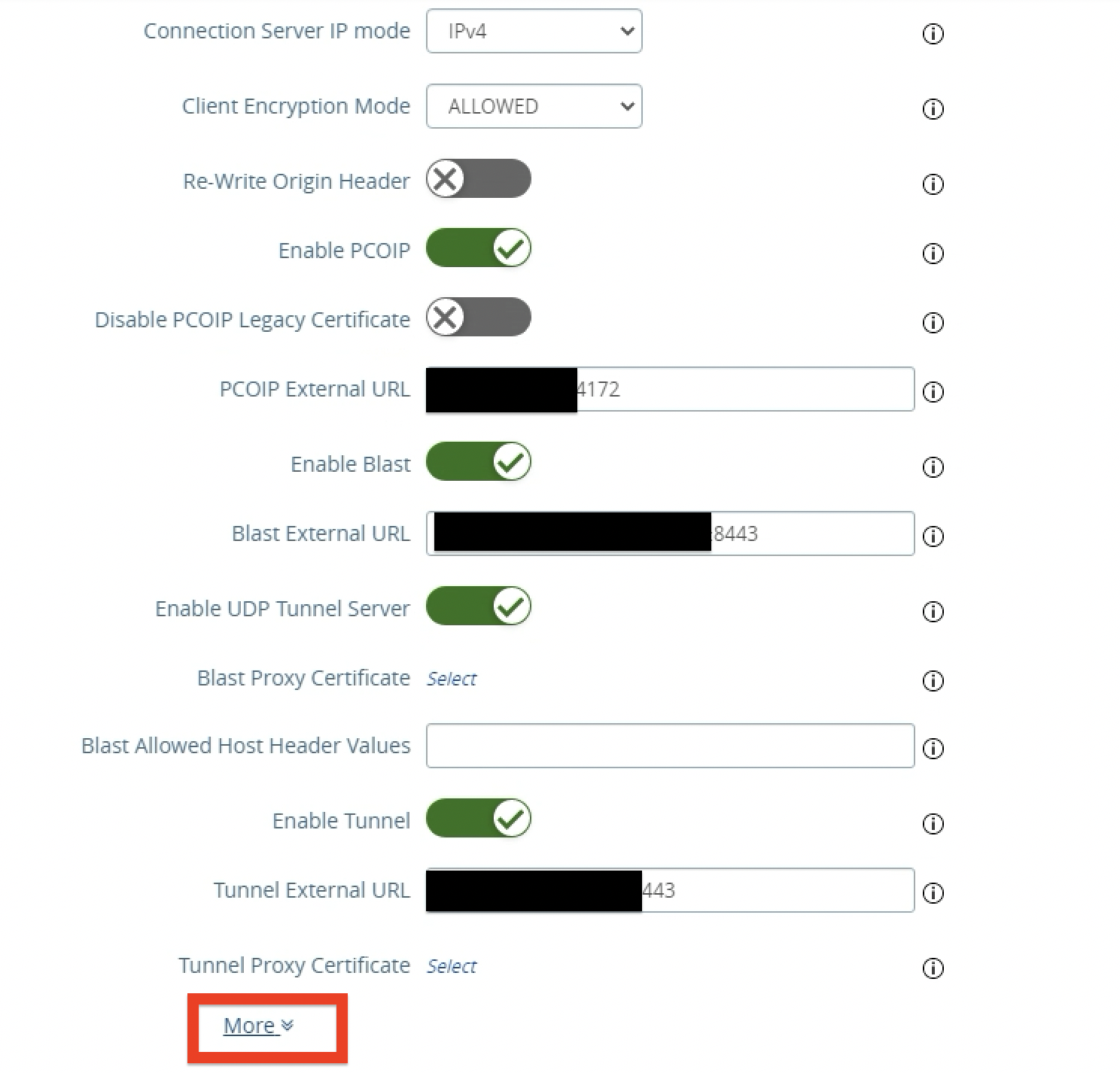

Accéder à la configuration des méthodes d'authentification : cliquez sur Plus en bas des paramètres d'horizon VMware.

-

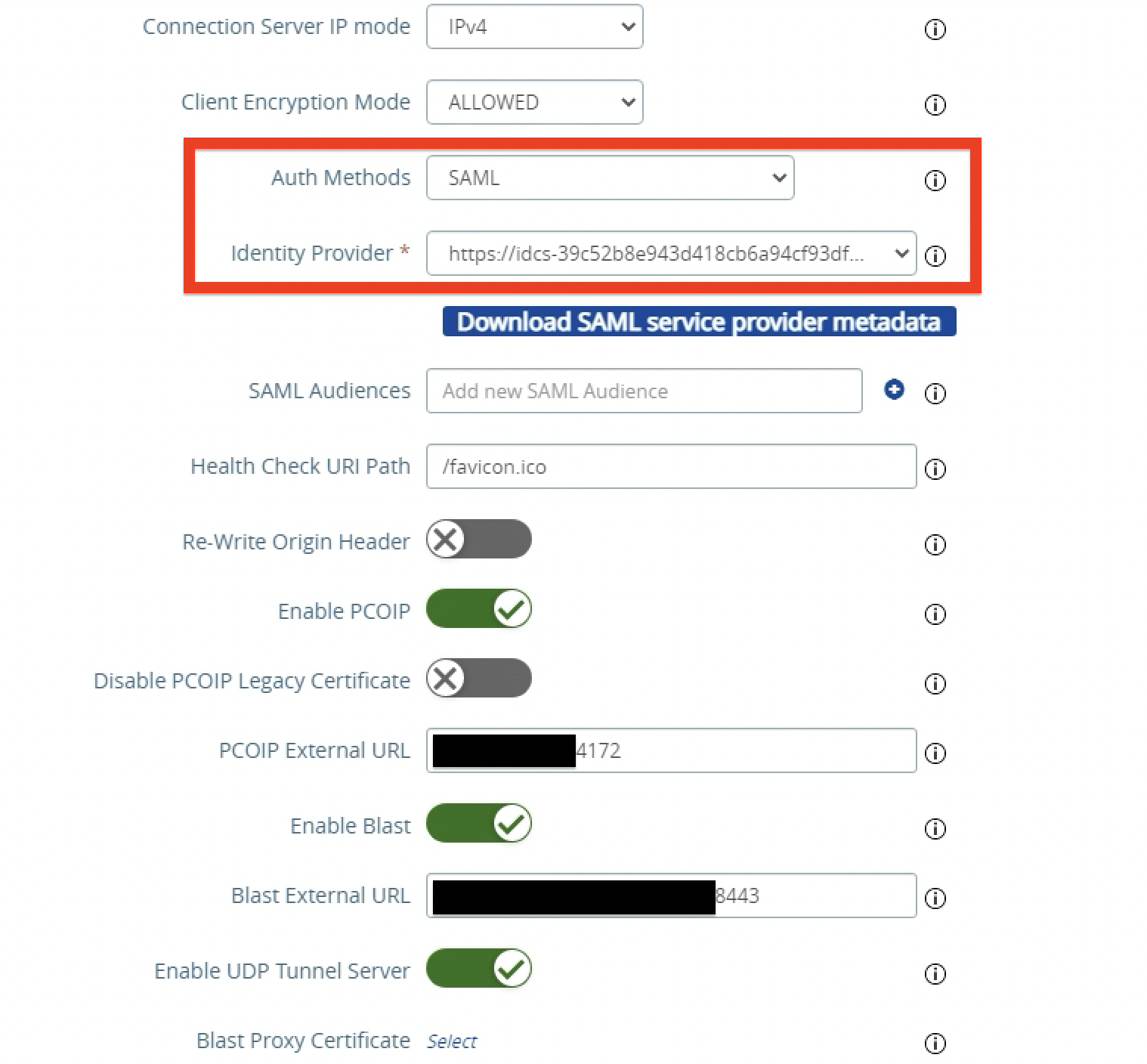

Configurer SAML en tant que méthode d'authentification.

-

Sélectionnez SAML.

-

Sélectionnez

https://idcs-#####pour le fournisseur d'identités.https://idcs-#####est le nom de l'ID d'entité indiqué dans les métadonnées de domaine d'identité OCI IAM. -

Faites glisser vers le bas et cliquez sur Save.

-

Remarque : lorsque les méthodes d'authentification sont définies sur SAML, l'assertion SAML est validée par la passerelle d'accès unifié et transmise au back-end pour l'accès avec connexion unique de l'utilisateur en tirant parti de la connexion SSO vraie aux applications et bureaux distants. Lorsque les méthodes d'authentification sont définies sur SAML + PTP, l'assertion SAML est validée par la passerelle d'accès unifié et le serveur de connexion authentifie l'utilisateur par rapport à Active Directory lors du lancement d'applications et de bureaux distants. Dans les deux méthodes AuthN, l'utilisateur sera redirigé vers OCI IAM pour l'authentification SAML, et les flux initiés par le fournisseur de services (SP) et IdP sont pris en charge.

Tâche 4 : configuration de l'intégration d'Horizon VMware avec le domaine d'identité OCI IAM pour SAML et True SSO

Pour offrir une expérience SSO de bout en bout à l'utilisateur final, nous devons configurer True SSO dans notre environnement VMware Horizon. Lorsque l'accès avec connexion unique (SSO) véritable est activé, les utilisateurs n'ont pas besoin d'entrer les informations d'identification Active Directory pour utiliser un bureau ou des applications distants.

Lorsque la passerelle d'accès unifié est configurée pour utiliser l'option IdP tierce et que l'option SSO réel est activée sur l'horizon VMware, nous devons créer un authentificateur SAML dans l'administration de l'horizon VMwareconsole pour fournir la même expérience d'accès avec connexion unique de bout en bout, sinon l'utilisateur final devra saisir ses informations d'identification AD pour se connecter au bureau ou à l'application. Un authentificateur SAML contient la confiance IdP et l'échange de métadonnées entre VMware Horizon et le périphérique auquel les clients se connectent.

Dans cette section, nous créons un authentificateur SAML pour le domaine d'identité OCI IAM sur la console d'administration VMware Horizon et activons True SSO pour l'authentificateur SAML OCI IAM créé.

Remarque : nous associons un authentificateur SAML à une instance de serveur de connexion. Si le déploiement inclut plusieurs instances de serveur de connexion, vous devez configurer l'authentificateur SAML avec chaque instance.

Configurer l'authentificateur SAML pour une authentification unique vraie

Ici, nous configurons le domaine d'identité OCI IAM en tant qu'authentificateur SAML pour VMware Horizon.

-

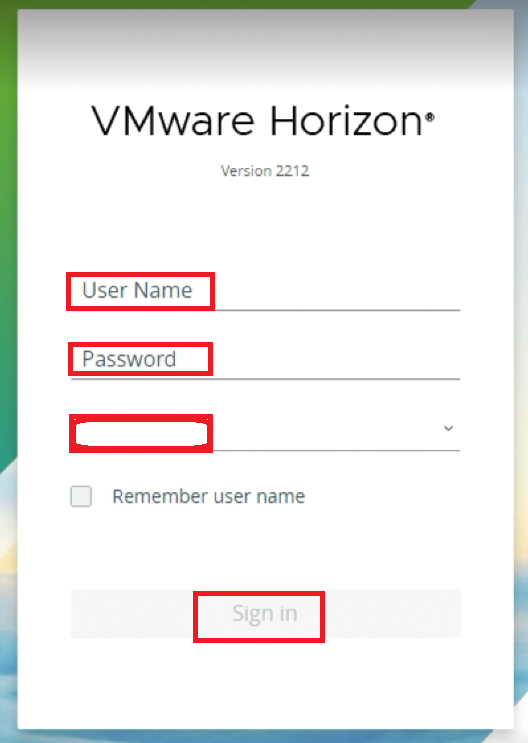

Pour accéder à la console d'administration d'horizon VMware, accédez à

https://server/admindans votre navigateur Web, où server est le nom d'hôte de l'instance de serveur de connexion.

-

Entrez le nom utilisateur.

-

Entrez le mot de passe.

-

Entrez le domaine.

-

Cliquez sur Connexion.

-

-

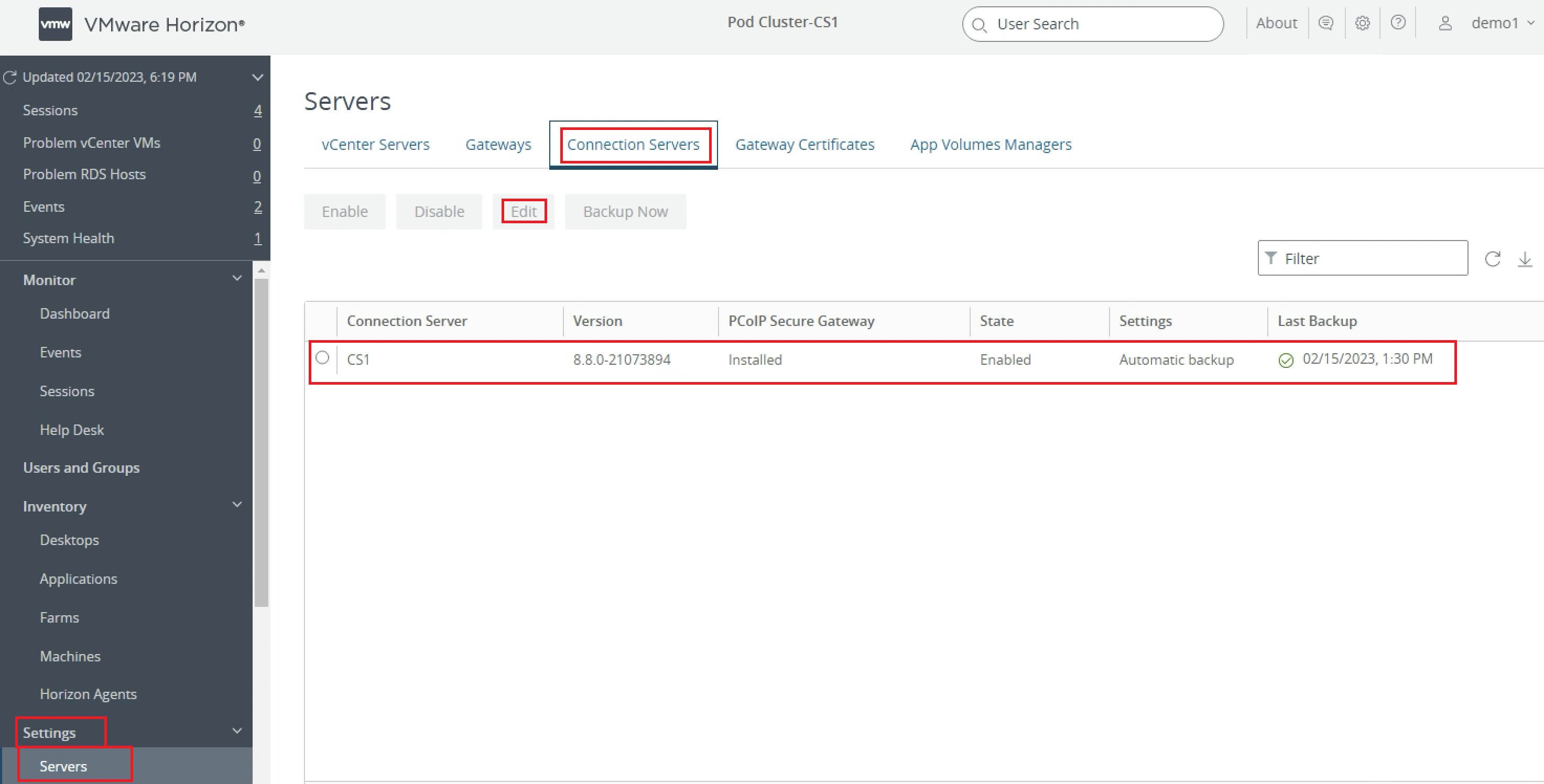

Configurer les paramètres du serveur de connexion.

-

Cliquez sur Paramètres.

-

Cliquez sur Serveurs.

-

Sélectionnez Serveurs de connexion, puis le serveur de connexion à utiliser comme serveur frontal pour la passerelle d'accès unifié.

-

Cliquez sur Modifier.

-

-

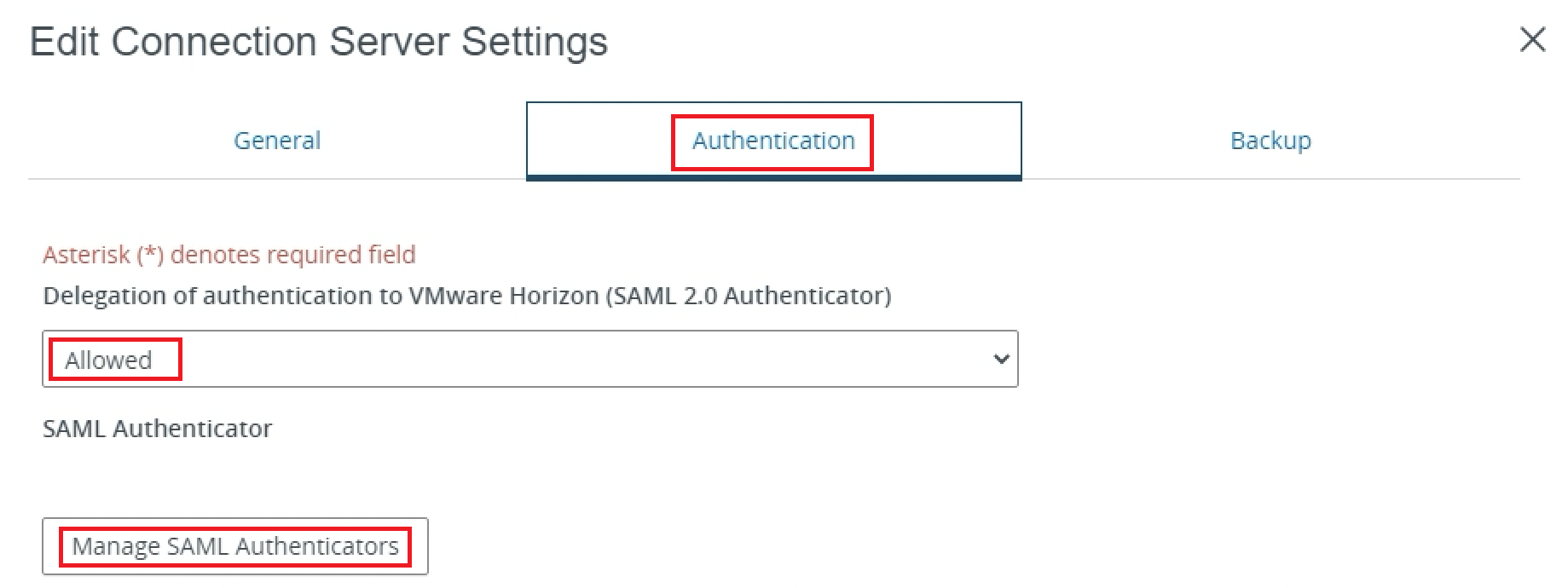

Configurer les paramètres d'authentification SAML.

-

Sélectionnez l'onglet Authentification.

-

Sélectionnez Autorisé pour Délégation de l'authentification à VMware Horizon (authentificateur SAML 2.0).

-

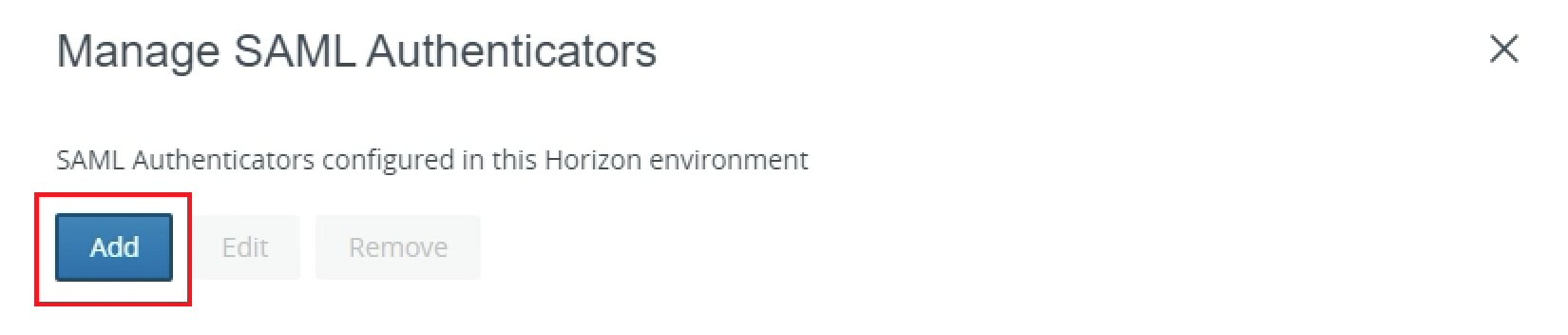

Cliquez sur Gérer les authentificateurs SAML.

-

-

Cliquez sur Ajouter.

-

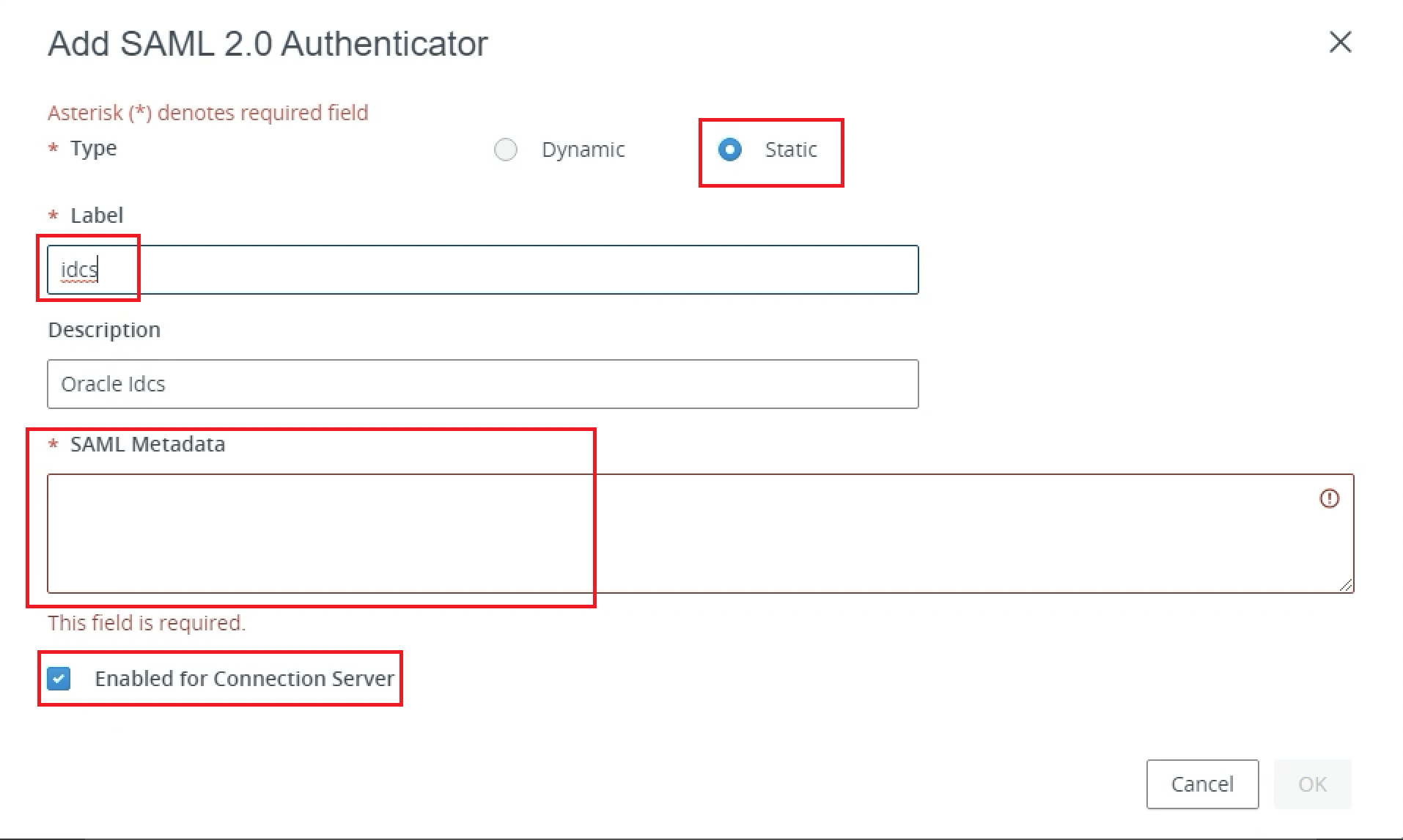

Configuration de l'authentificateur SAML pour le domaine d'identité OCI IAM.

-

Sélectionnez Statique comme type.

-

Entrez

idcscomme libellé. -

Collez le contenu du fichier XML de métadonnées de domaine d'identité OCI IAM que nous avons précédemment téléchargé à partir d'OCI IAM dans la zone de texte Métadonnées SAML.

-

Assurez-vous que l'option Activé pour le serveur de connexion est sélectionnée.

-

Cliquez ensuite sur OK.

-

-

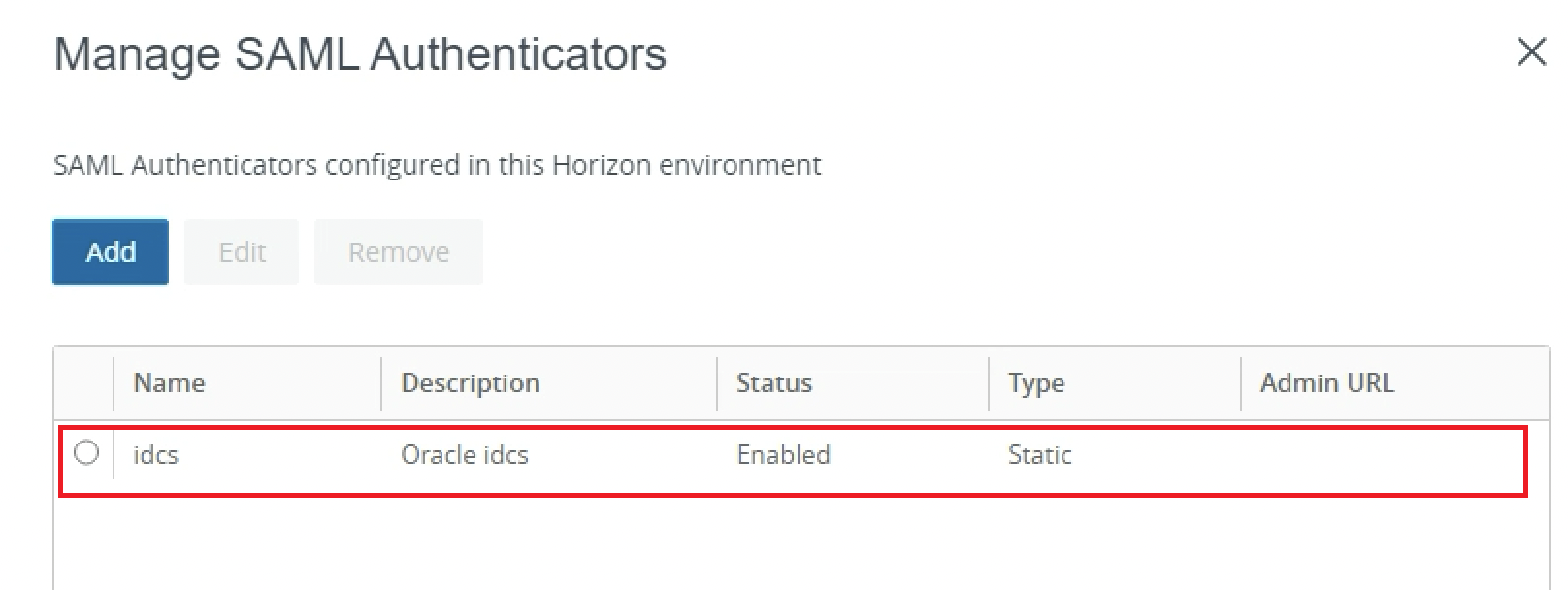

Vérifiez que l'authentificateur SAML est activé.

-

Vérifiez qu'OCI IAM est maintenant configuré en tant qu'authentificateur SAML pour VMware Horizon.

-

Cliquez ensuite sur OK.

Remarque : nous pouvons configurer plusieurs authentificateurs SAML sur un serveur de connexion et tous les authentificateurs peuvent être actifs simultanément. Toutefois, l'ID d'entité de chaque authentificateur SAML configuré sur le serveur de connexion doit être différent.

-

-

Activer la véritable connexion unique (SSO) pour l'authentificateur SAML tiers

-

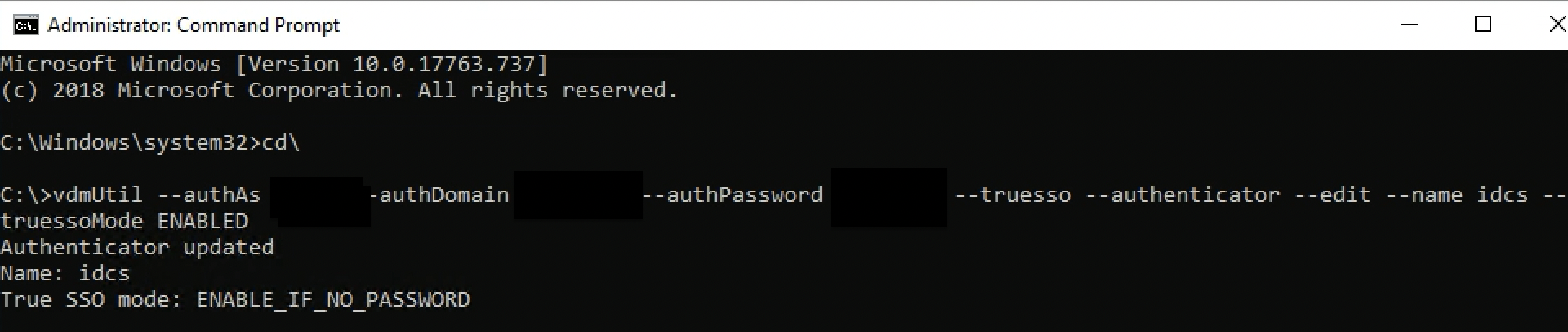

Si l'environnement utilise VMware Horizon TrueSSO, nous devons activer l'authentificateur SAML OCI IAM sur True SSO. Utilisez la ligne de commande suivante pour répertorier tous les authentificateurs et leur statut de mode True SSO.

vdmutil --authAs <VMware Horizon admin user> --authDomain <fqdn> --authPassword <VMware Horizon admin password> --truesso --list --authenticatorRemplacez

<VMware Horizon admin user>par l'administrateur VMware Horizon<fqdn>par le nom de domaine qualifié complet de l'administrateur VMware Horizon<VMware Horizon admin password>par le mot de passe de l'administrateur Horizon VMware.

-

Si le mode True SSO est

DISABLEDpour l'authentificateur que nous tentons de configurer, exécutez la ligne de commande suivante pour l'activer.vdmutil --authAs <VMware Horizon admin user> --authDomain <fqdn> --authPassword <VMware Horizon admin password> --truesso --authenticator --edit --name <SAML authenticator name> --truessoMode ENABLED -

Après l'activation de True SSO,

True SSO modepour l'authentificateur, nous activons les affichages comme suit :ENABLE_IF_NO_PASSWORD

-

Tâche 5 : valider le bureau et l'application via l'authentification SAML et True SSO

Ici, nous lancons le client Horizon VMware pour lancer des bureaux et des applications distants via la passerelle d'accès unifié et valider les flux d'authentification SSO SAML et True.

-

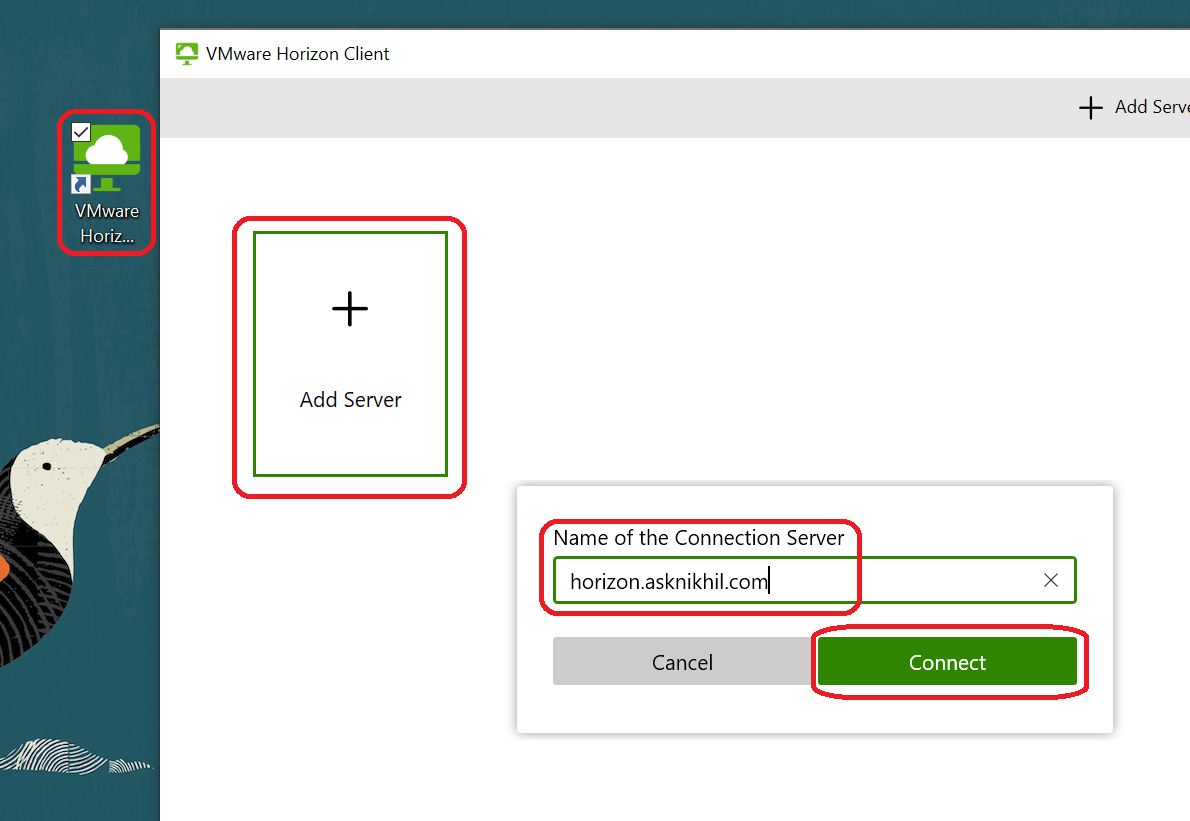

Configurez le client Horizon VMware.

-

Lancez VMware Horizon Client.

-

Cliquez sur Ajouter un serveur.

-

Entrez l'IP/FQDN de la passerelle d'accès unifié.

-

Cliquez sur Connexion.

-

-

Authentification par OCI IAM.

L'utilisateur est redirigé vers OCI IAM pour authentification. L'utilisateur saisit son nom utilisateur et son mot de passe AD, et une fois l'authentification réussie (authentification déléguée) ils sont redirigés vers le client Horizon VMware avec un jeton valide.

-

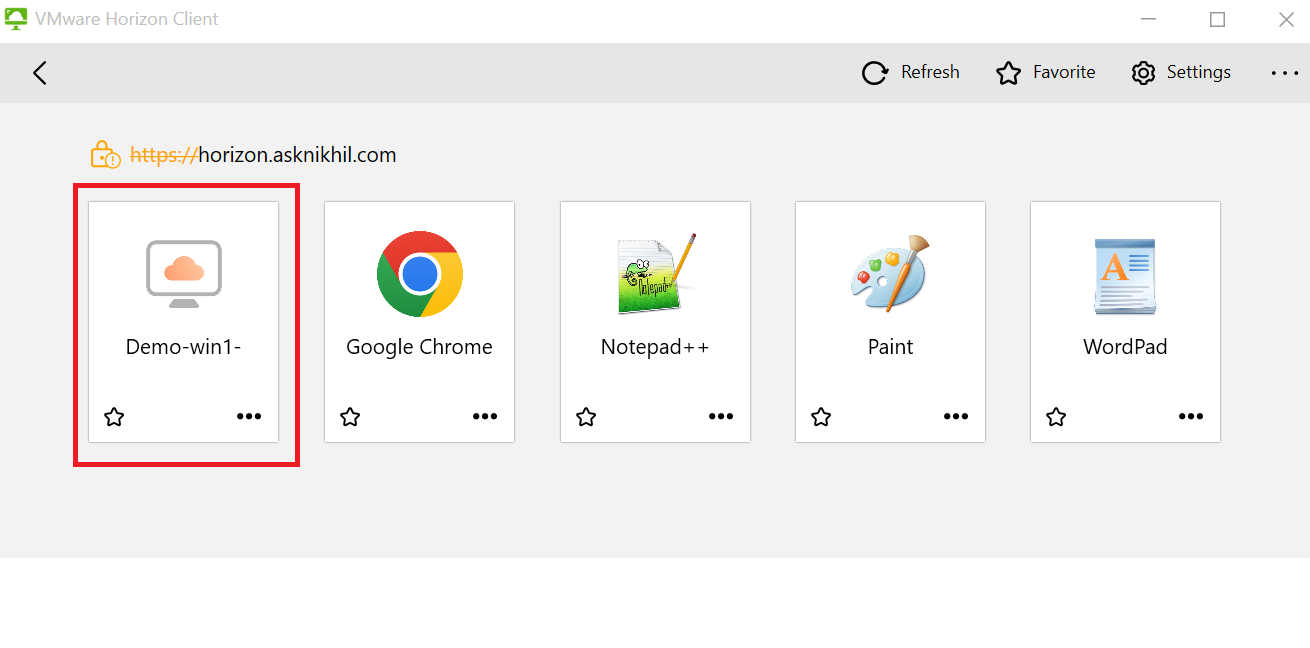

Lancement d'un bureau virtuel ou d'une application.

Une fois l'authentification réussie, les bureaux et les applications auxquels l'utilisateur a droit s'affichent. Cliquez deux fois sur l'une des icônes Desktop (Bureau) ou Applications pour lancer la ressource.

-

Confirmez que le bureau virtuel ou l'application a été lancé.

Tâche 6 : configuration des applications MyConsole pour lancer Horizon Desktop et les applications

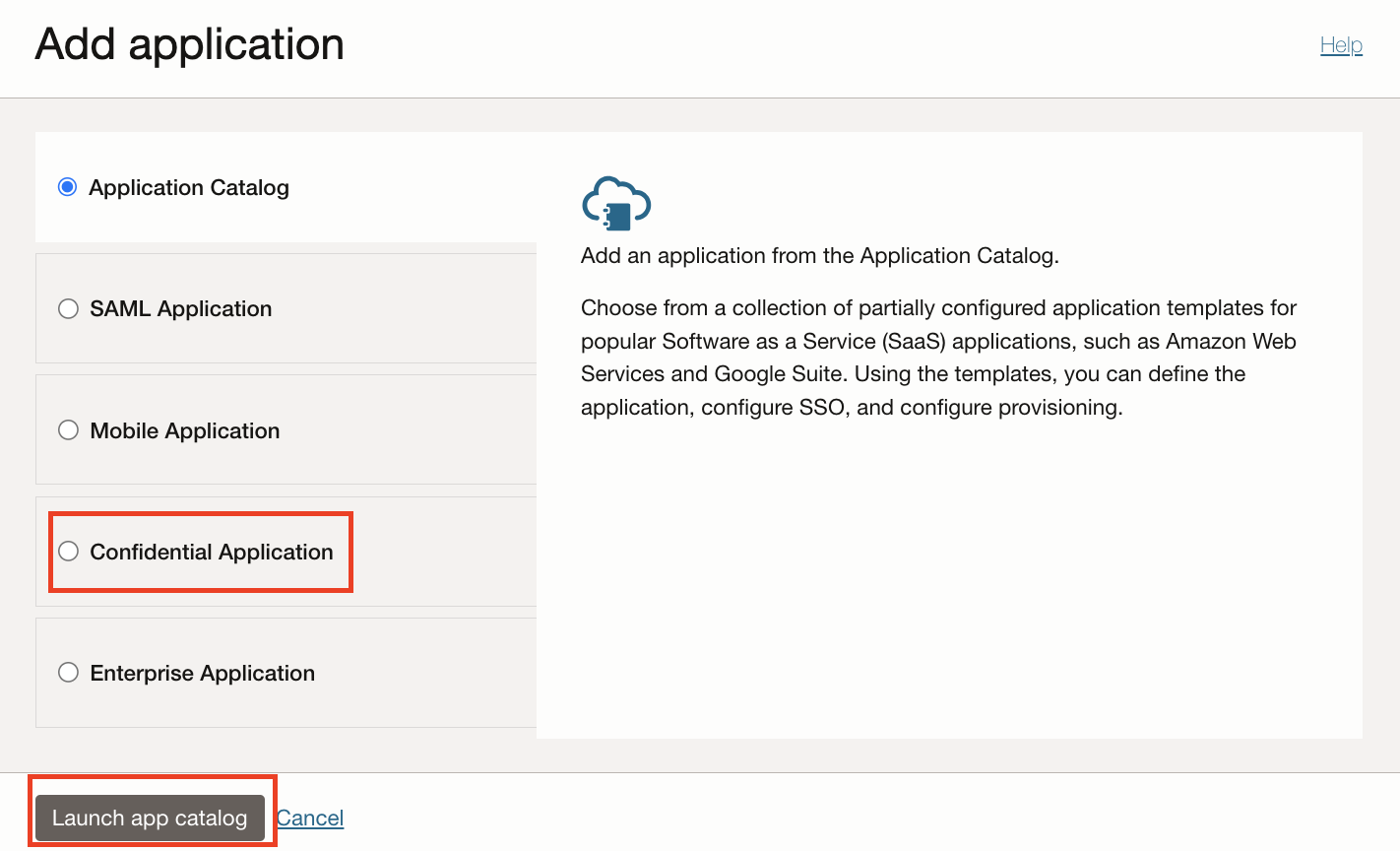

Dans cette tâche, vous configurez une application confidentielle pour lancer un bureau Horizon. Pour créer plusieurs applications, procédez de la même manière.

-

Ajoutez une nouvelle application.

-

Accédez à Applications, puis cliquez sur Ajouter une application.

-

Sélectionnez Application confidentielle, puis cliquez sur Lancer le workflow.

-

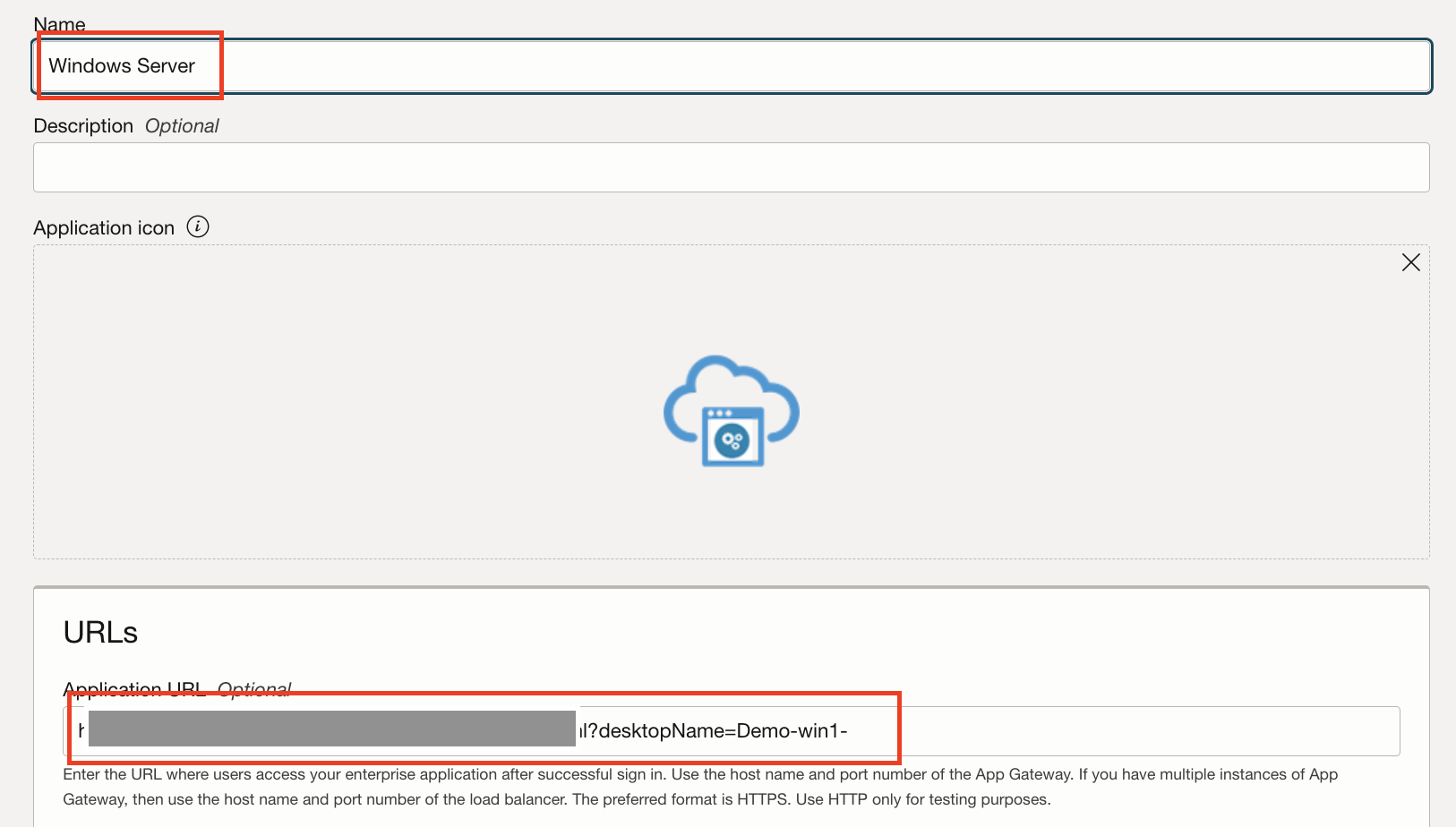

Dans le nouvel assistant d'application, indiquez le nom de l'application et l'URL de l'application.

Remarque : pour lancer un bureau virtuel nommé Demo-win1- à partir du pool de bureaux à l'aide du domaine d'identité OCI IAM Mon console, la syntaxe de l'URL est la suivante :

https://<UAG-hostname>/portal/webclient/index.html?desktopName=Win10Desktop. Par exemple, la syntaxe d'URL permettant de lancer le Bloc-notes à partir du pool d'applications esthttps://<UAG-hostname>/portal/webclient/index.html?applicationName=Notepad.

-

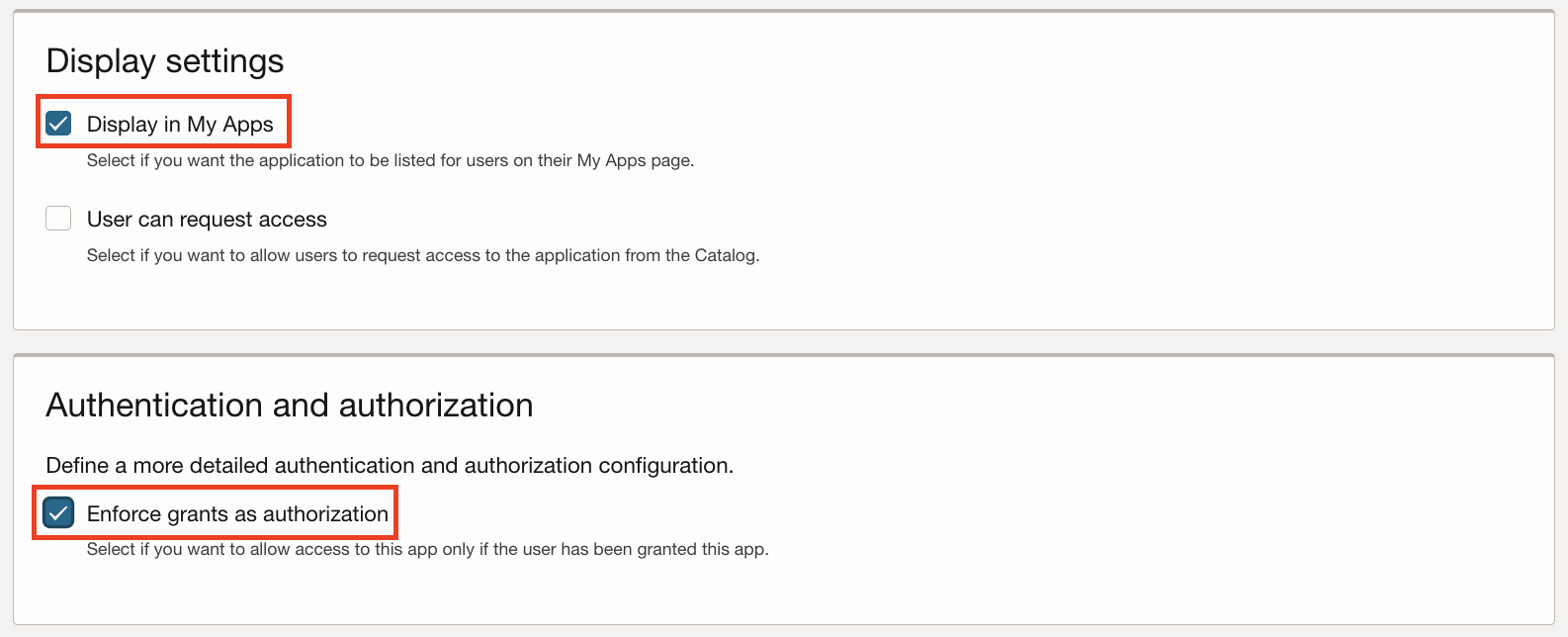

Dans Paramètres d'affichage, sélectionnez l'option Afficher dans Mes applications.

-

Sélectionnez Imposer les autorisations en tant qu'autorisation dans la section Authentification et autorisation et cliquez sur Suivant.

-

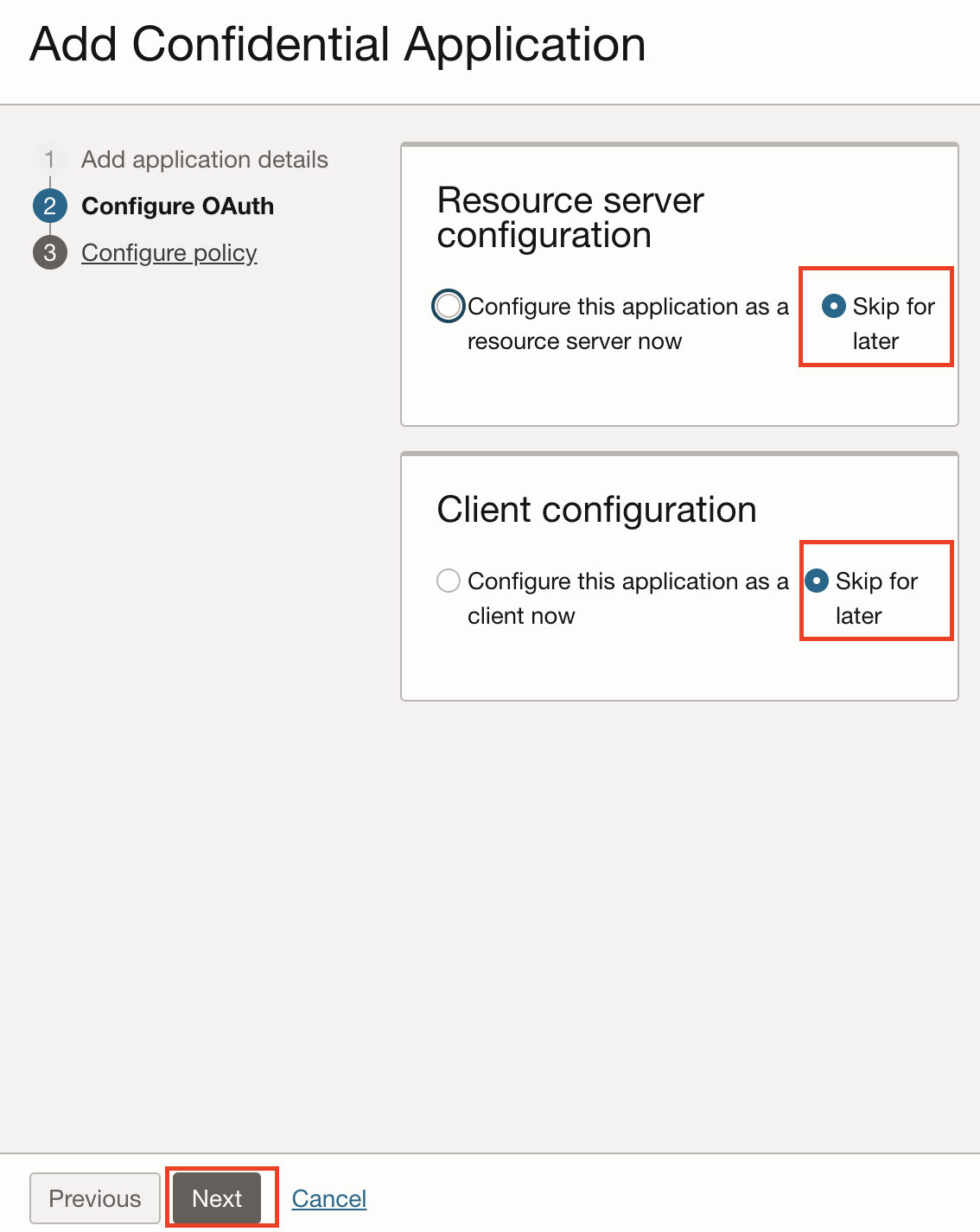

Dans la section Configure OAuth, sélectionnez l'option Skip for later pour Resource Server configuration et Client configuration, puis cliquez sur Next.

-

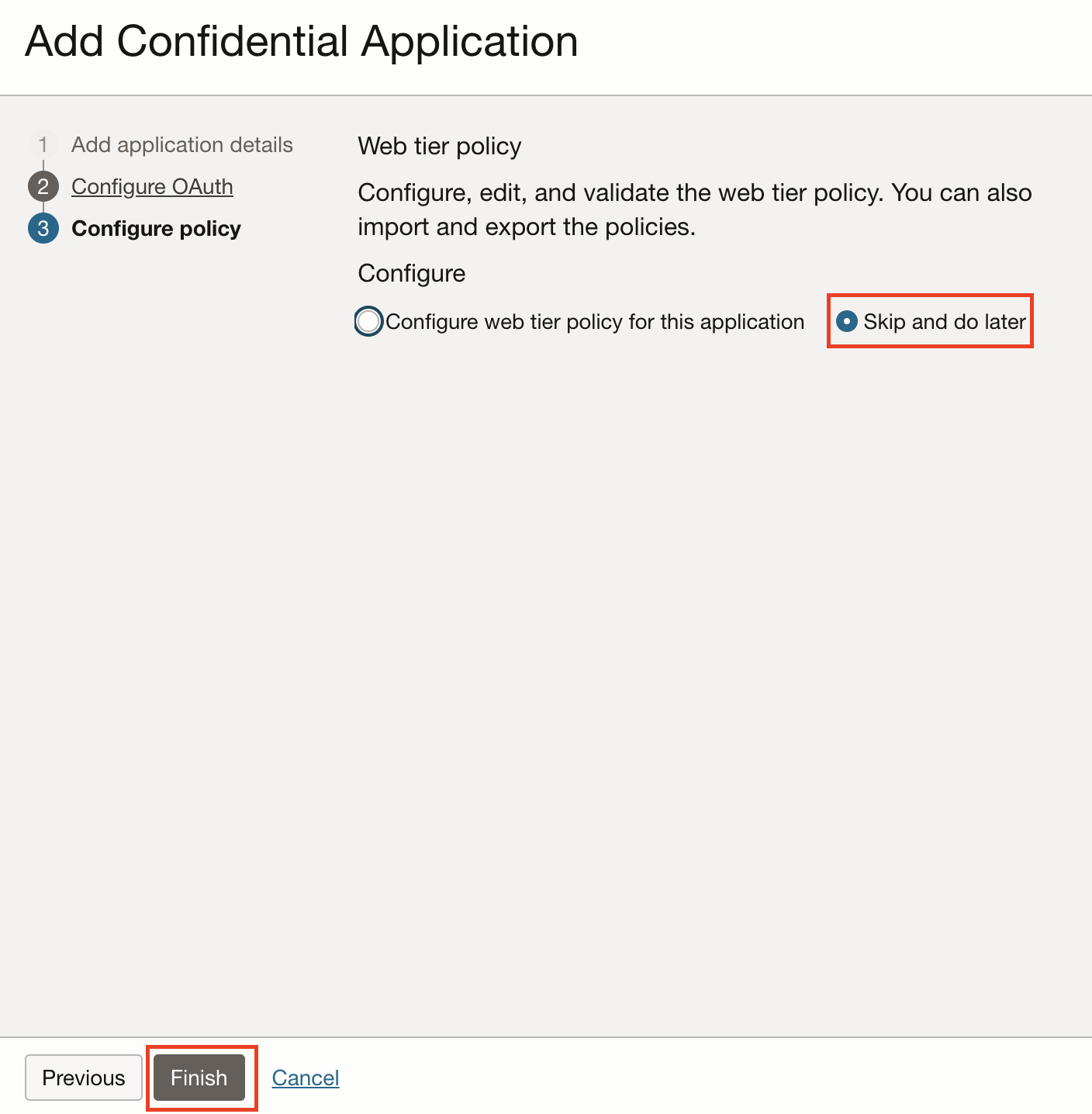

Sélectionnez l'option Ignorer et effectuer ultérieurement dans la section Configurer la stratégie, puis cliquez sur Terminer.

-

-

Activez l'application une fois créée.

-

Affecter des utilisateurs et des groupes : cliquez sur Utilisateurs ou Groupes pour affecter l'utilisateur ou le groupe d'utilisateurs correspondant.

Tâche 7 : validation du lancement du bureau et de l'application à partir d'OCI IAM MyConsole.

-

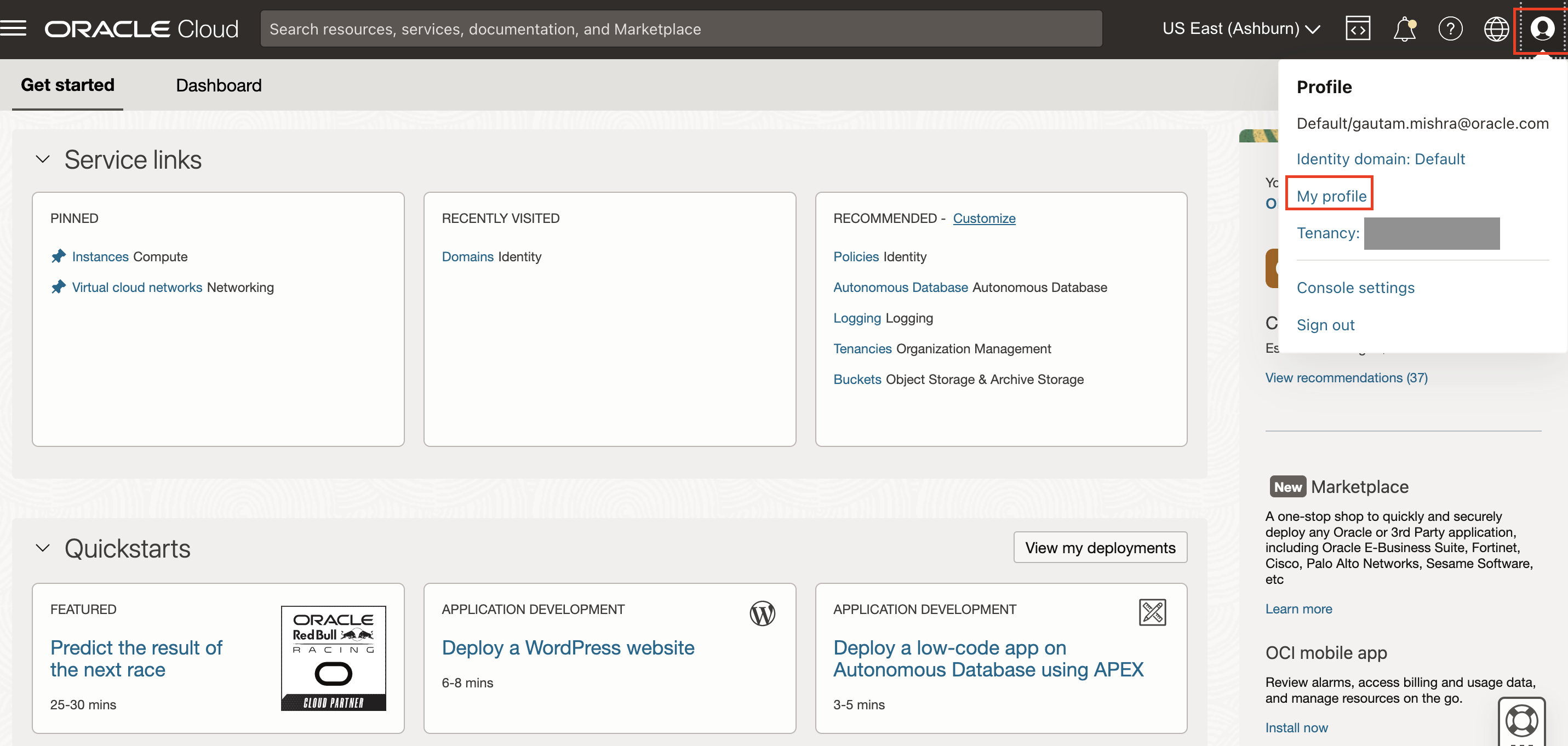

Connectez-vous à la console OCI et accédez à Mon profil.

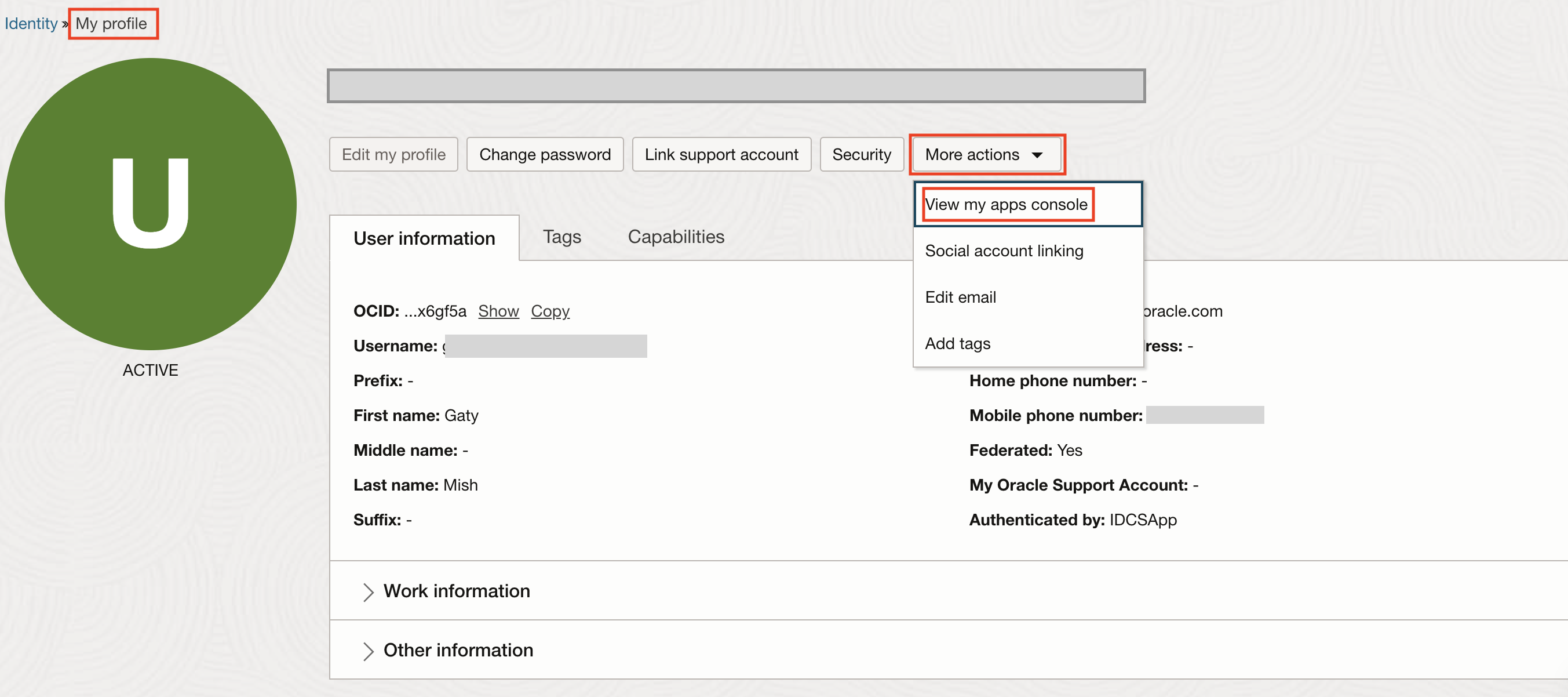

-

Cliquez sur Afficher ma console d'applications sous Actions supplémentaires.

-

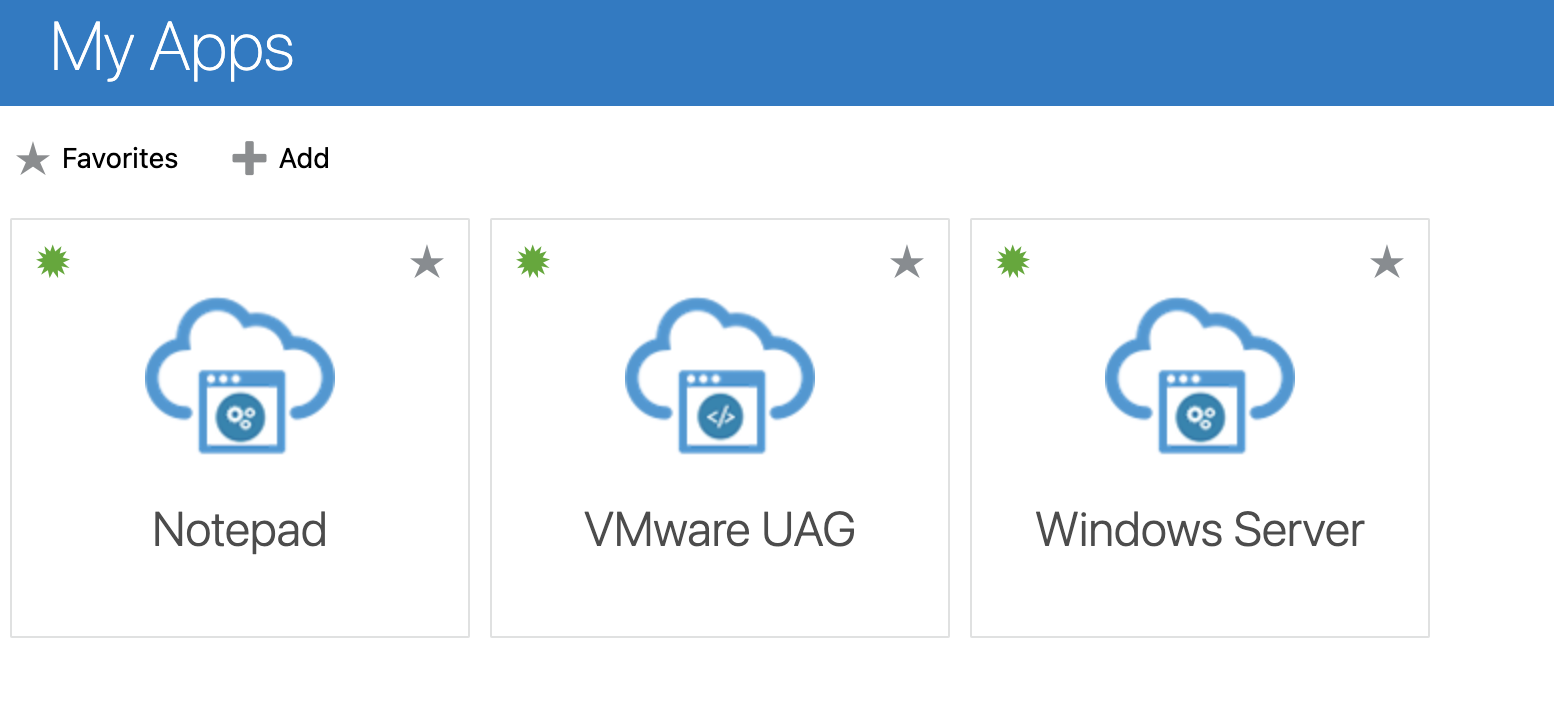

Une connexion réussie présente toutes les applications affectées à votre compte. Sélectionner une application à lancer.

- VMware UAG : application SAML 2.0 utilisée pour générer les métadonnées IdP. Le lancement de cette application vous redirige vers le client HTML Horizon. Vous pouvez masquer cette application sur la console d'administration OCI IAM.

- Bloc-notes - Fait référence au pool d'applications Bloc-notes, qui lancera une nouvelle session Bloc-notes.

- Windows Server - Fait référence au pool de bureaux Demo-win1- qui lancera une nouvelle session de bureau.

-

Vérifiez que le bureau virtuel ou l'application a été lancé.

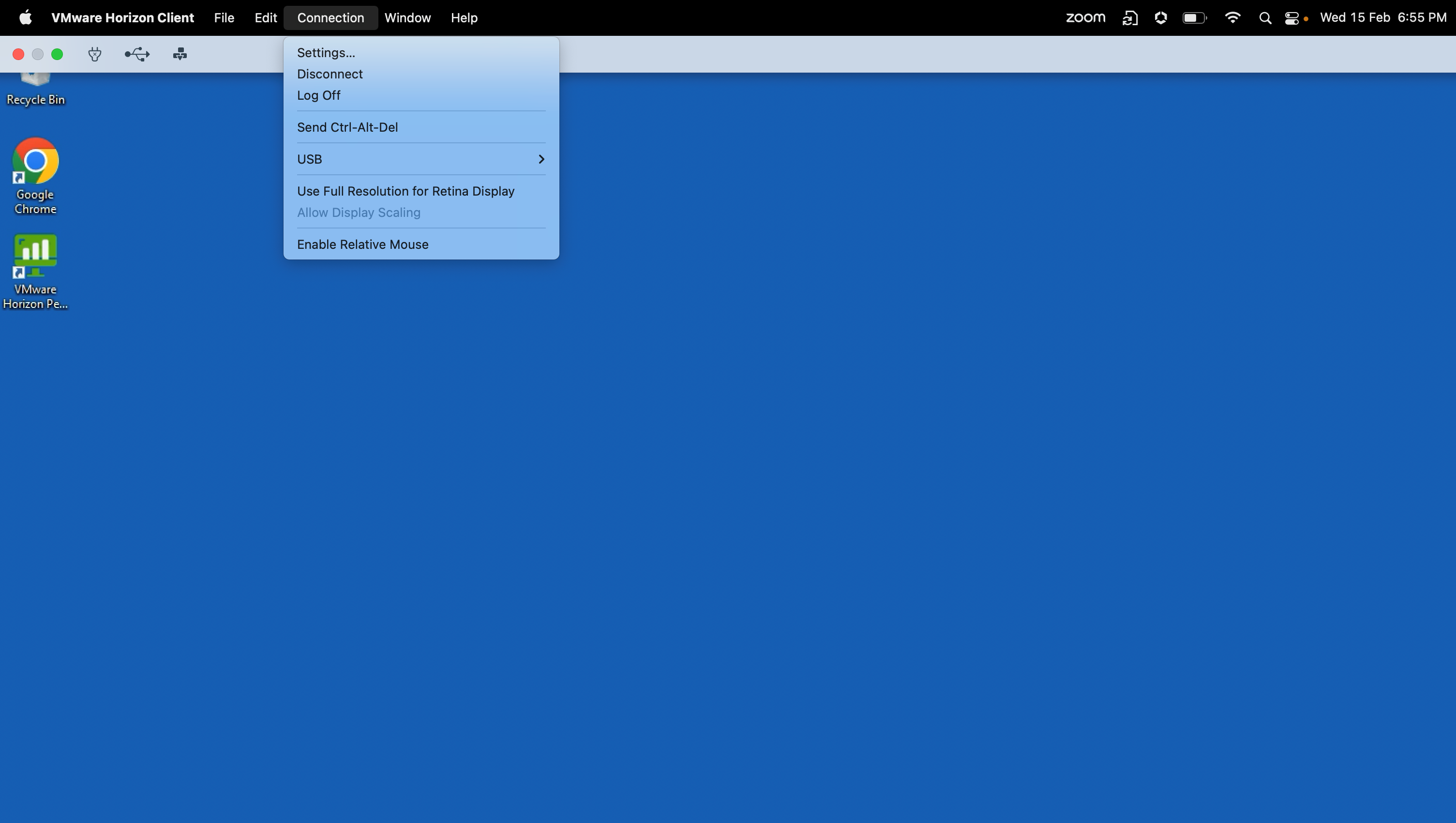

-

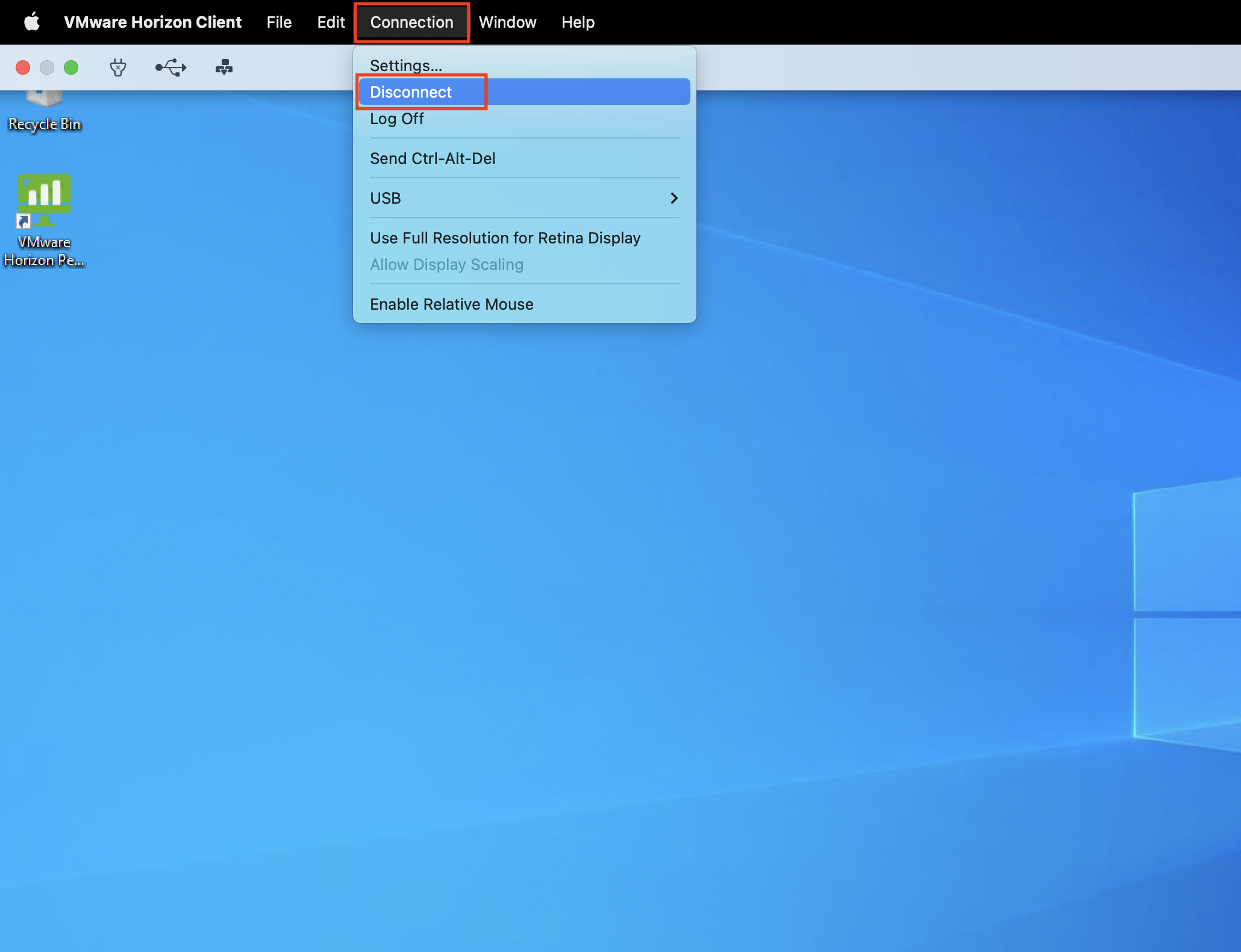

Cliquez sur Options.

-

Cliquez sur Connection, puis sur Disconnect.

-

Suite à la configuration de l'authentificateur SAML et de la véritable connexion unique dans VMware Horizon, la connexion unique est configurée et l'utilisateur est automatiquement connecté.

Liens connexes

- VMware Horizon sur Oracle Cloud VMware Solution

- Déployer et configurer VMware Unified Access GatewayTM

- Oracle Cloud VMware Solution

- Configuration du pont Microsoft Active Directory (AD) pour la synchronisation AD et l'authentification déléguée

Remerciements

Auteurs - Gautam Mishra (ingénieur cloud senior), Nikhil Verma (architecte cloud principal).

Ressources de formation supplémentaires

Explorez d'autres ateliers sur docs.oracle.com/learn ou accédez à davantage de contenu de formation gratuit sur le canal Oracle Learning YouTube. En outre, accédez à education.oracle.com/learning-explorer pour devenir un explorateur Oracle Learning.

Pour consulter la documentation produit, consultez Oracle Help Center.

Enable SAML 2.0 authentication for VMware Horizon with Unified Access Gateway and OCI IAM Identity Domains

F78558-02

September 2023

Copyright © 2023, Oracle and/or its affiliates.