Cycle de vie de la gouvernance de référence

Ensemble de principes et de stratégies de sécurité de base que l'équipe technologique définit et applique initialement sur le cloud.

Organiser les ressources

Que vous provisionniez une ou plusieurs applications, veillez à organiser les ressources en vue d'assurer la croissance, la flexibilité et la responsabilité requises pour maintenir le contrôle dans la location.

Organisez les ressources en fonction des éléments suivants :

- Compartiments : compartiment contenant une recette spécifique pour une organisation

- Emplacement des ressources : région basée sur l'emplacement du public cible

- Isolement des ressources : contrôles réseau appropriés, tels que le réseau cloud virtuel (VCN) et le sous-réseau

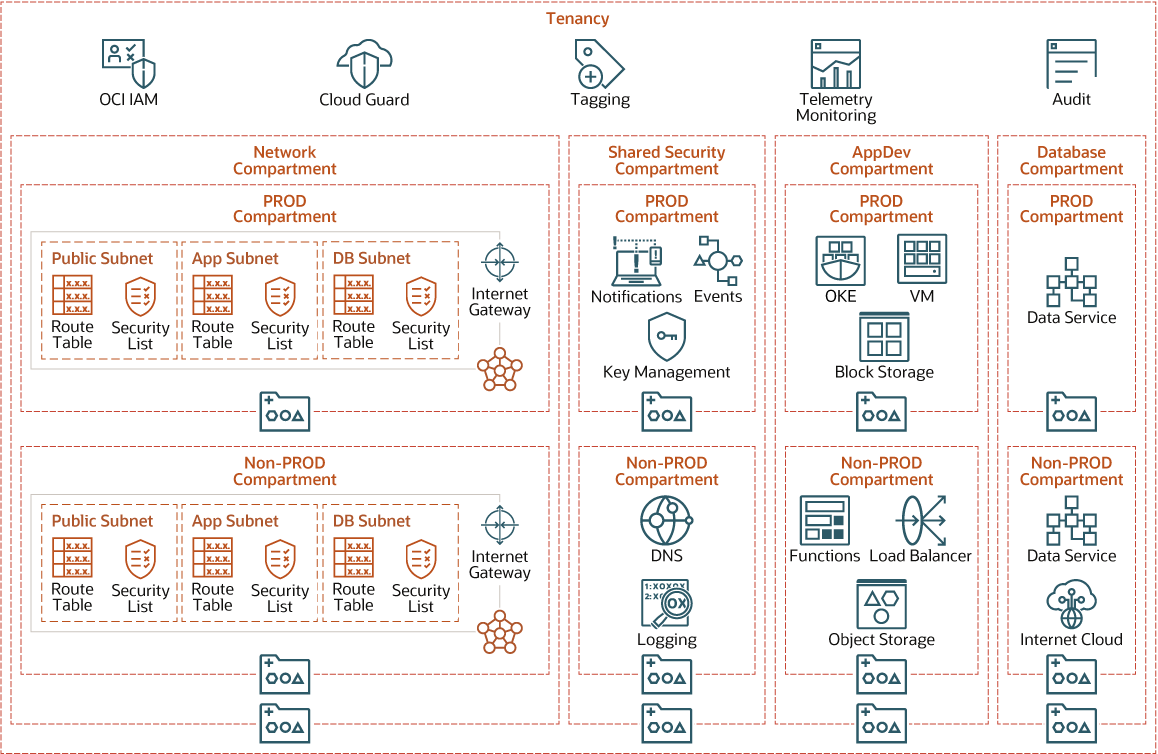

Conception de compartiment

L'image suivante présente un exemple de la façon dont vous pouvez organiser vos ressources dans des compartiments pour obtenir certains résultats.

Description de l'illustration oci-governance-compartment-design.png

Chaque organisation peut utiliser une recette de structure de compartiment propre aux résultats dont elle a besoin. Vous pouvez utiliser les modèles prédéfinis disponibles comme base pour créer votre structure organisationnelle. La zone de destination CIS OCI fournit un modèle de structure de compartiment large couvrant les ressources de réseau, de sécurité, d'applications et de base de données. Vous pouvez étendre la structure de compartiment pour ajouter des compartiments enfant distincts à différentes applications ou à différents environnements de cycle de vie (développement, test, production). Téléchargez les images de modèle de zone de destination CIS ici.

Modèle de compartiments hiérarchiques

Définit les stratégies que vous devez définir à différents niveaux de la hiérarchie de compartiments en commençant au niveau racine.

Niveau racine

Définir des stratégies IAM

Niveau 1

Définir des stratégies de réseau, de sécurité partagée, app-dev et de base de données

Niveau 2

Définir les stratégies de production, de production et de prototype :

- Réseau : famille réseau

- Prod and Non : sous-réseaux Prod VCN et Prod

- Sécurité partagée : KMS, journalisation, notifications, coffres

- App-Dev : buckets du système d'exploitation, Boot and Block Volume, FSS

- Prod : Prod OAC, OIC, FAW

- Prototype : tous les services de prototypes

- Base de données : Prod AWD, non-Prod ADW

Le développement d'une conception efficace des compartiments est essentiel pour élaborer un modèle de gouvernance. La conception des compartiments peut être modifiée à tout moment pour s'aligner lorsque des changements d'entreprise ou de processus se produisent dans votre organisation. En outre, les ressources provisionnées dans OCI peuvent être déplacées d'un compartiment à un autre.

Emplacement géographique de la ressource

Vous devez créer des ressources dans une région géographique et sélectionner la région en fonction de l'emplacement du public cible. Une application destinée aux clients européens doit résider dans un centre de données de la région européenne. Au sein d'une région, les ressources d'application doivent être réparties entre les domaines de disponibilité et les domaines de pannes pour assurer la plus haute disponibilité. Pour chaque ressource ou charge globale, vous devez choisir la région appropriée en fonction de plusieurs critères.

Isolation du réseau de ressources

Vous ne pouvez pas utiliser de compartiments pour isoler les ressources. Vous pouvez isoler les ressources à l'aide de contrôles réseau. Vous devez organiser les ressources dans différents réseaux cloud virtuels et sous-réseaux pour isoler les ressources. Incluez des ressources appartenant à la même application dans le même VCN et des ressources provenant de différentes applications dans différents réseaux cloud virtuels. Si deux applications doivent communiquer entre elles, vous pouvez partager un VCN ou associer les deux réseaux cloud virtuels.

Gérer l'identité des ressources

L'établissement de l'identité d'un employé est essentiel pour une gouvernance efficace des ressources.

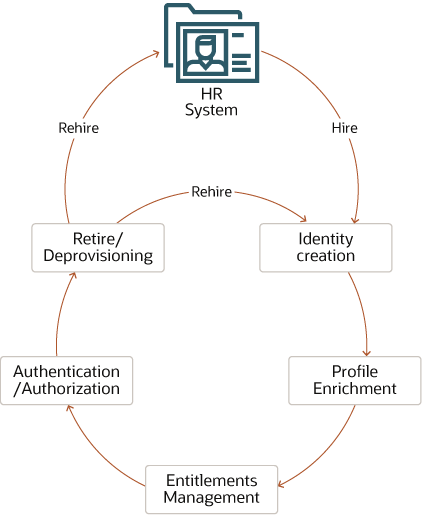

Description de l'illustration oci-identity-governance.png

Scénario de gouvernance d'identité

Lorsqu'une nouvelle embauche rejoint une organisation, le système RH crée une identité d'utilisateur et provisionne un ensemble d'identités centralisées et fondées sur des stratégies, ainsi que leurs droits. Le nouvel utilisateur bénéficie d'un accès par défaut à certaines ressources et applications appelées provisionnement des droits de naissance. Ensuite, en fonction de l'organisation, du groupe et du rôle de l'utilisateur, celui-ci a accès à des applications et habilitations supplémentaires.

L'utilisateur peut demander des droits supplémentaires qui passent par un processus d'approbation pour se voir affecter ces droits. Lorsque l'utilisateur retire ou quitte l'organisation, l'identité est déprovisionnée. Si le même utilisateur est réembauché dans l'organisation, il peut généralement réclamer la même identité mais peut avoir des droits différents selon le groupe ou le rôle dans lequel il a été embauché.

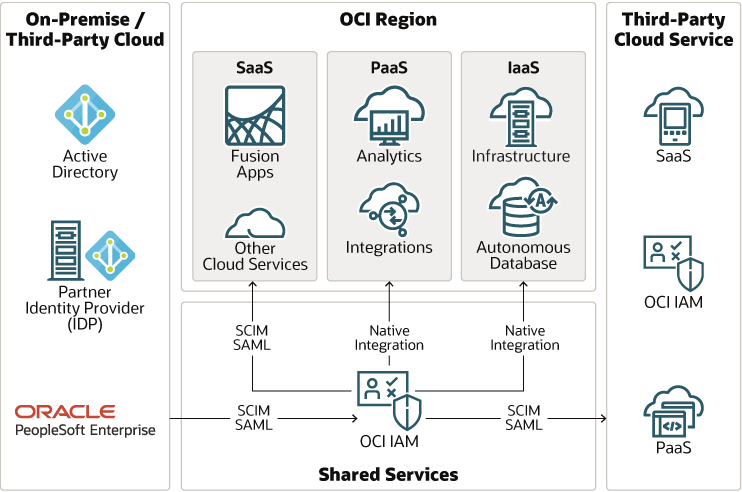

L'identité dans le cloud

Description de l'illustration oci-identity-cloud.png

Oracle offre une identité unifiée sur IaaS, PaaS et SaaS avec Oracle Cloud Infrastructure Identity and Access Management (IAM). L'identité unifiée permettant de connecter tous les services OCI IaaS et PaaS dispose d'intégrations natives à OCI IAM. Elles utilisent OCI IAM en tant que banque d'utilisateurs et service de connexion. Toutefois, les services SaaS sur OCI, y compris les services Fusion SaaS, s'intègrent à OCI IAM en utilisant les normes SCIM 2.0 et SAML. Les clients peuvent également intégrer des services PaaS avec SaaS à l'aide d'IAM OAuth. L'entreprise peut intégrer Oracle Cloud au cloud sur site ou tiers en s'appuyant sur des normes ouvertes telles que SCIM 2.0, SAML et OIDC.

Le service d'identité unifié simplifie les processus d'intégration et de départ des utilisateurs. Lorsqu'un compte utilisateur est créé ou supprimé du système RH, OCI IAM crée ou enlève le compte utilisateur de tous les services Oracle. Le service OCI IAM peut également faciliter la création et la suppression de comptes utilisateur à partir de services cloud tiers.

OCI IAM fournit une source unique d'informations pour les identités dans Oracle Cloud. Les clients peuvent tirer parti des journaux d'audit IAM pour savoir qui a accès aux systèmes ou aux ressources cloud. Ils peuvent également exécuter une modélisation des menaces de sécurité pour détecter les accès non autorisés et prendre des mesures correctives.

Gérer l'accès aux ressources

OCI présente un état de sécurité de refus par défaut. Lorsqu'une location est provisionnée, aucun utilisateur autre que l'administrateur de location ne peut accéder aux ressources dans OCI.

Les administrateurs de location peuvent créer des stratégies pour accorder des droits d'accès à des groupes d'utilisateurs sur des ressources au sein de compartiments ou de la location. Voici quelques exemples de stratégies IAM que vous pouvez utiliser comme point de départ pour la structure de compartiment proposée dans la section Compartiment.

- Créez des stratégies pour autoriser les administrateurs de compartiment à gérer toutes les ressources du compartiment concerné.

Allow group security_admin to manage all resources in compartment Shared_Security:Prod Allow group security_admin to manage all resources in compartment Shared_Security:NonProd Allow group network_admin to manage network-family-resources in compartment Network Allow group database_admin to manage database-family-resources in compartment Database Allow group appdev_admin to manage instance-family-resources in compartment App-Dev

- Créez des stratégies pour que les administrateurs de compartiment utilisent des ressources partagées provenant d'autres compartiments.

Allow group appdev_admin to use network-family-resources in compartment Network Allow group appdev_admin to use database-family-resources in compartment Database Allow group database_admin to use network-family-resources in compartment Network Allow group database_admin to use vaults in compartment Shared_Security

- Créez des stratégies pour les auditeurs et les autres groupes d'utilisateurs en lecture seule afin de lire toutes les ressources de la location.

Allow group auditors to read all resources in tenancy Allow helpdesk-users to inspect all resources in tenancy Allow group announcement_readers_group to read announcements in tenancy

Vous pouvez également utiliser des balises pour définir des stratégies IAM. Vous pouvez écrire une stratégie pour attribuer l'accès en fonction des balises appliquées à une ressource à l'aide de conditions et d'un ensemble de variables de balise. Vous pouvez contrôler l'accès en fonction d'une balise qui existe sur la ressource demandeuse (groupe, groupe dynamique ou compartiment) ou sur la cible de la demande (ressource ou compartiment). Les trois premiers exemples de stratégie d'accès utilisent des balises de ressource de demande et les deux derniers exemples de stratégie d'accès utilisent des balises de ressource cible.

Allow any-user to manage instances in compartment HR where request.principal.group.tag.Operations.Project= 'Prod'

Allow dynamic-group InstancesA to manage instances in compartment HR where request.principal.group.tag.Operations.Project= 'Prod'

Allow dynamic-group InstancesA to manage instances in tenancy where request.principal.compartment.tag.Operations.Project= 'Prod'

Allow group GroupA to manage all-resources in compartment HR where target.resource.tag.Operations.Project= 'Prod'

Allow group GroupA to manage all-resources in tenancy where target.resource.compartment.tag.Operations.Project= 'Prod'Vous commencez par trois rôles de haut niveau pour chaque charge de travail que vous intégrez.

- Administrateur de service

- développeur de services

- Afficheur de service

Créez des stratégies de base pour chaque rôle afin de gérer, d'utiliser, de lire et d'inspecter les droits d'accès aux instances de service. Vous pouvez créer des stratégies pour accorder aux utilisateurs des droits d'accès sur les ressources partagées à l'administrateur de service. Par exemple, pour le service Analytics, vous pouvez créer les stratégies suivantes :

- Rôle d'administrateur de service

Allow group Analytics-admin to manage analytics-instances in compartment App-Dev Allow group Analytics-admin to manage analytics-instance-work-requests in compartment App-Dev Allow group Analytics-admin to use network-family-resources in compartment Network Allow group Analytics-admin to use autonomous-databases in compartment Database

- Rôle de développeur de services

Allow group Analytics-developer to use analytics-instances in compartment App-Dev Allow group Analytics-developer to use analytics-instance-work-requests in compartment App-Dev

- Rôle de visualiseur de service

Allow group Analytics-viewer to read analytics-instances in compartment App-Dev Allow group Analytics-viewer to read analytics-instance-work-requests in compartment App-Dev

Vous pouvez commencer le processus avec ces stratégies ou des stratégies similaires et étendre le modèle de politique à chaque nouveau service que vous intégrez.

Gérer le coût des ressources

Lors du passage d'un modèle CapEx, où de nombreux coûts sont fixes lors de l'implémentation d'un projet à un modèle OpEx, où les coûts augmentent ou diminuent avec l'utilisation du système, vous avez souvent besoin d'outils de gestion des coûts pour comprendre, contrôler et communiquer ces coûts cloud au sein de votre organisation.

Oracle fournit des outils qui vous permettent de contrôler les dépenses de votre organisation et d'optimiser les dépenses.

- Prévoir : définir et gérer les budgets du cloud

- Contrôle : éviter les dépenses excessives

- Visibilité : assurer un suivi précis des coûts entre les services et les projets, et analyser les services, services et projets qui contribuent à l'utilisation du cloud au fil du temps

- Optimiser : obtenir des détails d'utilisation affinés pour le rapprochement des factures et identifier les domaines dans lesquels optimiser les coûts

- Etendre : identifier les zones pour étendre l'utilisation si nécessaire

Gestion des coûts

Vous pouvez utiliser l'une de ces deux approches pour contrôler les coûts.

- Créez des budgets financiers pour chaque équipe/groupe de ressources, et prenez en compte l'utilisation de ces budgets et avertissez l'administrateur de l'équipe si l'utilisation dépasse le budget ou est sur le point de dépasser le budget.

- Créez une limite ou un quota pour chaque instance de service. Si une équipe tente de créer plus d'instances que le quota alloué, la demande échoue.

La seconde approche est restrictive et empêche le dépassement des coûts, tandis que la première approche nécessite une intervention manuelle si l'utilisation dépasse le budget affecté. Les arborescences de compartiments regroupent les budgets et les quotas, de sorte que les compartiments enfant partagent le budget global total ou le quota défini sur le parent.

Par exemple, si le compartiment Data Science a un budget de 2000 $, les compartiments enfant de DEV et TST partagent ce budget global et seront restreints si l'un d'entre eux dépasse cette limite.

Suivi des coûts

Vous pouvez utiliser un budget pour définir des limites ajustables sur les dépenses OCI en définissant des balises de suivi des coûts ou des compartiments (y compris le compartiment racine). Vous pouvez suivre toutes les dépenses de cette balise de suivi des coûts ou de ce compartiment et de ses enfants. Vous pouvez également définir des alertes sur les budgets pour informer la gestion lorsqu'ils dépassent le budget. Vous pouvez afficher tous les budgets et toutes les limites de dépenses sur la console OCI.

Le système évalue toutes les alertes de budget toutes les heures dans la plupart des régions et toutes les quatre heures dans Ashburn (IAD). Pour connaître la dernière évaluation d'un budget, consultez ses détails. Les champs qui affichent les dépenses en cours, la prévision et le champ Dépensé dans la période affichent la période pendant laquelle le budget a été évalué. Lorsqu'une alerte budgétaire est déclenchée, un courriel est envoyé aux destinataires configurés dans l'alerte.

Vous pouvez installer et utiliser l'application OCI Cost Governance and Performance Insights Solution d'Oracle Cloud Marketplace liée dans la section Découvrir plus.

Contrôle des coûts

Vous pouvez contrôler les coûts dans OCI en limitant le nombre d'instances de service créées à l'aide des limites de service et des quotas de compartiment.

Les limites de service permettent de gérer le nombre maximal de ressources pouvant être provisionnées dans une location, une région, un domaine de disponibilité et un compartiment. Ces limites modifiables limitent les ressources de provisionnement qui peuvent dépasser les limites définies. Seuls les utilisateurs autorisés peuvent demander que ces limites de service soient augmentées ou diminuées. Les limites de service vous permettent de limiter le nombre maximal d'instances de service d'un service particulier dans une région, un domaine de disponibilité et un compartiment.

Les quotas de compartiment sont des stratégies qui permettent aux administrateurs d'allouer des ressources avec un haut niveau de flexibilité en donnant aux administrateurs de location et de compartiment un meilleur contrôle sur la façon dont les ressources sont utilisées dans OCI. Les quotas de compartiment sont similaires aux limites de service, sauf que les limites de service sont définies par Oracle. Les quotas de compartiment sont définis par les administrateurs à l'aide de stratégies qui leur permettent d'allouer des ressources avec une grande flexibilité.

Observer et surveiller les ressources

Vous devez observer et surveiller vos ressources pour vous assurer que le modèle de gouvernance travaille à la réalisation des objectifs de votre organisation.

Gestion de l'offre de sécurité dans le cloud

Cloud Guard est un service OCI qui vous aide à surveiller et à maintenir un état de sécurité élevé sur Oracle Cloud. Cloud Guard comporte trois éléments essentiels.

- La cible est une ressource à surveiller

- Les recettes de détecteur sont des recettes permettant de détecter les problèmes

- Une fois les problèmes détectés, les recettes de répondeur répondent à ces problèmes. La réponse peut être une notification ou une action corrective.

Cloud Guard détecte les problèmes de configuration de sécurité liés aux ressources OCI. En fonction de l'impact probable des problèmes, il attribue un score de risque aux problèmes. Vous pouvez surveiller les scores de risque agrégés de la location à partir du tableau de bord Cloud Guard. Voici des recommandations pour l'utilisation de Cloud Guard :

- Cloud Guard est un service gratuit. Il est recommandé d'activer Cloud Guard pour tous les compartiments.

- Personnalisez les recettes Cloud Guard pour définir des scores de risque personnalisés et une action de réponse pour les problèmes détectés.

- Choisissez d'exclure certains compartiments de la mise à disposition des ressources dans certains autres compartiments. Par exemple, si vous excluez le compartiment Développement, vous avez la possibilité de créer des ressources qui ne sont pas autorisées dans les compartiments de production.

Cloud Guard prend en charge une liste d'autorisation, qui est une liste d'exceptions aux stratégies Cloud Guard. Par exemple, si une stratégie Cloud Guard est définie pour refuser les buckets de banque d'objets publics. Si vous devez créer un bucket public pour un cas d'emploi légitime, vous pouvez ajouter explicitement l'OCID du bucket public à la liste d'autorisation.

Journalisation de la sécurité

La possibilité de journaliser toutes les actions de manière centralisée sur chaque ressource cloud et de les auditer dans un écosystème cloud garantit une implémentation cloud réussie. Vous pouvez également utiliser les journaux de flux réseau et certains journaux d'application pour détecter les comportements anormaux. Les équipes de sécurité et de conformité peuvent automatiser les notifications ou les mesures correctives de tout incident non souhaité. Permettre des actions rapides peut soulager les fuites de données et les menaces.

Les tableaux de bord et les rapports basés sur la surveillance, l'audit et la journalisation des données peuvent mettre l'équipe à jour et se concentrer sur la résolution des problèmes avant qu'ils ne deviennent des catastrophes. Pour ce faire, configurez la journalisation de la sécurité :

- Regroupez les journaux d'audit, activés par défaut dans OCI, dans des groupes de journaux pour les surveiller à l'aide de Logging Analytics.

- Activez les journaux de flux réseau pour détecter les activités réseau suspectes.

- Activez les journaux de service pour tous les services qui prennent en charge les journaux de service. Veillez à choisir les groupes de journaux appropriés lors de l'activation des journaux de service.

- Utilisez les visualisations interactives de Logging Analytics pour analyser les données. L'utilisation de la fonctionnalité de cluster pour réduire les millions d'entrées de journal à un petit ensemble de signatures de journal intéressantes facilite la vérification des journaux.

- Utiliser la fonctionnalité de lien de l'analyse de journalisation pour analyser les journaux d'une transaction afin d'identifier les modèles anormaux à l'aide de la vue groupée.

Si vous utilisez une solution SIEM tierce, vous pouvez l'intégrer à OCI à l'aide du service OCI Streaming et du connecteur de service.

Implémenter la gouvernance de référence

Oracle recommande d'utiliser la zone de destination sécurisée pour implémenter l'organisation des ressources (structure de compartiment) et la gouvernance de l'accès aux ressources.

En plus de créer une structure de location et des stratégies d'accès, la gouvernance de base vous oblige à activer d'autres fonctionnalités de sécurité telles que Cloud Guard, Audit et Logging.

Vous devez également créer une structure de balisage et une structure de gouvernance des coûts, comme recommandé dans les sections suivantes.

Balisage

L'espace de noms de balise dans le tableau suivant est Cost-Management.

| Clé de balise | Exemple de clé-valeur | Description |

|---|---|---|

| Nom | - | - |

| CostCenterID | ERP-US, ERP-UK | Nom du code projet |

L'espace de noms de balise dans le tableau suivant est Operations.

| Clé de balise | Exemple de clé-valeur | Description |

|---|---|---|

| Environnement | Production, non-production | Environnement de cycle de vie |

| AppName | Finance, RH | Entité |

| AppCI | - | - |

| OProjectName | Finance-EBS, Finance-ERP | - |

| Propriétaire BI | ABC.someone@example.com |

- |

| SystemCustodian | ABC.someone@example.com |

- |

| IL SupportGrp | ABC.someone@example.com |

- |

| OS | LIN, WIN | - |

| Maintenance | Group1, Group2, Group3 | - |

| Impact | Faible, moyenne, élevée | Rayon élevé dans toute l'organisation |

L'espace de noms de balise dans le tableau suivant est Govn-Security.

| Clé de balise | Exemple de clé-valeur | Description |

|---|---|---|

| InfoClass | Public, interne, sensible | - |

| NetTrustLevel | Entreprise (3) / Fournisseur DMZ (2) / Internet DMZ (1) / Pare-feu | - |

| criticité | T1, T2, T3 et T4 |

|

Gouvernance des coûts

Dans la console OCI, utilisez l'interface utilisateur des espaces de noms de balise sous Gouvernance et procédez comme suit :

- Définissez une clé de balise nommée

CostManagement.CostCenterIDet activez-la pour le suivi des coûts. - Affectez une valeur de balise clé Finance pour le centre de coûts Finance

CostManagement.CostCenterID = "Finance"à des ressources spécifiques. - Affectez une valeur de balise clé de l'informatique pour le centre de coûts informatique

"IT" (CostManagement.CostCenterID = "IT")à d'autres ressources.

Utiliser l'interface utilisateur Créer un budget sous Location pour créer des budgets

- Créez un budget pour les ressources marquées

CostManagement.CostCenterID = Finance. - Créez un autre budget pour les ressources marquées

CostManagement.CostCenterID = IT. - Configurez des alertes pour avertir les destinataires à l'aide d'un courriel si les coûts dépassent le budget prédéfini ou si la prévision dépasse un seuil défini.

Vous pouvez créer un budget pour un compartiment spécifique à une valeur de balise. Par exemple, un budget mensuel de 500 $ est alloué à toutes les ressources d'un projet dont la valeur de clé de balise est IT dans l'espace de noms de balise Cost-Management/Finance et la clé de balise CostCenterID. Vous pouvez également configurer le budget pour qu'il commence un jour particulier du mois afin qu'il corresponde aux besoins de l'entreprise. Vous pouvez ensuite le configurer pour envoyer des alertes à ABC.someone@company.com lorsque le montant des dépenses réelles atteint 80 % du budget de 500 $.

Application de limites de service par défaut à chaque service OCI. Vous pouvez mettre à jour les limites de service par défaut à l'aide de l'interface utilisateur des limites, des quotas et de l'utilisation en fonction de votre charge de travail. Ces limites peuvent être définies pour s'aligner sur les limites ou budgets approuvés en fonction des besoins requis par ces groupes.

Coût du contrôle

Créez des quotas de compartiment pour chaque compartiment dans OCI. Les exemples suivants montrent comment créer des quotas de compartiment.

- L'exemple suivant définit le quota pour la série de calcul

VM.Standard2 and BM.Standard2sur 240 OCPU (coeurs) dans chaque domaine de disponibilité du compartimentApp-Devdans la région Ouest des Etats-Unis (Phoenix) :set compute-core quota standard2-core-count to 240 in compartment App-Dev where request.region = us-phoenix-1 - L'exemple suivant montre comment créer une liste d'autorisation et définir chaque quota d'une famille sur zéro, puis allouer explicitement des ressources :

zero compute-core quotas in tenancy set compute-core quota standard2-core-count to 240 in tenancy - Cet exemple montre comment limiter la création de ressources de calcul d'E/S denses à une seule région :

zero compute-core quotas /*dense-io*/ in tenancy set compute-core quota /*dense-io*/ to 48 in tenancy where request.region = us-phoenix-1 - Vous pouvez effacer des quotas à l'aide d'une instruction non définie qui supprime le quota d'une ressource. Toutes les limites sur cette ressource seront désormais appliquées à l'aide des limites de service définies :

zero compute-core quotas in tenancy unset compute-core quota standard2-core-count in tenancy

Analyse des coûts et reporting

L'analyse des coûts et le reporting sont deux services disponibles pour surveiller les coûts et vérifier que les mesures de contrôle des coûts fonctionnent.

L'outil d'analyse des coûts vous permet d'analyser la façon dont vos crédits Oracle Cloud sont dépensés et la façon dont la consommation est comparée au montant de votre engagement. Vous pouvez utiliser le tableau de bord pour afficher les dépenses par service ou service, à l'aide du compartiment ou de la balise de suivi des coûts et des lignes de tendance. Vous comprendrez ainsi l'évolution de vos modèles de dépenses et vous pourrez vous concentrer sur la réduction des coûts. Vous pouvez effectuer une analyse des coûts pour une clé de balise donnée semblable à celle des budgets.

Vous pouvez choisir des types d'état spécifiques à exécuter pour certaines périodes et certains facteurs. En outre, le regroupement de ces rapports en fonction du compartiment, du balisage ou d'autres valeurs de groupe permet un reporting granulaire pour la refacturation ou l'analyse.

Rapport Utilisation et coût

Les rapports d'utilisation vous permettent d'obtenir des informations sur votre facturation ou de créer des applications de facturation personnalisées. Les rapports contiennent un enregistrement par ressource. Par exemple, une instance, un système de base de données ou un bucket Object Storage par heure avec des métadonnées et des balises.

Un rapport de coût est un fichier de valeurs séparées par des virgules (CSV) similaire à un rapport d'utilisation et inclut des colonnes de coût. Le rapport peut être utilisé pour obtenir une ventilation des lignes de facture au niveau de la ressource. Vous pouvez ainsi optimiser vos dépenses OCI et prendre des décisions plus éclairées en matière de dépenses Cloud.

Les rapports d'utilisation indiquent la quantité consommée. Les états sur les coûts indiquent le coût de la consommation des ressources. Lorsqu'ils sont combinés à votre grille tarifaire, les rapports d'utilisation déterminent des scénarios tels que :

- Rapprochement des factures

- Reporting personnalisé

- Facturation interne

- Optimisation des coûts

- Equipement de la ressource

Outre l'activation de nouveaux scénarios de facturation, les rapports d'utilisation fournissent une transparence sur le fonctionnement du système de facturation. Les rapports d'utilisation peuvent indiquer comment et où l'arrondi se produit dans le rapport d'utilisation et comment les ressources qui existaient pendant moins d'une heure ont été facturées.

Déployer

Le code Terraform pour cette solution est disponible dans GitHub. Vous pouvez extraire le code dans Oracle Cloud Infrastructure Resource Manager en un seul clic, créer la pile et la déployer. Vous pouvez également télécharger le code à partir de GitHub sur votre ordinateur, personnaliser le code et déployer l'architecture à l'aide de la CLI Terraform.

- Déployer à l'aide d'Oracle Cloud Infrastructure Resource Manager :

- Cliquez sur

.

.Si vous n'êtes pas encore connecté, entrez les informations d'identification de la location et de l'utilisateur.

- Consulter et accepter les conditions générales.

- Sélectionnez la région de déploiement de la pile.

- Suivez les invites à l'écran et les instructions pour créer la pile.

- Après avoir créé la pile, cliquez sur Actions Terraform et sélectionnez Plan.

- Attendez que le travail soit terminé et vérifiez le plan.

Pour apporter des modifications, revenez à la page Détails de la pile, cliquez sur Modifier la pile et apportez les modifications requises. Exécutez ensuite à nouveau l'action Plan.

- Si aucune autre modification n'est nécessaire, revenez à la page Détails de la pile, cliquez sur Actions Terraform, puis sélectionnez Appliquer.

- Cliquez sur

- Effectuer un déploiement à l'aide de l'interface de ligne de commande Terraform :

- Accédez à GitHub.

- Téléchargez ou clonez le code sur votre ordinateur local.

- Suivez les instructions du fichier README.