Federazione con Microsoft Azure Active Directory

In questo argomento viene descritto come eseguire la federazione con Microsoft Azure Active Directory (AD).

Prima di effettuare le operazioni riportate in questo argomento, vedere Federazione con provider di identità per assicurarsi di aver compreso i concetti generali sulla federazione.

Informazioni sulla federazione con Azure AD

Per eseguire la federazione con Azure AD, puoi impostare Oracle Cloud Infrastructure come applicazione Single Sign-On SAML di base in Azure AD. Per impostare questa applicazione, eseguire alcuni passi nella console di Oracle Cloud Infrastructure e alcuni passi in Azure AD.

Di seguito viene descritto il processo generale che un amministratore esegue per impostare la federazione. I dettagli di ogni passo sono riportati nella sezione successiva.

- In Oracle Cloud Infrastructure, scarica il documento dei metadati della federazione.

- In Azure AD, impostare Oracle Cloud Infrastructure Console come applicazione aziendale.

- In Azure AD, configura l'applicazione aziendale Oracle Cloud Infrastructure per il Single Sign-On.

- In Azure AD, impostare gli attributi utente e le richieste.

- In Azure AD, scaricare il documento di metadati SAML di Azure AD.

- In Azure AD, assegnare gruppi di utenti all'applicazione.

- In Oracle Cloud Infrastructure, imposta Azure AD come provider di identità.

- In Oracle Cloud Infrastructure, mappa i gruppi di Azure AD ai gruppi di Oracle Cloud Infrastructure.

- In Oracle Cloud Infrastructure, impostare i criteri IAM per gestire l'accesso per i gruppi di Azure AD.

- Condividere l'URL di accesso a Oracle Cloud Infrastructure con gli utenti.

Passi per federare con Azure AD

Requisiti indispensabili

Si dispone di una tenancy Azure con gruppi e utenti impostati in Azure AD.

Passo 1: in Oracle Cloud Infrastructure, scarica il documento dei metadati della federazione

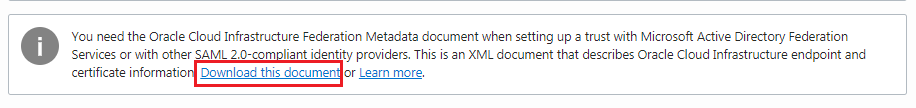

Riepilogo: la pagina Oracle Cloud Infrastructure Console Federation visualizza un collegamento al documento di metadati della federazione Oracle Cloud Infrastructure. Prima di impostare l'applicazione in Azure AD, è necessario scaricare il documento.

-

Andare alla pagina Federazione: aprire il menu di navigazione e selezionare Identità e sicurezza. In Identità selezionare Federazione.

-

Nella pagina Federazione selezionare Scarica questo documento.

Dopo aver selezionato il collegamento, il documento metadata.xml viene aperto nella finestra del browser. Utilizzare il comando Salva pagina come del browser per salvare localmente il documento xml al quale è possibile accedervi in un secondo momento.

Passo 2: In Azure AD, aggiungi Oracle Cloud Infrastructure come applicazione aziendale

-

Nel portale di Azure, nel pannello di navigazione a sinistra, selezionare Azure Active Directory.

-

Nel riquadro Azure Active Directory, selezionare Applicazioni aziendali. Viene visualizzato un esempio delle applicazioni nel tenant di Azure AD.

- Nella parte superiore del riquadro Tutte le applicazioni, selezionare Nuova applicazione.

- Nell'area Aggiungi da galleria, immettere Oracle Cloud Infrastructure Console nella casella di ricerca.

-

Selezionare l'applicazione Oracle Cloud Infrastructure Console dai risultati.

-

Nel modulo specifico dell'applicazione è possibile modificare le informazioni sull'applicazione. Ad esempio, è possibile modificare il nome dell'applicazione.

-

Al termine della modifica delle proprietà, selezionare Crea.

Viene visualizzata la pagina iniziale con le opzioni per la configurazione dell'applicazione per l'organizzazione.

Passo 3: in Azure AD, configura Oracle Cloud Infrastructure come applicazione aziendale

-

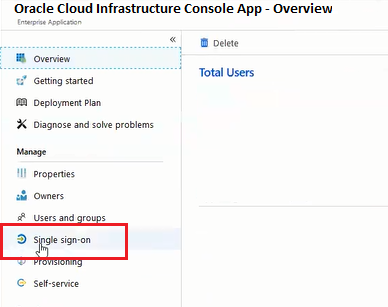

Nella sezione Gestisci, selezionare Single Sign-On.

-

Selezionare SAML per configurare Single Sign-On. Viene visualizzata la pagina Imposta Single Sign-On con SAML.

-

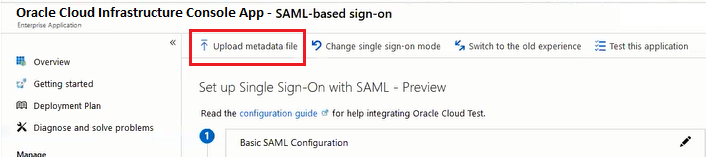

Nella parte superiore della pagina selezionare Carica file di metadati.

-

Individuare il file di metadati della federazione (metadata.xml) scaricato da Oracle Cloud Infrastructure nel passo 1 e caricarlo qui. Dopo aver caricato il file, i campi Configurazione SAML di base vengono popolati in modo automatico:

- Identificativo (ID entità)

- URL risposta (URL servizio consumer asserzioni)

-

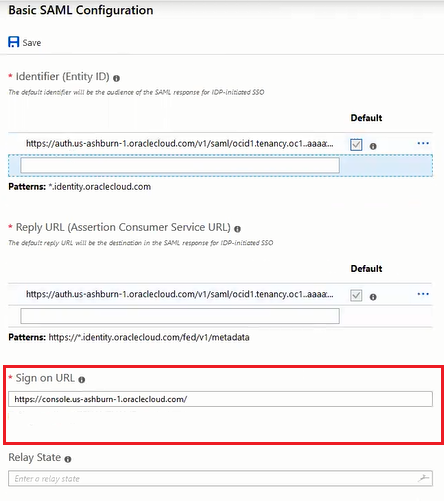

Nella sezione Configurazione SAML di base selezionare Modifica. Nel riquadro Configurazione SAML di base immettere il seguente campo obbligatorio:

-

URL di accesso: immettere l'URL nel seguente formato:

https://cloud.oracle.com

-

- Selezionare Salva.

Passo 4: Configurare gli attributi utente e le richieste di risarcimento

Il modello di applicazione enterprise di Oracle Cloud Infrastructure Console è popolato con gli attributi richiesti, quindi non è necessario aggiungerne alcuno. Tuttavia, è necessario eseguire le personalizzazioni riportate di seguito.

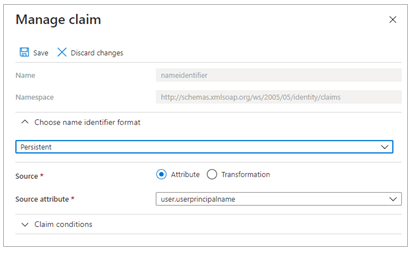

- Nella sezione Attributi utente e richieste di risarcimento, selezionare Modifica nell'angolo superiore destro. Viene visualizzato il pannello Gestisci sinistro.

-

Accanto al campo Valore identificativo nome, selezionare Modifica.

- In Richiesta obbligatoria selezionare Identificativo utente univoco (ID nome).

- Selezionare Indirizzo di posta elettronica e impostarlo su Persistente.

- Per Origine, selezionare Attributo.

-

Per Attributo origine, selezionare user.userprincipalname.

-

Selezionare Salva.

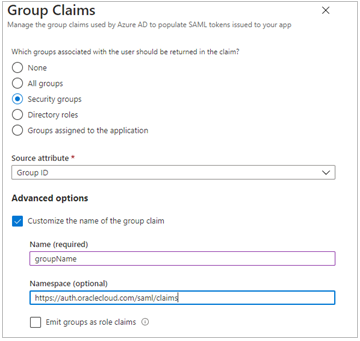

- Selezionare Aggiungi una richiesta di rimborso gruppo.

-

Nel pannello Richieste di gruppo, configurare quanto segue:

- Selezionare Gruppi di sicurezza.

- Attributo di origine: selezionare ID gruppo.

- In Opzioni avanzate, selezionare Personalizza il nome della richiesta di gruppo.

-

Nel campo Nome, immettere groupName.

Assicurarsi di immettere groupName con ortografia e maiuscole esattamente come indicato.

-

Nel campo Spazio di nomi immettere:

https://auth.oraclecloud.com/saml/claims - Selezionare Salva.

Passo 5: scaricare il documento di metadati SAML

-

Nella sezione Certificato firma SAML selezionare il collegamento di download accanto a XML metadati federazione.

-

Scaricare questo documento e prendere nota di dove lo si salva. Questo documento verrà caricato nella console nel passo successivo.

Passo 6: assegnare i gruppi di utenti all'applicazione

Per consentire agli utenti di Azure AD di connettersi a Oracle Cloud Infrastructure, è necessario assegnare i gruppi di utenti appropriati alla nuova applicazione enterprise.

- Nel riquadro di navigazione a sinistra, in Gestisci, selezionare Utenti e gruppi.

- Selezionare Aggiungi nella parte superiore della lista Utenti e gruppi per aprire il riquadro Aggiungi assegnazione.

-

Selezionare il selettore Utenti e gruppi.

-

Immettere il nome del gruppo che si desidera assegnare all'applicazione nella casella di ricerca Cerca per nome o indirizzo e-mail.

-

Passare il puntatore del mouse sul gruppo nell'elenco dei risultati per visualizzare una casella di controllo. Selezionare la casella di controllo per aggiungere il gruppo alla lista Selezionato.

-

Al termine della selezione dei gruppi, selezionare Seleziona per aggiungerli alla lista di utenti e gruppi da assegnare all'applicazione.

-

Selezionare Assegna per assegnare l'applicazione ai gruppi selezionati.

Passo 7: aggiungere Azure AD come provider di identità in Oracle Cloud Infrastructure

Riepilogo: aggiungere il provider di identità alla tenancy. È possibile impostare i mapping dei gruppi contemporaneamente oppure impostarli in un secondo momento.

- Andare alla console e connettersi con il nome utente e la password di Oracle Cloud Infrastructure.

- Aprire il menu di navigazione e selezionare Identità e sicurezza. In Identità selezionare Federazione.

- Selezionare Aggiungi provider di identità.

-

Inserire quanto segue:

- Nome visualizzato: nome univoco per questo trust federativo. Questo è il nome che gli utenti federati possono visualizzare quando scelgono il provider di identità da utilizzare per eseguire l'accesso alla console. Il nome deve essere univoco in tutti i provider di identità aggiunti alla tenancy. Non è possibile modificare questa impostazione in seguito.

- Descrizione: una descrizione descrittiva.

- Tipo: selezionare Provider di identità conforme a SAML 2.0.

- XML: caricare il file FederationMetadata.xml scaricato da Azure AD.

- Selezionare Mostra opzioni avanzate

-

Asserzione cifratura: la selezione della casella di controllo consente al servizio IAM di sapere che la cifratura deve essere prevista da IdP. Non selezionare questa casella di controllo se non è stata abilitata la cifratura delle asserzioni in Azure AD.

Per abilitare la cifratura delle asserzioni per questa applicazione Single Sign-On in Azure AD, impostare il certificato di firma SAML in Azure AD per firmare la risposta e l'asserzione SAML. Per ulteriori informazioni, consultare la documentazione di Azure AD.

- Forza autenticazione: selezionata per impostazione predefinita. Quando questa opzione è selezionata, agli utenti viene richiesto di fornire le proprie credenziali a IdP (reautenticare) anche quando sono già connessi a un'altra sessione.

-

Riferimenti alle classi di contesto di autenticazione: questo campo è obbligatorio per i clienti di Government Cloud. Quando vengono specificati uno o più valori, Oracle Cloud Infrastructure (la parte fiduciaria) prevede che il provider di identità utilizzi uno dei meccanismi di autenticazione specificati durante l'autenticazione dell'utente. La risposta SAML restituita da IdP deve contenere un'istruzione di autenticazione con tale riferimento alla classe del contesto di autenticazione. Se il contesto di autenticazione della risposta SAML non corrisponde a quanto specificato qui, il servizio di autenticazione Oracle Cloud Infrastructure rifiuta la risposta SAML con un 400. Nel menu sono elencati diversi riferimenti alle classi di contesto di autenticazione comuni. Per utilizzare una classe di contesto diversa, selezionare Personalizzato, quindi immettere manualmente il riferimento alla classe.

- Se si dispone delle autorizzazioni per creare una risorsa, si dispone anche delle autorizzazioni per applicare tag in formato libero a tale risorsa. Per applicare una tag defined, è necessario disporre delle autorizzazioni per utilizzare la tag namespace. Per ulteriori informazioni sull'applicazione di tag, vedere Tag risorsa. Se non sei sicuro di applicare i tag, salta questa opzione o chiedi a un amministratore. È possibile applicare le tag in un secondo momento.

-

Selezionare Continua.

Nota

Se non si desidera impostare i mapping dei gruppi ora, è sufficiente selezionare Crea e tornare ad aggiungere i mapping in un secondo momento.

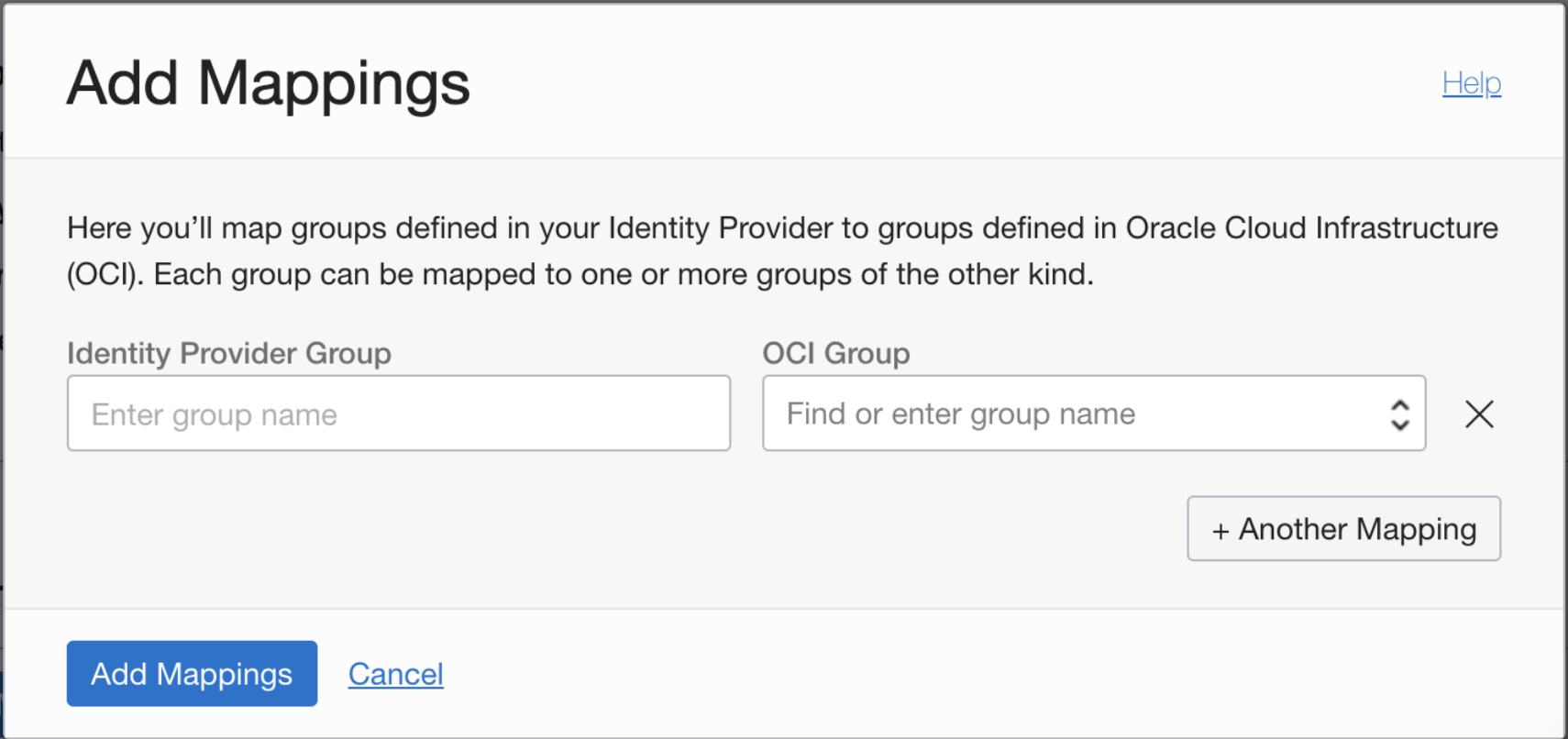

Passo 8: aggiungere i mapping dei gruppi

Riepilogo: impostare i mapping tra i gruppi Azure AD e i gruppi IAM in Oracle Cloud Infrastructure. Un determinato gruppo Azure AD può essere mappato a zero, uno o più gruppi IAM e viceversa. Tuttavia, ogni singolo mapping è compreso tra un singolo gruppo Azure AD e un singolo gruppo IAM. Le modifiche ai mapping dei gruppi hanno effetto in genere entro pochi secondi nell'area di origine, ma la propagazione a tutte le aree potrebbe richiedere alcuni minuti. Si noti che anche i gruppi di Azure AD che si sceglie di mappare devono essere assegnati all'applicazione enterprise in Azure AD. Vedere Passo 6: Assegnazione di gruppi di utenti all'applicazione.

Prima di iniziare: aprire la pagina Gruppi di Azure AD. Nel dashboard di Azure, in Gestisci, selezionare Gruppi. Dall'elenco dei gruppi, selezionare il gruppo che si desidera mappare a un gruppo Oracle Cloud Infrastructure. Nella pagina dei dettagli del gruppo, selezionare l'icona Copia accanto all'ID oggetto per il gruppo.

Per creare un mapping di gruppi, attenersi alla seguente procedura.

-

Per Gruppo provider di identità, immettere (o incollare) l'ID oggetto del gruppo Azure AD. È necessario immettere esattamente l'ID oggetto, incluso il caso corretto. L'ID oggetto di esempio è: aa0e7d64-5b2c-623g-at32-65058526179c

-

Scegliere il gruppo IAM a cui mappare questo gruppo dall'elenco in Gruppo OCI.

- Ripetere i passi precedenti per ogni mapping che si desidera creare, quindi selezionare Crea.

Requisiti per il nome del gruppo IAM: nessuno spazio. Caratteri consentiti: lettere, numeri, trattini, punti, caratteri di sottolineatura e segni più (+). Impossibile modificare il nome in un secondo momento.

Il provider di identità viene ora aggiunto alla tenancy e viene visualizzato nella lista nella pagina Federazione. Selezionare il provider di identità per visualizzarne i dettagli e i mapping dei gruppi appena impostati.

Oracle assegna al provider di identità e a ciascun gruppo il mapping di un ID univoco denominato OCID (Oracle Cloud ID). Per ulteriori informazioni, vedere Identificativi risorse.

In futuro, accedere alla pagina Federazione se si desidera modificare i mapping dei gruppi o eliminare il provider di identità dalla tenancy in uso.

Passo 9: impostare i criteri IAM per i gruppi

Se non l'hai già fatto, imposta i criteri IAM per controllare l'accesso degli utenti federati alle risorse Oracle Cloud Infrastructure della tua organizzazione. Per ulteriori informazioni, consulta guida introduttiva ai criteri e criteri comuni.

Passo 10: fornire agli utenti federati il nome del tenant e dell'URL per connettersi

Gli utenti federati hanno bisogno dell'URL per la console di Oracle Cloud Infrastructure (ad esempio, la console) e del nome del tenant. Verrà richiesto di fornire il nome del tenant quando si connette alla console.

Gestione dei provider di identità nella console

Verranno eliminati anche tutti i mapping dei gruppi per il provider di identità.

-

Eliminare il provider di identità dalla tenancy:

-

Aprire il menu di navigazione e selezionare Identità e sicurezza. In Identità selezionare Federazione.

Viene visualizzata una lista dei provider di identità nella tenancy.

- Selezionare il provider di identità per visualizzarne i dettagli.

- Selezionare Elimina.

- Confermare quando richiesto.

-

-

Aprire il menu di navigazione e selezionare Identità e sicurezza. In Identità selezionare Federazione.

Viene visualizzata una lista dei provider di identità nella tenancy.

- Selezionare il provider di identità per visualizzarne i dettagli.

-

Selezionare Aggiungi mapping.

- In Gruppo di provider di identità selezionare Gruppo personalizzato. Immettere (o incollare) l'ID oggetto del gruppo Azure AD. È necessario immettere esattamente l'ID oggetto, incluso il caso corretto. L'ID oggetto di esempio è: aa0e7d64-5b2c-623g-at32-65058526179c. Per poter accedere a Oracle Cloud Infrastructure, i gruppi devono anche essere assegnati all'applicazione enterprise in Azure AD. Vedere Passo 6: Assegnazione di gruppi di utenti all'applicazione.

-

Scegliere il gruppo IAM a cui mappare questo gruppo dall'elenco in Gruppo OCI.

- Per aggiungere altri mapping, selezionare +Another Mapping.

- Al termine, selezionare Aggiungi mapping.

Le modifiche diventano effettive in genere in pochi secondi.

Impossibile aggiornare un mapping di gruppi, ma è possibile eliminare il mapping e aggiungerne uno nuovo.

-

Aprire il menu di navigazione e selezionare Identità e sicurezza. In Identità selezionare Federazione.

Viene visualizzata una lista dei provider di identità nella tenancy.

- Selezionare il provider di identità per visualizzarne i dettagli.

- Per il mapping che si desidera eliminare, selezionarlo, quindi selezionare Elimina.

- Confermare quando richiesto.

Le modifiche diventano effettive in genere in pochi secondi.

Gestione dei provider di identità nell'API

Per informazioni sull'uso dell'API e sulle richieste di firma, consultare la documentazione relativa all'API REST e le credenziali di sicurezza. Per informazioni sugli SDK, vedere SDK e CLI.

Utilizzare le seguenti operazioni API:

Provider di identità:- CreateIdentityProvider

- ListIdentityProviders

- GetIdentityProvider

- UpdateIdentityProvider

- DeleteIdentityProvider: prima di poter utilizzare questa operazione, è necessario utilizzare DeleteIdpGroupMapping per rimuovere tutti i mapping dei gruppi per il provider di identità.

- CreateIdpGroupMapping: ogni mapping di gruppi è un'entità separata con il proprio OCID.

- ListIdpGroupMappings

- GetIdpGroupMapping

- UpdateIdpGroupMapping

- DeleteIdpGroupMapping