Federazione con i provider di identità

In questo argomento vengono descritti i concetti di federazione identità. Oracle Cloud Infrastructure supporta la federazione con Oracle Identity Cloud Service e Microsoft Active Directory (tramite Active Directory Federation Services (AD FS)), Microsoft Azure Active Directory, Okta e altri provider di identità che supportano il protocollo SAML (Security Assertion Markup Language) 2.0.

Panoramica

Le aziende utilizzano in genere un provider di identità (IdP) per gestire login/password degli utenti e per autenticare gli utenti per l'accesso a siti Web, servizi e risorse sicuri.

Quando un utente dell' azienda desidera utilizzare le risorse di Oracle Cloud Infrastructure nella Console, deve effettuare l'accesso con un nome di login e una password utente. Gli amministratori possono eseguire la federazione con un IdP supportato in modo che ogni dipendente possa utilizzare un login e una password esistenti e non debba creare un nuovo set per utilizzare le risorse di Oracle Cloud Infrastructure.

Per eseguire la federazione, un amministratore passa attraverso un breve processo per impostare una relazione tra IdP e Oracle Cloud Infrastructure (comunemente definita fiducia della federazione). Dopo che un amministratore ha impostato tale relazione, a qualsiasi persona dell'azienda che accede alla console di Oracle Cloud Infrastructure viene richiesta un'esperienza di "single sign-on" fornita da IdP. L'utente accede con il login/password che ha già impostato con IdP. Il file IdP autentica l'utente e quindi può accedere a Oracle Cloud Infrastructure.

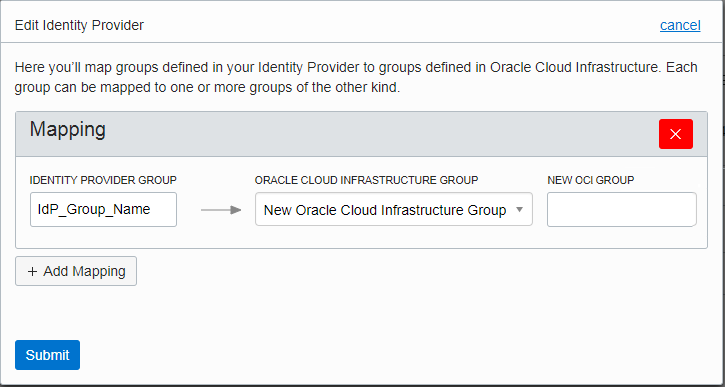

Quando si utilizza IdP, l'amministratore definisce i gruppi e assegna ciascun utente a uno o più gruppi in base al tipo di accesso richiesto dall'utente. Oracle Cloud Infrastructure utilizza anche il concetto di gruppi (in combinazione con i criteri IAM) per definire il tipo di accesso di cui dispone un utente. Nell'ambito dell'impostazione della relazione con IdP, l'amministratore può mappare ogni gruppo IdP a un gruppo IAM definito in modo simile, in modo che l'azienda possa riutilizzare le definizioni del gruppo IdP durante l'autorizzazione dell'accesso utente alle risorse Oracle Cloud Infrastructure. Di seguito è riportato uno screenshot del processo di mapping.

Per informazioni sul numero di federazioni e mapping di gruppi che è possibile avere, vedere Limiti per servizio. Non è previsto alcun limite al numero di utenti federati.

Gli utenti che si trovano in più di 50 gruppi IdP non possono essere autenticati per utilizzare la console di Oracle Cloud Infrastructure.

Provisioning e sincronizzazione automatizzati degli utenti con SCIM

Le tenancy federate con Oracle Identity Cloud Service o con il provider di terze parti Okta, possono anche utilizzare SCIM (System for Cross-domain Identity Management) per abilitare il provisioning degli utenti federati in Oracle Cloud Infrastructure. Gli utenti federati di cui è stato eseguito il provisioning in Oracle Cloud Infrastructure tramite questo processo possono disporre delle credenziali utente aggiuntive, ad esempio chiavi API e token di autenticazione, gestiti nella pagina Impostazioni utente. Ciò consente agli utenti federati di utilizzare l'SDK e l'interfaccia CLI, nonché altre funzioni che richiedono credenziali utente aggiuntive. Per ulteriori informazioni, vedere Provisioning utenti per utenti federati.

Concetti generali

Ecco un elenco dei concetti di base che devi conoscere.

- IDP

- IdP è l'abbreviazione di provider di identità, un servizio che fornisce le credenziali di identificazione e l'autenticazione per gli utenti.

- PROVIDER DI SERVIZI (SP)

- Servizio (ad esempio un'applicazione, un sito Web e così via) che richiama un IdP per autenticare gli utenti. In questo caso, Oracle Cloud Infrastructure è l'SP.

- TRUST FEDERAZIONE

- Relazione configurata da un amministratore tra IdP e SP. Puoi utilizzare la console o l'API di Oracle Cloud Infrastructure per impostare tale relazione. Quindi, lo specifico IdP viene "federato" a tale SP. Nella console e nell'API il processo di federazione viene considerato come aggiunta di un provider di identità alla tenancy.

- DOCUMENTO METADATI SAML

- Documento basato su XML fornito da IdP che fornisce le informazioni richieste a un provider di servizi per eseguire la federazione con tale IdP. Oracle Cloud Infrastructure supporta il protocollo SAML 2.0, che è uno standard basato su XML per la condivisione delle informazioni richieste tra IdP e SP. A seconda di quale idP si sta eseguendo la federazione, è necessario fornire l'URL dei metadati (vedere di seguito) a questo documento oppure caricare il documento in Oracle Cloud Infrastructure.

- URL DEI METADATI

- URL fornito da IdP che consente a un provider di servizi di ottenere le informazioni necessarie per eseguire la federazione con tale IdP. Oracle Cloud Infrastructure supporta il protocollo SAML 2.0, che è uno standard basato su XML per la condivisione delle informazioni richieste tra IdP e SP. L'URL dei metadati punta al documento di metadati SAML di cui l'SP ha bisogno.

- UTENTE FEDERATO

- Persona che effettua l'accesso per utilizzare la console di Oracle Cloud Infrastructure tramite un IdP federato.

- UTENTE LOCALE

- Utente non federato. In altre parole, qualcuno che si collega per utilizzare la console di Oracle Cloud Infrastructure con un login e una password creati in Oracle Cloud Infrastructure.

- MAPPING GRUPPI

- Mapping tra un gruppo IdP e un gruppo Oracle Cloud Infrastructure, utilizzato ai fini dell'autorizzazione utente.

- SCIM

- SCIM (System for Cross-domain Identity Management) è un protocollo standard IETF che consente il provisioning degli utenti nei sistemi di identità. Oracle Cloud Infrastructure ospita un endpoint SCIM per il provisioning degli utenti federati in Oracle Cloud Infrastructure. L'uso di un client SCIM per eseguire il provisioning degli utenti in Oracle Cloud Infrastructure consente di assegnare le credenziali agli utenti in Oracle Cloud Infrastructure.

- UTENTE CON PROVISIONING ESEGUITO (O SINCRONIZZATO)

- Utente di cui è stato eseguito il provisioning dal client SCIM del provider di identità in Oracle Cloud Infrastructure. Questi utenti possono essere elencati nella console di Oracle Cloud Infrastructure e possono avere tutte le credenziali utente di Oracle Cloud Infrastructure ad eccezione di una password della console.

- Cifra asserzione

- Alcuni IdPs supportano la cifratura dell'asserzione SAML. Se abilitato, il provider di servizi prevede che l'asserzione SAML venga cifrata dal provider di identità utilizzando la chiave di cifratura del provider di servizi. In questo caso, il provider di servizi è il servizio di autenticazione di Oracle Cloud Infrastructure. Se si sceglie di abilitare questa funzione di IdP, è necessario abilitare anche la funzione quando si imposta il provider Federation nel servizio IAM. Si noti che Microsoft AD FS abilita la cifratura dell'asserzione SAML per impostazione predefinita. Se IdP è Microsoft AD FS, è necessario abilitare questa funzione in IAM o disabilitarla per Microsoft AD FS.

Esperienza per utenti federati

Gli utenti federati possono utilizzare la console per accedere a Oracle Cloud Infrastructure (in base ai criteri IAM per i gruppi in cui si trovano gli utenti).

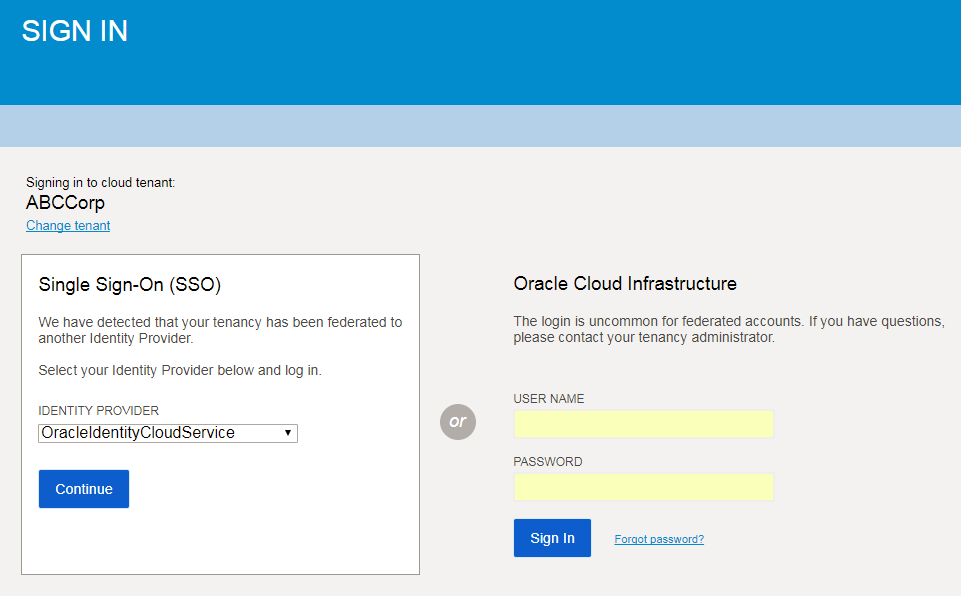

Verrà richiesto di immettere il tenant di Oracle Cloud Infrastructure (ad esempio, ABCCorp).

Vengono quindi visualizzate una pagina con due set di istruzioni di accesso: una per gli utenti federati e una per gli utenti non federati (Oracle Cloud Infrastructure). Vedere la schermata seguente.

Il nome del tenant viene visualizzato a sinistra. Di seguito è riportata l'area di accesso per gli utenti federati. A destra si trova l'area di accesso per gli utenti non federati.

Gli utenti federati scelgono il provider di identità da utilizzare per il collegamento, quindi vengono reindirizzati all'esperienza di accesso del provider di identità per l'autenticazione. Dopo aver immesso il login e la password, vengono autenticati da IdP e reindirizzati alla console di Oracle Cloud Infrastructure.

Gli utenti federati (senza configurazione SCIM) non possono accedere alla pagina "Impostazioni utente" nella console. In questa pagina è possibile modificare o reimpostare la password della console e gestire altre credenziali di Oracle Cloud Infrastructure, ad esempio chiavi di firma API e token di autenticazione.

Esperienza per utenti federati con configurazione SCIM

Se anche IdP è stato configurato con un client SCIM, un utente che ha eseguito l'accesso tramite il provider di identità può accedere alla pagina Impostazioni utente e disporre di funzionalità utente quali chiavi API, token di autenticazione e altre credenziali utente. Nota: questa opzione è attualmente disponibile solo per le federazioni Oracle Identity Cloud Service e Okta.

Criterio IAM necessario

Per aggiungere e gestire i provider di identità nella tenancy, è necessario essere autorizzati da un criterio IAM. Se si è nel gruppo Amministratori, si dispone dell'accesso necessario.

Di seguito è riportato un criterio più limitato che limita l'accesso solo alle risorse correlate ai provider di identità e ai mapping dei gruppi.

Allow group IdPAdmins to manage identity-providers in tenancy

Allow group IdPAdmins to manage groups in tenancySe non si conoscono i criteri, vedere Guida introduttiva ai criteri e Criteri comuni. Se si desidera approfondire la scrittura dei criteri per i gruppi o altri componenti IAM, vedere Dettagli per IAM senza domini di Identity.

Provider di identità supportati

Le tenancy Oracle Cloud Infrastructure create il 18 dicembre 2017 o versioni successive vengono federate automaticamente con Oracle Identity Cloud Service.

Se la tenancy è stata creata prima del 18 dicembre 2017 e si desidera impostare una federazione con Oracle Identity Cloud Service, vedere Federazione con Oracle Identity Cloud Service.

Per istruzioni sulla federazione con altri provider di identità, vedere gli argomenti seguenti:

Federazione con Microsoft Active Directory

Federazione con Microsoft Azure Active Directory

Oracle Cloud Infrastructure Okta Configuration for Federation and Provisioning (white paper)