Provisioning utente per utenti federati

In questo argomento viene descritto come utilizzare SCIM per eseguire il provisioning degli utenti federati in Oracle Cloud Infrastructure. Gli utenti federati con provisioning eseguito possono disporre di chiavi API e altre credenziali specifiche del servizio.

Panoramica

SCIM (System for Cross-domain Identity Management) è un protocollo standard IETF che consente il provisioning degli utenti nei sistemi di identità. Oracle Cloud Infrastructure ospita un endpoint SCIM per il provisioning degli utenti federati in Oracle Cloud Infrastructure. Se IdP è Oracle Identity Cloud Service o Okta, è possibile impostare il provisioning degli utenti SCIM.

Dopo aver configurato l'integrazione SCIM tra IdP e Oracle Cloud Infrastructure, il provisioning degli utenti appartenenti a gruppi mappati ai gruppi Oracle Cloud Infrastructure viene eseguito automaticamente in Oracle Cloud Infrastructure. Agli utenti con provisioning eseguito viene assegnato un OCID univoco e può disporre di chiavi API e altre credenziali specifiche del servizio.

Per gli utenti federati con provisioning eseguito sono supportate le funzionalità riportate di seguito.

- Agli utenti con provisioning eseguito viene assegnato un OCID univoco

- Gli utenti con provisioning eseguito possono disporre di chiavi API, token di autenticazione e altre credenziali specifiche del servizio

- È possibile elencare gli utenti nella console

- Gli utenti con provisioning eseguito possono accedere alla pagina Impostazioni utente per visualizzare e gestire queste credenziali per se stessi

- Quando aggiungi o rimuovi utenti ai gruppi con mapping di Oracle Cloud Infrastructure nel tuo IdP, gli aggiornamenti vengono sincronizzati automaticamente con Oracle Cloud Infrastructure

Informazioni sui tipi di utente

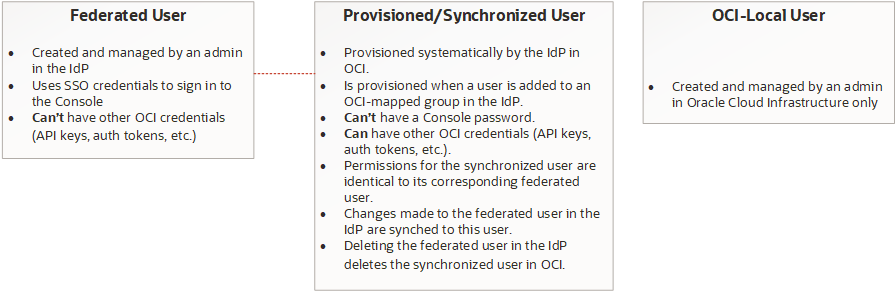

La configurazione SCIM introduce il concetto di utente con provisioning eseguito o sincronizzato. Le descrizioni riportate di seguito forniscono dettagli utili per comprendere i tipi di utente che verranno gestiti.

-

Utenti federati

Un utente federato viene creato e gestito in un provider di identità. Gli utenti federati possono connettersi alla console utilizzando una password gestita nel provider di identità. Agli utenti federati viene concesso l'accesso a Oracle Cloud Infrastructure in base alla loro appartenenza a gruppi mappati ai gruppi Oracle Cloud Infrastructure.

-

Utenti con provisioning eseguito (o sincronizzato)

Il provisioning di un utente sincronizzato viene eseguito in modo sistematico dal provider di identità in Oracle Cloud Infrastructure. Gli utenti sincronizzati possono disporre delle credenziali di Oracle Cloud Infrastructure, ma non delle password della console. Quando si elencano gli utenti nella console, è possibile identificare gli utenti sincronizzati utilizzando il filtro Tipo di utente.

-

Utenti locali

Un utente locale è un utente creato e gestito nel servizio IAM di Oracle Cloud Infrastructure. Le tenancy federate in genere hanno pochi, se presenti, utenti locali. Quando si elencano gli utenti nella console, è possibile identificare gli utenti locali utilizzando il filtro Tipo di utente.

Il grafico seguente riassume le caratteristiche dei tipi di utente:

Chi deve impostare questa integrazione?

Impostare questa integrazione se IdP è Oracle Identity Cloud Service o Okta e gli utenti federati devono disporre delle credenziali specializzate richieste da alcuni servizi e funzioni. Ad esempio, se hai bisogno che gli utenti federati accedano a Oracle Cloud Infrastructure tramite l'SDK o l'interfaccia CLI, l'impostazione di questa integrazione consente a questi utenti di ottenere le chiavi API necessarie per questo accesso.

Requisito

Eseguire questa impostazione di sincronizzazione dopo aver impostato correttamente una federazione tra IdP e Oracle Cloud Infrastructure. Vedere Provider di identità supportati.

Abilitazione del provisioning utente

Istruzioni per le federazioni di Oracle Identity Cloud Service

Se il provider di identità è Oracle Identity Cloud Service, è necessario eseguire un upgrade una tantum.

Se la tua tenancy è stata creata il 21 dicembre 2018 o versioni successive, la tua tenancy viene configurata automaticamente per eseguire il provisioning degli utenti di Oracle Identity Cloud Service in Oracle Cloud Infrastructure. Non è necessario eseguire i passi di questo argomento. Per informazioni sulla gestione degli utenti federati, vedere Informazioni sui tipi di utente e Gestione delle funzionalità utente per gli utenti federati.

Se la federazione con il servizio Oracle Identity Cloud è stata impostata prima del 21 dicembre 2018, eseguire questo task di upgrade una tantum.

Per eseguire l'upgrade della federazione Oracle Identity Cloud Service:

-

Aprire il menu di navigazione e selezionare Identità e sicurezza. In Identità selezionare Federazione.

Viene visualizzata una lista dei provider di identità nella tenancy.

- Selezionare la federazione Identity Cloud Service per visualizzarne i dettagli. Se la tenancy è stata federata automaticamente, viene elencata come OracleIdentityCloudService.

- Selezionare Modifica mapping.

-

Quando richiesto, fornire l'ID client e il segreto client per l'applicazione Oracle Identity Cloud Service, quindi selezionare Continua.

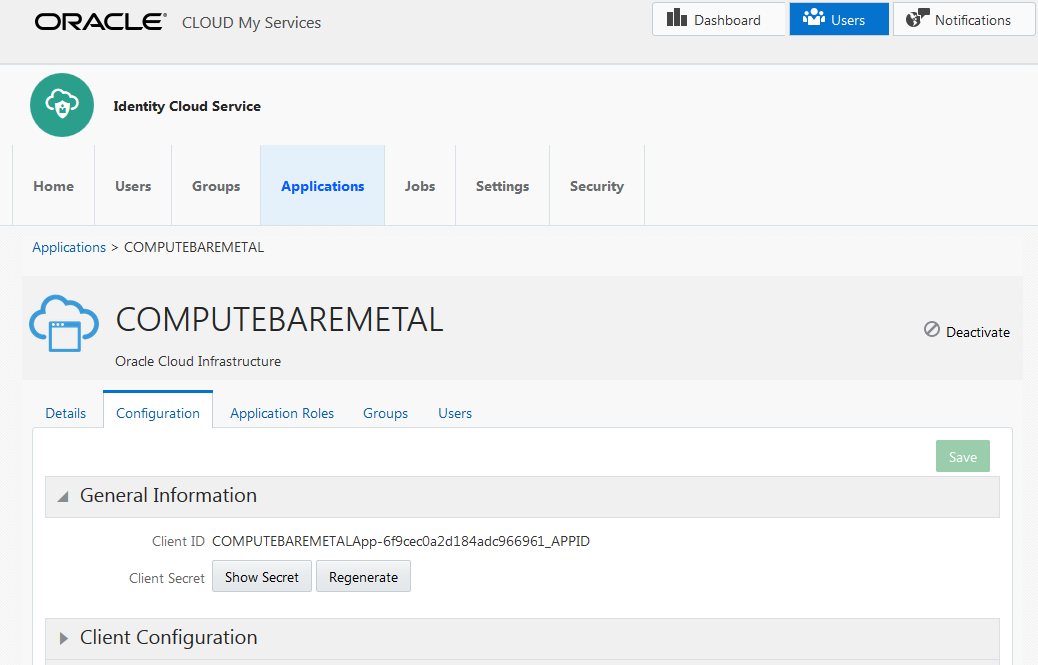

Dove si trovano l'ID client e il segreto client?L'ID client e il segreto client vengono memorizzati in Oracle Identity Cloud Service. Per ottenere queste informazioni:

-

- Connettersi alla console di Oracle Identity Cloud Service.

- Nella console di Identity Cloud Service fare clic su Applicazioni. Viene visualizzato l'elenco delle applicazioni sicure.

- Fare clic su COMPUTEBAREMETAL.

- Fare clic su Configurazione.

-

Espandere Informazioni generali. Viene visualizzato l'ID del client. Fare clic su Mostra segreto per visualizzare il segreto client.

-

Attendere alcuni minuti per rendere effettive le modifiche.

Istruzioni per le federazioni Okta

Se non si dispone di una federazione esistente con Okta, seguire le istruzioni nel white paper Oracle Cloud Infrastructure Okta Configuration for Federation and Provisioning. Questo documento include istruzioni per l'impostazione della federazione e il provisioning con SCIM.

Se si dispone di una federazione esistente con Okta con mapping di gruppi che si desidera gestire, è possibile aggiungere il provisioning SCIM come indicato di seguito.

- In Okta, elimina l'applicazione SAML esistente originariamente impostata per la federazione con Oracle Cloud Infrastructure.

-

Impostare una nuova applicazione SAML in Okta in base alle istruzioni contenute nel white paper Oracle Cloud Infrastructure Okta Configuration for Federation and Provisioning, con le eccezioni riportate di seguito.

- Salta i passi per aggiungere il provider di identità a Oracle Cloud Infrastructure (hai già questa risorsa in Oracle Cloud Infrastructure).

- Selezionare invece Modifica provider di identità e caricare il nuovo documento metadata.xml dalla nuova applicazione Okta creata.

- Quindi, in Oracle Cloud Infrastructure, assicurati di reimpostare le credenziali. Aggiungere il nuovo ID client e segreto alla pagina delle impostazioni di integrazione API in Okta (passo 7 nel white paper).

Cosa aspettarsi dopo l'aggiornamento

Quando il sistema ha avuto il tempo di eseguire la sincronizzazione, è possibile gestire le funzionalità utente per gli utenti federati nella console. Gli utenti che appartengono a un gruppo mappato a un gruppo in Oracle Cloud Infrastructure sono elencati nella pagina Utenti nella console. Ogni volta che si aggiungono nuovi utenti ai gruppi mappati in Oracle Identity Cloud Service, questi saranno disponibili nella console dopo la sincronizzazione del sistema.

Per impostazione predefinita, sono abilitate le funzionalità utente riportate di seguito.

- Chiavi API

- token di autorizzazione

- Credenziali SMTP

- chiavi segrete clienti

Non è possibile abilitare una password locale. La password della console di Oracle Cloud Infrastructure viene ancora gestita solo nel tuo IdP.

Per ulteriori informazioni sulle funzionalità utente, vedere Gestione delle funzionalità utente per gli utenti federati.

Reimpostazione delle credenziali

Utilizzare il pulsante Reimposta credenziali per reimpostare le credenziali del client SCIM. È possibile eseguire questa attività periodicamente come misura di sicurezza per ruotare le credenziali. Dopo aver reimpostato queste credenziali, sarà necessario aggiornare l'applicazione SAML nel provider di identità con le nuove credenziali.

Nota: se il tuo IdP è Oracle Identity Cloud Service, Oracle Cloud Infrastructure reimposta automaticamente le credenziali con Oracle Identity Cloud Service. Non è necessario reimpostare manualmente la configurazione.

Azioni ancora eseguite nel provider di identità

Dopo aver impostato l'integrazione, continuare a eseguire le seguenti azioni in IdP:

-

Creare gli utenti e assegnarli ai gruppi.

-

Elimina utenti.

Gli utenti eliminati da IdP vengono rimossi da Oracle Cloud Infrastructure al termine del successivo ciclo di sincronizzazione.

- Query per l'appartenenza al gruppo.

- Gestisce le password di accesso degli utenti.