Panoramica di IAM

Oracle Cloud Infrastructure Identity and Access Management (IAM) utilizza le funzioni di gestione accessi e identità, come autenticazione, Single Sign-On (SSO) e gestione del ciclo di vita delle identità per Oracle Cloud, nonché per applicazioni Oracle e non, Oracle, in hosting sul cloud o in locale. SaaS Dipendenti, partner commerciali e clienti possono accedere alle applicazioni in qualsiasi momento, da qualsiasi luogo e su qualsiasi dispositivo in modo sicuro.

IAM si integra con le aree di memorizzazione delle identità esistenti, i provider di identità esterni e le applicazioni nel cloud e on-premise per facilitare l'accesso agli utenti finali. Fornisce la piattaforma di sicurezza per Oracle Cloud, che consente agli utenti di accedere, sviluppare e distribuire in modo semplice e sicuro applicazioni aziendali come Oracle Human Capital Management (HCM) e Oracle Sales Cloud, nonché servizi di piattaforma come Oracle Java Cloud Service, Oracle Business Intelligence (BI) Cloud Service e altri.

Gli amministratori e gli utenti possono utilizzare IAM per creare, gestire e utilizzare in modo efficace e sicuro un ambiente di gestione delle identità basato su cloud senza preoccuparsi di impostare informazioni dettagliate sull'infrastruttura o sulla piattaforma.

Responsabilità cliente

È responsabilità dell'utente:

- Comprendere i criteri, le configurazioni e gli artifact di Identity and Access Management (IAM) dell'infrastruttura Oracle Cloud;

- Implementare criteri, configurazioni e artifact personalizzati per tutte le funzioni IAM;

- Creare e amministrare utenti, criteri, configurazioni e artifact utilizzando IAM;

- Rispettare tutti i requisiti e tutte le istruzioni per NIST 800-63, inclusi IAL3, AAL3 e FAL3.

Per tutte le funzioni di IAM è necessario utilizzare valori di configurazione personali e configurare artifact personalizzati.

Componenti IAM

IAM utilizza i componenti descritti in questa sezione. Per una migliore comprensione dell'integrazione dei componenti, vedere Scenario di esempio.

- COMPARTIMENTO

- Raccolta di risorse correlate. I compartimenti sono un componente fondamentale di Oracle Cloud Infrastructure per organizzare e isolare le tue risorse cloud. Li usi per separare chiaramente le risorse allo scopo di misurare l'uso e la fatturazione, l'accesso (attraverso l'uso dei criteri) e l'isolamento (separando le risorse per un progetto o una business unit da un'altra). Un approccio molto diffuso consiste nella creazione di un compartimento per ogni parte principale dell'organizzazione. Per ulteriori informazioni, vedere Ulteriori informazioni sulle procedure ottimali per l'impostazione della tenancy.

- GRUPPI DINAMICI

- Tipo speciale di gruppo contenente risorse (ad esempio istanze di computazione) che corrispondono alle regole definite dall'utente (l'appartenenza può cambiare in modo dinamico quando vengono create o eliminate risorse corrispondenti). Queste istanze fungono da oggetti "principali" e possono effettuare chiamate API ai servizi in base ai criteri definiti per il gruppo dinamico.

- FEDERAZIONE

- Relazione configurata da un amministratore tra un provider di identità e un provider di servizi. Quando federi Oracle Cloud Infrastructure con un provider di identità, gestisci utenti e gruppi nel provider di identità. Puoi gestire l'autorizzazione nel servizio IAM di Oracle Cloud Infrastructure.

- GRUPPO

- Una raccolta di utenti che condividono un set simile di privilegi di accesso. Gli amministratori possono concedere criteri di accesso che autorizzano un gruppo a utilizzare o gestire le risorse all'interno di una tenancy. Tutti gli utenti di un gruppo ereditano lo stesso set di privilegi.

- AREA DI ORIGINE

- Area in cui risiedono le risorse IAM. Tutte le risorse IAM sono globali e disponibili in tutte le aree, ma il set principale di definizioni risiede in un'unica area, l'area di origine. È necessario apportare modifiche alle risorse IAM nell'area di origine. Le modifiche verranno propagate automaticamente a tutte le aree. Per ulteriori informazioni, vedere Gestione delle aree.

- DOMINIO DI IDENTITY

-

Un dominio d'identità è un contenitore per il provisioning e la federazione di utenti, il provisioning degli utenti, l'integrazione sicura delle applicazione mediante la configurazione Oracle Single Sign-on (SSO) e l'amministrazione OAuth. Rappresenta una popolazione di utenti in Oracle Cloud Infrastructure e le relative configurazioni e impostazioni di sicurezza associate (ad esempio, MFA).

- PROVIDER DI IDENTITÀ

- Relazione sicura con un provider di identità federato. Gli utenti federati che tentano di eseguire l'autenticazione alla console di Oracle Cloud Infrastructure vengono reindirizzati al provider di identità configurato. Dopo aver eseguito l'autenticazione, gli utenti federati possono gestire le risorse Oracle Cloud Infrastructure nella console proprio come un utente IAM nativo.

- MFA

- L'autenticazione a più fattori (MFA) è un metodo di autenticazione che richiede l'uso di più fattori per verificare l'identità di un utente.

- ORIGINE RETE

- Gruppo di indirizzi IP a cui è consentito accedere alle risorse nella tenancy. Gli indirizzi IP possono essere indirizzi IP pubblici o indirizzi IP provenienti da una VCN all'interno della tenancy. Dopo aver creato l'origine di rete, è possibile utilizzare i criteri per limitare l'accesso solo alle richieste originate dagli IP nell'origine di rete.

- RESOURCE

- Un oggetto cloud che crei e utilizzi quando interagisci con i servizi Oracle Cloud Infrastructure. Ad esempio, le istanze di computazione , i volumi di storage a blocchi , le reti cloud virtuali (VCN ), le subnet, i database, le applicazioni di terze parti, le applicazioni Software-as-a-Service (SaaS), il software on-premise e le applicazioni Web retail.

- ROLE

- Set di privilegi di amministrazione che possono essere assegnati a un utente in un dominio di Identity.

- CRITERIO DI SICUREZZA

- Documento che specifica chi può accedere a determinate risorse e in che modo. Puoi scrivere criteri per controllare l'accesso a tutti i servizi all'interno di Oracle Cloud Infrastructure. L'accesso viene concesso a livello di gruppo e compartimento. Ciò significa che è possibile definire un criterio che assegna a un gruppo un tipo specifico di accesso all'interno di un compartimento specifico o nella tenancy stessa. Se si concede a un gruppo l'accesso alla tenancy, il gruppo ottiene automaticamente lo stesso tipo di accesso a tutti i compartimenti all'interno della tenancy. La parola "criterio" viene utilizzata da persone in modi diversi: per indicare una singola istruzione scritta nel linguaggio dei criteri; per indicare una raccolta di istruzioni in un singolo documento denominato "policy" (a cui è assegnato un ID Oracle Cloud (OCID)); e per indicare il corpo complessivo dei criteri utilizzato dall'organizzazione per controllare l'accesso alle risorse.

- CRITERI DI ACCESSO

- Un criterio di accesso consente agli amministratori del dominio di Identity, agli amministratori della sicurezza e agli amministratori dell'applicazione di definire i criteri che determinano se consentire a un utente di connettersi a un dominio di Identity.

- TAG

- Le tag consentono di organizzare le risorse in più compartimenti a scopo di reporting o per eseguire azioni in blocco.

- TENANCY

- Compartimento radice che contiene tutte le risorse Oracle Cloud Infrastructure della tua organizzazione. Oracle crea automaticamente la tenancy della tua azienda. Direttamente all'interno della tenancy ci sono le entità IAM (utenti, gruppi, compartimenti e alcuni criteri; puoi anche inserire i criteri nei compartimenti all'interno della tenancy). È possibile inserire gli altri tipi di risorse cloud (ad esempio istanze, reti virtuali, volumi di storage a blocchi e così via) all'interno dei compartimenti creati.

- UTENTE

- Singolo dipendente o sistema che deve gestire o utilizzare le risorse Oracle Cloud Infrastructure dell'azienda. È possibile che gli utenti debbano avviare istanze, gestire dischi remoti, utilizzare la rete cloud virtuale e così via. Gli utenti finali dell'applicazione in genere non sono utenti IAM. Gli utenti dispongono di una o più credenziali IAM (vedere Utilizzo delle credenziali utente).

Attivazione e disattivazione dei componenti

Ci sono un certo numero di componenti che devono essere attivati per poterli utilizzare. È inoltre possibile disattivarli quando necessario.

- Sicurezza adattiva: Attiva e Disattiva

- Gateway applicazioni: Attiva e Disattiva.

- Applicazioni: Attiva e Disattiva

- Domini di Identity: Disattiva e riattiva

- Provider di identità: attivazione o disattivazione di un provider di Identity

- Bridge Microsoft AD: Attiva e Disattiva

- Provider di rischio: Attiva e Disattiva

- Profili di autoregistrazione: Attiva

- Criteri di accesso: Attiva e Disattiva

- Condizioni d'uso: Attiva e Disattiva

- Utenti: disattiva e riattiva

Ruoli di gruppo, criterio e amministratore

Quando l'azienda si iscrive a un account Oracle e a un dominio di Identity, Oracle imposta un amministratore predefinito per l'account. Questa persona sarà il primo utente IAM per l'azienda e sarà responsabile dell'impostazione iniziale di ulteriori amministratori. La tenancy viene fornita con un gruppo denominato Amministratori, al quale appartiene automaticamente l'amministratore predefinito. Non è possibile eliminare questo gruppo e deve sempre essere presente almeno un utente.

Inoltre, la tenancy dispone automaticamente di un criterio che consente al gruppo Amministratori di accedere a tutte le operazioni API di Oracle Cloud Infrastructure e a tutte le risorse cloud nella tenancy. Non è possibile modificare né eliminare questo criterio. Tutti gli altri utenti inseriti nel gruppo Administrators avranno accesso completo a tutti i servizi. Ciò significa che possono creare e gestire risorse IAM, ad esempio gruppi, criteri e compartimenti. Inoltre, possono creare e gestire risorse cloud come reti cloud virtuali (VCN), istanze, volumi di storage a blocchi e qualsiasi altro nuovo tipo di risorse Oracle Cloud Infrastructure che diventerà disponibile in futuro.

Oltre all'amministratore predefinito e al criterio predefinito, è possibile assegnare account utente a ruoli amministratore predefiniti per delegare le responsabilità amministrative. I ruoli di amministratore esistono nei domini di Identity. È possibile assegnare qualsiasi account utente in un dominio di Identity a uno o più ruoli amministratore in tale dominio di Identity. Mentre i criteri danno accesso ai compartimenti e alle risorse in tali compartimenti, se si utilizzano i ruoli di amministratore, è possibile concedere l'accesso alle risorse senza il linguaggio dei criteri di apprendimento o la scrittura e la gestione dei criteri.

Concedendo agli utenti o ai gruppi il ruolo di amministratore del dominio di Identity per domini diversi dal dominio predefinito, concede loro le autorizzazioni di amministratore complete solo per quel dominio (non per la tenancy). È necessario concedere direttamente al ruolo di amministratore del dominio di Identity almeno un amministratore per il dominio di Identity. Questa operazione si aggiunge a qualsiasi ruolo di amministratore del dominio di Identity concesso dall'appartenenza al gruppo. Per ulteriori informazioni, vedere Informazioni sui ruoli di amministratore.

IAM valuta i criteri e i ruoli di amministratore insieme per determinare se un utente ha accesso alle risorse e le azioni che tale utente può eseguire con tali risorse. Se la tenancy si basa già sui criteri, è possibile continuare a utilizzarli. È anche possibile scrivere criteri per concedere l'accesso a domini di identità specifici. Tuttavia, Oracle consiglia di iniziare a utilizzare i ruoli di amministratore per concedere agli utenti l'accesso alle risorse nei domini di Identity in futuro.

Modi per accedere a Oracle Cloud Infrastructure

Puoi accedere a Oracle Cloud Infrastructure utilizzando la console (un'interfaccia basata su browser) o l'API REST. Le istruzioni per la console sono incluse negli argomenti di questa guida. Per esaminare un elenco di SDK disponibili, consulta Software Development Kits and Command Line Interface.

Per accedere alla console, è necessario utilizzare un browser supportato. Per passare alla pagina di accesso Console, aprire il menu di navigazione nella parte superiore di questa pagina e selezionare Console dell'infrastruttura. È stato richiesto di immettere il tenant cloud, il nome utente e la password.

Per il riferimento all'API REST per l'API IAM, vedere API del servizio Identity and Access Management. Per il riferimento all'API REST per l'API Domini di Identity IAM, vedere API Domini di Identity IAM. Per informazioni generali sull'utilizzo dell'API, vedere API REST.

Documentazione da utilizzare per Cloud Identity

Per aiutarti ad amministrare l'identità in Oracle Cloud Infrastructure (OCI), hai bisogno della documentazione corretta.

La documentazione scelta dipende dai fattori indicati di seguito.

- Indica se la tenancy OCI è stata aggiornata per utilizzare i domini di identità Oracle Cloud Infrastructure Identity and Access Management (IAM)

- Indica se è stata eseguita la migrazione degli striping di Oracle Identity Cloud Service (IDCS) ai domini di Identity IAM

Leggere le sezioni seguenti per trovare la documentazione corretta.

Hai accesso ai domini di Identity?

- Collegarsi alla console di Oracle Cloud. Occorre assistenza per la connessione? Vedere Sign In to the Console.

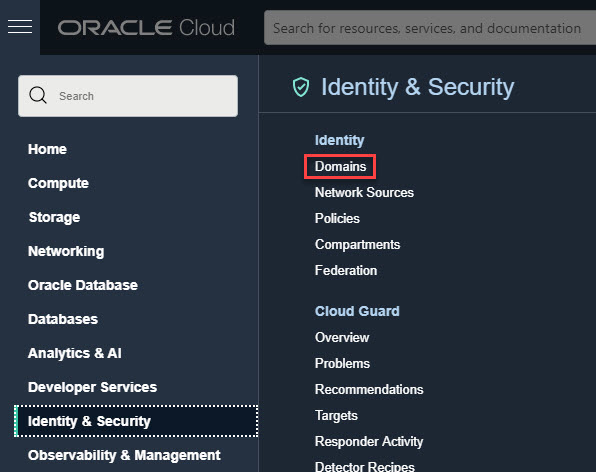

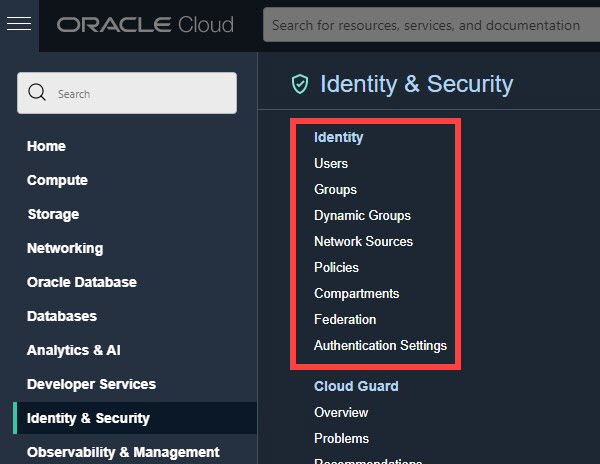

- Nel menu di navigazione Menu di navigazione , selezionare Identità e sicurezza. In Identità, cercare Domini. Se vengono visualizzati i domini, l'account cloud è stato aggiornato.

Di quale documentazione hai bisogno?

Dopo aver determinato se la tenancy è stata aggiornata o se è stata eseguita la migrazione degli striping IDCS, scegliere la documentazione corretta.

| La tenancy è stata aggiornata? | Utilizzare questa documentazione. |

|---|---|

| Nella console vengono visualizzati i domini. La tenancy è stata aggiornata. |

Quando si utilizza la console:

Quando si utilizza l'API:

Se la tenancy è stata aggiornata di recente, per informazioni su cosa aspettarsi dopo l'aggiornamento, vedere:

|

| Non vengono visualizzati i domini nella console. La tenancy non è stata aggiornata. |

Per utilizzare la console per amministrare IAM nelle tenancy senza domini di Identity, vedere Panoramica di Identity and Access Management. Per utilizzare l'API per amministrare IAM nelle tenancy senza domini di Identity, vedere API IAM. Per informazioni su cosa aspettarsi quando viene eseguito l'aggiornamento, vedere Domini di Identity OCI IAM: informazioni che i clienti di OCI IAM devono sapere. |

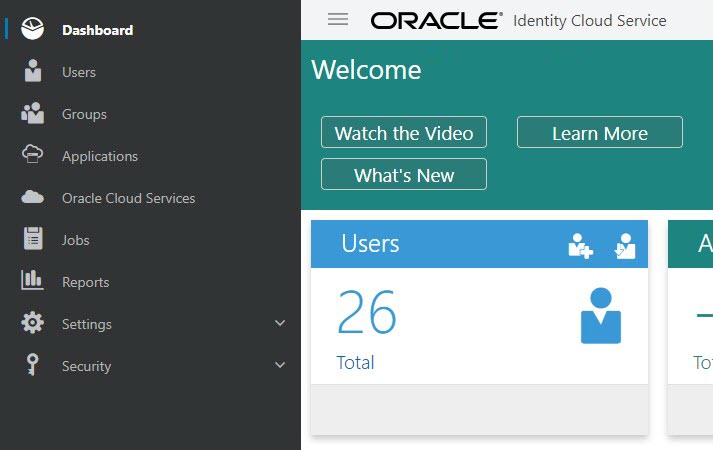

| Viene visualizzata la console di amministrazione IDCS. Non è stata eseguita la migrazione delle stripe ai domini di Identity. |

Quando si utilizza la console:

Per utilizzare l'API per amministrare gli striping in IDCS, vedere API REST per Oracle Identity Cloud Service. Per informazioni su cosa aspettarsi quando si verifica la migrazione, vedere Domini di identità IAM OCI: informazioni che i clienti Oracle IDCS devono sapere. |