Gestione dei criteri di accesso

Gli argomenti di questa sezione descrivono come creare, attivare, aggiornare, disattivare ed eliminare un criterio di accesso per un dominio di Identity.

- Informazioni sui criteri di accesso e sulle regole di accesso

- Criterio o ruolo richiesto

- Lista dei criteri di accesso

- Creazione di un criterio di collegamento

- Attivazione di un criterio di collegamento

- Aggiornamento di un criterio di collegamento

- Disattivazione di un criterio di accesso

- Eliminazione di un criterio di collegamento

Informazioni sui criteri di accesso e sulle regole di accesso

Un criterio di accesso utilizza regole di accesso per definire i criteri che determinano se consentire a un utente di connettersi a un dominio di Identity o a un'applicazione.

Tutti i domini di Identity sono dotati di un criterio di accesso predefinito. Se il dominio di Identity è stato preconfigurato con il criterio di accesso Criteri di sicurezza per OCI Console, si consiglia di utilizzare tale criterio. Se necessario, è possibile aggiungere altri criteri di accesso. Assegnare la priorità alle regole di accesso per un criterio di accesso per specificare l'ordine di valutazione delle regole.

Criterio di accesso "predefinito"

Tutti i domini di Identity includono un criterio di accesso predefinito attivo che contiene una regola di accesso predefinita.

Per impostazione predefinita, questa regola di accesso predefinita consente a tutti gli utenti di connettersi al dominio di Identity con un nome utente e una password. È possibile basarsi su questo criterio aggiungendovi altre regole di accesso. Aggiungendo queste regole, è possibile impedire ad alcuni utenti di connettersi al dominio di Identity. In alternativa, puoi consentire loro di connettersi, ma richiedere loro un fattore aggiuntivo per accedere alle risorse protette dal dominio di Identity, ad esempio la console di Oracle Cloud Infrastructure.

Ad esempio, è possibile creare due regole di accesso per il criterio di accesso predefinito. La prima regola impedisce a qualsiasi utente di connettersi al dominio di Identity se utilizza un indirizzo IP compreso nell'intervallo di un perimetro di rete definito: Perimetri di rete negati. La seconda regola richiede che agli utenti appartenenti a un determinato gruppo (ad esempio, il gruppo di sviluppatori UA) venga richiesto un secondo fattore nell'ambito del processo di verifica a 2 fasi denominato: Gruppo di sviluppatori UA. Tutti gli altri utenti saranno in grado di accedere senza che venga richiesto un secondo fattore.

Per la regola di accesso predefinita, non impostare mai l'accesso per tutti gli utenti da negare. Se gli utenti non soddisfano i criteri di altre regole definite che consentono loro di connettersi al dominio di Identity, non potranno accedere alle risorse protette dal dominio di Identity. Inoltre, configurare il dominio di Identity per valutare l'ultima regola di accesso perché, per impostazione predefinita, consente a tutti gli utenti di connettersi al dominio di Identity.

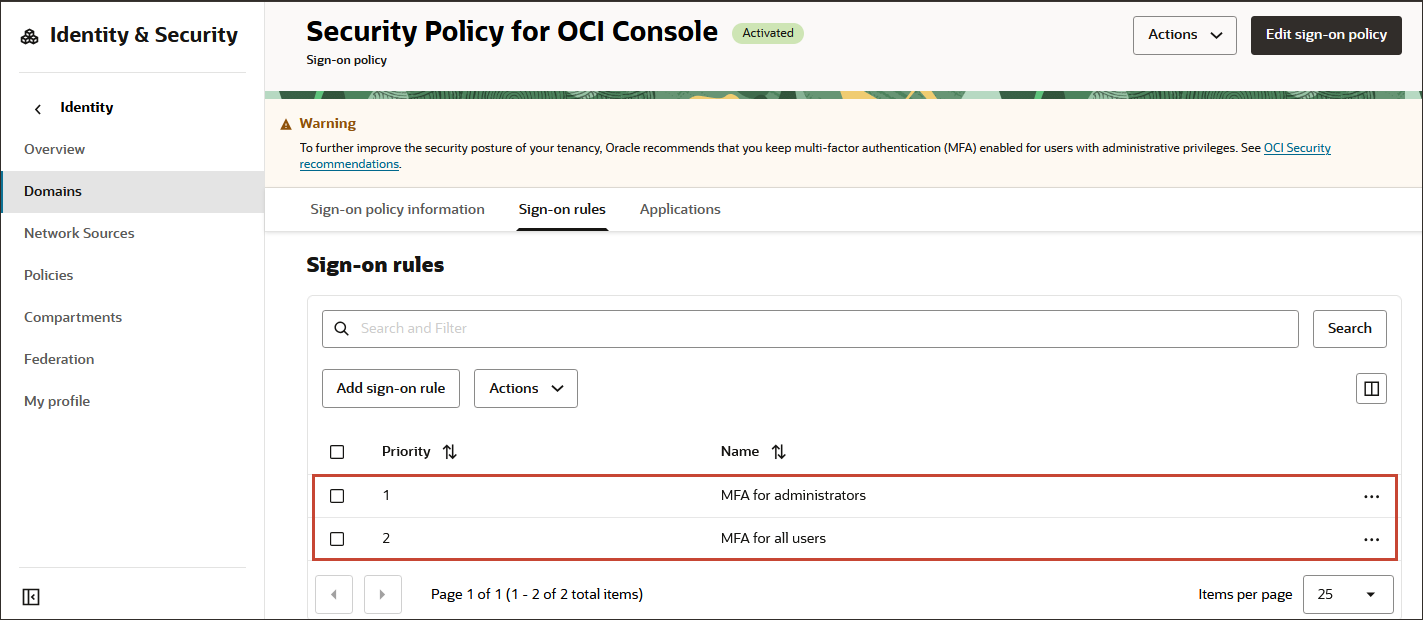

Criterio di accesso "Criteri di sicurezza per OCI Console"

Il criterio di accesso Security Policy for OCI Console è attivato per impostazione predefinita e preconfigurato con le procedure ottimali di sicurezza Oracle.

- I seguenti fattori necessari per questo criterio di accesso sono già abilitati: passcode applicazione Mobile, notifica applicazione Mobile, codice bypass e autenticatore FIDO (Fast ID Online).

- L'applicazione OCI Console è stata aggiunta al criterio.

- Il criterio di accesso viene fornito con due regole di accesso attive:

- MFA per gli amministratori: la regola è in ordine di priorità. Questa regola preconfigurata richiede che tutti gli utenti del gruppo Amministratori e tutti gli utenti con un ruolo di amministratore si iscrivano all'autenticazione MFA e forniscano un fattore aggiuntivo ogni volta che si collegano. Nota

È possibile rimuovere questa regola e utilizzare la regola MFA per tutti gli utenti per richiedere a tutti gli utenti (inclusi gli amministratori) di iscriversi all'autenticazione MFA. In alternativa, è possibile lasciare in vigore questa regola e tutti gli utenti (inclusi gli amministratori) saranno comunque tenuti a iscriversi a MFA quando viene valutata la regola MFA per tutti gli utenti. - MFA per tutti gli utenti: la regola è seconda in ordine di priorità. Questa regola preconfigurata richiede che tutti gli utenti debbano iscriversi all'autenticazione MFA e fornire un fattore aggiuntivo ogni volta che si collegano.Nota

Se al momento non si desidera richiedere l'autenticazione MFA per tutti gli utenti, è possibile rendere questa regola facoltativa e gli utenti avranno la possibilità di iscriversi all'autenticazione MFA. In alternativa, è possibile rimuovere questa regola e mantenere l'MFA per gli amministratori in modo che solo gli amministratori debbano iscriversi all'autenticazione MFA.

- MFA per gli amministratori: la regola è in ordine di priorità. Questa regola preconfigurata richiede che tutti gli utenti del gruppo Amministratori e tutti gli utenti con un ruolo di amministratore si iscrivano all'autenticazione MFA e forniscano un fattore aggiuntivo ogni volta che si collegano.

A seconda di quale regola si decide di mantenere, escludere almeno un amministratore dalla regola. Se si mantengono entrambe le regole, apportare la modifica a entrambe. Per informazioni su come escludere gli utenti da una regola di accesso, vedere Creazione di un criterio di accesso.

Per impostare l'autenticazione MFA utilizzando il criterio di accesso Criteri di sicurezza per OCI Console, vedere le procedure ottimali in Domini di identità con il criterio di accesso "Criteri di sicurezza per OCI Console".

Criteri di accesso aggiuntivi

È possibile creare criteri di accesso e associarli a applicazioni specifiche. Quando un utente utilizza una di queste applicazioni per tentare di collegarsi al dominio di Identity, il dominio di Identity controlla se all'applicazione sono associati criteri di accesso. In tal caso, il dominio di Identity valuta i criteri delle regole di accesso assegnate al criterio. Se non sono presenti criteri di accesso per l'applicazione, viene valutato il criterio di accesso predefinito.

Priorità delle regole di accesso per un criterio

Poiché è possibile definire più regole di accesso per un criterio di accesso, il dominio di Identity deve conoscere l'ordine di valutazione delle regole. A tale scopo, è possibile impostare la priorità delle regole.

Utilizzando le regole di accesso dell'esempio precedente relativo al criterio di accesso predefinito, è possibile che la regola di accesso Perimetri di rete negati venga valutata per prima e che la regola di accesso Gruppo sviluppatori UA venga valutata successivamente. Se un utente soddisfa i criteri della regola di accesso Perimetri di rete negati (ossia, l'indirizzo IP utilizzato per tentare di collegarsi al dominio di Identity rientra nell'intervallo IP definito nel perimetro di rete), l'utente non potrà accedere alle risorse protette dal dominio di Identity. Se l'utente non corrisponde ai criteri per questa regola, viene valutata la regola con la priorità più alta successiva. In questo esempio, si tratta della regola UA Developers Group. Se l'utente è membro di UA Developers Group, verrà richiesto un fattore aggiuntivo per collegarsi al dominio di Identity. Se l'utente non è membro del gruppo di sviluppatori UA, viene valutata la regola con la priorità più alta successiva. Per questo esempio, si tratta della regola di accesso predefinita. Poiché questa regola, per impostazione predefinita, consente a tutti gli utenti di connettersi al dominio di Identity, l'utente sarà in grado di connettersi senza che venga richiesto un secondo fattore.

Criterio o ruolo richiesto

Criterio o ruolo obbligatorio.

- Essere membro del gruppo Administrators

- Assegnare il ruolo di amministratore del dominio di Identity, amministratore della sicurezza o amministratore dell'applicazione

- Essere un membro di un gruppo concesso

manage identity-domains

Per ulteriori informazioni su criteri e ruoli, vedere Gruppi di amministratori, criteri e ruoli di amministratore, Informazioni sui ruoli di amministratore e Panoramica sui criteri IAM.