Provisioning JIT da Entra ID a OCI IAM

In questa esercitazione è possibile configurare il provisioning JIT (Just-In-Time) tra OCI Console e Entra ID, utilizzando Entra ID come IdP.

È possibile impostare il provisioning JIT in modo che le identità possano essere create nel sistema di destinazione durante il runtime, come e quando effettuano una richiesta di accesso al sistema di destinazione.

Questa esercitazione descrive i seguenti passi:

- Configurare l'ID Entra IdP in OCI IAM per JIT.

- Aggiornare la configurazione dell'applicazione IAM OCI in Entra ID.

- Eseguire il test per eseguire il provisioning da Entra ID a OCI IAM.

Questa esercitazione è specifica di IAM con domini di Identity.

Per eseguire questa esercitazione, è necessario disporre dei seguenti elementi:

-

Account Oracle Cloud Infrastructure (OCI) a pagamento o account di prova OCI. Consulta Oracle Cloud Infrastructure Free Tier.

- Ruolo di amministratore del dominio di Identity per il dominio di Identity IAM OCI. Vedere Introduzione ai ruoli amministratore.

- Un account Entra ID con uno dei seguenti ruoli Entra ID:

- Amministratore globale

- Amministratore applicazione cloud

- Amministratore dell'applicazione

Inoltre, è necessario aver completato l'esercitazione SSO tra OCI e Microsoft Entra ID e aver raccolto l'ID oggetto dei gruppi che si intende utilizzare per il provisioning JIT.

Per consentire il funzionamento del provisioning JIT, è necessario configurare gli attributi SAML appropriati e obbligatori, che verranno inviati nell'asserzione SAML a OCI IAM in base all'ID Entra.

- Nel browser, accedere a Microsoft Entra ID utilizzando l'URL:

https://entra.microsoft.com - Passare a Applicazioni aziendali.

- Selezionare l'applicazione Oracle Cloud Infrastructure Console.

- Nel menu a sinistra selezionare Single Sign-On.

- Nella sezione Attributi e richieste, selezionare Modifica.

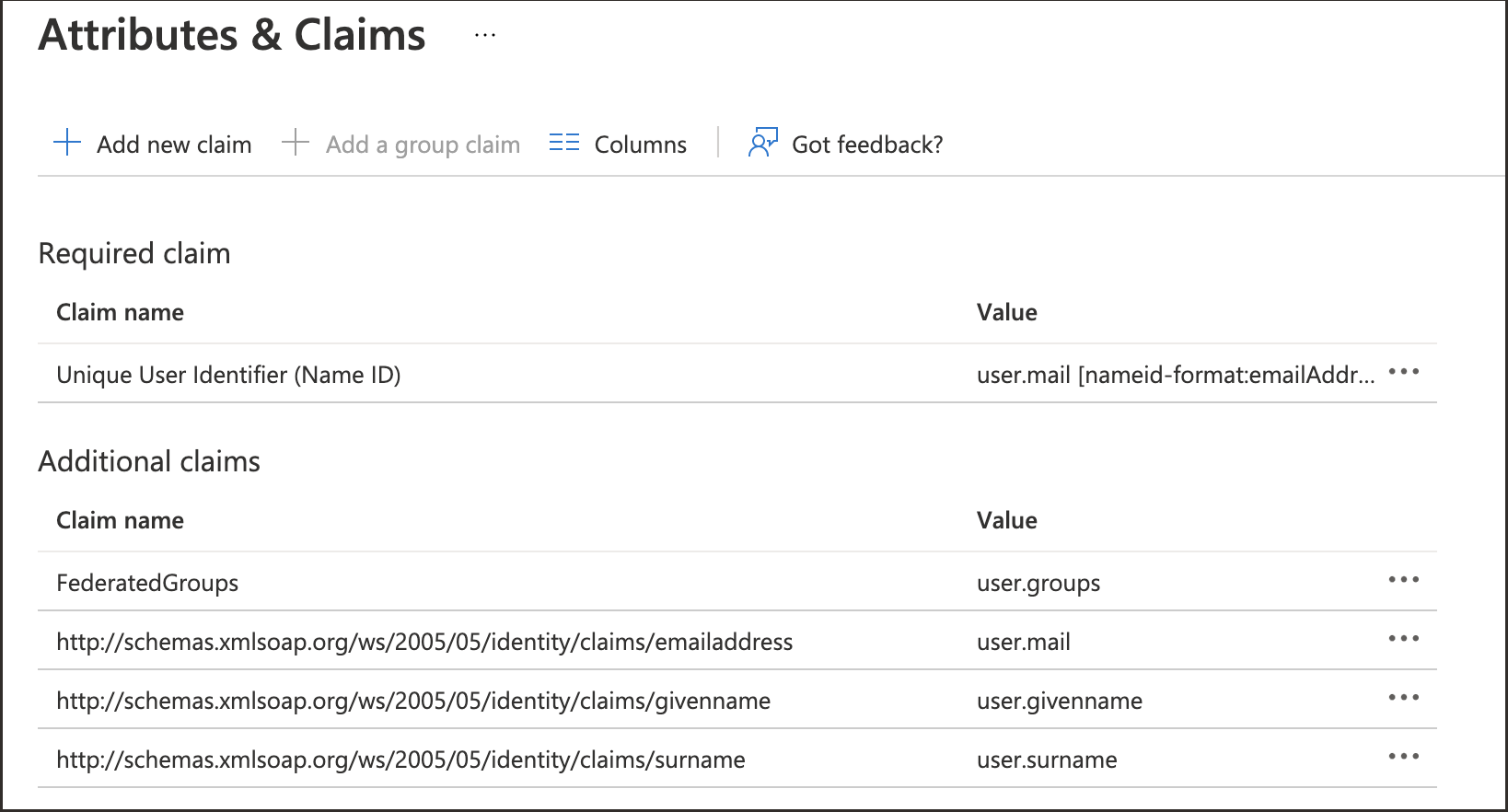

- Verificare che gli attributi siano configurati correttamente:

-

NameID -

Email Address -

First Name -

Last Name

Se hai bisogno di nuove richieste, aggiungile.

-

- Prendere nota di tutti i nomi di risarcimento configurati. Ad esempio

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givennameè il nome della richiesta per

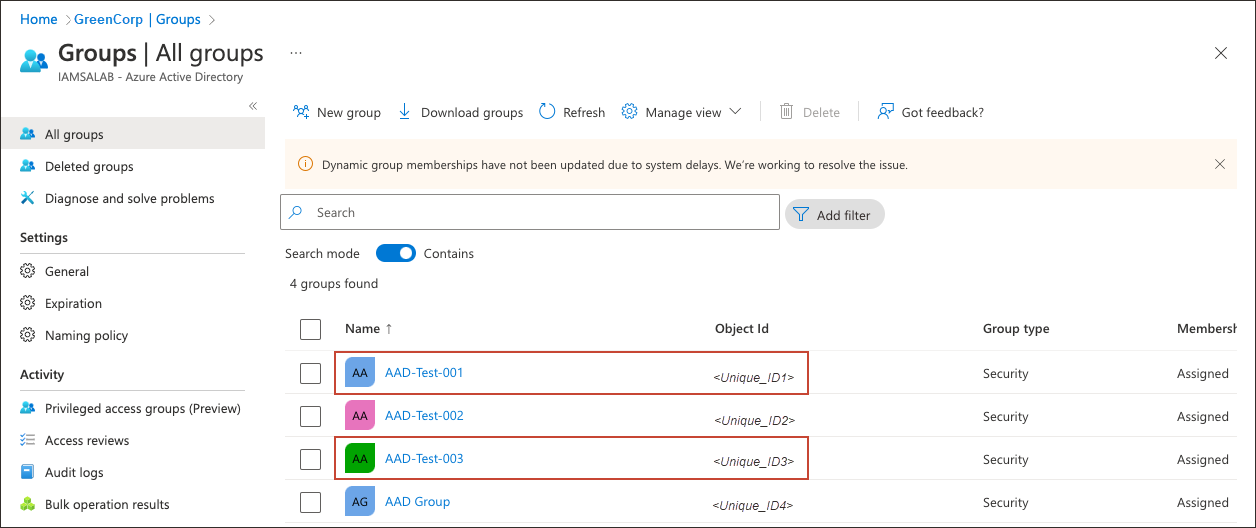

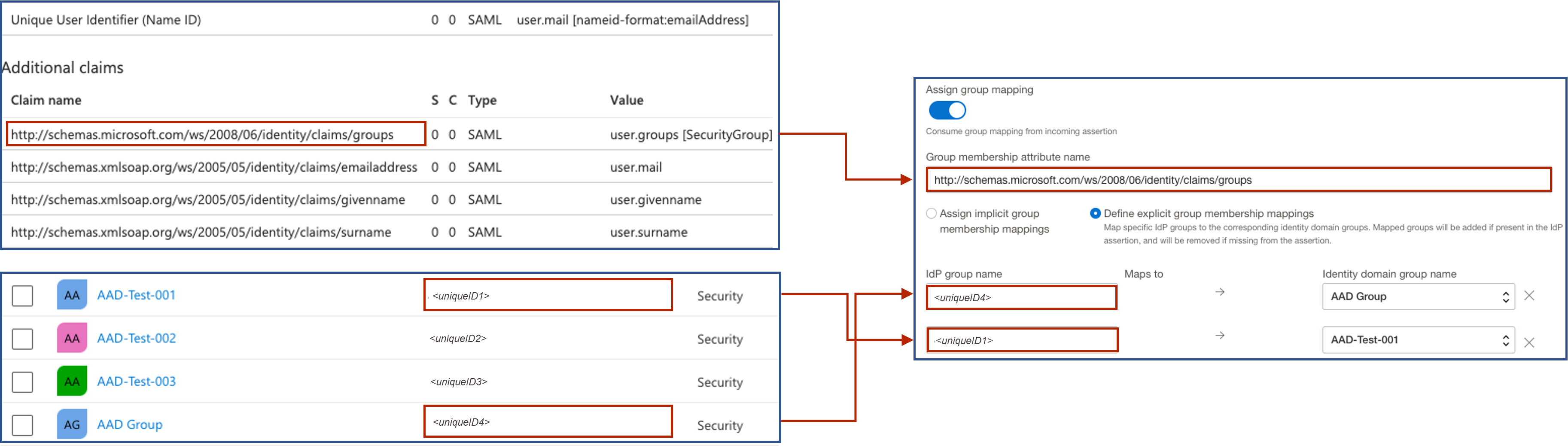

First Name. - Passare a Gruppi. Vedrai tutti i gruppi disponibili in Entra ID.

- Prendere nota degli ID oggetto dei gruppi che desiderano far parte di SAML per l'invio a IAM OCI.

Configurazioni ID Entra aggiuntive

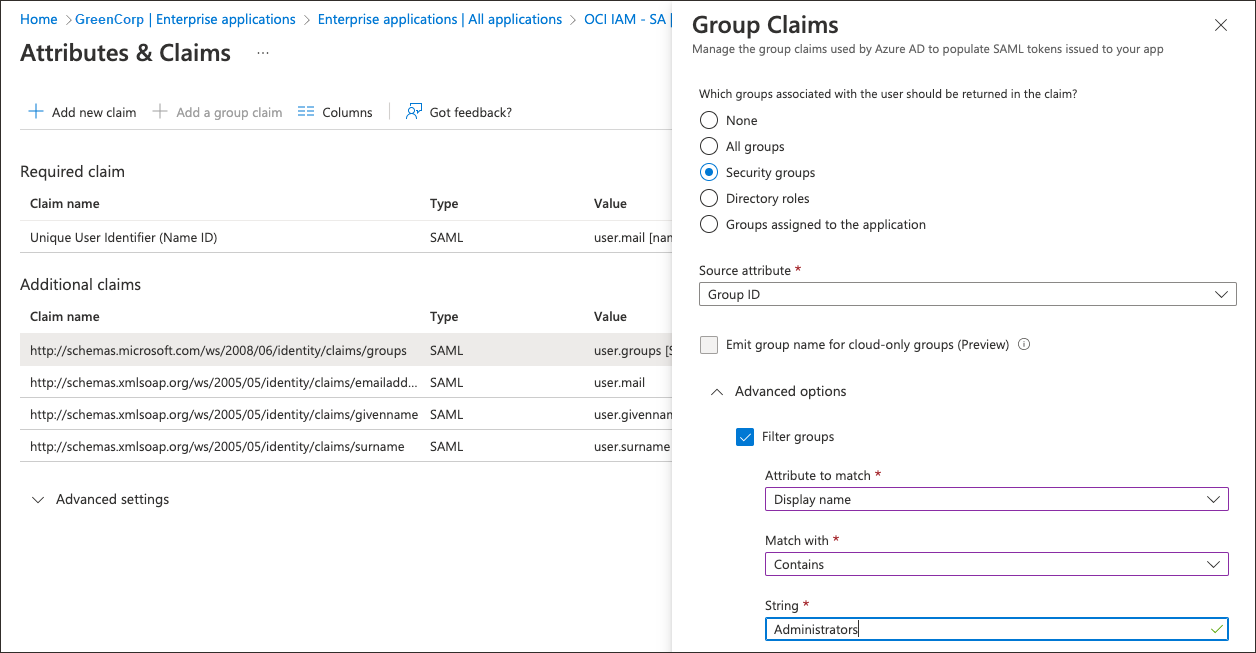

In Entra ID, è possibile filtrare i gruppi in base al nome del gruppo o all'attributo sAMAccountName.

Ad esempio, si supponga che solo il gruppo Administrators debba essere inviato tramite SAML:

- Selezionare la richiesta di rimborso gruppo.

- In Richieste di risarcimento di gruppo espandere Opzioni avanzate.

- Selezionare Gruppi di filtri.

- Per Attributo da abbinare, selezionare

Display Name. - Per Corrispondenza con, selezionare

contains. - Per Stringa, fornire il nome del gruppo, ad esempio

Administrators.

- Per Attributo da abbinare, selezionare

Ciò consente alle organizzazioni di inviare solo i gruppi richiesti a OCI IAM da Entra ID.

In OCI IAM, aggiornare l'ID Entra IdP per JIT.

-

Aprire un browser supportato e immettere l'URL della console:

- Immettere il nome account cloud, indicato anche come nome della tenancy, quindi selezionare Successivo.

- Selezionare il dominio di Identity che verrà utilizzato per configurare SSO.

- Accedi con nome utente e password.

- Aprire il menu di navigazione e selezionare Identità e sicurezza.

- In Identità selezionare Domini.

- Selezionare il dominio di Identity in cui è già stato configurato Entra ID come IdP.

- Selezionare Sicurezza dal menu a sinistra, quindi Provider di identità.

- Selezionare l'ID Entra IdP.

- Nella pagina Entra ID IdP, selezionare Configura JIT.

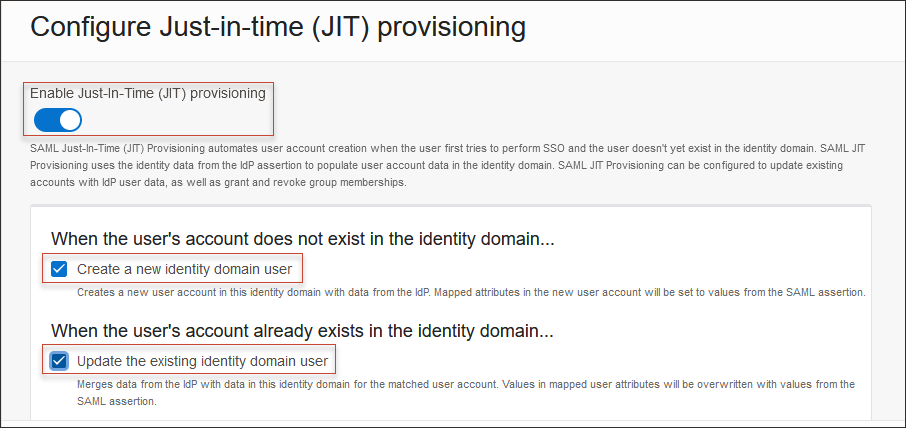

- Nella pagina Configura provisioning JIT (Just-in-time):

- Selezionare Provisioning JIT (Just-In-Time).

- Selezionare Crea un nuovo utente del dominio di Identity.

- Selezionare Aggiorna l'utente del dominio di Identity esistente.

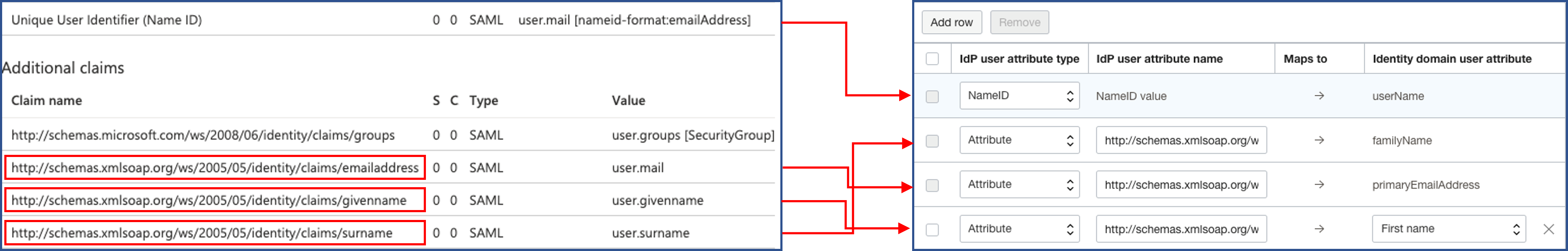

- Sotto Attributi utente mappa:

- Lasciare invariata la prima riga per

NameID. - Per altri attributi, in IdP attributo utente selezionare

Attribute. - Fornire il nome attributo utente IdP come indicato di seguito.

- familyName:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surname - primaryEmailAddress:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress

- familyName:

- Selezionare Aggiungi riga e immettere:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givenname.Per l'attributo utente del dominio di Identity, scegliere

First name.Nota

Il nome visualizzato completamente qualificato (FQDN) è 1. Configura gli attributi SAML inviati dall'ID Entra.

Questo diagramma mostra l'aspetto degli attributi utente in OCI IAM (a destra) e il mapping degli attributi utente tra Entra ID e OCI IAM.

- Lasciare invariata la prima riga per

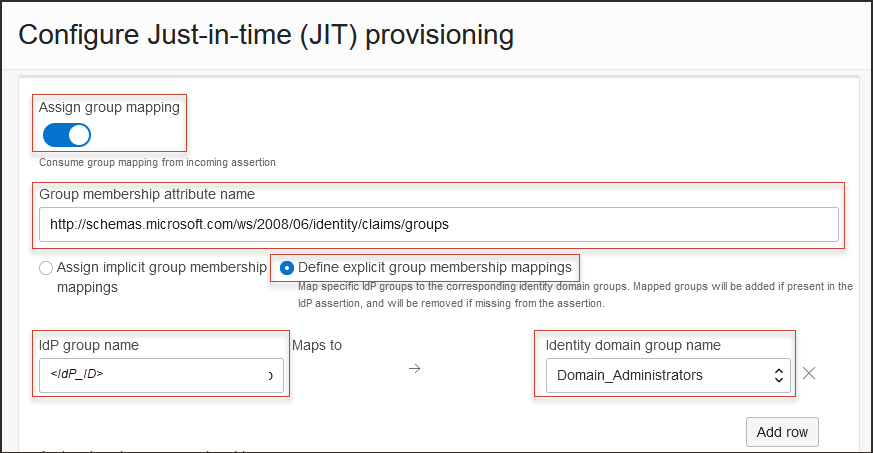

- Selezionare Assegna mapping dei gruppi.

- Immettere il nome attributo appartenenza gruppo:

http://schemas.microsoft.com/ws/2008/06/identity/claims/groups. - Selezionare Definisci mapping espliciti dell'appartenenza ai gruppi.

- In IdP Nome gruppo, fornire l'ID oggetto del gruppo in Entra ID dal passo precedente.

- In Nome gruppo di domini di Identity, selezionare il gruppo in OCI IAM a cui mappare il gruppo Entra ID.

Questo diagramma mostra l'aspetto degli attributi del gruppo in OCI IAM (a destra) e il mapping degli attributi del gruppo tra Entra ID e OCI IAM.

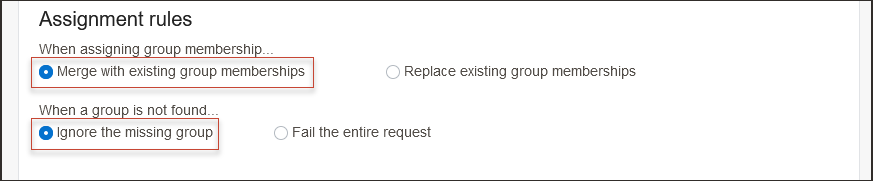

- In Regole di assegnazione, selezionare quanto segue:

- Quando si assegnano le appartenenze a gruppi: unisci con appartenenze a gruppi esistente

- Quando un gruppo non viene trovato: ignorare il gruppo mancante

Nota

Selezionare le opzioni in base ai requisiti dell'organizzazione. - Selezionare Salva modifiche.

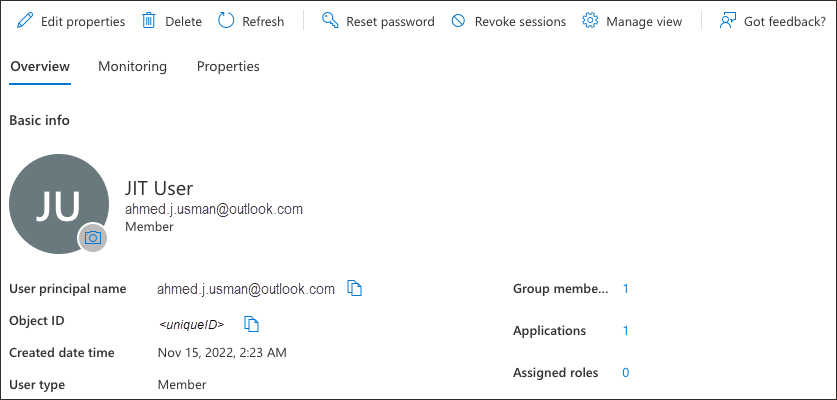

- Nella console Entra ID creare un nuovo utente con un ID di posta elettronica non presente in OCI IAM.

-

Assegnare l'utente ai gruppi richiesti.

- Nel browser, aprire OCI Console.

- Selezionare il dominio di Identity in cui è stata abilitata la configurazione JIT.

- Selezionare Next.

- Dalle opzioni di accesso, selezionare ID aggiuntivo.

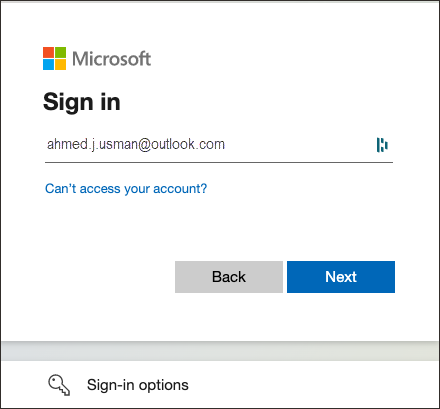

- Nella pagina di login di Microsoft immettere l'ID utente appena creato.

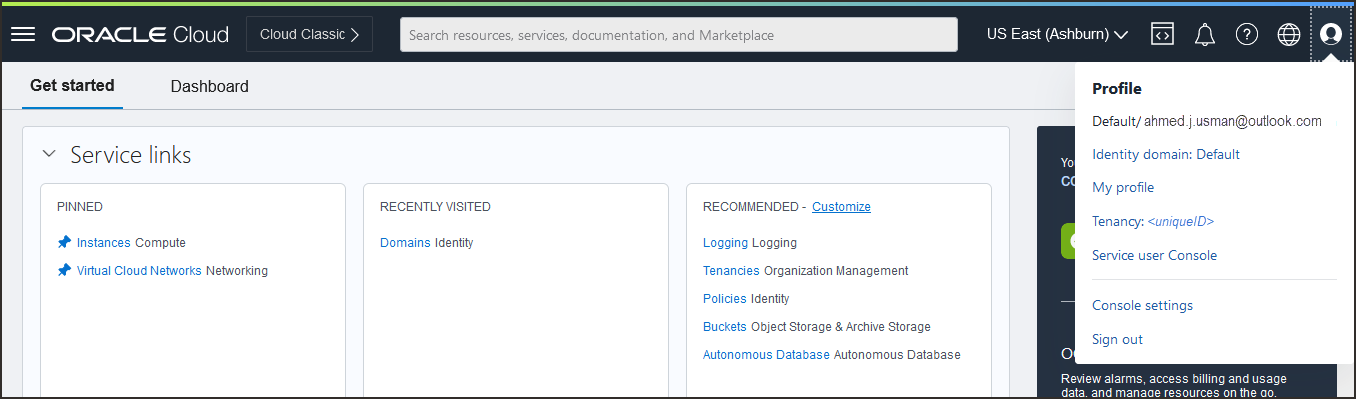

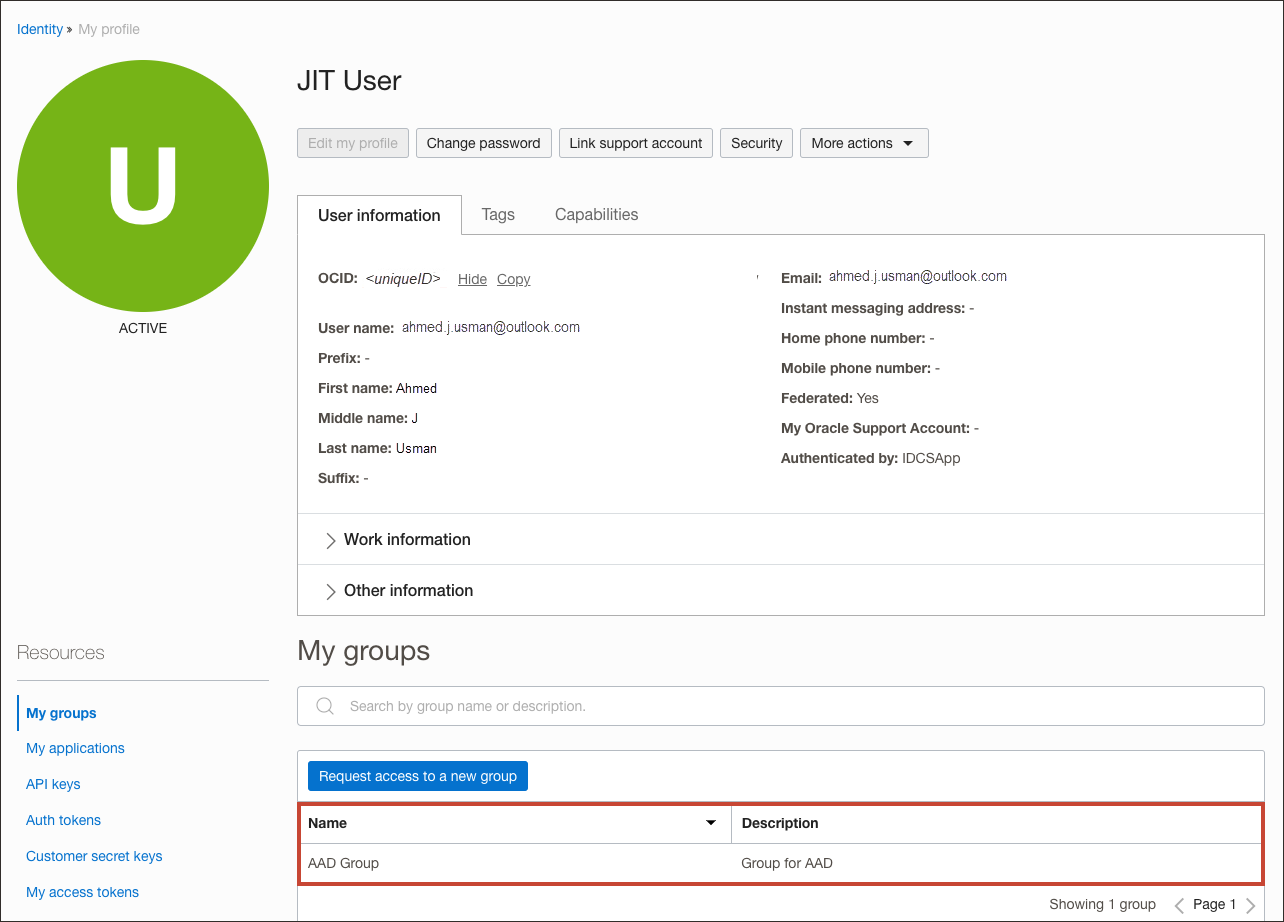

- Al completamento dell'autenticazione da Microsoft:

- L'account utente viene creato in IAM OCI.

- L'utente è collegato a OCI Console.

-

Nel menu di navigazione selezionare il menu Profilo

, quindi selezionare Impostazioni utente. Controllare le proprietà dell'utente, ad esempio ID e-mail, nome, cognome e gruppi associati.

, quindi selezionare Impostazioni utente. Controllare le proprietà dell'utente, ad esempio ID e-mail, nome, cognome e gruppi associati.

Congratulazioni. Impostazione del provisioning JIT tra Entra ID e OCI IAM riuscita.

Per ulteriori informazioni sullo sviluppo con i prodotti Oracle, dai un'occhiata a questi siti: