Gestione del ciclo di vita delle identità tra OCI e Okta

In questa esercitazione è possibile configurare la gestione del ciclo di vita degli utenti tra Okta e OCI IAM, in cui Okta funge da area di memorizzazione delle identità affidabile.

Questa esercitazione di 30 minuti mostra come eseguire il provisioning di utenti e gruppi da Okta a OCI IAM.

- Creare un'applicazione riservata in IAM OCI.

- Recupera l'URL del dominio di Identity e genera un token segreto.

- Creare un'applicazione in Okta.

- Aggiornare le impostazioni di Okta.

- Test che il provisioning funziona tra OCI IAM e Okta.

- Inoltre, istruzioni su come

- Impostare lo stato federato degli utenti in modo che vengano autenticati dal provider di identità esterno.

- Impedisci agli utenti di ricevere e-mail di notifica quando il loro account viene creato o aggiornato.

Questa esercitazione è specifica di IAM con domini di Identity.

Per eseguire questo set di esercitazioni, è necessario disporre dei seguenti elementi:

-

Account Oracle Cloud Infrastructure (OCI) a pagamento o account di prova OCI. Consulta Oracle Cloud Infrastructure Free Tier.

- Ruolo di amministratore del dominio di Identity per il dominio di Identity IAM OCI. Vedere Introduzione ai ruoli amministratore.

- Account Okta con privilegi di amministratore per configurare il provisioning.

Si raccolgono le informazioni aggiuntive necessarie dai passi del tutorial:

- URL del dominio IAM OCI.

- L'ID client e il segreto client IAM OCI.

Creare un'applicazione riservata in IAM OCI e attivarla.

-

Aprire un browser supportato e immettere l'URL della console:

- Immettere il nome account cloud, indicato anche come nome della tenancy, quindi selezionare Successivo.

- Accedi con nome utente e password.

- Aprire il menu di navigazione e selezionare Identità e sicurezza. In Identità selezionare Domini.

- Selezionare il dominio di Identity in cui si desidera configurare il provisioning di Okta e selezionare Applicazioni.

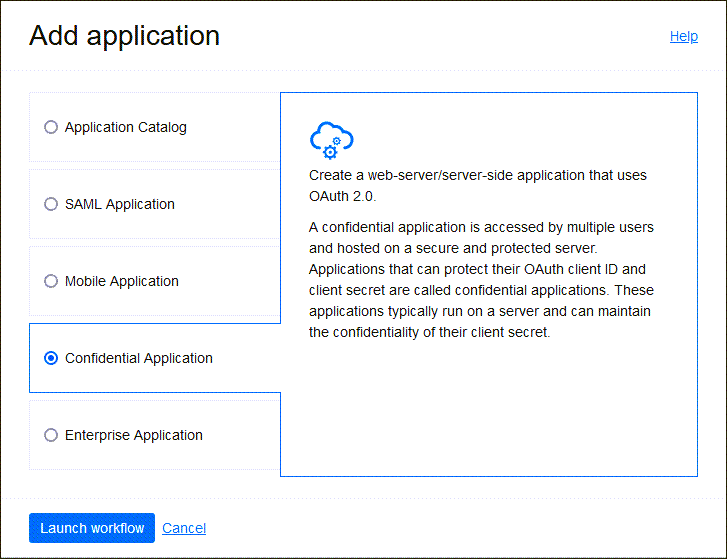

- Selezionare Aggiungi applicazione, quindi scegliere Applicazione riservata e selezionare Avvia workflow.

- Immettere un nome per l'applicazione riservata, ad esempio OktaClient. Selezionare Next.

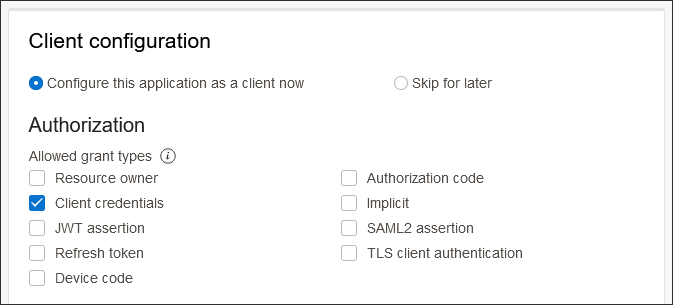

- In Configurazione client selezionare Configurare l'applicazione come client ora.

- In Autorizzazione selezionare Credenziali client.

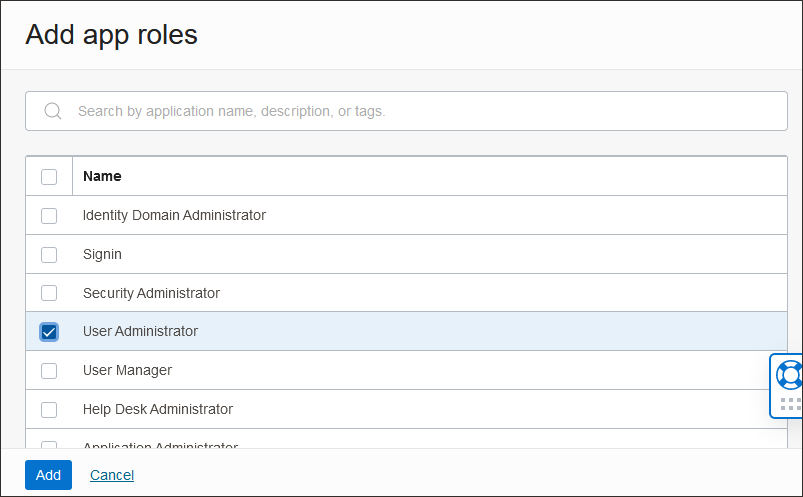

- Scorrere fino in fondo e selezionare Aggiungi ruoli applicazione.

- In Ruoli applicazione selezionare Aggiungi ruoli e nella pagina Aggiungi ruoli applicazione selezionare Amministratore utente e selezionare Aggiungi.

- Selezionare Successivo, quindi Fine.

- Nella pagina dei dettagli dell'applicazione selezionare Attiva e confermare che si desidera attivare la nuova applicazione.

Hai bisogno di due informazioni da utilizzare come parte delle impostazioni di connessione per l'app Okta che crei in seguito.

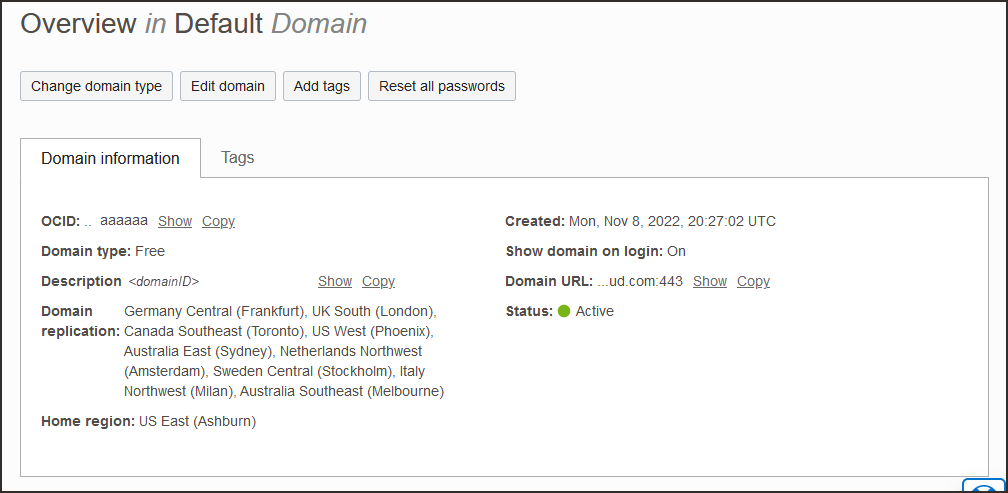

- Tornare alla panoramica del dominio di Identity selezionando il nome del dominio di Identity negli indicatori di percorso. Selezionare Copia accanto a URL dominio nelle informazioni sul dominio e salvare l'URL in un'applicazione in cui è possibile modificarlo.

Il GUID IAM OCI fa parte dell'URL del dominio:

https://<IdentityDomainID>.identity.oraclecloud.com:443/fed/v1/idp/ssoAd esempio:

idcs-9ca4f92e3fba2a4f95a4c9772ff3278 - Nell'applicazione riservata in IAM OCI selezionare OAuth configurazione in Risorse.

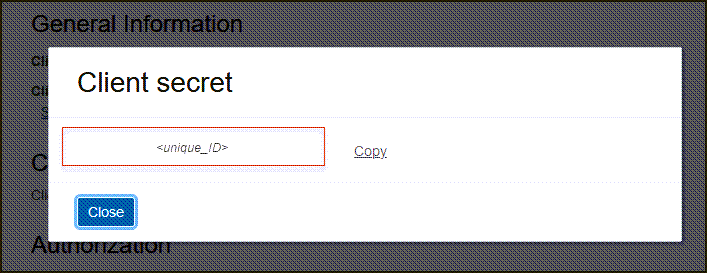

- Scorrere verso il basso e, in Informazioni generali, prendere nota dell'ID client e del segreto client

- Scorrere verso il basso e trovare l'ID client e il segreto client in Informazioni generali.

- Copiare l'ID client e memorizzarlo

- Selezionare Mostra segreto, copiare il segreto e memorizzarlo.Il token segreto è la codifica base64 di

<clientID>:<clientsecret>oppurebase64(<clientID>:<clientsecret>)Questi esempi mostrano come generare il token segreto in Windows e MacOS.

In un ambiente Windows, aprire CMD e utilizzare questo comando powershell per generare la codifica base64

[Convert]::ToBase64String([System.Text.Encoding]::Unicode.GetBytes('client_id:secret'))"In MacOS, utilizzareecho -n <clientID>:<clientsecret> | base64Viene restituito il token segreto. Ad esempioecho -n 392357752347523923457437:3454-9853-7843-3554 | base64 Nk0NzUyMzcyMzQ1NzMTc0NzUyMzMtNTQzNC05ODc4LTUzNQ==Prendere nota del valore del token segreto.

Creare un'applicazione in Okta.

- Nel browser, accedere a Okta utilizzando l'URL:

https://<Okta-org>-admin.okta.comDove

<okta-org>è il prefisso per l'organizzazione con Okta. - Nel menu a sinistra selezionare Applications.

Se si dispone già di un'applicazione creata durante l'esecuzione di SSO con OCI e Okta, è possibile utilizzarla. Selezionare questa opzione per aprirla e modificarla, quindi passare a 5. Modificare le impostazioni di Okta.

- Selezionare Sfoglia catalogo applicazioni e cercare

Oracle Cloud. Seleziona Oracle Cloud Infrastructure IAM tra le opzioni disponibili. - Selezionare Aggiungi integrazione.

- In Impostazioni generali, immettere un nome per l'applicazione, ad esempio

OCI IAM, quindi selezionare Fine.

Connettere l'applicazione Okta all'applicazione riservata IAM OCI utilizzando l'URL del dominio e il token segreto di un passo precedente.

- Nella pagina dell'applicazione appena creata, selezionare la scheda Connetti.

- In Impostazioni selezionare Modifica.

- Scorrere fino a Impostazioni di accesso avanzate.

- Immettere l'URL del dominio in GUID IAM di Oracle Cloud Infrastructure.

- Selezionare Salva.

- Nella parte superiore della pagina, selezionare la scheda Provisioning.

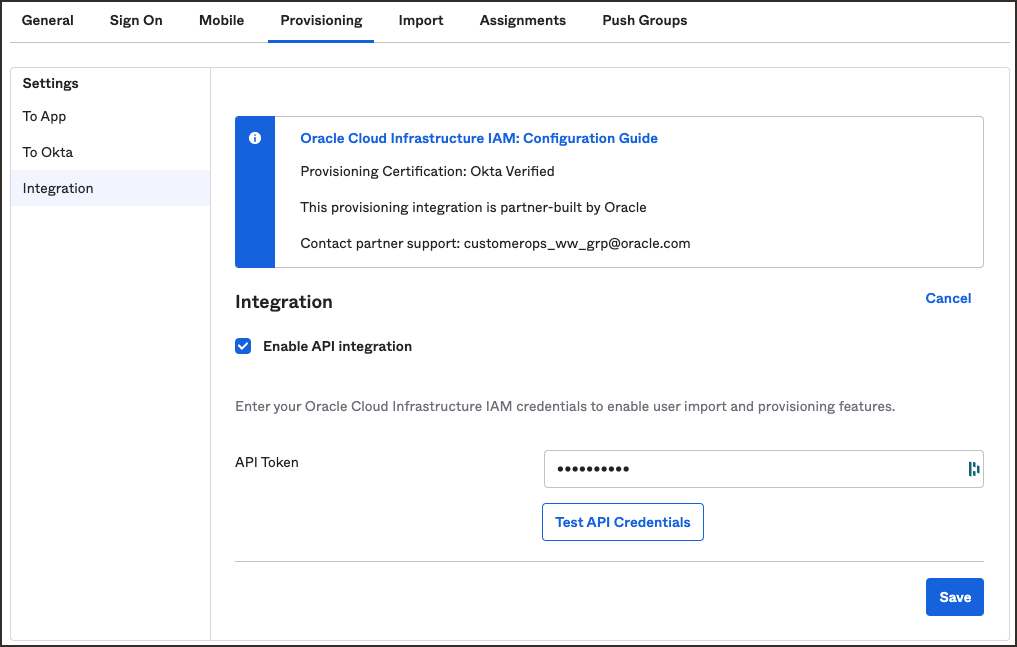

- Selezionare Configura integrazione API.

- Selezionare Abilita integrazione API.

- Immettere il valore del token segreto copiato in precedenza in Token API.

-

Selezionare Test delle credenziali API.

Se viene visualizzato un messaggio di errore, controllare i valori immessi e riprovare.

Quando si riceve un messaggio

Oracle Cloud Infrastructure IAM was verified successfully!, la connessione di Okta all'endpoint SCIM IAM OCI è riuscita. -

Selezionare Salva.

Viene visualizzata la pagina Provisioning nell'applicazione, in cui è possibile creare utenti, aggiornare gli attributi utente, mappare gli attributi tra IAM OCI e Okta.

Per eseguire il test del provisioning di utenti e gruppi per Okta:

- Nell'applicazione appena creata, scegliere la scheda Assegnazioni.

- Selezionare Assegna e selezionare Assegna a persone.

- Cercare l'utente di cui eseguire il provisioning da Okta a OCI IAM.

Selezionare Assegna accanto all'utente.

- Selezionare Salva, quindi Torna indietro.

- Ora esegui il provisioning dei gruppi Okta in OCI IAM. Nella scheda Assegnazioni selezionare Assegna e selezionare Assegna a gruppi.

- Cercare i gruppi di cui eseguire il provisioning in IAM OCI. Accanto al nome del gruppo, selezionare Assegna.

- Selezionare Fine.

- Ora accedi a OCI:

-

Aprire un browser supportato e immettere l'URL di OCI Console:

- Immettere il nome account cloud, indicato anche come nome della tenancy, quindi selezionare Successivo.

- Selezionare il dominio di Identity in cui è stato configurato Okta.

-

- Selezionare Utenti.

- L'utente assegnato all'applicazione IAM OCI in Okta è ora presente in OCI IAM.

- Selezionare Gruppi.

- Il gruppo assegnato all'applicazione IAM OCI in Okta è ora presente in OCI IAM.

- È possibile impostare lo stato federato degli utenti in modo che vengano autenticati dal provider di identità esterno.

- È possibile disabilitare le e-mail di notifica inviate all'utente quando il relativo account viene creato o aggiornato.

Gli utenti federati non dispongono delle credenziali per collegarsi direttamente a OCI. Vengono invece autenticate dal provider di identità esterno. Se si desidera che gli utenti utilizzino i propri account federati per connettersi a OCI, impostare l'attributo federato su true per tali utenti.

Per impostare lo stato federato dell'utente:

- Nel browser, accedere a Okta utilizzando l'URL:

https://<Okta-org>-admin.okta.comDove

<okta-org>è il prefisso per l'organizzazione con Okta. - Nel menu a sinistra selezionare Applications.

- Selezionare l'applicazione creata in precedenza,

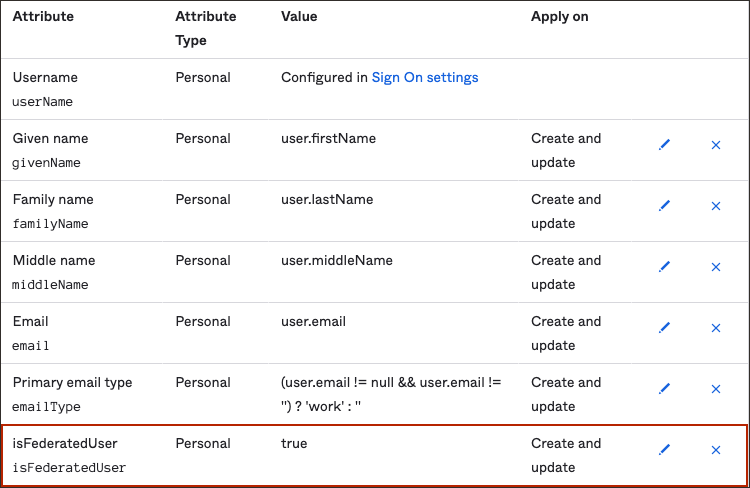

OCI IAM. - Scorrere fino alla sezione Mapping attributi.

- Selezionare Vai all'editor profili.

- In Attributi selezionare Aggiungi attributi.

- Nella pagina Aggiungi attributo eseguire le operazioni riportate di seguito.

- Per Tipo di dati, scegliere

Boolean. - In Nome visualizzato immettere

isFederatedUser. - In Nome variabile immettere

isFederatedUser.Nota

Il nome esterno viene popolato automaticamente dal valore del nome della variabile. - Per Spazio di nomi esterno, immettere

urn:ietf:params:scim:schemas:oracle:idcs:extension:user:User. - In Ambito, selezionare

User personal.

- Per Tipo di dati, scegliere

- Tornare alla pagina Applicazione di Okta e selezionare l'applicazione

OCI IAM. - Selezionare Provisioning.

- Scorrere fino a Mapping attributi e selezionare Mostra attributi non mappati.

- Individuare l'attributo

isFederatedUsere selezionare il pulsante Modifica accanto ad esso. - Nella pagina degli attributi:

- Per Valore attributo scegliere

Expression. - Nella casella sottostante, immettere

true. - Per Applica su, scegliere Crea e aggiorna.

- Per Valore attributo scegliere

- Selezionare Salva.

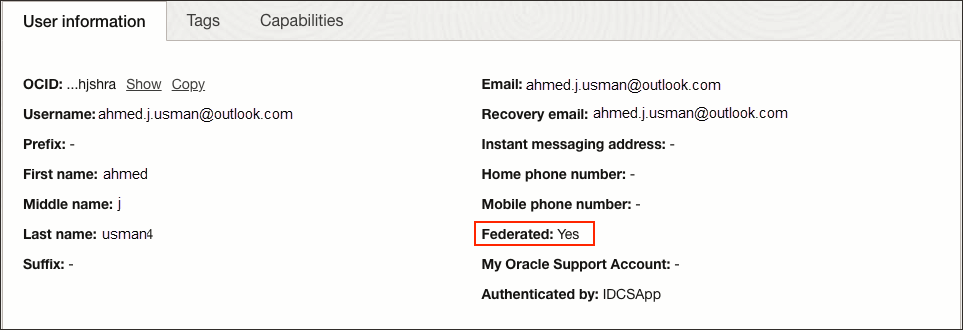

Ora, quando viene eseguito il provisioning degli utenti da Okta a OCI, lo stato federato viene impostato su true. È possibile visualizzarlo nella pagina del profilo dell'utente in OCI.

- Nella console OCI andare al dominio di Identity in uso, selezionare Utenti e selezionare l'utente per visualizzare le informazioni sull'utente.

-

Federato viene visualizzato come

Yes.

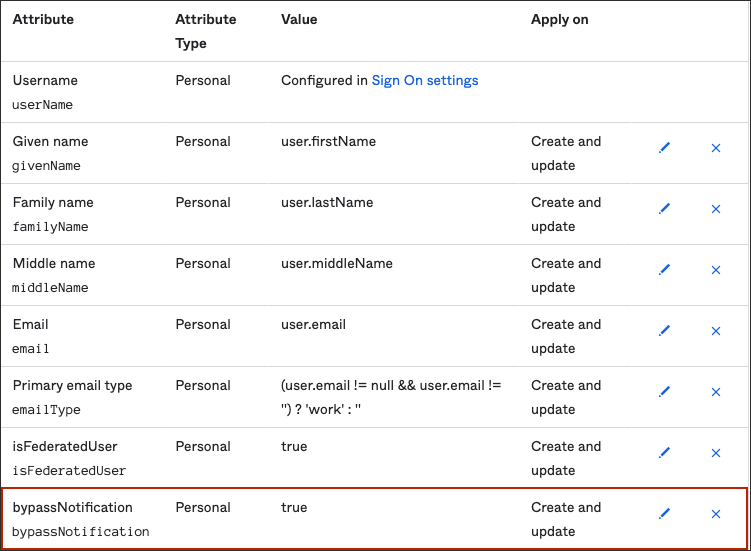

Il flag di notifica bypass controlla se viene inviata una notifica di posta elettronica dopo la creazione o l'aggiornamento di un account utente in OCI. Se non si desidera che gli utenti ricevano una notifica relativa alla creazione dell'account, impostare il flag di notifica bypass su true.

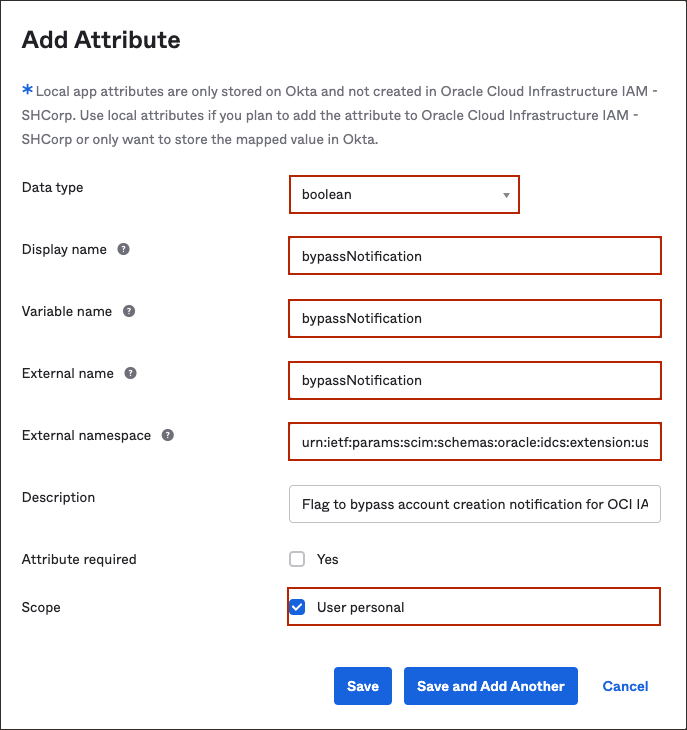

Per impostare il flag di notifica bypass:

- Nel browser, accedere a Okta utilizzando l'URL:

https://<Okta-org>-admin.okta.comDove

<okta-org>è il prefisso per l'organizzazione con Okta. - Nel menu a sinistra selezionare Applications.

- Selezionare l'applicazione creata in precedenza,

OCI IAM. - Scorrere fino alla sezione Mapping attributi.

- In Attributi selezionare Aggiungi attributi.

- Nella pagina Aggiungi attributo eseguire le operazioni riportate di seguito.

- Per Tipo di dati, scegliere

Boolean. - In Nome visualizzato immettere

bypassNotification. - In Nome variabile immettere

bypassNotification.Nota

Il nome esterno viene popolato automaticamente dal valore del nome della variabile. - Per Spazio di nomi esterno, immettere

urn:ietf:params:scim:schemas:oracle:idcs:extension:user:User. - In Ambito, selezionare

User personal.

- Per Tipo di dati, scegliere

- Tornare alla pagina Applicazione di Okta e selezionare l'applicazione

OCI IAM. - Selezionare Provisioning.

- Scorrere fino a Mapping attributi e selezionare Mostra attributi non mappati.

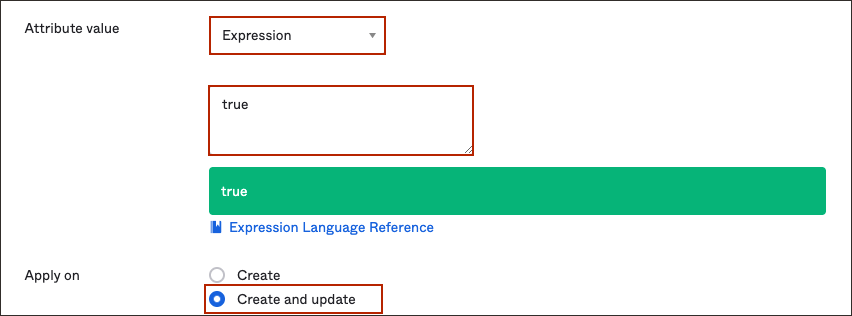

- Individuare l'attributo

bypassNotificatione selezionare il pulsante Modifica accanto ad esso. - Nella pagina degli attributi:

- Per Valore attributo scegliere

Expression. - Nella casella sottostante, immettere

true. - Per Applica su, scegliere Crea e aggiorna.

- Per Valore attributo scegliere

- Selezionare Salva.

Congratulazioni. Impostazione della gestione del ciclo di vita utente tra Okta e OCI riuscita.

Per ulteriori informazioni sullo sviluppo con i prodotti Oracle, dai un'occhiata a questi siti: