Per tutti i clienti cloud del governo degli Stati Uniti

Questo argomento contiene informazioni comuni sia a Oracle US Government Cloud che a Oracle US Defense Cloud.

Responsabilità condivise

Oracle Cloud Infrastructure for Government offre la migliore tecnologia di sicurezza e i processi operativi per proteggere i suoi servizi cloud aziendali. Tuttavia, per eseguire in modo sicuro i carichi di lavoro, è necessario essere consapevoli delle proprie responsabilità in termini di sicurezza e conformità. Per progettazione, Oracle fornisce la sicurezza dell'infrastruttura e delle operazioni cloud (controlli di accesso degli operatori cloud, applicazione di patch di sicurezza dell'infrastruttura e così via) e sei responsabile della configurazione sicura delle risorse cloud. La sicurezza nel cloud è una responsabilità condivisa tra te e Oracle.

Per ulteriori informazioni sulle responsabilità condivise in Oracle Cloud, vedere Modello di sicurezza condiviso.

Impostazione di un provider di identità per la tenancy

I clienti di Government Cloud devono avere un provider di identità personale che soddisfi i requisiti di conformità dell'agenzia e supporti l'autenticazione CAC/PIV (Cart of Access Card/Personal Identity Verification Card). Puoi federare Oracle Cloud Infrastructure con i provider di identità conformi a SAML 2.0 che supportano anche l'autenticazione CAC/PIV. Per istruzioni sull'impostazione di una federazione, vedere Federazione con provider di identità.

Rimuovi l'utente amministratore predefinito di Oracle Cloud Infrastructure e qualsiasi altro utente non federato

Quando l'organizzazione si registra per un account Oracle e un dominio di Identity, Oracle imposta un amministratore predefinito per l'account. Questa persona è il primo utente IAM dell'azienda e dispone dell'accesso amministratore completo alla tenancy. Questo utente può impostare la federazione.

Dopo aver impostato correttamente la federazione con il provider di identità scelto, è possibile eliminare l'utente amministratore predefinito e qualsiasi altro utente locale del servizio IAM aggiunto per facilitare l'impostazione della tenancy. L'eliminazione degli utenti locali non federati garantisce che solo gli utenti nel provider di identità scelto possano accedere a Oracle Cloud Infrastructure.

Per eliminare l'amministratore predefinito:

-

Collegarsi alla console tramite il provider di identità.

Ulteriori dettagli-

Aprire un browser supportato e passare all'URL della console di Government Cloud.

- Immettere il proprio tenant cloud e selezionare Continua.

-

Nel riquadro Single Sign-On, selezionare il provider di identità e selezionare Continua. Si è reindirizzati al provider di identità per collegarsi.

- Immettere il nome utente e la password personali.

-

- Aprire il menu di navigazione e selezionare Identità e sicurezza. In Identità, selezionare Utenti. Viene visualizzata la lista degli utenti.

- Nel filtro Tipo di utente selezionare solo Utenti locali.

- Per ogni utente locale, andare al menu e selezionare Elimina.

Requisiti password

I requisiti delle password per le tenancy e i servizi US Government Cloud e Defense Cloud devono soddisfare o superare i requisiti descritti nella pubblicazione speciale 800-63 del NIST.

Utilizzo di una scheda di accesso comune/scheda di verifica dell'identità personale per collegarsi alla console

Dopo aver impostato l'autenticazione CAC/PIV con il provider di identità e aver eseguito la federazione con Oracle Cloud Infrastructure, è possibile utilizzare le credenziali CAC/PIV per collegarsi alla console di Oracle Cloud Infrastructure. Per i dettagli specifici dell'implementazione, consultare la documentazione del provider di identità.

In generale, i passi di accesso sono i seguenti:

- Inserire la scheda CAC/PIV nel lettore di schede.

- Passare alla pagina di accesso alla console di Oracle Cloud Infrastructure.

- Se richiesto, immettere il nome del tenant cloud e selezionare Continua.

- Selezionare il provider Single Sign-On e selezionare Continua.

- Nella pagina di accesso del provider di identità, selezionare la scheda appropriata, ad esempio la scheda PIV.

- Se viene presentato un selettore certificato, scegliere il certificato appropriato o altri attributi impostati dall'organizzazione.

- Quando richiesto, immettere il PIN.

IPv6 Supporto per le reti cloud virtuali

L'indirizzamento IPv6 è supportato per tutte le aree commerciali e governative. I clienti governativi possono abilitare l'indirizzamento IPv6 per le proprie VCN. Per ulteriori informazioni, vedere IPv6 Indirizzi.

Impostazione dell'accesso sicuro per gli host di computazione

È possibile impostare l'autenticazione CAC/PIV utilizzando strumenti di terze parti per abilitare l'autenticazione a più fattori per la connessione sicura agli host di computazione. Gli strumenti di esempio includono PuTTY-CAC per Windows e Open SC per macOS. Per ulteriori informazioni, consultare il sito Web US Government PIV Usage Guidelines.

Abilitazione della modalità FIPS per il sistema operativo in uso

I clienti di US Government Cloud e US Defense Cloud sono responsabili dell'abilitazione della modalità FIPS per i sistemi operativi (OS) sugli host di calcolo. Per rendere il sistema operativo conforme alla pubblicazione Federal Information Processing Standard (FIPS) 140-2, seguire le linee guida per il sistema operativo:

Oracle Linux

Seguire la documentazione di Oracle Linux per la versione del sistema operativo, ad esempio Configuring FIPS Mode in Oracle Linux 8.

Ubuntu

Seguire le linee guida fornite su Ubuntu Security Certifications - Enabling FIPS 140.

Windows Server 2012

Attenersi alle istruzioni fornite in Cifratura dati per connessioni a console Web e server di reporting.

Windows Server 2016 e Windows Server 2019

Innanzitutto, segui le linee guida fornite in Come utilizzare gli algoritmi conformi a FIPS.

Passare al documento Microsoft Convalida FIPS 140 e passare all'argomento Informazioni per System Integrator. Per completare l'abilitazione di FIPS, seguire le istruzioni descritte al "Passo 2 - Impostazione del flag dei criteri di sicurezza locale/gruppo per FIPS".

CentOS

Le seguenti linee guida consentono di abilitare FIPS su CentOS 7.5 e CentOS Stream 8. Queste procedure sono valide sia per le istanze VM che Bare Metal e solo in modalità NATIVE. Queste procedure possono essere modificate sia per le modalità Emulate che per quelle PV, se necessario. Si noti che questa procedura fornisce un'istanza che contiene l'esatto modulo crittografico FIPS EXCEPT kernel. Il modulo kernel è la stessa versione major/minor, ma è accelerato nella revisione, quindi può essere considerato conforme nella maggior parte dei modelli conformi a FIPS.

Dopo aver completato questa procedura, si consiglia di non eseguire gli aggiornamenti yum a livello di sistema. L'aggiornamento a livello di sistema rimuoverà i moduli FIPS contenuti nella presente documentazione.

Verificare che la versione del kernel, dei moduli FIPS e del software FIPS sia quella minima:

-

Verificare che la versione corrente del pacchetto kernel soddisfi i requisiti riportati di seguito.

- Versione corrente:

kernel-3.10.0-693.el7 -

Esegui

rpm -qa | grep kernel-3

- Versione corrente:

-

Eseguire le seguenti operazioni e verificare che la versione principale o secondaria sia uguale ai requisiti.

-

Eseguire

yum list <package_name> -

Verificare che la versione principale/minore corrisponda a quella richiesta.

Di seguito sono riportati i pacchetti e le versioni richiesti.

- fipscheck - fipscheck-1.4.1-6.el7

-

hmaccalc - hmaccalc-0.9.13-4.el7

-

dracut-fips - dracut-fips-033-502.el7

-

dracut-fips-aesni - dracut-fips-aesni-033-502.el7

-

Per ogni versione di pacchetto non installata, eseguire

yum install <package_name>

-

- Scaricare e installare i seguenti pacchetti:

- Pacchetti già installati come parte dell'immagine:

-

Creare una directory denominata

preinstall. -

Scaricare i seguenti pacchetti in questa directory:

openssl, openssl-libs - 1.0.2k-8.el7

nss, nss-tools, nss-sysinit - 3.28.4-15.el7_4

nss-util - 3.28.4-3.el7

nss-softokn, nss-softokn-freebl - 3.28.3-8.el7_4

openssh, openssh-clients, openssh-server - 7.4p1-11.el7

-

Nella directory di preinstallazione, eseguire

yum - -nogpgcheck downgrade *.rpm

-

- Pacchetti da aggiungere all'immagine:

- Creare una directory denominata

newpackages. -

Scaricare i seguenti pacchetti in questa directory:

libreswan - 3.20-3.el7

libgcrypt - 1.5.3-14.el7

gnocchi - 3.3.26-9.el7

gmp - 6.0.0-15.el7

ortica - 2.7.1-8.el7

-

Nella directory

newpackages, eseguireyum - -nogpgcheck localinstall *.rpm

- Creare una directory denominata

- Pacchetti già installati come parte dell'immagine:

Di seguito sono riportati gli URL dei pacchetti utilizzati per questa installazione.

Preinstallazione:

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/nss-3.28.4-15.el7_4.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/nss-util-3.28.4-3.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/nss-tools-3.28.4-15.el7_4.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/nss-sysinit-3.28.4-15.el7_4.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/nss-softokn-freebl-3.28.3-8.el7_4.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/nss-softokn-3.28.3-8.el7_4.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/openssl-1.0.2k-8.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/openssl-libs-1.0.2k-8.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/openssh-7.4p1-11.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/openssh-clients-7.4p1-11.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/openssh-server-7.4p1-11.el7.x86_64.rpm

Nuovi pacchetti:

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/libreswan-3.20-3.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/libgcrypt-1.5.3-14.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/gnutls-3.3.26-9.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/gmp-6.0.0-15.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/nettle-2.7.1-8.el7.x86_64.rpm

Installazione di convalida del modulo Kernel FIPS e initramfs

Eseguire questa procedura come root:

-

Rigenera dracut:

dracut -f -v -

Aggiungere l'argomento fips alla fine della riga di comando boot del kernel predefinita:

-

Modifica

/etc/default/grub -

Alla fine della riga che inizia con "GRUB_CMDLINE_LINUX", aggiungere

fips=1all'interno delle virgolette doppie del comando.

-

Salvare il risultato.

-

-

Generare un nuovo

grub.cfg:grub2-mkconfig -o /etc/grub2-efi.cfg

Configurare SSH per limitare gli algoritmi di cifratura

-

Sudo alla radice.

-

Modificare

/etc/ssh/sshd_config. -

Aggiungere le righe seguenti nella parte inferiore del file:

Protocol 2 Ciphers aes128-ctr,aes192-ctr,aes256-ctr,aes128-cbc,3des-cbc,aes192-cbc,aes256-cbc Macs hmac-sha1 - Riavviare l'istanza.

- Dopo il reboot dell'istanza, verificare che la modalità FIPS sia stata abilitata nel kernel:

-

Sudo alla radice.

-

Eseguire il comando riportato di seguito:

cat /proc/sys/crypto/fips-enabledIl risultato dovrebbe essere '1'.

-

Per proteggere ulteriormente i sistemi CentOS7/RHEL 7.x come richiesto dalla guida delle singole agenzie, seguire la lista di controllo contenuta nella guida OpenSCAP. Questa guida è disponibile qui: https://static.open-scap.org/ssg-guides/ssg-centos7-guide-index.html

Utilizzare Red Hat Linux 7.x STIG per le release CentOS 7.5.

Parametri VPN da sito a sito consigliati per Government Cloud

Se si utilizza la VPN da sito a sito con US Government Cloud o US Defense Cloud, è necessario configurare la connessione IPSec con i seguenti parametri IPSec conformi a FIPS.

Per alcuni parametri, Oracle supporta diversi valori e quello consigliato viene evidenziato in testo in grassetto.

Oracle supporta i parametri riportati di seguito per IKEv1 o IKEv2. Controllare la documentazione relativa a un CPE specifico per confermare i parametri supportati dal CPE per IKEv1 o IKEv2.

Fase 1 (ISAKMP)

| Parametro | Opzioni |

|---|---|

| Protocollo ISAKMP |

Versione 1 |

| Tipo di cambio |

Modalità principale |

| Metodo di autenticazione |

Chiavi precondivise * |

| Algoritmo di cifratura |

AES-256-CBC (consigliato) AES-192-CBC AES-128-CBC |

| Algoritmo di autenticazione |

SHA-2 384 (consigliato) SHA-2 256 SHA-1 (denominato anche SHA o SHA1-96) |

| Gruppo Diffie-Hellman |

Gruppo 14 (MODP 2048) gruppo 19 (PEC 256) gruppo 20 (ECP 384) (consigliato) |

| Durata della chiave di sessione IKE |

28800 secondi (8 ore) |

|

* Nelle chiavi precondivise sono consentiti solo numeri, lettere e spazi. |

|

Fase 2 (IPSec)

| Parametro | Opzioni |

|---|---|

| Protocollo IPSec |

ESP, modalità tunnel |

| Algoritmo di cifratura |

AES-256-GCM (consigliato) AES-192-GCM AES-128-GCM AES-256-CBC AES-192-CBC AES-128-CBC |

| Algoritmo di autenticazione |

Se si utilizza GCM (Galois/Counter Mode), non è necessario alcun algoritmo di autenticazione perché l'autenticazione è inclusa con la cifratura GCM. Se non si utilizza GCM, utilizzare HMAC-SHA-256-128. |

| IPSec durata della chiave di sessione |

3600 secondi (1 ora) |

| PFS (Perfect Forward Secrecy) |

Abilitato, gruppo 14 (impostazione predefinita, consigliata) Supporta disabilitati e abilitati per i gruppi 2, 5, 14, 19, 20, 24. |

Interconnessione cloud del governo degli Stati Uniti con Google Cloud

Oracle Interconnect for Google Cloud è disponibile solo per il Government Cloud degli Stati Uniti nelle aree abbinate elencate nella tabella seguente. Per ulteriori informazioni sulle posizioni delle aree GCP, vedere la tabella Posizioni strutture di posizione nella documentazione GCP.

| Area OCI - Chiave | Area Google Cloud |

|---|---|

|

Governo degli Stati Uniti (Est) - Ashburn) /us-langley-1 - LFI |

Virginia Settentrionale (us-east4) |

Per ulteriori informazioni su Oracle Interconnect for Google Cloud, vedere Oracle Interconnect for Google Cloud.

ASN BGP di Oracle

Questa sezione è destinata ai tecnici di rete che configurano un dispositivo perimetrale per FastConnect o VPN da sito a sito.

L'ASN BGP di Oracle per Government Cloud dipende dal livello di autorizzazione:

- Cloud per il governo degli Stati Uniti: 6142

- US Defense Cloud (autorizzazione livello impatto 5): 20054

Provider Terraform compatibile con FIPS

Per utilizzare Terraform nelle aree cloud del governo degli Stati Uniti o nelle aree cloud della difesa degli Stati Uniti, vedere Abilitazione della compatibilità FIPS per informazioni sull'installazione e la configurazione.

Compatibile con FIPS MACsec su FastConnect

I dispositivi FastConnect nelle aree governative degli Stati Uniti sono tutti certificati NIST e, quando si utilizza FastConnect con MACsec, vengono eseguiti in modalità FIPS con algoritmi conformi a FIPS. Per informazioni generali su questa funzione, vedere MACsec Encryption.

Motore Kubernetes

I componenti installati da Kubernetes Engine sono conformi ai FIP. Quando si utilizza Kubernetes Engine nelle aree cloud del governo degli Stati Uniti o nelle aree cloud della difesa degli Stati Uniti, assicurarsi che gli host sottostanti siano conformi agli standard FIP.

Exadata Database Service on Dedicated Infrastructure - Ripianificazione della gestione delle patch

Puoi ripianificare gli eventi di applicazione delle patch mensili e trimestrali nella console per Exadata Database Service on Dedicated Infrastructure nelle aree cloud del governo degli Stati Uniti e della difesa degli Stati Uniti. La specificazione di una pianificazione della manutenzione per la gestione delle patch di Exadata non è supportata nelle aree cloud per il governo degli Stati Uniti e per la difesa degli Stati Uniti.

Per soddisfare e mantenere le certificazioni FedRAMP e DISA, Oracle Cloud Infrastructure deve applicare patch all'infrastruttura Exadata su base regolare e coerente. Questi eventi di applicazione patch includono, a titolo esemplificativo, i seguenti tipi:

- Patch di sicurezza dei nodi del database Exadata (mensile)

- Patch delle celle di Exadata Storage (mensile)

- Patch complete dell'infrastruttura Exadata (trimestrale)

Quando viene pianificato un evento di applicazione patch per ogni tipo di patch, viene inviato un messaggio CN (OCI Change Notification). Puoi richiedere di ripianificare un evento di applicazione patch tramite la console. Per ripianificare un evento di applicazione delle patch utilizzando la console, è necessario richiedere la ripianificazione entro la finestra di applicazione delle patch definita di 21 giorni. Le richieste di pianificazione dell'applicazione delle patch al di fuori della finestra di applicazione delle patch definita di 21 giorni devono comunque essere effettuate tramite una richiesta di servizio (SR) del Supporto Oracle. Per ulteriori informazioni, consulta la sezione relativa agli aggiornamenti alla manutenzione dell'infrastruttura cloud nelle guide pratiche su Exadata Database on Dedicated Infrastructure.

Certificati TLS per gateway API

Se utilizzi il gateway API nelle region cloud per il governo degli Stati Uniti o per la difesa degli Stati Uniti, devi:

- Ottenere un certificato TLS personalizzato da un'autorità di certificazione approvata.

- Registra il mapping tra il nome di dominio personalizzato di un gateway API e il relativo indirizzo IP pubblico con un provider DNS approvato.

Per ulteriori informazioni, vedere Impostazione di domini personalizzati e certificati TLS per informazioni sull'installazione e la configurazione.

Cifratura VN

La cifratura della rete virtuale (VN, Virtual Network) fornisce la cifratura da istanza a istanza per il traffico in transito tra le istanze di computazione all'interno di una VCN o tra due VCN abilitate per la cifratura VN connesse da un GPL. La cifratura VN è abilitata per impostazione predefinita quando si crea una VCN nelle aree cloud del governo degli Stati Uniti. Prima di disabilitare la cifratura VN, tenere presente che questa operazione potrebbe violare i controlli di sicurezza richiesti dall'organizzazione.

Le chiavi di cifratura sono completamente gestite da Oracle Cloud Infrastructure. Il meccanismo per la cifratura è basato su RFC3948. Le specifiche per le impostazioni delle chiavi e le cifrature di cifratura sono conformi ai requisiti FIPS 140-2.

Se abilitata, la funzione di cifratura VN potrebbe aumentare la latenza e ridurre il throughput a causa dell'overhead di cifratura/decifrazione. Questo potrebbe o non potrebbe essere evidente a livello di applicazione. Per ottenere prestazioni ottimali, prendi in considerazione l'upgrade della forma di computazione alle offerte più recenti disponibili. Le prestazioni di cifratura sulle forme di computazione X7 potrebbero non raggiungere velocità di riga annunciate quando si utilizzano più di 8 forme principali. Se questo livello di prestazioni è obbligatorio, selezionare una forma di generazione più recente. Per ulteriori dettagli sui numeri di latenza, contattare l'assistenza clienti.

L'attivazione o la disattivazione di questa funzione (vedere Modifica della cifratura VN) non è immediata. Prevedere un ritardo di 10 minuti tra l'abilitazione o la disabilitazione di questa funzione e l'implementazione completa di tale modifica.

Se per qualsiasi motivo non è possibile stabilire un collegamento cifrato tra le istanze di computazione mentre questa funzione è abilitata, la sicurezza viene considerata la priorità più alta e il traffico non viene inviato o ricevuto fino a quando non viene stabilita la cifratura. Per eseguire l'override della sicurezza (che potrebbe violare i protocolli di sicurezza di un'organizzazione), disabilitare la cifratura VN per le reti VCN o VCN a cui sono connesse le istanze di computazione.

Richiesta di un aumento del limite del servizio per le tenancy cloud per il governo degli Stati Uniti e la difesa degli Stati Uniti

Per richiedere un aumento del limite del servizio, utilizzare le istruzioni riportate di seguito per creare una richiesta di servizio in My Oracle Support.

- Per poter creare una richiesta di servizio, è necessario disporre di un account

oracle.come registrare il CSI di Oracle Cloud Infrastructure con My Oracle Support. Per i dettagli, consulta la sezione relativa alla richiesta di un aumento dei limiti del servizio per le tenancy cloud per il governo degli Stati Uniti e la difesa degli Stati Uniti. - Tenere presente che il tecnico del supporto che esamina le informazioni nella richiesta di limite del servizio potrebbe non essere un cittadino degli Stati Uniti.

Creazione di una richiesta di servizio

Per creare una richiesta di servizio per US Government Cloud e US Defense Cloud:

-

Passare a My Oracle Support e accedere.

Se non si è connessi al Supporto Oracle Cloud, selezionare Passa a Cloud Support nella parte superiore della pagina.

- Nella parte superiore della pagina selezionare Service Requests.

- Selezionare Crea RS tecnica.

- Selezionare una delle opzioni seguenti dai menu visualizzati:

- Tipo di servizio: selezionare Oracle Cloud Infrastructure dalla lista.

- Nome servizio: selezionare l'opzione appropriata per l'organizzazione.

- Tipo di problema: selezionare Provisioning conto, fatturazione e cessazione, quindi selezionare Limita aumento nel sottomenu.

- Immettere le informazioni di contatto personali.

- Immettere una descrizione, quindi immettere i campi obbligatori specifici del problema. Se un campo non viene applicato, è possibile immettere n/d.

Per informazioni su uno qualsiasi dei campi generali della richiesta di servizio o per informazioni sulla gestione delle richieste di servizio, selezionare ? nella parte superiore della pagina Supporto Oracle Cloud.

Trova gli ID di Oracle Cloud Infrastructure

Utilizzare i seguenti suggerimenti per trovare gli identificativi che potrebbero essere richiesti per fornire:

Ottenere l'OCID della tenancy dalla console di Oracle Cloud Infrastructure nella pagina Dettagli tenancy:

-

Nella barra di navigazione selezionare il menu Profilo

, quindi selezionare Tenancy: <your_tenancy_name>.

, quindi selezionare Tenancy: <your_tenancy_name>.

-

L'OCID tenancy viene visualizzato in Informazioni sulla tenancy. Selezionare Copia per copiarlo negli Appunti.

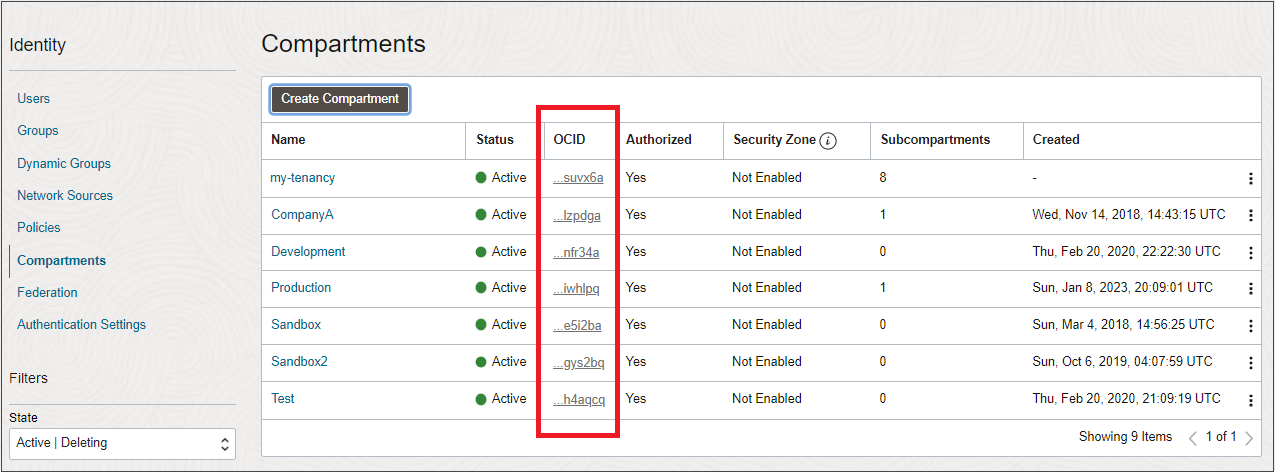

Per trovare l'OCID (identificativo Oracle Cloud) di un compartimento, effettuare le operazioni riportate di seguito.

-

Aprire il menu di navigazione e selezionare Identità e sicurezza. In Identità, selezionare Compartimenti.

Viene visualizzata una lista dei compartimenti nella tenancy.

Una versione abbreviata dell'OCID viene visualizzata accanto a ciascun compartimento.

- Selezionare Copia per copiare l'OCID negli Appunti. È quindi possibile incollarlo nel campo del modulo di richiesta di servizio.

L'OCID (identificativo Oracle Cloud) di una risorsa viene visualizzato quando si visualizza la risorsa nella console, sia nella vista lista che nella pagina dei dettagli.

Ad esempio, per ottenere l'OCID per un'istanza di computazione:

- Aprire la console.

-

Selezionare il compartimento a cui appartiene l'istanza dalla lista sul lato sinistro della pagina.

Tenere presente che è necessario disporre delle autorizzazioni appropriate in un compartimento per visualizzare le risorse.

- Aprire il menu di navigazione e selezionare Computazione. In Computazione, selezionare Istanze. Viene visualizzata una lista di istanze nel compartimento selezionato.

-

Una versione abbreviata dell'OCID viene visualizzata nella pagina dei dettagli dell'istanza.

- Selezionare Copia per copiare l'OCID negli Appunti. È quindi possibile incollarlo nel campo del modulo di richiesta di servizio.

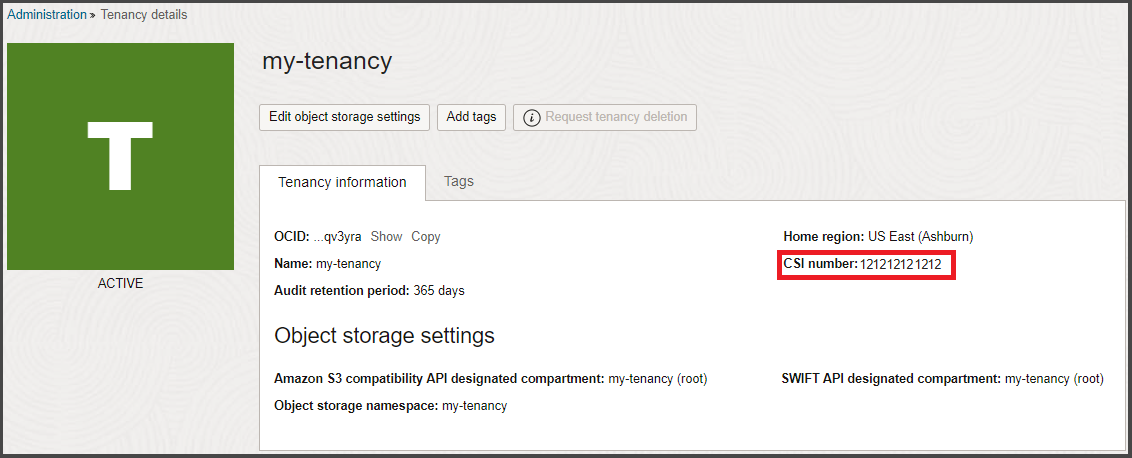

Il numero CSI (Customer Support Identifier) viene generato dopo l'acquisto dei servizi Oracle Cloud. Questo numero è disponibile in diverse posizioni, tra cui nel documento di contratto e anche nella pagina dei dettagli della tenancy. Per registrare e registrare le richieste di supporto in My Oracle Support (MOS), è necessario il numero CSI.

Il numero CSI non è disponibile per le region cloud per il governo degli Stati Uniti e per quelle cloud per la difesa degli Stati Uniti.

Per trovare il numero CSI:

-

Nella barra di navigazione selezionare il menu Profilo

, quindi selezionare Tenancy: <your_tenancy_name>.

, quindi selezionare Tenancy: <your_tenancy_name>.

-

Il numero CSI viene visualizzato nella sezione Informazioni sulla tenancy.

Uso di My Oracle Support per la prima volta

Per poter creare richieste di assistenza con My Oracle Support, è necessario disporre di un account Oracle Single Sign-On (SSO) e registrare il codice CSI (Customer Support Identifier) con My Oracle Support.

Prima di iniziare questa procedura, tenere a portata di mano il CSI (vedere Richiesta di un aumento dei limiti del servizio per le tenancy cloud per il governo degli Stati Uniti e la difesa degli Stati Uniti).

- Vai a https://support.oracle.com.

-

Fare clic su Nuovo utente? Registrarsi qui per creare il proprio account Oracle Single Sign On (SSO).

-

Immettere l'indirizzo e-mail dell'azienda nel campo Indirizzo e-mail, completare il resto del form, quindi fare clic su Crea account. Viene generato un messaggio di posta elettronica di verifica.

-

Controlla l'account di posta elettronica per un messaggio di posta elettronica di Oracle che ti chiede di verificare il tuo indirizzo di posta elettronica.

- Aprire il messaggio e-mail e fare clic su Verifica indirizzo e-mail.

- Accedi con le credenziali che hai impostato.

- Al momento dell'accesso, viene richiesto di immettere una Nota per l'approvatore e l'identificativo supporto (CSI).

-

Fare clic su Richiedi accesso.

- Immettere i primi cinque caratteri del nome dell'organizzazione proprietaria dell'identificativo supporto clienti (elencati nella lettera di benvenuto e in My Services), quindi fare clic su Convalida. L'identificativo del supporto viene visualizzato nella tabella.

- Fare clic su Successivo.

- Immettere le informazioni di contatto e fare clic su Avanti.

- Accettare i termini e fare clic su Successivo.

Lo stato della richiesta è in sospeso fino a quando non si riceve l'approvazione dal Customer User Administrator (CUA) o dal Supporto Oracle se si è la prima persona a richiedere questo identificativo di supporto.

- Passare a https://support.oracle.com e connettersi.

- Passare alla pagina My Account: andare al nome utente nella pagina, aprire il menu, quindi fare clic su My Account.

- Nell'area Identificativi supporto vengono visualizzati gli account ai quali è attualmente associato il proprio nome utente.

- Fare clic su Richiedi accesso.

- Immettere una Nota per il responsabile approvazione, quindi immettere l'identificativo supporto (CSI).

- Fare clic su Richiedi accesso.

- Immettere i primi cinque caratteri del nome dell'organizzazione proprietaria dell'identificativo supporto clienti (elencati nella lettera di benvenuto e in My Services), quindi fare clic su Convalida. L'identificativo del supporto viene visualizzato nella tabella.

- Fare clic su Convalida.

- La voce è convalidata. Chiudi la finestra di dialogo.

Lo stato della richiesta è in sospeso fino a quando non si riceve l'approvazione dal Customer User Administrator (CUA).

Per ulteriori informazioni sull'accesso e sull'uso di My Oracle Support, vedere Opzioni di registrazione, accesso e accesso facilitato nella Guida di My Oracle Support.