Configurazione dell'accesso di rete con le ACL (Access Control Rules)

La specifica di una lista di controllo dell'accesso impedisce l'accesso al database a tutti gli indirizzi IP non inclusi nella lista ACL. Dopo aver specificato una lista di controllo dell'accesso, Autonomous AI Database accetta solo connessioni dagli indirizzi nella lista di controllo dell'accesso e il database rifiuta tutte le altre connessioni client.

- Configurare le liste di controllo dell'accesso quando si esegue il provisioning o la copia di un'istanza

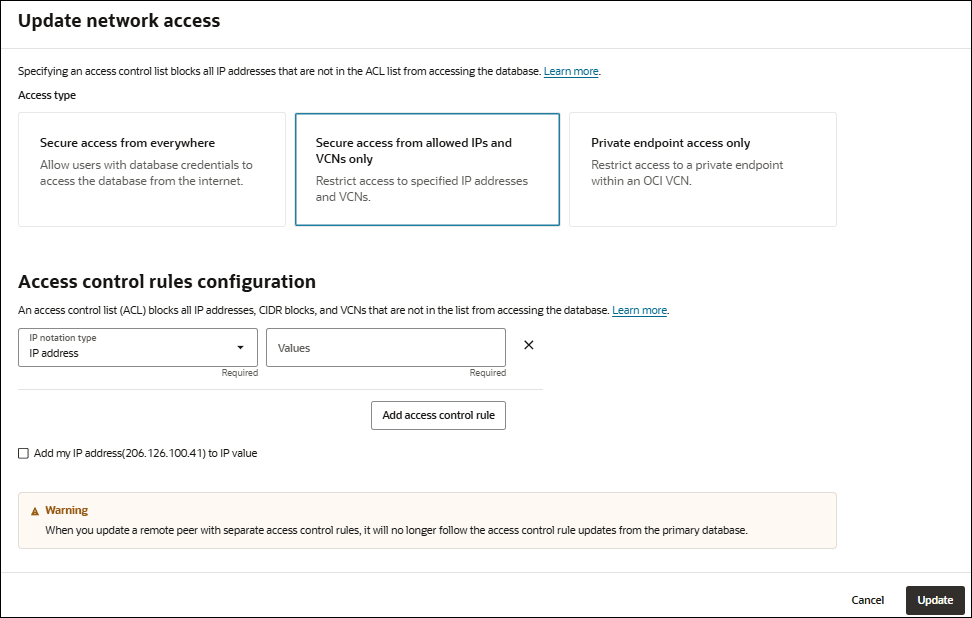

Quando si esegue il provisioning o la copia di Autonomous AI Database con l'opzione Accesso sicuro solo da IP e VCN consentiti, è possibile limitare l'accesso alla rete definendo le liste di controllo dell'accesso (ACL, Access Control List). - Configura liste di controllo dell'accesso per un'istanza di Autonomous AI Database esistente

È possibile controllare e limitare l'accesso all'Autonomous AI Database specificando le liste di controllo dell'accesso di rete (ACL, Network Access Control List). In un'istanza di Autonomous AI Database esistente con un endpoint pubblico è possibile aggiungere, modificare o rimuovere le ACL. - Passare da endpoint privati a endpoint pubblici con Autonomous AI Database

Se l'istanza di Autonomous AI Database è configurata per utilizzare un endpoint privato, è possibile modificare la configurazione per utilizzare un endpoint pubblico. - Limitazioni e note della lista di controllo dell'accesso

Vengono descritte le restrizioni e le note per le regole di controllo dell'accesso in Autonomous AI Database.

Configurare le liste di controllo dell'accesso quando si esegue il provisioning o si copia un'istanza

Quando si esegue il provisioning o la copia di Autonomous AI Database con l'opzione Accesso sicuro solo da IP e VCN consentiti, è possibile limitare l'accesso alla rete definendo le liste di controllo dell'accesso (ACL, Access Control List).

Per informazioni sul provisioning di Autonomous AI Database, vedere Provisioning di un'istanza di Autonomous AI Database.

Configurare le ACL come indicato di seguito.

Al termine del provisioning, è possibile aggiornare le ACL degli endpoint pubblici oppure modificare la configurazione di Autonomous AI Database per utilizzare un endpoint privato.

Per informazioni sull'aggiornamento delle ACL, vedere Configura liste di controllo dell'accesso per un'istanza di Autonomous AI Database esistente.

Per informazioni sul passaggio a un endpoint privato, vedere Passare da endpoint pubblici a endpoint privati con Autonomous AI Database.

Configurare le liste di controllo dell'accesso per un'istanza di Autonomous AI Database esistente

Puoi controllare e limitare l'accesso ad Autonomous AI Database specificando le liste di controllo dell'accesso di rete (ACL, Network Access Control List). In un'istanza di Autonomous AI Database esistente con un endpoint pubblico è possibile aggiungere, modificare o rimuovere le ACL.

Configurare le ACL o aggiungere, rimuovere o aggiornare le ACL esistenti per un'istanza di Autonomous AI Database, come indicato di seguito.

Se lo stato del ciclo di vita è Disponibile quando si fa clic su Aggiorna, lo stato del ciclo di vita diventa Aggiornamento fino a quando non viene impostata la lista ACL. Il database è ancora attivo e accessibile, non ci sono tempi di inattività. Una volta completato l'aggiornamento, lo stato del ciclo di vita torna a Disponibile e le ACL di rete della lista di controllo dell'accesso sono attive.

Passa dagli endpoint privati a quelli pubblici con Autonomous AI Database

Se l'istanza di Autonomous AI Database è configurata per utilizzare un endpoint privato, è possibile modificare la configurazione per utilizzare un endpoint pubblico.

-

L'istanza di Autonomous AI Database deve essere nello stato disponibile (stato del ciclo di vita: Disponibile).

-

Prima di modificare la configurazione di rete da un endpoint privato a un endpoint pubblico, è necessario modificare la configurazione per non consentire connessioni TLS. In questo modo vengono chiuse tutte le connessioni TLS esistenti. Per ulteriori informazioni, vedere Aggiorna l'istanza di Autonomous AI Database per richiedere mTLS e non consentire l'autenticazione TLS.

Per specificare un endpoint pubblico per Autonomous AI Database, effettuare le operazioni riportate di seguito.

Lo stato del ciclo di vita viene modificato in Aggiornamento fino al completamento dell'operazione.

Note per la modifica dall'endpoint privato all'accesso alla rete di endpoint pubblici:

-

Dopo l'aggiornamento del tipo di accesso alla rete, tutti gli utenti del database devono ottenere un nuovo wallet e utilizzare il nuovo wallet per accedere al database. Per ulteriori informazioni, vedere Scarica credenziali client (wallet).

-

Al termine dell'aggiornamento, è possibile modificare o definire nuove ACL delle regole di controllo dell'accesso per l'endpoint pubblico. Per ulteriori informazioni, vedere Configura liste di controllo dell'accesso per un'istanza di Autonomous AI Database esistente.

-

L'URL per Database Actions e per Database Tools è diverso quando un database utilizza un endpoint privato rispetto all'uso di un endpoint pubblico. Fare clic su Database Actions nella console di Oracle Cloud Infrastructure per trovare l'URL di Database Actions aggiornato e in Database Actions fare clic sulle schede appropriate per trovare gli URL degli strumenti di database aggiornati, dopo essere stati modificati da un endpoint privato a un endpoint pubblico.

Limitazioni e note della lista di controllo dell'accesso

Descrive le restrizioni e le note per le regole di controllo dell'accesso in Autonomous AI Database.

-

Vedere Intervalli di indirizzi IP per informazioni sugli intervalli di indirizzi IP pubblici in Oracle Cloud Infrastructure. È necessario consentire il traffico a questi blocchi CIDR per garantire l'accesso a un'istanza di Autonomous AI Database su un endpoint pubblico.

-

Se si desidera consentire solo le connessioni provenienti da un gateway di servizi, è necessario utilizzare l'indirizzo IP del gateway di servizi nella definizione ACL. A tale scopo, è necessario aggiungere una definizione ACL con il tipo di origine CIDR con il valore

240.0.0.0/4. Si noti che questo non è consigliato, invece di questo è possibile specificare singole VCN nella definizione ACL per le VCN da cui si desidera consentire l'accesso.Per ulteriori informazioni, vedere Accesso a Oracle Services: Service Gateway.

-

Quando si ripristina un database, le ACL esistenti non vengono sovrascritte dal ripristino.

-

Le ACL di rete si applicano alle connessioni al database e ai notebook Oracle Machine Learning. Se viene definita una lista di controllo dell'accesso, se si tenta di eseguire il login a Oracle Machine Learning Notebooks da un client il cui IP non è specificato nella lista di controllo dell'accesso, viene visualizzato l'errore "Login rifiutato in base alla lista di controllo dell'accesso impostata dall'amministratore".

-

Gli strumenti di Autonomous AI Database riportati di seguito sono soggetti alle ACL. È possibile utilizzare le ACL di reti cloud virtuali, reti cloud virtuali (OCID), indirizzi IP o blocchi CIDR per controllare l'accesso a questi strumenti:

- Azioni database

- Oracle APEX

- Oracle Graph Studio

- Oracle Machine Learning Notebooks

- Oracle REST Data Services

-

Se nella VCN si dispone di una subnet privata configurata per accedere alla rete Internet pubblica tramite un gateway NAT, è necessario immettere l'indirizzo IP pubblico del gateway NAT nella definizione ACL. I client nella subnet privata non dispongono di indirizzi IP pubblici. Per ulteriori informazioni, vedere Gateway NAT.

-

Se si utilizzano ACL e connessioni TLS sono consentite, è necessario modificare la configurazione di rete per non consentire connessioni TLS prima di rimuovere tutte le ACL. Per ulteriori informazioni, vedere Aggiorna l'istanza di Autonomous AI Database per richiedere mTLS e non consentire l'autenticazione TLS.

-

Per visualizzare le informazioni di rete per l'istanza, vedere Visualizza informazioni di rete in OCI Console.