Configurare l'accesso di rete con gli endpoint privati

Puoi specificare che Autonomous AI Database utilizza un endpoint privato all'interno della tua rete cloud virtuale (VCN) nella tenancy. È possibile configurare un endpoint privato durante il provisioning o la duplicazione di Autonomous AI Database oppure passare all'uso di un endpoint privato in un database esistente che utilizza un endpoint pubblico. Questo ti consente di mantenere tutto il traffico da e verso il tuo database fuori dalla rete Internet pubblica.

La specifica della configurazione della rete cloud virtuale consente il traffico solo dalla rete cloud virtuale specificata e blocca l'accesso al database da tutti gli IP pubblici o dalle reti VCN. Ciò consente di definire regole di sicurezza con liste di sicurezza o a livello di gruppo di sicurezza di rete (NSG) per specificare l'ingresso/uscita per l'istanza di Autonomous AI Database. L'uso di un endpoint privato e la definizione di liste di sicurezza o gruppi NSG consentono di controllare il traffico da e verso l'istanza di Autonomous AI Database.

Se si configura l'istanza di Autonomous AI Database in modo che utilizzi un endpoint privato e si desidera consentire anche connessioni da indirizzi IP pubblici specifici o da reti VCN specifiche se tali reti VCN sono configurate per connettersi privatamente a Autonomous AI Database utilizzando un gateway di servizi, selezionare l'opzione Consenti accesso pubblico. In questo modo viene aggiunto un endpoint pubblico per un database configurato con un endpoint privato. Per ulteriori informazioni, vedere Utilizzare un endpoint privato con accesso pubblico consentito.

L'opzione Consenti accesso pubblico è disponibile solo quando il database utilizza il modello di computazione ECPU.

Argomenti

- Configura endpoint privati

È possibile specificare che Autonomous AI Database utilizzi un endpoint privato e configuri una rete cloud virtuale (VCN) nella tenancy da utilizzare con l'endpoint privato. - Sicurezza migliorata per le connessioni in uscita con endpoint privati

Quando si utilizza un endpoint privato con l'istanza di Autonomous AI Database, è possibile fornire una maggiore sicurezza impostando la proprietà del databaseROUTE_OUTBOUND_CONNECTIONS. - Note sugli endpoint privati

Descrive le restrizioni e le note per gli endpoint privati su Autonomous AI Database. - Esempi di configurazione degli endpoint privati su Autonomous AI Database

Mostra diversi esempi di configurazione degli endpoint privati (VCN) per Autonomous AI Database.

Configura endpoint privati

Puoi specificare che Autonomous AI Database utilizza un endpoint privato e configurare una rete cloud virtuale (VCN) nella tua tenancy da utilizzare con l'endpoint privato.

- Passi dei prerequisiti per configurare gli endpoint privati

Descrive i passi dei prerequisiti da eseguire prima di configurare un endpoint privato per un'istanza di Autonomous AI Database. - Criteri IAM necessari per gestire gli endpoint privati

Oltre AI criteri necessari per eseguire il provisioning e gestire un Autonomous AI Database, sono necessari alcuni criteri di rete per utilizzare gli endpoint privati. - Configurare gli endpoint privati quando si esegue il provisioning o si duplica un'istanza

È possibile configurare un endpoint privato quando si esegue il provisioning o si duplica un'istanza di Autonomous AI Database. - Passare da endpoint pubblici a endpoint privati con Autonomous AI Database

Se l'istanza di Autonomous AI Database è configurata per utilizzare un endpoint pubblico, è possibile modificare la configurazione in endpoint privato. - Aggiorna la configurazione per un endpoint privato

Puoi modificare alcune opzioni nella configurazione di un endpoint privato su un'istanza di Autonomous AI Database esistente. - Configura opzioni avanzate all'endpoint privato

Le opzioni avanzate per l'accesso all'endpoint privato consentono di immettere un indirizzo IP privato e un nome host specificati dall'utente, selezionare uno o più gruppi o specificare i dettagli per consentire l'accesso pubblico a un database di endpoint privato. - Usa un endpoint privato con accesso pubblico consentito

Selezionare l'opzione Consenti accesso pubblico quando si desidera configurare un Autonomous AI Database in modo che utilizzi un endpoint privato e si desidera consentire anche le connessioni da indirizzi IP pubblici specifici o da VCN specifici (se le VCN sono configurate per connettersi privatamente ad Autonomous AI Database utilizzando un gateway di servizi).

Argomento padre: Configurare l'accesso di rete con endpoint privati

Passi dei prerequisiti per configurare gli endpoint privati

Descrive i passi dei prerequisiti da eseguire prima di configurare un endpoint privato per un'istanza di Autonomous AI Database.

Eseguire i passi dei prerequisiti riportati di seguito prima di configurare un endpoint privato.

-

Impostare i criteri necessari per le risorse in uso. Per ulteriori informazioni, vedere Criteri IAM necessari per gestire gli endpoint privati.

-

Crea una VCN all'interno dell'area che conterrà Autonomous AI Database. Per ulteriori informazioni, vedere VCN e subnet.

-

Configurare una subnet all'interno della VCN configurata con le opzioni DHCP predefinite. Per ulteriori informazioni, vedere DNS nella rete cloud virtuale.

-

(Facoltativo) Eseguire il passo facoltativo riportato di seguito prima di configurare un endpoint privato.

Specificare un gruppo di sicurezza di rete (NSG) all'interno della VCN. Il gruppo NSG specifica le regole per le connessioni all'Autonomous AI Database. Per ulteriori informazioni, vedere Gruppi di sicurezza di rete.

Argomento padre: Configura endpoint privati

Criteri IAM necessari per gestire gli endpoint privati

Oltre AI criteri necessari per eseguire il provisioning e gestire un Autonomous AI Database, sono necessari alcuni criteri di rete per utilizzare gli endpoint privati.

Nella tabella riportata di seguito sono elencati i criteri IAM necessari per consentire a un utente cloud di aggiungere un endpoint privato. I criteri elencati sono i requisiti minimi per aggiungere un endpoint privato. È inoltre possibile utilizzare una regola criteri più ampia. Ad esempio, se si imposta la regola dei criteri:

Allow group MyGroupName to manage virtual-network-family in tenancyQuesta regola funziona anche perché è un superset che contiene tutti i criteri richiesti.

| Operation | Criteri IAM necessari |

|---|---|

|

Configurare un endpoint privato |

|

Autonomous AI Database si basa sul servizio IAM (Identity and Access Management) per autenticare e autorizzare gli utenti cloud a eseguire operazioni che utilizzano qualsiasi interfaccia di Oracle Cloud Infrastructure (console, API REST, CLI, SDK o altre).

Il servizio IAM utilizza gruppi, compartimenti e criteri per controllare quali utenti cloud possono accedere a determinate risorse. In particolare, un criterio definisce il tipo di accesso di un gruppo di utenti a un determinato tipo di risorsa in un determinato compartimento. Per ulteriori informazioni, vedere la Guida introduttiva ai criteri.

Argomento padre: Configura endpoint privati

Configurare gli endpoint privati quando si esegue il provisioning o si duplica un'istanza

È possibile configurare un endpoint privato quando si esegue il provisioning o si duplica un'istanza di Autonomous AI Database.

Questi passi presuppongono che si stia eseguendo il provisioning o la clonazione di un'istanza e che siano stati completati i passi dei prerequisiti, mentre si è al passo Scegliere l'accesso alla rete dei passi di provisioning o duplicazione:

Per ulteriori informazioni, vedere Note sugli endpoint privati.

Argomento padre: Configura endpoint privati

Passa dagli endpoint pubblici a quelli privati con Autonomous AI Database

Se l'istanza di Autonomous AI Database è configurata per utilizzare un endpoint pubblico, è possibile modificare la configurazione in un endpoint privato.

Lo stato del ciclo di vita viene modificato in Aggiornamento fino al completamento dell'operazione.

Note per il passaggio dall'accesso di rete pubblico a quello privato:

-

Dopo l'aggiornamento del tipo di accesso alla rete, tutti gli utenti del database devono ottenere un nuovo wallet e utilizzare il nuovo wallet per accedere al database. Per ulteriori informazioni, vedere Scarica credenziali client (wallet).

-

Se sono state definite ACL per l'endpoint pubblico, le ACL non si applicano per l'endpoint privato.

-

Dopo l'aggiornamento dell'accesso di rete per l'uso di un endpoint privato, l'URL degli strumenti di database è diverso rispetto all'uso di un endpoint pubblico. È possibile trovare gli URL aggiornati nella console dopo il passaggio da un endpoint pubblico a un endpoint privato.

Argomento padre: Configura endpoint privati

Aggiorna la configurazione di un endpoint privato

Puoi modificare alcune opzioni nella configurazione di un endpoint privato in un'istanza di Autonomous AI Database esistente.

Se lo stato del ciclo di vita è Disponibile quando si fa clic su Aggiorna, lo stato del ciclo di vita viene modificato in Aggiornamento fino all'applicazione delle modifiche. Il database è ancora attivo e accessibile, non ci sono tempi di inattività. Una volta completato l'aggiornamento, lo stato del ciclo di vita torna a Disponibile.

Per ulteriori informazioni, vedere Note sugli endpoint privati.

Argomento padre: Configura endpoint privati

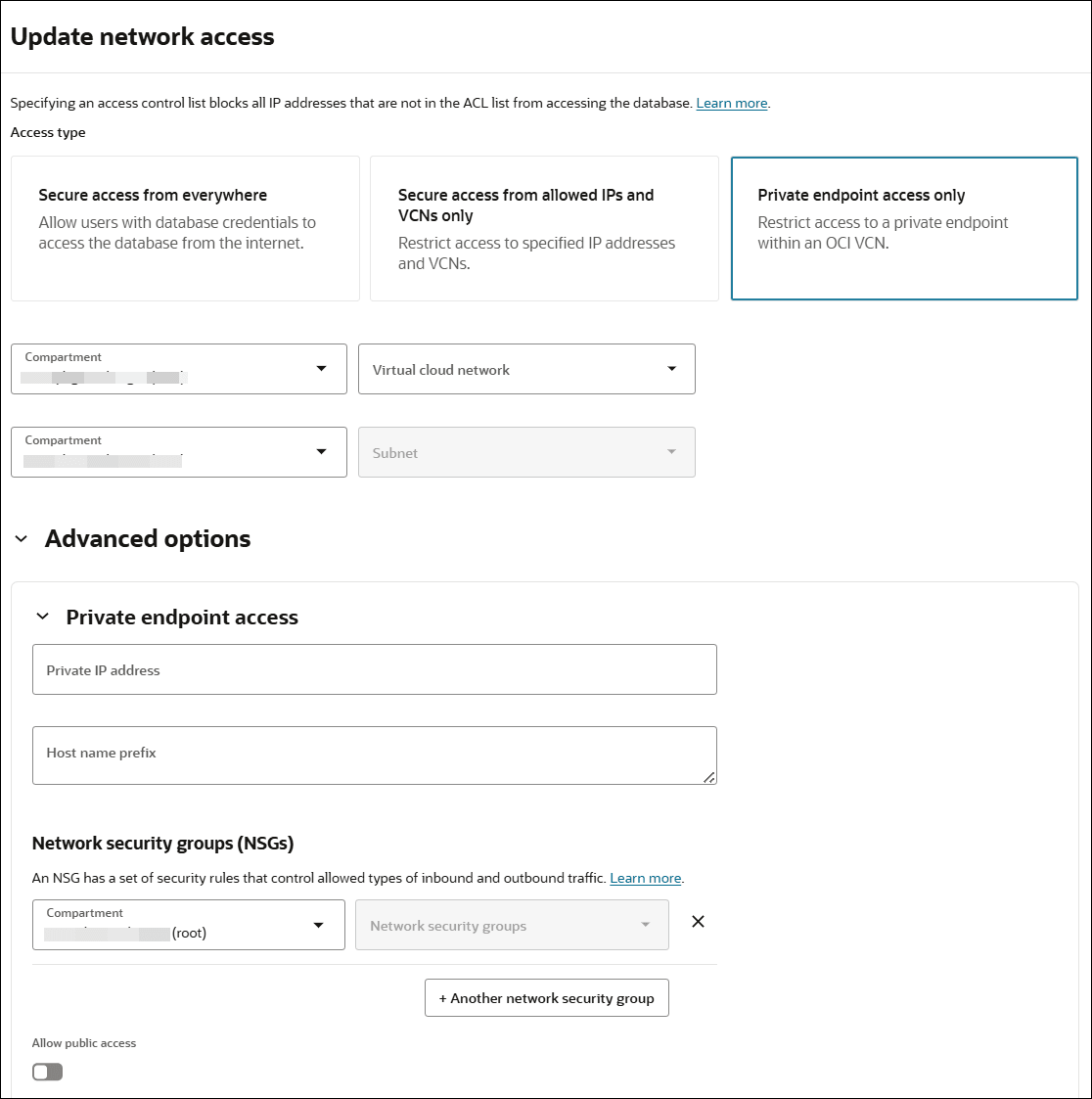

Configura opzioni avanzate endpoint privato

Le opzioni avanzate per l'accesso all'endpoint privato consentono di immettere un indirizzo IP privato e un nome host specificati dall'utente, selezionare uno o più gruppi e di specificare i dettagli per consentire l'accesso pubblico a un database di endpoint privato.

Questi passi presuppongono che tu stia eseguendo il provisioning o la clonazione di un'istanza di Autonomous AI Database o che tu stia passando dall'accesso pubblico all'accesso privato per un'istanza di Autonomous AI Database esistente e ti trovi al passo Scegli l'accesso di rete.

Argomento padre: Configura endpoint privati

Usa un endpoint privato con accesso pubblico consentito

Selezionare l'opzione Consenti accesso pubblico quando si desidera configurare un Autonomous AI Database in modo che utilizzi un endpoint privato e si desidera consentire anche le connessioni da indirizzi IP pubblici specifici o da VCN specifici (se le VCN sono configurate per la connessione privata ad Autonomous AI Database mediante un gateway di servizi).

Questa opzione aggiunge un endpoint pubblico per un database configurato in un endpoint privato. È possibile configurare un endpoint privato per l'istanza di Autonomous AI Database quando si esegue il provisioning o si duplica l'istanza oppure quando si aggiorna la configurazione di rete per un Autonomous AI Database esistente. Per i dettagli sui passi per configurare un'istanza di Autonomous AI Database con un endpoint privato, vedere quanto riportato di seguito.

-

Configurare gli endpoint privati quando si esegue il provisioning o si duplica un'istanza

-

Passa dagli endpoint pubblici a quelli privati con Autonomous AI Database

Quando l'accesso pubblico è abilitato con Consenti accesso pubblico su un database endpoint privato, l'istanza dispone sia di un endpoint privato che di un endpoint pubblico:

-

Il nome host privato, l'URL dell'endpoint e l'indirizzo IP privato consentono di connettersi al database dalla VCN in cui risiede il database.

-

Il nome host pubblico consente di connettersi al database da indirizzi IP pubblici specifici o da reti VCN specifiche se tali reti VCN sono configurate per connettersi privatamente ad Autonomous AI Database utilizzando un gateway di servizi.

Aggiunte alle stringhe di connessione di Autonomous Database per un database endpoint privato con l'opzione Consenti accesso pubblico abilitata

Quando l'opzione Consenti accesso pubblico è abilitata per un database endpoint privato, esistono stringhe di connessione aggiuntive che consentono di connettersi al database dall'endpoint pubblico:

-

Le stringhe di connessione in

tnsnames.oranel file zip del wallet di Autonomous AI Database includono le stringhe di connessione pubbliche da utilizzare con connessioni provenienti dalla rete Internet pubblica. Le stringhe di connessione per l'endpoint pubblico utilizzano la seguente convenzione di denominazione:dbname_public_consumerGroupAd esempio:

adbfinance_public_lowPer ulteriori informazioni, vedere Scarica credenziali client (wallet).

-

È possibile visualizzare le stringhe di connessione sia per l'endpoint pubblico che per l'endpoint privato dalla console di Oracle Cloud Infrastructure (o utilizzando l'API).

Per ulteriori informazioni, vedere Visualizza nomi TNS e stringhe di connessione per un'istanza di Autonomous AI Database.

Autonomous Database supporta aggiunte di strumenti per un database endpoint privato con l'opzione Consenti accesso pubblico abilitata

Quando l'opzione Consenti accesso pubblico è abilitata per un database endpoint privato, gli strumenti di database consentono di connettersi da indirizzi IP pubblici specifici o da reti VCN specifiche se tali reti VCN sono configurate per connettersi privatamente a Autonomous AI Database utilizzando un gateway di servizi.

-

Ogni strumento dispone di un URL di accesso privato e di un URL di accesso pubblico visualizzati nella tabella di configurazione dello strumento. Utilizzare l'URL di accesso pubblico per accedere allo strumento da indirizzi IP pubblici specifici o da reti VCN specifiche se tali reti VCN sono configurate per connettersi privatamente ad Autonomous AI Database utilizzando un gateway di servizi.

Ad esempio:

Per ulteriori informazioni, consulta la sezione Visualizza lo stato degli strumenti integrati di Autonomous AI Database.

-

Il file

READMEnel file zip del wallet fornisce sia un collegamento di accesso per l'endpoint privato per ogni strumento di database che un collegamento di accesso pubblico.Per ulteriori informazioni, vedere File README wallet.

Argomento padre: Configura endpoint privati

Sicurezza migliorata per le connessioni in uscita con endpoint privati

Quando si utilizza un endpoint privato con l'istanza di Autonomous AI Database, è possibile fornire una sicurezza migliorata impostando la proprietà del database ROUTE_OUTBOUND_CONNECTIONS.

ROUTE_OUTBOUND_CONNECTIONS su una delle seguenti opzioni:

-

ENFORCE_PRIVATE_ENDPOINT -

PRIVATE_ENDPOINT

Quando questa proprietà è impostata, tutte le connessioni in uscita agli host di destinazione sono soggette e limitate dalle regole di uscita dell'endpoint privato. È possibile definire queste regole di uscita nella lista di sicurezza della rete cloud virtuale (VCN) o nel gruppo di sicurezza di rete (NSG) associato all'endpoint privato per l'istanza di Autonomous AI Database.

Prima di impostare la proprietà del database ROUTE_OUTBOUND_CONNECTIONS, configurare l'istanza di Autonomous AI Database in modo che utilizzi un endpoint privato. Per ulteriori informazioni, vedere Configura endpoint privati.

La tabella seguente riepiloga la gestione delle connessioni in uscita e della risoluzione DNS in base al valore della proprietà del database ROUTE_OUTBOUND_CONNECTIONS.

| Strumento procedura o database | ENFORCE_PRIVATE_ENDPOINT | PRIVATE_ENDPOINT |

|---|---|---|

|

APEX_LDAP, APEX_MAIL e APEX_WEB_SERVICE |

Sì |

Sì |

|

CMU con Microsoft Active Directory |

Sì |

Sì |

|

Database link |

Sì |

Sì |

|

DBMS_LDAP |

Sì |

Sì |

|

UTL_HTTP, UTL_SMTP e UTL_TCP |

Sì |

Sì |

|

Tutte le tabelle esterne |

Sì |

N |

|

Importazioni ed esportazioni di Data Pump |

Sì |

N |

|

Famiglia di package DBMS_CLOUD (ad esempio DBMS_CLOUD, DBMS_CLOUD_PIPELINE, DBMS_CLOUD_NOTIFICATION, DBMS_CLOUD_FUNCTION, DBMS_CLOUD_AI, DBMS_CLOUD_AI_AGENT, DBMS_CLOUD_REPO, DBMS_PIPE con messaggi di storage degli oggetti) |

Sì |

N |

Oracle consiglia di impostare la proprietà ROUTE_OUTBOUND_CONNECTIONS su ENFORCE_PRIVATE_ENDPOINT, in quanto include tutte le limitazioni di PRIVATE_ENDPOINT e le applica anche alle connessioni in uscita dalla famiglia di pacchetti e tabelle esterne DBMS_CLOUD.

Se la proprietà

ROUTE_OUTBOUND_CONNECTIONS non è impostata, tutte le connessioni in uscita alla rete Internet pubblica vengono instradate tramite il gateway NAT (Network Address Translation) della VCN del servizio. In questo caso, se l'host di destinazione è un endpoint pubblico, queste connessioni in uscita non sono soggette alle regole di uscita definite per la VCN dell'endpoint privato o il gruppo di sicurezza di rete (NSG) dell'istanza di Autonomous AI Database.

Quando si configura un endpoint privato per l'istanza di Autonomous AI Database e si imposta ROUTE_OUTBOUND_CONNECTIONS su PRIVATE_ENDPOINT, questa impostazione non modifica la gestione delle connessioni in uscita e della risoluzione DNS per quanto riportato di seguito.

-

Oracle REST Data Services (ORDS)

-

Azioni database

Per impostare ROUTE_OUTBOUND_CONNECTIONS:

Note per l'impostazione di ROUTE_OUTBOUND_CONNECTIONS:

-

Utilizzare il comando seguente per ripristinare il valore del parametro predefinito:

ALTER DATABASE PROPERTY SET ROUTE_OUTBOUND_CONNECTIONS = ''; -

Utilizzare il comando seguente per eseguire una query sul valore del parametro corrente:

SELECT * FROM DATABASE_PROPERTIES WHERE PROPERTY_NAME = 'ROUTE_OUTBOUND_CONNECTIONS';Se la proprietà non è impostata, la query non restituisce risultati.

-

Questa proprietà si applica solo ai database link creati dopo l'impostazione della proprietà sul valore

PRIVATE_ENDPOINT. Pertanto, i database link creati prima dell'impostazione della proprietà continuano a utilizzare il gateway NAT della VCN del servizio e non sono soggetti alle regole di uscita dell'endpoint privato dell'istanza di Autonomous AI Database. -

Impostare

ROUTE_OUTBOUND_CONNECTIONSsul valorePRIVATE_ENDPOINTsolo quando si utilizza Autonomous AI Database con un endpoint privato. -

Quando il database si trova su un endpoint privato e si desidera che le connessioni in uscita vengano risolte dalla rete VCN, è necessario impostare il parametro

ROUTE_OUTBOUND_CONNECTIONSsuPRIVATE_ENDPOINT. -

Con la proprietà

ROUTE_OUTBOUND_CONNECTIONSimpostata suENFORCE_PRIVATE_ENDPOINT, tutti gli URIDBMS_CLOUDsono supportati per l'instradamento dell'endpoint privato. Per ulteriori informazioni, vedere DBMS_CLOUD Formati URI.

Per ulteriori informazioni sul gateway NAT (Network Address Translation), vedere Gateway NAT.

Argomento padre: Configurare l'accesso di rete con endpoint privati

Note endpoint privati

Descrive le restrizioni e le note per gli endpoint privati in Autonomous AI Database.

-

Dopo aver aggiornato l'accesso di rete per utilizzare un endpoint privato o dopo il completamento del provisioning o della clonazione in cui si configura un endpoint privato, è possibile visualizzare la configurazione di rete nella pagina Dettagli di Autonomous Database nella sezione Rete.

La sezione Rete mostra le informazioni riportate di seguito per un endpoint privato.

- Tipo di accesso: specifica il tipo di accesso per la configurazione di Autonomous AI Database. Le configurazioni degli endpoint privati mostrano il tipo di accesso: Rete cloud virtuale.

- Dominio di disponibilità: specifica il dominio di disponibilità dell'istanza di Autonomous Database.

- Rete cloud virtuale: include un collegamento per la VCN associata all'endpoint privato.

- Subnet: include un collegamento per la subnet associata all'endpoint privato.

- IP endpoint privato: mostra l'IP dell'endpoint privato per la configurazione dell'endpoint privato.

- URL endpoint privato: mostra l'URL dell'endpoint privato per la configurazione dell'endpoint privato.

- Gruppi di sicurezza di rete: questo campo include i collegamenti ai gruppi NSG configurati con l'endpoint privato.

- Accesso pubblico: questo campo indica se l'accesso pubblico è abilitato per l'endpoint privato. Fare clic sul collegamento

Editper visualizzare o modificare le ACL o le VCN consentite. - URL endpoint pubblico: mostra quando l'opzione Consenti accesso pubblico è abilitata nell'endpoint privato. Questo è l'URL dell'endpoint pubblico che è possibile utilizzare per connettersi da IP o VCN consentiti nella rete Internet pubblica.

Per ulteriori dettagli sulle informazioni di rete nella console di Oracle Cloud Infrastructure, vedere Visualizza informazioni di rete nella console OCI.

-

Al termine del provisioning o della duplicazione, è possibile modificare la configurazione di Autonomous AI Database in modo che utilizzi un endpoint pubblico.

Per informazioni sul passaggio a un endpoint pubblico, vedere Passare da endpoint privati a endpoint pubblici con Autonomous AI Database.

-

È possibile specificare fino a cinque gruppi NSG per controllare l'accesso ad Autonomous AI Database.

-

È possibile modificare il gruppo di sicurezza di rete (NSG) dell'endpoint privato per Autonomous AI Database.

Per modificare il gruppo NSG per un endpoint privato, effettuare le operazioni riportate di seguito.

-

Nella pagina Database AI autonomi selezionare un Autonomous AI Database dai collegamenti nella colonna Nome visualizzato.

-

Nella pagina Dettagli Autonomous Database, in Rete nel campo Gruppi di sicurezza di rete, fare clic su Modifica.

-

-

Puoi connettere la tua istanza di Oracle Analytics Cloud ad Autonomous AI Database che dispone di un endpoint privato utilizzando Data Gateway come fai per un database on-premise. Per ulteriori informazioni, vedere Configurare e registrare Data Gateway per Data Visualization.

-

I seguenti strumenti di Autonomous AI Database sono supportati nei database configurati con un endpoint privato:

- Azioni database

- Oracle APEX

- Oracle Graph Studio

- Oracle Machine Learning Notebooks

- Oracle REST Data Services

- API database Oracle per MongoDB

È necessaria una configurazione aggiuntiva per accedere a questi strumenti di Autonomous AI Database da ambienti on-premise. Per ulteriori informazioni, consulta l'esempio: Connessione dal tuo data center ad Autonomous AI Database.

L'accesso a Oracle APEX, Database Actions, Oracle Graph Studio o Oracle REST Data Services utilizzando un endpoint privato da ambienti on premise senza completare la configurazione di endpoint privato aggiuntiva mostra l'errore:

404 Not Found

-

Dopo l'aggiornamento dell'accesso di rete per l'uso di un endpoint privato, l'URL degli strumenti di database è diverso rispetto all'uso di un endpoint pubblico. È possibile trovare gli URL aggiornati nella console dopo il passaggio da un endpoint pubblico a un endpoint privato.

-

Oltre a Oracle REST Data Services (ORDS) preconfigurato con Autonomous AI Database, puoi configurare una distribuzione ORDS alternativa che fornisce più opzioni di configurazione e che può essere utilizzata con gli endpoint privati. Vedere Informazioni su Customer Managed Oracle REST Data Services su Autonomous AI Database per informazioni su una distribuzione ORDS alternativa che può essere utilizzata con endpoint privati.

-

La modifica di un indirizzo IP privato non è consentita dopo il provisioning o la copia di un'istanza, indipendentemente dal fatto che l'indirizzo IP venga assegnato automaticamente quando si immette un valore nel campo Indirizzo IP privato.

-

Il parametro SSL_SERVER_DN_MATCH controlla se il client convalida che il nome host del server corrisponda al nome comune (CN) o al nome alternativo dell'oggetto (SAN) nel certificato SSL del server. L'impostazione di SSL_SERVER_DN_MATCH=NO disabilita questa convalida.

Tenere presente i seguenti rischi potenziali quando SSL_SERVER_DN_MATCH=NO

- Maggiore esposizione agli attacchi MITM (Man-in-the-Middle):

- Senza la verifica del nome host, gli aggressori possono potenzialmente intercettare o modificare la comunicazione presentando qualsiasi certificato firmato da un'autorità attendibile, facilitando gli attacchi MITM.

- Errori di configurazione accidentali:

- Questa impostazione può consentire ai server non configurati correttamente o non autorizzati di mascherarsi come endpoint attendibili, ignorando i controlli di verifica dei certificati previsti e causando lacune di sicurezza indesiderate.

La procedura ottimale prevede l'impostazione di SSL_SERVER_DN_MATCH=YES che consente la verifica del nome host a meno che non si disponga di un business case convincente e ben compreso che richiede la disabilitazione.

Se è necessario disabilitare la corrispondenza dei nomi host, accertarsi che siano disponibili controlli alternativi efficaci:

- Convalida rigorosa dei certificati e gestione regolare dei certificati.

- Limitare le connessioni a indirizzi IP noti e sicuri utilizzando le regole o le liste di inclusione del firewall.

- Monitorare le configurazioni SSL/TLS e i tentativi di connessione per rilevare comportamenti imprevisti.

- Maggiore esposizione agli attacchi MITM (Man-in-the-Middle):

Argomento padre: Configurare l'accesso di rete con endpoint privati

Esempi di configurazione degli endpoint privati in Autonomous AI Database

Mostra diversi esempi di configurazione degli endpoint privati (VCN) per Autonomous AI Database.

- Esempio: connessione dalla VCN di Oracle Cloud Infrastructure

Dimostra un'applicazione in esecuzione all'interno di Oracle Cloud Infrastructure su una virtual machine (VM) nella stessa VCN configurata con Autonomous AI Database. - Esempio: connessione dal tuo data center a Autonomous AI Database

Dimostra come connettersi in privato a un Autonomous AI Database dal tuo data center on-premise. In questo scenario, il traffico non passa mai attraverso l'Internet pubblico.

Argomento padre: Configurare l'accesso di rete con endpoint privati

Esempio: connessione dalla VCN Oracle Cloud Infrastructure interna

Dimostra un'applicazione in esecuzione all'interno di Oracle Cloud Infrastructure su una virtual machine (VM) nella stessa VCN configurata con Autonomous AI Database.

Descrizione dell'illustrazione adb_private_endpoint1.png

Esiste un'istanza di Autonomous AI Database che dispone di un endpoint privato nella VCN denominato "La tua VCN". La VCN include due SUBNET: "SUBNET B" (CIDR 10.0.1.0/24) e "SUBNET A" (CIDR 10.0.2.0/24).

Il gruppo di sicurezza di rete (NSG) associato all'istanza di Autonomous AI Database viene visualizzato come "NSG 1 - Regole di sicurezza". Questo gruppo di sicurezza di rete definisce le regole di sicurezza che consentono il traffico in entrata e in uscita da e verso l'istanza di Autonomous AI Database. Definire una regola per l'istanza di Autonomous AI Database come indicato di seguito.

-

Per l'autenticazione TLS reciproca, aggiungere una regola di entrata con conservazione dello stato per consentire le connessioni dall'origine all'istanza di Autonomous AI Database; l'origine è impostata sull'intervallo di indirizzi che si desidera consentire di connettersi al database, il protocollo IP è impostato su TCP e l'intervallo di porte di destinazione è impostato su 1522.

-

Per l'autenticazione TLS, aggiungere una regola di entrata con conservazione dello stato per consentire le connessioni dall'origine all'istanza di Autonomous AI Database; l'origine è impostata sull'intervallo di indirizzi che si desidera consentire di connettersi al database, il protocollo IP è impostato su TCP e l'intervallo di porte di destinazione è impostato su 1521 o 1522.

-

Per utilizzare Oracle APEX, Database Actions e Oracle REST Data Services, aggiungere la porta 443 alla regola NSG.

La figura seguente mostra una regola di sicurezza con conservazione dello stato di esempio per controllare il traffico per l'istanza di Autonomous AI Database:

Descrizione dell'illustrazione adb_private_vcn_nsg_stateful1.png

L'applicazione che si connette a Autonomous AI Database è in esecuzione su una VM in SUBNET B. È inoltre possibile aggiungere una regola di sicurezza per consentire il traffico da e verso la VM (come mostrato, con l'etichetta "Regole di sicurezza NSG 2"). È possibile utilizzare una regola di sicurezza con conservazione dello stato per la VM, quindi è sufficiente aggiungere una regola per l'uscita alle regole di sicurezza NSG 2 (ciò consente l'accesso alla subnet di destinazione A).

La figura seguente mostra regole di sicurezza di esempio che controllano il traffico per la VM:

Descrizione dell'illustrazione adb_private_vcn_rules2.png

Dopo aver configurato le regole di sicurezza, l'applicazione può connettersi all'istanza di Autonomous AI Database utilizzando il wallet delle credenziali client. Per ulteriori informazioni, vedere Scarica credenziali client (wallet).

Vedere Gruppi di sicurezza di rete per informazioni sulla configurazione dei gruppi di sicurezza di rete.

Esempio: connessione dal data center a Autonomous AI Database

Dimostra come connettersi privatamente a un Autonomous AI Database dal tuo data center on-premise. In questo scenario, il traffico non passa mai attraverso l'Internet pubblico.

Descrizione dell'illustrazione adb_private_endpoint2.png

Per connettersi dal data center, connetti la rete in locale alla VCN con FastConnect, quindi imposta un gateway di instradamento dinamico (DRG). Per risolvere l'endpoint privato di Autonomous AI Database, un nome dominio completamente qualificato (FQDN, Fully Qualified Domain Name), è necessario aggiungere una voce nel file host del client in locale. Ad esempio, il file /etc/hosts per i computer Linux. Ad esempio:

/etc/hosts entry -> 10.0.2.7 example.adb.ca-toronto-1.oraclecloud.comPer utilizzare Oracle APEX, Database Actions e Oracle REST Data Services, aggiungere un'altra voce con lo stesso IP. Ad esempio:

/etc/hosts entry -> 10.0.2.7 example.adb.ca-toronto-1.oraclecloudapps.comL'IP dell'endpoint privato e il nome FQDN sono riportati di seguito.

-

L'IP privato viene visualizzato nella pagina dei dettagli di Autonomous AI Database della console di Oracle Cloud Infrastructure per l'istanza.

-

Il nome FQDN viene visualizzato nel file

tnsnames.oranel wallet delle credenziali del client Autonomous AI Database.

In alternativa, puoi utilizzare il DNS privato di Oracle Cloud Infrastructure per fornire la risoluzione dei nomi DNS. Per ulteriori informazioni, consulta DNS privato.

In questo esempio è presente un gateway di instradamento dinamico (DRG) tra il data center in locale e "La tua VCN". La VCN contiene Autonomous AI Database. Mostra anche una tabella di instradamento per la VCN associata ad Autonomous AI Database per il traffico in uscita verso CIDR 172.16.0.0/16 tramite il gateway DRG.

Oltre a impostare il DRG, definire una regola del gruppo di sicurezza di rete (NSG) per consentire il traffico da e verso Autonomous AI Database, aggiungendo una regola per l'intervallo CIDR del data center (172.16.0.0/16). In questo esempio, definire una regola di sicurezza in "NSG 1" come indicato di seguito.

-

Per l'autenticazione TLS reciproca, creare una regola con conservazione dello stato per consentire il traffico in entrata dal centro dati. Questa è una regola di entrata con conservazione dello stato con l'origine impostata sull'intervallo di indirizzi che si desidera consentire di connettersi al database, il protocollo impostato su TCP, l'intervallo di porte di origine impostato sull'intervallo CIDR (172.16.0.0/16) e la porta di destinazione impostata su 1522.

-

Per l'autenticazione TLS, creare una regola con conservazione dello stato per consentire il traffico in entrata dal data center. Questa è una regola di entrata con conservazione dello stato con l'origine impostata sull'intervallo di indirizzi che si desidera consentire di connettersi al database, il protocollo impostato su TCP, l'intervallo di porte di origine impostato sull'intervallo CIDR (172.16.0.0/16) e la porta di destinazione impostata su 1521 o 1522.

-

Per utilizzare Oracle APEX, Database Actions e Oracle REST Data Services, aggiungere la porta 443 alla regola NSG.

La figura seguente mostra la regola di sicurezza che controlla il traffico per l'istanza di Autonomous AI Database:

Descrizione dell'illustrazione adb_private_vcn_nsg_stateful2.png

Dopo aver configurato la regola di sicurezza, l'applicazione di database in locale può connettersi all'istanza di Autonomous AI Database utilizzando il wallet delle credenziali client. Per ulteriori informazioni, vedere Scarica credenziali client (wallet).