Accedi a Oracle APEX, Oracle REST Data Services e agli strumenti di database integrati utilizzando un URL univoco

Per impostazione predefinita, l'accesso alle applicazioni Oracle APEX, agli endpoint REST e agli strumenti di database integrati in Autonomous AI Database avviene tramite il nome di dominio oraclecloudapps.com. Facoltativamente, è possibile configurare un URL univoco (ad esempio un dominio personalizzato) più pertinente per l'organizzazione o il progetto.

A tale scopo, è necessario acquisire il nome di dominio desiderato e trovare il certificato SSL corrispondente da un fornitore a propria scelta.

- Abilita un URL univoco nel tuo database membri di Elastic Pool

Con un nome di dominio e un certificato registrati disponibili, per un database in un pool elastico, puoi abilitare facilmente un URL univoco nell'Autonomous AI Database e configurare un dominio personalizzato URL univoco per l'istanza di Autonomous AI Database utilizzando un gateway API. - Abilita un URL univoco nel database pool non elastico utilizzando un proxy inverso

Per un database che non fa parte di un pool elastico, puoi distribuire manualmente un Oracle Cloud Infrastructure Load Balancer nella tua rete cloud virtuale (VCN) utilizzando Autonomous AI Database come backend.

Argomento padre: Creare applicazioni con Oracle APEX in Autonomous AI Database

Abilitare un URL univoco nel database membri Elastic Pool

Con un nome di dominio e un certificato registrati disponibili, per un database in un pool elastico, puoi abilitare facilmente un URL univoco nell'Autonomous AI Database e configurare un dominio personalizzato URL univoco per l'istanza di Autonomous AI Database utilizzando un gateway API.

- Gli URL univoci sono supportati dai gateway API OCI che utilizzano endpoint HTTP, ma non dagli endpoint basati su TCP come MongoDB e SQLNET.

- Lo strumento Oracle Machine Language (OML) non supporta l'URL univoco.

- Registra il gateway API con il tuo DNS

In questo capitolo viene evidenziata l'importanza di impostare Oracle Cloud Infrastructure (OCI) Domain Name System (DNS) nella configurazione di un URL univoco. - Abilita principal risorsa ad accedere alle risorse di Oracle Cloud Infrastructure

Esegui i passi seguenti per abilitare il principal risorsa su Autonomous AI Database. Ciò consente al database di autenticare e accedere in modo sicuro alle risorse OCI. - Criterio IAM per l'impostazione di un URL univoco

Prima di configurare un URL univoco per l'istanza di Autonomous AI Database nel database membro Elastic Pool, è necessario concedere le autorizzazioni al database per gestire le distribuzioni del gateway API OCI - Abilita un URL univoco nel tuo Elastic Pool Member Database

Seguire queste istruzioni per configurare un URL univoco per l'istanza di Autonomous AI Database utilizzando la console di Oracle Cloud Infrastructure Service.

Registra il gateway API con il tuo DNS

Questo capitolo evidenzia l'importanza di impostare Oracle Cloud Infrastructure (OCI) Domain Name System (DNS) nella configurazione di un URL univoco.

La configurazione del DNS per puntare a un gateway API Oracle Cloud Infrastructure (OCI) è necessaria per abilitare un URL univoco perché il DNS è il sistema che converte il nome di dominio personalizzato intuitivo (ad esempio, api.mycompany.com) nell'indirizzo IP dell'endpoint gateway API OCI effettivo. Senza la configurazione del DNS, il dominio personalizzato non verrà risolto nell'IP pubblico del gateway API OCI e gli utenti non sarebbero in grado di raggiungere le API OCI utilizzando l'URL univoco.

- Proprietà e verifica del dominio:

Un dominio di vanità richiede la prova della proprietà. Il dominio deve essere registrato con un registrar di dominio autorizzato e devi avere il controllo amministrativo per gestire i suoi record DNS. Ciò garantisce che solo i proprietari legittimi possano mappare il proprio dominio personalizzato (ad esempio,

examplehost.com) all'endpoint del gateway API OCI. - Certificati TLS per HTTPS:

Poiché i gateway API OCI sono protetti con TLS (Transport Layer Security), un certificato TLS è obbligatorio. Se si utilizza il dominio predefinito (generato automaticamente) di Oracle, Oracle esegue automaticamente il provisioning e gestisce un certificato. Tuttavia, quando si utilizza un dominio personalizzato, è necessario fornire il proprio certificato TLS ottenuto da un'autorità di certificazione (CA) attendibile. Questo certificato lega il dominio univoco al gateway, abilitando la comunicazione cifrata e garantendo l'attendibilità del client.

Gli approcci sono due:-

Utilizzare un certificato gestito da Oracle tramite il servizio OCI Certificates (autorizzato o importato da una CA).

-

Carica il tuo certificato personalizzato, insieme alla chiave privata e agli eventuali certificati intermedi.

-

-

Configurazione dei record DNS:

Una volta impostati il gateway API OCI e il certificato TLS, è necessario configurare il DNS in modo che il dominio personalizzato risolva l'endpoint pubblico del gateway.

Senza questo processo, le richieste in entrata al dominio personalizzato non raggiungeranno il gateway.

Il DNS è come un ponte tra il dominio univoco e l'infrastruttura OCI API Gateway sottostante. Affinché l'URL univoco sia raggiungibile e funzionale, è necessario puntare i record DNS al gateway API.

Passi per configurare il DNS per il gateway API OCI

Per configurare il DNS in modo che punti a un gateway API OCI, è necessario eseguire le operazioni riportate di seguito che implicano la proprietà del dominio, i certificati TLS e la configurazione dei record DNS.

- Prima di iniziare la configurazione, è necessario essere proprietari di un nome di dominio registrato (gestito in DNS OCI o in un provider DNS esterno).

- È necessario ottenere un certificato TLS per il dominio personalizzato da un'autorità di certificazione (CA) di terze parti o tramite il servizio OCI Certificates.

- Creare e caricare un certificati TLS personalizzati:

-

Generare una richiesta di firma certificato (CSR) per il dominio, incluso il nome dominio completamente qualificato (FQDN).

- Utilizzare il servizio OCI Certificates o una CA di terze parti per emettere il certificato.

- Importare questo certificato e questa chiave privata in OCI come risorsa certificato.

Per ulteriori dettagli, vedere Impostazione di domini personalizzati e certificati TLS.

-

- Creare un gateway API in OCI:

-

Passare a Developer Services > API Gateway in OCI Console.

- Creare un gateway con i certificati TLS nella subnet pubblica appropriata della VCN.

Dopo la creazione, tenere nota del file

API Gateway OCID IDgenerato automaticamente da OCI.Per ulteriori dettagli, vedere Creazione di un gateway API.

-

- Configurare i record DNS per il dominio:

- Vai al tuo sistema di gestione DNS (servizio DNS OCI o provider DNS esterno come Route 53) per configurare il mapping DNS personalizzato all'indirizzo IP pubblico del gateway API OCI.

Ciò garantisce che il traffico in entrata per il dominio personalizzato venga risolto nell'indirizzo IP pubblico del gateway API OCI.

Dopo la propagazione DNS, puoi accedere all'URL univoco (https://examplehost.com) e confermare che instrada all'indirizzo IP pubblico del gateway API OCI.

Puoi anche configurare un URL univoco per Autonomous AI Database dalla console dei servizi di Oracle Cloud Infrastructure per gli utenti di Elastic Pool.

Argomento padre: Abilitare un URL univoco nel database membri Elastic Pool

Consenti al principal delle risorse di accedere alle risorse di Oracle Cloud Infrastructure

Eseguire i passi riportati di seguito per abilitare il principal risorsa in Autonomous AI Database. Ciò consente al database di autenticare e accedere in modo sicuro alle risorse OCI.

Come prerequisito, configurare i gruppi dinamici e i criteri. Per ulteriori informazioni, vedere Eseguire i prerequisiti per utilizzare il principal risorsa con Autonomous AI Database.

Per abilitare un principal risorsa in Autonomous AI Database:

L'abilitazione del principal risorsa in un'istanza di Autonomous AI Database è un'operazione una tantum. Non è necessario abilitare di nuovo il principal risorsa, a meno che non si esegua DBMS_CLOUD_ADMIN.DISABLE_RESOURCE_PRINCIPAL per disabilitare il principal risorsa.

Argomento padre: Abilitare un URL univoco nel database membri Elastic Pool

Criterio IAM per l'impostazione di un URL univoco

Prima di configurare un URL univoco per l'istanza di Autonomous AI Database nel tuo Elastic Pool Member Database, è necessario concedere le autorizzazioni al database per gestire le distribuzioni del gateway API OCI

- Aprire il menu di navigazione e fare clic su Id entità e sicurezza. In Identità fare clic su Criteri.

- Fare clic su Crea criterio.

- Nella finestra Crea criterio immettere un nome (ad esempio,

IntegrationGroupPolicy) e una descrizione. - In Costruzione guidata criteri selezionare Mostra editor manuale e immettere le istruzioni dei criteri necessarie.

Di seguito è riportata la sintassi tipica per consentire a un gruppo di gestire le distribuzioni del gateway API.

-

Consentire all'ID gruppo dinamico <

dynamic group ocid> di gestire le distribuzioni API nel compartimento <compartment name> -

Consenti a ID gruppo dinamico <

dynamic group ocid> di utilizzare gateway API nel compartimento <compartment name>

Esempio:- Consentire all'ID gruppo dinamico

ocid1.dynamicgroup.oc1..aaaaaaaaaaaaaaaaaa1111ex3aztuwucyjiqoclhpuflmlncmkwtqsjwlmmqdi gestire le distribuzioni API nel compartimentoadwtoolsqa - Consentire all'ID gruppo dinamico

ocid1.dynamicgroup.oc1..aaaaaaaaaaaaaaaaaa1111ex3aztuwucyjiqoclhpuflmlncmkwtqsjwlmmqdi utilizzare gateway API nel compartimentoadwtoolsqa

Questa istruzione dei criteri consente al gruppo

ocid1.dynamicgroup.oc1..aaaaaaaaaaaaaaaaaa1111ex3aztuwucyjiqoclhpuflmlncmkwtqsjwlmmqnel dominio di amministrazione di gestire e utilizzare le distribuzioni del gateway API OCI nel compartimentoadwtoolsqa.Nota

- Quando si definiscono le istruzioni dei criteri, è possibile specificare i verbi (come utilizzati in questi passi) o le autorizzazioni (in genere utilizzate dagli utenti avanzati).

-

Per ulteriori informazioni sui criteri, vedere:

Come funzionano i criteri e Riferimento ai criteri nella documentazione di Oracle Cloud Infrastructure.

-

-

Rivedere e creare il criterio.

Le istruzioni dei criteri vengono convalidate e vengono visualizzati errori di sintassi.

Argomento padre: Abilitare un URL univoco nel database membri Elastic Pool

Abilitare un URL univoco nel database membri Elastic Pool

Seguire queste istruzioni per configurare un URL univoco per l'istanza di Autonomous AI Database utilizzando la console del servizio Oracle Cloud Infrastructure.

- Nella pagina Dettagli Autonomous AI Database selezionare Abilita URL univoco nell'elenco a discesa Abilita URL univoco.

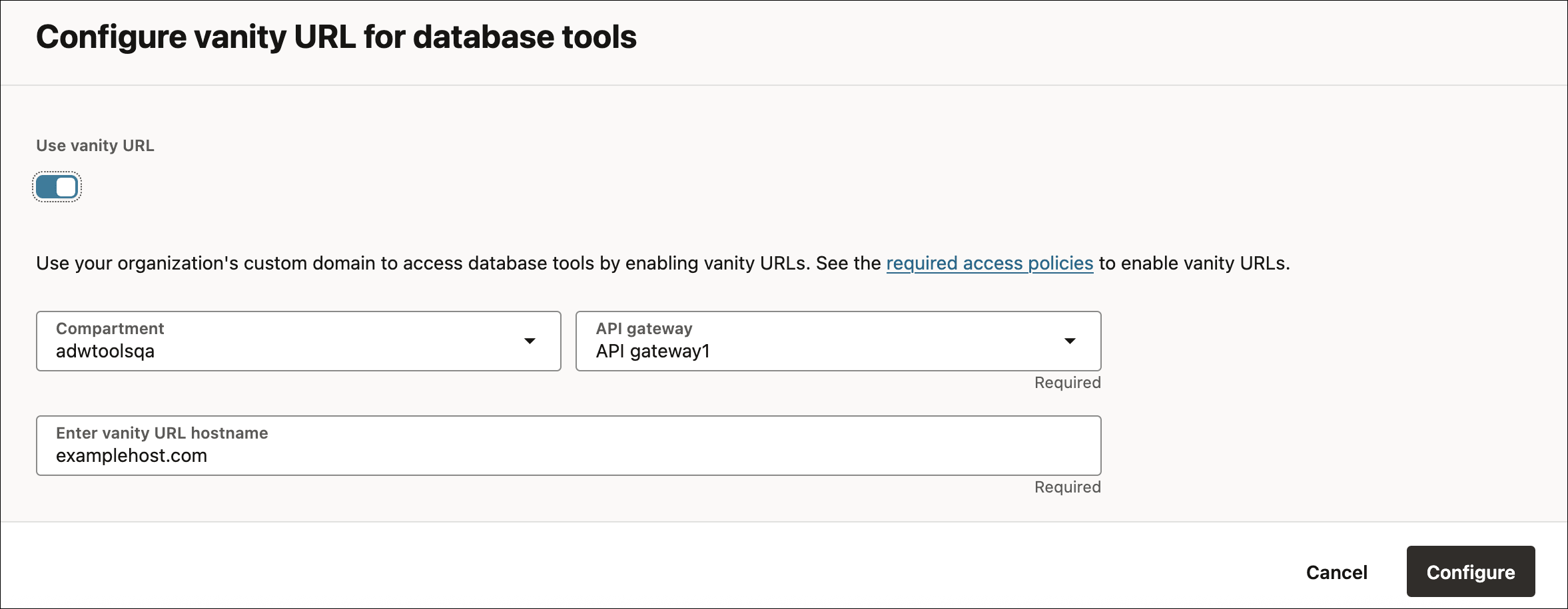

- Nella finestra di dialogo Configura URL univoco per strumenti di database, selezionare Usa URL univoco.

- Selezionare il compartimento del gateway API OCI.

- Selezionare il gateway API dalla lista dei nomi di gateway API OCI a cui si ha accesso.

- Specificare il nome di dominio personalizzato completamente qualificato che deve essere visualizzato nell'URL ed è registrato con DNS.

Ad esempio, immettere

examplehost.com.Fare clic su Configura.

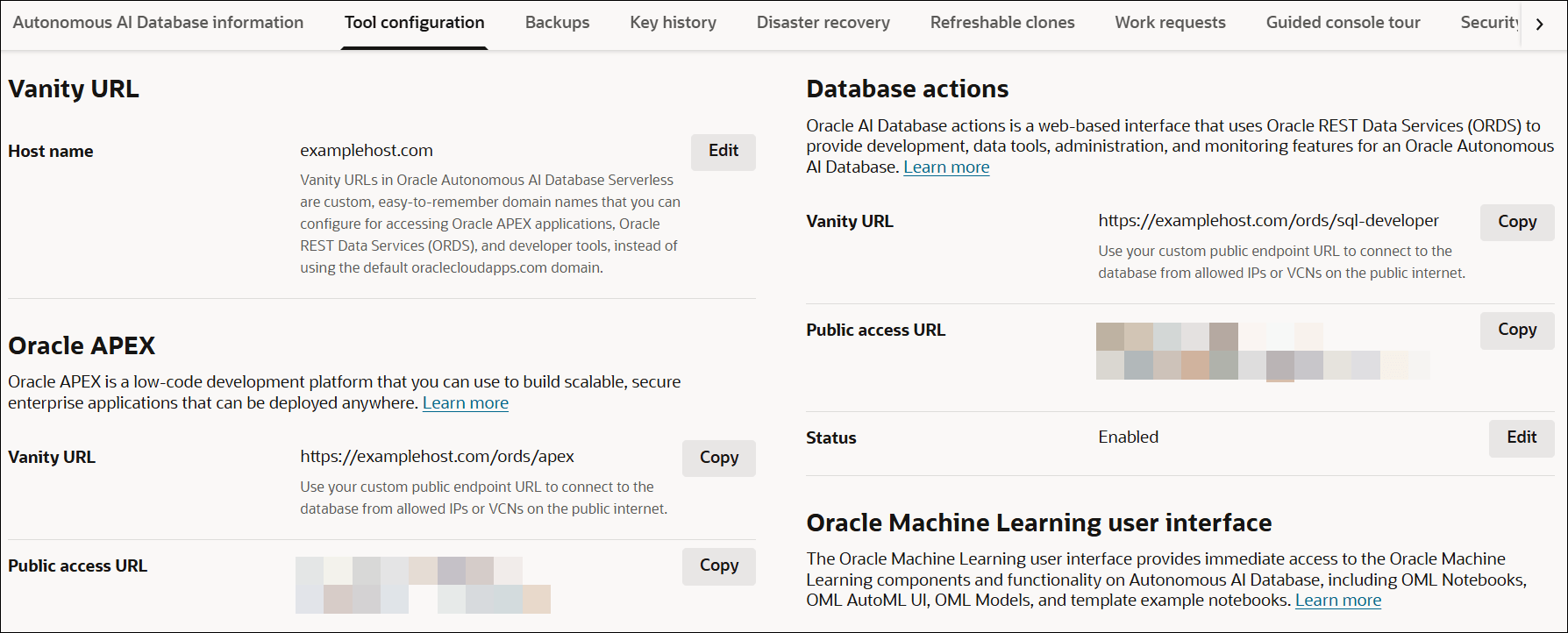

Dopo la corretta configurazione, nella scheda Configurazione degli strumenti della pagina Dettagli Autonomous AI Database viene visualizzato un nuovo campo denominato URL vanità, insieme a ulteriori campi URL vanità in Oracle APEX e Azioni del database.

Sarà possibile accedere alle applicazioni dell'utente finale e agli strumenti di sviluppo, ad esempio Oracle APEX e Database Actions, utilizzando un nome di dominio personalizzato o un URL di accesso pubblico/privato in base all'accesso alla rete di database.

Argomento padre: Abilitare un URL univoco nel database membri Elastic Pool

Abilitare un URL univoco nel database pool non elastico utilizzando un proxy inverso

Per un database che non fa parte di un pool elastico, puoi distribuire manualmente un'istanza di Oracle Cloud Infrastructure Load Balancer nella tua rete cloud virtuale (VCN) utilizzando Autonomous AI Database come backend.

L'istanza di Autonomous AI Database deve essere configurata con un endpoint privato nella stessa VCN. Per ulteriori informazioni, vedere Configura accesso di rete con endpoint privati.