Task amministrativi dei Management Agent

I Management Agent vengono distribuiti per raccogliere dati di log e metriche da origini diverse. Per fare ciò, potrebbe essere necessario eseguire alcune attività di amministrazione.

Nelle sezioni riportate di seguito vengono descritte alcune attività di amministrazione comuni.

- Panoramica della console dei Management Agent

- Importa certificati per Management Agent

- Aggiorna certificati per Management Agent

- Implementa plugin servizio

- Abilita log agente

- Gestisci origini dati

- Control Management Agent

- Gestisci chiavi di installazione

- Upgrade dei Management Agent

- Rimuovi Management Agent

- Uso di un utente del sistema operativo non predefinito per l'installazione di Management Agent

- Crea e gestisci credenziali su Management Agent

- Log di audit Management Agent

- Uso di Java con Management Agent

Panoramica delle console dei Management Agent

La console Management Agent è l'interfaccia utente per il servizio Management Agent OCI che consente di visualizzare e amministrare i Management Agent e i gateway di gestione.

È possibile eseguire operazioni di base e avanzate a seconda delle esigenze. La pagina di panoramica fornisce informazioni importanti e collegamenti alle risorse configurate nel servizio Management Agent. La console fornisce inoltre l'accesso ai Management Agent (agenti) e ai Management Gateway (gateway) configurati, nonché ai dashboard per visualizzare i dati pertinenti nei grafici.

-

Collegarsi a OCI e aprire il menu di navigazione da OCI Console.

-

In Osservabilità e gestione fare clic su Management Agent.

- Andare al menu a sinistra e selezionare un compartimento dall'elenco a discesa Compartimento.

Viene visualizzata la console Management Agent.

Nella console Management Agent viene visualizzato un menu a sinistra con le seguenti opzioni:

panoramica

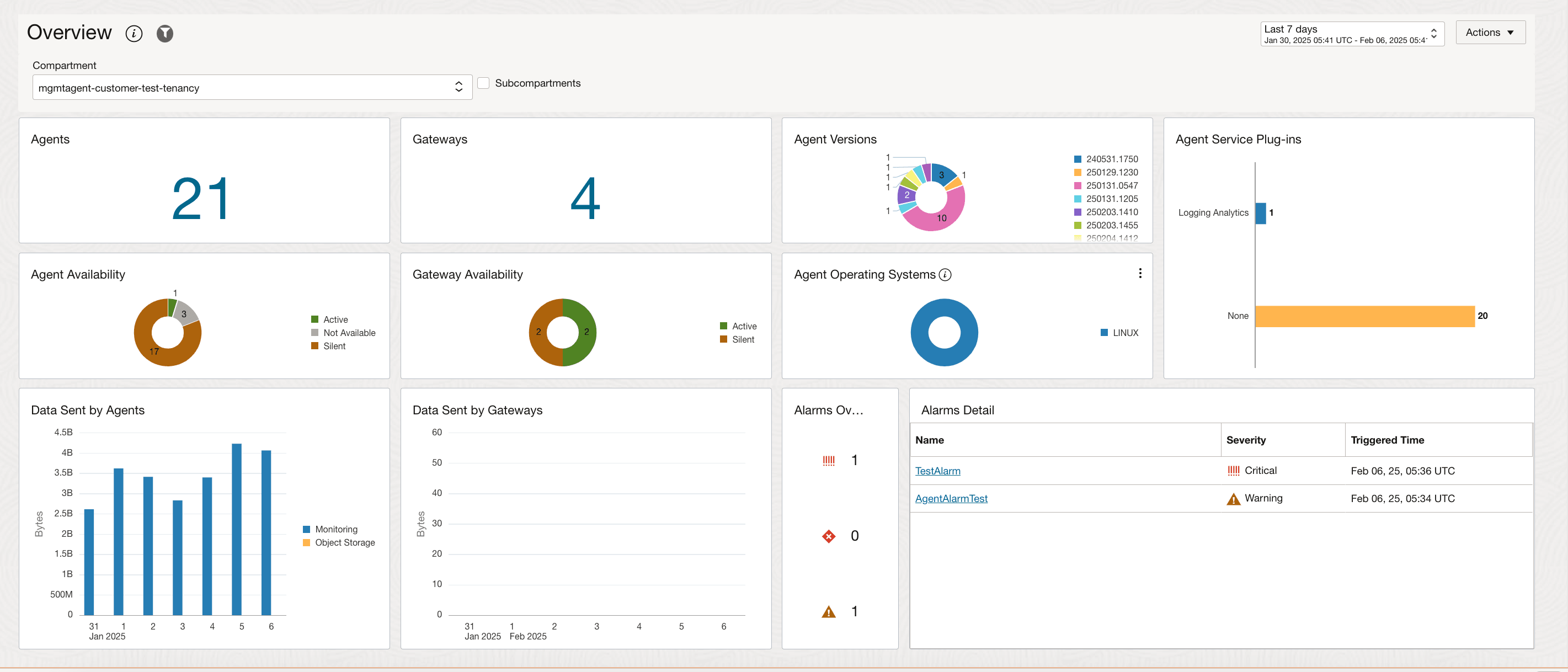

Nella pagina Panoramica vengono visualizzate informazioni utili sul servizio Management Agent e sui Management Agent e Management Gateway installati.

È possibile selezionare la casella di controllo Compartimenti secondari accanto all'elenco a discesa del selettore compartimento per ottenere una panoramica dei dettagli dell'agente nel compartimento selezionato e nei relativi compartimenti figlio.

La pagina Panoramica fornisce informazioni di riepilogo sui Management Agent e sui Management Gateway nell'ambiente in uso ed è costituita dai grafici riportati di seguito.

-

Agenti: numero di Management Agent installati.

-

Disponibilità agente: stato di disponibilità del Management Agent. Di seguito sono riportati gli stati disponibili:

-

Attivo: il servizio Management Agent comunica con il Management Agent.

-

Silenzioso: il servizio Management Agent non comunica con il Management Agent. La comunicazione con l'agente è stata stabilita dopo l'installazione dell'agente, ma si è verificato un problema di comunicazione tra il servizio Management Agent e l'agente.

-

Non disponibile: il processo di installazione di Management Agent è in esecuzione e il servizio Management Agent non ha ancora stabilito la comunicazione con l'agente.

Nota

A partire dal 9 dicembre 2024, qualsiasi agente che rimane in stato silenzioso per 60 giorni verrà eliminato dal sistema.

-

-

Allarmi: i dettagli degli allarmi dei Management Agent e dei gateway dal servizio di monitoraggio OCI.

L'opzione Compartimenti secondari non è attualmente supportata per questo grafico.

Per informazioni sull'impostazione di allarmi e notifiche, vedere: -

Sistemi operativi agente: versioni del sistema operativo dei Management Agent installati.

-

Versioni agente: versioni del Management Agent.

-

Plugin servizio agente: i plugin servizio distribuiti dai Management Agent.

-

Dati inviati dagli agenti: quantità di dati inviati ai plugin dei servizi dai Management Agent. L'opzione Compartimenti secondari non è attualmente supportata per questo grafico.

- Gateway: numero di gateway di gestione installati.

- Disponibilità gateway: stato di disponibilità dei gateway di gestione.

-

Dati inviati dai gateway: quantità di dati che vengono inviati ai plugin del servizio dai gateway di gestione. L'opzione Compartimenti secondari non è attualmente supportata per questo grafico.

Lo screenshot riportato di seguito è un esempio della pagina Panoramica dei Management Agent.

Dashboard

È possibile utilizzare i dashboard per visualizzare, esplorare e analizzare i dati in grafici di facile interpretazione. Per informazioni, vedere Utilizzo dei dashboard.

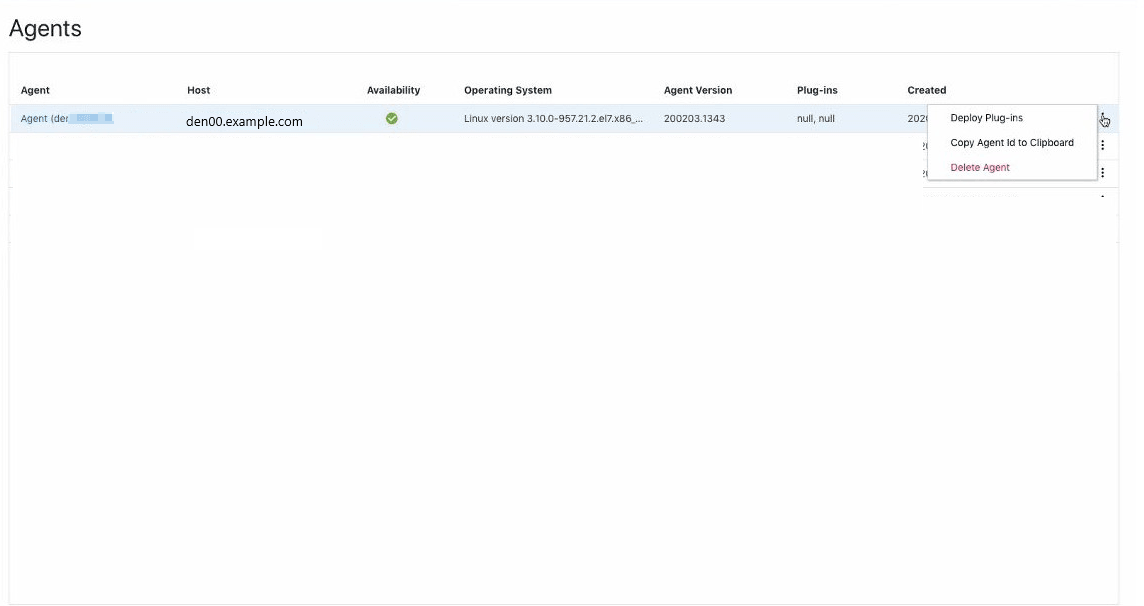

Agenti

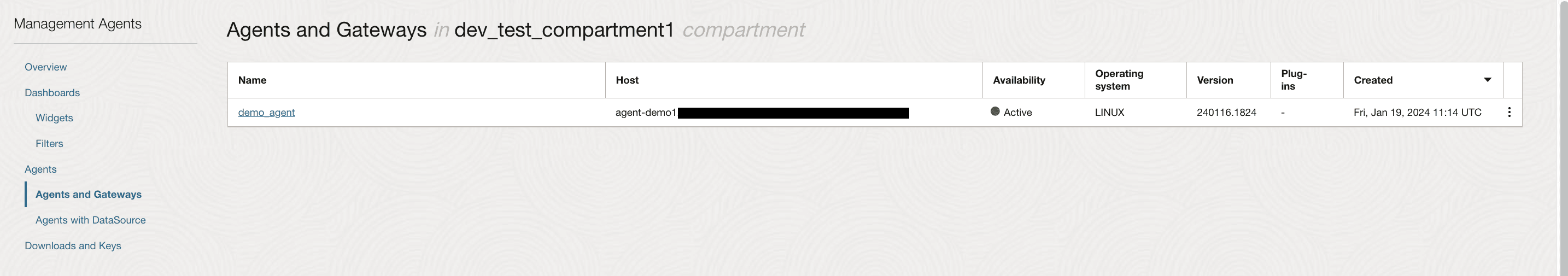

La pagina Agenti elenca tutti i Management Agent (agenti) e i Management Gateway (gateway) installati in un compartimento selezionato.

Agenti e gateway

- Andare al riquadro sinistro. In Ambito, selezionare il compartimento desiderato dall'elenco a discesa Compartimento.

-

Utilizzare la casella di controllo Includi compartimenti secondari per elencare tutti gli agenti accessibili nei compartimenti secondari.

Il numero massimo predefinito di agenti e gateway elencati è 1.000. Per personalizzare la selezione, andare al riquadro sinistro e utilizzare Filtri.

Requisito del criterio: assicurarsi di disporre dell'autorizzazione inspect management-agents a livello di compartimento selezionato per poter elencare tutti i compartimenti secondari da tale compartimento. Ad esempio:

ALLOW GROUP <group_name> TO INSPECT management-agents IN TENANCY

-

Nella pagina Agenti e gateway viene visualizzata una tabella che elenca tutti i Management Agent e i Management Gateway installati.

La tabella è costituita dalle colonne riportate di seguito.

-

Nome: mostra il nome del Management Agent o del gateway.

-

Host: mostra il nome host in cui è installato Management Agent o Gateway.

-

Disponibilità: mostra lo stato del Management Agent o del gateway.

-

Sistema operativo: mostra il sistema operativo dell'host in cui è installato Management Agent o Gateway.

-

Versione: mostra la versione del Management Agent o del gateway installato.

-

Plugin: mostra il nome del plugin di servizio distribuito dal Management Agent.

-

Creato: mostra la data di installazione del Management Agent o del gateway.

-

: mostra più azioni disponibili per un Management Agent o un gateway specifico.

: mostra più azioni disponibili per un Management Agent o un gateway specifico.

Lo screenshot riportato di seguito è un esempio della lista Agenti e gateway.

È possibile fare clic su un agente o gateway specifico per aprire la pagina dei dettagli e ottenere rapidamente ulteriori informazioni.

Assicurarsi di disporre dell'autorizzazione READ management-agents per poter visualizzare i dettagli dell'agente o del gateway.

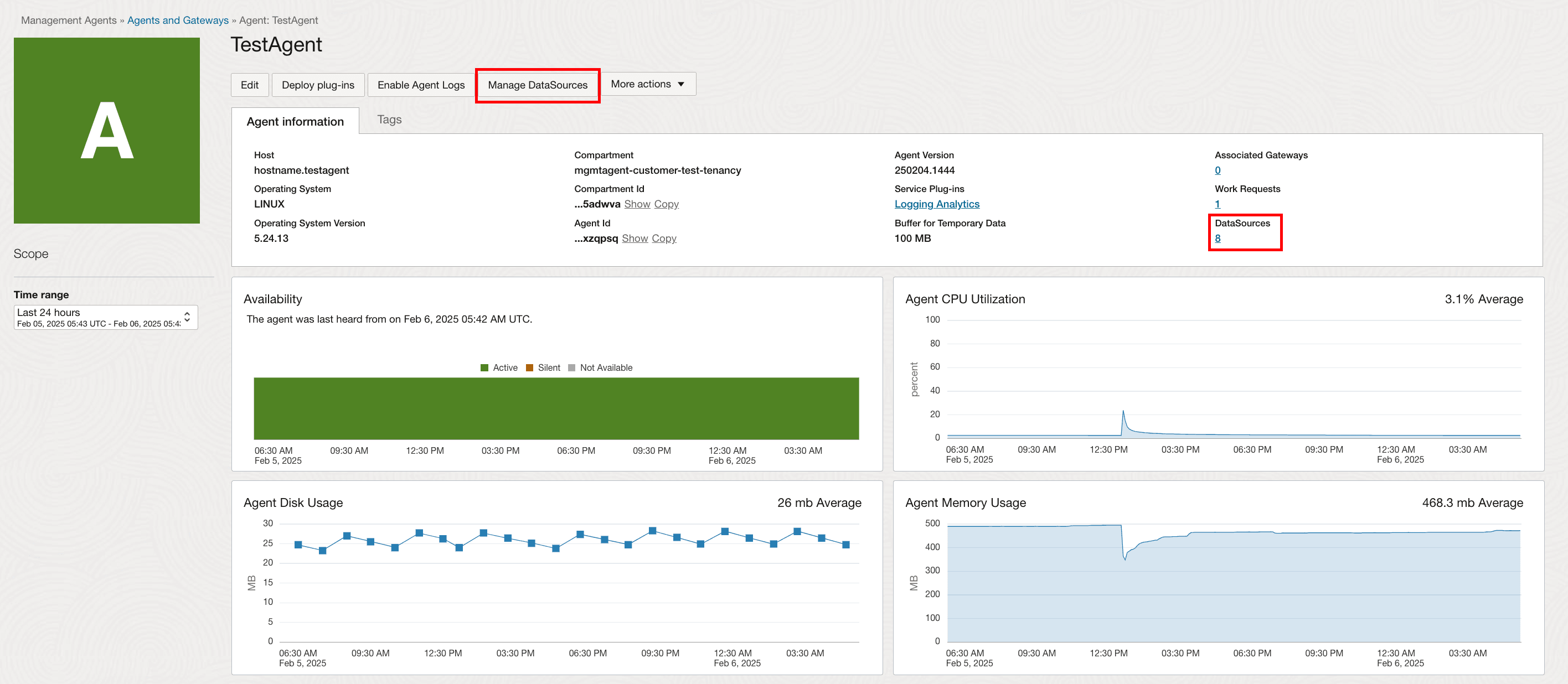

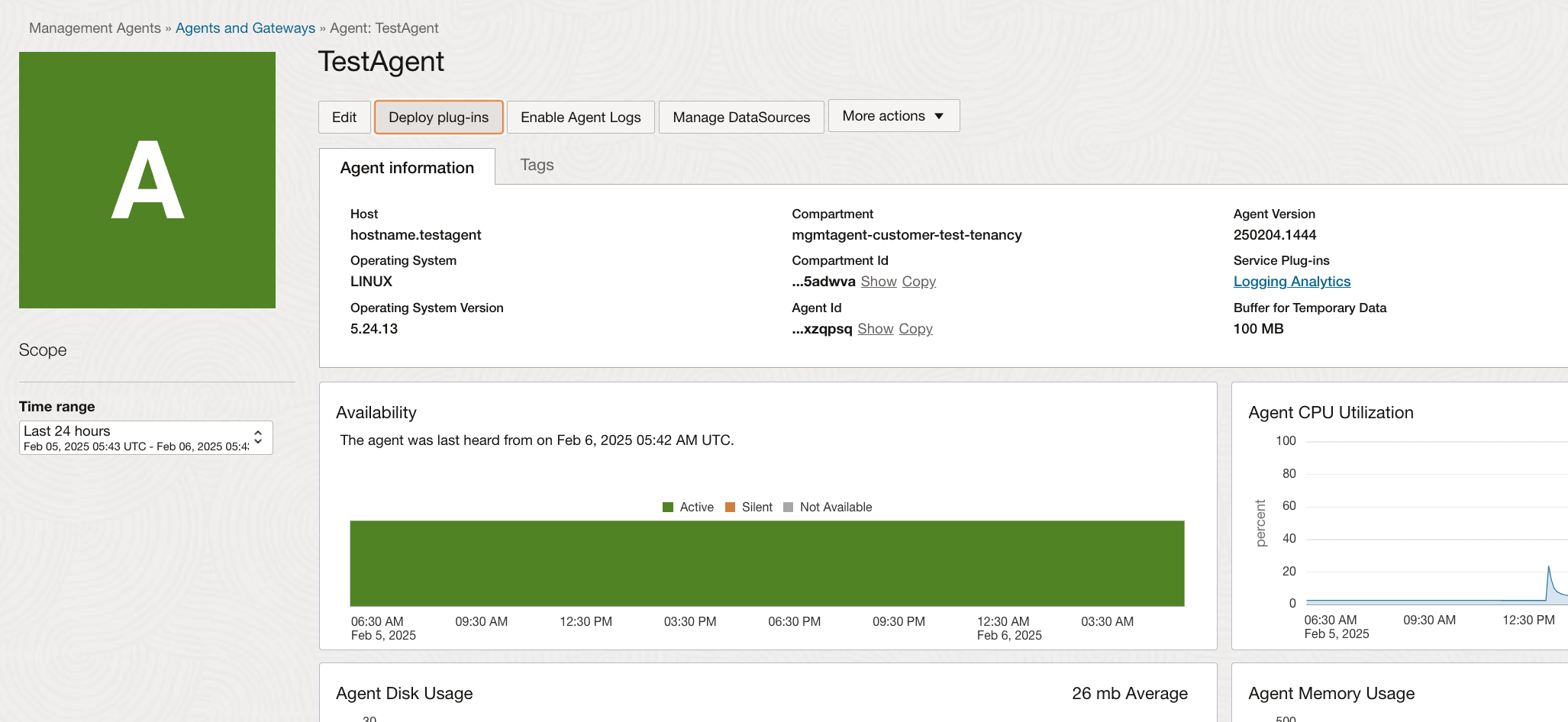

Dettagli agenti

Nella pagina Dettagli agenti vengono visualizzate informazioni sull'agente selezionato.

-

Utilizzare Distribuisci plugin per distribuire un plugin sull'agente selezionato.

-

Utilizzare Abilita log agente per consentire al servizio Log Analytics di raccogliere i file di log del Management Agent per l'agente selezionato. Per informazioni, vedere Abilita log agente.

-

Utilizzare Gestisci DataSources per visualizzare o modificare le proprietà e le dimensioni del tipo di origine dati configurato con l'agente selezionato. Per informazioni, vedere Gestisci origini dati.

- Utilizzare Altre azioni per aggiungere tag o eliminare un agente.

-

Nella scheda Informazioni agente vengono visualizzate informazioni dettagliate sull'agente. Visualizza il nome host, il nome del compartimento, la versione dell'agente, il sistema operativo, i plugin di servizio distribuiti su di esso, le richieste di lavoro, i data center e altro ancora.

- Plugin servizio: utilizzare il collegamento Plugin servizio per elencare tutti i plugin servizio distribuiti in questo specifico Management Agent. Per ulteriori informazioni, vedere Distribuisci plugin servizio.

- DataSources: utilizzare il collegamento DataSources per elencare tutte le origini dati configurate in questo Management Agent specifico. Per ulteriori informazioni, vedere Gestisci origini dati.

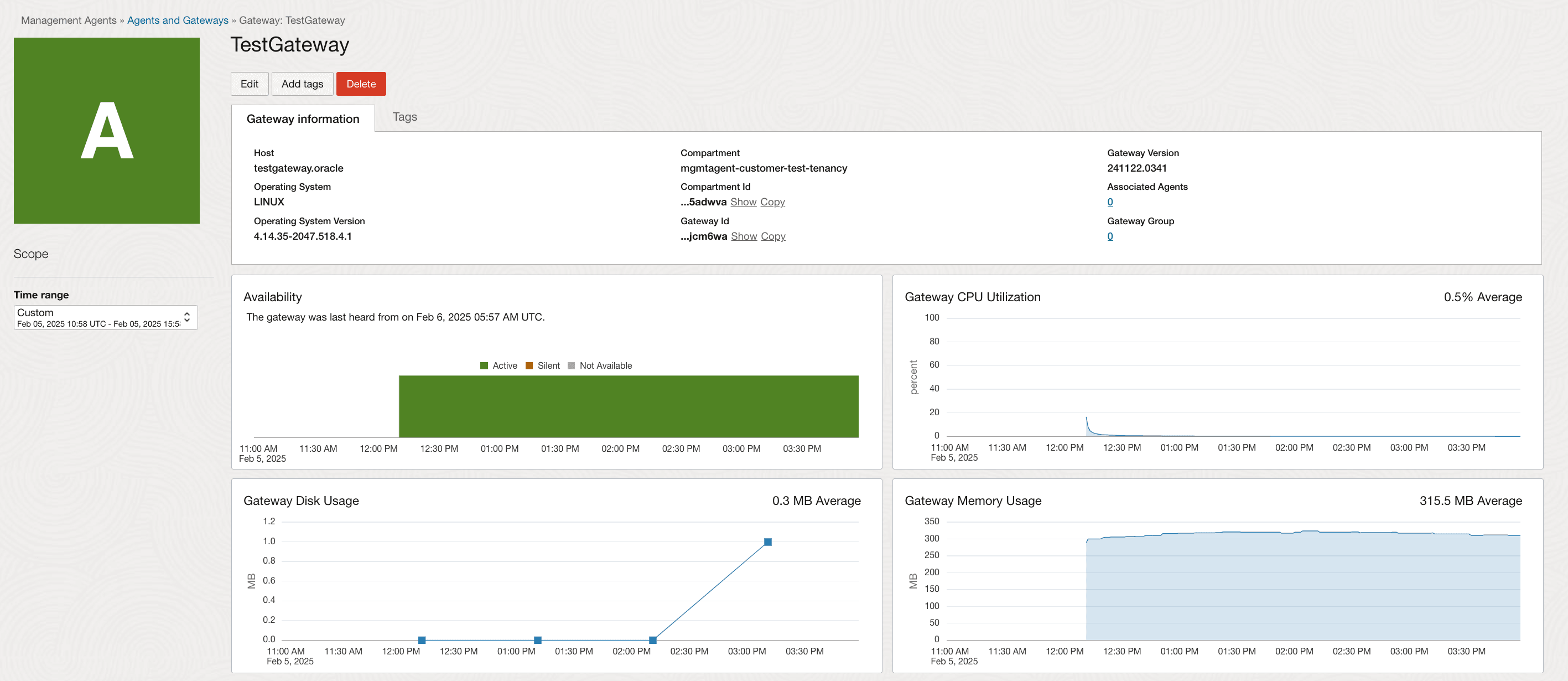

Dettagli gateway

La pagina Dettagli gateway mostra informazioni dettagliate su un gateway.

La scheda Informazioni gateway mostra informazioni dettagliate sul gateway. Visualizza il nome host, il nome del compartimento, la versione del gateway, il sistema operativo, gli agenti associati e altro ancora.

Agenti associati: utilizzare il collegamento Agenti associati per elencare tutti i Management Agent configurati per utilizzare questo Management Gateway specifico. Nel riquadro Agenti associati vengono visualizzate le informazioni su ID, host, disponibilità e sistemi operativi dei Management Agent.

Agenti con DataSource

Nella pagina Agenti con DataSource viene visualizzata una tabella che elenca tutti gli agenti con origini dati configurate.

-

Nome: nome dell'agente.

-

DataSource tipo: tipo dell'origine dati. Per esempio: Prometeo.

-

DataSource: numero totale di origini dati associate all'agente.

-

Disponibilità: disponibilità dell'agente.

-

Creato: indicatore orario di creazione dell'agente.

È possibile fare clic su un agente specifico per aprire la pagina dei dettagli e accedere rapidamente a ulteriori informazioni.

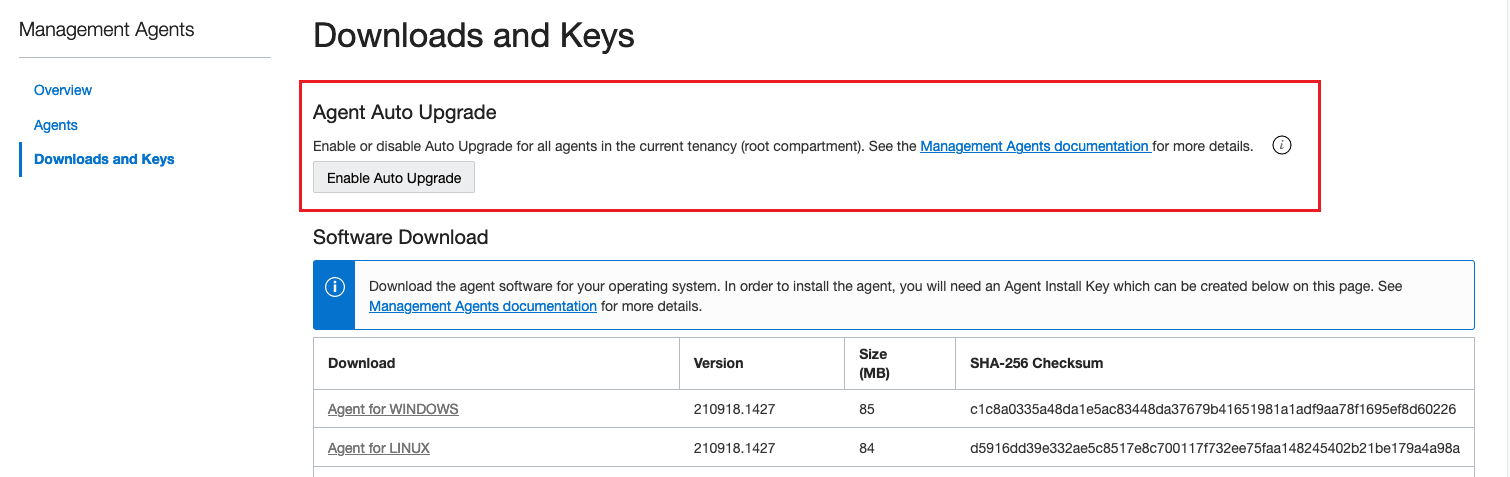

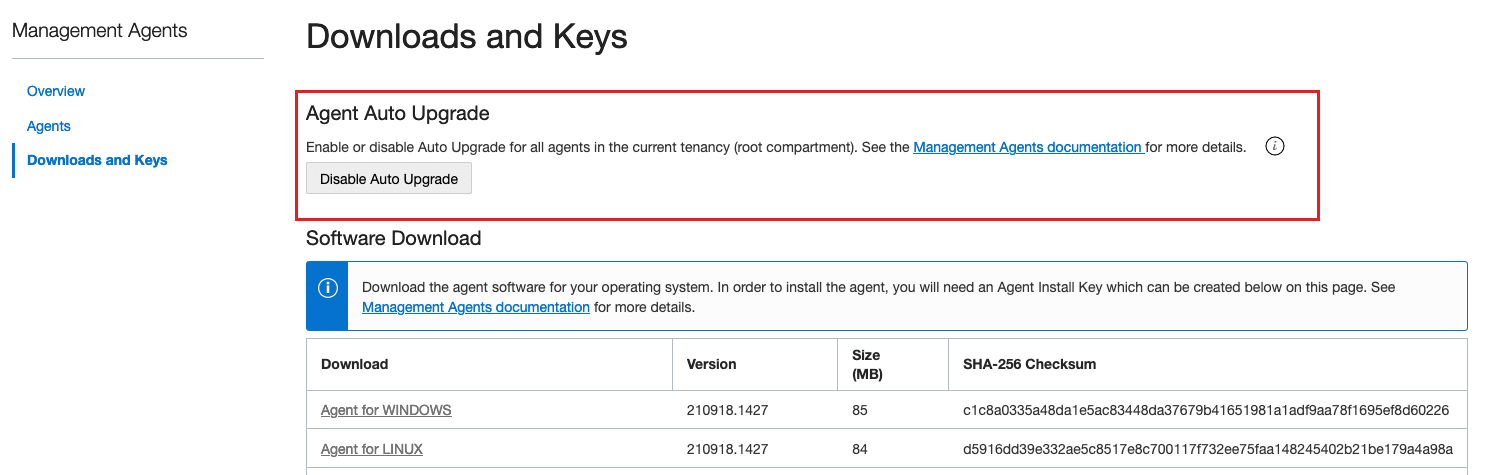

Download e chiavi

Nella pagina Download e chiavi vengono visualizzate informazioni sul file di download di Management Agent e sulle chiavi di installazione di Management Agent create.

È costituito dal riquadro Download software agente nella parte superiore e dal riquadro Chiavi di installazione agente nella parte inferiore.

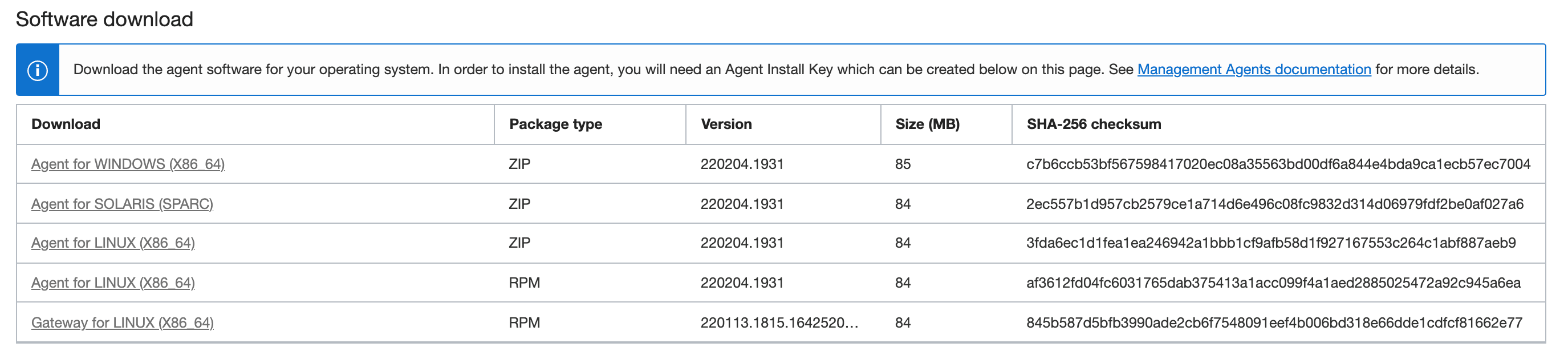

Download del software dell'agente

Il riquadro Download software contiene una tabella composta dalle colonne riportate di seguito.

-

Scarica: mostra il nome del file di download del Management Agent.

-

Tipo di pacchetto: mostra il tipo di pacchetto:

ZIPoRPM. -

Versione: mostra la versione di Management Agent installata.

-

Dimensione (MB): mostra la dimensione del Management Agent.

-

SHA-256 Checksum: mostra le informazioni per confermare l'integrità dei file.

Lo screenshot riportato di seguito è un esempio del riquadro Download software.

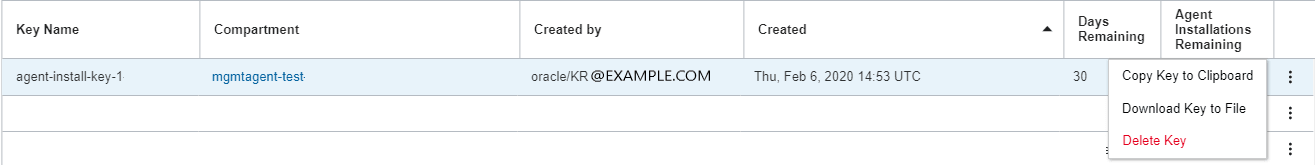

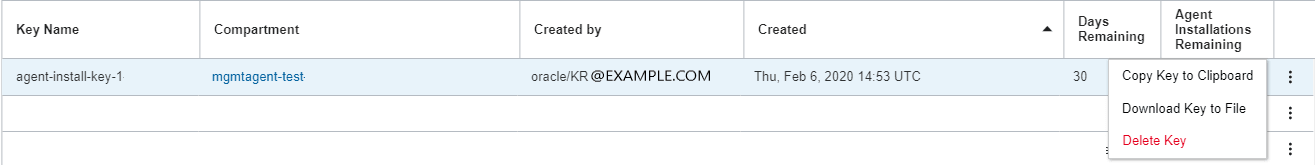

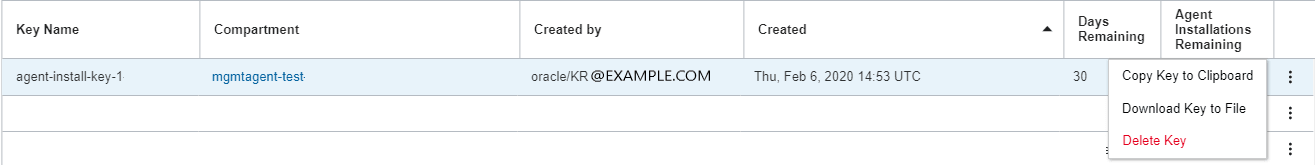

Chiavi di installazione agente

Nel riquadro Chiavi di installazione agente è disponibile il pulsante Crea chiave per creare una chiave di installazione agente. Viene inoltre visualizzata una tabella composta dalle colonne riportate di seguito.

-

Nome chiave: mostra il nome della chiave di installazione di Management Agent.

-

Compartimento: mostra il nome del compartimento in cui è stata creata la chiave di installazione di Management Agent.

-

Autore creazione: mostra le informazioni sull'utente che ha creato la chiave di installazione di Management Agent.

-

Creato: mostra la data di creazione della chiave di installazione di Management Agent.

-

Giorni rimanenti: mostra il numero di giorni rimanenti prima della scadenza della chiave di installazione di Management Agent.

-

Installazioni agenti rimanenti: mostra il numero di installazioni rimanenti per ogni chiave di installazione del Management Agent.

-

Menu Elemento azione: mostra più azioni disponibili per le chiavi di installazione di un agente, ad esempio Copia chiave negli Appunti, Scarica chiave su file ed Elimina chiave.

Menu Elemento azione: mostra più azioni disponibili per le chiavi di installazione di un agente, ad esempio Copia chiave negli Appunti, Scarica chiave su file ed Elimina chiave.

Importa certificati per Management Agent

Importa certificati protetti personalizzati per un Management Agent standalone

Per l'installazione di un Management Agent standalone, è possibile effettuare le operazioni riportate di seguito per importare un certificato sicuro personalizzato.

- Creare una directory in cui memorizzare i certificati CA (Root Certificate Authority) sicuri aggiuntivi nel formato PEM. Nell'esempio seguente, la directory

tmpè un esempio. È possibile utilizzare qualsiasi directory e confermare che l'utente dell'agente abbia accesso in lettura a ogni directory nel percorso dei certificati.mkdir /tmp/crt - Quindi, immettere il comando seguente per copiare tutti i certificati trusted personalizzati in formato PEM nella nuova directory creata nel passaggio precedente.

cp *.pem /tmp/crt - Impostare le autorizzazioni per la directory e il relativo contenuto per consentire all'agente standalone di accedere ai certificati.

chmod 644 /tmp/crt - Per aggiungere certificati sicuri personalizzati al Management Agent durante l'installazione o la configurazione, è necessario specificare la directory dei certificati nel file di risposta

input.rsp.importTrustedCertsDirectory=/tmp/crt - A questo punto, è possibile eseguire l'installazione per importare i certificati nel Management Agent.

- Dopo l'installazione, è possibile utilizzare il comando seguente e sostituire i seguenti con i valori dell'ambiente in uso per verificare che i certificati protetti siano stati importati correttamente nel keystore dell'agente. Sostituire

<CUSTOM_CERTIFICATE_FILE_NAME>con il nome del file del certificato personalizzato nell'ambiente in uso, ad esempio:my-cert.pemkeytool -list -keystore /opt/oracle/mgmt_agent/agent_inst/config/security/comm/commwallet.jks -alias <CUSTOM_CERTIFICATE_FILE_NAME>Il file

commwallet.pemè un certificato personalizzato aggiunto all'area di memorizzazione dei certificati sicuri dell'agente.

Importa certificati protetti personalizzati per il plugin Management Agent (OCA) Oracle Cloud Agent in un'istanza di computazione

Se si utilizza il plugin Management Agent (OCA) Oracle Cloud Agent in un'istanza di computazione, è possibile effettuare le operazioni riportate di seguito per installare un certificato sicuro personalizzato durante il processo di installazione.

- Utilizzare i comandi seguenti per creare una directory

trustedcertsin cui importare i certificati trusted in questa posizione:/var/lib/oracle-cloud-agent/plugins/oci-managementagent/. Verificare che l'utenteoracle-cloud-agentsia proprietario della directory.cd /var/lib/oracle-cloud-agent/plugins/oci-managementagent/ mkdir trustedcerts chown oracle-cloud-agent:oracle-cloud-agent trustedcerts/ - Copiare tutti i certificati protetti personalizzati in formato PEM nella nuova directory creata nel passo precedente.

cp *.pem /var/lib/oracle-cloud-agent/plugins/oci-managementagent/trustedcerts - Ora è possibile eseguire l'installazione dell'agente OCA per importare i certificati nel Management Agent.

- Dopo l'installazione, è possibile utilizzare il comando seguente per verificare che i certificati protetti siano stati importati correttamente nel keystore dell'agente. Sostituire <CUSTOM_CERTIFICATE> con il nome del file del certificato personalizzato nell'ambiente in uso, ad esempio:

my-cert.pem

Il filekeytool -list -keystore /var/lib/oracle-cloud-agent/plugins/oci-managementagent/polaris/agent_inst/config/security/comm/commwallet.jks -alias <CUSTOM_CERTIFICATE>commwallet.pemè un certificato personalizzato aggiunto all'area di memorizzazione dei certificati sicuri dell'agente.

Aggiorna certificati per Management Agent

Aggiorna certificati protetti personalizzati per un Management Agent standalone

Per aggiornare un certificato esistente con un certificato sicuro personalizzato per un Management Agent standalone, è possibile utilizzare i comandi riportati di seguito.

- Creare una nuova directory per i certificati personalizzati. Nell'esempio seguente, la directory

tmpè un esempio. È possibile utilizzare qualsiasi directory e confermare che l'utente dell'agente abbia accesso in lettura a ogni directory nel percorso dei certificati.mkdir /tmp/customcerts - Copiare tutti i certificati personalizzati in formato PEM in questa nuova directory intermedia.

cp *.pem /tmp/customcerts - Impostare le autorizzazioni per la directory intermedia e il relativo contenuto per consentire all'agente standalone di accedere ai certificati.

chmod 644 /tmp/customcerts - Per aggiornare i certificati esistenti con i certificati personalizzati, utilizzare il comando seguente e sostituire i seguenti con i valori per l'ambiente in uso:

- Il primo argomento da sostituire è il percorso della cartella contenente i certificati personalizzati.

- Sostituire il secondo argomento con il percorso per

agent_inst.sudo -u mgmt_agent /opt/oracle/mgmt_agent/agent_inst/bin/update_trusted_certs.sh /tmp/customcerts /opt/oracle/mgmt_agent/agent_inst

- Per verificare l'aggiornamento dopo l'esecuzione del comando, eseguire il comando seguente per controllare la configurazione e confermare che i certificati esistenti siano stati aggiornati correttamente con i certificati personalizzati.

keytool -list -keystore /opt/oracle/mgmt_agent/agent_inst/config/security/comm/commwallet.jks -alias <CUSTOM_CERTIFICATE_FILE_NAME>

Aggiorna certificati protetti personalizzati per il plugin Management Agent (OCA) Oracle Cloud Agent in un'istanza di computazione

Se si utilizza il plugin Management Agent OCA in un'istanza di computazione, è possibile utilizzare i comandi riportati di seguito per aggiornare un certificato esistente con un certificato personalizzato sicuro.

- Creare una nuova directory per i certificati personalizzati. Nell'esempio seguente, la directory

tmpè un esempio. È possibile utilizzare qualsiasi directory e confermare che l'utente dell'agente abbia accesso in lettura a ogni directory nel percorso dei certificati.mkdir /tmp/customcerts - Copiare tutti i certificati personalizzati in formato PEM in questa nuova directory intermedia.

cp *.pem /tmp/customcerts - Impostare le autorizzazioni per la directory intermedia e il relativo contenuto per consentire all'agente standalone di accedere ai certificati.

chmod 777 /tmp/customcerts - Per importare i certificati in un agente esistente utilizzando gli strumenti della riga di comando

oci-managementagent, utilizzare il comando seguente:sudo -u oracle-cloud-agent /usr/libexec/oracle-cloud-agent/plugins/oci-managementagent/oci-managementagent -cli -trusted-certs-dir=/tmp/trustedcertsOutput di esempio:Import Trusted Certificates Management Agent ... Log file path: /var/log/oracle-cloud-agent/plugins/oci-managementagent/oci-managementagent_importcerts.log Trusted Certificates added

Implementa plugin servizio

I Management Agent possono distribuire plugin per diversi servizi Oracle Cloud Infrastructure (OCI). Quando vengono distribuiti, questi plugin del servizio possono eseguire task per tali servizi. Per qualsiasi Management Agent possono essere distribuiti più plugin di servizio.

Plugin servizio disponibili

Sono disponibili i seguenti plugin di servizio:

- Servizio Gestione database e Operations Insights.

- Java Management Service.

- Monitoraggio dell'uso di Java.

- Log Analytics.

- Servizio host Operations Insights.

- Monitoraggio dello stack.

Per ulteriori informazioni sui servizi OCI, consulta i servizi Oracle Cloud Infrastructure (OCI).

Se sono disponibili aggiornamenti dei plugin del servizio OCI, il plugin aggiornerà e riavvierà automaticamente l'agente. Questo riavvio non dovrebbe avere un impatto significativo sul monitoraggio.

Distribuisci un plugin servizio

Distribuire un plugin servizio utilizzando la pagina Agenti

Utilizzare questo metodo quando il Management Agent è già installato come descritto in Install Management Agent.

Per distribuire un plugin utilizzando la pagina Agenti, effettuare le operazioni riportate di seguito.

-

Dal menu a sinistra, fare clic su Agenti per aprire la pagina Agenti.

-

Dalla lista Agenti, fare clic sull'agente desiderato in cui si desidera distribuire il plugin.

Viene visualizzata la pagina dei dettagli dell'agente.

-

Fare clic su Distribuisci plugin.

Viene visualizzata la finestra Distribuisci plugin.

-

Selezionare il plugin e selezionare Aggiorna.

Il plugin selezionato verrà distribuito sull'agente desiderato.

Distribuzione di un plugin di servizio durante l'installazione di Management Agent

Utilizzare questo metodo quando viene eseguita una distribuzione plugin durante il processo di installazione di Management Agent.

-

Seguire le istruzioni per scaricare il software dell'agente e creare una chiave di installazione dell'agente, come descritto in Scarica il software del Management Agent e Crea chiave di installazione.

-

Scaricare il file della chiave di installazione dell'agente.

Andare alla pagina Chiavi di installazione agente e selezionare l'opzione Scarica chiave su file dal menu Azioni.

L'opzione Scarica chiave su file consente di scaricare un modello di file di risposta. Per informazioni dettagliate, scaricare la chiave di installazione.

-

Modificare il modello di file di risposta utilizzando un editor di testo e creare un file di risposta personalizzato.

Seguire le istruzioni per creare un file di risposta utilizzando l'opzione Scarica modello di file di risposta, come descritto in Opzione 1: Scaricare un modello di file di risposta per creare un file di risposta.

Il modello del file di risposta contiene i parametri dell'agente, incluso il parametro del plugin del servizio, necessario per la distribuzione di un plugin.

Per distribuire un plugin di servizio nell'ambito del processo di installazione di Management Agent, personalizzare il parametro

Service.plugin.<plugin_name>.download.Ad esempio, se si desidera distribuire il plugin DataSafe durante l'installazione dell'agente, il valore del parametro sarà:

Service.plugin.datasafe.download=truePer ulteriori informazioni sui parametri agente supportati nel file di risposta, vedere Rivedi parametri agente.

-

Per completare l'installazione, installare il Management Agent come descritto in Installa Management Agent.

Task successivi alla distribuzione

Controlla stato plugin servizio

-

Nella pagina Dettagli agente, andare a Informazioni agente e fare clic sul collegamento Plugin servizio.

-

Viene visualizzato il riquadro Plugin servizio con le informazioni seguenti: Nome, Stato e Messaggio.

Se Management Agent dispone di più plugin di servizio distribuiti, vengono visualizzate le informazioni di tutti i plugin di servizio.

Se la distribuzione riesce, vedere Running in Stato.

Se la distribuzione presenta problemi, è possibile vedere Failed in Stato con una descrizione degli errori in Messaggio.

Controlla stato richiesta di lavoro

Quando viene distribuito un plugin di servizio, viene generata una richiesta di lavoro per tenere traccia del processo di distribuzione.

Per controllare lo stato della richiesta di lavoro, effettuare le operazioni riportate di seguito.

-

Nella pagina Dettagli agente, andare a Informazioni agente e fare clic sul collegamento Richiesta di lavoro.

-

Viene visualizzato il riquadro Richieste di lavoro con le seguenti informazioni: ID, Tipo di operazione, Nome plugin, Stato e Ora accettazione.

Mostra tutte le richieste di lavoro per gli ultimi 30 giorni.

Se la distribuzione riesce, la richiesta di lavoro mostra Succeeded in Stato.

Se la distribuzione presenta problemi, la richiesta di lavoro mostra Failed in Stato. Per la risoluzione dei problemi è possibile utilizzare le informazioni Id.

Abilita log agente

L'opzione Abilita log agente consente di abilitare la raccolta continua dei log dell'agente al servizio Log Analytics.

Questa funzione inserisce l'agente selezionato in Log Analytics e abilita il caricamento automatico dei file di log dell'agente in Log Analytics. Per informazioni sul servizio OCI di Log Analytics, vedere Log Analytics.

Prerequisiti

- Lo stato dell'agente selezionato è Attivo.

- La tenancy deve essere inserita nel servizio Log Analytics.

- Il plugin Log Analytics deve essere distribuito all'agente selezionato.

Abilita log agente

-

Nella pagina Elenco agenti, fare clic sull'agente desiderato.

Viene visualizzata la pagina dei dettagli dell'agente.

-

Fare clic su Abilita log agente.

Viene visualizzata la finestra Abilita log: Agente per l'agente selezionato.

- Selezionare un compartimento gruppo di log dall'elenco a discesa.

- Selezionare un gruppo di log dall'elenco a discesa.

Se si desidera creare un nuovo gruppo di log, fare clic su Crea gruppo di log.

Nella finestra Crea gruppo di log immettere Nome gruppo di log e una Descrizione. Dopo, fare clic su Crea.

- Fare clic su Abilita.

Risoluzione dei problemi:

-

Per ogni agente esiste un'entità (risorsa) corrispondente che viene creata in Log Analytics. Se non viene trovata alcuna entità corrispondente per l'agente selezionato, il log non può essere abilitato. Per abilitare i log in questo caso, riprovare in seguito o aggiungere manualmente l'agente come entità in Log Analytics. Per informazioni, vedere Creare un'entità per rappresentare la risorsa che invia il log da Log Analytics.

Verifica associazione origine log agente

- Passare a Osservabilità e gestione e andare a Log Analytics.

- Nella pagina Log Analytics, andare a Amministrazione.

Nel menu di sinistra selezionare Sources.

Nel riquadro centrale, selezionare Log Oracle Management Agent e verificare che l'agente sia elencato nella lista Entità associate.

I log sono abilitati solo con il gruppo di log selezionato nella pagina Dettagli agente.

Per impostare il criterio di rimozione dei dati di log, vedere Rimuovi dati di log da Log Analytics.

Disabilita log agente

La disabilitazione dei log degli agenti interrompe il caricamento continuo dei log dell'agente selezionato in Log Analytics.

- Fare clic su Disabilita log agente.

Viene visualizzata la finestra Disabilita log agente per l'agente selezionato.

- Fare clic su Disabilita.

Gestisci origini dati

Gestisci origini dati consente di visualizzare o modificare le proprietà e le dimensioni delle origini dati configurate con l'agente selezionato, ad esempio l'origine dati Prometheus.

- Il Management Agent è stato distribuito utilizzando Management Agent versione 231231.0001 o successiva.

- Per Prometheus Exporter, il Management Agent deve trovarsi sulla stessa macchina virtuale (VM) o su una VM con accesso all'endpoint dell'esportatore. Questo Management Agent è configurato per eseguire lo scrap delle metriche dall'esportatore Prometheus in esecuzione.

-

Nella pagina Elenco agenti, fare clic sull'agente desiderato.

Viene visualizzata la pagina dei dettagli dell'agente.

-

Fare clic su Gestisci origini dati.

Nella finestra Origini dati viene visualizzata una tabella con le colonne riportate di seguito.- Nome: Nome dell'origine dati.

- Tipo: tipo dell'origine dati. Ad esempio: Prometheus.

- Stato: stato dell'origine dati.

- Ora creazione: indicatore orario di creazione dell'origine dati.

: mostra più azioni disponibili per un'origine dati specifica.

: mostra più azioni disponibili per un'origine dati specifica.

- Se si fa clic su un nome di origine dati specifico, viene visualizzata la finestra Visualizza origine dati.

Utilizzare la Visualizza origine dati per visualizzare tutte le informazioni relative a un'origine dati.

Ad esempio, è possibile visualizzare i dati delle metriche da Prometheus Exporter.

-

Per aggiungere un'origine dati, utilizzare Aggiungi origine dati.

- Selezionare il tipo di origine dati dall'elenco a discesa. Ad esempio: Prometheus.

- Utilizzare Nome per immettere il nuovo nome dell'origine dati.

- Selezionare Compartimento metrica dall'elenco a discesa.

- Immettere Spazio di nomi metrica.

- Immettere l'URL utilizzato da Prometheus Exporter per pubblicare le relative metriche.

- Utilizzare le dimensioni delle metriche personalizzate per aggiungere una dimensione metrica.

- Se necessario, utilizzare le proprietà facoltative.

- Elimina origine dati: utilizzare il menu azioni

per eliminare un'origine dati.

per eliminare un'origine dati.

- Modifica origine dati: utilizzare il menu azioni

per modificare le proprietà di un'origine dati.

per modificare le proprietà di un'origine dati.

Ad esempio, è possibile modificare l'URL dell'esportatore Prometheus che pubblica i dati della metrica nel servizio OCI Monitoring.

Per Prometheus Exporter, è necessario creare criteri.

Control Management Agent

Una delle attività di amministrazione consiste nel controllare lo stato dei Management Agent. È possibile avviare, arrestare e verificare lo stato dei Management Agent.

Avvia agenti

Per avviare il servizio agente, effettuare le operazioni riportate di seguito.

-

Eseguire il login come utente con autorizzazioni

sudo. -

Eseguire il comando riportato di seguito:

Per Oracle Linux 6:

sudo /sbin/initctl start mgmt_agentPer Oracle Linux 7:

sudo systemctl start mgmt_agent

-

Eseguire il login come utente

Administratore aprire una finestra del prompt dei comandi. -

Eseguire il comando seguente:

net start mgmt_agent

-

Eseguire il login come utente con le autorizzazioni

sudoper eseguire i comandi come utente root. -

Eseguire il comando riportato di seguito:

sudo /etc/init.d/mgmt_agent start

Arresta agenti

Per arrestare il servizio dell'agente, effettuare le operazioni riportate di seguito.

-

Eseguire il login come utente con autorizzazioni

sudo. -

Eseguire il comando riportato di seguito:

Per Oracle Linux 6:

sudo /sbin/initctl stop mgmt_agentPer Oracle Linux 7:

sudo systemctl stop mgmt_agent

-

Eseguire il login come utente amministratore e aprire una finestra del prompt dei comandi.

-

Eseguire il comando seguente:

net stop mgmt_agent

-

Eseguire il login come utente che dispone del privilegio

sudoper eseguire i comandi come utente root. -

Eseguire il comando riportato di seguito:

sudo /etc/init.d/mgmt_agent stop

Verifica degli agenti

Per verificare lo stato dell'agente, effettuare le operazioni riportate di seguito.

In Linux:

-

Eseguire il login come utente con autorizzazioni

sudo. -

Eseguire il comando riportato di seguito:

Per Oracle Linux 6:

sudo /sbin/initctl status mgmt_agentPer Oracle Linux 7:

sudo systemctl status mgmt_agentPer ulteriori dettagli controllare il file di log:

/opt/oracle/mgmt_agent/agent_inst/log/mgmt_agent.log.

-

Eseguire il login come utente amministratore e aprire una finestra del prompt dei comandi.

-

Eseguire il comando seguente:

sc query mgmt_agentPer ulteriori dettagli controllare il file di log:

C:\Oracle\mgmt_agent\agent_inst\log\mgmt_agent.log.

-

Eseguire il login come utente che dispone del privilegio

sudoper eseguire i comandi come utente root. -

Eseguire il comando seguente:

sudo /etc/init.d/mgmt_agent statusPer ulteriori dettagli controllare il file di log:

/opt/oracle/mgmt_agent/agent_inst/log/mgmt_agent.log.

Gestisci chiavi di installazione

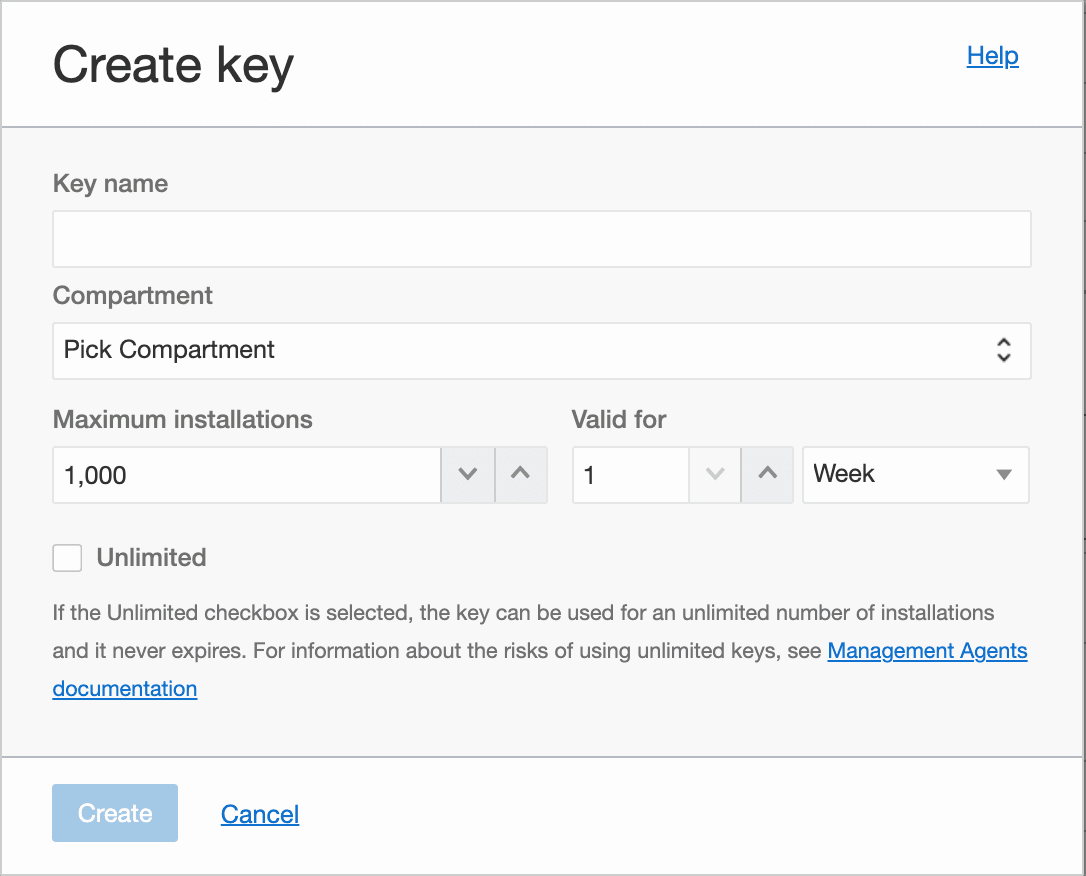

Crea chiave di installazione

È necessario creare una chiave di installazione prima di installare Management Agent.

Una chiave di installazione viene emessa a fronte del dominio di Identity e ne convalida l'autenticità. Assicurarsi di creare la chiave di installazione prima di avviare l'installazione di Management Agent.

Per creare una chiave di installazione:

- Nella home page Management Agent, fare clic su Scarica e chiavi dal menu a sinistra per visualizzare il riquadro Installa chiavi.

Nella parte inferiore della pagina viene visualizzato il riquadro Installa chiavi.

-

Nel riquadro Installa chiavi fare clic su Crea chiave per creare una chiave.

-

Immettere i dettagli richiesti nella finestra Crea chiave.

-

Nel campo Nome chiave specificare un nome per identificare la chiave.

-

Nel campo Compartimento selezionare il compartimento dall'elenco a discesa. Questo è il compartimento in cui verrà creata la risorsa agente.

-

Nel campo Numero massimo di installazioni specificare un numero che indichi il numero massimo di installazioni che è possibile associare alla chiave. Il valore predefinito è 1000.

-

Nel campo Valido per, specificare un numero che indichi il periodo di validità della chiave. Il valore predefinito è 1 settimana.

-

La casella di controllo Illimitato è facoltativa.

Se è selezionata, la chiave può essere utilizzata per un numero illimitato di installazioni di agenti e gateway e la chiave non scade mai.

Rischi derivanti dall'uso di chiavi illimitate: Oracle consiglia di mantenere la durata di una chiave di installazione a un tempo minimo richiesto e a un numero limitato di agenti. Assicurarsi di mantenere la chiave scaricata in una posizione sicura per proteggere la riservatezza. Se la chiave di installazione illimitata viene compromessa, un intruso può installare agenti non autorizzati nella tenancy. Un audit regolare degli agenti della tenancy può aiutare a mitigare eventuali rischi potenziali associati a chiavi di installazione illimitate. Quando non è più necessaria una chiave di installazione illimitata, assicurarsi di eliminarla utilizzando la console dei Management Agent o l'interfaccia CLI.

Viene creata una nuova chiave.

-

Il riquadro Installa chiavi offre diverse opzioni disponibili per la gestione delle chiavi. Durante un passo successivo, l'opzione Scarica chiave su file è utile per scaricare un file che può essere utilizzato come modello di file di risposta, come descritto in Configura file di risposta.

Per maggiori informazioni sulla gestione delle chiavi di installazione, vedere Gestione delle chiavi di installazione.

Se si installa Management Gateway, è possibile utilizzare la stessa chiave di installazione per installare Management Gateway e Management Agent. Per informazioni su Management Gateway, vedere Management Gateway.

Copia chiave di installazione

È possibile copiare una chiave di installazione negli appunti dal riquadro Installa chiavi.

- Nella home page dei Management Agent, fare clic su Scarica e chiavi dal menu a sinistra per visualizzare il riquadro Installa chiavi.

Viene visualizzato il riquadro Installa chiavi.

- Dall'elenco dei tasti di installazione, selezionare la chiave da copiare negli appunti.

- Sul lato destro del tasto selezionato, fare clic sul menu Azioni

e selezionare Copia chiave negli Appunti.

e selezionare Copia chiave negli Appunti.

Il tasto viene copiato negli Appunti.

L'opzione Copia chiave negli Appunti è utile per copiare e incollare il valore della chiave quando si crea il file di risposta durante il processo di configurazione dell'agente. Per ulteriori dettagli, vedere Creare un file di risposta.

Scarica chiave di installazione

È possibile scaricare una chiave di installazione dal riquadro Installa chiavi.

- Nella home page dei Management Agent, fare clic su Scarica e chiavi dal menu a sinistra per visualizzare il riquadro Installa chiavi.

Viene visualizzato il riquadro Installa chiavi in cui sono elencate tutte le chiavi esistenti.

- Dall'elenco delle chiavi di installazione, selezionare la chiave da scaricare.

- Sul lato destro del tasto selezionato, fare clic sul menu delle azioni

e selezionare Scarica chiave su file.

e selezionare Scarica chiave su file.

Viene scaricato un file.

L'opzione Download Key to File è utile per scaricare un file con i parametri dell'agente che possono essere utilizzati come file di risposta durante il processo di installazione dell'agente. Per ulteriori dettagli, vedere Creare un file di risposta.

Elimina chiave di installazione

È possibile eliminare una chiave di installazione dal riquadro Installa chiavi.

-

Nella home page dei Management Agent fare clic su Scarica e chiavi dal menu a sinistra per aprire il riquadro Installa chiavi.

Viene visualizzato il riquadro Installa chiavi in cui sono elencate tutte le chiavi esistenti.

-

Dall'elenco delle chiavi di installazione, selezionare la chiave da eliminare.

-

Sul lato destro del tasto selezionato, fare clic sul menu delle azioni

e selezionare Elimina chiave.

e selezionare Elimina chiave.

- Fare clic su Elimina chiave.

- Premere Delete per confermare l'operazione.

L'opzione Elimina chiave è utile quando si sospetta che un utente non autorizzato abbia ottenuto il valore di una chiave di installazione dell'agente.

Upgrade dei Management Agent

Per informazioni sull'aggiornamento di massa dei Management Agent, vedere l'esercitazione: Oracle Management Agent Bulk Upgrade Using Ansible Playbooks.

È possibile eseguire l'upgrade dei Management Agent su più virtual machine. Per i dettagli, vedere il video OCI Management Agent: Come aggiornare i Management Agent su più virtual machine.

Aggiornamento automatico

Il servizio Management Agent supporta l'aggiornamento automatico.

L'abilitazione della funzione di upgrade automatico viene eseguita a livello di tenancy. Gli utenti possono abilitare l'upgrade automatico per tutti i Management Agent che risiedono nella propria tenancy corrente.

Requisiti:

-

Autorizzazione: l'autorizzazione

MGMT_AGENT_UPDATEnel compartimento radice della tenancy è necessaria per abilitare la funzione di upgrade automatico. Utilizzare la sintassi dei criteri riportata di seguito.ALLOW GROUP <group_name> TO USE management-agents IN TENANCYPer informazioni sui criteri di Management Agent, vedere Dettagli per Management Agent.

-

Versione minima Management Agent: 210918.1427 o successiva.

Stato di aggiornamento automatico predefinito: disabilitare.

Abilita upgrade automatico

/var/lib/oracle-cloud-agent/plugins/oci-managementagent/polaris/jdk1.8.0_XXX- Nella home page Management Agent, selezionare Download e chiavi.

- Selezionare Abilita upgrade automatico.

- Selezionare OK per abilitare l'upgrade automatico per tutti i Management Agent nella tenancy corrente.

Disabilita upgrade automatico

È possibile disabilitare l'upgrade automatico utilizzando la console dei Management Agent.

-

Nella home page Management Agent, fare clic su Download e chiavi dal menu a sinistra.

Nella parte superiore della pagina viene visualizzato il riquadro Aggiornamento automatico agente.

-

Nel riquadro Aggiornamento automatico agente fare clic su Disabilita aggiornamento automatico.

Viene visualizzata la finestra Disable Auto Upgrade.

-

Nella finestra Disabilita upgrade automatico fare clic su OK per disabilitare l'upgrade automatico per tutti i Management Agent nella tenancy corrente.

Per un elenco dei comandi CLI disponibili per abilitare e disabilitare l'upgrade automatico, vedere Oracle Cloud Infrastructure CLI Command Reference.

Aggiornamento manuale

/var/lib/oracle-cloud-agent/plugins/oci-managementagent/polaris/jdk1.8.0_XXXManagement Agent supporta l'aggiornamento manuale per i seguenti sistemi operativi:

Aggiornamento manuale Linux (file RPM)

RPM, effettuare le operazioni riportate di seguito.

- Scaricare la versione più recente del file

RPMcontenente il file di download del software dell'agente. Vedere Scaricare il software di Management Agent. - Per aggiornare l'agente, eseguire il comando rpm con l'opzione di aggiornamento

rpm -U:sudo rpm -U <rpm_file_name.rpm>

Aggiornamento manuale Linux (file ZIP)

ZIP, effettuare le operazioni riportate di seguito.

- Scaricare la versione più recente del file

ZIPcontenente il file di download del software dell'agente. Vedere Scaricare il software di Management Agent. - Accedere alla directory in cui è stato scaricato il file

ZIPdel software del Management Agent e decomprimerlo in qualsiasi posizione preferita. - Per aggiornare l'agente, eseguire lo script

installer.shcon l'opzione-u:installer.sh -uL'output è simile a quanto riportato di seguito.sudo ./installer.sh -u Checking pre-requisites Checking available disk space for agent upgrade Checking agent version Executing install Unpacking software zip Copying files to destination dir (/opt/oracle/mgmt_agent) Updating communication wallet Creating 'mgmt_agent' daemon Starting mgmt_agent Agent Install Logs: /opt/oracle/mgmt_agent/installer-logs/installer.log.0 Agent upgrade successful

Upgrade manuale Windows

- Eseguire il login come utente amministratore e aprire una finestra del prompt dei comandi.

- Scaricare la versione più recente del file

ZIPcontenente il file di download del software dell'agente. Vedere Scaricare il software di Management Agent. - Accedere alla directory in cui è stato scaricato il file

ZIPdel software del Management Agent e decomprimerlo in qualsiasi posizione preferita. - Per aggiornare l'agente, eseguire lo script

installer.batcon l'opzione -u:installer.bat -u.L'output è simile a quanto riportato di seguito.C:\Users\test_agent>installer.bat -u Checking pre-requisites Checking if C:\Oracle\mgmt_agent\200821.0751 directory exists Checking available disk space for agent install Checking Java version Java version: 1.8.0_261 found at C:\Program Files\Java\jdk1.8.0_261 Executing Upgrade Unpacking software zip Copying files to destination dir(C:\Oracle\mgmt_agent) Initializing software from template Creating mgmt_agent service Agent Upgrade successful

Aggiornamento manuale Solaris

- Scaricare la versione più recente del file

ZIPcontenente il file di download del software dell'agente. Vedere Scaricare il software di Management Agent. - Accedere alla directory in cui è stato scaricato il file

ZIPdel software del Management Agent e decomprimerlo in qualsiasi posizione preferita. - Per aggiornare l'agente, eseguire il login come utente

rooted eseguire lo scriptinstaller.shcon l'opzione-u:installer.sh -uL'output è simile a quanto riportato di seguito.sudo ./installer.sh -u Checking pre-requisites Checking available disk space for agent upgrade Checking agent version Executing install Unpacking software zip Copying files to destination dir (/opt/oracle/mgmt_agent) Updating communication wallet Creating 'mgmt_agent' daemon Starting mgmt_agent Agent Install Logs: /opt/oracle/mgmt_agent/installer-logs/installer.log.0 Agent upgrade successful

Aggiornamento manuale AIX (file ZIP)

ZIP, effettuare le operazioni riportate di seguito.

- Scaricare la versione più recente del file

ZIPcontenente il file di download del software dell'agente. Vedere Scaricare il software di Management Agent. - Accedere alla directory in cui è stato scaricato il file

ZIPdel software del Management Agent e decomprimerlo in qualsiasi posizione preferita. - Per aggiornare l'agente, eseguire lo script

installer.shcon l'opzione-u:installer.sh -uL'output è simile a quanto riportato di seguito.sudo ./installer.sh -u Checking pre-requisites Checking available disk space for agent upgrade Checking agent version Executing install Unpacking software zip Copying files to destination dir (/opt/oracle/mgmt_agent) Updating communication wallet Creating mgmt_agent daemon Starting mgmt_agent Agent Install Logs: /opt/oracle/mgmt_agent/installer-logs/installer.log.0 Agent upgrade successful

Rimuovi Management Agent

Quando si rimuove un Management Agent associato a un host, la registrazione del Management Agent viene annullata da Management Agent Cloud Service prima che venga rimosso dall'host.

- Un agente distribuito sull'host di destinazione non è più necessario.

- Non è più necessario raccogliere dati, metriche delle prestazioni o log da un host di destinazione specifico.

- È stata modificata la topologia di distribuzione.

In questo argomento viene spiegato come rimuovere i Management Agent.

Rimuovi agenti dall'interfaccia utente

-

Selezionare l'agente dall'elenco Agenti e fare clic sul menu Azione.

Figura 4-1 Elimina agente

-

Fare clic su Elimina agente.

-

Premere Delete per confermare la selezione.

L'agente verrà rimosso dall'interfaccia utente di Management Agent, ma il software dell'agente non verrà eliminato dall'host di destinazione. Gli utenti devono connettersi all'host e rimuovere manualmente il software dell'agente dall'host. Per Linux, utilizzare il comando rpm con l'opzione -e.

Rimozione degli agenti dall'interfaccia a riga di comando

Quando si rimuove un agente dall'interfaccia della riga di comando, l'agente e il software dell'agente verranno rimossi dall'host.

Linux con il comando RPM

rpm con l'opzione -e.sudo rpm -e <rpm_name>Linux utilizza lo script di disinstallazione

Eseguire lo script uninstaller.sh se l'agente è stato installato utilizzando i file ZIP.

L'output è simile a quanto riportato di seguito.

$ sudo bash /opt/oracle/mgmt_agent/agent_inst/bin/uninstaller.sh

Executing pre-remove step from uninstall

Attempting to remove the agent from Management Agent Cloud service, please do not interrupt...

Attempting to remove the agent from Management Agent Cloud service, please do not interrupt...

Agent was removed from Management Agent Cloud service successfully.

Detected Oracle Linux Server (Red Hat family):

Stopping mgmt_agent...

Removing mgmt_agent daemon from systemd...

Removed symlink/etc/systemd/system/multi-user.target.wants/mgmt_agent.service.

Agent was removed from the host successfully.

Executing post-remove step from uninstall

Agent state directory was removed from the host successfully.Se è stato installato Management Agent mediante un volume esterno su Linux, lo script di disinstallazione di Management Agent rimuove tutti i dati presenti nella directory

/opt/oracle/mgmt_agent e in alcuni sistemi operativi, rimuove anche la directory di destinazione a cui punta il collegamento simbolico.

Windows

Aprire una finestra del prompt dei comandi, accedere alla directory della base di installazione dell'agente ed eseguire lo script uninstaller.bat.

C:\Oracle>mgmt_agent\uninstaller.bat

Removing agent from Management Agent Cloud Service

Attempting to remove the agent from Management Agent Cloud service, please do not interrupt...

Agent was removed from Management Agent Cloud service successfully.

Removing agent service from the host

Agent service was removed from the host successfully

Removing agent directories

Assicurarsi che tutte le altre finestre del prompt dei comandi siano chiuse o che non puntino alla directory home dell'agente prima di eseguire lo script uninstaller.bat.

Solaris

Eseguire lo script uninstaller.sh come utente root.

L'output è simile a quanto riportato di seguito.

sudo bash /opt/oracle/mgmt_agent/agent_inst/bin/uninstaller.sh

Executing pre-remove step from uninstall

Attempting to remove the agent from Management Agent Cloud service, please do not interrupt...

Attempting to remove the agent from Management Agent Cloud service, please do not interrupt...

Agent was removed from Management Agent Cloud service successfully.

Detected Oracle Linux Server (Red Hat family):

Stopping mgmt_agent...

Removing mgmt_agent daemon from systemd...

Removed symlink /etc/systemd/system/multi-user.target.wants/mgmt_agent.service.

Agent was removed from the host successfully.

Executing post-remove step from uninstall

Agent state directory was removed from the host successfully.AIX

Eseguire lo script uninstaller.sh come utente root.

L'output è simile a quanto riportato di seguito.

sudo sh /opt/oracle/mgmt_agent/agent_inst/bin/uninstaller.sh

Executing pre-remove step from uninstall

Attempting to remove the Agent from Management Agent Cloud service, please do not interrupt...

Attempting to remove the Agent from Management Agent Cloud service, please do not interrupt...

Agent was removed from Management Agent Cloud service successfully.

Detected AIX:

Stopping mgmt_agent...

Waiting for mgmt_agent to exit...

Stopped mgmt_agent.

Removing mgmt_agent daemon...

0513-083 Subsystem has been Deleted.

Agent was removed from the host successfully.

Executing post-remove step from uninstall

Agent state directory was removed from the host successfully.Uso di un utente del sistema operativo non predefinito per l'installazione di Management Agent

Oracle consiglia di eseguire l'installazione di Management Agent utilizzando l'utente del sistema operativo predefinito: mgmt_agent, ma a seconda delle esigenze, potrebbe essere necessario eseguire l'installazione utilizzando un utente del sistema operativo diverso.

In questa sezione viene descritto come installare il Management Agent utilizzando un utente diverso da mgmt_agent, l'utente del sistema operativo predefinito.

Prerequisiti

Quando si sceglie un utente del sistema operativo diverso da mgmt_agent per eseguire l'installazione di Management Agent su sistemi Linux o Unix, è necessario tenere presenti le considerazioni riportate di seguito.

- Selezionare un utente del sistema operativo con privilegi limitati.

L'utente del sistema operativo predefinito mgmt_agent è un utente del sistema operativo con privilegi minimi senza shell di login. Se invece si decide di selezionare un altro utente del sistema operativo, assicurarsi che l'utente scelto disponga di privilegi limitati.

- Management Agent è un'applicazione a più thread e ogni thread (LWP) viene conteggiato ai fini del limite dell'utente del sistema operativo. Assicurarsi che il limite utente (

ulimit) permax user processessia impostato di conseguenza controllando:ulimit -uLa scelta di un limite inadeguato può determinare l'instabilità del Management Agent e delle applicazioni in esecuzione come utente del sistema operativo selezionato.

- Identificare un utente del sistema operativo valido per eseguire l'installazione di Management Agent e utilizzarla come valore per la variabile

RUN_AGENT_AS_USER.Oracle consiglia all'utente del sistema operativo selezionato di disporre dei privilegi minimi e di nessuna shell di login.id -un <username>Esempio 1:

L'utente del sistema operativoid -un myexistingusermyexistinguseresiste. L'output restituisce il valore dell'utente selezionato e ha un aspetto simile al seguente:

Esempio 2:myexistinguser

Utente del sistema operativoid -un mytestuser2mytestuser2inesistente e non valido. L'output non restituisce alcun valore utente e ha un aspetto simile al seguente:id: mytestuser2: no such user - Identificare il gruppo principale dell'utente da utilizzare come valore per la variabile

AGENT_USER_GROUP.Assicurarsi che il valore perAGENT_USER_GROUPsia il gruppo di utenti primario dell'utente del sistema operativo selezionato.Nota

L'utilizzo di un gruppo secondario non è supportato e può causare il danneggiamento del Management Agent.id -gn <username>Ad esempio:id -gn myexistinguserL'output è simile a quanto riportato di seguito.staff

Impostare le variabili di ambiente e installare Management Agent

- Impostare le variabili di ambiente riportate di seguito.

Ad esempio:RUN_AGENT_AS_USER=<selected_OS_user_for_ManagementAgent_installation> AGENT_USER_GROUP=<OS_primary_group_of_selected_OS_user>RUN_AGENT_AS_USER=myexistinguser AGENT_USER_GROUP=staff - Assicurarsi che la variabile di ambiente sopra riportata sia accessibile dall'utente del sistema operativo

root.Per impostazione predefinita, le variabili di ambiente non sono condivise con l'utente

root. - Verificare che le variabili di ambiente siano impostate correttamente eseguendo le operazioni riportate di seguito.

Ad esempio, l'output è simile al seguente:sudo su echo $RUN_AGENT_AS_USER echo $AGENT_USER_GROUPmyexistinguser staffSerootnon è in grado di accedere alle variabili di ambiente, modificare il file/etc/sudoerse aggiungere quanto segue:Defaults env_keep+=RUN_AGENT_AS_USER Defaults env_keep+=AGENT_USER_GROUPCiò garantisce che le variabili di ambiente

RUN_AGENT_AS_USEReAGENT_USER_GROUPvengano preservate e accessibili dall'utenteroot.Dopo aver aggiornato il file

/etc/sudoers, impostare di nuovo le variabili di ambiente e verificare cherootpossa accedere alle variabili di ambiente. -

Una volta completata la verifica, è possibile avviare l'installazione di Management Agent: eseguire il login come

root, impostare le variabili di ambiente e avviare l'installazione di Management Agent.A seconda del metodo preferito, è possibile seguire le istruzioni da Installa Management Agent su Linux (file RPM) o Installa Management Agent su Linux (file ZIP).

Ad esempio, seguire le istruzioni contenute in Installa Management Agent su Linux (file RPM). In questo caso, saltare il passo 1 poiché si è già

roote non sono necessari privilegisudo. Inizia al passaggio 2:rpm -ivh <rpm_file_name.rpm>

Crea e gestisci credenziali su Management Agent

L'aggiunta di credenziali su un agente consente all'agente di connettersi alle risorse che richiedono credenziali per eseguire azioni.

- Opzione 1. Nel servizio Management Agent, Oracle consiglia di utilizzare la console di Oracle Cloud o l'API per aggiungere credenziali denominate.

- Opzione 2. È possibile configurare le credenziali di origine nei file di configurazione dell'agente per consentire all'agente di raccogliere dati da origini diverse.

Opzione 1. Creare e gestire le credenziali denominate in un agente utilizzando la console e l'API

Scenari utente

Le credenziali denominate utilizzano vault e segreti che garantiscono una maggiore sicurezza senza memorizzare nomi utente, password o altri identificativi delle credenziali nei file di configurazione. I segreti memorizzati nei vault OCI vengono memorizzati e gestiti a livello centrale e possono essere riutilizzati in più credenziali denominate per i plugin o i servizi distribuiti sull'agente.

Requisiti indispensabili

Prima di iniziare a utilizzare le credenziali denominate, l'amministratore della tenancy deve completare i task riportati di seguito.

- Confermare che la versione di Management Agent:

250704.1404o successiva è installata. - Configurare quanto riportato di seguito per l'utente.

- Aggiungere le autorizzazioni necessarie per le credenziali denominate, vedere Scenari utente e Informazioni di riferimento sui criteri del servizio Management Agent.

- Aggiungere il criterio seguente per le credenziali denominate, vedere la Tabella 2-1 per Management Agent.

ALLOW GROUP <group-name> TO MANAGE management-agent-named-credentials IN <compartment_name> - Creare un segreto in un vault. A tale scopo, è necessaria un'autorizzazione aggiuntiva per la creazione di un segreto, vedere Creazione di un segreto in un vault e Dettagli per Vault, Key Management e Secrets. Il vault e il segreto possono trovarsi in compartimenti diversi. E sia il vault che il segreto possono trovarsi in un compartimento diverso dall'agente.

- Configurare le autorizzazioni riportate di seguito in modo da poter leggere il bundle di segreti. Vedere Dettagli per Vault, Key Management e Secrets.

- Per elencare i vault delle autorizzazioni

VAULT_INSPECTeVAULT_READ. - Per elencare i segreti, le autorizzazioni

SECRET_INSPECTeSECRET_READ.

- Per elencare i vault delle autorizzazioni

- Configurare le autorizzazioni e i criteri per la risorsa agente, per effettuare le operazioni riportate di seguito.

-

Creare un gruppo dinamico per la risorsa agente utilizzando l'esempio riportato di seguito. Sostituire

ocid1.compartment.oc1.agentcompartmentidcon l'OCID del compartimento per l'agente. Vedere Come creare un gruppo dinamico nella console e Gestione dei gruppi dinamici.ALL {resource.type='managementagent', resource.compartment.id='ocid1.compartment.oc1.agentcompartmentid'} - Aggiungere il criterio seguente per consentire al gruppo dinamico di leggere il segreto in un compartimento specifico, sostituire

ocid1.compartment.oc1.secretcompartmentidcon l'OCID del compartimento per il segreto, vedere Aggiornamento della istruzione di un criterio.allow dynamic-group X to read secret-bundles in compartmentocid1.compartment.oc1.secretcompartmentid - L'agente deve inoltre disporre di autorizzazioni e criteri per qualsiasi risorsa OCI utilizzata per creare credenziali denominate. Ad esempio, se l'agente utilizza credenziali denominate per interagire con un database autonomo, è necessario creare un criterio per consentire al gruppo dinamico dell'agente di leggere il wallet del database autonomo. Ad esempio:

allow dynamic-group X to read autonomous-databases in compartment DB_COMPARTMENT

-

- Un utente operatore con l'autorizzazione

MGMT_AGENT_NAMED_CREDENTIAL_APPLY, quindi gli agenti a cui l'utente ha accesso possono utilizzare le credenziali denominate per eseguire azioni senza avere accesso alle password. Un utente con questa autorizzazione non sarà in grado di visualizzare il vault o gli OCID segreti contenuti nella credenziale denominata. - Un utente amministratore, con le seguenti autorizzazioni, può eseguire le operazioni CRUD standard su credenziali denominate e non avrà accesso per leggere il bundle di segreti dal vault.

-

MGMT_AGENT_NAMED_CREDENTIAL_CREATE -

MGMT_AGENT_NAMED_CREDENTIAL_UPDATE -

MGMT_AGENT_NAMED_CREDENTIAL_DELETE

-

- Se un utente dispone dell'autorizzazione

MGMT_AGENT_DELETE, può eliminare la risorsa agente e verranno eliminate anche tutte le credenziali denominate associate.Nota

L'eliminazione di un agente o di una credenziale denominata non ha effetto sul segreto memorizzato nel vault OCI.

Creare le credenziali denominate utilizzando la console di Oracle Cloud

Nella console di Oracle Cloud è possibile aggiungere, modificare o eliminare una credenziale denominata.

- Aprire il menu di navigazione e selezionare Osservabilità e gestione. In Agente gestione, selezionare Agenti.

- Selezionare il compartimento contenente gli agenti che si desidera elencare. Selezionare l'opzione per includere i compartimenti secondari per ottenere una panoramica dei dettagli dell'agente nel compartimento selezionato, inclusi i compartimenti figlio.

- Nel menu Azioni selezionare Gestisci credenziali denominate.

- In alternativa, è possibile andare alla pagina Dettagli agente, selezionare l'opzione Altre azioni, quindi selezionare Gestisci credenziali denominate.

- Immettere Nome credenziale. Facoltativamente, è possibile immettere una descrizione.

- Selezionare il tipo di credenziale che si desidera aggiungere dall'elenco a discesa Tipo di credenziale.

- Per ogni campo o attributo del tipo di credenziale selezionato, immettere un valore o selezionare un identificativo risorsa oppure selezionare un vault e un identificativo segreto.

Se la risorsa esiste in un compartimento diverso, è possibile selezionare Modifica compartimento per modificare il compartimento e trovare il valore della risorsa.

- Per aggiungere tag, selezionare Mostra opzioni avanzate.

- Per aggiungere tag, selezionare uno spazio di nomi tag, immettere una chiave tag e un valore tag, quindi selezionare Aggiungi tag. È possibile limitare l'accesso alle credenziali aggiungendo tag. Se si dispone delle autorizzazioni necessarie per creare una credenziale denominata, si dispone anche delle autorizzazioni per aggiungere tag in formato libero. Per aggiungere una tag definita, è necessario disporre anche delle autorizzazioni per lo spazio di nomi della tag. Per ulteriori informazioni, vedere Panoramica sull'applicazione di tag e per informazioni su come aggiungere una tag quando si crea una risorsa, vedere Utilizzo delle tag risorsa.

- Per eliminare una tag, selezionare la X.

- Selezionare Salva per aggiungere la credenziale denominata all'agente. Se non è possibile salvare le credenziali denominate, confermare di aver inserito tutti i campi obbligatori.

Quando vengono salvate le credenziali denominate, viene inviata una richiesta di lavoro all'agente. Una volta completata la richiesta di lavoro, l'agente può utilizzare queste credenziali denominate per eseguire vari task tra più plugin o servizi distribuiti sull'agente.

Nota

Se la richiesta di lavoro non riesce, verificare che l'agente disponga dell'autorizzazioneSECRET_READper accedere ai segreti del vault ed eseguire l'operazioneGetSecret, vedere Dettagli per Vault, Key Management e Secrets.Per modificare o eliminare le credenziali denominate per un agente, procedere come segue.

- Trovare l'agente che si desidera aggiornare per effettuare le operazioni riportate di seguito.

- Andare alla pagina elenco Agenti. Accanto all'agente che si desidera aggiornare, selezionare il menu Azioni, quindi selezionare Gestisci credenziali denominate.

- In alternativa, è possibile andare alla pagina Dettagli agente, selezionare l'opzione Altre azioni, quindi selezionare Gestisci credenziali denominate.

- Selezionare Modifica o Elimina. È possibile modificare i dettagli del vault relativi al nome utente e alla password. Impossibile modificare il nome o il tipo di credenziale.

Nota

Se si elimina una credenziale denominata in uso, il monitoraggio dell'origine sull'agente potrebbe essere interrotto.

- Trovare l'agente che si desidera aggiornare per effettuare le operazioni riportate di seguito.

Per una lista di API per la gestione delle credenziali denominate, vedere API Credenziali denominate agente di gestione.

Creare e gestire le credenziali denominate utilizzando OCI CLI

Per una lista di comandi CLI per gestire le credenziali denominate, vedere CLI di Oracle Cloud Infrastructure per le credenziali denominate del Management Agent.

Dopo aver creato le credenziali denominate nel servizio Management Agent, possono essere utilizzate in altri servizi Oracle Cloud Infrastructure (OCI) che supportano le credenziali denominate. Per i dettagli, consultare il servizio OCI specifico.

Ad esempio, se si utilizza il servizio Ops Insights, esaminare le proprietà di connessione nella sezione Abilita Autonomous Databases e supporto completo per le funzioni della documentazione di Ops Insights.

Opzione 2. Creazione e gestione delle credenziali di origine a livello di agente

Dopo aver distribuito i plugin in un Management Agent, potrebbe essere necessario configurare le credenziali di origine per consentire all'agente di raccogliere dati da origini diverse.

Ogni origine di dati gestisce le credenziali in modo diverso. La configurazione delle credenziali di origine è specifica per il tipo di plugin o servizio distribuito nell'agente. Per ulteriori informazioni, fare riferimento alla documentazione del plugin o del servizio.

Tipi di credenziali di origine

L'area di memorizzazione delle credenziali dell'agente può memorizzare le credenziali conosciute e riconosciute dall'agente (ad esempio, le credenziali di Oracle Database), nonché le credenziali comprese solo dal servizio specifico. L'agente convalida i tipi di credenziali built-in, ma accetta anche altri tipi di formato libero senza alcuna convalida.

Credenziali in formato libero

Un utente può definire credenziali di qualsiasi tipo, contenenti una o più proprietà riservate. Poiché sono in forma libera, non possono essere classificati.

Ad esempio:

SSHKeyCreds

Credenziali della chiave RSA SSH in cui l'agente richiede le credenziali della chiave SSH.

Questo è un esempio di come potrebbero apparire le credenziali. SSHUserName, SSHPrivateKey e SSHPublicKey fanno distinzione tra maiuscole e minuscole.

{"source":"<DATA_SOURCE_NAME>",

"name":"OSCreds",

"type":"SSHKeyCreds",

"description":"<DESCRIPTION>",

"properties":[

{"name":"SSHUserName","value":"<USER_NAME>"},

{"name":"SSHPrivateKey","value":"<RSA_PRIVATE_KEY>"},

{"name":"SSHPublicKey","value":"<PUBLIC KEY>"]}

Ad esempio:

{"source":"host.myvm.example.com",

"name":"OSCreds",

"type":"SSHKeyCreds",

"description":"SSH keys for a user",

"properties":[

{"name":"SSHUserName","value":"username"},

{"name":"SSHPrivateKey","value":"-----BEGIN RSA PRIVATE KEY-----<RSA_PRIVATE_KEY>-----END RSA PRIVATE KEY-----"},

{"name":"SSHPublicKey","value":"-----BEGIN PUBLIC KEY-----<PUBLIC KEY>-----END PUBLIC KEY-----"]}

Credenziali built-in

Tipo di credenziale per gateway e proxy di gestione

ProxyCreds

Queste credenziali vengono utilizzate per autenticare Management Gateway o proxy di rete.

GatewayServerHost. Ad esempio:GatewayServerHost=myproxy.example.comGatewayServerPort. Ad esempio:GatewayServerPort=80

ProxyUser: il nome utente per l'autenticazione con il proxy.ProxyPassword: la password utilizzata per autenticare l'utente.

{"source":"<DATA_SOURCE_NAME>",

"name":"ManagementAgent-Proxy",

"type":"ProxyCreds",

"description":"<DESCRIPTION>",

"properties":[

{"name":"ProxyUser","value":"<USER_NAME>"},

{"name":"ProxyPassword","value":"<USER_PASSWORD>"}]}

Ad esempio:

{"source":"agent.ocid1.managementagent.unique-identifier",

"name":"ManagementAgent-Proxy",

"type":"ProxyCreds",

"description":"Proxy Credentials",

"properties":[

{"name":"ProxyUser","value":"user-name"},

{"name":"ProxyPassword","value":"example-password"}]}

Queste credenziali vengono utilizzate dall'agente per la comunicazione con i servizi Oracle Cloud Infrastructure. La modifica del formato o la rimozione della credenziale può avere un effetto negativo sulla capacità dell'agente di comunicare di nuovo ai servizi Oracle Cloud Infrastructure.

Tipo di credenziali per i database

DBCreds

Queste credenziali vengono utilizzate per l'autenticazione in un database Oracle mediante il protocollo TCP.

DBUserName: nome utente del database.DBPassword: la password dell'utente del database.DBRole: il ruolo dell'utente del database. Può essere: SYSDBA, SYSOPER, NORMAL. Se non viene specificato, verrà utilizzato NORMAL.

{"source":"<DATA_SOURCE_NAME>",

"name":"SQLCreds",

"type":"DBCreds",

"description":"<DESCRIPTION>",

"properties":[

{"name":"DBUserName","value":"<DB_USER_NAME>"},

{"name":"DBPassword","value":"<DB_USER_PASSWORD>"},

{"name":"DBRole","value":"<DB_ROLE>"}]}

Ad esempio:

{"source":"auditvault_db.myhost",

"name":"SQLCreds",

"type":"DBCreds",

"description":"This is a credential that can be used for operations on DATASAFE databases.",

"properties":[

{"name":"DBUserName","value":"sys"},

{"name":"DBPassword","value":"sys"},

{"name":"DBRole","value":"SYSDBA"}]}

DBANOCreds

Queste credenziali vengono utilizzate per l'autenticazione in un database Oracle mediante il protocollo TCP.

DBUserName: nome utente del database.DBPassword: la password dell'utente del database.DBRole: il ruolo dell'utente del database. Può essere: SYSDBA, SYSOPER, NORMAL. Se non viene specificato, verrà utilizzato NORMAL.DBEncryptionTypes: elenco separato da virgole di algoritmi di cifratura.DBEncryptionLevel: il livello di cifratura specificato dal client. Può essere: Rifiutato, Accettato, Richiesto, Richiesto. Se non viene specificato, verrà utilizzato il valore predefinito dei servizi ANO.DBChecksumTypes: l'elenco di algoritmi di checksum separati da virgole.DBChecksumLevel: il livello di integrità specificato dal cliente (REJECTED, ACCEPTED, REQUESTED, REQUIRED). Se non viene specificato, verrà utilizzato il valore predefinito dei servizi ANO.

{"source":"<DATA_SOURCE_NAME>",

"name":"SQLCreds",

"type":"DBANOCreds",

"description":"<DESCRIPTION>",

"properties":[

{"name":"DBUserName","value":"<DB_USER_NAME>"},

{"name":"DBPassword","value":"<DB_USER_PASSWORD>"},

{"name":"DBRole","value":"<DB_ROLE>"},

{"name":"DBEncryptionTypes","value":"<DB_ENCRYPTION_TYPE>"},

{"name":"DBEncryptionLevel","value":"<DB_ENCRYPTION_LEVEL>"},

{"name":"DBChecksumTypes","value":"<DB_CHECKSUM_TYPE>"},

{"name":"DBChecksumLevel","value":"<DB_CHECKSUM_LEVEL>"}]}

Ad esempio:

{"source":"auditvault_db.myhost",

"name":"SQLCreds",

"type":"DBANOCreds",

"description":"This is a credential that can be used for operations on DATASAFE databases.",

"properties":[

{"name":"DBUserName","value":"sys"},

{"name":"DBPassword","value":"sys"},

{"name":"DBRole","value":"SYSDBA"},

{"name":"DBEncryptionTypes","value":"(AES256,AES192,AES128,3DES168,3DES112)"},

{"name":"DBEncryptionLevel","value":"REQUIRED"},

{"name":"DBChecksumTypes","value":"(SHA2)"},

{"name":"DBChecksumLevel","value":"REQUESTED"}]}

DBTCPSCreds

Queste credenziali vengono utilizzate per l'autenticazione mediante TCPS.

DBUserName: nome utente del database.DBPassword: la password dell'utente del database.DBRole: il ruolo dell'utente del database. Può essere: SYSDBA, SYSOPER, NORMAL. Se non viene specificato, verrà utilizzato NORMAL.ssl_trustStoreType: il tipo di truststore.ssl_trustStoreLocation: la posizione nel file system del wallet del truststore. Deve essere accessibile all'utente agente.ssl_trustStorePassword: la password per il wallet del truststore.ssl_keyStoreType: il tipo di keystore.ssl_keyStoreLocation: la posizione nel file system del wallet del keystore. Deve essere accessibile all'utente agente.ssl_keyStorePassword: la password per il wallet del keystore.ssl_server_cert_dn: il nome di dominio del certificato del server.Nota

A partire dalla versione di Management Agent 230207.1529 (febbraio 2023), la proprietàssl_server_cert_dnè facoltativa. (Ad esempio:{"name":"ssl_server_cert_dn","value":"<SERVER_CERT_DN>"}).Se il wallet del server contiene un valore, l'utente può fornirlo nelle credenziali. Se è assente nel wallet, l'utente non deve fornirlo affatto nelle credenziali.

Per le versioni precedenti, il Management Agent prevede che le credenziali contengano questa proprietà. Tuttavia, per indicare che non esiste alcun valore per

ssl_server_cert_dn, l'utente deve specificare il valore "unknownDn".

{"source":"<DATA_SOURCE_NAME>",

"name":"SQLCreds",

"type":"DBTCPSCreds",

"description":"<DESCRIPTION>",

"properties":[

{"name":"DBUserName","value":"<DB_USER_NAME>"},

{"name":"DBPassword","value":"<DB_USER_PASSWORD>"},

{"name":"ssl_trustStoreType","value":"<STORE_TYPE>"},

{"name":"ssl_trustStoreLocation","value":"<STORE_LOCATION>"},

{"name":"ssl_trustStorePassword","value":"<STORE_PASSWORD>"},

{"name":"ssl_keyStoreType","value":"<KEY_STORE_TYPE>"},

{"name":"ssl_keyStoreLocation","value":"<KEY_STORE_LOCATION>"},

{"name":"ssl_keyStorePassword","value":"<KEY_STORE_PASSWORD>"},

{"name":"ssl_server_cert_dn","value":"<SERVER_CERT_DN>"}]}

Ad esempio:

{"source":"auditvault_db.myhost_pdb1_regress",

"name":"SQLCreds",

"type":"DBTCPSCreds",

"description":"This is a TCPS credential that can be used for operations on DATASAFE databases.",

"properties":[

{"name":"DBUserName","value":"C#AUDIT"},

{"name":"DBPassword","value":"example-password"},

{"name":"ssl_trustStoreType","value":"JKS"},

{"name":"ssl_trustStoreLocation","value":"/home/jks_wallets/ewalletT.jks"},

{"name":"ssl_trustStorePassword","value":"example-password"},

{"name":"ssl_keyStoreType","value":"JKS"},

{"name":"ssl_keyStoreLocation","value":"/home/jks_wallets/ewalletK.jks"},

{"name":"ssl_keyStorePassword","value":"example-password"},

{"name":"ssl_server_cert_dn","value":"CN=myvm.example.com"}]}Aggiungi o aggiorna credenziali

Per aggiungere credenziali o aggiornare quelle esistenti, utilizzare lo script credential_mgmt.sh con l'operazione upsertCredentials.

Lo script credential_mgmt.sh si trova nella directory /opt/oracle/mgmt_agent/agent_inst/bin.

Sintassi

credential_mgmt.sh -o upsertCredentials -s [service-name]Per i Management Agent in esecuzione su istanze di computazione che utilizzano il plugin Agente Oracle Cloud, la posizione dello script credential_mgmt.sh si trova in /var/lib/oracle-cloud-agent/plugins/oci-managementagent/polaris/agent_inst/bin.

-

Creare un file

JSONcon le informazioni sulle credenziali.L'esempio seguente è un formato del tipo di credenziale per un'origine datasafe_db denominata orcl123:

{"source":"datasafe_db.orcl123", "name":"audit_cred", "description":"This is the audit credential for orcl123 Oracle RDBMS system.", "properties":[ {"name":"username","value":"CLEAR[scott]"}, {"name":"password","value":"CLEAR[tiger]"}] }Ad esempio, è possibile salvare il file come my_credentials.json.

-

Aggiungere le credenziali utilizzando un file JSON.

credential_mgmt.sh -o upsertCredentials -s [service-name]Ad esempio, è possibile eseguire quanto segue per il servizio DataSafe utilizzando il file

my_credentials.json:cat my_credentials.json | sudo -u mgmt_agent /opt/oracle/mgmt_agent/agent_inst/bin/credential_mgmt.sh -o upsertCredentials -s datasafe -

Eliminare il file

JSONcreato nel passo 1.Il file delle credenziali

JSONcontiene informazioni riservate. I clienti sono responsabili dell'eliminazione del fileJSONdelle credenziali dopo aver completato l'operazione di aggiunta o aggiornamento delle credenziali.

Elimina credenziali

Per eliminare le credenziali, utilizzare lo script credential_mgmt.sh con l'operazione deleteCredentials.

Lo script credential_mgmt.sh si trova nella directory /opt/oracle/mgmt_agent/agent_inst/bin.

Sintassi

credential_mgmt.sh -o deleteCredentials -s [service-name]-

Creare un file

JSONutilizzando il formato seguente:{"source":"datasafe_db.orcl123" "name":"audit_cred"}Ad esempio, è possibile salvare il file come my_credentials.json.

-

Eliminare le credenziali utilizzando un file JSON.

credential_mgmt.sh -o deleteCredentials -s [service-name]Ad esempio, è possibile eseguire quanto segue per il servizio DataSafe utilizzando il file

my_credentials.json:cat my_credentials.json | sudo -u mgmt_agent /opt/oracle/mgmt_agent/agent_inst/bin/credential_mgmt.sh -o deleteCredentials -s datasafe -

Eliminare il file

JSONcreato nel passo 1.Il file delle credenziali

JSONcontiene informazioni riservate. I clienti sono responsabili dell'eliminazione del fileJSONdelle credenziali dopo aver completato l'operazione di eliminazione delle credenziali.

Aggiungi o aggiorna alias credenziali

Per aggiungere un alias di credenziale o aggiornare un alias esistente, utilizzare lo script credential_mgmt.sh con l'operazione aliasCredentials.

Lo script credential_mgmt.sh si trova nella directory /opt/oracle/mgmt_agent/agent_inst/bin.

Sintassi

credential_mgmt.sh -o aliasCredentials -s [service-name]-

Creare un file

JSONutilizzando il formato seguente:{"alias": {"source":"datasafe_db.orcl123", "name":"audit_cred"}, "credential": {"source":"datasafe_db.host.1521.orcl123", "name":"datasafe_cred"}}Ad esempio, è possibile salvare il file come my_credentials.json.

-

Aggiungere un alias di credenziale utilizzando un file JSON.

credential_mgmt.sh -o aliasCredentials -s [service-name]Ad esempio, è possibile eseguire quanto segue per il servizio DataSafe utilizzando il file

my_credentials.json:cat my_credentials.json | sudo -u mgmt_agent /opt/oracle/mgmt_agent/agent_inst/bin/credential_mgmt.sh -o aliasCredentials -s datasafe -

Eliminare il file

JSONcreato nel passo 1.Il file delle credenziali

JSONcontiene informazioni riservate. I clienti sono responsabili dell'eliminazione del fileJSONdelle credenziali dopo aver completato l'operazione di aggiunta o aggiornamento dell'alias delle credenziali.

Elimina alias credenziale

Per eliminare un alias di credenziale, utilizzare lo script credential_mgmt.sh con l'operazione unaliasCredentials.

Lo script credential_mgmt.sh si trova nella directory /opt/oracle/mgmt_agent/agent_inst/bin.

Sintassi

credential_mgmt.sh -o unaliasCredentials -s [service-name]-

Creare un file

JSONutilizzando il formato seguente:{"source":"datasafe_db.orcl123", "name":"audit_cred"}Ad esempio, è possibile salvare il file come my_credentials.json.

-

Eliminare un alias di credenziale utilizzando un file JSON.

credential_mgmt.sh -o unaliasCredentials -s [service-name]Ad esempio, è possibile eseguire quanto segue per il servizio DataSafe utilizzando il file

my_credentials.json:cat my_credentials.json | sudo -u mgmt_agent /opt/oracle/mgmt_agent/agent_inst/bin/credential_mgmt.sh -o unaliasCredentials -s datasafe -

Eliminare il file

JSONcreato nel passo 1.Il file delle credenziali

JSONcontiene informazioni riservate. I clienti sono responsabili dell'eliminazione del fileJSONdelle credenziali dopo aver completato l'operazione di eliminazione dell'alias delle credenziali.

Log di audit Management Agent

Il servizio Management Agent supporta il log da parte del servizio di audit. Questo servizio registra automaticamente le chiamate a tutti gli endpoint API (Application Programming Interface) pubblici di Oracle Cloud Infrastructure supportati come eventi di log.

Audit dei Management Agent

Il servizio Management Agent supporta la parola chiave management-agent dal servizio di audit.

-

Aprire il menu di navigazione. In Amministrazione e governance, andare a Governance e fare clic su Audit.

Viene visualizzato il servizio di audit.

Per cercare gli eventi di log dei Management Agent, selezionare il compartimento desiderato e immettere management-agent nel campo KEYWORDS.