Aggiorna un segreto in un vault

Quando si aggiornano i certificati SSL in un vault, sarà necessario creare una nuova versione del segreto. Dopo aver aggiornato il segreto, si aggiorna l'istanza per iniziare a utilizzare il nuovo segreto.

-

È necessario utilizzare la riga di comando per aggiornare l'istanza dopo aver aggiornato il segreto dell'endpoint. Vedere Crea e aggiorna endpoint alternativi.

-

Se si utilizza WAF per gestire i certificati, aggiornare i certificati nel load balancer. Vedere Creare un load balancer e configurare un nome host.

Per aggiornare il certificato SSL di un endpoint personalizzato:

- Aprire OCI Console.

- Aggiornare il certificato SSL.

I passi per l'aggiornamento di un certificato dipenderanno dal caso in cui sia già stato creato un vault nella tenancy.

- Se si stanno già gestendo i certificati SSL in un vault, ovvero è già stato creato un vault, eseguire le operazioni riportate di seguito per creare una nuova versione del segreto nel vault e aggiornare il certificato.

- Aprire il vault contenente il certificato che si desidera aggiornare, quindi selezionare la scheda Segreti.

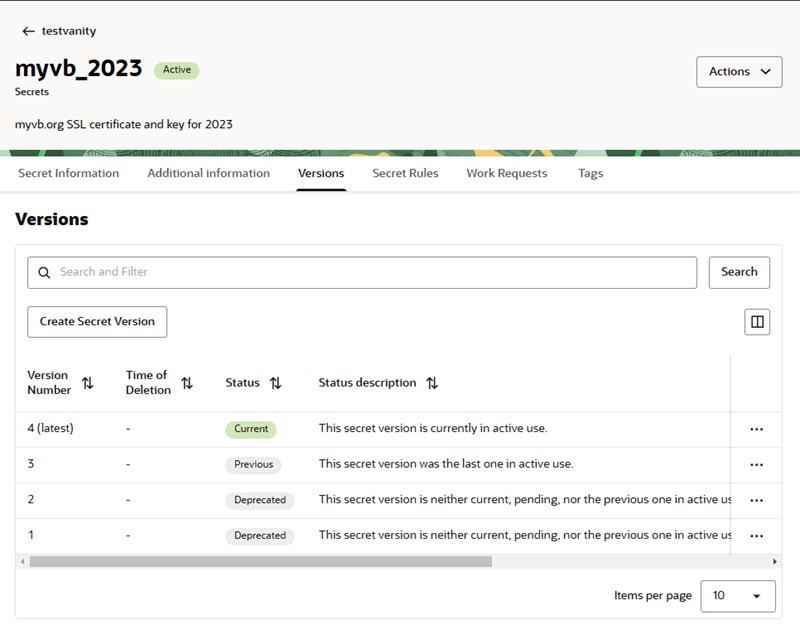

- Nella scheda Segreti, selezionare la scheda Versioni, quindi selezionare Crea versione segreto.

- Nella pagina Crea versione segreto, incollare il file JSON del certificato segreto nel campo Contenuto segreto.

Nota

Quando si crea il file JSON del certificato segreto, assicurarsi che la chiave e il certificato siano corretti e che il formato JSON sia corretto.

Si consiglia vivamente di generare il certificato JSON dalla riga di comando Linux/Unix, o dalle utility Unix, per garantire che le terminazioni della riga siano codificate correttamente. Le finali di riga errate genereranno un errore. Per i dettagli sulla formattazione corretta del certificato, vedere Configura un vault per un endpoint personalizzato.

Fare clic su Crea versione del segreto.

Dopo aver creato la nuova versione, la tabella Versioni viene aggiornata e la nuova versione viene etichettata come "Corrente" nella colonna Stato.

- Se non hai gestito personalmente i certificati SSL in un vault, vale a dire che hai utilizzato un vault creato e gestito da Oracle, è necessario creare un nuovo vault nella tenancy prima di poter aggiornare i certificati.

Ad esempio, i clienti di Oracle Digital Cloud Service, dopo aver eseguito la migrazione alla propria tenancy, sono responsabili della gestione dei certificati e potrebbero aver bisogno di creare un vault nella propria tenancy prima di poter aggiornare i certificati.

Per creare un vault e aggiornare i certificati, effettuare le operazioni riportate di seguito.

- Creare un vault e un segreto per il nome host utilizzato per l'endpoint primario.

È possibile visualizzare i dettagli dell'endpoint primario dell'istanza nel riquadro Endpoint personalizzato nella pagina dei dettagli dell'istanza di Visual Builder.

Per i passi per creare un vault e un segreto, vedere Configurare un vault per un endpoint personalizzato.

- Creare un vault e un segreto per il nome host utilizzato per l'endpoint primario.

- Se si stanno già gestendo i certificati SSL in un vault, ovvero è già stato creato un vault, eseguire le operazioni riportate di seguito per creare una nuova versione del segreto nel vault e aggiornare il certificato.

- Aggiornare l'istanza.

È necessario aggiornare l'istanza per iniziare a utilizzare il segreto aggiornato.

-

Se è stata creata una nuova versione del segreto nel vault per un endpoint primario:

- Aprire la pagina dei dettagli dell'istanza di Visual Builder.

Verrà visualizzata una notifica che indica che è stato creato un nuovo segreto e che è necessario aggiornare l'istanza.

- Dal menu Azioni, selezionare Modifica per aprire il pannello Modifica istanza di Visual Builder.

- Nel pannello Modifica istanza di Visual Builder, fare clic su Salva modifiche per aggiornare l'istanza con la nuova versione del segreto.

Non è necessario modificare alcuna impostazione dell'endpoint personalizzato.

- Aprire la pagina dei dettagli dell'istanza di Visual Builder.

-

Se è stato creato un nuovo vault e segreto per un endpoint primario:

- Aprire la pagina dei dettagli dell'istanza di Visual Builder.

- Dal menu Azioni, selezionare Modifica per aprire il pannello Modifica istanza di Visual Builder.

- Nel riquadro Endpoint personalizzato, selezionare il nuovo vault e il nuovo segreto dagli elenchi a discesa.

Non modificare il nome host o il compartimento.

- Fare clic su Salva modifiche per aggiornare l'istanza con il nuovo vault e segreto.

- Se è stata creata una nuova versione del segreto nel vault per un endpoint alternativo, procedere come segue.

Dopo aver creato una nuova versione del segreto, è necessario aggiornare l'endpoint alternativo per la nuova versione. Per gli endpoint alternativi, è necessario utilizzare il comando

updatedalla riga di comando. È possibile eseguire il comando nell'editor Cloud Shell di OCI Console.Quando si esegue il comando

update, non è necessario specificare in modo esplicito la versione del segreto perché viene aggiornata automaticamente alla versione più recente.- Aprire la pagina dei dettagli dell'istanza di Visual Builder.

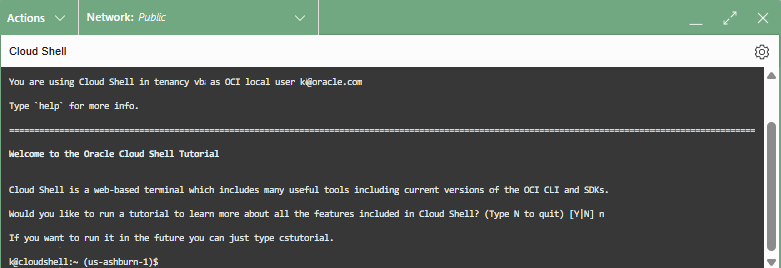

- Selezionare il menu Strumenti sviluppatore nell'intestazione, quindi selezionare Cloud Shell per aprire l'editor Cloud Shell.

L'editor Cloud Shell viene aperto nella parte inferiore della finestra del browser:

L'inizializzazione dell'editor potrebbe richiedere alcuni minuti.

- Nell'editor shell, verificare se la shell funziona correttamente inserendo il seguente comando al prompt:

oci visual-builder vb-instance get --id <OCID>Per il parametro

id, è necessario fornire l'OCID dell'istanza, elencato nella scheda Dettagli. Per copiare il <OCID> dell'istanza, fare clic su Copia accanto all'OCID.L'editor shell è sensibile al contesto, quindi il comando dovrebbe restituire i dettagli sull'istanza aperta nella pagina dei dettagli.

- Eseguire il comando

updatecon il parametro--alternate-custom-endpointsper aggiornare gli endpoint alternativi nell'istanza.Nota

Quando si esegue il comando, confermare di aver incluso i dettagli di ogni endpoint alternativo nell'istanza nel payload. Se si omette un endpoint alternativo nel payload, tale endpoint viene eliminato.

Nel comando

updateè necessario fornire l'OCID dell'istanza per il parametroide includere un array JSON contenente i dettagli dell'endpoint alternativo ogni nell'istanza come payload del parametroalternate-custom-endpoints:-

Se si dispone di endpoint alternativi che utilizzano un vault per memorizzare i certificati, è necessario includere nel payload il nome host e l'OCID segreto certificato di ogni endpoint:

--alternate-custom-endpoints '[{"hostname":"hostname.com","certificateSecretId":"<SECRET_ID>"}]' -

Se si dispone di endpoint alternativi che utilizzano WAF per i certificati, è necessario includere solo il nome host degli endpoint alternativi nel payload:

--alternate-custom-endpoints '[{"hostname":"hostname.com"}]'

Ad esempio, se nell'istanza sono presenti due endpoint alternativi e si desidera aggiornarne uno, il comando

updatepotrebbe avere l'aspetto seguente:oci visual-builder vb-instance update --id <VB_INSTANCE_OCID> --alternate-custom-endpoints '[{"hostname":"hostname.com","certificateSecretId":"<SECRET_ID>"}, {"hostname":"hostname1.com","certificateSecretId":"<SECRET_ID>"}]'Si noti che, sebbene in questo caso si stia aggiornando solo un endpoint, il payload del parametro

alternate-custom-endpointscontiene i dettagli per i due endpoint alternativi dell'istanza (hostname.comehostname1.com). -

-