Connettività OCI GoldenGate

Connessione alla distribuzione

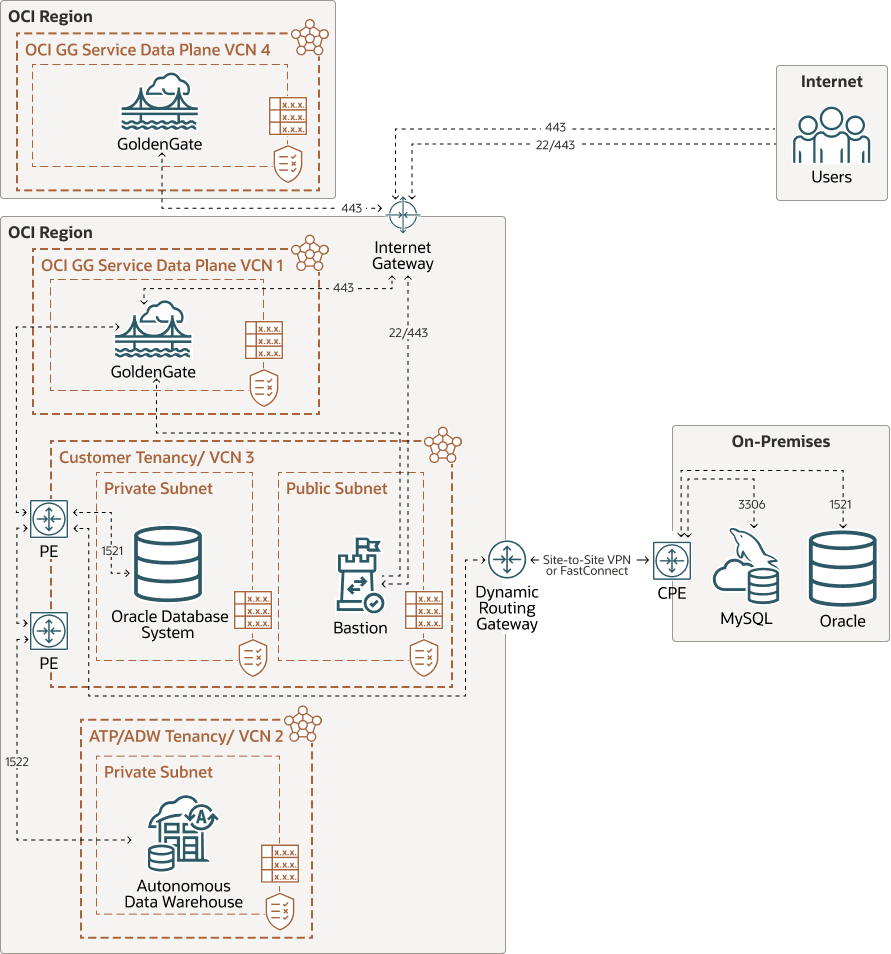

Le distribuzioni di Oracle Cloud Infrastructure (OCI) GoldenGate si trovano in un'area sicura in OCI al di fuori della tenancy e la sua rete non è connessa alla rete. Quando si crea una distribuzione, è necessario selezionare una subnet privata in cui viene creato un endpoint privato con un IP privato per la distribuzione. È possibile accedere alla distribuzione GoldenGate tramite questo IP privato sulla porta TCP 443.

Per impostazione predefinita, tutta la connettività di rete a OCI GoldenGate viene cifrata con TLS quando si esegue la connessione all'URL della console della distribuzione. Il nome di dominio dell'URL della console viene registrato nel resolver DNS della VCN selezionato nell'IP privato della distribuzione.

Facoltativamente, è possibile abilitare l'accesso pubblico alla distribuzione GoldenGate. È necessario selezionare una subnet pubblica nella stessa VCN dell'endpoint privato della distribuzione e OCI GoldenGate crea un load balancer flessibile con un IP pubblico nella subnet selezionata. Per informazioni dettagliate, vedere Creare una distribuzione.

È possibile accedere a una distribuzione GoldenGate OCI tramite la relativa console di distribuzione. La connettività alla console di distribuzione viene eseguita tramite HTTPS tramite la porta 443. OCI GoldenGate si connette ai database Oracle utilizzando le porte predefinite 1521 o 1522 e i database MySQL utilizzando la porta predefinita 3306. Per le destinazioni Big Data, OCI GoldenGate si connette utilizzando la porta 443.

Connessione all'origine e alle destinazioni

Quando si creano connessioni, è necessario specificare un metodo di instradamento del traffico. Le opzioni disponibili sono:

- Endpoint condiviso

- Questa è la modalità predefinita. La connessione utilizza l'endpoint privato della distribuzione assegnata per connettersi all'origine dati o alla destinazione.

- Il traffico della connessione proviene dagli IP in entrata della distribuzione assegnata. Assicurarsi di disporre dei criteri di rete appropriati per creare e assegnare la connessione a una distribuzione.

- Utilizzare le regole di sicurezza e le regole di instradamento VCN per garantire la connettività di rete dagli IP in entrata all'origine dati o alla destinazione.

- I gruppi di sicurezza di rete (NSG) assegnati alla distribuzione si applicano anche al traffico della connessione. Ulteriori informazioni sui gruppi NSG.

- Tutte le connessioni condivise assegnate alla stessa distribuzione condividono la stessa larghezza di banda di rete.

- Endpoint dedicato:

- La connessione dispone di un endpoint privato dedicato nella subnet selezionata con i propri IP di entrata. Il traffico di questa connessione proviene da questi due indirizzi IP.

- La subnet della connessione può trovarsi in una VCN diversa dalla subnet della distribuzione.

- Più distribuzioni possono utilizzare la stessa connessione dedicata. Se più distribuzioni utilizzano la stessa connessione dedicata, condividono la larghezza di banda di rete dell'endpoint privato della connessione.

Connessione a origini dati e destinazioni pubbliche

Il traffico di GoldenGate attraversa sempre la tua VCN, indipendentemente dal metodo di instradamento della connessione o dalla posizione dell'origine dati o della destinazione. Se si desidera connettersi ai database pubblici, assicurarsi di:

- Configurare un gateway NAT per consentire ai dispositivi di rete senza un IP pubblico di connettersi a Internet. Le connessioni non dispongono di un IP pubblico e i relativi IP in entrata si trovano sempre nello spazio degli indirizzi della VCN. Ulteriori informazioni sui gateway NAT.

- Aggiungere regole di instradamento che instradano il traffico verso Internet tramite il gateway NAT. Per impostazione predefinita, le subnet pubbliche in OCI instradano il traffico Internet tramite un gateway Internet, mentre le subnet private lo instradano tramite un gateway NAT. Ecco perché è necessario selezionare una subnet privata per la distribuzione per abilitare la connessione alle destinazioni pubbliche.

Il traffico della connessione verrà generato dall'indirizzo IP pubblico del gateway NAT. Se si desidera abilitare il controllo dell'accesso di rete nel database di origine o di destinazione, è necessario abilitare la connettività da questo indirizzo IP.

È possibile accedere ad alcuni servizi OCI pubblici come Autonomous AI Database e OCI Streaming sia tramite un gateway NAT che tramite un Service Gateway. Quando sono disponibili entrambi in una VCN, viene utilizzato l'instradamento più specifico, ovvero il gateway NAT. Se si utilizza il gateway NAT, la lista di controllo dell'accesso (ACL) del database di destinazione deve abilitare le connessioni dalla VCN (vedere Limitazioni e note della lista di controllo dell'accesso).

Considerazioni sulla rete

Di seguito sono riportati i requisiti di rete per Oracle GoldenGate.

- Extract: le prestazioni potrebbero essere interessate se la latenza è maggiore di 80 millisecondi (ms). Per Integrated Extract, solo le modifiche alle tabelle acquisite vengono inviate al processo Extract stesso.

- Replicat: le prestazioni potrebbero essere interessate se la latenza tra OCI GoldenGate e la destinazione è maggiore di 5 ms.

- Per la comunicazione da Oracle GoldenGate a Oracle GoldenGate: se si acquisisce il 100% dei dati, i file trail crescono al 30-40% del volume di redo log generato. Ciò significa che Oracle GoldenGate invia il 30-40% del volume di redo log generato in rete. Se la rete non è in grado di ridimensionarsi in base a questo volume, è possibile abilitare la compressione sui dati del file trail inviati in tutta la rete. Questa compressione può in genere raggiungere un rapporto di compressione 8:1 o superiore. È inoltre possibile modificare le dimensioni e i buffer del socket della finestra TCP.

Esempio: replica da Oracle on-premise in Autonomous AI Lakehouse

In questo esempio, la distribuzione GoldenGate OCI è accessibile tramite la rete Internet pubblica utilizzando la porta 443.

Come accennato in precedenza, è necessario aggiungere le regole di sicurezza della subnet appropriate per consentire la connettività dagli indirizzi IP in entrata elencati nella pagina Dettagli connessione all'IP privato del nodo del database. Qualsiasi FQDN fornito deve essere risolvibile all'interno della subnet selezionata.

Per connettersi ad Autonomous AI Lakehouse (ALK), OCI GoldenGate crea anche un endpoint privato sulla porta 1522, a meno che non sia stato selezionato "Accesso sicuro da qualsiasi luogo".

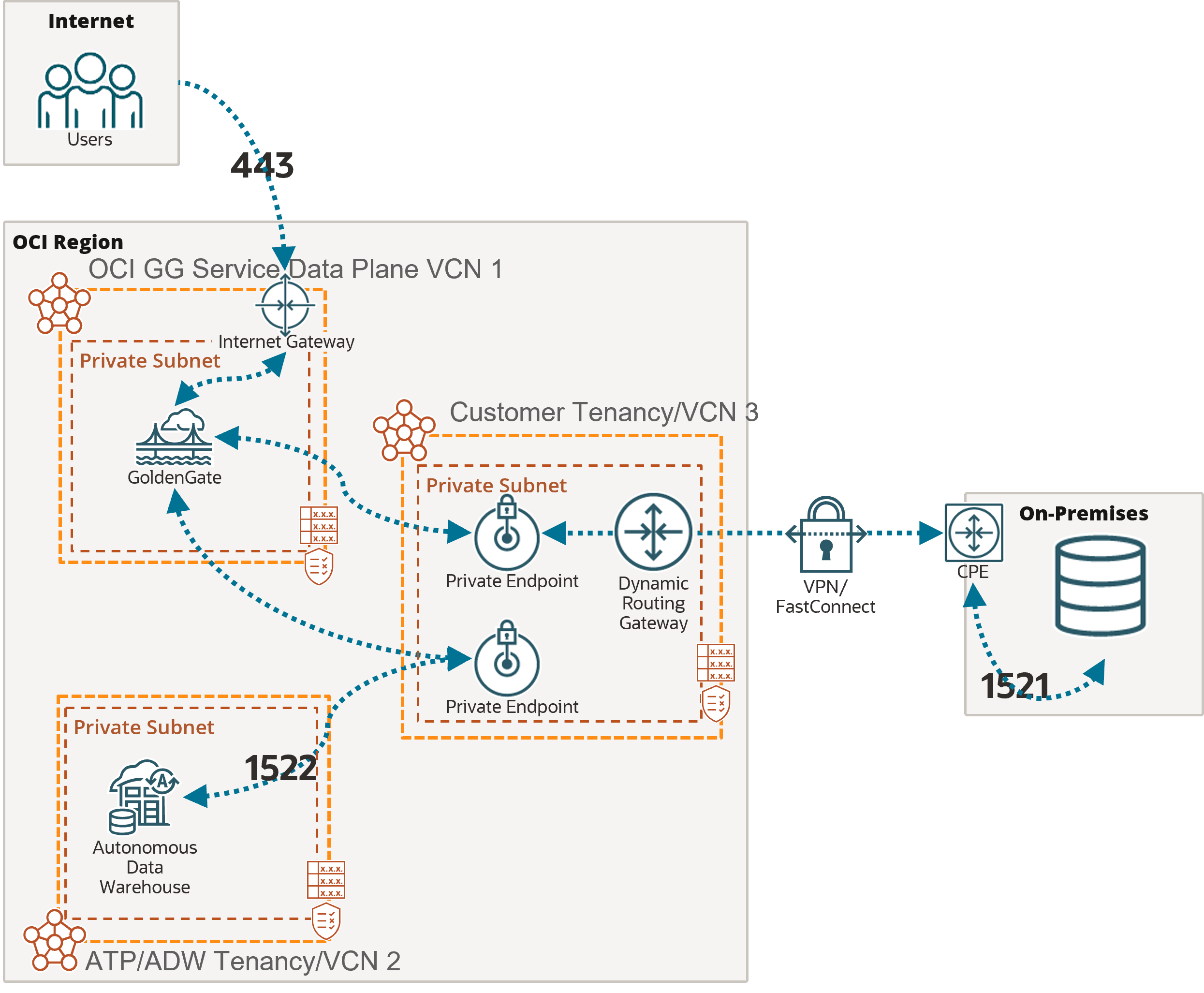

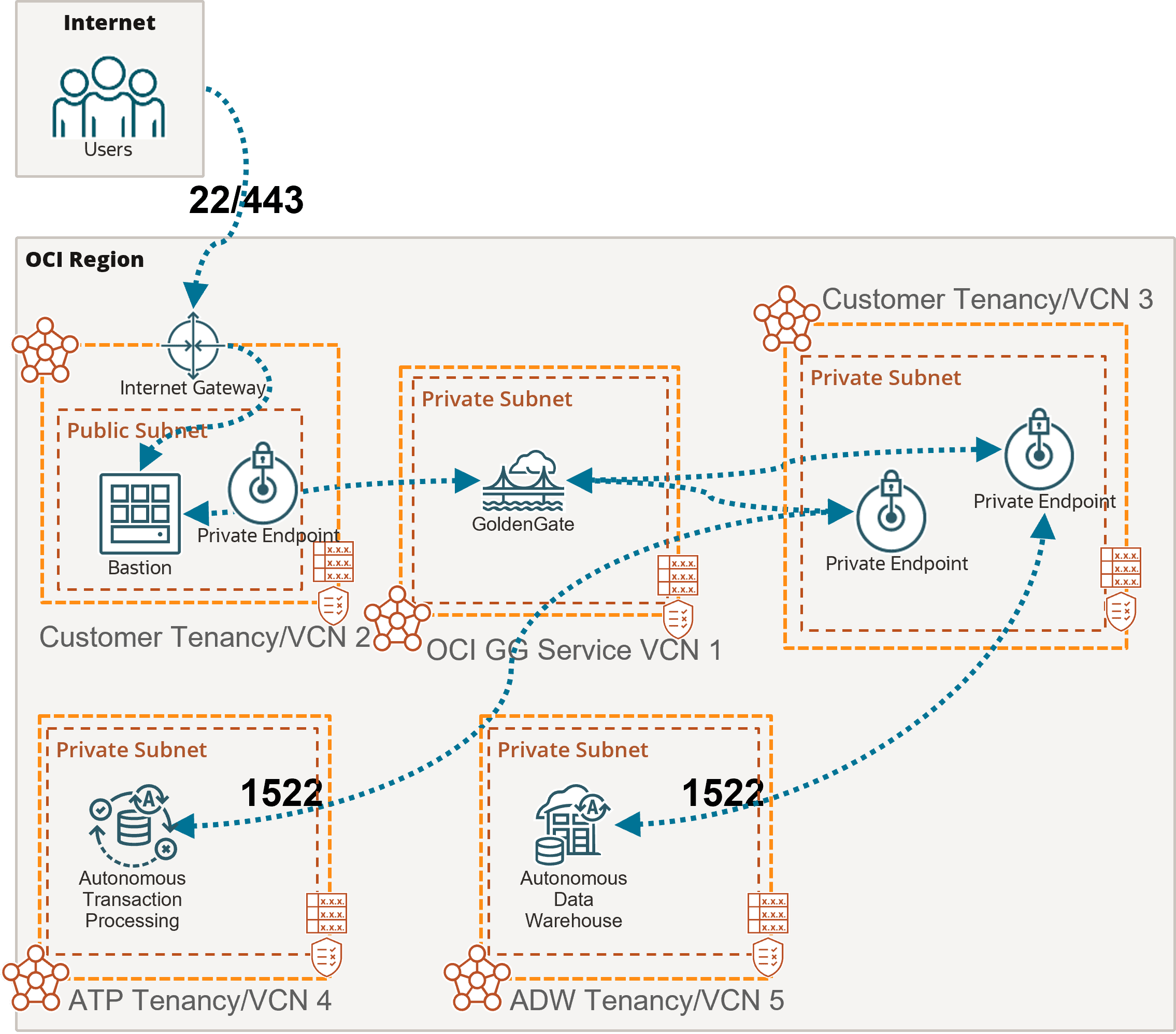

Esempio: replica da Autonomous AI Transaction Processing in Autonomous AI Lakehouse

In questo esempio, la distribuzione GoldenGate OCI è accessibile solo utilizzando un endpoint privato dall'interno della rete OCI o tramite un host bastion che protegge l'accesso alle risorse OCI. Per ulteriori dettagli, consulta la sezione relativa alla connessione a Oracle Cloud Infrastructure GoldenGate utilizzando un IP privato.

Per connettersi a Autonomous AI Transaction Processing (ATP) e Autonomous AI Lakehouse (ALK), OCI GoldenGate crea endpoint privati sulla porta 1522, a meno che non sia stato selezionato "Accesso sicuro da qualsiasi luogo".

Se si seleziona il database AI autonomo durante la creazione della connessione, l'endpoint privato viene creato automaticamente. In caso contrario, è possibile immettere manualmente la configurazione del database AI autonomo e selezionare 'endpoint condiviso' per riutilizzare l'endpoint privato della distribuzione creato nella subnet selezionata durante la creazione della distribuzione. Le regole di sicurezza della subnet appropriate e la configurazione di risoluzione DNS sono di tua responsabilità all'interno di questa subnet.

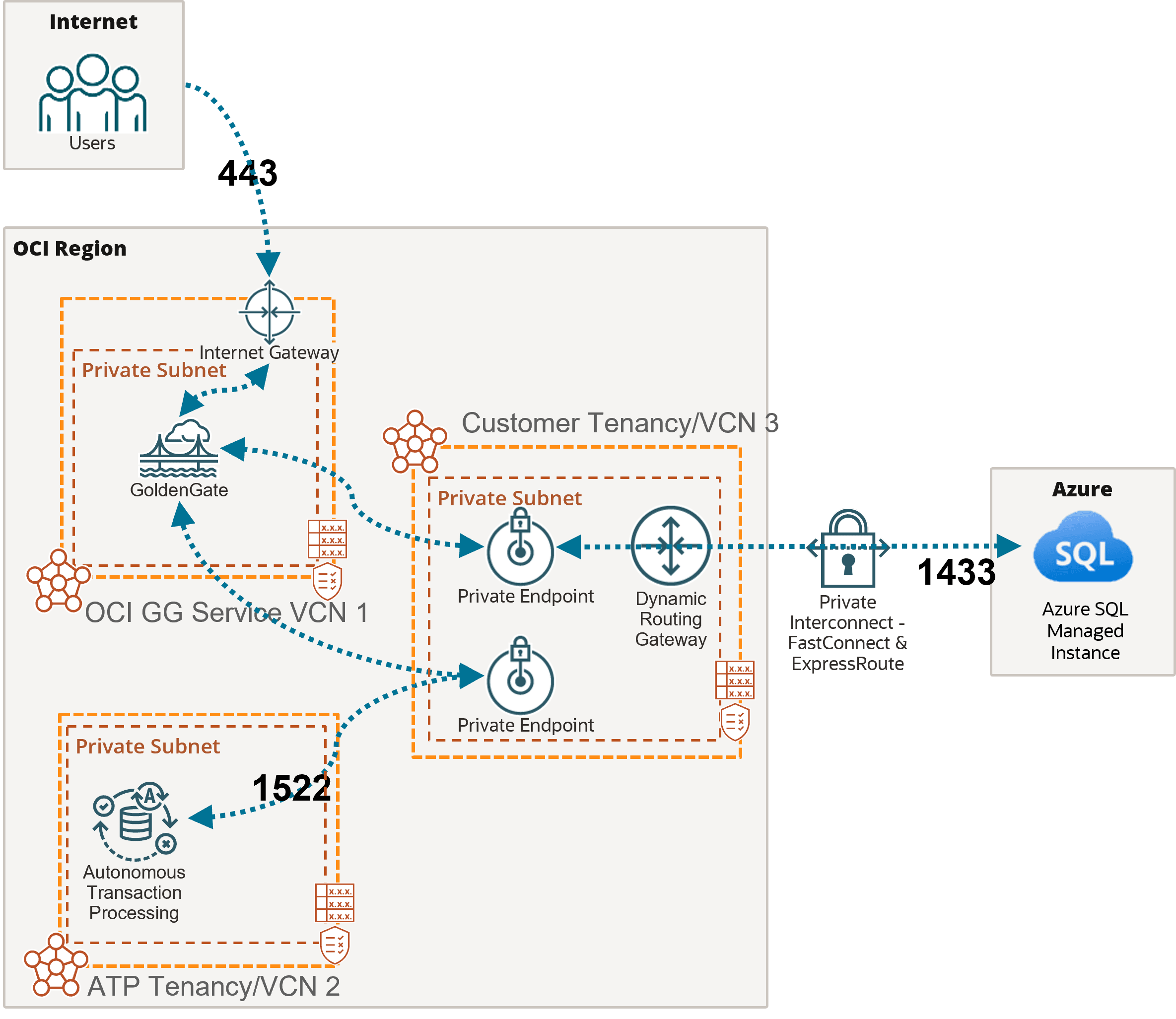

Esempio: replica dall'istanza gestita di Azure SQL in Autonomous AI Transaction Processing

In questo esempio, la distribuzione GoldenGate OCI è accessibile tramite la rete Internet pubblica utilizzando la porta 443.

Come accennato in precedenza, è necessario aggiungere le regole di sicurezza subnet appropriate per consentire la connettività dagli indirizzi IP in entrata elencati nella pagina dei dettagli della connessione all'IP privato del nodo del database. Qualsiasi FQDN fornito deve essere risolvibile all'interno della subnet selezionata.

In questo esempio, il traffico di rete passa attraverso un'interconnessione privata tra OCI e Azure con FastConnect e ExpressRoute. La porta 1433 viene utilizzata per le connessioni private. Le connessioni all'istanza gestita SQL di Azure tramite la rete Internet pubblica in genere utilizzano la porta 3342.

Per connettersi all'Autonomous AI Transaction Processing (ATP), OCI GoldenGate crea un endpoint privato sulla porta 1522, a meno che non sia stato selezionato "Accesso sicuro da qualsiasi luogo".